Konfigurieren der WSA-Integration mit der ISE für TrustSec-fähige Services

Inhalt

Einleitung

In diesem Dokument wird die Integration der Web Security Appliance (WSA) in die Identity Services Engine (ISE) beschrieben. ISE Version 1.3 unterstützt die neue API pxGrid. Dieses moderne und flexible Protokoll unterstützt Authentifizierung, Verschlüsselung und Privilegien (Gruppen), was eine einfache Integration in andere Sicherheitslösungen ermöglicht.

WSA Version 8.7 unterstützt das pxGrid-Protokoll und kann Kontextidentitätsinformationen von der ISE abrufen. So können Sie mit WSA Richtlinien erstellen, die auf von der ISE abgerufenen TrustSec Security Group Tag (SGT)-Gruppen basieren.

Voraussetzungen

Anforderungen

Cisco empfiehlt, Erfahrung mit der Konfiguration der Cisco ISE und Grundkenntnisse in den folgenden Bereichen zu haben:

- ISE-Bereitstellungen und Autorisierungskonfiguration

- Adaptive Security Appliance (ASA) CLI-Konfiguration für TrustSec- und VPN-Zugriff

- WSA-Konfiguration

- Grundlegendes Verständnis von TrustSec-Bereitstellungen

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Microsoft Windows 7

- Cisco ISE Software Version 1.3 und höher

- Cisco AnyConnect Mobile Security Version 3.1 und höher

- Cisco ASA Version 9.3.1 und höher

- Cisco WSA Version 8.7 und höher

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konfigurieren

Netzwerkdiagramm und Datenverkehrsfluss

TrustSec SGT-Tags werden von der ISE als Authentifizierungsserver für alle Arten von Benutzern zugewiesen, die auf das Unternehmensnetzwerk zugreifen. Hierzu gehören kabelgebundene/Wireless-Benutzer, die sich über 802.1x- oder ISE-Gastportale authentifizieren. Remote-VPN-Benutzer, die die ISE für die Authentifizierung verwenden.

Bei der WSA spielt es keine Rolle, wie der Benutzer auf das Netzwerk zugegriffen hat.

In diesem Beispiel wird eine Sitzung eines Remote-VPN-Benutzers auf dem ASA-VPN beendet. Diesen Benutzern wurde ein bestimmter SGT-Tag zugewiesen. Der gesamte HTTP-Datenverkehr zum Internet wird von der ASA-FW (Firewall) abgefangen und zur Überprüfung an die WSA umgeleitet. Die WSA verwendet das Identitätsprofil, mit dem sie Benutzer anhand des SGT-Tags klassifizieren und darauf basierende Zugriffs- oder Entschlüsselungsrichtlinien erstellen kann.

Der detaillierte Ablauf ist:

- Der AnyConnect-VPN-Benutzer beendet die SSL-Sitzung (Secure Sockets Layer) auf dem ASA-VPN. Das ASA-VPN ist für TrustSec konfiguriert und nutzt die ISE zur Authentifizierung von VPN-Benutzern. Dem authentifizierten Benutzer wird ein SGT-Tag-Wert = 2 (Name = IT) zugewiesen. Der Benutzer erhält eine IP-Adresse vom Netzwerk 172.16.32.0/24 (in diesem Beispiel 172.16.32.50).

- Der Benutzer versucht, über das Internet auf die Webseite zuzugreifen. Die ASA-FW ist für das Web Cache Communication Protocol (WCCP) konfiguriert, das den Datenverkehr an die WSA umleitet.

- Die WSA ist für die ISE-Integration konfiguriert. Es verwendet pxGrid, um Informationen von der ISE herunterzuladen: Der Benutzer-IP-Adresse 172.16.32.50 wurde der SGT-Tag 2 zugewiesen.

- Die WSA verarbeitet die HTTP-Anforderung des Benutzers und ruft die Zugriffsrichtlinie PolicyForIT auf. Diese Richtlinie wird so konfiguriert, dass der Datenverkehr zu den Sportstandorten blockiert wird. Alle anderen Benutzer (die nicht zu SGT 2 gehören) erfüllen die Standard-Zugriffsrichtlinie und haben vollen Zugriff auf die Sportstätten.

ASA-VPN

Dies ist ein für TrustSec konfiguriertes VPN-Gateway. Die detaillierte Konfiguration wird in diesem Dokument nicht behandelt. Verweisen Sie auf folgende Beispiele:

- ASA und Catalyst Switches der Serie 3750X - TrustSec-Konfigurationsbeispiel und Leitfaden zur Fehlerbehebung

- ASA Version 9.2 VPN SGT-Klassifizierung und -Durchsetzung - Konfigurationsbeispiel

ASA-FW

Die ASA-Firewall ist für die WCCP-Umleitung an die WSA verantwortlich. Dieses Gerät erkennt TrustSec nicht.

interface GigabitEthernet0/0

nameif outside

security-level 100

ip address 172.16.33.110 255.255.255.0

interface GigabitEthernet0/1

nameif inside

security-level 100

ip address 172.16.32.110 255.255.255.0

access-list wccp-routers extended permit ip host 172.16.32.204 any

access-list wccp-redirect extended deny tcp any host 172.16.32.204

access-list wccp-redirect extended permit tcp any any eq www

access-list wccp-redirect extended permit tcp any any eq https

wccp 90 redirect-list wccp-redirect group-list wccp-routers

wccp interface inside 90 redirect in

ISE

Die ISE ist ein zentraler Punkt in der TrustSec-Bereitstellung. Sie weist allen Benutzern, die auf das Netzwerk zugreifen und sich dort authentifizieren, SGT-Tags zu. Die für die Basiskonfiguration erforderlichen Schritte sind in diesem Abschnitt aufgeführt.

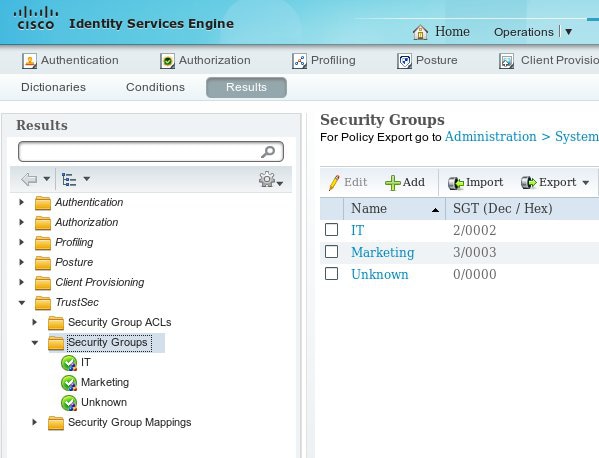

Schritt 1: SGT für IT und andere Gruppe

Wählen Sie Policy > Results > Security Group Access > Security Groups aus, und erstellen Sie das SGT:

Schritt 2: Autorisierungsregel für VPN-Zugriff, die SGT = 2 (IT) zuweist

Wählen Sie Policy > Authorization (Richtlinie > Autorisierung), und erstellen Sie eine Regel für den Remote-VPN-Zugriff. Alle über ASA-VPN hergestellten VPN-Verbindungen erhalten vollständigen Zugriff (PermitAccess) und erhalten den SGT-Tag 2 (IT).

Schritt 3: Netzwerkgerät hinzufügen und PAC-Datei für ASA-VPN generieren

Um die ASA-VPN der TrustSec-Domäne hinzuzufügen, muss die Proxy Auto Config (PAC)-Datei manuell generiert werden. Diese Datei wird auf die ASA importiert.

Diese kann über Administration > Network Devices konfiguriert werden. Führen Sie nach dem Hinzufügen der ASA einen Bildlauf nach unten zu den TrustSec-Einstellungen durch, und generieren Sie die PAC-Datei. Die Details hierzu werden in einem separaten (referenzierten) Dokument beschrieben.

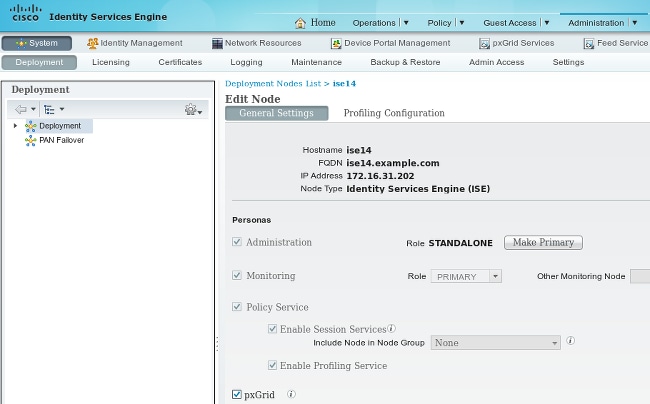

Schritt 4: pxGrid-Rolle aktivieren

Wählen Sie Administration > Deployment (Verwaltung > Bereitstellung), um die pxGrid-Rolle zu aktivieren.

Schritt 5: Erstellen des Zertifikats für die Administration und die Rolle pxGrid

Das pxGrid-Protokoll verwendet die Zertifikatsauthentifizierung sowohl für den Client als auch für den Server. Es ist sehr wichtig, die richtigen Zertifikate für ISE und WSA zu konfigurieren. Beide Zertifikate müssen den vollqualifizierten Domänennamen (Fully Qualified Domain Name, FQDN) im Betreff und in den x509-Erweiterungen für die Client-Authentifizierung und die Serverauthentifizierung enthalten. Stellen Sie außerdem sicher, dass der richtige DNS A-Eintrag sowohl für die ISE als auch für die WSA erstellt wurde und mit dem entsprechenden FQDN übereinstimmt.

Wenn beide Zertifikate von einer anderen Zertifizierungsstelle (Certificate Authority, CA) signiert werden, ist es wichtig, diese Zertifizierungsstellen in den vertrauenswürdigen Speicher aufzunehmen.

Um Zertifikate zu konfigurieren, wählen Sie Administration > Certificates (Verwaltung > Zertifikate).

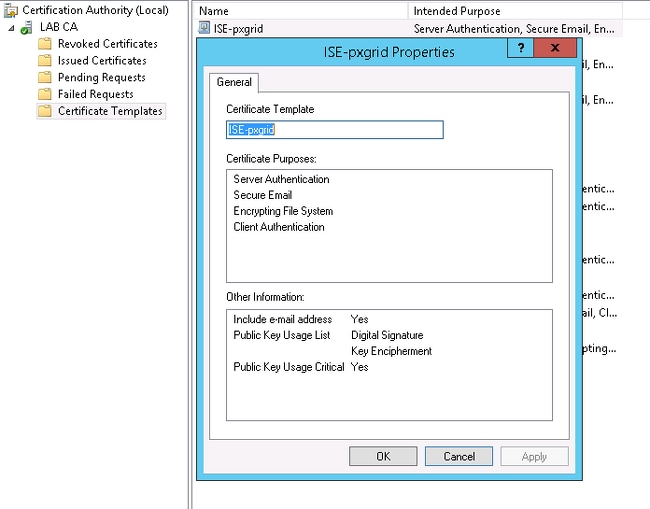

Die ISE kann für jede Rolle eine Zertifikatsanforderung (Certificate Signing Request, CSR) generieren. Exportieren und signieren Sie für die pxGrid-Rolle den CSR mit einer externen Zertifizierungsstelle.

In diesem Beispiel wurde die Microsoft-Zertifizierungsstelle mit der folgenden Vorlage verwendet:

Das Endergebnis könnte wie folgt aussehen:

Vergessen Sie nicht, DNS A-Einträge für ise14.example.com und pxgrid.example.com zu erstellen, die auf 172.16.31.202 verweisen.

Schritt 6. pxGrid Automatische Registrierung

Standardmäßig registriert die ISE pxGrid-Abonnenten nicht automatisch. Dies sollte manuell vom Administrator genehmigt werden. Diese Einstellung sollte für die WSA-Integration geändert werden.

Wählen Sie Administration > pxGrid Services aus, und legen Sie Enable Auto-Registration fest.

WSA

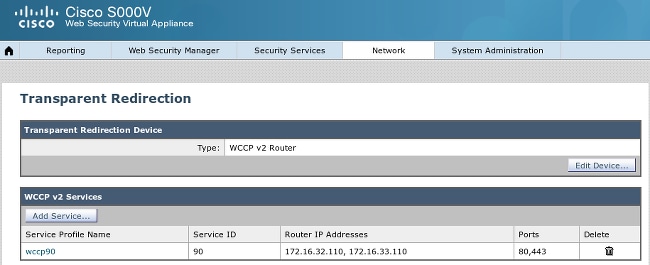

Schritt 1: Transparenter Modus und Umleitung

In diesem Beispiel wird die WSA nur mit der Management-Schnittstelle, dem transparenten Modus und der Umleitung von der ASA konfiguriert:

Schritt 2: Zertifikatgenerierung

Die WSA muss der Zertifizierungsstelle vertrauen, damit sie alle Zertifikate signieren kann. Wählen Sie Netzwerk > Zertifikatsverwaltung, um ein Zertifizierungsstellenzertifikat hinzuzufügen:

Außerdem muss ein Zertifikat generiert werden, das die WSA für die Authentifizierung bei pxGrid verwendet. Wählen Sie Network > Identity Services Engine > WSA Client certificate, um den CSR zu generieren, mit der richtigen CA-Vorlage (ISE-pxgrid) zu signieren und ihn zurück zu importieren.

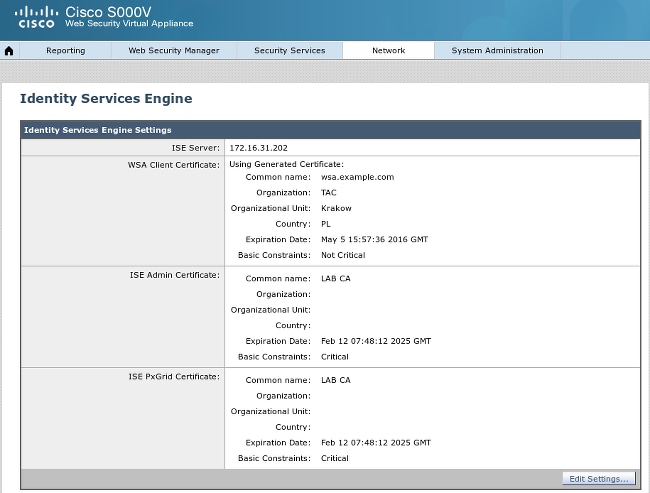

Importieren Sie für "ISE Admin Certificate" und "ISE pxGrid Certificate" das CA-Zertifikat (um dem von ISE präsentierten pxGrid-Zertifikat zu vertrauen):

Schritt 3: Testen der ISE-Konnektivität

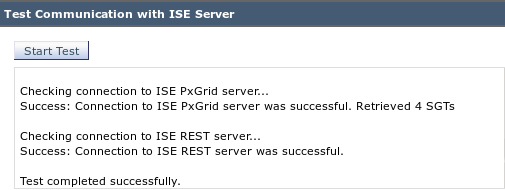

Wählen Sie Network > Identity Services Engine, um die Verbindung zur ISE zu testen:

Schritt 4: ISE-Identifikationsprofile

Wählen Sie Web Security Manager > Identification profiles (Websicherheits-Manager > Identifikationsprofile), um ein neues Profil für die ISE hinzuzufügen. Für "Identification and Authentication" verwenden Sie "Transparently identification users with ISE" (Benutzer mit ISE transparent identifizieren).

Schritt 5: Zugriff auf die Richtlinie basierend auf dem SGT-Tag

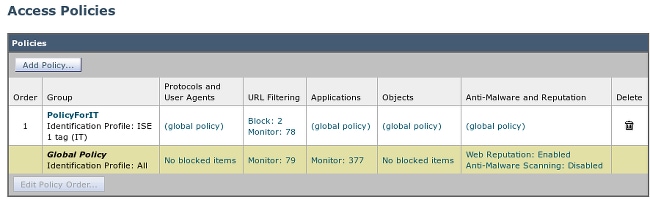

Wählen Sie Websicherheits-Manager > Zugriffsrichtlinien, um eine neue Richtlinie hinzuzufügen. Für die Mitgliedschaft wird das ISE-Profil verwendet:

Für ausgewählte Gruppen und Benutzer wird der SGT-Tag 2 hinzugefügt (IT):

Die Richtlinie verweigert den Zugriff auf alle Sportstandorte für Benutzer, die der SGT IT angehören:

Überprüfung

Verwenden Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

Schritt 1: VPN-Sitzung

Der VPN-Benutzer initiiert eine VPN-Sitzung zur ASA-VPN:

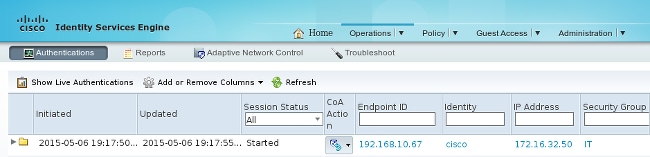

Das ASA-VPN verwendet die ISE für die Authentifizierung. Die ISE erstellt eine Sitzung und weist das SGT-Tag 2 (IT) zu:

Nach erfolgreicher Authentifizierung erstellt die ASA-VPN eine VPN-Sitzung mit dem SGT-Tag 2 (zurückgegeben unter Radius Access-Accept in cisco-av-pair):

asa-vpn# show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : cisco Index : 2

Assigned IP : 172.16.32.50 Public IP : 192.168.10.67

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Essentials

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)RC4 DTLS-Tunnel: (1)AES128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 12979961 Bytes Rx : 1866781

Group Policy : POLICY Tunnel Group : SSLVPN

Login Time : 21:13:26 UTC Tue May 5 2015

Duration : 6h:08m:03s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : ac1020640000200055493276

Security Grp : 2:IT

Da die Verbindung zwischen dem ASA-VPN und der ASA-FW nicht TrustSec-fähig ist, sendet das ASA-VPN für diesen Datenverkehr Frames ohne Tags (kann Ethernet-Frames mit dem eingefügten CMD/TrustSec-Feld nicht GRE-gekapselt werden).

Schritt 2: Von der WSA abgerufene Sitzungsinformationen

Zu diesem Zeitpunkt sollte die WSA die Zuordnung zwischen der IP-Adresse, dem Benutzernamen und dem SGT (über das pxGrid-Protokoll) erhalten:

Schritt 3: Umleitung des Datenverkehrs zur WSA

Der VPN-Benutzer stellt eine Verbindung mit sport.pl her, die von der ASA-FW abgefangen wird:

asa-fw# show wccp

Global WCCP information:

Router information:

Router Identifier: 172.16.33.110

Protocol Version: 2.0

Service Identifier: 90

Number of Cache Engines: 1

Number of routers: 1

Total Packets Redirected: 562

Redirect access-list: wccp-redirect

Total Connections Denied Redirect: 0

Total Packets Unassigned: 0

Group access-list: wccp-routers

Total Messages Denied to Group: 0

Total Authentication failures: 0

Total Bypassed Packets Received: 0

asa-fw# show access-list wccp-redirect

access-list wccp-redirect; 3 elements; name hash: 0x9bab8633

access-list wccp-redirect line 1 extended deny tcp any host 172.16.32.204 (hitcnt=0)

0xfd875b28

access-list wccp-redirect line 2 extended permit tcp any any eq www (hitcnt=562)

0x028ab2b9

access-list wccp-redirect line 3 extended permit tcp any any eq https (hitcnt=0)

0xe202a11e

und in GRE an die WSA getunnelt (beachten Sie, dass die WCCP-Router-ID die höchste konfigurierte IP-Adresse ist):

asa-fw# show capture

capture CAP type raw-data interface inside [Capturing - 70065 bytes]

match gre any any

asa-fw# show capture CAP

525 packets captured

1: 03:21:45.035657 172.16.33.110 > 172.16.32.204: ip-proto-47, length 60

2: 03:21:45.038709 172.16.33.110 > 172.16.32.204: ip-proto-47, length 48

3: 03:21:45.039960 172.16.33.110 > 172.16.32.204: ip-proto-47, length 640

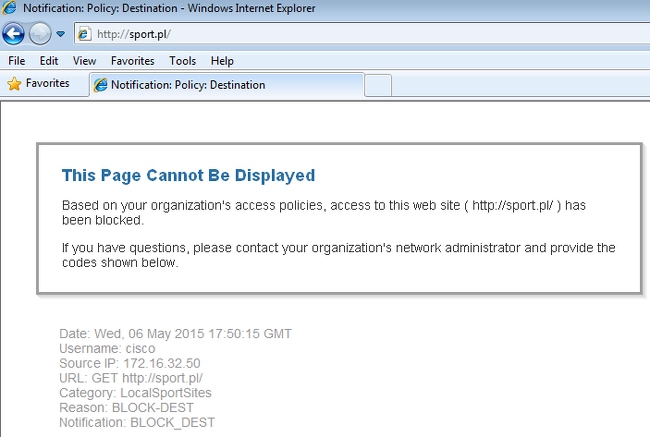

Die WSA setzt den TCP-Handshake fort und verarbeitet die GET-Anforderung. Die Richtlinie "PolicyForIT" wird infolgedessen ausgelöst und der Datenverkehr blockiert:

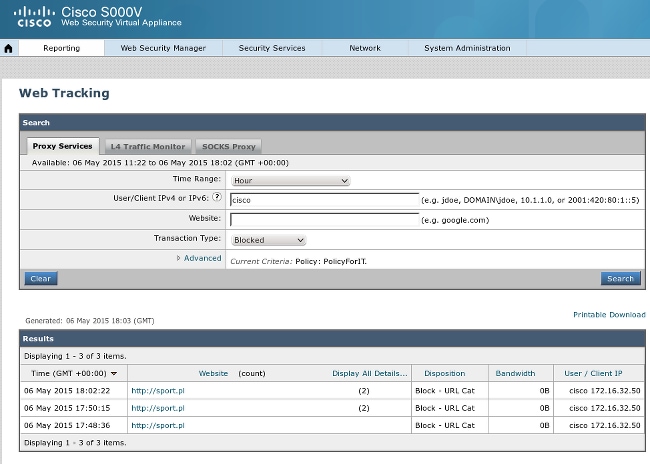

Dies wird im WSA-Bericht bestätigt:

Beachten Sie, dass ISE den Benutzernamen anzeigt.

Fehlerbehebung

In diesem Abschnitt erhalten Sie Informationen zur Behebung von Fehlern in Ihrer Konfiguration.

Falsche Zertifikate

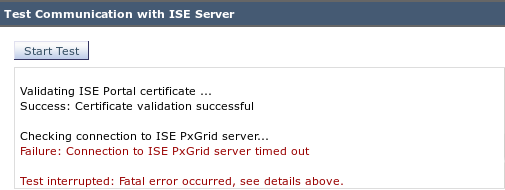

Wenn die WSA nicht richtig initialisiert ist (Zertifikate), testen Sie den ISE-Verbindungsfehler:

Die ISE pxgrid-cm.log meldet:

[2015-05-06T16:26:51Z] [INFO ] [cm-1.jabber-172-16-31-202]

[TCPSocketStream::_doSSLHandshake] [] Failure performing SSL handshake: 1

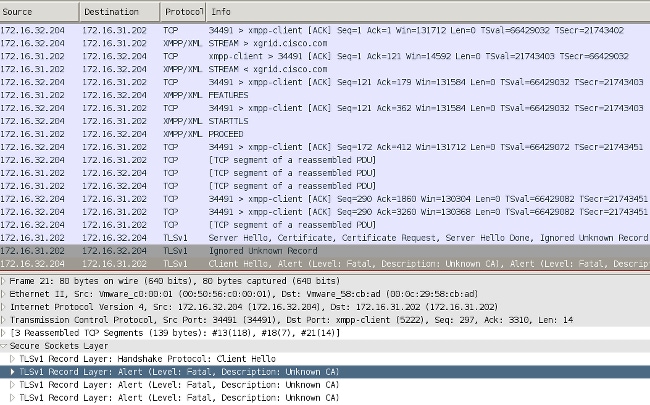

Der Grund für den Fehler ist in Wireshark zu sehen:

Für eine SSL-Sitzung, die zum Schutz des XMPP-Austauschs (Extensible Messaging and Presence Protocol) (von pxGrid verwendet) verwendet wird, meldet der Client einen SSL-Ausfall aufgrund einer unbekannten Zertifikatskette, die vom Server präsentiert wird.

Korrektes Szenario

Für das richtige Szenario protokolliert die ISE pxgrid-controller.log Folgendes:

2015-05-06 18:40:09,153 INFO [Thread-7][] cisco.pxgrid.controller.sasl.SaslWatcher

-:::::- Handling authentication for user name wsa.example.com-test_client

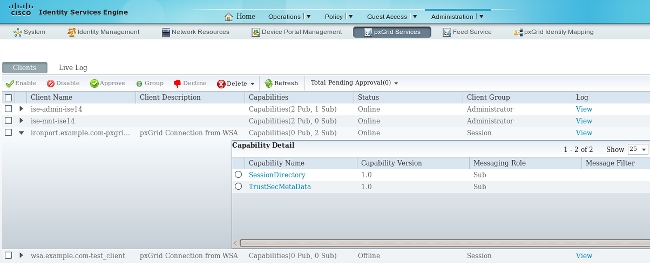

Die ISE-GUI stellt die WSA darüber hinaus als Teilnehmer mit den richtigen Funktionen dar:

Zugehörige Informationen

- ASA Version 9.2.1 VPN-Status mit ISE - Konfigurationsbeispiel

- WSA 8.7 - Benutzerhandbuch

- ASA und Catalyst Switches der Serie 3750X - TrustSec-Konfigurationsbeispiel und Leitfaden zur Fehlerbehebung

- Konfigurationsleitfaden für Cisco TrustSec-Switches: Cisco TrustSec im Überblick

- Konfigurieren eines externen Servers für die Benutzerautorisierung der Sicherheitsappliance

- Konfigurationsleitfaden für die VPN-CLI der Cisco ASA-Serie, 9.1

- Cisco Identity Services Engine Benutzerhandbuch, Version 1.2

- Technischer Support und Dokumentation für Cisco Systeme

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

30-Jul-2015

|

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback