Häufig gestellte Fragen zum VPN-Client

Inhalt

Einleitung

Dieses Dokument beantwortet häufig gestellte Fragen zum Cisco VPN Client.

Hinweis: Hier sind die Namenskonventionen für die verschiedenen VPN-Clients:

-

Nur Cisco Secure VPN Client Version 1.0 bis 1.1a

-

Nur Cisco VPN 3000 Client Version 2.x

-

Nur Cisco VPN Client 3.x und höher

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

VPN-Client-Software herunterladen

Frage: Wo kann ich die Cisco VPN Client-Software herunterladen?

A. Sie müssen sich anmelden und über einen gültigen Servicevertrag verfügen, um auf die Cisco VPN Client-Software zugreifen zu können. Die Cisco VPN Client-Software kann von der Seite Cisco Software herunterladen (nur registrierte Kunden) heruntergeladen werden. Wenn Sie keinen gültigen Servicevertrag für Ihr Cisco.com-Profil haben, können Sie sich nicht anmelden und die VPN-Client-Software herunterladen.

Um einen gültigen Servicevertrag zu erhalten, können Sie:

Wenden Sie sich an Ihr Cisco Account Team, wenn Sie einen direkten Kaufvertrag abgeschlossen haben.

Wenden Sie sich an einen Cisco Partner oder Reseller, um einen Servicevertrag abzuschließen.

Verwenden Sie den Profil-Manager (nur registrierte Kunden), um Ihr Cisco.com-Profil zu aktualisieren und die Verknüpfung mit einem Servicevertrag anzufordern.

Frage: Der Download-Bereich für den Cisco VPN Client ist anscheinend leer. Warum ist das so?

A. Wenn Sie den VPN-Client-Bereich des Software-Centers (nur registrierte Kunden) erreichen, stellen Sie sicher, dass Sie in der Mitte der Seite den Download-Bereich für Ihr gewünschtes Betriebssystem auswählen.

Frage: Wie kann ich die Stateful Firewall-Funktion während der Installation des Cisco VPN Client deaktivieren?

A. Für VPN-Client-Versionen vor 5.0:

Weitere Informationen zu den beiden Themen "Verwenden von MSI zum Installieren des Windows VPN Clients ohne Stateful Firewall" und "Verwenden von InstallShield zum Installieren des Windows VPN Clients ohne Stateful Firewall" finden Sie im Abschnitt Dokumentationsänderungen in den Versionshinweisen zu VPN Client, Version 4.7.

Für VPN-Client-Versionen nach 5.0:

Ab Cisco VPN Client Release 5.0.3.0560 wurde ein MSI-Installationsflag hinzugefügt, um die Installation der Gilde in den Firewall-Dateien zu vermeiden:

msiexec.exe /i vpnclient_setup.msi DONTINSTALLFIREWALL=1

Weitere Informationen hierzu finden Sie im Abschnitt Installation von Firewall-Dateien umgehen, wenn keine Stateful-Firewall erforderlich ist.

Frage: Wie deinstalliere ich den Cisco VPN Client oder führe ein Upgrade durch?

A. Informationen zum manuellen Deinstallieren (InstallShield) und anschließenden Upgrade von Cisco VPN Client Version 3.5 und höher für Windows 2000 und Windows XP finden Sie unter Removing a VPN Client Version Installed with MSI Installer.

Die Software Cisco VPN Client für Windows 2000 und Windows XP kann Updates und neue Versionen automatisch über einen Tunnel von einem VPN 3000 Concentrator oder einem anderen VPN-Server herunterladen, der Benachrichtigungen bereitstellen kann. Die Mindestanforderung hierfür ist, dass Remotebenutzer den VPN-Client für Windows 4.6 oder höher auf ihren PCs installiert haben, um die Funktion für automatische Updates verwenden zu können.

Mit dieser Funktion, die als autoupdate bezeichnet wird, müssen Benutzer keine alte Version der Software deinstallieren, neu starten, die neue Version installieren und dann neu starten. Stattdessen stellt ein Administrator Updates und Profile auf einem Webserver zur Verfügung. Wenn ein Remote-Benutzer den VPN-Client startet, erkennt die Software, dass ein Download verfügbar ist, und erhält diesen automatisch. Weitere Informationen finden Sie unter Verwalten von automatischen Updates und So funktioniert die automatische Aktualisierung.

Weitere Informationen zur Konfiguration von Client-Updates auf einer Cisco Adaptive Security Appliance der Serie ASA 5500 mit ASDM finden Sie unter Configuring Client Software Update Using ASDM.

Frage: Ich möchte die VPN-Clients für Vista anpassen. Ich weiß, dass es mit der neuen VPN-Client-Version für Vista keine Datei wie oem.mst gibt. Wie können wir die neuen VPN-Client-Versionen (5.x) anpassen, oder wo finde ich diese Datei?

A. Die MST-Datei ist nicht mehr im Lieferumfang des VPN-Clients enthalten. Sie können sie jedoch von der Seite Download Software (nur registrierte Kunden) herunterladen:

Dateiname: Readme und MST für die Installation auf der internationalen Version von Windows.

Betriebssystem

Frage: Bietet Cisco einen VPN-Client für Windows Vista?

A. Die neue Version Cisco VPN Client 5.0.07 unterstützt Windows Vista auf x86 (32-Bit) und x64. Weitere Informationen finden Sie in den Versionshinweisen von 5.0.07.0240.

Hinweis: Cisco VPN Client wird nur bei der Neuinstallation von Windows Vista unterstützt. Das bedeutet, dass ein Upgrade eines Windows-Betriebssystems auf Windows Vista von der VPN-Client-Software nicht unterstützt wird. Sie müssen Windows Vista neu installieren und dann die Vista VPN Client-Software installieren.

Anmerkung: Wenn Sie keinen gültigen Servicevertrag für Ihr Cisco.com-Profil haben, können Sie sich nicht anmelden und die VPN Client-Software herunterladen. Weitere Informationen finden Sie unter VPN-Clientsoftware herunterladen.

Tipp: Der Cisco AnyConnect VPN Client ist jetzt für Windows-Betriebssysteme verfügbar, darunter Vista 32- und 64-Bit. Der AnyConnect-Client unterstützt SSL und DTLS. Derzeit wird IPsec nicht unterstützt. Darüber hinaus ist AnyConnect nur für die Verwendung mit einer Cisco Adaptive Security Appliance verfügbar, die Version 8.0(2) oder höher ausführt. Der Client kann auch im Weblaunch-Modus mit IOS-Appliances verwendet werden, auf denen Version 12.4(15)T ausgeführt wird. VPN 3000 wird nicht unterstützt.

Der Cisco AnyConnect VPN Client und die ASA Version 8.0 sind über das Software Center erhältlich (nur registrierte Kunden). Weitere Informationen zum AnyConnect Client finden Sie in den Versionshinweisen zum Cisco AnyConnect VPN Client. Weitere Informationen zur ASA 8.0 finden Sie in den Versionshinweisen zu Cisco Adaptive Security Appliances der Serie ASA 5500.

Anmerkung: Wenn Sie keinen gültigen Servicevertrag für Ihr Cisco.com-Profil haben, können Sie sich nicht anmelden und die AnyConnect VPN Client- oder ASA-Software herunterladen. Weitere Informationen finden Sie unter VPN-Clientsoftware herunterladen.

Frage: Wie richte ich eine PPTP-Verbindung von einem Microsoft Windows-PC aus ein?

A. Setup hängt von der Microsoft Windows-Version ab, die Sie ausführen. Wenden Sie sich an Microsoft, um spezifische Informationen zu erhalten. Hier finden Sie Setup-Anweisungen für einige gängige Windows-Versionen:

Windows 95

- Installieren Sie Msdun13.exe.

- Wählen Sie Programme > Zubehör > DFÜ-Netzwerk aus.

- Erstellen Sie eine neue Verbindung mit dem Namen "PPTP".

- Wählen Sie den VPN-Adapter als Gerät für die Verbindung aus.

- Geben Sie die IP-Adresse der öffentlichen Schnittstelle des Switches ein, und klicken Sie auf Fertig stellen.

- Kehren Sie zur gerade erstellten Verbindung zurück, klicken Sie mit der rechten Maustaste, und wählen Sie Eigenschaften.

- Deaktivieren Sie unter Zulässige Netzwerkprotokolle mindestens netbeui.

- Konfigurieren Sie die Einstellung für erweiterte Optionen:

- Lassen Sie die Standardeinstellungen unverändert, damit der Switch und der Client die Authentifizierungsmethode automatisch aushandeln können.

- Aktivieren Sie Verschlüsseltes Kennwort erforderlich, um die CHAP-Authentifizierung (Challenge Handshake Authentication Protocol) zu erzwingen.

- Aktivieren Sie "Verschlüsseltes Kennwort erforderlich" und "Datenverschlüsselung erforderlich", um die MS-CHAP-Authentifizierung zu erzwingen.

Windows 98

- Gehen Sie wie folgt vor, um die PPTP-Funktion zu installieren:

- Wählen Sie Start > Einstellungen > Systemsteuerung > Neue Hardware hinzufügen aus, und klicken Sie auf Weiter.

- Klicken Sie auf Aus Liste auswählen, wählen Sie Netzwerkadapter aus, und klicken Sie auf Weiter.

- Wählen Sie im linken Bereich Microsoft und im rechten Bereich Microsoft VPN Adapter aus.

- Gehen Sie wie folgt vor, um die PPTP-Funktion zu konfigurieren:

- Wählen Sie Start > Programme > Zubehör > Kommunikation > DFÜ-Netzwerk.

- Klicken Sie auf Neue Verbindung herstellen, und wählen Sie Microsoft VPN Adapter für Gerät auswählen aus. Die IP-Adresse des VPN-Servers entspricht 3.000 Tunnelendpunkten.

- Gehen Sie wie folgt vor, um den PC so zu ändern, dass auch das Password Authentication Protocol (PAP) zugelassen wird:

Hinweis: Bei der Standardauthentifizierung von Windows 98 wird die Kennwortverschlüsselung (CHAP oder MS-CHAP) verwendet.

- Wählen Sie Eigenschaften > Servertypen aus.

- Deaktivieren Sie Verschlüsseltes Kennwort erforderlich. In diesem Bereich können Sie die Datenverschlüsselung (Microsoft Point-to-Point Encryption [MPPE] oder keine MPPE) konfigurieren.

Windows 2000

- Wählen Sie Start > Programme > Zubehör > Kommunikation > Netzwerk- und DFÜ-Verbindungen aus.

- Klicken Sie auf Neue Verbindung herstellen, und klicken Sie dann auf Weiter.

- Wählen Sie Über das Internet eine Verbindung mit einem privaten Netzwerk herstellen und vor dem Wählen einer Verbindung aus (wählen Sie diese Option nicht, wenn Sie über ein LAN verfügen), und klicken Sie auf Weiter.

- Geben Sie den Hostnamen oder die IP-Adresse des Tunnelendpunkts (3000) ein.

- Wenn Sie den Kennworttyp ändern müssen, wählen Sie Eigenschaften > Sicherheit für die Verbindung > Erweitert aus. Der Standardwert ist "MS-CHAP" und "MS-CHAP v2" (nicht CHAP oder PAP). In diesem Bereich können Sie die Datenverschlüsselung (MPPE oder kein MPPE) konfigurieren.

Windows NT

Weitere Informationen finden Sie unter Installieren, Konfigurieren und Verwenden von PPTP mit Microsoft-Clients und -Servern

.

Frage: Welche Betriebssystemversionen unterstützen den Cisco VPN Client?

A. Für den VPN-Client wird laufend Unterstützung für weitere Betriebssysteme hinzugefügt. Ermitteln Sie dies anhand der Systemanforderungen in den Versionshinweisen für VPN Client 5.0.07, oder lesen Sie Cisco Hardware und VPN Clients Supporting IPsec/PPTP/L2TP.

Hinweise:

Der VPN-Client unterstützt Dual-Prozessor- und Dual-Core-Workstations für Windows XP und Windows Vista.

Der Windows VPN Client Version 4.8.00.440 war die letzte Version, die offiziell das Betriebssystem Windows 98 unterstützte.

Der Windows VPN Client Version 4.6.04.0043 war die letzte Version, die offiziell das Windows NT Betriebssystem unterstützte.

Cisco VPN Client Version 5.0.07 unterstützt Windows Vista und Windows 7 in den x86- (32-Bit) und x64-Editionen (64-Bit).

Der Cisco VPN Client unterstützt nur Windows XP 32 Bit, Windows XP 64 Bit wird jedoch nicht unterstützt.

Hinweis: Windows Vista 32-Bit-Unterstützung war in allen 5.x-Versionen verfügbar. Die 64-Bit-Unterstützung wurde durch den Cisco VPN-Client Version 5.0.07 hinzugefügt.

F. Muss ich ein Administrator auf Windows NT/2000-Computern sein, um den VPN-Client zu laden?

A. Ja, Sie benötigen Administratorrechte, um den VPN-Client unter Windows NT und Windows 2000 zu installieren, da diese Betriebssysteme Administratorrechte benötigen, um sich an die vorhandenen Netzwerktreiber zu binden oder neue Netzwerktreiber zu installieren. Die VPN-Client-Software ist eine Netzwerksoftware. Sie müssen über Administratorrechte verfügen, um es zu installieren.

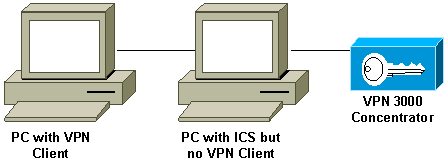

Frage: Kann der Cisco VPN Client mit Microsoft Internet Connection Sharing (ICS) verwendet werden, das auf demselben Computer installiert ist?

A. Nein, der Cisco VPN 3000-Client ist nicht mit Microsoft ICS auf demselben System kompatibel. Sie müssen ICS deinstallieren, bevor Sie den VPN-Client installieren können. Weitere Informationen finden Sie unter Deaktivieren von ICS beim Vorbereiten der Installation oder des Upgrades auf den Cisco VPN Client 3.5.x unter Microsoft Windows XP.

Obwohl es nicht funktioniert, den VPN-Client und das ICS auf demselben PC zu haben, funktioniert diese Anordnung.

F. Mein VPN-Client scheint sich nur mit bestimmten Adressen zu verbinden. Ich verwende Windows XP. Was soll ich tun?

A. Stellen Sie sicher, dass die integrierte Firewall in Windows XP deaktiviert ist.

Frage: Ist der Cisco VPN Client mit der Stateful-Firewall von Windows XP kompatibel?

A. Dieses Problem wurde behoben. Weitere Informationen finden Sie im Bug Toolkit unter Cisco Bug ID CSCdx15865 (nur registrierte Kunden).

F. Ist die Mehrbenutzeroberfläche deaktiviert, wenn ich den VPN-Client unter Windows XP und Windows 2000 installiere?

A. Die Installation deaktiviert den Begrüßungsbildschirm und das schnelle Umschalten durch den Benutzer. Weitere Informationen finden Sie im Bug Toolkit unter Cisco Bug ID CSCdu24073 (nur registrierte Kunden).

F. Wie kann ich den VPN-Client für Linux nach der Ausführung in den Hintergrund verschieben? Wenn ich eine Verbindung wie vpnclient connect foo initiiere, komme ich hinein, aber die Shell wird zurückgegeben.

A. Geben Sie nach der Anmeldung Folgendes ein:

^Z

BG

Frage: Wenn ich den Cisco VPN Client unter Windows XP Home Edition installiere, wird die Taskleiste nicht angezeigt. Wie kann ich das rückgängig machen?

A. Wählen Sie Systemsteuerung > Netzwerkverbindungen > Netzwerkbrücke entfernen, um diese Einstellung anzupassen.

F. Wenn ich versuche, Linux VPN Client auf RedHat 8.0 zu installieren, erhalte ich einen Fehler, der besagt, dass das Modul nicht geladen werden kann, weil das Modul mit GCC 2 kompiliert wurde und der Kernel mit GCC 3.2 kompiliert wurde. Was sollte ich tun?

A. Dies liegt daran, dass die neue Version von RedHat über eine neuere Version des GCC-Compilers (3.2+) verfügt, wodurch der aktuelle Cisco VPN Client fehlschlägt. Dieses Problem wurde behoben und ist in Cisco VPN 3.6.2a verfügbar. Weitere Informationen finden Sie im Bug-Toolkit unter Cisco Bug ID CSCdy49082 (nur registrierte Kunden) oder laden Sie die Software vom VPN Software Center herunter (nur registrierte Kunden).

F. Warum deaktiviert die Software Fast User Switching, wenn ich VPN Client 3.1 unter Windows XP installiere?

A. Microsoft deaktiviert automatisch Fast User Switching in Windows XP, wenn eine GINA.dll in der Registrierung angegeben ist. Der Cisco VPN-Client installiert CSgina.dll, um die Funktion "Start Before Login" zu implementieren. Wenn Sie Fast User Switching benötigen, deaktivieren Sie die Funktion "Vor Anmeldung starten". Registrierte Benutzer erhalten weitere Informationen unter Cisco Bug ID CSCdu24073 (nur registrierte Kunden) im Bug Toolkit.

Frage: Unterstützt der IPsec-VPN-Client die SBL-Funktion (Start Before Logon) unter Windows 7?

A. Die SBL-Funktion wird auf IPsec-VPN-Clients unter Windows 7 nicht unterstützt. Sie wird vom AnyConnect-VPN-Client unterstützt.

Fehlermeldungen

F. Wenn ich den Cisco VPN Client 4.x installiere, erhalte ich die folgende Fehlermeldung: Warnung 201: Das erforderliche VPN-Subsystem ist nicht verfügbar. Sie können keine Verbindung zum Remote-VPN-Server herstellen.

A. Dieses Problem kann durch Firewall-Pakete verursacht werden, die auf Ihrem VPN-Client-Computer installiert sind. Um diese Fehlermeldung zu vermeiden, stellen Sie sicher, dass zum Zeitpunkt der Installation keine Firewall- oder Antivirenprogramme auf Ihrem PC installiert sind oder ausgeführt werden.

F. Ich habe ein Upgrade auf Mac OS X 10.3 (bekannt als "Panther") durchgeführt, aber mein Cisco VPN Client 4.x zeigt nun folgende Fehlermeldungen an: Lokale Beendigung der sicheren VPN-Verbindung durch den Client Grund: Verbindung zum Sicherheits-Gateway nicht möglich

A. Sie müssen UseLegacyIKEPort=0 zu dem Profil (.pcf-Datei) im Verzeichnis /etc/CiscoSystemsVPNClient/Profiles/ hinzufügen, damit der Cisco VPN Client 4.x mit Mac OS X 10.3 ("Panther") verwendet werden kann.

F. Wenn ich versuche, den VPN-Client zu deinstallieren, erhalte ich die folgende Fehlermeldung: Fehlermeldung: konnte die Deinstallationsdatei nicht finden... Was bedeutet diese Fehlermeldung, und wie kann ich die Deinstallation erfolgreich abschließen?

A. Überprüfen Sie in der Systemsteuerung des Netzwerks, ob der deterministische NDIS-Extender (DNE) installiert wurde. Wählen Sie auch Microsoft > Aktuelle Version > Deinstallieren, um nach der Deinstallationsdatei zu suchen. Entfernen Sie die Datei HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Uninstall\{5624C000-B109-11D4-9DB4-00E0290FCAC5}, und versuchen Sie die Deinstallation erneut.

Frage: Ich kann den VPN-Client nicht unter Windows 2000 Professional installieren. Ich erhalte diesen Fehler: Eine Installationsunterstützungsdatei konnte nicht installiert werden. Katastrophaler Fehler. Was soll ich tun?

A. Entfernen Sie den Schlüssel HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\Currentversion\Uninstall. Starten Sie anschließend den Computer neu, und installieren Sie den VPN-Client neu.

Hinweis: Um den richtigen Schlüssel für die Cisco VPN Client-Software unter dem Pfad HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\Currentversion\Uninstall\<noch festzulegender Schlüssel> zu finden, gehen Sie zu HKEY_LOCAL_MACHINE\SOFTWARE\Cisco Systems\, und klicken Sie auf VPN Client. Zeigen Sie im rechten Fenster den Deinstallationspfad an (unter der Spalte Name). In der entsprechenden Spalte "Daten" wird der Schlüsselwert des VPN-Clients angezeigt. Notieren Sie sich diesen Schlüssel, gehen Sie zu HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\Currentversion\Uninstall\, wählen Sie den ermittelten Schlüssel aus, und löschen Sie ihn.

Weitere Informationen finden Sie unter Initialization Error Troubleshooting

und unter Cisco Bug ID CSCdv15391 (nur registrierte Kunden) im Bug Toolkit.

F. Wenn ich versuche, Linux VPN Client auf RedHat 8.0 zu installieren, erhalte ich einen Fehler, der besagt, dass das Modul nicht geladen werden kann, weil das Modul mit GCC 2 kompiliert wurde und der Kernel mit GCC 3.2 kompiliert wurde. Was sollte ich tun?

A. Dieses Problem tritt auf, weil die neue Version von RedHat über eine neuere Version des GCC-Compilers (3.2+) verfügt, wodurch der aktuelle Cisco VPN Client fehlschlägt. Dieses Problem wurde behoben und ist in Cisco VPN 3.6.2a verfügbar. Im Bug-Toolkit können Sie die Cisco Bug-ID CSCdy49082 (nur registrierte Kunden) für weitere Informationen anzeigen oder die Software vom VPN Software Center herunterladen (nur registrierte Kunden).

F. Ich erhalte die Fehlermeldung "Peer reagiert nicht mehr", wenn mein Linux-Client 3.5 versucht, eine IPsec-Verbindung mit einem PIX oder einem VPN 3000 Concentrator herzustellen. Was soll ich tun?

A. Das Symptom dieses Problems ist, dass der Linux-Client versucht, eine Verbindung herzustellen, jedoch nie eine Antwort vom Gateway-Gerät erhält.

Das Linux-Betriebssystem verfügt über eine integrierte Firewall (ipchains), die UDP-Port 500, UDP-Port 1000 und Encapsulating Security Payload (ESP)-Pakete blockiert. Da die Firewall standardmäßig aktiviert ist, müssen Sie sie entweder deaktivieren oder die Ports für die IPsec-Kommunikation für eingehende und ausgehende Verbindungen öffnen, um das Problem zu beheben.

F. Ich erhalte einen Kernel-Erweiterungsfehler, wenn ich versuche, den Cisco VPN 5000 5.2.2 Client unter Mac OS X 10.3 auszuführen. Was soll ich tun?

A. Wie in den Versionshinweisen des Produkts angegeben, wird der Cisco VPN 5000-Client bis Version 10.1.x unterstützt und daher nicht unter Version 10.3. Es ist möglich, den VPN-Client funktionsfähig zu machen, wenn Sie die Berechtigungen für zwei der installierten Dateien zurücksetzen, nachdem Sie das Installationsskript ausgeführt haben. Hier ein Beispiel:

Hinweis: Diese Konfiguration wird nicht von Cisco unterstützt.

sudo chown -R root:wheel /System/Library/Extensions/VPN5000.kext sudo chmod -R go-w /System/Library/Extensions/VPN5000.kext

Frage: Ich kann die neue Version des Cisco VPN Client nicht installieren. Bei der Installation erhalte ich eine der folgenden Fehlermeldungen: "Fehler DNEinst-Ausführungsfehler bei der Installation von DNE, Rückgabecode -214650093" oder "InstallDNE-Fehler: DNEinst-Ausführungsfehler bei der Installation von DNE, Rückgabecode -2147024891." Dieses Problem tritt auf, wenn ich den deterministischen Netzwerkerweiterer installiert habe.

A. Installieren Sie das neueste DNE-Upgrade von Deterministic Networks

.

F. Ich erhalte diese Protokolle für den Cisco VPN Client, wenn ich eine Verbindung herstelle:

208 15:09:08.619 01/17/08 Sev=Debug/7 CVPND/0x63400015

Value for ini parameter VAEnableAlt is 1.

209 15:09:08.619 01/17/08 Sev=Warning/2 CVPND/0xE3400003

Function RegOpenKey failed with an error code of 0x00000002(WindowsVirtualAdapter:558)

210 15:09:08.619 01/17/08 Sev=Warning/3 CVPND/0xE340000C

The Client was unable to enable the Virtual Adapter because it could not open the device.

208 15:09:08.619 01/17/08 Sev=Debug/7 CVPND/0x63400015 Value for ini parameter VAEnableAlt is 1. 209 15:09:08.619 01/17/08 Sev=Warning/2 CVPND/0xE3400003 Function RegOpenKey failed with an error code of 0x00000002(WindowsVirtualAdapter:558) 210 15:09:08.619 01/17/08 Sev=Warning/3 CVPND/0xE340000C The Client was unable to enable the Virtual Adapter because it could not open the device.

A. Es handelt sich um eine ziemlich allgemeine Fehlermeldung, die normalerweise eine manuelle Deinstallation des Clients erfordert. Folgen Sie den Anweisungen unter diesem Link. Entfernen einer mit MSI Installer installierten VPN Client Version.

Nachdem Sie die Deinstallation abgeschlossen haben, stellen Sie sicher, dass Sie neu starten. Installieren Sie dann den Client neu. Stellen Sie sicher, dass Sie als Benutzer mit Administratorrechten auf dem lokalen Computer angemeldet sind.

F. Wenn ich versuche, den Cisco VPN Client unter einem Mac OS zu verbinden, erhalte ich die folgende Fehlermeldung: Fehler 51- Keine Kommunikation mit dem VPN-Subsystem möglich. Wie kann ich dieses Problem lösen?

A. Das Problem kann behoben werden, wenn Sie den Dienst neu starten, nachdem Sie den VPN-Client auf diese Weise schließen:

Anhalten:

sudo kextunload -b com.cisco.nke.ipsecSo starten:

sudo kextload /System/Library/Extensions/CiscoVPN/CiscoVPNÜberprüfen Sie außerdem, ob Folgendes auf demselben Computer ausgeführt wird, auf dem der VPN-Client installiert ist, und deaktivieren Sie es.

Beliebige virtuelle Software (z. B. VMWare Fusions, Parallels, Crossover).

Alle Antivirus-/Firewall-Software.

Kompatibilität des VPN-Clients mit dem 64-Bit-Betriebssystem; Weitere Informationen finden Sie in den Versionshinweisen zum Cisco VPN Client.

F. Ich bekomme die "Grund 442: Fehler beim Aktivieren des virtuellen Adapters". Wie kann ich diesen Fehler beheben?

A. Der Grund 442: Fehler beim Aktivieren des virtuellen Adapters wird angezeigt, nachdem Vista berichtet, dass eine doppelte IP-Adresse erkannt wurde. Nachfolgende Verbindungen schlagen mit derselben Meldung fehl, aber Vista meldet nicht, dass eine doppelte IP-Adresse erkannt wurde. Weitere Informationen zur Behebung dieses Problems finden Sie unter Duplicate IP Address Triggers Error 442 on Windows Vista (Fehler 442 bei doppelter IP-Adresse).

F. Wenn ich den Cisco VPN Client installiere, wird der Fehler Deterministic Network Enhancer Add Plugin Failed (Deterministische Netzwerkoptimierung, Plug-In hinzufügen fehlgeschlagen) angezeigt. Wie wird dieser Fehler behoben?

A. Durch die Installation des DNE-Adapters kann das Problem möglicherweise behoben werden. Es ist besser, die Installshield-Version für die Installation anstelle von MSI zu verwenden.

F. Ich habe diesen Fehler erhalten: Reason 442: Fehler beim Aktivieren des virtuellen Adapters. Wie kann ich dieses Problem lösen?

A. Dieser Fehler wird angezeigt, nachdem Windows 7 und Windows Vista eine doppelte IP-Adresse festgestellt haben. Nachfolgende Verbindungen schlagen mit derselben Meldung fehl, aber das Betriebssystem meldet nicht, dass die doppelte IP-Adresse erkannt wurde. Weitere Informationen zur Behebung dieses Problems finden Sie unter Duplicate IP Address Triggers Error 442 on Windows 7 and Vista (Fehler 442 beim Auslösen doppelter IP-Adressen in Windows 7 und Vista).

F. Wenn ich versuche, den VPN Client 4.9 für MAC OS 10.6 zu starten, erhalte ich folgende Fehlermeldung: Fehler 51: Kommunikation mit dem VPN-Subsystem nicht möglich. Wie kann dieses Problem behoben werden?

A. Dieses Problem tritt auf, weil die 64-Bit-Unterstützung für den Cisco VPN-Client für MAC OS 4.9 nicht verfügbar ist. Als Problemumgehung können Sie im 32-Bit-Kernelmodus booten. Weitere Informationen zu den Versionshinweisen für MAC OSX finden Sie unter Cisco Bug ID CSCth11092 (nur registrierte Kunden) und Cisco VPN-Client.

Kompatibilität mit Drittanbietern

Frage: Ist der Nortel Client mit den Cisco VPN 3000 Concentrators kompatibel?

A. Nein. Der Nortel-Client kann keine Verbindung zum Cisco VPN 3000 Concentrator herstellen.

Frage: Können VPN-Clients anderer Anbieter, z. B. der VPN-Client von Nortel Contivity, gleichzeitig mit dem Cisco VPN-Client installiert werden?

A. Nein. Es sind Probleme bekannt, wenn mehrere VPN-Clients auf demselben PC installiert sind.

Frage: Werden Cisco VPN-Clients mit VPN-Konzentratoren von Drittanbietern unterstützt?

A.: Cisco VPN-Clients werden nicht von VPN-Konzentratoren von Drittanbietern unterstützt.

Authentifizierung

Frage: Wie speichern die Cisco VPN Clients 1.1 und 3.x digitale Zertifikate (X.509v3) intern?

A. Der Cisco VPN Client 1.1 verfügt über einen eigenen Zertifikatspeicher. Der Cisco VPN Client 3.x kann entweder Zertifikate im Microsoft-Store mithilfe von CAPI (Common-Application Programming Interface) oder im eigenen Store von Cisco (RSA Data Security) speichern.

Frage: Können im VPN-Konzentrator derselbe Gruppen- und Benutzername verwendet werden?

A. Nein, Gruppenname und Benutzername dürfen nicht identisch sein. Dies ist ein bekanntes Problem, das in den Softwareversionen 2.5.2 und 3.0 gefunden und in 3.1.2 integriert wurde. Weitere Informationen finden Sie im Bug Toolkit unter der Cisco Bug-ID CSCdw29034 (nur registrierte Kunden).

Frage: Werden umfassende Challenge-Cards wie Defender auf dem Cisco VPN-Client für PIX unterstützt?

A. Nein, Karten dieses Typs werden nicht unterstützt.

VPN-Client-Softwareversion

Frage: Was ist mit der Option "Set MTU Utility" (MTU-Dienstprogramm festlegen) passiert, die in Cisco VPN Client Version 2.5.2 und früher verwendet wurde?

Antwort: Der Cisco VPN Client passt nun die Größe der Maximum Transmission Unit (MTU) an. Die Option Set MTU Utility (MTU-Dienstprogramm festlegen) ist nicht mehr erforderlich. Die Option Set MTU (MTU-Größe festlegen) wird hauptsächlich zur Behebung von Verbindungsproblemen verwendet. Der Pfad zur Auswahl der SetMTU-Option für einen Windows-Computer ist Start > Programme > Cisco Systems VPN Client > SetMTU. Weitere Informationen zur SetMTU-Option und zum Festlegen dieser Option in anderen Betriebssystemen finden Sie unter Ändern der MTU-Größe durch die SetMTU-Option.

Frage: Welche Sprachen werden von der Benutzeroberfläche des Cisco VPN Client nach Version 4.0 unterstützt?

A.: Die auf der Benutzeroberfläche des Cisco VPN Clients nach Version 4.0 unterstützten Sprachen sind Kanadisch, Französisch und Japanisch.

Frage: Welche persönlichen Firewalls werden vom Cisco VPN Client unterstützt?

A. Um ein höheres Maß an Sicherheit zu gewährleisten, kann der VPN-Client entweder den Betrieb einer unterstützten Firewall durchsetzen oder eine Push-Down-Stateful-Firewall-Richtlinie für den Internetdatenverkehr empfangen.

Derzeit unterstützt der VPN Client 5.0 die folgenden persönlichen Firewalls:

BlackIce Defender

Cisco Security Agent

Sygate Personal Firewall

Sygate Personal Firewall Pro

Sygate Security Agent

Zonenalarm

ZoneAlarmPro

Ab Version 3.1 wird dem VPN 3000 Concentrator eine neue Funktion hinzugefügt, die erkennt, welche persönliche Firewall-Software von Remote-Benutzern installiert wurde, und die verhindert, dass Benutzer eine Verbindung herstellen, wenn keine entsprechende Software vorhanden ist. Wählen Sie Configuration > User Management > Groups > Client FW aus, und klicken Sie auf die Registerkarte für die Gruppe, um diese Funktion zu konfigurieren.

Weitere Informationen zur Durchsetzung von Firewall-Richtlinien auf einem Cisco VPN Client-System finden Sie unter Firewall Configuration Scenarios.

Frage: Bestehen bei der Verwendung von Cisco VPN Client 3.x mit AOL 7.0 Verbindungsprobleme?

Antwort: Der Cisco VPN Client funktioniert nicht mit AOL 7.0, wenn kein Split-Tunneling verwendet wird. Weitere Informationen finden Sie im Bug Toolkit unter Cisco Bug ID CSCdx04842 (nur registrierte Kunden).

Konfiguration der VPN-Client-Software

Frage: Warum wird die Verbindung zum Cisco VPN Client nach 30 Minuten getrennt? Kann ich diesen Zeitraum verlängern?

A. Wenn während dieses Zeitraums von 30 Minuten keine Kommunikationsaktivität auf einer Benutzerverbindung besteht, beendet das System die Verbindung. Die Standardeinstellung für die Leerlaufzeitüberschreitung ist 30 Minuten, mit einem zulässigen Mindestwert von 1 Minute und einem zulässigen Höchstwert von 2.147.483.647 Minuten (mehr als 4.000 Jahre).

Wählen Sie Configuration > User Management > Groups (Konfiguration > Benutzerverwaltung > Gruppen), und wählen Sie den entsprechenden Gruppennamen aus, um die Einstellung für die Leerlaufzeitüberschreitung zu ändern. Wählen Sie Gruppe ändern aus, klicken Sie auf die Registerkarte HW-Client, und geben Sie den gewünschten Wert in das Feld Timeout für Leerlaufzeit des Benutzers ein. Geben Sie 0 ein, um die Zeitüberschreitung zu deaktivieren und eine unbegrenzte Leerlaufperiode zuzulassen.

Frage: Kann der Cisco VPN Client mit allen vorkonfigurierten Parametern bereitgestellt werden?

A. Wenn die Datei "vpnclient.ini" bei der Erstinstallation mit der VPN-Client-Software gebündelt wird, wird der VPN-Client bei der Installation automatisch konfiguriert. Sie können die Profildateien (eine .pcf-Datei für jeden Verbindungseintrag) auch als vorkonfigurierte Verbindungsprofile für die automatische Konfiguration verteilen. Gehen Sie wie folgt vor, um vorkonfigurierte Kopien der VPN Client-Software für die Installation an die Benutzer zu verteilen:

Kopieren Sie die Software-Dateien des VPN-Clients von der Distributions-CD-ROM in jedes Verzeichnis, in dem Sie eine vpnclient.ini-Datei (global) und separate Verbindungsprofile für eine Reihe von Benutzern erstellt haben.

Hinweis: Für die Mac OS X-Plattform werden vorkonfigurierte Dateien in den Ordnern "Profiles and Resources" (Profile und Ressourcen) abgelegt, bevor der VPN Client installiert wird. Die Datei vpnclient.ini wird im Verzeichnis installer abgelegt. Sie müssen die benutzerdefinierten Dateien vpnclient.ini im Verzeichnis VPN Client Installer auf derselben Ebene wie die Ordner Profile und Ressourcen ablegen. Weitere Informationen finden Sie in Kapitel 2 des VPN Client User Guide for Mac OS X

Bereiten Sie die Softwarepakete vor, und verteilen Sie sie. CD-ROM oder Netzwerkverteilung. Stellen Sie sicher, dass sich die Datei "vpnclient.ini" und die Profildateien im selben Verzeichnis wie alle CD-ROM-Abbilddateien befinden. Sie können Benutzer von diesem Verzeichnis aus über eine Netzwerkverbindung installieren lassen. oder Sie können alle Dateien auf eine neue CD-ROM kopieren, um sie zu verteilen. oder Sie können eine selbstextrahierende ZIP-Datei erstellen, die alle Dateien aus diesem Verzeichnis enthält, und die Benutzer diese herunterladen und dann die Software installieren lassen.

Stellen Sie dem Benutzer alle weiteren erforderlichen Konfigurationsinformationen und -anweisungen zur Verfügung. Siehe Kapitel 2 des VPN-Client-Benutzerhandbuchs für Ihre Plattform.

Frage: Es scheint, als hätte der Cisco VPN Client einen Konflikt mit meiner NIC-Karte. Wie kann ich dieses Problem beheben?

A. Stellen Sie sicher, dass Sie die neuesten Treiber auf der Netzwerkkarte ausführen. Dies wird immer empfohlen. Wenn möglich, testen Sie, ob das Problem spezifisch für das Betriebssystem, die PC-Hardware und andere NIC-Karten ist.

Frage: Wie kann ich die Verbindung des Cisco VPN Clients mit dem DFÜ-Netzwerk automatisieren?

A. Wählen Sie Options > Properties > Connections (Optionen > Eigenschaften > Verbindungen) aus, und ziehen Sie den Cisco VPN Client einen Eintrag aus dem Telefonbuch eines DFÜ-Netzwerks herunter, um die Einwahl in die VPN-Verbindung vollständig zu automatisieren.

Frage: Wie konfiguriere ich den Cisco VPN 3000 Concentrator, um Remote-Benutzer über aktualisierte VPN-Clients zu informieren?

A. Sie können VPN Client-Benutzer benachrichtigen, wenn es an der Zeit ist, die VPN Client-Software auf ihren Fernsystemen zu aktualisieren. Eine schrittweise Vorgehensweise finden Sie unter Benachrichtigen von Remote-Benutzern über ein Client-Update. Stellen Sie sicher, dass Sie die Versionsinformationen wie in Schritt 7 des Prozesses beschrieben als "(Rel)" eingeben.

Frage: Was kann eine Verzögerung verursachen, bevor der Cisco VPN Client angezeigt wird, insbesondere wenn die Option "Start Before Logon" aktiviert ist?

A. Der Cisco VPN Client befindet sich im Fallback-Modus. Dies trägt zur Verzögerung bei. Im Fallback-Modus führt der VPN-Client eine andere Leistung aus, wenn er gestartet wird, bevor die Anmeldung verwendet wird. Im Fallback-Modus überprüft der VPN Client nicht, ob die erforderlichen Windows-Dienste gestartet wurden. Die VPN-Verbindung kann daher fehlschlagen, wenn sie zu schnell initiiert wird.Deinstallieren Sie den Cisco VPN Client, und entfernen Sie die beanstandeten Anwendungen, um den Start ohne "Rückfall"-Modus zu ermöglichen. Installieren Sie dann den Cisco VPN Client neu. Weitere Informationen zum Fallback-Modus finden Sie unter Vor Anmeldung starten.

Weitere Informationen finden Sie im Bug-Toolkit in den Cisco Bug-IDs CSCdt88922 (nur registrierte Kunden) und CSCdt55739 (nur registrierte Kunden).

F. Ich muss den Unterschied zwischen ipsecdialer.exe und vpngui.exe verstehen. Warum ist vpngui.exe in STARTUP unter Windows XP installiert, aber ich muss ipsecdialer noch manuell starten, um meine Unternehmensressourcen zu erreichen? Und (abgesehen von der Größe) scheinen diese Programme das gleiche auszulösen: eine VPN-Anmeldung bei meinem Unternehmensnetzwerk.

A. Die Datei ipsecdialer.exe war der ursprüngliche Startmechanismus für den Cisco VPN Client Version 3.x. Als die GUI in der Version 4.x geändert wurde, wurde eine neue ausführbare Datei mit dem Namen vpngui.exe erstellt. Die Datei ipsecdialer.exe wurde nur aus Gründen der Abwärtskompatibilität mit dem Namen weitergeleitet und startet nur vpngui.exe. Dies ist der Grund, warum Sie den Unterschied in der Dateigröße sehen konnten.

Wenn Sie also ein Downgrade von Version 4.x auf Version 3.x des Cisco VPN Client durchführen, benötigen Sie die Datei ipsecdialer.exe, um dies zu starten.

Frage: Kann ich das VPN-Symbol für den Systemstart sicher entfernen? Warum ist sie erforderlich?

A. Der Cisco VPN Client im Startordner unterstützt die Funktion "Start Before Logon" (Starten vor Anmeldung). Wenn Sie die Funktion nicht verwenden, benötigen Sie sie nicht im Startordner.

F. Warum wird "user_logon" hinzugefügt und nicht im ipsecdialer.exe-Shortcut? Wozu dient die "Benutzeranmeldung"?

A. Die Funktion "Start Before Logon" erfordert die "user_logon", ein normaler Start des Cisco VPN Clients durch den Benutzer ist jedoch nicht erforderlich.

NAT/PAT-Probleme

Frage: Es besteht ein Problem, dass nur ein VPN-Client (ab Version 3.3) über ein PAT-Gerät (Port Address Translation) eine Verbindung herstellen kann. Was kann ich tun, um dieses Problem zu lösen?

A. Bei mehreren NAT/PAT-Implementierungen (Network Address Translation) ist ein Fehler aufgetreten, der dazu geführt hat, dass Ports unter 1024 nicht übersetzt werden. Auf dem Cisco VPN Client 3.1 verwendet die ISAKMP-Sitzung (Internet Security Association and Key Management Protocol) selbst bei aktivierter NAT-Transparenz UDP 512. Der erste VPN-Client durchläuft das PAT-Gerät und behält den Quellport 512 außen. Wenn der zweite VPN-Client eine Verbindung herstellt, wird Port 512 bereits verwendet. Der Versuch schlägt fehl.

Es gibt drei mögliche Problemumgehungen.

PAT-Gerät reparieren.

Aktualisieren Sie die VPN-Clients auf Version 3.4, und verwenden Sie die TCP-Kapselung.

Installieren eines VPN 3002, das alle VPN-Clients ersetzt

Frage: Können zwei Laptops vom selben Standort aus mit dem Cisco VPN Client verbunden werden?

A. Zwei Clients können sich vom selben Standort aus mit demselben Headend verbinden, sofern sich nicht beide Clients hinter einem Gerät befinden, das PAT ausführt, wie z. B. ein SOHO-Router oder eine SOHO-Firewall. Viele PAT-Geräte können einem dahinter liegenden Client EINE VPN-Verbindung zuordnen, aber nicht zwei. Damit zwei VPN-Clients von demselben Standort aus hinter einem PAT-Gerät eine Verbindung herstellen können, sollten Sie eine Kapselung wie NAT-T, IPSec über UDP oder IPsec über TCP am Headend aktivieren. Generell sollte NAT-T oder eine andere Kapselung aktiviert sein, wenn sich JEDES NAT-Gerät zwischen dem Client und dem Headend befindet.

Verschiedenes

F. Wenn ich mich mit meinem Laptop mit dem Netzwerk im Büro verbinde und dann den Laptop mit nach Hause nehme, habe ich Schwierigkeiten, von zu Hause aus eine Verbindung zum VPN 3000 Concentrator herzustellen. Wo liegt das Problem?

A. Möglicherweise speichert der Laptop die Routing-Informationen der LAN-Verbindung. Informationen zur Behebung dieses Problems finden Sie unter VPN Clients with Microsoft Routing Problems (VPN-Clients mit Microsoft-Routing-Problemen).

F. Wie kann ich feststellen, ob ein VPN-Client mit dem VPN-Konzentrator verbunden ist?

A. Überprüfen Sie den Registrierungsschlüssel HKLM\Software\Cisco Systems\VPN Client\TunnelEstablished. Wenn ein Tunnel aktiv ist, ist der Wert 1. Wenn kein Tunnel vorhanden ist, ist der Wert 0.

F. Ich habe Probleme mit der NetMeeting-Verbindung von einem PC hinter einem VPN Concentrator zu einem VPN-Client, aber die Verbindung funktioniert, wenn ich vom PC zu einem VPN-Client hinter einem VPN Concentrator laufe. Wie kann ich das lösen?

A. Befolgen Sie die entsprechenden hier aufgeführten Schritte, um die Verbindungseinstellungen zu steuern:

Wählen Sie auf dem Hauptlaufwerk des PCs Program Files > Cisco Systems > VPN Client > Profiles (Programme > Cisco Systeme > VPN-Client > Profile) aus. Klicken Sie mit der rechten Maustaste auf das Profil, das Sie verwenden, und wählen Sie Öffnen mit, um das Profil in einem Texteditor (z. B. Editor) zu öffnen. (Wenn Sie das zu verwendende Programm auswählen, deaktivieren Sie das Kontrollkästchen Immer dieses Programm verwenden, um diese Dateien zu öffnen.) Suchen Sie den Profilparameter für ForcekeepAlives, ändern Sie den Wert von 0 in 1, und speichern Sie das Profil.

Oder

Wählen Sie für den VPN-Client Options > Properties > General (Optionen > Eigenschaften > Allgemein), und geben Sie einen Wert für das "Peer-Response-Timeout" ein, wie in diesem Beispielfenster gezeigt. Sie können eine Zeitüberschreitungsempfindlichkeit von 30 Sekunden bis 480 Sekunden angeben.

Oder

Wählen Sie für den VPN-Konzentrator Configuration > User Management > Groups > change group . Wählen Sie auf der Registerkarte IPsec die Option für IKE-Keepalives aus, wie in diesem Beispielfenster gezeigt.

Das DPD-Intervall (Dead Peer Detection) variiert je nach Empfindlichkeitseinstellung. Wenn eine Antwort nicht empfangen wird, geht sie in einen aggressiveren Modus über und sendet alle fünf Sekunden Pakete, bis der Schwellenwert für die Peer-Antwort erreicht ist. Zu diesem Zeitpunkt ist die Verbindung unterbrochen. Sie können die Keepalives deaktivieren, aber wenn Ihre Verbindung tatsächlich abbricht, müssen Sie auf die Zeitüberschreitung warten. Cisco empfiehlt, den Empfindlichkeitswert zunächst sehr niedrig einzustellen.

Frage: Unterstützt der Cisco VPN Client die doppelte Authentifizierung?

A. Nein. Die doppelte Authentifizierung wird auf dem Cisco VPN Client nicht unterstützt.

Frage: Wie kann ich den Cisco VPN Client für die Verbindung im Hauptmodus anstelle des aggressiven Modus konfigurieren?

A. Sie müssen digitale Signaturen (Zertifikate) verwenden, damit der Cisco VPN-Client im Hauptmodus eine Verbindung herstellen kann. Es gibt zwei Methoden, dies zu erreichen:

Sie erhalten Zertifizierungsstellenzertifikate vom Drittanbieter des Zertifikats (z. B. Verisign oder Entrust) auf dem Router und allen Cisco VPN Clients. Registrieren Sie die Identitätszertifikate vom gleichen Zertifizierungsstellenserver, und verwenden Sie digitale Signaturen, um sich zwischen dem Cisco VPN-Client und dem Router zu authentifizieren. Weitere Informationen zu dieser Konfiguration finden Sie unter Configuring IPSec Between Cisco IOS Routers and Cisco VPN Client Using Entrust Certificates.

Die zweite Option besteht darin, den Router als CA-Server zusammen mit dem Headend zum Remote-Access-VPN zu konfigurieren. Die Installation der Zertifikate (und aller anderen Komponenten) bleibt wie im vorherigen Link beschrieben, mit der Ausnahme, dass der Router sich wie ein CA-Server verhält. Weitere Informationen finden Sie unter Dynamic LAN-to-LAN VPN between Cisco IOS Routers Using IOS CA (Dynamisches LAN-zu-LAN-VPN zwischen Cisco IOS-Routern mit IOS CA) im Hub-Konfigurationsbeispiel.

Frage: Wie kann ich die erforderlichen Parameter in der Zugriffsdatei für den VPN-Client schreibgeschützt machen?

A. Fügen Sie für jeden Benutzer ein Ausrufezeichen (!) an der Vorderseite jedes Parameters in der .pcf-Datei hinzu, um den Parameter schreibgeschützt zu machen.

Die Werte für Parameter, die mit einem Ausrufezeichen (!) beginnen, können vom Benutzer im VPN-Client nicht geändert werden. Die Felder für diese Werte in der GUI sind ausgegraut (schreibgeschützt).

Nachfolgend finden Sie eine Beispielkonfiguration:

Originaldatei .pcf

[main] Description=connection to TechPubs server Host=10.10.99.30 AuthType=1 GroupName=docusers GroupPwd= enc_GroupPwd=158E47893BDCD398BF863675204775622C494B39523E5CB65434D3C85 1ECF2DCC8BD488857EFA FDE1397A95E01910CABECCE4E040B7A77BF EnableISPConnect=0 ISPConnectType=0 ISPConnect= ISPCommand= Username=aliceGeänderte PCF-Datei

[main] !Description=connection to TechPubs server !Host=10.10.99.30 AuthType=1 !GroupName=docusers GroupPwd= enc_GroupPwd=158E47893BDCD398BF863675204775622C494B39523E5CB65434D3C 851ECF2DCC8BD488857EFA FDE1397A95E01910CABECCE4E040B7A77BF EnableISPConnect=0 ISPConnectType=0 ISPConnect= ISPCommand= !Username=aliceIn diesem Beispiel kann der Benutzer die Werte Description, Host, GroupName und Username nicht ändern.

Frage: Ist es möglich, den Zugriff für VPN-Clients anhand von MAC-Adressen zu beschränken/einzuschränken?

A. Nein. Es ist nicht möglich, den Zugriff für VPN-Clients auf Basis von MAC-Adressen zu beschränken.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

09-Sep-2003

|

Erstveröffentlichung |

Feedback

Feedback