Einleitung

In diesem Dokument werden die Schritte zur Neukonfiguration des Authentifizierungsmechanismus des Cloud Delivered Firewall Tunnel von RSA auf PSK auf der Cisco ASA beschrieben.

Voraussetzungen

Anforderungen

Es gibt keine spezifischen Anforderungen für dieses Dokument.

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf Cisco Umbrella.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Schritt 1: Überprüfen eines vorhandenen Tunnels mithilfe der RSA-Authentifizierung

Stellen Sie sicher, dass Sie einen vorhandenen Tunnel mit RSA-Authentifizierung haben und dass der Status des Tunnels in der ASA eine Verbindung mit diesem Authentifizierungstyp anzeigt.

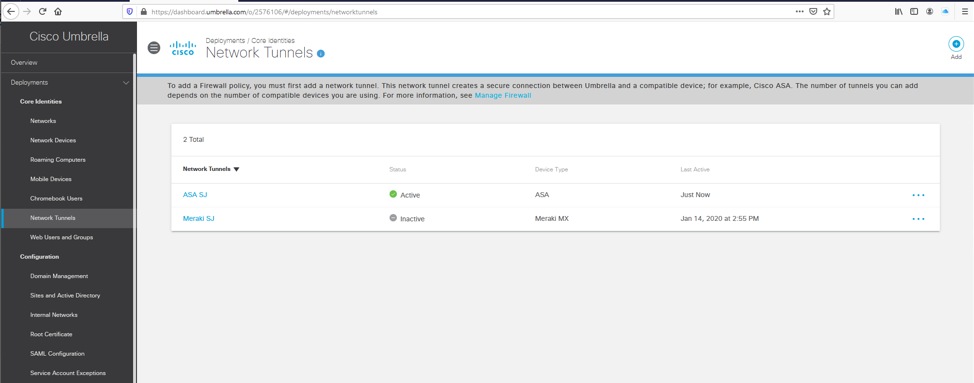

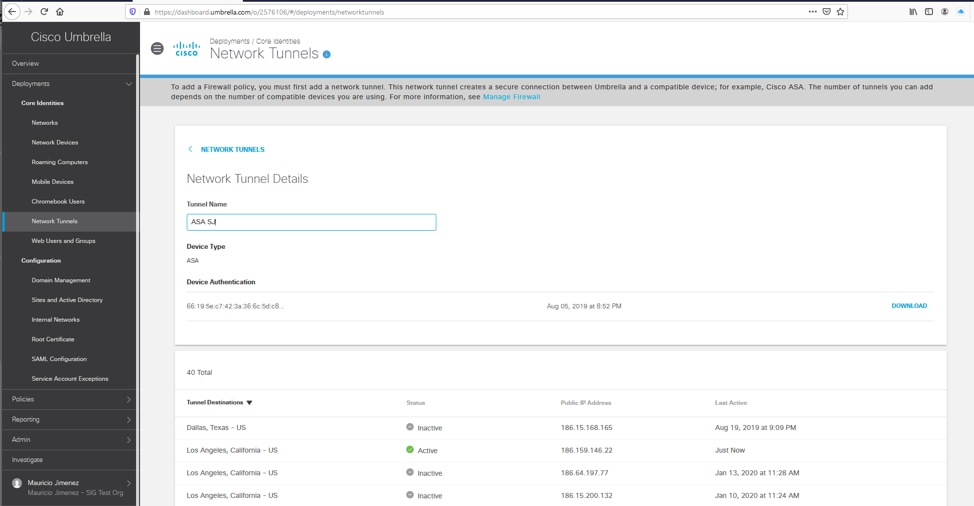

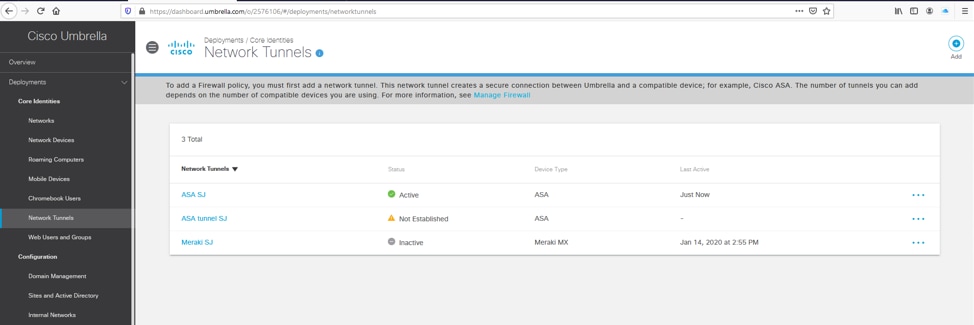

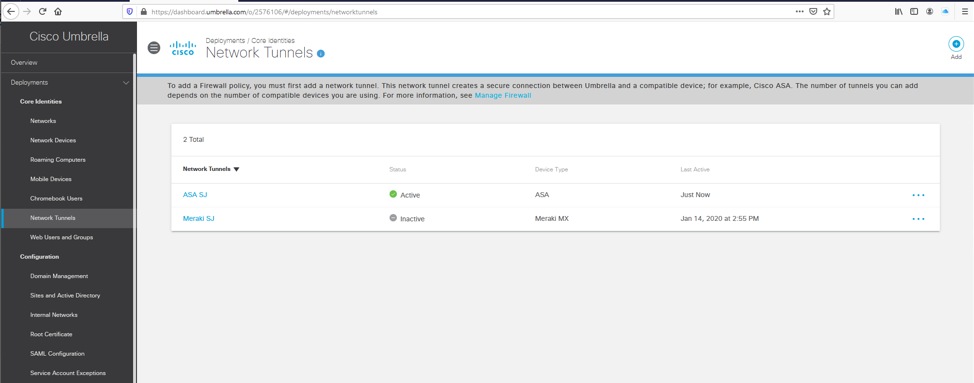

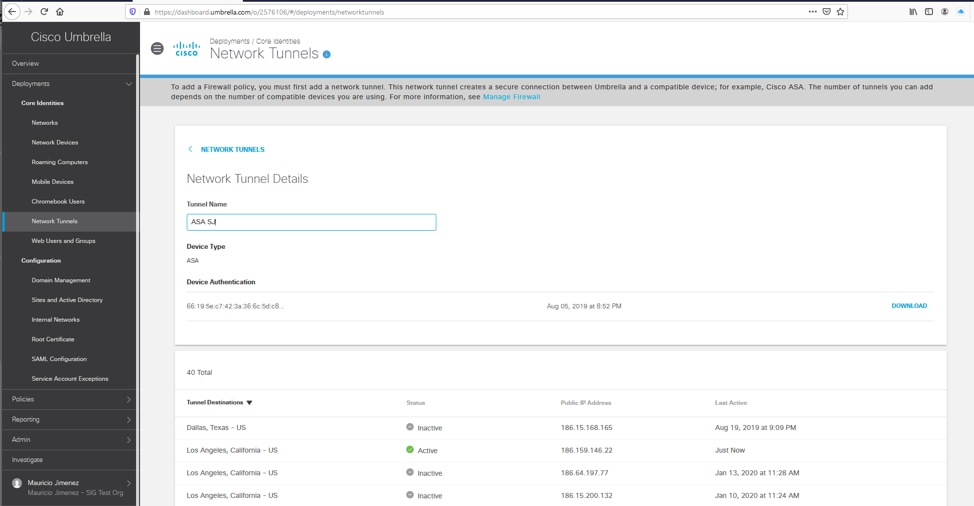

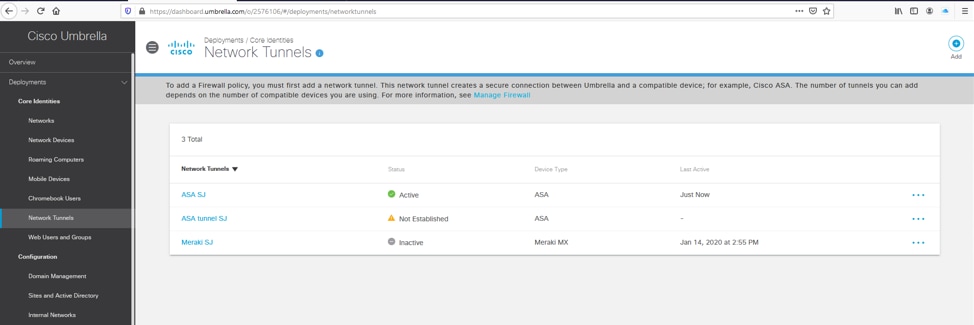

1. Suchen Sie im Umbrella Dashboard den Netzwerk-Tunnel, in dem die ASA mit dem Fingerabdruck für die Geräteauthentifizierung angezeigt wird.

Picture 1.png

Picture 1.png

Picture 2.png

Picture 2.png

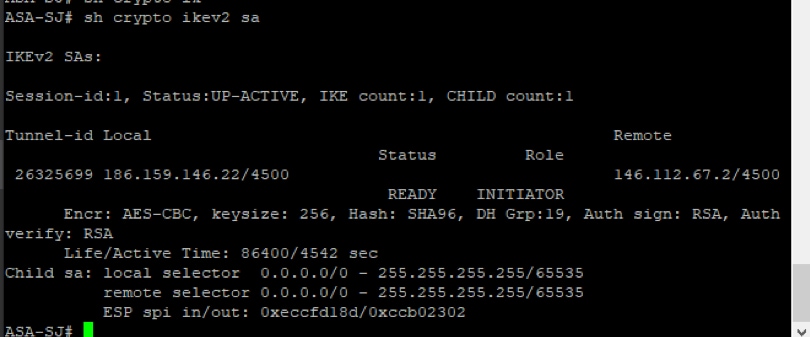

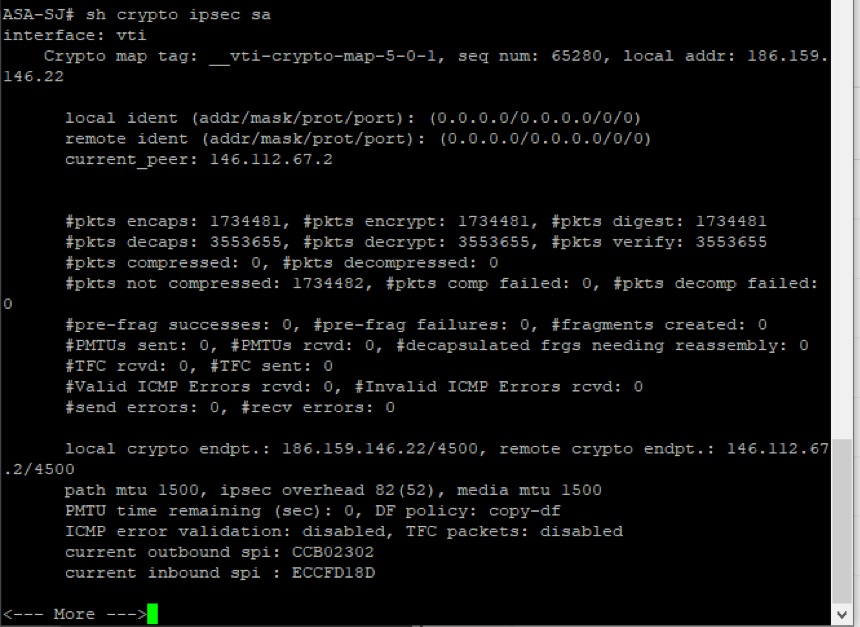

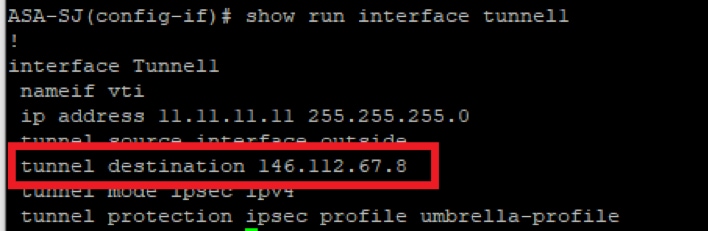

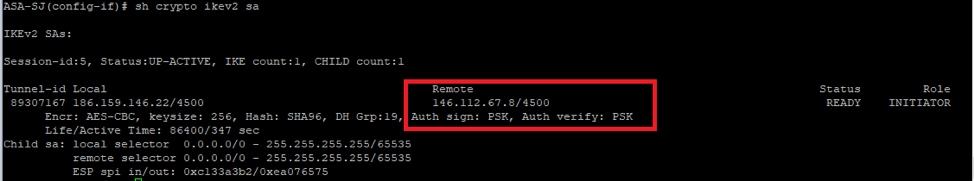

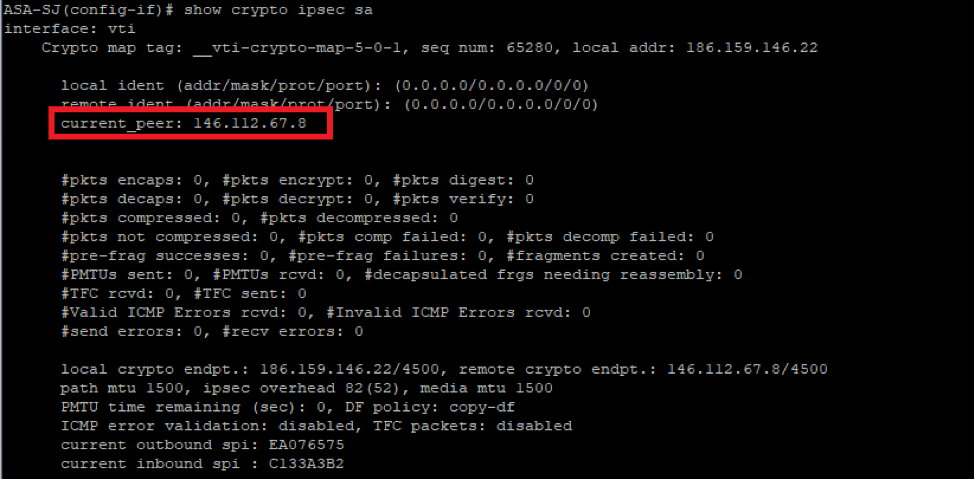

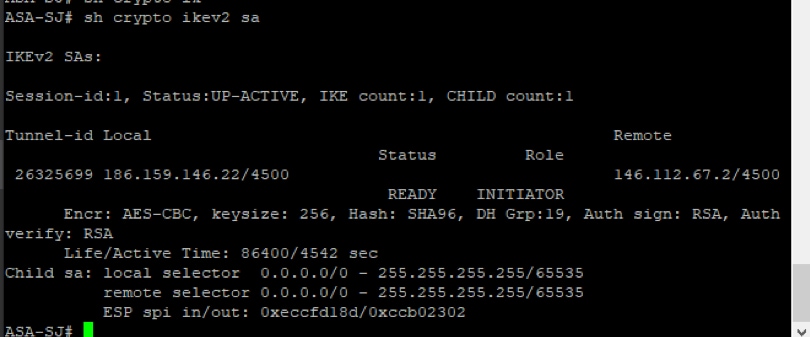

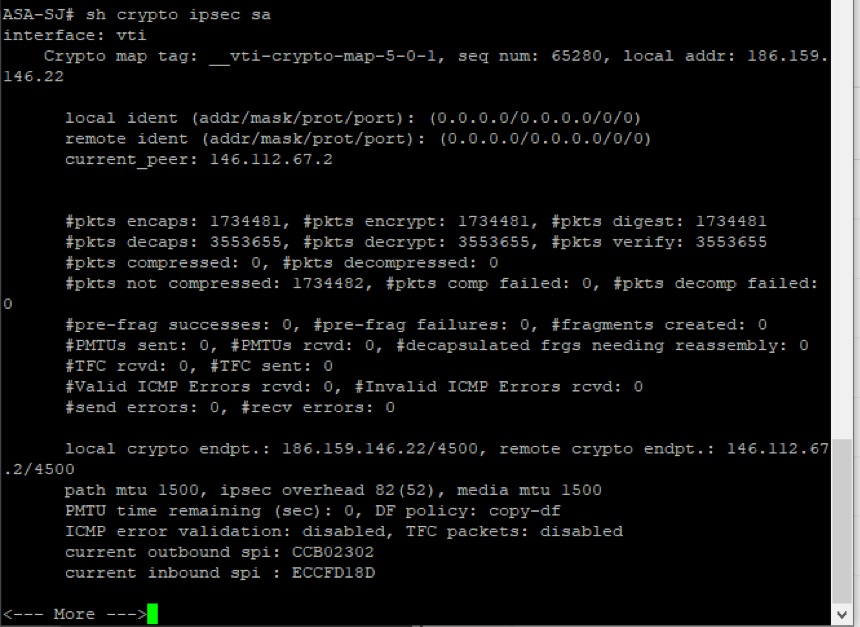

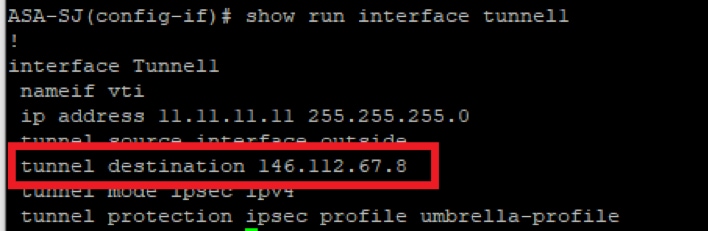

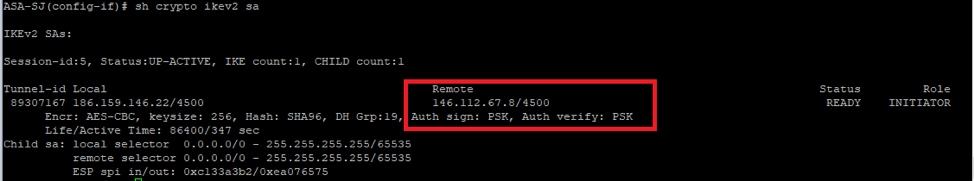

2. In der Cisco ASA können Sie diese Befehle ausführen, um den Authentifizierungstyp und die Headend-IP zu überprüfen, die für den Tunnel verwendet werden.

show crypto ikev2 sa

und

show crypto ipsec sa

Picture 3.png

Picture 3.png

Picture 4.png

Picture 4.png

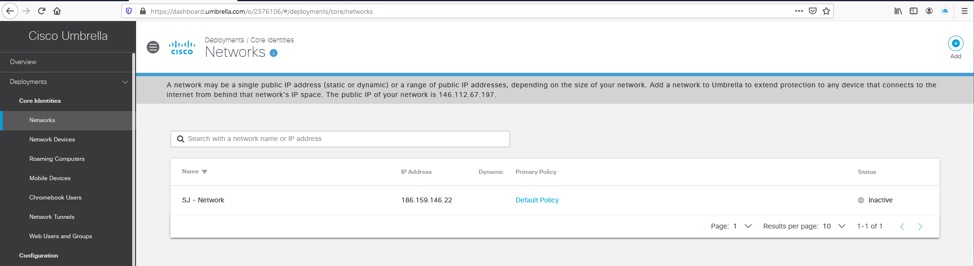

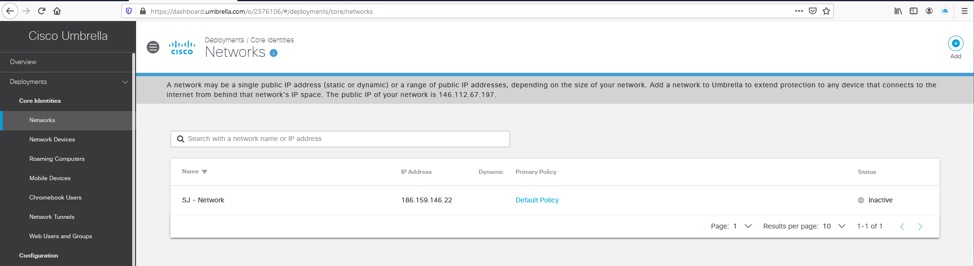

Phase 2: Öffentliche IP der ASA registrieren

1. Stellen Sie sicher, dass Ihre öffentliche IP von der externen ASA-Schnittstelle verwendet und als Netzwerk im Umbrella Dashboard registriert ist.

2. Wenn das Netzwerk nicht vorhanden ist, fügen Sie es hinzu, und bestätigen Sie die öffentliche IP, die von der ASA-Schnittstelle verwendet wird. Das für diesen Tunnel verwendete Netzwerkobjekt muss mit einer /32-Subnetzmaske definiert werden.

Picture 5.png

Picture 5.png

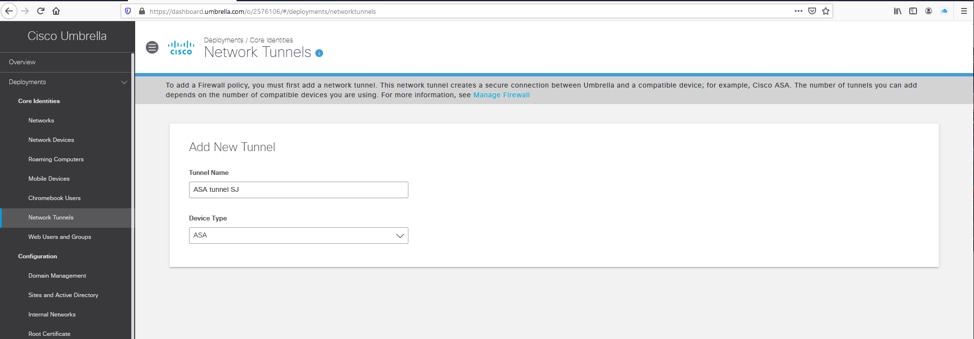

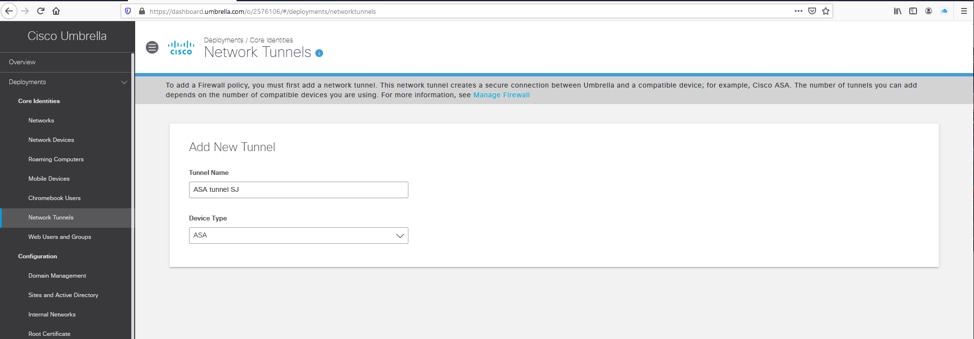

Schritt 3: Neuen ASA-Tunnel erstellen

1. Erstellen Sie im Umbrella Dashboard unter Deployments/Network Tunnels einen neuen Tunnel, indem Sie die Option Add (Hinzufügen) auswählen.

Picture 6.png

Picture 6.png

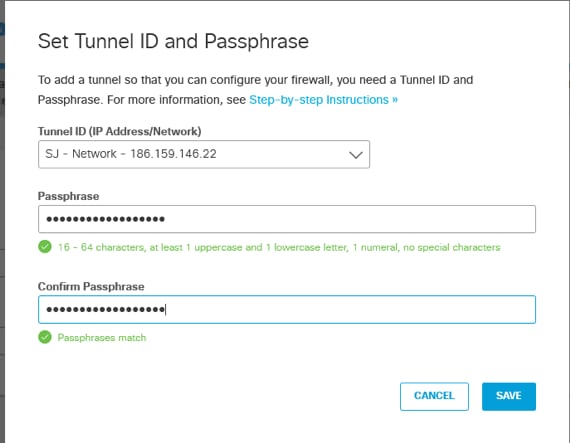

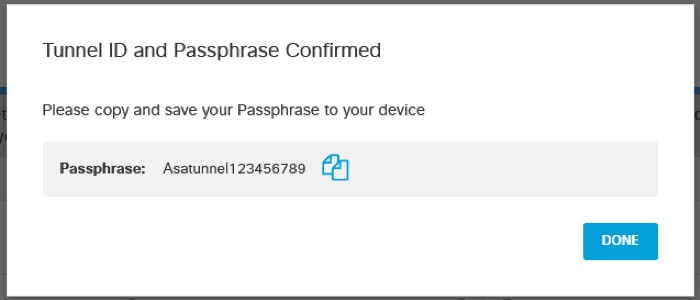

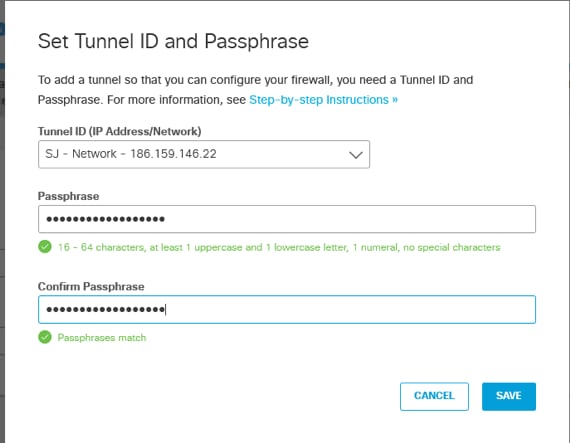

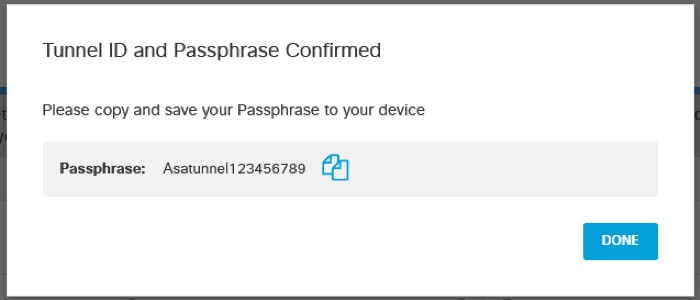

2. Wählen Sie die Tunnel-ID basierend auf dem Netzwerk aus, die mit der öffentlichen IP-Adresse Ihrer externen ASA-Schnittstelle übereinstimmt, und richten Sie eine Passphrase für die PSK-Authentifizierung ein.

Picture 7.png

Picture 7.png

Picture 8.png

Picture 8.png

Bild9.png

Bild9.png

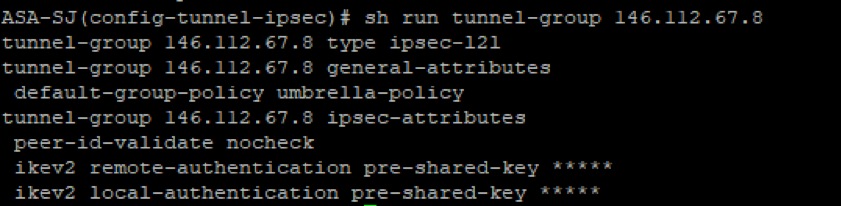

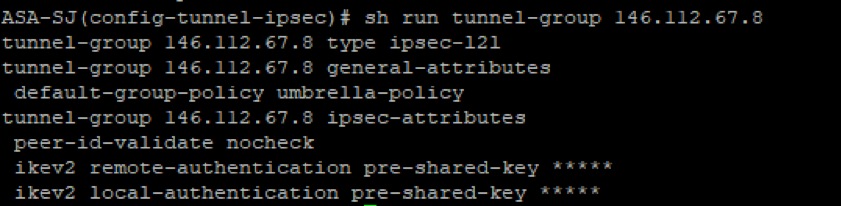

Schritt 4: Neue Tunnelgruppe erstellen

1. Erstellen Sie auf der ASA eine neue Tunnelgruppe unter Verwendung der neuen Headend-IP-Adresse für Umbrella, und geben Sie die Passphrase an, die im Umbrella Dashboard für die PSK-Authentifizierung definiert ist.

2. Die aktualisierte Liste der Umbrella-Rechenzentren und IPs für die Headends finden Sie in der Umbrella-Dokumentation.

tunnel-group <UMB DC IP address .8> type ipsec-l2l

tunnel-group <UMB DC IP address .8> general-attributes

default-group-policy umbrella-policy

tunnel-group <UMB DC IP address .8> ipsec-attributes

peer-id-validate nocheck

ikev2 local-authentication pre-shared-key 0 <passphrase>

ikev2 remote-authentication pre-shared-key 0 <passphrase>

Picture10.png

Picture10.png

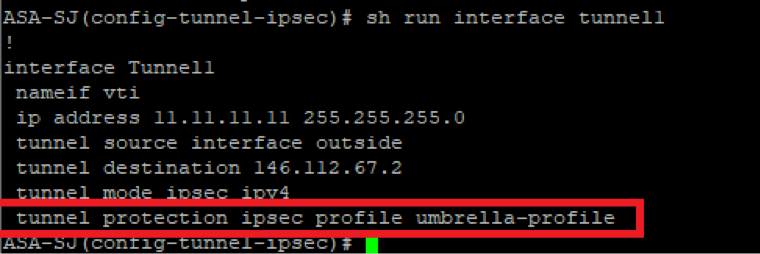

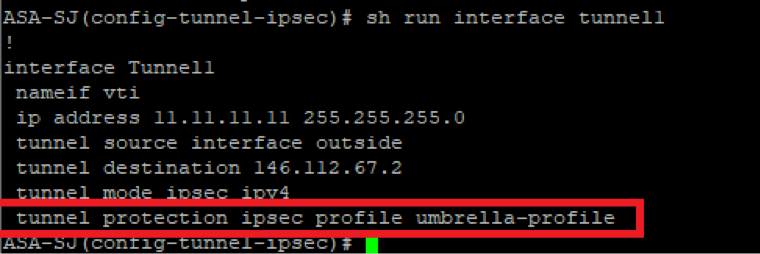

Schritt 5: Suchen Sie nach dem für die Tunnelschnittstelle verwendeten IPSec-Profil.

1. Suchen Sie nach dem "crypto ipsec profile", das in der Tunnelschnittstelle für die routenbasierte Konfiguration zum Umbrella-Headend verwendet wird (# wird durch die ID ersetzt, die für die Tunnelschnittstelle zu Umbrella verwendet wird):

show run interface tunnel#

Picture11.png

Picture11.png

2. Wenn Sie sich über die Tunnel-ID nicht sicher sind, können Sie mit diesem Befehl vorhandene Tunnelschnittstellen überprüfen und die für die Umbrella Tunnel-basierte Konfiguration verwendete ermitteln:

show run interface tunnel

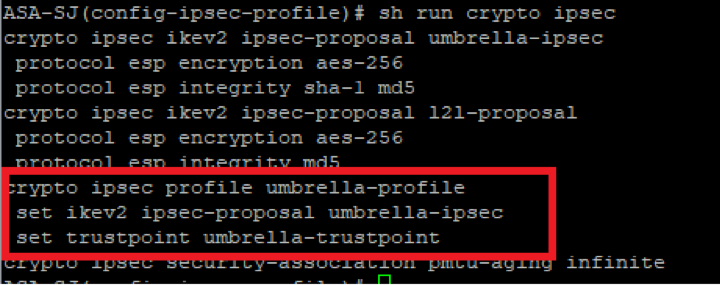

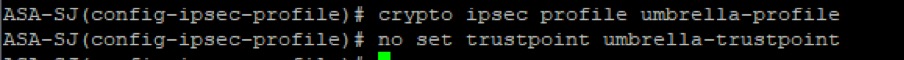

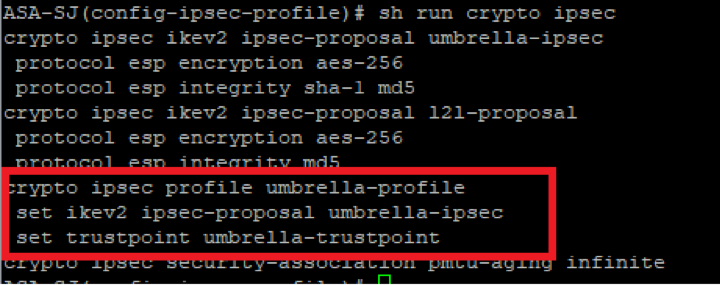

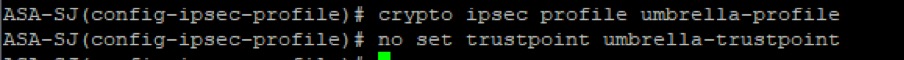

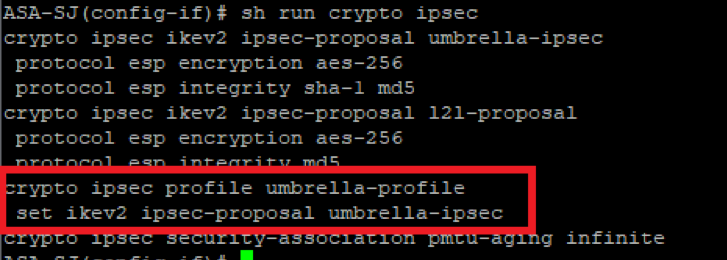

Schritt 6: Alten Vertrauenspunkt aus IPSec-Profil entfernen

1. Entfernen Sie den Vertrauenspunkt aus Ihrem IPSec-Profil, der auf die RSA-Authentifizierung für den Tunnel verweist. Sie können die Konfiguration mit dem folgenden Befehl überprüfen:

show crypto ipsec

Picture12.png

Picture12.png

2. Fahren Sie mit dem Entfernen des Vertrauenspunkts mit folgenden Befehlen fort:

crypto ipsec profile <profile name>

no set trustpoint umbrella-trustpoint

Picture13.png

Picture13.png

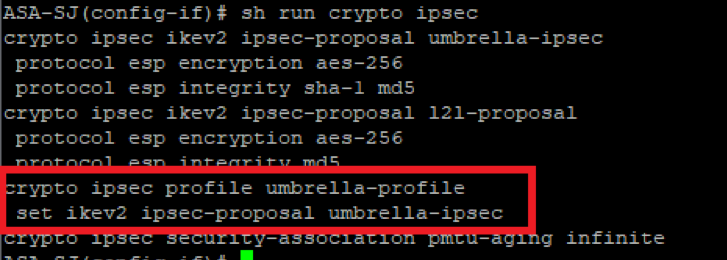

3. Bestätigen Sie, dass der Vertrauenspunkt aus dem ipsec-Kryptografieprofil entfernt wurde:

Picture14.png

Picture14.png

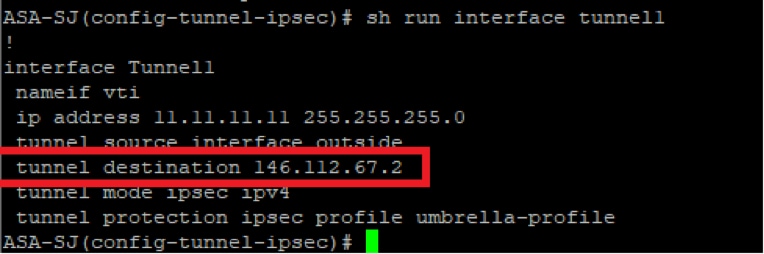

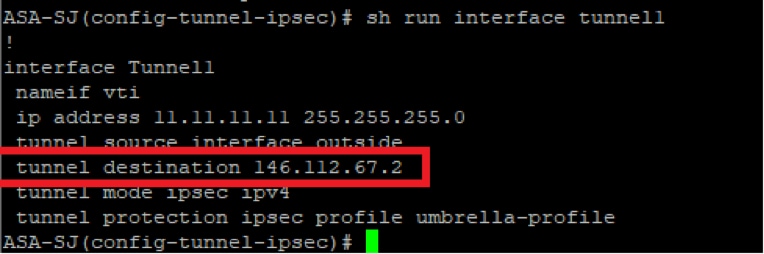

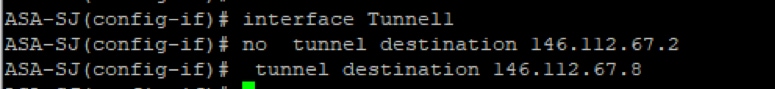

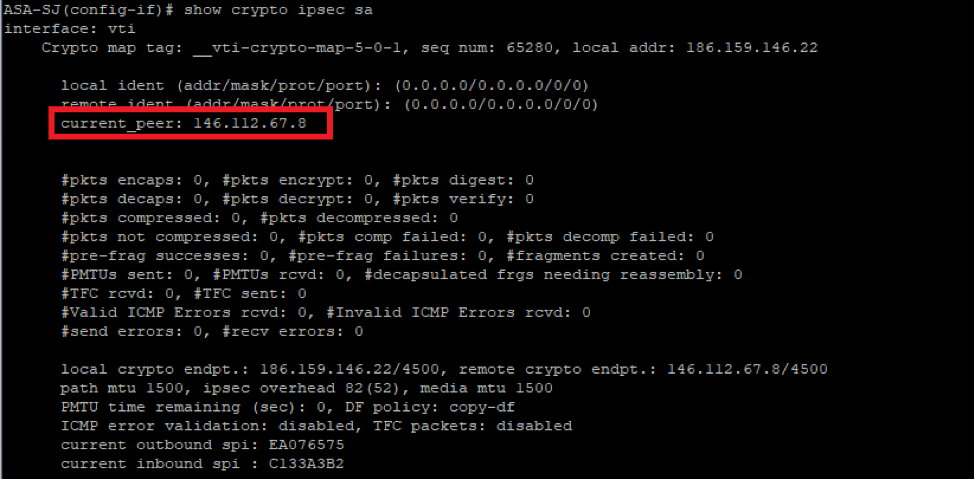

Schritt 7: Update Tunnel Interface mit neuem Umbrella Headend IP

1. Ersetzen Sie das Ziel der Tunnelschnittstelle durch die neue Umbrella-Headend-IP-Adresse, die mit .8 endet.

- Mit diesem Befehl können Sie das aktuelle Ziel überprüfen, sodass es durch die IP-Adresse aus den neuen IP-Adressbereichen des Rechenzentrums ersetzt wird. Diese finden Sie in der Umbrella-Dokumentation:

show run interface tunnel

Picture15.png

Picture15.png

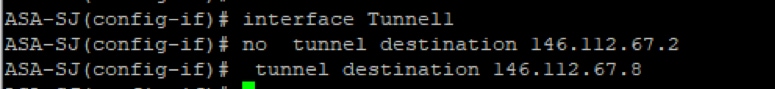

Interface tunnel#

No tunnel destination <UMBRELLA DC IP address.2>

Tunnel destination <UMBRELLA DC IP address .8>

Picture16.png

Picture16.png

2. Bestätigen Sie die Änderung mit dem folgenden Befehl:

show run interface tunnel#

Picture17.png

Picture17.png

Schritt 8: Erfolgreiche Einrichtung der neuen Tunnelkonfiguration bestätigen

1. Vergewissern Sie sich, dass die Tunnelverbindung zu Umbrella mit der aktualisierten Headend-IP wiederhergestellt wurde, und verwenden Sie die PSK-Authentifizierung mit dem folgenden Befehl:

show crypto ikev2 sa

Picture18.png

Picture18.png

show crypto ipsec sa

Picture19.png

Picture19.png

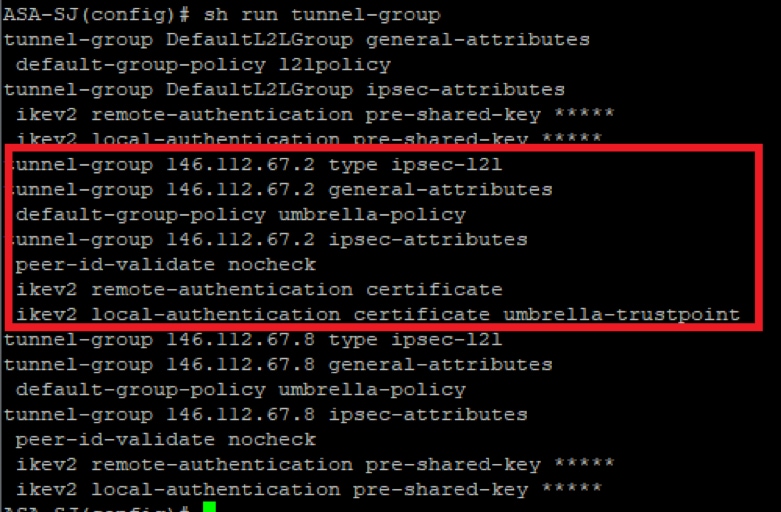

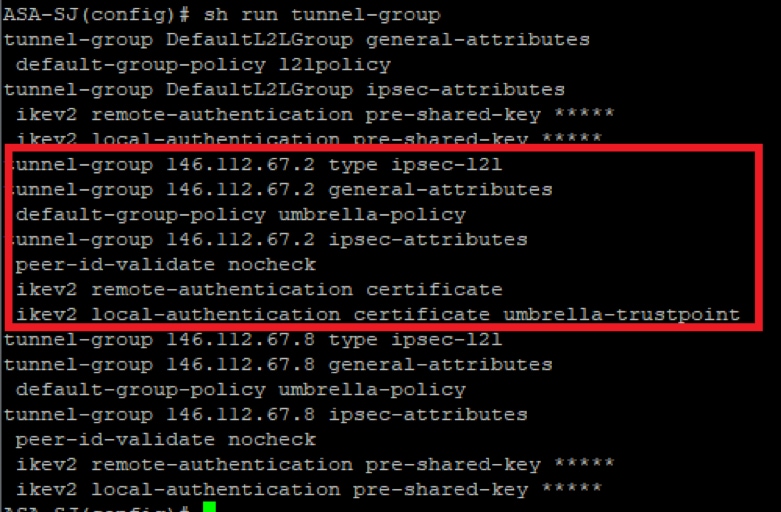

Schritt 9 (optional): Alte Tunnelgruppe entfernen

1. Entfernen Sie die alte Tunnelgruppe, die auf den vorherigen Umbrella-Headend-IP-Bereich verwies .2.

Sie können diesen Befehl verwenden, um den richtigen Tunnel zu identifizieren, bevor Sie die Konfiguration entfernen:

show run tunnel-group

Picture20.png

Picture20.png

2. Entfernen Sie alle Verweise auf die alte Tunnelgruppe mithilfe des folgenden Befehls:

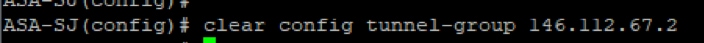

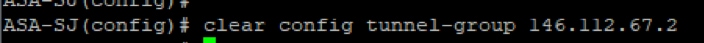

clear config tunnel-group <UMB DC IP address .2>

Picture21.png

Picture21.png

Schritt 10 (optional): Alten Vertrauenspunkt entfernen

1. Entfernen Sie mit dem folgenden Befehl alle Verweise auf den Vertrauenspunkt, der zuvor mit der Umbrella Tunnel-basierten Konfiguration verwendet wurde:

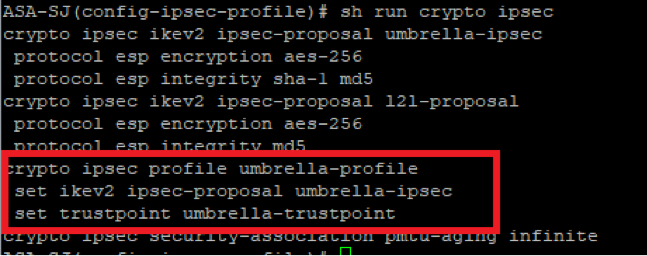

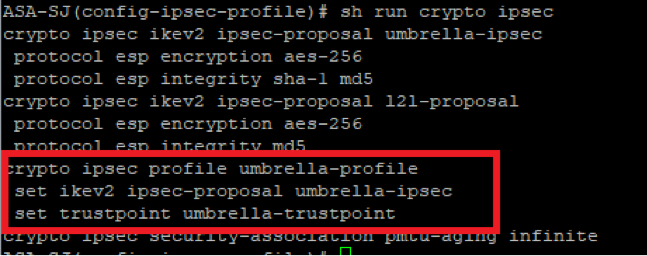

sh run crypto ipsec

Der Anzeigename, der für den Vertrauenspunkt verwendet wird, kann beim Überprüfen des "crypto ipsec profile" gefunden werden:

Picture22.png

Picture22.png

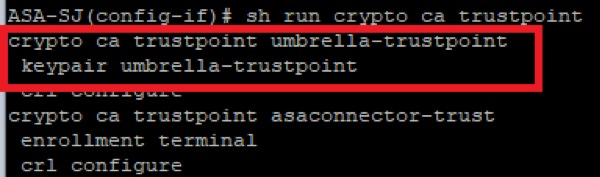

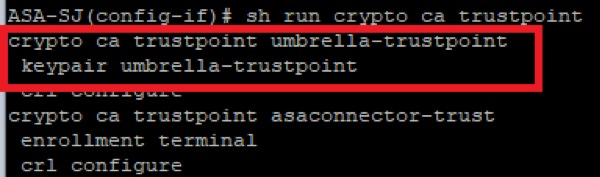

2. Sie können diesen Befehl ausführen, um die Vertrauenspunktkonfiguration zu bestätigen. Stellen Sie sicher, dass der Anzeigename mit der Konfiguration übereinstimmt, die im Befehl crypto ipsec profile verwendet wird:

sh run crypto ca trustpoint

Picture23.png

Picture23.png

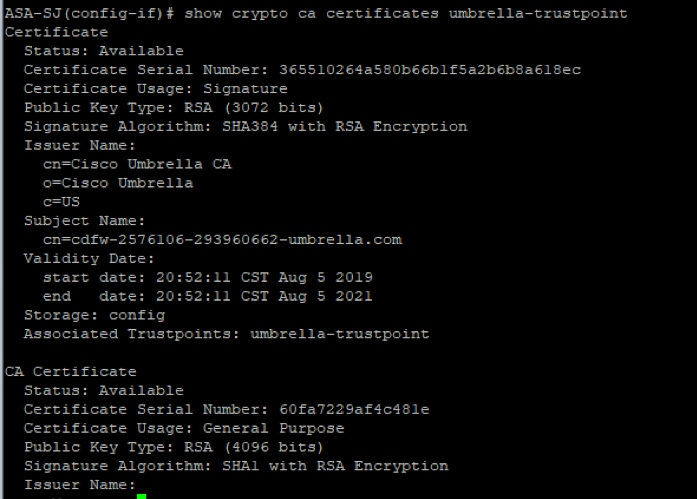

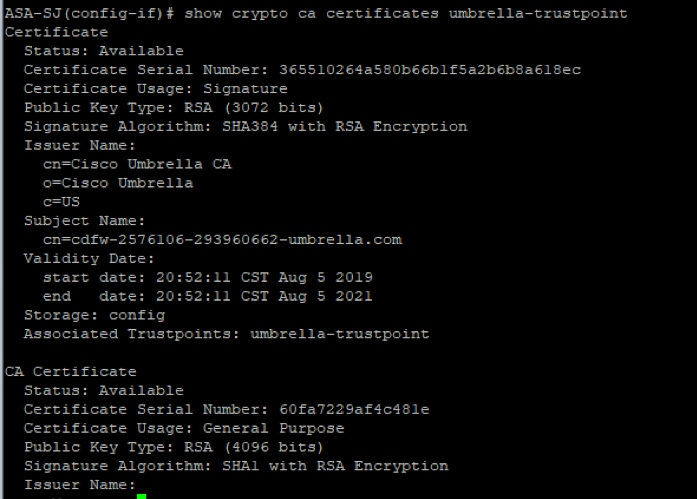

3. Um weitere Details über das Zertifikat zu erhalten, verwenden Sie den folgenden Befehl:

show crypto ca certificate <trustpoint-name>

Picture24.png

Picture24.png

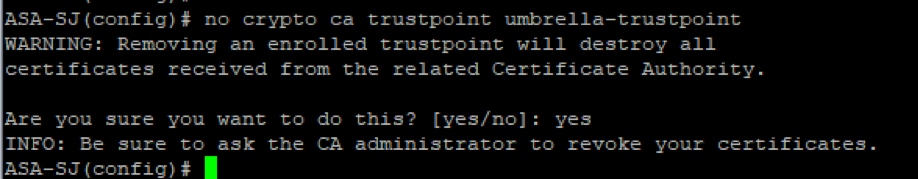

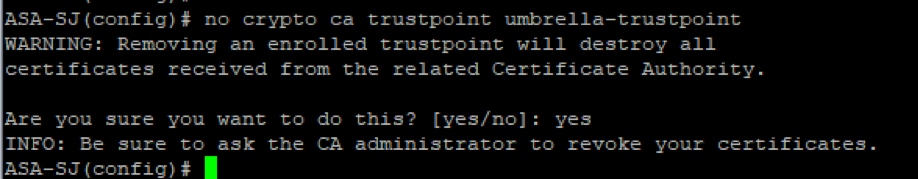

4. Entfernen Sie den Vertrauenspunkt mit dem Befehl:

no crypto ca trustpoint <trustpoint-name>

Picture25.png

Picture25.png

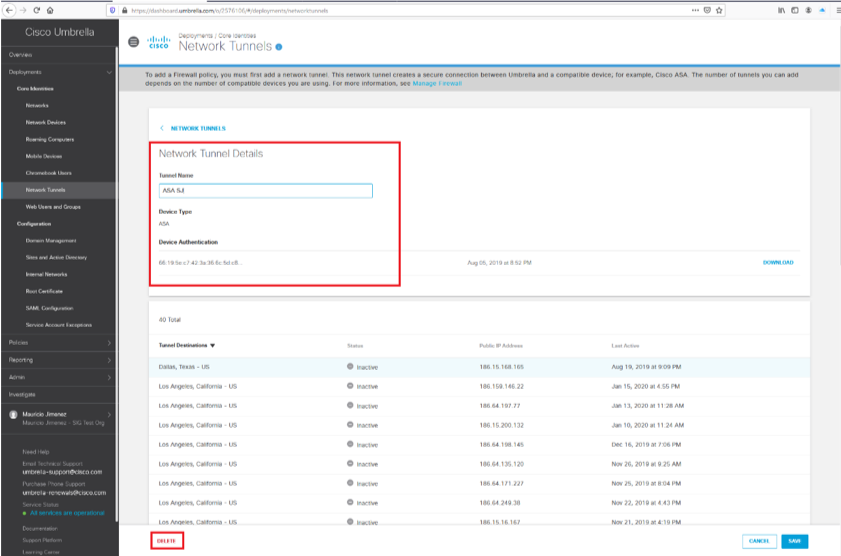

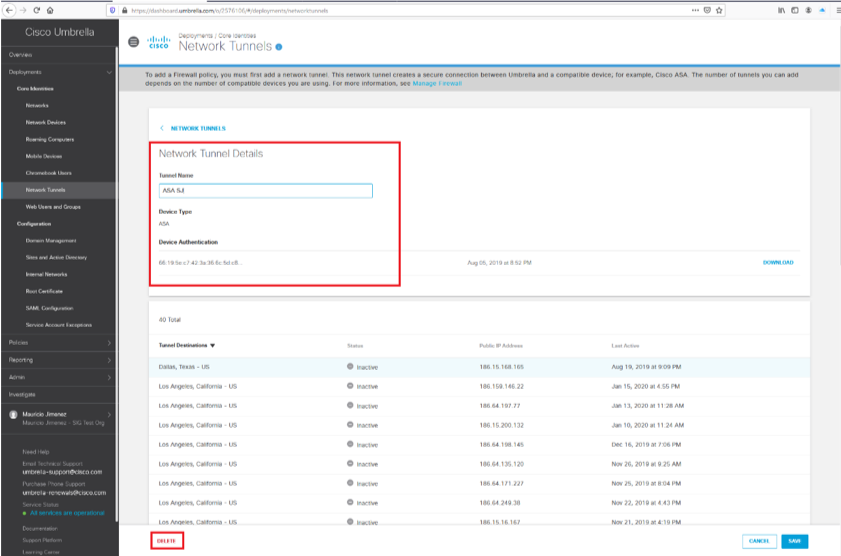

Schritt 11 (optional): Alten Netzwerk-Tunnel löschen

1. Löschen Sie den alten Netzwerktunnel aus dem Umbrella Dashboard, indem Sie zu Network Tunnel Details (Netzwerktunneldetails) navigieren und Delete (Löschen) auswählen.

Picture26.png

Picture26.png

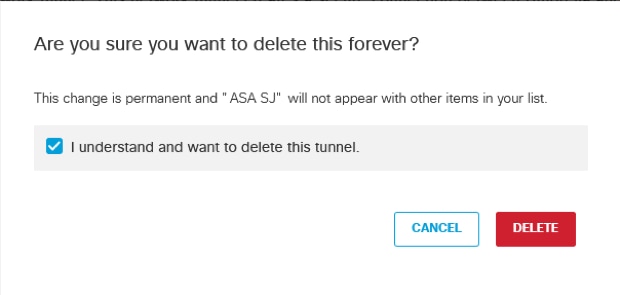

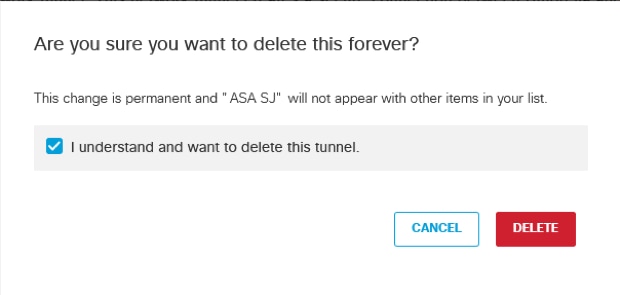

2. Bestätigen Sie den Löschvorgang, indem Sie im Popup-Fenster die Option Ich verstehe und möchte diesen Tunnel löschen auswählen und dann Löschen auswählen.

Picture27.png

Picture27.png

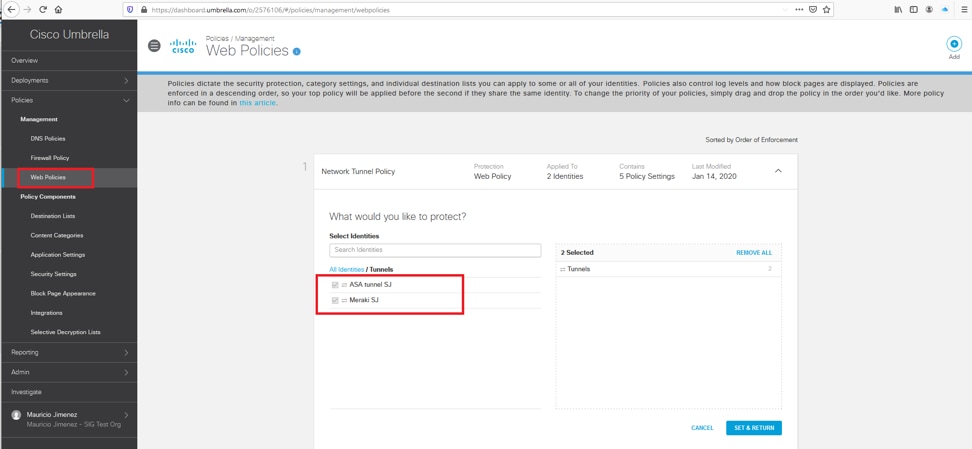

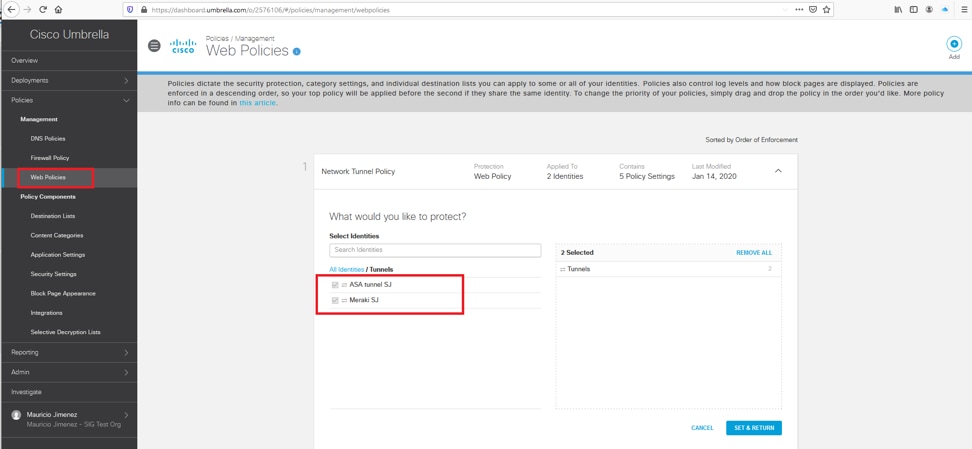

Phase 12: Aktualisieren von Webrichtlinien mit neuer Tunnellidentität

Bestätigen Sie, dass Ihre Webrichtlinien die aktualisierte Identität mit dem neuen Netzwerktunnel aufweisen:

1. Navigieren Sie im Umbrella Dashboard zu Policies > Management > Web Policies.

2. Überprüfen Sie den Abschnitt "Tunnel", und stellen Sie sicher, dass Ihre Webrichtlinien die aktualisierte Identität mit dem neuen Netzwerktunnel aufweisen.

Picture28.png

Picture28.png

Feedback

Feedback