Einleitung

In diesem Dokument wird die Integration von Cisco Umbrella in NetIQ für Single Sign-on (SSO) mit SAML beschrieben.

Überblick über die Umbrella SAML Integration für NetIQ

Die Konfiguration von SAML mit NetIQ unterscheidet sich von unseren anderen SAML-Integrationen, da es sich nicht um einen Ein- oder Zwei-Klick-Prozess im Assistenten handelt, sondern Änderungen in NetIQ erforderlich sind, um ordnungsgemäß zu funktionieren. In diesem Dokument werden die Änderungen beschrieben, die Sie vornehmen müssen, damit SAML und NetIQ zusammenarbeiten können. Diese Informationen werden ohne Mängelgewähr bereitgestellt und in Zusammenarbeit mit bestehenden Kunden entwickelt. Der verfügbare Support für diese Lösung ist begrenzt, und der Cisco Umbrella Support ist nicht in der Lage, über die hier beschriebenen allgemeinen Bedingungen hinauszugehen.

Weitere Informationen zur SAML-Integration mit Umbrella finden Sie in unserem Bericht hier: Erste Schritte: Single Sign-On.

115000348788

115000348788

Voraussetzungen

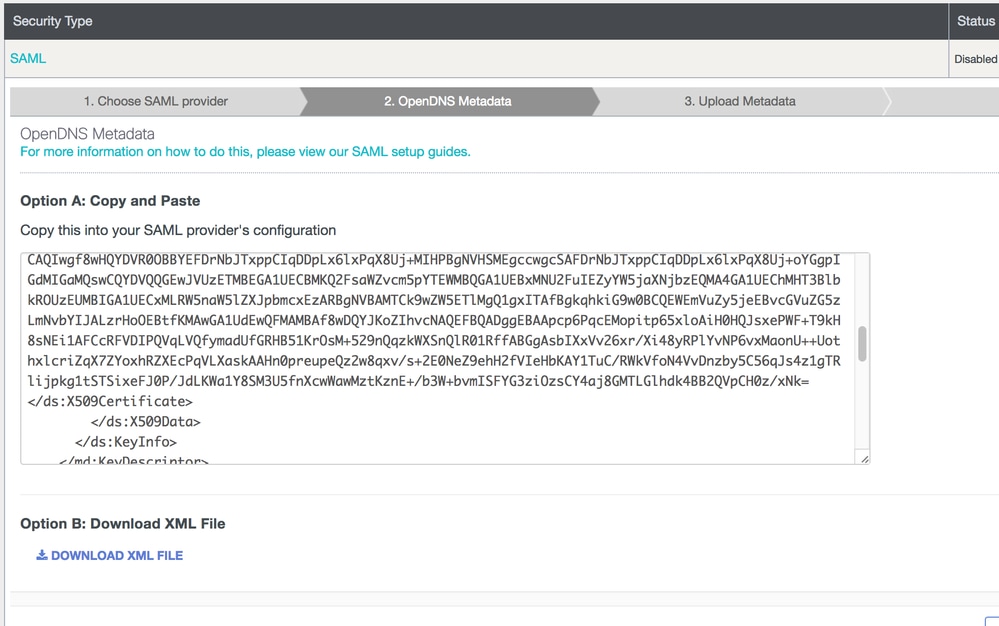

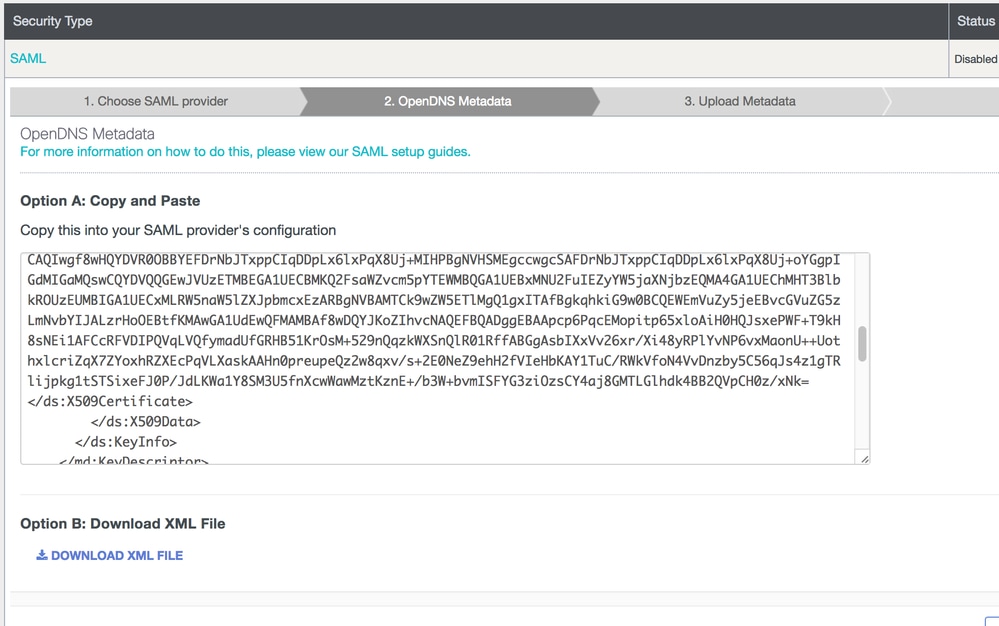

Die Schritte zur ersten Einrichtung von SAML finden Sie hier: Identitätsintegrationen: Voraussetzungen. Wenn Sie die Schritte zum Herunterladen der Cisco Umbrella-Metadaten ausgeführt haben, können Sie die folgenden NetIQ-spezifischen Anweisungen zum Abschließen der Konfiguration verwenden.

Die Metadaten finden Sie im Cisco Umbrella SAML Setup Wizard (Einstellungen > Authentifizierung > SAML).

115001332488

115001332488

Metadaten und Cisco Umbrella Certificate importieren

- Öffnen Sie die Cisco Umbrella-Metadaten (heruntergeladen unter Voraussetzungen) in einem Texteditor, und extrahieren Sie das X509-Zertifikat. Das Zertifikat beginnt mit ds:X509Certificate und endet mit /ds:X509Certificate - nur von Anfang bis Ende kopieren.

- Speichern Sie die neue Datei unter dem Namen CiscoUmbrella.cer.

- Konvertieren Sie das x509-Zertifikat in PKCS7 / PEM. Die Methoden hierfür variieren, aber dieser Befehl führt den Trick aus:

openssl x509 -in CiscoUmbrella.cer -out CiscoUmbrella.pem -outform PEM

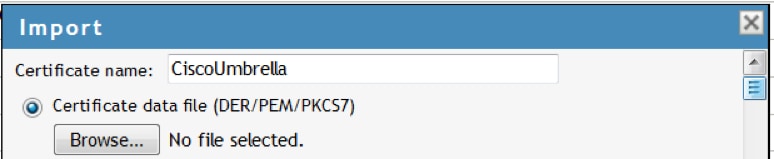

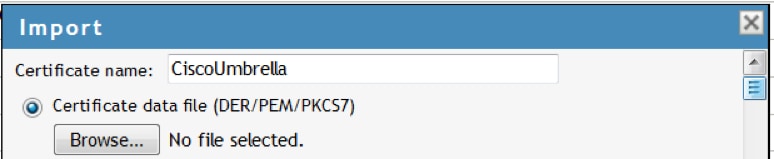

- Starten Sie in NetIQ NAM unter Trusted Roots (Vertrauenswürdige Roots).

- Wählen Sie Neu > Durchsuchen und importieren Sie CiscoUmbrella.pem.

115000349367

115000349367

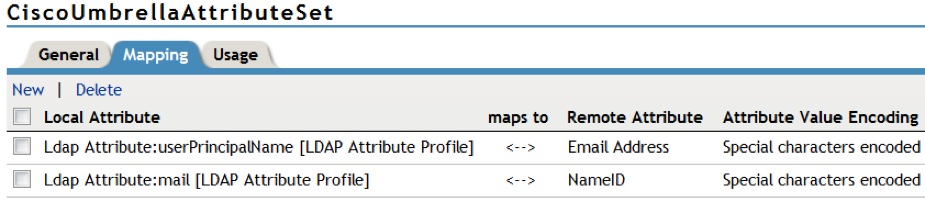

Attributgruppe erstellen

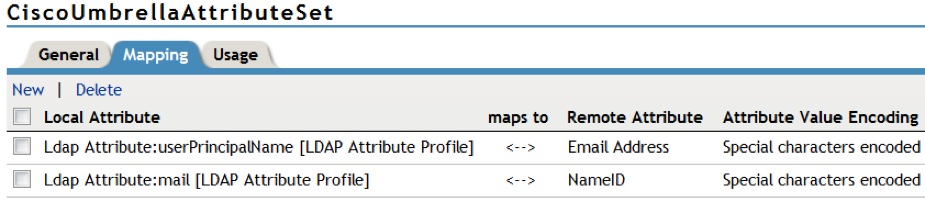

- Gehen Sie zu Identity Servers > NetIQ NAM.

- Klicken Sie auf Attributsätze.

- Wählen Sie Neu aus, und ordnen Sie die LDAP-Attribute zu:

115000349567

115000349567

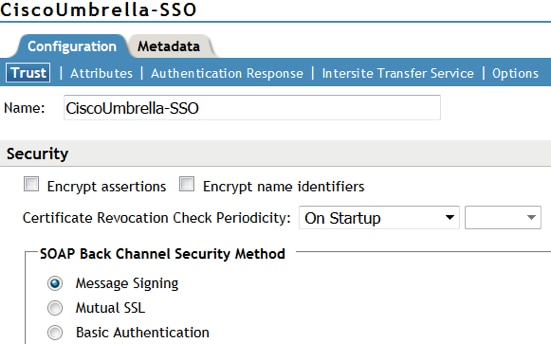

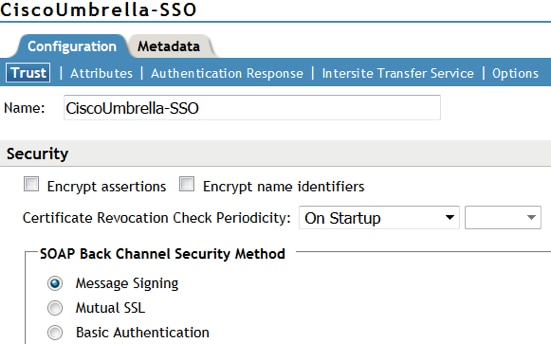

Erstellen eines neuen Vertrauensanbieters

- Wechseln Sie zur Registerkarte IDP General (Allgemein), und wählen Sie SAML 2.0 aus.

- Wählen Sie Neuen Vertrauenswürdigen Anbieter erstellen aus.

115000348788

115000348788

115000349827

115000349827

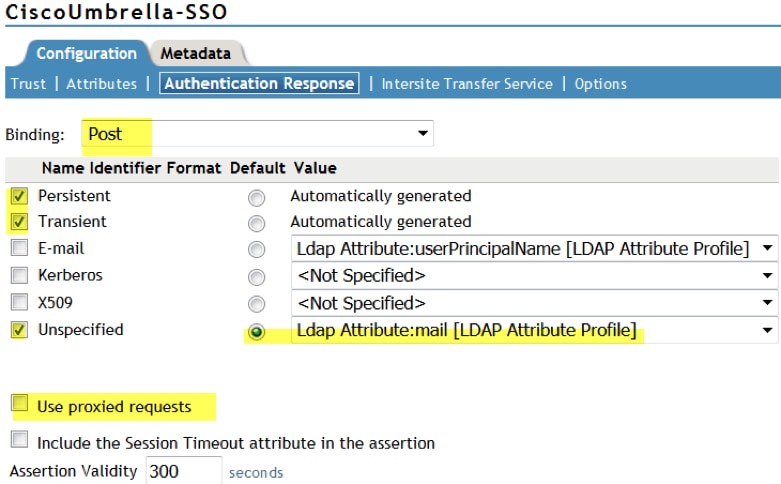

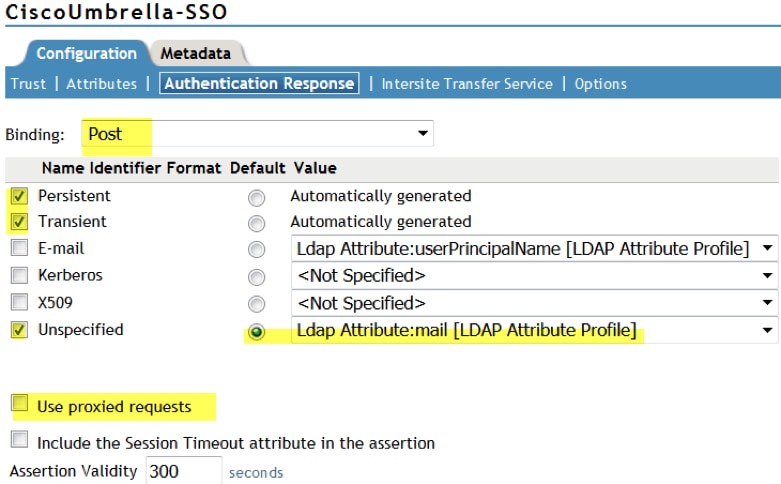

- Wählen Sie das soeben erstellte Attribut aus, und wählen Sie Mit Authentifizierung senden aus. Wählen Sie als Authentifizierungsantwort Post Binding, Persistent, Transient und Unspecified (Nicht angegeben).

- LDAP-Attribut auswählen: mailen Sie [LDAP-Attributprofil] und geben Sie es als Standard an.

115000355688

115000355688

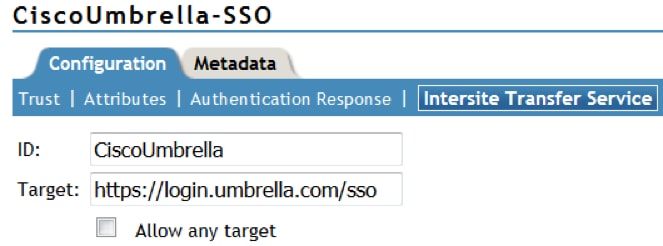

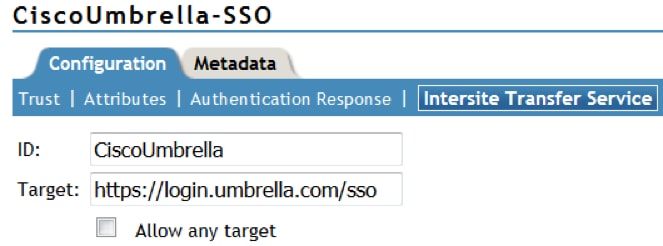

- Navigieren Sie zu Configuration > Intersite Transfer Service. Geben Sie ihm einen Namen wie Cisco Umbrella SAML, und fügen Sie die Cisco Umbrella SSO-Anmelde-URL als Ziel hinzu (https://login.umbrella.com/sso).

115000356827

115000356827

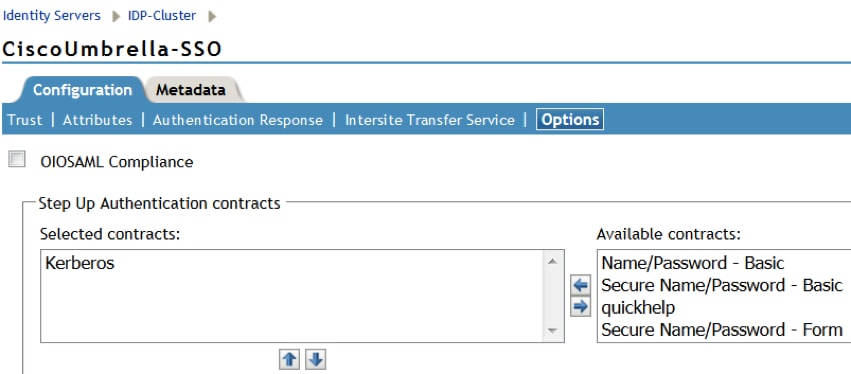

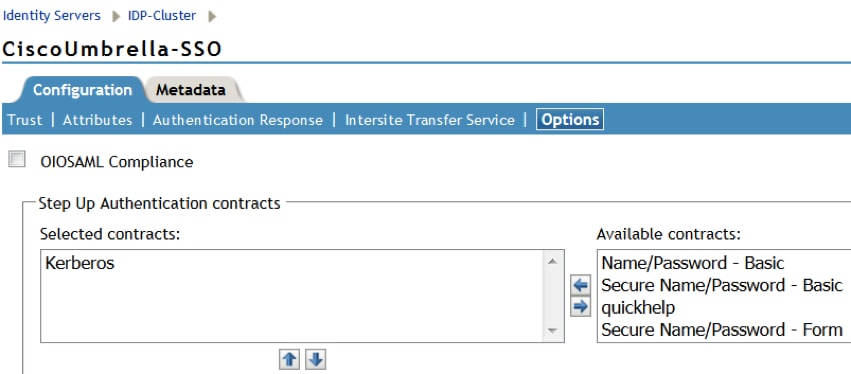

- Gehen Sie zu Konfiguration > Optionen, und wählen Sie Kerberos als Ausgewählte Verträge aus:

115000356068

115000356068

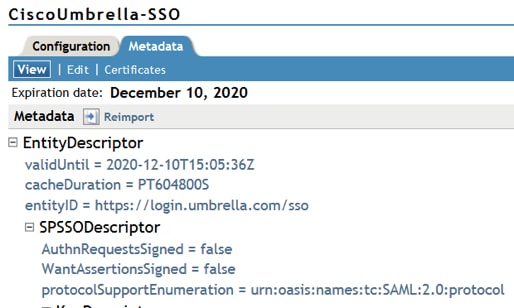

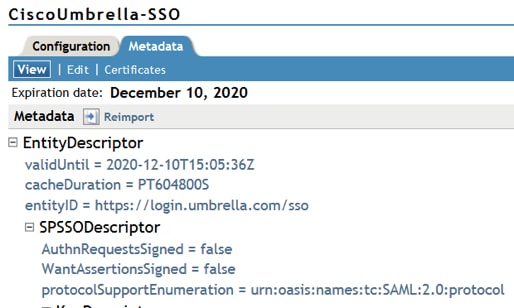

- Öffnen Sie die Cisco Umbrella-Metadatendatei. Aktualisieren Sie das Feld EntityDescription vaildUntil auf zukünftige Daten, z. B. 2020-12-10T20:50:59Z (wie im Screenshot gezeigt).

- Gehen Sie zurück zu NetIQ > Metadaten, und importieren Sie die aktualisierte Metadatendatei.

115000357147

115000357147

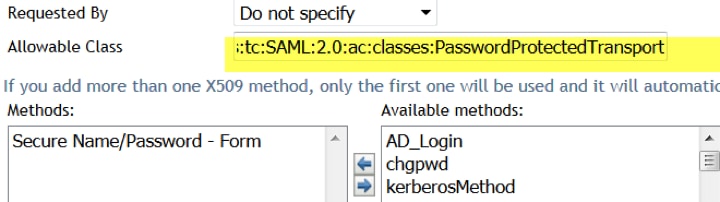

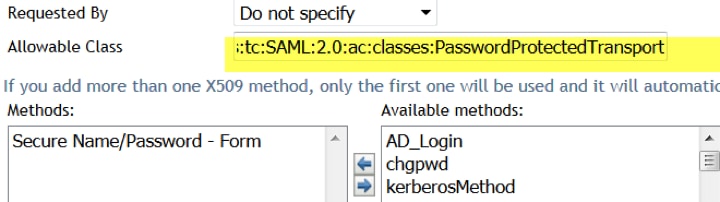

- Fügen Sie der Assertion eine Klasse hinzu. Die Cisco Umbrella Assertion erfordert die Klasse

urn:oasis:names:tc:SAML:2.0:ac:classes:PasswordProtectedTransport

- Gehen Sie zu Lokal > Verträge, wählen Sie Sicherer Name/Kennwort aus, und fügen Sie das Feld Zulässige Klasse hinzu. Fügen Sie dann die Klasse oben hinzu:

115000357247

115000357247

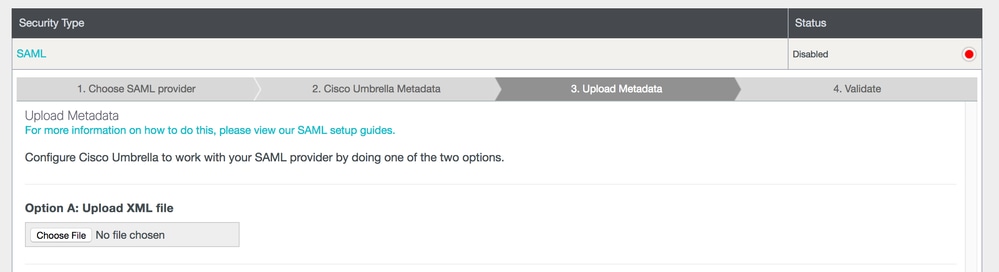

- Aktualisieren Sie Identity Services und Access Gateways, um sicherzustellen, dass sie gültig und auf dem neuesten Stand sind. Laden Sie dann die NetIQ-Metadaten herunter.

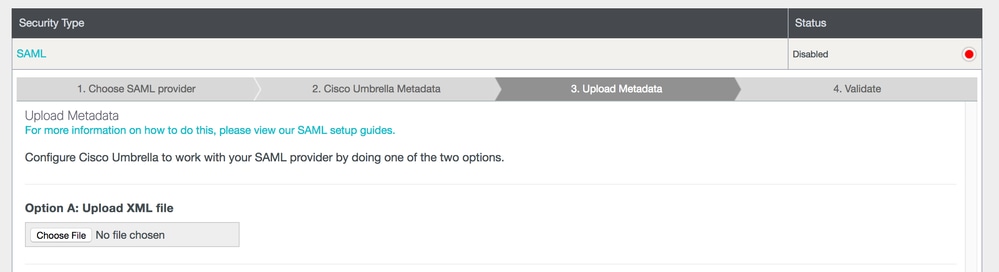

- Verwenden Sie die heruntergeladenen Metadaten, um den Cisco Umbrella "Other" SAML-Assistenten auszuführen. In Schritt 3 werden Sie aufgefordert, die Metadaten hochzuladen:

115001186107

115001186107

Feedback

Feedback