Einleitung

In diesem Dokument wird beschrieben, wie Sie Cisco Secure FTD so konfigurieren, dass Sicherheitsereignisse über den Secure Event Connector (SEC) an das Security Cloud Control (SCC) gesendet werden.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Cisco Secure Firewall Threat Defense (FTD)

- Linux-Befehlszeilenschnittstelle (CLI)

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco Secure FTD 7.6

- Ubuntu Server Version 24.04

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konfigurieren

Schritt 1: Melden Sie sich beim SCC-Cloud-Portal an:

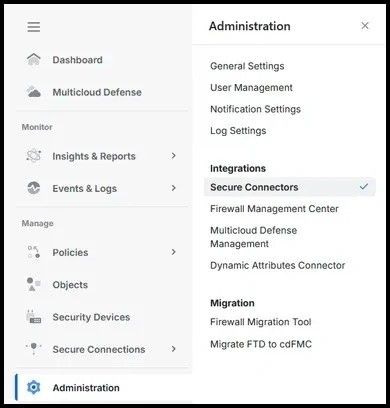

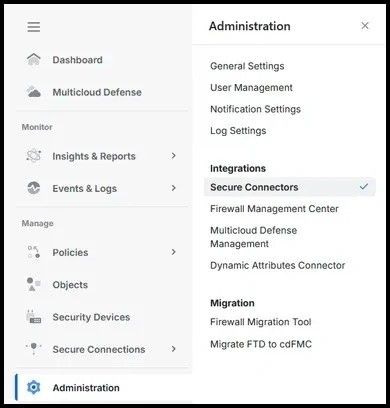

Schritt 2. Wählen Sie im Menü auf der linken Seite Administration and Secure Connectors aus:

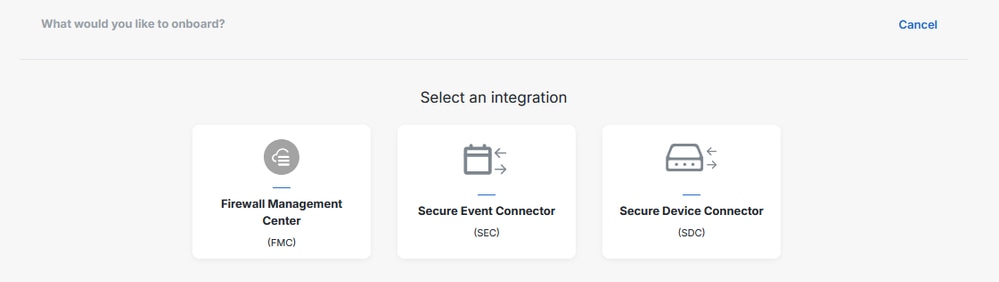

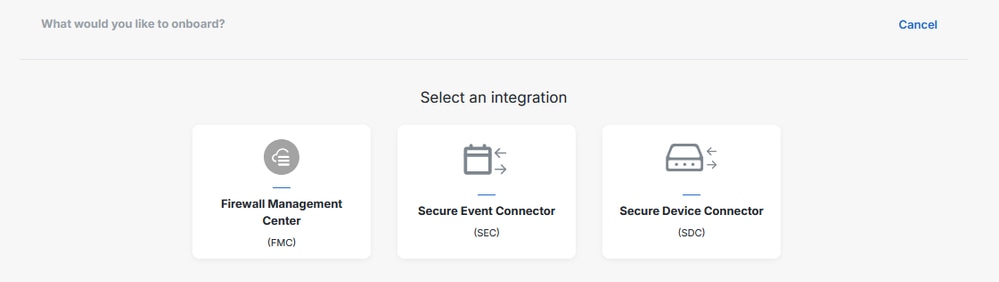

Schritt 3. Klicken Sie rechts oben auf das Pluszeichen, um einen neuen Connector zu integrieren, und wählen Sie Secure Event Connector aus:

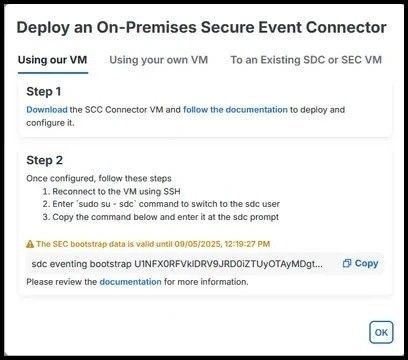

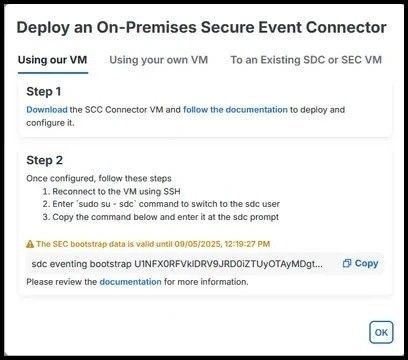

Schritt 4: Führen Sie die Schritte zum Installieren und Bootstrap des Connectors je nach der gewünschten Option zwischen 'Using our VM', 'Using your own VM' oder 'To an Existent SDC or SEC VM' aus:

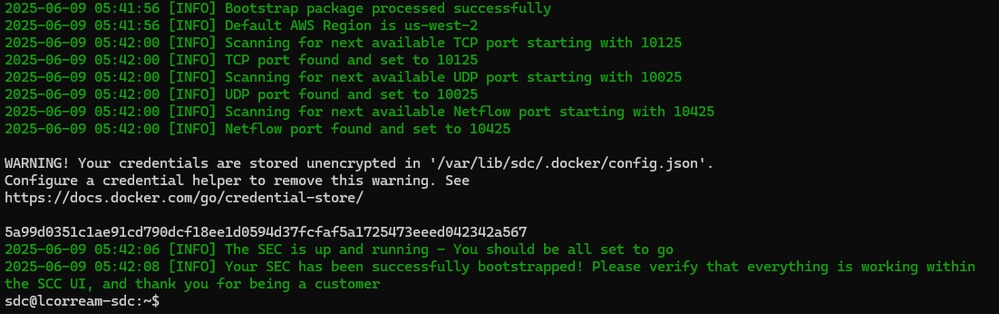

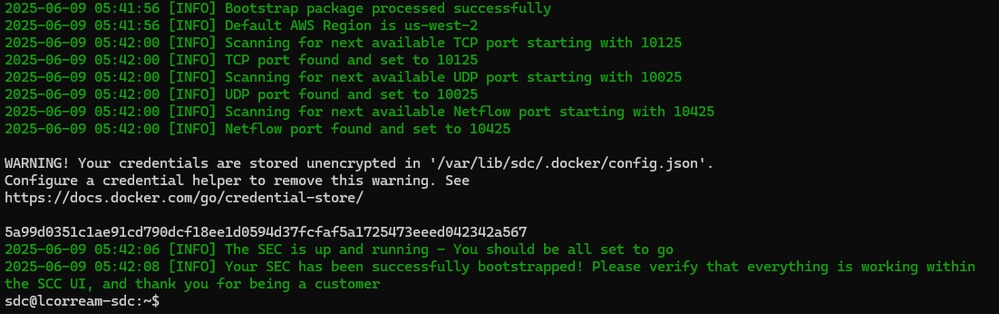

Schritt 5. Eine ähnliche Meldung wird angezeigt, wenn der Bootstrap erfolgreich durchgeführt wird:

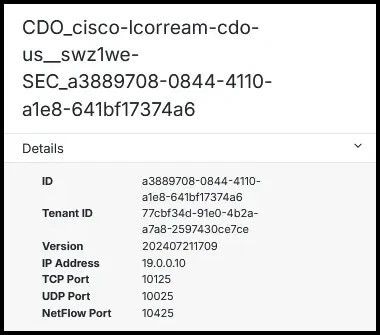

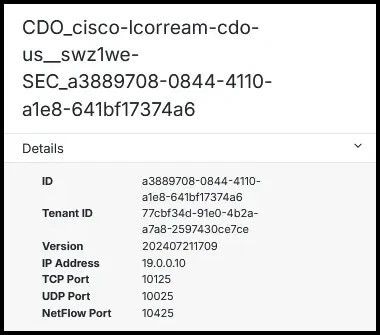

Schritt 6: Nach der Bereitstellung des Connectors und dem Bootstrapping werden die Port-Informationen im SCC-Portal angezeigt:

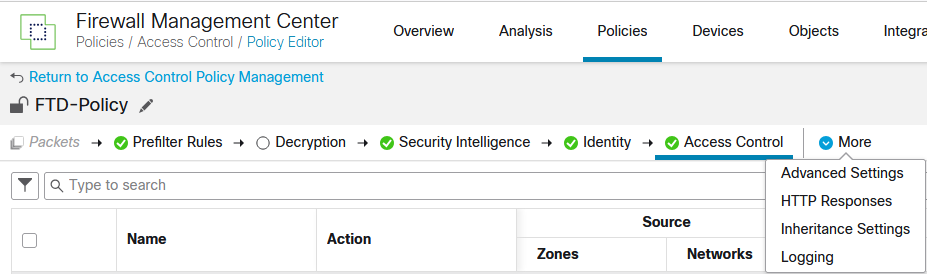

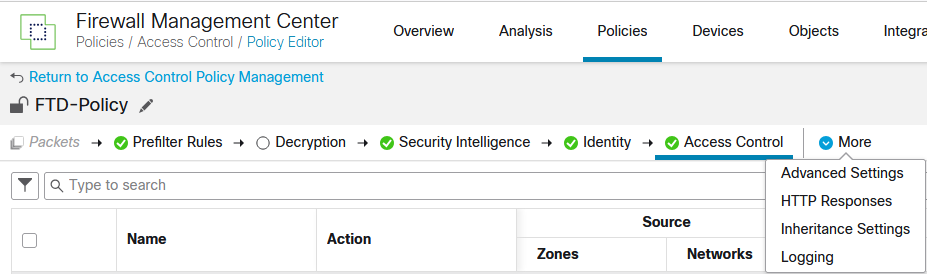

Schritt 7: Navigieren Sie im Cisco Secure Firewall Management Center (FMC) zu Richtlinien und dann zu Zugriffskontrolle. Wählen Sie die Richtlinie aus, die zu den Geräten gehört, die integriert werden sollen.

Schritt 8. Wählen Sie Mehr und dann Protokollierung:

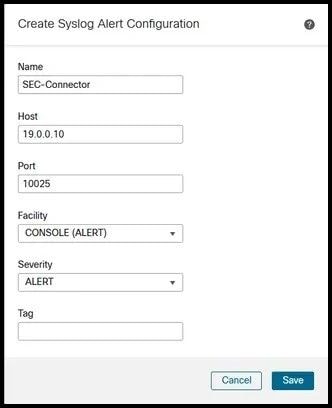

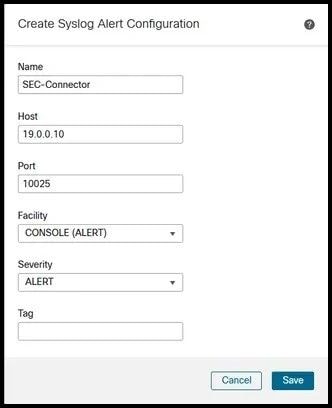

Schritt 9: Aktivieren Sie die Option Send using specific syslog alert, und fügen Sie eine neue Syslog-Warnung hinzu. Verwenden Sie die IP-Adresse (Internet Protocol) und die vom SEC-Anschluss im SCC-Portal erhaltenen Port-Informationen:

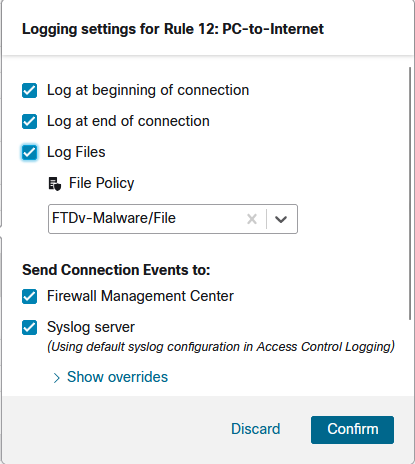

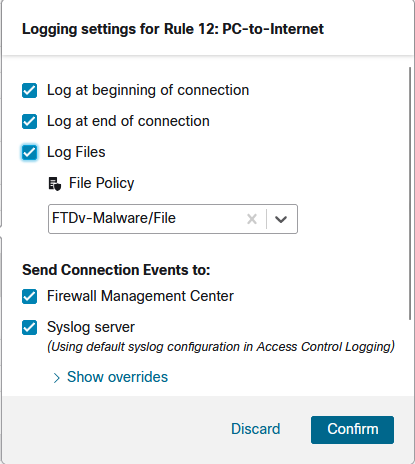

Schritt 10: Ändern Sie in der Zugriffskontrollrichtlinie die einzelnen Regeln, um die Ereignisse an den Syslog-Server zu senden:

Schritt 11: Stellen Sie die Änderungen am FTD bereit, damit die Firewall die Ereignisse protokollieren kann.

Überprüfung

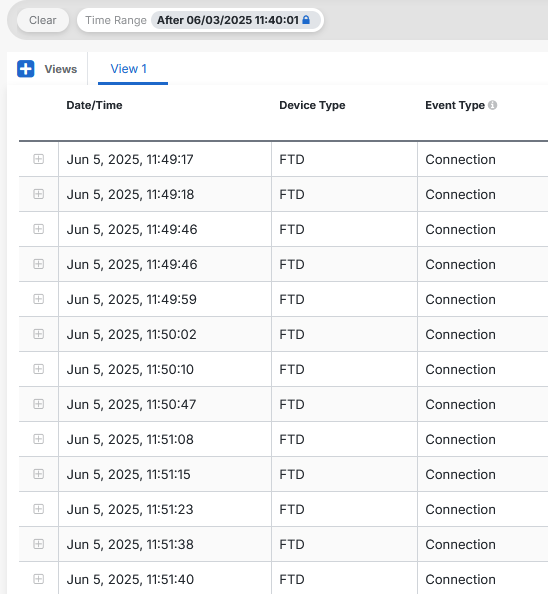

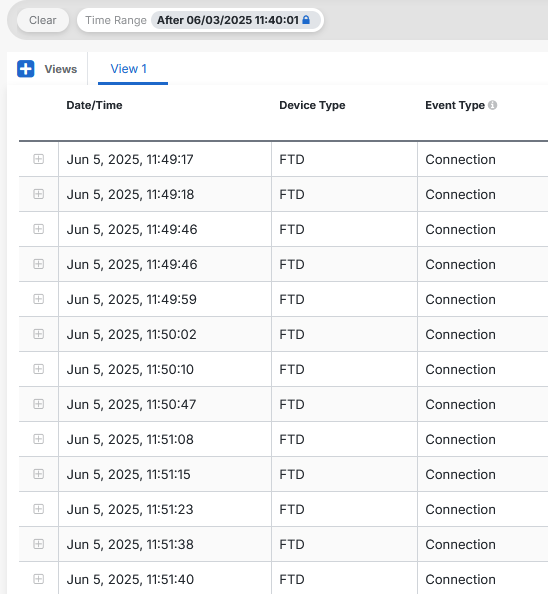

Um sicherzustellen, dass die Änderungen erfolgreich durchgeführt wurden und die Ereignisprotokollierung stattfindet, navigieren Sie zu Events & Logs and Event Logging im SCC-Portal, und bestätigen Sie, dass die Ereignisse sichtbar sind:

Fehlerbehebung

Führen Sie auf FTD eine Paketerfassung auf dem Gerät mithilfe der Verwaltungsschnittstelle durch, die mit dem Verkehr übereinstimmt, der zur SEC navigiert, um den Syslog-Verkehr zu erfassen:

> capture-traffic

Please choose domain to capture traffic from:

0 - eth0

1 - Global

Selection? 0

Warning: Blanket capture may cause high CPU usage and reduced throughput, use selective filtering to reduce the impact.

Please specify tcpdump options desired.

(or enter '?' for a list of supported options)

Options: host 19.0.0.10 port 10025

Starting traffic capture, press ctrl + c to exit (Maximum 1,000,000 packets will be captured)

HS_PACKET_BUFFER_SIZE is set to 4.

tcpdump: can't parse filter expression: syntax error

Exiting.

> capture-traffic

Please choose domain to capture traffic from:

0 - eth0

1 - Global

Selection? 0

Warning: Blanket capture may cause high CPU usage and reduced throughput, use selective filtering to reduce the impact.

Please specify tcpdump options desired.

(or enter '?' for a list of supported options)

Options: host 19.0.0.10 and port 10025

Starting traffic capture, press ctrl + c to exit (Maximum 1,000,000 packets will be captured)

HS_PACKET_BUFFER_SIZE is set to 4.

10:43:00.191655 IP firepower.56533 > 19.0.0.10.10025: UDP, length 876

10:43:01.195318 IP firepower.56533 > 19.0.0.10.10025: UDP, length 1192

10:43:03.206738 IP firepower.56533 > 19.0.0.10.10025: UDP, length 809

10:43:08.242948 IP firepower.56533 > 19.0.0.10.10025: UDP, length 1170

Stellen Sie über das virtuelle SEC-System sicher, dass das virtuelle System über eine Internetverbindung verfügt. Führen Sie den Befehl sdc troubleshoot aus, um ein Fehlerbehebungspaket zu generieren, mit dem die Datei lar.log für eine weitere Diagnose überprüft werden kann.

Feedback

Feedback