Einleitung

In diesem Dokument werden Einblicke in die Neuzuweisung von Geräteausgängen zur Cisco Secure Firewall gegeben.

Voraussetzungen

Hintergrundinformationen

- Angezeigte Gerätenamen stimmen jetzt mit anderem Branding-Material überein

- So wird die Marke gestärkt und die Benutzerumgebung vereinfacht.

- Keine funktionalen Auswirkungen auf Plattformen; nur der Text wurde geändert.

- Ältere FTD-Hardwareplattformen (FPR1010/11XX, FPR41XX, FPR93XX) verwenden weiterhin Firepower-Branding

- Einige System- und Komponentennamen können weiterhin firepower verwenden.

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Cisco Next Gen Firewall (NGFW)-Portfolio

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- FirePOWER Management Center (FMC) Version 7.6.0

- Firepower Device Manager (FDM) Version 7.6.0

- Alle virtuellen Firepower Threat Defense (FTD) Version 7.6.0

- Sichere Cisco Firewall 31XX, 42XX

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Beschreibung

So funktioniert es:

- Vollständige Modellnamen und kurze Modellnamen für CSF31XX, CSF42XX, Firewall Threat Defense (FTD) Virtual und alle Firewall Management Center (FMC)-Plattformen enthalten Cisco Secure Firewall-Branding.

- Die CSF31XX FDM-Software ist jetzt SFDM, Secure Firewall Device Manager.

- Dieses Feature enthält keine Funktionskomponenten.

- Für diese Funktion gibt es keine Konfigurationsoptionen.

Aktualisierung:

- Beim Upgrade auf Secure Firewall 7.6 werden alle relevanten CLIs und GUIs aktualisiert, um das aktuelle Branding zu berücksichtigen.

- Keine Probleme beim Upgrade für registrierte Geräte

- Bei einem Upgrade von Firewall Threat Defense (FTD) aktualisiert Firewall Management Center (FMC) die Benutzeroberfläche mit dem aktuellen Branding.

- Wenn ein Upgrade von Firewall Management Center (FMC) durchgeführt wird, stellen alle registrierten Geräte die Verbindung nach dem Upgrade wieder her.

Konfigurieren

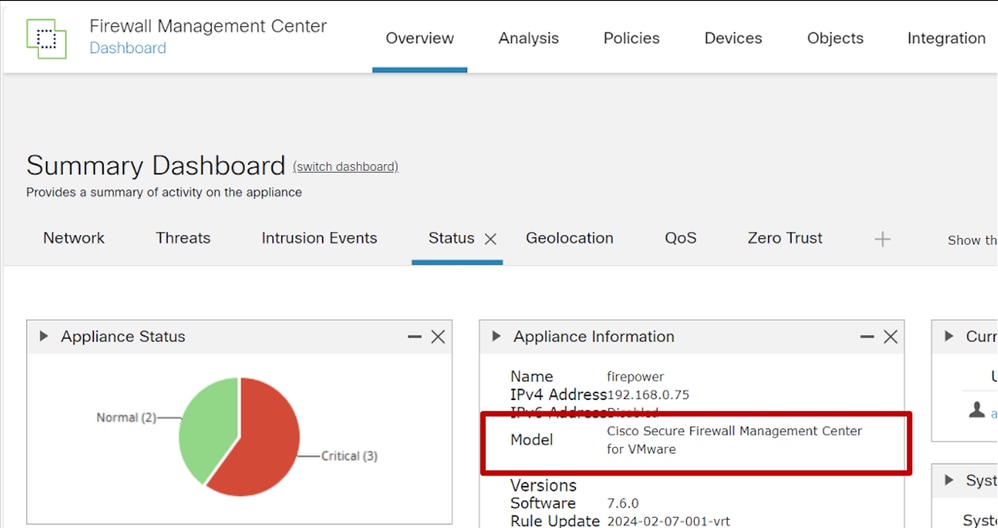

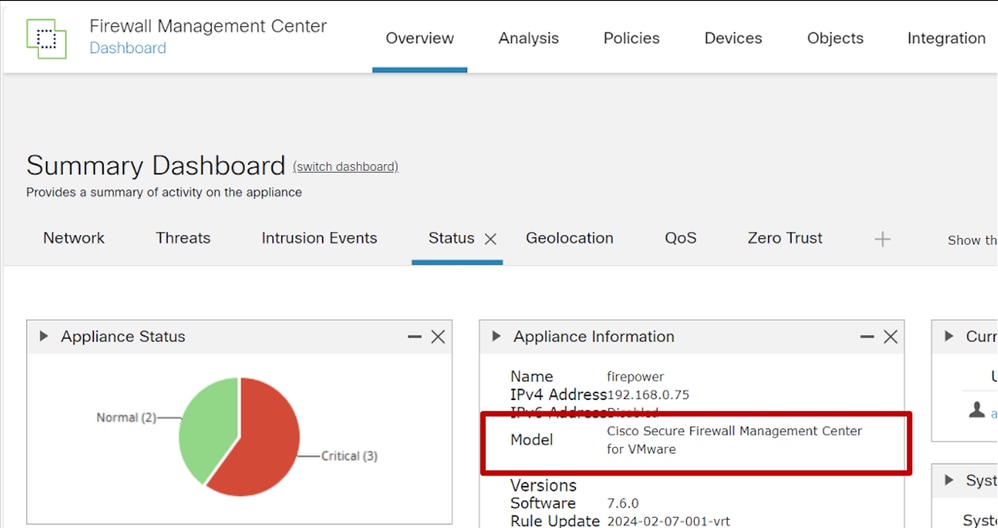

Beispiele für Firewall Management Center

Übersichtsstatus:

- Dem Management Center-Modellnamen wurde das Cisco Branding vorangestellt.

Konfigurationsinformationen:

- Dem Management Center-Modellnamen wurde das Cisco Branding vorangestellt.

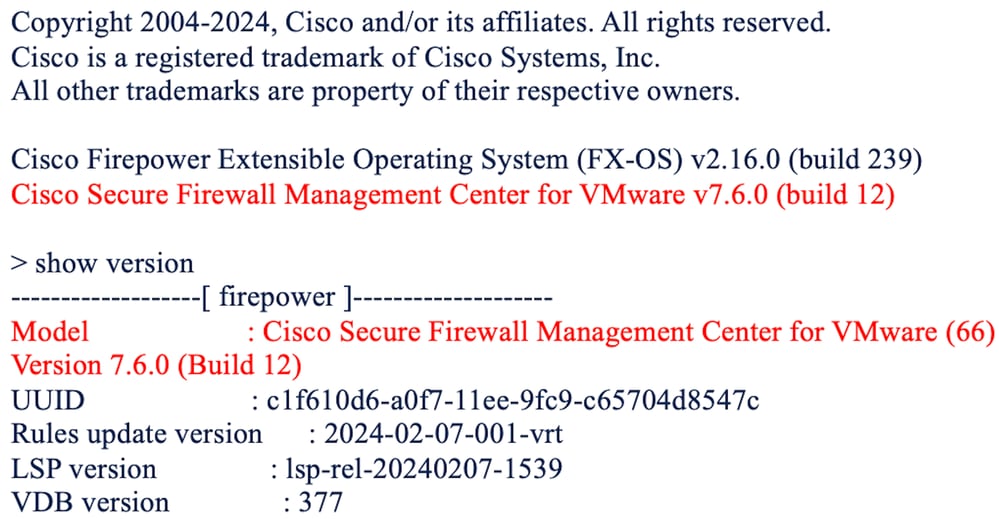

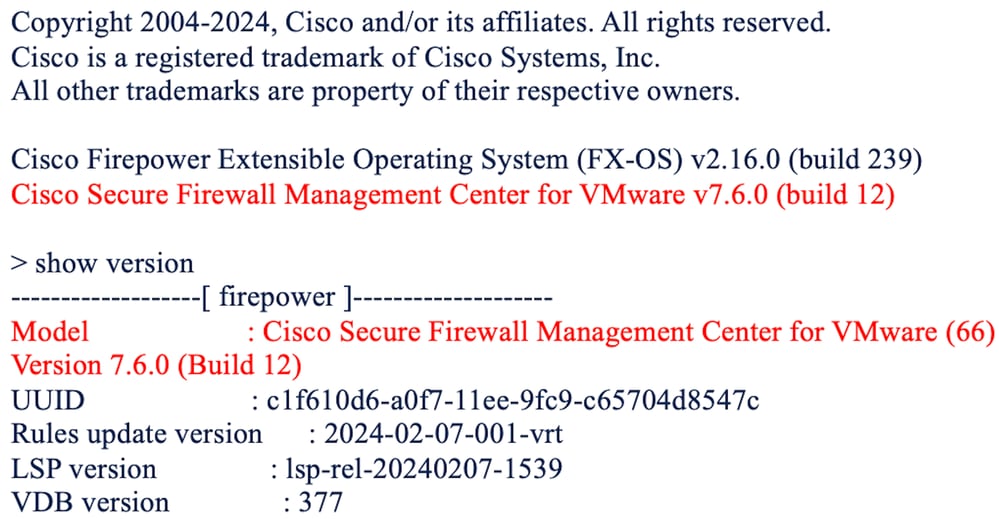

CLI-Ausgabe:

- Der vollständige Modellname wird mit dem Cisco Secure Firewall-Branding angezeigt.

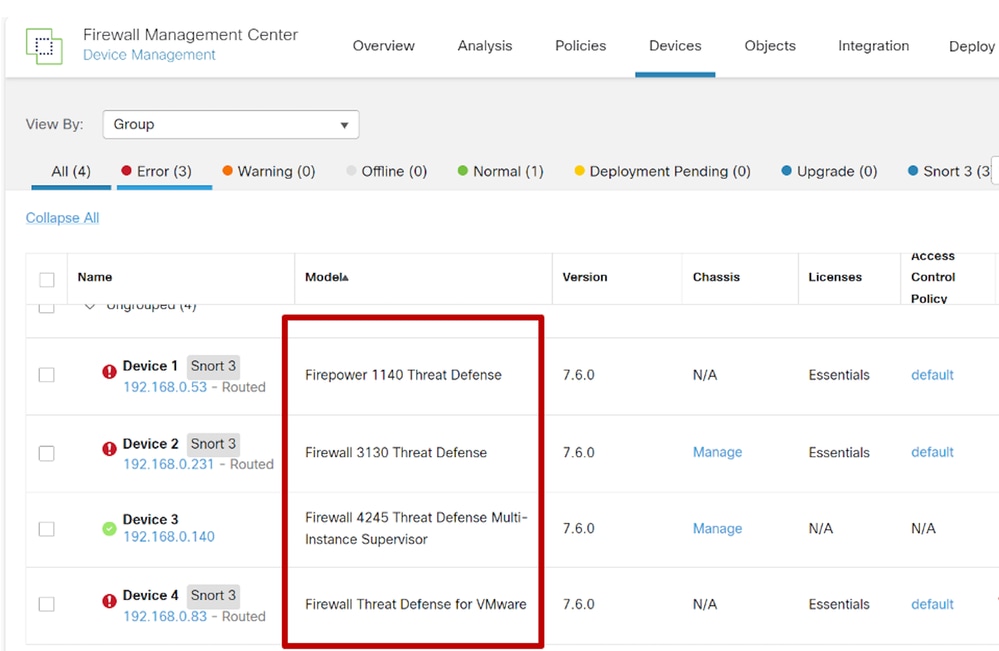

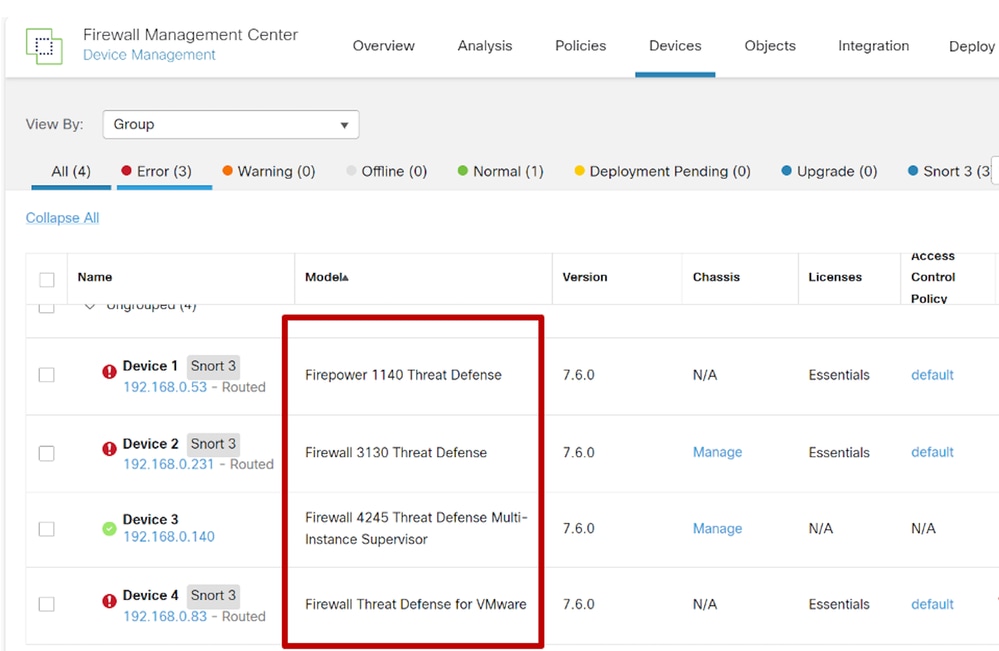

Geräteverwaltung:

- Verwaltete Geräte zeigen gekürzte Modellnamen.

- Firepower (hier FPR1140) und Secure Firewall Devices (hier 3130, 4215 und FTD auf VMware) können zusammen angezeigt werden.

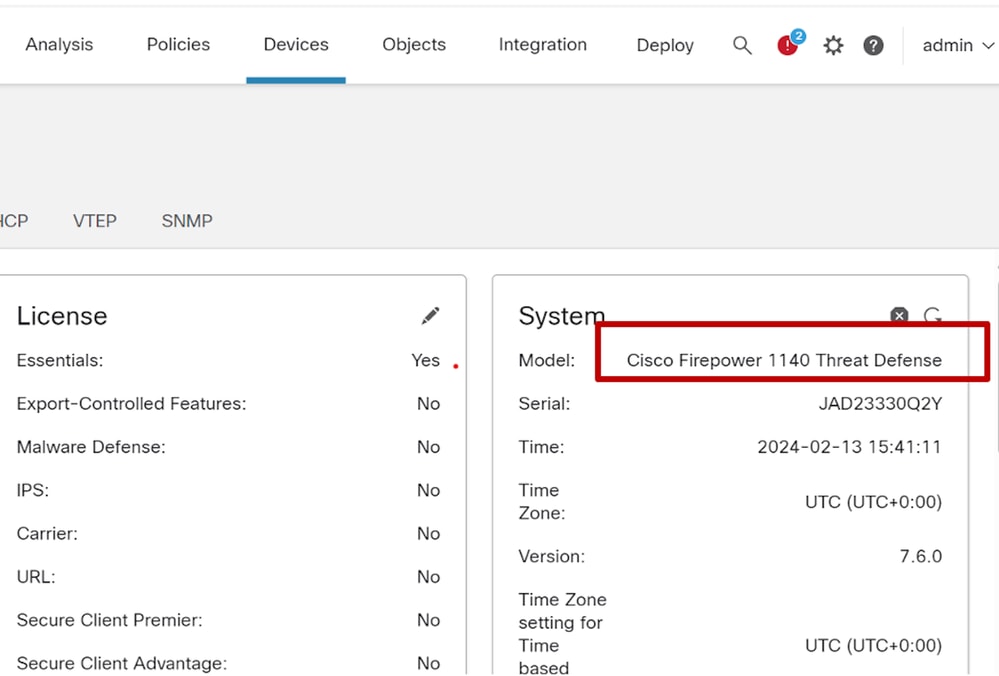

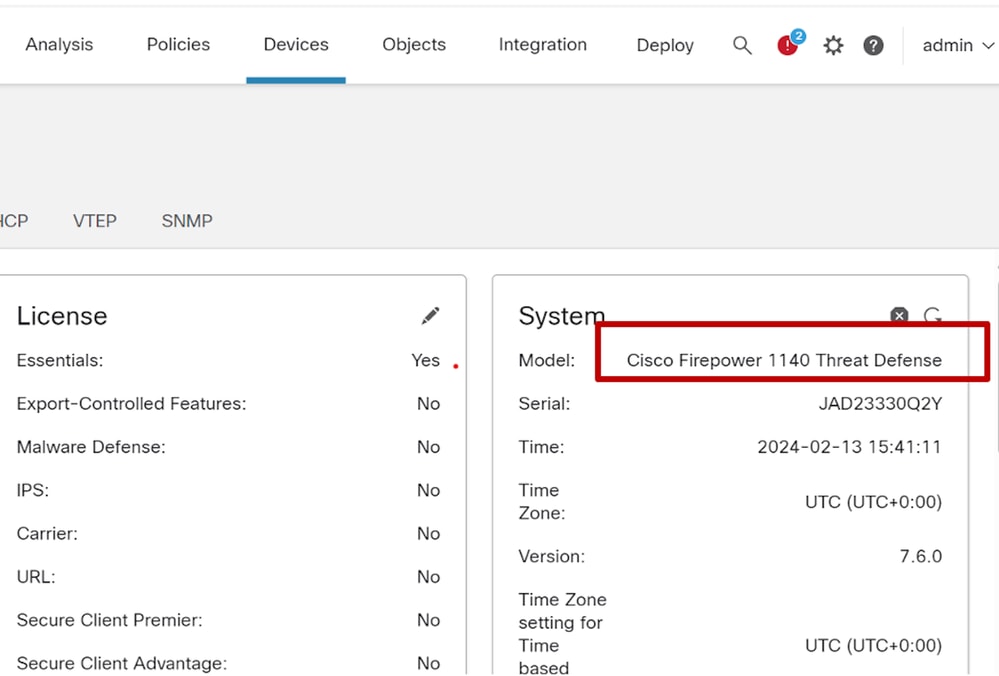

Beispiel für FirePOWER-Geräte

Übersichtsstatus:

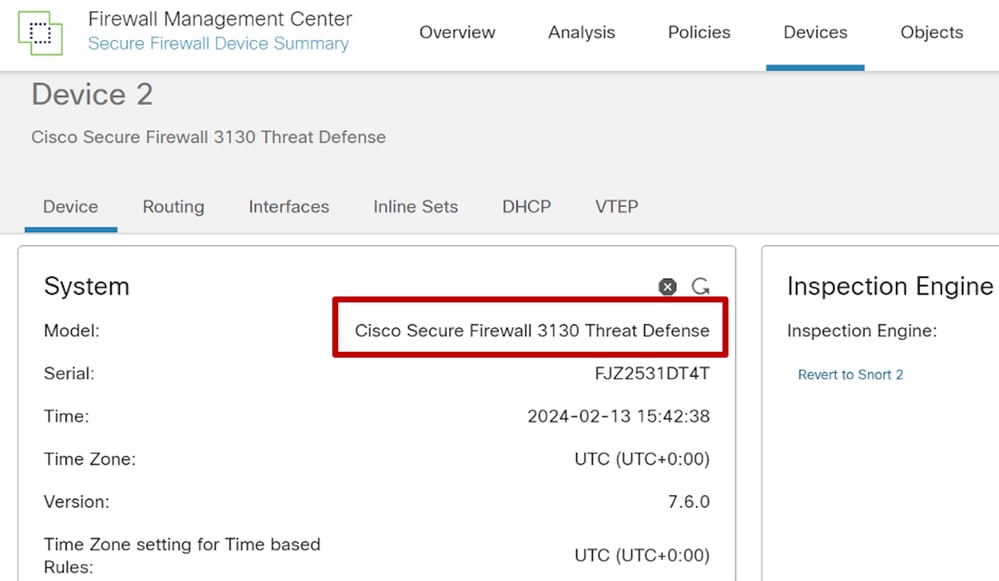

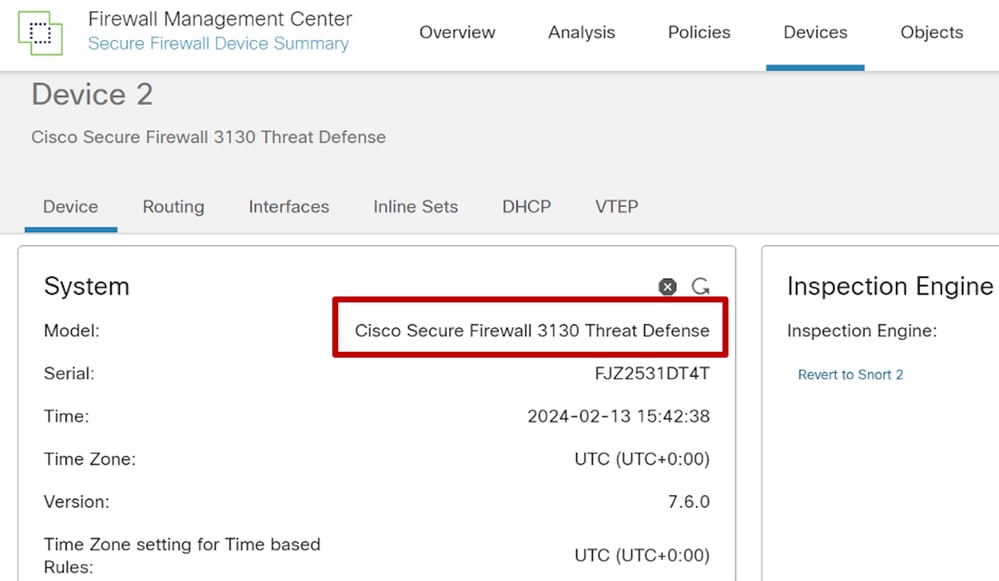

Systemdetails für sicheres Firewall-Gerät:

- Der vollständige Modellname wird in den Systeminformationen des Geräts angezeigt.

- Der CSF31XX wird als Cisco Secure Firewall angezeigt.

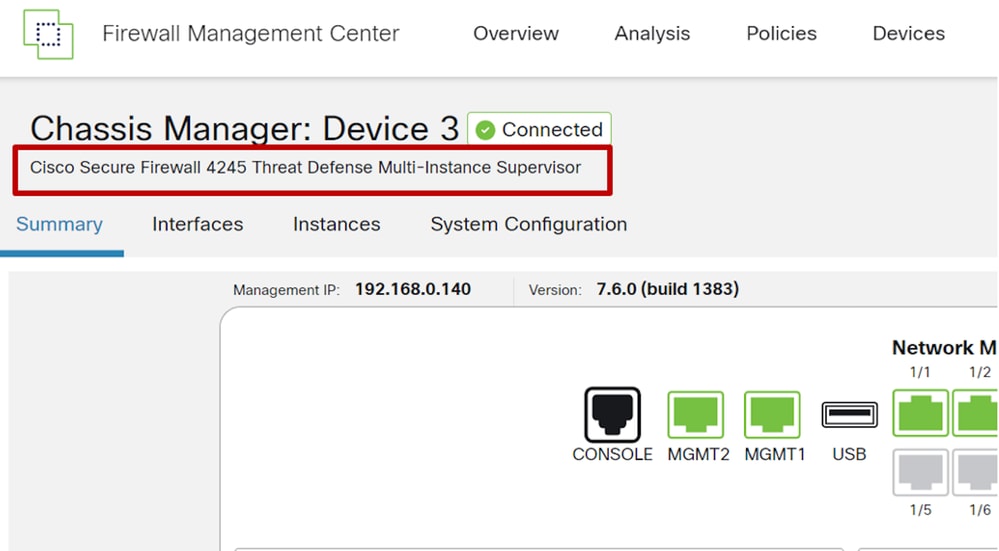

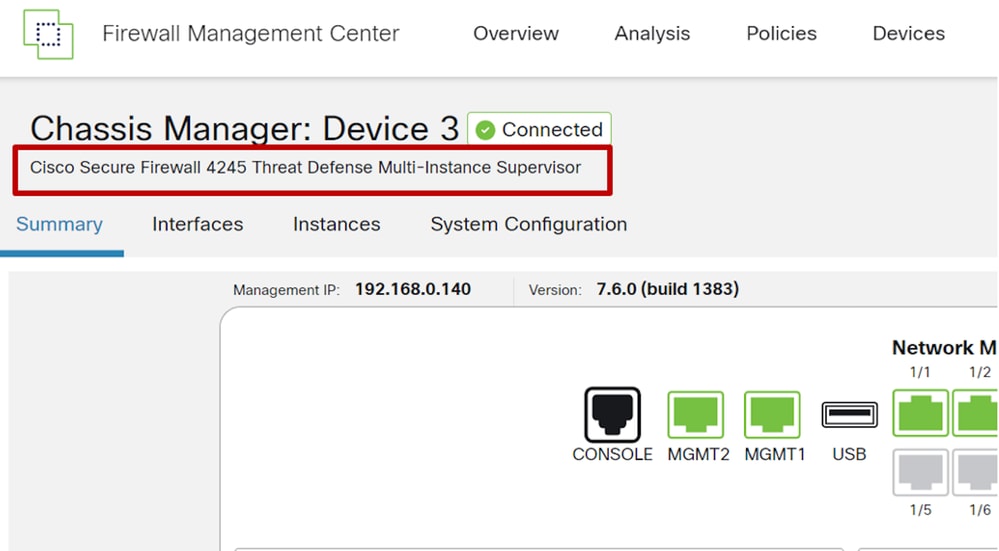

Chassis-Manager für 3100/4200 im Multi-Instance-Modus:

- Der vollständige Modellname wird in den Systeminformationen des Geräts angezeigt.

- Das Chassis CSF42XX wird als Cisco Secure Firewall angezeigt.

Firewall Threat Defense-Konfigurationsstandardwerte:

-

Der Standard-Hostname des Systems ist nach wie vor firepower,

-

Wir haben Firepower beibehalten, da dies nicht direkt auf die laufende Plattform verweist.

-

Dies kann vom Benutzer einfach geändert werden.

Möchten Sie IPv4 konfigurieren? (y/n) [y]:

Möchten Sie IPv6 konfigurieren? (y/n) [y]: n

IPv4 über DHCP oder manuell konfigurieren? (DHCP/manuell) [manuell]:

Geben Sie eine IPv4-Adresse für die Verwaltungsschnittstelle [192.168.0.190] ein: 192.168.0.231

Geben Sie eine IPv4-Netzmaske für die Verwaltungsschnittstelle [255.255.255.0] ein:

Geben Sie das IPv4-Standard-Gateway für die Verwaltungsschnittstelle [Datenschnittstellen] ein: 192.168.0.254

Geben Sie einen vollqualifizierten Hostnamen für dieses System ein [firepower]:

Geben Sie eine kommagetrennte Liste mit DNS-Servern oder 'none' ein [x.x.x.x]:

Geben Sie eine kommagetrennte Liste mit Suchdomänen oder 'none' [] ein:

Wenn sich Ihre Netzwerkinformationen geändert haben, müssen Sie erneut eine Verbindung herstellen.

Beispiele für Firewall-Gerätemanager

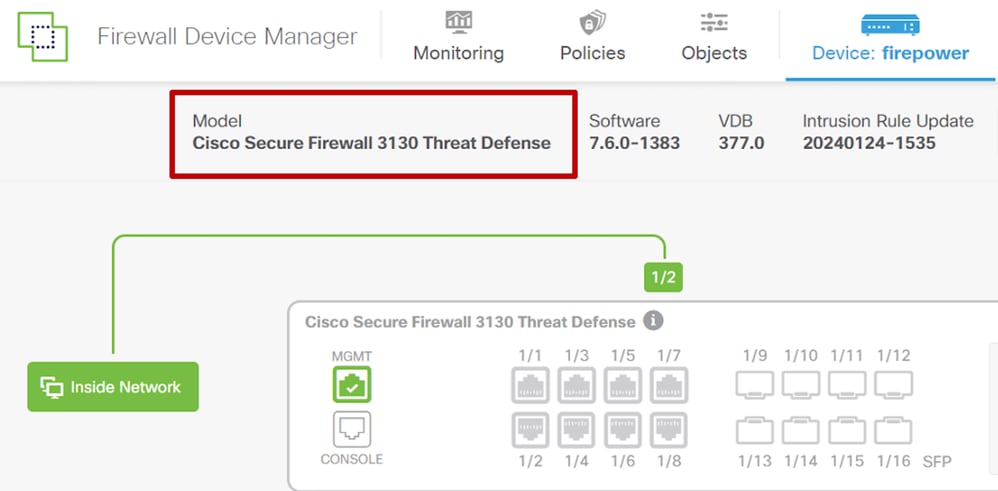

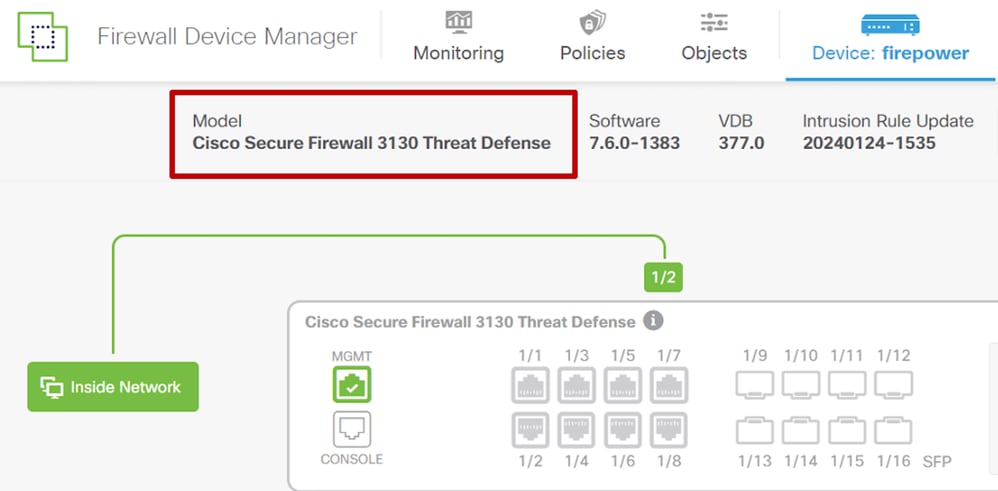

Übersichtsstatus:

- Auf der Hauptseite des Geräts wird der vollständige Modellname mit dem Branding für die sichere Firewall angezeigt.

Ausgabe der Firewall Threat Defense CLI:

- Der vollständige Modellname wird zusammen mit der Bezeichnung der sicheren Firewall angezeigt.

- Dies wird auch bei SSH-Anmeldungen angezeigt.

- Andere CLI-Ausgaben, z. B. show version, verwenden die sichere Firewall anstelle von Firepower.

Gerät lokal verwalten? (ja/nein) [ja]:

Konfigurieren des Firewall-Modus für geroutet.

Informationen zur Richtlinienbereitstellung aktualisieren

- Hinzufügen einer Gerätekonfiguration

Die ersten Boot-Konfigurationsschritte für den Secure Firewall Device Manager for Secure Firewall Threat Defense wurden erfolgreich durchgeführt.

> Version anzeigen

-------------------[ Feuerkraft ]--------------------

Modell: Cisco Secure Firewall 3130 Threat Defense (80) Version 7.6.0 (Build 13)

UUID: 123ab4d5-e6aa-11bb-ccc7-f888d99f000d

VDB-Version: 377

----------------------------------------------------

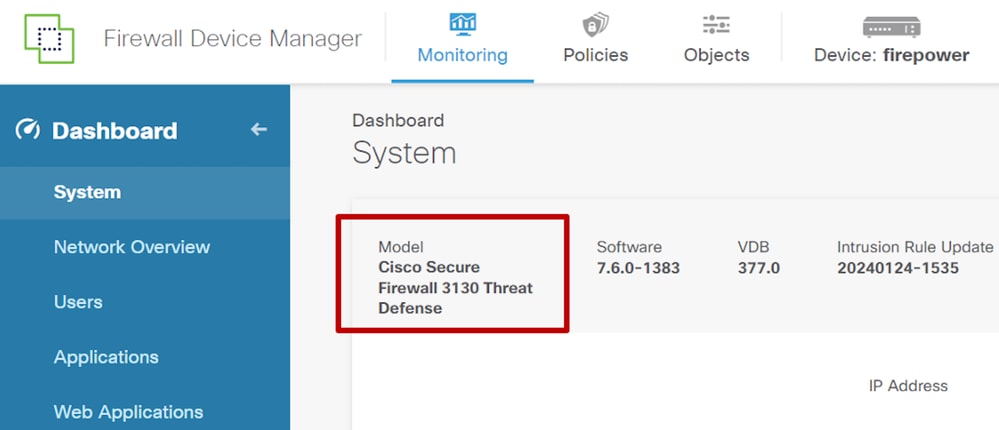

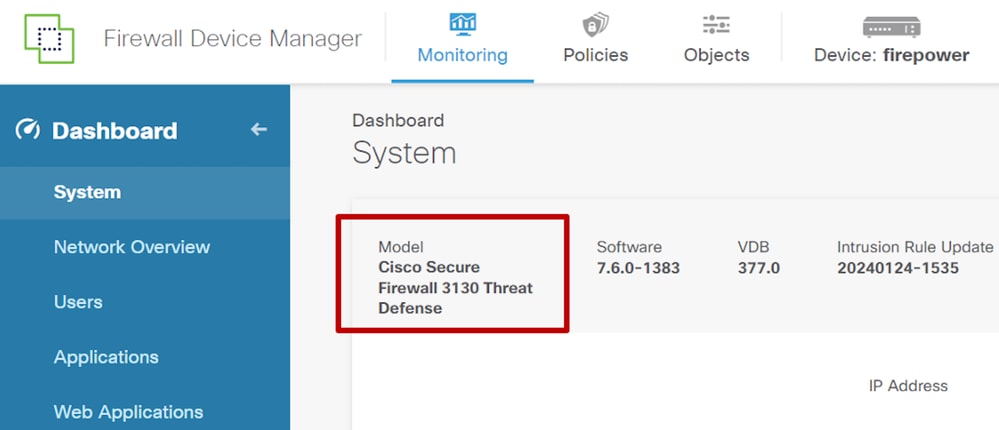

Firewall Device Manager-Systemmonitor:

- Das Dashboard der Systemüberwachung verwendet auch den richtigen Modellnamen.

Feedback

Feedback