Einleitung

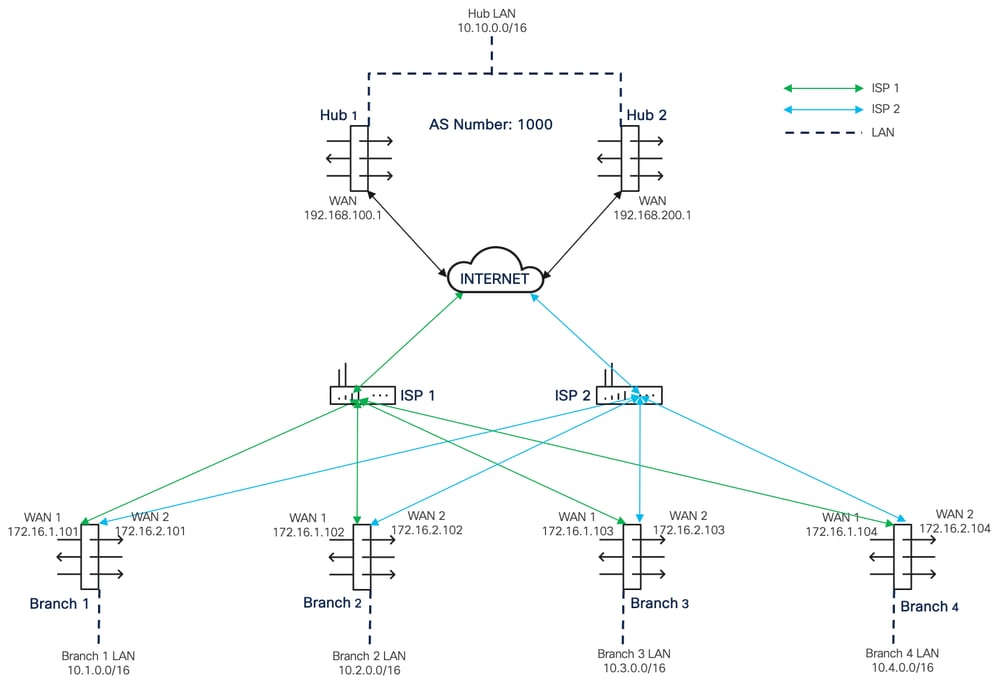

In diesem Dokument wird die Konfiguration einer dualen ISP-Topologie mit zwei Hubs und vier Stationen in derselben Region mithilfe des SD-WAN-Assistenten beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Cisco Secure Firewall Threat Defense (FTD)

- Cisco Secure Firewall Management Center (FMC)

- Software-defined WAN (SD-WAN)

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- FTD Version 7.6.0

- FMC Version 7.6.0

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Unterstützte Software- und Hardwareplattformen

|

Manager

|

FTD

|

Unterstützte Plattformen

|

|

|

-

Hub FTD >= 7.6.0

-

Sprecher FTD >= 7.3.0

|

Alle Plattformen, die FMC >= 7.6.0 verwalten kann

|

Konfigurieren

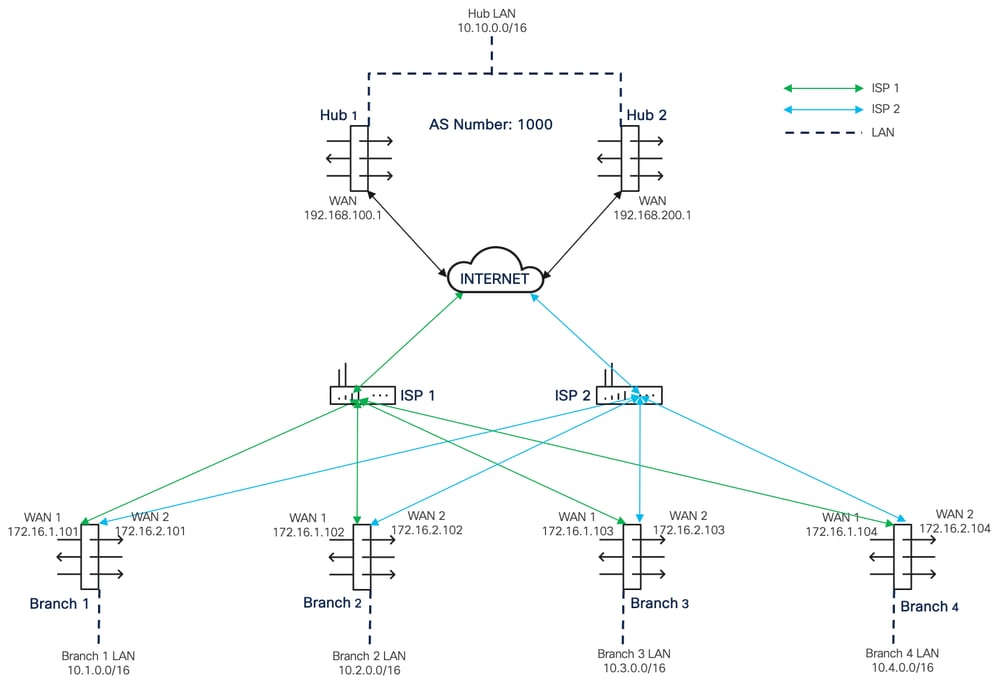

Netzwerkdiagramm

Netzwerktopologie-Diagramm

Netzwerktopologie-Diagramm

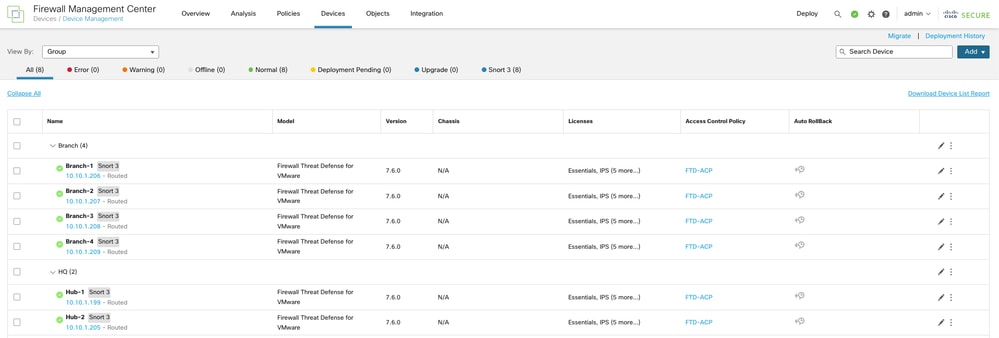

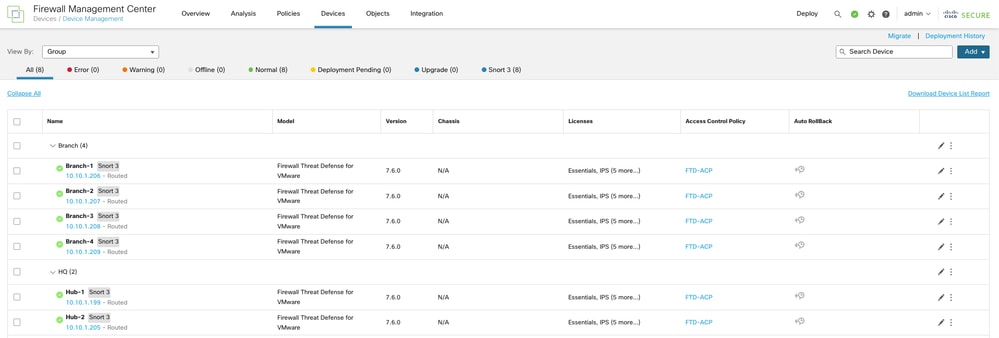

Liste der Geräte

Liste der Geräte

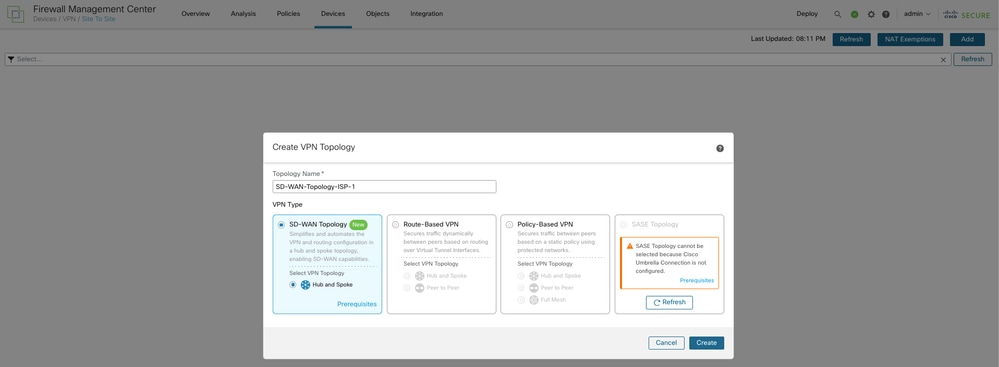

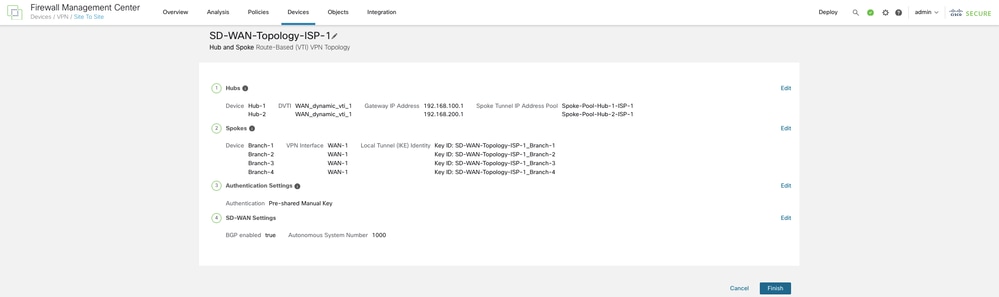

Schritt 1: Erstellen einer SD-WAN-Topologie mit WAN-1 als VPN-Schnittstelle

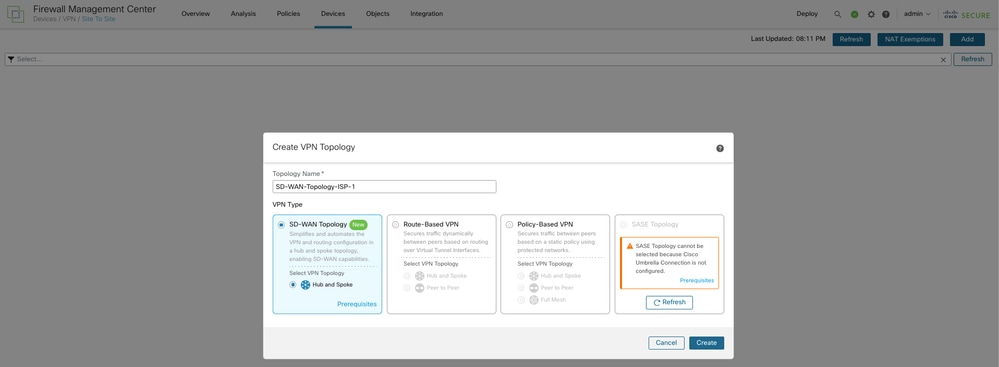

Navigieren Sie zu Geräte > VPN > Site-to-Site. Wählen Sie Add (Hinzufügen) aus, und geben Sie im Feld Topologiename einen geeigneten Namen für die erste Topologie mit WAN-1 als VPN-Schnittstelle ein. Klicken Sie auf SD-WAN Topology>Create.

Erstellen einer SD-WAN-Topologie mit WAN-1 als VPN-Schnittstelle

Erstellen einer SD-WAN-Topologie mit WAN-1 als VPN-Schnittstelle

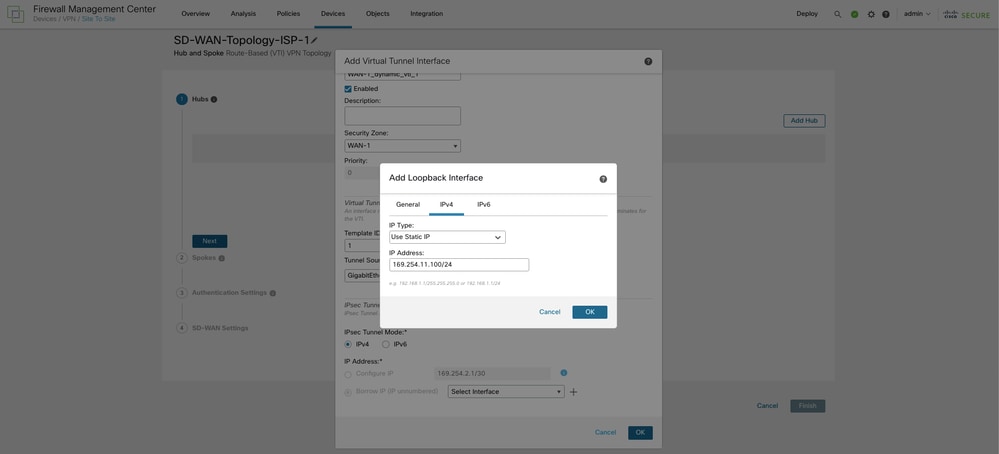

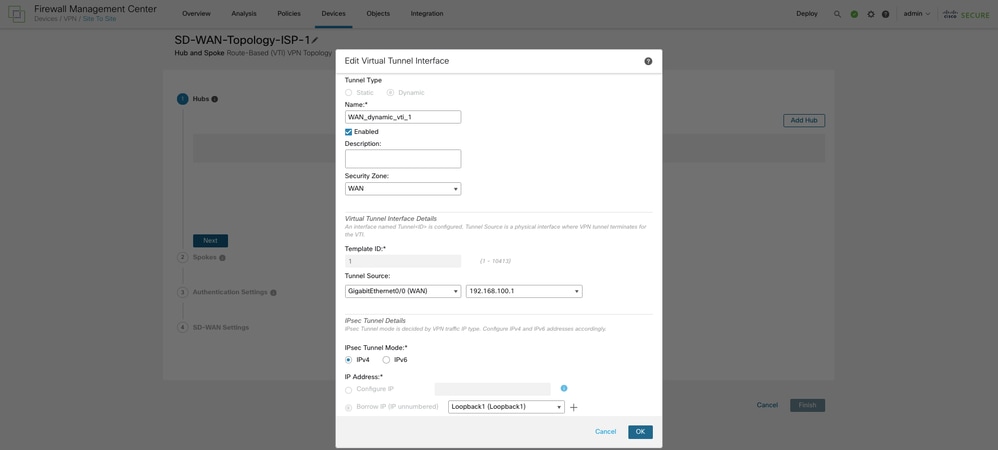

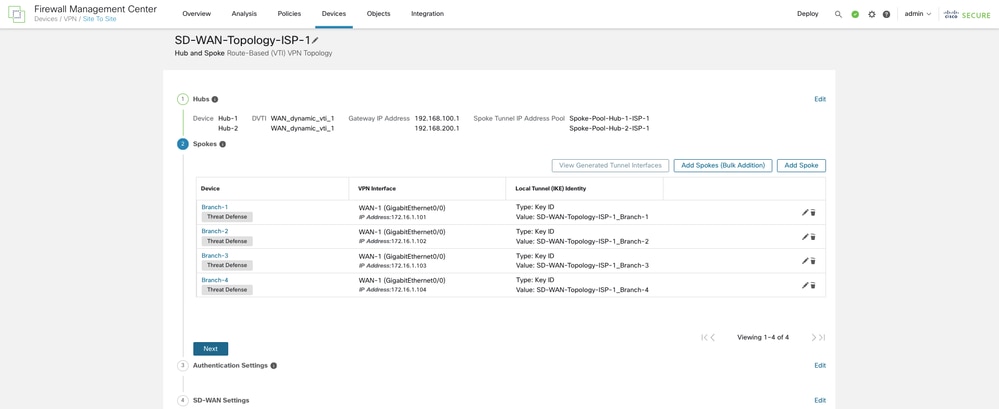

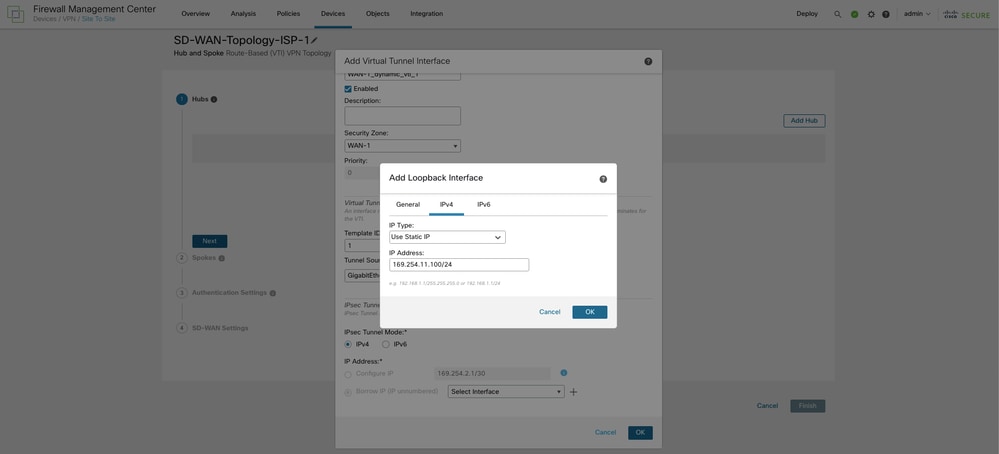

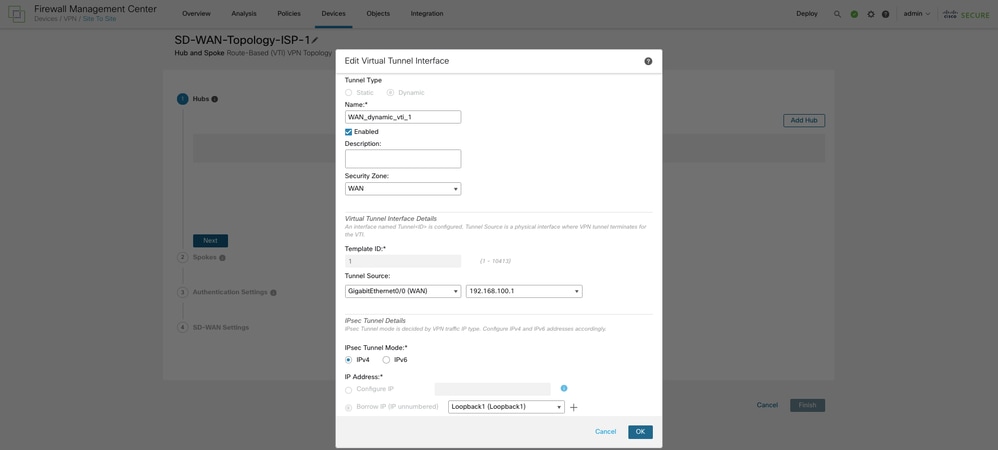

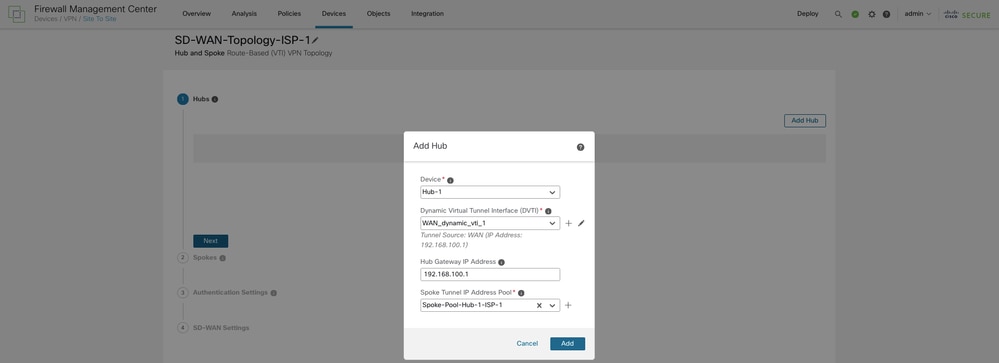

Schritt 2: Konfigurieren der DVTI auf dem primären Hub

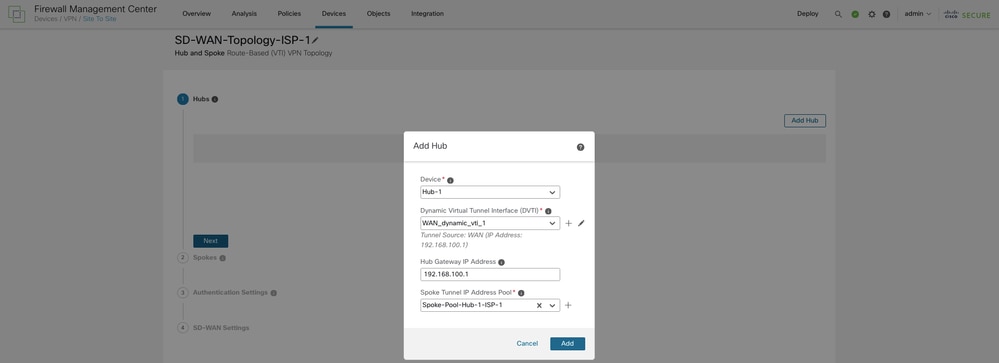

Klicken Sie auf Add Hub (Hub hinzufügen), und wählen Sie den primären Hub aus der Dropdown-Liste Device (Gerät) aus. Klicken Sie auf das Symbol + neben Dynamic Virtual Tunnel Interface (DVTI). Konfigurieren Sie einen Namen, eine Sicherheitszone und eine Vorlagen-ID, und weisen Sie WAN-1 als Tunnel Source-Schnittstelle für den DVTI zu.

Wählen Sie eine physische oder Loopback-Schnittstelle aus der Dropdown-Liste Borrow IP (IP leihen) aus. In der aktuellen Topologie übernimmt der DVTI die IP-Adresse einer Loopback-Schnittstelle. Klicken Sie auf OK.

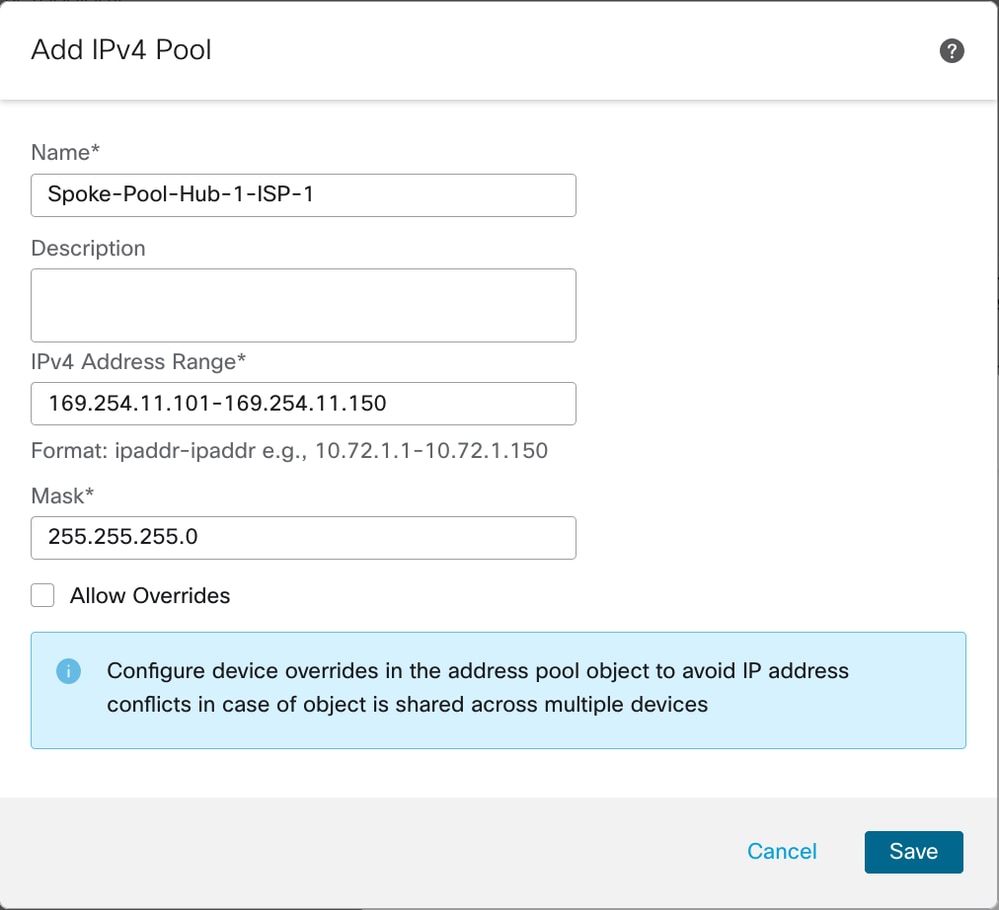

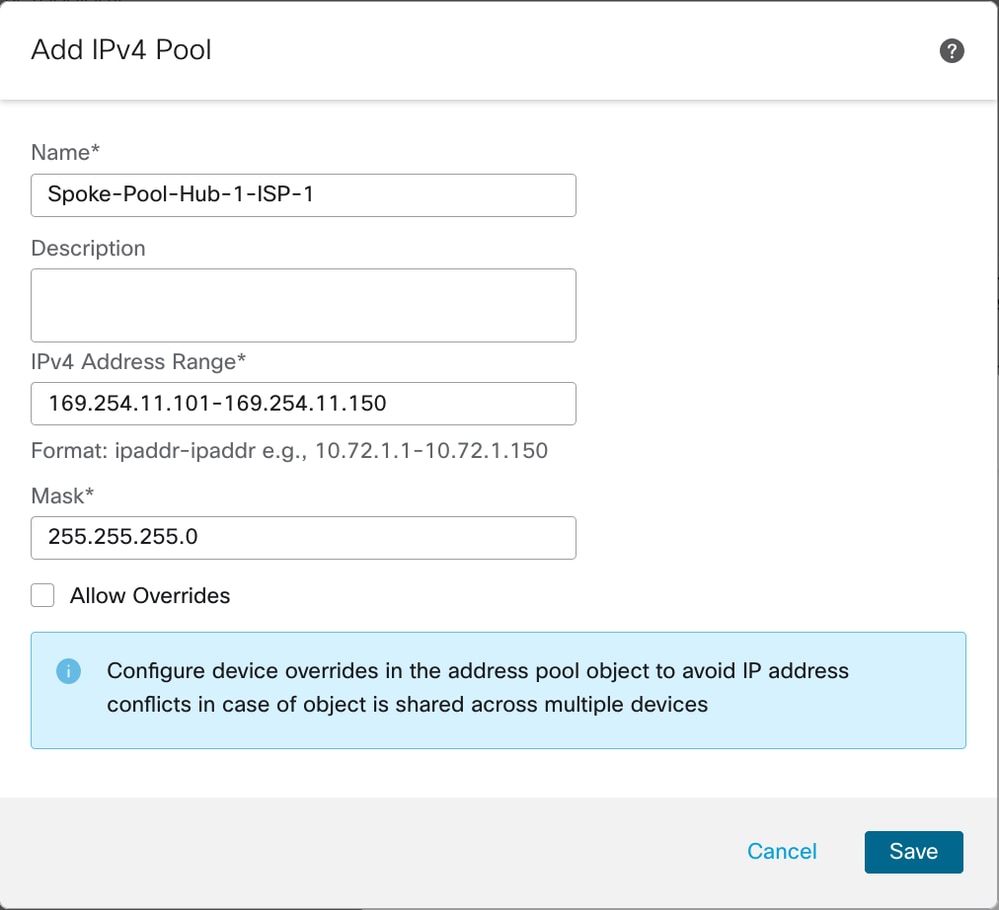

Wählen Sie einen Adresspool aus, oder klicken Sie auf das Symbol + neben Spoke Tunnel IP Address Pool, um einen neuen Adresspool zu erstellen. Wenn Sie Spokes hinzufügen, generiert der Assistent automatisch Spoke-Tunnelschnittstellen und weist diesen Spoke-Schnittstellen aus diesem IP-Adresspool IP-Adressen zu.

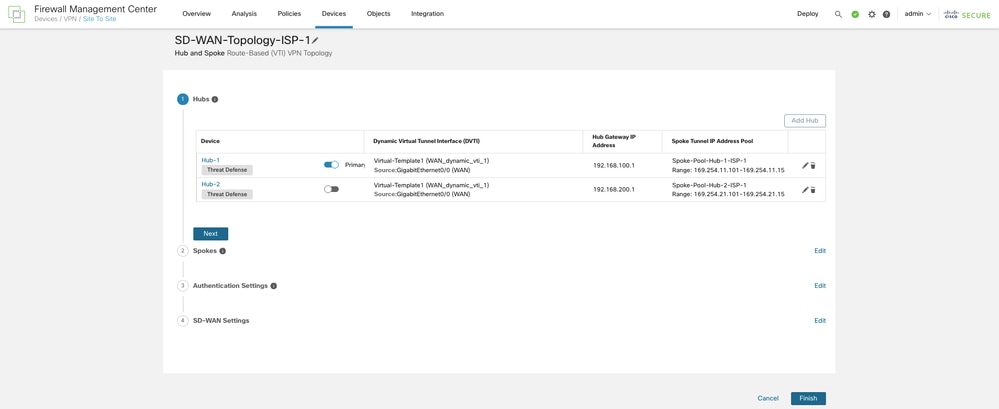

Wenn die Konfiguration des primären Hubs abgeschlossen ist, wählen Sie Add (Hinzufügen) aus, um den primären Hub in der Topologie zu speichern.

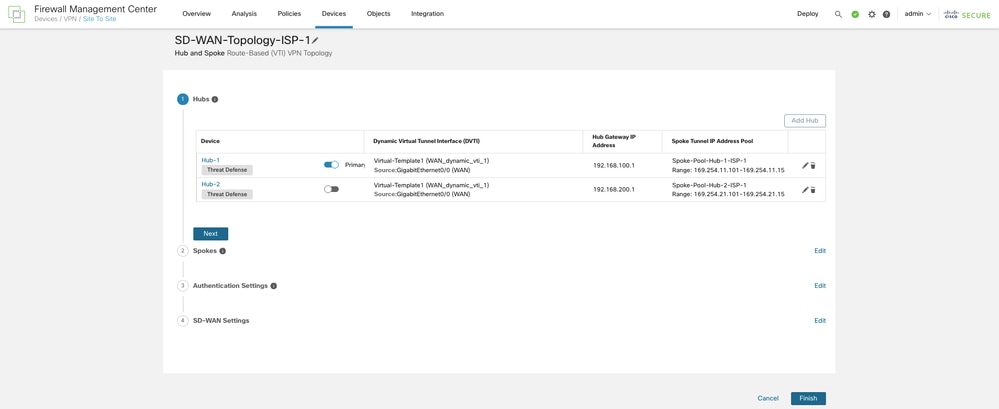

Schritt 3: Konfigurieren des DVTI auf dem sekundären Hub

Wählen Sie jetzt erneut Add Hub (Hub hinzufügen) aus, um den sekundären Hub in der Topologie mit WAN-1 als VPN-Schnittstelle zu konfigurieren, indem Sie die Schritte 1 und 2 wiederholen. Klicken Sie auf Next (Weiter).

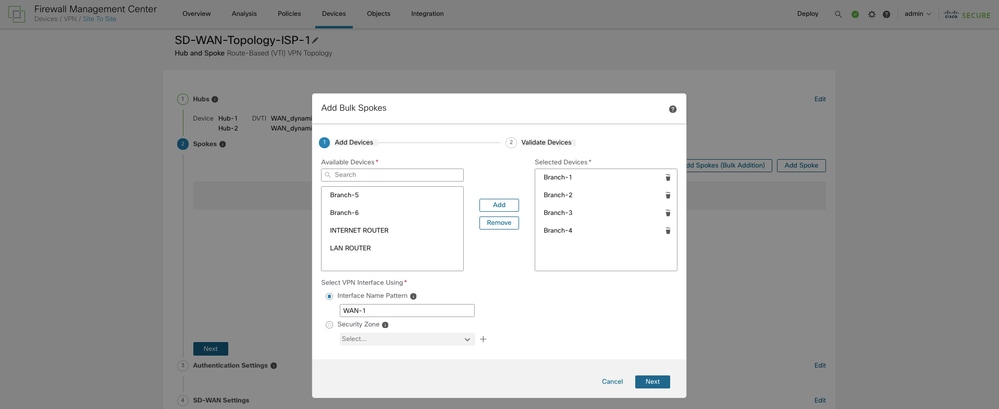

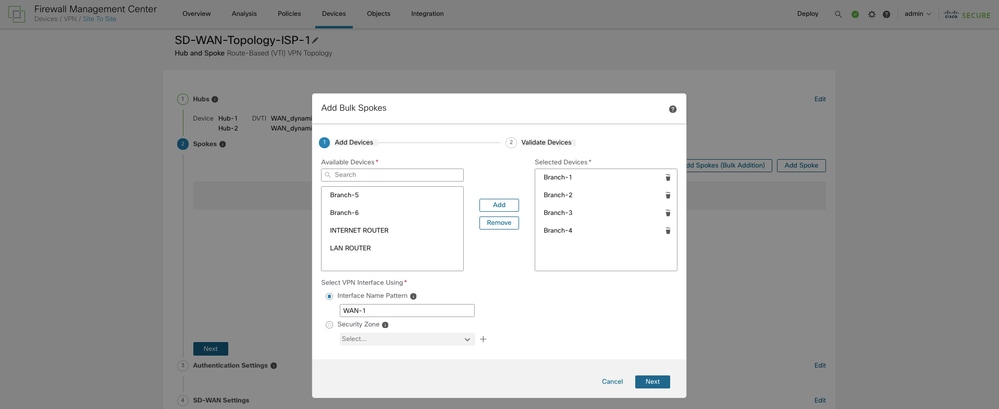

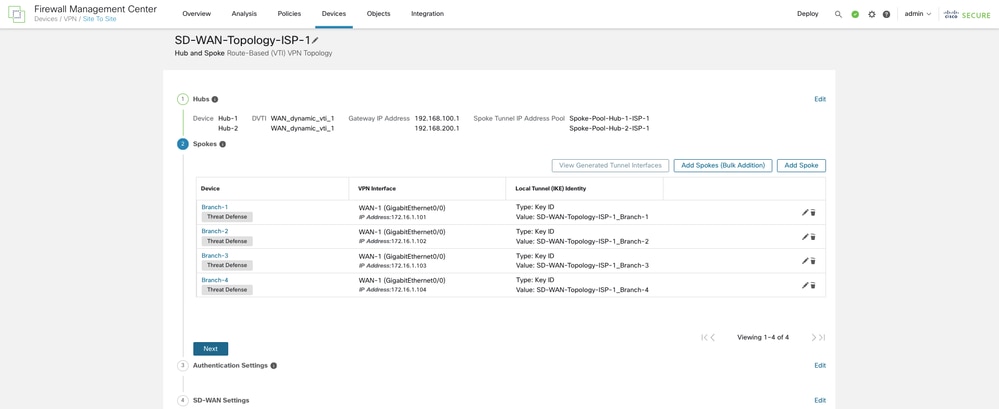

Schritt 4: Konfigurieren der Spokes

Wählen Sie Add Spoke (Spoke hinzufügen) aus, um ein einzelnes Spoke-Gerät hinzuzufügen, oder klicken Sie auf Add Spokes (Bulk Addition), um der Topologie mehrere Spokes hinzuzufügen. In der aktuellen Topologie wird die zweite Option verwendet, um der Topologie mehrere FTDs für Zweigstellen hinzuzufügen. Wählen Sie im Dialogfeld Bulk-Spokes hinzufügen die erforderlichen FTDs aus, um sie als Speichen hinzuzufügen. Wählen Sie entweder ein gemeinsames Schnittstellennamen-Muster aus, das dem logischen Namen von WAN-1 auf allen Stationen entspricht, oder die Sicherheitszone, die mit WAN-1 verknüpft ist.

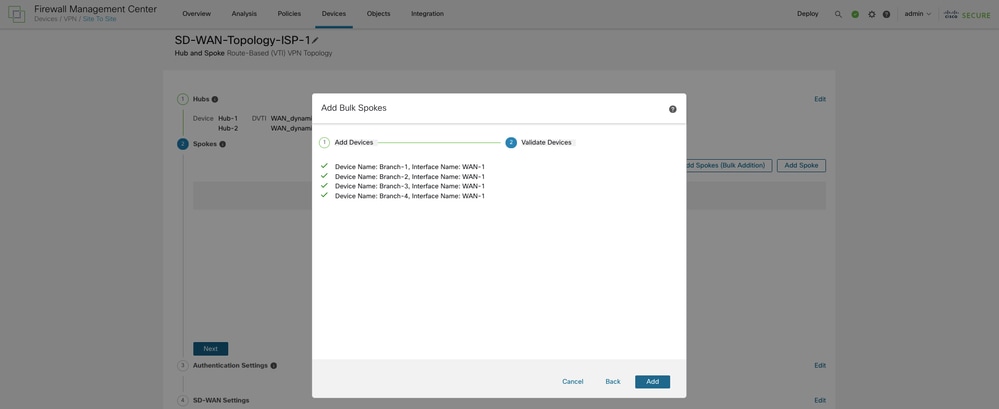

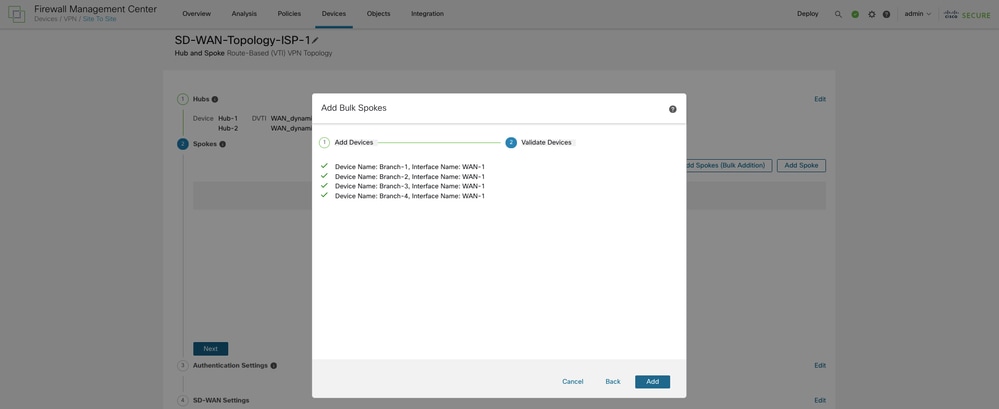

Klicken Sie auf Weiter, damit der Assistent überprüft, ob die Stationen Schnittstellen mit dem angegebenen Muster oder der angegebenen Sicherheitszone haben.

Wählen Sie Add (Hinzufügen) aus, und der Assistent wählt automatisch den Hub-DVTI als Tunnel-Quell-IP-Adresse für jede Spoke aus.

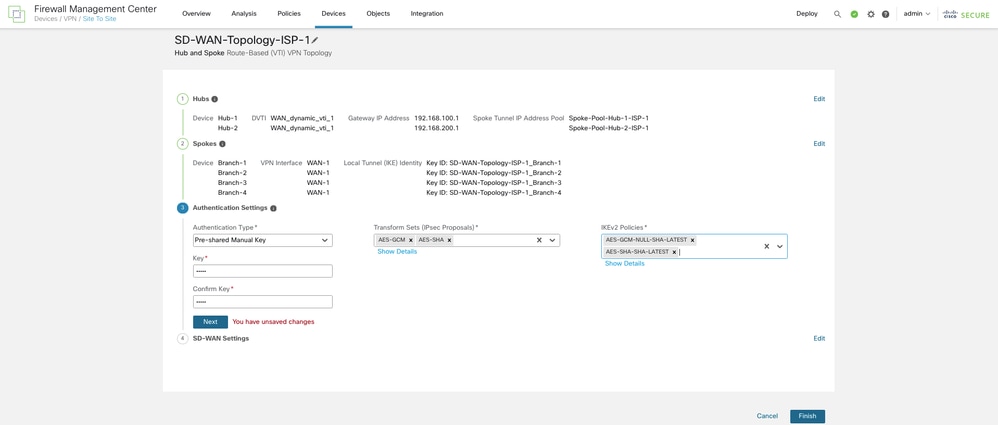

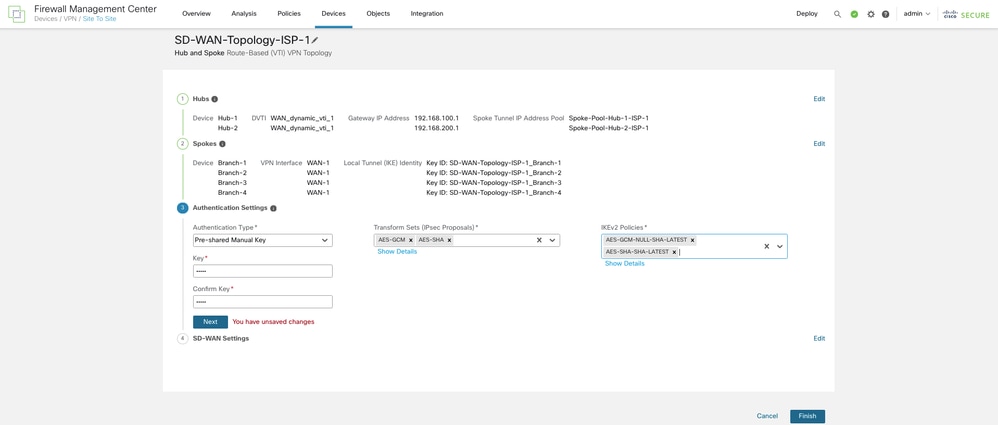

Schritt 5: Konfigurieren der Authentifizierungseinstellungen

Klicken Sie auf Weiter, um die Authentifizierungseinstellungen zu konfigurieren. Für die Geräteauthentifizierung können Sie in der Dropdown-Liste "Authentifizierungstyp" einen manuellen Pre-Shared Key, einen automatisch generierten Pre-Shared Key oder ein Zertifikat auswählen. Wählen Sie einen oder mehrere Algorithmen aus den Dropdown-Listen Transformationssätze und IKEv2-Richtlinien aus.

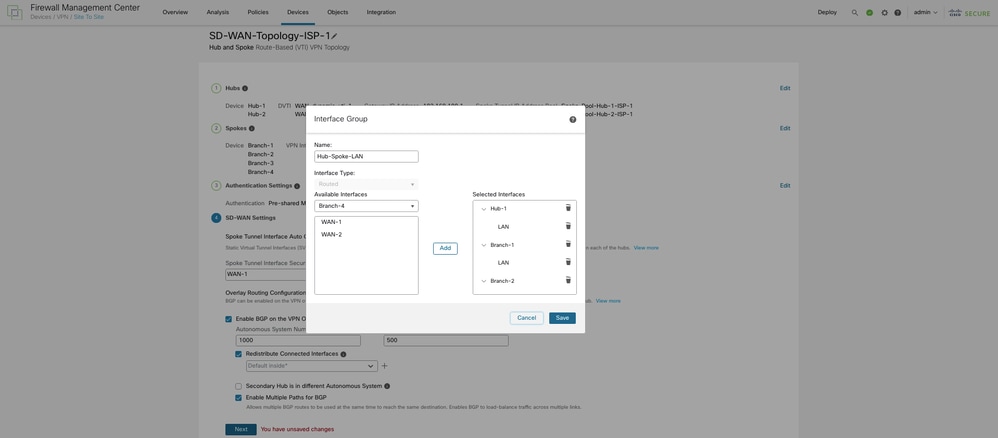

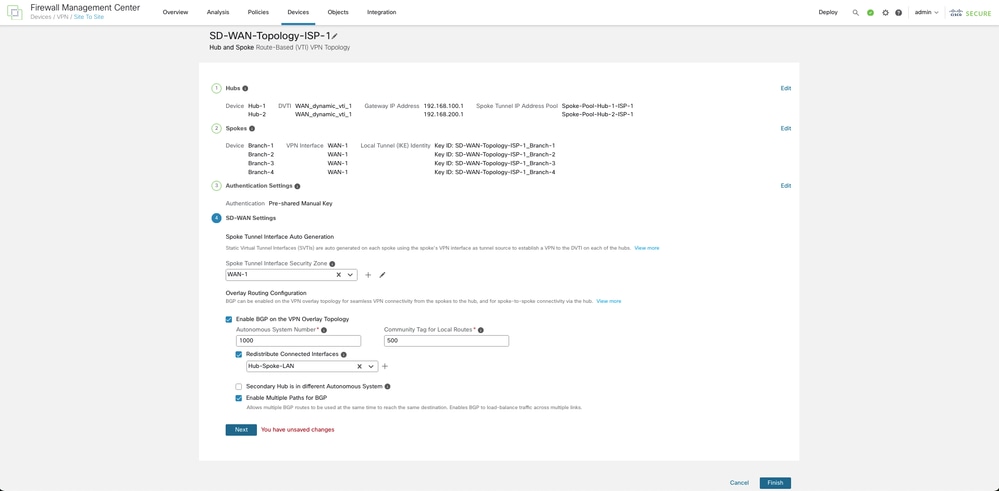

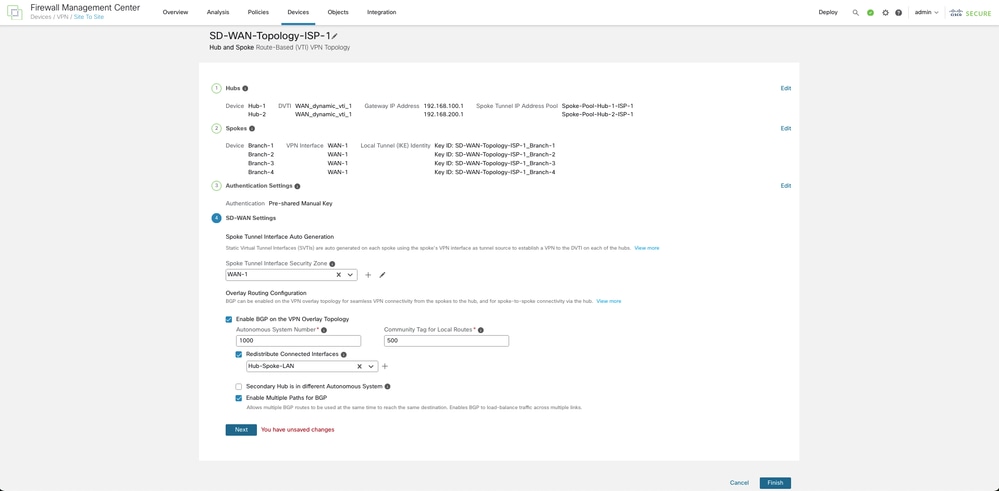

Schritt 6: Konfigurieren der SD-WAN-Einstellungen

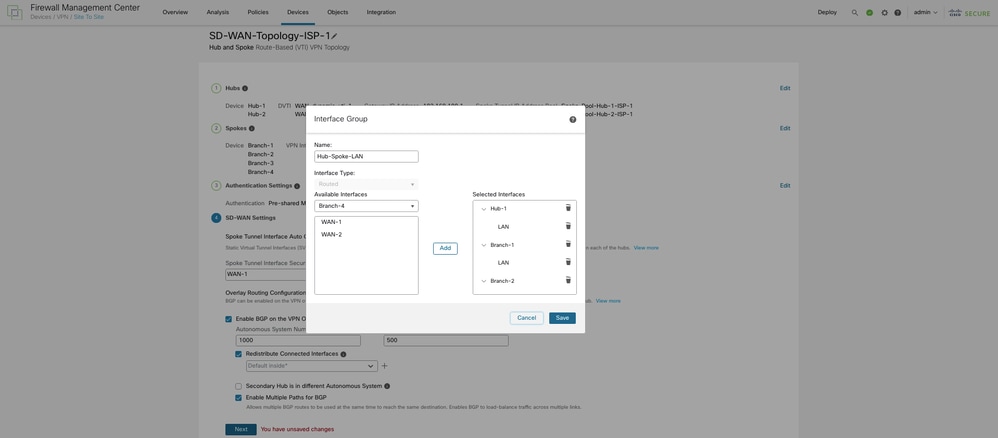

Klicken Sie auf Weiter, um die SD-WAN-Einstellungen zu konfigurieren. Dieser Schritt umfasst die automatische Generierung von Spoke-Tunnelschnittstellen und die Border Gateway Protocol (BGP)-Konfiguration des Overlay-Netzwerks. Wählen Sie in der Dropdown-Liste Spoke Tunnel Interface Security Zone (Sicherheitszone) eine Sicherheitszone aus, oder klicken Sie auf +, um eine Sicherheitszone zu erstellen, der der Assistent automatisch die automatisch generierten statischen virtuellen Tunnelschnittstellen (SVTIs) der Stationen hinzufügt.

Aktivieren Sie das Kontrollkästchen BGP für die VPN-Overlay-Topologie aktivieren, um die BGP-Konfigurationen zwischen der Overlay-Tunnelschnittstelle zu automatisieren. Geben Sie im Feld "Autonomous System Number" (Autonome Systemnummer) eine AS-Nummer (Autonomes System) ein. Aktivieren Sie das Kontrollkästchen Verbundene Schnittstellen neu verteilen, und wählen Sie eine Schnittstellengruppe aus der Dropdown-Liste aus, oder wählen Sie +, um eine Schnittstellengruppe mit verbundenen LAN-Schnittstellen der Hubs und Stationen für die BGP-Routen-Neuverteilung in der Overlay-Topologie zu erstellen.

Geben Sie im Feld Community Tag for Local Routes (Community-Tag für lokale Routen) das BGP Community-Attribut ein, um verbundene und neu verteilte lokale Routen zu kennzeichnen. Dieses Attribut ermöglicht eine einfache Routenfilterung. Aktivieren Sie das Kontrollkästchen Sekundärer Hub befindet sich im Kontrollkästchen Anderes autonomes System, wenn sich ein sekundärer Hub in einem anderen AS befindet. Aktivieren Sie abschließend das Kontrollkästchen Enable Multiple Paths for BGP, damit das BGP den Lastenausgleich für den Datenverkehr über mehrere Verbindungen durchführen kann.

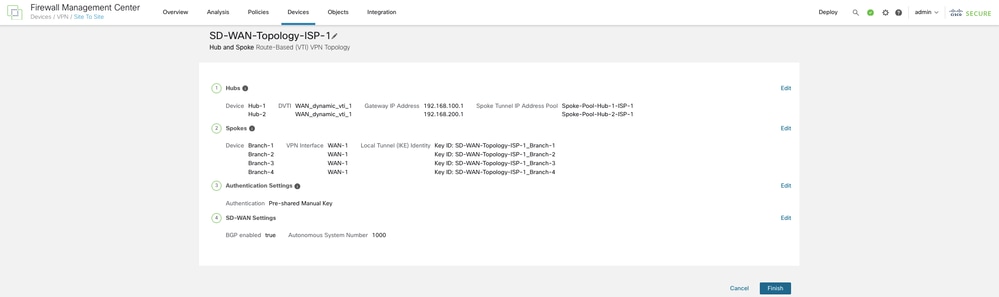

Klicken Sie auf Fertig stellen, um die SD-WAN-Topologie zu speichern und zu validieren.

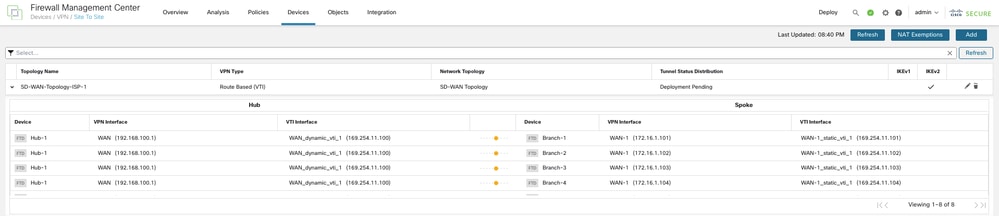

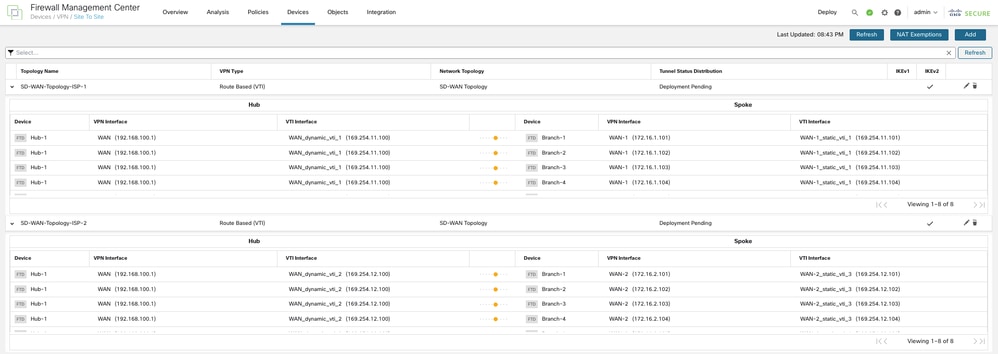

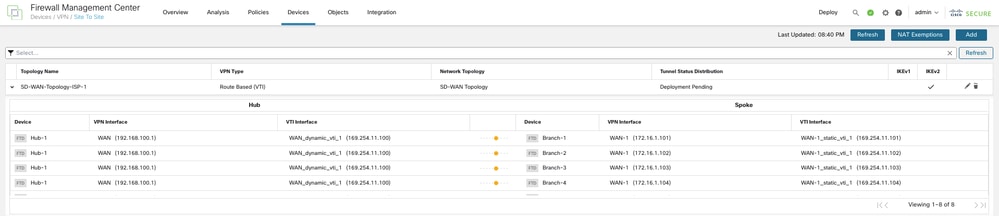

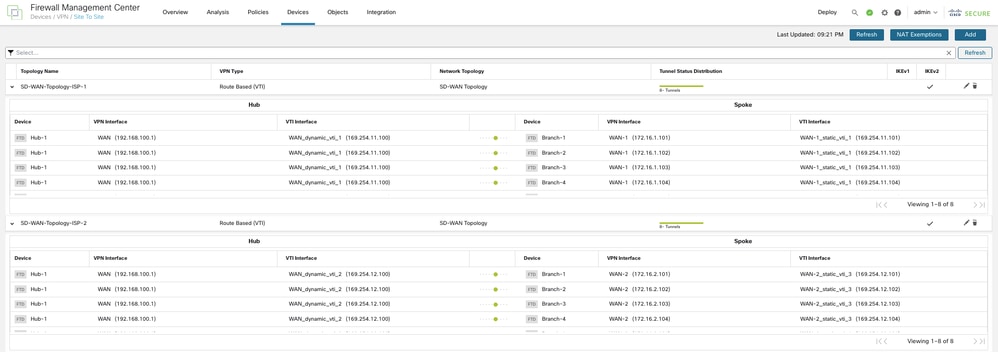

Sie können die Topologie unter Geräte > Site-to-Site-VPN einsehen. Die Gesamtzahl der Tunnel in der ersten SD-WAN-Topologie beträgt 8.

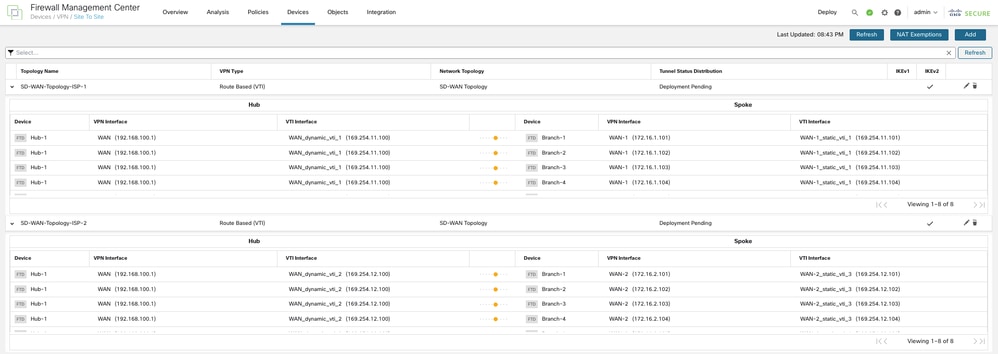

Schritt 7: Erstellen einer SD-WAN-Topologie mit WAN-2 als VPN-Schnittstelle

Wiederholen Sie die Schritte 1 bis 6, um eine SD-WAN-Topologie mit WAN-2 als VPN-Schnittstelle zu konfigurieren. Die Gesamtzahl der Tunnel in der zweiten SD-WAN-Topologie beträgt 8. Die endgültigen Topologien müssen wie im folgenden Bild dargestellt aussehen:

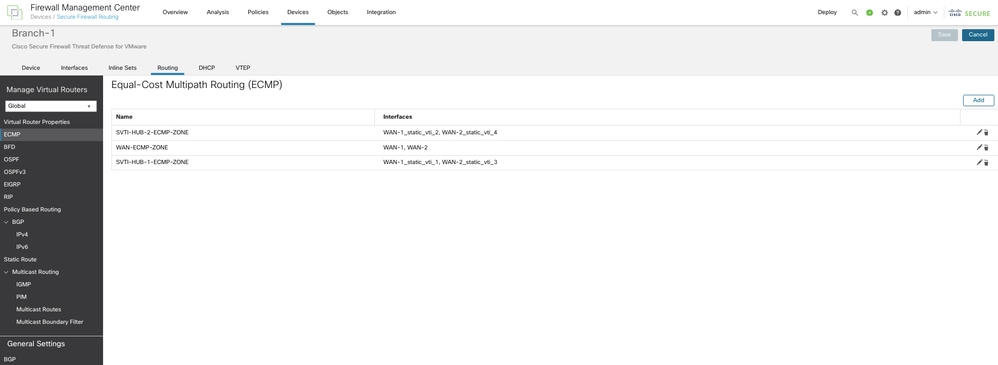

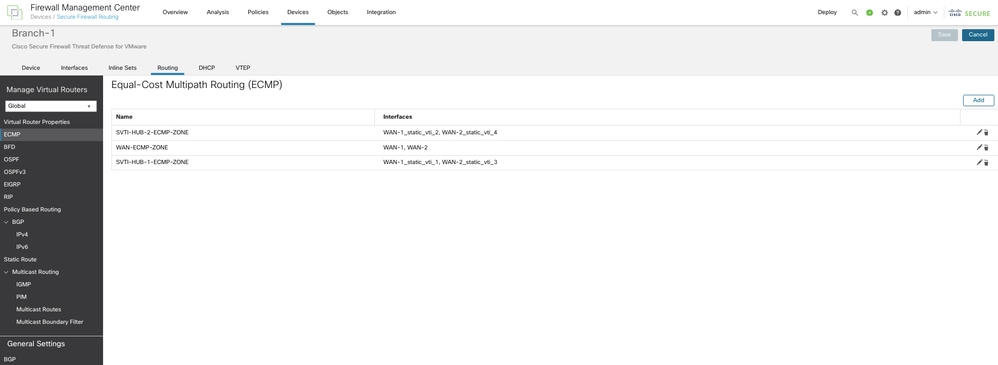

Schritt 8: Konfigurieren von (Equal Cost Multi-Path) ECMP-Zonen

Navigieren Sie in jeder Außenstelle zu Routing > ECMP, und konfigurieren Sie ECMP-Zonen für die WAN-Schnittstellen und SVTIs, die mit dem primären und sekundären Hub verbunden sind, wie dargestellt. Dies ermöglicht Verbindungsredundanz und Lastenausgleich des VPN-Datenverkehrs.

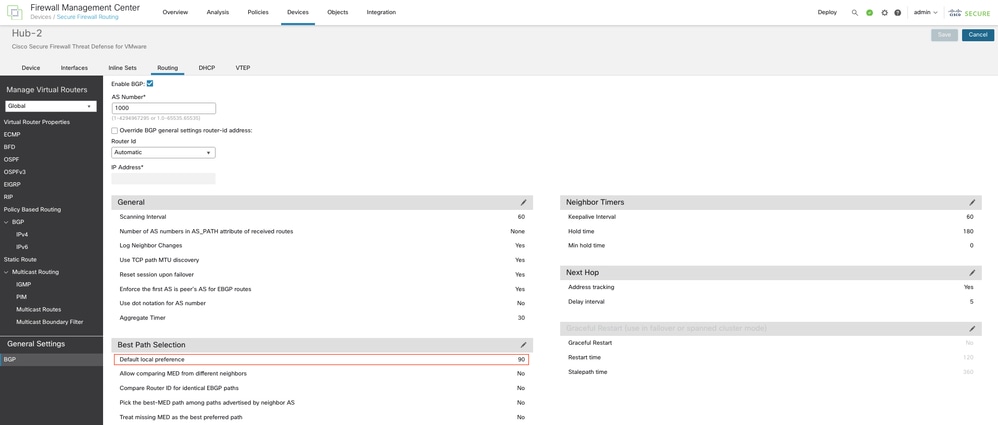

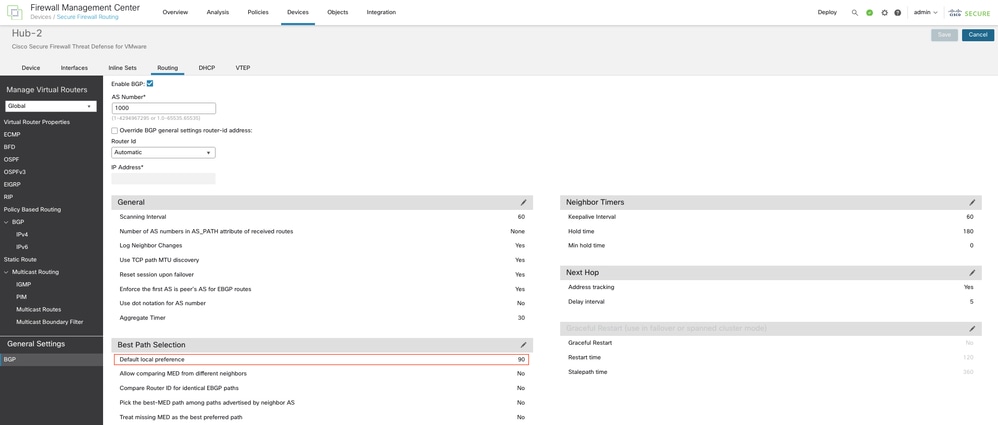

Schritt 9: Ändern der lokalen BGP-Voreinstellungen auf dem Hub

Navigieren Sie zu Routing > General Settings > BGP auf dem sekundären Hub. Klicken Sie auf BGP aktivieren, konfigurieren Sie die AS-Nummer, und setzen Sie den lokalen Standardvoreinstellungswert unter Auswahl des besten Pfads auf einen Wert, der niedriger ist als der, der auf dem primären Hub konfiguriert wurde. Klicken Sie auf Speichern. Dadurch wird sichergestellt, dass Routen zum primären Hub gegenüber Routen zum sekundären Hub bevorzugt werden. Wenn der primäre Hub ausfällt, werden die Routen zum sekundären Hub übernommen.

Bereitstellung der Konfigurationen auf allen Geräten

Überprüfung

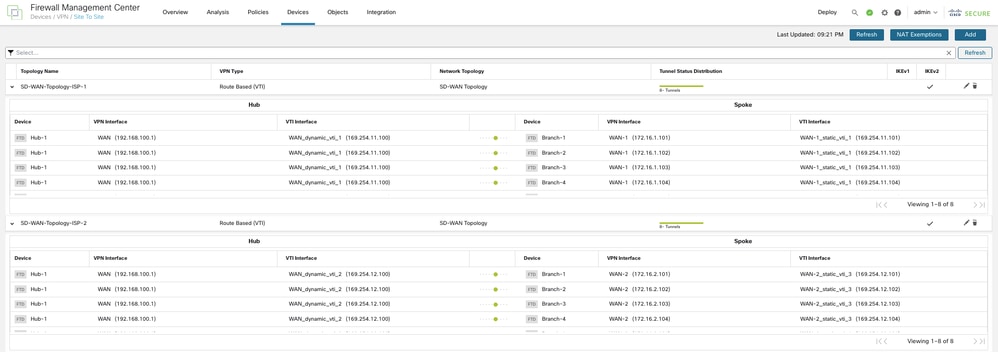

Tunnelstatus überprüfen

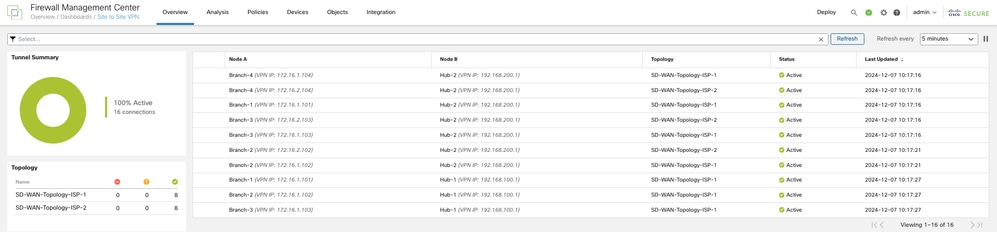

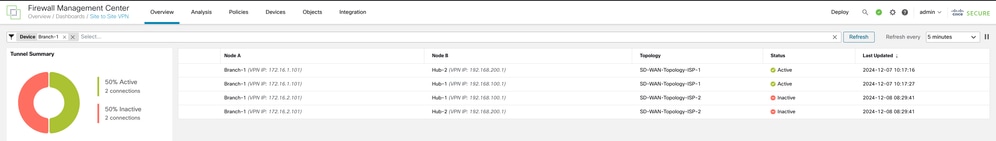

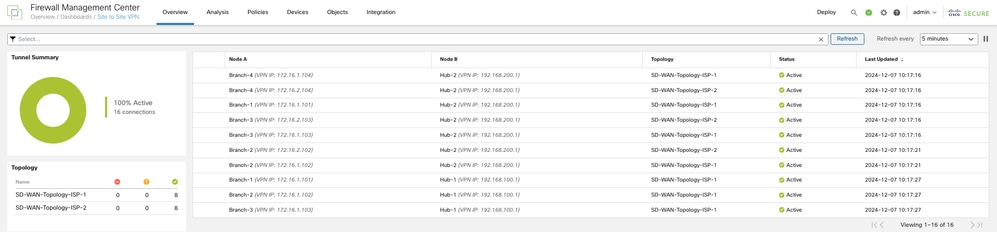

Um zu überprüfen, ob die VPN-Tunnel der SD-WAN-Topologien aktiv sind, navigieren Sie zu Device > VPN > Site-to-Site.

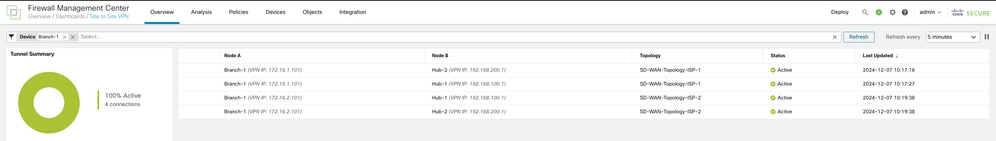

Um Details zu den SD-WAN-VPN-Tunneln anzuzeigen, wählen Sie Overview > Dashboards > Site-to-Site VPN (Übersicht > Dashboards > Site-to-Site-VPN).

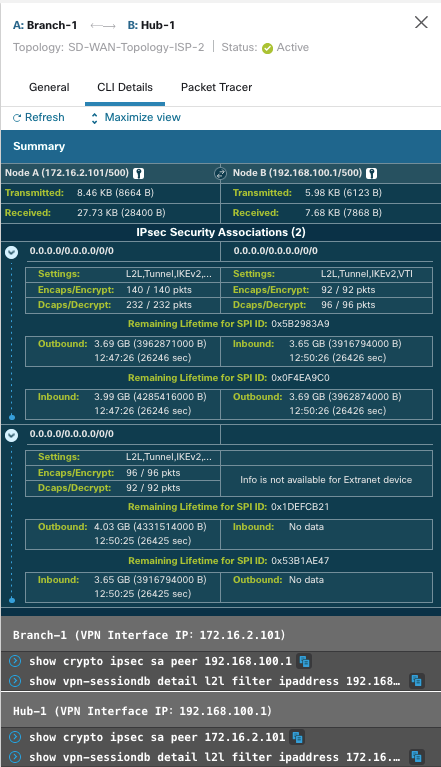

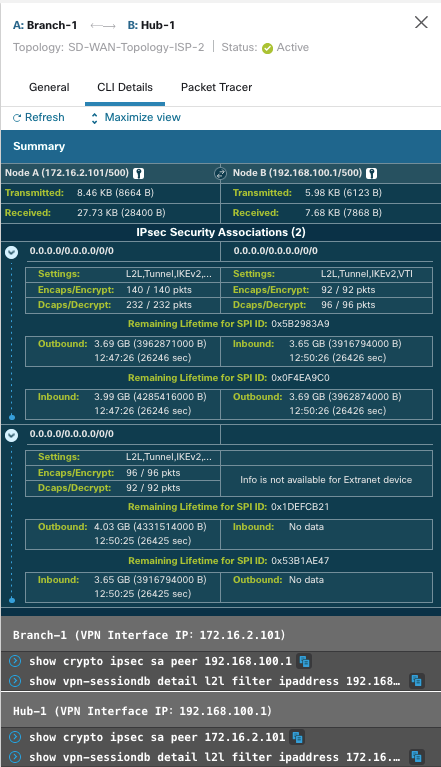

So zeigen Sie weitere Details zu jedem VPN-Tunnel an:

- Bewegen Sie den Mauszeiger über einen Tunnel.

- Klicken Sie auf Vollständige Informationen anzeigen (

). Ein Bereich mit Tunneldetails und weiteren Aktionen wird angezeigt.

). Ein Bereich mit Tunneldetails und weiteren Aktionen wird angezeigt.

- Klicken Sie im Seitenbereich auf die Registerkarte CLI Details (CLI-Details), um die Befehle und Details der IPsec-Sicherheitszuordnungen anzuzeigen.

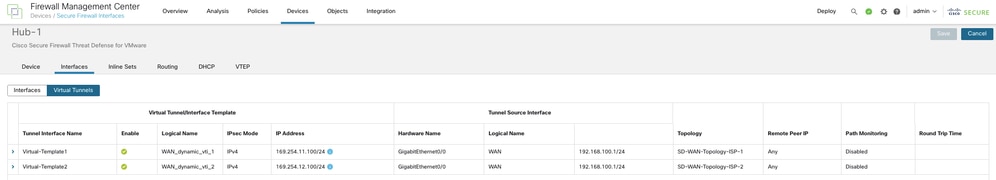

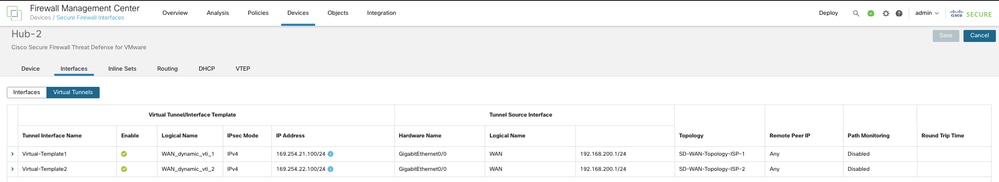

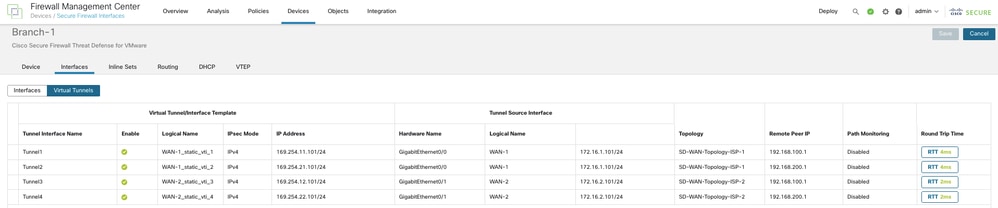

Überprüfen von Virtual Tunnel Interfaces (VTIs)

So zeigen Sie die dynamischen VTIs von Hubs und statischen VTIs von Speichen an:

- Navigieren Sie zu Geräte > Geräteverwaltung.

- Wählen Sie das Bearbeitungssymbol für einen Hub oder ein Spoke-Gerät aus.

- Klicken Sie auf die Registerkarte Interface.

- Klicken Sie auf Virtuelle Tunnel aus.

Für jede VTI können Sie Details wie Name, IP-Adresse, IPsec-Modus, Tunnelquellen-Schnittstellendetails, Topologie und Remote-Peer-IP einsehen.

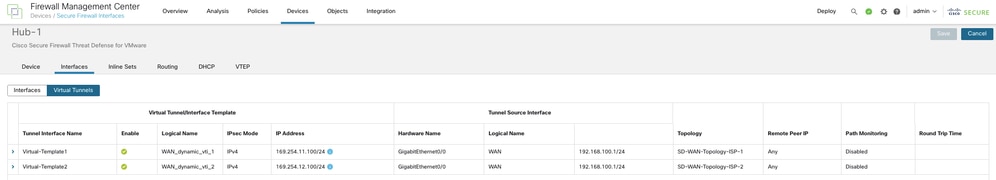

DVTIs auf dem primären Hub:

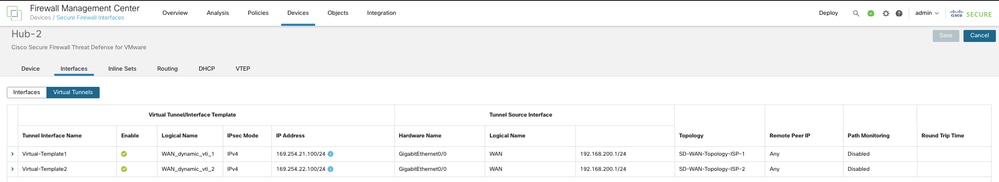

DVTIs auf dem sekundären Hub:

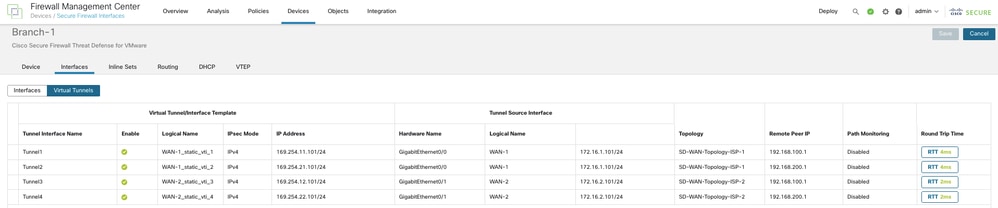

SVTI auf der Speiche:

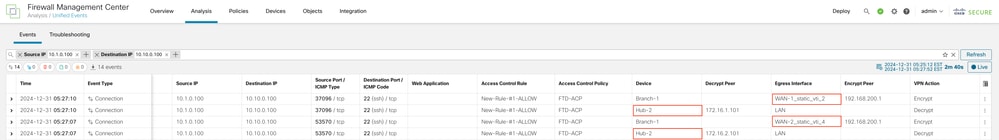

Zur Verifizierung von Lastenausgleich, dualer ISP-Redundanz und Hub-Level-Redundanz wird nur Datenverkehr von Zweigstelle 1 zum Hub verwendet. Die Details der Konfiguration sind hier dargestellt:

10.1.0.0.100 - Client in Zweigstelle 1 mit Verbindung zum Netzwerk

10.10.0.0.100 - Client im Netzwerk mit Hub

WAN-1_static_vti_1 - SVTI an Hub 1 über ISP 1

WAN-2_static_vti_3 - SVTI an Hub 1 über ISP 2

WAN-1_static_vti_2 - SVTI an Hub 2 über ISP 1

WAN-2_static_vti_4 - SVTI an Hub 2 über ISP 2

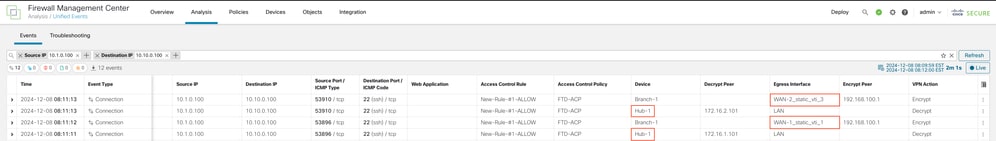

Überprüfen des Lastenausgleichs des VPN-Datenverkehrs

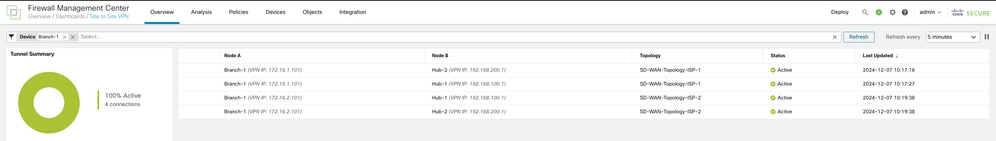

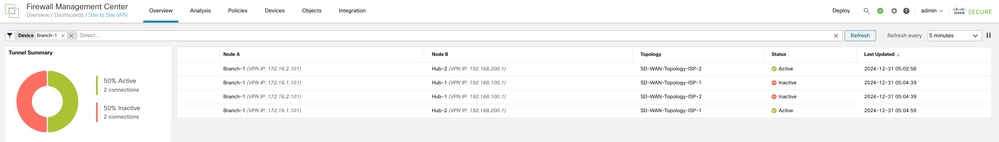

Der Tunnelstatus wird im Site-to-Site-VPN-Dashboard angezeigt. Im Idealfall müssen alle Tunnel aktiv sein:

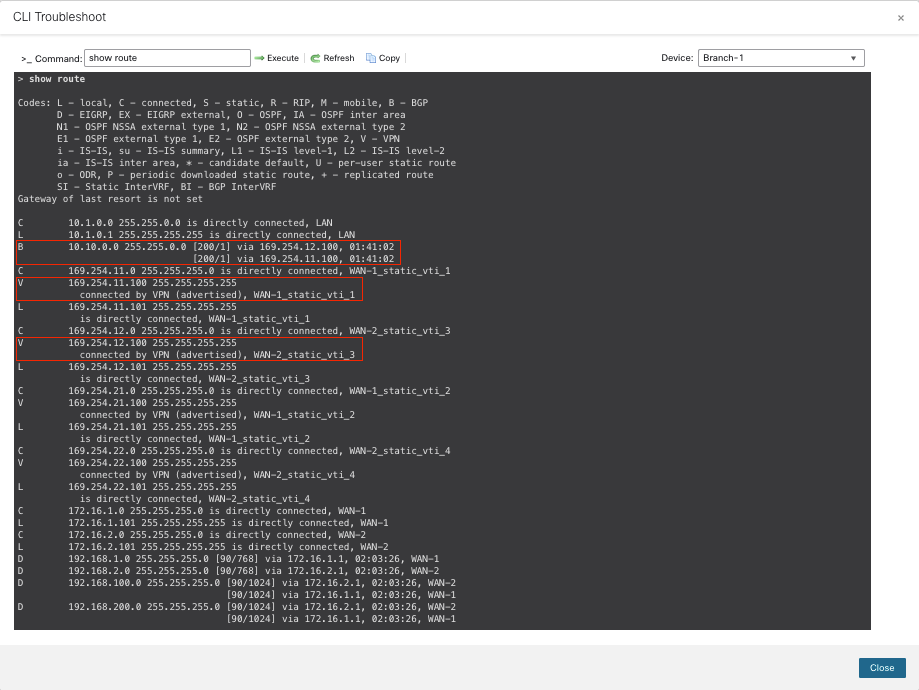

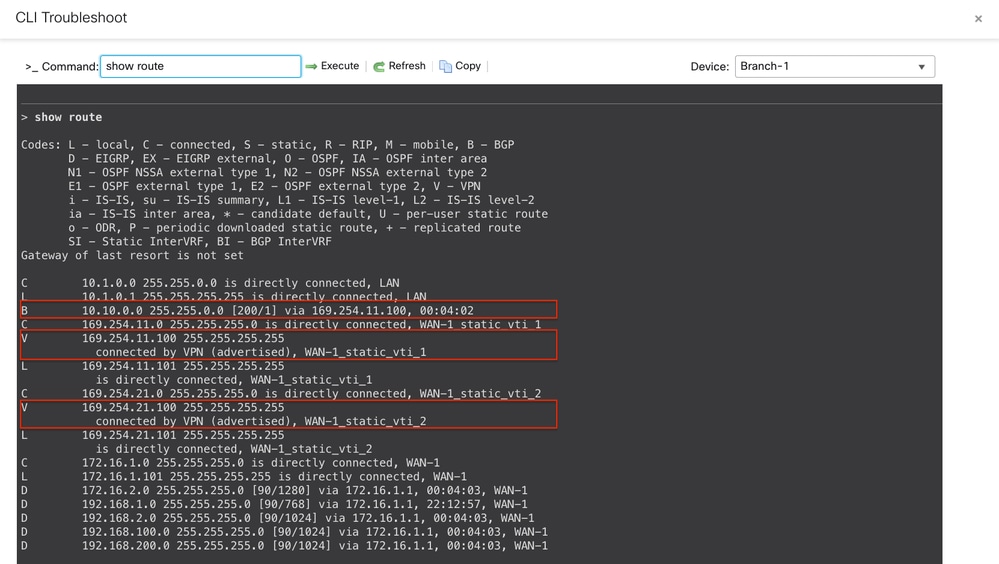

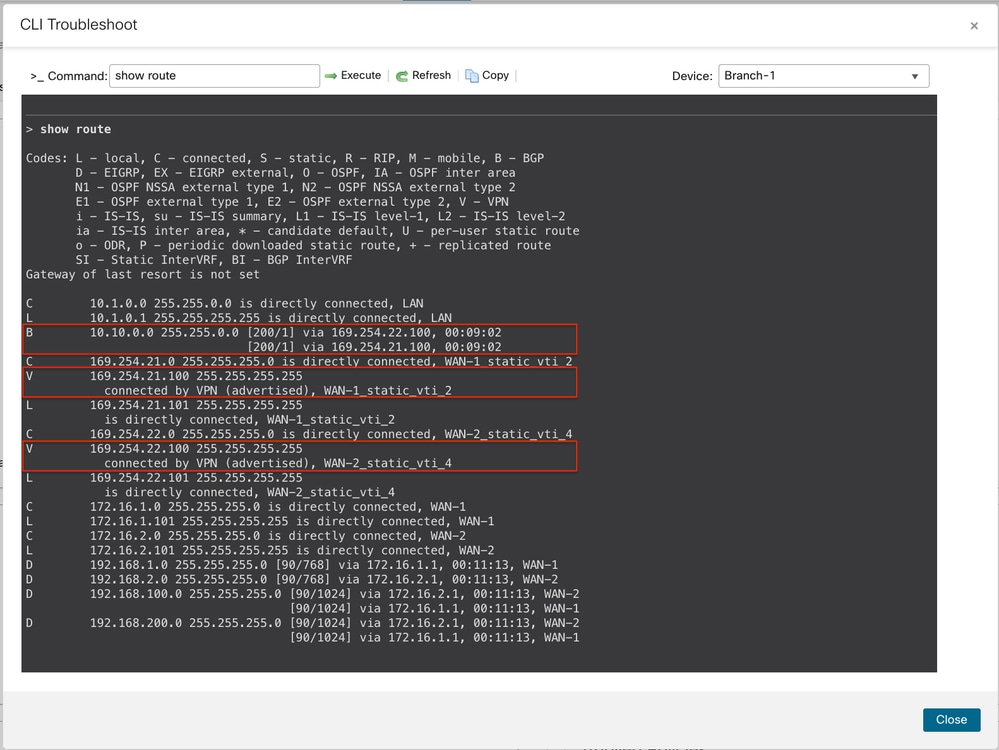

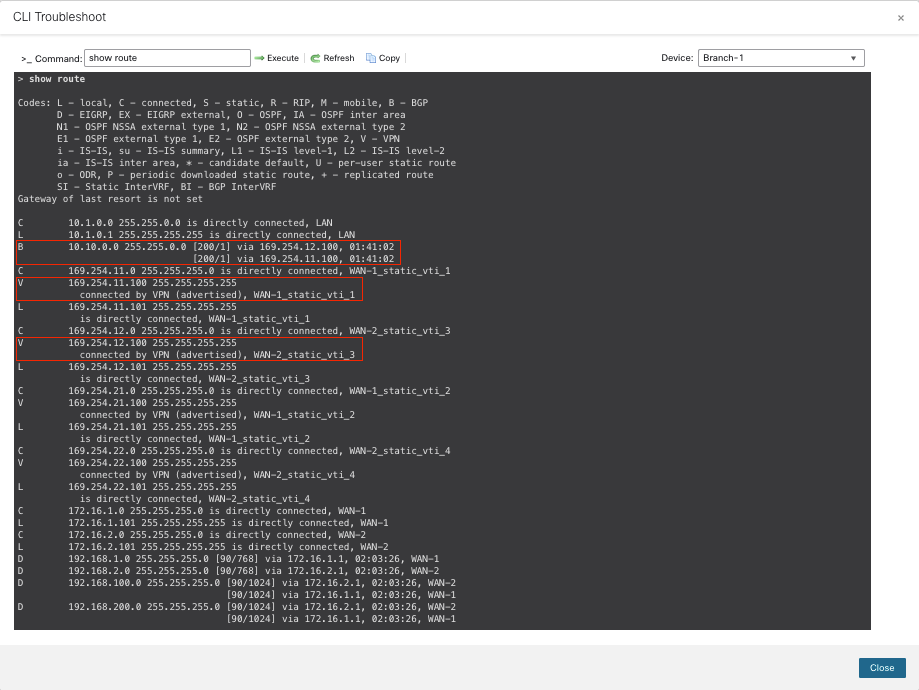

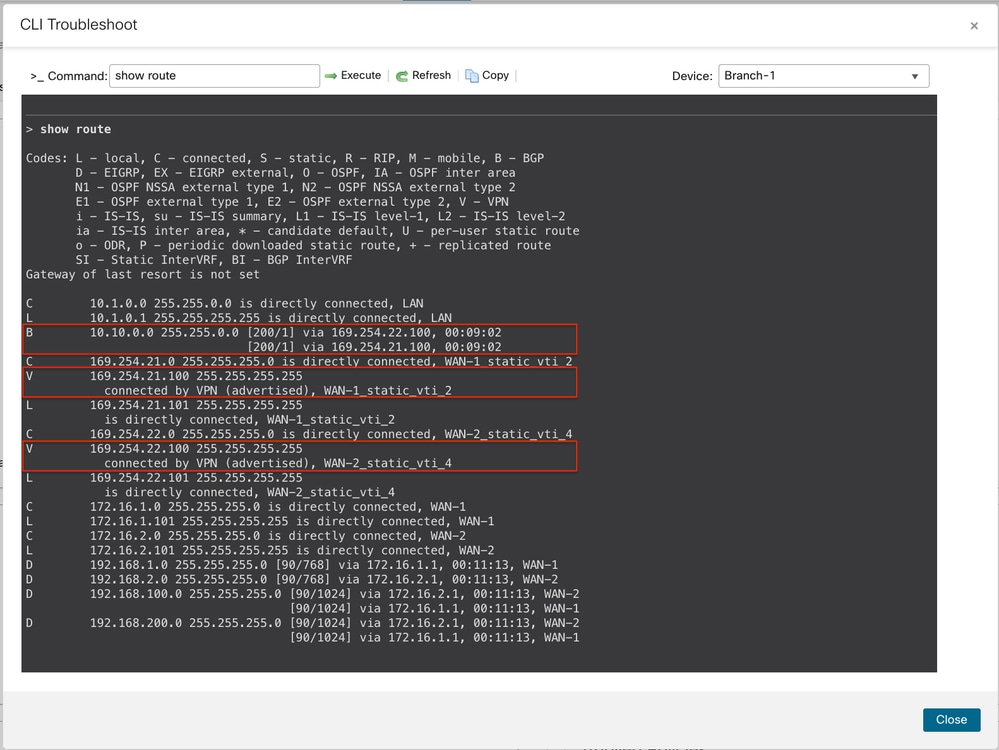

Routen zum primären Hub werden bevorzugt. Der Befehl show route in Branch 1 gibt an, dass für den VPN-Datenverkehr ein Lastenausgleich zwischen den beiden SVTIs auf ISP 1 und ISP 2 zum primären Hub erfolgt:

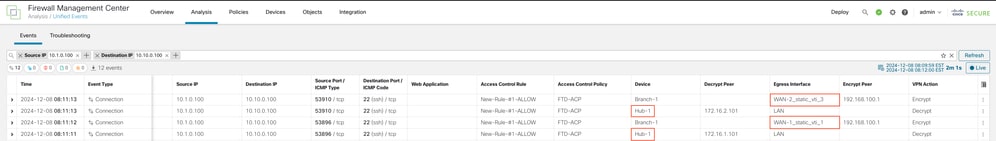

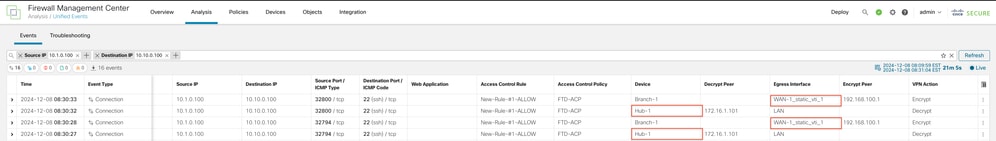

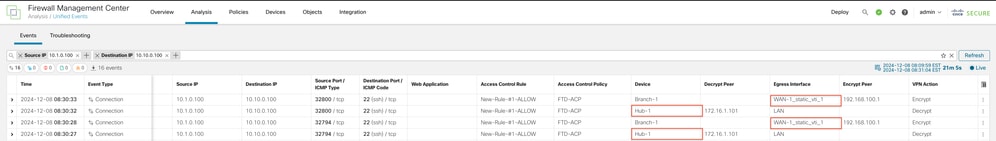

Die für den VPN-Datenverkehr verwendete Ausgangsschnittstelle wird in Unified Events angezeigt:

Überprüfung der dualen ISP-Redundanz

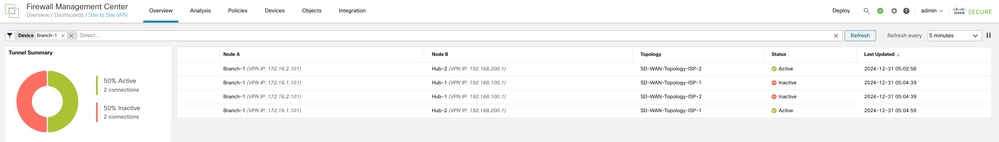

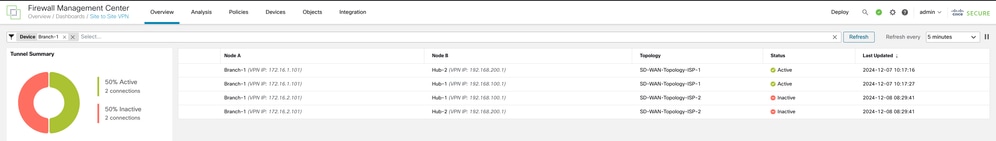

Wenn ISP-2 ausgefallen ist, zeigt der Tunnelstatus an, dass die Tunnel über ISP-1 aktiv sind:

Routen zum primären Hub werden bevorzugt. Der Befehl show route in Branch 1 gibt an, dass der VPN-Datenverkehr über die SVTIs auf ISP-1 zum primären Hub geroutet wird:

Die für den VPN-Datenverkehr verwendete Ausgangsschnittstelle wird in Unified Events angezeigt:

Überprüfung der Redundanz auf Hub-Ebene

Wenn der primäre Hub ausgefallen ist, zeigt der Tunnelstatus an, dass die Tunnel zum sekundären Hub aktiv sind:

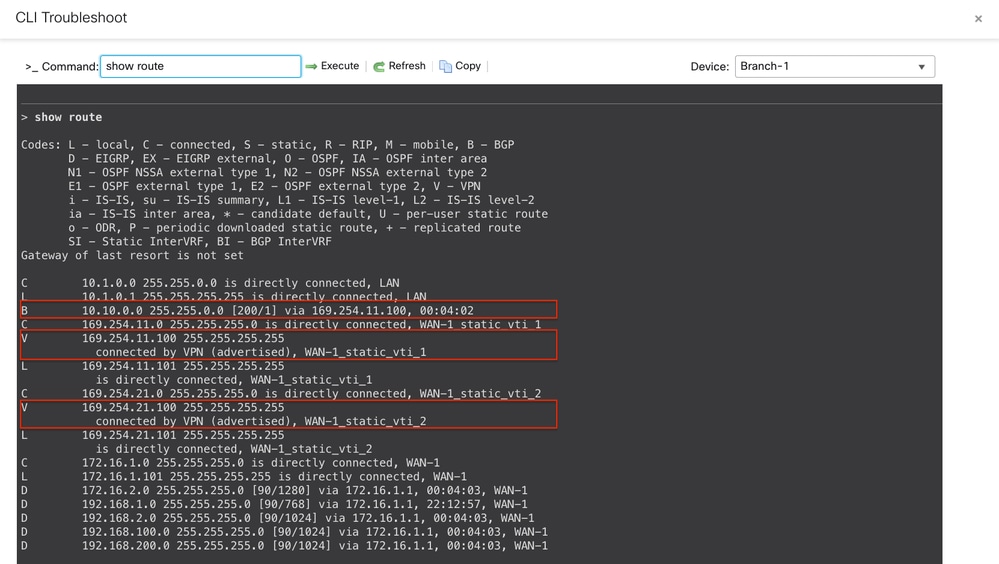

Da der primäre Hub ausgefallen ist, werden die Routen zum sekundären Hub bevorzugt. Der Befehl show route in Branch 1 gibt an, dass für den VPN-Datenverkehr ein Load Balancing zwischen den beiden SVTIs auf ISP 1 und ISP 2 zum sekundären Hub durchgeführt wird:

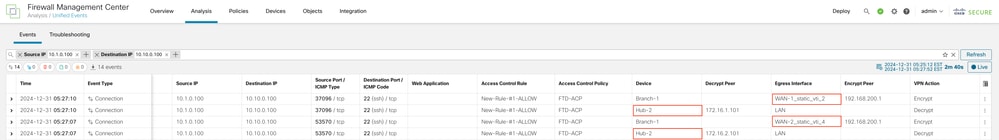

Die für den VPN-Datenverkehr verwendete Ausgangsschnittstelle wird in Unified Events angezeigt:

Feedback

Feedback