Einleitung

In diesem Dokument werden die Schritte zur Konfiguration und Fehlerbehebung für WCCP auf FTD beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Web Cache Communications Protocol (WCCP) Version 2 (v2)

- Firepower Management Center (FMC)

- Firepower Threat Defense (FTD)

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Secure Firewall Management Center (FMCv) v7.4.2

- Secure Firewall Threat DefenseVirtual (FTDv) v7.4.2

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konfigurieren

Web Cache Communication Protocol (WCCP) wird verwendet, um Webdatenverkehr an einen Cache-Server umzuleiten. Es wird üblicherweise in Netzwerkgeräten wie Cisco Routern und Firewalls implementiert, um HTTP-, HTTS- und FTD-Anfragen über HTTP an einen Proxy-Server umzuleiten.

WCCP ist in verschiedenen Versionen erhältlich, darunter WCCP v1, v2 und v3, wobei jede Version verbesserte Funktionen und Skalierbarkeit bietet.

So funktioniert es

- Die Benutzermaschine Win10-0 sendet eine HTTPS-Anfrage.

- Hier ist die FTD Firewall das Gateway für den Benutzer-PC. Er empfängt die HTTP/HTTPS-Anforderung.

- FTD erkennt den Zielport mit 443 und leitet den Datenverkehr zur DMZ um.

- Die DMZ kapselt das Paket mit GRE und leitet die Anforderung an den Proxyserver weiter.

- Der Proxyserver überprüft seinen Cache oder initiiert eine neue Verbindung zum ursprünglichen Server und antwortet direkt auf den Benutzercomputer.

Netzwerkdiagramm

Netzwerktopologie

Netzwerktopologie

Konfigurationen

Diese Schritte zeigen die Konfiguration für WCCP auf FMC. Der Datenverkehr mit den Ports 80 und 443 muss von der Innenzone zur DMZ-Zone umgeleitet werden.

Anmerkung: Das Dokument beschreibt die Schritte für eine dynamische Dienst-ID. Die Portinformationen wurden vom WCCP-Client abgerufen.

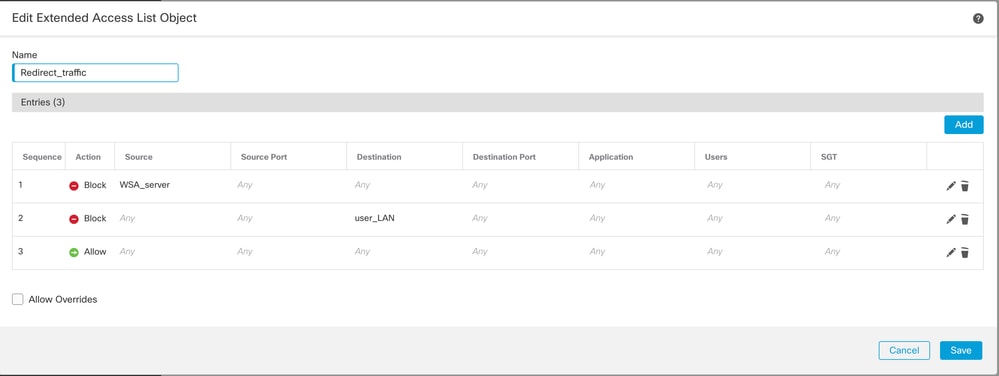

Schritt 1: Melden Sie sich bei der FMC-GUI an, und navigieren Sie zu Object > Object Management > Access List > Extended > Add Extended Access List.

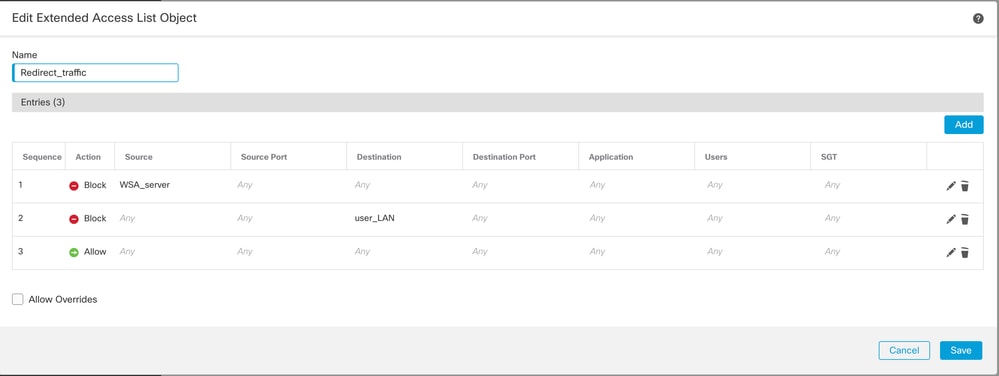

Erstellen Sie zwei erweiterte Zugriffslisten.

1) Erstellen Sie eine Zugriffsliste, um den Benutzerdatenverkehr umzuleiten, und klicken Sie auf Speichern.

Benutzerdatenverkehr umleiten

Benutzerdatenverkehr umleiten

Anmerkung: Diese Zugriffsliste stellt sicher, dass der Aktionsblock für Datenverkehr vom WCCP-Client in Richtung FTD eingerichtet wird, um eine Schleife im Netzwerk zu vermeiden.

Darüber hinaus können Sie eine weitere Anweisung mit Action Block erstellen, um sicherzustellen, dass die Kommunikation zwischen internen Hosts nicht an den Proxyserver gesendet wird.

Die abschließende Anweisung muss allen anderen Datenverkehr zulassen, der für eine Umleitung zum Proxy qualifiziert ist.

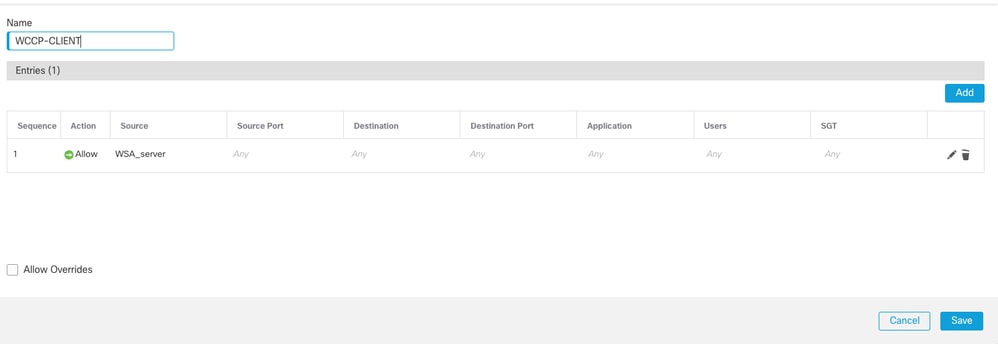

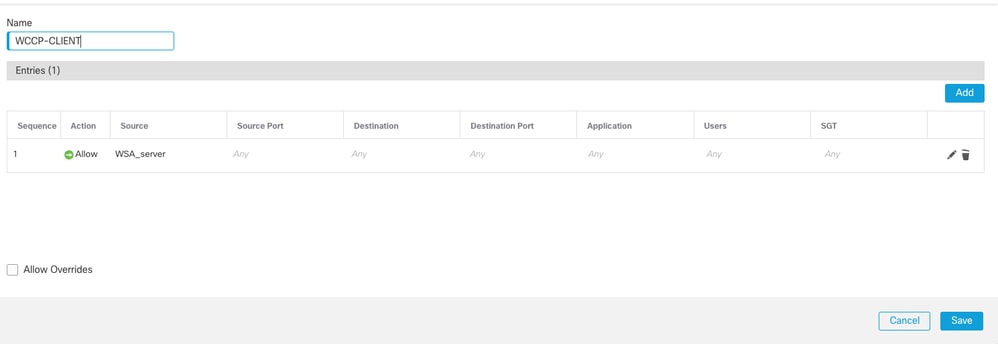

2) Erstellen Sie eine Zugriffsliste, um den WCCP-Client zu identifizieren, und klicken Sie auf Speichern.

Zugriffsliste zur Identifizierung des WCCP-Clients

Zugriffsliste zur Identifizierung des WCCP-Clients

Anmerkung: Konfigurieren einer erweiterten Zugriffsliste mit den IP-Adressen des WCCP-Servers

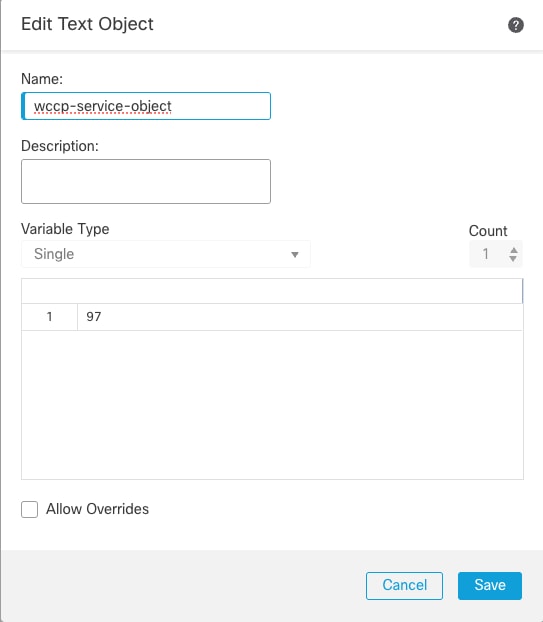

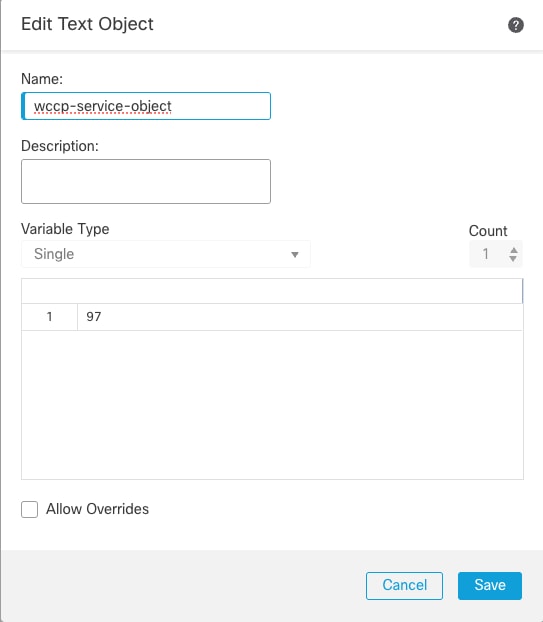

Schritt 2: Navigieren Sie zu Object > Object Management > FlexConfig > Text Object > Add Text Object, um den WCCP-Dienst hinzuzufügen und zu speichern.

WCCP-Dienstobjekt wird erstellt

WCCP-Dienstobjekt wird erstellt

Anmerkung: In diesem Beispiel ist die Dienst-ID 97. Es wird empfohlen, eine Dienst-ID zwischen 90 und 97 auszuwählen, da es sich hierbei um benutzerdefinierte Dienst-IDs handelt, die in der Regel nicht mit anderen Dienst-IDs kollidieren, die bestimmten Protokollen zugewiesen sind.

Weitere Informationen finden Sie unter WCCP auf ASA: Konzepte, Einschränkungen und Konfiguration

Schritt 3:

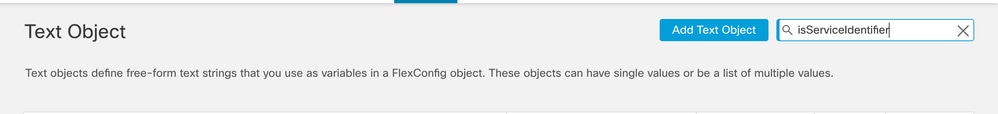

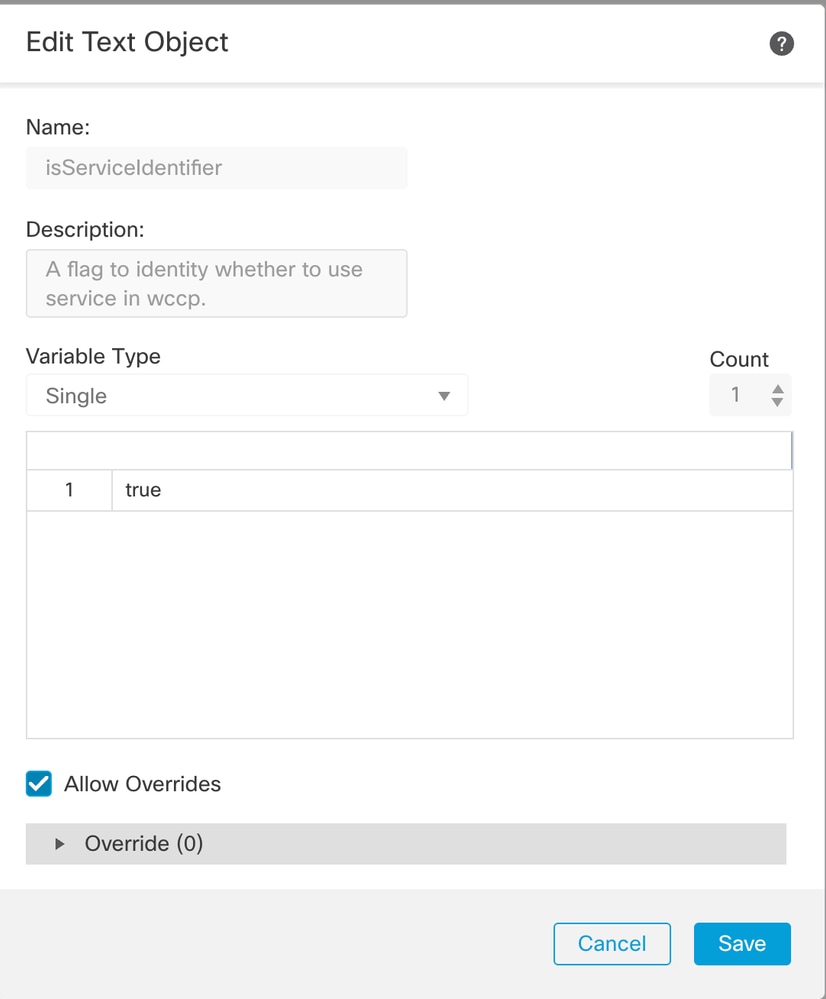

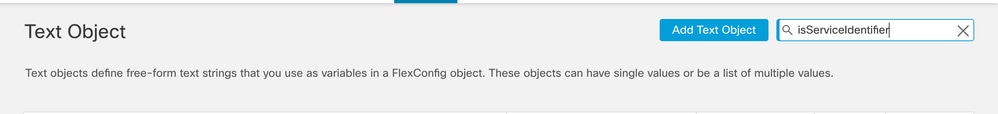

- Navigieren Sie zu Object > Object Management > FlexConfig > Text Object, und suchen Sie nach isServiceIdentifer.

iServiceIdentifer suchen

iServiceIdentifer suchen

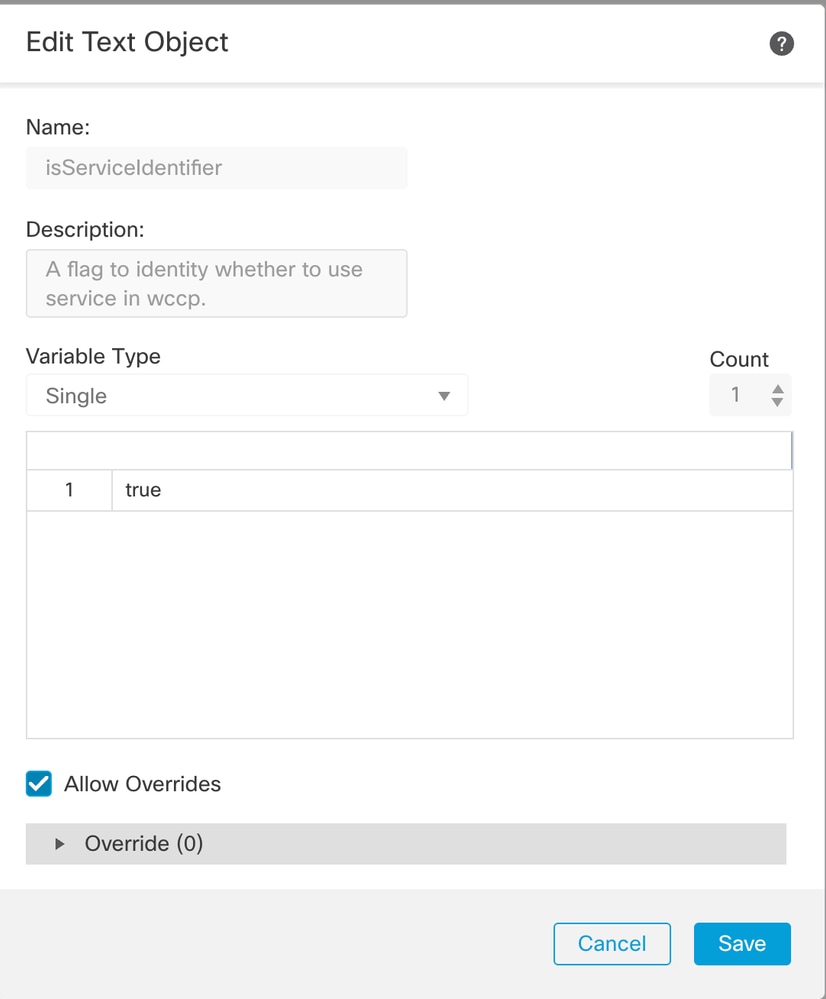

- Ändern Sie den Wert isServiceIdentifer von false in true.

- isServiceIdentifer - Wenn false, wird der standardmäßige Web-CacheService-Bezeichner verwendet. Weitere Informationen finden Sie im Dokument FirePOWER Management Center Configuration Guide

Ändern Sie den Wert von false in true.

Ändern Sie den Wert von false in true.

Anmerkung: Darüber hinaus können Sie ein benutzerdefiniertes Textobjekt erstellen, das in Schritt 2 gezeigt wird.

Schritt 4:

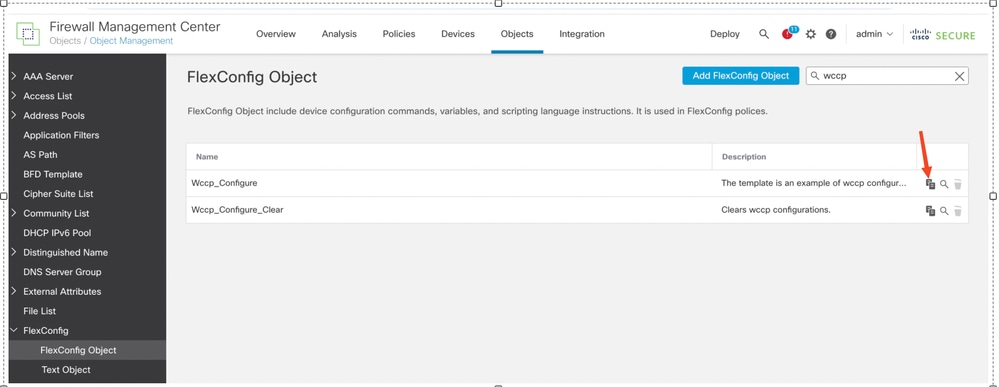

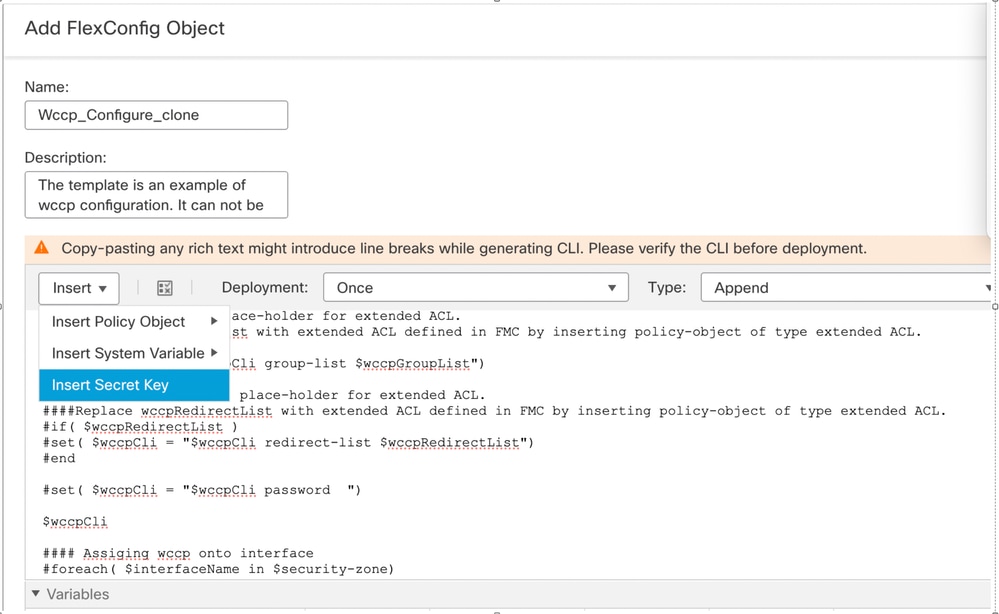

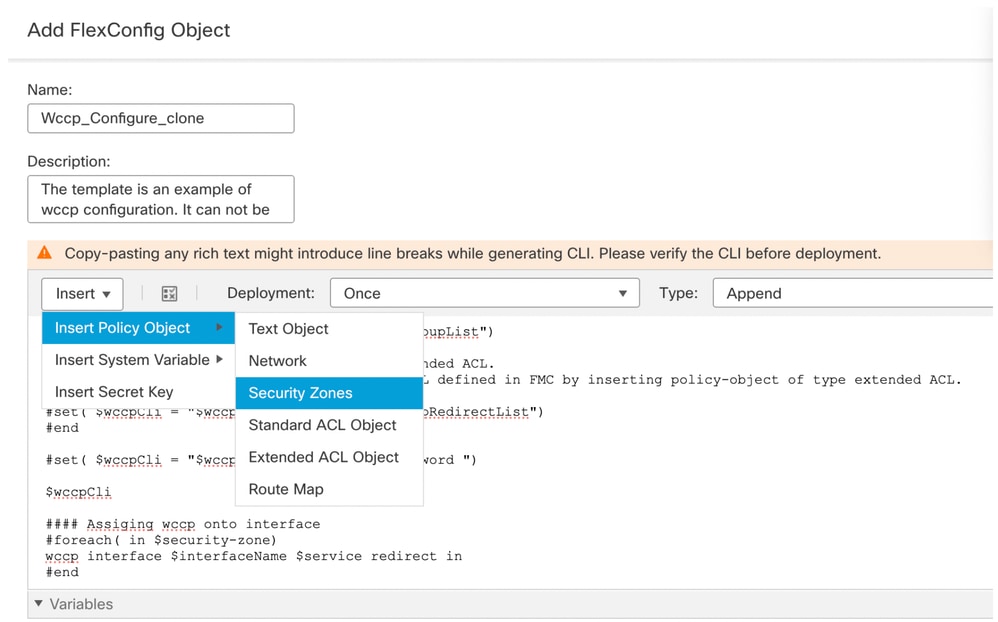

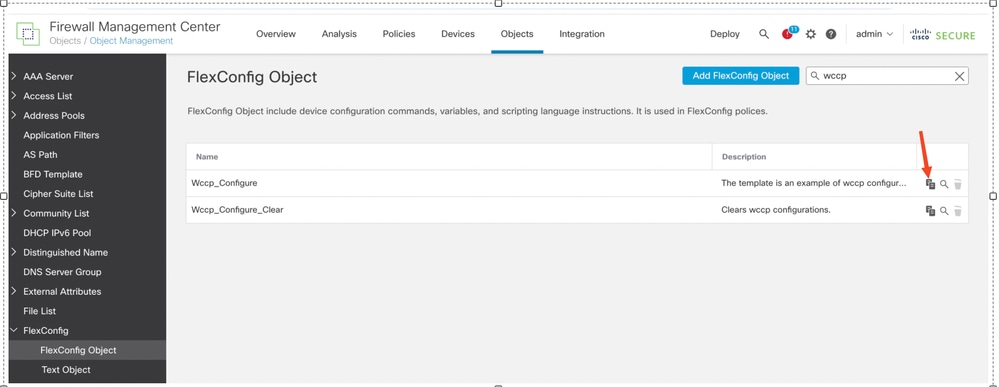

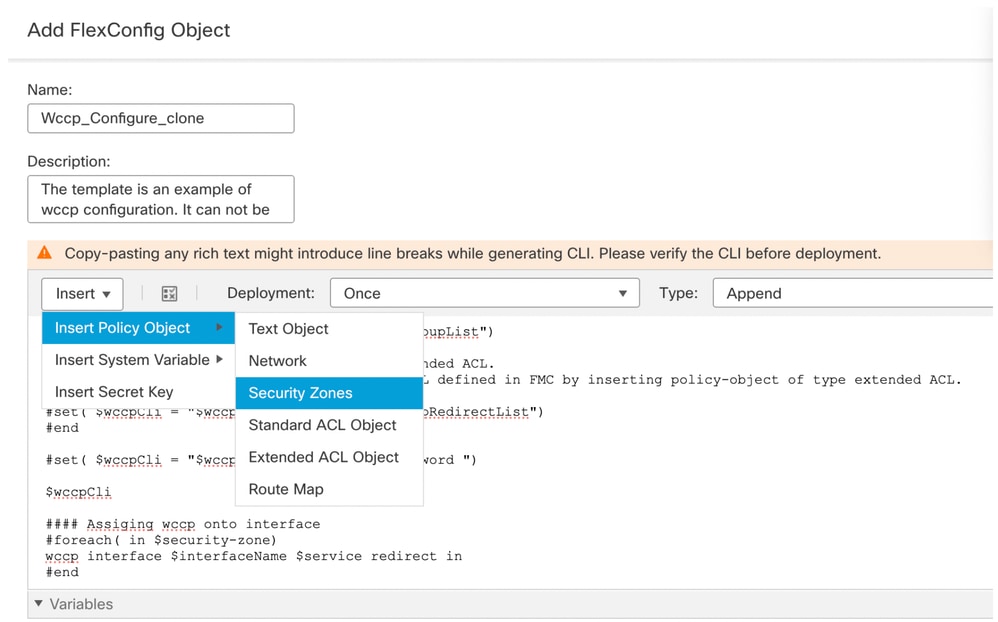

- Navigieren Sie zu Object > Object Management > Flex Config > FlexConfig Object.

- Suchen Sie nach dem Schlüsselwort wccp.

- Klicken Sie auf die Option Klonen für die Vorlage Wccp_Configure.

Klonen der Vorlage wccp_configure

Klonen der Vorlage wccp_configure

Anmerkung: Das FlexConfig-Objekt verfügt über eine vordefinierte Vorlage: Wccp_Configure. Die Vorlage kann nicht mit dem Gerät verknüpft werden. Sie müssen es klonen.

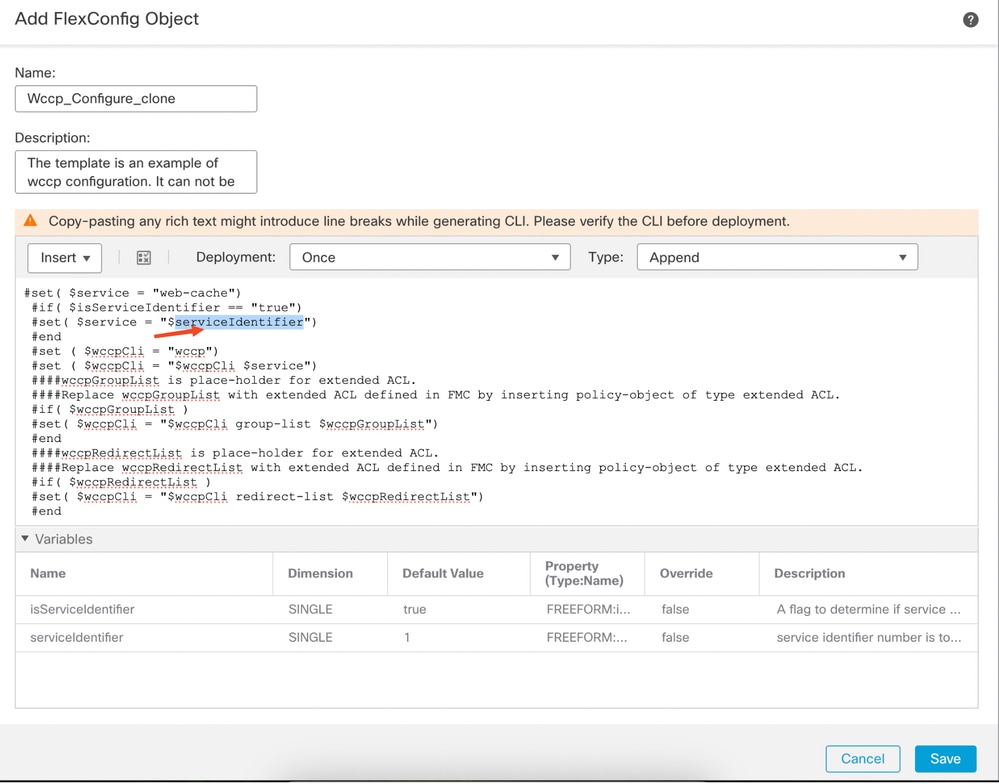

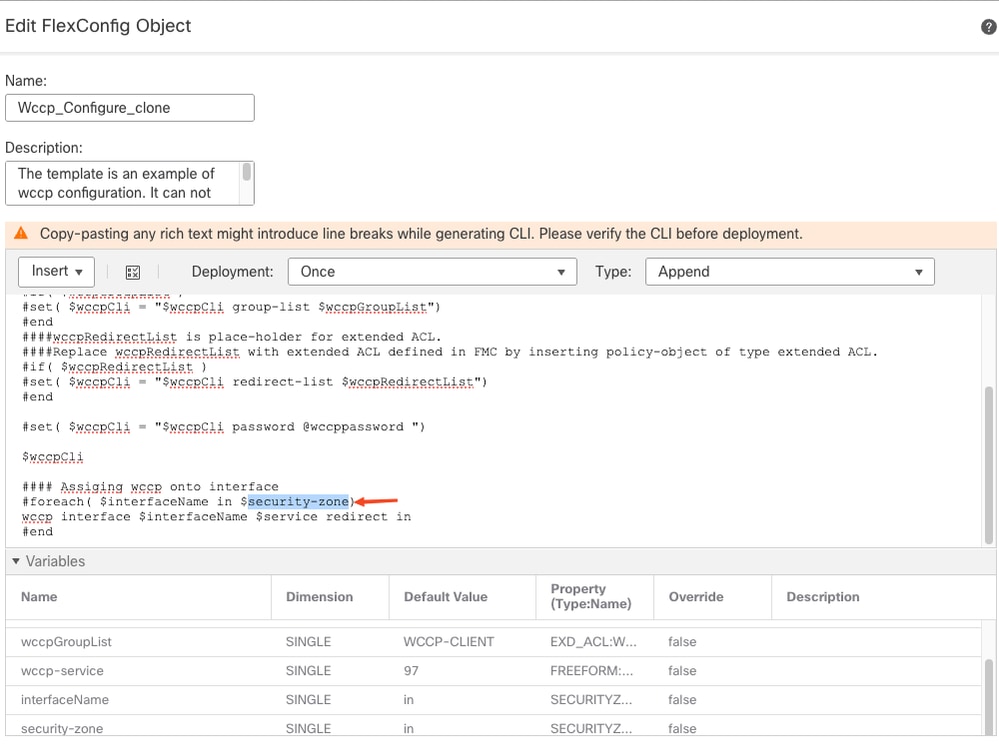

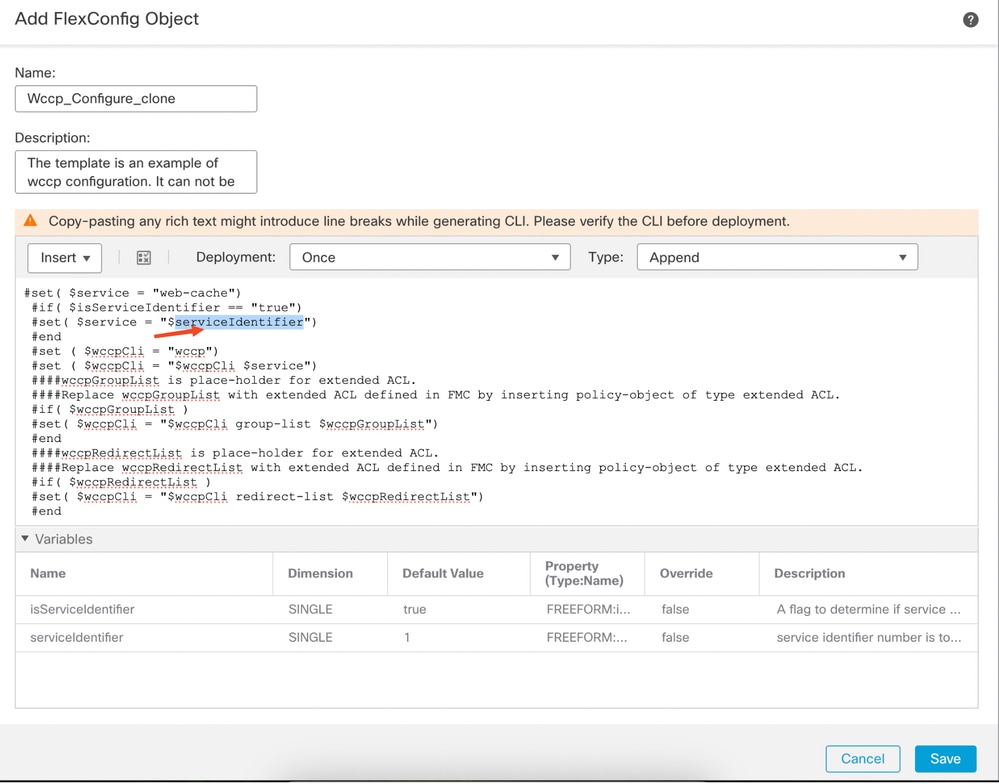

Schritt 5:

- Entfernen Sie die $serviceIdentifier-Variablen aus der dritten Zeile, und stellen Sie eine eigene Variable bereit.

Service-ID entfernen

Service-ID entfernen

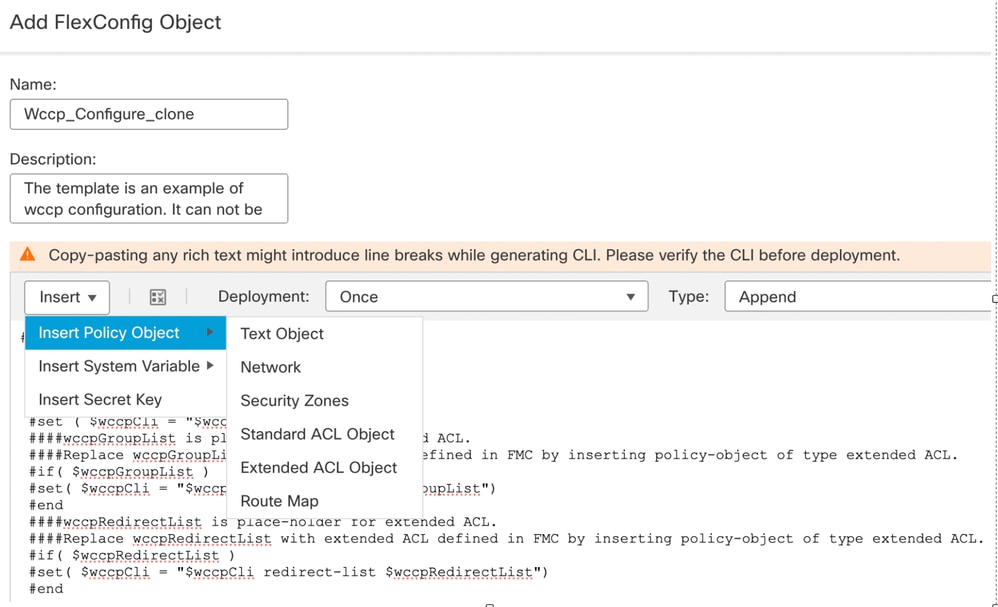

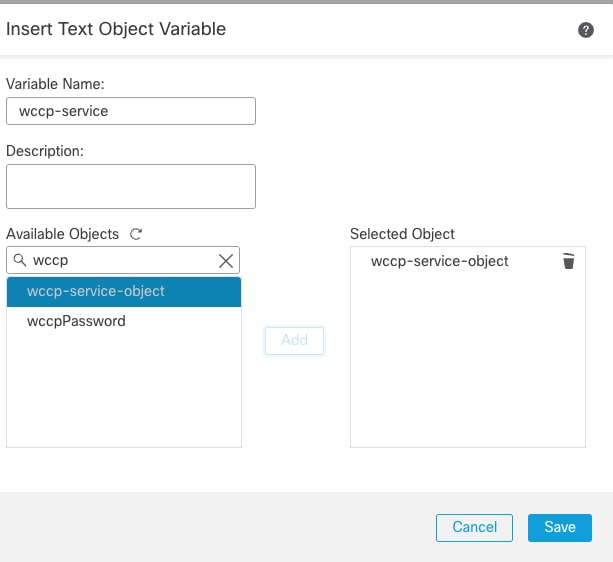

- Fügen Sie den Text Objectwccp-Service als die in Schritt 2 erstellte Variable ein.

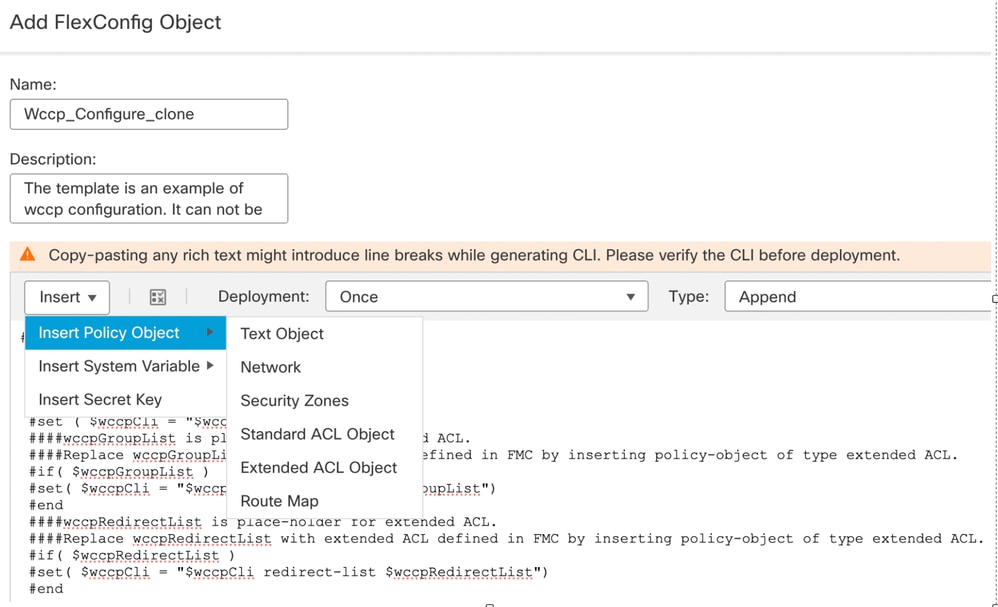

- Wählen Sie im Dropdown-Menü Einfügen > Richtlinienobjekt einfügen > Textobjekt aus.

Fügen Sie das wccp-service-Objekt als Variable ein.

Fügen Sie das wccp-service-Objekt als Variable ein.

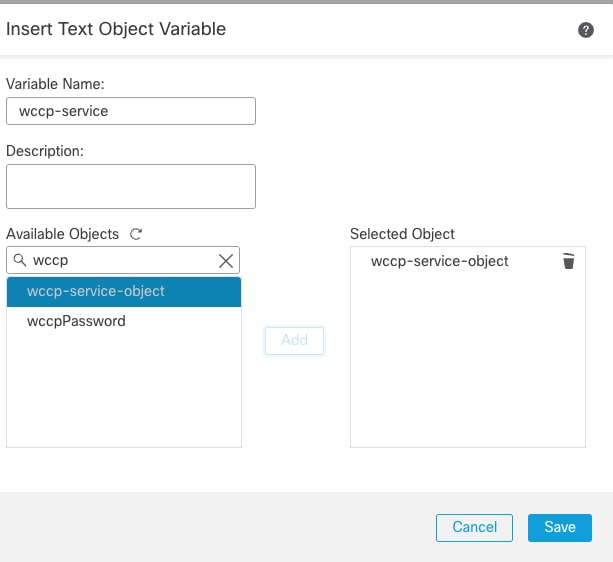

- Geben Sie einen variablen Namen wccp-service an.

- Suchen Sie in Available Object nach wccp-service-object.

- Fügen Sie das Objekt hinzu, und speichern Sie es.

wccp-service-Objekt hinzufügen

wccp-service-Objekt hinzufügen

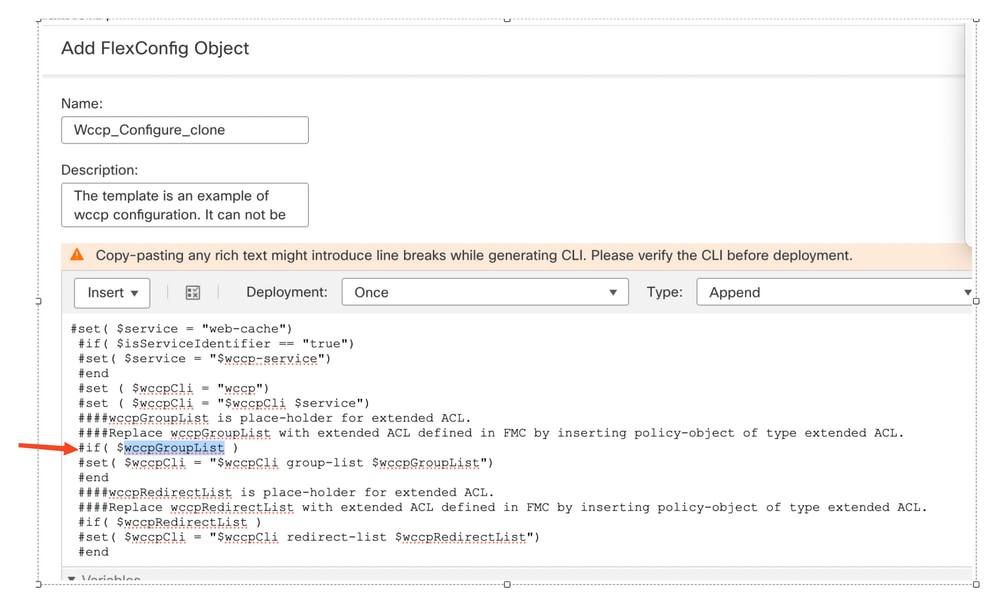

Schritt 6:

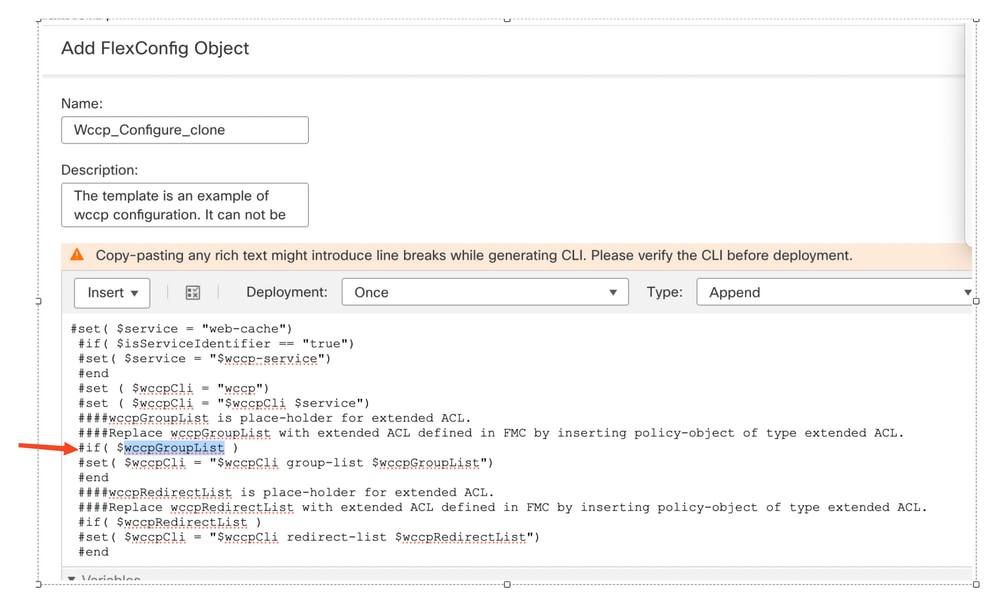

- Kopieren Sie den Variablennamen wccpGroupList, und stellen Sie eine eigene Variable bereit.

Entfernen der vordefinierten wccpGroupList-Variable

Entfernen der vordefinierten wccpGroupList-Variable

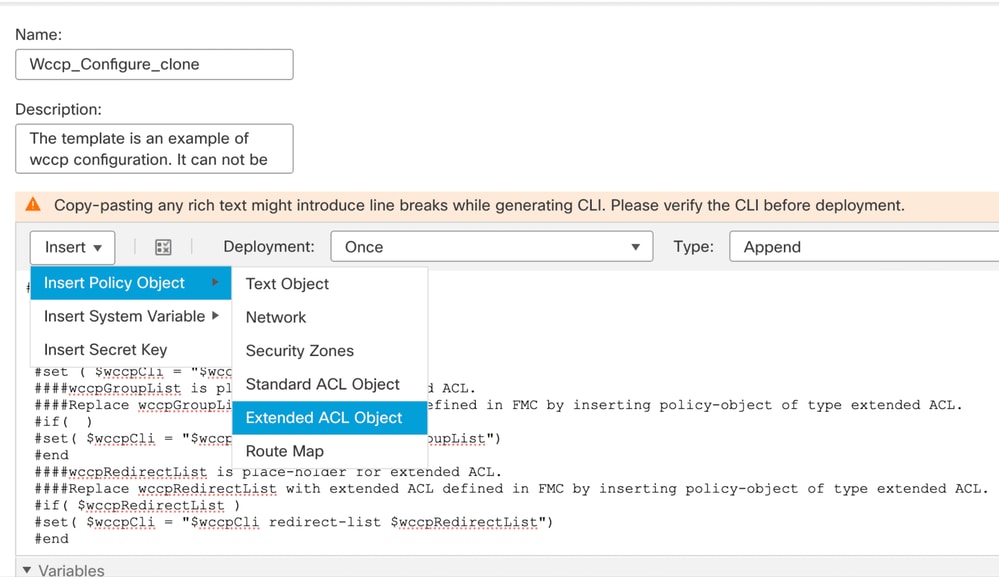

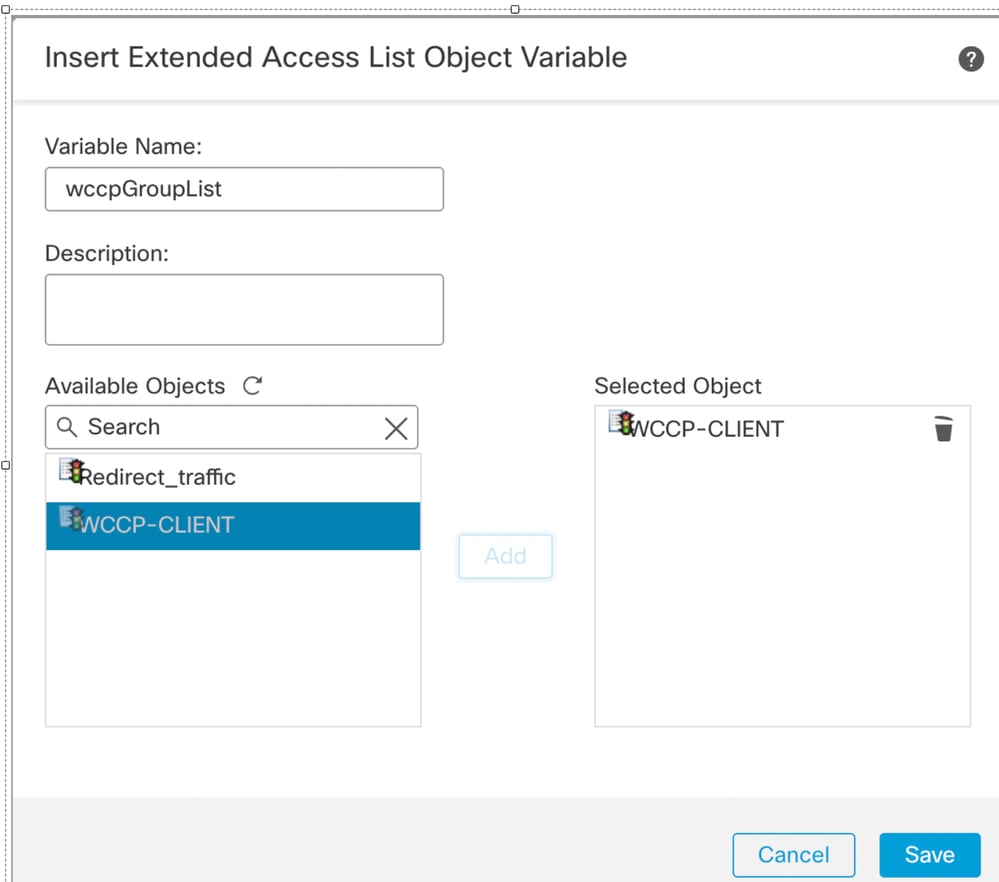

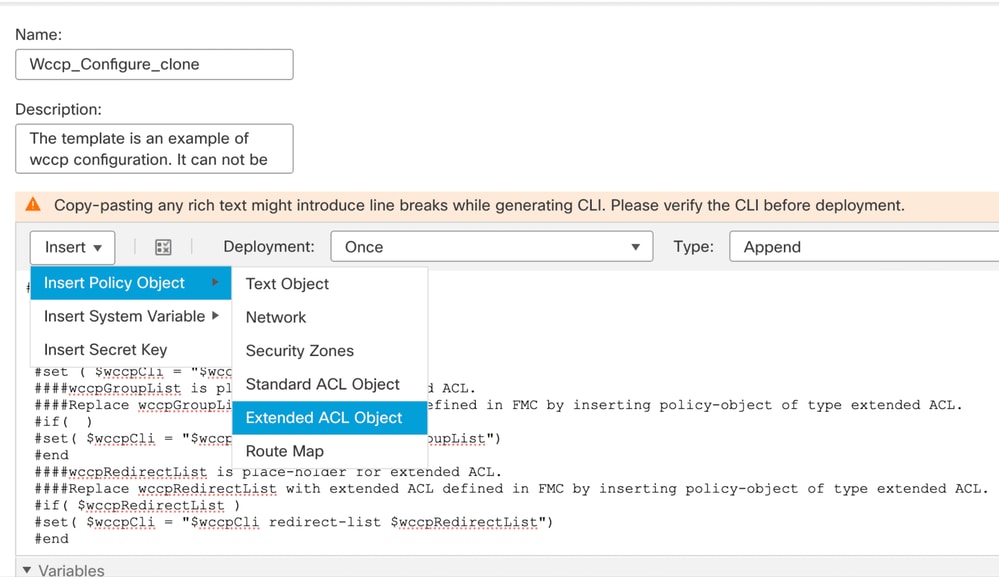

- Aus dem Dropdown-Menü Insert > Insert Policy Object > Extended ACL Object.

Hinzufügen von erweiterter wccpGrouplist-ACL

Hinzufügen von erweiterter wccpGrouplist-ACL

- Fügen Sie den Namen wccpGroupList ein, den Sie im vorherigen Schritt im Abschnitt Variablenname kopiert haben.

- Suchen Sie in Available Objects, die in Schritt 1 erstellt wurden, nach WCCP-CLIENT.

- Hinzufügen und Speichern.

Erweiterte Liste von WCCP-CLIENT hinzufügen

Erweiterte Liste von WCCP-CLIENT hinzufügen

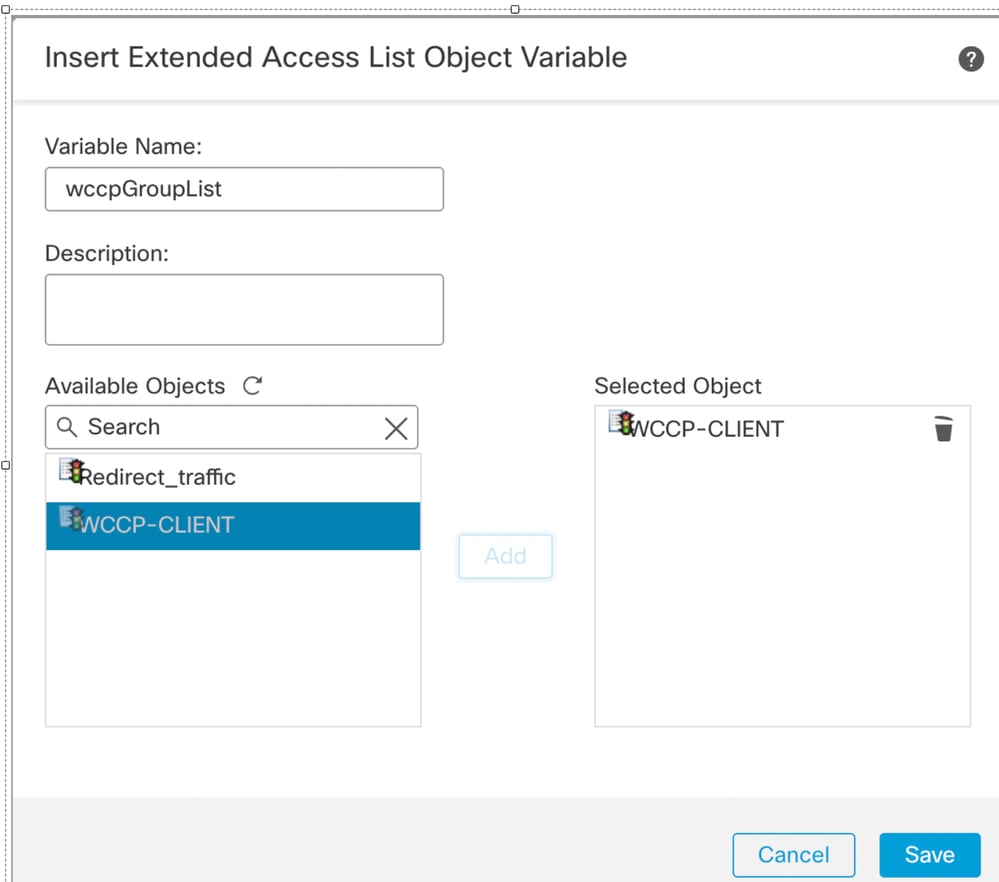

Schritt 7:

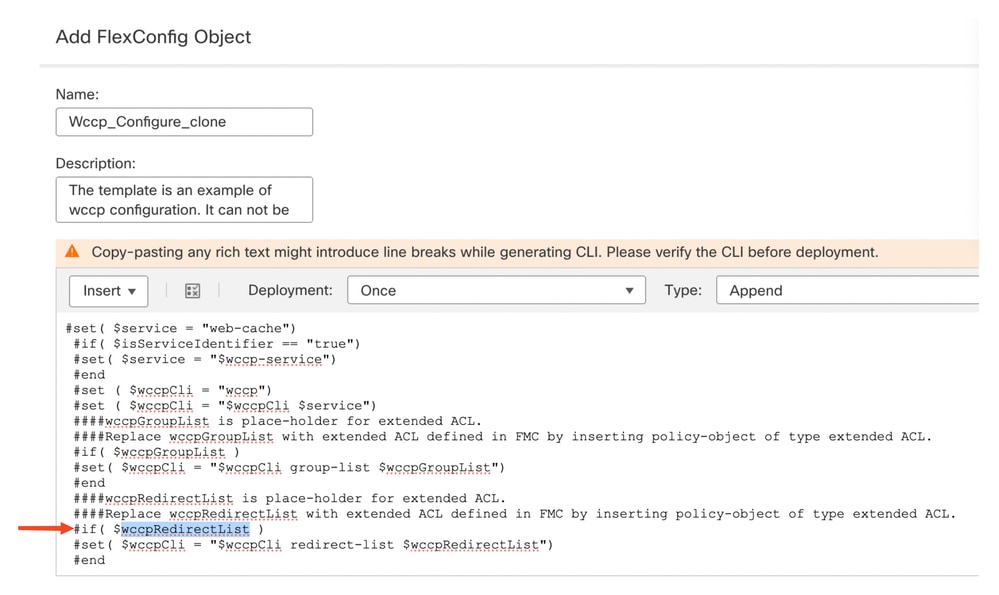

- Wählen Sie wccpRedirectList aus, um eine eigene Variable zu kopieren und bereitzustellen.

wccpRedirectList entfernen

wccpRedirectList entfernen

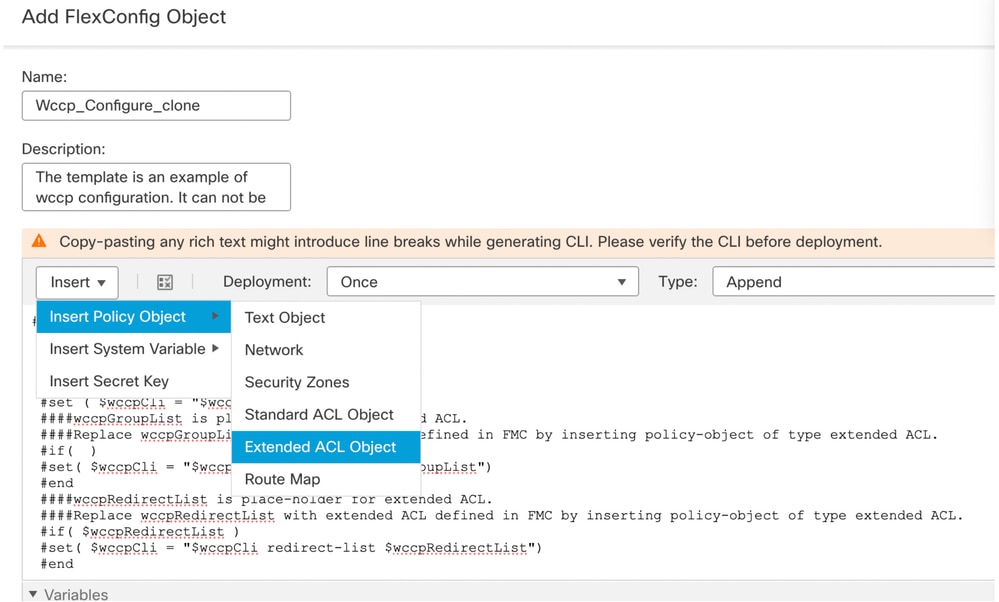

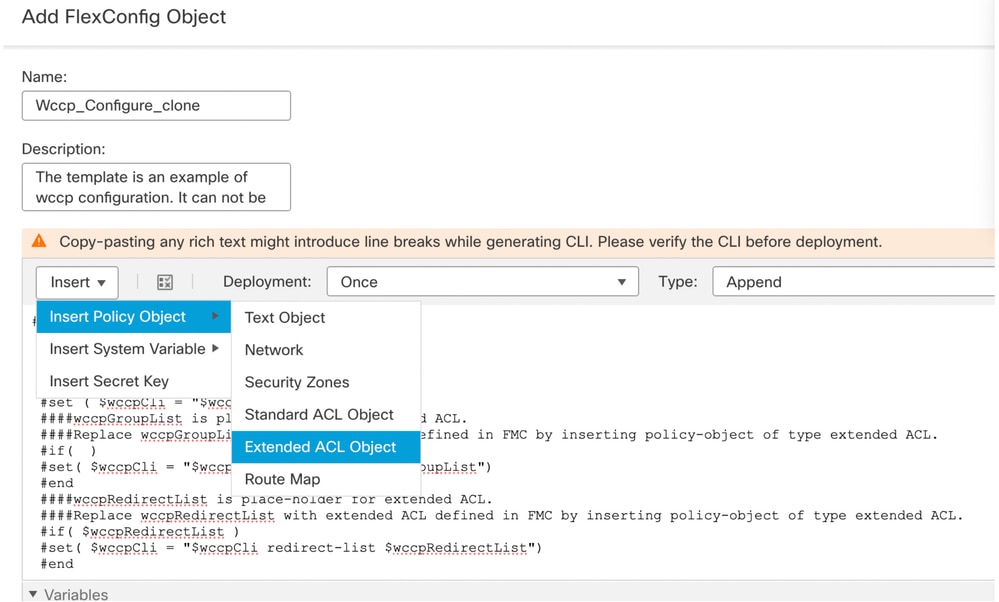

- Wählen Sie im Dropdown-Menü Einfügen > Richtlinienobjekt einfügen > Erweitertes ACL-Objekt .

Erweitertes ACL-Objekt für wccpRedirectList auswählen

Erweitertes ACL-Objekt für wccpRedirectList auswählen

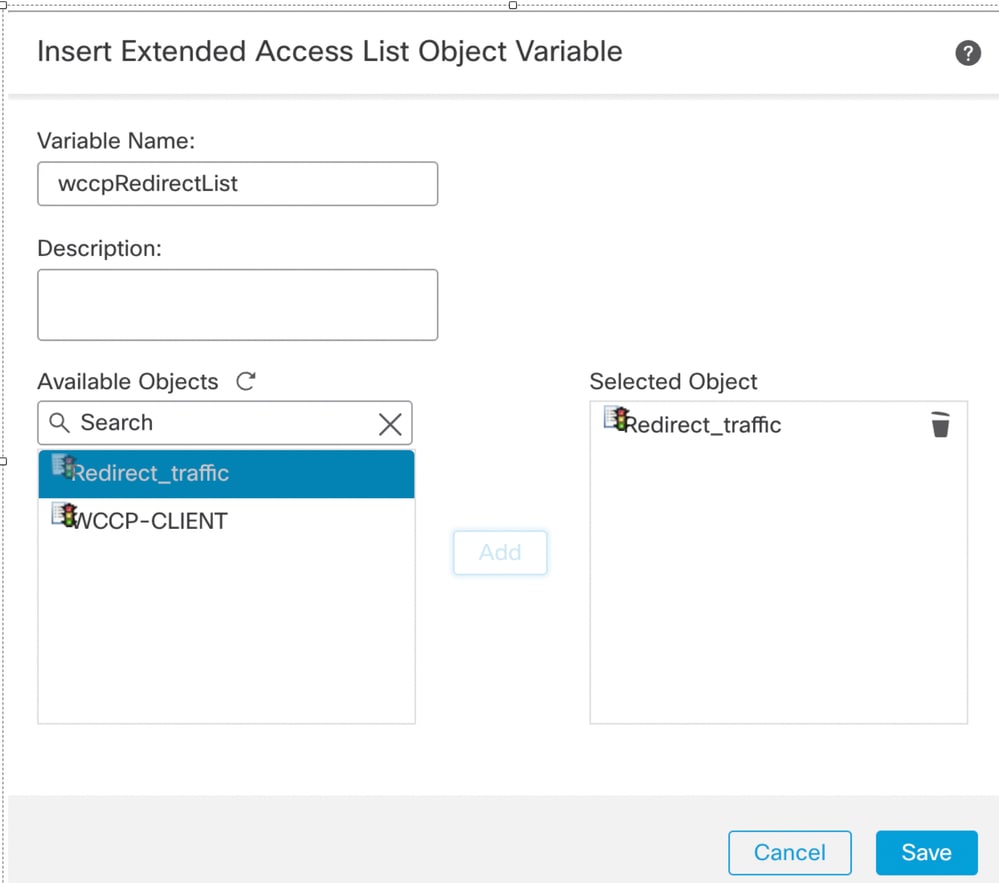

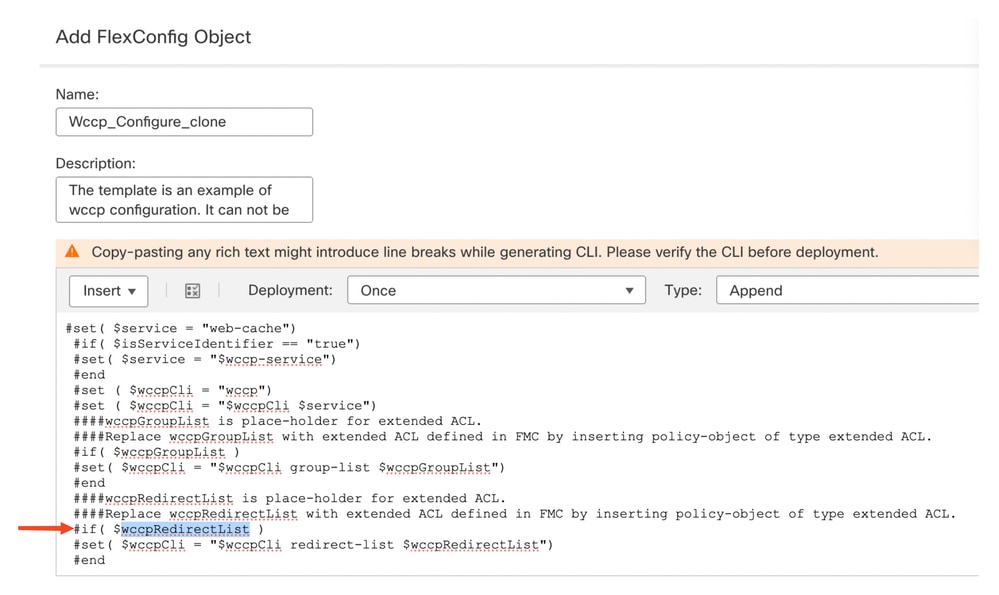

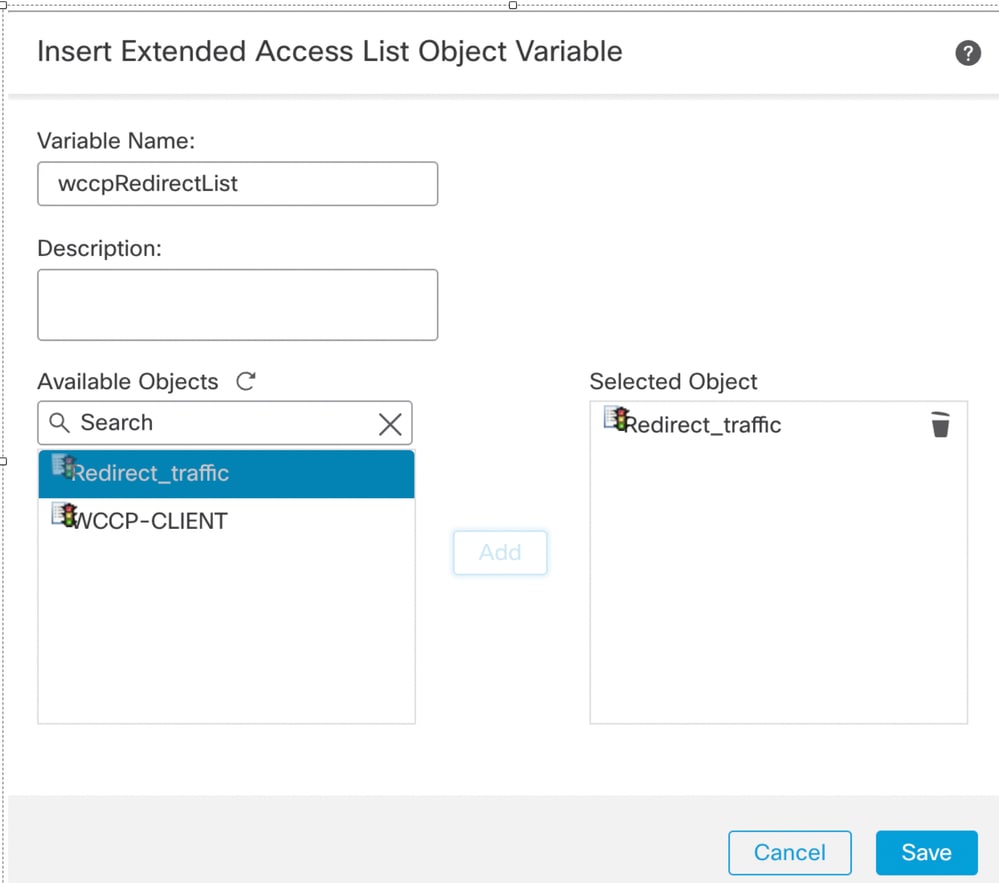

- Fügen Sie wccpRedirectList in Variablenname ein.

- Suchen Sie in Available Object nach Redirect_traffic.

- Wählen Sie Hinzufügen und Speichern aus.

ACL "Redirect_traffic" hinzufügen

ACL "Redirect_traffic" hinzufügen

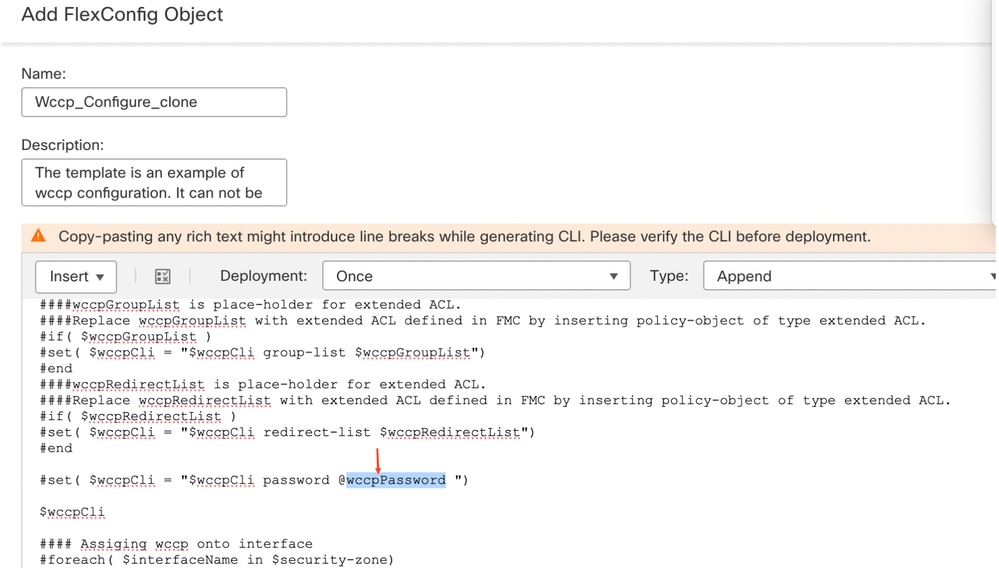

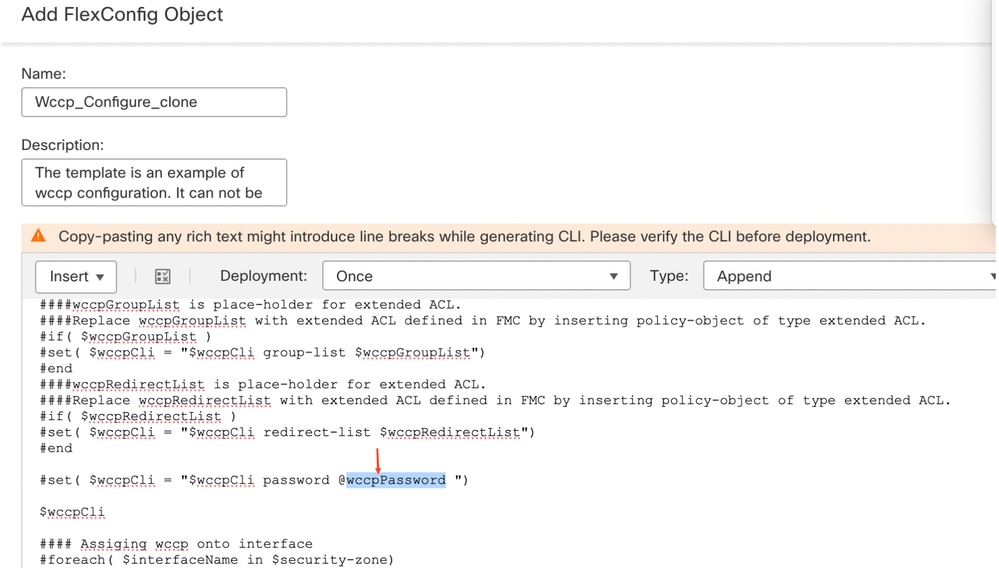

Schritt 8:

Vordefiniertes Kennwort entfernt

Vordefiniertes Kennwort entfernt

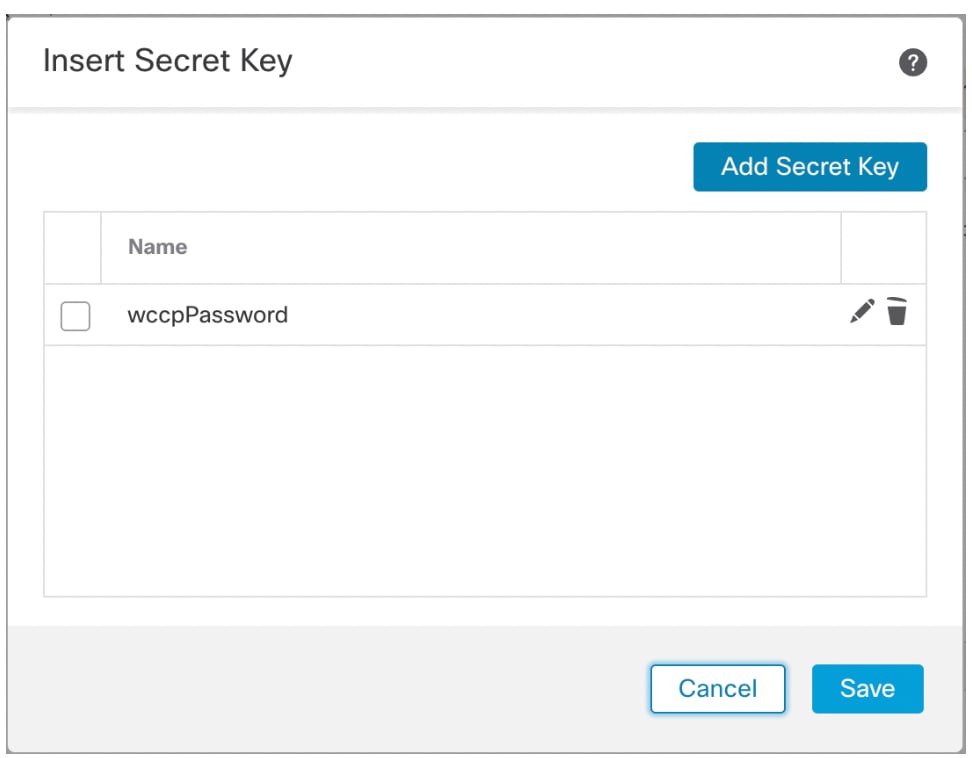

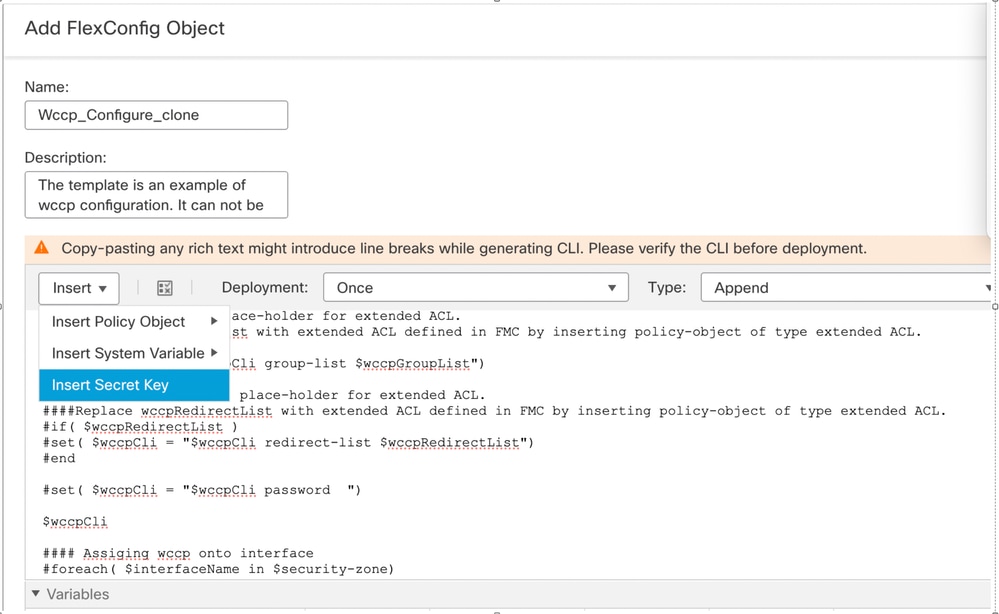

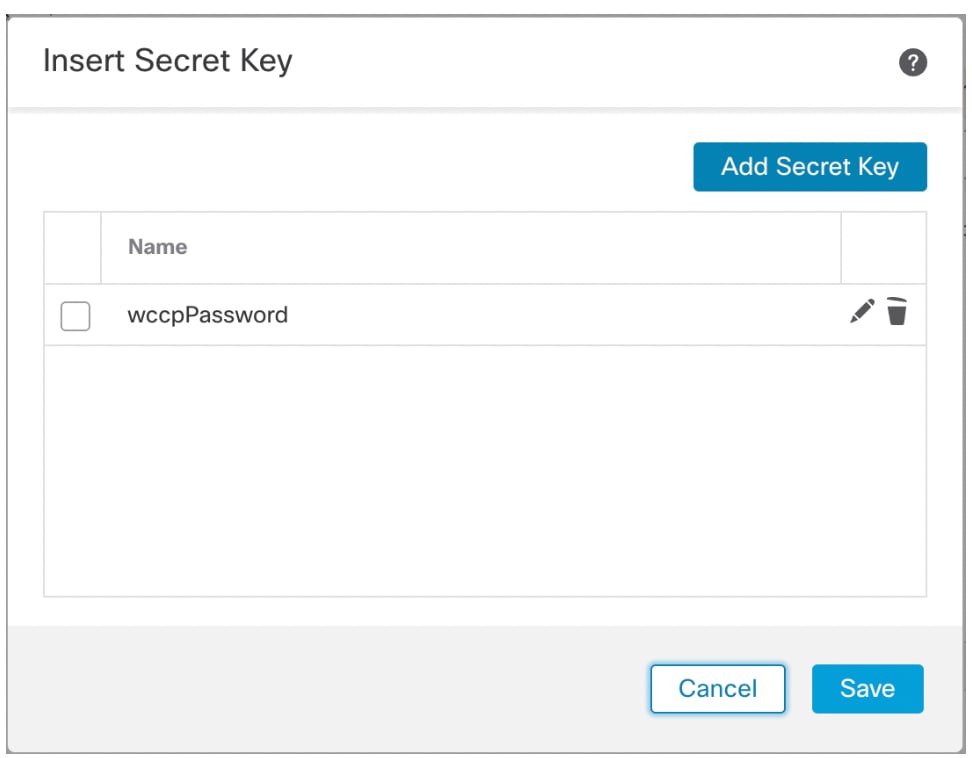

- Wählen Sie den Schlüssel aus dem Dropdown-Menü Einfügen > Geheimen Schlüssel einfügen aus.

Geheimen Schlüssel auswählen

Geheimen Schlüssel auswählen

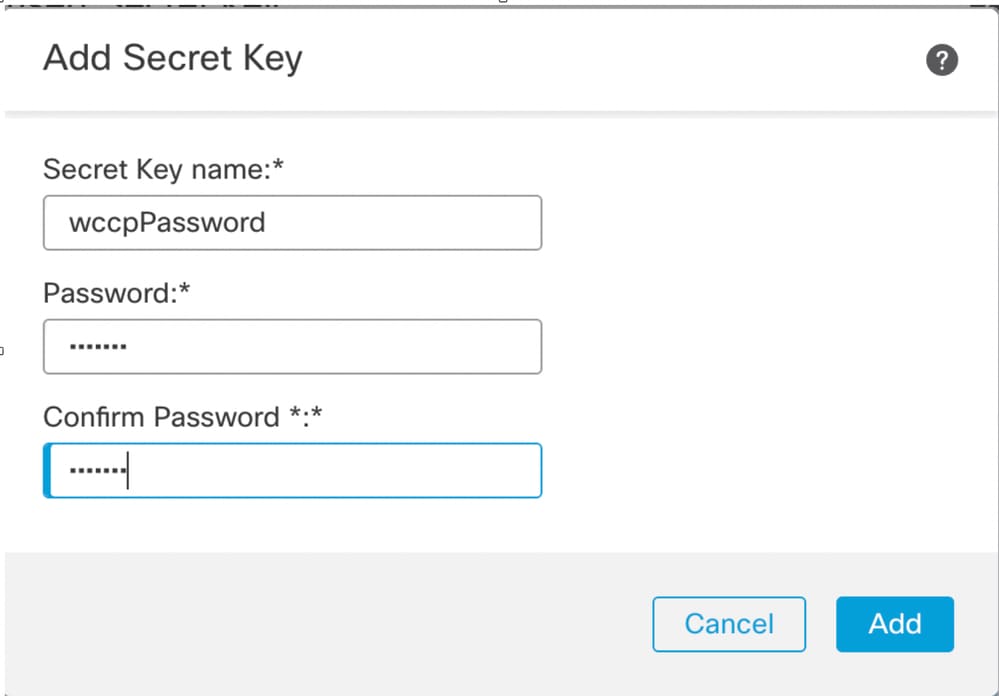

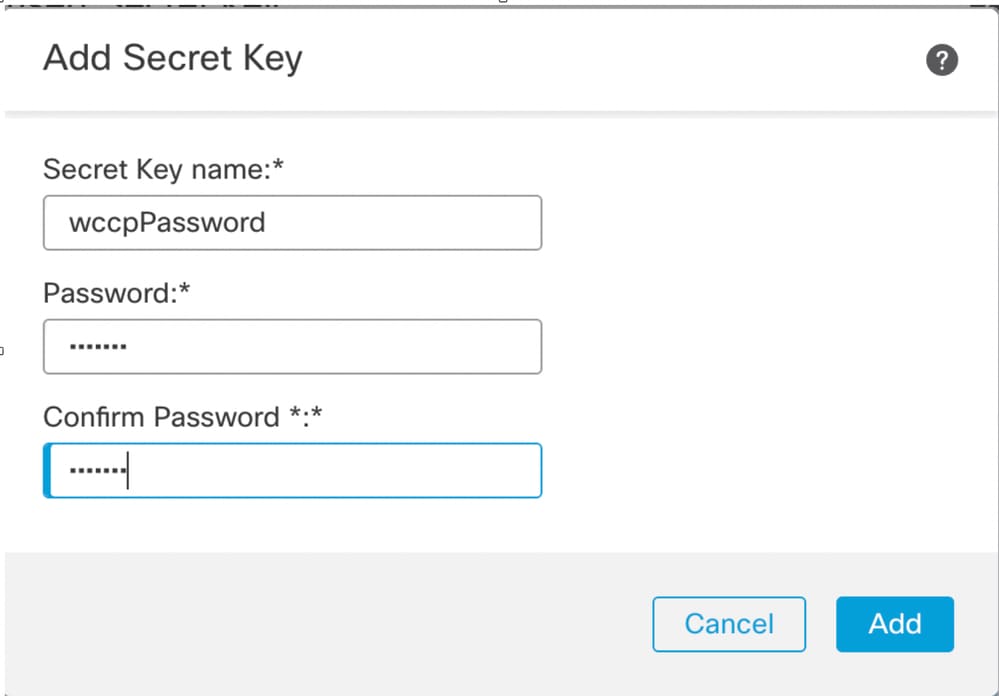

- Klicken Sie auf Geheimen Schlüssel hinzufügen.

Geheimen Schlüssel hinzufügen

Geheimen Schlüssel hinzufügen

- Geben Sie unter Name des geheimen Schlüssels einen Namen ein.

- Geben Sie das Kennwort ein.

- Geben Sie unter Kennwort bestätigen dasselbe Kennwort ein, und klicken Sie auf Hinzufügen.

Benutzerdefinierten geheimen Schlüssel hinzufügen

Benutzerdefinierten geheimen Schlüssel hinzufügen

Anmerkung: In diesem Beispiel gehört die interne Schnittstelle zu Security Zone in.

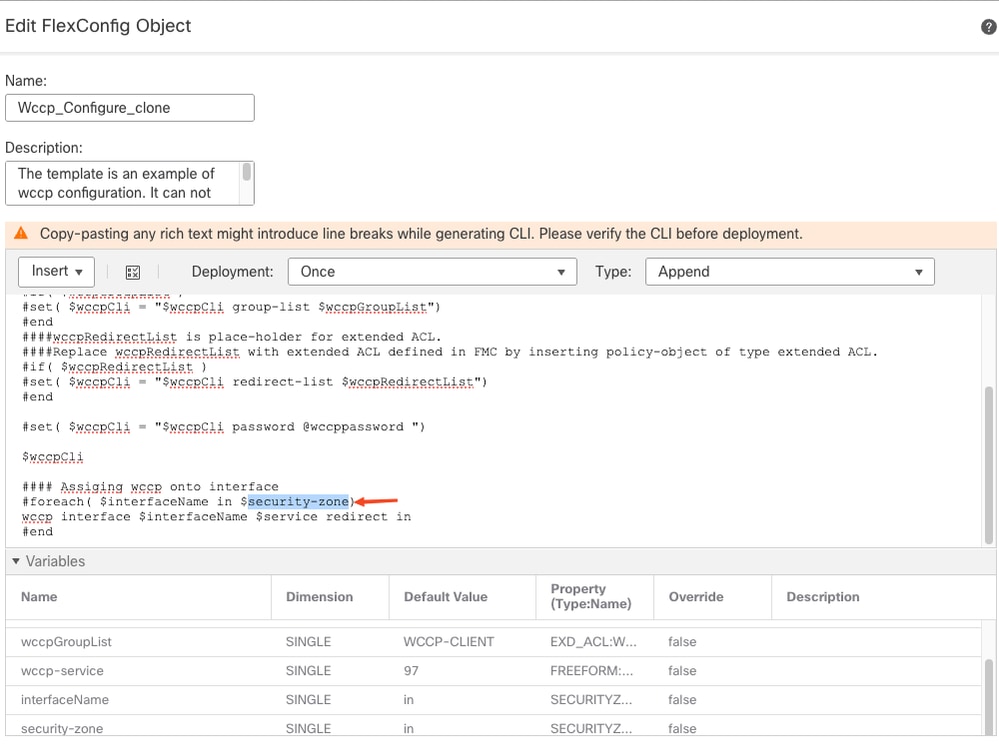

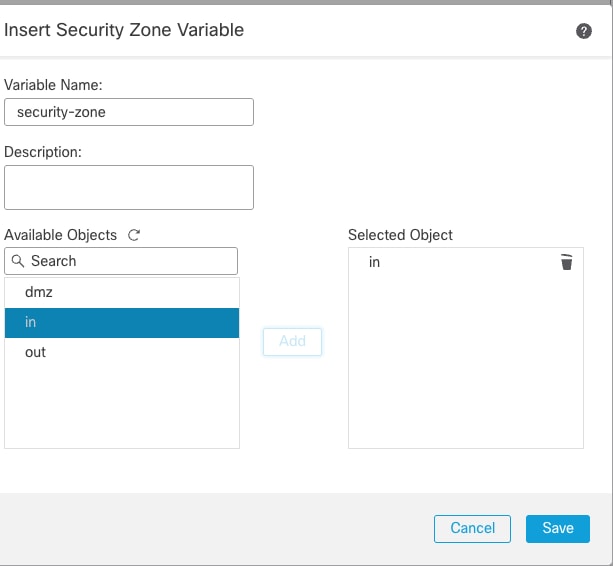

Schritt 9:

- Kopieren Sie die vordefinierte Sicherheitszone, und ersetzen Sie die $-Sicherheitszone durch Ihre eigene Variable.

Kopieren Sie den Namen security-zone

Kopieren Sie den Namen security-zone

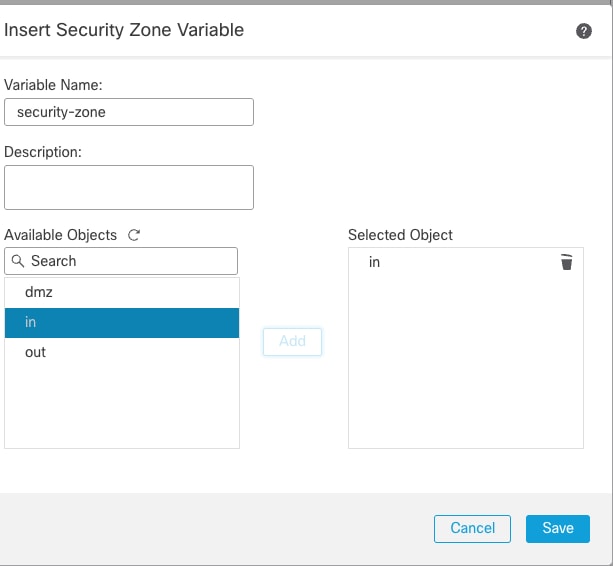

- Wählen Sie Sicherheitszonen aus dem Dropdown-Menü und Einfügen > Richtlinienobjekt einfügen aus.

Sicherheitszone auswählen

Sicherheitszone auswählen

- Einfügen des Variablennamen als Sicherheitszone

- Wählen Sie unter Available Objects (Verfügbare Objekte) die Schnittstelle aus, die hinzugefügt werden soll.

- Klicken Sie auf Speichern.

Hinzufügen einer Sicherheitszone

Hinzufügen einer Sicherheitszone

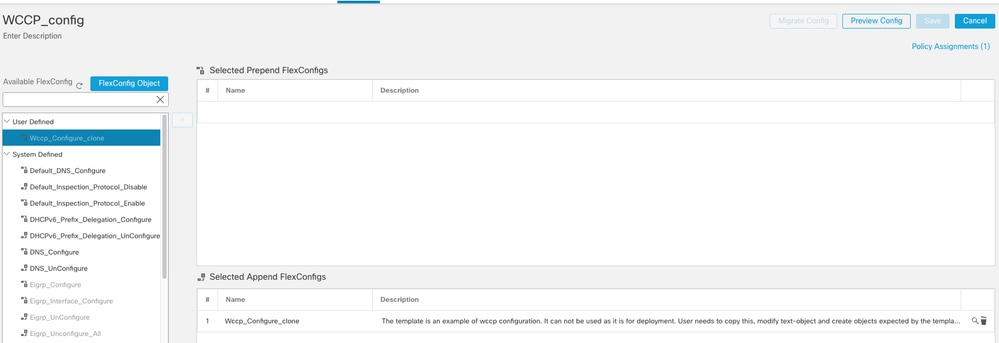

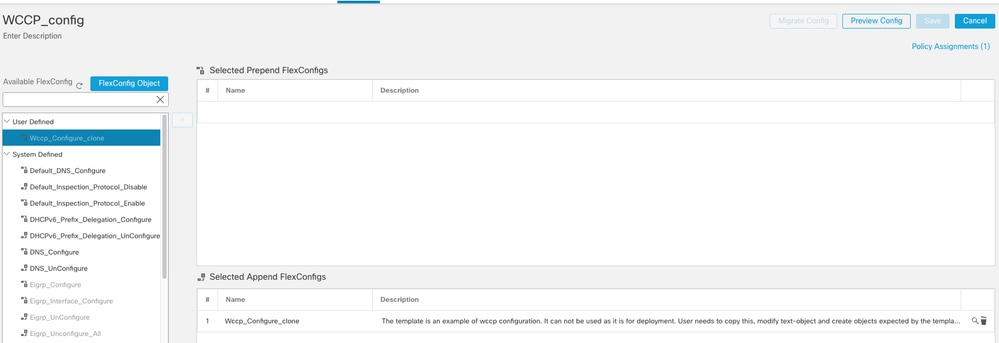

Phase 10:

- Navigieren Sie zu Devices > FlexConfig, klicken Sie auf New Policy (Neue Richtlinie), oder bearbeiten Sie eine vorhandene Richtlinie.

- Wählen Sie das konfigurierte Wccp_configure_clone-Objekt aus, und klicken Sie auf >, um es zuzuweisen.

- Klicken Sie auf Speichern.

Anmerkung: Bei einer neuen Richtlinie müssen Sie die Richtlinie dem FTD-Gerät zuweisen. Bei einer vorhandenen Richtlinie muss die Richtlinie bereits zugewiesen worden sein.

Zuweisen der konfigurierten FlexConfig zu einem Gerät

Zuweisen der konfigurierten FlexConfig zu einem Gerät

Schritt 11: Navigieren Sie zu Deploy > Select the FTD Device > und klicken Sie auf Deploy.

Überprüfung

Schritt 1: Überprüfen der aktuellen Konfiguration

Melden Sie sich bei der FTD CLI an, und führen Sie den Befehl show running-config wccpaus.

Konfigurationsbeispiel:

wccp 97 redirect-list Redirect_traffic group-list WCCP-CLIENT password *****

wccp interface inside 97 redirect in

Führen Sie die Befehle aus, um sicherzustellen, dass die Konfiguration das richtige Kennwort hat.

1) system support diagnostic-cli

2) enable

3) Drücken Sie die Eingabetaste ohne Kennwort.

4) more system:running-config | include wccp

Phase 2: Überprüfen des WCCP-Status

Führen Sie den Befehl show wccp

Global WCCP information:

Router information:

Router Identifier: -not yet determined-

Protocol Version: 2.0

Service Identifier: 97

Number of Cache Engines: 1

Number of routers: 2

Total Packets Redirected: 0

Redirect access-list: Redirect_traffic

Total Connections Denied Redirect: 0

Total Packets Unassigned: 0

Group access-list: WCCP-CLIENT

Total Messages Denied to Group: 0

Total Authentication failures: 0

Total Bypassed Packets Received: 0

Führen Sie den Befehl show wccp 97 service

WCCP service information definition:

Type: Dynamic

Id: 97

Priority: 240

Protocol: 6

Options: 0x00000012

--------

Hash: DstIP

Alt Hash: -none-

Ports: Destination:: 80 443 0 0 0 0 0 0

Anmerkung: Die Dienst-ID lautet 97. Stellen Sie sicher, dass die vom WCCP-Client bezogene Portnummer in den Ports angezeigt wird: Abschnitt.

3) Run the command show wccp 97 view

Fehlerbehebung

Schritt 1: Überprüfen Sie, ob FTD über die Route von derselben Schnittstelle verfügt, die die WCCP-Anforderung vom Proxy-Server erhalten hat.

In diesem Beispiel wird der Datenverkehr an die DMZ-Schnittstelle umgeleitet.

>show route

S 10.xx.xx.xx 255.yyy.yyy.yyy [1/0] via 10.zz.zz.z, dmz

Anmerkung: Hier ist 10.xx.xx.xx die IP-Adresse des Proxyservers, 255.yyy.yyy.yyy die Netzmaske, 10.zz.zz.z das Next-Hop-Gateway.

Phase 2: Nehmen Sie die Aufnahmen an der internen und der dmz-Schnittstelle, um sicherzustellen, dass der Datenverkehr umgeleitet wird.

Erfassung an interner Schnittstelle für Port 443

capture capinside interface inside trace detail match tcp any any eq 443

Erfassung an der DMZ-Schnittstelle:

capture capdmz interface dmz trace detail match gre any any

Anmerkung: Auf der dmz-Schnittstelle müssen Sie mit dem GRE-Protokoll filtern. Das Umleitungspaket wird in das GRE-Paket für den WCCP-Client gekapselt.

Schritt 3: Debuggen für wccp

Führen Sie die folgenden Befehle aus:

debug wccp event

debu wccp packet

Der Cisco Bug IDCSCvn90518 wurde wegen einer Erweiterung ausgelöst, die den nativen FDM- und FMC-Modus für die WCCP-Konfiguration unterstützt.

Feedback

Feedback