Einleitung

In diesem Dokument werden die erforderlichen Konfigurationsschritte zur Integration von Cisco Secure Email (CES) mit Microsoft 365 Quarantine beschrieben.

Hintergrundinformationen

In einer modernen E-Mail-Infrastruktur werden in der Regel mehrere Sicherheitsebenen bereitgestellt, was dazu führen kann, dass Nachrichten von verschiedenen Systemen unter Quarantäne gestellt werden. Um die Benutzerfreundlichkeit zu verbessern und einheitliche Benachrichtigungs-Workflows zu gewährleisten, wird empfohlen, die Quarantäne-Verwaltung auf einer zentralen Plattform zu verwalten.

In diesem Leitfaden wird der Prozess zum Umleiten unerwünschter Nachrichten wie Spam und Graustufenpost, die von der Cisco CES erkannt wurden, an die Microsoft 365-Benutzerquarantäne beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Ein aktiver Tenant im CES-Gateway

- Ein aktiver Mandant in Microsoft Exchange online

- Zugriff auf Microsoft 365-Services (O365)

- Eine Lizenz für Microsoft 365 Defender (erforderlich, um Quarantänerichtlinien und -benachrichtigungen zu konfigurieren)

Verwendete Komponenten

Dieses Dokument ist nicht auf bestimmte Software- und Hardware-Versionen beschränkt.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konfigurieren von Microsoft 365 (O365)

Richten Sie zunächst Microsoft 365 ein, um Nachrichten in Quarantäne zu empfangen und zu verwalten.

Quarantäne-Benachrichtigungen in Microsoft Exchange Online aktivieren

Es gibt mehrere Konfigurationsoptionen, mit denen Sie steuern können, wie Nachrichten an den Microsoft 365-Quarantänebereich weitergeleitet werden.

Wenn Endbenutzer daran gehindert werden sollen, auf Nachrichten in Quarantäne zuzugreifen oder Quarantänebenachrichtigungen zu erhalten, kann dies durch die Implementierung einer Mail Flow-Regel (Transport) erreicht werden, die die Nachrichten direkt in Quarantäne umleitet.

Wenn Endbenutzer hingegen Quarantänebenachrichtigungen erhalten und Nachrichten freigeben können, muss die Regelkonfiguration entsprechend angepasst werden. In diesem Szenario muss der SCL-Wert (Spam Confidence Level) auf 9 gesetzt werden, wodurch die Nachricht als vertrauenswürdiger Spam gekennzeichnet wird und Benutzerbenachrichtigungen und Freigabefunktionen aktiviert werden.

Diese Konfigurationen werden in der offiziellen Dokumentation von Microsoft beschrieben. Konfiguration der Microsoft Quarantine-Benachrichtigung.

Das Beispiel zeigt die Konfiguration, die es Endbenutzern ermöglicht, Quarantäne-Benachrichtigungen und Freigabenachrichten zu erhalten.

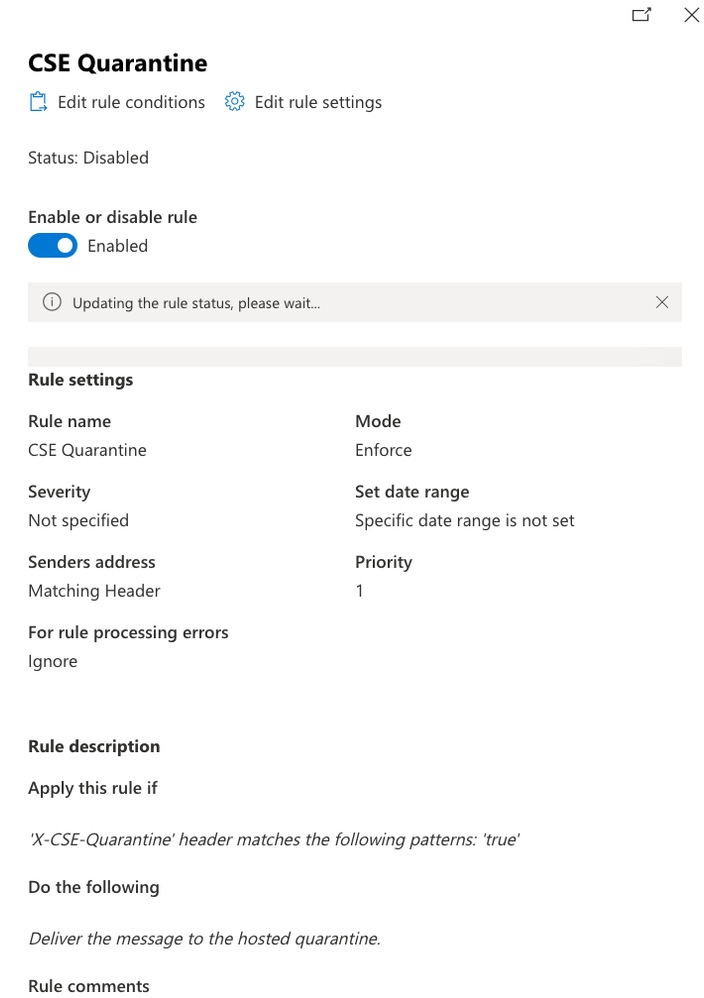

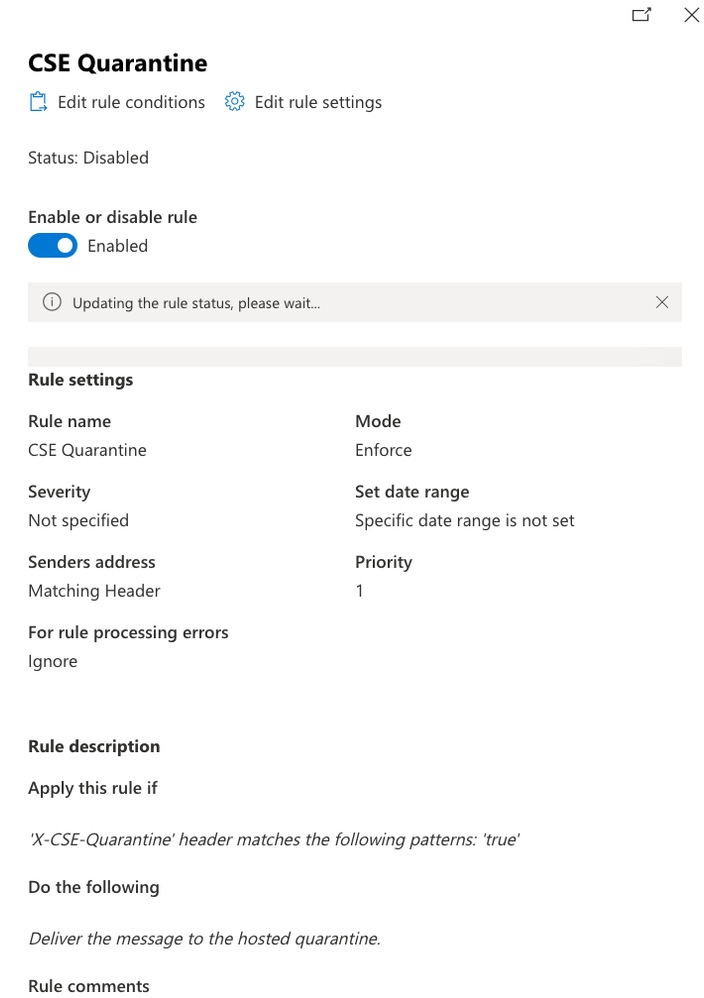

Erstellen einer Mailflow-Regel

Konfigurieren Sie nach dem Aktivieren der Benachrichtigungen eine Regel, die vom CES-Gateway markierte Nachrichten an die von Microsoft gehostete Quarantäne umleitet.

- Öffnen Sie das Microsoft Exchange-Admin-Center.

- Navigieren Sie im Menü auf der linken Seite zu Mail Flow > Rules (Mail-Fluss > Regeln).

- Klicken Sie auf Regel hinzufügen, und wählen Sie dann Neue Regel erstellen aus.

- Legen Sie den Regelnamen auf CSE-Quarantäneregel fest.

- Wählen Sie unter Diese Regel anwenden, wenn die Option Nachrichtenkopf aus, und wählen Sie Entspricht Textmustern.

- Geben Sie im Header-Namen X-CSE-Quarantine ein, und stellen Sie den Wert auf true ein.

- Wählen Sie unter Folgendem die Option Nachrichteneigenschaften ändern, Spam-Vertrauensstufe festlegen und dann 9 aus.

- Speichern Sie die Konfiguration.

- Stellen Sie nach dem Speichern sicher, dass die Regel aktiviert ist.

Auf dem Bild sehen Sie, wie die Regel aussieht.

Microsoft-Regel

Microsoft-Regel

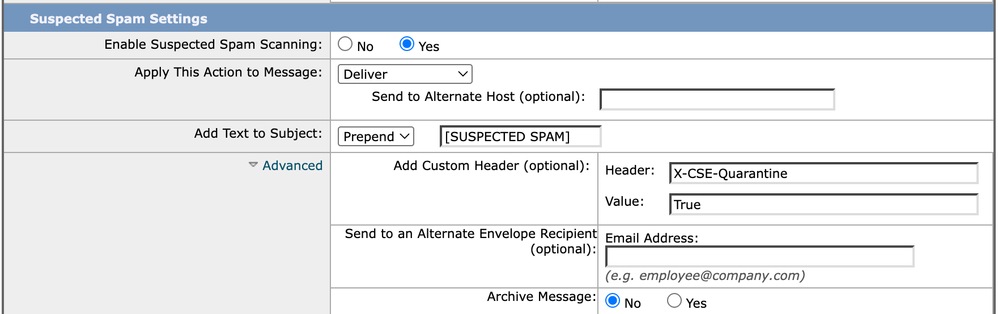

Konfigurieren von Cisco Secure Email

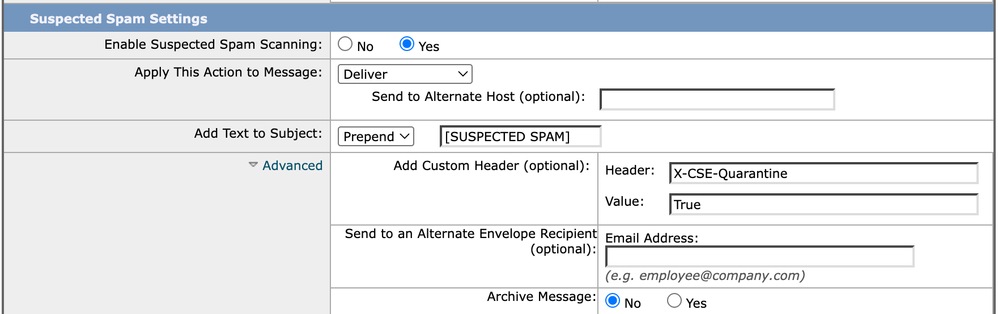

In Cisco CES wird ein benutzerdefinierter Header (X-CSE-Quarantine: true) kann jeder Nachricht hinzugefügt werden, die in die Quarantäne von Microsoft umgeleitet werden muss. Diese Nachrichten können von jedem Content-Filter oder jeder Engine auf der CES gekennzeichnet werden. In diesem Beispiel ist sie für Spam-verdächtige Nachrichten konfiguriert.

- Öffnen Sie die Cisco Secure Email Management Console.

- Navigieren Sie zu Mail-Policys > Mail-Policys für \"Eingehend\".

- Bearbeiten Sie die Richtlinien, die Sie ändern möchten (wählen Sie z. B. die Standardrichtlinie aus).

- Klicken Sie auf die Spam-Einstellungen für die ausgewählte Richtlinie.

- Ändern Sie unter "Verdächtiger Spam" die Aktion von Quarantäne in Zustellen.

- Klicken Sie auf Erweitert, und fügen Sie einen benutzerdefinierten Header hinzu:

- Header-Name: X-CSE-Quarantäne

- Wert: true (derselbe Wert, der in der Microsoft-Regel verwendet wird)

- Klicken Sie auf Senden und dann auf Änderungen bestätigen, um die Konfiguration zu übernehmen.

Auf dem Bild sehen Sie, wie die Konfiguration aussieht.

CES-Konfiguration

CES-Konfiguration

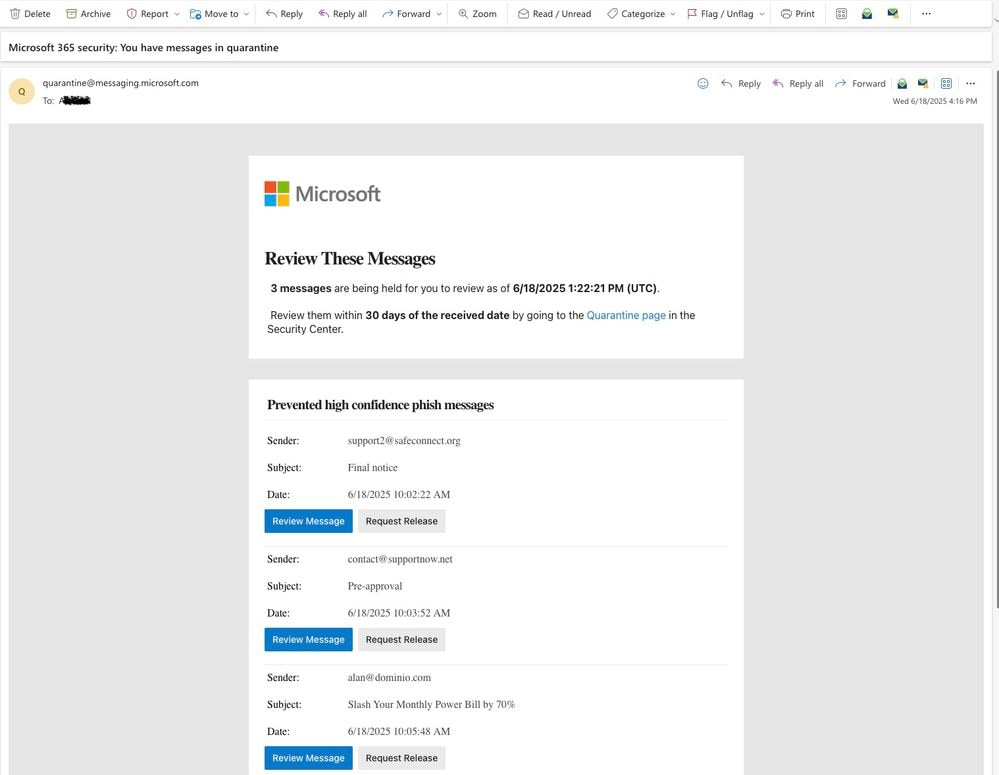

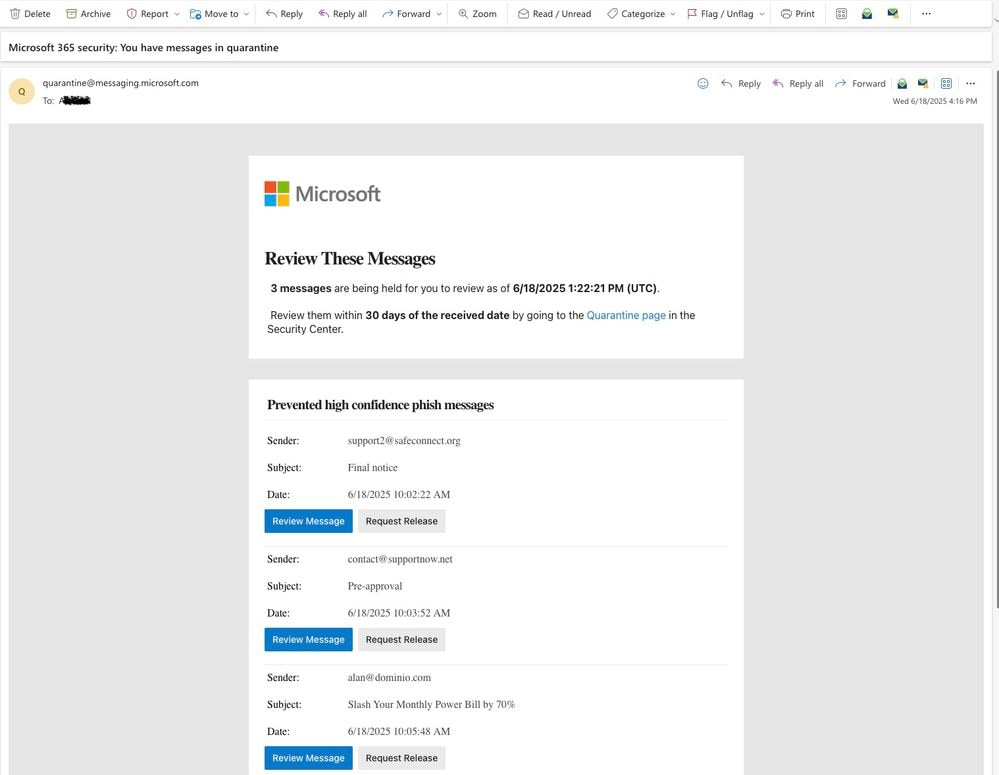

Überprüfung

Ab diesem Zeitpunkt werden E-Mails, die von der Cisco CES als potenzieller Spam identifiziert wurden, mit dem benutzerdefinierten Header versehen. Microsoft 365 erkennt diesen Tag und leitet die Nachricht an die Microsoft Quarantine weiter.

Benutzer erhalten Quarantäne-Benachrichtigungen gemäß der Microsoft 365-Konfiguration.

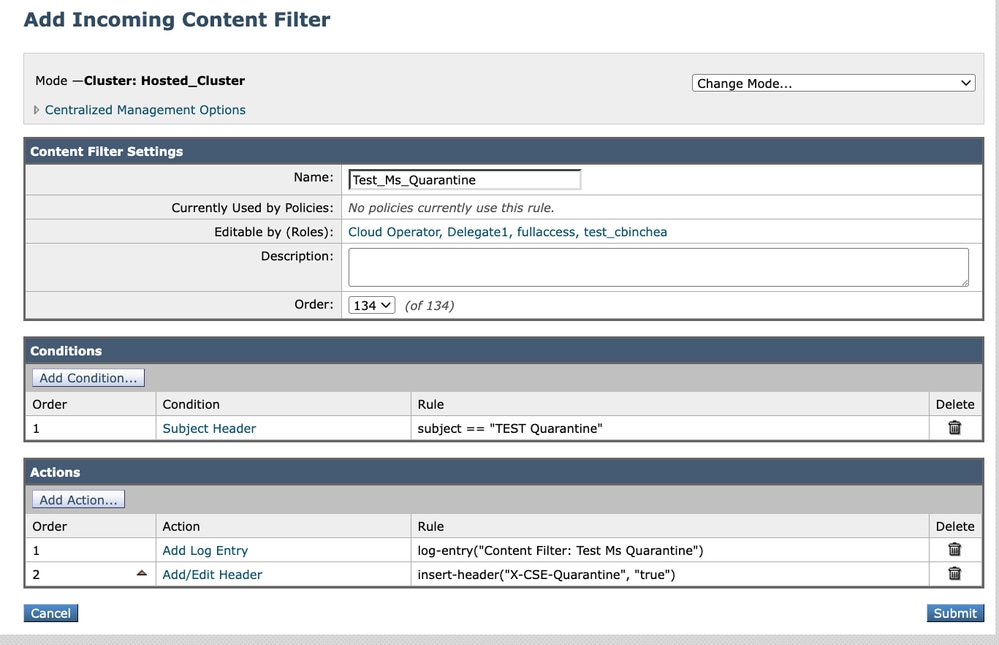

Fehlerbehebung

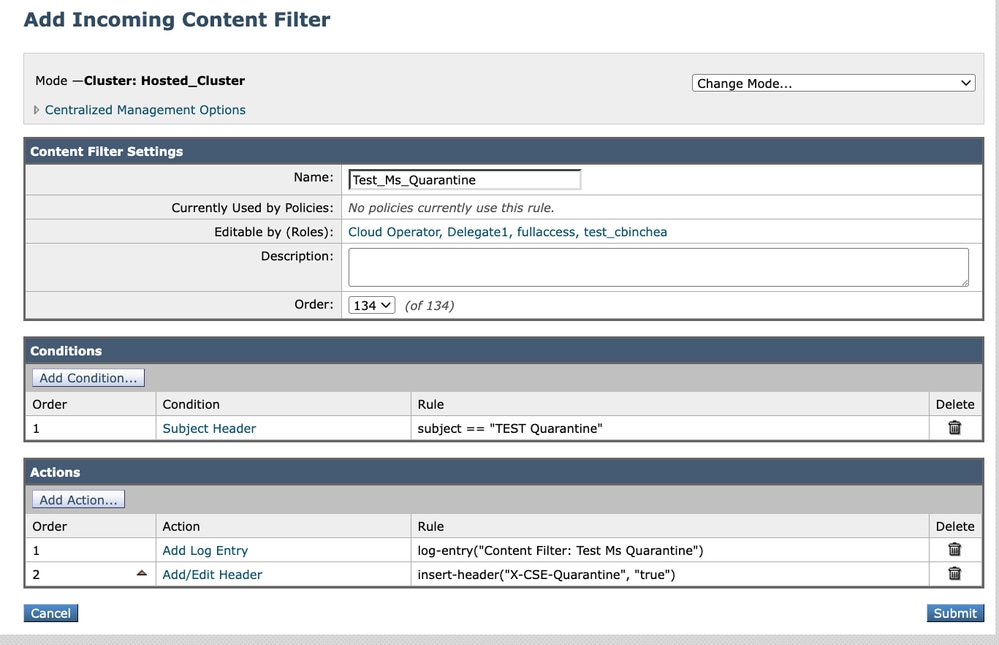

Um die Effektivität der Konfiguration zu überprüfen und sicherzustellen, dass Microsoft die Nachricht an die beabsichtigte Quarantäne weiterleitet, kann ein Filter für eingehende Inhalte erstellt werden, um denselben Header einzufügen, wenn der Betreff der Nachricht mit einem bestimmten Schlüsselwort oder Muster übereinstimmt.

Durch die Implementierung dieses Filters hängt das Secure Email Gateway (SEG) den festgelegten Header an, sodass Microsoft 365 die Nachricht gemäß seiner standardmäßigen Anti-Spam-Logik verarbeiten kann. Dadurch wird das Verhalten, das auftreten kann, wenn der Header von der nativen Spam-Filter-Engine eingeprägt wird, effektiv repliziert.

Hier ist ein Beispiel für einen Content-Filter:

Content-Filter-Test

Content-Filter-Test

Feedback

Feedback