Einleitung

In diesem Dokument wird beschrieben, wie Sie einen Content-Filter erstellen, um E-Mail-Security-Appliance-Nachrichten (ESAs) zu überwachen, die bei SPF und DKIM fehlschlagen können.

Voraussetzungen

- Cisco Email Security Appliance - Produktwissen

- Grundkenntnisse der Authentifizierungsmethoden von Sender Policy Framework (SPF) und DomainKeys Identified Mail (DKIM).

Anforderungen

- Die SPF- und DKIM-Verifizierung ist in jeder Ihrer Mail Flow-Richtlinien aktiviert.

- Eine entsprechende Benutzerrolle, in der Sie Content-Filter erstellen und implementieren können.

- CLI-Zugriff auf Ihre Appliance, wenn Sie mithilfe der Befehlszeilenoption nach Filterzufällen suchen möchten.

Hintergrundinformationen

Wenn Sie einen Content-Filter implementieren, um diese beiden Mechanismen zu überwachen, haben Sie den Vorteil, Transparenz, Nachverfolgung und sogar die Möglichkeit zu bieten, Nachrichten zu exportieren, die mit diesen E-Mail-Authentifizierungstechnologien fehlschlagen können, um zukünftige Referenz und Anforderungen basierend auf Ihrer Organisation zu erhalten, die Ihnen auch helfen können, zukünftige Implementierungsentscheidungen zu treffen.

Was ist SPF und DKIM?

SPF und DKIM sind Mechanismen, die die Sicherheit von E-Mail-Nachrichten gewährleisten. Diese Protokolle können verhindern, dass nicht autorisierte Server Nachrichten wie von Ihrer Domäne aus versenden. Außerdem können Empfänger so überprüfen, ob E-Mails von Ihrer Organisation stammen.

Die SPF-Aufzeichnung verbessert die Authentifizierungsabdeckung und -bereitstellung und trägt dazu bei, das gewünschte Sicherheitsniveau für Ihre Domänen zu erreichen. SPF wird auf den E-Mail-Server des Empfängers angewendet und überprüft die IP-Adresse des Absenders, die Domäne im FROM-Header der E-Mail und die Liste der zulässigen Absender im DNS-SPF-Datensatz für diese Domäne. Die Zustellung kann fehlschlagen, wenn die IP-Adresse des Absenders nicht in der Liste enthalten ist.

Während SPF angibt, ob ein Server E-Mails als Domäne senden kann, prüft DKIM E-Mails. Dabei handelt es sich um eine Signatur, mit der Empfängerserver E-Mails bis zu ihrem Ursprung zurückverfolgen können.

DKIM bietet eine Möglichkeit, zu überprüfen, ob eine E-Mail authentisch ist, nicht bei der Übertragung geändert wurde und tatsächlich von Ihrem Server gesendet wurde. Wenn DKIM fehlschlägt, kann der Empfänger die E-Mail als nicht vertrauenswürdig behandeln und entscheiden, wie er die E-Mail verarbeiten möchte. Wahrscheinlich landet es in einem Spam-Ordner des Empfängers, kann aber auch komplett verworfen werden.

Konfigurieren

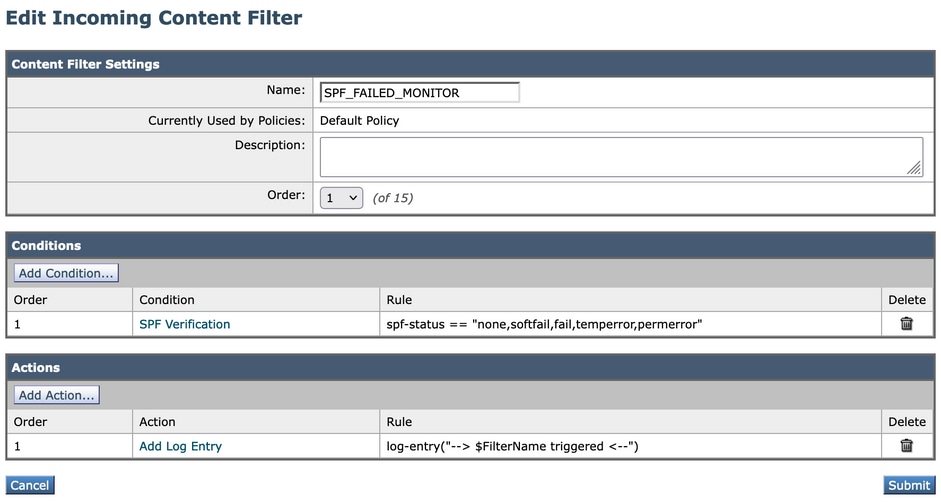

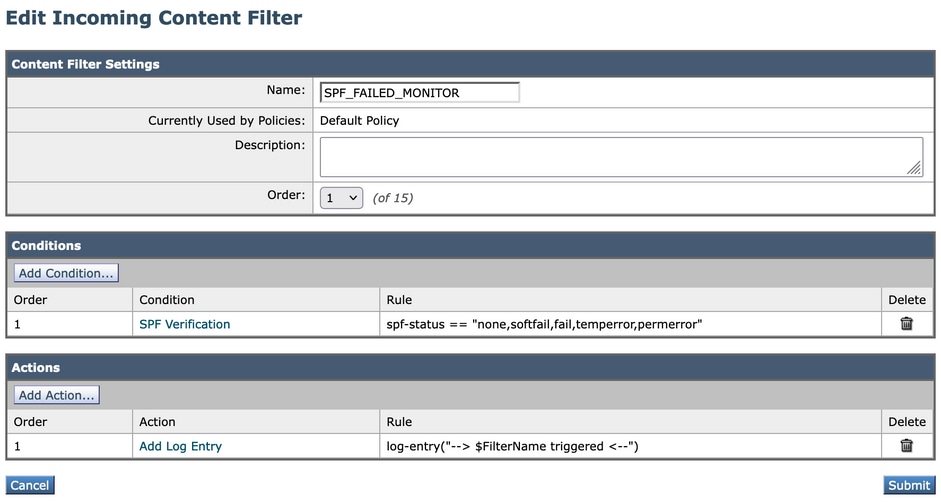

Erstellen Sie einen Filter für eingehende Inhalte für den SPF-Monitor.

- Navigieren Sie in der ESA-GUI zu Mail-Policys > Filter für eingehende Inhalte.

- Klicken Sie auf Filter hinzufügen.

- Verwenden Sie im Feld Name einen passenden Namen, um den Filter zu identifizieren. In diesem Fall SPF_FAILED_MONITOR.

- Klicken Sie auf Bedingung hinzufügen.

- Suchen Sie auf der linken Seite nach SPF Verification (SPF-Verifizierung). Hier drin: Keine, SoftFail, Fail, TempError, PermError.

- Wenn Sie diese Optionen aktiviert haben, klicken Sie unten im Fenster auf OK.

- Klicken Sie nun auf Aktion hinzufügen, und wählen Sie auf der linken Seite Protokolleintrag hinzufügen aus.

- Im Textfeld können Sie den Text hinzufügen, der am besten zu Ihnen passt, in diesem Fall wie folgt: —> $FilterName ausgelöst <—

Hinweis: Ein Protokolleintrag bietet mehr Kontrolle und Transparenz darüber, wann dieser Filter innerhalb der ESA ausgelöst wird. Wenn Sie beispielsweise eine Fehlerbehebung über eine Befehlszeile durchführen, erhalten Sie bessere Einblicke in die aktivierten Filter.

Beispiel:

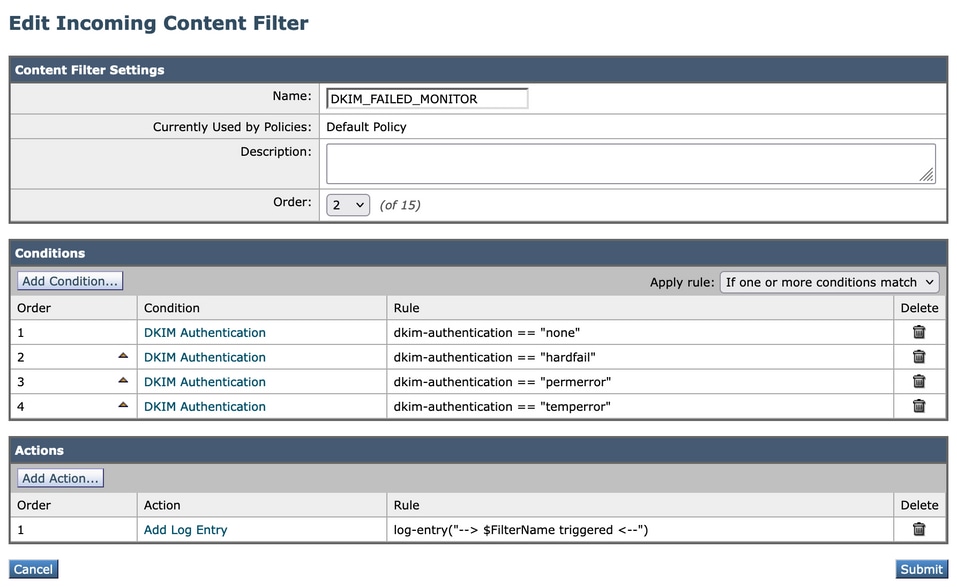

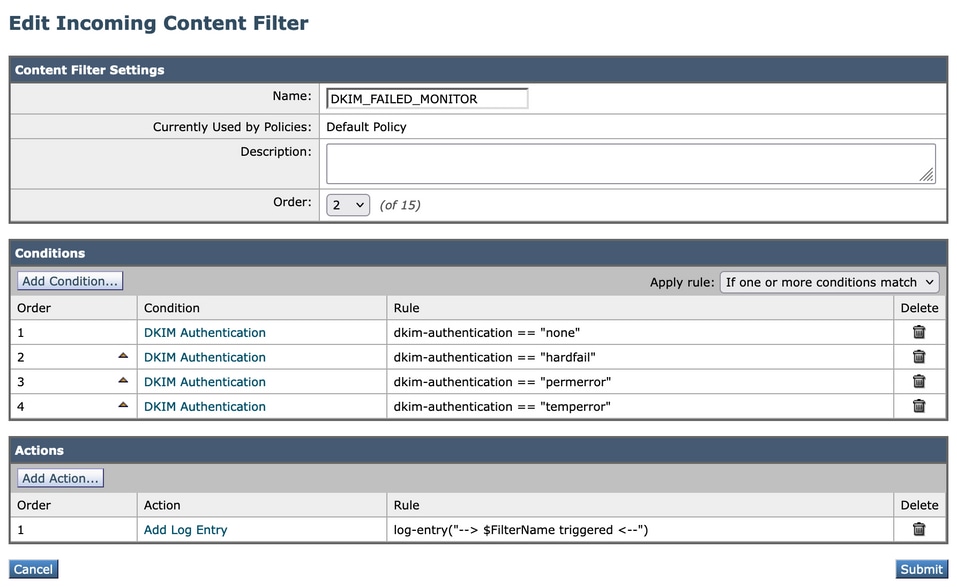

Erstellen eines Filters für eingehende Inhalte für DKIM Monitor

- Navigieren Sie in der ESA-GUI zu Mail-Policys > Filter für eingehende Inhalte.

- Klicken Sie auf Filter hinzufügen.

- Verwenden Sie im Feld Name einen passenden Namen, um den Filter zu identifizieren. Verwenden Sie in diesem Fall DKIM_FAILED_MONITOR.

- Klicken Sie auf Bedingung hinzufügen.

- Suchen Sie links nach DKIM Authentication (DKIM-Authentifizierung). Hier drin, benutze: keine, Hardfail, Permerror, Temperror.

- Wenn Sie diese Optionen aktiviert haben, klicken Sie unten im Fenster auf OK.

- Im Gegensatz zur SPF-Konfiguration müssen Sie in diesem DKIM-Inhaltsfilter eine Bedingung für jedes Authentifizierungsergebnis hinzufügen.

- Nachdem Sie die Bedingungen hinzugefügt haben, klicken Sie auf Aktion hinzufügen, und wählen Sie auf der linken Seite Protokolleintrag hinzufügen aus.

- Im Textfeld können Sie den Text hinzufügen, der am besten zu Ihnen passt. In diesem Fall wie folgt: —> $FilterName ausgelöst <—

Beispiel:

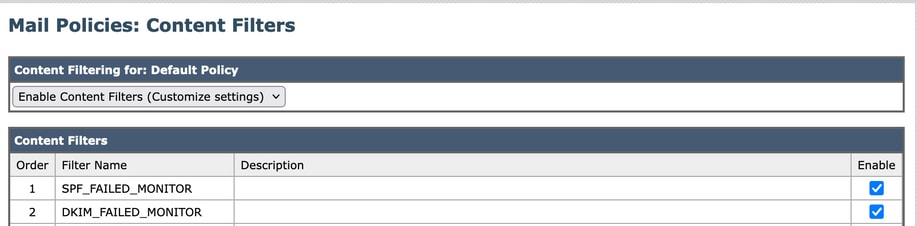

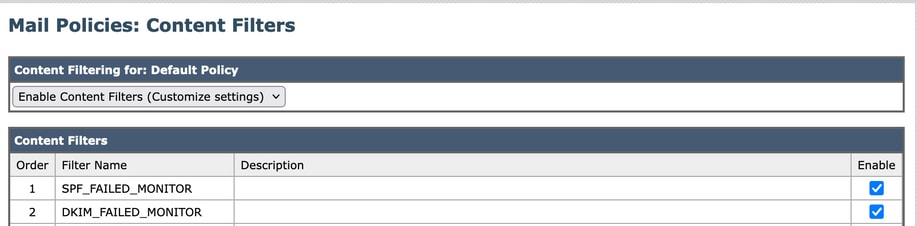

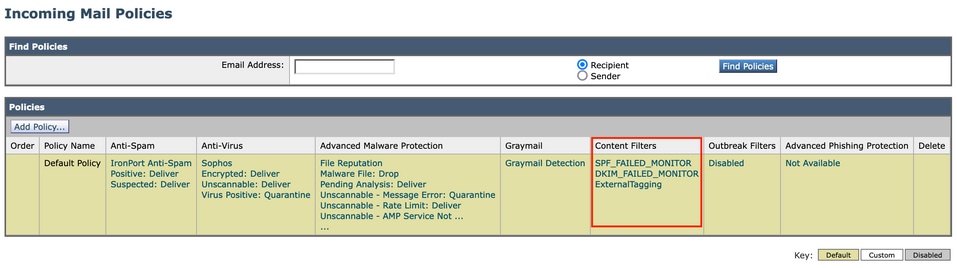

Aktivieren Sie die Filter für eingehende Inhalte in der Richtlinie für eingehende Mails.

Wenn Sie beide Content-Filter bereits konfiguriert haben, müssen Sie sie in Ihrer Mail-Policy für \"Eingehend\" aktivieren. Um dies zu erreichen, können Sie diese Schritte ausführen.

- Navigieren Sie in der ESA-GUI zu Mail-Policys > Mail-Policys für \"Eingehend\".

- Sie müssen festlegen, welche Richtlinie für Ihre Inhaltsfilter verwendet werden soll. Verwenden Sie in diesem Fall die Standardrichtlinie.

- Wechseln Sie zur siebten Spalte, die mit den Inhaltsfiltern verknüpft ist, und klicken Sie auf die Felder, die in dieser Spalte angezeigt werden.

-

Es wird ein Fenster mit dem Namen Content Filtering for: Default Policy (Inhaltsfilterung für: Standardrichtlinie) angezeigt.

-

Wählen Sie dort die Option Content-Filter aktivieren (Einstellungen anpassen) aus. Mit dieser Option können Sie auswählen, welche Inhaltsfilter in dieser Richtlinie aktiviert werden sollen.

-

Klicken Sie dann auf Senden.

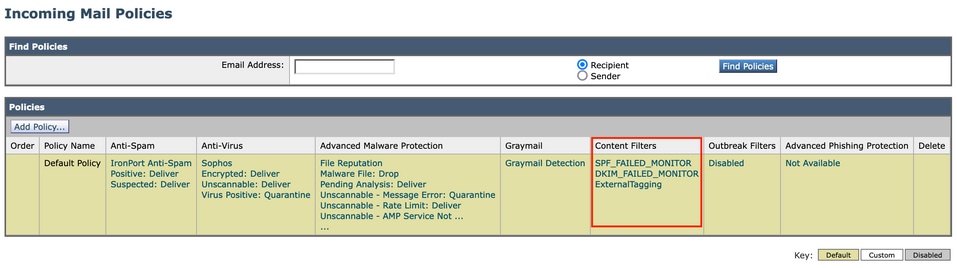

- Nachdem Sie auf Senden geklickt haben, kehrt das Fenster zu Ihren Mail-Policys für \"Eingehend\" zurück. In der Spalte \"Inhaltsfilter\" sehen Sie, dass neue Filter hinzugefügt wurden.

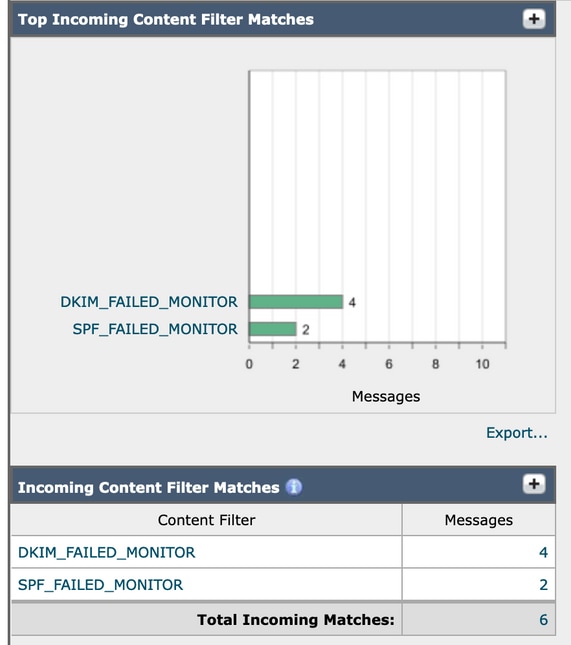

Überprüfen der Ergebnisse

Um die Ergebnisse dieser Content-Filter zu überprüfen, können Sie sie in der Monitoroption über die GUI oder über die Befehlszeile überprüfen.

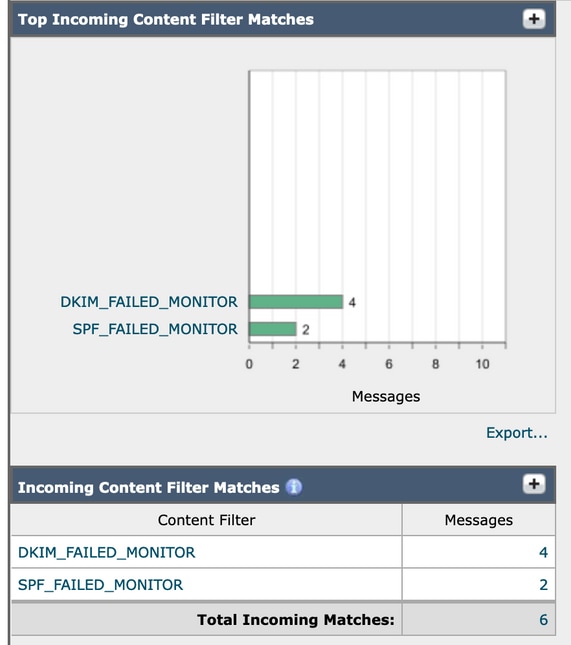

Überwachung über GUI

- Navigieren Sie in der ESA/SMA-GUI zu Monitor > Content Filters (Überwachung > Inhaltsfilter).

- Finden Sie alle Übereinstimmungen Ihrer Filter für eingehende Inhalte und die Nachrichten, die den Übereinstimmungen entsprechen, die die Filter hatten.

- Sie können auf jeden einzelnen klicken, und dies gibt Ihnen die Übereinstimmungen.

-

Wenn Sie auf die Anzahl der Nachrichten klicken, werden Sie an die Nachrichtenverfolgung gesendet, um eine globale Suche nach den Nachrichten durchzuführen, die mit dem Content-Filter übereinstimmen.

Überwachung über CLI

Diese Content-Filter können mit den folgenden Schritten auch über die CLI überwacht werden:

- Wenn Sie sich über die CLI bei Ihrer ESA angemeldet haben, können Sie diesen Befehl eingeben, um nach Übereinstimmungen zu suchen:

grep "SPF_FAILED_MONITOR" mail_logs

- Die Ausgabe dieses Befehls sieht wie folgt aus:

esa1.cisco.com> grep "SPF_FAILED_MONITOR" mail_logs Tue Mar 28 08:13:59 2023 Info: MID 3365 Custom Log Entry: --> SPF_FAILED_MONITOR triggered <-- Tue Mar 28 08:22:24 2023 Info: MID 3367 Custom Log Entry: --> SPF_FAILED_MONITOR triggered <-- ================================================================================== esa1.cisco.com> grep "DKIM_FAILED_MONITOR" mail_logs Tue Mar 28 08:09:04 2023 Info: MID 3364 Custom Log Entry: --> DKIM_FAILED_MONITOR triggered <-- Tue Mar 28 08:13:59 2023 Info: MID 3365 Custom Log Entry: --> DKIM_FAILED_MONITOR triggered <-- Tue Mar 28 08:17:45 2023 Info: MID 3366 Custom Log Entry: --> DKIM_FAILED_MONITOR triggered <-- Tue Mar 28 08:22:24 2023 Info: MID 3367 Custom Log Entry: --> DKIM_FAILED_MONITOR triggered <--

Zugehörige Informationen

Feedback

Feedback