Einleitung

In diesem Dokument werden Verfahren zur Migration von Sicherheitsgruppen-Tags (SGTs) von der Cisco DNA zur ISE beschrieben.

Voraussetzungen

Die ISE muss in die Cisco DNA integriert sein.

Anforderungen

Cisco empfiehlt Fachwissen in folgenden Bereichen:

- Identity Services Engine

- Cisco DNA

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Identity Services Engine (ISE) Version 3.3

- Cisco DNA

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Sicherheitsgruppen ermöglichen eine effektive Segmentierung für Anwendungen oder Geschäftsanforderungen, die keine vollständige Netzwerkisolierung erfordern, aber dennoch die Durchsetzung von Sicherheitsrichtlinien im selben virtuellen Netzwerk erfordern.

Durch Zuweisen von Sicherheitsgruppentags (SGTs) zu Endpunkten oder Benutzern werden logische Gruppierungen erstellt, um Richtlinien durchzusetzen.

Im Gegensatz zur herkömmlichen Segmentierung nur mit virtuellen Netzwerken bieten SGTs Mikrosegmentierungsfunktionen innerhalb eines einzigen virtuellen Netzwerks, insbesondere in SD-Access-Umgebungen. Sie ermöglichen die logische Trennung von Geräten und Benutzern, während sie im selben Netzwerk verbleiben. Mit der Weiterentwicklung der SGT-Technologie werden umfassendere Kontextinformationen und Ziele für dynamischere und flexiblere Sicherheitsrichtlinien bereitgestellt.

Konfigurieren

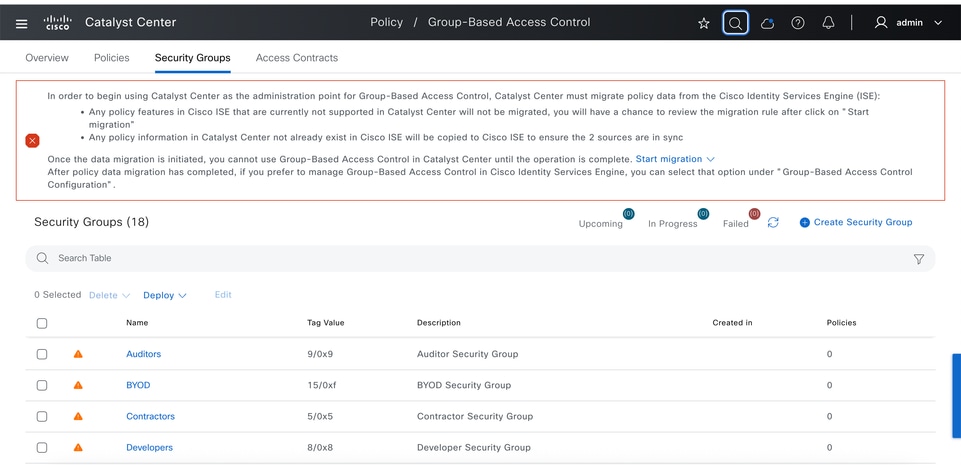

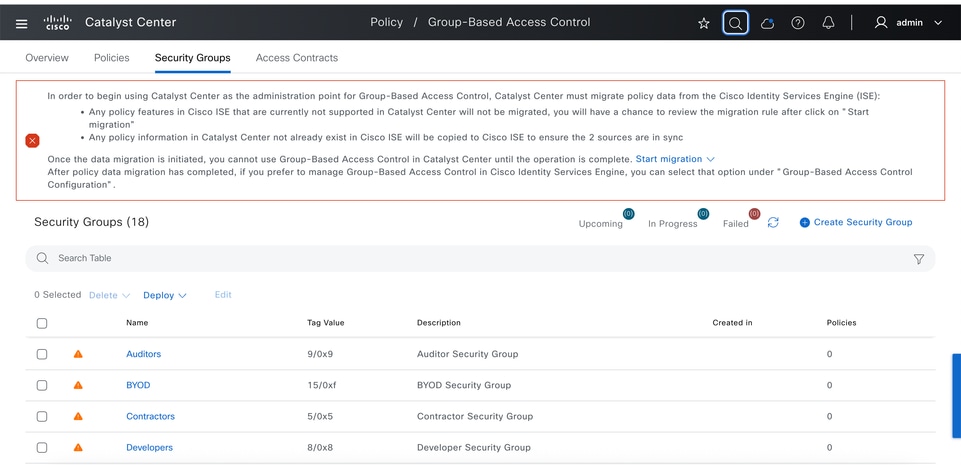

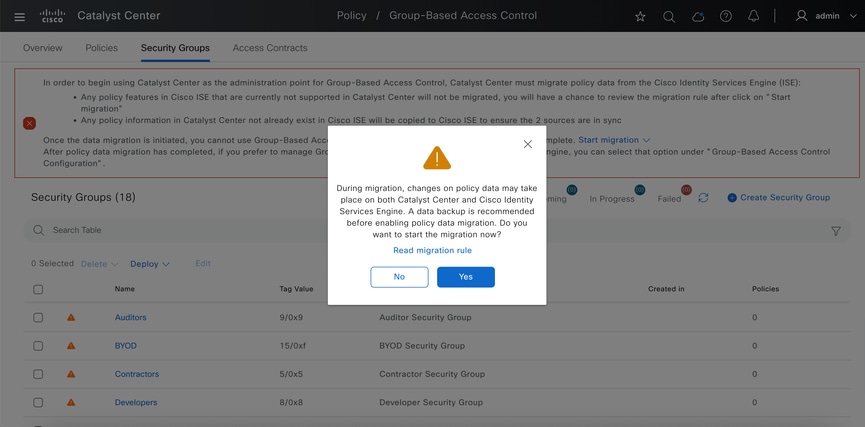

Schritt 1: Gehen Sie zu Richtlinie > Gruppenbasierte Zugriffskontrolle > Sicherheitsgruppen. Klicken Sie auf Migration starten wie dargestellt:

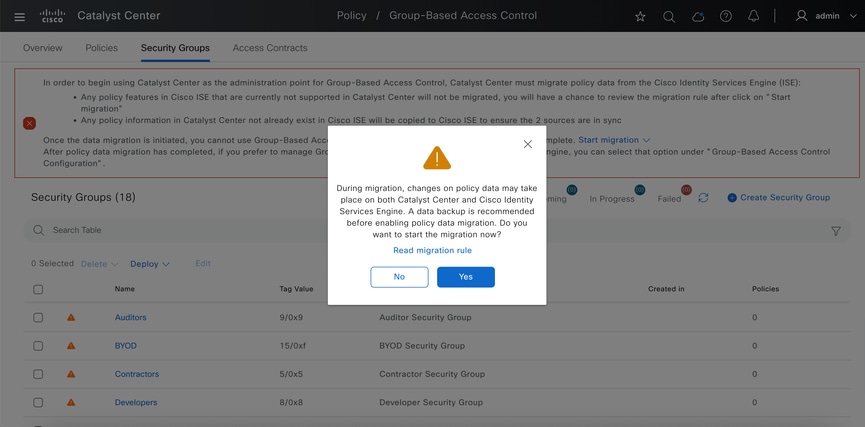

Phase 2: Ein Popup-Fenster wird angezeigt. Klicken Sie auf Ja.

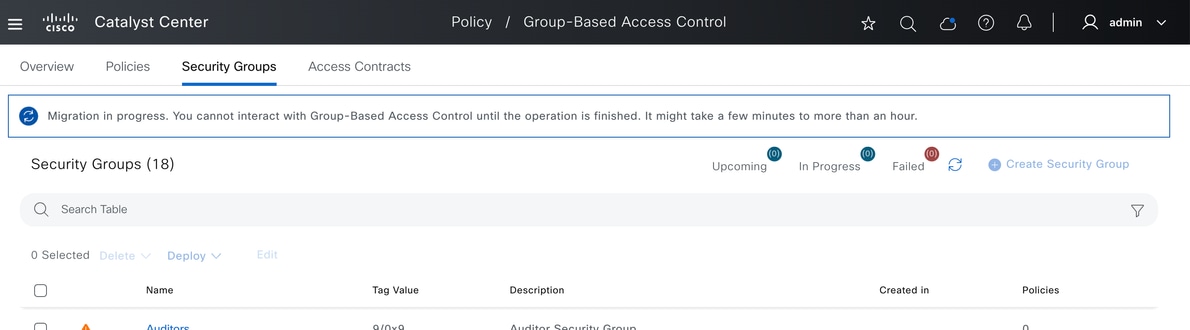

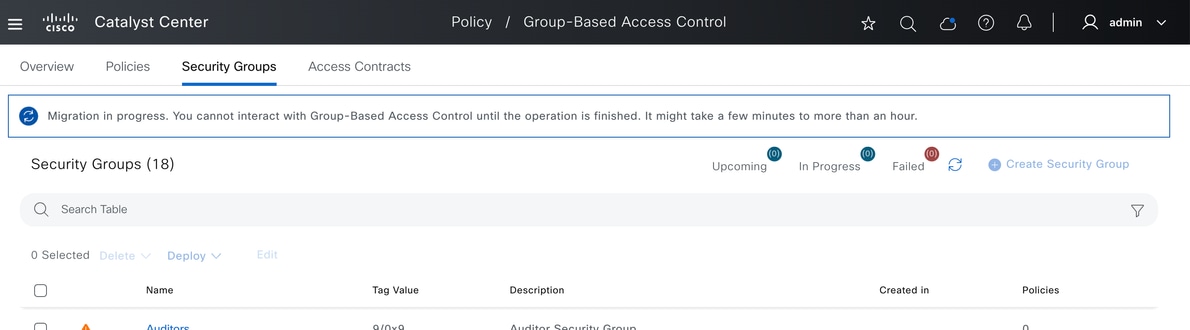

Sie zeigt, dass die Migration stattfindet:

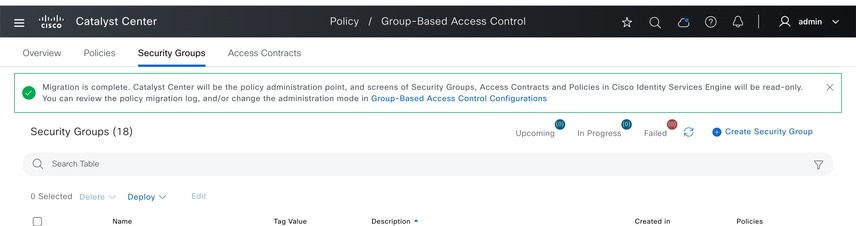

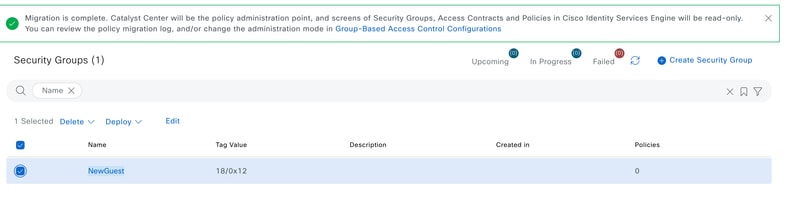

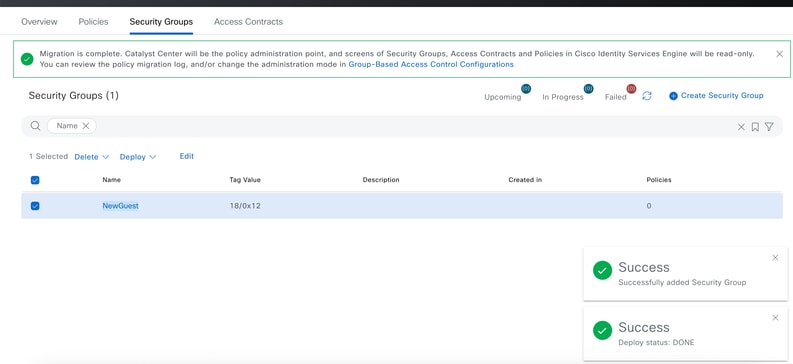

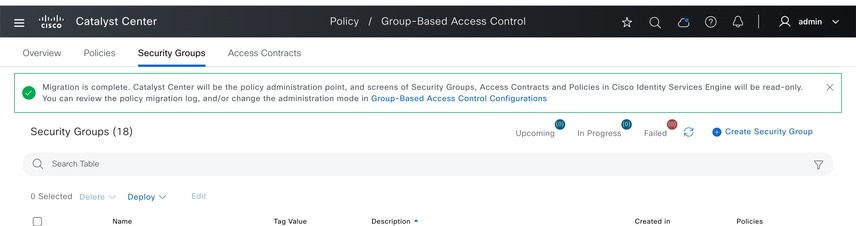

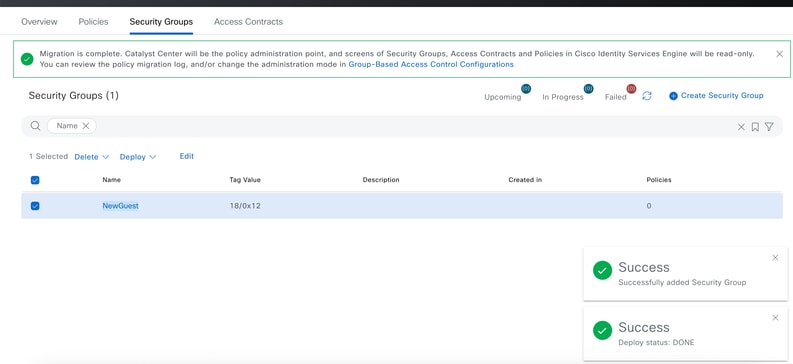

Schritt 3: Klicken Sie auf Sicherheitsgruppe erstellen, und erstellen Sie die Sicherheitsgruppe, die Sie an die ISE übertragen möchten.

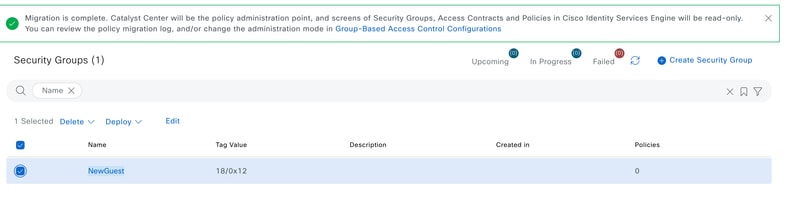

Nach der Verarbeitung wird die hinzugefügte Sicherheitsgruppe erfolgreich angezeigt.

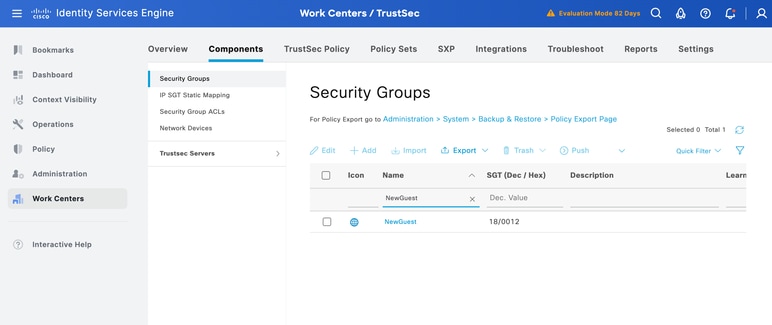

Überprüfung

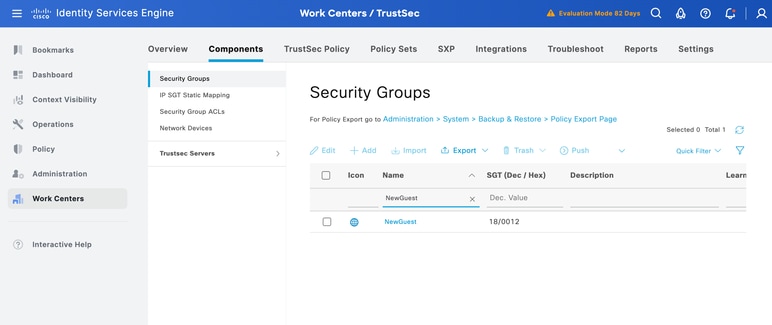

Überprüfen Sie in der ISE, ob der NewGuest SGT-Tag unter Workcenters > TrustSec > Security Groups (Workzentren > TrustSec > Sicherheitsgruppen) angezeigt wird, wie folgt:

Fehlerbehebung

Protokollanalyse von der ISE

Security Group Tag NewGuest wurde erstellt und auf der ISE veröffentlicht:

2025-06-08 16:45:55,671 INFO [pool-27182-thread-1][[]] cisco.cpm.nsf.impl.SecGroup -::::- Speichern unter UPS: NeuerGast

2025-06-08 16:45:55,672 DEBUG [pool-27182-thread-1][[] cisco.cpm.nsf.impl.SecGroup -:::- Erstellte UPS-Sicherheitsgruppe NewGuest mit ID 97f12c12-82ae-41c3-a20e-50c56e6bd304

2025-06-08 16:45:55,673 INFO [pool-27182-thread-1][[] cisco.cpm.nsf.impl.SecGroup -:::- SGT NewGuest hat 0 Standard-SGACLs

2025-06-08 16:45:55,673 INFO [pool-27182-thread-1][[] cisco.cpm.nsf.impl.SecGroup -:::- Hinzufügen von 0 SGACLs zu SGT NewGuest

2025-06-08 16:45:55,675 INFO [pool-27182-thread-1][[]] mnt.dbms.datadirect.impl.DatadirectServiceImpl -:::- Executing getStatus - datadirectSettings

2025-06-08 16:45:55,676 INFO [pool-27182-thread-1][[]] mnt.dbms.datadirect.impl.DatadirectServiceImpl -:::- Executing getStatus - datadirectSettings

2025-06-08 16:45:55,676 INFO [pool-27182-thread-1][[]] com.cisco.epm.jms.AQMessgeHandler -:::- Nachricht für Ereignis [TxnCommit / commit] und Nachricht veröffentlichen class[com.cisco.cpm.deployment.Replication.ups.UPSChangeSet]

Der Security Group Tag NewGuest wurde in die ISE-Datenbank eingefügt:

2025-06-08 16:45:55,678 DEBUG [pool-27182-thread-1][[] cisco.cpm.nsf.impl.NSFAdminUtil -:::- Hostname kavinise33ppan

2025-06-08 16:45:55,679 DEBUG [pool-27182-thread-1][[] cisco.cpm.nsf.impl.NSFAdminUtil -:::- Hostname kavinise33ppan

2025-06-08 16:45:55,681 INFO [pool-27182-thread-1][[]] cpm.trustsec.securitygroup.service.SgtNotificationRedirect -:::- Hat Post Commit für UPS-Aktionen INSERT, INSERT

2025-06-08 16:45:55,681 DEBUG [pool-27182-thread-1][[] cpm.trustsec.securitygroup.service.SgtNotificationRedirect -:::- Constructed NSF notification for SGT NewGuest ID 97f12c12-82ae-41c3-a20e-50c56e6bd304 Aktion EINFÜGEN

2025-06-08 16:45:55,681 INFO [pool-27182-thread-1][[]] acs.nsf.config.trustsec.CTSNotificationsService -:::- Nach Bestätigung für UPS-Aktionen erhalten:

2025-06-08 16:45:55,681 INFO [pool-27182-thread-1][[]] acs.nsf.config.trustsec.CTSNotificationsService -:::- [ Klasse: SecurityGroupData, ActionType: EINFÜGEN ]

Security Group Tag NewGuest wurde in der ISE SGT-Datenbank erstellt und aktualisiert:

2025-06-08 16:45:55,685 DEBUG [pool-27182-thread-1][[] cisco.cpm.nsf.impl.SecGroup -::::- end transaction :: SGT wird gespeichert

2025-06-08 16:45:55,685 INFO [pool-27182-thread-1][[]] cisco.cpm.nsf.impl.SecGroup -::::- erstellt SGT : NeuerGast

2025-06-08 16:45:59,238 DEBUG [com.cisco.cpm.prrt.impl.PrRTNotificationHandler@11d54366_DelayedSingle][[] cisco.cpm.prrt.impl.PrRTConfigurator -:::- ProtocolRuntime: Konfigurieren von SecGroup NewGuest: wert: 18, genId: 00, liegt im SGT-Bereich: falsch

Feedback

Feedback