Einleitung

In diesem Dokument wird beschrieben, wie Sie den externen Syslog-Server auf der ISE konfigurieren.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Identity Services Engine (ISE).

- Syslog-Server

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Identity Services Engine (ISE) 3.3 Version

- Kiwi Syslog-Server v1.2.1.4

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

.

Syslog-Meldungen von der ISE werden gesammelt und von Protokollsammlern gespeichert. Diese Protokollsammler werden Überwachungsknoten zugewiesen, sodass MnT die gesammelten Protokolle lokal speichert.

Um Protokolle extern zu sammeln, konfigurieren Sie externe Syslog-Server, die als Ziele bezeichnet werden. Protokolle werden in verschiedene vordefinierte Kategorien eingeteilt.

Sie können die Protokollierungsausgabe anpassen, indem Sie die Kategorien in Bezug auf die Ziele, den Schweregrad usw. bearbeiten.

Konfiguration

Sie können die Webschnittstelle verwenden, um entfernte Syslog-Serverziele zu erstellen, an die Systemprotokollmeldungen gesendet werden. Protokollnachrichten werden gemäß dem Syslog-Protokollstandard (siehe RFC-3164) an die Remote-Syslog-Serverziele gesendet.

Konfigurieren des Remote-Protokollierungsziels (UDP-Syslog)

Klicken Sie in der Cisco ISE-GUI auf das Menuicon ( ), und wählen Sie Administration > Click Add ().

), und wählen Sie Administration > Click Add ().

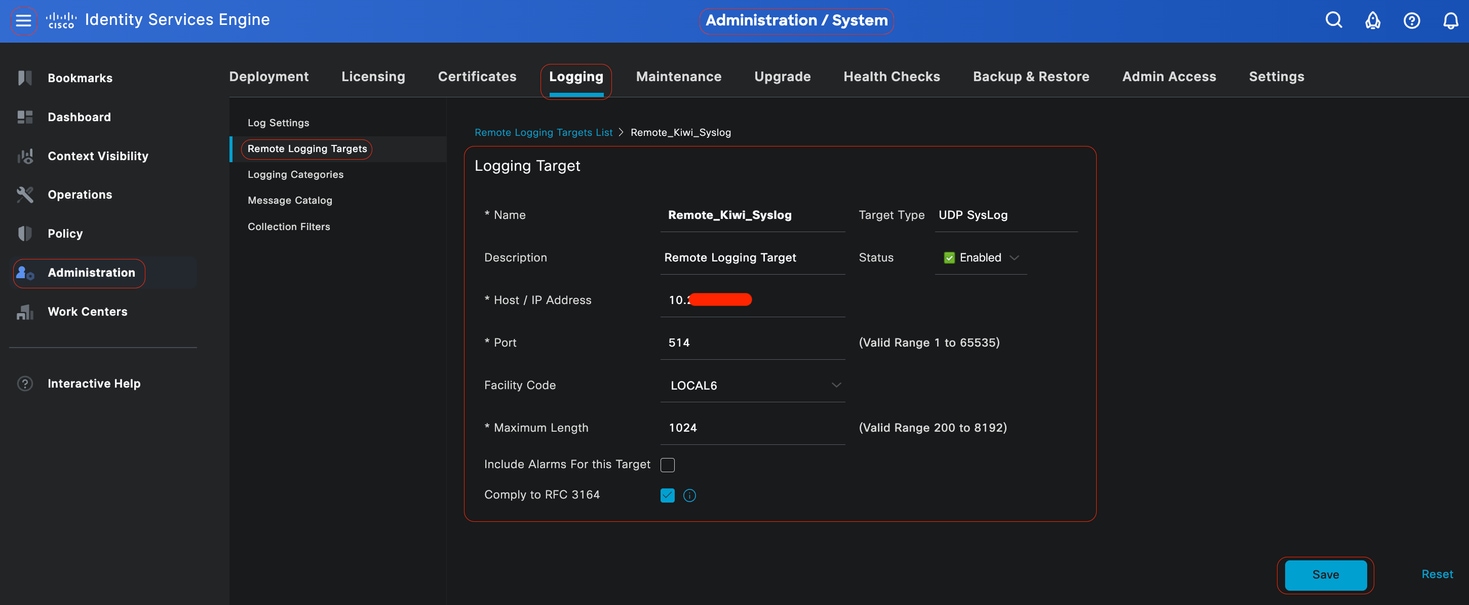

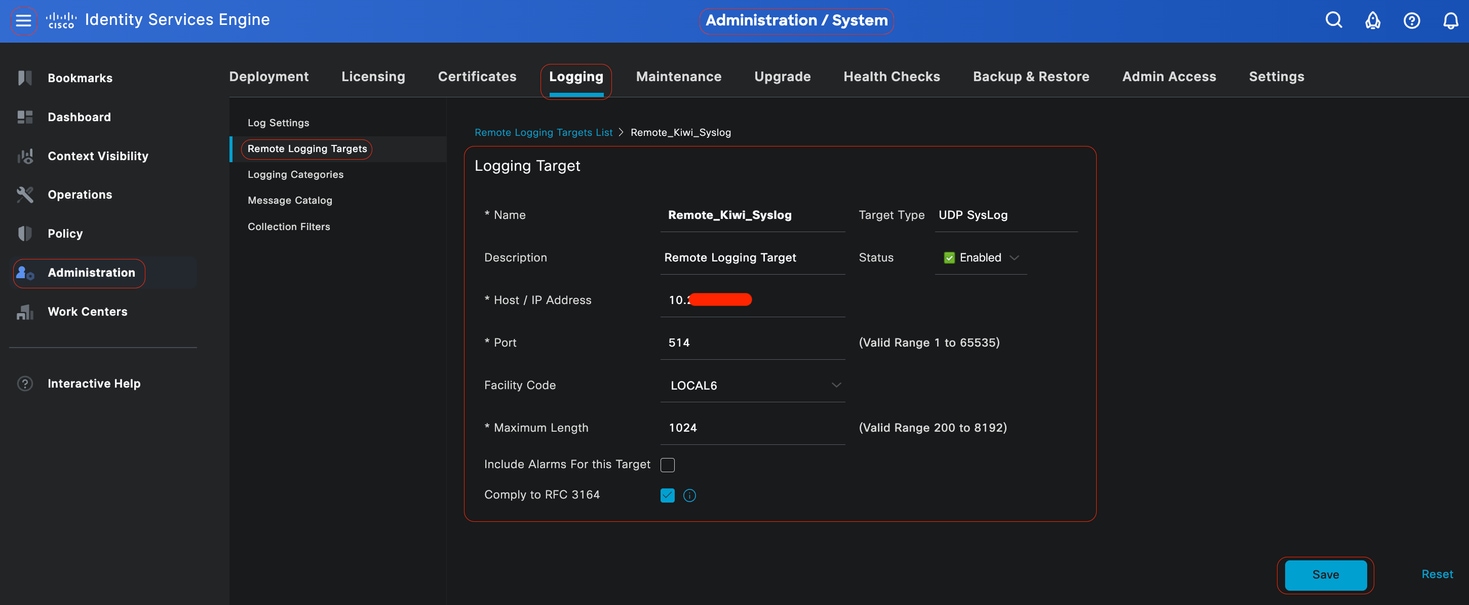

Anmerkung: Dieses Konfigurationsbeispiel basiert auf einem Screenshot mit dem Namen: Konfigurieren des Remote Logging Target

- Name wie Remote_Kiwi_Syslog, hier können Sie den Namen des Remote-Syslog-Servers eingeben, dieser wird für beschreibende Zwecke verwendet.

- Zieltyp als UDP-Syslog. In diesem Konfigurationsbeispiel wird UDP-Syslog verwendet. Sie können jedoch weitere Optionen aus der Dropdown-Liste Zieltyp konfigurieren:

UDP-Syslog: Diese Funktion wird zum Senden von Syslog-Meldungen über UDP verwendet und eignet sich für einfache und schnelle Protokollierung.

TCP-Syslog: Diese Funktion wird zum Senden von Syslog-Meldungen über TCP verwendet. Dadurch wird die Zuverlässigkeit durch Fehlerprüfung und Funktionen zur erneuten Übertragung gewährleistet.

Sicheres Syslog: Dies bezieht sich auf Syslog-Meldungen, die über TCP mit TLS-Verschlüsselung gesendet werden, um Datenintegrität und Vertraulichkeit zu gewährleisten.

Anmerkung: Es muss unbedingt erwähnt werden, dass Sie, wenn Sie einen Syslog-Server mit FQDN konfigurieren, DNS-Caching einrichten müssen, um Beeinträchtigungen der Leistung zu vermeiden. Ohne DNS-Caching fragt die ISE den DNS-Server jedes Mal ab, wenn ein Syslog-Paket an das mit FQDN konfigurierte Remote-Protokollierungsziel gesendet werden muss. Dies hat gravierende Auswirkungen auf die ISE-Performance.

Verwenden Sieservice cache enableden Befehl im gesamten PSN der Bereitstellung, um Folgendes zu überwinden:

Beispiel

ise/admin(config)# service cache enable hosts ttl 180

- Port wie 514, in diesem Konfigurationsbeispiel lauscht der Kiwi Syslog Server Port 514, der der Standardport für UDP Syslog-Meldungen ist.Benutzer können diese Portnummer jedoch auf einen beliebigen Wert zwischen 1 und 65535 ändern.Stellen Sie sicher, dass Ihr gewünschter Port nicht von einer Firewall blockiert wird.

- Anlagencode als LOCAL6 können Sie den Syslog-Anlagencode, der für die Protokollierung verwendet werden soll, aus der Dropdown-Liste auswählen. Gültige Optionen sind Local0 bis Local7.

- Maximale Länge als 1024. Hier können Sie die maximale Länge der Zielnachrichten für das Remote-Protokoll eingeben. Die maximale Länge ist auf 1024 standardmäßig ISE 3.3 eingestellt, Werte liegen zwischen 200 und 8192 Byte.

Anmerkung: Um zu vermeiden, dass verkürzte Nachrichten an Ihr Remote-Ziel gesendet werden, können Sie die maximale Länge auf 8192 einstellen.

- Alarme für dieses Ziel einbeziehen, um es einfach zu halten, in diesem Konfigurationsbeispiel ist Alarme für dieses Ziel einbeziehen nicht aktiviert. Wenn Sie dieses Kontrollkästchen aktivieren, werden jedoch auch Alarmmeldungen an den Remote-Server gesendet.

- Comply to RFC 3164 (RFC 3164 einhalten) ist aktiviert. Wenn Sie dieses Kontrollkästchen aktivieren, werden die Trennzeichen (, ; { } \ \) in den Syslog-Meldungen, die an die Remote-Server gesendet werden, sind nicht mit Escapezeichen versehen, selbst wenn ein umgekehrter Schrägstrich (\) verwendet wird.

-

Klicken Sie nach Abschluss der Konfiguration auf Speichern.

-

Nach dem Speichern zeigt das System folgende Warnung an: Sie haben sich entschieden, eine unsichere (TCP/UDP) Verbindung zum Server herzustellen. Möchten Sie wirklich fortfahren? Klicken Sie auf "Ja".

Konfigurieren des Remote-Ziels

Konfigurieren des Remote-Ziels

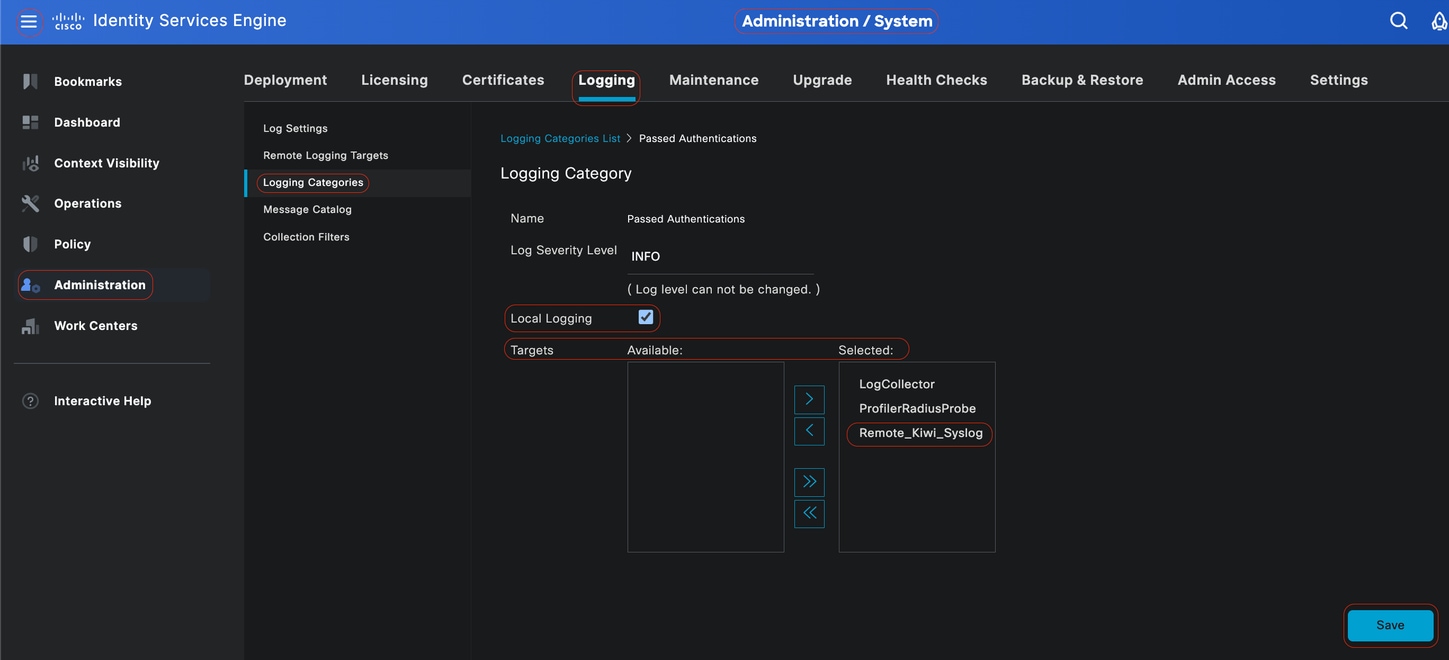

Konfigurieren des Remote-Ziels unter Protokollierungskategorien

Die Cisco ISE sendet überprüfbare Ereignisse an das Syslog-Ziel. Nachdem Sie das Remote-Protokollierungsziel konfiguriert haben, müssen Sie das Remote-Protokollierungsziel den vorgesehenen Kategorien zuordnen, um die überprüfbaren Ereignisse weiterzuleiten.

Die Protokollierungsziele können dann jeder dieser Protokollierungskategorien zugeordnet werden. Ereignisprotokolle aus diesen Protokollkategorien werden nur von PSN-Knoten generiert und können so konfiguriert werden, dass die relevanten Protokolle an den Remote-Syslog-Server gesendet werden, je nachdem, welche Dienste auf diesen Knoten aktiviert sind:

Ereignisprotokolle aus diesen Protokollkategorien werden von allen Knoten in der Bereitstellung generiert und können so konfiguriert werden, dass die relevanten Protokolle an den Remote-Syslog-Server gesendet werden:

In diesem Konfigurationsbeispiel konfigurieren Sie Remote Target unter vier Protokollierungskategorien, diesen 3, um Authentifizierungs-Datenverkehrsprotokolle zu senden: Bestehende Authentifizierungen, fehlgeschlagene Versuche und Radius-Accounting sowie diese Kategorie für ISE-Administrator-Protokollierungsverkehr:

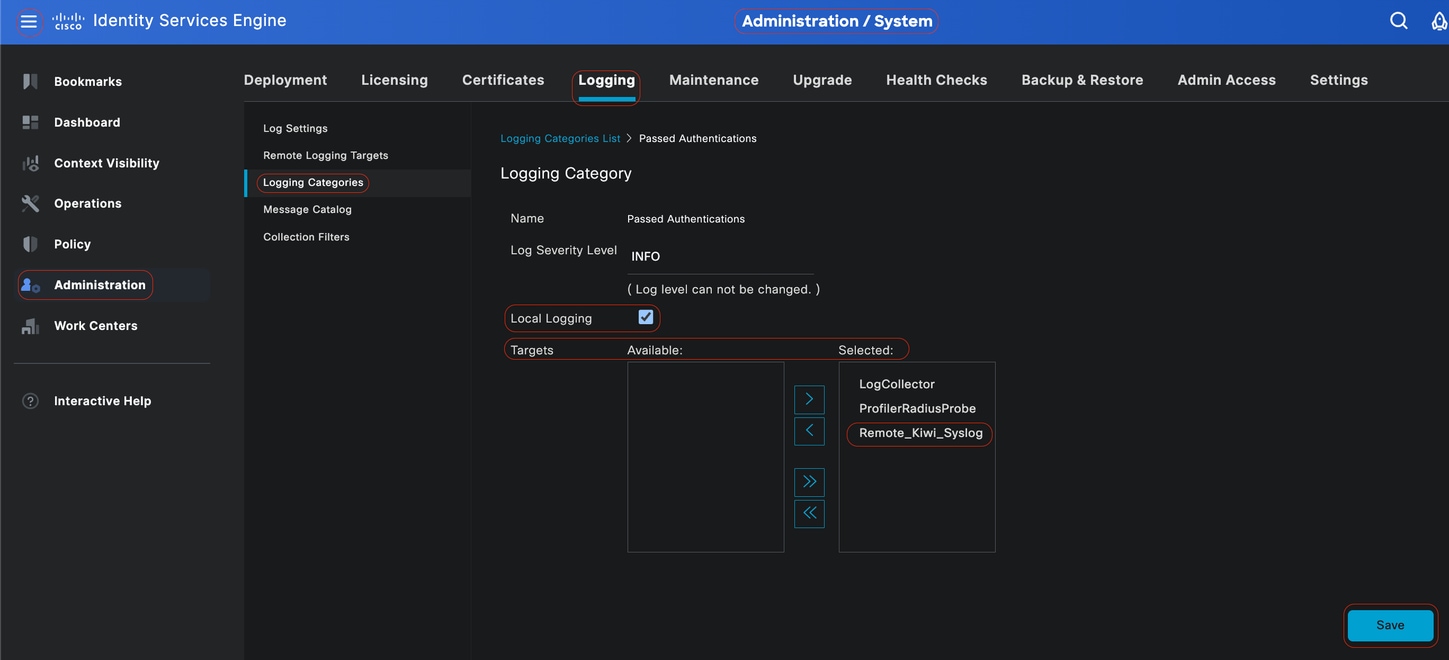

Anmerkung: Dieses Konfigurationsbeispiel basiert auf einem Screenshot mit dem Namen: Konfigurieren des Remote-Protokollierungsziels

Klicken Sie in der Cisco ISE-GUI auf das Menuicon ( ), wählen Sie und klicken Sie auf die gewünschte Kategorie (Erfolgreiche Authentifizierungen, Fehlgeschlagene Versuche und Radius-Accounting).

), wählen Sie und klicken Sie auf die gewünschte Kategorie (Erfolgreiche Authentifizierungen, Fehlgeschlagene Versuche und Radius-Accounting).

Schritt 1 - Protokollschweregrad: Eine Ereignismeldung ist mit einem Schweregrad verknüpft, mit dem ein Administrator die Meldungen filtern und priorisieren kann. Wählen Sie den Protokollschweregrad nach Bedarf aus. Für einige Protokollkategorien ist dieser Wert standardmäßig festgelegt, und Sie können ihn nicht bearbeiten. Für einige Protokollierungskategorien können Sie einen der folgenden Schweregrade aus einer Dropdown-Liste auswählen:

-

TÖDLICH: Notfallstufe. Diese Stufe bedeutet, dass Sie die Cisco ISE nicht verwenden können und sofort die erforderlichen Maßnahmen ergreifen müssen.

-

FEHLER: Dieser Wert gibt einen kritischen Fehlerzustand an.

-

WARNUNG: Dieser Wert weist auf einen normalen, aber signifikanten Zustand hin. Dies ist die Standardeinstellung für viele Protokollierungskategorien.

-

INFORMATIONEN: Diese Stufe gibt eine Informationsmeldung an.

-

DEBUG: Diese Stufe zeigt eine Fehlermeldung für die Diagnose an.

Schritt 2 - Lokale Protokollierung: Mit diesem Kontrollkästchen wird die lokale Protokollgenerierung aktiviert. Das bedeutet, dass die von den PSNs generierten Protokolle auch auf dem jeweiligen PSN gespeichert werden, der das Protokoll generiert. Wir empfehlen, die Standardkonfiguration beizubehalten.

Schritt 3 - Ziele: In diesem Bereich können Sie die Ziele für eine Protokollierungskategorie auswählen, indem Sie die Ziele mithilfe der Pfeilsymbole nach links und rechts zwischen den Verfügbaren und den Ausgewählten Bereichen verschieben.

Der Bereich Availableenthält die vorhandenen Protokollierungsziele, sowohl lokale (vordefinierte) als auch externe (benutzerdefinierte) Ziele.

Der Bereich Selectedarea, der zunächst leer ist, zeigt dann die Ziele an, die für die Kategorie ausgewählt wurden.

Schritt 4 - Wiederholen Sie die Schritte 1 bis 3, um Remote Target unter Failed Attempts (Fehlgeschlagene Versuche) und Radius Accounting (Radius-Abrechnung) hinzuzufügen.

Remote-Ziele den gewünschten Kategorien zuordnen

Remote-Ziele den gewünschten Kategorien zuordnen

Schritt 5: Überprüfen Sie, ob Ihr Remote-Ziel unter den erforderlichen Kategorien liegt.Sie müssen in der Lage sein, das gerade hinzugefügte Remote-Ziel anzuzeigen.

In diesem Screenshot sehen Sie das Remote-Ziel Remote_Kiwi_Syslog, das den erforderlichen Kategorien zugeordnet ist.

Überprüfen von Kategorien

Überprüfen von Kategorien

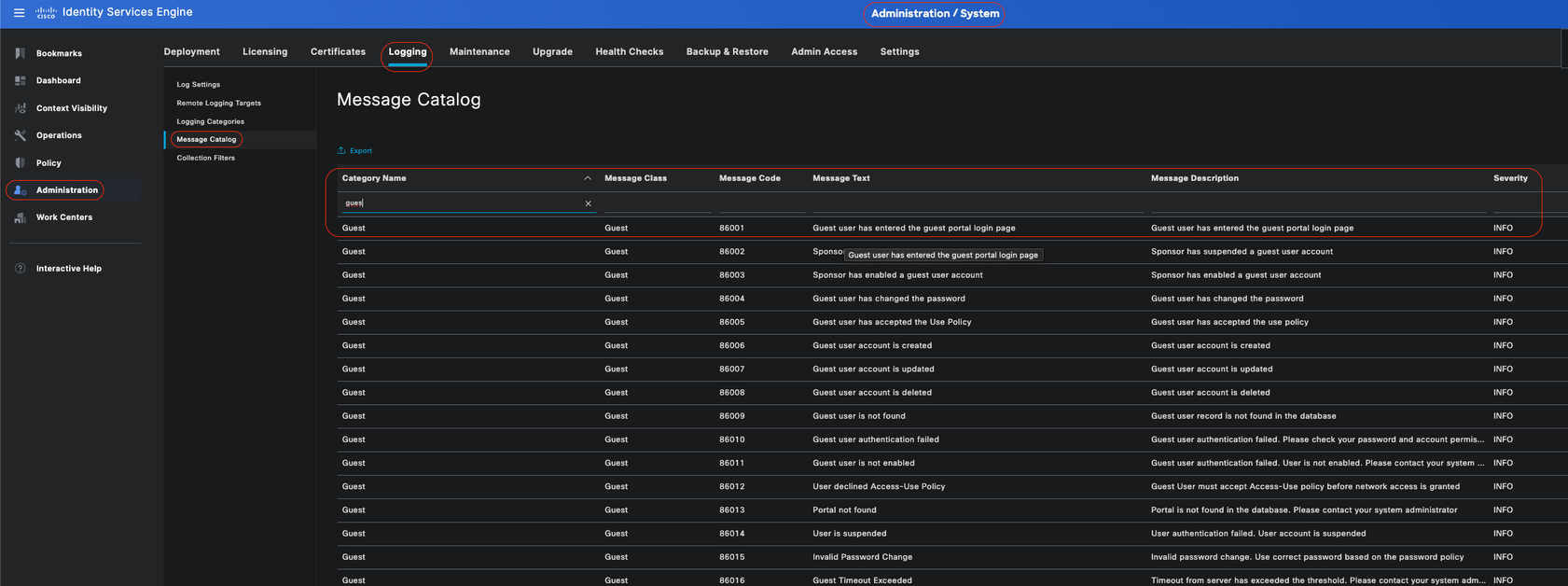

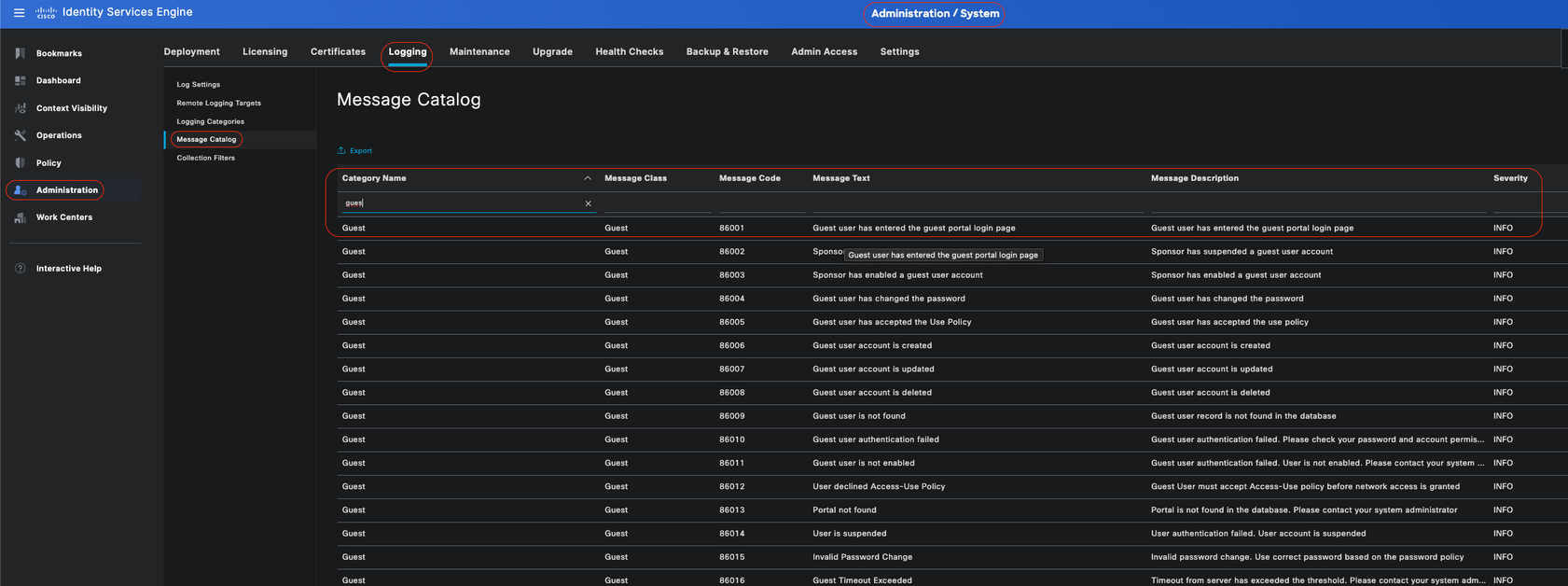

Kategorien verstehen

Eine Meldung wird generiert, wenn ein Ereignis auftritt. Es gibt verschiedene Arten von Ereignismeldungen, die von verschiedenen Einrichtungen generiert werden, z. B. vom Kernel, von E-Mail, von der Benutzerebene usw.

Diese Fehler werden im Nachrichtenkatalog kategorisiert und die Ereignisse hierarchisch in Kategorien eingeteilt.

Diese Kategorien haben übergeordnete Kategorien, die eine oder einige Kategorien enthalten.

|

Übergeordnete Kategorie

|

Kategorie

|

|

AAA-Audit

|

AAA-Audit

Fehlgeschlagene Versuche

Authentifizierung bestanden

|

|

AAA-Diagnose

|

AAA-Diagnose

Administrator-Authentifizierung und -Autorisierung

Authentifizierungs-Ablaufdiagnose

Identitätsspeicherdiagnose

Richtliniendiagnose

Radius-Diagnose

Gast

|

|

Buchhaltung

|

Buchhaltung

RADIUS-Abrechnung

|

|

Verwaltungs- und Betriebsaudit

|

Verwaltungs- und Betriebsaudit

|

|

Status- und Client-Bereitstellungs-Audit

|

Status- und Client-Bereitstellungs-Audit

|

|

Status- und Client-Bereitstellungsdiagnose

|

Status- und Client-Bereitstellungsdiagnose

|

|

Profiler

|

Profiler

|

|

Systemdiagnose

|

Systemdiagnose

Verteilte Verwaltung

Interne Betriebsdiagnose

|

|

Systemstatistiken

|

Systemstatistiken

|

In diesem Screenshot können Sie sehen, dass Guest eine Nachrichtenklasse ist und als Guest Category kategorisiert ist. Diese Guest Category hat eine übergeordnete Kategorie namens AAA Diagnostics.

Nachrichtenkatalog

Nachrichtenkatalog

Überprüfen und Fehlerbehebung

Ein TCP-Dump für das Remote-Protokollierungsziel ist der schnellste Fehlerbehebungs- und Verifizierungsschritt, um zu bestätigen, ob Protokollereignisse gesendet werden.

Die Erfassung muss vom PSN übernommen werden, der den Benutzer authentifiziert, da PSN Protokollmeldungen generieren wird und diese Meldungen an das Remote-Ziel gesendet werden.

Klicken Sie in der Cisco ISE-GUI auf das Menuicon ( ), und wählen Sie Troubleshoot

), und wählen Sie Troubleshoot

TCP-Dump

TCP-Dump

In diesem Screenshot sehen Sie, wie die ISE Syslog-Meldungen für den Protokollverkehr des ISE-Administrators sendet.

Syslog-Datenverkehr

Syslog-Datenverkehr

Feedback

Feedback