Konfigurieren des Gerätesensors für die ISE-Profilerstellung

Download-Optionen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie der Gerätesensor konfiguriert wird, damit er für Profilerstellungszwecke auf der ISE verwendet werden kann.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Radius-Protokoll

- Cisco Discovery Protocol (CDP) und Link Layer Discovery Protocol (LLDP)

- Cisco Identity Service Engine (ISE)

- Cisco Catalyst Switch 9300

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco ISE Version 3.4 Patch 3

- Cisco Catalyst Switch 9300-48P Version 17.12.4

- Cisco IP-Telefon 8811 Version 12.8.1

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Device Sensor ist eine Funktion von Zugriffsgeräten, die verwendet wird, um Endpunktdaten von Netzwerkgeräten mithilfe von Protokollen wie Cisco Discovery Protocol (CDP), Link Layer Discovery Protocol (LLDP) und Dynamic Host Configuration Protocol (DHCP) zu sammeln. Die Endpunktdaten sind hilfreich, um die Profilierungsfunktion der Netzwerkzugriffsgeräte zu vervollständigen. Sobald die Informationen gesammelt wurden, können sie in die RADIUS Accounting-Pakete eingeschlossen und an einen Profilerstellungsserver gesendet werden, bei dem es sich in diesem Artikel um die ISE handelt.

Anmerkung: Der Gerätesensor erstellt nur Profile für Geräte, die einen Hop vom Netzwerkzugriffsgerät (NAD) entfernt sind.

Nachdem die Informationen gesammelt wurden, können sie in die RADIUS-Abrechnung eingeschlossen und an einen Profilerstellungsserver gesendet werden. In diesem Artikel wird die ISE als Profilserver verwendet.

Konfigurieren

Schritt 1: AAA-Standardkonfiguration

Zum Konfigurieren von AAA (Authentication, Authorization und Accounting) gehen Sie wie folgt vor:

- Aktivieren Sie AAA mit dem Befehl aaa new-model, und aktivieren Sie 802.1X global auf dem Switch.

- Konfigurieren des Radius-Servers und Aktivieren der dynamischen Autorisierung (Autorisationsänderung - CoA)

- Aktivieren Sie die CDP- und LLDP-Protokolle. Switch-Port-Authentifizierungskonfiguration hinzufügen

-

Switch-Port-Authentifizierungskonfiguration hinzufügen

! aaa new-model ! ! aaa group server radius ISE-GROUP server name ise ! aaa authentication dot1x default group radius aaa authorization network default group radius aaa accounting update newinfo aaa accounting dot1x default start-stop group radius ! ! aaa server radius dynamic-author clientserver-key Krakow123 ! dot1x system-auth-control ! lldp run cdp run ! interface GigabitEthernet1/0/1 description IP_Phone switchport mode access switchport voice vlan 101 authentication event fail action next-method authentication host-mode multi-domain authentication order dot1x mab authentication priority dot1x mab authentication port-control auto mab dot1x pae authenticator dot1x timeout tx-period 2 spanning-tree portfast ! radius server ise address ipv4 auth-port 1812 acct-port 1813 key !

Hinweis: Sie müssen den Switch so konfigurieren, dass Cisco VSAs (Vendor-Specific Attributes) an die ISE gesendet werden.

Diese Attribute können innerhalb der Accounting-Pakete gesendet werden, indem der folgende Befehl konfiguriert wird:

radius-server vsa send accountingSchritt 2: Gerätesensor konfigurieren

1. Bestimmen Sie, welche Attribute von CDP/LLDP für die Erstellung eines Geräteprofils benötigt werden. Im Fall des Cisco IP-Telefons 8811 können Sie Folgendes verwenden:

- LLDP SystemDescription-Attribut

- CDP CachePlatform-Attribut

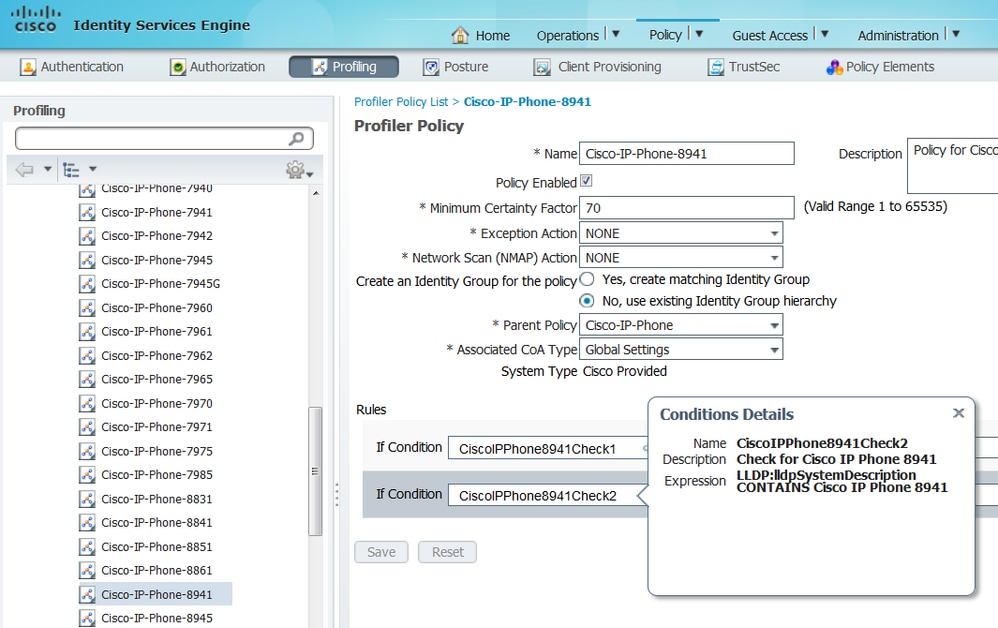

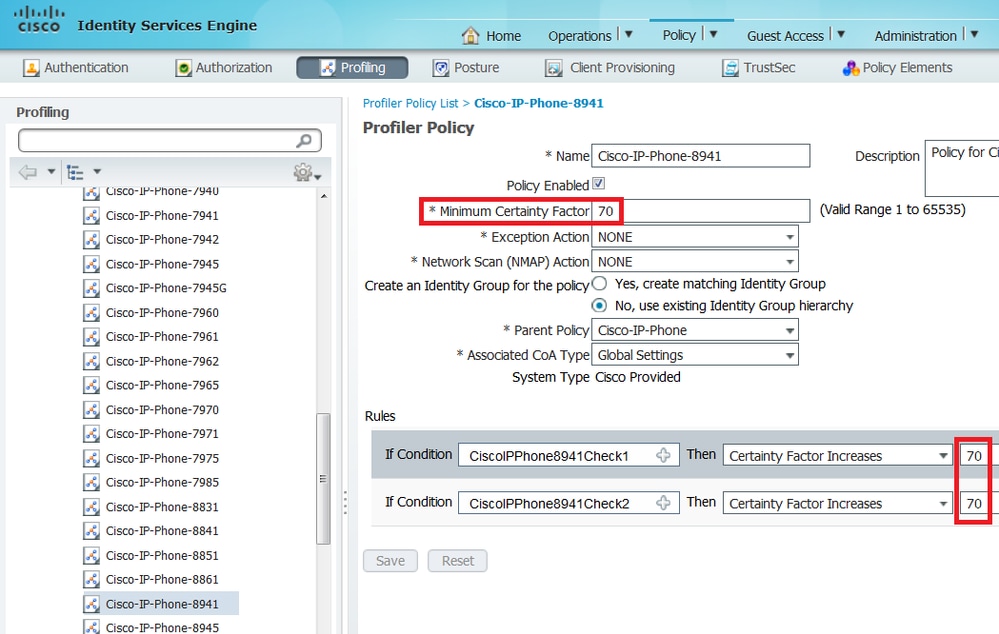

Sie können überprüfen, welche Attribute verwendet werden, um das Gerät zu profilieren, indem Sie die Profiler-Richtlinien überprüfen. Zu diesem Zweck können Sie zu Work Centers > Profiler > Profiling Policies navigieren und die Profiling Policy auswählen, die Sie zuordnen möchten.

Aus dem unten stehenden Screenshot können wir sehen, dass die erforderliche Mindestsicherheitsstufe für das Endgerät, das als Cisco-IP-Telefon-8811 profiliert werden soll, 70 beträgt. Da beide Attribute eine Erhöhung der Sicherheitsstufe um 70 vorsehen, reicht es aus, nur eine von ihnen zu erhalten:

Hinweis: Damit Sie ein Profil als ein bestimmtes Cisco IP-Telefon erstellen können, müssen Sie die Mindestbedingungen für alle übergeordneten Profile erfüllen. Das bedeutet, dass der Profiler mit dem Cisco-Gerät (minimaler Sicherheitsfaktor 10) und dem Cisco-IP-Telefon (minimaler Sicherheitsfaktor 20) übereinstimmen muss. Obwohl der Profiler mit diesen beiden Profilen übereinstimmt, muss er dennoch als ein bestimmtes Cisco IP-Telefon profiliert werden, da jedes IP-Telefonmodell einen minimalen Sicherheitsfaktor von 70 aufweist. Das Gerät wird dem Profil zugewiesen, für das es den höchsten Sicherheitsfaktor aufweist.

2.Konfigurieren Sie zwei Filterlisten: einen für CDP und einen weiteren für LLDP. Diese geben an, welche Attribute in den Radius-Accounting-Meldungen enthalten sein müssen. Dieser Schritt ist optional.

3. Erstellen Sie zwei Filterspezifikationen für CDP und LLDP. In der Filterspezifikation können Sie die Liste der Attribute angeben, die in Abrechnungsmeldungen ein- oder ausgeschlossen werden müssen. Im Beispiel sind folgende Attribute enthalten:

-

Gerätename und Plattformtyp von CDP

- Systembeschreibung aus LLDP

Sie können bei Bedarf zusätzliche Attribute konfigurieren, die über Radius an die ISE übertragen werden. Dieser Schritt ist ebenfalls optional.

4.Fügen Sie den Befehl device-sensor notify all-changes (Alle Änderungen benachrichtigen) hinzu, um Updates auszulösen, wenn TLVs für die aktuelle Sitzung hinzugefügt, geändert oder entfernt werden.

5.Um die über die Device Sensor-Funktion erfassten Informationen tatsächlich zu senden, müssen Sie den Switch explizit anweisen, dies mit dem Befehl device-sensor accounting zu erreichen.

!

device-sensor filter-list cdp list cdp-list

tlv name device-name

tlv name platform-type

!

device-sensor filter-list lldp list lldp-list

tlv name system-description

!

device-sensor filter-spec lldp include list lldp-list

device-sensor filter-spec cdp include list cdp-list

!

device-sensor accounting

device-sensor notify all-changes

!Schritt 3: Konfigurieren der Profilierung auf der ISE

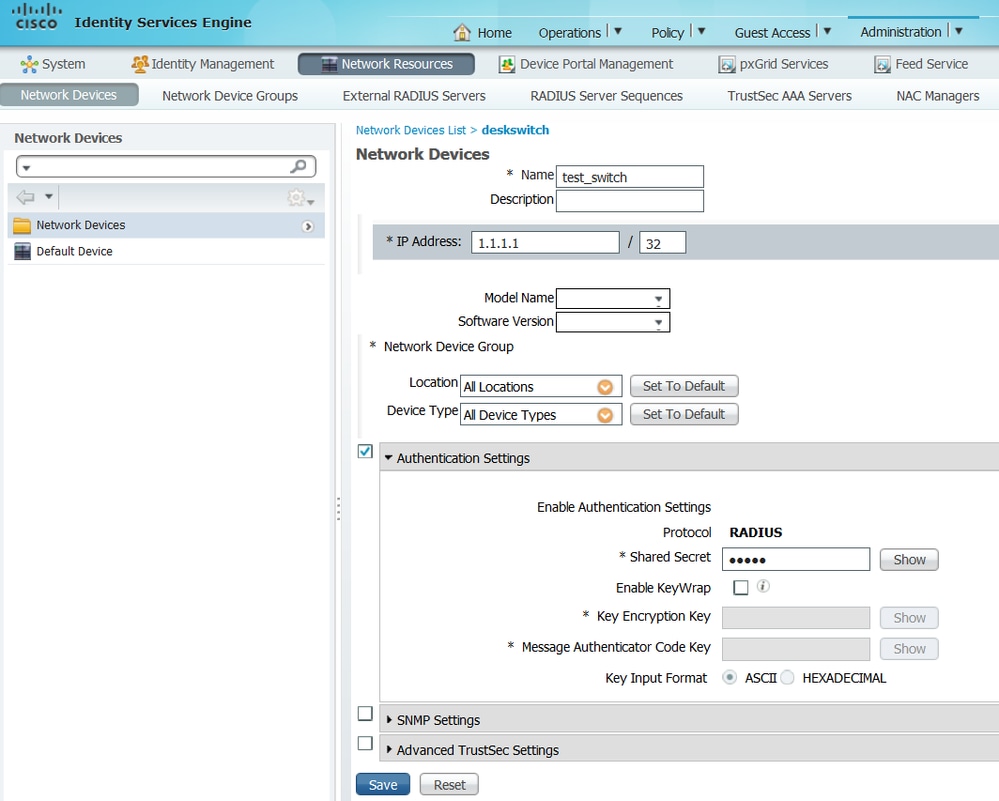

1. Fügen Sie den Switch als Netzwerkgerät hinzu, und wählen Sie Administration > Network Resources > Network Devices (Administration > Netzwerkressourcen > Netzwerkgeräte). Verwenden Sie den Radius-Serverschlüssel des Switches als gemeinsamen geheimen Schlüssel in den Authentifizierungseinstellungen:

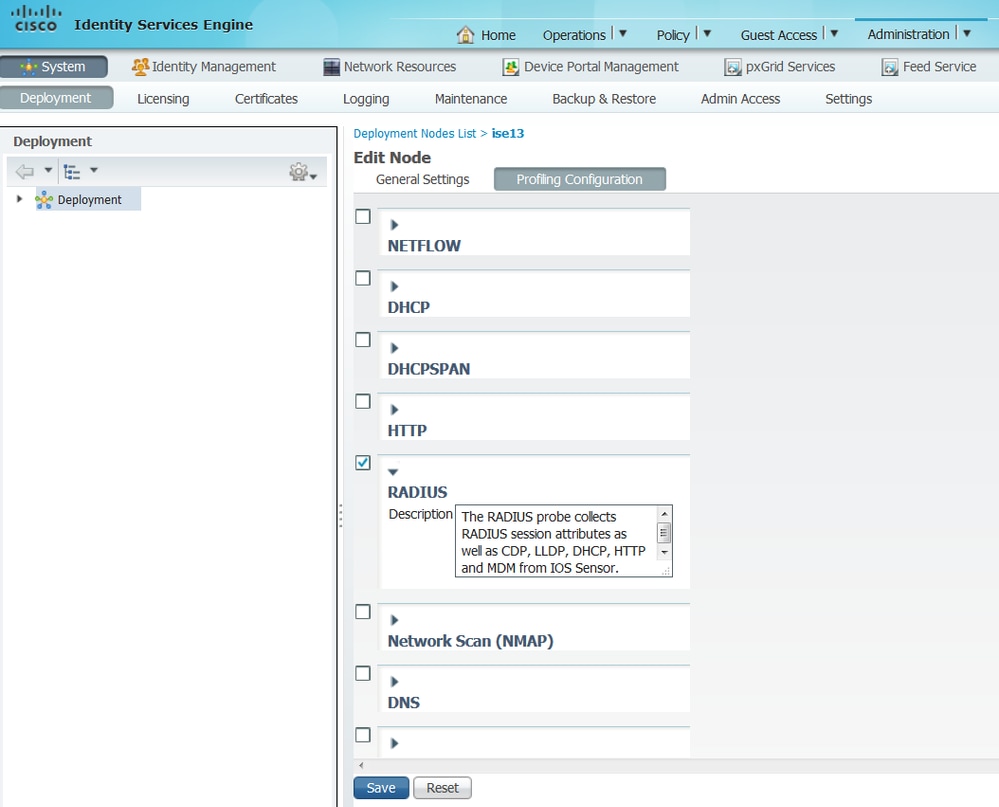

2. Aktivieren Sie den Profiling Service auf dem ISE-Knoten. Gehen Sie dazu zu Administration > System > Deployment, wählen Sie den ISE-Knoten aus, und aktivieren Sie auf der Registerkarte Policy Service die Option Profiling Service. Wenn Sie die Profilerstellung auf mehreren PSNs benötigen, können Sie diesen Service für jeden von ihnen aktivieren. Beachten Sie jedoch, dass je mehr Tests Sie hinzufügen und je mehr Knoten Sie Profiling-Dienst aktivieren, desto größer ist der Einfluss auf die Leistung, also aktivieren Sie sie mit Bedacht.

3. Aktivieren Sie den Radius-Prüfpunkt auf dem Profilerstellungsknoten. Navigieren Sie dazu zu Administration > System > Deployment, wählen Sie den ISE-Knoten, und klicken Sie auf die Registerkarte Profiling Configuration.

4. Setzen Sie den CoA-Typ (Autorisierungsänderung) auf Authentifizierung, um eine erneute Authentifizierung des Endpunkts bei dessen Profilerstellung durchzusetzen. Stellen Sie außerdem sicher, dass Endpoint Attribute Filter aktiviert ist. Navigieren Sie dazu zu Administration > System > Settings > Profiling (Verwaltung > System > Einstellungen > Profilierung).

Anmerkung: Es empfiehlt sich, den Endpoint Attribute Filter in Produktionsbereitstellungen zu aktivieren, um Leistungsprobleme zu vermeiden, wenn zu viele nicht benötigte Profilerdaten erfasst werden. Um ein Attribut zu der derzeit nicht vorhandenen Liste hinzuzufügen, können Sie eine neue Profiler-Bedingung und -Richtlinie erstellen, die das Attribut verwendet. Das Attribut wird automatisch zur Whitelist der gespeicherten und replizierten Attribute hinzugefügt.

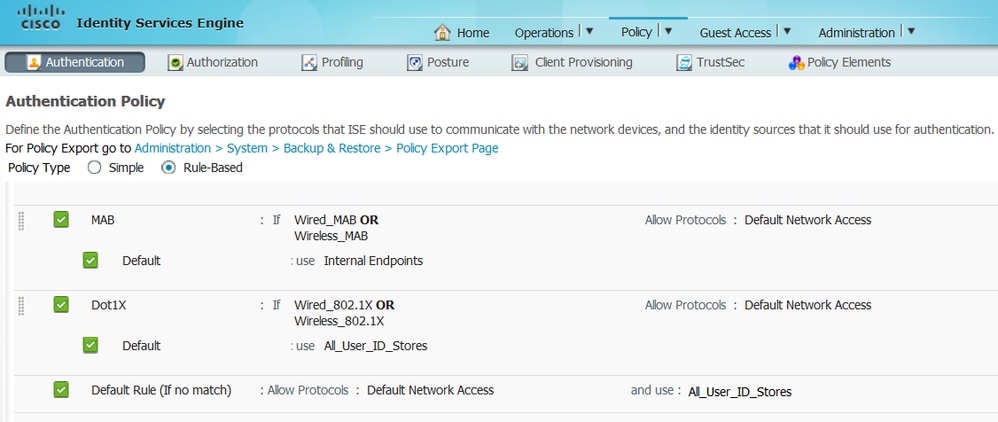

5. ISE-Authentifizierungsregeln konfigurieren:

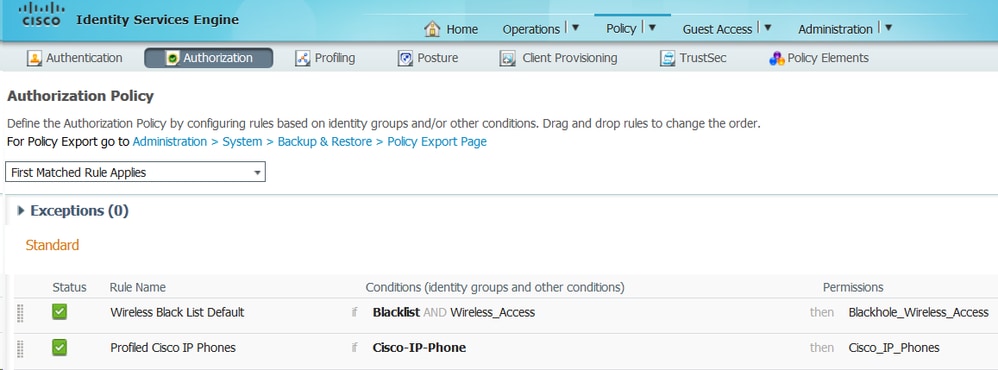

6. ISE-Autorisierungsregeln konfigurieren Es wird die Cisco-IP-Telefon-Profilregel verwendet, die auf der ISE vorkonfiguriert ist:

Sie können eine Autorisierungsrichtlinie konfigurieren, die als Abfangrichtlinie fungiert und die Autorisierung der Endpunkte im Netzwerk (mit eingeschränktem Zugriff) ermöglicht, um sicherzustellen, dass die Attribute in den Accounting-Paketen gesendet werden. Erstellen Sie außerdem eine weitere Richtlinie, die zugeordnet wird, sobald die Profile der Geräte erstellt wurden. So wird sichergestellt, dass diese auf die erforderlichen Ressourcen im Netzwerk zugreifen können.

Überprüfung

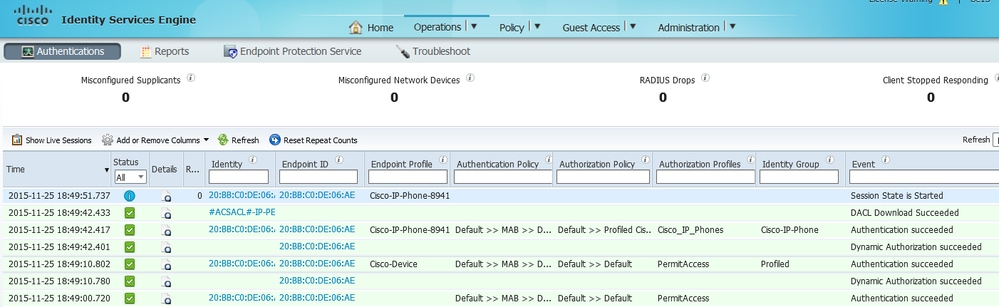

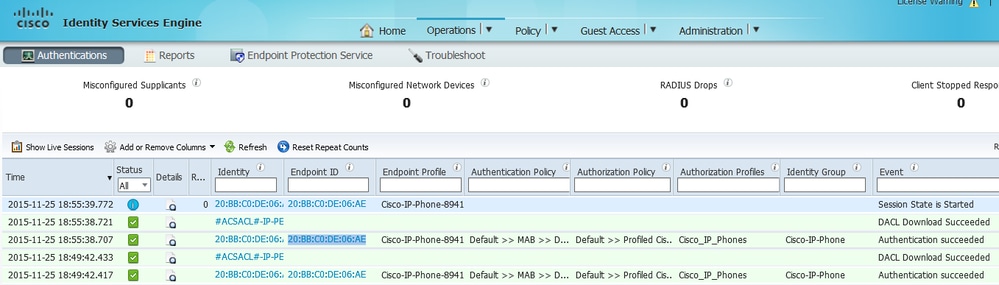

Informationen zur Überprüfung der ordnungsgemäßen Funktion der Profilerstellung finden Sie unter Operations > Radius > Live Logs on ISE:

Zunächst wird ein Fehler bei der Authentifizierung erwartet, da die Reihenfolge der Authentifizierungsmethoden auf dem Switch auf dot1x gefolgt von MAB festgelegt wurde. Wenn die 802.1x-Authentifizierung fehlschlägt, versucht das IP-Telefon daher, sich mithilfe von MAB zu authentifizieren, und die Authentifizierung ist um 14:36:14 Uhr erfolgreich. In diesem Live-Protokoll wird das Gerät als Cisco Gerät eingestuft, da die OUI das Wort "Cisco" enthält und damit mit der vordefinierten Profilerstellungsrichtlinie für Cisco Geräte übereinstimmt. Da das Gerät anschließend Zugriff auf das Netzwerk hat, werden die CDP- und LLDP-Attribute in den Radius-Accounting-Paketen gesendet. Aus diesem Grund wird das Gerät um 14:36:15 Uhr mit einem Profil versehen, und die ISE sendet eine CoA, um eine erneute Authentifizierung des Endpunkts zu erzwingen. Sobald die CoA erfolgreich war, wird das Gerät im Netzwerk authentifiziert und trifft die richtige Autorisierungsrichtlinie, die nur für Cisco IP-Telefone reserviert ist.

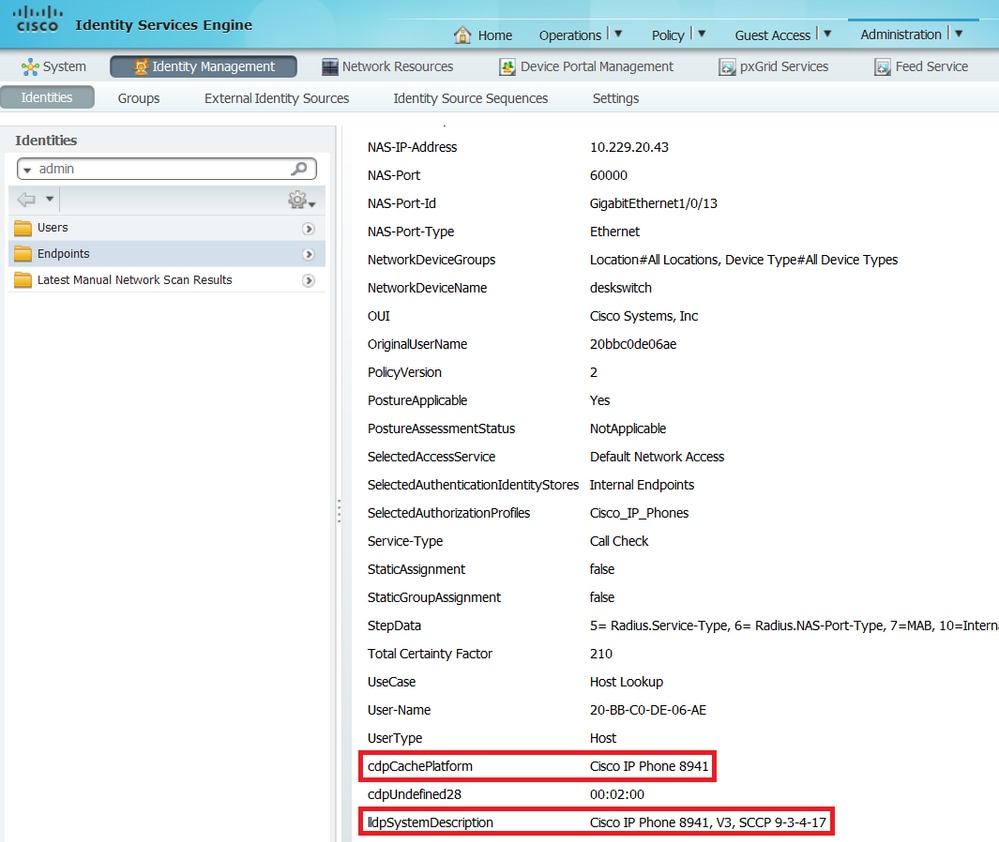

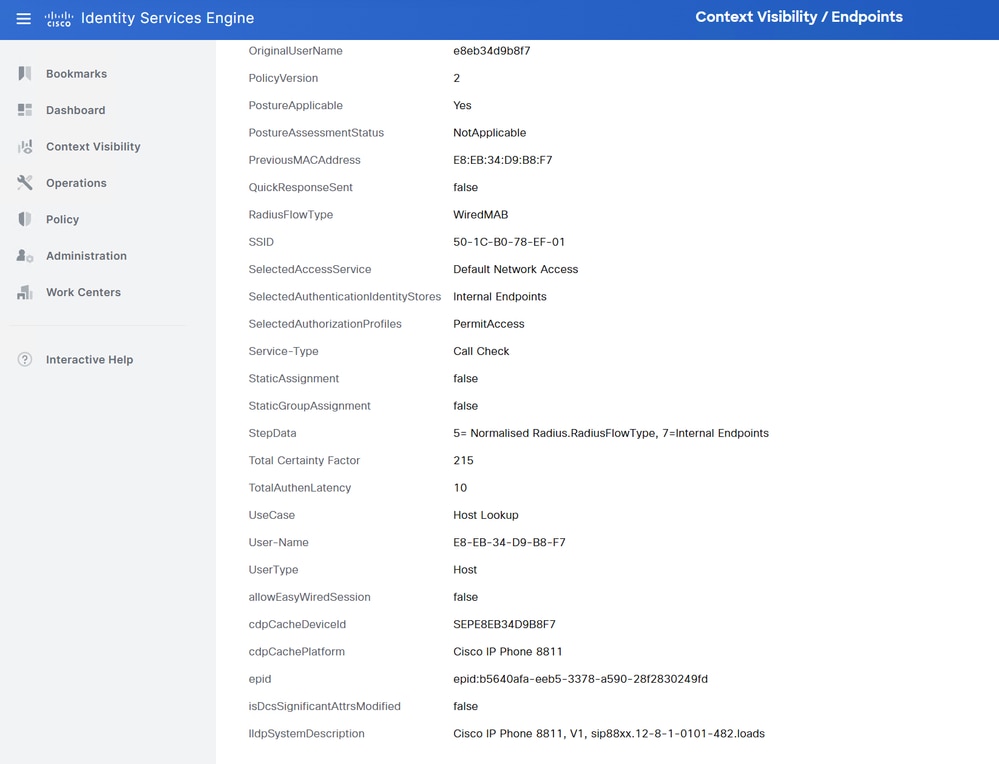

Unter Administration > Identity Management > Identities > Endpoints können Sie nach der getesteten Endpunkt-MAC-Adresse filtern und sehen, welche Attribute vom Radius-Test erfasst wurden und wie deren Werte aussehen:

Wie Sie sehen können, beträgt der berechnete Sicherheitsfaktor in diesem Szenario insgesamt 215. Der Grund dafür ist, dass das Endgerät auch mit dem Cisco Geräteprofil (mit einem Gesamtsicherheitsfaktor von 30) und dem Cisco IP-Telefonprofil (mit einem Gesamtsicherheitsfaktor von 45) übereinstimmt. Darüber hinaus entsprach der Profiler auch beiden Bedingungen im Profil Cisco-IP-Phone-8811, der Sicherheitsfaktor für dieses Profil ist 140 (70 für jedes Attribut gemäß Profiling-Richtlinie). Zusammenfassend: 30+45+70+70=215.

Fehlerbehebung

Schritt 1: Überprüfen der von CDP/LLDP erfassten Daten

Switch#show cdp neighbors GigabitEthernet1/0/1 details

-------------------------

Device ID: SEPE8EB34D9B8F7

Entry address(es):

Platform: Cisco IP Phone 8811, Capabilities: Host Phone Two-port Mac Relay

Interface: GigabitEthernet1/0/1, Port ID (outgoing port): Port 1

Holdtime : 151 sec

Second Port Status: Down

Version :

sip88xx.12-8-1-0101-482.loads

advertisement version: 2

Peer Source MAC: e8eb.34d9.b8f7

Duplex: full

Power drawn: 6.086 Watts

Power request id: 63418, Power management id: 4

Power request levels are:6086 0 0 0 0

Switch#show lldp neighbors GigabitEthernet1/0/1 details

------------------------------------------------

Local Intf: Gi1/0/1

Local Intf service instance: -

Chassis id: 0.0.0.0

Port id: E8EB34D9B8F7:P1

Port Description: SW PORT

System Name: SEPE8EB34D9B8F7

System Description:

Cisco IP Phone 8811, V1, sip88xx.12-8-1-0101-482.loads

Time remaining: 175 seconds

System Capabilities: B,T

Enabled Capabilities: B,T

Management Addresses - not advertised

Auto Negotiation - supported, enabled

Physical media capabilities:

1000baseT(FD)

100base-TX(FD)

100base-TX(HD)

10base-T(FD)

10base-T(HD)

Media Attachment Unit type: 30

Vlan ID: - not advertised

Peer Source MAC: e8eb.34d9.b8f7

MED Information:

MED Codes:

(NP) Network Policy, (LI) Location Identification

(PS) Power Source Entity, (PD) Power Device

(IN) Inventory

H/W revision: 1

F/W revision: sb2388xx.BE-01-027.sbn size=-1

S/W revision: sip88xx.12-8-1-0101-482.loads

Serial number: FCH25023CZN

Manufacturer: Cisco Systems, Inc.

Model: CP-8811

Capabilities: NP, PD, IN

Device type: Endpoint Class III

Network Policy(Voice): VLAN 101, tagged, Layer-2 priority: 5, DSCP: 46

Network Policy(Voice Signal): VLAN 101, tagged, Layer-2 priority: 4, DSCP: 32

PD device, Power source: PSE, Power Priority: Unknown, Wattage: 5.9

Location - not advertised

Total entries displayed: 1Wenn Sie keine gesammelten Daten sehen können, überprüfen Sie Folgendes:

- Überprüfen Sie den Status der Authentifizierungssitzung auf dem Switch (sie muss erfolgreich sein).

OCEAN#sh access-session int gig1/0/1 det

Interface: GigabitEthernet1/0/1

IIF-ID: 0x172041DB

MAC Address: e8eb.34d9.b8f7

IPv6 Address: Unknown

IPv4 Address: Unknown

User-Name: E8-EB-34-D9-B8-F7

Status: Authorized

Domain: DATA

Oper host mode: multi-domain

Oper control dir: both

Session timeout: N/A

Common Session ID: F24D300A0000001B9A787BED

Acct Session ID: 0x0000012b

Handle: 0x79000011

Current Policy: POLICY_Gi1/0/1

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Security Policy: Should Secure

Security Status: Link Unsecured

Server Policies:

Method status list:

Method State

dot1x Stopped

mab Authc Success- Überprüfen Sie, ob CDP- und LLDP-Protokolle aktiviert sind. Überprüfen Sie, ob CDP/LLDP-Befehle vorhanden sind, die nicht der Standardeinstellung entsprechen, und wie sich diese Befehle auf den Attributabruf vom Endpunkt auswirken können.

Switch#show running-config all | include cdp run

cdp run

Switch#show running-config all | include lldp run

lldp run- Prüfen Sie im Konfigurationsleitfaden für Ihr Endgerät, ob es CDP/LLDP unterstützt usw.

Schritt 2: Überprüfen des Gerätesensorcaches

Switch#show device-sensor cache interface GigabitEthernet1/0/1

Device: e8eb.34d9.b8f7 on port GigabitEthernet1/0/1

----------------------------------------------------------------------------

Proto Type:Name Len Value Text

LLDP 6:system-description 56 0C 36 43 69 73 63 6F 20 49 .6Cisco I

50 20 50 68 6F 6E 65 20 38 P Phone 8

38 31 31 2C 20 56 31 2C 20 811, V1,

73 69 70 38 38 78 78 2E 31 sip88xx.1

32 2D 38 2D 31 2D 30 31 30 2-8-1-010

31 2D 34 38 32 2E 6C 6F 61 1-482.loa

64 73 ds

CDP 6:platform-type 23 00 06 00 17 43 69 73 63 6F ....Cisco

20 49 50 20 50 68 6F 6E 65 IP Phone

20 38 38 31 31 8811

CDP 1:device-name 19 00 01 00 13 53 45 50 45 38 ....SEPE8

45 42 33 34 44 39 42 38 46 EB34D9B8F

37 7Wenn in diesem Feld keine Daten angezeigt werden oder die Informationen unvollständig sind, überprüfen Sie die Befehle für die Gerätesensoren. insbesondere Filterlisten und Filterspezifikationen.

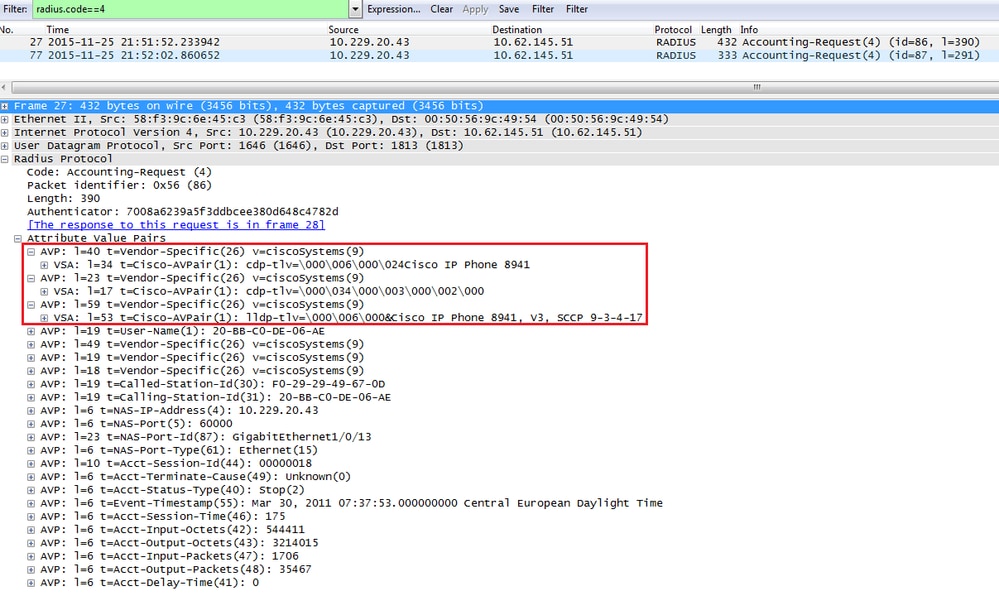

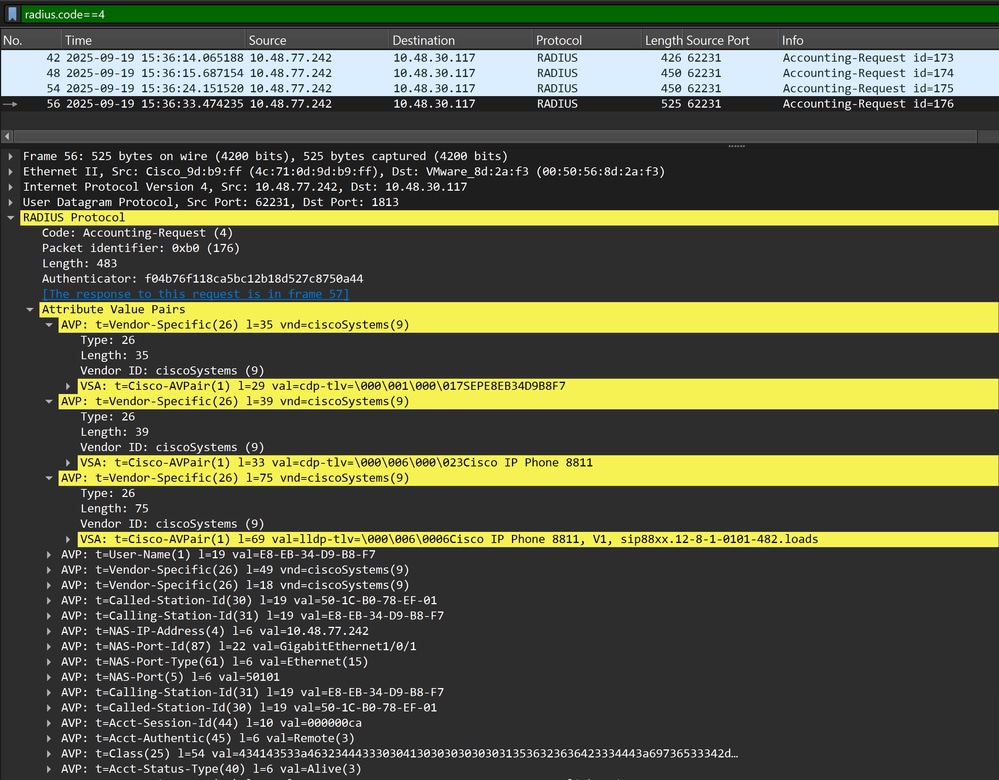

Schritt 3: Überprüfen Sie, ob Attribute in der Radius-Abrechnung vorhanden sind.

Dies können Sie überprüfen, indem Sie dendebug radiusSwitch-Befehl verwenden oder eine Paketerfassung zwischen dem Switch und der ISE durchführen.

Radius-Debugging

Switch#debug radius

Switch#set platform software trace smd switch active R0 dot1x-all verbose

Switch#show platform software trace level smd switch active R0 | inc dot1x

dot1x Notice

dot1x-all Verbose

dot1x-redun NoticeUm die Debugs zu deaktivieren, können Sie den folgenden Befehl ausführen:

Switch#set platform software trace all noticeProtokolle anzeigen:

Switch#show logging process smd | include RADIUS

2025/09/19 14:36:25.431793040 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Send Accounting-Request to 10.48.30.117:1813 id 1813/180, len 459

2025/09/19 14:36:25.431800182 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: authenticator 37 19 72 c0 54 6b 63 a4 - e2 93 7b c1 c8 93 24 4c

2025/09/19 14:36:25.431804371 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 35

2025/09/19 14:36:25.431808600 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 29 "cdp-tlv= "

2025/09/19 14:36:25.431811616 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 39

2025/09/19 14:36:25.431815180 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 33 "cdp-tlv= "

2025/09/19 14:36:25.431817947 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 75

2025/09/19 14:36:25.431822305 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 69 "lldp-tlv= "

2025/09/19 14:36:25.431826085 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: User-Name [1] 19 "E8-EB-34-D9-B8-F7"

2025/09/19 14:36:25.431828885 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 49

2025/09/19 14:36:25.431832691 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 43 "audit-session-id=F24D300A000000156266B34D"

2025/09/19 14:36:25.431835418 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 18

2025/09/19 14:36:25.431839009 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 12 "method=mab"

2025/09/19 14:36:25.431842591 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Called-Station-Id [30] 19 "50-1C-B0-78-EF-01"

2025/09/19 14:36:25.431846145 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Calling-Station-Id [31] 19 "E8-EB-34-D9-B8-F7"

2025/09/19 14:36:25.431851298 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-IP-Address [4] 6 10.48.77.242

2025/09/19 14:36:25.431854702 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-Port-Id [87] 22 "GigabitEthernet1/0/1"

2025/09/19 14:36:25.431859269 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-Port-Type [61] 6 Ethernet [15]

2025/09/19 14:36:25.431863238 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-Port [5] 6 50101

2025/09/19 14:36:25.431866514 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Calling-Station-Id [31] 19 "E8-EB-34-D9-B8-F7"

2025/09/19 14:36:25.431870007 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Called-Station-Id [30] 19 "50-1C-B0-78-EF-01"

2025/09/19 14:36:25.431873587 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Session-Id [44] 10 "000000cc"

2025/09/19 14:36:25.431882560 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Authentic [45] 6 Remote [3]

2025/09/19 14:36:25.431885338 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Class [25] 54 ...

2025/09/19 14:36:25.431933331 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Status-Type [40] 6 Start [1]

2025/09/19 14:36:25.431937105 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Event-Timestamp [55] 6 1758292585

2025/09/19 14:36:25.431940547 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Delay-Time [41] 6 0

2025/09/19 14:36:25.431973200 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Started 5 sec timeoutPaketerfassung

Schritt 4: Überprüfen der Profiler-Fehlersuche auf der ISE

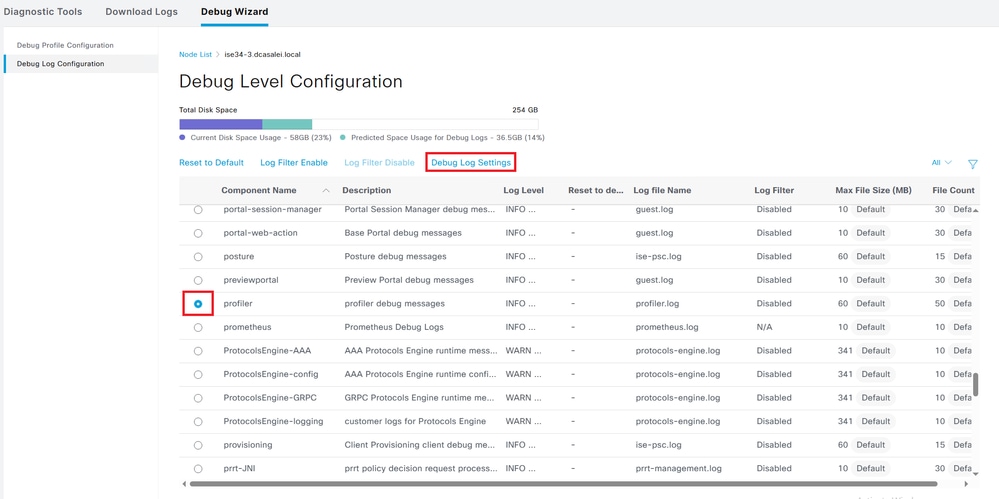

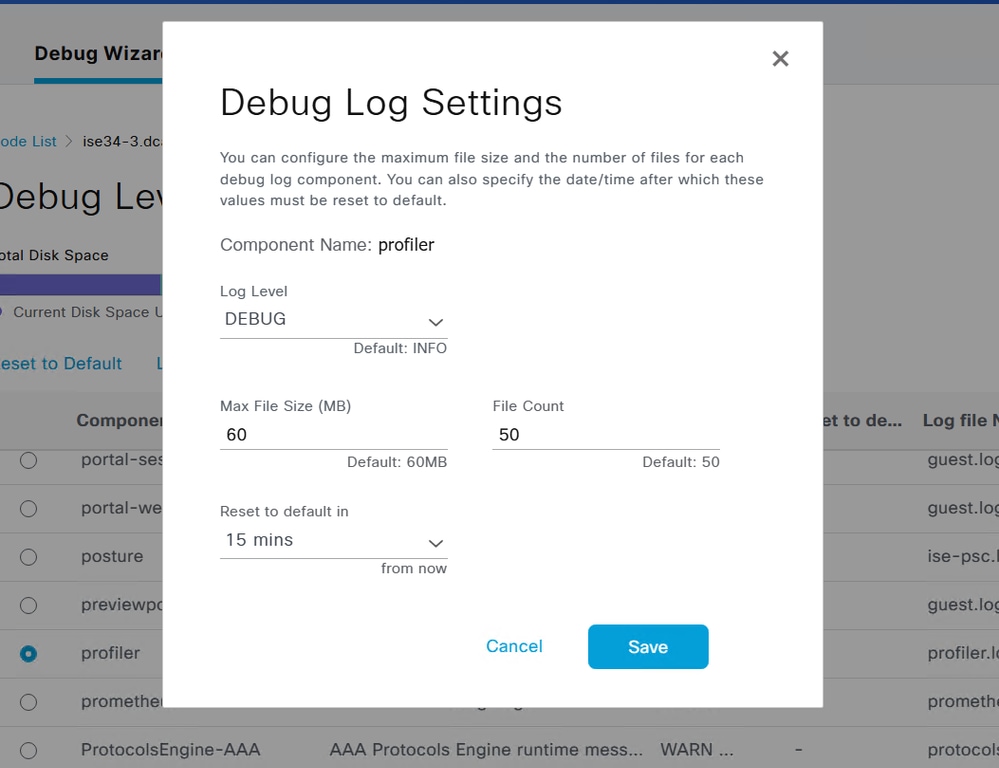

Wenn die Attribute vom Switch gesendet wurden, kann überprüft werden, ob sie über die ISE empfangen wurden. Um dies zu überprüfen, aktivieren Sie die Profiler-Debugging-Funktion für den richtigen PSN-Knoten (Administration > System > Protokollierung > Debug Log-Konfiguration > PSN > Profiler > Debugging) und führen Sie die Authentifizierung des Endpunkts noch einmal durch.

Suchen Sie nach diesen Informationen:

- Debuggen, das angibt, dass der Radius-Prüfpunkt Attribute empfangen hat:

2025-09-21 07:14:07,574 INFO [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- MSG_CODE=[3000], VALID=[true], PRRT_TIMESTAMP=[2025-09-21 07:14:07.571 +00:00], MAC=[E8-EB-34-D9-B8-F7] 2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- ATTRS=[Device IP Address=10.48.77.242, UserName=CP-8811-SEPE8EB34D9B8F7, NetworkDeviceName=Test_Switch, User-Name=CP-8811-SEPE8EB34D9B8F7, NAS-IP-Address=10.48.77.242, NAS-Port=50101, Class=CACS:F24D300A000000166B1DB387:ise34-3/547062375/1383, Called-Station-ID=50-1C-B0-78-EF-01, Calling-Station-ID=E8-EB-34-D9-B8-F7, Acct-Status-Type=Start, Acct-Delay-Time=0, Acct-Session-Id=000000ce, Acct-Authentic=Remote, Event-Timestamp=1758438796, NAS-Port-Type=Ethernet, NAS-Port-Id=GigabitEthernet1/0/1, cisco-av-pair=cdp-tlv=cdpCacheDeviceId=SEPE8EB34D9B8F7, cisco-av-pair=cdp-tlv=cdpCachePlatform=Cisco IP Phone 8811, cisco-av-pair=lldp-tlv=lldpSystemDescription=Cisco IP Phone 8811\, V1\, sip88xx.12-8-1-0101-482.loads, cisco-av-pair=audit-session-id=F24D300A000000166B1DB387, cisco-av-pair=method=mab, QuickResponseSent=true, AcsSessionID=ise34-3/547062375/1389, SelectedAccessService=Default Network Access, RequestLatency=8, Step=11004, Step=11017, Step=15049, Step=15008, Step=22095, Step=11005, NetworkDeviceGroups=IPSEC#Is IPSEC Device#No, NetworkDeviceGroups=Location#All Locations, NetworkDeviceGroups=Device Type#All Device Types, CPMSessionID=F24D300A000000166B1DB387, StepLatency=1=0\;2=0\;3=0\;4=6\;5=0, TotalAuthenLatency=8, ClientLatency=0, Network Device Profile=Cisco, Location=Location#All Locations, Device Type=Device Type#All Device Types, IPSEC=IPSEC#Is IPSEC Device#No, ]

- Fehlerbehebung zeigt an, dass Attribute erfolgreich analysiert wurden:

2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- Parsed IOS Sensor 1: cdpCacheDeviceId=[SEPE8EB34D9B8F7] 2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- Parsed IOS Sensor 2: cdpCachePlatform=[Cisco IP Phone 8811] 2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- Parsed IOS Sensor 3: lldpSystemDescription=[Cisco IP Phone 8811, V1, sip88xx.12-8-1-0101-482.loads]

- Debuggen gibt an, dass Attribute von der Weiterleitung verarbeitet werden:

2025-09-21 07:14:08,709 DEBUG [pool-55-thread-8][[]] cisco.profiler.infrastructure.probemgr.Forwarder -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:ProfilerCollection:- Endpoint Attributes:EndPoint[id=,name= ] MAC: E8:EB:34:D9:B8:F7 Attribute:AAA-Server value:ise34-3 (... more attributes ...) Attribute:User-Name value:CP-8811-SEPE8EB34D9B8F7 Attribute:cdpCacheDeviceId value:SEPE8EB34D9B8F7 Attribute:cdpCachePlatform value:Cisco IP Phone 8811 Attribute:lldpSystemDescription value:Cisco IP Phone 8811, V1, sip88xx.12-8-1-0101-482.loads Attribute:SkipProfiling value:false

Anmerkung: Ein Forwarder speichert Endpunkte zusammen mit den Attributdaten in der Cisco ISE-Datenbank und benachrichtigt den Analyzer dann, wenn neue Endpunkte in Ihrem Netzwerk erkannt wurden. Der Analyzer klassifiziert Endpunkte in die Endpunkt-Identitätsgruppen und speichert Endpunkte mit den entsprechenden Profilen in der Datenbank.

Schritt 5: Profilerstellung für neue Attribute und Gerätezuweisung

In der Regel wird das Gerät oder der Endpunkt, nachdem der vorhandenen Sammlung für ein bestimmtes Gerät neue Attribute hinzugefügt wurden, der Profilerstellungswarteschlange hinzugefügt, um zu prüfen, ob ihm basierend auf neuen Attributen ein anderes Profil zugewiesen werden muss:

2025-09-21 07:14:08,714 INFO [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Classify Mac E8:EB:34:D9:B8:F7 MessageCode 3000 epSource RADIUS Probe

2025-09-21 07:14:08,724 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Policy Cisco-Device matched E8:EB:34:D9:B8:F7 (certainty 30)

2025-09-21 07:14:08,727 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Policy Cisco-IP-Phone matched E8:EB:34:D9:B8:F7 (certainty 45)

2025-09-21 07:14:08,729 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Policy Cisco-IP-Phone-8811 matched E8:EB:34:D9:B8:F7 (certainty 140)

2025-09-21 07:14:08,729 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- After analyzing policy hierarchy: Endpoint: E8:EB:34:D9:B8:F7 EndpointPolicy:Cisco-IP-Phone-8811 for:215 ExceptionRuleMatched:falseZugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

4.0 |

02-Oct-2025

|

Aktualisierte Formatierung, Header, verzerrte Sprache |

3.0 |

14-Aug-2024

|

Aktualisierte Formatierung, einige Grammatikverbesserungen. |

1.0 |

14-Dec-2015

|

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Piotr BorowiecCustomer Delivery Leader

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback