Integration von ISE 3.3 mit DNAC

Download-Optionen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument werden Verfahren zur Integration von ISE 3.3 in Cisco DNA Center (DNAC) unter Verwendung von pxGrid-Verbindungen beschrieben.

Voraussetzungen

- ERS-Schreibzugriff.

- Kein Proxyserver zwischen ISE und Catalyst Center

- PxGrid muss auf der ISE aktiviert werden.

- FQDN ist für die Integration erforderlich, nicht nur eine IP-Adresse (Zertifikat).

- Wenn Sie ein von der Enterprise ausgestelltes Zertifikat verwenden, benötigen Sie VIP + echte IP für den Catalyst Center-Cluster.

- CLI-Anmeldedaten auf der ISE werden nicht mehr nur für die Integration und den API-basierten Zugriff verwendet.

- IP-Verfügbarkeit ist erforderlich.

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Identity Services Engine 3.3

- Cisco DNA

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Identity Services Engine Version 3.3

-

Cisco DNA

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Die SD-Access-Lösung wird durch eine Kombination aus Cisco Catalyst Center, der Cisco® Identity Services Engine (ISE) sowie kabelgebundenen und Wireless-Geräteplattformen mit Fabric-Funktionalität bereitgestellt.

Automatisierung, Analysen, Transparenz und Management von Cisco Catalyst Center werden durch die Cisco Catalyst Center-Software ermöglicht. SD-Access ist ein Bestandteil dieser Software und wird verwendet, um ein intelligentes kabelgebundenes und Wireless-Campus-Netzwerk zu entwickeln, bereitzustellen, Richtlinien anzuwenden und die Einrichtung dieses Netzwerks zu vereinfachen.

Die ISE ist ein integraler Bestandteil von SD-Access für die Implementierung von Netzwerkzugriffskontrollrichtlinien. Die ISE führt die Richtlinienimplementierung durch und ermöglicht die dynamische Zuordnung von Benutzern und Geräten zu skalierbaren Gruppen sowie die vereinfachte Durchsetzung von Sicherheitsrichtlinien im End-to-End-Netzwerk. In der ISE werden Benutzer und Geräte über eine einfache und flexible Oberfläche dargestellt. Die ISE lässt sich mithilfe der APIs Cisco Platform Exchange Grid (pxGrid) und Representational State Transfer (REST) für Endpunktereignisbenachrichtigungen und die Automatisierung von Richtlinienkonfigurationen auf der ISE in Cisco Catalyst Center integrieren.

Die Cisco Identity Services Engine (ISE) ist ein zentraler Bestandteil des Cisco DNA Center. Es bietet wichtige, zielbasierte Services, wie z. B.:

1. AAA (RADIUS und TACACS+)

2. Netzwerktransparenz

3. Benutzer- und Geräteintegration

4. Sicherheitsrichtlinien

5. Makro- und Mikrosegmentierung

Um diese Services nutzen zu können, muss das Cisco DNA Center in die ISE integriert sein, um eine vertrauenswürdige Beziehung aufzubauen. Dieses Handbuch enthält detaillierte Anweisungen zum Abschließen des Integrationsprozesses.

Konfigurieren

ISE-Konfiguration

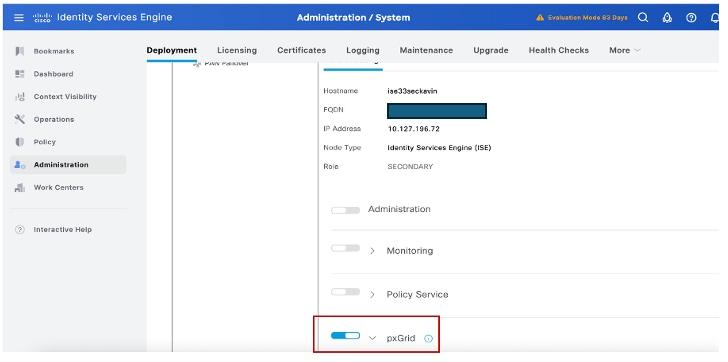

Schritt 1: Pxgrid muss auf der ISE aktiviert werden.

Der PxGrid-Dienst muss unter System > Deployment > Edit Node > PxGrid aktiviert werden, wie im Bild gezeigt:

Anmerkung: Im Fall einer verteilten Umgebung kann pxgrid persona auf zwei ISE-Knoten ausgeführt werden. In einer verteilten Umgebung wird empfohlen, pxgrid persona auf Nicht-Admin-Knoten auszuführen.

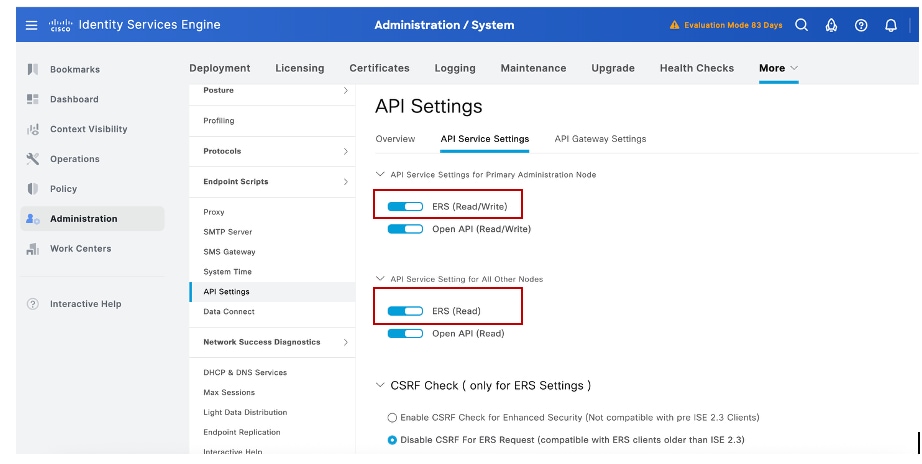

Phase 2: Aktivieren von RESTful Services (ERS) Lese-/Schreibzugriff:

Um REST- (Representational State Transfer) und API-Dienste (Application Programming Interface) auf der ISE zu aktivieren, muss ERS Lese-/Schreibzugriff aktiviert werden, und zwar unter Administration > System > Settings > ERS Settings > Enable ERS for Read/Write, wie in der Abbildung dargestellt:

Anmerkung: Stellen Sie in einer verteilten ISE-Umgebung sicher, dass die Option ERS für Lesezugriff aktivieren ausgewählt ist. Andernfalls kann die ERS-Sitzung vom primären Administrator gestartet werden, aber nicht vom sekundären Administrator.

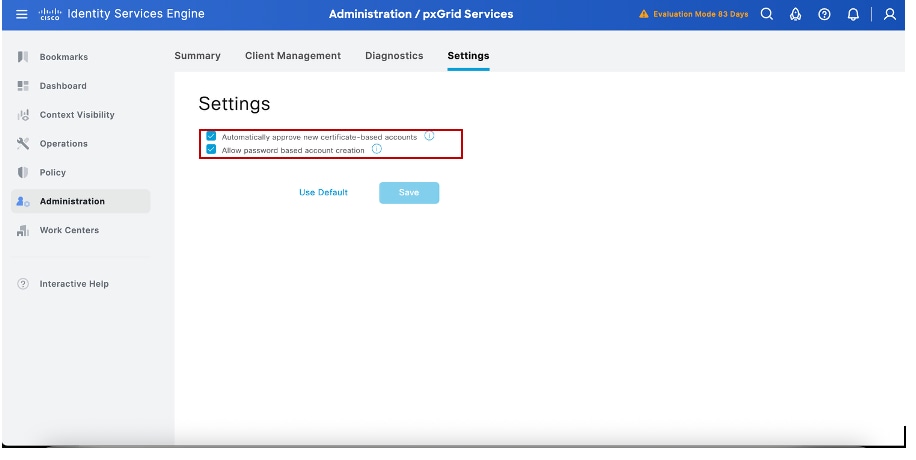

Schritt 3: Stellen Sie sicher, dass beide Einstellungen aktiviert sind, wie unter Administration > pxGrid Services > Settings (Verwaltung > pxGrid-Dienste > Einstellungen) angezeigt.

Aktivieren Sie Neue zertifikatbasierte Konten automatisch genehmigen.

Aktivieren Sie Kennwortbasierte Kontoerstellung zulassen.

Dadurch können pxGrid-Clients automatisch genehmigt werden.

Cisco DNA-Konfiguration

Schritt 1: Bei Cisco DNA anmeldenGUI.

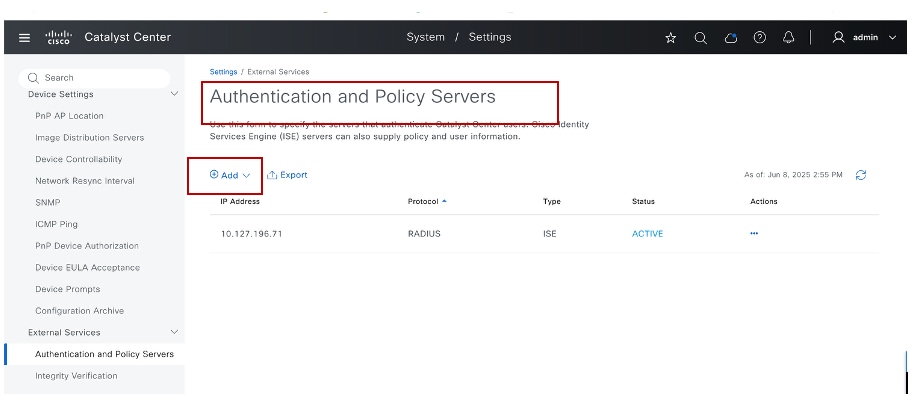

Phase 2: Navigieren Sie zu Systemeinstellungen > Einstellungen > Authentifizierung und Richtlinienserver.

Schritt 3: Klicken Sie auf Hinzufügen. Wählen Sie im Dropdown-Menü die Option ISE:

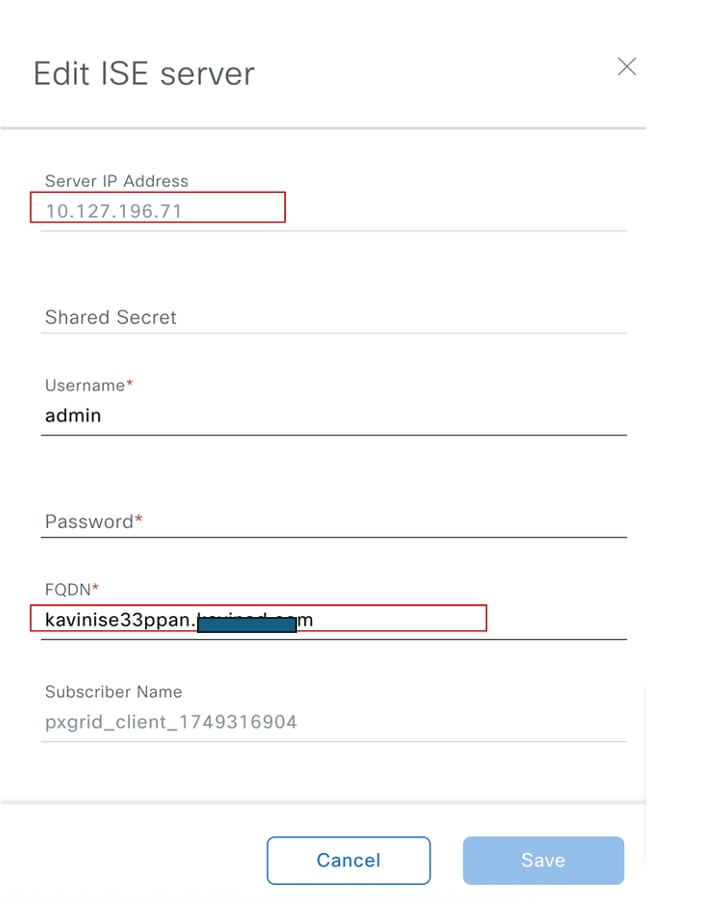

Schritt 4: Fügen Sie alle Details wie folgt hinzu:

Server-IP-Adresse: IP-Adresse des primären ISE-Administrationsknotens

Gemeinsamer geheimer Schlüssel: Dabei handelt es sich um das gemeinsame Radius-Geheimnis für Switches, die von Cisco DNA als Netzwerkgeräte an die ISE gesendet werden.

Benutzername/Kennwort: ISE-Administratoranmeldeinformationen.

FQDN: ISE Primärer Admin-Knoten FQDN.

Abonnent: Dieser Name wird unter "Pxgrid Services on ISE" angezeigt, wenn Cisco DNA eine Abonnementanforderung für ISE Pxgrid initiiert.

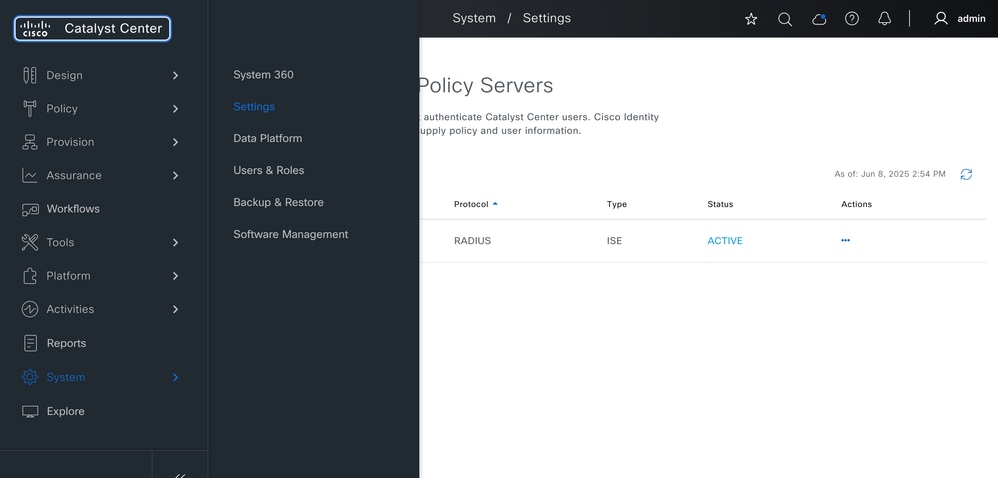

Überprüfung

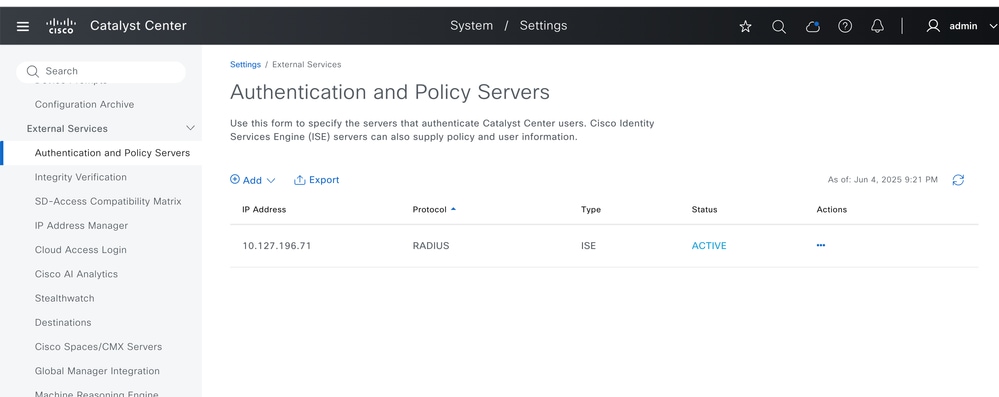

- Navigieren Sie zu Systemeinstellungen > Einstellungen > Authentifizierung und Richtlinienserver.

- Der ISE-Integrationsstatus wird als Aktiv angezeigt.

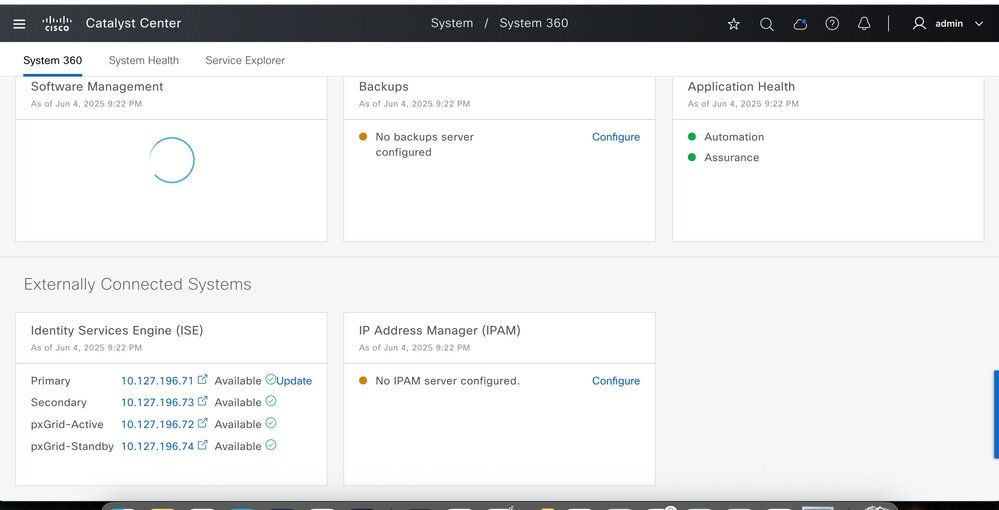

Navigieren Sie zu Einstellungen > System 360:

ISE-Server werden unter Extern verbundene Systeme als verfügbar angezeigt:

Fehlerbehebung

Legen Sie diese Komponenten auf Debugging-Ebene in ISE fest:

- PxGrid

- Infrastruktur

- Ers

Anmerkung: Bevor Sie mit der Integration von Cisco DNA mit der ISE beginnen, prüfen Sie die Serviceprotokolle mit folgenden Befehlen:

Die Protokolle können mithilfe der folgenden Befehle live auf der Cisco DNA CLI überprüft werden:

- maglev$ magctl service logs -rf ise-bridge

- maglev$ magctl service logs -rf network-design -c network-design-service

Abschnitt A: Protokollnachrichten auf Cisco DNA für eine erfolgreiche Integration

Schritt 1: ISE-Anmeldeinformationen werden abgerufen.

2025/06/07 17:21:41 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

025-06-07 17:21:41,905 | INFO | MessageListenerContainer-6 | | c.c.a.c.impl.AAARasClientImpl | AAARasClientImpl - API erstellen. RBAC-UUID - Null | CorrelationId=1978f306-0857-467d-b974-6444a163f742

2025-06-07 17:21:41,917 | INFO | MessageListenerContainer-6 | | c.c.c.s.trust.CiscoISEManager |------------------------------------------------------------------------------------------------ | CorrelationId=1978f306-0857-467d-b974-6444a163f742

2025-06-07 17:21:41,917 | INFO | MessageListenerContainer-6 | | c.c.c.s.trust.CiscoISEManager | Schritt: Abrufen von iseUsername, isePassword, iseHostIp, iseHostName,iseSshKey, apicEmIp, apicEmFqdn | CorrelationId=1978f306-0857-467d-b974-6444a163f742

2025-06-07 17:21:41,917 | INFO | MessageListenerContainer-6 | | c.c.c.s.trust.CiscoISEManager |------------------------------------------------------------------------------------------------ | CorrelationId=1978f306-0857-467d-b974-6444a163f742

2025-06-07 17:21:41,917 | INFO | MessageListenerContainer-6 | | c.c.c.s.trust.CiscoISEManager | Aufruf des GO-Dienstes für ISE trust CREATE | CorrelationId=1978f306-0857-467d-b974-6444a163f742

2025-06-07 17:21:41,917 | INFO | MessageListenerContainer-6 | | c.c.a.c.s.u.GoTrustEstablishmentUtil | API-Pyaload wird erstellt, um den GO-Dienst für die CREATE-Anforderung der ISE mit der IP anzurufen: 10.127.196.71 und Hostname: l | CorrelationId=1978f306-0857-467d-b974-6444a163f742

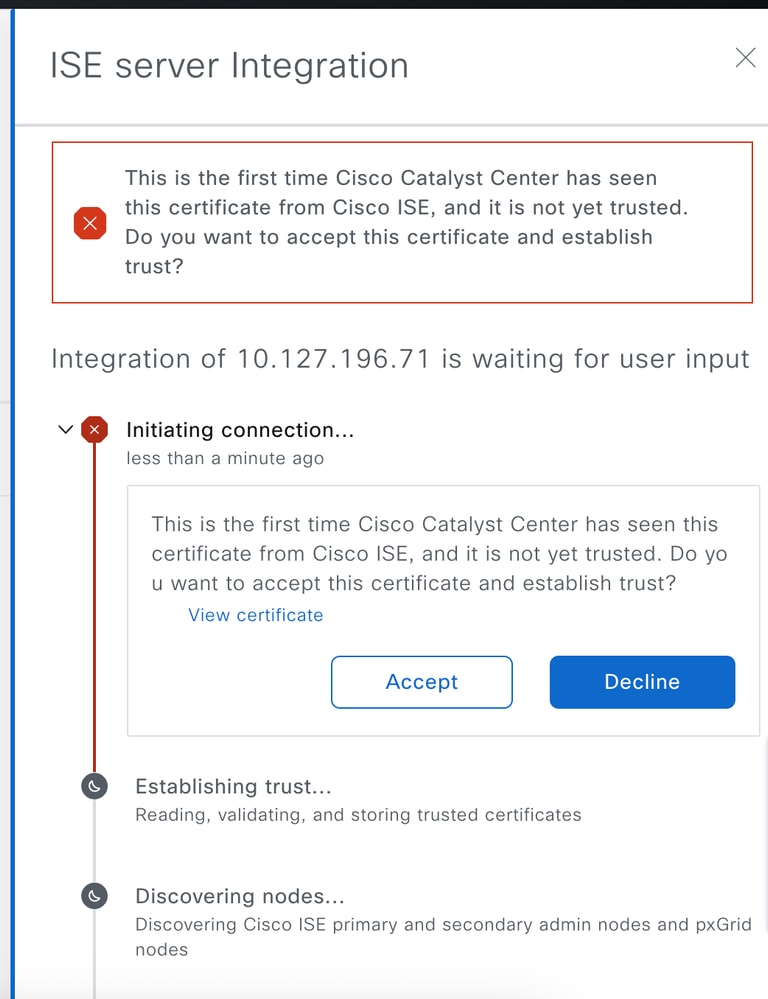

Phase 2: Zertifikatfehler beim Warten auf die Annahme, ob das Zertifikat selbst signiert und nicht vertrauenswürdig ist.

07.06. 17:21:42 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:21:42 [DEBUG] BESUCHEN SIE https://10.127.196.71/admin/API/PKI/TrustCertificates

2025/06/07 17:21:44 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

2025-06-07 17:21:44,730 | INFO | qtp480903748-238 | | c.c.a.c.s.c.IseIntegrationStatusController | ISE-Integrationsstatus-Schritt für StepName aktualisieren =INITIATE_CONNECTION_TO_ISE | CorrelationId=831c9c36-d534-415d-86d6-

2025-06-07 17:21:44,964 | FEHLER | MessageListenerContainer-6 | | c.c.a.c.s.h.CreateAaaMessageHandler | Zertifikat wartet auf Benutzerakzeptanz {} | CorrelationId=1978f306-0857-467d-b974-6444a163f742

com.cisco.apicem.commonsettings.service.exception.CertificateWaitingUserAcceptanceException: {"i18n":{"Code":"NCND80015"}}

unter com.cisco.apicem.commonsettings.service.util.GoTrustEstablishmentUtil.callGoServiceForTrustProcessing(GoTrustEstablishmentUtil.java:139) ~[classes/:na]

unter com.cisco.apicem.commonsettings.service.trust.CiscoISEManager.createTrustWithPAN(CiscoISEManager.java:215) ~[classes/:na]

unter com.cisco.apicem.commonsettings.service.trust.CiscoISEManager.createTrust(CiscoISEManager.java:184) ~[classes/:na]

unter com.cisco.apicem.commonsettings.service.handler.CreateAaaMessageHandler.handleRBACInvocation(CreateAaaMessageHandler.java:554) ~[classes/:na]

unter com.cisco.apicem.commonsettings.service.handler.CreateAaaMessageHandler.handleRBACInvocation(CreateAaaMessageHandler.java:536) ~[classes/:na]

unter com.cisco.apicem.commonsettings.service.handler.CreateAaaMessageHandler.handleRequest(CreateAaaMessageHandler.java:143) ~[classes/:na]

unter com.cisco.grapevine.amqp.impl.GrapevineMessageListener.invokeHandler_aroundBody0(GrapevineMessageListener.java:485) ~[message-queue-sdk-7.0.722.60901.jar:7.0.722.60901]

unter com.cisco.grapevine.amqp.impl.GrapevineMessageListener$AjcClosure1.run(GrapevineMessageListener.java:1) ~[message-queue-sdk-7.0.722.60901.jar:7.0.722.60901]

unter org.aspectj.runtime.mirror.JoinPointImpl.continue(JoinPointImpl.java:167) ~[aspectjrt-1.9.6.jar:na]

unter com.cisco.enc.i18n.localization.aop.EnableI18nOnRequestHandler.getEmptyResponse(EnableI18nOnRequestHandler.java:26) ~[i18n-7.1.722.60901.jar:7.1.722.60901]

unter com.cisco.grapevine.amqp.impl.GrapevineMessageListener.invokeHandler(GrapevineMessageListener.java:452) ~[message-queue-sdk-7.0.722.60901.jar:7.0.722.60901]

unter com.cisco.grapevine.amqp.impl.GrapevineMessageListener.onMessage(GrapevineMessageListener.java:273) ~[message-queue-sdk-7.0.722.60901.jar:7.0.722.60901]

unter org.springframework.amqp.rabbit.listener.AbstractMessageListenerContainer.doInvokeListener(AbstractMessageListenerContainer.java:856) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

unter org.springframework.amqp.rabbit.listener.AbstractMessageListenerContainer.invokeListener(AbstractMessageListenerContainer.java:779) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

unter org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.access$001(SimpleMessageListenerContainer.java:105) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

unter org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer$1.invokeListener(SimpleMessageListenerContainer.java:208) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

unter org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.invokeListener(SimpleMessageListenerContainer.java:1381) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

unter org.springframework.amqp.rabbit.listener.AbstractMessageListenerContainer.executeListener(AbstractMessageListenerContainer.java:760) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

unter org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.doReceiveAndExecute(SimpleMessageListenerContainer.java:1324) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

unter org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.receiveAndExecute(SimpleMessageListenerContainer.java:1294) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

unter org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.access$1800(SimpleMessageListenerContainer.java:105) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

unter org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer$AsyncMessageProcessingConsumer.run(SimpleMessageListenerContainer.java:1550) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

unter java.base/java.lang.Thread.run(Thread.java:834) ~[na:na]

2025-06-07 17:21:46,284 | INFO | qtp480903748-916 | | c.c.a.c.s.util.CommonSettingsUtil | DB-Wert für MultiCisco DNAConfigurationTable = MultiCisco DNAConfigurationTable[clusterUuid=878771ce-8f93-44a5-82c9-3561e14c2d77,createTime=2024-08-23 14:18:11.381,inMultiCisco DNAMode=false,lastUpdatedTime=2024-08-23 14:18:11.381,multiCisco DNAFeatureEnabled=false,instanceUuid=7f606daa-ca05-472b-b45c-fe8dfead1717,instanceId=7007,authEntityId=7007,authEntityClass=1586401731,instanceTenantId=68c8b 1d052de9,_orderListOEIndex=<Integer>,_createOrderIndex=<Integer>,_isBeingChanged=<Boolean>,deployPending=<DeployPendingEnum>,instanceCreatedOn=<Timestamp>,instanceUpdatedOn=<Timestamp>,instanceVersion=1] | CorrelationId=5888c4bb-f407-4771-97e6-e5c9a9e08746

Schritt 3: Die Zertifikatsannahme wurde aufgerufen.

17:22:05,574 | INFO | qtp480903748-909 | | c.c.c.s.controller.AAAController | Eingehendes Zertifikat von Benutzer akzeptiert?: wahr | CorrelationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,581 | INFO | essageListenerContainer-9 | | c.c.a.c.s.h.CreateAaaMessageHandler | Eintritt in die Bestätigungsphase des Benutzerzertifikats | CorrelationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,605 | INFO | essageListenerContainer-9 | | c.c.c.s.trust.CiscoISEManager |------------------------------------------------------------------------------------------------ | CorrelationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,605 | INFO | essageListenerContainer-9 | | c.c.c.s.trust.CiscoISEManager | Schritt: Abrufen von iseUsername, isePassword, iseHostIp, iseHostName, iseSshKey, apicEmIp, apicEmFqdn | CorrelationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,605 | INFO | essageListenerContainer-9 | | c.c.c.s.trust.CiscoISEManager |------------------------------------------------------------------------------------------------ | CorrelationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,605 | INFO | essageListenerContainer-9 | | c.c.c.s.trust.CiscoISEManager | GO-Dienst wird für ISE Trust CERT_ACCEPT angerufen | CorrelationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,605 | INFO | essageListenerContainer-9 | | c.c.a.c.s.u.GoTrustEstablishmentUtil | API-Laden für den Anruf des GO-Service für CERT_ACCEPT-Anforderung der ISE mit IP: 10.127.196.71 und Hostname: | CorrelationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

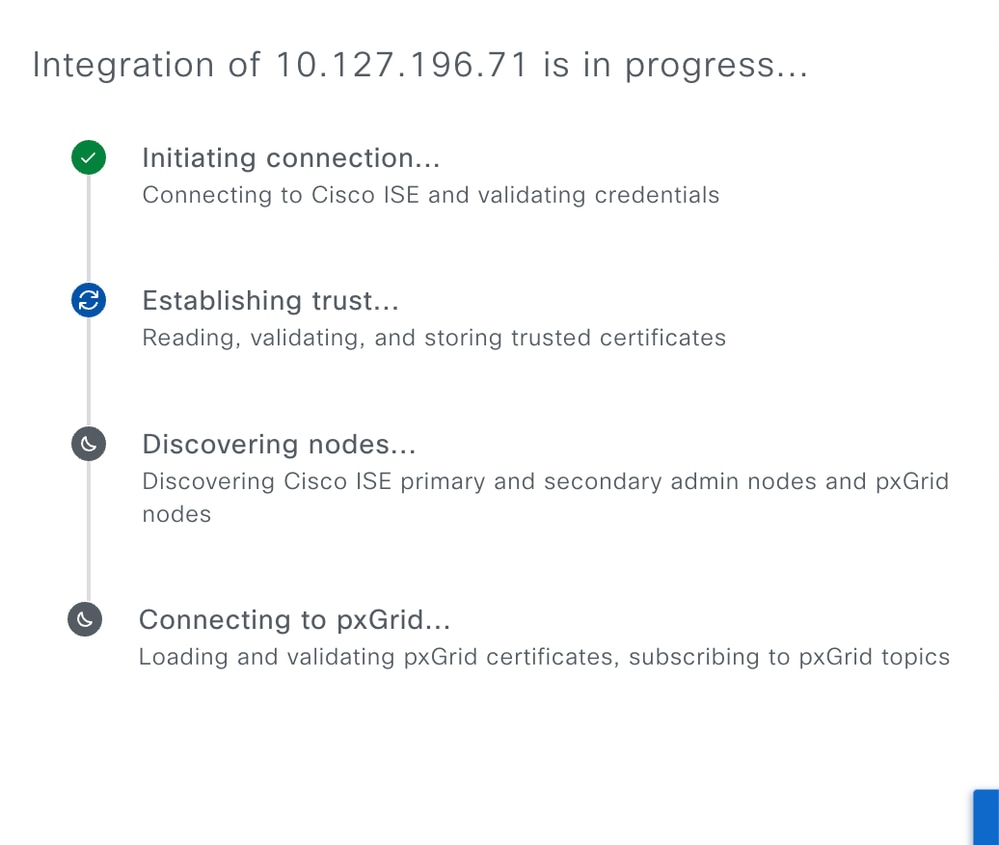

Schritt 4: Aufbau von Vertrauen.

2025-06-07 17:22:06,365 | INFO | qtp480903748-246 | | c.c.a.c.s.c.IseIntegrationStatusController | ISE-Integrationsstatus-Schritt für StepName aktualisieren =INITIATE_CONNECTION_TO_ISE | CorrelationId=c1bfde32-4cec-4c9f-afab-06291f1bc437

2025-06-07 17:22:06,375 | INFO | qtp480903748-909 | | c.c.a.c.s.c.IseIntegrationStatusController | ISE-Integrationsstatus für StepName aktualisieren =ESTABLISHING_TRUST_WITH_ISE | CorrelationId=fbba646c-bdae-4554-8c70-0a5836f4c860

Schritt 5: Überprüfen der ISE ERS-Konfiguration

2025/06/07 17:22:06 [DEBUG] GET https://10.127.196.71/admin/API/NetworkAccessConfig/ERS

{"asctime":"2025-06-07T17:22:07.529Z","CorrelationId":"","level":"info","msg":"Current ERS config on ISE {MLName:{Space: Local:ersConfig} ID:1 ISCSRF:false IsPAP:true IsPSNS:true}","Paketname":"ISE Connection Manager"}

Schritt 6: Die ISE-Version wird überprüft.

2025/06/07 17:22:07 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:07 [DEBUG] BESUCHEN SIE https://10.127.196.71:9060/ers/config/op/systemconfig/iseversion

{"asctime":"2025-06-07T17:22:09.065Z","CorrelationId":"","level":"info","msg":" ISE-Version ist {Version:3.3 Patch:0 PatchList:0}","Paketname":"ISE-Verbindungs-Manager"}

Schritt 7: Telemetrieinformationen werden abgerufen.

2025/06/07 17:22:09 [DEBUG] GET https://10.127.196.71:9060/ers/config/telemetryinfo

{"asctime":"2025-06-07T17:22:10.161Z","CorrelationId":"","level":"info","msg":"Telemetrie-ID 30d43265-1577-4e02-a10b-6b549099f54","Paketname":"Dienstprogramme"}

{"asctime":"2025-06-07T17:22:10.161Z","CorrelationId":"","level":"info","msg":"OpenAPI auf ISE-Knoten überprüfen und aktivieren"packagename":"ISE Connection Manager"}

Schritt 8: API-Status wird von der ISE abgerufen.

2025/06/07 17:22:10 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:10 [DEBUG] BESUCHEN SIE https://10.127.196.71/admin/API/apiService/get

{"asctime":"2025-06-07T17:22:11.291Z","CorrelationId":"","level":"info","msg":"OpenAPI is already enabled, {true true}","packagename":"ISE Connection Manager"}

Schritt 9: Einrichtung der Vertrauensstellung mit der ISE abgeschlossen.

{"asctime":"2025-06-07T17:22:11.291Z","CorrelationId":"","level":"info","msg":"Updating total status to trusted","packagename":"ISE Connection Manager"}

2025/06/07 17:22:11 [DEBUG] GET http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/b745dd4f-2a22-47d8-a216-6a5a85f3ea69

{"asctime":"2025-06-07T17:22:11.304Z","CorrelationId":"","level":"info","msg":"Knoten-Statusaktualisierung wird an NDS gesendet. Nutzlast {\"aaaServerId\":\"b745dd4f-2a22-47d8-a216-6a5a85f3ea69\",\"ciscoIseList\":[{\"ciscoIseId\":\"acc84e0a-cfdb-4 196.71\",\"operationType\":\"UPDATE\",\"role\":\"PRIMARY\",\"state\":\"ACTIVE\",\"SubscriberName\":\"pxgrid_client_1749316904\",\"trustState\":\"TRUSTED\"}],\"ipAddress\ ":\"10.127.196.71\",\"iseConnectionType\":\"TRUST\"}","Paketname":"ndsutil"}

2025/06/07 17:22:11 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo

{"asctime":"2025-06-07T17:22:11.319Z","CorrelationId":"","level":"info","msg":"Node update status to NDS, response code 200 OK","Paketname":"ndsutil"}

{"asctime":"2025-06-07T17:22:11.319Z","CorrelationId":"","level":"info","msg":"Sending certificate to NDS","packagename":"ISE Connection Manager"}

{"asctime":"2025-06-07T17:22:11.319Z","CorrelationId":"","level":"info","msg":"Adding {17487437175958362366089997042 CREATE}","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:11.319Z","CorrelationId":"","level":"info","msg":"Knoten-Statusaktualisierung wird an NDS gesendet. Payload [{\"Seriennummer\":\"17487437175958362366089997042\",\"Aussteller\":\"CN=l\",\"operationType\":\"CREATE\"}]","Paketname":"ndsutil"}

2025/06/07 17:22:11 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/iseCerts

{"asctime":"2025-06-07T17:22:11.329Z","CorrelationId":"","level":"info","msg":"Node update status to NDS, response code 200 OK","Paketname":"ndsutil"}

{"asctime":"2025-06-07T17:22:11.329Z","CorrelationId":"","level":"info","msg":"Updating ISE Step ESTABLISHING_TRUST_WITH_ISE with status COMPLETE","Paketname":"ndsutil"}

{"asctime":"2025-06-07T17:22:11.329Z","CorrelationId":"","level":"info","msg":"Sending request to NDS {\"StepName\":\"ESTABLISHING_TRUST_WITH_ISE\",\"StepStatus\":\"COMPLETE\"}","Paketname":"ndsutil"}

2025/06/07 17:22:11 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

Phase 10: Erkennung von Knoten in der ISE-Bereitstellung.

{"asctime":"2025-06-07T17:22:11.339Z","CorrelationId":"","level":"info","msg":"Updating ISE Step DISCOVERING_NODES with status IN_PROGRESS","Paketname":"ndsutil"}

{"asctime":"2025-06-07T17:22:11.339Z","CorrelationId":"","level":"info","msg":"Sending request to NDS {\"StepName\":\"DISCOVERING_NODES\",\"StepStatus\":\"IN_PROGRESS\"}","Paketname":"ndsutil"}

2025/06/07 17:22:11 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

{"asctime":"2025-06-07T17:22:11.348Z","CorrelationId":"","level":"info","msg":"Posted ISE integration Step to NDS, http-Antwort code=200","Paketname":"ndsutil"}

2025/06/07 17:22:11 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:11 [DEBUG] GET https://10.127.196.71/admin/API/Infra/Node/SimpleList

{"asctime":"2025-06-07T17:22:12.512Z","CorrelationId":"","level":"info","msg":"66c88fc4104bfb741d050 2de9:b745dd4f-2a22-47d8-a216-6a5a85f3ea69 4 Knoten von ISE empfangen","Paketname":"ISE Connection Manager"}

{"asctime":"2025-06-07T17:22:12.512Z","CorrelationId":"","level":"info","msg":"Adding Primary PAN node localize33ppan/10.127.196.71, role PRIMARY","packagename":"ISE Connection Manager"}

de localize33ppan/10.127.196.71, role PRIMARY","Paketname":"ISE Connection Manager"}

2025/06/07 17:22:12 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:12 [DEBUG] BESUCHEN SIE https://10.127.196.71:9060/ers/config/node/name/ise33localspan

{"asctime":"2025-06-07T17:22:13.612Z","CorrelationId":"","level":"info","msg":"Adding Secondary PAN node i

{"asctime":"2025-06-07T17:22:13.612Z","CorrelationId":"","level":"info","msg":"Adding MnT primary node

2025/06/07 17:22:13 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:13 [DEBUG] BESUCHEN SIE https://10.127.196.71:9060/ers/config/node/name/ise33seclocal

{"asctime":"2025-06-07T17:22:14.737Z","CorrelationId":"","level":"info","msg":"PXGrid-Knoten wird hinzugefügt

2025/06/07 17:22:14 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:14 [DEBUG] BESUCHEN SIE https://10.127.196.71:9060/ers/config/node/name/isepxgrid2025

{"asctime":"2025-06-07T17:22:15.863Z","CorrelationId":"","level":"info","msg":"Adding PSN node isepxgrid2025.localad.com/10.127.196.74","packagename":"ISE Connection Manager"}

2025/06/07 17:22:15 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:15 [DEBUG] GET https://10.127.196.71:9060/ers/config/node/name/localise33ppan

{"asctime":"2025-06-07T17:22:17.047Z","CorrelationId":"","level":"info","msg":"Hinzufügen eines PSN-Knotens l/10.127.196.71","Paketname":"ISE Connection Manager"}

Phase 11: Erkennung der Knoten abgeschlossen.

2025/06/07 17:22:17 [DEBUG] GET http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/b745dd4f-2a22-47d8-a216-6a5a85f3ea69

{"asctime":"2025-06-07T17:22:17.843Z","CorrelationId":"","level":"info","msg":"Knoten-Statusaktualisierung wird an NDS gesendet. Nutzlast {\"aaaServerId\":\"b745dd4f-2a22-47d8-a216-6a5a85f3ea69\",\"ciscoIseList\":[{\"ciscoIseId\":\"49523ddb-e1d5-1d 96.73\",\"operationType\":\"CREATE\",\"role\":\"SECONDARY\",\"state\":\"ACTIVE\",\"SubscriberName\":\"pxgrid_client_1749316904\",\"trustState\":\"TRUSTED\"}],\"ipAddress\":\"10.127.196.71\",\"iseConnectionType\":\"TRUST\"}","Paketname":"ndsutil"}

2025/06/07 17:22:17 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo

{"asctime":"2025-06-07T17:22:17.860Z","CorrelationId":"","level":"info","msg":"Node update status to NDS, response code 200 OK","Paketname":"ndsutil"}

{"asctime":"2025-06-07T17:22:17.860Z","CorrelationId":"","level":"info","msg":"Updating ISE Step DISCOVERING_NODES with status COMPLETE","Paketname":"ndsutil"}

{"asctime":"2025-06-07T17:22:17.860Z","CorrelationId":"","level":"info","msg":"Sendeanforderung an NDS {\"StepName\":\"DISCOVERING_NODES\",\"StepStatus\":\"COMPLETE\"}","Paketname":"ndsutil"}

Phase 12: ISE-lokale Zertifikate werden abgerufen.

{"asctime":"2025-06-07T17:22:17.871Z","CorrelationId":"","level":"info","msg":"GetCertChainForISERole , Rolle EAP und Knoten l","Paketname":"Zertifikatsmanager"}

{"asctime":"2025-06-07T17:22:17.871Z","CorrelationId":"","level":"info","msg":"Lokale Zertifikate werden von der ISE abgerufen 10.127.196.71","Paketname":"Certificate Manager"}

2025/06/07 17:22:17 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:17 [DEBUG] GET https://10.127.196.71/admin/API/PKI/LocalCertificates

{"asctime":"2025-06-07T17:22:19.264Z","CorrelationId":"","level":"info","msg":"Building cert chain for leaf cert. Node=10.127.196.71;cname=","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:19.264Z","CorrelationId":"","level":"info","msg":"Das Zertifikat ist selbstsigniert. Subject=CN und Issuer=CN, überspringen Sie "cert chain build","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:19.264Z","CorrelationId":"","level":"info","msg":"Inserting into iseCerts","packagename":"DAL"}

{"asctime":"2025-06-07T17:22:19.276Z","CorrelationId":"","level":"info","msg":"Erfolgreich in iseCerts eingefügt","packagename":"DAL"}

2025/06/07 17:22:19 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

Phase 13: Pxgrid-Verbindungsüberprüfung.

{"asctime":"2025-06-07T17:22:19.336Z","CorrelationId":"","level":"info","msg":"PxGrid ist aktiviert","packagename":"ISE Connection Manager"}

{"asctime":"2025-06-07T17:22:19.336Z","CorrelationId":"","level":"info","msg":"Updating ISE Step PXGRID_CONNECTION with status IN_PROGRESS","Paketname":"ndsutil"}

{"asctime":"2025-06-07T17:22:19.336Z","CorrelationId":"","level":"info","msg":"Sending request to NDS {\"StepName\":\"PXGRID_CONNECTION\",\"StepStatus\":\"IN_PROGRESS\"}","Paketname":"ndsutil"}

2025/06/07 17:22:19 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

{"asctime":"2025-06-07T17:22:19.349Z","CorrelationId":"","level":"info","msg":"Posted ISE integration Step to NDS, http response code=200","Paketname":"ndsutil"}

{"asctime":"2025-06-07T17:22:19.349Z","CorrelationId":"","level":"info","msg":"Admin-Zertifikatkette für Knoten wird abgerufen und erstellt 10.127.196.72","Paketname":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:19.349Z","CorrelationId":"","level":"info","msg":"Serverzertifikat wird abgerufen für 10.127.196.72","Paketname":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:20.907Z","CorrelationId":"","level":"info","msg":"abgerufene Serverzertifizierungskette für 10.127.196.72, chain length 4","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:20.907Z","CorrelationId":"","level":"info","msg":"Check if peer has provided complete certificate chain, chain length=4","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:20.907Z","CorrelationId":"","level":"info","msg":"Build/update cert-chain for Node=10.127.196.72;cname=","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:20.907Z","CorrelationId":"","level":"info","msg":"Inserting to ise-bridge certpool. Issuer=CN=Certificate Services Node CA - localize33ppan; Subject=CN=Certificate Services Endpoint Sub CA - ise33seclocal; Seriennummer=336164adf99b4663b51c7d8787b671e2","Paketname":"Zertifikatsmanager"}

2025/06/07 17:22:20 [DEBUG] GET http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/b745dd4f-2a22-47d8-a216-6a5a85f3ea69

{"asctime":"2025-06-07T17:22:20.920Z","CorrelationId":"","level":"info","msg":"Knoten-Statusaktualisierung wird an NDS gesendet. 00239 Nutzlast {\"aaaServerId\":\"b745dd4f-2a22-47d8-a216-6a5a85f3ea69\",\"ciscoIseList\":[{\"ciscoIseId\":\"dad546ca-28d\",\"operationType\":\"CREATE\",\"role\":\"PXGRID\",\"state\":\"INACTIVE\",\"SubscriberName\":\"pxgrid_client_1749316904\",\"trustState\":\"TRUSTED\"}],\"ipAddress\":\"10 1.127.196.71\",\"iseConnectionType\":\"TRUST\"}","Paketname":"ndsutil"}

2025/06/07 17:22:20 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo

{"asctime":"2025-06-07T17:22:20.936Z","CorrelationId":"","level":"info","msg":"Node update status to NDS, response code 200 OK","Paketname":"ndsutil"}

Phase 14: Zertifikataktualisierung.

{"asctime":"2025-06-07T17:22:22.585Z","CorrelationId":"","level":"info","msg":"Endpunktzertifikate von ISE abrufen , \u0026{CertTemplateName:pxGrid_Certificate_Template Format:PKCS8_CHAIN Kennwort: CertificateRequest:{San:52:ad:88:67:42:58 Cn:admin_66c88fc4104bfb741d052de9}}","Paketname":"PxGridClient"}

2025/06/07 17:22:22 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:22 [DEBUG] PUT https://10.127.196.71:9060/ers/config/endpointcert/certRequest

{"asctime":"2025-06-07T17:22:24.071Z","CorrelationId":"","level":"info","msg":"Inserting into iseCerts","packagename":"DAL"}

{"asctime":"2025-06-07T17:22:24.072Z","CorrelationId":"","level":"info","msg":"Successfully inserted into iseCerts","packagename":"DAL"}

Phase 15: Aktivierung des Pxgrid-Clients

{"asctime":"2025-06-07T17:22:24.074Z","CorrelationId":"","level":"info","msg":"Erfolgreich geladener privater Schlüssel vom Endpunkt certs","Paketname":"PxGridClient"}

{"asctime":"2025-06-07T17:22:24.074Z","CorrelationId":"","level":"info","msg":"Number of cert entries in client cert chain 1 ","Paketname":"PxGridClient"}

2025/06/07 17:22:24 [DEBUG] POST https://10.127.196.72:8910/pxgrid/control/AccountActivate

{"asctime":"2025-06-07T17:22:25.247Z","CorrelationId":"","level":"info","msg":"Get Response 200 , für URL https://10.127.196.72:8910/pxgrid/control/AccountActivate","Paketname":"PxGridClient"}

{"asctime":"2025-06-07T17:22:25.247Z","CorrelationId":"","level":"info","msg":"GOT ACCOUNT ACTIVATE RESPONSE: \u0026{AccountState:ENABLED Version:2.0}","Paketname":"PxGridClient"}

2025/06/07 17:22:25 [DEBUG] POST https://10.127.196.72:8910/pxgrid/control/ServiceLookup

{"asctime":"2025-06-07T17:22:26.311Z","CorrelationId":"","level":"info","msg":"Get Response 200 , für URL https://10.127.196.72:8910/pxgrid/control/ServiceLookup","Paketname":"PxGridClient"}

{"asctime":"2025-06-07T17:22:26.311Z","CorrelationId":"","level":"info","msg":"Try to connect pubsub service \u0026{Name:com.cisco.ise.pubsub NodeName:~ise-pubsub-ise33seclocal Properties:map[wsUrl:wss://:8910/pxgrid/ise/pubsub]} ","Paketname":"PxGridClient"}

{"asctime":"2025-06-07T17:22:26.311Z","CorrelationId":"","level":"info","msg":"ISE Pubsub Web Service URL: wss://10.127.196.72:8910/pxgrid/ise/pubsub","Paketname":"PxGridClient"}

2025/06/07 17:22:26 [DEBUG] POST https://10.127.196.72:8910/pxgrid/control/AccessSecret

{"asctime":"2025-06-07T17:22:27.461Z","CorrelationId":"","level":"info","msg":"Got Response 200 , für URL https://10.127.196.72:8910/pxgrid/control/AccessSecret","Paketname":"PxGridClient"}

{"asctime":"2025-06-07T17:22:27.461Z","CorrelationId":"","level":"info","msg":"Trying to dial to wsurl wss://10.127.196.72:8910/pxgrid/ise/pubsub","packagename":"ws-endpoint"}

{"asctime":"2025-06-07T17:22:28.479Z","CorrelationId":"","level":"info","msg":"Erfolgreich mit wss://10.127.196.72:8910/pxgrid/ise/pubsub verbunden","packagename":"ws-endpoint"}

2025/06/07 17:22:28 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

{"asctime":"2025-06-07T17:22:28.479Z","CorrelationId":"","level":"info","msg":"Setting as active pxgrid node","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:28.533Z","CorrelationId":"","level":"info","msg":"Updating ISE Step PXGRID_CONNECTION with status COMPLETE","Paketname":"ndsutil"}

{"asctime":"2025-06-07T17:22:28.533Z","CorrelationId":"","level":"info","msg":"Sending request to NDS {\"StepName\":\"PXGRID_CONNECTION\",\"StepStatus\":\"COMPLETE\"}","Paketname":"ndsutil"}

2025/06/07 17:22:28 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

2025/06/07 17:22:28 [DEBUG] GET http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/b745dd4f-2a22-47d8-a216-6a5a85f3ea69

Schritt 16: Herunterladen des TrustSec SGT

{"asctime":"2025-06-07T17:22:34.370Z","CorrelationId":"","level":"info","msg":"BULK DOWNLOADING FOR SERVICE com.cisco.ise.config.trustsec THIC securityGroupTopic","Paketname":"PxGridClient"}

{"asctime":"2025-06-07T17:22:34.371Z","CorrelationId":"","level":"info","msg":"Bulkdownload URLs: [https://10.127.196.71:8910/pxgrid/ise/config/trustsec]","Paketname":"PxGridClient"}

{"asctime":"2025-06-07T17:22:34.371Z","CorrelationId":"","level":"info","msg":"Massendownload von com.cisco.ise.config.trustsec wird versucht, mithilfe von https://10.127.196.71:8910/pxgrid/ise/config/trustsec/getSecurityGroups","Paketname":"PxGridClient"}

2025/06/07 17:22:34 [DEBUG] POST https://10.127.196.71:8910/pxgrid/ise/config/trustsec/getSecurityGroups

{"asctime":"2025-06-07T17:22:35.424Z","CorrelationId":"","level":"info","msg":"Get Response 200 , for URL https://10.127.196.71:8910/pxgrid/ise/config/trustsec/getSecurityGroups","Paketname":"PxGridClient"}

{"asctime":"2025-06-07T17:22:35.424Z","CorrelationId":"","level":"info","msg":"Reset Security Group Cache.","packagename":"cache"}

{"asctime":"2025-06-07T17:22:35.424Z","CorrelationId":"","level":"info","msg":"Updating Security Group Cache","packagename":"cache"}

{"asctime":"2025-06-07T17:22:35.424Z","CorrelationId":"","level":"info","msg":"SG bulkdownload data, ACA ist noch nicht dafür registriert, don't push to RMQ","Paketname":"Abonnenten"}

{"asctime":"2025-06-07T17:22:35.424Z","CorrelationId":"","level":"info","msg":"Done subscribing to all the topics and completed bulk downloads","packagename":"ISE Connection Manager"}

Abschnitt B: Ablauf der Protokollnachrichten auf der ISE (ISE-PSC-Protokoll)

Schritt 1: Knotendetails werden abgerufen.

2025-06-07 22:45:22,788 INFO [ers-http-pool15][[[]] cpm.ers.app.web.BasicAndTokenAuthenticator -::::- Grundlegende Authentifizierung erfolgreich. Benutzer: Administrator

2025-06-07 22:45:22,788 DEBUG [ers-http-pool15][[] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- #### MaxThreadsFilter.doFilter —> getPathInfo=/node

2025-06-07 22:45:22,788 DEBUG [ers-http-pool15][[] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- #### MaxThreadsFilter.doFilter —> getMethod=GET

2025-06-07 22:45:22,788 DEBUG [ers-http-pool15][[[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- #### MaxThreadsFilter.doFilter —> getRequestURL=https://ise-bridge.ise-bridge.svc.cluster.local:8080/ers/config/node

2025-06-07 22:45:22,788 DEBUG [ers-http-pool15][[[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- #### MaxThreadsFilter.doFilter —> getRemoteHost=10,62.113,211

2025-06-07 22:45:22,788 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- #### MaxThreadsFilter.doFilter —> getLocalPort = 9060;

2:45:22,794 DEBUG [ers-http-pool15][[]] ers.app.impl.handlers.NodeCRUDHandler -::::- DEBUG INFO — ERGEBNIS com.cisco.cpm.ers.app.proxy.HostConfigProxy@2ff9a8ef

2025-06-07 22:45:22,794 DEBUG [ers-http-pool15][[]] ers.app.impl.handlers.NodeCRUDHandler -:::- DEBUG INFO — ERGEBNIS com.cisco.cpm.ers.app.proxy.HostConfigProxy@39c857df

2025-06-07 22:45:22,794 DEBUG [ers-http-pool15][[]] ers.app.impl.handlers.NodeCRUDHandler -:::- DEBUG INFO — ERGEBNIS com.cisco.cpm.ers.app.proxy.HostConfigProxy@24e4889c

2025-06-07 22:45:22,794 DEBUG [ers-http-pool15][[]] ers.app.impl.handlers.NodeCRUDHandler -:::- DEBUG INFO — ERGEBNIS com.cisco.cpm.ers.app.proxy.HostConfigProxy@73eb7edf

2025-06-07 22:45:22,802 INFO [ers-http-pool15][[[]] cisco.cpm.ers.fw.CRUDService -::::- Die GET ALL-Ressourcenanforderung für den Ressourcentyp 'node' wurde erfolgreich abgeschlossen

Phase 2: Versionsprüfung auf der ISE.

2025-06-07 22:48:39,847 INFO [ers-http-pool15][[[]] cpm.ers.app.web.BasicAndTokenAuthenticator -::::- Grundlegende Authentifizierung erfolgreich. Benutzer: Administrator

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[[]] cpm.ers.app.web.CertificateAuthenticator -::::- Authentifizierung ist passwortbasiert, Zertifikat-basierte Authentifizierung wird übersprungen

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- #### MaxThreadsFilter.doFilter —> getPathInfo=/op/systemconfig/version

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- #### MaxThreadsFilter.doFilter —> getMethod=GET

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- #### MaxThreadsFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/op/systemconfig/iseversion

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- #### MaxThreadsFilter.doFilter —> getRemoteHost=10,62.113,211;

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- #### MaxThreadsFilter.doFilter —> getLocalPort = 9060;

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- ## RateLimitFilter Servlet => Continue with the ERS Request, The Aktuelle Bucket-Anzahl: 49

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[] cpm.ers.app.web.PICFilter -:::- #### PICFilter.doFilter —> getPathInfo=/op/systemconfig/version

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[] cpm.ers.app.web.PICFilter -:::- #### PICFilter.doFilter —> getMethod=GET

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -::::- #### PICFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/op/systemconfig/iseversion

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[] cpm.ers.app.web.PICFilter -:::- #### PICFilter.doFilter —> getRemoteHost=10,62.113,211;

2025-06-07 22:48:39,849 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PAPFilter -::::- #### PAPFilter.doFilter —> getPathInfo=/op/systemconfig/iseversion

2025-06-07 22:48:39,849 DEBUG [ers-http-pool15][[] cpm.ers.app.web.PAPFilter -:::- #### PAPFilter.doFilter —> getMethod=GET

2025-06-07 22:48:39,849 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PAPFilter -::::- #### PAPFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/op/systemconfig/iseversion

2025-06-07 22:48:39,849 DEBUG [ers-http-pool15][[] cpm.ers.app.web.PAPFilter -:::- #### PAPFilter.doFilter —> getRemoteHost=10,62.113,211;

Schritt 3: Telemetrieinformationen werden abgerufen.

2025-06-07 22:48:41,371 INFO [ers-http-pool15][[[]] cpm.ers.app.web.BasicAndTokenAuthenticator -:::- Grundlegende Authentifizierung erfolgreich. Benutzer: Administrator

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[[]] cpm.ers.app.web.CertificateAuthenticator -::::- Authentifizierung ist passwortbasiert, Zertifikat-basierte Authentifizierung wird übersprungen

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- #### MaxThreadsFilter.doFilter —> getPathInfo=/telemetryinfo

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- #### MaxThreadsFilter.doFilter —> getMethod=GET

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- #### MaxThreadsFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/telemetryinfo

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- #### MaxThreadsFilter.doFilter —> getRemoteHost=10,62.113,211;

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- #### MaxThreadsFilter.doFilter —> getLocalPort = 9060;

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- ## RateLimitFilter Servlet => Continue with the ERS Request, The Aktuelle Bucket-Anzahl: 49

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[] cpm.ers.app.web.PICFilter -:::- #### PICFilter.doFilter —> getPathInfo=/telemetryinfo

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[] cpm.ers.app.web.PICFilter -:::- #### PICFilter.doFilter —> getMethod=GET

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -::::- #### PICFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/telemetryinfo

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[] cpm.ers.app.web.PICFilter -:::- #### PICFilter.doFilter —> getRemoteHost=10,62.113,211;

2025-06-07 22:48:41,372 DEBUG [ers-http-pool15][[] cpm.ers.app.web.PAPFilter -:::- #### PAPFilter.doFilter —> getPathInfo=/telemetryinfo

2025-06-07 22:48:41,374 INFO [ers-http-pool15][[[]] ers.app.impl.handlers.TelemetryInfoCRUDHandler -:::- Innerhalb GET ALL API

2025-06-07 22:48:41,377 INFO [ers-http-pool15][[[]] cisco.cpm.ers.fw.CRUDService -:::- Die GET ALL-Ressourcenanforderung für den Ressourcentyp 'telemetryinfo' wurde erfolgreich abgeschlossen

Schritt 4: REST-basierte Anfragen werden von der ISE zum Abrufen von Informationen bei der Integration verwendet.

2025-06-07 22:49:00,957 INFO [ers-http-pool18][[[]] cpm.ers.app.web.BasicAndTokenAuthenticator -:::- Grundlegende Authentifizierung erfolgreich. Benutzer: Administrator

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- #### MaxThreadsFilter.doFilter —> getPathInfo=/sessionservicenode

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- #### MaxThreadsFilter.doFilter —> getMethod=GET

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- #### MaxThreadsFilter.doFilter —> getRequestURL=https://ise-bridge.ise-bridge.svc.cluster.local:8080/ers/config/sessionservicenode

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- #### MaxThreadsFilter.doFilter —> getRemoteHost=10,62.113,211;

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- #### MaxThreadsFilter.doFilter —> getLocalPort = 9060;

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::- ## RateLimitFilter Servlet => Continue with the ERS Request, The Aktuelle Bucket-Anzahl: 49

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[] cpm.ers.app.web.PICFilter -:::- #### PICFilter.doFilter —> getPathInfo=/sessionservicenode

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[] cpm.ers.app.web.PICFilter -:::- #### PICFilter.doFilter —> getMethod=GET

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[[]] cpm.ers.app.web.PICFilter -::::- #### PICFilter.doFilter —> getRequestURL=https://ise-bridge.ise-bridge.svc.cluster.local:8080/ers/config/sessionservicenode

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[] cpm.ers.app.web.PICFilter -:::- #### PICFilter.doFilter —> getRemoteHost=10,62.113,211;

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

27-Jun-2025

|

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Divya SinhaTechnischer Berater

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback