Einleitung

In diesem Dokument wird die Bereitstellung einer transparenten ASA in einem FP9300 beschrieben. Wenn eine ASA innerhalb eines FP9300 bereitgestellt wird, der Firewall-Modus ist standardmäßig Router, gibt es keine Option, den transparenten Modus wie für die FTD-Vorlage auszuwählen.

Eine transparente Firewall dagegen ist eine Layer-2-Firewall, die wie eine "Bump-in-the-Wire"- oder eine "Stealth-Firewall" agiert und nicht als Router-Hop zu verbundenen Geräten angesehen wird. Wie bei jeder anderen Firewall wird auch hier die Zugriffskontrolle zwischen den Schnittstellen kontrolliert, und es werden alle üblichen Firewall-Prüfungen durchgeführt.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Transparenter ASA-Modus

-

FP9300-Architektur

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- FPR9K-SM-44 mit FXOS Version 2.3.1.73

- ASA Software für FP9300 Version 9.6.1

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konfigurieren

Bei der Bereitstellung einer ASA gibt es keine Option zur Auswahl des Firewall-Modus wie bei der Bereitstellung von FTD:

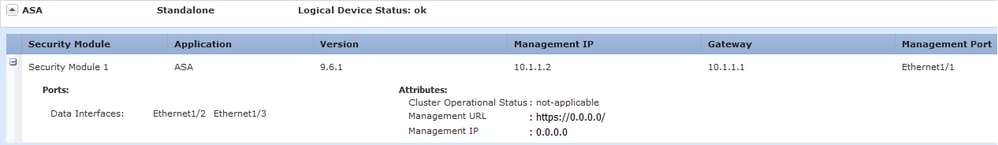

Nach der Bereitstellung der ASA wird sie im Routing-Modus vorkonfiguriert:

asa# show firewall

Firewall mode: Router

asa# show mode

Security context mode: single

Da der Firewall-Modus über den Chassis Manager nicht konfiguriert werden kann, muss er über die ASA CLI konfiguriert werden:

asa(config)# firewall transparent

asa(config)# show firewall

Firewall mode: Transparent

asa(config)# wr mem

Building configuration...

Cryptochecksum: 746a107e aa0959e6 0f374a5f a004e35e

2070 bytes copied in 0.70 secs

[OK]

Nach dem Speichern der Konfiguration ist ein Neuladen erforderlich, wie dies bei einer ASA-Appliance der Fall ist, auch wenn der transparente Modus auf dem Gerät bereits eingerichtet ist. Nach dem Hochfahren des Geräts ist das Gerät bereits im transparenten Modus eingerichtet, und die gesamte Konfiguration wurde wie erwartet gelöscht. Im Chassis-Manager wird jedoch weiterhin die ursprüngliche Konfiguration angezeigt, die bereitgestellt wurde:

asa# show firewall

Firewall mode: Transparent

asa# show version | in up

Config file at boot was "startup-config"

asa up 1 min 30 secs

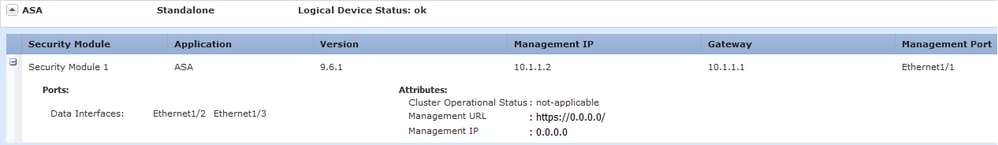

Auf dem Chassis-Manager kann überprüft werden, ob die Management-Port-Konfiguration ebenfalls entfernt wurde:

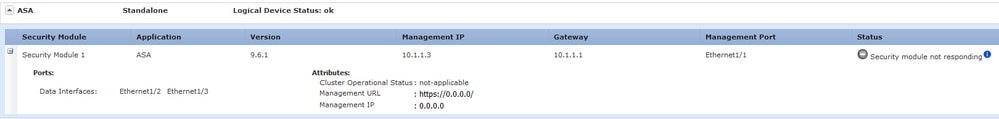

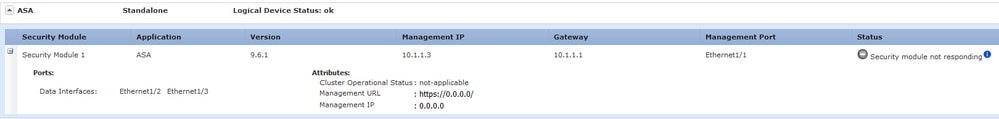

Eine erneute Bereitstellung muss in der Konfiguration der Management-Schnittstelle und ggf. in der Cluster-Konfiguration vom Chassis-Manager auf das Gerät erfolgen, wie zu Beginn der Bereitstellung. Der Chassis-Manager erkennt das Gerät erneut. In den ersten fünf Minuten wird der Status des Geräts als "Sicherheitsmodul reagiert nicht" angezeigt, wie im Bild gezeigt:

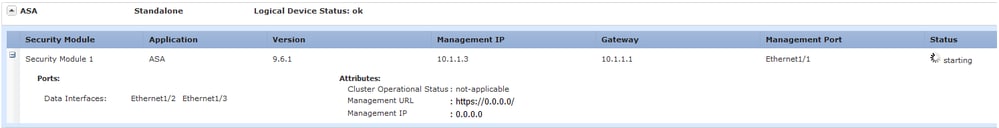

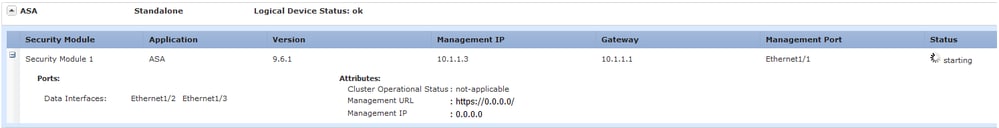

Nach einigen Minuten wird das Gerät neu gestartet:

Überprüfung

Sobald die ASA wieder online ist, kann mithilfe des folgenden CLI-Befehls bestätigt werden, dass sich das Gerät im transparenten Modus befindet und über eine Management-IP-Adresse verfügt:

asa# show firewall

Firewall mode: Transparent

asa# show ip

Management-only Interface: Ethernet1/1

System IP Address:

ip address 10.1.1.3 255.255.255.0

Current IP Address:

ip address 10.1.1.3 255.255.255.0

asa# show nameif

Interface Name Security

Ethernet1/1 management 0

Die Möglichkeit, einen Firewall-Modus auszuwählen, während eine ASA über den Chassis Manager bereitgestellt wird, wurde aufgrund der Defekte CSCvc13164 und CSCvd91791 angefordert.

Feedback

Feedback