Einleitung

In diesem Dokument wird beschrieben, wie Sie den On-Box Management Service für Secure Firewall Device Management (FDM) für die Secure Firewall der Serie 2100 mit installiertem FTD konfigurieren.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Cisco Secure Firewall 2100, FTD-Softwareinstallation

- Cisco Secure Firewall Threat Defense (FTD): Grundlegende Konfiguration und Fehlerbehebung

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco Secure Firewall der Serie 2100

- Cisco FTD Version 6.2.3

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Dieses Dokument soll Sie in erster Linie durch die Schritte führen, die erforderlich sind, um das FDM On-Box-Management für die Secure Firewall 2100 Serie zu aktivieren.

Sie haben zwei Optionen, um die Secure Firewall Threat Defense (FTD) zu verwalten, die auf einer sicheren Firewall der Serie 2100 installiert ist:

- Das interne Management von Secure Firewall Device Management (FDM)

- Das Cisco Secure Firewall Management Center (FMC)

Anmerkung: Ein FTD, das auf einer Secure Firewall 2100 installiert ist, kann nicht gleichzeitig von FDM und FMC verwaltet werden. Durch die Aktivierung der FDM-On-Box-Verwaltung auf der Secure Firewall 2100 FTD wird die Verwaltung über FMC verhindert, es sei denn, die lokale Verwaltung wird deaktiviert und für FMC neu konfiguriert. Umgekehrt wird durch die Registrierung des FTD bei einem FMC automatisch der FDM On-Box-Managementservice auf dem Gerät deaktiviert.

Verwenden Sie das Secure Firewall Migration Tool (FMT), um die Konfiguration nahtlos von einem lokal verwalteten Gerät mit FDM zu migrieren, damit sie vom FMC verwaltet wird. Nähere Informationen hierzu finden Sie im Migrating an FDM Managed Device to Cisco Secure Firewall Threat Defense with the Migration Tool.

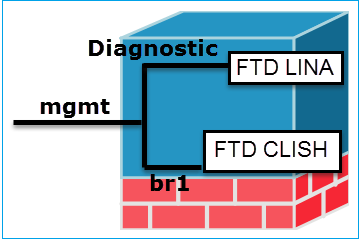

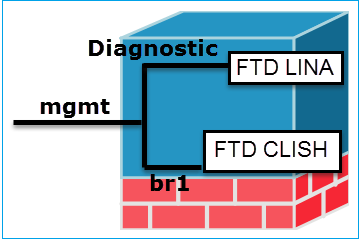

Die Management-Schnittstelle ist in zwei logische Schnittstellen, br1 (management0 auf 2100/4100/9300-Appliances) und Diagnose unterteilt:

| |

Verwaltung - br1/management0 |

Management - Diagnose |

| Zweck |

- Diese Schnittstelle wird verwendet, um die FTD-IP zuzuweisen, die für die FTD/FMC-Kommunikation verwendet wird.

- Beendet den Sftunnel zwischen FMC/FTD.

- Wird als Quelle für regelbasierte Syslogs verwendet.

- SSH- und HTTPS-Zugriff auf die FTD-Box

|

- Bietet Remote-Zugriff (z. B. SNMP) auf die ASA-Engine.

- Wird als Quelle für LINA-Syslogs, AAA, SNMP usw. verwendet.

|

| Mandatory (Obligatorisch) |

Ja, da es für FTD/FMC Kommunikation verwendet wird (der Sftunnel endet darauf).

|

Nein, und die Konfiguration wird nicht empfohlen. Es wird empfohlen, stattdessen eine Datenschnittstelle zu verwenden (siehe Hinweis unten).

|

Hinweis: Wenn Sie die IP-Adresse nicht auf der Diagnoseschnittstelle verwenden, können Sie die Verwaltungsschnittstelle im selben Netzwerk wie jede andere Datenschnittstelle platzieren. Wenn Sie die Diagnoseschnittstelle konfigurieren, muss sich ihre IP-Adresse im selben Netzwerk wie die IP-Adresse für die Verwaltung befinden. Sie gilt als reguläre Schnittstelle, die sich nicht im selben Netzwerk wie andere Datenschnittstellen befinden darf. Da die Management-Schnittstelle für Updates einen Internetzugang benötigt, bedeutet das Einfügen der Management-Schnittstelle in dasselbe Netzwerk wie eine interne FTD-Schnittstelle, dass Sie die FTD nur mit einem Switch im LAN bereitstellen und die interne Schnittstelle als Standard-Gateway für die Management-Schnittstelle festlegen können (dies gilt nur, wenn die FTD im Routing-Modus bereitgestellt wird).

Der FTD kann in einer sicheren Firewall 2100 installiert werden. Das Chassis führt ein eigenes Betriebssystem mit der Bezeichnung Secure Firewall eXtensible Operating System (FXOS) aus, um den Basisbetrieb des Geräts zu steuern, während das logische FTD-Gerät auf einem Modul/Blade installiert ist.

Anmerkung: Sie können die grafische Benutzeroberfläche (GUI) von FXOS mit dem Namen Secure Firewall Chassis Manager (FCM) oder die Befehlszeilenschnittstelle (CLI) von FXOS zum Konfigurieren von Chassis-Funktionen verwenden. Allerdings ist der GUI FCM nicht verfügbar, wenn der FTD auf der 2100-Serie installiert ist, sondern nur auf der FXOS-CLI.

Secure Firewall 21xx-Appliance:

Hinweis: Bei der sicheren Firewall der Serie 2100 wird die Verwaltungsschnittstelle von der Chassis-FXOS und dem logischen FTD-Gerät gemeinsam genutzt.

Konfigurieren

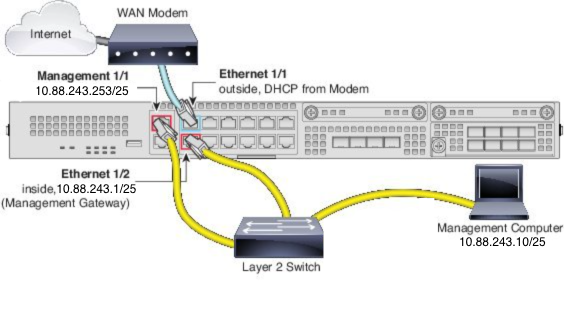

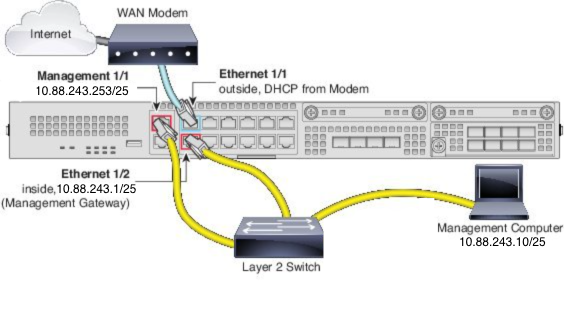

Netzwerkdiagramm

Bei der Standardkonfiguration wird davon ausgegangen, dass bestimmte sichere Firewall 2100-Schnittstellen für das interne und externe Netzwerk verwendet werden. Die Erstkonfiguration gestaltet sich einfacher, wenn Sie Netzwerkkabel entsprechend dieser Erwartungen an die Schnittstellen anschließen. Die Verkabelung der sicheren Firewall-Serie 2100 finden Sie im nächsten Bild.

Hinweis: Das Bild zeigt eine einfache Topologie, die einen Layer-2-Switch verwendet. Andere Topologien können verwendet werden, und Ihre Bereitstellung kann je nach den grundlegenden Anforderungen an die logische Netzwerkverbindung, die Ports, die Adressierung und die Konfiguration variieren.

Konfigurationen

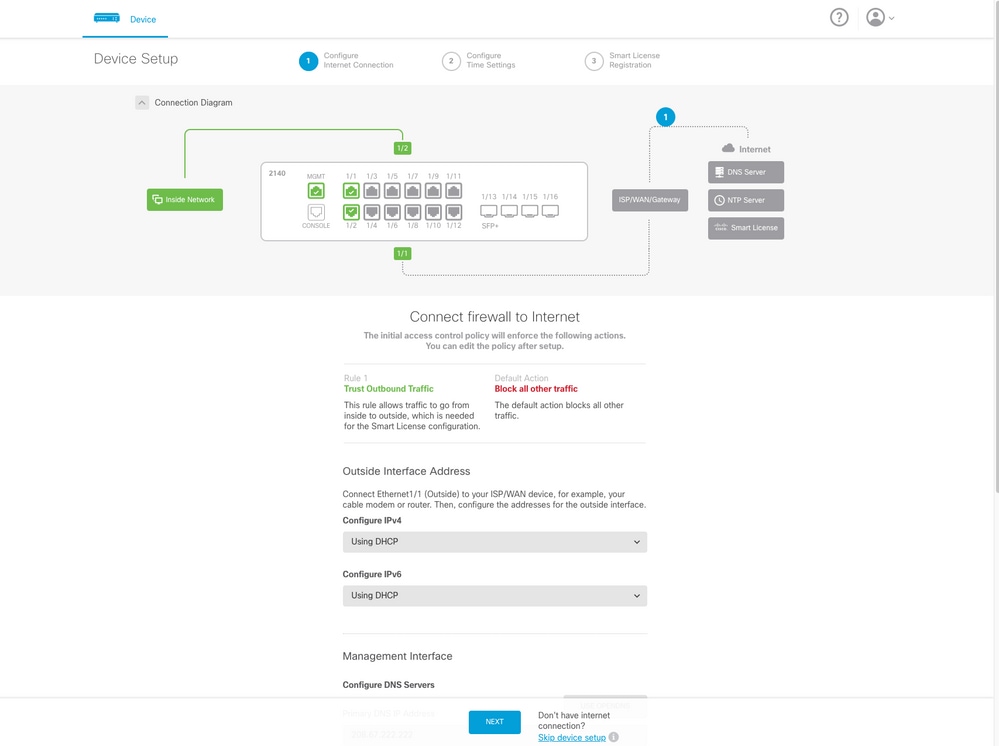

Um die FDM On-Box-Verwaltung auf der sicheren Firewall der Serie 2100 zu aktivieren, gehen Sie wie folgt vor.

1. Konsolenzugriff auf das 2100-Chassis und Verbindung zur FTD-Anwendung.

firepower# connect ftd

>

2. Konfigurieren Sie die FTD-Verwaltungs-IP-Adresse.

>configure network ipv4 manual 10.88.243.253 255.255.255.128 10.88.243.1

3. Konfigurieren Sie den Verwaltungstyp als lokal.

>configure manager local

4. Konfigurieren Sie, von welchen IP-Adressen/Subnetzen aus der On-Box-Managementzugriff auf den FTD zugelassen werden kann.

>configure https-access-list 0.0.0.0/0

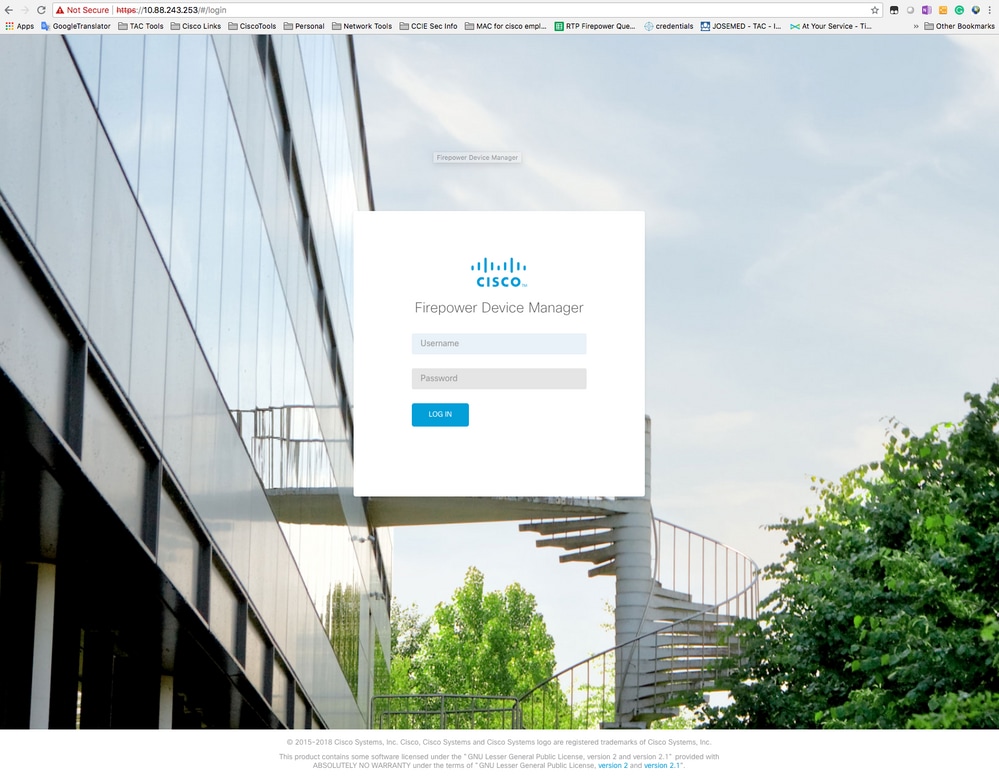

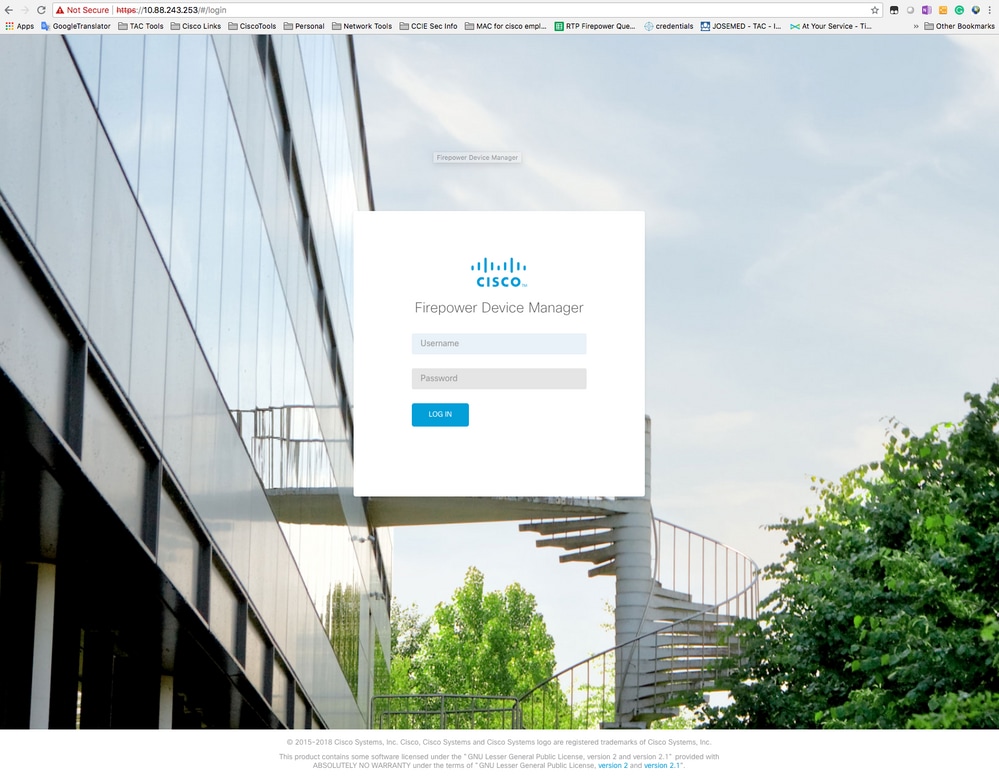

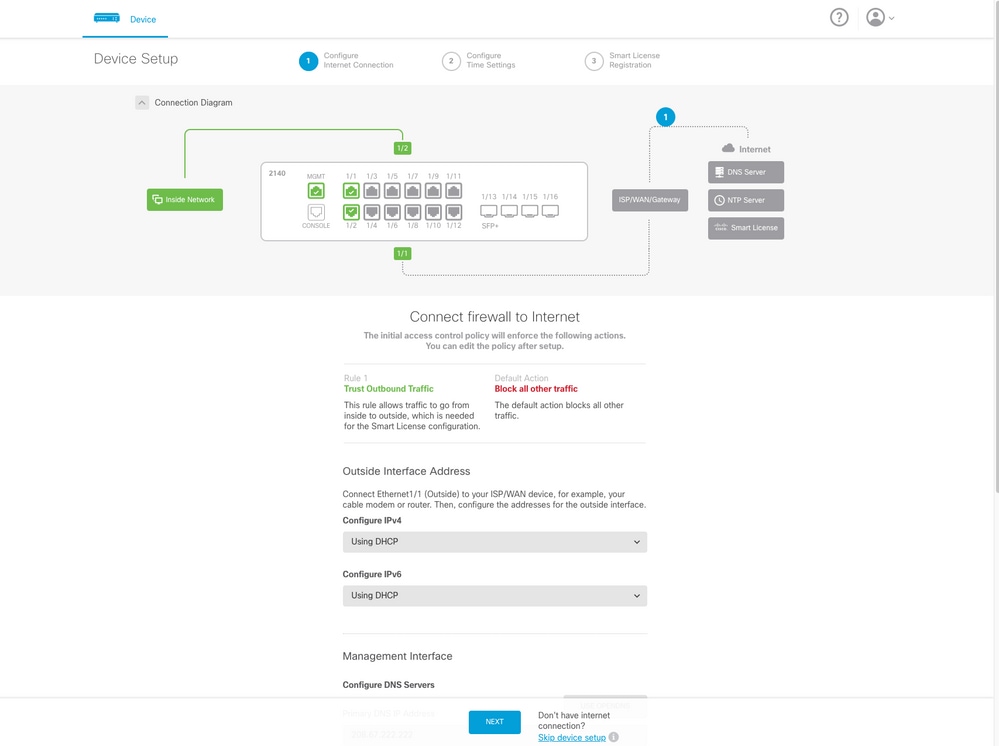

5. Öffnen Sie einen Browser und geben Sie https in die IP-Adresse ein, die Sie zur Verwaltung des FTD konfiguriert haben. Dadurch kann der FDM-Manager (On-Box) geöffnet werden.

6. Melden Sie sich an, und verwenden Sie die standardmäßigen sicheren Firewall-Anmeldeinformationen, den Benutzernamen admin und das Kennwort admin123.

Überprüfung

1. Überprüfen Sie mit dem nächsten Befehl die Netzwerkeinstellungen, die Sie für den FTD konfiguriert haben.

> show network

===============[ System Information ]===============

Hostname : firepower

DNS Servers : 10.67.222.222

10.67.220.220

Management port : 8305

IPv4 Default route

Gateway : 10.88.243.129

==================[ management0 ]===================

State : Enabled

Channels : Management & Events

Mode : Non-Autonegotiation

MDI/MDIX : Auto/MDIX

MTU : 1500

MAC Address : 00:2C:C8:41:09:80

----------------------[ IPv4 ]----------------------

Configuration : Manual

Address : 10.88.243.253

Netmask : 255.255.255.128

Broadcast : 10.88.243.255

----------------------[ IPv6 ]----------------------

Configuration : Disabled

===============[ Proxy Information ]================

State : Disabled

Authentication : Disabled2. Überprüfen Sie mit dem nächsten Befehl den Verwaltungstyp, den Sie für den FTD konfiguriert haben.

> show managers

Managed locally.

Zugehörige Informationen

Feedback

Feedback