Einleitung

In diesem Dokument werden die Konfigurationen für die Anzeige von Cisco Secure Email Gateway Spam Quarantine in einem freigegebenen Postfach in Exchange Online (O365) beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Implementierung der SAML-Authentifizierung (Security Assertion Markup Language) für den Zugriff auf die SPAM-Quarantäne

- Informationen zu Benutzern und freigegebenen Postfächern in Exchange Online

- Zuweisung von Benutzern zu den erforderlichen freigegebenen Mailboxen

- Zugriff auf das EntraID-Portal zum Erstellen einer Anwendung

- Zugriff auf die Reporting-Konsole von Cisco Cloud Email Security (CES) zur Aktivierung des Shared Mailbox-Service

Verwendete Komponenten

Dieses Dokument ist nicht auf bestimmte Software- und Hardware-Versionen beschränkt.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Für die Verwaltung solcher E-Mails stehen auch alternative Konfigurationen zur Verfügung. Dazu gehört das Aktivieren von SPAM-Benachrichtigungen, um die Freigabe von E-Mails ohne Authentifizierung zu ermöglichen, oder das Erstellen einer benutzerdefinierten Richtlinie zum Umleiten markierter E-Mails an den Junk-Ordner des entsprechenden Postfachs in Exchange Online.

Konfiguration

Wenn alle Anforderungen erfüllt sind, können Sie die folgenden Konfigurationsschritte durchführen:

Schritt 1: Erstellen einer Anwendung in EntraID

Stellen Sie vor der Konfiguration von Cisco Secure Email Gateway den erforderlichen Zugriff in EntraID her:

- Zugriff auf EntraID.

- Wählen Sie App-Registrierungen aus.

- Klicken Sie auf New Registration (Neue Registrierung), und verwenden Sie "Cisco CES Shared Mailbox" als Namen.

- Wählen Sie "Accounts" (Konten) nur in diesem Unternehmensverzeichnis aus (nur E-Mail-Demo - Single-Tenant).

- Wählen Sie unter Redirect URL (URL umleiten) Web aus, und geben Sie den Link zu Ihrem SPAM Quarantine-Bereich mit dem Format likehttps://XXXXX-YYYY.iphmx.com/ ein.

- Klicken Sie auf Registrieren.

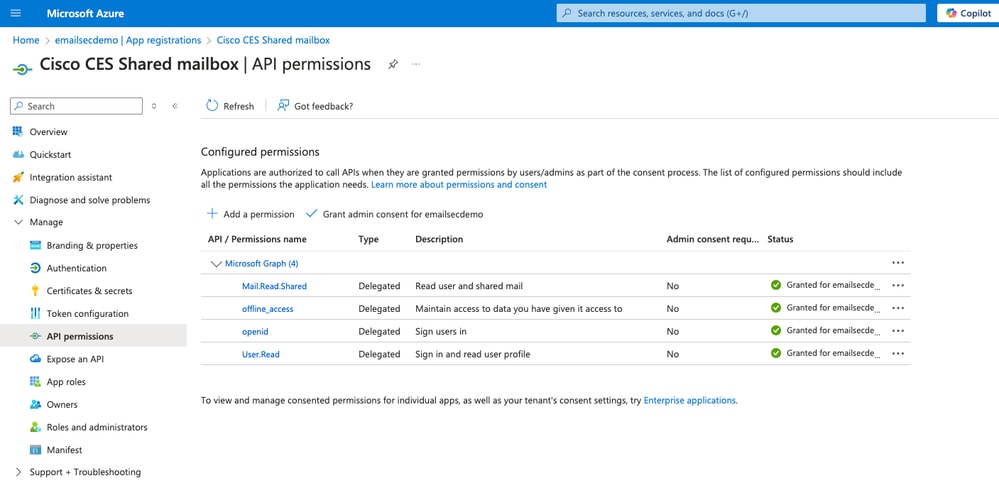

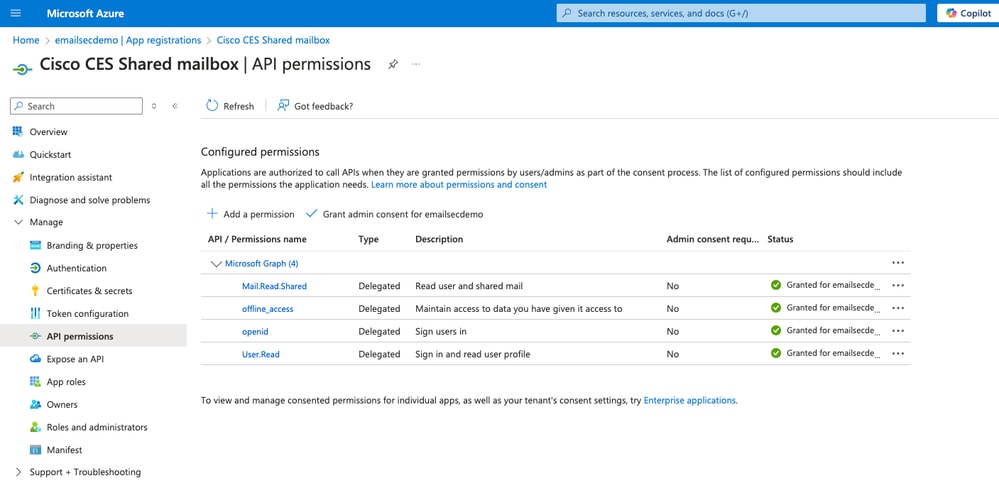

Berechtigungen zuweisen

- Öffnen Sie die neu erstellte Anwendung.

- Navigieren Sie zu API Permissions.

- Weisen Sie folgende Microsoft Graph-Berechtigungen zu:

Mail.Read.Shared: Delegiert, ermöglicht das Lesen von Benutzer- und freigegebenen E-Mails

Offline-Zugriff: Delegiert, ermöglicht die Aufrechterhaltung des Zugriffs auf gewährte Daten

openid: Delegiert; ermöglicht die Anmeldung von Benutzern

Benutzer.Lesen: Delegiert, ermöglicht das Anmelden und Lesen von Benutzerprofilen

- Klicken Sie abschließend auf Zustimmung des Administrators für E-Mail-Demo erteilen.

Anmeldeinformationen erstellen

- Navigieren Sie im Bildschirm Übersicht über die Anwendung zu Client-Anmeldedaten.

- Erstellen Sie einen 'Client Secret' und speichern Sie seinen Wert an einem sicheren Ort, da er nach dem Speichern verschwindet.

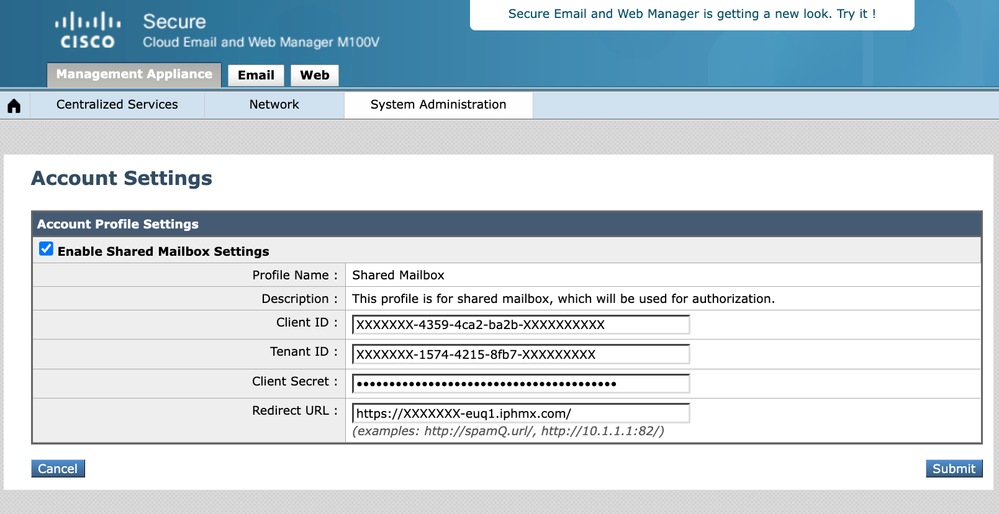

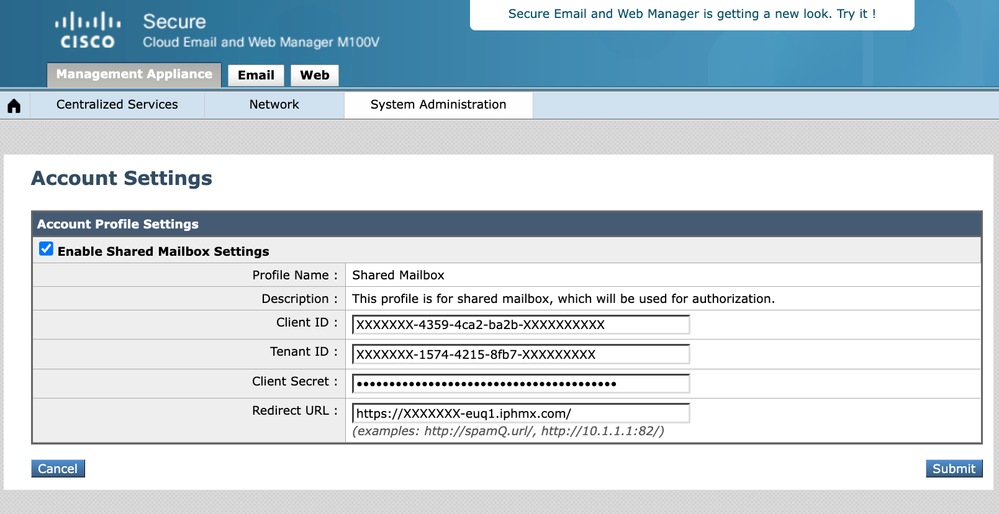

Schritt 2: Konfigurieren von Cisco Cloud Email Security

- Öffnen Sie die Berichtskonsole, und rufen Sie Systemverwaltung > Kontoeinstellungen auf.

- Aktivieren und konfigurieren Sie den Dienst für freigegebene Mailboxen.

- Klicken Sie auf Einstellungen bearbeiten, aktivieren Sie den Dienst, und fügen Sie die erforderlichen Felder hinzu. Verwenden Sie die Informationen aus der Anwendung, die in EntraID und dem Clientschlüssel erstellt wurde.

- Konfigurieren Sie die Umleitungs-URL konsistent mit der EntraID-Konfiguration.

- Klicken Sie auf Senden, und führen Sie einen Test mit einem Benutzer durch, der Zugriff auf eine freigegebene Mailbox hat.

Testen

Führen Sie einen Test mit einem Benutzer durch, der Zugriff auf ein freigegebenes Postfach hat.

In der SPAM-Quarantäne gibt es eine neue Option Nachrichten für Mailbox anzeigen, mit der Sie alle freigegebenen Mailboxen hinzufügen können, auf die Sie Zugriff haben.

- Öffnen Sie die SPAM-Quarantäne, und melden Sie sich mit einem normalen Benutzer über SAML an.

- Klicken Sie auf Nachrichten für Postfach anzeigen.

- Schreiben Sie die freigegebene E-Mail-Adresse, auf die der Benutzer Zugriff hat, und klicken Sie auf Postfach hinzufügen.

- Klicken Sie auf Nachrichten für Postfach anzeigen, und wählen Sie das freigegebene Postfach aus, das überprüft werden soll.

Zusätzliche Informationen

Im GUI-Protokoll der Spamquarantäne können Sie überprüfen, wann ein Benutzer eine E-Mail-Nachricht veröffentlicht. Wenn die Authentifizierung erfolgt ist, können Sie feststellen, wer sie freigegeben hat. Analysieren Sie bei freigegebenen Postfächern die Protokollverfolgungs-ID, und überprüfen Sie, welcher Benutzer dieselbe ID hat:

Wed Jan 15 20:00:43 2025 Info: req:68.232.128.211 user:user1@domainabc.com id:5RwUAJcoaVYxN6nZ3xcW 200 GET /yui_webui HTTP/1.0 Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/131.0.0.0 Safari/537.36

Wed Jan 15 20:00:56 2025 Info: req:68.69.70.212 user:user1@domainabc.com id:5RwUAJcoaVYxN6nZ3xcW releasing MIDs [2587]

Wed Jan 15 20:00:56 2025 Info: req:68.69.70.212 user:user1@domainabc.com id:5RwUAJcoaVYxN6nZ3xcW 303 POST /Dispatcher HTTP/1.0 Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/131.0.0.0 Safari/537.36

Wed Jan 15 20:00:56 2025 Info: req:68.69.70.212 user:user1@domainabc.com id:5RwUAJcoaVYxN6nZ3xcW 200 GET /Search HTTP/1.0 Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/131.0.0.0 Safari/537.36

Wed Jan 15 20:00:56 2025 Info: req:68.69.70.212 user:user1@domainabc.com id:5RwUAJcoaVYxN6nZ3xcW 200 GET /yui_webui HTTP/1.0 Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/131.0.0.0 Safari/537.36

Wed Jan 15 20:01:15 2025 Info: login:68.69.70.212 user:shared1@domainabc.comsession:5RwUAJcoaVYxN6nZ3xcW email: shared1@domainabc.comThe HTTPS session has been established successfully.

Wed Jan 15 20:01:15 2025 Info: req:68.69.70.212 user:user1@domainabc.com id:5RwUAJcoaVYxN6nZ3xcW 200 POST /Dispatcher HTTP/1.0 Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/131.0.0.0 Safari/537.36

Wed Jan 15 20:01:15 2025 Info: req:68.69.70.212 user:shared1@domainabc.com id:5RwUAJcoaVYxN6nZ3xcW 200 GET /yui_webui HTTP/1.0 Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/131.0.0.0 Safari/537.36

Aus dem Protokoll geht hervor, dass user1@domainabc.com und shared1@domainabc.com die Sitzungskennung 5RwUAJcoaVYxN6nZ3xcW verwenden. Das bedeutet, dass beide Benutzer dieselbe Sitzung im System teilen oder verwenden. Dies zeigt an, dass shared1 unter der ursprünglich von user1 initiierten Sitzung agiert.

Feedback

Feedback