Benutzerhandbuch für sichere ASA-Firewall

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument werden Informationen beschrieben, die Ihnen helfen, Cisco ASA-Geräte zu schützen und so die allgemeine Sicherheit Ihres Netzwerks zu erhöhen.

Voraussetzungen

Anforderungen

Es gibt keine spezifischen Anforderungen für dieses Dokument.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

Cisco Active Security Appliance (ASA) 9.16(1) und höher

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Dieses Dokument ist in vier Abschnitte gegliedert.

- Management Plane Hardening: Dies gilt für alle ASA-bezogenen Management-/Paketdatenverkehr wie SNMP, SSH usw.

- Sichere Konfiguration: Befehle, mit denen Sie aufhören können, die Kennwörter usw. für die aktuelle Konfiguration aufzufüllen.

- Protokollierung und Überwachung - Dies gilt für alle Einstellungen im Zusammenhang mit der Anmeldung bei der ASA.

- Durchgehender Datenverkehr - Dies gilt für den Datenverkehr, der über die ASA geleitet wird.

Die Dichte von Sicherheitsmerkmalen in diesem Dokument stellt häufig genügend Detail bereit, damit Sie das Merkmal konfigurieren. Jedoch in den Fällen wo es nicht tut, wird das Merkmal erklärt, sodass Sie auswerten können, ob zusätzliche Aufmerksamkeit zum Merkmal erfordert wird. Wo möglich und verwenden Sie, dieses Dokument enthält Empfehlungen, die, wenn sie eingeführt werden, sicher einem Netz helfen.

Verwandte Produkte

Diese Konfiguration kann auch mit Cisco ASA Software Version 9.1x verwendet werden.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Sichern Sie Operationen

Sichere Netzoperationen ist ein erhebliches Thema. Obwohl der Großteil dieses Dokuments der sicheren Konfiguration eines Cisco ASA-Geräts gewidmet ist, bieten Konfigurationen allein noch keinen vollständigen Schutz für ein Netzwerk. Die Arbeitsabläufe, die im Netz gebräuchlich sind, tragen so viel zur Sicherheit wie die Konfiguration der zugrunde liegenden Geräte bei.

Diese Themen enthalten Betriebsempfehlungen, denen Ihnen geraten werden einzuführen. Diese Themen markieren kritische Bereiche des Besonderen von Netzoperationen und sind nicht umfassend.

Überwachen Sie Cisco-Sicherheits-Advisories und Antworten

Das Cisco-Produkt-Sicherheits-Vorfall-Warteteam (PSIRT) erstellt und behält die Veröffentlichungen bei, geläufig gekennzeichnet als PSIRT-Advisories, für sicherheitsbezogene Fragen in Cisco-Produkten. Die Methode, die für Kommunikation von weniger schweren Fragen angewendet wird, ist die Cisco-Sicherheits-Antwort. Sicherheitsempfehlungen und -antworten stehen unter PSIRT zur Verfügung.

Zusätzliche Information über diese Kommunikationsfahrzeuge ist in der Cisco-Sicherheitslücke-Politik verfügbar.

Zwecks ein sicheres Netz beizubehalten, müssen Sie die Cisco-Sicherheitsadvisories und -antworten berücksichtigen die freigegeben worden sind. Sie müssen Wissen einer Verwundbarkeit haben, bevor die Drohung, die sie zu einem Netz aufwerfen kann, ausgewertet werden kann. Hinweise zu diesem Bewertungsprozess finden Sie auf der Webseite zur Risikoselektierung bei Bekanntgabe von Sicherheitslücken.

Setzen Sie Authentisierung, Ermächtigung und Buchhaltung wirksam ein

Der Authentisierungs-, Ermächtigungs- und Buchhaltungs(AAA) Rahmen ist wesentlich, Netzgeräte zu sichern. Der aaa-Rahmen liefert Authentisierung von Managementsitzungen und kann Benutzer auf die spezifischen, Verwalter-definierten Befehle auch begrenzen und alle Befehle protokollieren, die von allen Benutzern eingegeben werden. Sehen Sie das Authentisierungs-, Ermächtigungs- und Buchhaltungskapitel dieses Dokuments zu mehr Information über, wie man AAA wirksam einsetzt.

Zentralisieren Sie Log-Sammlung und Überwachung

Zwecks Wissen über das Existieren gewinnen, tauchend, und historische Ereignisse standen auf Sicherheitsvorfällen in Verbindung, muss Ihre Organisation eine vereinheitlichte Strategie für das Ereignisprotokollieren und -wechselbeziehung haben auf. Diese Strategie muss das Protokollieren von allen Netzgeräten wirksam einsetzen und die verpackten und kundengerechten Wechselbeziehungsfähigkeiten verwenden.

Nachdem das zentralisierte Protokollieren eingeführt ist, müssen Sie eine strukturierte Annäherung entwickeln, um den Analyse- und Vorfallgleichlauf zu protokollieren. Basiert auf dem Bedarf Ihrer Organisation, kann diese Annäherung von einer einfachen sorgfältigen Zusammenfassung von Journaldaten bis zu hoch entwickelter Regel-basierter Analyse reichen.

Verwenden Sie sichere Protokolle, wenn möglich

Viele Protokolle werden verwendet, um empfindliche Netzführungsdaten zu tragen. Sie müssen sichere Protokolle verwenden, wann immer möglich. Eine sichere Protokollwahl umfasst den Gebrauch SSHs anstelle telnet, damit Authentisierungsdaten und Managementinformationen verschlüsselt werden. Darüber hinaus müssen Sie sichere Dateiübertragungsprotokolle verwenden, wenn Sie Konfigurationsdaten kopieren. Ein Beispiel ist der Gebrauch von dem sicheren Kopien-Protokoll (SCP) anstelle ftp oder TFTPS.

Gewinnen Sie Verkehrs-Sicht mit NetFlow

NetFlow aktiviert Sie, Verkehrsströme in das Netz zu überwachen. Beabsichtigte ursprünglich, Verkehrsinformation in Netzführungsanwendungen zu exportieren, NetFlow kann auch verwendet werden, um Flussinformationen über einen Router zu zeigen. Diese Fähigkeit erlaubt Ihnen, zu sehen, welcher Verkehr das Netz in der Istzeit überquert. Unabhängig davon, ob Flussinformationen in einen Fernkollektor exportiert werden, werden Sie geraten, Netzgeräte für NetFlow zu konfigurieren, damit es reaktiv verwendet werden kann, wenn es benötigt wird.

Konfigurationsverwaltung

Konfigurationsverwaltung ist ein Prozess, durch den Konfigurationsänderungen vorgeschlagen, wiederholt, genehmigt und eingesetzt werden. Im Zusammenhang mit der Konfiguration von Cisco ASA-Geräten sind zwei weitere Aspekte des Konfigurationsmanagements wichtig: Konfigurationsarchivierung und Sicherheit.

Sie können Konfigurationsarchive benutzen, um Änderungen zurück zu rollen, die zu den Netzgeräten vorgenommen werden. In einem Sicherheitskontext können Konfigurationsarchive auch benutzt werden, um zu bestimmen, welche Sicherheitsänderungen vorgenommen wurden und als diese Änderungen eintraten. In Verbindung mit AAA-Journaldaten können diese Informationen in der Sicherheitsrevidierung von Netzgeräten unterstützen.

Die Konfiguration eines Cisco ASA-Geräts enthält viele vertrauliche Details. Benutzernamen, Passwörter und der Inhalt von Zugriffskontrolllisten ist Beispiele dieses Typen der Informationen. Das Repository, das Sie zur Archivierung von Cisco ASA-Gerätekonfigurationen verwenden, muss gesichert werden. Unsicherer Zugriff zu diesen Informationen kann die Sicherheit des gesamten Netzes untergraben.

Management Ebene

Die Managementfläche besteht aus Funktionen, die die Managementziele des Netzes erzielen. Dieses schließt interaktive Managementsitzungen, die SSH verwenden, sowie mit SNMP oder NetFlow Statistik-erfassen ein. Wenn Sie die Sicherheit eines Netzgerätes betrachten, ist es kritisch, dass die Managementfläche geschützt wird. Wenn ein Sicherheitsvorfall in der Lage ist, die Funktionen der Managementfläche zu untergraben, kann es für Sie unmöglich sein, das Netz wieder herzustellen oder zu stabilisieren.

Sicherung der Managementebene

Die Managementfläche wird benutzt, um auf ein Gerät zuzugreifen, zu konfigurieren und zu handhaben sowie seine Operationen und das Netz überwacht, auf denen es eingesetzt wird. Die Managementfläche ist die Fläche, die Verkehr für Operationen dieser Funktionen empfängt und sendet. Diese Liste von Protokollen wird durch die Managementfläche benutzt:

- Simple Network Management Protocol

- Sichern Sie Shell Protocol

- File Transfer Protocol

- Triviales File Transfer Protocol

- Sichern Sie Kopien-Protokoll

- TACACS+

- RADIUS

- NetFlow

- Network Time Protocol

- Syslog

- ICMP

- KMU

Hinweis: Die Aktivierung von TELNET wird nicht empfohlen, da es sich um Nur-Text handelt.

Passwortverwaltung

Passwortsteuerzugriff zu den Betriebsmitteln oder zu den Geräten. Dieses ist durch die Definition ein Passwort oder ein Geheimnis erreicht, die verwendet wird, um Anfragen zu beglaubigen. Wenn eine Anfrage für Zugriff zu einer Ressource oder zu einem Gerät empfangen wird, wird die Anfrage für Überprüfung des Passwortes und der Identität angefochten, und Zugriff kann bewilligt sein, verweigert sein, oder begrenzt sein basiert worden auf dem Ergebnis. Als Sicherheitsoptimales verfahren müssen Passwörter mit Server einer TACACS+- oder RADIUS-gehandhabt werden Authentisierung. Jedoch beachten Sie, dass ein lokal konfiguriertes Passwort für privilegierten Zugriff noch im Falle der Störung der TACACS+- oder RADIUS-Dienstleistungen benötigt wird. Ein Gerät kann andere Passwortinformationen auch haben, die innerhalb seiner Konfiguration, wie eine NTP-Tasten-, SNMP-Gemeinschaftszeichenkette oder Wegewahl-Protokolltaste vorhanden sind.

In ASA 9.7(1) wurde PBKDF2-Hashing für lokale Kennwörter eingeführt. Lokale Benutzernamen und Aktivierungskennwörter aller Längen werden mithilfe eines PBKDF2-Hashs (Password-Based Key Derivation Function 2) in der Konfiguration gespeichert. Bislang wurde für Kennwörter mit mindestens 32 Zeichen die MD5-basierte Hashing-Methode verwendet. Bereits vorhandene Passwörter verwenden weiterhin den MD5-basierten Hash, sofern Sie kein neues Passwort eingeben. Richtlinien zum Downgrade finden Sie im Kapitel Software und Konfigurationen im Allgemeinen Konfigurationsleitfaden für den Betrieb.

HTTP-Dienst aktivieren

Um ASDM zu verwenden, müssen Sie den HTTPS-Server aktivieren und HTTPS-Verbindungen mit der ASA erlauben. Die Sicherheits-Appliance ermöglicht maximal 5 gleichzeitige ASDM-Instanzen pro Kontext (sofern verfügbar) mit maximal 32 ASDM-Instanzen zwischen allen Kontexten. Verwenden Sie zum Konfigurieren des ASDM-Zugriffs:

http server enable <port>

Lassen Sie nur die IPs zu, die in der ACL-Liste benötigt werden. Breiter Zugriff zu gestatten, ist keine gute Praxis.

http 0.0.0.0 0.0.0.0 <interface>

Konfigurieren Sie die ASDM-Zugriffskontrolle:

http <remote_ip_address> <remote_subnet_mask> <interface_name>

// Set server version ASA(config)# ssl server-version tlsv1 tlsv1.1 tlsv.1.2

// Set client version ASA(config) # ssl client-version tlsv1 tlsv1.1 tlsv.1.2

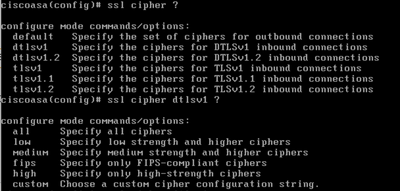

Auf der ASA sind diese Chiffren in der Standardreihenfolge aktiviert.

Der Standardwert ist high.

-

Das Schlüsselwort all gibt an, dass alle Chiffren verwendet werden: hmac-sha1 hmac-sha1-96 hmac-sha2-256 hmac-md5 hmac-md5-96

-

Das benutzerdefinierte Schlüsselwort gibt eine benutzerdefinierte Zeichenfolge für die Verschlüsselungskonfiguration an, die durch Doppelpunkte getrennt ist.

-

Das fips-Schlüsselwort gibt nur FIPS-kompatible Chiffren an: hmac-sha1 hmac-sha2-256

-

Das Schlüsselwort high gibt nur Chiffren mit hoher Stärke an (Standard): hmac-sha2-256

-

Das Stichwort low gibt Chiffren mit niedriger, mittlerer und hoher Stärke an: hmac-sha1 hmac-sha1-96 hmac-md5 hmac-md5-96 hmac-sha2-256

-

Das Schlüsselwort medium gibt die mittelstarken und hochfesten Chiffren an: hmac-sha1 hmac-sha1-96hmac-sha2-256

Die ASA verwendet standardmäßig ein temporäres, selbstsigniertes Zertifikat, das sich bei jedem Neustart ändert. Wenn Sie ein einzelnes Zertifikat suchen, können Sie über diesen Link ein permanentes selbstsigniertes Zertifikat generieren.

ASA unterstützt TLS Version 1.2 für die sichere Nachrichtenübertragung für ASDM, Clientless-SSVPN und AnyConnect-VPN. Diese Befehle wurden eingeführt oder sind modifizierte Befehle: ssl client-version, ssl server-version, ssl cipher, ssl trust-point, ssl dh-group, show ssl, show ssl cipher, show vpn-sessiondb.

ASA-1/act(config)# ssl server-version ?

configure mode commands/options:

tlsv1 Enter this keyword to accept SSLv2 ClientHellos and negotiate TLSv1

(or greater)

tlsv1.1 Enter this keyword to accept SSLv2 ClientHellos and negotiate

TLSv1.1 (or greater)

tlsv1.2 Enter this keyword to accept SSLv2 ClientHellos and negotiate

TLSv1.2 (or greater)

ASA-1/act(config)# ssl cipher ? configure mode commands/options: default Specify the set of ciphers for outbound connections dtlsv1 Specify the ciphers for DTLSv1 inbound connections tlsv1 Specify the ciphers for TLSv1 inbound connections tlsv1.1 Specify the ciphers for TLSv1.1 inbound connections tlsv1.2 Specify the ciphers for TLSv1.2 inbound connections

SSH aktivieren

Die ASA ermöglicht zu Verwaltungszwecken SSH-Verbindungen zur ASA. Die ASA ermöglicht, wenn verfügbar, maximal 5 gleichzeitige SSH-Verbindungen pro Kontext, wobei maximal 100 Verbindungen auf alle Kontexte verteilt werden können.

hostname <device_hostname> domain-name <domain-name> crypto key generate rsa modulus 2048

Der Standardschlüsselpaartyp ist "Allgemeiner Schlüssel". Die Standardmodulgröße ist 1024. Der NVRAM-Speicherplatz für die Speicherung von Schlüsselpaaren variiert je nach ASA-Plattform. Sie können ein Limit erreichen, wenn Sie mehr als 30 Schlüsselpaare generieren.

Um die Schlüsselpaare des angegebenen Typs (rsa oder dsa) zu entfernen,

crypto key zeroize { rsa | eddsa | ecdsa } [ label key-pair-label ] [ default ] [ noconfirm ]

Konfigurieren Sie SSH für den Remote-Gerätezugriff:

ssh <remote_ip_address> <remote_subnet_mask> <interface_name>

Um Schlüssel mit der Diffie-Hellman (DH) Group 1, DH Group 14 oder Curve25519 Schlüsselaustausch-Methode auszutauschen, verwenden Sie den Befehl ssh key-exchange im globalen Konfigurationsmodus. Ab Version 9.1(2) unterstützt ASA dh-group14-sha1 für SSH.

ASA(config)#ssh key-exchange group dh-group14-sha256

Timeout für Anmeldesitzungen konfigurieren

// Configure Console timeout

ASA(config)#console timeout 10

// Configure Console timeout

ASA(config)#ssh timeout 10

Passwortverwaltung

Passwortsteuerzugriff zu den Betriebsmitteln oder zu den Geräten. Dieses ist durch die Definition ein Passwort oder ein Geheimnis erreicht, die verwendet wird, um Anfragen zu beglaubigen. Wenn eine Anfrage für Zugriff zu einer Ressource oder zu einem Gerät empfangen wird, wird die Anfrage für Überprüfung des Passwortes und der Identität angefochten, und Zugriff kann bewilligt sein, verweigert sein, oder begrenzt sein basiert worden auf dem Ergebnis. Als Sicherheitsoptimales verfahren müssen Passwörter mit Server einer TACACS+- oder RADIUS-gehandhabt werden Authentisierung. Jedoch beachten Sie, dass ein lokal konfiguriertes Passwort für privilegierten Zugriff noch im Falle der Störung der TACACS+- oder RADIUS-Dienstleistungen benötigt wird. Ein Gerät kann andere Passwortinformationen auch haben, die innerhalb seiner Konfiguration, wie eine NTP-Tasten-, SNMP-Gemeinschaftszeichenkette oder Wegewahl-Protokolltaste vorhanden sind.

Lokalen Benutzer und verschlüsseltes Kennwort konfigurieren

username <local_username> password <local_password> encrypted

Passwort aktivieren konfigurieren

enable password <enable_password> encrypted

Konfigurieren der AAA-Authentifizierung für den Aktivierungsmodus

ASA(config)#aaa authentication enable console LOCAL

Authentisierung, Ermächtigung und Buchhaltung

Der Authentisierungs-, Ermächtigungs- und Buchhaltungs(AAA) Rahmen ist kritisch, um interaktiven Zugriff zu den Netzgeräten zu sichern. Der aaa-Rahmen liefert eine in hohem Grade konfigurierbare Umgebung, die hergestellt werden kann basierte auf dem Bedarf des Netzes.

TACACS+-Authentisierung

TACACS+ ist ein Authentifizierungsprotokoll, das ASA zur Authentifizierung von Managementbenutzern für einen AAA-Remote-Server verwenden kann. Diese Managementbenutzer können über SSH, HTTPS, Telnet oder HTTP auf das ASA-Gerät zugreifen.

TACACS+-Authentisierung oder im Allgemeinen AAA-Authentisierung, liefert die Fähigkeit, einzelnen Benutzer zu verwenden erklärt jeden Netzwerkadministrator. Wenn Sie nicht von einem einzelnen geteilten Passwort abhängen, wird die Sicherheit des Netzes verbessert und Ihre Verantwortlichkeit wird verstärkt.

RADIUS ist ein Protokoll, das TACACS+ ähnelt. Dabei wird jedoch nur das Kennwort verschlüsselt, das über das Netzwerk gesendet wird. Demgegenüber verschlüsselt TACACS+ die gesamte TCP-Nutzlast, die das username und Passwort einschließt. Aus diesem Grund kann TACACS+ anstelle von RADIUS verwendet werden, wenn TACACS+ vom AAA-Server unterstützt wird. Siehe TACACS+- und RADIUS-Vergleich für einen ausführlicheren Vergleich dieser zwei Protokolle.

Die TACACS+-Authentifizierung kann auf einem Cisco ASA-Gerät mit einer Konfiguration wie diesem aktiviert werden:

aaa authentication serial console Tacacs aaa authentication ssh console Tacacs aaa authentication http console Tacacs aaa authentication telnet console Tacacs

ASA-Image - Signierung und Verifizierung

Ab der Softwareversion 9.3.1 werden ASA-Images jetzt mit einer digitalen Signatur signiert. Die digitale Signatur wird nach dem Start der ASA überprüft.

ASA-1/act(config)# verify flash:/asa941-smp-k8.bin

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!Done! Embedded Hash SHA-512: 0e707a0e45b1c7c5afa9ef4e802a273677a5e46f7e1d186292abe1154 c948a63c625463b74119194da029655487659490c2873506974cab78b66d6d9742ed73e Computed Hash SHA-512: 0e707a0e45b1c7c5afa9ef4e802a273677a5e46f7e1d186292abe1154 c948a63c625463b74119194da029655487659490c2873506974cab78b66d6d9742ed73e CCO Hash SHA-512: 1b6d41e893868aab9e06e78a9902b925227c82d8e31978ff2c412c18a c99f49f70354715441385e0b96e4bd3e861d18fb30433d52e12b15b501fa790f36d0ea0 Signature Verified

ASA(config)# verify /signature running Requesting verify signature of the running image... Starting image verification Hash Computation: 100% Done! Computed Hash SHA2: 2fbb0f62b5fbc61b081acfca76bddbb2 26ce7a5fb4b424e5e21636c6c8a7d665 1e688834203dfb7ffa6eaefc7fdf9d3d 1d0a063a20539baba72c2526ca37771c Get key records from key storage: PrimaryASA, key_store_type: 6 Embedded Hash SHA2: 2fbb0f62b5fbc61b081acfca76bddbb2 26ce7a5fb4b424e5e21636c6c8a7d665 1e688834203dfb7ffa6eaefc7fdf9d3d 1d0a063a20539baba72c2526ca37771c Returned. rc: 0, status: 1 The digital signature of the running image verified successfully

ASA-1/act(config)# show software authenticity running

Image type : Release

Signer Information

Common Name : abraxas

Organization Unit : ASAv

Organization Name : CiscoSystems

Certificate Serial Number : 550DBBD5

Hash Algorithm : SHA2 512

Signature Algorithm : 2048-bit RSA

Key Version : A

Zeitzone für die Uhr konfigurieren

clock timezone GMT <hours offset>

NTP konfigurieren

Das Network Time Protocol (NTP) ist ein nicht besonders gefährlicher Service, aber jeder nicht benötigte Service kann einen Angriffsvektor darstellen. Wenn NTP benutzt wird, ist es wichtig, eine verlässliche Zeitquelle ausdrücklich zu konfigurieren und richtige Authentisierung zu verwenden. Genaue und zuverlässige Zeit wird für syslog-Zwecke, wie während gerichtliche Untersuchungen von möglichen Angriffen sowie für erfolgreiche VPN-Anschlussfähigkeit wenn abhängig von Zertifikaten für Authentisierung der Phase 1 benötigt.

- NTP-Zeit-Zone - Wenn Sie NTP konfigurieren, muss die Zeitzone konfiguriert werden, damit Zeitstempel genau aufeinander bezogen werden können. Es gibt normalerweise zwei Ansätze, zum der Zeitzone für Geräte in einem Netz mit einer globalen Anwesenheit zu konfigurieren. Eine Methode ist, alle Netzgeräte mit der koordinierten Weltzeit (UTC) (vorher die Greenwich-Zeit (GMT) zu konfigurieren). Der andere Ansatz besteht darin, Netzwerkgeräte mit der lokalen Zeitzone zu konfigurieren. ntp server ip_address [ key_id ] [ source interface_name ] [ prefer ]

- NTP-Authentisierung - Wenn Sie NTP-Authentisierung konfigurieren, liefert sie Versicherung, dass NTP-Meldungen zwischen verlässlichen NTP-Gleichen ausgetauscht werden. Aktivieren Sie die Authentifizierung mit dem Befehl ntp authentication, und legen Sie die ID des vertrauenswürdigen Schlüssels für diesen Server fest. Wenn Sie die Authentifizierung aktivieren, kommuniziert die ASA nur mit einem NTP-Server, wenn dieser den richtigen vertrauenswürdigen Schlüssel in den Paketen verwendet. Um die Authentifizierung mit einem NTP-Server zu aktivieren, verwenden Sie den Befehl ntp Authenticate im globalen Konfigurationsmodus.

ASA(config)#ntp authenticate

DHCP-Serverdienst (wird nicht verwendet)

clear configure dhcpd no dhcpd enable <interface_name>

Hinweis: ASA unterstützt CDP nicht.

Kontrollebenen-Zugriffsliste

Zugriffskontrollregeln für sofort nutzbaren Verwaltungsdatenverkehr (definiert durch Befehle wie http, ssh oder telnet) haben eine höhere Priorität als eine Zugriffsliste, die mit der Option auf der Kontrollebene angewendet wird. Aus diesem Grund kann der Eintritt des zugelassenen Management-Datenverkehrs auch dann erlaubt werden, wenn dieser von der einsatzbereiten Zugriffsliste ausdrücklich verweigert wird.

access-list <name> in interface <Interface_name> control-plane

Von ASA

Nachfolgend sind die Protokolle aufgeführt, die zum Kopieren/Übertragen von Dateien auf ASA verwendet werden können.

Text löschen:

- FTP

- HTTP

- TFTP

- KMU

Sicher:

- HTTPS

- Secure Copy Client (SCP) ASA unterstützt SCP-Clients zum Übertragen von Dateien von und an einen SCP-Server.

für durchgehenden Datenverkehr

Zufällige TCP-Sequenznummern

Jede TCP-Verbindung hat zwei ISNs: eine vom Client und eine vom Server. Die ASA randomisiert die ISN des TCP-SYN, das sowohl in die ein- als auch in die ausgehende Richtung übergeht.

Durch das Randomisieren der ISN des geschützten Hosts wird verhindert, dass ein Angreifer die nächste ISN für eine neue Verbindung vorhersagt und möglicherweise die neue Sitzung entführt.

Die Randomisierung der TCP-Erstsequenznummer kann bei Bedarf deaktiviert werden. Beispiele:

- Wenn eine andere Inline-Firewall die ersten Sequenznummern ebenfalls zufällig bestimmt, müssen diese beiden Firewalls nicht aktiv werden, auch wenn diese Aktion den Datenverkehr nicht beeinträchtigt.

- Wenn Sie eBGP-Multi-Hop über die ASA verwenden und die eBGP-Peers MD5 verwenden. Durch die Randomisierung wird die MD5-Prüfsumme unterbrochen.

- Wenn wir ein WAAS-Gerät verwenden, das von der ASA verlangt, die Sequenznummern von Verbindungen nicht nach dem Zufallsprinzip zu bestimmen.

TTL-Deklaration

Standardmäßig wird die TTL im IP-Header nicht herabgesetzt, da ASA bei der Durchführung von Traceroute nicht als Router-Hop angezeigt wird.

dnsguard

Erzwingt eine DNS-Antwort pro Abfrage. Sie kann mithilfe des Befehls im globalen Konfigurationsmodus aktiviert werden.

ASA(config)#dns-guard

Fragmentketten-Fragmentierungsprüfungen konfigurieren

Um die Paketfragmentierung zusätzlich zu verwalten und die Kompatibilität mit NFS zu verbessern, verwenden Sie den Befehl fragment im globalen Konfigurationsmodus.

fragment reassembly { full | virtual } { size | chain | timeout limit } [ interface ]

Konfigurieren der Protokollüberprüfung

Für Dienste, die IP-Adressierungsinformationen in das Benutzerdatenpaket einbetten oder sekundäre Kanäle an dynamisch zugewiesenen Ports öffnen, sind Prüfungs-Engines erforderlich. Für diese Protokolle muss die ASA eine eingehende Paketprüfung durchführen, anstatt das Paket über den schnellen Pfad zu leiten. Somit können Prüfungs-Engines den Gesamtdurchsatz beeinflussen. Weitere Informationen zur Protokollprüfung auf Anwendungsebene finden Sie im ASA 9.4 Config Guide (ASA 9.4-Konfigurationshandbuch).

Inspection auf ASA kann mit diesem Befehl aktiviert werden.

policy-map <Policy-map_name> class inspection_default inspect <Protocol> service-policy <Policy-map_name> interface <Interface_name> (Per Interface) service-policy <Policy-map_name> global (Globally)

Standardmäßig ist global_policy bei ASA aktiviert.

Konfigurieren der Unicast-Umkehrpfad-Weiterleitung

ip verify reverse-path interface <interface_name>

Wenn der Datenverkehr aufgrund einer RPF-Prüfung verworfen wird, zeigt dies einen ASP-Verwerfungszähler bei ASA-Inkrementen an.

ASA(config)# show asp drop

Frame drop:

Invalid TCP Length (invalid-tcp-hdr-length) 21

Reverse-path verify failed (rpf-violated) 90

// Check Reverse path statistics

ASA(config)# sh ip verify statistics

interface inside: 11 unicast rpf drops

interface outside: 79 unicast rpf drops

Erkennung von Bedrohungen

Die Bedrohungserkennung bietet Firewall-Administratoren die erforderlichen Tools, um Angriffe zu identifizieren, zu verstehen und zu stoppen, bevor sie die interne Netzwerkinfrastruktur erreichen. Dazu stützt sich die Funktion auf eine Reihe unterschiedlicher Auslöser und Statistiken, die in diesen Abschnitten näher beschrieben werden.

Ausführliche Erläuterungen zur ASA-Bedrohungserkennung finden Sie unter ASA-Funktionen und Konfiguration zur Erkennung von Bedrohungen.

Botnet-Filter

Der BotNet-Datenverkehrsfilter überwacht DNS-Anforderungen (Domain Name Server) und -Antworten zwischen internen DNS-Clients und externen DNS-Servern. Wenn eine DNS-Antwort verarbeitet wird, wird die mit der Antwort verknüpfte Domäne mit der Datenbank bekannter schädlicher Domänen abgeglichen. Bei einer Übereinstimmung wird jeglicher weitere Datenverkehr an die in der DNS-Antwort enthaltene IP-Adresse blockiert.

Malware ist eine Schadsoftware, die auf einem unbekannten Host installiert wird. Malware, die Netzwerkaktivitäten wie das Senden privater Daten (Kennwörter, Kreditkartennummern, Schlüsselanhänger oder proprietäre Daten) versucht, kann vom Botnet-Verkehrsfilter erkannt werden, wenn die Malware eine Verbindung zu einer bekannten schädlichen IP-Adresse herstellt. Der Botnet Traffic Filter vergleicht eingehende und ausgehende Verbindungen mit einer dynamischen Datenbank mit bekannten schädlichen Domänennamen und IP-Adressen (der gesperrten Liste) und protokolliert oder blockiert dann verdächtige Aktivitäten.

Sie können die dynamische Datenbank von Cisco auch durch Adressen blockierter Listen Ihrer Wahl ergänzen, indem Sie diese zu einer statischen blockierten Liste hinzufügen. Wenn die dynamische Datenbank Adressen blockierter Listen enthält, die Ihrer Meinung nach nicht blockiert werden können, können Sie diese manuell in eine statische Liste zulässiger Adressen eingeben. Zugelassene Listenadressen generieren weiterhin Syslog-Meldungen, sind jedoch informativ, da Sie nur auf blockierte Listen-Syslog-Meldungen abzielen. Ausführliche Informationen finden Sie unter Configuring the Botnet Traffic Filter (Konfigurieren des Botnet-Verkehrsfilters).

ARP-Cache-Hinzufügungen für nicht verbundene Subnetze

Standardmäßig antwortet ASA nicht auf ARP für nicht direkt verbundene Subnetz-IP-Adressen. Wenn Sie auf ASA über eine NAT-IP verfügen, die nicht zur gleichen Subnetz-IP-Adresse der ASA-Schnittstelle gehört, können Sie für die NAT-IP die Option "arp permit-nonconnected" auf ASA aktivieren, um die Funktion "proxy-ARP" zu aktivieren.

arp permit-nonconnected

Es wird stets empfohlen, auf Upstream- und Downstream-Geräten das richtige Routing zu verwenden, damit NAT funktioniert, ohne den vorherigen Befehl zu aktivieren.

Protokollierung und Überwachung

Konfigurieren von SNMP

In diesem Abschnitt werden verschiedene Methoden zur Sicherung der SNMP-Bereitstellung in ASA-Geräten beschrieben. Es ist kritisch, dass SNMP richtig gesichert wird, um die Vertraulichkeit, die Integrität und die Verfügbarkeit der Netzdaten und der Netzgeräte zu schützen, durch die diese Daten durchfahren. SNMP versieht Sie mit einer Fülle von Informationen auf der Gesundheit von Netzgeräten. Diese Informationen können vor böswilligen Benutzern geschützt werden, die diese Daten für Angriffe auf das Netzwerk nutzen möchten.

SNMP-Gemeinschaftszeichenketten

Community-Strings sind Kennwörter, die auf ein ASA-Gerät angewendet werden, um den schreibgeschützten und den schreibgeschützten Zugriff auf die SNMP-Daten auf dem Gerät zu beschränken. Diese Community-Strings können, wie bei allen Passwörtern, sorgfältig ausgewählt werden, um sicherzustellen, dass sie nicht trivial sind. Community-Strings können in regelmäßigen Abständen und in Übereinstimmung mit Netzwerksicherheitsrichtlinien geändert werden. Beispielsweise können die Zeichenfolgen geändert werden, wenn ein Netzwerkadministrator die Rolle ändert oder das Unternehmen verlässt.

SNMP-Lesezugriff aktivieren

snmp-server host <interface_name> <remote_ip_address>

SNMP-Traps aktivieren

snmp-server enable traps all

Konfigurieren von Syslog

Es wird empfohlen, Protokollierungsinformationen an einen Remote-Syslog-Server zu senden. Dieses macht es möglich, effektiv aufeinander zu beziehen und Revisionsnetz- und -sicherheitsereignisse über Netzgeräten.

Hinweis: Syslog-Meldungen werden unzuverlässig von UDP und im Klartext übertragen.

Aus diesem Grund können alle Schutzmaßnahmen, die ein Netzwerk für den Managementverkehr bietet (z. B. Verschlüsselung oder Out-of-Band-Zugriff), erweitert werden, um Syslog-Datenverkehr einzubeziehen. Protokolle können so konfiguriert werden, dass sie von ASA an dieses Ziel gesendet werden:

- ASDM

- Puffer

- Blitz

- FTP-Server

- SNMP-Server als Traps

- Syslogs-Server

Konfigurieren des Schweregrads für die Konsolenprotokollierung

logging console critical

TCP-basiertes Syslog ist ebenfalls verfügbar. Alle Syslogs können unverschlüsselt oder bei TCP verschlüsselt an den Syslog-Server gesendet werden.

Klartext

logging host interface_name syslog_ip [ tcp/ port

Verschlüsselt

logging host interface_name syslog_ip [ tcp/ port | [ sicher ]

Wenn keine TCP-Verbindung mit dem Syslogs-Server hergestellt werden kann, können alle neuen Verbindungen abgelehnt werden. Sie können dieses Standardverhalten ändern, indem Sie den Befehl logging permit-hostdown eingeben.

Konfigurieren von Zeitstempeln in Protokollmeldungen

Die Konfiguration von protokollierenden Zeitstempeln hilft Ihnen, Ereignisse über Netzgeräten aufeinander zu beziehen. Es ist wichtig, eine korrekte und konsequente protokollierende Zeitstempelkonfiguration einzuführen, zu garantieren, dass Sie in der Lage sind, Journaldaten aufeinander zu beziehen.

logging timestamp

Weitere Informationen zu Syslog finden Sie unter ASA Syslog-Konfigurationsbeispiel.

Konfigurieren von NetFlow

Manchmal können Sie und Tracebacknetzwerkverkehr, besonders während der Vorfallantwort oder der schlechten Netzwerk-Performance schnell identifizieren müssen. NetFlow kann Sicht in allen Verkehr auf dem Netz zur Verfügung stellen. Zusätzlich kann NetFlow mit Kollektoren eingeführt werden, die das Neigen der Zeitdauer und automatisierte Analyse zur Verfügung stellen können.

Die Cisco ASA unterstützt NetFlow Version 9-Services. Die ASA- und ASASM-Implementierungen von NSEL bieten eine Stateful-IP-Flow-Tracking-Methode, die nur Datensätze exportiert, die auf signifikante Ereignisse in einem Flow hinweisen. Bei der statusbehafteten Flussverfolgung durchlaufen verfolgte Flüsse eine Reihe von Statusänderungen. NSEL-Ereignisse werden zum Exportieren von Daten über den Datenflussstatus verwendet und durch das Ereignis ausgelöst, das die Statusänderung verursacht hat.

Weitere Informationen zu NetFlow auf ASA finden Sie im Cisco ASA NetFlow Implementierungsleitfaden:

Sicherung der Konfiguration

Kennwörter in der Konfiguration

Alle Passwörter und Schlüssel werden entweder verschlüsselt oder verschleiert . Die Ausgabe von show running-config gibt die tatsächlichen Kennwörter nicht wieder.

Ein solches Backup kann nicht für Backups/Wiederherstellungen auf ASA verwendet werden. Die Sicherung, die zu Wiederherstellungszwecken durchgeführt wird, wird mit dem Befehl more system:running-config ausgeführt. Die ASA-Konfigurationskennwörter können mit einem primären Kennsatz verschlüsselt werden. Weitere Informationen finden Sie unter Kennwortverschlüsselung.

Wiederherstellung des Dienstkennworts

Wenn Sie diese Option deaktivieren, können Sie den Mechanismus zur Kennwortwiederherstellung deaktivieren und den Zugriff auf ROMMON deaktivieren. Die einzige Möglichkeit, verlorene oder vergessene Passwörter wiederherzustellen, kann für ROMMON sein, alle Dateisysteme einschließlich Konfigurationsdateien und Images zu löschen. Sie können Ihre Konfiguration sichern und über einen Mechanismus verfügen, um Images über die ROMMON-Befehlszeile wiederherzustellen.

Fehlerbehebung

Es sind keine Informationen zur Fehlerbehebung verfügbar.

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

2.0 |

02-Aug-2023 |

Alternativer Text hinzugefügt.

Aktualisierter Titel, Einführung, SEO, maschinelle Übersetzung, Stilanforderungen, Grammatik, Rechtschreibung und Formatierung. |

1.0 |

17-Sep-2015 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Srinivasa MunagalaCisco TAC Engineer

- Dinkar SharmaCisco TAC Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback