ASA 8.2 Port Redirection (Forwarding) mit nat-, globalen, statischen und Zugriffslisten-Befehlen mithilfe von ASDM

Inhalt

Einleitung

In diesem Dokument wird die Port-Umleitung auf der Cisco Adaptive Security Appliance (ASA) mit ASDM beschrieben. Es befasst sich mit der Zugriffskontrolle für den Datenverkehr über die ASA und der Funktionsweise von Übersetzungsregeln.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

Cisco ASA der Serie 5500, Version 8.2

-

Cisco ASDM Version 6.3

Hinweis: Diese Konfiguration funktioniert nur für die Cisco ASA Softwareversionen 8.0 bis 8.2 gut, da keine größeren Änderungen an der NAT-Funktionalität vorgenommen werden.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

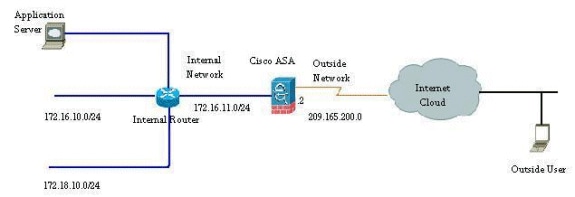

Netzwerkdiagramm

Die in dieser Konfiguration verwendeten IP-Adressierungsschemata können nicht legal über das Internet geroutet werden. Es handelt sich um RFC 1918-Adressen, die in einer Lab-Umgebung verwendet wurden.

Ausgehenden Zugriff zulassen

Der ausgehende Zugriff beschreibt Verbindungen von einer Schnittstelle einer höheren Sicherheitsstufe zu einer Schnittstelle einer niedrigeren Sicherheitsstufe. Dies umfasst Verbindungen von innen nach außen, von innen nach DMZs (Demilitarized Zones) und von DMZs nach außen. Dies kann auch Verbindungen von einer DMZ zur anderen umfassen, sofern die Quellschnittstelle der Verbindung eine höhere Sicherheitsstufe als das Ziel hat.

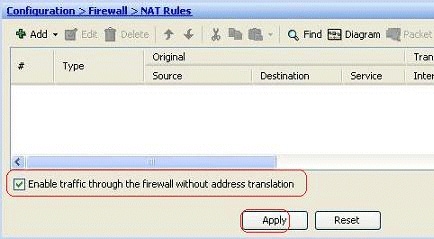

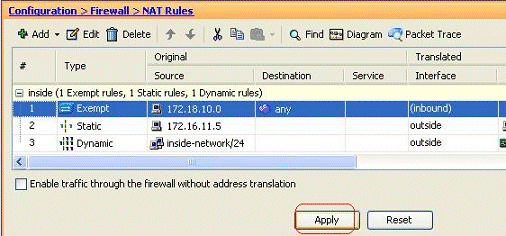

Ohne eine konfigurierte Übersetzungsregel kann keine Verbindung die Security Appliance passieren. Diese Funktion wird als nat-control bezeichnet. Das hier abgebildete Bild zeigt, wie diese Funktion über ASDM deaktiviert wird, um Verbindungen über die ASA ohne Adressumwandlung zu ermöglichen. Wenn Sie jedoch eine Übersetzungsregel konfiguriert haben, bleibt die Deaktivierung dieser Funktion nicht für den gesamten Datenverkehr gültig, und Sie müssen die Netzwerke explizit von der Adressenübersetzung ausnehmen.

NAT ermöglicht internen Hosts den Zugriff auf externe Netzwerke

Sie können einer Gruppe interner Hosts/Netzwerke den Zugriff auf die Außenwelt erlauben, indem Sie die dynamischen NAT-Regeln konfigurieren. Um dies zu erreichen, müssen Sie die reale Adresse der Hosts/Netzwerke auswählen, die Zugriff erhalten sollen, und diese dann einem Pool übersetzter IP-Adressen zuordnen.

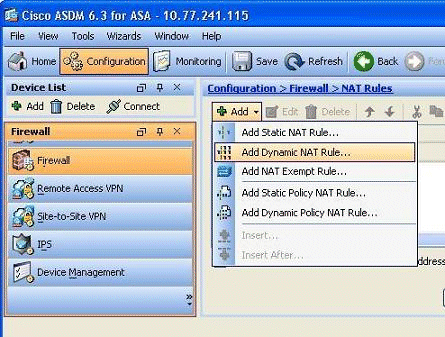

Führen Sie die folgenden Schritte aus, um internen Hosts den Zugriff auf externe Netzwerke mit NAT zu ermöglichen:

-

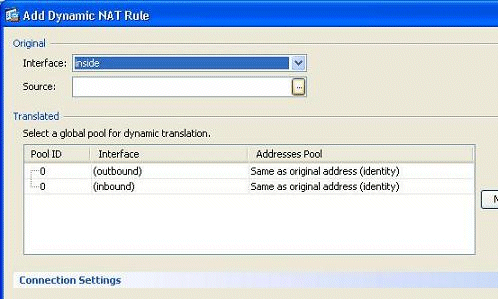

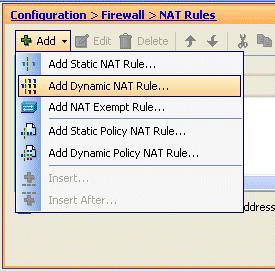

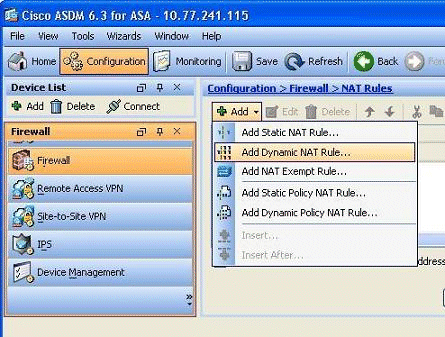

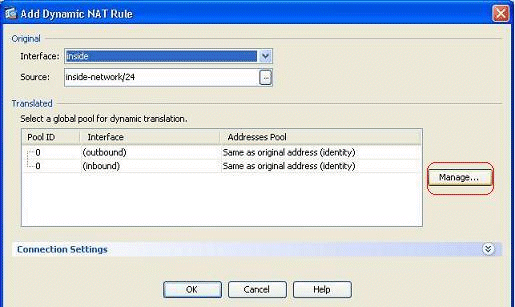

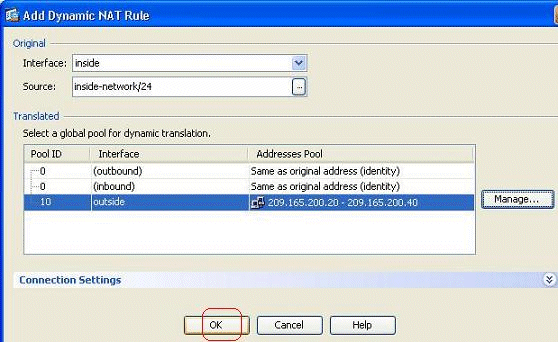

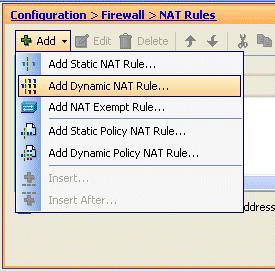

Gehen Sie zu Configuration > Firewall > NAT Rules, klicken Sie auf Add (Hinzufügen), und wählen Sie dann die Option Add Dynamic NAT Rule (Dynamische NAT-Regel hinzufügen) aus, um eine dynamische NAT-Regel zu konfigurieren.

-

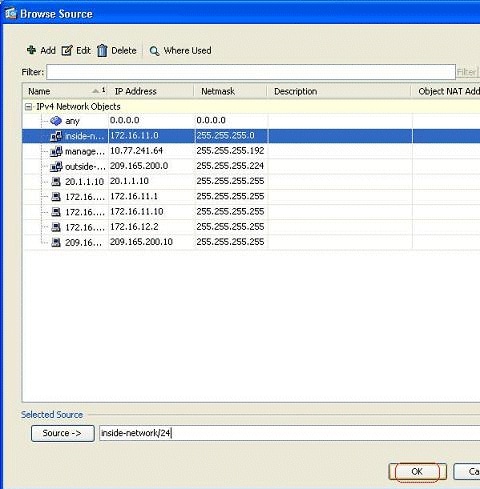

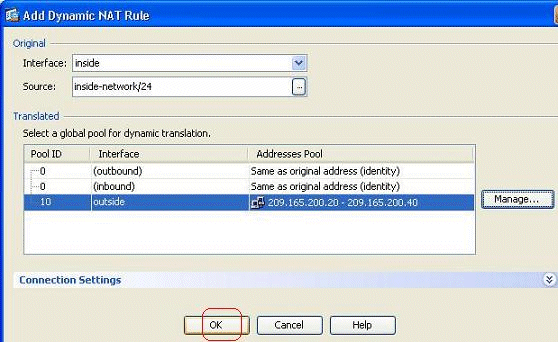

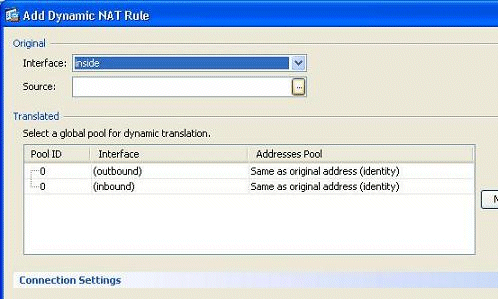

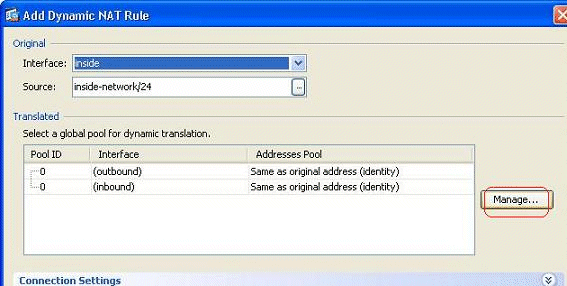

Wählen Sie den Namen der Schnittstelle aus, mit der die echten Hosts verbunden sind. Wählen Sie die tatsächliche IP-Adresse der Hosts/Netzwerke über die Schaltfläche Details im Feld Source (Quelle) aus.

-

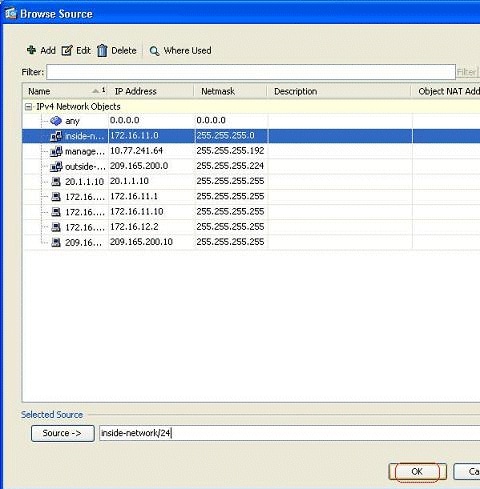

In diesem Beispiel wurde das gesamte interne Netzwerk ausgewählt. Klicken Sie auf OK, um die Auswahl abzuschließen.

-

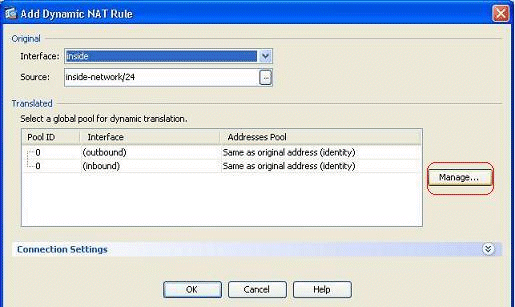

Klicken Sie auf Verwalten, um den Pool von IP-Adressen auszuwählen, dem das echte Netzwerk zugeordnet werden soll.

-

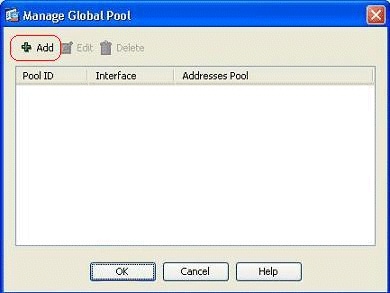

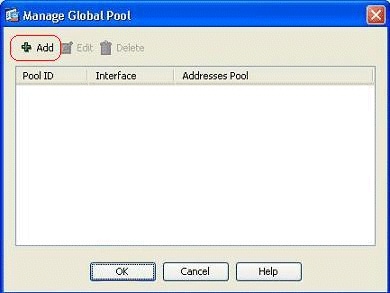

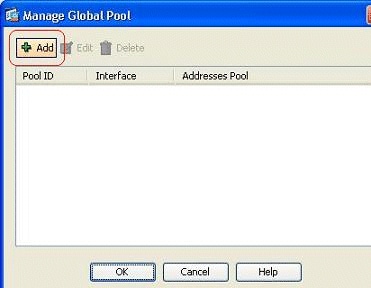

Klicken Sie auf Hinzufügen, um das Fenster Globalen Adresspool hinzufügen zu öffnen.

-

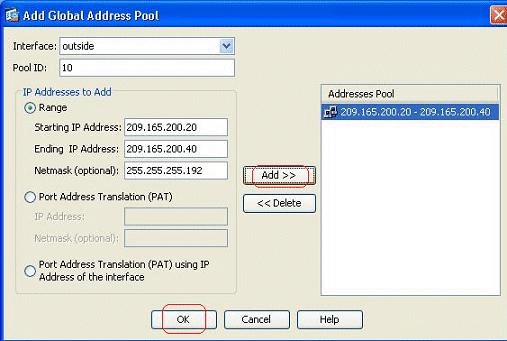

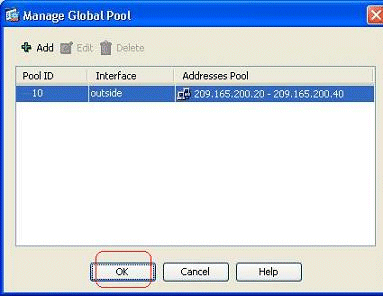

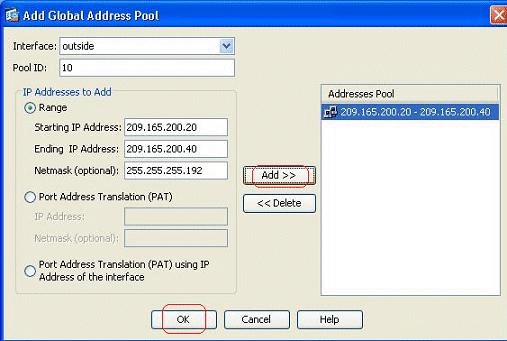

Wählen Sie die Option Range (Bereich) aus, und geben Sie die Start- und End-IP-Adressen zusammen mit der Ausgangsschnittstelle an. Geben Sie außerdem eine eindeutige Pool-ID an, und klicken Sie auf Hinzufügen, um diese dem Adresspool hinzuzufügen. Klicken Sie auf OK, um zum Fenster Globalen Pool verwalten zurückzukehren.

-

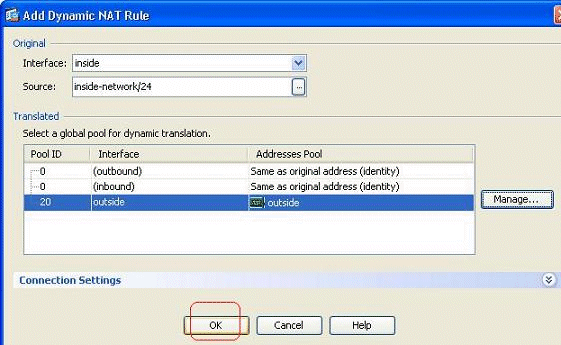

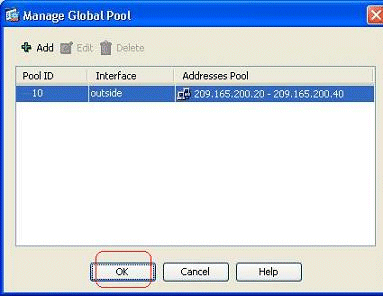

Klicken Sie auf OK, um zum Fenster "Dynamische NAT-Regel hinzufügen" zurückzukehren.

-

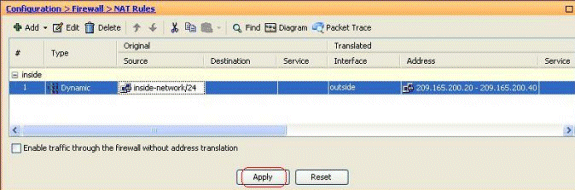

Klicken Sie auf OK, um die Konfiguration der dynamischen NAT-Regel abzuschließen.

-

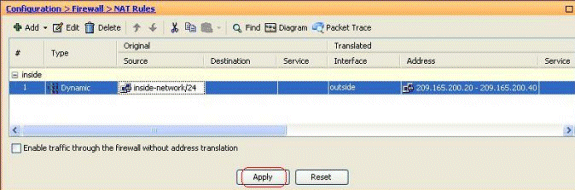

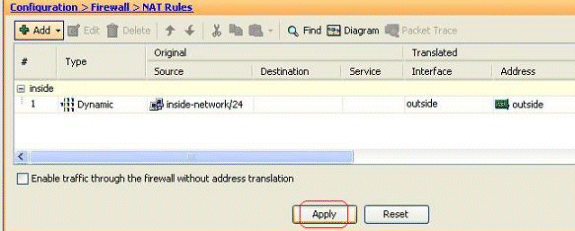

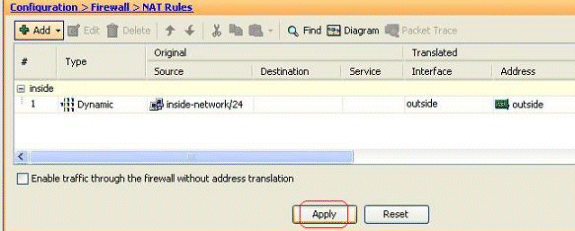

Klicken Sie auf Apply (Übernehmen), damit die Änderungen wirksam werden.

Hinweis: Die Option Datenverkehr durch die Firewall ohne Adressumwandlung aktivieren ist deaktiviert.

Dies ist die entsprechende CLI-Ausgabe für diese ASDM-Konfiguration:

nat-control global (outside) 10 209.165.200.20-209.165.200.40 netmask 255.255.255.192 nat (inside) 10 172.16.11.0 255.255.255.0

Gemäß dieser Konfiguration werden die Hosts im Netzwerk 172.16.11.0 aus dem NAT-Pool in eine beliebige IP-Adresse (209.165.200.20-209.165.200.40) übersetzt. In diesem Fall ist die NAT-Pool-ID sehr wichtig. Sie können denselben NAT-Pool einem anderen internen Netzwerk/DMZ zuweisen. Wenn der zugeordnete Pool weniger Adressen hat als die reale Gruppe, könnten Ihnen die Adressen ausgehen, wenn das Datenverkehrsvolumen höher ist als erwartet. Daher können Sie versuchen, PAT zu implementieren, oder Sie können versuchen, den vorhandenen Adresspool zu bearbeiten, um ihn zu erweitern.

Hinweis: Beachten Sie bei allen Änderungen an der vorhandenen Übersetzungsregel, dass Sie den Befehl clear xlate verwenden müssen, damit diese Änderungen wirksam werden. Andernfalls verbleibt die vorherige bestehende Verbindung in der Verbindungstabelle, bis sie das Zeitlimit erreicht hat. Seien Sie vorsichtig, wenn Sie den Befehl clear xlate verwenden, da er die vorhandenen Verbindungen sofort beendet.

Zulassen des Zugriffs auf externe Netzwerke für interne Hosts mithilfe von PAT

Wenn interne Hosts eine einzelne öffentliche Adresse für die Übersetzung gemeinsam nutzen sollen, verwenden Sie PAT. Wenn die globale Anweisung eine Adresse angibt, wird diese Adresse vom Port übersetzt. Die ASA ermöglicht eine Port-Übersetzung pro Schnittstelle. Diese Übersetzung unterstützt bis zu 65.535 aktive Xlate-Objekte für die einzelne globale Adresse.

Führen Sie die folgenden Schritte aus, um internen Hosts den Zugriff auf externe Netzwerke mit PAT zu ermöglichen:

-

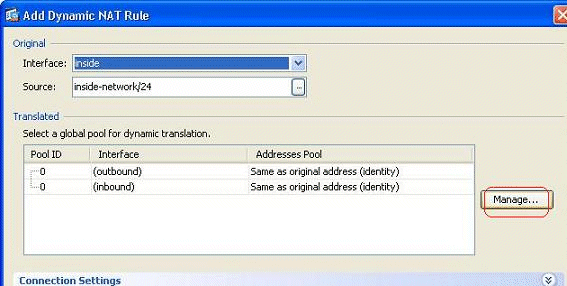

Gehen Sie zu Configuration > Firewall > NAT Rules, klicken Sie auf Add (Hinzufügen), und wählen Sie dann die Option Add Dynamic NAT Rule (Dynamische NAT-Regel hinzufügen) aus, um eine dynamische NAT-Regel zu konfigurieren.

-

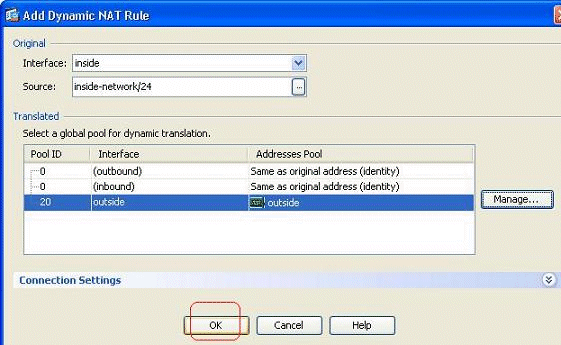

Wählen Sie den Namen der Schnittstelle aus, mit der die echten Hosts verbunden sind. Wählen Sie die tatsächliche IP-Adresse der Hosts/Netzwerke über die Schaltfläche Details im Feld Source (Quelle) aus, und wählen Sie inside-network (Internes Netzwerk). Klicken Sie auf Verwalten, um die umgewandelten Adressinformationen zu definieren.

-

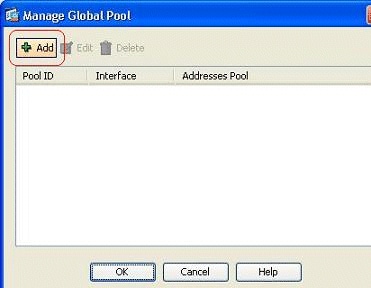

Klicken Sie auf Hinzufügen.

-

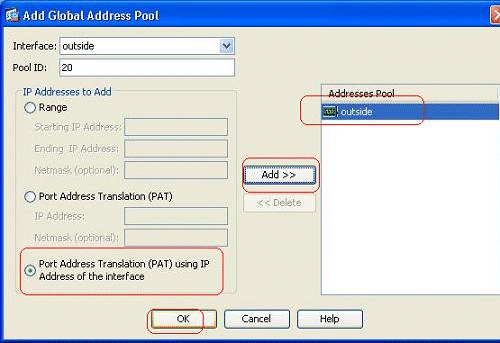

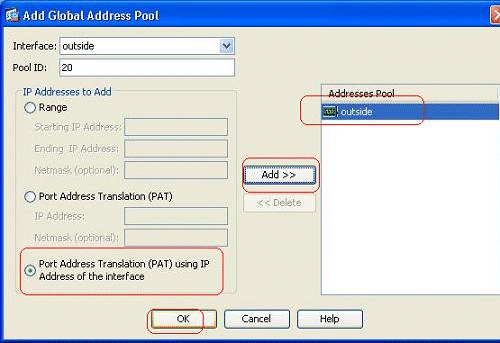

Wählen Sie die Port-Adressumwandlung (PAT) mit der IP-Adresse der Schnittstellenoption aus, und klicken Sie auf Hinzufügen, um sie dem Adresspool hinzuzufügen. Vergessen Sie nicht, diesem NAT-Adresspool eine eindeutige ID zuzuweisen.

-

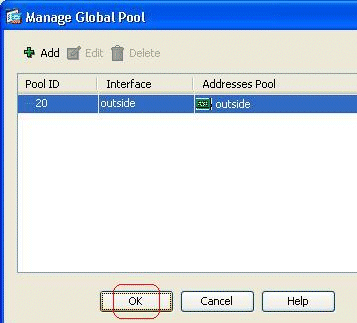

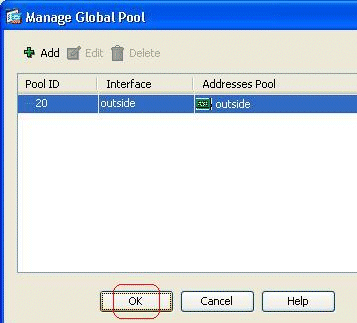

Hier sehen Sie den konfigurierten Adresspool, wobei die externe Schnittstelle die einzige verfügbare Adresse in diesem Pool ist. Klicken Sie auf OK, um zum Fenster "Dynamische NAT-Regel hinzufügen" zurückzukehren.

-

Klicken Sie auf OK.

-

Die konfigurierte dynamische NAT-Regel wird im Bereich "Configuration > Firewall > NAT Rules" (Konfiguration > Firewall > NAT-Regeln) angezeigt.

Dies ist die entsprechende CLI-Ausgabe für diese PAT-Konfiguration:

global (outside) 20 interface nat (inside) 20 172.16.11.0 255.255.255.0

Einschränken des Zugriffs auf externe Netzwerke für interne Hosts

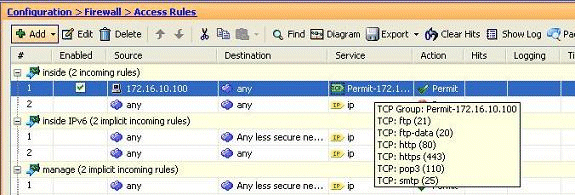

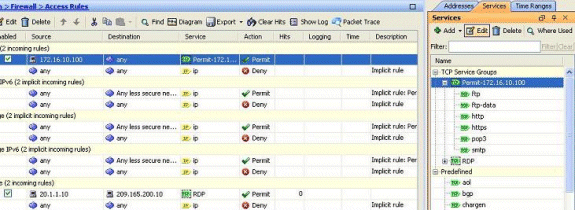

Wenn keine Zugriffsregeln definiert sind, können die Benutzer von einer Schnittstelle mit höherer Sicherheit auf alle Ressourcen zugreifen, die einer Schnittstelle mit niedrigerer Sicherheit zugeordnet sind. Verwenden Sie die Zugriffsregeln des ASDM, um den Zugriff bestimmter Benutzer auf bestimmte Ressourcen einzuschränken. In diesem Beispiel wird beschrieben, wie einem einzelnen Benutzer der Zugriff auf externe Ressourcen (über FTP, SMTP, POP3, HTTPS und WWW) und alle anderen Benutzer der Zugriff auf die externen Ressourcen eingeschränkt werden.

Hinweis: Am Ende jeder Zugriffsliste wird die Regel "Implicit Deny" (Implizit ablehnen) angezeigt.

Führen Sie diese Schritte aus:

-

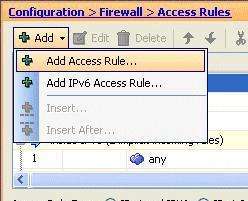

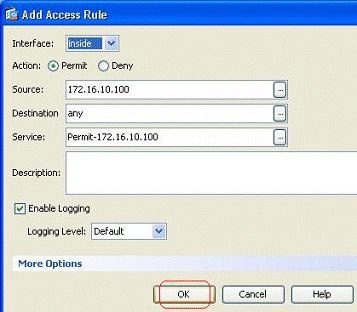

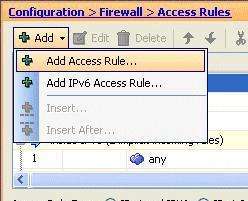

Gehen Sie zu Configuration > Firewall > Access Rules, klicken Sie auf Add, und wählen Sie die Option Add Access Rule (Zugriffsregel hinzufügen) aus, um einen neuen Zugriffslisteneintrag zu erstellen.

-

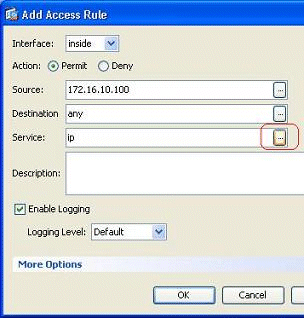

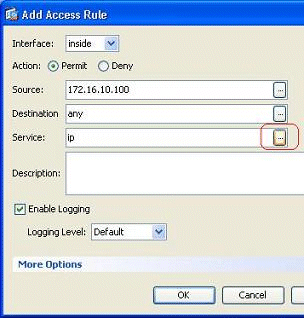

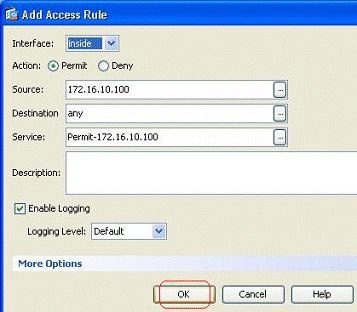

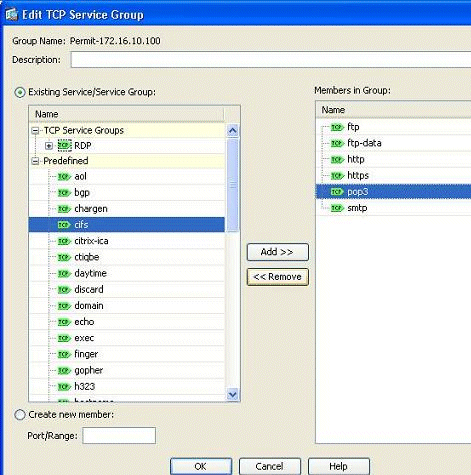

Wählen Sie im Feld "Source" (Quelle) die IP-Adresse aus, die zugelassen werden soll. Wählen Sie any als Ziel, inside als Schnittstelle und Permit als Aktion aus. Klicken Sie abschließend im Feld "Service" auf die Schaltfläche Details, um eine TCP-Servicegruppe für die erforderlichen Ports zu erstellen.

-

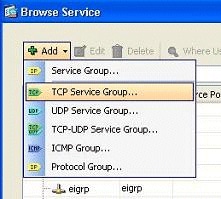

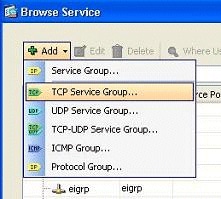

Klicken Sie auf Hinzufügen, und wählen Sie dann die Option TCP-Servicegruppe aus.

-

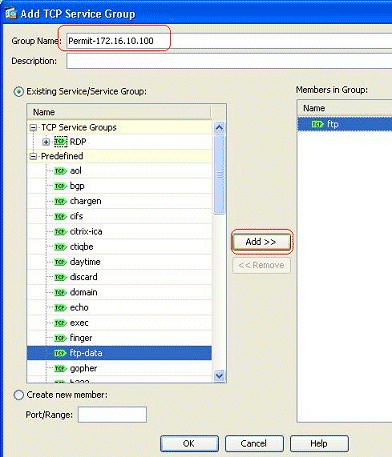

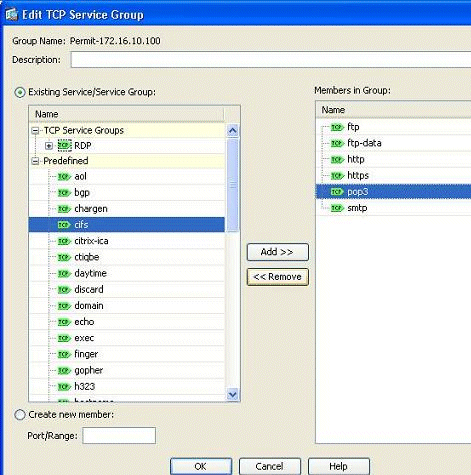

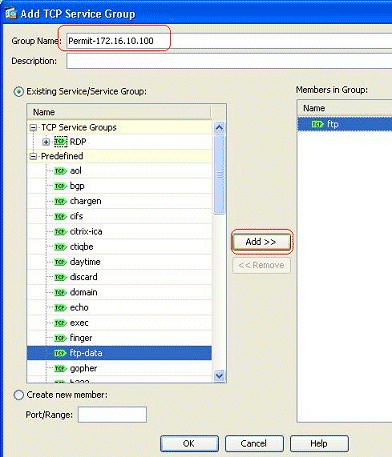

Geben Sie einen Namen für diese Gruppe ein. Wählen Sie die einzelnen erforderlichen Ports aus, und klicken Sie auf Hinzufügen, um sie in das Feld Mitglieder in Gruppe zu verschieben.

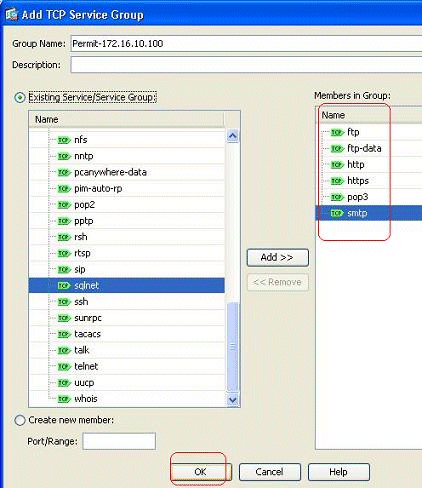

-

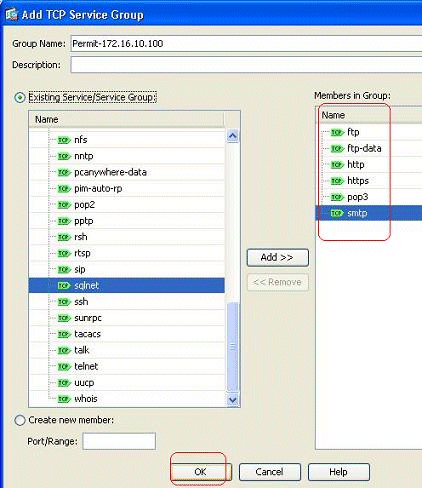

Im rechten Feld sollten alle ausgewählten Ports angezeigt werden. Klicken Sie auf OK, um die Auswahl der Service-Ports abzuschließen.

-

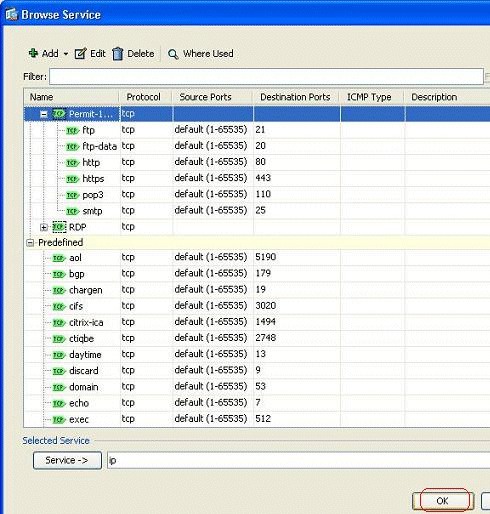

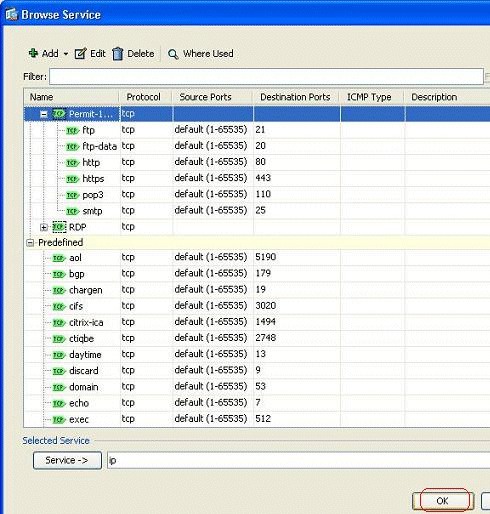

Hier sehen Sie die konfigurierte TCP-Servicegruppe. Klicken Sie auf OK.

-

Klicken Sie auf OK, um die Konfiguration abzuschließen.

-

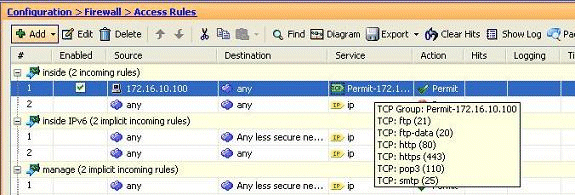

Die konfigurierte Zugriffsregel wird im Bereich "Configuration > Firewall > Access Rules" (Konfiguration > Firewall > Zugriffsregeln) unter der internen Schnittstelle angezeigt.

-

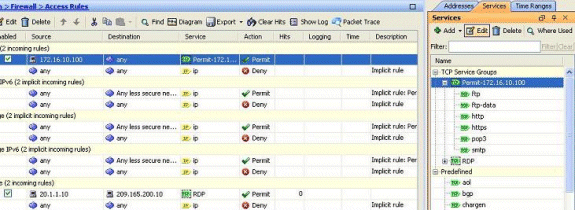

Aus Gründen der Benutzerfreundlichkeit können Sie die TCP-Servicegruppe auch direkt im rechten Bereich der Registerkarte "Services" bearbeiten. Klicken Sie auf Bearbeiten, um diese Servicegruppe direkt zu ändern.

-

Er wird erneut zum Fenster "TCP-Servicegruppe bearbeiten" umgeleitet. Nehmen Sie die gewünschten Änderungen vor, und klicken Sie auf OK, um die Änderungen zu speichern.

-

Hier sehen Sie eine vollständige Übersicht über das ASDM:

Dies ist die entsprechende CLI-Konfiguration:

object-group service Permit-172.16.10.100 TCP

port-object eq ftp

port-object eq ftp-data

port-object eq www

port-object eq https

port-object eq pop3

port-object eq smtp

!

access-list inside_access_in extended permit TCP host 172.16.10.100 any

object-group Permit-172.16.10.100

!

access-group inside_access_in in interface inside

!

Vollständige Informationen zur Implementierung der Zugriffskontrolle finden Sie unter Hinzufügen oder Ändern einer Zugriffsliste über die ASDM-GUI.

Datenverkehr zwischen Schnittstellen mit derselben Sicherheitsstufe zulassen

In diesem Abschnitt wird beschrieben, wie der Datenverkehr innerhalb von Schnittstellen mit denselben Sicherheitsstufen aktiviert wird.

Diese Anweisungen beschreiben, wie die Kommunikation zwischen den Schnittstellen aktiviert wird.

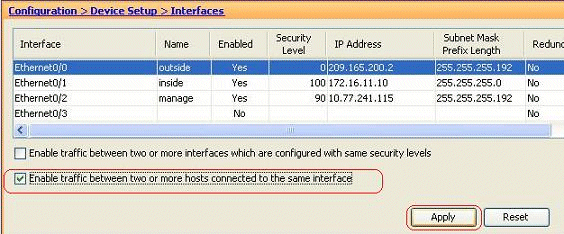

Dies ist hilfreich für VPN-Datenverkehr, der über eine Schnittstelle eingeht, dann aber über dieselbe Schnittstelle weitergeleitet wird. Der VPN-Datenverkehr kann in diesem Fall unverschlüsselt oder für eine andere VPN-Verbindung neu verschlüsselt werden. Gehen Sie zu Configuration > Device Setup > Interfaces, und wählen Sie die Option Enable traffic between two or more hosts connected to the same interface (Datenverkehr zwischen zwei oder mehr Hosts, die mit derselben Schnittstelle verbunden sind) aus.

Diese Anweisungen beschreiben, wie die Kommunikation zwischen den Schnittstellen aktiviert wird.

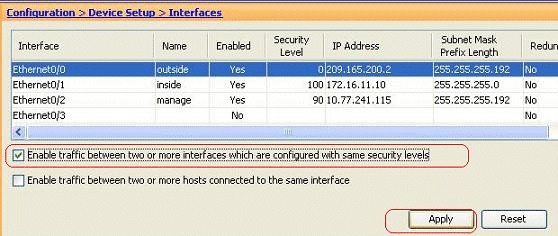

Dies ist nützlich, um die Kommunikation zwischen Schnittstellen mit gleichen Sicherheitsstufen zu ermöglichen. Gehen Sie zu Configuration > Device Setup > Interfaces, und wählen Sie die Option Enable traffic between two or more interfaces which are configured with same security levels (Datenverkehr zwischen zwei oder mehr Schnittstellen aktivieren, die mit denselben Sicherheitsstufen konfiguriert sind) aus.

Dies ist die entsprechende CLI für beide Einstellungen:

same-security-traffic permit intra-interface same-security-traffic permit inter-interface

Zulassen des Zugriffs nicht vertrauenswürdiger Hosts auf Hosts in Ihrem vertrauenswürdigen Netzwerk

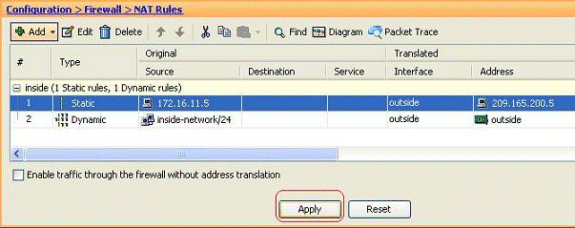

Dies kann durch eine statische NAT-Übersetzung und eine Zugriffsregel erreicht werden, die diese Hosts zulässt. Sie müssen diese Konfiguration immer dann vornehmen, wenn ein externer Benutzer auf einen beliebigen Server in Ihrem internen Netzwerk zugreifen möchte. Der Server im internen Netzwerk verfügt über eine private IP-Adresse, die nicht über das Internet geroutet werden kann. Daher müssen Sie diese private IP-Adresse mithilfe einer statischen NAT-Regel in eine öffentliche IP-Adresse übersetzen. Angenommen, Sie haben einen internen Server (172.16.11.5). Damit dies funktioniert, müssen Sie diese private Server-IP in eine öffentliche IP übersetzen. In diesem Beispiel wird die Implementierung der bidirektionalen statischen NAT für die Übersetzung von 172.16.11.5 in 209.165.200.5 beschrieben.

Der Abschnitt über das Zulassen des Zugriffs des externen Benutzers auf diesen Webserver durch Implementieren einer Zugriffsregel ist hier nicht dargestellt. Zur Verdeutlichung wird hier ein kurzer CLI-Ausschnitt angezeigt:

access-list 101 permit TCP any host 209.165.200.5

Weitere Informationen finden Sie unter Hinzufügen oder Ändern einer Zugriffsliste über die ASDM-GUI.

Hinweis: Durch die Angabe des Schlüsselworts "any" kann jeder Benutzer von außerhalb auf diesen Server zugreifen. Wenn Sie keinen Service-Port angeben, kann auf den Server auch über einen Service-Port zugegriffen werden, wenn diese offen bleiben. Seien Sie bei der Implementierung vorsichtig, und es wird empfohlen, die Berechtigung auf den einzelnen externen Benutzer und den erforderlichen Port auf dem Server zu beschränken.

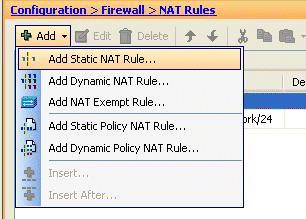

Gehen Sie wie folgt vor, um die statische NAT zu konfigurieren:

-

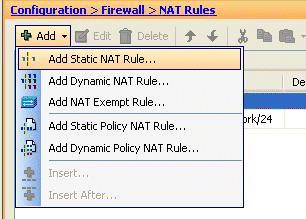

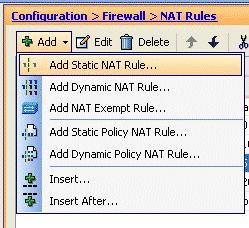

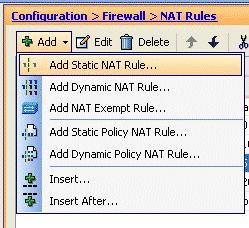

Gehen Sie zu Configuration > Firewall > NAT Rules, klicken Sie auf Add, und wählen Sie Add Static NAT Rule (Statische NAT-Regel hinzufügen) aus.

-

Geben Sie die ursprüngliche IP-Adresse und die übersetzte IP-Adresse sowie die zugehörigen Schnittstellen an, und klicken Sie auf OK.

-

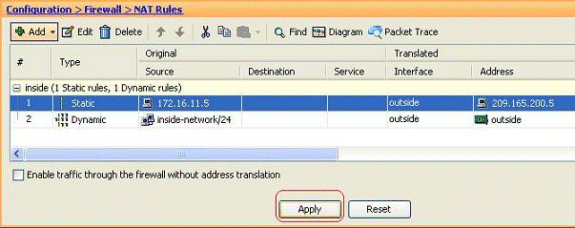

Hier sehen Sie den konfigurierten statischen NAT-Eintrag. Klicken Sie auf Apply (Anwenden), um dies an die ASA zu senden.

Dies ist ein kurzes CLI-Beispiel für diese ASDM-Konfiguration:

! static (inside,outside) 209.165.200.5 172.16.11.5 netmask 255.255.255.255 !

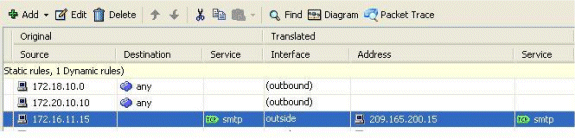

Deaktivieren von NAT für bestimmte Hosts/Netzwerke

Wenn Sie bestimmte Hosts oder Netzwerke von der NAT ausnehmen müssen, fügen Sie eine NAT-Ausnahmeregel hinzu, um die Adressumwandlung zu deaktivieren. Dadurch können sowohl übersetzte als auch Remote-Hosts Verbindungen initiieren.

Führen Sie diese Schritte aus:

-

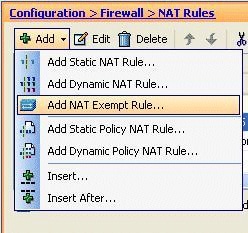

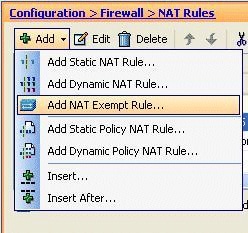

Gehen Sie zu Configuration > Firewall > NAT Rules, klicken Sie auf Add, und wählen Sie Add NAT Exempt Rule (NAT-Ausnahmeregel hinzufügen) aus.

-

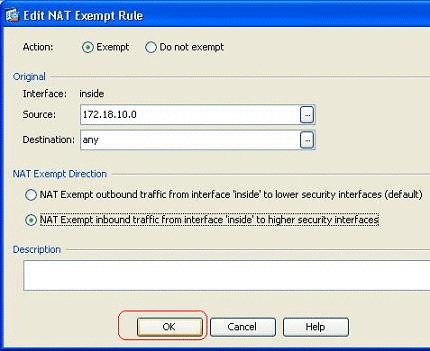

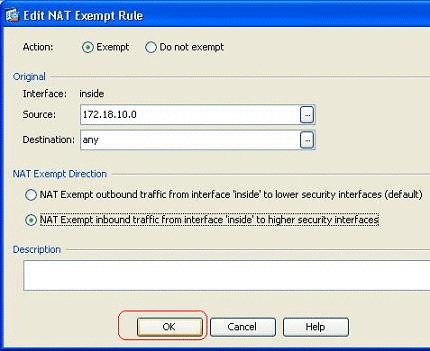

Hier wurde das interne Netzwerk 172.18.10.0 von der Adressübersetzung ausgenommen. Vergewissern Sie sich, dass die Option Befreien ausgewählt wurde. Für die NAT-Freistellungsrichtung gibt es zwei Optionen:

-

Ausgehender Datenverkehr an niedrigere Sicherheitsschnittstellen

-

Eingehender Datenverkehr zu höheren Sicherheitsschnittstellen

Die Standardoption gilt für ausgehenden Datenverkehr. Klicken Sie auf OK, um den Schritt abzuschließen.

Hinweis: Wenn Sie die Option Nicht ausschließen auswählen, wird dieser Host nicht von der NAT ausgenommen, und mit dem Schlüsselwort "deny" wird eine separate Zugriffsregel hinzugefügt. Dies ist hilfreich, um zu vermeiden, dass bestimmte Hosts von der NAT-Ausnahme ausgenommen werden, da das gesamte Subnetz, mit Ausnahme dieser Hosts, von der NAT ausgenommen ist.

-

-

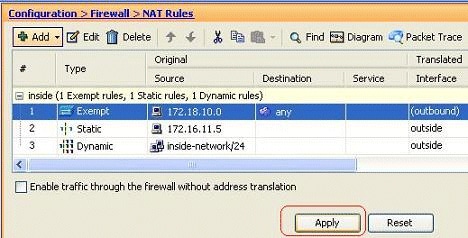

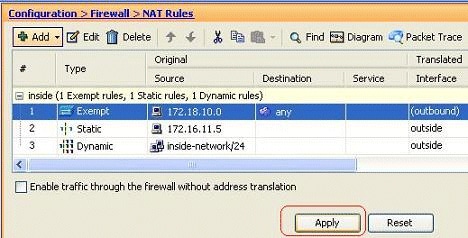

Hier sehen Sie die NAT-Ausschlussregel für die ausgehende Richtung. Klicken Sie auf Apply (Anwenden), um die Konfiguration an die ASA zu senden.

Dies ist die entsprechende CLI-Ausgabe für Ihre Referenz:

access-list inside_nat0_outbound extended permit ip host 172.18.10.0 any ! nat (inside) 0 access-list inside_nat0_outbound

-

Hier sehen Sie, wie Sie die NAT-Ausschlussregel für ihre Richtung bearbeiten. Klicken Sie auf OK, damit die Option wirksam wird.

-

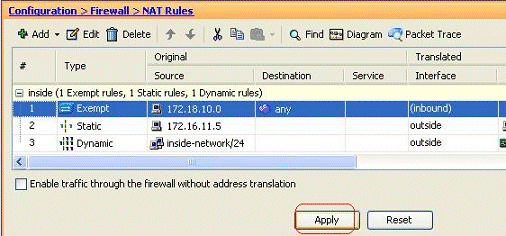

Sie können nun sehen, dass die Richtung in "Inbound" (Eingehend) geändert wurde.

Klicken Sie auf Apply, um die CLI-Ausgabe an die ASA zu senden:

access-list inside_nat0_outbound extended permit ip host 172.18.10.0 any ! nat (inside) 0 access-list inside_nat0_outbound outside

Hinweis: Hier können Sie sehen, dass ein neues Schlüsselwort (outside) am Ende des Befehls nat 0 hinzugefügt wurde. Diese Funktion wird als externe NAT bezeichnet.

-

Eine weitere Möglichkeit zum Deaktivieren von NAT ist die Implementierung von Identity NAT. Identity NAT übersetzt einen Host in dieselbe IP-Adresse. Hier ist ein Beispiel für eine NAT mit regulärer statischer Identität, bei dem der Host (172.16.11.20) in dieselbe IP-Adresse übersetzt wird, wenn von außen auf ihn zugegriffen wird.

Dies ist die entsprechende CLI-Ausgabe:

! static (inside,outside) 172.16.11.20 172.16.11.20 netmask 255.255.255.255 !

Port-Umleitung (Weiterleitung) mit Statistiken

Port Forwarding oder Port Redirection ist eine nützliche Funktion, bei der externe Benutzer versuchen, auf einen internen Server an einem bestimmten Port zuzugreifen. Um dies zu erreichen, wird der interne Server, der über eine private IP-Adresse verfügt, in eine öffentliche IP-Adresse übersetzt, die wiederum Zugriff für den jeweiligen Port erhält.

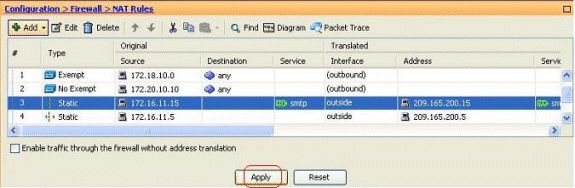

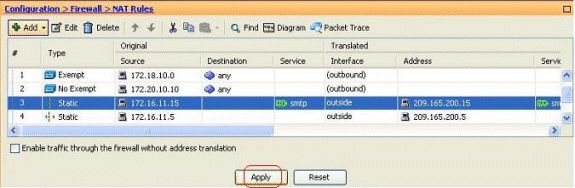

In diesem Beispiel möchte der externe Benutzer auf den SMTP-Server 209.165.200.15 an Port 25 zugreifen. Dies geschieht in zwei Schritten:

-

Übertragen Sie den internen Mailserver, 172.16.11.15 auf Port 25, an die öffentliche IP-Adresse, 209.165.200.15 auf Port 25.

-

Zulassen des Zugriffs auf den öffentlichen Mail-Server, 209.165.200.15, an Port 25

Wenn der externe Benutzer versucht, auf den Server 209.165.200.15 an Port 25 zuzugreifen, wird dieser Datenverkehr an den internen Mailserver 172.16.11.15 an Port 25 umgeleitet.

-

Gehen Sie zu Configuration > Firewall > NAT Rules, klicken Sie auf Add, und wählen Sie Add Static NAT Rule (Statische NAT-Regel hinzufügen) aus.

-

Geben Sie die ursprüngliche Quelle und die übersetzte IP-Adresse sowie die zugehörigen Schnittstellen an. Wählen Sie Enable Port Address Translation (PAT) aus, geben Sie die umzuleitenden Ports an, und klicken Sie auf OK.

-

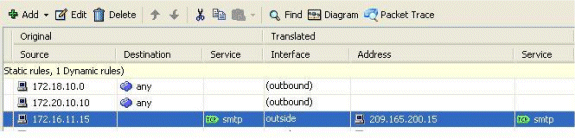

Die konfigurierte statische PAT-Regel wird hier angezeigt:

Dies ist die entsprechende CLI-Ausgabe:

! static (inside,outside) TCP 209.165.200.15 smtp 172.16.11.15 smtp netmask 255.255.255.255 ! -

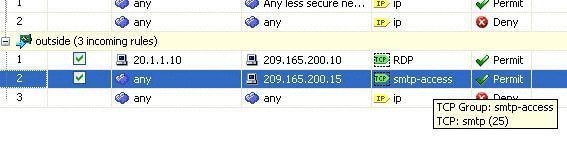

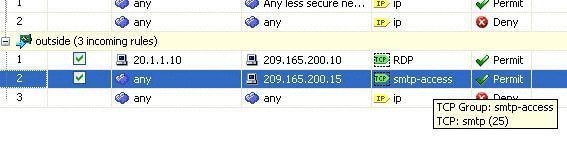

Dies ist die Zugriffsregel, die dem externen Benutzer den Zugriff auf den öffentlichen SMTP-Server unter 209.165.200.15 ermöglicht:

Hinweis: Stellen Sie sicher, dass Sie bestimmte Hosts verwenden, anstatt das any-Schlüsselwort in der Quelle der Zugriffsregel zu verwenden.

TCP-/UDP-Sitzung mit statischer Adresse einschränken

Sie können die maximale Anzahl von TCP/UDP-Verbindungen mithilfe der statischen Regel festlegen. Sie können auch die maximale Anzahl der embryonalen Verbindungen angeben. Eine embryonale Verbindung ist eine Verbindung in einem halb offenen Zustand. Eine größere Anzahl davon wirkt sich auf die Leistung der ASA aus. Eine Beschränkung dieser Verbindungen wird bestimmte Angriffe wie DoS und SYN in gewissem Maße verhindern. Zur vollständigen Reduzierung müssen Sie die Richtlinie im MPF-Framework definieren, das den Rahmen dieses Dokuments sprengt. Weitere Informationen zu diesem Thema finden Sie unter Abwehr von Netzwerkangriffen.

Führen Sie diese Schritte aus:

-

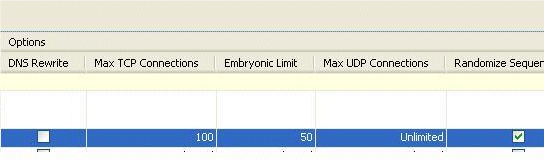

Klicken Sie auf die Registerkarte Verbindungseinstellungen, und geben Sie die Werte für die maximalen Verbindungen für diese statische Übersetzung an.

-

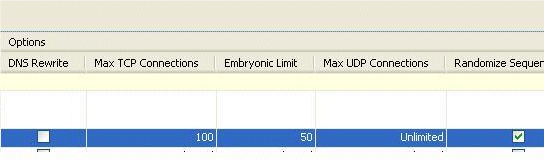

Die folgenden Bilder zeigen die Verbindungsgrenzen für diese spezifische statische Übersetzung:

Dies ist die entsprechende CLI-Ausgabe:

! static (inside,outside) TCP 209.165.200.15 smtp 172.16.11.15 smtp netmask 255.255.255.255 TCP 100 50 !

Zeitbasierte Zugriffsliste

In diesem Abschnitt wird die Implementierung zeitbasierter Zugriffslisten mithilfe des ASDM beschrieben. Zugriffsregeln können nach Zeit angewendet werden. Um dies zu implementieren, müssen Sie einen Zeitraum definieren, der die Zeiten nach Tag/Woche/Monat/Jahr angibt. Anschließend müssen Sie diesen Zeitraum an die erforderliche Zugriffsregel binden. Der Zeitbereich kann auf zwei Arten definiert werden:

-

Absolut - Definiert einen Zeitraum mit Startzeit und Endzeit.

-

Periodic (Periodisch) - Auch als wiederkehrend bezeichnet. Definiert einen Zeitraum, der in angegebenen Intervallen auftritt.

Hinweis: Stellen Sie vor der Konfiguration des Zeitbereichs sicher, dass die ASA mit den richtigen Datums-/Uhrzeiteinstellungen konfiguriert wurde, da diese Funktion die Systemuhreinstellungen für die Implementierung verwendet. Durch die Synchronisierung der ASA mit dem NTP-Server lassen sich wesentlich bessere Ergebnisse erzielen.

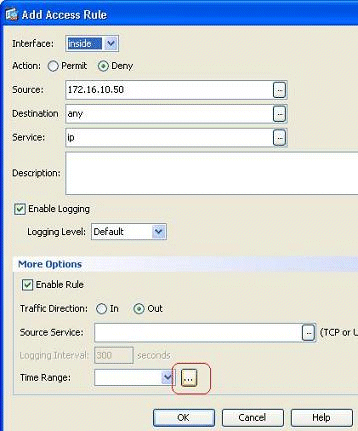

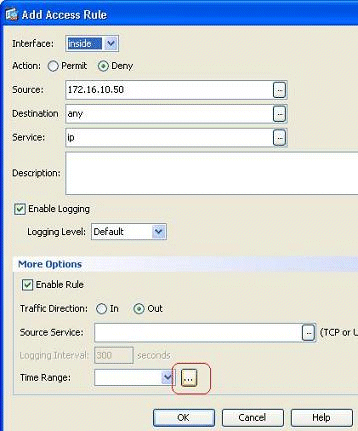

Gehen Sie wie folgt vor, um diese Funktion über ASDM zu konfigurieren:

-

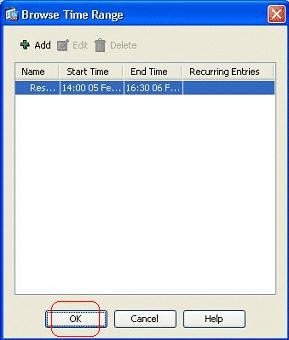

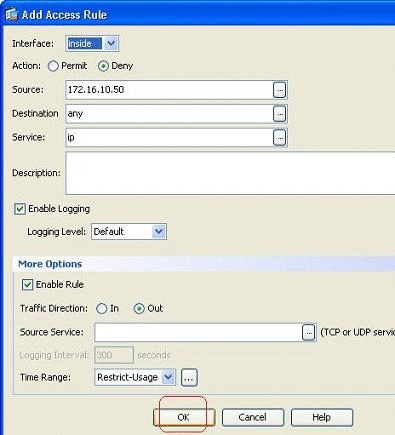

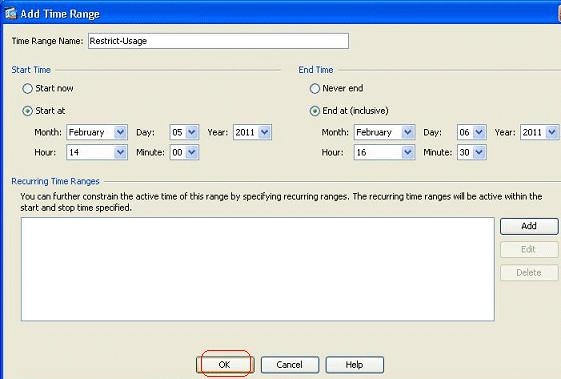

Klicken Sie beim Definieren der Zugriffsregel auf die Schaltfläche Details im Feld "Time Range" (Zeitbereich).

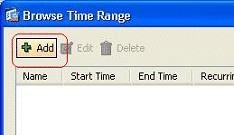

-

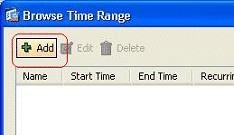

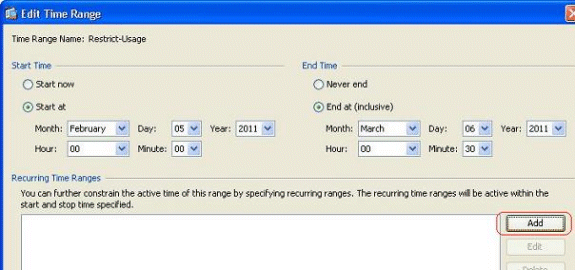

Klicken Sie auf Hinzufügen, um einen neuen Zeitraum zu erstellen.

-

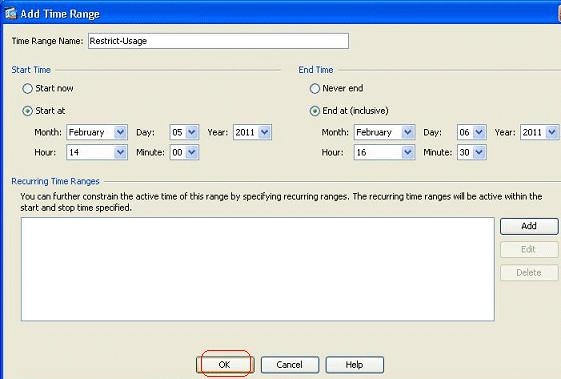

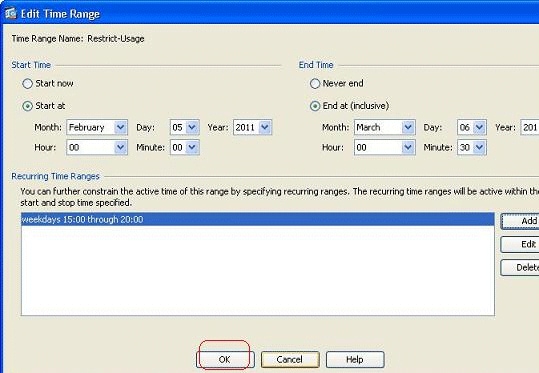

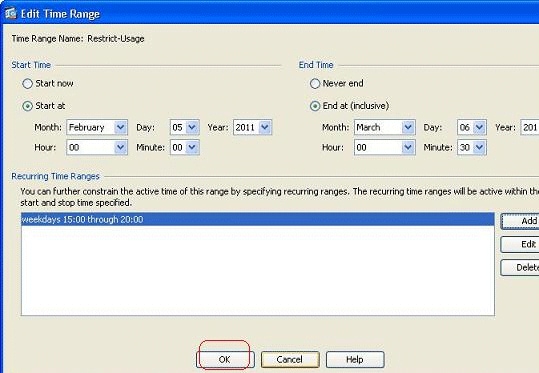

Definieren Sie den Namen des Zeitbereichs, und geben Sie die Anfangs- und Endzeit an. Klicken Sie auf OK.

-

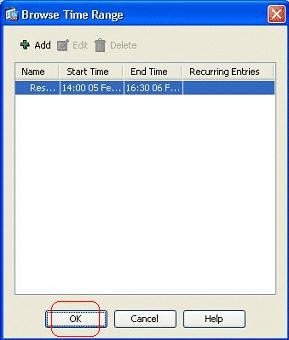

Hier können Sie den Zeitraum sehen. Klicken Sie auf OK, um zum Fenster Zugriffsregel hinzufügen zurückzukehren.

-

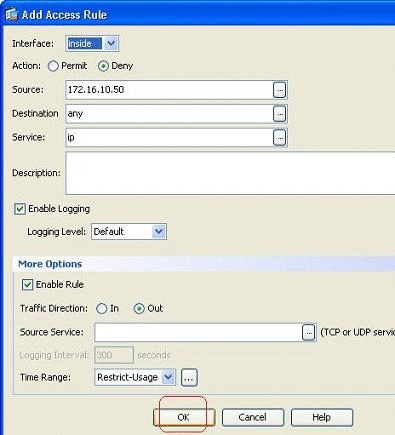

Sie können nun sehen, dass der Zeitraum Restrict-Usage an diese Zugriffsregel gebunden wurde.

Gemäß dieser Zugriffsregel-Konfiguration kann der Benutzer unter 172.16.10.50 keine Ressourcen von 05/Feb/2011 14:00 bis 06/Feb/2011 16:30 Uhr verwenden. Dies ist die entsprechende CLI-Ausgabe:

time-range Restrict-Usage absolute start 14:00 05 February 2011 end 16:30 06 February 2011 ! access-list inside_access_out extended deny ip host 172.16.10.50 any time-range Restrict-Usage ! access-group inside_access_out in interface inside -

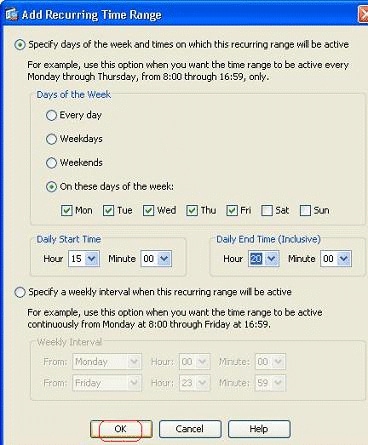

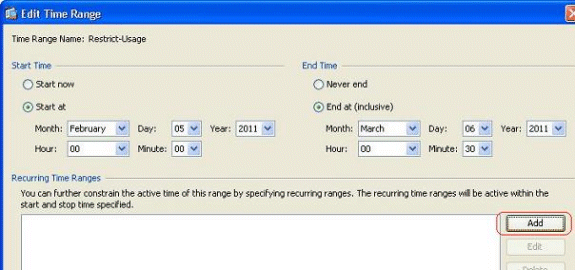

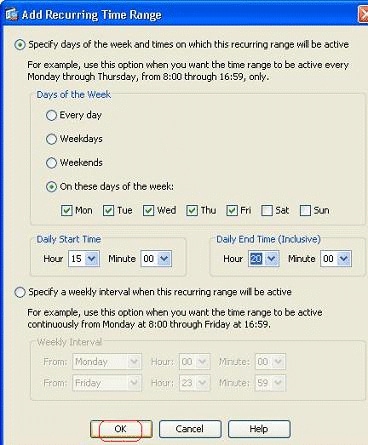

Im Folgenden finden Sie ein Beispiel zum Angeben eines sich wiederholenden Zeitbereichs. Klicken Sie auf Hinzufügen, um einen sich wiederholenden Zeitraum zu definieren.

-

Legen Sie die gewünschten Einstellungen fest, und klicken Sie auf OK, um den Vorgang abzuschließen.

-

Klicken Sie auf OK, um zum Fenster "Time Range" zurückzukehren.

Gemäß dieser Konfiguration wurde dem Benutzer unter 172.16.10.50 der Zugriff auf alle Ressourcen an allen Wochentagen außer Samstag und Sonntag von 15:00 bis 20:00 Uhr verweigert.

! time-range Restrict-Usage absolute start 00:00 05 February 2011 end 00:30 06 March 2011 periodic weekdays 15:00 to 20:00 ! access-list inside_access_out extended deny ip host 172.16.10.50 any time-range Restrict-Usage ! access-group inside_access_out in interface insideHinweis: Wenn für einen Zeitbereichsbefehl sowohl absolute als auch periodische Werte angegeben sind, werden die periodischen Befehle erst nach Erreichen der absoluten Startzeit ausgewertet und nach Erreichen der absoluten Endzeit nicht weiter ausgewertet.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

30-May-2011

|

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback