ASA 8.x und höher: Hinzufügen oder Ändern einer Zugriffsliste über das ASDM-GUI-Konfigurationsbeispiel

Inhalt

Einleitung

In diesem Dokument wird die Verwendung des Cisco Adaptive Security Device Manager (ASDM) für die Arbeit mit Zugriffskontrolllisten erläutert. Dazu gehören das Erstellen einer neuen Zugriffsliste, das Bearbeiten einer vorhandenen Zugriffsliste und weitere Funktionen mit den Zugriffslisten.

Voraussetzungen

Anforderungen

Es gibt keine spezifischen Anforderungen für dieses Dokument.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

Cisco Adaptive Security Appliance (ASA) mit Version 8.2.X

-

Cisco Adaptive Security Device Manager (ASDM) mit Version 6.3.X

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Hintergrundinformationen

Zugriffslisten werden in erster Linie verwendet, um den Datenverkehrsfluss durch die Firewall zu steuern. Mithilfe von Zugriffslisten können Sie bestimmte Arten von Datenverkehr zulassen oder ablehnen. Jede Zugriffsliste enthält eine Reihe von Zugriffslisteneinträgen (ACEs), die den Datenverkehrsfluss von einer bestimmten Quelle zu einem bestimmten Ziel steuern. Normalerweise ist diese Zugriffsliste an eine Schnittstelle gebunden, um die Richtung des Datenflusses anzuzeigen, in den sie hineinschauen soll. Zugriffslisten werden hauptsächlich in zwei allgemeine Typen unterteilt.

-

Eingehende Zugriffslisten

-

Outbound-Zugriffslisten

Für den Datenverkehr, der über diese Schnittstelle eingeht, gelten Listen für den eingehenden Zugriff, für den Datenverkehr, der die Schnittstelle verlässt. Die Notation für ein- und ausgehenden Datenverkehr bezieht sich auf die Richtung des Datenverkehrs in Bezug auf diese Schnittstelle, nicht jedoch auf die Bewegung des Datenverkehrs zwischen Schnittstellen mit höherer und niedrigerer Sicherheit.

Für TCP- und UDP-Verbindungen benötigen Sie keine Zugriffsliste, um den zurückkehrenden Datenverkehr zuzulassen, da die Sicherheits-Appliance den gesamten zurückkehrenden Datenverkehr für hergestellte bidirektionale Verbindungen zulässt. Bei verbindungslosen Protokollen wie ICMP richtet die Sicherheits-Appliance unidirektionale Sitzungen ein, sodass Sie entweder Zugriffslisten benötigen, um Zugriffslisten auf die Quell- und Zielschnittstellen anzuwenden, um ICMP in beide Richtungen zuzulassen, oder Sie müssen die ICMP-Prüfungs-Engine aktivieren. Die ICMP-Prüfungs-Engine behandelt ICMP-Sitzungen als bidirektionale Verbindungen.

In der ASDM-Version 6.3.x gibt es zwei Arten von Zugriffslisten, die Sie konfigurieren können.

-

Schnittstellen-Zugriffsregeln

-

Globale Zugriffsregeln

Hinweis: Zugriffsregel bezieht sich auf einen individuellen Zugriffslisteneintrag (ACE).

Schnittstellenzugriffsregeln sind zum Zeitpunkt ihrer Erstellung an jede Schnittstelle gebunden. Ohne sie an eine Schnittstelle zu binden, können Sie sie nicht erstellen. Dies unterscheidet sich vom Beispiel für die Befehlszeile. Mit CLI erstellen Sie zunächst die Zugriffsliste mit dem Befehl access list und binden diese Zugriffsliste dann mit dem Befehl access-group an eine Schnittstelle. ASDM 6.3 und höher wird die Zugriffsliste erstellt und als einzelne Aufgabe an eine Schnittstelle gebunden. Dies gilt nur für den Datenverkehr, der über diese spezifische Schnittstelle geleitet wird.

Globale Zugriffsregeln sind an keine Schnittstelle gebunden. Sie können über die Registerkarte "ACL Manager" im ASDM konfiguriert werden und werden auf den globalen eingehenden Datenverkehr angewendet. Sie werden implementiert, wenn eine Übereinstimmung vorliegt, die auf der Quelle, dem Ziel und dem Protokolltyp basiert. Diese Regeln werden nicht auf jeder Schnittstelle repliziert und sparen so Speicherplatz.

Wenn diese beiden Regeln implementiert werden sollen, haben Schnittstellenzugriffsregeln in der Regel Vorrang vor den globalen Zugriffsregeln.

Konfigurieren

In diesem Abschnitt erfahren Sie, wie Sie die in diesem Dokument beschriebenen Funktionen konfigurieren können.

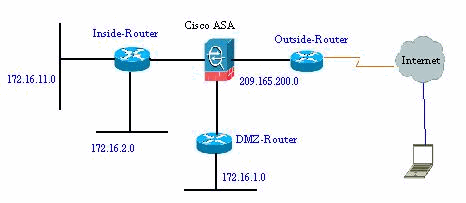

Netzwerkdiagramm

In diesem Dokument wird die folgende Netzwerkeinrichtung verwendet:

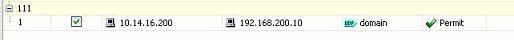

Hinzufügen einer neuen Zugriffsliste

Gehen Sie wie folgt vor, um eine neue Zugriffsliste mit ASDM zu erstellen:

-

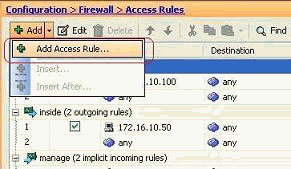

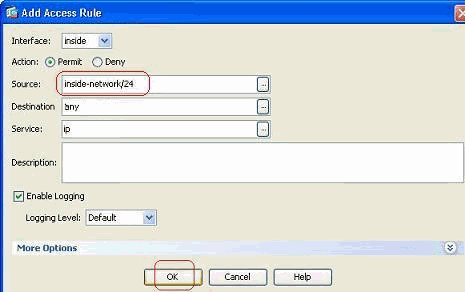

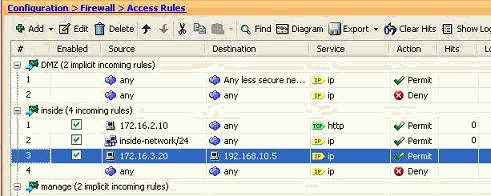

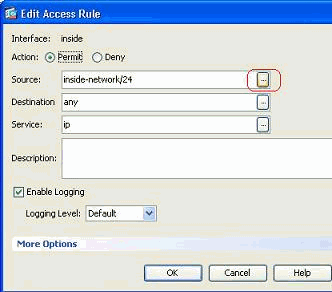

Wählen Sie Configuration > Firewall > Access Rules aus, und klicken Sie auf die Schaltfläche Add Access Rule (Zugriffsregel hinzufügen).

-

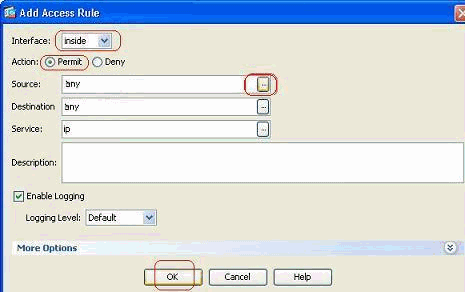

Wählen Sie die Schnittstelle aus, an die diese Zugriffsliste gebunden werden soll, zusammen mit der Aktion, die für den Datenverkehr ausgeführt werden soll, z. B. Zulassen/Verweigern. Klicken Sie dann auf die Schaltfläche Details, um das Quellnetzwerk auszuwählen.

Hinweis: Hier finden Sie eine kurze Erläuterung der verschiedenen Felder, die in diesem Fenster angezeigt werden:

-

Interface (Schnittstelle): Bestimmt die Schnittstelle, an die diese Zugriffsliste gebunden ist.

-

Aktion: Bestimmt den Aktionstyp der neuen Regel. Zwei Optionen sind verfügbar. Mit Zulassen wird der gesamte zugeordnete Datenverkehr zugelassen, und mit Verweigern wird der gesamte zugeordnete Datenverkehr blockiert.

-

Source (Quelle): In diesem Feld wird die Quelle des Datenverkehrs angegeben. Dabei kann es sich um eine beliebige IP-Adresse, ein Netzwerk, eine Schnittstellen-IP-Adresse der Firewall oder eine Netzwerkobjektgruppe handeln. Diese können mit der Schaltfläche Details ausgewählt werden.

-

Destination (Ziel): In diesem Feld wird die Quelle des Datenverkehrs angegeben. Dabei kann es sich um eine beliebige IP-Adresse, ein Netzwerk, eine Schnittstellen-IP-Adresse der Firewall oder eine Netzwerkobjektgruppe handeln. Diese können mit der Schaltfläche Details ausgewählt werden.

-

Service (Dienst): Dieses Feld bestimmt das Protokoll oder den Dienst für den Datenverkehr, auf den diese Zugriffsliste angewendet wird. Sie können auch eine Servicegruppe definieren, die verschiedene Protokolle enthält.

-

-

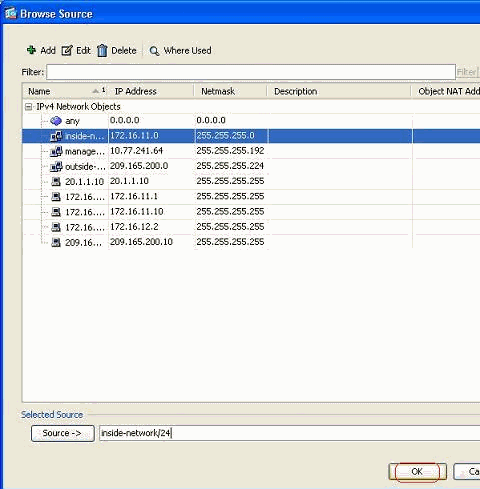

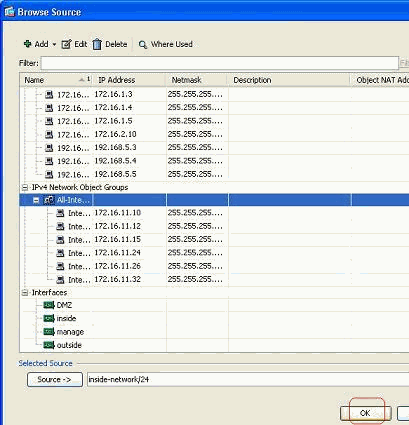

Nachdem Sie auf die Schaltfläche Details geklickt haben, wird ein neues Fenster angezeigt, das die vorhandenen Netzwerkobjekte enthält. Wählen Sie das interne Netzwerk aus, und klicken Sie auf OK.

-

Sie kehren zum Fenster Zugriffsregel hinzufügen zurück. Geben Sie any in das Feld Ziel ein, und klicken Sie auf OK, um die Konfiguration der Zugriffsregel abzuschließen.

Fügen Sie eine Zugriffsregel vor einer bestehenden hinzu:

Gehen Sie wie folgt vor, um eine Zugriffsregel direkt vor einer bereits vorhandenen Zugriffsregel hinzuzufügen:

-

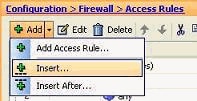

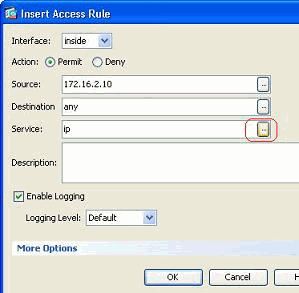

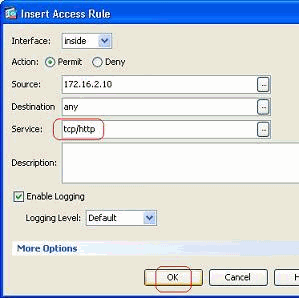

Wählen Sie den vorhandenen Zugriffslisteneintrag aus, und klicken Sie im Dropdown-Menü Hinzufügen auf Einfügen

-

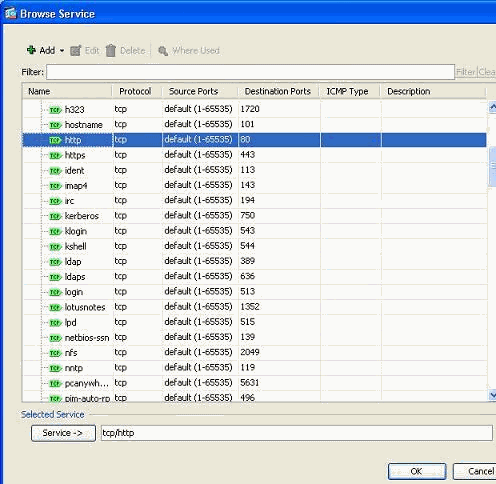

Wählen Sie die Quelle und das Ziel aus, und klicken Sie auf die Schaltfläche Details im Feld Service, um das Protokoll auszuwählen.

-

Wählen Sie HTTP als Protokoll aus, und klicken Sie auf OK.

-

Sie kehren zum Fenster Zugriffsregel einfügen zurück. Im Feld "Service" wird tcp/http als ausgewähltes Protokoll angezeigt. Klicken Sie auf OK, um die Konfiguration des neuen Zugriffslisteneintrags abzuschließen.

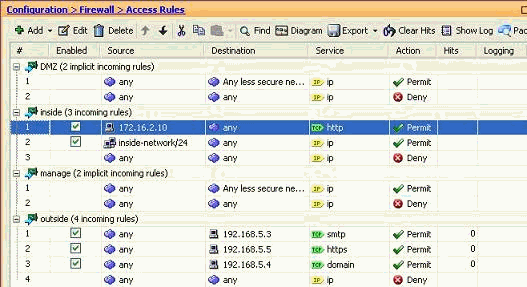

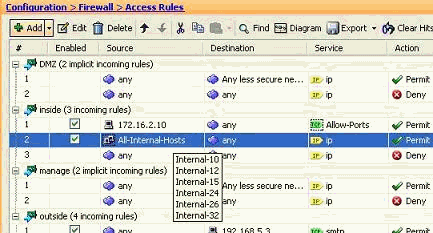

Sie können nun die neue Zugriffsregel beobachten, die kurz vor dem bereits vorhandenen Eintrag für das Inside-Network angezeigt wird.

Hinweis: Die Reihenfolge der Zugriffsregeln ist sehr wichtig. Während der Verarbeitung jedes zu filternden Pakets prüft die ASA, ob das Paket in einer sequenziellen Reihenfolge mit einem der Zugriffsregelkriterien übereinstimmt, und implementiert bei einer Übereinstimmung die Aktion dieser Zugriffsregel. Wenn eine Zugriffsregel zugeordnet wird, wird nicht mit weiteren Zugriffsregeln fortgefahren, und die Regeln werden erneut überprüft.

Fügen Sie eine Zugriffsregel nach einer vorhandenen hinzu:

Führen Sie diese Schritte aus, um eine Zugriffsregel direkt nach einer bereits vorhandenen Zugriffsregel zu erstellen.

-

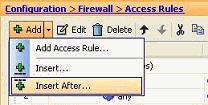

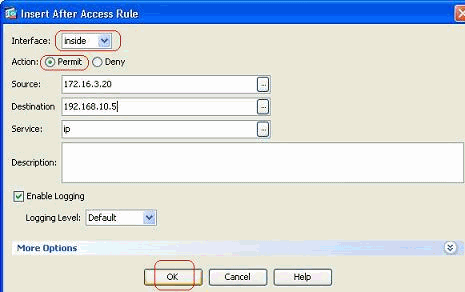

Wählen Sie die Zugriffsregel aus, nach der Sie eine neue Zugriffsregel erstellen müssen, und wählen Sie Einfügen nach aus dem Dropdown-Menü Hinzufügen.

-

Geben Sie die Felder Schnittstelle, Aktion, Quelle, Ziel und Dienst an, und klicken Sie auf OK, um die Konfiguration dieser Zugriffsregel abzuschließen.

Sie können sehen, dass die neu konfigurierte Zugriffsregel direkt nach der bereits konfigurierten Regel angeordnet ist.

Erstellen einer Standard-Zugriffsliste

Führen Sie diese Schritte aus, um eine Standard-Zugriffsliste mit der ASDM-GUI zu erstellen.

-

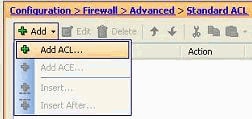

Wählen Sie Configuration > Firewall > Advanced > Standard ACL > Add aus, und klicken Sie auf Add ACL.

-

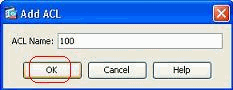

Geben Sie eine Zahl im zulässigen Bereich für die Standard-Zugriffsliste an, und klicken Sie auf OK.

-

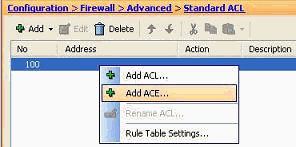

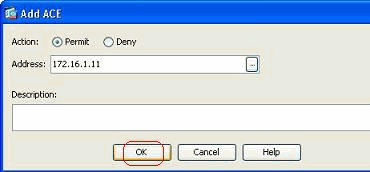

Klicken Sie mit der rechten Maustaste auf die Zugriffsliste, und wählen Sie ACE hinzufügen, um dieser Zugriffsliste eine Zugriffsregel hinzuzufügen.

-

Wählen Sie die Aktion aus, und geben Sie die Quelladresse an. Geben Sie bei Bedarf auch die Beschreibung an. Klicken Sie auf OK, um die Konfiguration der Zugriffsregel abzuschließen.

Globale Zugriffsregel erstellen

Führen Sie diese Schritte aus, um eine erweiterte Zugriffsliste mit globalen Zugriffsregeln zu erstellen.

-

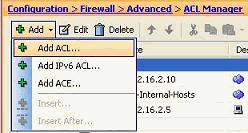

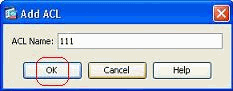

Wählen Sie Configuration > Firewall > Advanced > ACL Manager > Add aus, und klicken Sie auf Add ACL (ACL hinzufügen).

-

Geben Sie einen Namen für die Zugriffsliste an, und klicken Sie auf OK.

-

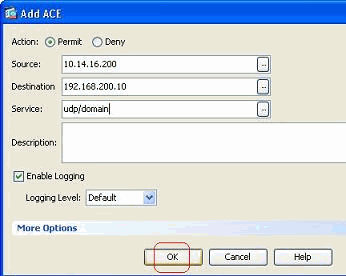

Klicken Sie mit der rechten Maustaste auf die Zugriffsliste, und wählen Sie ACE hinzufügen, um dieser Zugriffsliste eine Zugriffsregel hinzuzufügen.

-

Füllen Sie die Felder Aktion, Quelle, Ziel und Dienst aus, und klicken Sie auf OK, um die Konfiguration der globalen Zugriffsregel abzuschließen.

Sie können nun die globale Zugriffsregel anzeigen, wie dargestellt.

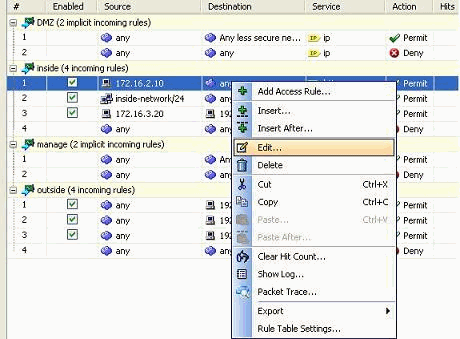

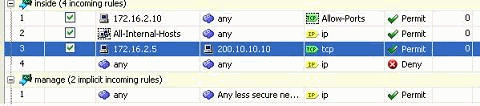

Bearbeiten einer vorhandenen Zugriffsliste

In diesem Abschnitt wird erläutert, wie Sie einen vorhandenen Zugriff bearbeiten.

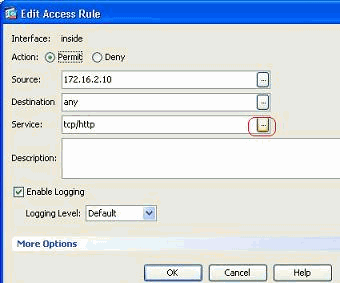

Bearbeiten Sie das Protokollfeld, um eine Servicegruppe zu erstellen:

Führen Sie diese Schritte aus, um eine neue Servicegruppe zu erstellen.

-

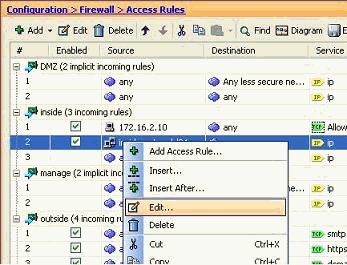

Klicken Sie mit der rechten Maustaste auf die zu ändernde Zugriffsregel, und wählen Sie Bearbeiten aus, um die entsprechende Zugriffsregel zu ändern.

-

Klicken Sie auf die Schaltfläche Details, um das dieser Zugriffsregel zugeordnete Protokoll zu ändern.

-

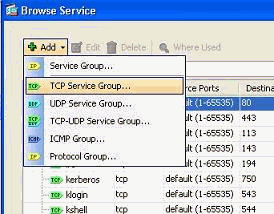

Sie können bei Bedarf jedes andere Protokoll als HTTP auswählen. Wenn nur ein einziges Protokoll ausgewählt wird, muss die Servicegruppe nicht erstellt werden. Es ist hilfreich, eine Servicegruppe zu erstellen, wenn es erforderlich ist, zahlreiche nicht benachbarte Protokolle zu identifizieren, denen diese Zugriffsregel entsprechen muss.

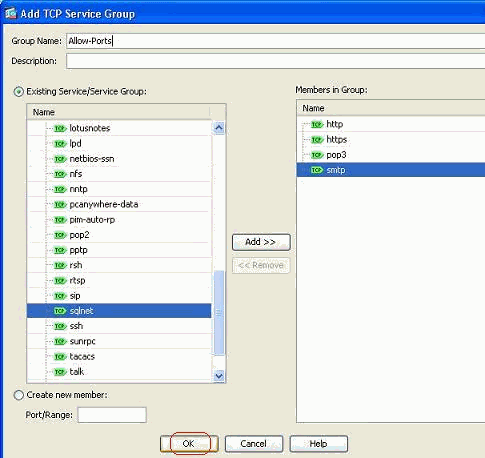

Wählen Sie Hinzufügen > TCP-Servicegruppe, um eine neue TCP-Servicegruppe zu erstellen.

Hinweis: Auf die gleiche Weise können Sie auch eine neue UDP-Servicegruppe oder ICMP-Gruppe usw. erstellen.

-

Geben Sie einen Namen für diese Servicegruppe an, wählen Sie im Menü auf der linken Seite das Protokoll aus, und klicken Sie auf Hinzufügen, um sie in das Menü Mitglieder in Gruppe auf der rechten Seite zu verschieben. Je nach Anforderung können zahlreiche Protokolle als Mitglieder einer Servicegruppe hinzugefügt werden. Die Protokolle werden einzeln hinzugefügt. Nachdem alle Mitglieder hinzugefügt wurden, klicken Sie auf OK.

-

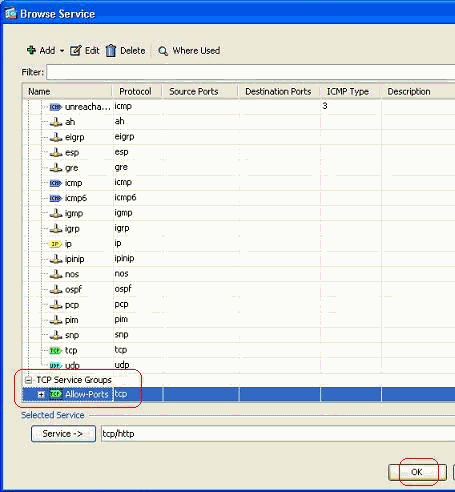

Die neu erstellte Servicegruppe kann unter der Registerkarte TCP-Servicegruppen angezeigt werden. Klicken Sie auf die Schaltfläche OK, um zum Fenster Zugriffsregel bearbeiten zurückzukehren.

-

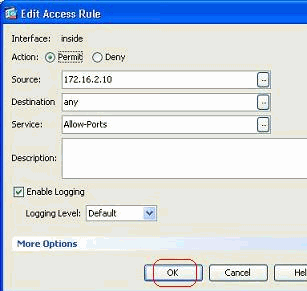

Sie können sehen, dass das Feld "Service" mit der neu erstellten Servicegruppe ausgefüllt wird. Klicken Sie auf OK, um die Bearbeitung abzuschließen.

-

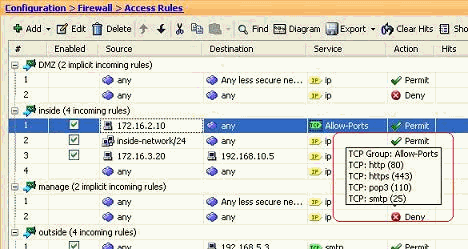

Bewegen Sie den Mauszeiger über die jeweilige Servicegruppe, um alle verknüpften Protokolle anzuzeigen.

Bearbeiten Sie die Quell-/Zielfelder, um eine Netzwerk-Objektgruppe zu erstellen:

Objektgruppen werden verwendet, um die Erstellung und Pflege von Zugriffslisten zu vereinfachen. Wenn Sie ähnliche Objekte gruppieren, können Sie die Objektgruppe in einem einzigen ACE verwenden, anstatt für jedes Objekt separat einen ACE eingeben zu müssen. Bevor Sie die Objektgruppe erstellen, müssen Sie die Objekte erstellen. In der ASDM-Terminologie wird Objekt als Netzwerkobjekt und Objektgruppe als Netzwerkobjektgruppe bezeichnet.

Führen Sie diese Schritte aus:

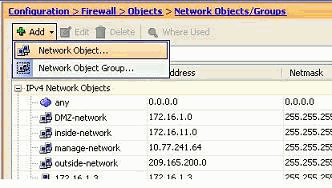

-

Wählen Sie Configuration > Firewall > Objects > Network Objects/Groups > Add aus, und klicken Sie auf Network Object, um ein neues Netzwerkobjekt zu erstellen.

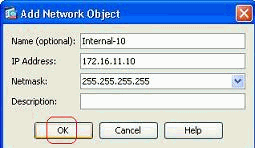

-

Füllen Sie die Felder Name, IP-Adresse und Netzmaske aus, und klicken Sie auf OK.

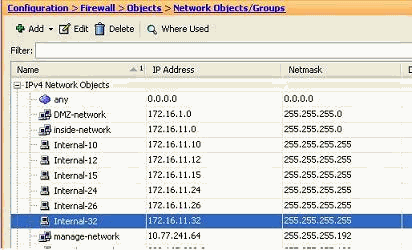

-

Das neu erstellte Netzwerkobjekt ist in der Liste der Objekte zu sehen. Klicken Sie auf OK.

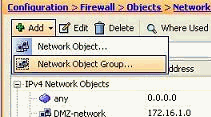

-

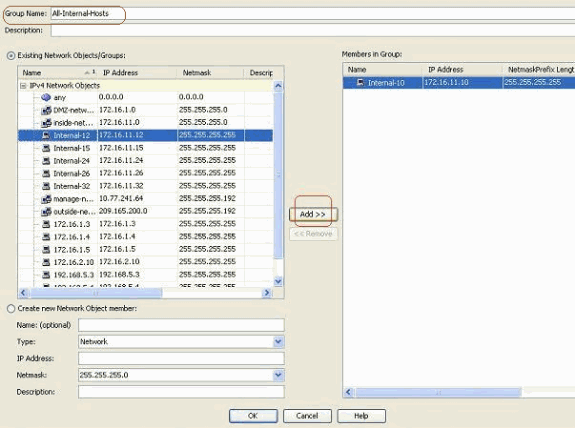

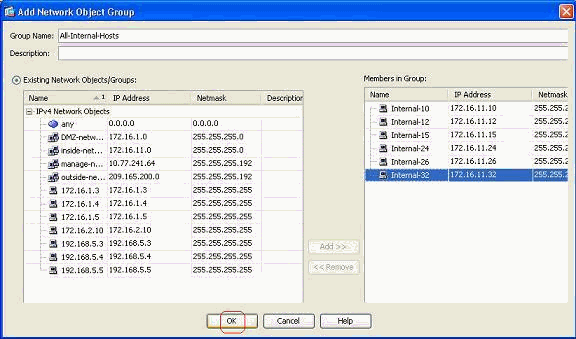

Wählen Sie Configuration > Firewall > Objects > Network Objects/Groups > Add aus, und klicken Sie auf Network Object Group, um eine neue Netzwerkobjektgruppe zu erstellen.

-

Die Liste aller Netzwerkobjekte befindet sich im linken Fensterbereich. Wählen Sie einzelne Netzwerkobjekte aus, und klicken Sie auf die Schaltfläche Hinzufügen, um sie zu Mitgliedern der neu erstellten Netzwerkobjektgruppe zu machen. Der Gruppenname muss in dem dafür zugeordneten Feld angegeben werden.

-

Klicken Sie auf OK, nachdem Sie alle Mitglieder der Gruppe hinzugefügt haben.

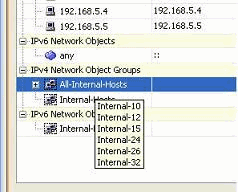

Sie können nun die Netzwerkobjektgruppe anzeigen.

-

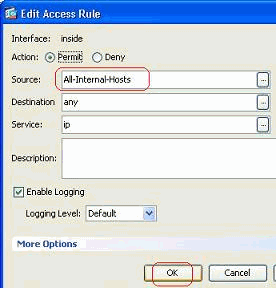

Um ein beliebiges Quell-/Zielfeld einer vorhandenen Zugriffsliste mit einem Netzwerkgruppenobjekt zu ändern, klicken Sie mit der rechten Maustaste auf die entsprechende Zugriffsregel, und wählen Sie Bearbeiten aus.

-

Das Fenster Zugriffsregel bearbeiten wird angezeigt. Klicken Sie auf die Schaltfläche Details im Feld Quelle, um das Feld zu ändern.

-

Wählen Sie die Netzwerkobjektgruppe Alle internen Hosts aus, und klicken Sie auf die Schaltfläche OK.

-

Klicken Sie auf OK.

-

Bewegen Sie den Mauszeiger über das Feld "Source" (Quelle) der Zugriffsregel, um die Mitglieder der Gruppe anzuzeigen.

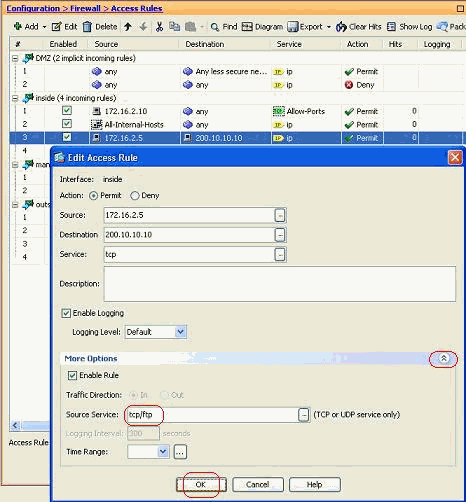

Quellport bearbeiten:

Führen Sie diese Schritte aus, um den Quell-Port einer Zugriffsregel zu ändern.

-

Um den Quell-Port einer vorhandenen Zugriffsregel zu ändern, klicken Sie mit der rechten Maustaste darauf, und wählen Sie Bearbeiten aus.

Das Fenster Zugriffsregel bearbeiten wird angezeigt.

-

Klicken Sie auf die Dropdown-Schaltfläche Weitere Optionen, um das Feld Quelldienst zu ändern, und klicken Sie auf OK.

Sie können die geänderte Zugriffsregel wie dargestellt anzeigen.

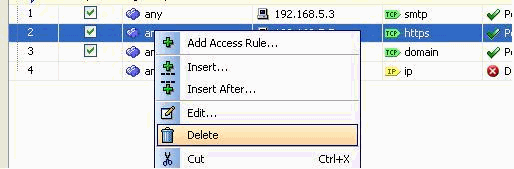

Löschen einer Zugriffsliste

Gehen Sie wie folgt vor, um eine Zugriffsliste zu löschen:

-

Bevor Sie eine vorhandene Zugriffsliste löschen, müssen Sie die Zugriffslisteneinträge (die Zugriffsregeln) löschen. Die Zugriffsliste kann erst gelöscht werden, wenn Sie zuvor alle Zugriffsregeln gelöscht haben.

Klicken Sie mit der rechten Maustaste auf die zu löschende Zugriffsregel, und wählen Sie Löschen aus.

-

Führen Sie denselben Löschvorgang für alle vorhandenen Zugriffsregeln aus, wählen Sie dann die Zugriffsliste aus, und wählen Sie Löschen, um sie zu löschen.

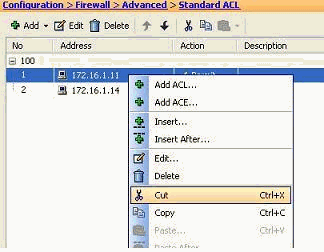

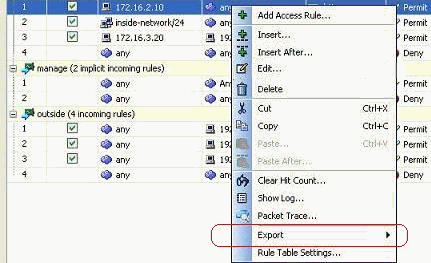

Exportieren der Zugriffsregel

ASDM-Zugriffsregeln binden die Zugriffsliste an die jeweilige Schnittstelle, während der ACL Manager alle erweiterten Zugriffslisten verfolgt. Die Zugriffsregeln, die mit dem ACL-Manager erstellt werden, sind an keine Schnittstelle gebunden. Diese Zugriffslisten werden im Allgemeinen für NAT-Exempt, VPN-Filter und ähnliche Funktionen verwendet, bei denen keine Verknüpfung mit der Schnittstelle besteht. Der ACL Manager enthält alle Einträge im Abschnitt Konfiguration > Firewall > Zugriffsregeln. Darüber hinaus enthält der ACL Manager die globalen Zugriffsregeln, die keiner Schnittstelle zugeordnet sind. ASDM ist so organisiert, dass Sie eine Zugriffsregel von einer beliebigen Zugriffsliste problemlos in eine andere exportieren können.

Wenn Sie beispielsweise eine Zugriffsregel benötigen, die bereits Teil einer globalen Zugriffsregel ist, um einer Schnittstelle zugeordnet zu werden, müssen Sie diese nicht erneut konfigurieren. Stattdessen können Sie einen Ausschneiden & Einfügen-Vorgang durchführen, um dies zu erreichen.

-

Klicken Sie mit der rechten Maustaste auf die angegebene Zugriffsregel, und wählen Sie Ausschneiden aus.

-

Wählen Sie die erforderliche Zugriffsliste aus, in die Sie diese Zugriffsregel einfügen möchten. Sie können die Zugriffsregel in der Symbolleiste mit Einfügen einfügen.

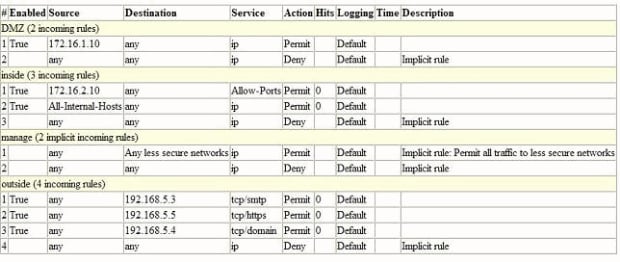

Exportieren der Zugriffslisteninformationen

Sie können die Zugriffslisteninformationen in eine andere Datei exportieren. Es werden zwei Formate unterstützt, um diese Informationen zu exportieren.

-

CSV-Format (Comma Separated Value)

-

HTML-Format

Klicken Sie mit der rechten Maustaste auf eine der Zugriffsregeln, und wählen Sie Exportieren, um die Informationen der Zugriffsliste an eine Datei zu senden.

Hier sehen Sie die Informationen der Zugriffsliste im HTML-Format.

Überprüfung

Für diese Konfiguration ist derzeit kein Überprüfungsverfahren verfügbar.

Fehlerbehebung

Für diese Konfiguration sind derzeit keine spezifischen Informationen zur Fehlerbehebung verfügbar.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

24-Mar-2011

|

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback