Konfigurieren der Computer- und Benutzerauthentifizierung mit EAP-TTLS

Download-Optionen

-

ePub (2.6 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie die Computer- und Benutzerauthentifizierung mit EAP-TTLS (EAP-MSCHAPv2) auf Secure Client NAM und Cisco ISE konfiguriert wird.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in diesen Themen verfügen, bevor Sie mit der Bereitstellung fortfahren:

- Cisco Identity Services Engine (ISE)

- Secure Client Network Analysis Module (NAM)

- EAP-Protokolle

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Identity Services Engine (ISE) Version 3.4

- C9300-Switch mit Cisco IOS® XE Software, Version 16.12.01

- Windows 10 Pro Version 22H2, Build 19045.3930

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

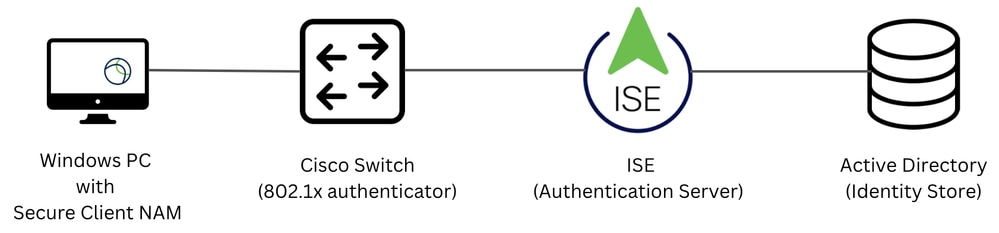

Netzwerktopologie

Netzwerktopologie

Netzwerktopologie

Konfigurieren

Konfigurationen

Teil 1: Herunterladen und Installieren von Secure Client NAM (Network Access Manager)

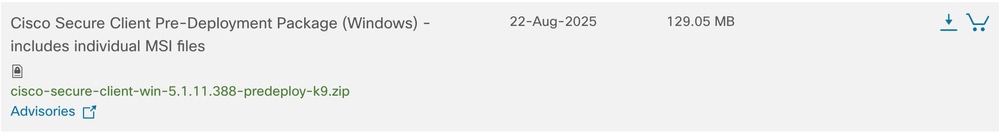

Schritt 1: Fahren Sie mit Cisco Software Download fort. Geben Sie in der Produktsuchleiste Secure Client 5 ein.

In diesem Konfigurationsbeispiel wird Version 5.1.11.388 verwendet. Die Installation wird mit der Pre-Deployment-Methode durchgeführt.

Suchen Sie auf der Download-Seite nach dem Cisco Secure Client Pre-Deployment Package (Windows), und laden Sie es herunter.

ZIP-Datei vor der Bereitstellung

ZIP-Datei vor der Bereitstellung

Anmerkung: Cisco AnyConnect ist veraltet und nicht mehr auf der Cisco Software-Download-Site verfügbar.

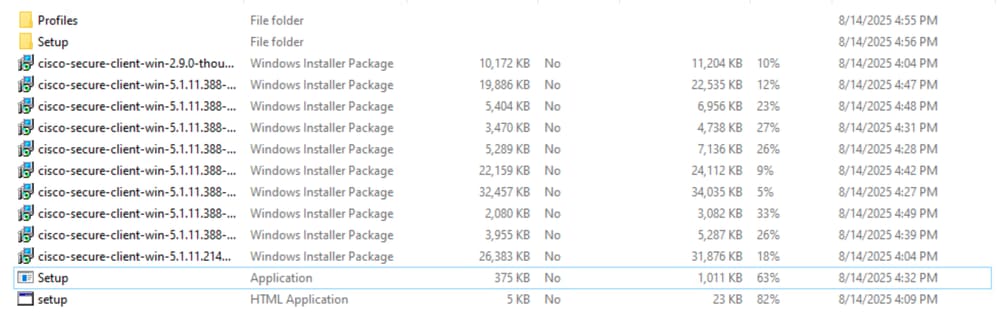

Schritt 2: Nach dem Herunterladen und Extrahieren klicken Sie auf Setup.

Vorbereitstellungs-Zip-Datei

Vorbereitstellungs-Zip-Datei

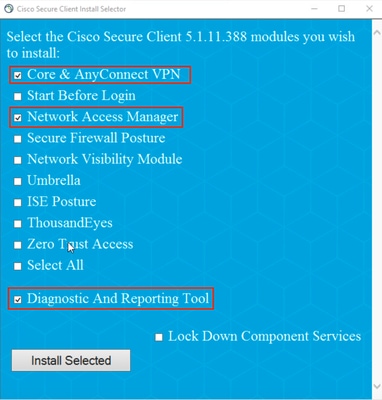

Schritt 3: Installieren Sie das Core & AnyConnect VPN, Network Access Manager und die Diagnostics and Reporting Toolmodule.

Secure Client-Installationsprogramm

Secure Client-Installationsprogramm

Klicken Sie auf Install Selected (Ausgewählte installieren).

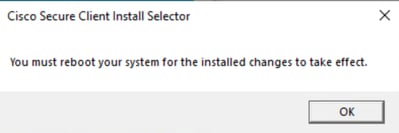

Schritt 4: Nach der Installation ist ein Neustart erforderlich. Klicken Sie auf OK, und starten Sie das Gerät neu.

Neustart erforderlich Pop-up

Neustart erforderlich Pop-up

Teil 2: Herunterladen und Installieren des Secure Client NAM Profile Editor

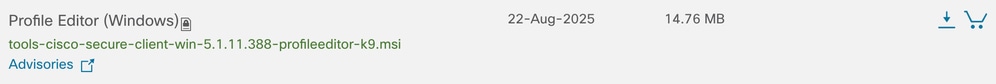

Schritt 1. Der Profil-Editor befindet sich auf derselben Seite für Downloads wie der sichere Client. In diesem Konfigurationsbeispiel wird Version 5.1.11.388 verwendet.

Profil-Editor

Profil-Editor

Laden Sie den Profil-Editor herunter, und installieren Sie ihn.

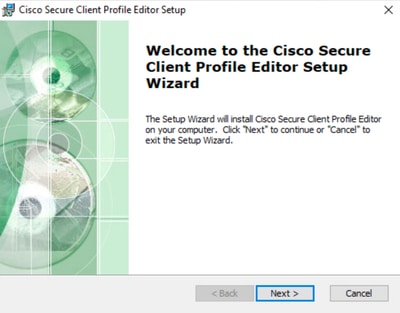

Schritt 2: Führen Sie die MSI-Datei aus.

Setup-Start des Profileditors

Setup-Start des Profileditors

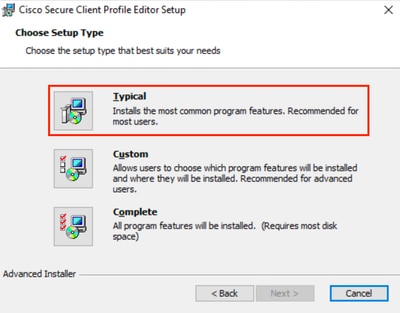

Schritt 3: Verwenden Sie die Option Typisches Setup, und installieren Sie den NAM Profile Editor.

Profil-Editor einrichten

Profil-Editor einrichten

Teil 3: Zugriff auf Windows-Cacheanmeldeinformationen durch NAM zulassen

Standardmäßig verhindert das Betriebssystem in Windows 10, Windows 11 und Windows Server 2012, dass Network Access Manager (NAM) das für die Computerauthentifizierung erforderliche Computerkennwort abruft. Daher funktioniert die Computerauthentifizierung mit dem Computerkennwort nur dann, wenn ein Registrierungsfix angewendet wird.

Um NAM den Zugriff auf die Anmeldeinformationen des Computers zu ermöglichen, wenden Sie den Microsoft KB 2743127 Fix auf dem Client-Desktop an.

Vorsicht: Wenn Sie die Windows-Registrierung falsch bearbeiten, können schwerwiegende Probleme auftreten. Sichern Sie die Registrierung, bevor Sie Änderungen vornehmen.

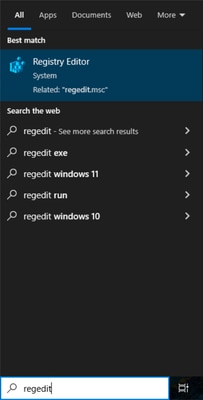

Schritt 1: Geben Sie in der Windows-Suchleiste regedit ein, und klicken Sie dann auf Registrierungs-Editor.

Registrierungs-Editor in der Suchleiste

Registrierungs-Editor in der Suchleiste

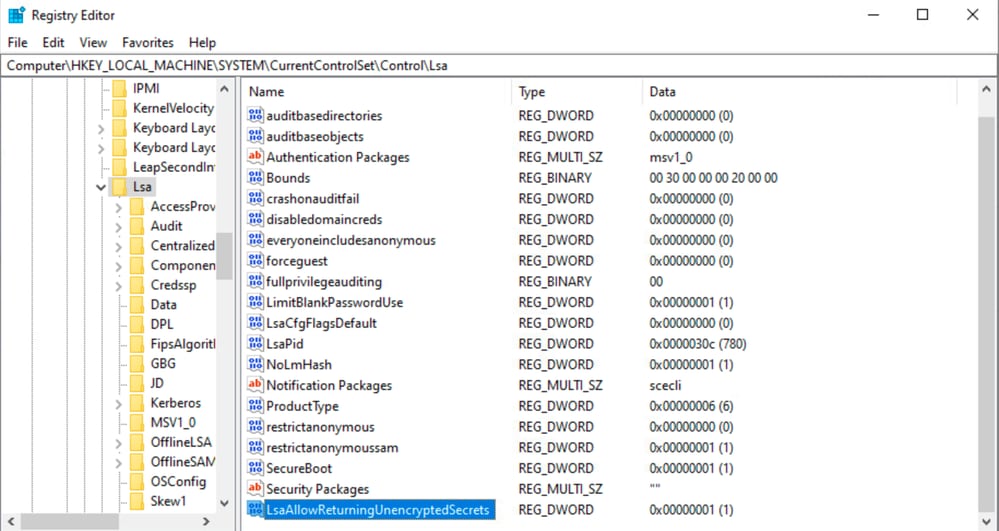

Schritt 2: Navigieren Sie im Registrierungs-Editor zu HKEY_LOCAL_MACHINE > System > CurrentControlSet > Control > Lsa.

Schritt 3. Klicken Sie mit der rechten Maustaste auf Lsa, wählen Sie Neu > DWORD (32-Bit) Value, und nennen Sie es LsaAllowReturningUnencryptedSecrets.

LSA Registry DWORD

LSA Registry DWORD

Schritt 4: Doppelklicken Sie auf LsaAllowReturningUnencryptedSecrets, legen Sie den Wert auf 1 fest, und klicken Sie dann auf OK.

Fenster "DWORD bearbeiten"

Fenster "DWORD bearbeiten"

Teil 4: NAM-Profil mit dem NAM-Profil-Editor konfigurieren

Schritt 1: Öffnen Sie den NAM Profile Editor.

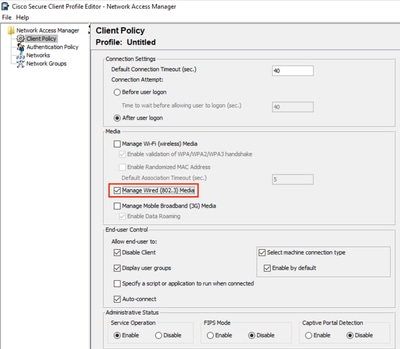

Schritt 2: In Client-Richtlinie:

- Stellen Sie sicher, dass Kabelgebundene (802.3) Medien verwalten aktiviert ist.

- Wenn Sie WiFi verwenden, stellen Sie sicher, dass Wi-Fi-Medien verwalten (Wireless) aktiviert ist, und validieren Sie den WPA/WPA2/WPA3-Handshake.

- Lassen Sie alle anderen Optionen auf ihren Standardeinstellungen.

NAM Profile Editor-Clientrichtlinie

NAM Profile Editor-Clientrichtlinie

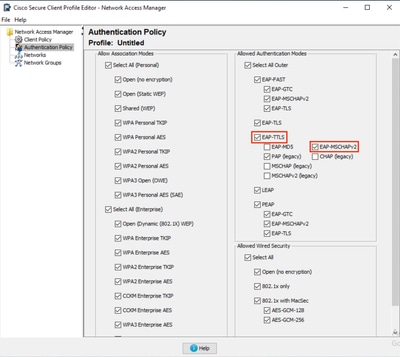

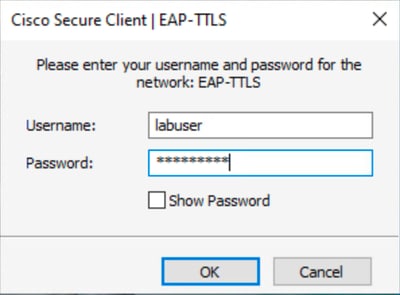

Schritt 3: In der Authentifizierungsrichtlinie:

-

Stellen Sie sicher, dass die erforderlichen Methoden ausgewählt sind.

-

Verwenden Sie in diesem Beispiel EAP-TTLS mit EAP-MSCHAPv2. Stellen Sie daher sicher, dass diese Methoden ausgewählt sind.

Authentifizierungsrichtlinie des NAM-Profil-Editors

Authentifizierungsrichtlinie des NAM-Profil-Editors

Teil 5: Konfigurieren des kabelgebundenen Netzwerks für EAP-TTLS

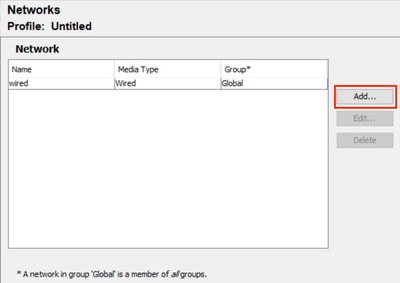

Schritt 1: Unter "Netzwerke" wird ein kabelgebundenes Standardnetzwerk angezeigt. In diesem Beispiel erstellen Sie ein neues Netzwerk für EAP-TTLS.

Klicken Sie auf Hinzufügen, um ein neues Netzwerk zu erstellen.

Standardnetzwerk des NAM Profile Editor

Standardnetzwerk des NAM Profile Editor

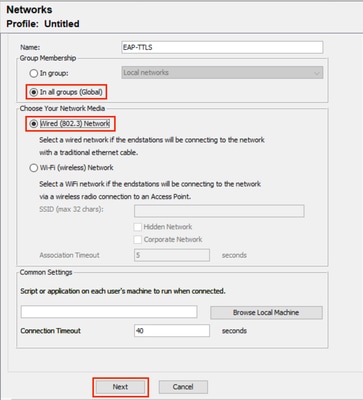

Nennen Sie das Netzwerkprofil. In diesem Beispiel hat das Netzwerk den Namen EAP-TTLS.

Wählen Sie Global für Gruppenmitgliedschaft aus. Wählen Sie Kabelgebundenes (802.3) Netzwerk unter Netzwerkmedien aus, und klicken Sie auf Weiter.

NAM Profile Editor Neues Netzwerk

NAM Profile Editor Neues Netzwerk

Schritt 2. Wählen Sie unter Sicherheitsstufe die Option Authentifizierendes Netzwerk (für die 802.1X-Authentifizierung) aus.

NAM Profile Editor - Netzwerkkonfiguration

NAM Profile Editor - Netzwerkkonfiguration

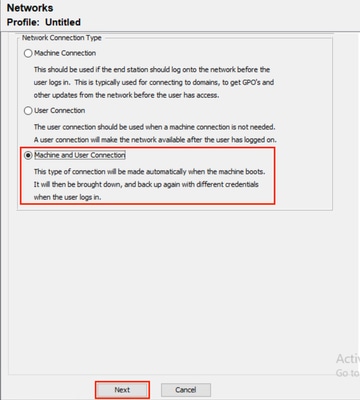

Schritt 3. Wählen Sie als Verbindungstyp Computer- und Benutzerverbindung aus. Klicken Sie auf Weiter.

NAM Profile Editor-Benutzer- und Systemauthentifizierung

NAM Profile Editor-Benutzer- und Systemauthentifizierung

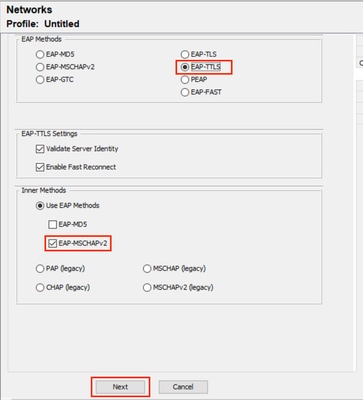

Schritt 4: Wählen Sie EAP-TTLS als allgemeine EAP-Methode aus.

Wählen Sie aus den mehreren internen Methoden, die für EAP-TTLS vorhanden sind, Use EAP Methods (EAP-Methoden verwenden) und selectEAP-MSCHAPv2 (EAP-MSCHAPv2 verwenden).

Klicken Sie auf Weiter, um mit dem Abschnitt Zertifikat fortzufahren.

Authentifizierung des NAM-Profil-Editors

Authentifizierung des NAM-Profil-Editors

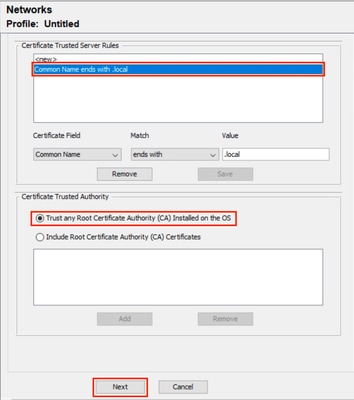

Schritt 5: Zertifikatvalidierungsregeln konfigurieren

-

Konfigurieren Sie unter Regeln für vertrauenswürdige Server für Zertifikate eine Regel, die auf dem allgemeinen Namen des Serverzertifikats basiert.

Sie können auch den allgemeinen Namen des PSN-EAP-Authentifizierungszertifikats (Policy Service Node) angeben.

In diesem Beispiel wird das PSN-Knotenzertifikat von varshaah.varshaah.local ausgestellt. Daher wird die Regel "Common Name" endet mit ".local" verwendet. Mit dieser Regel wird das Zertifikat validiert, das der Server während des EAP-TTLS-Flows präsentiert. -

Unter Certificate Trusted Authority (Vertrauenswürdige Zertifizierungsstelle für Zertifikate) stehen zwei Optionen zur Verfügung.

Mit dieser Option vertraut das Windows-Gerät jedem EAP-Zertifikat, das von einem Zertifikat signiert wird, das in Certificates - Current User > Trusted Root Certification Authorities > Certificates (verwaltet vom Betriebssystem) enthalten ist.

In diesem Szenario wird die Option Auf eine beliebige auf dem Betriebssystem installierte Stammzertifizierungsstelle vertrauen verwendet, anstatt ein bestimmtes Zertifizierungsstellenzertifikat hinzuzufügen. - Klicken Sie auf Weiter, um fortzufahren.

NAM-Profil-Editor-Zertifikate

NAM-Profil-Editor-Zertifikate

Schritt 6. Wählen Sie im Abschnitt Computeranmeldeinformationen die Option Computeranmeldeinformationen verwenden aus, und klicken Sie dann auf Weiter.

NAM-Profil-Editor-Anmeldeinformationen

NAM-Profil-Editor-Anmeldeinformationen

Schritt 7: Konfigurieren Sie den Abschnitt "Benutzerauthentifizierung".

-

Wählen Sie EAP-TTLS unter EAP-Methoden aus.

-

Wählen Sie unter Interne Methoden die Option EAP-Methoden verwenden und dann EAP-MSCHAPv2 aus.

-

Klicken Sie auf Next (Weiter).

Benutzerauthentifizierung im NAM-Profil-Editor

Benutzerauthentifizierung im NAM-Profil-Editor

Schritt 8: Konfigurieren Sie in Certificates (Zertifikate) die gleichen Regeln für die Zertifikatsvalidierung wie in Schritt 5 beschrieben.

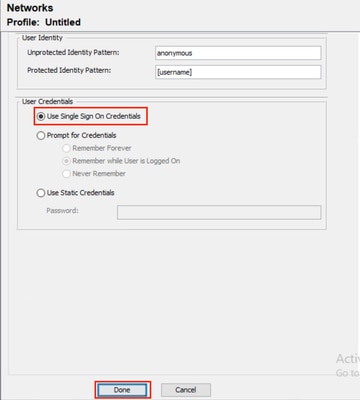

Schritt 9: Wählen Sie unter Benutzeranmeldeinformationen die Option Anmeldeinformationen für einmaliges Anmelden verwenden aus, und klicken Sie dann auf Fertig.

Benutzeranmeldeinformationen im NAM-Profil-Editor

Benutzeranmeldeinformationen im NAM-Profil-Editor

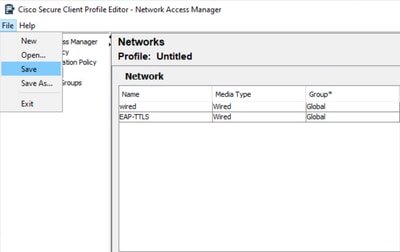

Teil 6: Speichern der Netzwerkkonfigurationsdatei

Schritt 1: Klicken Sie auf Datei > Speichern.

NAM Profile Editor Netzwerkkonfiguration speichern

NAM Profile Editor Netzwerkkonfiguration speichern

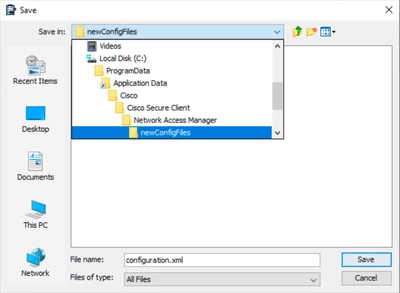

Schritt 2: Speichern Sie die Datei als configuration.xml im Ordner newConfigFiles.

Netzwerkkonfiguration speichern

Netzwerkkonfiguration speichern

Teil 7: Konfigurieren von AAA auf dem Switch

C9300-1#sh run aaa

!

aaa authentication dot1x default group labgroup

aaa authorization network default group labgroup

aaa accounting dot1x default start-stop group labgroup

aaa accounting update newinfo periodic 2880

!

!

!

!

aaa server radius dynamic-author

client 10.76.112.135 server-key cisco

!

!

radius server labserver

address ipv4 10.76.112.135 auth-port 1812 acct-port 1813

key cisco

!

!

aaa group server radius labgroup

server name labserver

!

!

!

!

aaa new-model

aaa session-id common

!

!C9300-1(config)#dot1x system-auth-control

Anmerkung: Der Befehl dot1x system-auth-control wird in der Ausgabe von show running-config nicht angezeigt. Er ist jedoch erforderlich, um 802.1x global zu aktivieren.

Konfigurieren Sie die Switch-Schnittstelle für 802.1X:

C9300-1(config)#do sh run int gig1/0/44

Building configuration...

Current configuration : 242 bytes

!

interface GigabitEthernet1/0/44

switchport access vlan 96

switchport mode access

device-tracking

authentication order dot1x mab

authentication priority dot1x mab

authentication port-control auto

authentication host-mode multi-auth

authentication periodic

mab

dot1x pae authenticator

endTeil 8: ISE-Konfigurationen

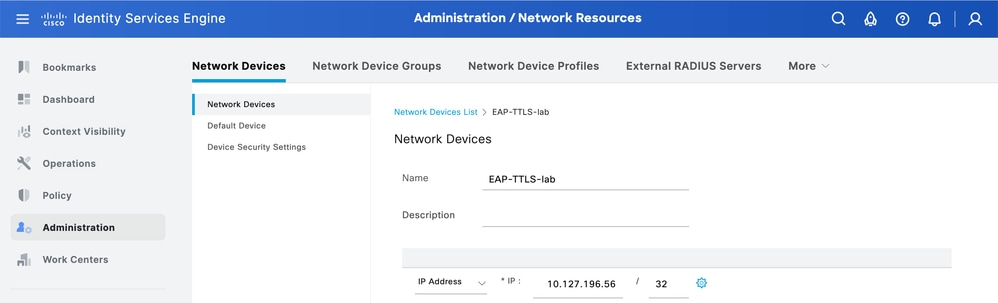

Schritt 1: Konfigurieren des Switches auf der ISE

Navigieren Sie zu Administration > Network Resources > Network Devices, und klicken Sie auf Add.

Geben Sie hier den Namen und die IP-Adresse des Switches ein.

Hinzufügen der Netzwerkgerät-ISE

Hinzufügen der Netzwerkgerät-ISE

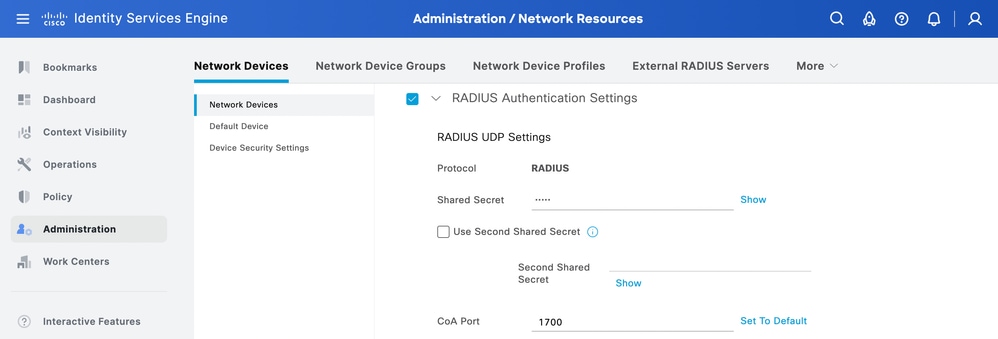

Geben Sie den gemeinsamen geheimen RADIUS-Schlüssel ein, der mit dem zuvor auf dem Switch konfigurierten Schlüssel identisch ist.

Gemeinsam genutzter geheimer RADIUS-ISE

Gemeinsam genutzter geheimer RADIUS-ISE

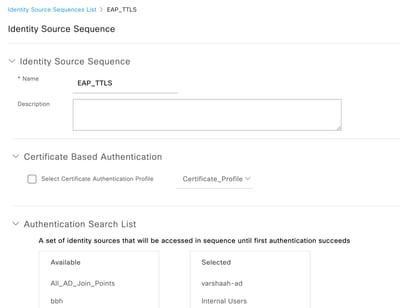

Schritt 2: Konfigurieren der Identitätsquellsequenz

-

Navigieren Sie zu Administration > Identity Management > Identity Source Sequences.

-

Klicken Sie auf Hinzufügen, um eine neue Identitätsquellensequenz zu erstellen.

- Konfigurieren Sie die Identitätsquellen unter Authentifizierungssuchliste.

ISE-Identitätsquellensequenz

ISE-Identitätsquellensequenz

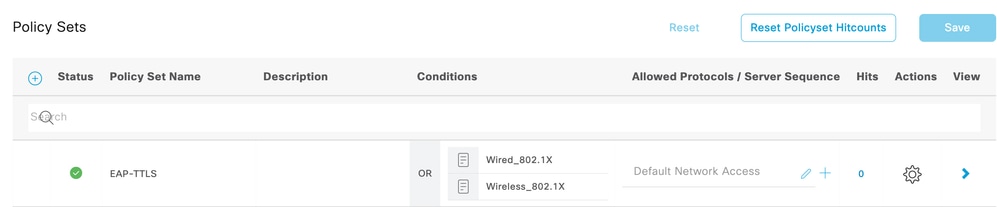

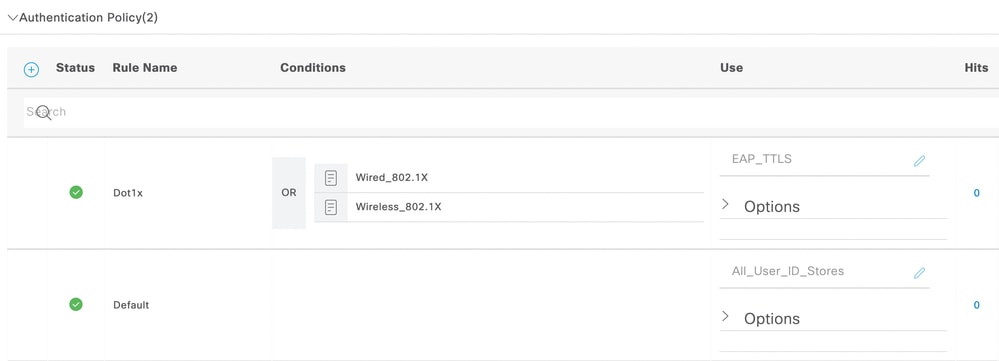

Schritt 3: Konfigurieren des Richtliniensatzes

Navigieren Sie zu Policy > Policy Sets, und erstellen Sie einen neuen Policy Set. Konfigurieren Sie die Bedingungen als Wired_802.1x ODER Wireless_802.1x. Wählen Sie für zulässige Protokolle Standard-Netzwerkzugriff aus:

EAP-TTLS-Richtlinienset

EAP-TTLS-Richtlinienset

Erstellen Sie die Authentifizierungsrichtlinie für dot1x, und wählen Sie die in Schritt 4 erstellte Identitätsquellensequenz aus.

EAP-TTLS-Authentifizierungsrichtlinie

EAP-TTLS-Authentifizierungsrichtlinie

Erstellen Sie für die Autorisierungsrichtlinie die Regel mit drei Bedingungen. Die erste Bedingung prüft, ob der EAP-TTLS-Tunnel verwendet wird. Die zweite Bedingung prüft, ob EAP-MSCHAPv2 als innere EAP-Methode verwendet wird. Die dritte Bedingung prüft für die jeweilige AD-Gruppe.

dot1x-Autorisierungsrichtlinie

dot1x-Autorisierungsrichtlinie

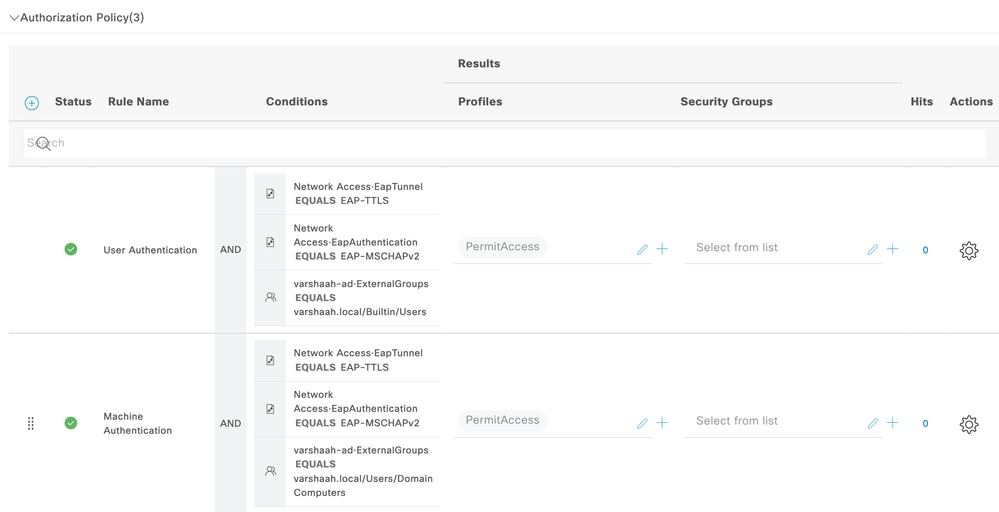

Überprüfung

Sie können den Windows 10-Computer neu starten oder sich abmelden und dann anmelden. Bei jeder Anzeige des Windows-Anmeldebildschirms wird die Systemauthentifizierung ausgelöst.

Live Log Machine-Authentifizierung

Live Log Machine-Authentifizierung

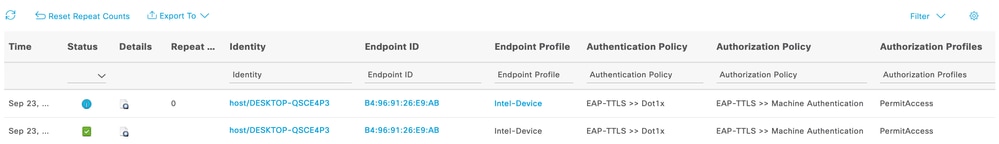

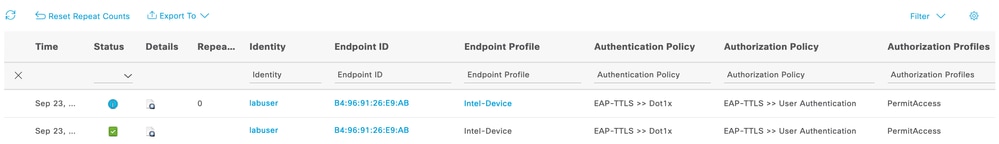

Wenn Sie sich mit Anmeldeinformationen beim PC anmelden, wird die Benutzerauthentifizierung ausgelöst.

Anmeldeinformationen für die Benutzerauthentifizierung

Anmeldeinformationen für die Benutzerauthentifizierung

Anmerkung: In diesem Beispiel werden Active Directory-Benutzeranmeldeinformationen für die Authentifizierung verwendet. Alternativ können Sie einen internen Benutzer in der Cisco ISE erstellen und diese Anmeldeinformationen für die Anmeldung verwenden.

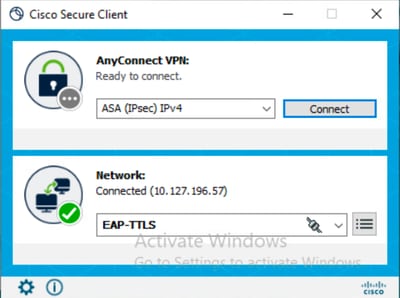

Nachdem die Anmeldeinformationen eingegeben und erfolgreich verifiziert wurden, wird der Endpunkt mit der Benutzerauthentifizierung mit dem Netzwerk verbunden.

EAP-TTLS verbunden

EAP-TTLS verbunden

Benutzerauthentifizierung Live Log

Benutzerauthentifizierung Live Log

Analyse von ISE RADIUS-Live-Protokollen

In diesem Abschnitt werden die RADIUS-Live-Protokolleinträge für die erfolgreiche Computer- und Benutzerauthentifizierung veranschaulicht.

Authentifizierung des Systems

11001 Received RADIUS Access-Request

11017 RADIUS created a new session

...

...

11507 Extracted EAP-Response/Identity

12983 Prepared EAP-Request proposing EAP-TTLS with challenge

...

...

12978 Extracted EAP-Response containing EAP-TTLS challenge-response and accepting EAP-TTLS as negotiated

12800 Extracted first TLS record; TLS handshake started

12805 Extracted TLS ClientHello message

12806 Prepared TLS ServerHello message

12807 Prepared TLS Certificate message

12808 Prepared TLS ServerKeyExchange message

12810 Prepared TLS ServerDone message

...

...

12803 Extracted TLS ChangeCipherSpec message

12804 Extracted TLS Finished message

12801 Prepared TLS ChangeCipherSpec message

12802 Prepared TLS Finished message

12816 TLS handshake succeeded

...

...

11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge

12985 Prepared EAP-Request with another EAP-TTLS challenge

11006 Returned RADIUS Access-Challenge

11001 Received RADIUS Access-Request

...

...

12971 Extracted EAP-Response containing EAP-TTLS challenge-response

11808 Extracted EAP-Response containing EAP-MSCHAP challenge-response for inner method and accepting EAP-MSCHAP as negotiated

...

...

24431 Authenticating machine against Active Directory - varshaah-ad

24325 Resolving identity - host/DESKTOP-QSCE4P3

...

...

24343 RPC Logon request succeeded - DESKTOP-QSCE4P3$@varshaah.local

24470 Machine authentication against Active Directory is successful - varshaah-ad

22037 Authentication Passed

...

...

12971 Extracted EAP-Response containing EAP-TTLS challenge-response

11810 Extracted EAP-Response for inner method containing MSCHAP challenge-response

11814 Inner EAP-MSCHAP authentication succeeded

11519 Prepared EAP-Success for inner EAP method

12975 EAP-TTLS authentication succeeded

...

...

15036 Evaluating Authorization Policy

24209 Looking up Endpoint in Internal Endpoints IDStore - host/DESKTOP-QSCE4P3

24211 Found Endpoint in Internal Endpoints IDStore

15048 Queried PIP - Network Access.Device IP Address

15048 Queried PIP - Network Access.EapTunnel

15016 Selected Authorization Profile - PermitAccess

...

...

11002 Returned RADIUS Access-Accept

Benutzerauthentifizierung

11001 Received RADIUS Access-Request

11017 RADIUS created a new session

...

...

11507 Extracted EAP-Response/Identity

12983 Prepared EAP-Request proposing EAP-TTLS with challenge

...

...

12978 Extracted EAP-Response containing EAP-TTLS challenge-response and accepting EAP-TTLS as negotiated

12800 Extracted first TLS record; TLS handshake started

12805 Extracted TLS ClientHello message

12806 Prepared TLS ServerHello message

12807 Prepared TLS Certificate message

12808 Prepared TLS ServerKeyExchange message

12810 Prepared TLS ServerDone message

...

...

12812 Extracted TLS ClientKeyExchange message

12803 Extracted TLS ChangeCipherSpec message

12804 Extracted TLS Finished message

12801 Prepared TLS ChangeCipherSpec message

12802 Prepared TLS Finished message

12816 TLS handshake succeeded

...

...

11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge

12985 Prepared EAP-Request with another EAP-TTLS challenge

11006 Returned RADIUS Access-Challenge

11001 Received RADIUS Access-Request

...

...

12971 Extracted EAP-Response containing EAP-TTLS challenge-response

11808 Extracted EAP-Response containing EAP-MSCHAP challenge-response for inner method and accepting EAP-MSCHAP as negotiated

...

...

24430 Authenticating user against Active Directory - varshaah-ad

24325 Resolving identity - labuser@varshaah.local

...

...

24343 RPC Logon request succeeded - labuser@varshaah.local

24402 User authentication against Active Directory succeeded - varshaah-ad

22037 Authentication Passed

...

...

12971 Extracted EAP-Response containing EAP-TTLS challenge-response

11810 Extracted EAP-Response for inner method containing MSCHAP challenge-response

11814 Inner EAP-MSCHAP authentication succeeded

11519 Prepared EAP-Success for inner EAP method

12975 EAP-TTLS authentication succeeded

...

...

15036 Evaluating Authorization Policy

24209 Looking up Endpoint in Internal Endpoints IDStore - labuser

24211 Found Endpoint in Internal Endpoints IDStore

15048 Queried PIP - Network Access.Device IP Address

15048 Queried PIP - Network Access.EapTunnel

15016 Selected Authorization Profile - PermitAccess

...

...

11002 Returned RADIUS Access-Accept

NAM-Protokolle analysieren

NAM-Protokolle enthalten, insbesondere nachdem Sie die erweiterte Protokollierung aktiviert haben, eine große Datenmenge, von der die meisten irrelevant sind und ignoriert werden können. In diesem Abschnitt werden die Debug-Zeilen aufgelistet, um die einzelnen Schritte von NAM zum Herstellen einer Netzwerkverbindung zu veranschaulichen. Wenn Sie ein Protokoll durcharbeiten, können diese Schlüsselbegriffe hilfreich sein, um einen Teil des Protokolls zu finden, der für das Problem relevant ist.

Authentifizierung des Systems

2160: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.696 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11812][comp=SAE]: 8021X (3) recvd EAP TTLS frame (dot1x_util.c 303)Der Client empfängt ein EAP-TTLS-Paket vom Netzwerk-Switch und initiiert so die EAP-TTLS-Sitzung. Dies ist der Ausgangspunkt für den Computer-Authentifizierungstunnel.

2171: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.696 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11812][comp=SAE]: EAP (0) SSL STATE: SSLv3/TLS read server hello (eap_auth_tls_p.c 395)

2172: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.696 +0900: %csc_nam-6-INFO_MSG: %[tid=11812][comp=SAE]: CERT (0) looking up: "/CN=varshaah.varshaah.local" (lookup.c 97)

2173: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.696 +0900: %csc_nam-6-INFO_MSG: %[tid=11812][comp=SAE]: CERT (0) certificate with serial number 022d90152393a07cd58919379f added to list (lookup_win32.c 230)Der Client empfängt den Server Hello von der ISE und beginnt mit der Validierung des Serverzertifikats (CN=varshaah.varshaah.local). Das Zertifikat wurde im Vertrauensspeicher des Clients gefunden und zur Validierung hinzugefügt.

2222: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.696 +0900: %csc_nam-6-INFO_MSG: %[tid=11768]: Validating the server: varshaah.varshaah.local

2223: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.696 +0900: %csc_nam-6-INFO_MSG: %[tid=11768]: Server certificate validated: varshaah.varshaah.localDas Serverzertifikat wurde erfolgreich validiert und schließt die Einrichtung des TLS-Tunnels ab.

2563: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.789 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11768]: Network EAP-TTLS: NetworkStateMachine current state USER_T_NOT_DISCONNECTED, received auth request AUTHENTICATION_PASSED

2564: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.789 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11812][comp=SAE]: NET (0) SscfApiClass::EnablePortBlocking( {B4467C9A-0EBD-4181-B8CD-6D64F3831F30}, False ): Unblocking interface (cimdIo.cpp 291)

2565: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.789 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11768]: Network EAP-TTLS: NetworkStateMachine new state USER_T_NOT_DISCONNECTEDDer Client signalisiert, dass die Authentifizierung erfolgreich war. Die Schnittstelle ist entsperrt, und der interne Statuscomputer wechselt zu USER_T_NOT_DISCONNECTED, was darauf hinweist, dass der Computer jetzt Datenverkehr weiterleiten kann.

2609: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11768]: Network EAP-TTLS: AccessStateMachine current state = ACCESS_CONNECTING, received adapterState = authenticated

2610: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11824][comp=SAE]: NET (0) 0020 00 00 00 00 00 00 0A 7F C4 01 .......... (cimdIo.cpp 6080)

2611: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11768]: Network EAP-TTLS: Clearing the connection duration timer

2612: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11824][comp=SAE]: NET (0) CIMD Event: evtSeq#=0 msg=4 ifIndex=1 len=76 (cimdEvt.c 622)

2613: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11768]: Network EAP-TTLS: port authentication succeeded

2614: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11824][comp=SAE]: NET (2) cdiEvt:(3,1) dataLen=42 (cimdEvt.c 358)

2615: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11768]: Network EAP-TTLS: AccessStateMachine new state = ACCESS_AUTHENTICATEDDer Adapter meldet die Authentifizierung, und der NAM AccessStateMachine wechselt zu ACCESS_AUTHENTICATED. Dadurch wird bestätigt, dass der Computer die Authentifizierung erfolgreich abgeschlossen hat und über uneingeschränkten Netzwerkzugriff verfügt.

Benutzerauthentifizierung

100: DESKTOP-QSCE4P3: Sep 25 2025 14:01:26.669 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9664]: Network EAP-TTLS: AccessStateMachine new state = ACCESS_STARTED

Der NAM-Client startet den EAP-TTLS-Verbindungsvorgang.

195: DESKTOP-QSCE4P3: Sep 25 2025 15:09:11.780 +0900: %csc_nam-7-DEBUG_MSG: %[tid=3252]: Binding adapter Intel(R) I350 Gigabit Network Connection and machine auth for network EAP-TTLS

198: DESKTOP-QSCE4P3: Sep 25 2025 15:09:11.780 +0900: %csc_nam-7-DEBUG_MSG: %[tid=3252]: Network EAP-TTLS: AccessStateMachine new state = ACCESS_ATTACHED

NAM bindet den physischen Adapter an das EAP-TTLS-Netzwerk und wechselt in den Zustand ACCESS_ATTACHED, wodurch bestätigt wird, dass der Adapter für die Authentifizierung bereit ist.

204: DESKTOP-QSCE4P3: Sep 25 2025 15:09:11.780 +0900: %csc_nam-7-DEBUG_MSG: %[tid=3252]: Network EAP-TTLS: AccessStateMachine current state = ACCESS_ATTACHED, received userEvent = CONNECT

247: DESKTOP-QSCE4P3: Sep 25 2025 15:09:11.780 +0900: %csc_nam-7-DEBUG_MSG: %[tid=3680][comp=SAE]: STATE (3) S_enterStateAux called with state = CONNECTING (dot1x_sm.c 142)

Der Client wechselt von ANGESCHLOSSEN zu VERBINDEN und beginnt mit dem Austausch nach 802.1X.

291: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.388 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6644][comp=SAE]: 8021X (4) Sent start frame (dot1x_sm.c 117)Der Client sendet einen EAPOL-Start, um den Authentifizierungsprozess auszulösen.

331: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.435 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6644][comp=SAE]: PORT (3) net: RECV (status: UP, AUTO) (portMsg.c 686)

332: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.435 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6644][comp=SAE]: 8021X (4) recvd EAP IDENTITY frame (dot1x_util.c 266)

340: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.435 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6644][comp=SAE]: EAP (0) EAP State: EAP_STATE_IDENTITY (eap_auth_client.c 940)

Der Switch fordert eine Identität an, und der Client bereitet sich darauf vor, mit einer äußeren Identität zu antworten.

402: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.685 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9580]: EAP-CB: credential requested: sync=80, session-id=1, handle=04C96A74, type=AC_CRED_SESSION_START

422: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.685 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6088]: EAP: processing credential request: sync=80, session-id=1, eap-handle=04C96A74, eap-level=0, auth-level=0, protected=0, type=CRED_REQ_SESSION_START

460: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.685 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6088]: EAP: credential request completed, response sent: sync=80NAM sendet die äußere Identität. Standardmäßig ist dies anonym, was darauf hinweist, dass der Austausch für die Benutzerauthentifizierung (nicht für den Computer) erfolgt.

488: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.497 +0900: %csc_nam-6-INFO_MSG: %[tid=6088]: EAP: EAP suggested by server: eapTtls

489: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.497 +0900: %csc_nam-6-INFO_MSG: %[tid=6088]: EAP: EAP requested by client: eapTtls

490: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.497 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6088]: EAP: EAP methods sent: sync=3

491: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.497 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6088]: EAP: credential request 3: state transition: PENDING -> RESPONDED

Sowohl der Client als auch der Server stimmen zu, EAP-TTLS als äußere Methode zu verwenden.

660: DESKTOP-QSCE4P3: Sep 25 2025 14:01:27.185 +0900: %csc_nam-7-DEBUG_MSG: %[tid=8296][comp=SAE]: EAP (0) SSL STATE: SSLv3/TLS write client hello (eap_auth_tls_p.c 395)

661: DESKTOP-QSCE4P3: Sep 25 2025 14:01:27.185 +0900: %csc_nam-7-DEBUG_MSG: %[tid=8296][comp=SAE]: EAP (0) SSL STATE: SSLv3/TLS read server hello (eap_auth_tls_p.c 395)

Der Client sendet Client Hello und empfängt Server Hello, das das ISE-Zertifikat enthält.

706: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.967 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: 8021X (4) recvd EAP TTLS frame (dot1x_util.c 303)

717: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.967 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: EAP (0) SSL STATE: SSLv3/TLS read server hello (eap_auth_tls_p.c 395)

718: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.967 +0900: %csc_nam-6-INFO_MSG: %[tid=11932][comp=SAE]: CERT (0) looking up: "/CN=varshaah.varshaah.local" (lookup.c 97)

719: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.983 +0900: %csc_nam-6-INFO_MSG: %[tid=11932][comp=SAE]: CERT (0) certificate with serial number 022d90152393a07cd58919379f added to list (lookup_win32.c 230)

726: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.983 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: EAP (0) SSL_ERROR_WANT_X509_LOOKUP (eap_auth_tls_p.c 194)

Das Serverzertifikat wird angezeigt. Der Client sucht nach der CN varshaah.varshaah.local, findet eine Übereinstimmung und validiert das Zertifikat. Der Handshake wird angehalten, während das X.509-Zertifikat überprüft wird.

729: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.983 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: EAP (2) EAP_EVENT_CRED_REQUEST queued (eapCredProcess.c 496)

730: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.983 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11916][comp=SAE]: EAP (2) EAP: CRED_REQUEST (eapMessage.c 355)

1110: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.044 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9644]: Auth[EAP-TTLS:user-auth]: Received username/password response

1111: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.044 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9644]: Auth[EAP-TTLS:user-auth]: ...resumedDer Tunnel ist eingerichtet. NAM fordert nun die geschützte Identität und die Anmeldeinformationen für die interne Authentifizierung an und bereitet diese vor.

1527: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.169 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11916][comp=SAE]: EAP (0) SSL STATE: SSLv3/TLS write client key exchange (eap_auth_tls_p.c 395)

1528: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.169 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11916][comp=SAE]: EAP (0) SSL STATE: SSLv3/TLS write change cipher spec (eap_auth_tls_p.c 395)

1573: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.184 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: EAP (0) SSL STATE: SSL negotiation finished successfully (eap_auth_tls_p.c 395)

1574: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.184 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: EAP (0) EAP-TTLS: SSL handshake done (eap_auth_tls_p.c 426)

1575: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.184 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: EAP (0) EAP-TTLS: New session. (eap_auth_tls_p.c 434)Der TLS-Handshake ist beendet. Für die innere Authentifizierung wurde ein sicherer Tunnel eingerichtet.

1616: DESKTOP-QSCE4P3: Sep 25 2025 14:01:46.262 +0900: %csc_nam-6-INFO_MSG: %[tid=9664]: Protected identity/(Username) sent.

1620: DESKTOP-QSCE4P3: Sep 25 2025 14:01:46.262 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9664]: Auth[EAP-TTLS:user-auth]: Authentication state transition: AUTH_STATE_UNPROTECTED_IDENTITY_ACCEPTED -> AUTH_STATE_PROTECTED_IDENTITY_SENT

1689: DESKTOP-QSCE4P3: Sep 25 2025 14:01:46.277 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9664]: Auth[EAP-TTLS:user-auth]: Authentication state transition: AUTH_STATE_PROTECTED_IDENTITY_SENT -> AUTH_STATE_PROTECTED_IDENTITY_ACCEPTEDDie geschützte Identität (Benutzername) wird von der ISE gesendet und akzeptiert.

1708: DESKTOP-QSCE4P3: Sep 25 2025 14:01:46.277 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9456][comp=SAE]: EAP (1) deferred password request (eapRequest.c 148)

1738: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.758 +0900: %csc_nam-6-INFO_MSG: %[tid=11768]: Protected password sent.

1741: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.200 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9644]: Auth[EAP-TTLS:user-auth]: Authentication state transition: AUTH_STATE_PROTECTED_IDENTITY_ACCEPTED -> AUTH_STATE_CREDENTIAL_SENT

Die ISE fordert das Kennwort an. NAM sendet das geschützte Kennwort in den TLS-Tunnel.

1851: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.262 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9644]: Auth[EAP-TTLS:user-auth]: Authentication state transition: AUTH_STATE_CREDENTIAL_SENT -> AUTH_STATE_SUCCESS

1852: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.262 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: STATE (4) dot1x->eapSuccess is True (dot1x_sm.c 352)

1853: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.262 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9644]: Auth[EAP-TTLS:user-auth]: Sending NOTIFICATION__SUCCESS to subscribers

1854: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.262 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: STATE (4) SUCCESS (dot1x_sm.c 358)

1855: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.262 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: STATE (4) S_enterStateAux called with state = AUTHENTICATED (dot1x_sm.c 142)Die ISE validiert das Kennwort, sendet EAP-Success und NAM-Übergänge an AUTHENTIFIZIERT. An diesem Punkt ist die Benutzerauthentifizierung abgeschlossen, und dem Client wird der Netzwerkzugriff gewährt.

Fehlerbehebung

Bei der Behebung von Network Access Manager (NAM)-Problemen mit der Cisco ISE und Switch-Integration müssen Protokolle von allen drei Komponenten erfasst werden: Secure Client (NAM), Cisco ISE und der Switch.

Protokolle des sicheren Clients (NAM)

-

Aktivieren Sie die erweiterte NAM-Protokollierung, indem Sie folgende Schritte ausführen.

-

Reproduzieren des Problems Wenn das Netzwerkprofil nicht zutrifft, führen Sie Network Repair in Secure Client aus.

-

Sammeln Sie das DART-Paket mithilfe des Diagnose- und Reporting-Tools (DART).

Cisco ISE-Protokolle

Aktivieren Sie diese Fehlerbehebungen auf der ISE, um die Authentifizierung und Verzeichnisinteraktionen zu erfassen:

-

Laufzeit-AAA

- NSF

- NSF-Sitzung

Switch-Protokolle

Grundlegende Debugs

request platform software trace rotate all

set platform software trace smd switch active R0 radius debug

set platform software trace smd switch active R0 aaa debug

set platform software trace smd switch active R0 dot1x-all debug

set platform software trace smd switch active R0 eap-all debug

debug radius all

Erweiterte Debugs (falls erforderlich)

set platform software trace smd switch active R0 epm-all debug

set platform software trace smd switch active R0 pre-all debug

show-Befehle

show version

show debugging

show running-config aaa

show authentication session interface gix/x details

show dot1x interface gix/x

show aaa servers

show platform software trace message smd switch active R0

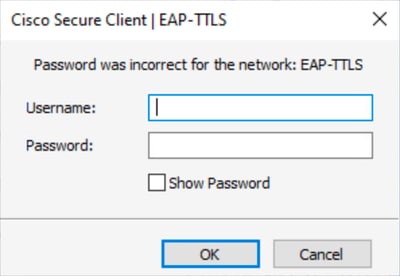

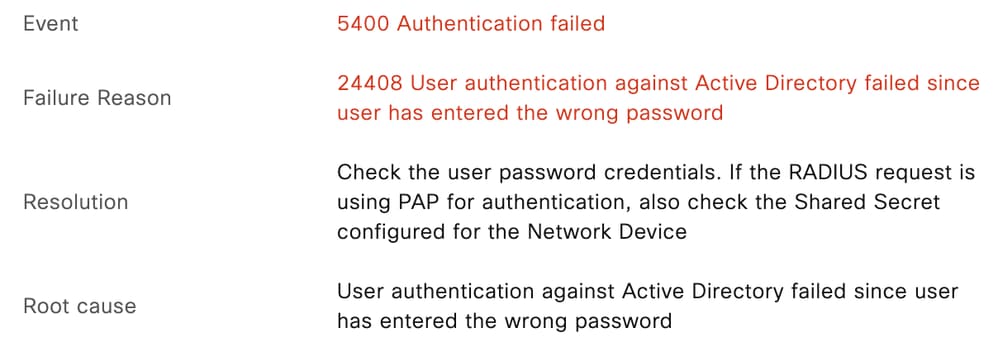

Fehler bei der Benutzerauthentifizierung aufgrund ungültiger Anmeldeinformationen

Wenn ein Benutzer falsche Anmeldeinformationen eingibt, zeigt Secure Client ein allgemeines Kennwort an, das für das Netzwerk falsch war: EAP-TTLS-Nachricht. Der Fehler auf dem Bildschirm gibt nicht an, ob das Problem auf einen ungültigen Benutzernamen oder ein ungültiges Kennwort zurückzuführen ist.

Falscher Kennwortfehler

Falscher Kennwortfehler

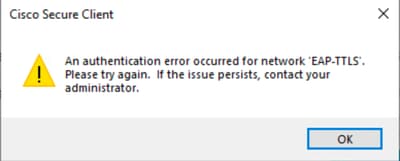

Wenn die Authentifizierung zweimal hintereinander fehlschlägt, zeigt Secure Client die folgende Meldung an: Ein Authentifizierungsfehler ist für das Netzwerk 'EAP-TTLS' aufgetreten. Bitte versuchen Sie es erneut. Wenn das Problem weiterhin besteht, wenden Sie sich an Ihren Administrator.

Problem mit der Benutzerauthentifizierung

Problem mit der Benutzerauthentifizierung

Um die Ursache zu ermitteln, überprüfen Sie die NAM-Protokolle.

1. Falsches Kennwort:

Wenn ein Benutzer ein falsches Kennwort eingibt, werden in den NAM-Protokollen ähnliche Einträge wie diese Ausgabe angezeigt:

3775: DESKTOP-QSCE4P3: Oct 02 2025 15:29:39.921 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11300][comp=SAE]: EAP (0) EAP-MSCHAP-V2: MSCHAP_FAILURE received (eap_auth_mschapv2_c.c 776) 3776: DESKTOP-QSCE4P3: Oct 02 2025 15:29:39.921 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11300][comp=SAE]: EAP (0) EAP-MSCHAP-V2: State: MSCHAP_STATE_R_RESULT (eap_auth_mschapv2_c.c 783) 3777: DESKTOP-QSCE4P3: Oct 02 2025 15:29:39.922 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11300][comp=SAE]: EAP (0) EAP-MSCHAP-V2: Error: MSCHAP_ERROR_AUTHENTICATION_FAILURE (eap_auth_mschapv2_c.c 616)

In den Live-Protokollen der Cisco ISE wird das entsprechende Ereignis wie folgt angezeigt:

Falsches Kennwort

Falsches Kennwort

11001 Received RADIUS Access-Request

11017 RADIUS created a new session

...

...

11507 Extracted EAP-Response/Identity 10

12983 Prepared EAP-Request proposing EAP-TTLS with challenge

...

...

12978 Extracted EAP-Response containing EAP-TTLS challenge-response and accepting EAP-TTLS as negotiated

12800 Extracted first TLS record; TLS handshake started

...

...

12810 Prepared TLS ServerDone message

...

...

12812 Extracted TLS ClientKeyExchange message

12803 Extracted TLS ChangeCipherSpec message

...

...

12816 TLS handshake succeeded

...

...

11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge 0

12985 Prepared EAP-Request with another EAP-TTLS challenge

11006 Returned RADIUS Access-Challenge 0

11001 Received RADIUS Access-Request

...

...

12971 Extracted EAP-Response containing EAP-TTLS challenge-response 0

11808 Extracted EAP-Response containing EAP-MSCHAP challenge-response for inner method and accepting EAP-MSCHAP as negotiated

...

...

15013 Selected Identity Source - varshaah-ad 0

24430 Authenticating user against Active Directory - varshaah-ad 0

24325 Resolving identity - labuser@varshaah.local 4

24313 Search for matching accounts at join point - varshaah.local 0

24319 Single matching account found in forest - varshaah.local 0

24323 Identity resolution detected single matching account 0

24344 RPC Logon request failed - STATUS_WRONG_PASSWORD, ERROR_INVALID_PASSWORD, labuser@varshaah.local 20

24408 User authentication against Active Directory failed since user has entered the wrong password - varshaah-ad 1

...

...

11823 EAP-MSCHAP authentication attempt failed

...

...

11815 Inner EAP-MSCHAP authentication failed 0

...

...

12976 EAP-TTLS authentication failed 0

...

...

11003 Returned RADIUS Access-Reject

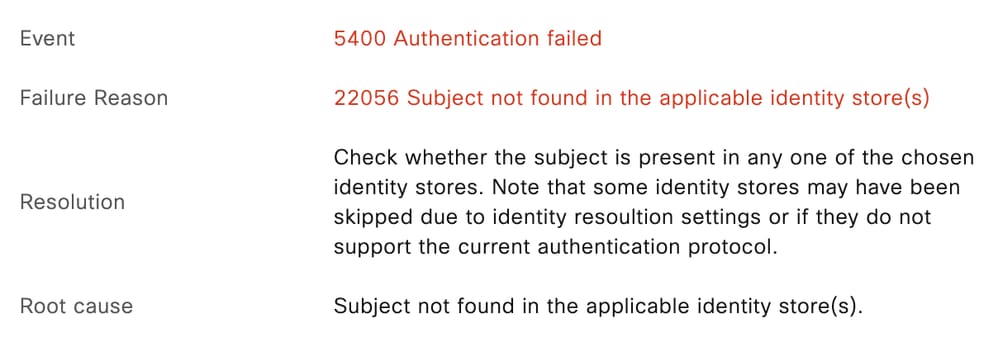

2. Falscher Benutzername:

Wenn ein Benutzer einen falschen Benutzernamen eingibt, werden in den NAM-Protokollen ähnliche Einträge wie diese Ausgabe angezeigt:

3788: DESKTOP-QSCE4P3: Oct 02 2025 15:29:39.923 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11300][comp=SAE]: EAP (4) EAP status: AC_EAP_STATUS_ERR_CLIENT_IDENTITY_REJECTED (eapMessage.c 79) 3789: DESKTOP-QSCE4P3: Oct 02 2025 15:29:39.923 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11300]: EAP-CB: EAP status notification: session-id=1, handle=051558CC, status=AC_EAP_STATUS_ERR_CLIENT_IDENTITY_REJECTED

In den Live-Protokollen der Cisco ISE wird das entsprechende Ereignis wie folgt angezeigt:

Falscher Benutzername

Falscher Benutzername

11001 Received RADIUS Access-Request

11017 RADIUS created a new session

...

...

11507 Extracted EAP-Response/Identity

12983 Prepared EAP-Request proposing EAP-TTLS with challenge

...

...

12978 Extracted EAP-Response containing EAP-TTLS challenge-response and accepting EAP-TTLS as negotiated

12800 Extracted first TLS record; TLS handshake started

...

...

12810 Prepared TLS ServerDone message

...

...

12812 Extracted TLS ClientKeyExchange message

12803 Extracted TLS ChangeCipherSpec message

...

...

12816 TLS handshake succeeded

...

...

11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge

12985 Prepared EAP-Request with another EAP-TTLS challenge

11006 Returned RADIUS Access-Challenge

11001 Received RADIUS Access-Request

...

...

12971 Extracted EAP-Response containing EAP-TTLS challenge-response

11808 Extracted EAP-Response containing EAP-MSCHAP challenge-response for inner method and accepting EAP-MSCHAP as negotiated

...

...

15013 Selected Identity Source - All_AD_Join_Points

24430 Authenticating user against Active Directory - varshaah-ad

24325 Resolving identity - user@varshaah.local

24313 Search for matching accounts at join point - varshaah.local

...

...

24352 Identity resolution failed - ERROR_NO_SUCH_USER

24412 User not found in Active Directory - varshaah-ad

...

...

15013 Selected Identity Source - Internal Users

24210 Looking up User in Internal Users IDStore - user

24216 The user is not found in the internal users identity store

...

...

22056 Subject not found in the applicable identity store(s)

22058 The advanced option that is configured for an unknown user is used

22061 The 'Reject' advanced option is configured in case of a failed authentication request

11823 EAP-MSCHAP authentication attempt failed

...

...

11815 Inner EAP-MSCHAP authentication failed

...

...

12976 EAP-TTLS authentication failed 0

...

...

11504 Prepared EAP-Failure 1

11003 Returned RADIUS Access-Reject

Bekannte Fehler

| Bug-ID | Beschreibung |

| Cisco Bug-ID: 63395 | ISE 3.0 kann REST-ID-Speicher nach Neustart der Services nicht finden |

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

06-Oct-2025

|

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Varshaah KarkalaTechnischer Berater

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback