Externe FMC- und FTD-Authentifizierung mit ISE als RADIUS-Server konfigurieren

Download-Optionen

-

ePub (3.1 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird ein Beispiel für die Konfiguration der externen Authentifizierung für Secure Firewall Management Center und Firewall Threat Defense beschrieben.

Voraussetzungen

Anforderungen

Es wird empfohlen, über Kenntnisse in den folgenden Themen zu verfügen:

- Erstkonfiguration von Cisco Secure Firewall Management Center über GUI und/oder Shell.

- Konfigurieren von Authentifizierungs- und Autorisierungsrichtlinien auf der ISE

- Grundlegendes RADIUS-Wissen

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- vFMC 7.4.2

- vFTD 7.4.2

- ISE 3.3

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Wenn Sie die externe Authentifizierung für Verwaltungs- und Administratorbenutzer des Secure Firewall-Systems aktivieren, überprüft das Gerät die Benutzeranmeldeinformationen mithilfe eines LDAP- (Lightweight Directory Access Protocol) oder RADIUS-Servers, wie in einem externen Authentifizierungsobjekt angegeben.

Externe Authentifizierungsobjekte können von den FMC- und FTD-Geräten verwendet werden. Sie können dasselbe Objekt für die verschiedenen Appliance-/Gerätetypen freigeben oder separate Objekte erstellen.

Externe Authentifizierung für FMC

Sie können mehrere externe Authentifizierungsobjekte für den Zugriff auf die Webschnittstelle konfigurieren. Für den CLI- oder Shell-Zugriff kann nur ein externes Authentifizierungsobjekt verwendet werden.

Externe Authentifizierung für FTD

Für die FTD können Sie nur ein externes Authentifizierungsobjekt aktivieren.

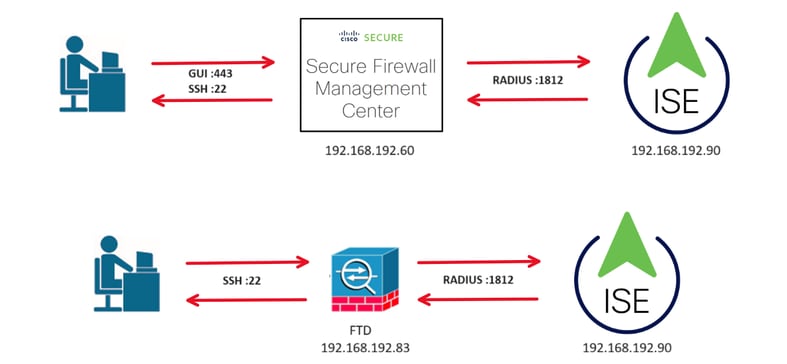

Netzwerktopologie

Konfigurieren

ISE-Konfiguration

Anmerkung: Es gibt mehrere Möglichkeiten, ISE-Authentifizierungs- und Autorisierungsrichtlinien für Network Access Devices (NAD) einzurichten, z. B. für FMC. Das in diesem Dokument beschriebene Beispiel ist ein Referenzpunkt, in dem wir zwei Profile erstellen (eines mit Administratorrechten und das andere mit Lesezugriff) und an die Basislinien für den Zugriff auf Ihr Netzwerk angepasst werden können. Eine oder mehrere Autorisierungsrichtlinien können auf der ISE definiert werden, wobei RADIUS-Attributwerte an das FMC zurückgegeben werden, die dann einer lokalen Benutzergruppe zugeordnet werden, die in der FMC-Systemrichtlinienkonfiguration definiert ist.

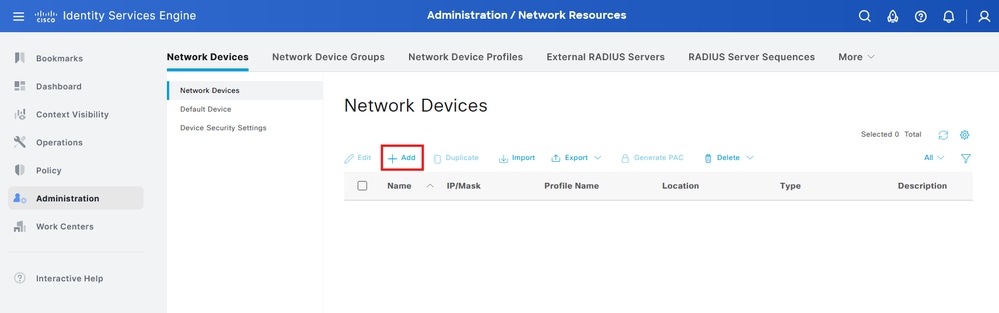

Netzwerkgeräte hinzufügen

Schritt 1. Navigieren Sie zum Burger-Symbol.  in der oberen linken Ecke >Administration > Network Resources > Network Devices > +Add.

in der oberen linken Ecke >Administration > Network Resources > Network Devices > +Add.

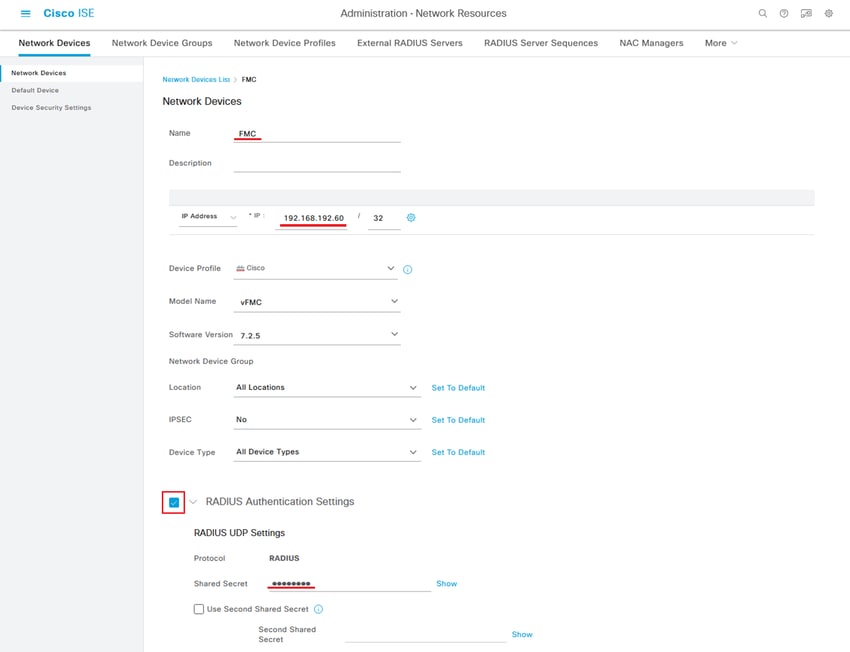

Schritt 2: Zuweisen eines Namens zum Netzwerkgeräteobjekt und Einfügen der FMC-IP-Adresse.

Aktivieren Sie das Kontrollkästchen RADIUS, und definieren Sie einen gemeinsamen geheimen Schlüssel.

Derselbe Schlüssel muss später zur Konfiguration des FMC verwendet werden.

Klicken Sie abschließend auf Speichern.

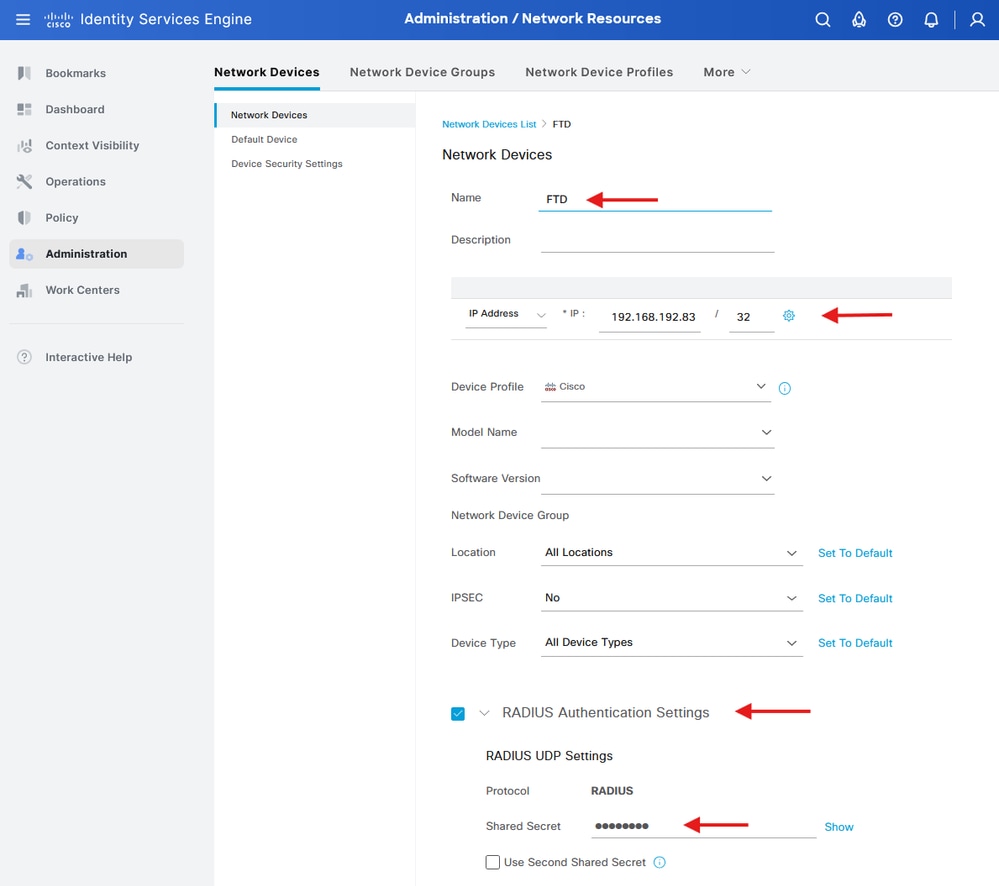

Schritt 2.1. Wiederholen Sie den Vorgang, um das FTD hinzuzufügen.

Weisen Sie dem Netzwerkgeräteobjekt einen Namen zu, und fügen Sie die FTD-IP-Adresse ein.

Aktivieren Sie das Kontrollkästchen RADIUS, und definieren Sie einen gemeinsamen geheimen Schlüssel.

Klicken Sie abschließend auf Speichern.

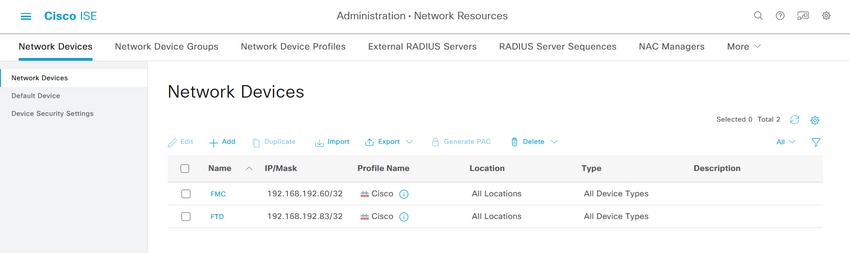

Schritt 2.3: Überprüfen Sie, ob beide Geräte unter "Netzwerkgeräte" angezeigt werden.

Lokale Benutzeridentitätsgruppen und Benutzer erstellen

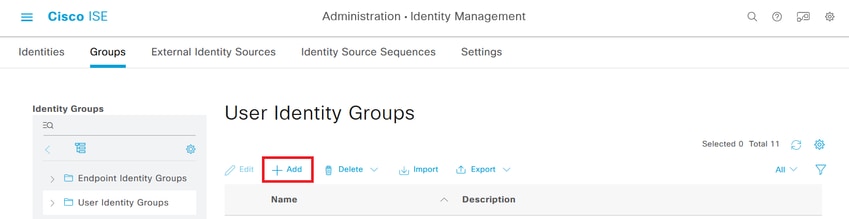

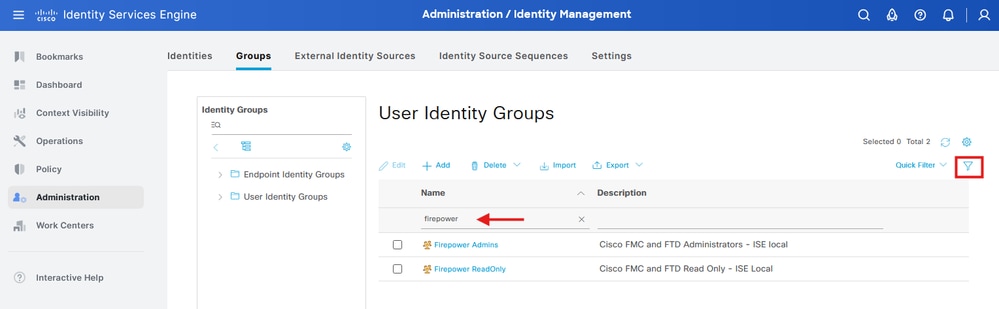

Schritt 3: Erstellen Sie die erforderlichen Benutzeridentitätsgruppen. Zum Burger-Symbol navigieren  in der oberen linken Ecke > Administration > Identity Management > Groups > User Identity Groups > + Add

in der oberen linken Ecke > Administration > Identity Management > Groups > User Identity Groups > + Add

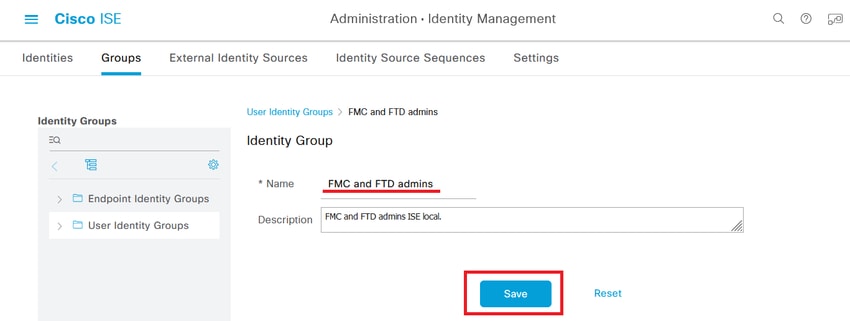

Schritt 4: Geben Sie jeder Gruppe einen Namen, und speichern Sie diese einzeln. In diesem Beispiel erstellen wir eine Gruppe für Administrator-Benutzer und eine weitere Gruppe für schreibgeschützte Benutzer. Erstellen Sie zunächst die Gruppe für den Benutzer mit Administratorrechten.

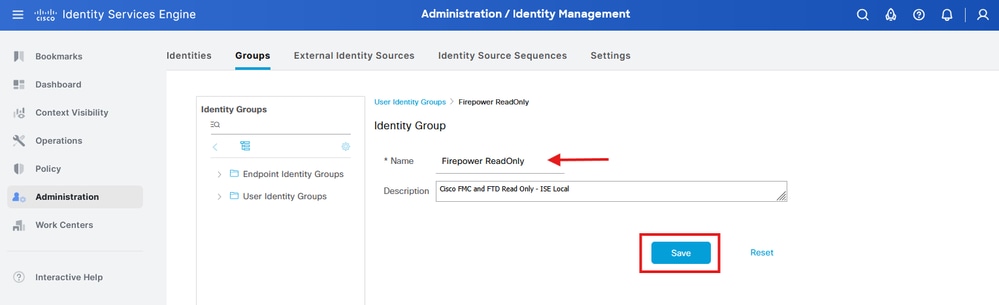

Schritt 4.1. Erstellen Sie die zweite Gruppe für den ReadOnly-Benutzer.

Schritt 4.2. Überprüfen Sie, ob beide Gruppen in der Liste der Benutzeridentitätsgruppen angezeigt werden. Nutzen Sie den Filter, um sie einfach zu finden.

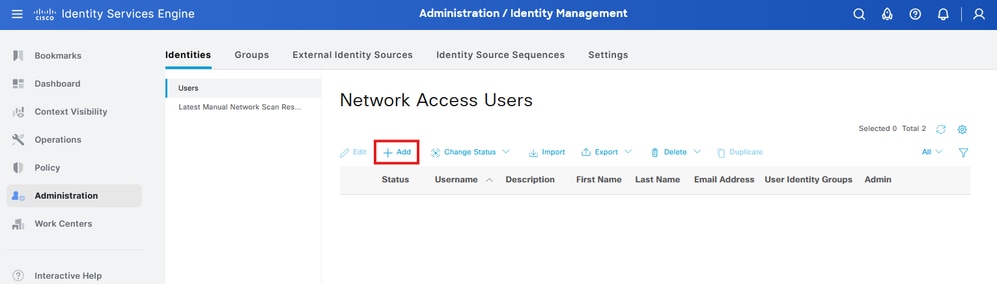

Schritt 5: Erstellen Sie die lokalen Benutzer, und fügen Sie sie ihrer entsprechenden Gruppe hinzu. Navigieren Sie zu  > Administration > Identity Management > Identities > + Add.

> Administration > Identity Management > Identities > + Add.

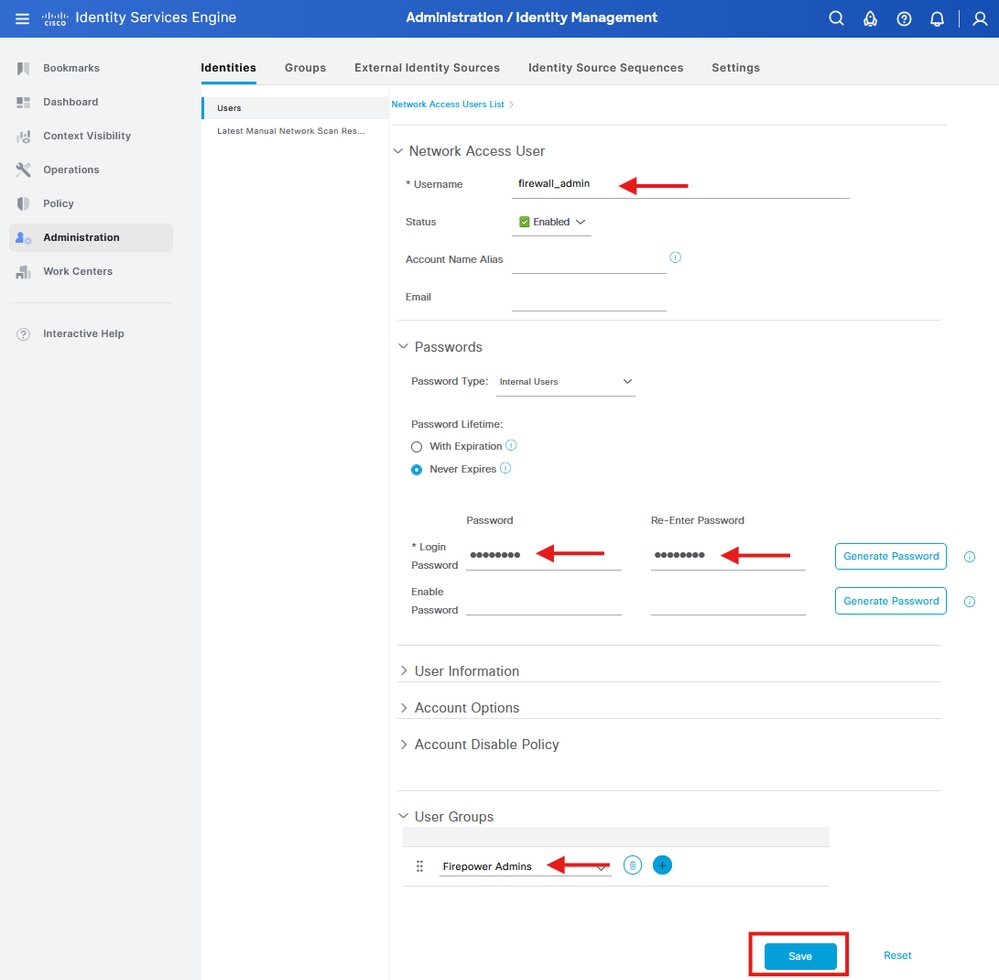

Schritt 5.1. Erstellen Sie zunächst den Benutzer mit Administratorrechten. Weisen Sie ihm einen Namen, ein Kennwort und die Gruppe Firepower Admins zu.

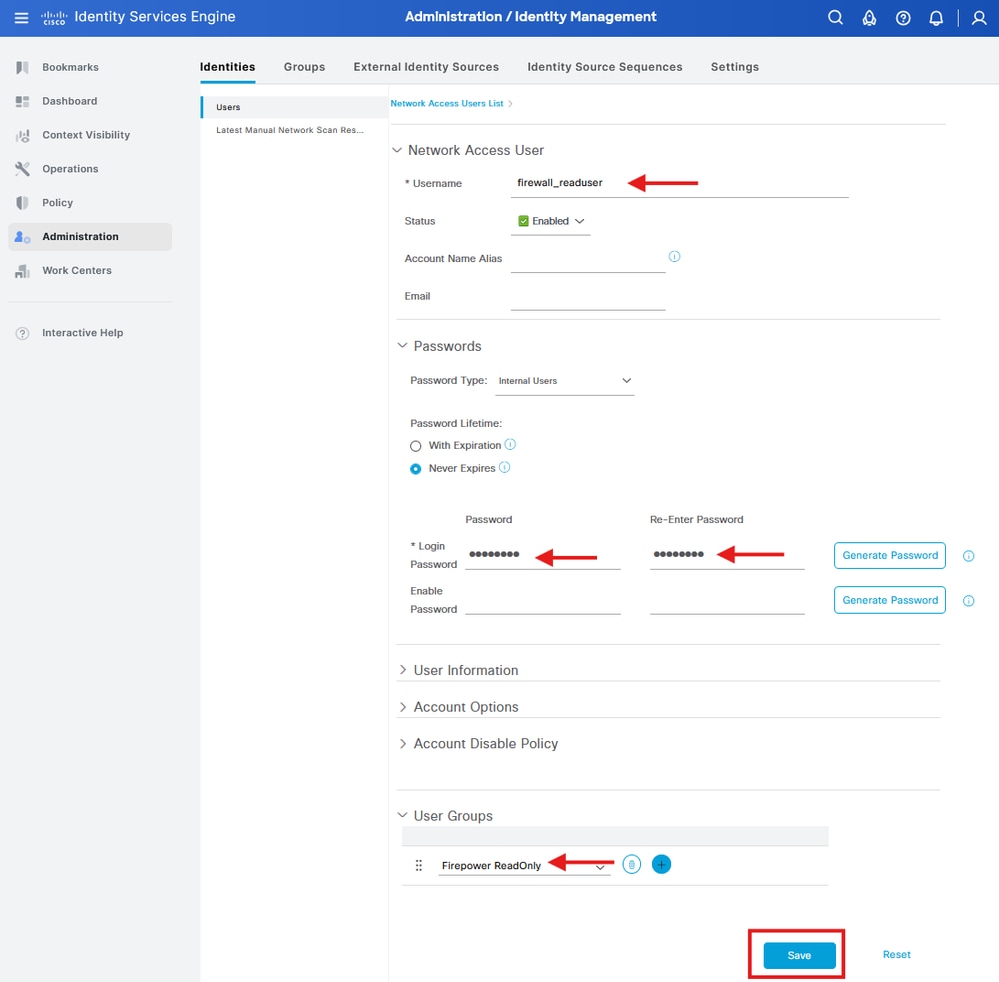

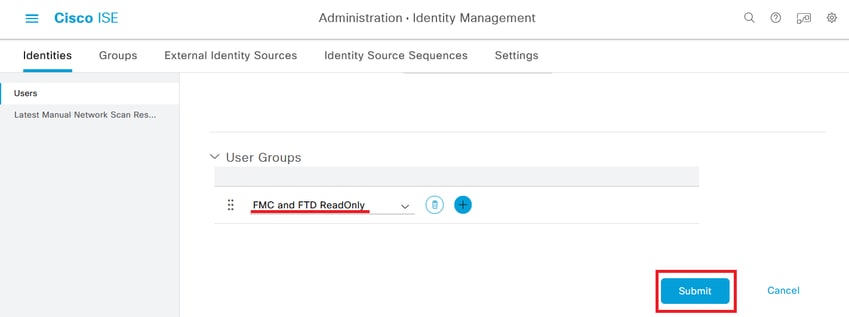

Schritt 5.2. Fügen Sie den Benutzer mit Lesezugriff hinzu. Weisen Sie einen Namen, ein Kennwort und die Gruppe FirePOWER ReadOnly zu.

Erstellen der Autorisierungsprofile

Schritt 6: Erstellen Sie das Autorisierungsprofil für den FMC Web Interface Admin-Benutzer.

Navigieren Sie zu  > Richtlinie > Richtlinienelemente > Ergebnisse > Autorisierung > Autorisierungsprofile > +Hinzufügen.

> Richtlinie > Richtlinienelemente > Ergebnisse > Autorisierung > Autorisierungsprofile > +Hinzufügen.

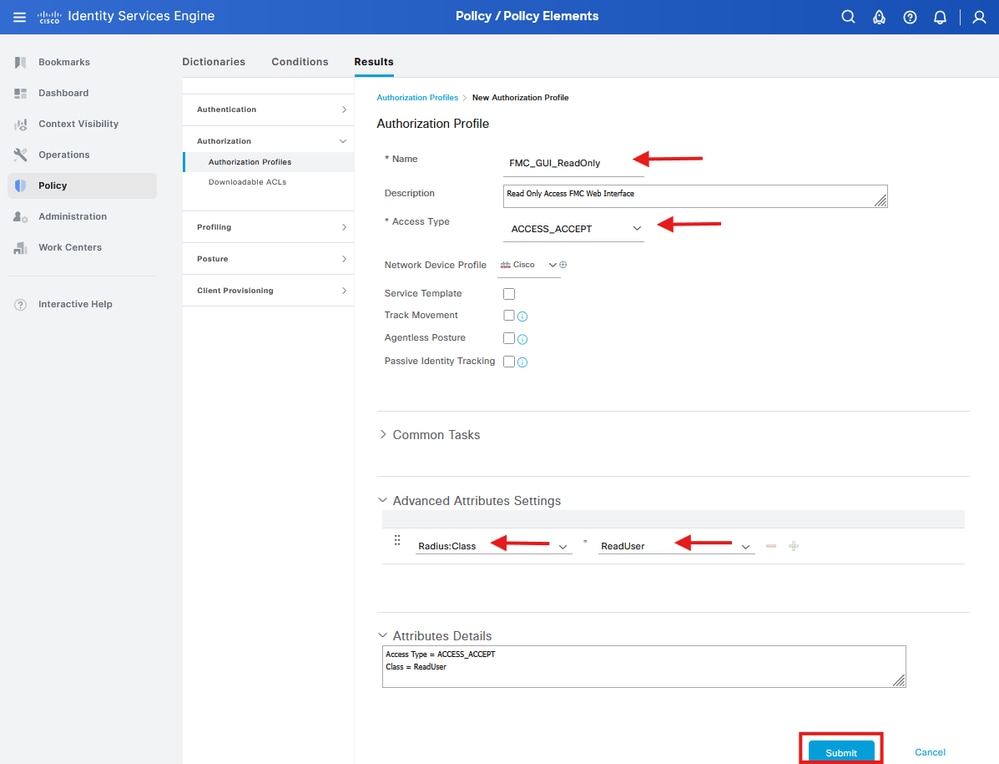

Definieren Sie einen Namen für das Autorisierungsprofil, und belassen Sie den Zugriffstyp als ACCESS_ACCEPT.

Fügen Sie unter Erweiterte Attributeinstellungen einen Radius > Klasse [25] mit dem Wert Administrator hinzu, und klicken Sie auf Senden.

Schritt 6.1. Wiederholen Sie den vorherigen Schritt, um das Autorisierungsprofil für den schreibgeschützten FMC-Webschnittstellen-Benutzer zu erstellen. Erstellen Sie die Radius-Klasse mit dem Wert ReadUser anstelle von Administrator.

Anmerkung: Für FMC (alle Versionen) und FTD (6.2.3 und 6.3) müssen Sie Benutzer für den CLI-Zugriff (Command Line Interface) im FMC External Authentication Object definieren, das ich in Schritt 4 im FMC-Konfigurationsverfahren zeige. Für FTD 6.4 und höher wird empfohlen, Benutzer auf dem RADIUS-Server zu definieren, wie ich im nächsten Schritt zeige.

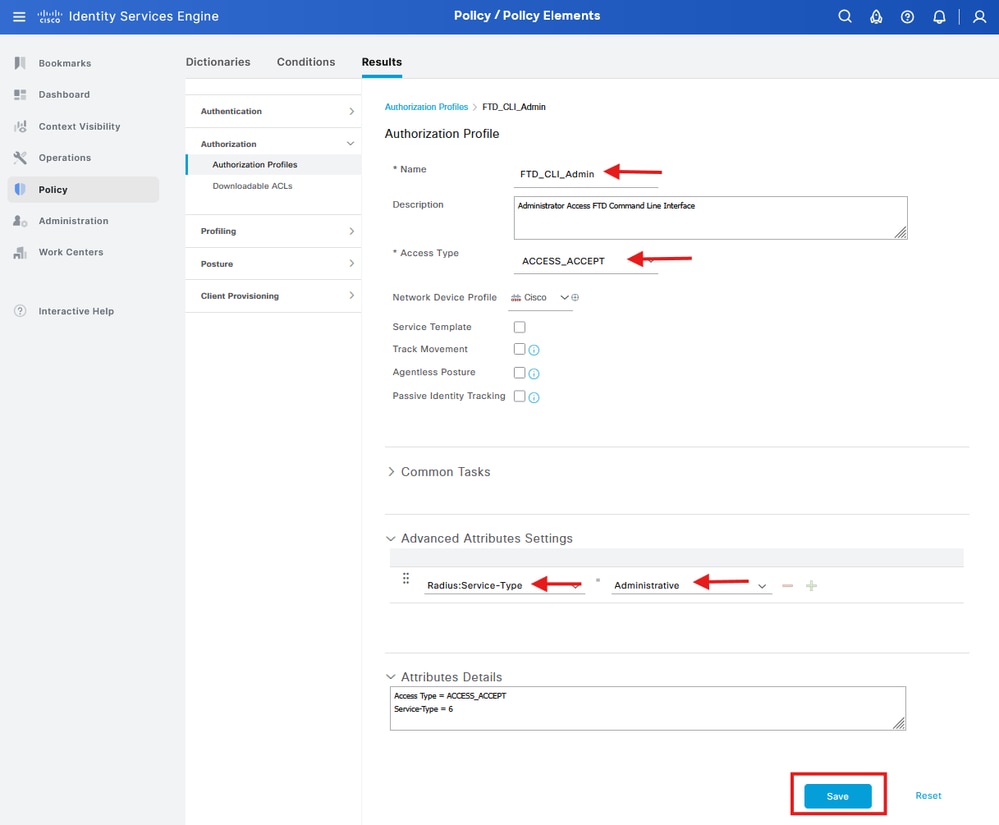

Schritt 7: Erstellen Sie das Autorisierungsprofil für den FTD CLI-Benutzer mit Administratorrechten.

Navigieren Sie zu  > Richtlinie > Richtlinienelemente > Ergebnisse > Autorisierung > Autorisierungsprofile > +Hinzufügen.

> Richtlinie > Richtlinienelemente > Ergebnisse > Autorisierung > Autorisierungsprofile > +Hinzufügen.

Definieren Sie einen Namen für das Autorisierungsprofil, und belassen Sie den Zugriffstyp als ACCESS_ACCEPT.

Fügen Sie unter Erweiterte Attributeinstellungen einen Radius > Servicetyp [6] mit dem Wert Administrative hinzu, und klicken Sie auf Submit (Senden).

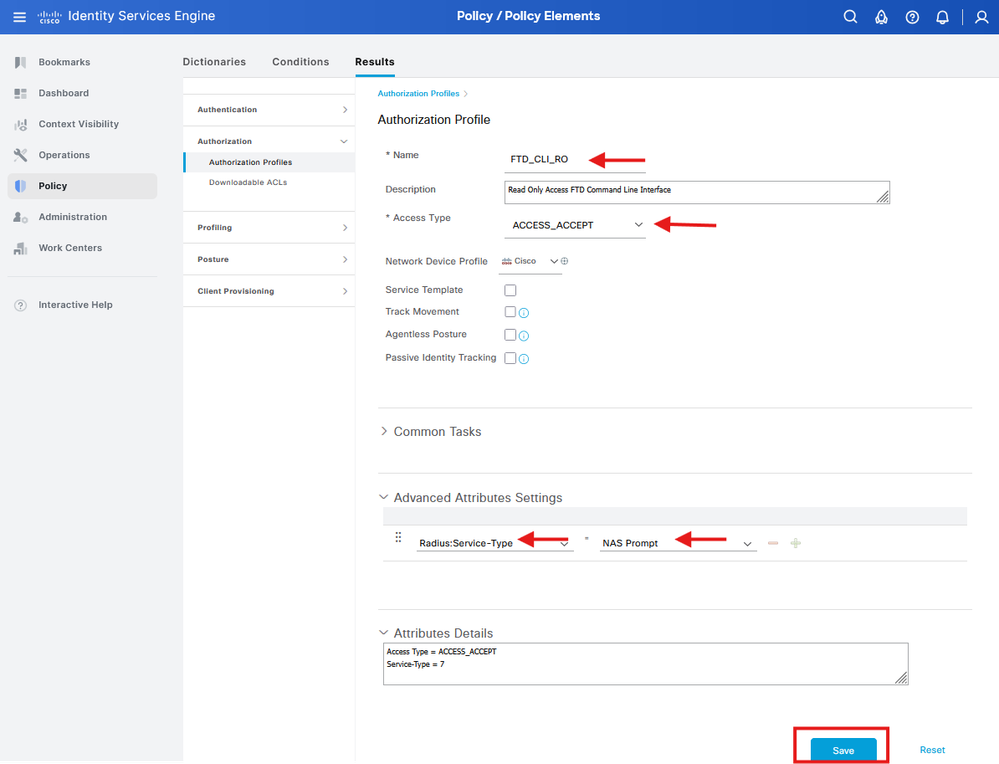

Schritt 7.1. Wiederholen Sie den vorherigen Schritt, um das Autorisierungsprofil für den schreibgeschützten FTD CLI-Benutzer zu erstellen. Erstellen Sie diesmal Radius > Service-Type—[6] mit dem Wert NAS Prompt stattdessen.

Hinzufügen eines neuen Richtliniensatzes

Schritt 8: Erstellen Sie einen Richtliniensatz, der mit der IP-Adresse des FMC übereinstimmt. Auf diese Weise wird verhindert, dass andere Geräte den Benutzern Zugriff gewähren.

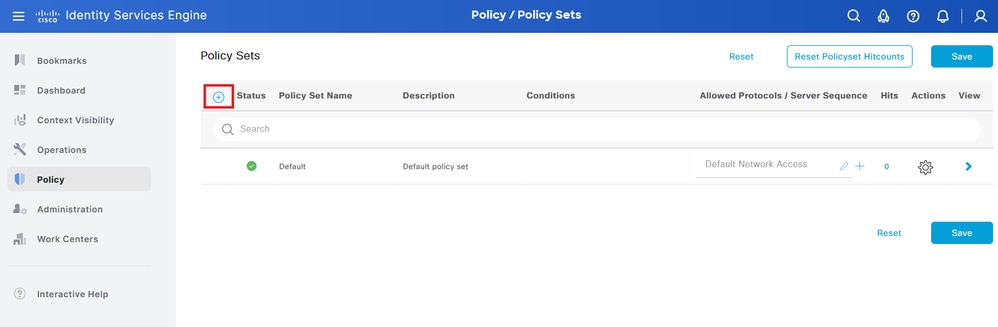

Navigieren Sie zu  > Richtlinie > Richtliniensätze >

> Richtlinie > Richtliniensätze >  in der linken oberen Ecke platziert.

in der linken oberen Ecke platziert.

Schritt 8.1: Eine neue Zeile wird oben in Ihren Policy Sets platziert.

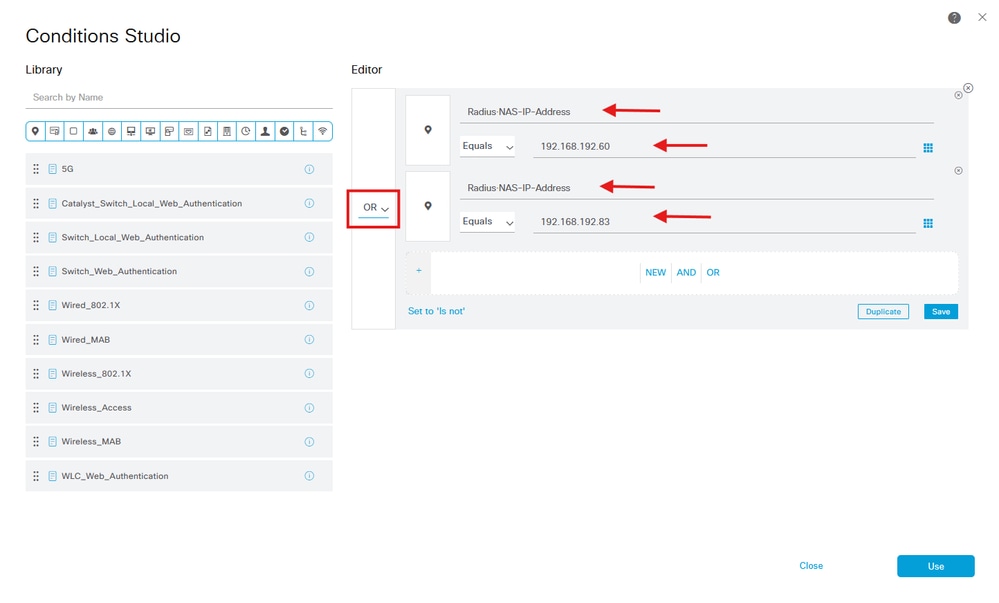

Nennen Sie die neue Richtlinie, und fügen Sie eine Topbedingung für das RADIUS NAS-IP-Address-Attribut hinzu, das mit der FMC-IP-Adresse übereinstimmt.

Fügen Sie eine zweite Bedingung mit ODER Konjunktion hinzu, um die IP-Adresse des FTD einzuschließen.

Klicken Sie auf Verwenden, um die Änderungen beizubehalten und den Editor zu beenden.

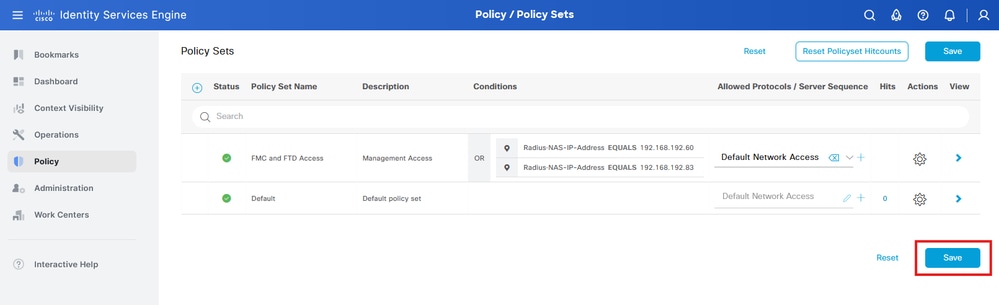

Schritt 8.2. Klicken Sie abschließend auf Speichern.

Tipp: Für diese Übung haben wir die Liste der Standard-Netzwerkzugriffsprotokolle zugelassen. Sie können eine neue Liste erstellen und sie nach Bedarf eingrenzen.

Schritt 9: Zeigen Sie den neuen Richtliniensatz an, indem Sie auf  Symbol am Ende der Zeile platziert.

Symbol am Ende der Zeile platziert.

Erweitern Sie das Menü Authorization Policy (Autorisierungsrichtlinie), und drücken Sie  um eine neue Regel hinzuzufügen, die den Zugriff für Benutzer mit Administratorrechten ermöglicht.

um eine neue Regel hinzuzufügen, die den Zugriff für Benutzer mit Administratorrechten ermöglicht.

Gib ihm einen Namen.

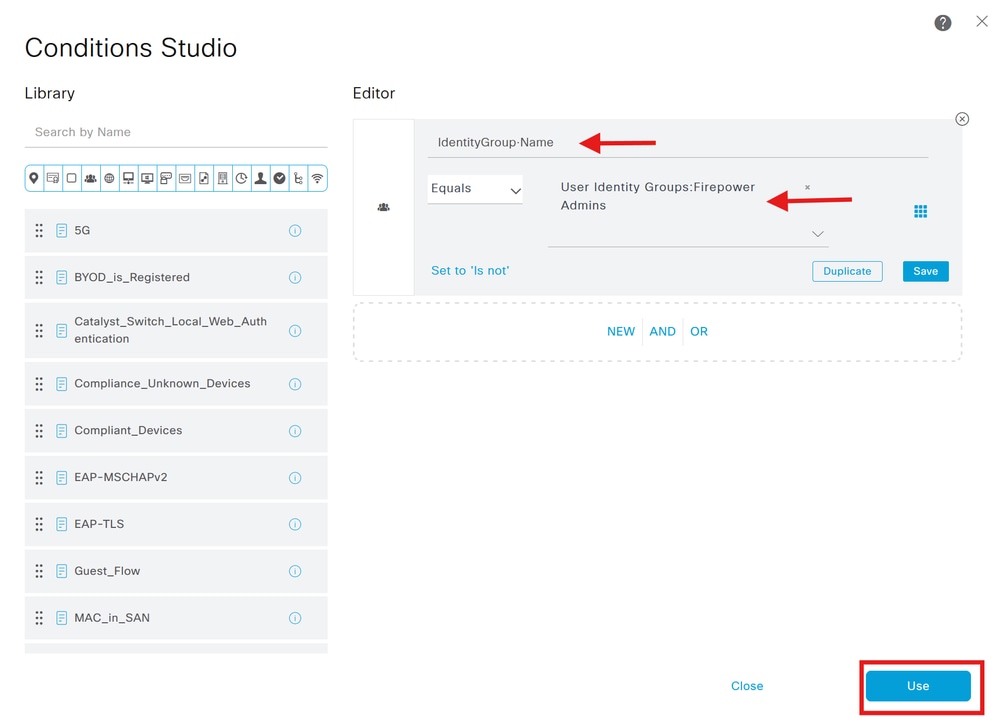

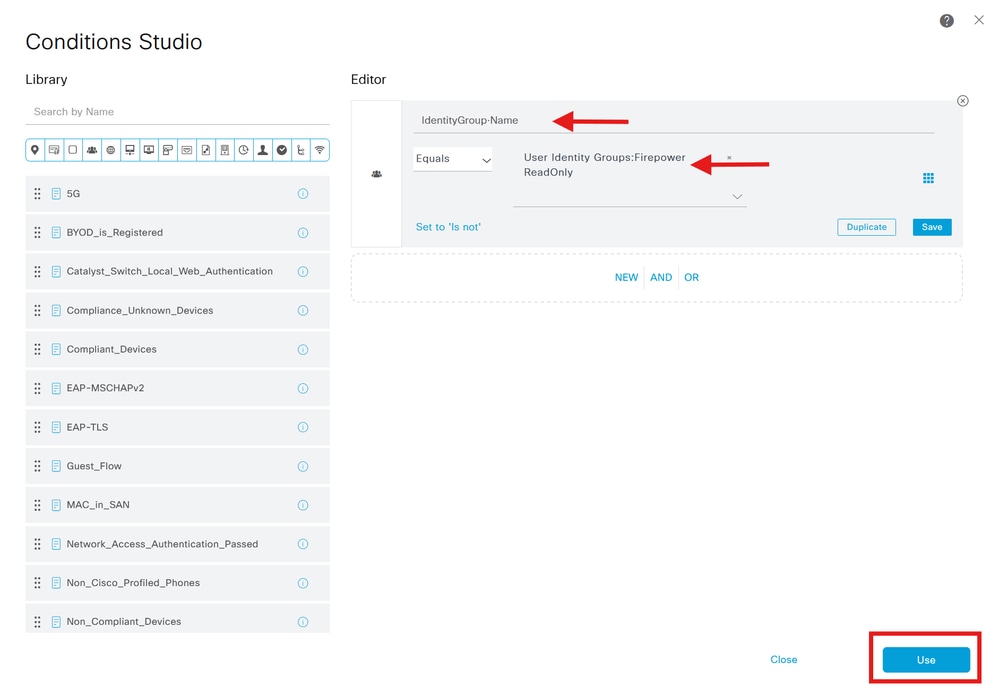

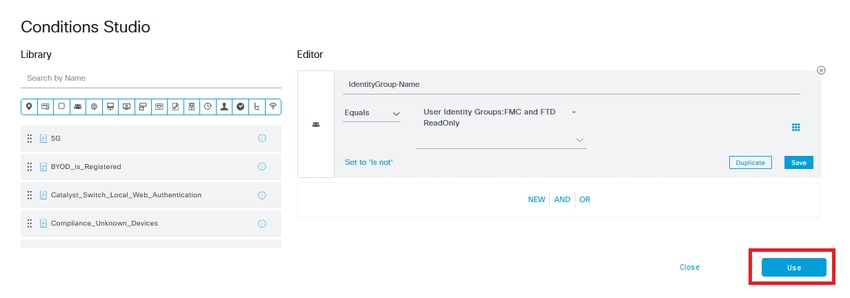

Legen Sie die Bedingungen für die Übereinstimmung der Dictionary-Identitätsgruppe mit Attributname gleich fest, und wählen Sie Benutzeridentitätsgruppen aus: FirePOWER-Administratoren (der in Schritt 4 erstellte Gruppenname) und klicken auf Verwenden.

Schritt 10: Klicken Sie auf  um eine zweite Regel hinzuzufügen, die den Zugriff für Benutzer mit Leseberechtigung zulässt.

um eine zweite Regel hinzuzufügen, die den Zugriff für Benutzer mit Leseberechtigung zulässt.

Gib ihm einen Namen.

Legen Sie die Bedingungen fest, unter denen die Dictionary-Identitätsgruppe mit dem Attributnamen gleich den Benutzeridentitätsgruppen übereinstimmt: FirePOWER ReadOnly (der in Schritt 4.1 erstellte Gruppenname) und klicken auf Verwenden.

Schritt 11: Legen Sie die Autorisierungsprofile für jede Regel fest, und klicken Sie auf Speichern.

FMC-Konfiguration

ISE RADIUS-Server für FMC-Authentifizierung hinzufügen

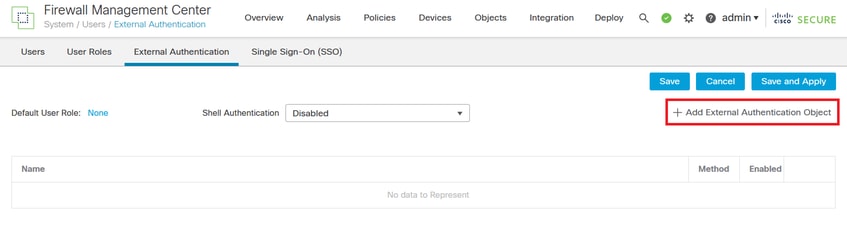

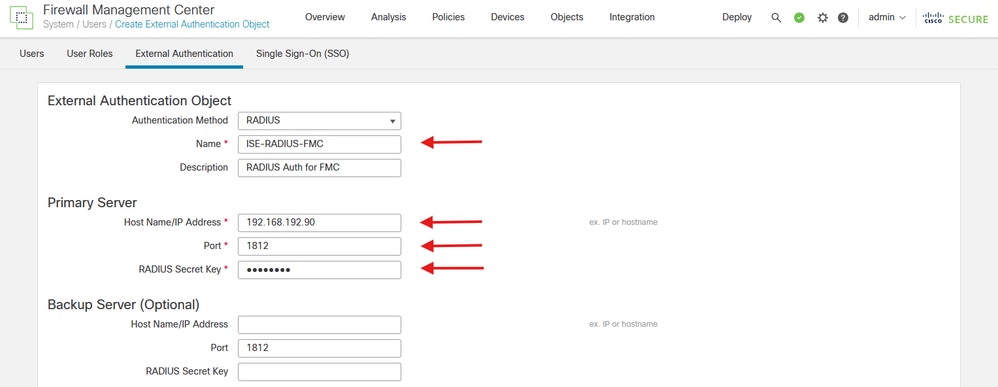

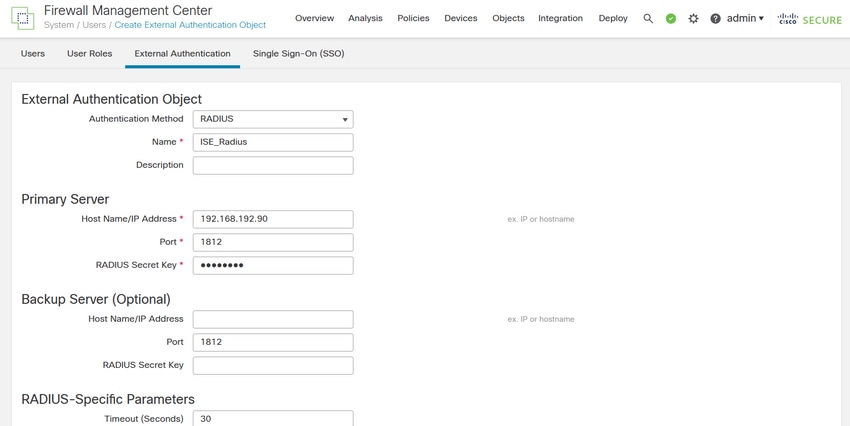

Schritt 1: Erstellen Sie das externe Authentifizierungsobjekt unter System > Users > External Authentication > + Add External Authentication Object.

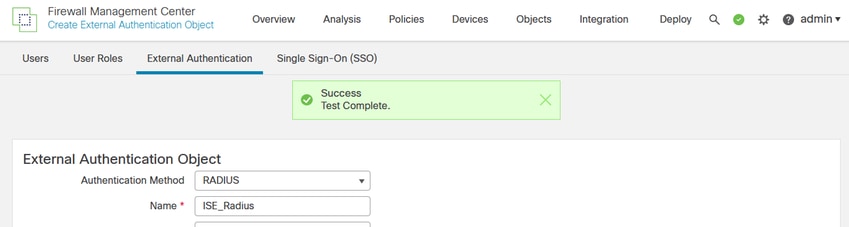

Schritt 2. Wählen Sie RADIUS als Authentifizierungsmethode aus.

Geben Sie unter External Authentication Object einen Namen für das neue Objekt ein.

Fügen Sie als Nächstes in der Einstellung für den primären Server die ISE-IP-Adresse und den gleichen geheimen RADIUS-Schlüssel ein, den Sie in Schritt 2 Ihrer ISE-Konfiguration verwendet haben.

Schritt 3. Fügen Sie die RADIUS Class-Attributwerte ein, die in den Schritten 6 und 7 der ISE-Konfiguration konfiguriert wurden: Administrator bzw. ReadUser für firewall_admin und firewall_readuser.

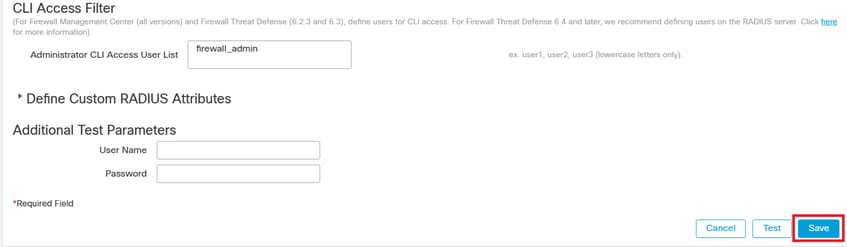

Schritt 4: Tragen Sie in der Benutzerliste für den Administrator-CLI-Zugriff unter CLI-Zugriffsfilter den Benutzernamen ein, der über CLI-Zugriff auf das FMC verfügen muss.

Klicken Sie abschließend auf Speichern.

Anmerkung: In diesem Verfahren definieren wir Benutzer auf dem RADIUS-Server mithilfe des Service-Type-Attributs, um zu verhindern, dass ReadOnly-Benutzer CLI-Zugriff auf das FTD mit Expertenrechten erhalten.

Für den Zugriff auf die FMC-CLI müssen Sie diese Benutzerliste verwenden.

Vorsicht: Jeder Benutzer mit CLI-Zugriff auf das FMC kann über den Expertenbefehl Zugriff auf die Linux-Shell erhalten. Linux-Shell-Benutzer können Root-Berechtigungen erhalten, was ein Sicherheitsrisiko darstellen kann. Stellen Sie sicher, dass Sie die Liste der Benutzer mit CLI- oder Linux-Shell-Zugriff einschränken.

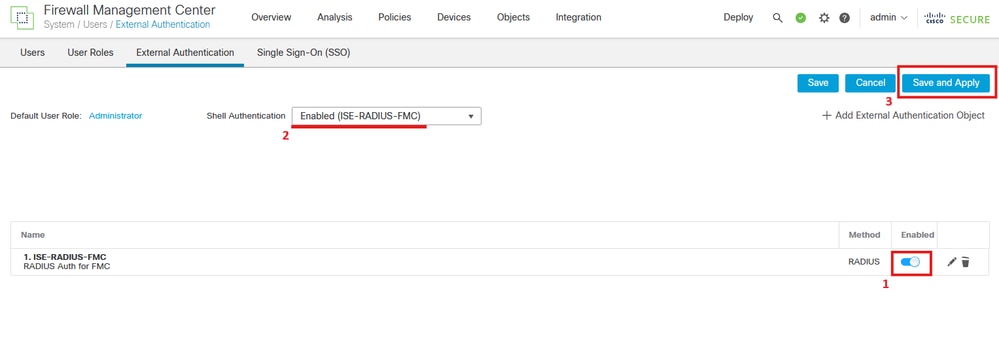

Schritt 5: Aktivieren Sie das neue Objekt. Legen Sie es als Shell Authentication method for FMC fest, und klicken Sie auf Save and Apply.

FTD-Konfiguration

ISE RADIUS-Server für FTD-Authentifizierung hinzufügen

Anmerkung: Sie können dasselbe Objekt für das Management Center und die Geräte freigeben oder separate Objekte erstellen, je nachdem, wo Sie die Benutzer definieren möchten und welche Autorisierungsebene sie haben müssen. In diesem Szenario definieren wir die Benutzer auf dem RADIUS-Server. Daher müssen wir separate Objekte für den Schutz vor Bedrohungen und das Management Center erstellen.

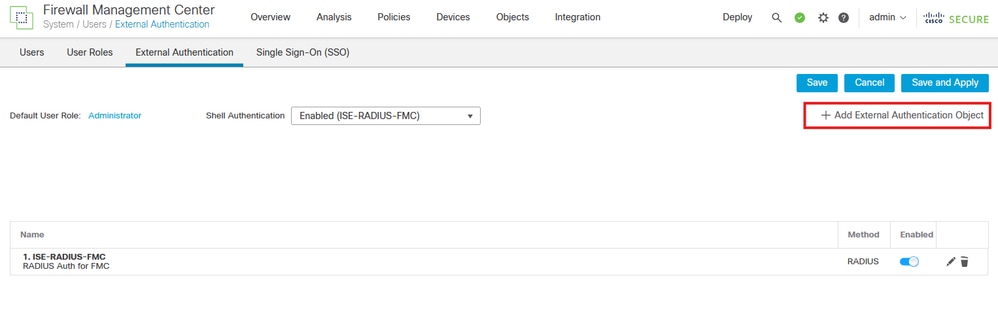

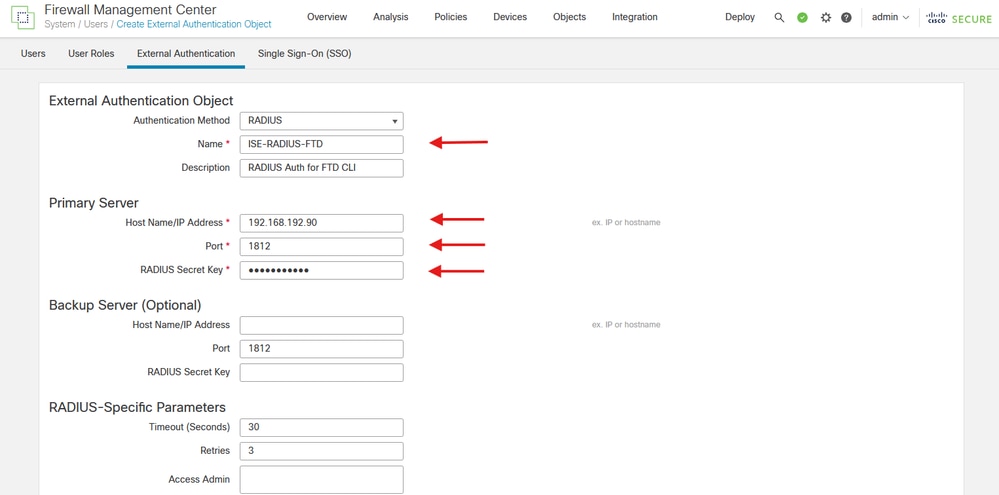

Schritt 1: Erstellen Sie wie beim FMC das externe Authentifizierungsobjekt unter System > Users > External Authentication > + Add External Authentication Object (System > Benutzer > externe Authentifizierung > + Externes Authentifizierungsobjekt hinzufügen).

Schritt 2. Wählen Sie RADIUS als Authentifizierungsmethode aus.

Geben Sie unter External Authentication Object einen Namen für das neue Objekt ein.

Fügen Sie als Nächstes in der Einstellung für den primären Server die ISE-IP-Adresse und den gleichen geheimen RADIUS-Schlüssel ein, den Sie in Schritt 2.1 Ihrer ISE-Konfiguration verwendet haben. Klicken Sie auf Save (Speichern).

Warnung: Der Timeout-Bereich ist für FTD und FMC unterschiedlich. Wenn Sie ein Objekt gemeinsam nutzen und den Standardwert von 30 Sekunden ändern, achten Sie darauf, dass der kleinere Timeout-Bereich (1-300 Sekunden) für FTD-Geräte nicht überschritten wird. Wenn Sie den Wert für die Zeitüberschreitung auf einen höheren Wert festlegen, funktioniert die RADIUS-Konfiguration zur Abwehr von Bedrohungen nicht.

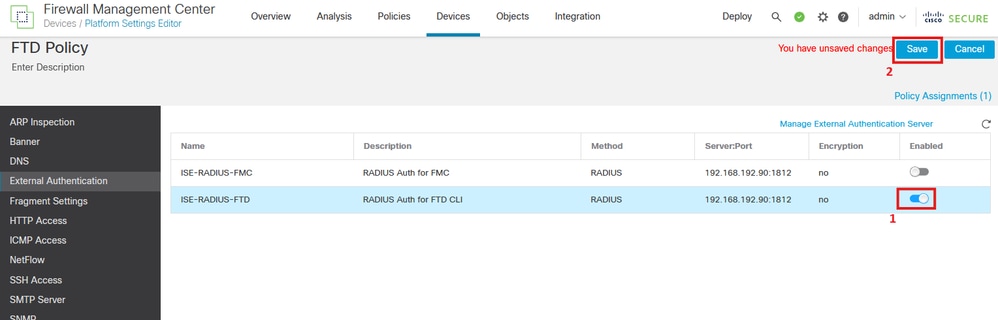

Aktivieren des RADIUS-Servers

Schritt 1: Navigieren Sie in der FMC-GUI zu Devices (Geräte) > Platform Settings (Plattformeinstellungen). Bearbeiten Sie Ihre aktuelle Richtlinie, oder erstellen Sie eine neue, wenn Ihnen keine FTD-Richtlinie zugewiesen ist, auf die Sie Zugriff benötigen. Aktivieren Sie den RADIUS-Server unter Externe Authentifizierung, und klicken Sie auf Speichern.

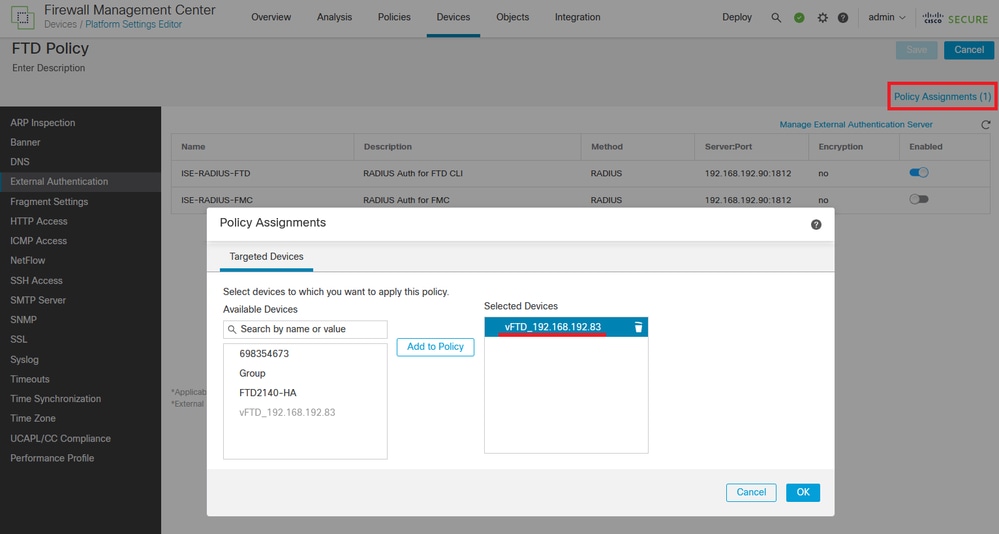

Schritt 2: Vergewissern Sie sich, dass das FTD, auf das Sie zugreifen müssen, unter Richtlinienzuweisungen als ausgewähltes Gerät aufgeführt ist.

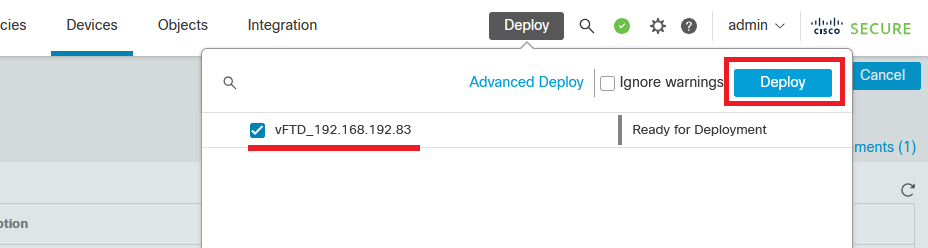

Schritt 3: Stellen Sie die Änderungen bereit.

Anmerkung: Wenn Sie zuvor einen vorhandenen externen Benutzernamen als internen Benutzer mit dem Befehl configure user add konfiguriert haben, vergleicht die Bedrohungsabwehr zunächst das Kennwort mit dem internen Benutzer, und wenn dies fehlschlägt, überprüft sie den RADIUS-Server. Beachten Sie, dass Sie später keinen internen Benutzer mit demselben Namen wie ein externer Benutzer hinzufügen können, da die Bereitstellung fehlschlägt. werden nur vorhandene interne Benutzer unterstützt.

Überprüfung

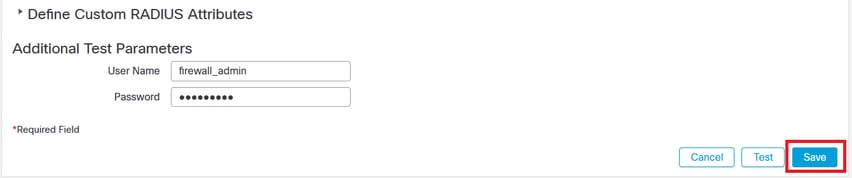

- Testen Sie, ob die neue Bereitstellung ordnungsgemäß funktioniert.

- Navigieren Sie in der FMC-GUI zu den RADIUS-Servereinstellungen, und scrollen Sie nach unten zum Abschnitt Zusätzliche Testparameter.

- Geben Sie einen Benutzernamen und ein Kennwort für den ISE-Benutzer ein, und klicken Sie auf Test.

- Ein erfolgreicher Test zeigt oben im Browserfenster die grüne Meldung Success Test Complete (Erfolgstest abgeschlossen) an.

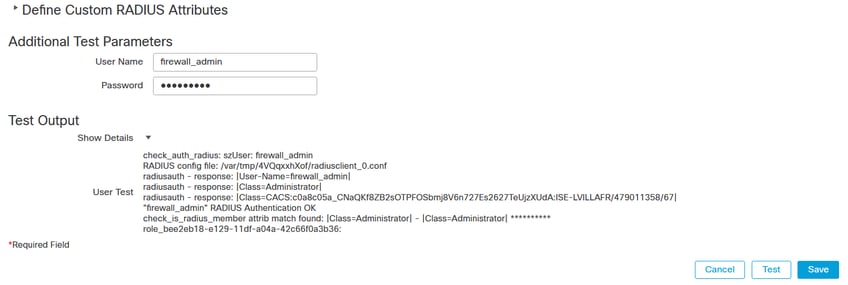

- Sie können die Details unter Testausgabe für weitere Informationen erweitern.

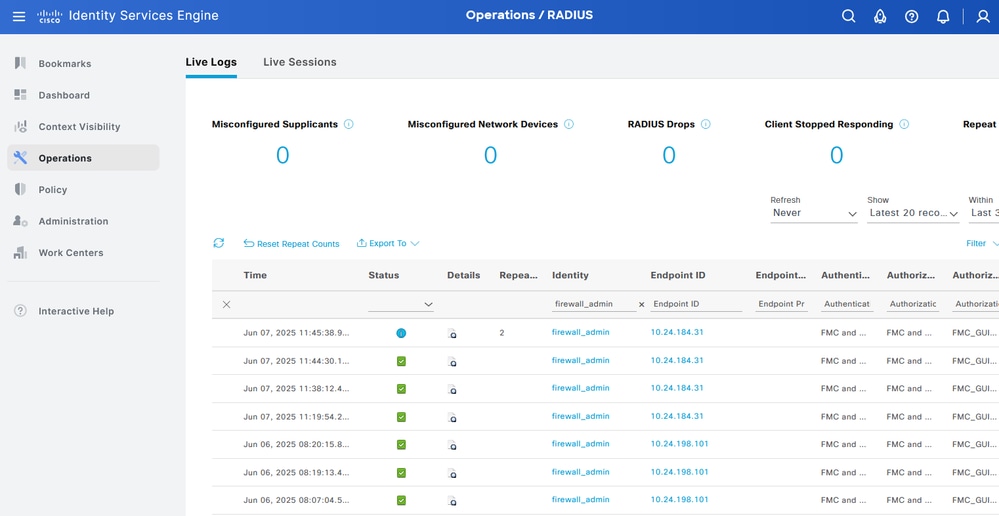

- Überprüfen Sie die Authentifizierungsanforderung und -antwort in Ihrem ISE RADIUS unter Operations > RADIUS > Live Logs (Betrieb > RADIUS > Live-Protokolle).

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

02-Oct-2023

|

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Laura VillafrancaTechnical Consulting Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback