Konfigurieren eines IKEv2-IPv6-Site-to-Site-Tunnels zwischen ASA und FTD

Download-Optionen

-

ePub (3.2 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Einleitung

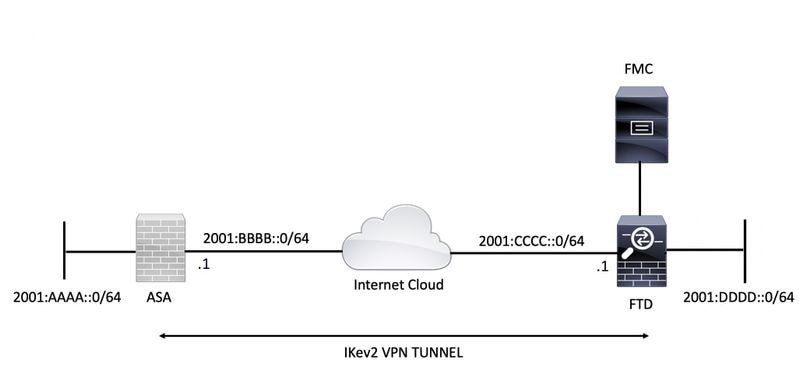

Dieses Dokument enthält ein Konfigurationsbeispiel für die Einrichtung eines IPv6-Site-to-Site-Tunnels zwischen einer ASA (Adaptive Security Appliance) und FTD (Firepower Threat Defense) unter Verwendung des IKEv2-Protokolls (Internet Key Exchange Version 2). Die Konfiguration umfasst eine End-to-End-IPv6-Netzwerkkonnektivität mit ASA und FTD als VPN-Terminierungsgeräte.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Grundlegende Kenntnisse der ASA CLI-Konfiguration

- Grundlegende Kenntnisse der IKEv2- und IPSEC-Protokolle

- IPv6-Adressierung und -Routing

- Grundlegendes Verständnis der FTD-Konfiguration über FMC

Verwendete Komponenten

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco ASAv mit 9.6.(4)12

- Cisco FTDv mit 6.5.0

- Cisco FMCv mit 6.6.0

Konfigurieren

Netzwerkdiagramm

ASA-Konfiguration

In diesem Abschnitt wird die für die ASA erforderliche Konfiguration beschrieben.

Schritt 1: Konfigurieren der ASA-Schnittstellen

interface GigabitEthernet0/0

nameif outside

security-level 0

ipv6 address 2001:bbbb::1/64

ipv6 enable

interface GigabitEthernet0/1

nameif inside

security-level 100

ipv6 address 2001:aaaa::1/64

ipv6 enable

Schritt 2: Festlegen einer IPv6-Standardroute.

ipv6 route outside ::/0 2001:bbbb::2

Schritt 3: Konfigurieren Sie die IKEv2-Richtlinie, und aktivieren Sie IKEv2 auf der externen Schnittstelle.

crypto ikev2 policy 1

encryption aes-256

integrity sha256

group 14

prf sha256

lifetime seconds 86400

crypto ikev2 enable outside

Schritt 4: Konfigurieren der Tunnelgruppe

tunnel-group 2001:cccc::1 type ipsec-l2l

tunnel-group 2001:cccc::1 ipsec-attributes

ikev2 remote-authentication pre-shared-key cisco123

ikev2 local-authentication pre-shared-key cisco123

Schritt 5: Erstellen Sie die Objekte und die Zugriffskontrollliste (Access Control List, ACL), um den gewünschten Datenverkehr abzugleichen.

object-group network local-network

network-object 2001:aaaa::/64

object-group network remote-network

network-object 2001:dddd::/64

access-list CRYPTO_ACL extended permit ip object-group local-network object-group remote-network

Schritt 6: Konfigurieren Sie die NAT-Regeln (Network Address Translation) für den interessanten Datenverkehr.

nat (inside,outside) source static local-network local-network destination static remote-network remote-network no-proxy-arp route-lookup

Schritt 7: Konfigurieren des IKEv2 IPSec-Angebots

crypto ipsec ikev2 ipsec-proposal ikev2_aes256

protocol esp encryption aes-256

protocol esp integrity sha-1

Schritt 8: Stellen Sie die Crypto Map ein, und wenden Sie sie auf die externe Schnittstelle an.

crypto map VPN 1 match address CRYPTO_ACL

crypto map VPN 1 set peer 2001:cccc::1

crypto map VPN 1 set ikev2 ipsec-proposal ikev2_aes256

crypto map VPN 1 set reverse-route

crypto map VPN interface outside

FTD-Konfiguration

Dieser Abschnitt enthält Anweisungen zum Konfigurieren eines FTD mithilfe von FMC.

Definieren der VPN-Topologie

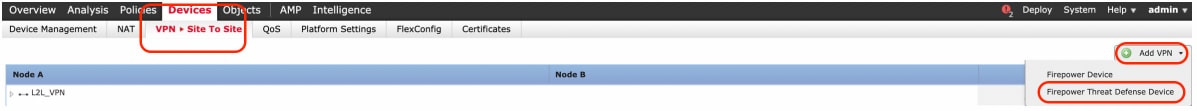

Schritt 1: Navigieren Sie zu Geräte > VPN > Site-to-Site.

Wählen Sie "VPN hinzufügen" und dann "Firepower Threat Defense Device" aus, wie in diesem Bild gezeigt.

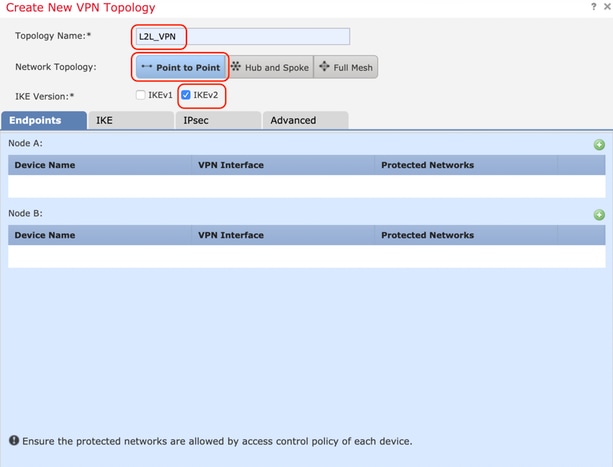

Schritt 2: Das Kästchen "Neue VPN-Topologie erstellen" wird angezeigt. Vergeben Sie dem VPN einen leicht identifizierbaren Namen.

Netzwerktopologie: Point-to-Point

IKE-Version: IKEv2

In diesem Beispiel ist bei der Auswahl von Endpunkten Knoten A die FTD. Knoten B ist die ASA. Klicken Sie auf das grüne Pluszeichen, um der Topologie Geräte hinzuzufügen.

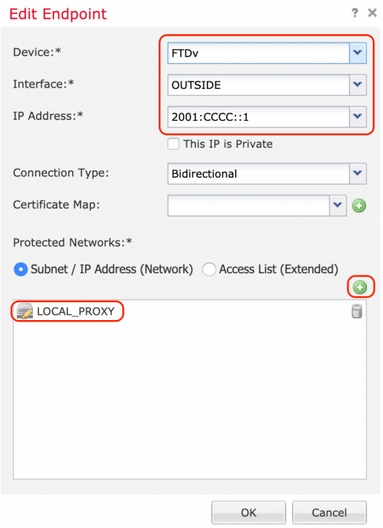

Schritt 3: Fügen Sie die FTD als ersten Endpunkt hinzu.

Wählen Sie die Schnittstelle aus, auf die die Crypto Map angewendet wird. Die IP-Adresse sollte automatisch aus der Gerätekonfiguration übernommen werden.

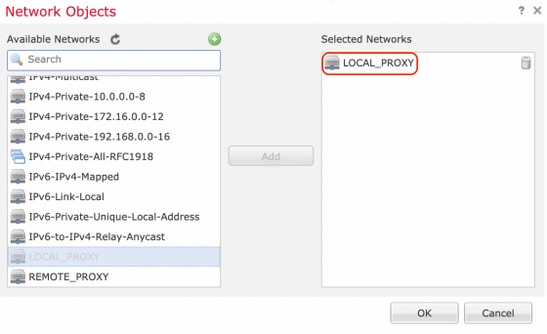

Klicken Sie auf das grüne Pluszeichen unter "Protected Networks" (Geschützte Netzwerke), um Subnetze auszuwählen, die über diesen VPN-Tunnel verschlüsselt werden. In diesem Beispiel besteht das "Local Proxy"-Netzwerkobjekt auf dem FMC aus dem IPv6-Subnetz "2001:DDDD::/64".

Mit dem obigen Schritt ist die FTD-Endpunktkonfiguration abgeschlossen.

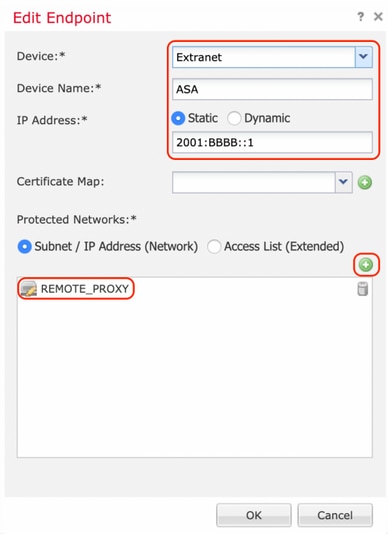

Schritt 4: Klicken Sie auf das grüne Pluszeichen für Knoten B, bei dem es sich um eine ASA im Konfigurationsbeispiel handelt. Geräte, die nicht vom FMC verwaltet werden, gelten als Extranet. Hinzufügen eines Gerätenamens und einer IP-Adresse

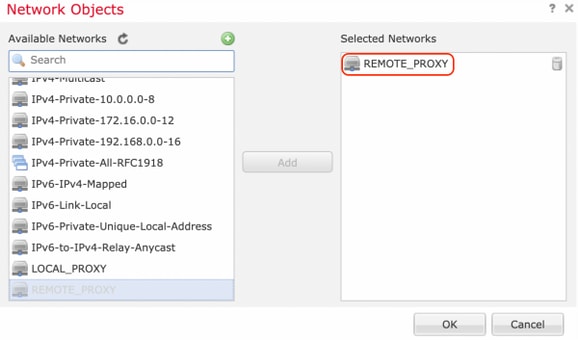

Schritt 5: Klicken Sie auf das grüne Pluszeichen, um geschützte Netzwerke hinzuzufügen.

Schritt 6: Wählen Sie die zu verschlüsselnden ASA-Subnetze aus, und fügen Sie sie den ausgewählten Netzwerken hinzu.

'Remote-Proxy' ist in diesem Beispiel das ASA-Subnetz '2001:AAAA::/64'.

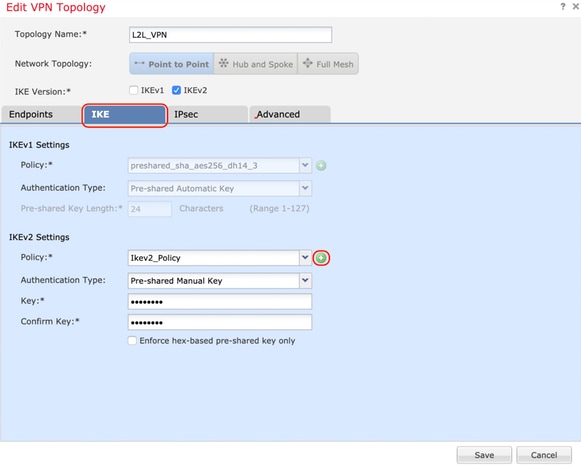

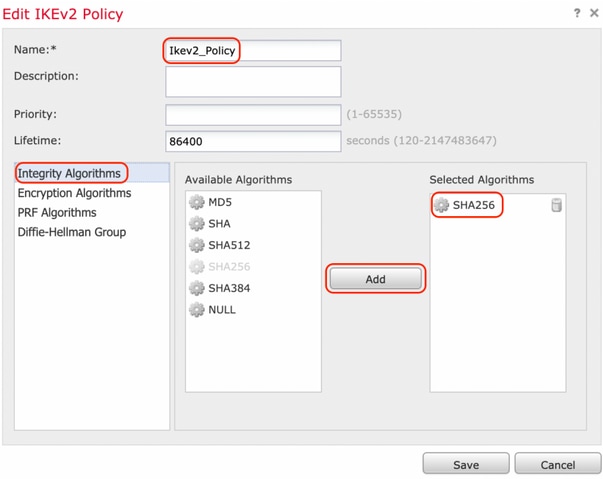

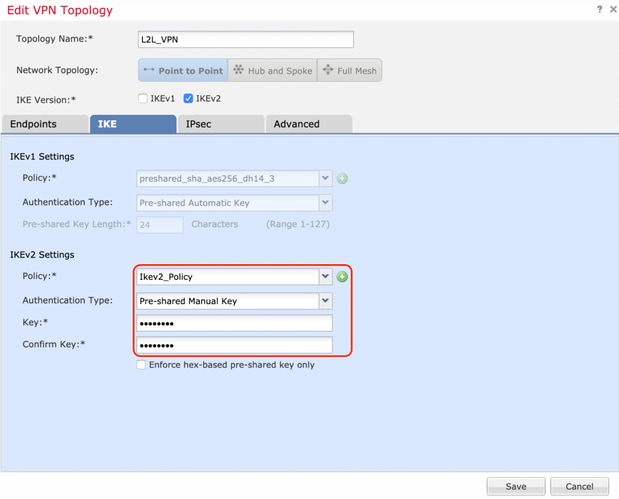

IKE-Parameter konfigurieren

Schritt 1: Geben Sie auf der Registerkarte IKE die Parameter für den IKEv2-Erstaustausch an. Klicken Sie auf das grüne Pluszeichen, um eine neue IKE-Richtlinie zu erstellen.

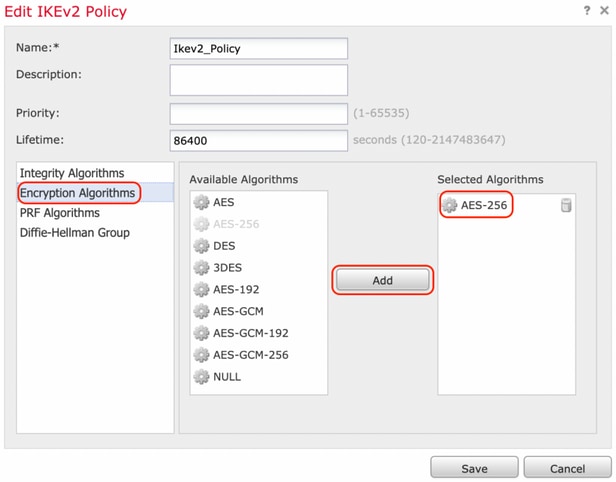

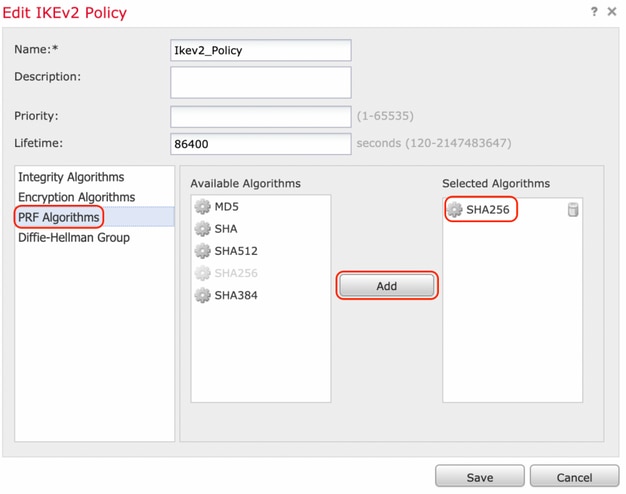

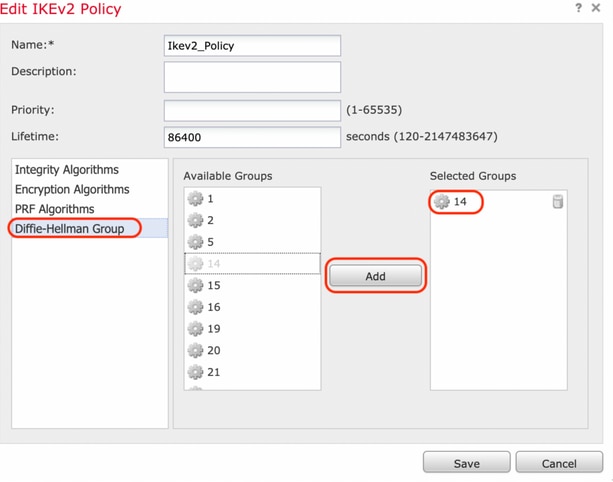

Schritt 2: Geben Sie in der neuen IKE-Richtlinie eine Prioritätsnummer sowie die Lebensdauer von Phase 1 der Verbindung an. In diesem Handbuch werden folgende Parameter für den ersten Austausch verwendet:

Integrität (SHA256)

Verschlüsselung (AES-256),

PRF (SHA256) und

Diffie-Hellman-Gruppe (Gruppe 14)

Alle IKE-Richtlinien auf dem Gerät werden an den Remote-Peer gesendet, unabhängig davon, was im ausgewählten Richtlinienabschnitt enthalten ist. Die erste Übereinstimmung zwischen dem Remote-Peer und der VPN-Verbindung wird ausgewählt.

[Optional] Wählen Sie im Prioritätsfeld aus, welche Richtlinie zuerst gesendet werden soll. Priorität 1 wird zuerst gesendet.

Schritt 3: Nachdem die Parameter hinzugefügt wurden, wählen Sie die oben konfigurierte Richtlinie und den Authentifizierungstyp aus.

Wählen Sie die Option Pre-shared Manual Key (Vorinstallierter manueller Schlüssel). Für dieses Handbuch wird der vorinstallierte Schlüssel "cisco123" verwendet.

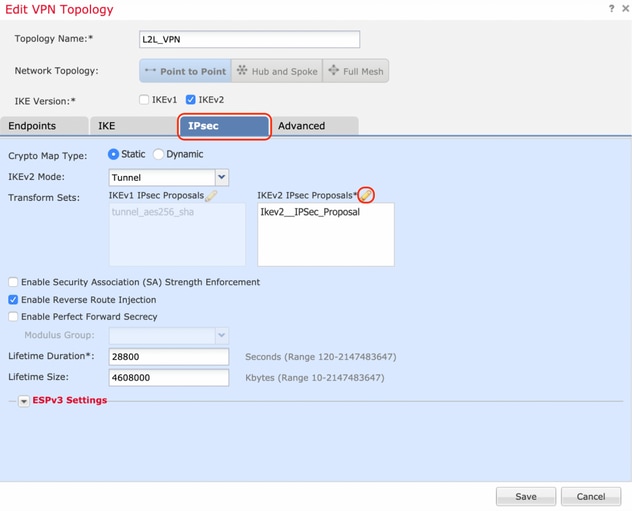

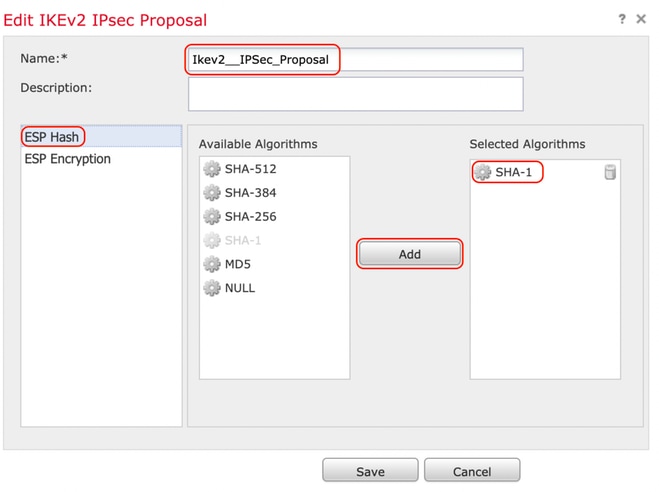

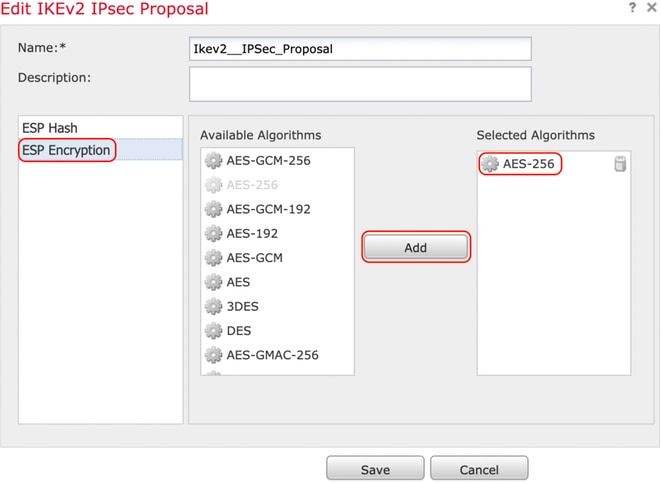

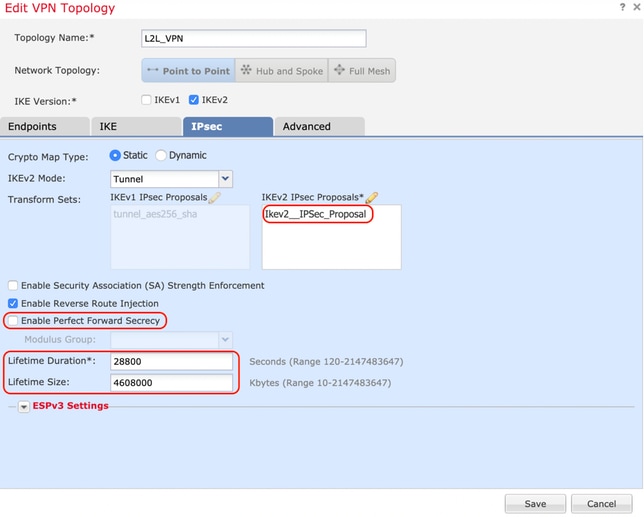

IPSEC-Parameter konfigurieren

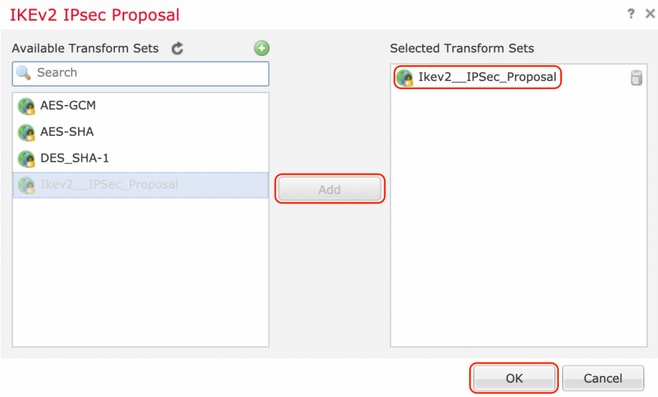

Schritt 1: Wechseln Sie zur Registerkarte "IPsec", und erstellen Sie einen neuen IPsec-Vorschlag, indem Sie auf das Bleistiftsymbol klicken, um den Transformationssatz zu bearbeiten.

Schritt 2: Erstellen Sie einen neuen IKEv2 IPsec-Vorschlag, indem Sie das grüne Pluszeichen auswählen und die Phase-2-Parameter wie folgt eingeben:

ESP-Hash: SHA-1

ESP-Verschlüsselung: AES-256

Schritt 3: Nachdem der neue IPsec-Vorschlag erstellt wurde, fügen Sie ihn den ausgewählten Transformationssätzen hinzu.

Schritt 4: Der neu ausgewählte IPsec-Vorschlag wird jetzt unter den IKEv2-IPsec-Vorschlägen aufgeführt.

Hier können bei Bedarf die Lebensdauer von Phase 2 und PFS bearbeitet werden. In diesem Beispiel ist die Lebensdauer als Standard festgelegt und PFS deaktiviert.

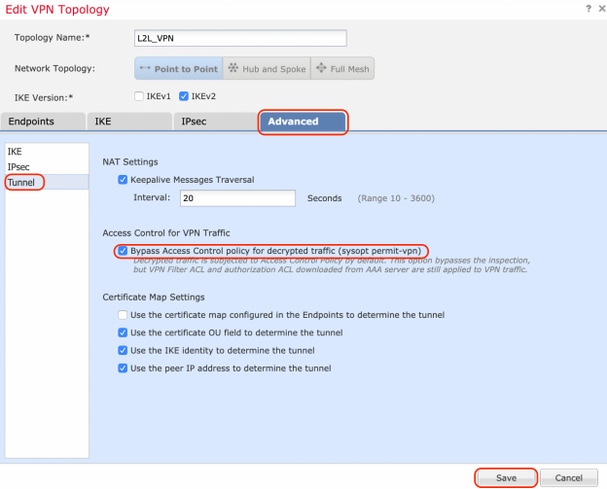

Sie müssen entweder die folgenden Schritte konfigurieren, um die Zugriffskontrolle zu umgehen, oder Sie müssen Zugriffskontrollrichtlinien erstellen, um VPN-Subnetze über FTD zuzulassen.

Zugriffskontrolle umgehen

Wenn sysopt permit-vpn nicht aktiviert ist, muss eine Zugriffskontrollrichtlinie erstellt werden, um den VPN-Datenverkehr über das FTD-Gerät zuzulassen. Wenn sysopt permit-vpn aktiviert ist, überspringen Sie die Erstellung einer Zugriffskontrollrichtlinie. In diesem Konfigurationsbeispiel wird die Option "Zugriffskontrolle umgehen" verwendet.

Der Parameter sysopt permit-vpn kann unter Advanced > Tunnel aktiviert werden.

Vorsicht: Mit dieser Option wird die Möglichkeit eliminiert, den von den Benutzern eingehenden Datenverkehr mithilfe der Zugriffskontrollrichtlinie zu überprüfen. VPN-Filter oder herunterladbare ACLs können weiterhin verwendet werden, um den Benutzerdatenverkehr zu filtern. Hierbei handelt es sich um einen globalen Befehl, der auf alle VPNs angewendet wird, wenn dieses Kontrollkästchen aktiviert ist.

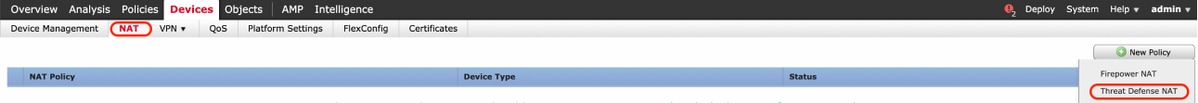

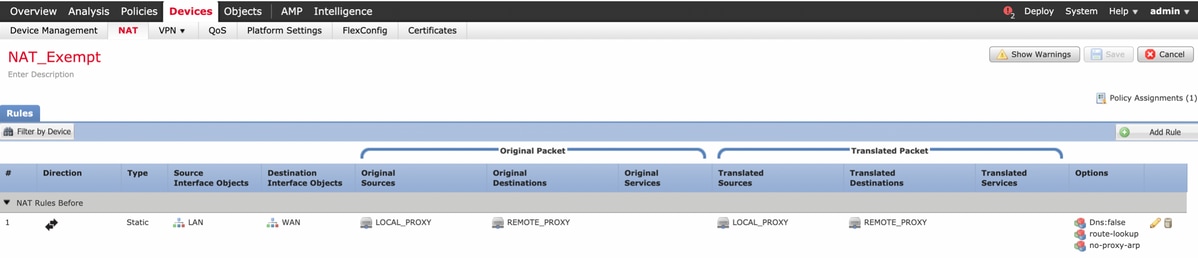

NAT-Ausnahme konfigurieren

Konfigurieren Sie eine NAT Exemption-Anweisung für den VPN-Verkehr. Die NAT-Ausnahme muss vorhanden sein, um zu verhindern, dass der VPN-Datenverkehr mit einer anderen NAT-Anweisung übereinstimmt und den VPN-Datenverkehr falsch übersetzt.

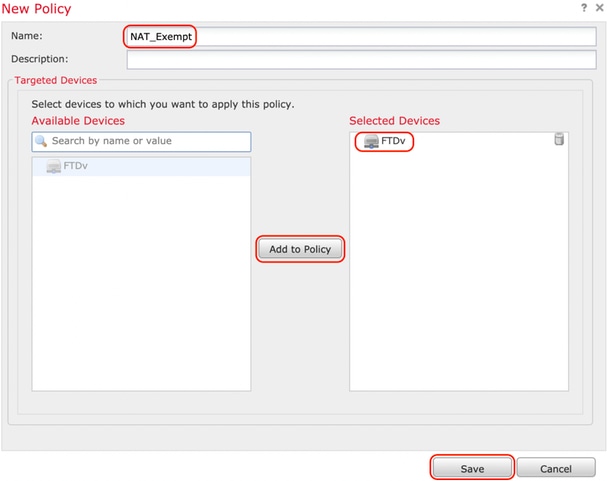

Schritt 1: Navigieren Sie zu Devices (Geräte) > NAT, und erstellen Sie eine neue Richtlinie, indem Sie auf New Policy (Neue Richtlinie) > Threat Defense NAT (Bedrohungsschutz - NAT) klicken.

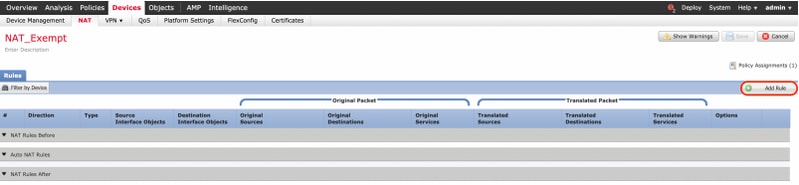

Schritt 2: Klicken Sie auf Regel hinzufügen.

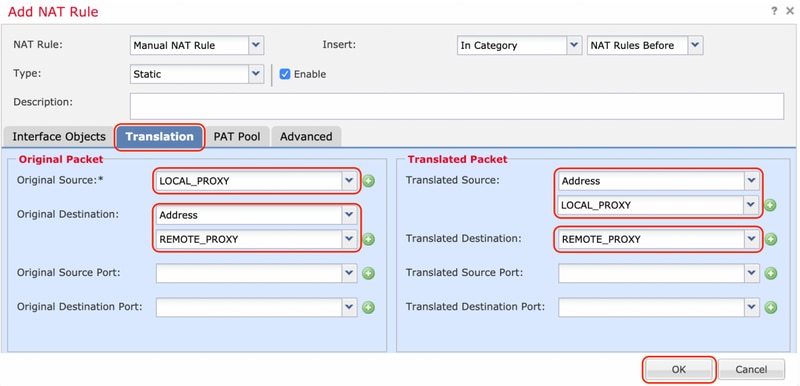

Schritt 3: Erstellen einer neuen statischen manuellen NAT-Regel

Verweisen Sie auf die internen und externen Schnittstellen für die NAT-Regel. Durch die Angabe der Schnittstellen auf der Registerkarte "Interface Objects" (Schnittstellenobjekte) wird verhindert, dass diese Regeln den Datenverkehr von anderen Schnittstellen beeinflussen.

Navigieren Sie zur Registerkarte Übersetzung, und wählen Sie die Quell- und Zielsubnetze aus. Da es sich um eine NAT-Ausnahmeregelung handelt, stellen Sie sicher, dass die ursprüngliche Quelle/das ursprüngliche Ziel und die umgewandelte Quelle/das umgewandelte Ziel identisch sind.

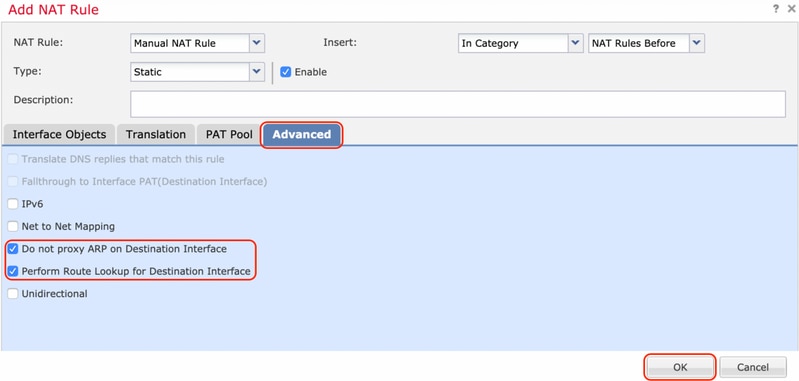

Klicken Sie auf die Registerkarte Erweitert, und aktivieren Sie no-proxy-arp und route-lookup.

Speichern Sie diese Regel, und bestätigen Sie die endgültige NAT-Anweisung in der NAT-Liste.

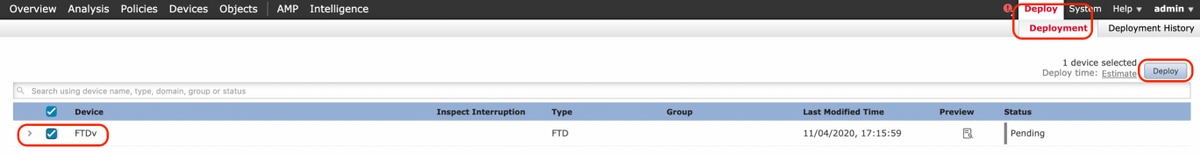

Schritt 4: Speichern Sie die Konfiguration, und stellen Sie sie im FTD bereit.

Überprüfung

Initiieren Sie interessanten Datenverkehr von der LAN-Maschine, oder führen Sie den folgenden Befehl zur Paketverfolgung auf der ASA aus.

packet-tracer input inside icmp 2001:aaaa::23 128 0 2001:dddd::33 detail

Hinweis: Hier steht Type = 128 und Code = 0 für ICMPv6 "Echo Request".

Im folgenden Abschnitt werden die Befehle beschrieben, die Sie in der ASAv- oder FTD LINA-CLI ausführen können, um den Status des IKEv2-Tunnels zu überprüfen.

Dies ist ein Beispiel für eine Ausgabe der ASA:

ciscoasa# show crypto ikev2 sa

IKEv2 SAs:

Session-id:3, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

6638313 2001:bbbb::1/500 2001:cccc::1/500 READY INITIATOR

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:14, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/224 sec

Child sa: local selector 2001:aaaa::/0 - 2001:aaaa::ffff:ffff:ffff:ffff/65535

remote selector 2001:dddd::/0 - 2001:dddd::ffff:ffff:ffff:ffff/65535

ESP spi in/out: 0xa0fd3fe6/0xd95ecdb8

ciscoasa# show crypto ipsec sa detail

interface: outside

Crypto map tag: VPN, seq num: 1, local addr: 2001:bbbb::1

access-list CRYPTO_ACL extended permit ip 2001:aaaa::/64 2001:dddd::/64

local ident (addr/mask/prot/port): (2001:aaaa::/64/0/0)

remote ident (addr/mask/prot/port): (2001:dddd::/64/0/0)

current_peer: 2001:cccc::1

#pkts encaps: 11, #pkts encrypt: 11, #pkts digest: 11

#pkts decaps: 11, #pkts decrypt: 11, #pkts verify: 11

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#pkts no sa (send): 0, #pkts invalid sa (rcv): 0

#pkts encaps failed (send): 0, #pkts decaps failed (rcv): 0

#pkts invalid prot (rcv): 0, #pkts verify failed: 0

#pkts invalid identity (rcv): 0, #pkts invalid len (rcv): 0

#pkts invalid pad (rcv): 0,

#pkts invalid ip version (rcv): 0,

#pkts replay rollover (send): 0, #pkts replay rollover (rcv): 0

#pkts replay failed (rcv): 0

#pkts min mtu frag failed (send): 0, #pkts bad frag offset (rcv): 0

#pkts internal err (send): 0, #pkts internal err (rcv): 0

local crypto endpt.: 2001:bbbb::1/500, remote crypto endpt.: 2001:cccc::1/500

path mtu 1500, ipsec overhead 94(64), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: D95ECDB8

current inbound spi : A0FD3FE6

inbound esp sas:

spi: 0xA0FD3FE6 (2700951526)

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, IKEv2, }

slot: 0, conn_id: 1937408, crypto-map: VP

sa timing: remaining key lifetime (kB/sec): (4055040/28535)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

outbound esp sas:

spi: 0xD95ECDB8 (3646868920)

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, IKEv2, }

slot: 0, conn_id: 1937408, crypto-map: VPN

sa timing: remaining key lifetime (kB/sec): (4193280/28535)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

ciscoasa# show vpn-sessiondb detail l2l filter name 2001:cccc::1

Session Type: LAN-to-LAN Detailed

Connection : 2001:cccc::1

Index : 473 IP Addr : 2001:cccc::1

Protocol : IKEv2 IPsec

Encryption : IKEv2: (1)AES256 IPsec: (1)AES256

Hashing : IKEv2: (1)SHA256 IPsec: (1)SHA1

Bytes Tx : 352 Bytes Rx : 352

Login Time : 12:27:36 UTC Sun Apr 12 2020

Duration : 0h:06m:40s

IKEv2 Tunnels: 1

IPsec Tunnels: 1

IKEv2:

Tunnel ID : 473.1

UDP Src Port : 500 UDP Dst Port : 500

Rem Auth Mode: preSharedKeys

Loc Auth Mode: preSharedKeys

Encryption : AES256 Hashing : SHA256

Rekey Int (T): 86400 Seconds Rekey Left(T): 86000 Seconds

PRF : SHA256 D/H Group : 14

Filter Name :

IPsec:

Tunnel ID : 473.2

Local Addr : 2001:aaaa::/64/0/0

Remote Addr : 2001:dddd::/64/0/0

Encryption : AES256 Hashing : SHA1

Encapsulation: Tunnel

Rekey Int (T): 28800 Seconds Rekey Left(T): 28400 Seconds

Rekey Int (D): 4608000 K-Bytes Rekey Left(D): 4608000 K-Bytes

Idle Time Out: 30 Minutes Idle TO Left : 23 Minutes

Bytes Tx : 352 Bytes Rx : 352

Pkts Tx : 11 Pkts Rx : 11

Fehlerbehebung

Führen Sie die folgenden Debug-Befehle aus, um Probleme bei der Einrichtung des IKEv2-Tunnels für ASA und FTD zu beheben:

debugging crypto condition peer <Peer-IP>

debug crypto ikev2 protocol 255

debug crypto ikev2 plattform 255

Nachstehend finden Sie ein Beispiel für funktionierende IKEv2-Debugs als Referenz:

https://www.cisco.com/c/en/us/support/docs/security/asa-5500-x-series-next-generation-firewalls/115935-asa-ikev2-debugs.html

Referenzen

https://www.cisco.com/c/en/us/support/docs/security-vpn/ipsec-negotiation-ike-protocols/119425-configure-ipsec-00.html

https://www.cisco.com/c/en/us/support/docs/security/asa-5500-x-series-next-generation-firewalls/81824-common-ipsec-trouble.html

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

12-May-2020

|

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Created by Dinesh MoudgilCisco High-Touch Technical Support Engineer

- Created by Pulkit SaxenaCisco High-Touch Technical Support Engineer

- Edited by Cesar Lopez ZamarripaCisco Security Technical Leader

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback