Einleitung

In diesem Dokument wird die Konfiguration zur Durchführung einer statischen NAT vom serviceseitigen VRF zum Transport-VRF auf einem Cisco IOS-XE SD-WAN-Router beschrieben.

Voraussetzungen

Es müssen Cisco IOS-XE SD-WAN-Geräte mit Code der Version 17.2.1 oder höher verwendet werden.

Empfehlungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Cisco Software-Defined Wide Area Network (SD-WAN)

- Network Address Translation (NAT)

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrund

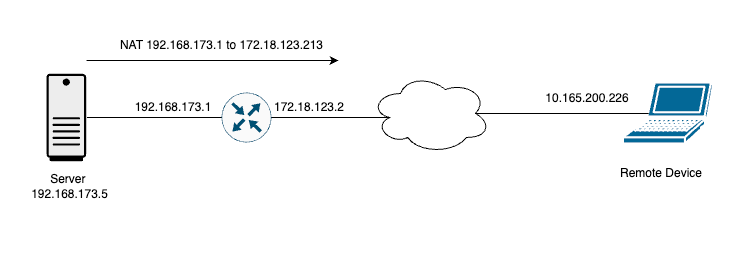

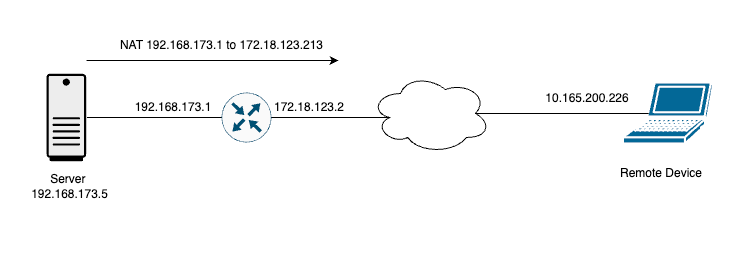

Zur Konfiguration des in diesem Dokument beschriebenen Services zum Transport der statischen NAT wird diese Topologie verwendet.

Konfiguration

Diese Konfiguration kann über die Router-CLI oder eine Add-On-Vorlage für vManage CLI vorgenommen werden.

NAT-Überlastungskonfiguration erforderlich

ip nat inside source list nat-dia-vpn-hop-access-list interface <WAN Interface> overload

Konfigurieren einer statischen NAT-Anweisung

ip nat inside source static <inside local IP of server> <inside global IP of server> vrf <vrf server is in> egress-interface <WAN Interface>

Konfigurieren Sie eine Route in Virtual Routing and Forwarding (VRF), und leiten Sie den Datenverkehr für den ausgehenden Datenverkehr zurück an die globale VRF-Instanz. In diesem Fall ist die IP die 10.165.200.226 as seen in the last output (NAT translations) on this article.

ip nat route vrf <source vrf> <remote_device_IP> 255.255.255.255 global

Anmerkung: Dabei muss es sich nicht um eine bestimmte Route zu einem Remote-Host handeln. Es sollte jedoch eine NAT-Route geben, die für jeden Host oder jedes Präfix, der bzw. das vom Underlay auf den Server zugreifen muss, auf die globale VRF-Instanz verweist.

Aktivieren Sie NAT auf der Schnittstelle:

interface

ip nat outside

Beispielkonfiguration:

ip nat inside source list nat-dia-vpn-hop-access-list interface GigabitEthernet1 overload

ip nat inside source static 192.168.173.5 172.18.123.213 vrf 10 egress-interface GigabitEthernet1

ip nat route vrf 10 10.165.200.226 255.255.255.255 global

interface GigabitEthernet1

ip nat outside

Verifizierung

Nachdem die Konfiguration abgeschlossen ist, kann die Funktionalität mit dem Befehl show ip nat translation überprüft werden.

cEdge#sh ip nat translations

Pro Inside global Inside local Outside local Outside global

--- 172.18.123.213 192.168.173.5 --- ---

tcp 172.18.123.213:22 192.168.173.5:22 172.18.123.224:50708 172.18.123.224:50708

tcp 172.18.123.213:53496 192.168.173.5:53496 10.165.200.226:443 10.165.200.226:443

In der obigen Ausgabe wird angezeigt, dass der Router nun über erfolgreiche NAT-Übersetzungen verfügt. Zum Testen wurde eine SSH-Sitzung mit dem PC selbst von einem anderen Gerät im Transport-VRF ausgeführt.

Feedback

Feedback