Konfigurieren der ISE 3.1-GUI-Admin-Anmeldung mithilfe der SAML-Integration mit Duo SSO und Windows AD

Download-Optionen

-

ePub (2.2 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird die Konfiguration der Cisco ISE 3.1 SAML SSO-Integration mit einem externen Identitätsanbieter wie Cisco Duo SSO beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Cisco Identity Services Engine (ISE) 3.1

- Grundlegende Kenntnisse über SAML-Bereitstellungen (Security Assertion Markup Language) mit einmaliger Anmeldung (Single Sign-On, SSO) (SAML 1.1)

- Kenntnisse von Cisco DUO SSO

- Kenntnisse von Windows Active Directory

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco ISE 3.1

- Cisco Duo SSO

- Windows Active Directory

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Identitätsanbieter (IdP)

In diesem Fall verifiziert und bestätigt die Duo SSO eine Benutzeridentität und Zugriffsrechte für eine angeforderte Ressource (den 'Service Provider').

Duo SSO fungiert als IdP, authentifiziert Ihre Benutzer mithilfe von vorhandenem Active Directory (AD) vor Ort mit SAML 1.1 oder einer beliebigen SAML 2.0 IdP (z. B. Microsoft Azure) und fordert zur Zwei-Faktor-Authentifizierung auf, bevor der Zugriff auf die Dienstanbieteranwendung zugelassen wird.

Wenn Sie eine Anwendung für den Schutz mit Duo SSO konfigurieren, müssen Sie Attribute von Duo SSO an die Anwendung senden. Active Directory funktioniert ohne zusätzliche Einrichtung. Wenn Sie jedoch eine SAML(2.0) IdP als Authentifizierungsquelle verwendet haben, stellen Sie sicher, dass die Konfiguration für das Senden der richtigen SAML-Attribute konfiguriert ist.

Service Provider

die gehostete Ressource oder den gehosteten Service, auf die bzw. den der Benutzer zugreifen möchte; Cisco ISE-Anwendungsserver in diesem Fall.

SAML

SAML ist ein offener Standard, der IdP zum Übergeben von Autorisierungsanmeldeinformationen an SP zulässt.

SAML-Transaktionen verwenden Extensible Markup Language (XML) für die standardisierte Kommunikation zwischen Identitätsanbieter und Dienstanbieter. SAML ist die Verbindung zwischen der Authentifizierung der Identität des Benutzers und der Autorisierung zur Nutzung eines Dienstes.

SAML-Assertion

Eine SAML Assertion ist das XML-Dokument, das von IdP an den Dienstanbieter gesendet wird, der die Benutzerautorisierung enthält. Es gibt drei verschiedene Arten von SAML-Assertionen: Authentifizierung, Attribut und Autorisierungsentscheidung.

- Authentifizierungsassertionen belegen die Identifizierung des Benutzers und geben die Zeit an, zu der sich der Benutzer angemeldet hat, sowie die verwendete Authentifizierungsmethode (z. B. Kerberos, Zwei-Faktor usw.).

- Die Attributassertion übergibt die SAML-Attribute, d. h. bestimmte Datenelemente, die Informationen über den Benutzer bereitstellen, an den SP.

- Eine Autorisierungsentscheidungsassertion erklärt, ob der Benutzer zur Nutzung des Dienstes autorisiert ist oder ob die IdP ihre Anfrage aufgrund eines Kennwortfehlers oder fehlender Rechte für den Dienst abgelehnt hat.

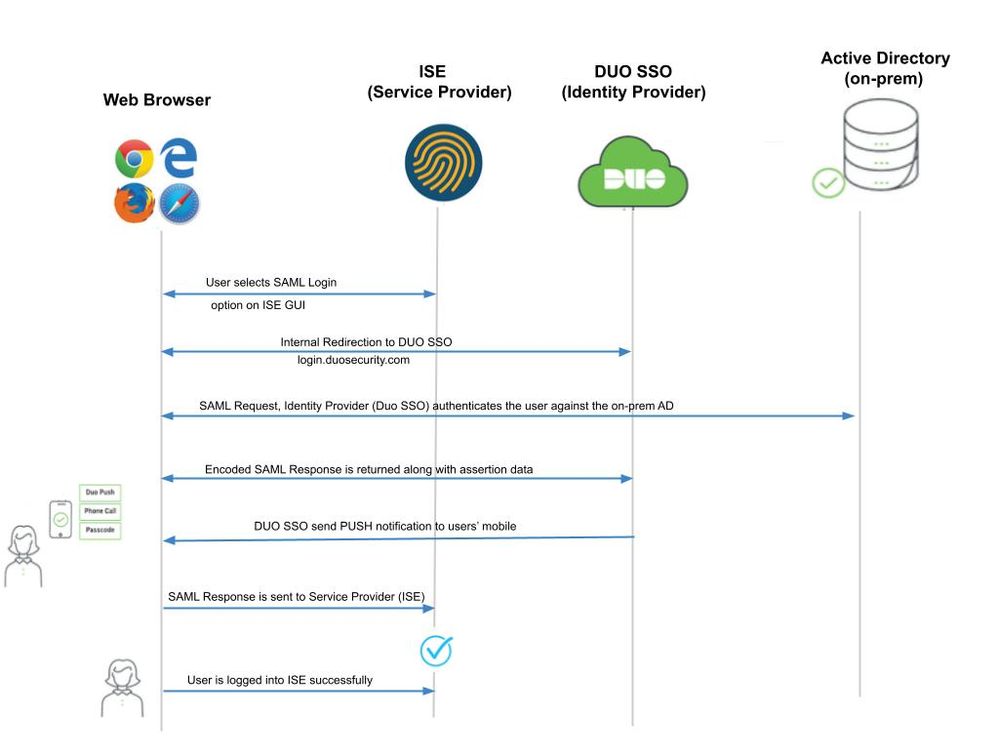

Übergeordnetes Flussdiagramm

Fluss:

- Der Benutzer meldet sich mit der Option Login Via SAML bei der ISE an.

- ISE (SAML SP) leitet den Browser des Benutzers mit einer SAML-Anforderungsmeldung an Duo SSO weiter.

Anmerkung: In einer verteilten Umgebung können Sie den Fehler "Ungültiges Zertifikat" erhalten, und Schritt 3 kann jetzt ausgeführt werden. Daher unterscheidet sich Schritt 2. für eine verteilte Umgebung leicht in folgender Weise:

Problem: ISE leitet vorübergehend zum Portal eines der PSN-Knoten um (auf Port 8443).

Lösung: Um sicherzustellen, dass ISE dasselbe Zertifikat wie das GUI-Zertifikat des Administrators bereitstellt, stellen Sie sicher, dass das Systemzertifikat, dem Sie vertrauen, auch für die Portalverwendung auf allen PSN-Knoten gültig ist. - Der Benutzer meldet sich mit primären AD-Anmeldeinformationen an.

- Duo SSO leitet diese Nachricht an AD weiter, das eine Antwort an Duo SSO zurückgibt.

- Duo SSO erfordert, dass der Benutzer eine Zwei-Faktor-Authentifizierung durchführt, indem er einen PUSH auf dem Mobiltelefon sendet.

- Der Benutzer schließt die Zwei-Faktor-Authentifizierung mit Duo ab.

- Duo SSO leitet den Browser des Benutzers mit einer Antwortnachricht an den SAML SP weiter.

- Der Benutzer kann sich jetzt bei der ISE anmelden.

Konfigurieren der SAML SSO-Integration mit Duo SSO

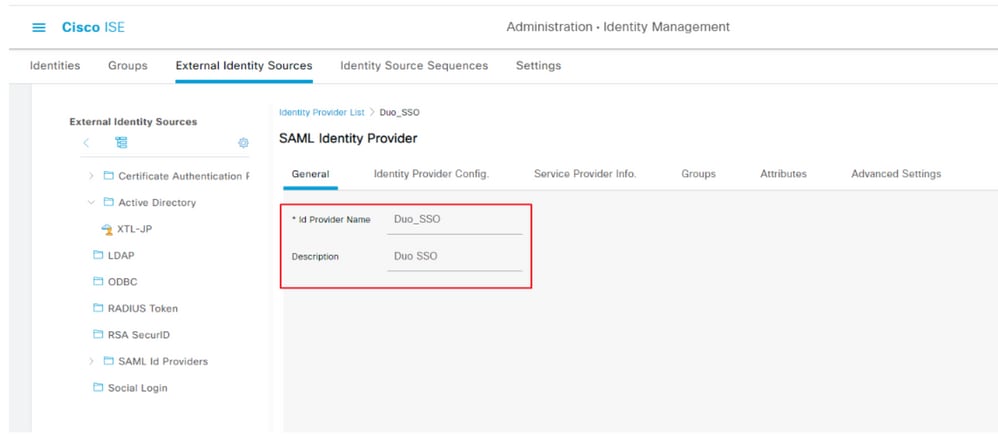

Schritt 1: Konfigurieren von SAML IdP auf ISE

Konfigurieren von Duo SSO als externe SAML-Identitätsquelle

Navigieren Sie auf der ISE zu , Administration > Identity Management > External Identity Sources > SAML Id Providers und klicken Sie auf die Schaltfläche Hinzufügen.

Geben Sie den Namen der IdP ein, und klicken Sie auf Submit (Senden), um sie zu speichern. Der IdP-Name ist nur für die ISE von Bedeutung, wie in der Abbildung dargestellt:

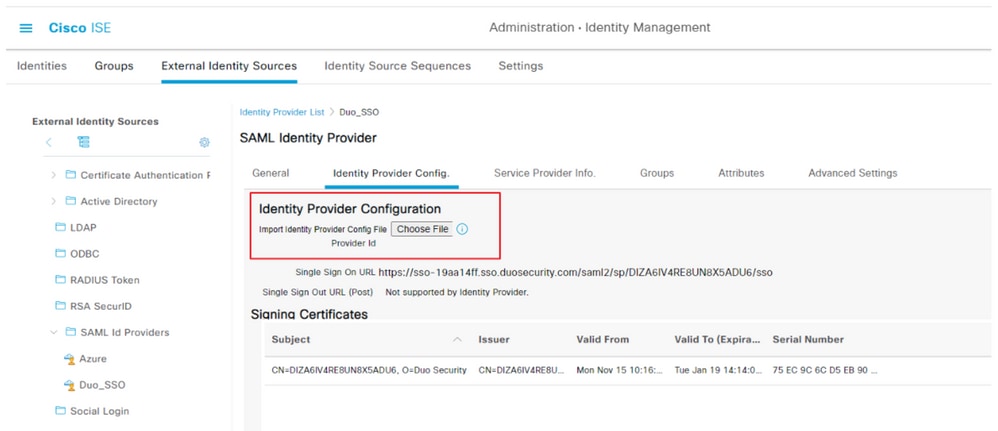

SAML-Metadaten-XML-Datei aus dem Duo-Administratorportal importieren

Navigieren Sie auf der ISE zu Administration > Identity Management > External Identity Sources > SAML Id Providers. > Choose the SAML IdP (SAML-ID auswählen), und klicken Sie auf die Identity Provider Configuration Schaltfläche und anschließend auf Choose File (Datei auswählen).

Wählen Sie die SSO IDP Metadata XML-Datei aus dem Duo Admin-Portal exportiert und klicken Sie auf Öffnen, um sie zu speichern. (Dieser Schritt wird auch im Abschnitt Duo dieses Dokuments erwähnt.)

Die SSO-URL und die Signaturzertifikate sind:

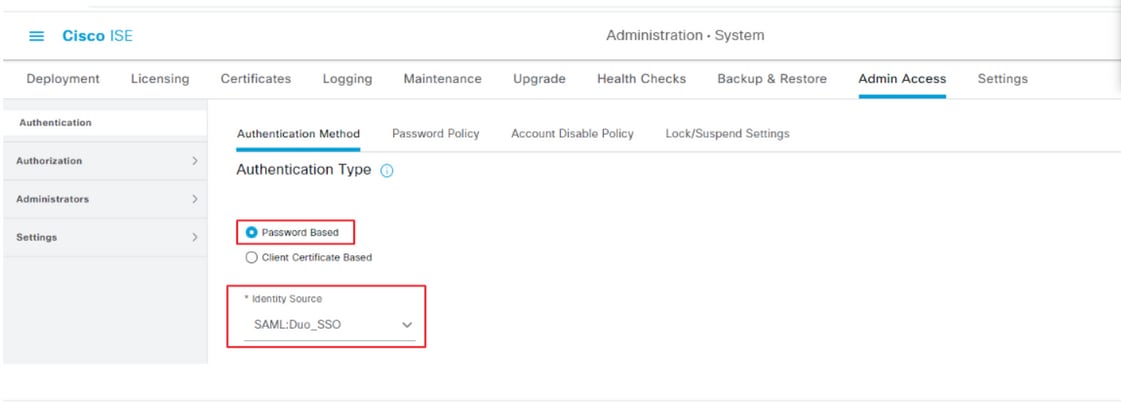

ISE-Authentifizierungsmethode konfigurieren

Navigieren Sie zu Administration > System > Admin Access > Authentication > Authentication Method , und wählen Sie das Optionsfeld Kennwortbasiert aus. Wählen Sie den zuvor erstellten IdP-Namen aus der Dropdown-Liste Identity Source (Identitätsquelle) aus, wie im Bild gezeigt:

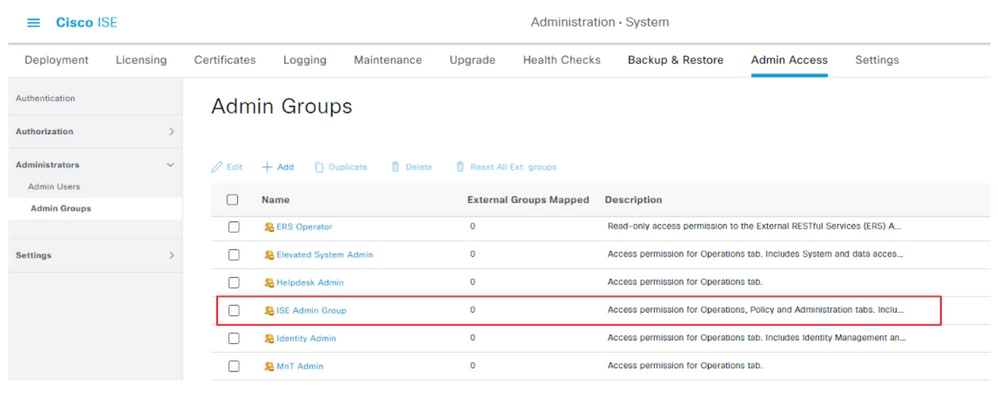

Erstellen einer Administratorgruppe

Navigieren Sie zu Administration > System > Admin Access > Authentication > Administrators > Admin Group , und klicken Sie auf den Super Admin und dann auf die Schaltfläche Duplizieren. Geben Sie den Namen der Admin-Gruppe ein, und klicken Sie auf die Schaltfläche Submit (Senden).

Dadurch erhält die Admin-Gruppe Super-Admin-Berechtigungen.

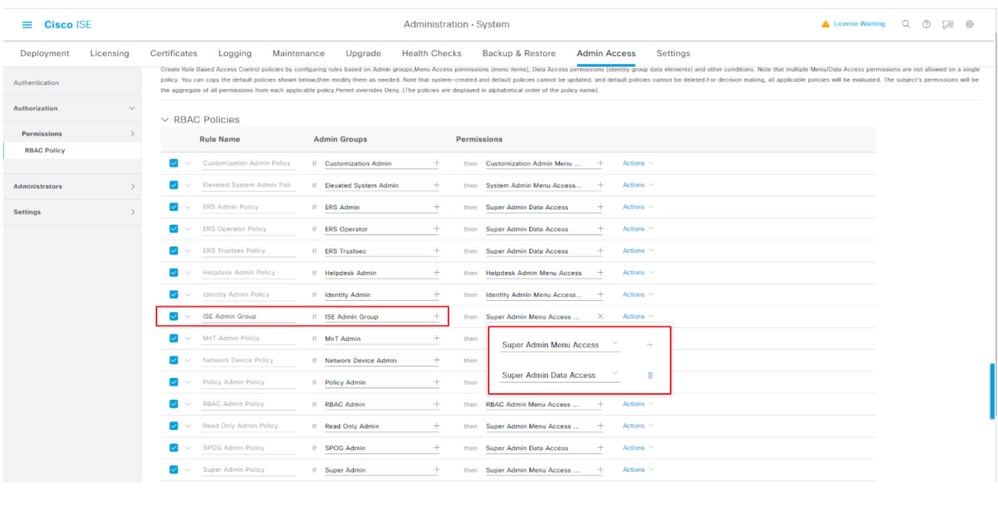

Erstellen einer RBAC-Richtlinie für die Administratorgruppe

Navigieren Sie zu Administration > System > Admin Access > Authorization > RBAC Policy , und wählen Sie die Aktionen für die Super Admin Policy aus. Klicken Sie auf .Duplicate > Add the Name field > Save

Die Zugriffsberechtigungen entsprechen den Administratorrichtlinien.

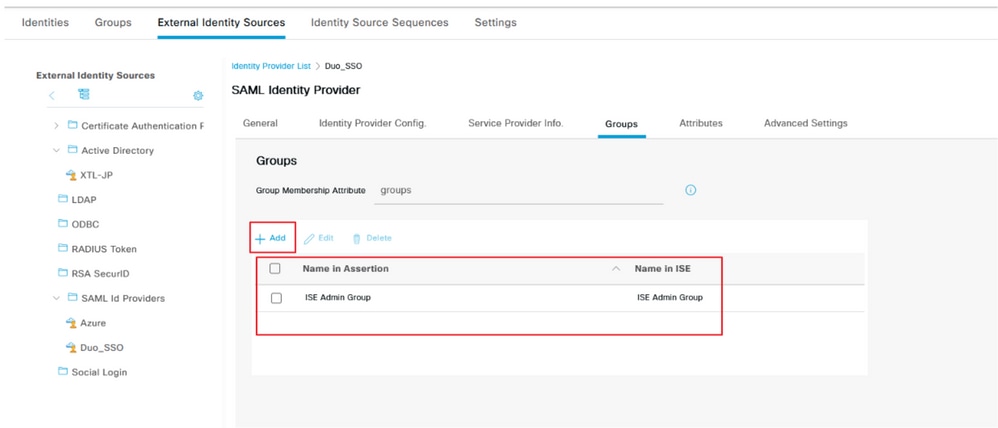

Gruppenmitgliedschaft hinzufügen

Navigieren Sie auf der ISE zu Administration > Identity Management > External Identity Sources > SAML Id Providers der von Ihnen erstellten SAML-ID, und wählen Sie sie aus. Klicken Sie auf Gruppen und dann auf die Schaltfläche Hinzufügen.

Fügen Sie den Namen in Assertion (Name der ISE-Admin-Gruppe) hinzu, und wählen Sie aus dem Dropdown-Menü die erstellte RBAC-Gruppe (Role-Based Access Control) aus (Schritt 4). Klicken Sie anschließend auf Öffnen, um die Gruppe zu speichern. Die SSO-URL und die Signaturzertifikate werden automatisch ausgefüllt:

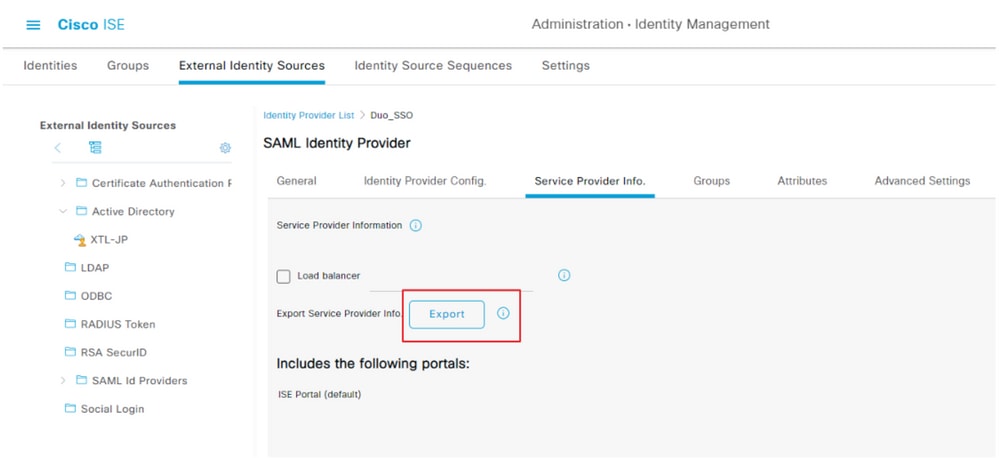

SP-Informationen exportieren

Navigieren Sie zu .Administration > Identity Management > External Identity Sources > SAML Id Providers > (Your SAML Provider)

Wechseln Sie zur Registerkarte SP-Info. und klicke auf die Schaltfläche "Exportieren", wie in der Abbildung dargestellt:

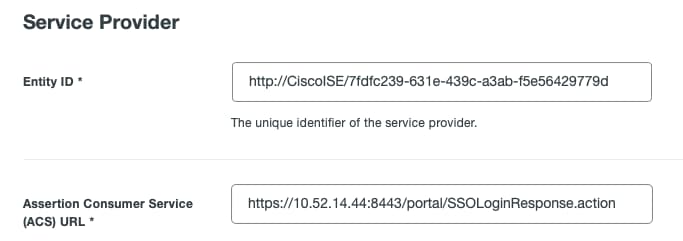

Laden Sie die .xml Datei herunter, und speichern Sie sie. Notieren Sie sich die AssertionConsumerService Standort-URL und den entityID-Wert, da diese Details im Duo SSO-Portal erforderlich sind.

MIIFUzCCAzugAwIBAgIMNOUWtIWSUFWaealmMA0GCSqGSIb3DQEBDAUAMCcxJTAjBgNVBAMTHFNB

TUxfaXNlMDIueGVyb3RydXN0bGFicy5jb20wHhcNMjExMTE1MjI1OTM0WhcNMjYxMTE0MjI1OTM0

WjAnMSUwIwYDVQQDExxTQU1MX2lzZTAyLnhlcm90cnVzdGxhYnMuY29tMIICIjANBgkqhkiG9w0B

AQEFAAOCAg8AMIICCgKCAgEAxw7scSLMH1ApI3O/7+vWsGP4schoJJHlVeJKHuJVgm19SXViW8Ab

WL9hQEXDr+U/zzp7fAq0YjckeNJg6VMhasao5tY4cutrAZK2F/kYvdVN+0N2cJUSTdJZNdKO+hcj

VmUgClUi6Xa4PJNw+1yhj8PwrDlpzfgXZLi3wlo5sMRGrg8NeSbShPJVakIEF2FoI0hXTOOSH4ZN

sD4q99dzrAv2m6y74vtU0GqwX4RRMOdvr7DIMNd2U/trh41QT85SY5c70l6fRWtY9omZBdU0S2JC

ihWnC9ug7FE0qdPm2h5KiZvxJck9OqVXDHvtRKctW5gwzfX8Hu7DQKqs90h04HRUxg2GEiuiXCQZ

5p63KfoRly5oW50UK0LIMdyhDl+8uP+n+Jo3ufR8lKe42+/rws5Ct1hg4jozddutKkw2vyxMEg5/

ZpAz/goRIOmBN4r3n3FNGZV1uTfbb1Mz8yvY61ccGgTU1/Iynt9maNHxjbFtAP+HaiMPisfTKDRJ

OLx91v+xKpb+opcOxqVK1q0Us0yGVvfycaFNZ3jP5wBNBzSAi7cvXk7sIW9WM7DC84OjC/r9EbaX

Wll7MLV+16Z+FeDnzhzFVjq/cb61eNvXKKwDFryFqBnDLLJGmJuZQ/EgR0wkvseR8tNE3qIYVhOe

qfCKZUpWtZ+lGLDD3r50p9UCAwEAAaN/MH0wIgYDVR0RBBswGYIXaXNlMDIueGVyb3RydXN0bGFi

cy5jb20wDAYDVR0TBAUwAwEB/zALBgNVHQ8EBAMCAuwwHQYDVR0OBBYEFAoHeqyYR5r0XpOVXODT

WdpDycOoMB0GA1UdJQQWMBQGCCsGAQUFBwMBBggrBgEFBQcDAjANBgkqhkiG9w0BAQwFAAOCAgEA

aoIIkyS8slDwjQrRsUVyPi17Lvl0TleCUQBrnr5WNUWlaXIB7Cb9qrG9D2ced72miH6vUcxine78

V4loTsgVu3tVlslQrOLW2eNLSbaN1XqbVUl1sCZkA4wGt8uLPX0t8UYysecEPFXD0NiKGPoIMaFg

3pP5525cJpeLRkgHjw1Z2qT54lsGd8Gdq6V666kliAt73kPwfDiZf/uDsCI+euIHDywLdOad51kJ

RWAsZO7tgxK3tJO9z7JU4oY1fI26DUN43++Ap3KSaDiz9gYJ3fFjR9hP/nF/ywyO0HO5MgHqhsMo

+zBMADukmprYC8qd+0z76+NQ6TLXgUer7NQMty68tQYP4riupvc26CEmgEZ592jBgDdt2tkY9An4

Fl/rqJPhX2RISLdUt50NcBbIZVOJ/IjkqHj9UG1E/U8qYy3krWvZV+VV5ChVNzwiVTWFCEOHNOTh

l/yYdAAsODUBbwTqgJL1G3hNo+dA3LAgg/XKENFr+tt3LQ0kwPAtjKFQsIX/4sgMetV4KSqUI3HZ

qw5u0t9WT578SZ5p1u/qj2cfx2wdqRVk5vSij6TxOpXIaCuY2L5YfeIMP/K49K+DecMBxCrKygNT

vGX0PkVG/yqgQ9OIfQZ1OD3/NZxGyBJdzSSkjHxiUdWf4lWj1tVU+qav8M3imsCRvcZJppaKJNo= urn:oasis:names:tc:SAML:2.0:nameid-format:transient urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress urn:oasis:names:tc:SAML:2.0:nameid-format:persistent urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified urn:oasis:names:tc:SAML:1.1:nameid-format:WindowsDomainQualifiedName urn:oasis:names:tc:SAML:2.0:nameid-format:kerberos urn:oasis:names:tc:SAML:1.1:nameid-format:X509SubjectName Hier sind die Details/Attribute, die aus der Metadatei erfasst werden, die in der Duo Generic SAML Integration konfiguriert werden muss.

entityID = http://CiscoISE/7fdfc239-631e-439c-a3ab-f5e56429779d.

AssertionConsumerService Location = https://10.x.x.x:8443/portal/SSOLoginResponse.action, wobei 10.x.x.x die ISE-IP in der XML-Datei (Location) ist.

AssertionConsumerService Location = https://isenodename.com:8443/portal/SSOLoginResponse.action, wobei isenodename der tatsächliche ISE-FQDN-Name in der XML-Datei (Location) ist.

Schritt 2: Konfigurieren von Duo SSO für ISE

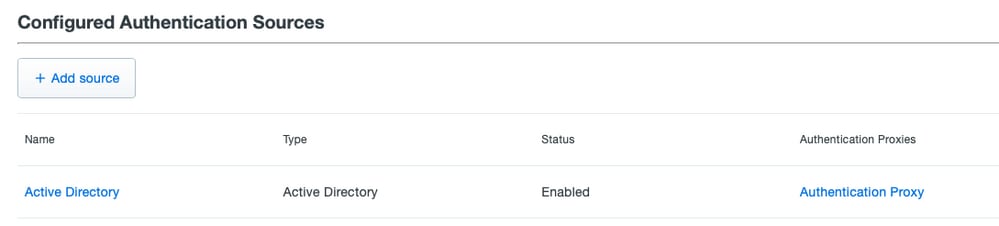

Überprüfen Sie diese KB, um Duo SSO mit AD als Authentifizierungsquelle zu konfigurieren.

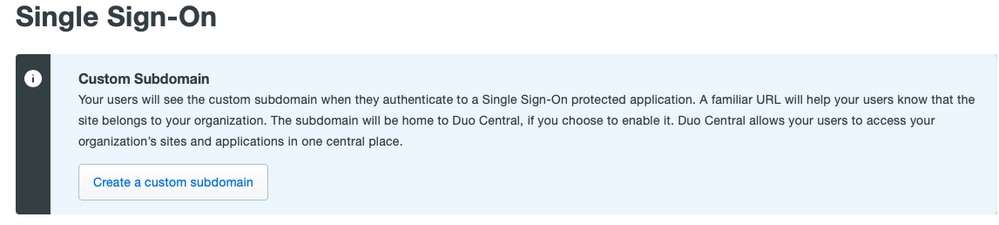

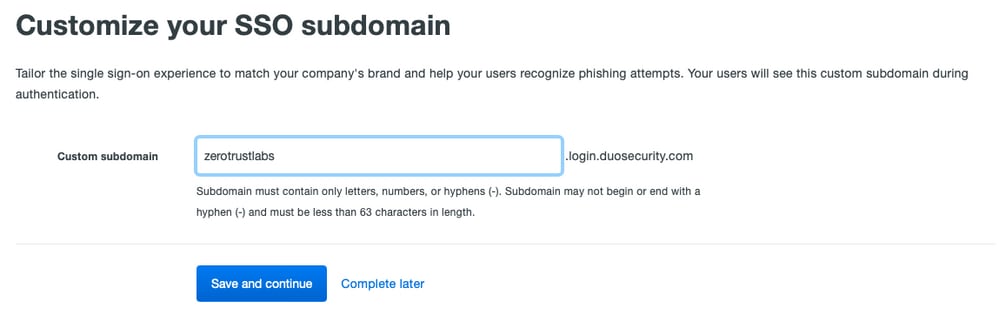

Überprüfen Sie diese KB, um SSO mit Ihrer benutzerdefinierten Domäne zu aktivieren.

Schritt 3: Integration der Cisco ISE mit Duo SSO als generischem SP

Überprüfen Sie Schritt 1 und Schritt 2 dieser KB, um die Cisco ISE mit Duo SSO als Standard-SP zu integrieren.

Konfigurieren Sie die Details für den Cisco ISE SP im Duo-Admin-Bereich für generische SPs:

|

Name |

Beschreibung |

|

Entitäts-ID |

|

|

Assertion Consumer Service (ACS)-URL |

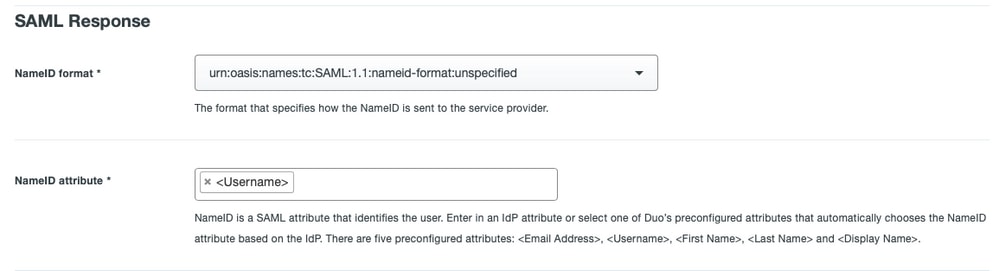

Konfigurieren der SAML-Antwort für die Cisco ISE:

|

Name |

Beschreibung |

|

NameID-Format |

urn:oasis:names:tc:SAML:1.1:nameid-format:nicht angegeben |

|

NameID-Attribut |

Benutzername |

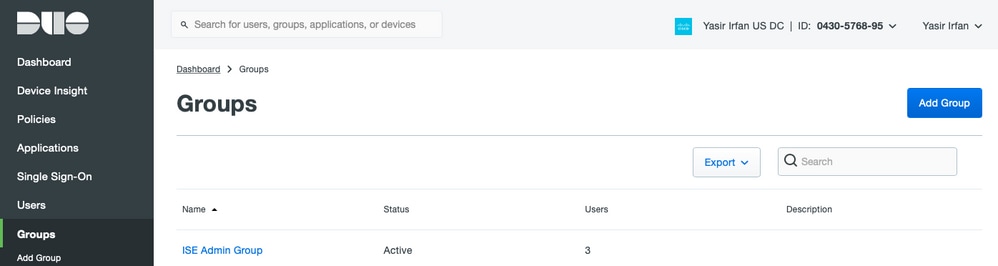

Erstellen Sie eine Gruppe namens Cisco Admin Group im Duo-Admin-Bereich, und fügen Sie die ISE-Benutzer zu dieser Gruppe hinzu, oder erstellen Sie eine Gruppe in Windows AD, und synchronisieren Sie diese mit dem Duo-Admin-Bereich über die Funktion "Verzeichnis synchronisieren".

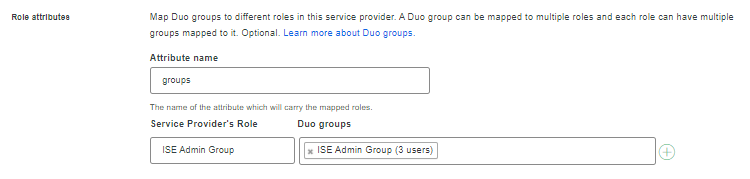

Konfigurieren Sie Rollenattribute für die Cisco ISE:

|

Name |

Beschreibung |

|

Attributname |

Gruppen |

|

SP-Rolle |

ISE-Administratorgruppe |

|

Duo-Gruppen |

ISE-Administratorgruppe |

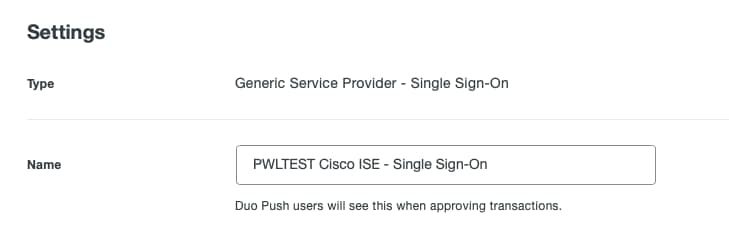

Geben Sie im Abschnitt Einstellungen auf der Registerkarte Name einen geeigneten Namen für diese Integration ein.

Klicken Sie auf die Schaltfläche Speichern, um die Konfiguration zu speichern. Weitere Informationen finden Sie in dieser KB.

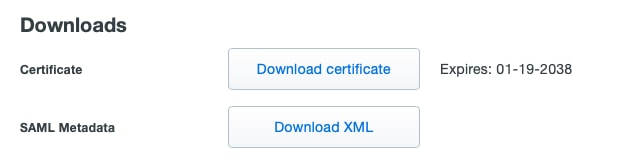

Klicken Sie auf XML herunterladen, um die SAML-Metadaten herunterzuladen.

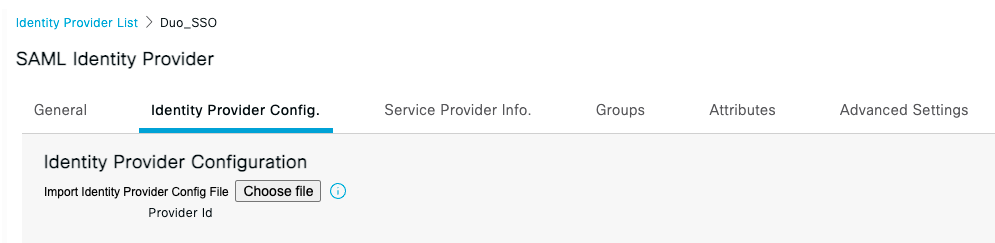

Laden Sie SAML MetaData vom Duo-Admin-Panel auf die Cisco ISE herunter, indem Sie zu navigieren Administration > Identity Management > External Identity Sources > SAML Id Providers > Duo_SSO.

Wechseln Sie zur Registerkarte Identity Provider Config. und klicke auf die Schaltfläche "Datei auswählen".

Wählen Sie die in Schritt 8 heruntergeladene XML-Metadatendatei aus, und klicken Sie auf Speichern.

Anmerkung: Dieser Schritt wird hier im Abschnitt Konfigurieren der SAML SSO-Integration mit Duo SSO beschrieben. Schritt 2: Importieren Sie die SAML Metadata XML-Datei aus dem Duo Admin-Portal.

Überprüfung

Testen der Integration mit Duo SSO

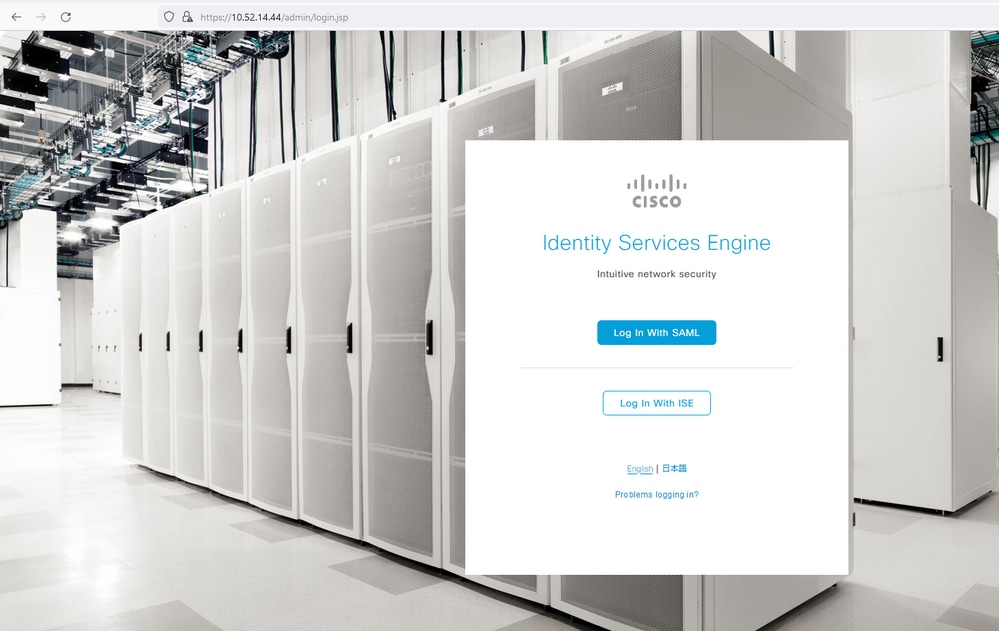

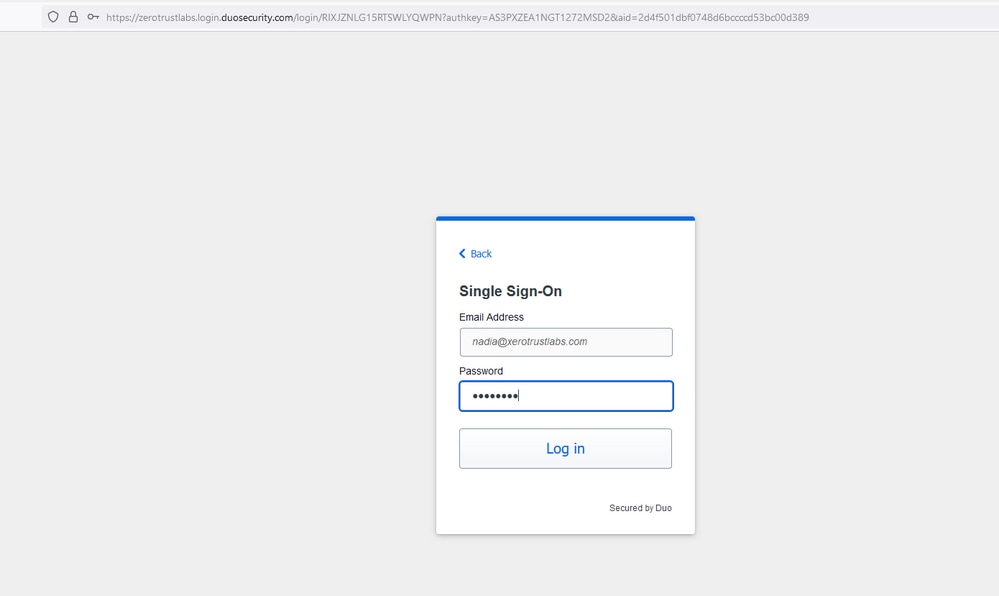

1. Melden Sie sich im Cisco ISE-Administrationsbereich an, und klicken Sie auf Anmelden mit SAML.

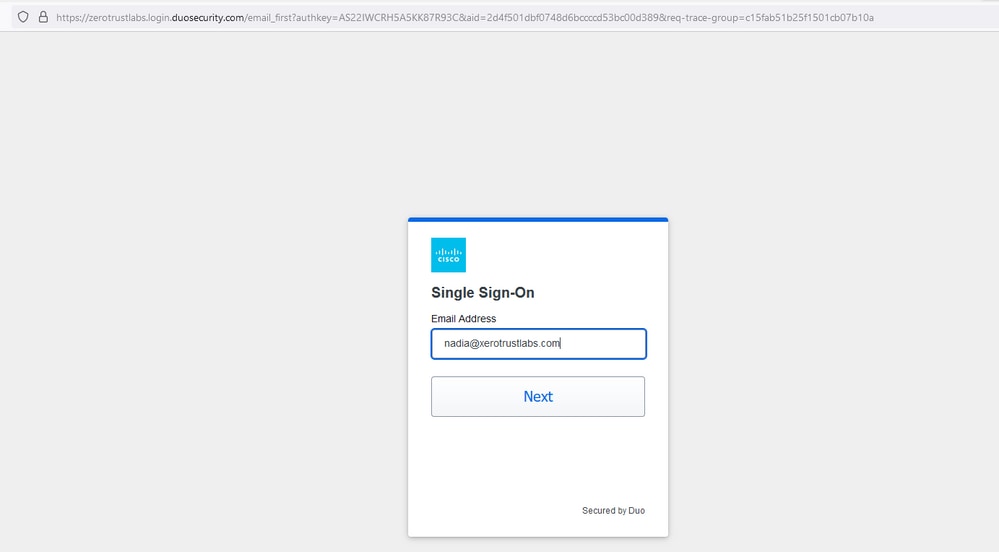

2. Umgeleitet zur SSO-Seite, geben Sie die E-Mail-Adresse ein und klicken Sie auf Weiter.

3. Geben Sie das Kennwort ein, und klicken Sie auf Anmelden.

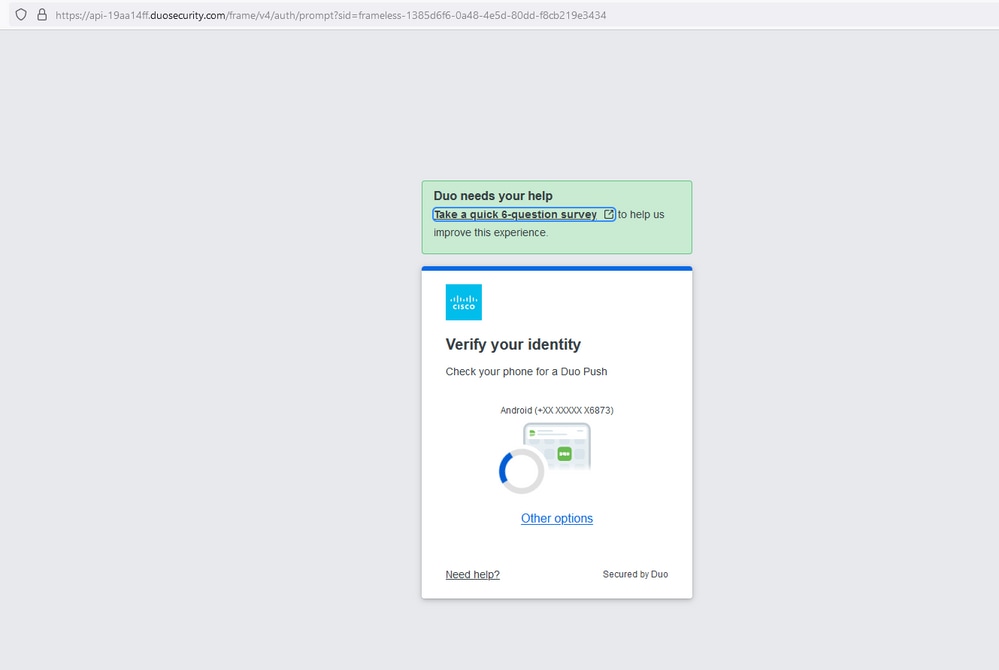

4. Sie erhalten eine Duo Push-Aufforderung auf Ihrem Mobilgerät.

5. Sobald Sie die Eingabeaufforderung akzeptieren, erhalten Sie ein Fenster und werden automatisch auf die ISE-Admin-Seite weitergeleitet.

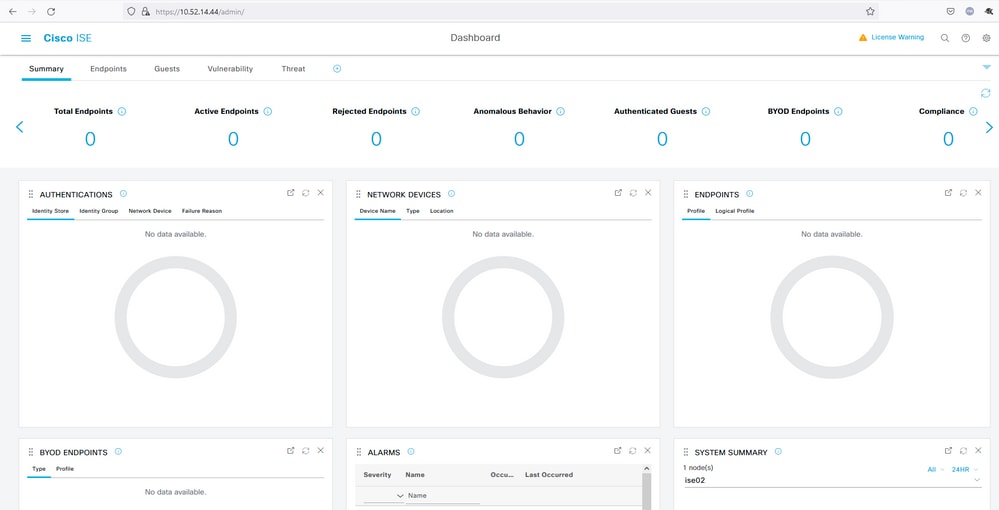

6. ISE-Administrations-GUI-Zugriffsseite

Fehlerbehebung

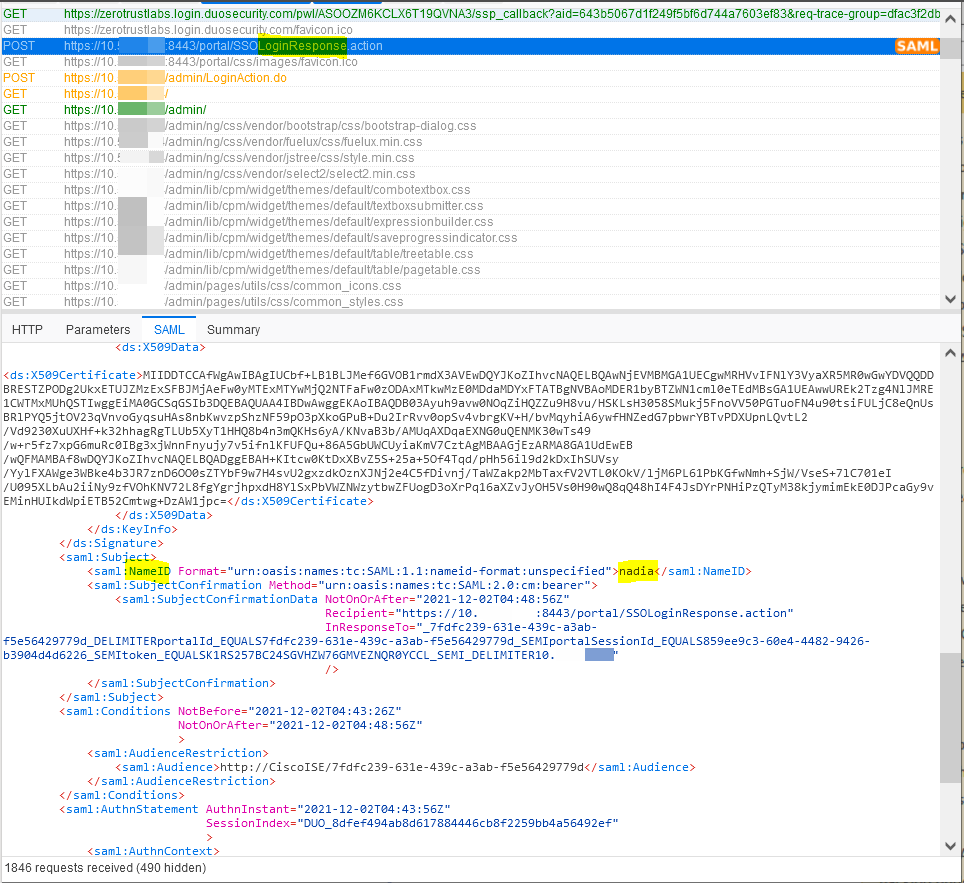

- Laden Sie die SAML-Tracer-Erweiterung für Mozilla FF herunter https://addons.mozilla.org/en-US/firefox/addon/saml-tracer/.

- Blättern Sie zum

SSOLoginResponse.actionPaket. Auf der Registerkarte SAML werden verschiedene Attribute angezeigt, die von Duo SAML gesendet wurden: NameID, Recipient (AssertionConsumerService-URL) und Audience(EntityID).

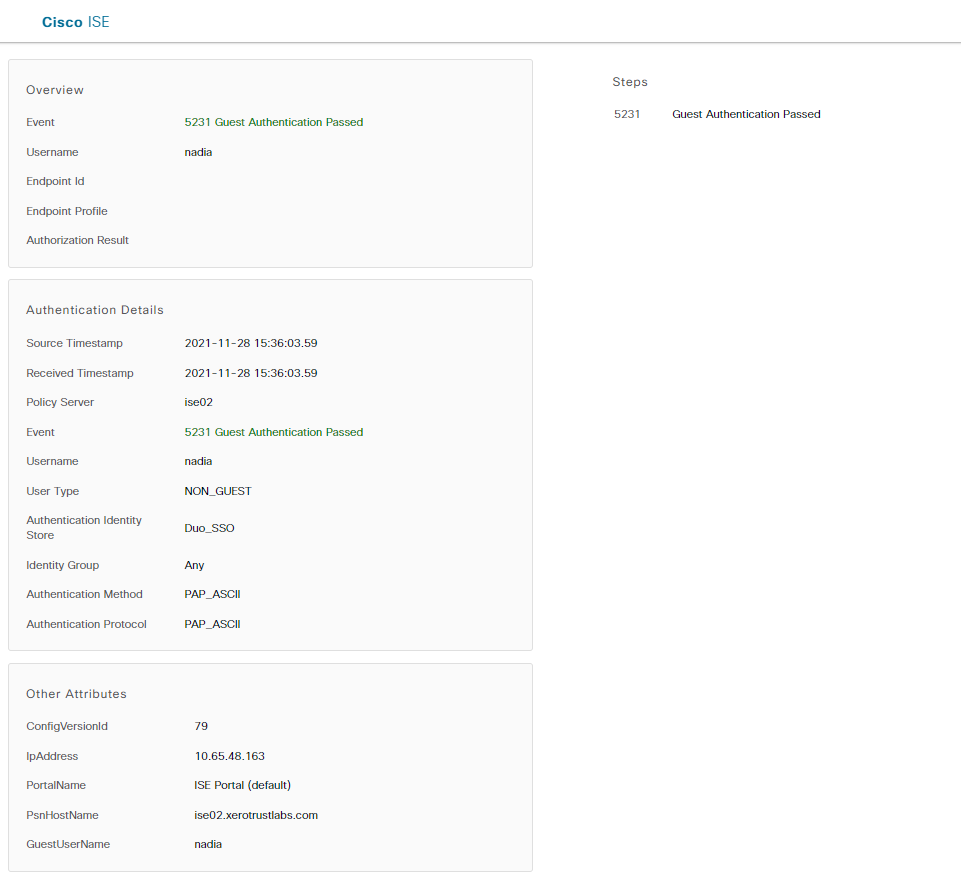

- Live-Anmeldung bei ISE:

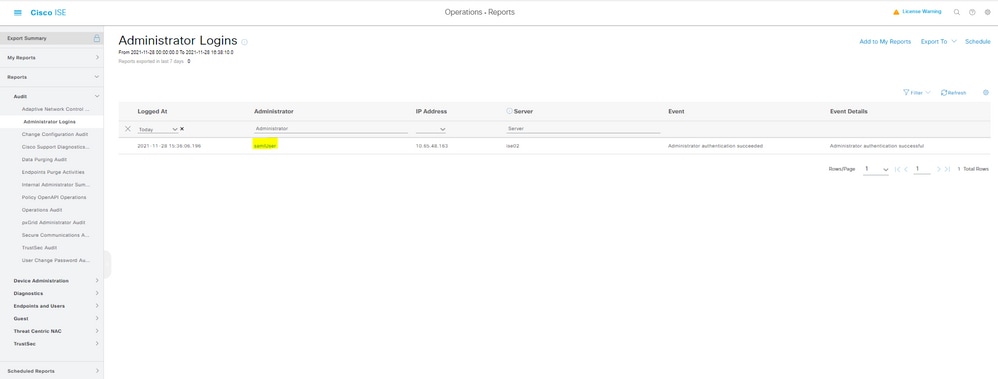

- Administrative Anmeldeanmeldung bei ISE: Benutzername: samlUser.

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

29-Feb-2024

|

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Nadia GouveiaISE TAC Team

- Mayil RajISE TAC Team Lead

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback