Konfigurieren der ASA für den SMTP-Mailserver-Zugriff in der DMZ sowie in internen und externen Netzwerken

Download-Optionen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird die Konfiguration einer Cisco Adaptive Security Appliance (ASA) für den Zugriff auf einen SMTP-Server (Simple Mail Transfer Protocol) beschrieben, der sich in der DMZ, im internen Netzwerk oder im externen Netzwerk befindet.

Voraussetzungen

Anforderungen

Es gibt keine spezifischen Anforderungen für dieses Dokument.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco ASA mit Softwareversion 9.1 oder höher

- Cisco Router der Serie 2800C mit Cisco IOS® Softwareversion 15.1(4)M6

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Konfigurieren

In diesem Abschnitt wird beschrieben, wie Sie die ASA konfigurieren, um den Mail-Server im DMZ-Netzwerk, im internen Netzwerk oder im externen Netzwerk zu erreichen.

Anmerkung: Verwenden Sie das Command Lookup Tool (nur registrierte Kunden), um weitere Informationen zu den in diesem Abschnitt verwendeten Befehlen abzurufen.

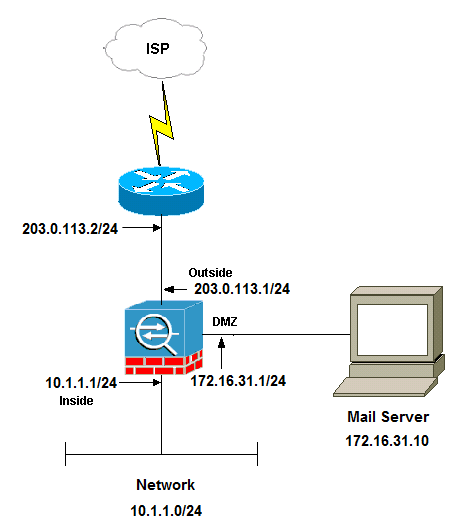

Mail-Server im DMZ-Netzwerk

Netzwerkdiagramm

Die in diesem Abschnitt beschriebene Konfiguration verwendet die folgende Netzwerkkonfiguration:

Anmerkung: Die in diesem Dokument verwendeten IP-Adressierungsschemata können nicht legal über das Internet geroutet werden. Es handelt sich um RFC 1918-Adressen, die in einer Laborumgebung verwendet wurden.

Die in diesem Beispiel verwendete Netzwerkkonfiguration umfasst die ASA mit einem internen Netzwerk unter 10.1.1.0/24 und einem externen Netzwerk unter 203.0.113.0/24. Der Mailserver mit der IP-Adresse 172.16.31.10 befindet sich im DMZ-Netzwerk. Damit das interne Netzwerk auf den Mailserver zugreifen kann, müssen Sie die Identität Network Address Translation (NAT) konfigurieren.

Damit externe Benutzer auf den Mail-Server zugreifen können, müssen Sie eine statische NAT und eine Zugriffsliste konfigurieren, die in diesem Beispiel outside_int ist, um externen Benutzern den Zugriff auf den Mail-Server zu ermöglichen und die Zugriffsliste an die externe Schnittstelle zu binden.

ASA-Konfiguration

Dies ist die ASA-Konfiguration für dieses Beispiel:

show run

: Saved

:

ASA Version 9.1(2)

!

hostname ciscoasa

enable password 8Ry2YjIyt7RRXU24 encrypted

xlate per-session deny tcp any4 any4

xlate per-session deny tcp any4 any6

xlate per-session deny tcp any6 any4

xlate per-session deny tcp any6 any6

xlate per-session deny udp any4 any4 eq domain

xlate per-session deny udp any4 any6 eq domain

xlate per-session deny udp any6 any4 eq domain

xlate per-session deny udp any6 any6 eq domain

passwd 2KFQnbNIdI.2KYOU encrypted

names

!--- Configure the dmz interface.

interface GigabitEthernet0/0

nameif dmz

security-level 50

ip address 172.16.31.1 255.255.255.0

!

!--- Configure the outside interface.

interface GigabitEthernet0/1

nameif outside

security-level 0

ip address 203.0.113.1 255.255.255.0

!--- Configure inside interface.

interface GigabitEthernet0/2

nameif inside

security-level 100

ip address 10.1.1.1 255.255.255.0

!

boot system disk0:/asa912-k8.bin

ftp mode passive

!--- This access list allows hosts to access

!--- IP address 172.16.31.10 for the SMTP port from outside.

access-list outside_int extended permit tcp any4 host 172.16.31.10 eq smtp

object network obj1-10.1.1.0

subnet 10.1.1.0 255.255.255.0

nat (inside,outside) dynamic interface

!--- This network static does not use address translation.

!--- Inside hosts appear on the DMZ with their own addresses.

object network obj-10.1.1.0

subnet 10.1.1.0 255.255.255.0

nat (inside,dmz) static obj-10.1.1.0

!--- This Auto-NAT uses address translation.

!--- Hosts that access the mail server from the outside

!--- use the 203.0.113.10 address.

object network obj-172.16.31.10

host 172.16.31.10

nat (dmz,outside) static 203.0.113.10

access-group outside_int in interface outside

route outside 0.0.0.0 0.0.0.0 203.0.113.2 1

timeout xlate 3:00:00

timeout pat-xlate 0:00:30

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout sip-provisional-media 0:02:00 uauth 0:05:00 absolute

timeout tcp-proxy-reassembly 0:01:00

timeout floating-conn 0:00:00

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum client auto

message-length maximum 512

!--- The inspect esmtp command (included in the map) allows

!--- SMTP/ESMTP to inspect the application.

policy-map global_policy

class inspection_default

inspect dns maximum-length 512

inspect ftp inspect h323 h225

inspect h323 ras

inspect netbios

inspect rsh

inspect rtsp

inspect skinny

inspect esmtp

inspect sqlnet

inspect sunrpc

inspect tftp

inspect sip

inspect xdmcp

!

!--- The inspect esmtp command (included in the map) allows

!--- SMTP/ESMTP to inspect the application.

service-policy global_policy global

ESMTP TLS-Konfiguration

Wenn Sie Transport Layer Security (TLS)-Verschlüsselung für die E-Mail-Kommunikation verwenden, werden die Pakete von der ESMTP-Prüffunktion (Extended Simple Mail Transfer Protocol) der ASA verworfen (standardmäßig aktiviert). Um E-Mails mit aktiviertem TLS zuzulassen, deaktivieren Sie die ESMTP-Überprüfungsfunktion, wie im nächsten Beispiel gezeigt.

Anmerkung: Weitere Informationen finden Sie unter der Cisco Bug-ID CSCtn08326 (nur für registrierte Kunden).

ciscoasa(config)#policy-map global_policy

ciscoasa(config-pmap)#class inspection_default

ciscoasa(config-pmap-c)#no inspect esmtp

ciscoasa(config-pmap-c)#exit

ciscoasa(config-pmap)#exit

Mail-Server im internen Netzwerk

Netzwerkdiagramm

Die in diesem Abschnitt beschriebene Konfiguration verwendet die folgende Netzwerkkonfiguration:

Das in diesem Beispiel verwendete Netzwerk-Setup verfügt über die ASA mit einem internen Netzwerk unter 10.1.1.0/24 und einem externen Netzwerk unter 203.0.113.0/24. Der Mail-Server mit der IP-Adresse 10.1.2.10 befindet sich im internen Netzwerk.

ASA-Konfiguration

Dies ist die ASA-Konfiguration für dieses Beispiel:

ASA#show run

: Saved

:

ASA Version 9.1(2)

!

--Omitted--

!

!--- Define the IP address for the inside interface.

interface GigabitEthernet0/2

nameif inside

security-level 100

ip address 10.1.1.1 255.255.255.0

!--- Define the IP address for the outside interface.

interface GigabitEthernet0/1

nameif outside

security-level 0

ip address 203.0.113.1 255.255.255.0

!

--Omitted--

!--- Create an access list that permits Simple

!--- Mail Transfer Protocol (SMTP) traffic from anywhere

!--- to the host at 203.0.113.10 (our server). The name of this list is

!--- smtp. Add additional lines to this access list as required.

!--- Note: There is one and only one access list allowed per

!--- interface per direction, for example, inbound on the outside interface.

!--- Because of limitation, any additional lines that need placement in

!--- the access list need to be specified here. If the server

!--- in question is not SMTP, replace the occurrences of SMTP with

!--- www, DNS, POP3, or whatever else is required.

access-list smtp extended permit tcp any host 10.1.2.10 eq smtp

--Omitted--

!--- Specify that any traffic that originates inside from the

!--- 10.1.2.x network NATs (PAT) to 203.0.113.9 if

!--- such traffic passes through the outside interface.

object network obj-10.1.2.0

subnet 10.1.2.0 255.255.255.0

nat (inside,outside) dynamic 203.0.113.9

!--- Define a static translation between 10.1.2.10 on the inside and

!--- 203.0.113.10 on the outside. These are the addresses to be used by

!--- the server located inside the ASA.

object network obj-10.1.2.10

host 10.1.2.10

nat (inside,outside) static 203.0.113.10

!--- Apply the access list named smtp inbound on the outside interface.

access-group smtp in interface outside

!--- Instruct the ASA to hand any traffic destined for 10.1.2.0

!--- to the router at 10.1.1.2.

route inside 10.1.2.0 255.255.255.0 10.1.1.2 1

!--- Set the default route to 203.0.113.2.

!--- The ASA assumes that this address is a router address.

route outside 0.0.0.0 0.0.0.0 203.0.113.2 1

Mail-Server im externen Netzwerk

Netzwerkdiagramm

Die in diesem Abschnitt beschriebene Konfiguration verwendet die folgende Netzwerkkonfiguration:

ASA-Konfiguration

Dies ist die ASA-Konfiguration für dieses Beispiel:

ASA#show run

: Saved

:

ASA Version 9.1(2)

!

--Omitted--

!--- Define the IP address for the inside interface.

interface GigabitEthernet0/2

nameif inside

security-level 100

ip address 10.1.1.1 255.255.255.0

!--- Define the IP address for the outside interface.

interface GigabitEthernet0/1

nameif outside

security-level 0

ip address 203.0.113.1 255.255.255.0

!

--Omitted--

!--- This command indicates that all addresses in the 10.1.2.x range

!--- that pass from the inside (GigabitEthernet0/2) to a corresponding global

!--- destination are done with dynamic PAT.

!--- As outbound traffic is permitted by default on the ASA, no

!--- static commands are needed.

object network obj-10.1.2.0

subnet 10.1.2.0 255.255.255.0

nat (inside,outside) dynamic interface

!--- Creates a static route for the 10.1.2.x network.

!--- The ASA forwards packets with these addresses to the router

!--- at 10.1.1.2

route inside 10.1.2.0 255.255.255.0 10.1.1.2 1

!--- Sets the default route for the ASA Firewall at 203.0.113.2

route outside 0.0.0.0 0.0.0.0 203.0.113.2 1

--Omitted--

: end

Überprüfung

Überprüfen Sie anhand der Informationen in diesem Abschnitt, ob Ihre Konfiguration ordnungsgemäß funktioniert.

Mail-Server im DMZ-Netzwerk

TCP-Ping

Der TCP-Ping testet eine Verbindung über TCP (der Standardwert ist Internet Control Message Protocol (ICMP)). Ein TCP-Ping sendet SYN-Pakete und betrachtet den Ping als erfolgreich, wenn das Zielgerät ein SYN-ACK-Paket sendet. Sie können maximal zwei TCP-Pings gleichzeitig ausführen.

Hier ein Beispiel:

ciscoasa(config)# ping tcp

Interface: outside

Target IP address: 203.0.113.10

Destination port: [80] 25

Specify source? [n]: y

Source IP address: 203.0.113.2

Source port: [0] 1234

Repeat count: [5] 5

Timeout in seconds: [2] 2

Type escape sequence to abort.

Sending 5 TCP SYN requests to 203.0.113.10 port 25

from 203.0.113.2 starting port 1234, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

Verbindung

Die ASA ist eine Stateful-Firewall, und der zurückkehrende Datenverkehr vom Mail-Server wird durch die Firewall zurückgeleitet, da er mit einer Verbindung in der Firewall-Verbindungstabelle übereinstimmt. Der Datenverkehr, der mit einer aktuellen Verbindung übereinstimmt, wird über die Firewall zugelassen, ohne von einer Zugriffskontrollliste (ACL) für die Schnittstelle blockiert zu werden.

Im nächsten Beispiel stellt der Client an der externen Schnittstelle eine Verbindung zum 203.0.113.10-Host der DMZ-Schnittstelle her. Diese Verbindung wird mit dem TCP-Protokoll hergestellt und ist seit zwei Sekunden inaktiv. Die Verbindungsflags geben den aktuellen Status dieser Verbindung an:

ciscoasa(config)# show conn address 172.16.31.10

1 in use, 2 most used

TCP outside 203.0.113.2:16678 dmz 172.16.31.10:25, idle 0:00:02, bytes 921, flags UIO

Protokollieren

Die ASA-Firewall generiert Syslogs im normalen Betrieb. Die Syslogs sind abhängig von der Konfiguration der Protokollierung sehr ausführlich. Diese Ausgabe zeigt zwei Syslogs, die auf Ebene sechs (die informative Ebene) und Ebene sieben (die Debugging-Ebene) erscheinen:

ciscoasa(config)# show logging | i 172.16.31.10

%ASA-7-609001: Built local-host dmz:172.16.31.10

%ASA-6-302013: Built inbound TCP connection 11 for outside:203.0.113.2/16678

(203.0.113.2/16678) to dmz:172.16.31.10/25 (203.0.113.10/25)

Das zweite Syslog in diesem Beispiel zeigt an, dass die Firewall in ihrer Verbindungstabelle eine Verbindung für diesen spezifischen Datenverkehr zwischen dem Client und dem Server hergestellt hat. Wenn die Firewall konfiguriert wurde, um diesen Verbindungsversuch zu blockieren, oder ein anderer Faktor die Herstellung dieser Verbindung verhindert hat (Ressourcenbeschränkungen oder eine mögliche Fehlkonfiguration), würde die Firewall kein Protokoll generieren, das anzeigt, dass die Verbindung hergestellt wurde. Stattdessen würde sie einen Grund für die Ablehnung der Verbindung oder einen Hinweis auf den Faktor protokollieren, der die Herstellung der Verbindung verhindert hat.

Wenn die Zugriffskontrollliste auf der Außenseite beispielsweise nicht für die Zulassung von 172.16.31.10 auf Port 25 konfiguriert ist, wird dieses Protokoll angezeigt, wenn der Datenverkehr abgelehnt wird:

%ASA-4-106100: access-list outside_int verweigert TCP außerhalb/203.0.113.2(3756) ->

dmz/172.16.31.10(25) hit-cnt 5 Intervall von 300 Sekunden

Dies tritt auf, wenn eine ACL fehlt oder falsch konfiguriert ist, wie hier gezeigt:

access-list outside_int extended permit tcp any4 host 172.16.31.10 eq http

access-list outside_int extended deny ip any4 any4

NAT-Übersetzungen (Xlate)

Um zu bestätigen, dass die Übersetzungen erstellt wurden, können Sie die Tabelle Xlate (Übersetzung) überprüfen. Der Befehl show xlate zeigt in Kombination mit dem lokalen Schlüsselwort und der internen Host-IP-Adresse alle Einträge an, die in der Übersetzungstabelle für diesen Host vorhanden sind. Die nächste Ausgabe zeigt, dass derzeit eine Übersetzung für diesen Host zwischen der DMZ und den externen Schnittstellen erstellt wird. Die IP-Adresse des DMZ-Servers wird entsprechend der vorherigen Konfiguration in die Adresse 203.0.113.10 übersetzt. Die aufgelisteten Markierungen (s in diesem Beispiel) zeigen an, dass die Übersetzung statisch ist.

ciscoasa(config)# show nat detail

Manual NAT Policies (Section 1)

1 (dmz) to (outside) source static obj-172.16.31.10 obj-203.0.113.10

translate_hits = 7, untranslate_hits = 6

Source - Origin: 172.16.31.10/32, Translated: 203.0.113.10/32

Auto NAT Policies (Section 2)

1 (dmz) to (outside) source static obj-172.16.31.10 203.0.113.10

translate_hits = 1, untranslate_hits = 5

Source - Origin: 172.16.31.10/32, Translated: 203.0.113.10/32

2 (inside) to (dmz) source static obj-10.1.1.0 obj-10.1.1.0

translate_hits = 0, untranslate_hits = 0

Source - Origin: 10.1.1.0/24, Translated: 10.1.1.0/24

3 (inside) to (outside) source dynamic obj1-10.1.1.0 interface

translate_hits = 0, untranslate_hits = 0

Source - Origin: 10.1.1.0/24, Translated: 203.0.113.1/24

ciscoasa(config)# show xlate

4 in use, 4 most used

Flags: D - DNS, e - extended, I - identity, i - dynamic, r - portmap,

s - static, T - twice, N - net-to-net

NAT from dmz:172.16.31.10 to outside:203.0.113.10

flags s idle 0:10:48 timeout 0:00:00

NAT from inside:10.1.1.0/24 to dmz:10.1.1.0/24

flags sI idle 79:56:17 timeout 0:00:00

NAT from dmz:172.16.31.10 to outside:203.0.113.10

flags sT idle 0:01:02 timeout 0:00:00

NAT from outside:0.0.0.0/0 to dmz:0.0.0.0/0

flags sIT idle 0:01:02 timeout 0:00:00

Mail-Server im internen Netzwerk

TCP-Ping

Hier ist ein Beispiel für eine TCP-Ping-Ausgabe:

ciscoasa(config)# PING TCP

Interface: outside

Target IP address: 203.0.113.10

Destination port: [80] 25

Specify source? [n]: y

Source IP address: 203.0.113.2

Source port: [0] 1234

Repeat count: [5] 5

Timeout in seconds: [2] 2

Type escape sequence to abort.

Sending 5 TCP SYN requests to 203.0.113.10 port 25

from 203.0.113.2 starting port 1234, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

Verbindung

Nachfolgend finden Sie ein Beispiel für die Verbindungsüberprüfung:

ciscoasa(config)# show conn address 10.1.2.10

1 in use, 2 most used

TCP outside 203.0.113.2:5672 inside 10.1.2.10:25, idle 0:00:05, bytes 871, flags UIO

Protokollieren

Hier ein Beispiel für ein Syslog:

%ASA-6-302013: Built inbound TCP connection 553 for outside:203.0.113.2/19198

(203.0.113.2/19198) to inside:10.1.2.10/25 (203.0.113.10/25)

NAT-Übersetzungen (Xlate)

Hier einige Beispiele für show nat detail und show xlate-Befehlsausgaben:

ciscoasa(config)# show nat detail

Auto NAT Policies (Section 2)

1 (inside) to (outside) source static obj-10.1.2.10 203.0.113.10

translate_hits = 0, untranslate_hits = 15

Source - Origin: 10.1.2.10/32, Translated: 203.0.113.10/32

2 (inside) to (dmz) source static obj-10.1.1.0 obj-10.1.1.0

translate_hits = 0, untranslate_hits = 0

Source - Origin: 10.1.1.0/24, Translated: 10.1.1.0/24

3 (inside) to (outside) source dynamic obj1-10.1.1.0 interface

translate_hits = 0, untranslate_hits = 0

Source - Origin: 10.1.1.0/24, Translated: 203.0.113.1/24

ciscoasa(config)# show xlate

NAT from inside:10.1.2.10 to outside:203.0.113.10

flags s idle 0:00:03 timeout 0:00:00

Mail-Server im externen Netzwerk

TCP-Ping

Hier ist ein Beispiel für eine TCP-Ping-Ausgabe:

ciscoasa# PING TCP

Interface: inside

Target IP address: 203.1.113.10

Destination port: [80] 25

Specify source? [n]: y

Source IP address: 10.1.2.10

Source port: [0] 1234

Repeat count: [5] 5

Timeout in seconds: [2] 2

Type escape sequence to abort.

Sending 5 TCP SYN requests to 203.1.113.10 port 25

from 10.1.2.10 starting port 1234, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

Verbindung

Nachfolgend finden Sie ein Beispiel für die Verbindungsüberprüfung:

ciscoasa# show conn address 203.1.113.10

1 in use, 2 most used

TCP inside 10.1.2.10:13539 outside 203.1.113.10:25, idle 0:00:02, bytes 898, flags UIO

Protokollieren

Hier ein Beispiel für ein Syslog:

ciscoasa# show logging | i 203.1.113.10

%ASA-6-302013: Built outbound TCP connection 590 for outside:203.1.113.10/25

(203.1.113.10/25) to inside:10.1.2.10/1234 (203.0.113.1/1234)

NAT-Übersetzungen (Xlate)

Hier ist ein Beispiel für die Ausgabe des Befehls show xlate:

ciscoasa# show xlate | i 10.1.2.10

TCP PAT from inside:10.1.2.10/1234 to outside:203.0.113.1/1234 flags ri idle

0:00:04 timeout 0:00:30

Fehlerbehebung

Die ASA stellt mehrere Tools zur Verfügung, mit denen Verbindungsprobleme behoben werden können. Wenn das Problem nach der Überprüfung der Konfiguration und der Überprüfung der im vorherigen Abschnitt beschriebenen Ausgaben weiterhin besteht, können diese Tools und Techniken Ihnen helfen, die Ursache Ihres Verbindungsfehlers zu ermitteln.

Mail-Server im DMZ-Netzwerk

Packet Tracer

Mit der Packet-Tracerfunktion auf der ASA können Sie ein simuliertes Paket angeben und alle verschiedenen Schritte, Prüfungen und Funktionen anzeigen, die die Firewall durchläuft, wenn sie Datenverkehr verarbeitet. Mit diesem Tool ist es hilfreich, ein Beispiel für Datenverkehr zu identifizieren, der Ihrer Meinung nach durch die Firewall geleitet werden muss, und diese fünf Tupel zu verwenden, um den Datenverkehr zu simulieren. Im nächsten Beispiel wird der Paket-Tracer verwendet, um einen Verbindungsversuch zu simulieren, der folgende Kriterien erfüllt:

- Das simulierte Paket erreicht die Außenseite.

- Das verwendete Protokoll ist TCP.

- Die simulierte Client-IP-Adresse lautet 203.0.113.2.

- Der Client sendet Datenverkehr, der von Port 1234 stammt.

- Der Datenverkehr ist an einen Server mit der IP-Adresse 203.0.113.10 gerichtet.

- Der Datenverkehr ist für Port 25 bestimmt.

Dies ist ein Beispiel für die Ausgabe der Paketverfolgung:

packet-tracer input outside tcp 203.0.113.2 1234 203.0.113.10 25 detailed

--Omitted--

Phase: 2

Type: UN-NAT

Subtype: static

Result: ALLOW

Config:

nat (dmz,outside) source static obj-172.16.31.10 obj-203.0.113.10

Additional Information:

NAT divert to egress interface dmz

Untranslate 203.0.113.10/25 to 172.16.31.10/25

Result:

input-interface: outside

input-status: up

input-line-status: up

output-interface: dmz

output-status: up

output-line-status: up

Action: allow

Hier ein Beispiel für den Cisco Adaptive Security Device Manager (ASDM):

Beachten Sie, dass die DMZ-Schnittstelle in den vorherigen Ausgaben nicht erwähnt wird. Dies erfolgt über das Packet-Tracer-Design. Das Tool teilt Ihnen mit, wie die Firewall diese Art von Verbindungsversuch verarbeitet. Dazu gehört auch, wie sie die Verbindung routen und von welcher Schnittstelle aus.

Tipp: Weitere Informationen zur Packet Tracer-Funktion finden Sie im Abschnitt Tracing Packets with Packet Tracer im Konfigurationsleitfaden für die Cisco Serie ASA 5500 unter Verwendung der CLI, 8.4 und 8.6.

Paketerfassung

Die ASA-Firewall kann den ein- oder ausgehenden Datenverkehr erfassen. Diese Erfassungsfunktion ist sehr nützlich, da sie eindeutig nachweisen kann, ob Datenverkehr an einer Firewall eingeht oder diese verlässt. Das nächste Beispiel zeigt die Konfiguration von zwei Erfassungen mit dem Namen capd und capout an den DMZ- bzw. externen Schnittstellen. Die Capture-Befehle verwenden ein Match-Schlüsselwort, mit dem Sie den zu erfassenden Datenverkehr genau bestimmen können.

Für die Capd in diesem Beispiel wird angegeben, dass Sie den Datenverkehr auf der DMZ-Schnittstelle (Eingang oder Ausgang) abgleichen möchten, der dem TCP-Host 172.16.31.10/host 203.0.113.2 entspricht. Mit anderen Worten: Sie möchten jeden TCP-Datenverkehr erfassen, der von Host 172.16.31.10 an Host gesendet wird. 203.0.113.2 oder umgekehrt. Durch die Verwendung des Match-Schlüsselworts kann die Firewall diesen Datenverkehr bidirektional erfassen. Der für die externe Schnittstelle definierte Erfassungsbefehl referenziert nicht die interne IP-Adresse des Mail-Servers, da die Firewall eine NAT für diese IP-Adresse des Mail-Servers durchführt. Daher können Sie keine Übereinstimmung mit dieser Server-IP-Adresse herstellen. Im nächsten Beispiel wird stattdessen das Wort any verwendet, um anzugeben, dass alle möglichen IP-Adressen mit dieser Bedingung übereinstimmen.

Nachdem Sie die Aufzeichnungen konfiguriert haben, müssen Sie erneut versuchen, eine Verbindung herzustellen, und die Aufzeichnungen mit dem Befehl show capture <capture_name> anzeigen. In diesem Beispiel können Sie sehen, dass der externe Host eine Verbindung zum Mail-Server herstellen konnte, wie der Drei-Wege-TCP-Handshake zeigt, der in den Aufzeichnungen zu sehen ist:

ASA# capture capd interface dmz match tcp host 172.16.31.10 any

ASA# capture capout interface outside match tcp any host 203.0.113.10

ASA# show capture capd

3 packets captured

1: 11:31:23.432655 203.0.113.2.65281 > 172.16.31.10.25: S 780523448:

780523448(0) win 8192 <mss 1460,nop,wscale 2,nop,nop,sackOK>

2: 11:31:23.712518 172.16.31.10.25 > 203.0.113.2.65281: S 2123396067:

2123396067(0) ack 780523449 win 8192 <mss 1024,nop,nop,sackOK,nop,wscale 8>

3: 11:31:23.712884 203.0.113.2.65281 > 172.16.31.10.25. ack 2123396068

win 32768

ASA# show capture capout

3 packets captured

1: 11:31:23.432869 203.0.113.2.65281 > 203.0.113.10.25: S 1633080465:

1633080465(0) win 8192 <mss 1380,nop,wscale 2,nop,nop,sackOK>

2: 11:31:23.712472 203.0.113.10.25 > 203.0.113.2.65281: S 95714629:

95714629(0) ack 1633080466 win 8192 <mss 1024,nop,nop,sackOK,nop,wscale 8>

3: 11:31:23.712914 203.0.113.2.65281 > 203.0.113.10.25: . ack 95714630

win 32768

Mail-Server im internen Netzwerk

Packet Tracer

Dies ist ein Beispiel für die Ausgabe der Paketverfolgung:

CLI : packet-tracer input outside tcp 203.0.113.2 1234 203.0.113.10 25 detailed

--Omitted--

Phase: 2

Type: UN-NAT

Subtype: static

Result: ALLOW

Config:

object network obj-10.1.2.10

nat (inside,outside) static 203.0.113.10

Additional Information:

NAT divert to egress interface inside

Untranslate 203.0.113.10/25 to 10.1.2.10/25

Phase: 3

Type: ACCESS-LIST

Subtype: log

Result: ALLOW

Config:

access-group smtp in interface outside

access-list smtp extended permit tcp any4 host 10.1.2.10 eq smtp

Additional Information:

Forward Flow based lookup yields rule:

in id=0x77dd2c50, priority=13, domain=permit, deny=false

hits=1, user_data=0x735dc880, cs_id=0x0, use_real_addr, flags=0x0, protocol=6

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=0

dst ip/id=10.1.2.10, mask=255.255.255.255, port=25, tag=0, dscp=0x0

input_ifc=outside, output_ifc=any

Mail-Server im externen Netzwerk

Packet Tracer

Dies ist ein Beispiel für die Ausgabe der Paketverfolgung:

CLI : packet-tracer input inside tcp 10.1.2.10 1234 203.1.113.10 25 detailed

--Omitted--

Phase: 2

Type: ROUTE-LOOKUP

Subtype: input

Result: ALLOW

Config:

Additional Information:

in 203.1.113.0 255.255.255.0 outside

Phase: 3

Type: NAT

Subtype:

Result: ALLOW

Config:

object network obj-10.1.2.0

nat (inside,outside) dynamic interface

Additional Information:

Dynamic translate 10.1.2.10/1234 to 203.0.113.1/1234

Forward Flow based lookup yields rule:

in id=0x778b14a8, priority=6, domain=nat, deny=false

hits=11, user_data=0x778b0f48, cs_id=0x0, flags=0x0, protocol=0

src ip/id=10.1.2.0, mask=255.255.255.0, port=0, tag=0

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=0, dscp=0x0

input_ifc=inside, output_ifc=outside

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

13-May-2015

|

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Aastha Bhardwaj, Divya Subramanian, Prapanch Ramamoorthy, and Dinkar SharmaCisco TAC Engineers.

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback