Einleitung

In diesem Dokument werden die Zertifikatkonfigurationen beschrieben, die für UCCE SSO erforderlich sind. Die Konfiguration dieser Funktion umfasst mehrere Zertifikate für HTTPS, digitale Signatur und Verschlüsselung.

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- UCCE-Version 11.5

- Microsoft Active Directory (AD) - AD auf Windows Server installiert

- Active Directory Federation Service (ADFS) Version 2.0/3.0

Verwendete Komponenten

UCCE 11,5

Windows 2012 R2

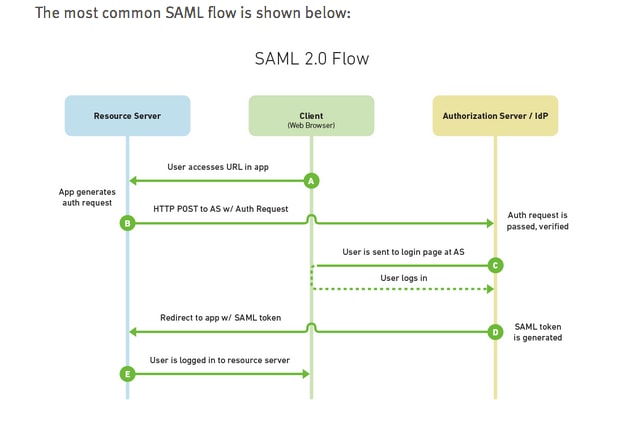

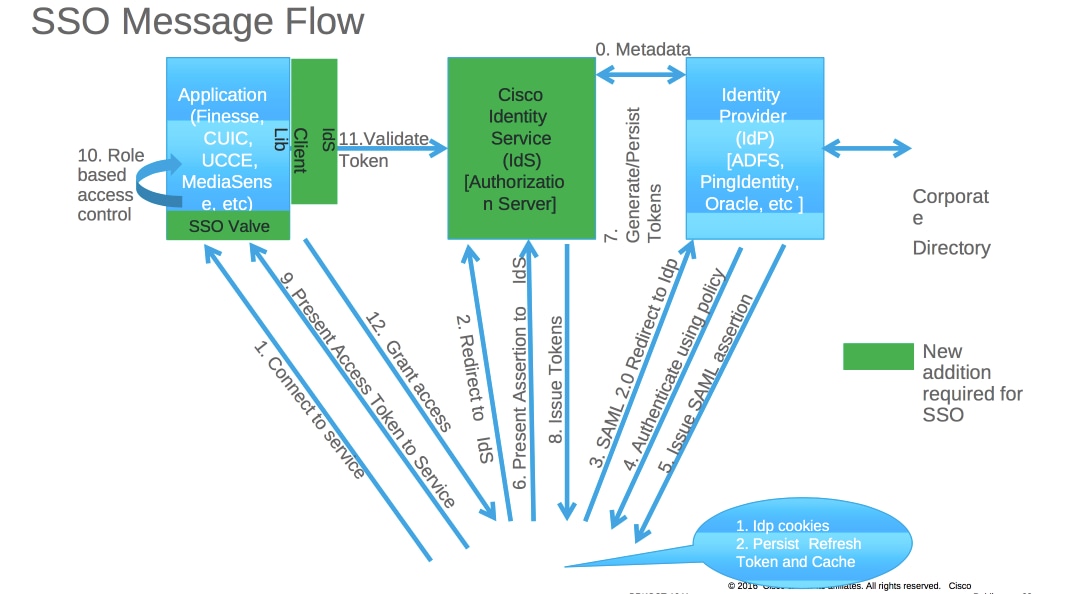

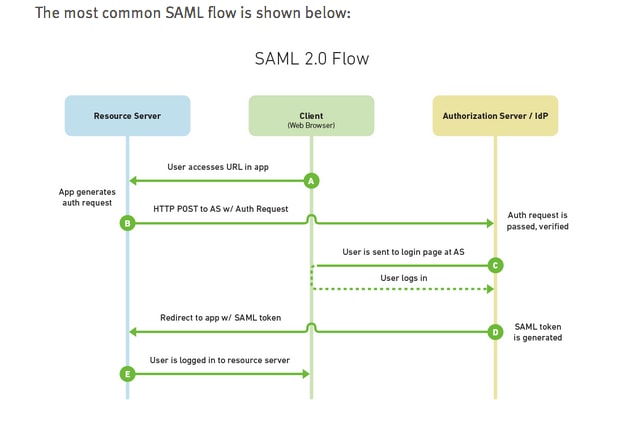

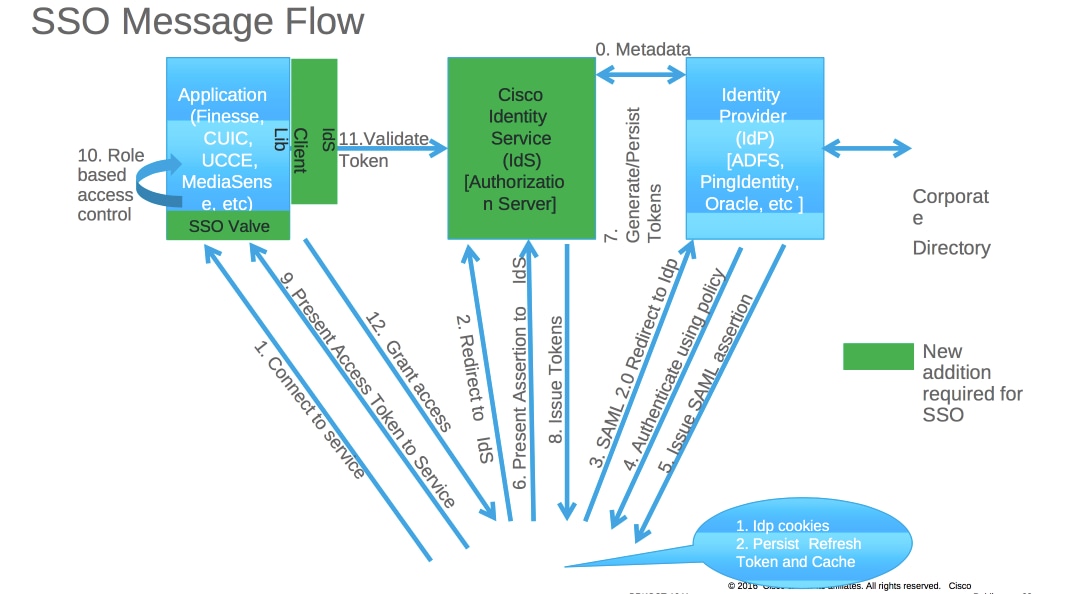

Teil A: SSO-Nachrichtenfluss

Wenn SSO aktiviert ist und sich der Agent beim Finesse Desktop anmeldet:

- Finesse-Server leitet Agent-Browser zur Kommunikation mit Identity Service (IDS) um

- IDS leitet Agent-Browser mit SAML-Anfrage an Identity Provider (IDP) um

- IDP generiert SAML-Token und wird an IDS-Server weitergeleitet

- Wenn ein Token generiert wurde, verwendet der Agent jedes Mal, wenn er zu einer Anwendung navigiert, dieses gültige Token für die Anmeldung

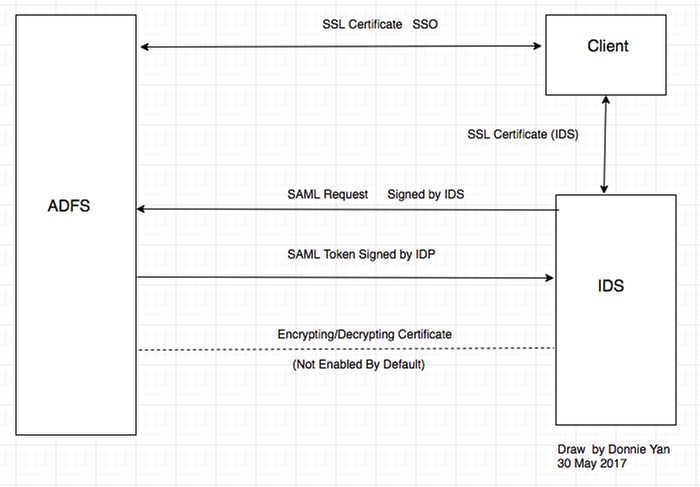

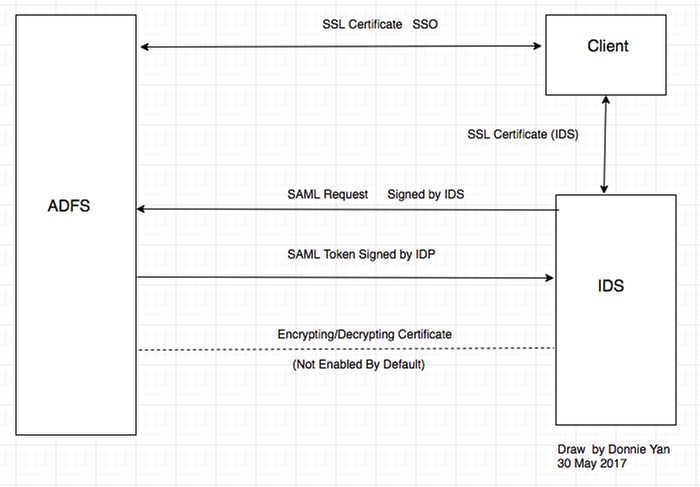

Teil B. In IDP und IDS verwendete Zertifikate

IDP-Zertifikate

- SSL-Zertifikat (SSO)

- Token-Signaturzertifikat

- Token - Entschlüsselung

IDS-Zertifikate

- SAML-Zertifikat

- Signaturschlüssel

- Verschlüsselungsschlüssel

Teil C. IDP-Zertifizierung im Detail und Konfiguration

SSL-Zertifikat (SSO)

- Dieses Zertifikat wird zwischen IDP und Client verwendet. Client muss SSO-Zertifikat vertrauen

- SSL-Zertifikat wird platziert, um die Sitzung zwischen Client und IDP-Server zu verschlüsseln. Dieses Zertifikat ist nicht spezifisch für ADFS, sondern spezifisch für IIS

- Der Betreff des SSL-Zertifikats muss mit dem in der ADFS-Konfiguration verwendeten Namen übereinstimmen.

Schritte zum Konfigurieren des SSL-Zertifikats für SSO (lokale Übung mit interner CA-Signatur)

Schritt 1: Erstellen eines SSL-Zertifikats mit Certificate Signing Request (CSR) und Signieren durch eine interne Zertifizierungsstelle für ADFS

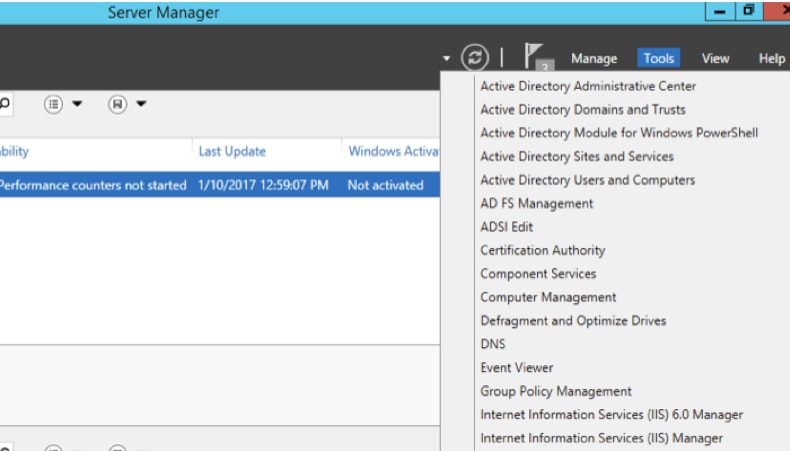

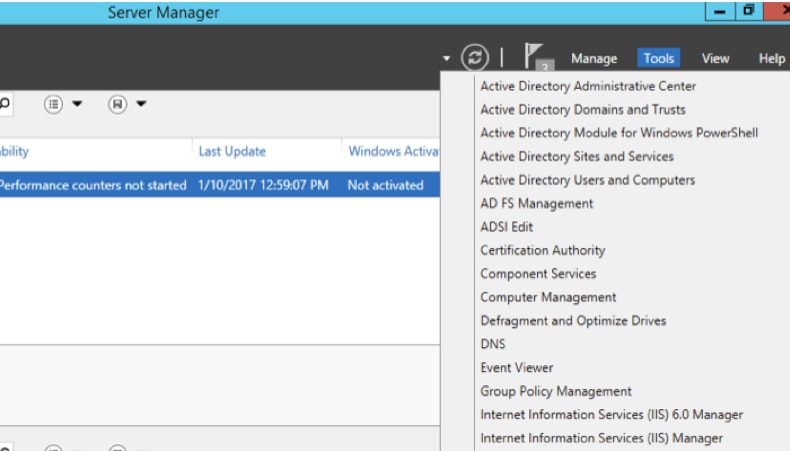

- Öffnen Sie den Server Manager.

- Klicken Sie auf Tools.

- Klicken Sie auf Internetinformationsdienste (IIS)-Manager.

- Wählen Sie den lokalen Server aus.

- Wählen Sie Serverzertifikate aus.

- Klicken Sie auf Funktion öffnen (Bedienfeld).

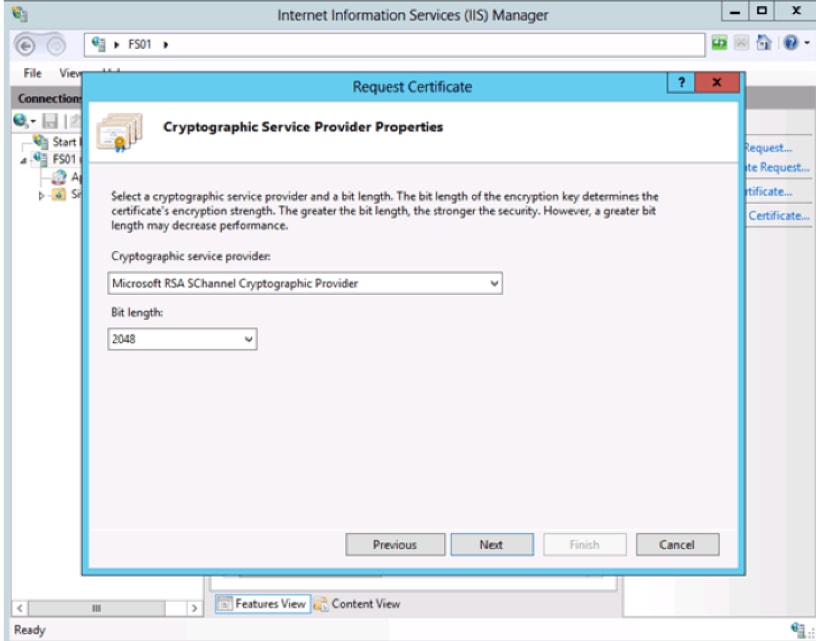

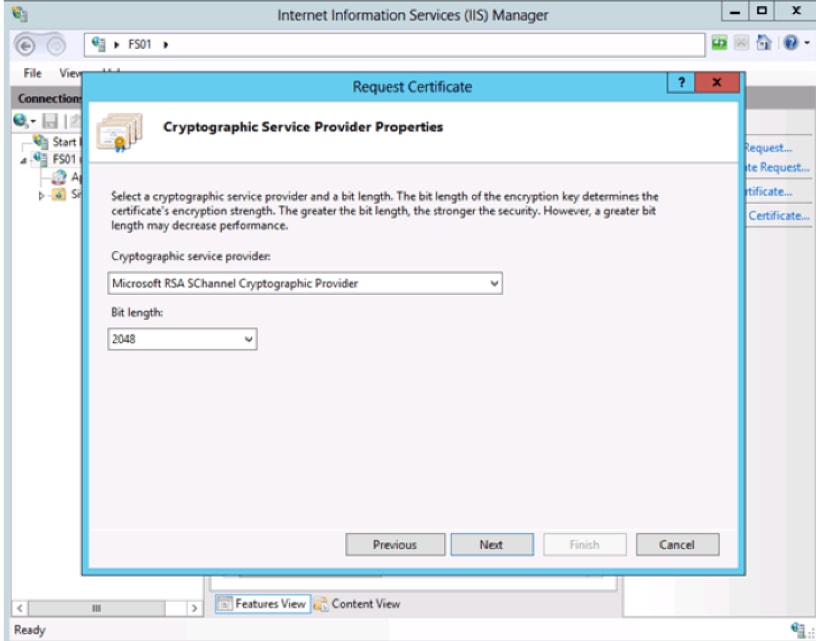

- Klicken Sie auf Zertifikatanforderung erstellen.

- Lassen Sie den Kryptografiedienstanbieter auf dem Standardwert.

- Ändern Sie die Bitlänge auf 2048.

- Klicken Sie auf Next (Weiter).

- Wählen Sie einen Speicherort für die angeforderte Datei aus.

- Klicken Sie auf Beenden.

Schritt 2: Die Zertifizierungsstelle signiert den CSR, der aus Schritt 1 generiert wurde.

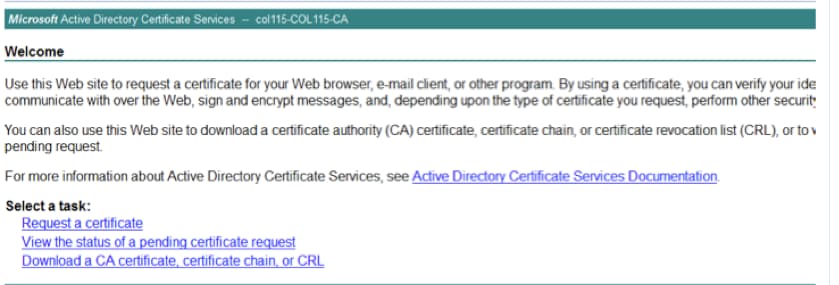

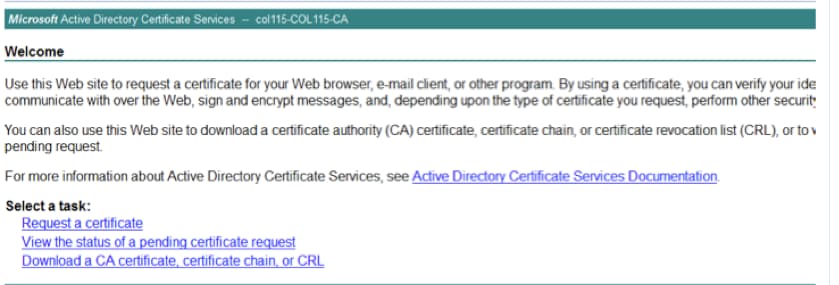

- Öffnen Sie den Zertifizierungsstellenserver, um diesen CSR zu verwenden: http:<IP-Adresse des Zertifizierungsstellenservers>/certsrv/.

-

Klicken Sie auf Zertifikat anfordern.

-

Klicken Sie auf advanced certificate request (erweiterte Zertifikatsanforderung).

-

Kopieren Sie den CSR in eine mit Base-64 verschlüsselte Zertifikatsanforderung.

-

Senden.

-

Signiertes Zertifikat herunterladen

Schritt 3: Installieren Sie das signierte Zertifikat auf dem ADFS-Server und weisen Sie es der ADFS-Funktion zu.

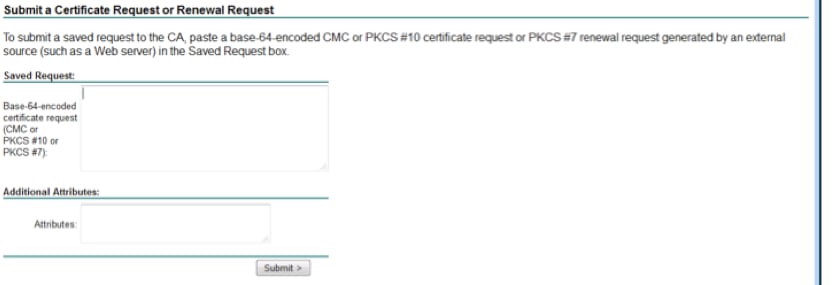

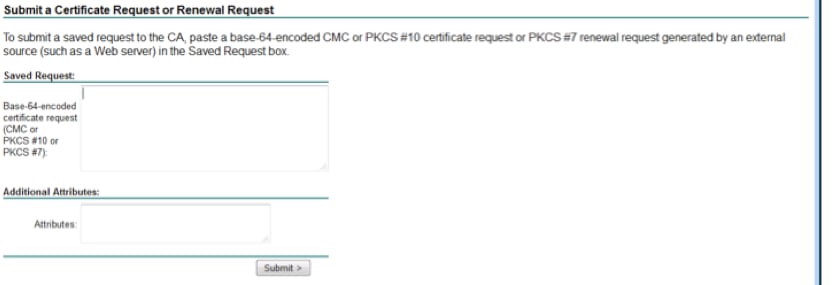

1. Installieren Sie das signierte Zertifikat zurück auf den ADFS-Server. Öffnen Sie dazu Server-Manager > Tools > und klicken Sie auf Internetinformationsdienste (IIS)-Manager.

Lokaler Server>Serverzertifikat>Funktion öffnen (Aktionsbereich).

2. Klicken Sie auf Zertifikatsanforderung abschließen.

3. Wählen Sie den Pfad der vollständigen CSR-Datei, die Sie ausgefüllt und vom Drittanbieter für Zertifikate heruntergeladen haben.

4. Geben Sie den Anzeigenamen für das Zertifikat ein.

5. Wählen Sie Persönlich als Zertifikatspeicher.

6. Klicken Sie auf OK.

7. Zu diesem Zeitpunkt wurden alle Zertifikate hinzugefügt. Jetzt ist die Zuweisung eines SSL-Zertifikats erforderlich.

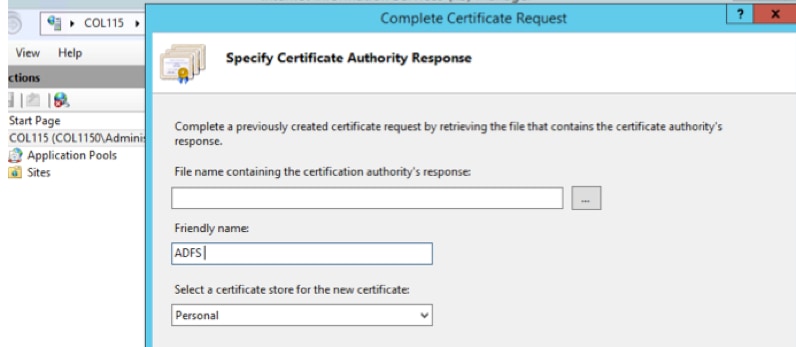

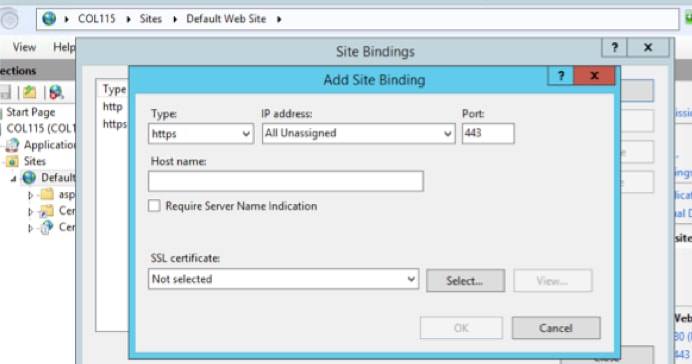

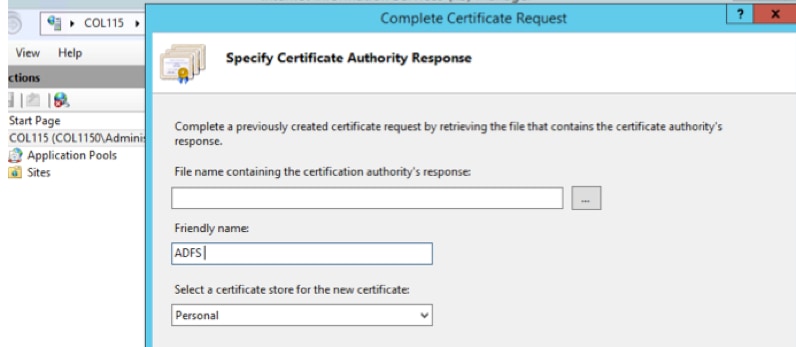

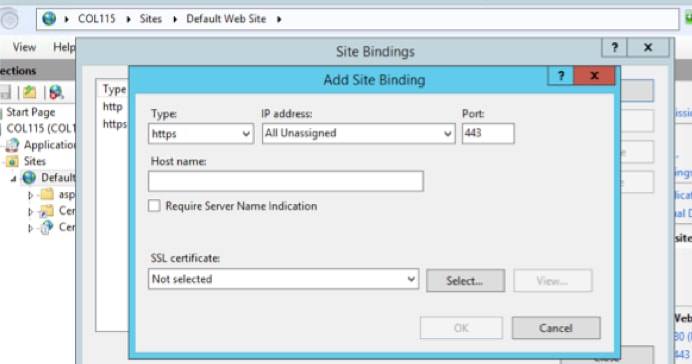

8. Erweitern Sie den lokalen Server>Sites erweitern>Standardwebsite auswählen >auf Bindings (Aktionsbereich) klicken.

9. Klicken Sie auf Hinzufügen.

10. Ändern Sie den Typ in HTTPS.

11. Wählen Sie Ihr Zertifikat aus dem Dropdown-Menü aus.

12. Klicken Sie auf OK.

Nun wurde das SSL-Zertifikat für den ADFS-Server zugewiesen.

Anmerkung: Bei der Installation der ADFS-Funktion muss ein vorheriges SSL-Zertifikat verwendet werden.

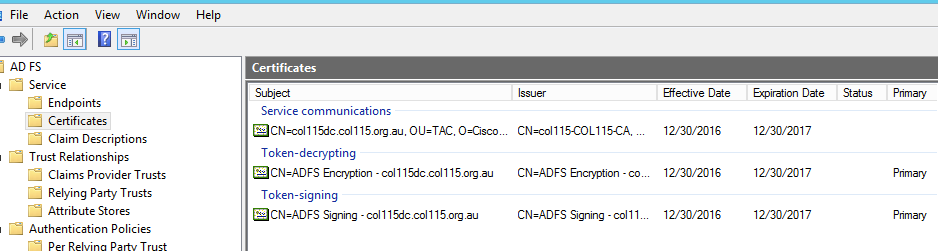

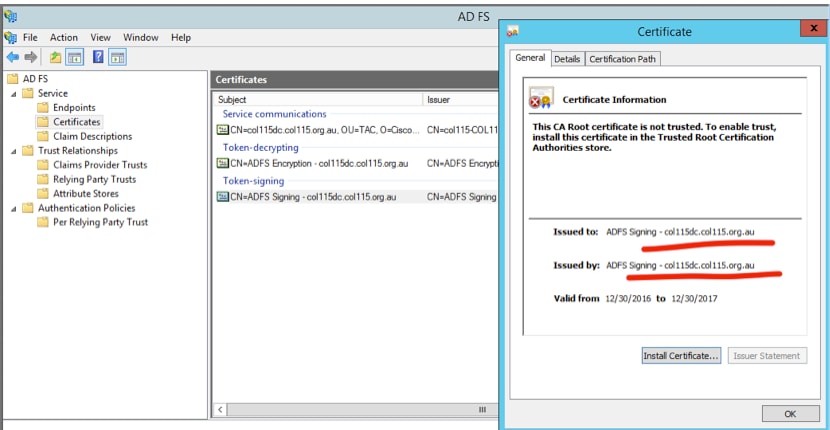

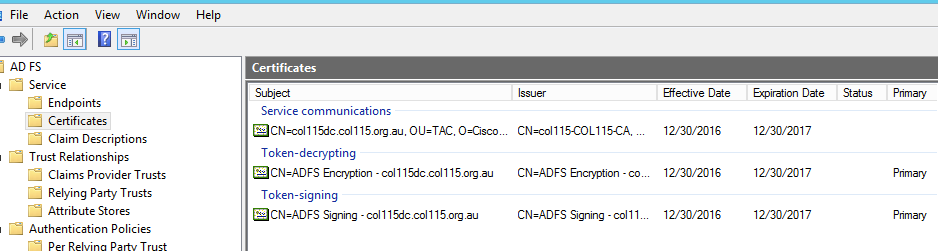

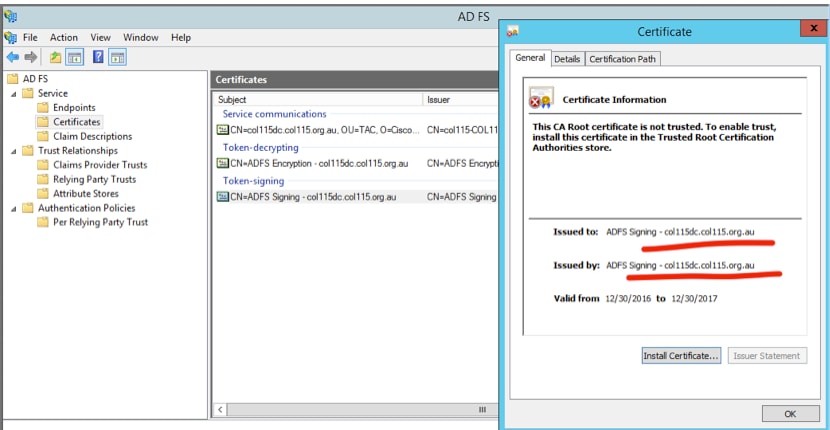

Token-Signaturzertifikat

ADFS generiert selbstsigniertes Zertifikat für Tokensignaturzertifikate. Standardmäßig gilt sie für ein Jahr.

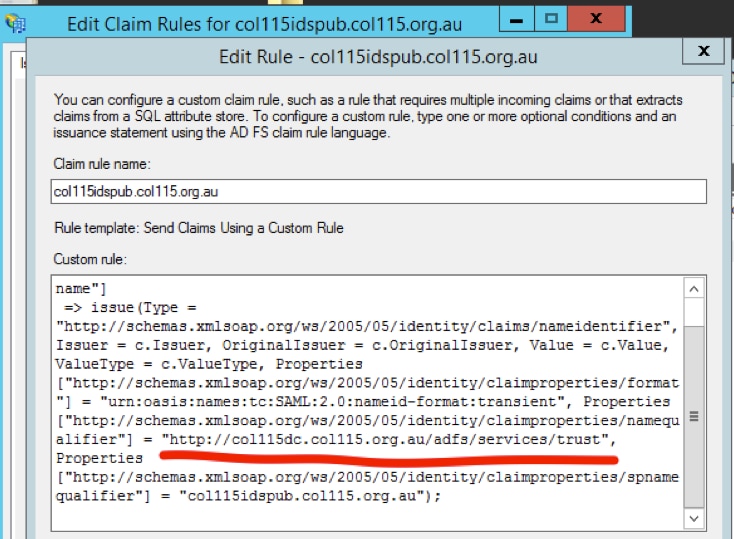

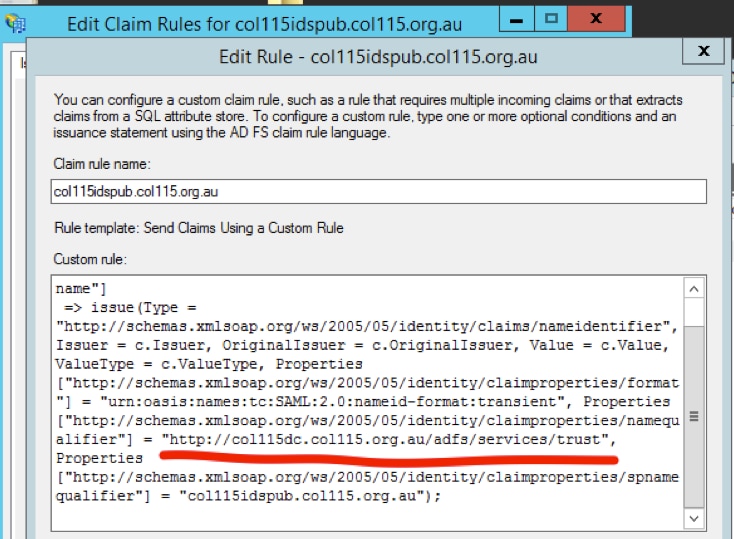

Das von IDP generierte SAML-Token wird vom privaten ADFS-Schlüssel (Token Signing Certificate Private Part) signiert. Anschließend verwendet IDS den öffentlichen ADFS-Schlüssel zur Verifizierung. Dieses garantierte signierte Token wird nicht geändert.

Das Tokensignaturzertifikat wird immer dann verwendet, wenn ein Benutzer Zugriff auf eine Anwendung eines vertrauenden Teilnehmers (Cisco IDS) erhalten muss.

Wie erhält der Cisco IDS-Server den öffentlichen Schlüssel des Token Singing Certificate?

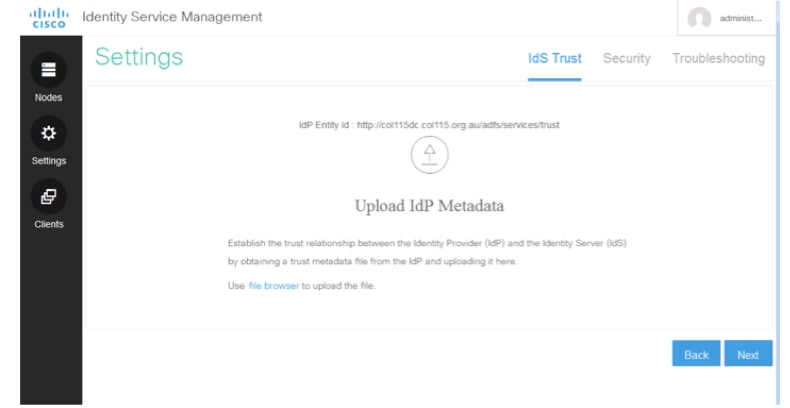

Dazu werden ADFS-Metadaten auf den IDS-Server hochgeladen und der öffentliche Schlüssel von ADFS an den IDS-Server übergeben. Auf diese Weise erhält IDS den öffentlichen Schlüssel des ADFS-Servers.

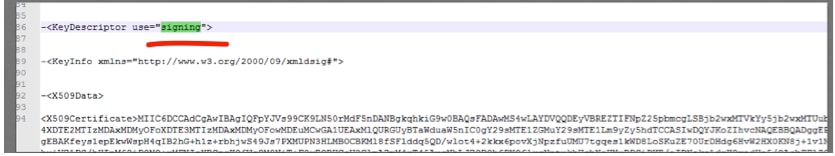

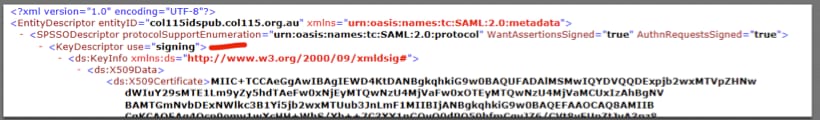

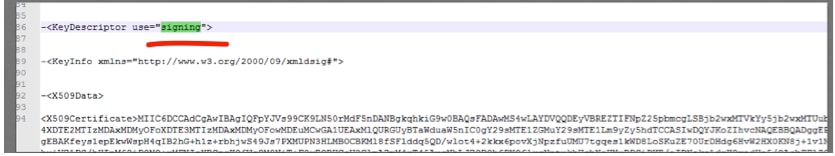

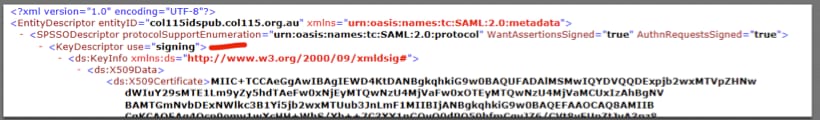

Sie müssen IDP-Metadaten von ADFS herunterladen. Informationen zum Herunterladen von IDP-Metadaten finden Sie unter https:// <FQDN of ADFS>/federationmetadata/2007-06/federationmetadata.xml.

Aus ADFS-Metadaten

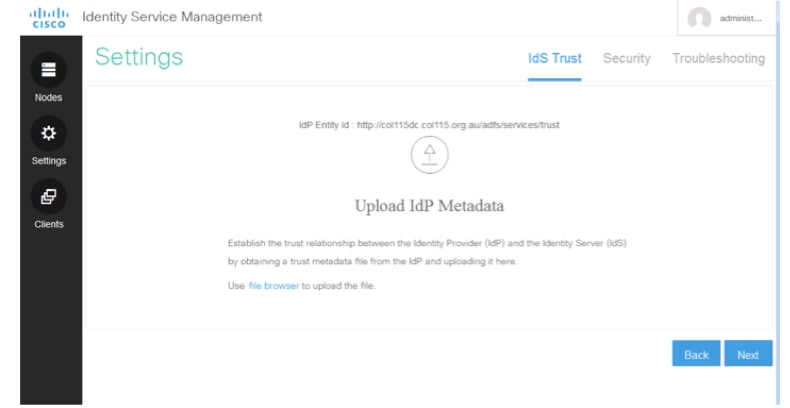

Aus ADFS-Metadaten ADFS-Metadaten in IDS hochladen

ADFS-Metadaten in IDS hochladen

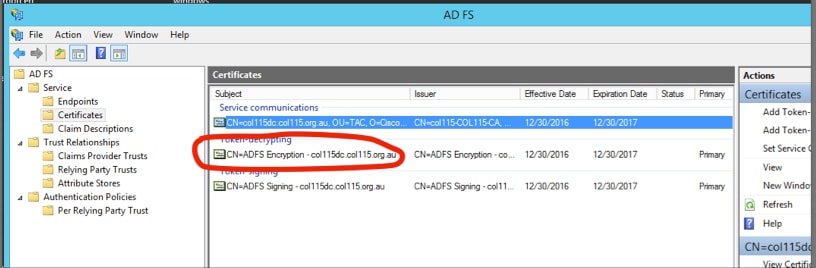

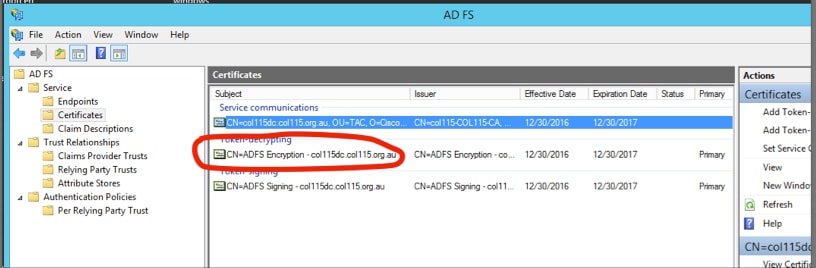

Tokenentschlüsselung

Dieses Zertifikat wird automatisch vom ADFS-Server generiert (selbstsigniert). Wenn das Token verschlüsselt werden muss, verwendet ADFS den öffentlichen IDS-Schlüssel zur Entschlüsselung. Wenn Sie jedoch ADFS-Token-Entschlüsselung sehen, bedeutet dies NICHT, dass das Token verschlüsselt ist.

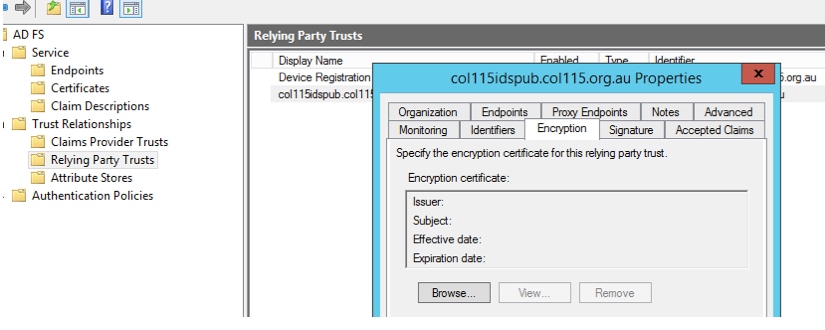

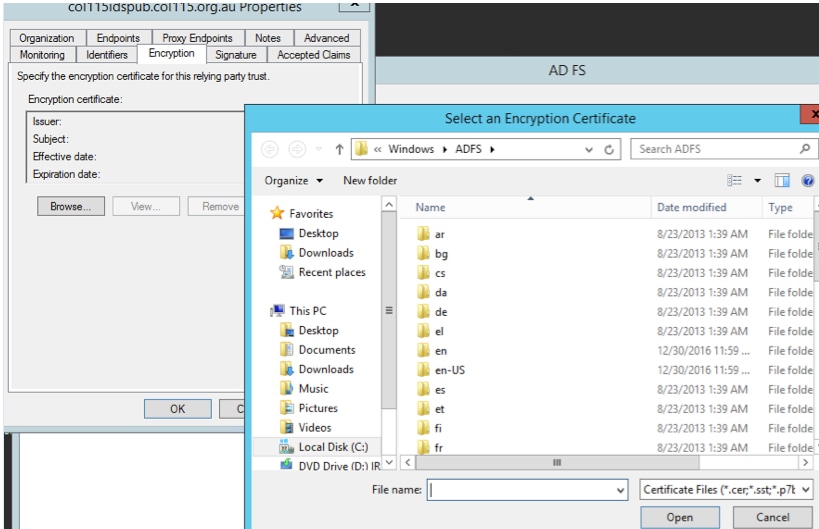

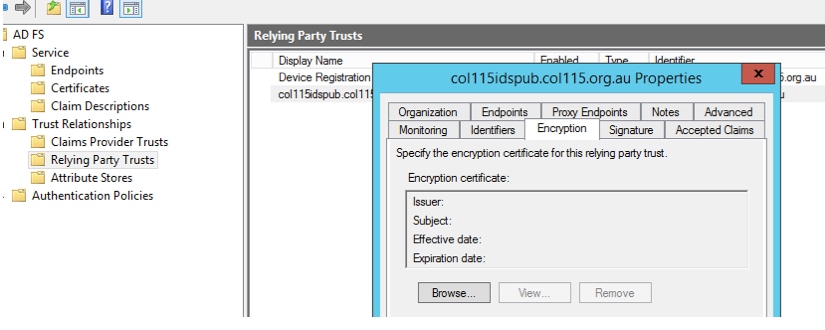

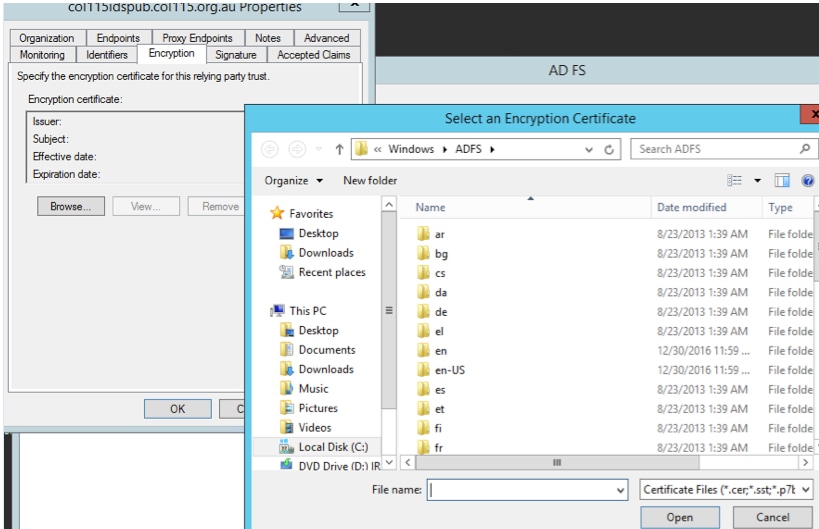

Wenn Sie sehen möchten, ob die Tokenverschlüsselung für eine bestimmte Anwendung einer vertrauenden Partei aktiviert wurde, müssen Sie die Registerkarte für die Verschlüsselung einer bestimmten Anwendung einer vertrauenden Partei überprüfen.

Dieses Bild zeigt, dass die Tokenverschlüsselung NICHT aktiviert war.

Verschlüsselung ist NICHT aktiviert.

Verschlüsselung ist NICHT aktiviert.

Teil D. Cisco IDS-Zertifikat

- SAML-Zertifikat

- Verschlüsselungsschlüssel

- Signaturschlüssel

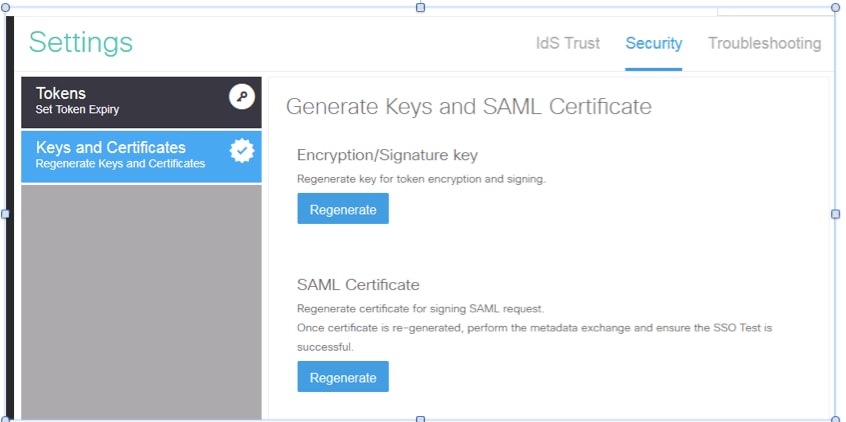

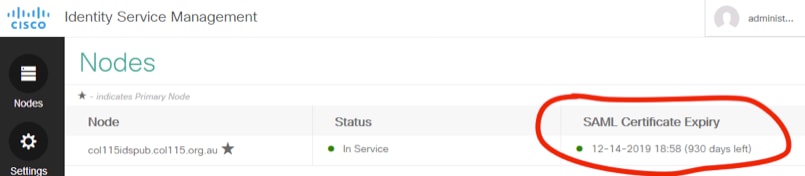

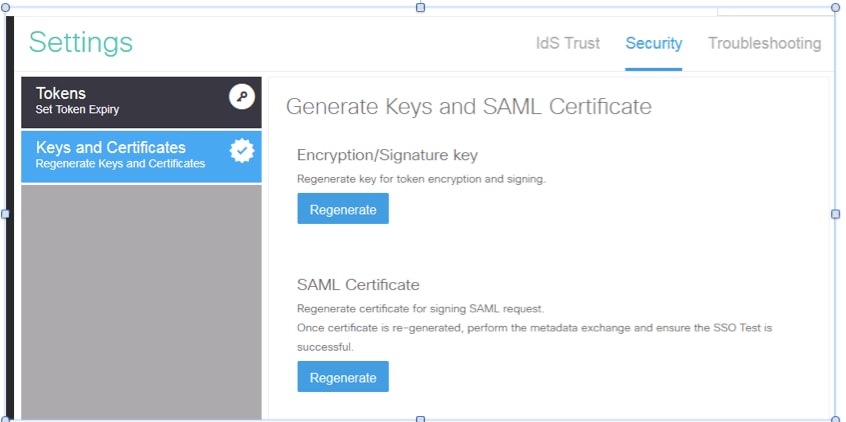

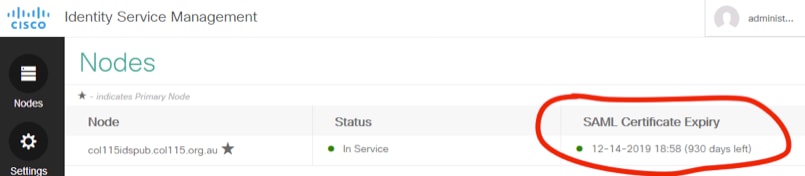

SAML-Zertifikat

Dieses Zertifikat wird vom IDS-Server generiert (selbstsigniert). Standardmäßig ist es für 3 Jahre gültig.

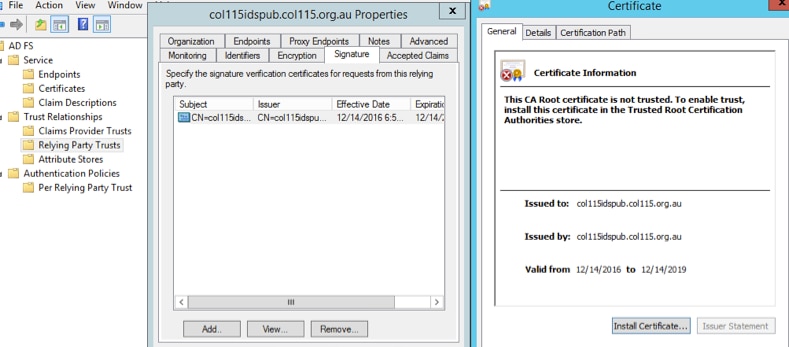

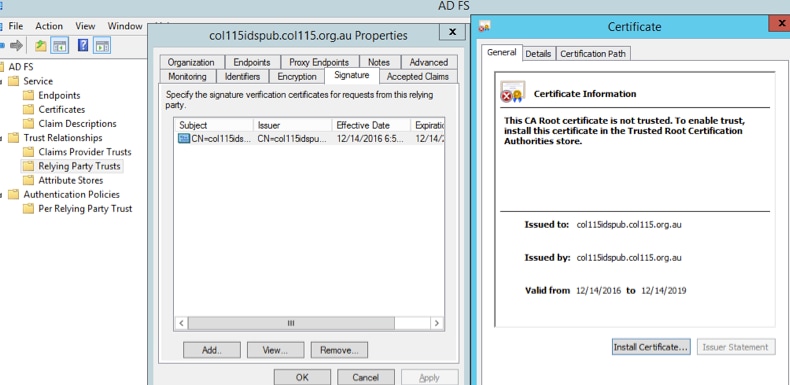

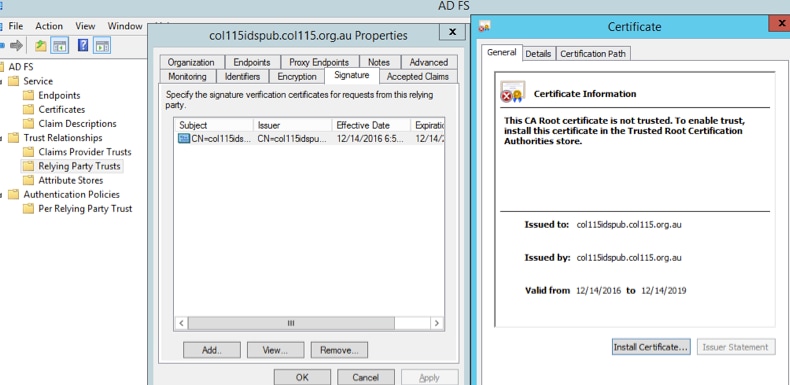

Dieses Zertifikat wird verwendet, um eine SAML-Anfrage zu signieren und an IDP (ADFS) zu senden. Dieser öffentliche Schlüssel befindet sich in den IDS-Metadaten und muss in den ADFS-Server importiert werden.

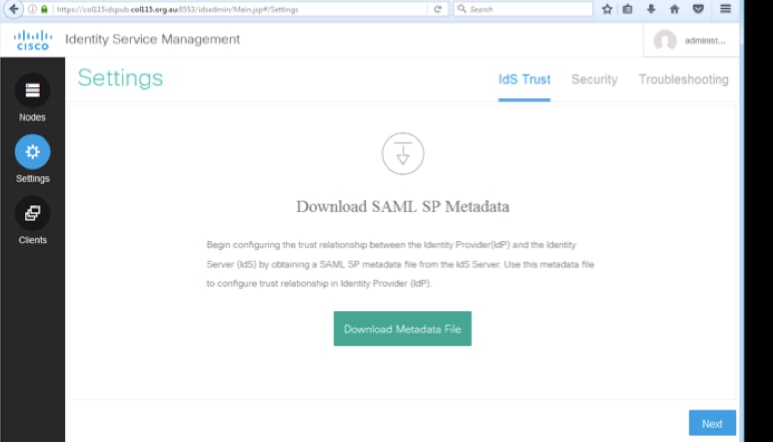

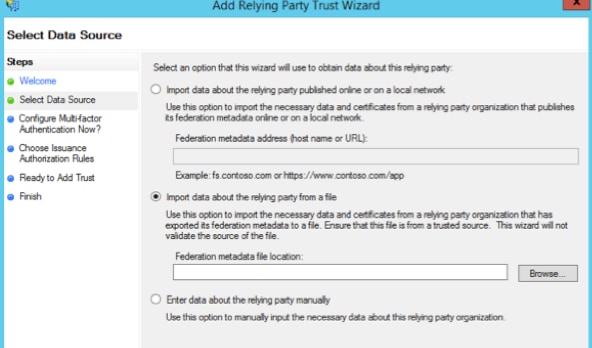

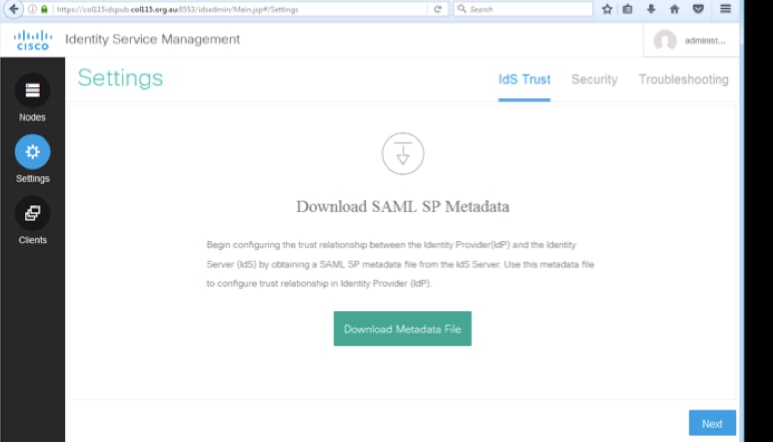

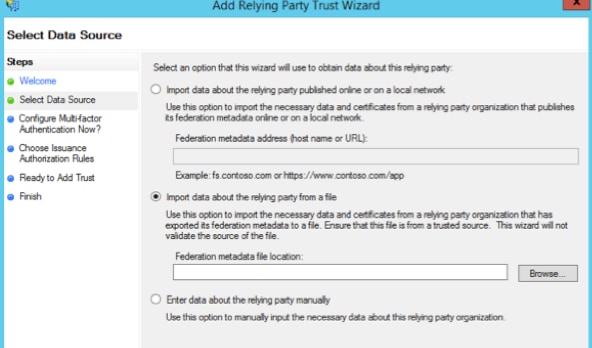

1. SAML SP-Metadaten vom IDS-Server herunterladen.

2. Browser zu https://<ids server FQDN>:8553/idsadmin/.

3. Wählen Sie Einstellungen und laden Sie SAML SP Metadaten und speichern Sie es.

Metadaten vom IDS-Server

Metadaten vom IDS-Server

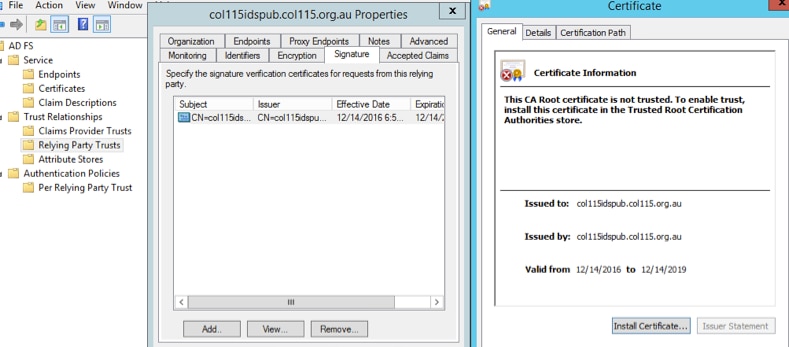

In ADFS-Server importieren

In ADFS-Server importieren ADFS-seitig verifizieren

ADFS-seitig verifizieren

Wenn IDS das SAML-Zertifikat neu generiert - das SAML-Zertifikat wird zum Signieren der SAML-Anforderung verwendet - führt es den Metadatenaustausch durch.

Verschlüsselungs-/Signaturschlüssel

Die Verschlüsselung ist nicht standardmäßig aktiviert. Wenn die Verschlüsselung aktiviert ist, muss sie in ADFS hochgeladen werden.

Referenz:

http://www.cisco.com/c/en/us/td/docs/voice_ip_comm/cust_contact/contact_center/icm_enterprise/icm_enterprise_11_5_1/Configuration/Guide/UCCE_BK_U882D859_00_ucce-features-guide/UCCE_BK_U882D859_00_ucce-features-guide_chapter_0110.pdf

Feedback

Feedback