Konfigurieren des pfSense Community Load Balancer für ECE

Download-Optionen

-

ePub (8.0 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

Dieses Dokument beschreibt die Schritte zur Einrichtung und Konfiguration von pfSense Community Edition als Load Balancer für Enterprise Chat und Email (ECE).

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- ECE 12.x

- pfSense Community Edition

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf folgenden Software-Versionen:

- ECE 12.6(1)

- pfSense Community Edition 2.7.2

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

pfSense installieren

Lösungsüberblick

pfSense Community Edition ist ein Multifunktionsprodukt, das eine Firewall, einen Load Balancer, einen Security Scanner und viele andere Dienste auf einem einzigen Server bietet. pfSense basiert auf Free BSD und hat minimale Hardwareanforderungen. Der Load Balancer ist eine Implementierung von HAProxy, und es wird eine einfach zu verwendende grafische Benutzeroberfläche für die Konfiguration des Produkts bereitgestellt.

Sie können diesen Load Balancer sowohl für die ECE als auch für das Contact Center Management Portal (CCMP) verwenden. In diesem Dokument werden die Schritte zum Konfigurieren von pfSense für ECE beschrieben.

Vorbereitung

Schritt 1: pfSense Software herunterladen

Verwenden Sie die pfSense-Website, um das ISO-Installationsprogramm-Image herunterzuladen.

Schritt 2: Konfigurieren des virtuellen Computers

Konfigurieren Sie eine VM mit den Mindestanforderungen:

・ 64-Bit-AMD64-kompatible (x86-64) CPU

・ 1 GB oder mehr RAM

・ 8 GB oder mehr Festplattenlaufwerk (SSD, HDD usw.)

・ Eine oder mehrere kompatible Netzwerkschnittstellenkarten

・ Bootfähiges USB-Laufwerk oder optisches Laufwerk mit hoher Kapazität (DVD oder BD) für die Erstinstallation

Für eine Laborinstallation ist nur eine Netzwerkschnittstelle (NIC) erforderlich. Es gibt mehrere Möglichkeiten, die Appliance auszuführen. Am einfachsten ist es jedoch, eine einzelne NIC zu verwenden, die auch als One-Arm-Modus bezeichnet wird. Im One-Arm-Modus gibt es eine einzelne Schnittstelle, die mit dem Netzwerk kommuniziert. Dies ist zwar eine einfache und für ein Labor geeignete Methode, aber nicht die sicherste.

Eine sicherere Möglichkeit zum Konfigurieren der Appliance besteht darin, mindestens zwei NICs zu haben. Eine Netzwerkkarte ist die WAN-Schnittstelle und kommuniziert direkt mit dem öffentlichen Internet. Die zweite Netzwerkkarte ist die LAN-Schnittstelle und kommuniziert mit dem internen Unternehmensnetzwerk. Sie können auch zusätzliche Schnittstellen hinzufügen, um mit verschiedenen Teilen des Netzwerks zu kommunizieren, die über unterschiedliche Sicherheits- und Firewall-Regeln verfügen. Sie können beispielsweise eine NIC mit dem öffentlichen Internet verbinden, eine NIC mit dem DMZ-Netzwerk, in dem sich alle von außen zugänglichen Webserver befinden, und eine dritte NIC mit dem Unternehmensnetzwerk verbinden. So können interne und externe Benutzer sicher auf die gleichen Webserver zugreifen, die in einer DMZ gespeichert sind. Stellen Sie vor der Implementierung sicher, dass Sie die Sicherheitsauswirkungen jedes Designs verstehen. Wenden Sie sich an einen Sicherheitstechniker, um sicherzustellen, dass für Ihre spezifische Implementierung die Best Practices befolgt werden.

Installation

Schritt 1: Einbinden des ISO in das virtuelle System

Schritt 2: Schalten Sie das virtuelle System ein, und befolgen Sie die Anweisungen zur Installation.

Schrittweise Anleitungen finden Sie in diesem Dokument.

Netzwerk-Setup

Sie müssen der Appliance IP-Adressen zuweisen, um mit der Konfiguration fortzufahren.

Hinweis: Dieses Dokument zeigt eine Appliance, die im One-Arm-Modus konfiguriert wurde.

Schritt 1: Konfigurieren von VLANs

Wenn Sie VLAN-Unterstützung benötigen, beantworten Sie mit y die erste Frage. Andernfalls nein.

Schritt 2: WAN-Schnittstelle zuweisen

Die WAN-Schnittstelle ist die ungesicherte Seite der Appliance im Zwei-Arm-Modus und die einzige Schnittstelle im Ein-Arm-Modus. Geben Sie bei Aufforderung den Namen der Schnittstelle ein.

Schritt 3: LAN-Schnittstelle zuweisen

Die LAN-Schnittstelle ist die sichere Seite der Appliance im Zweiarmmodus. Geben Sie bei Bedarf den Namen der Schnittstelle ein.

Schritt 4: Andere Schnittstellen zuweisen

Konfigurieren Sie alle anderen Schnittstellen, die Sie für Ihre spezifische Installation benötigen. Diese sind optional und nicht üblich.

Schritt 5: Zuweisen der IP-Adresse zur Verwaltungsschnittstelle

Wenn Ihr Netzwerk DHCP unterstützt, wird die zugewiesene IP-Adresse im Konsolenbildschirm angezeigt.

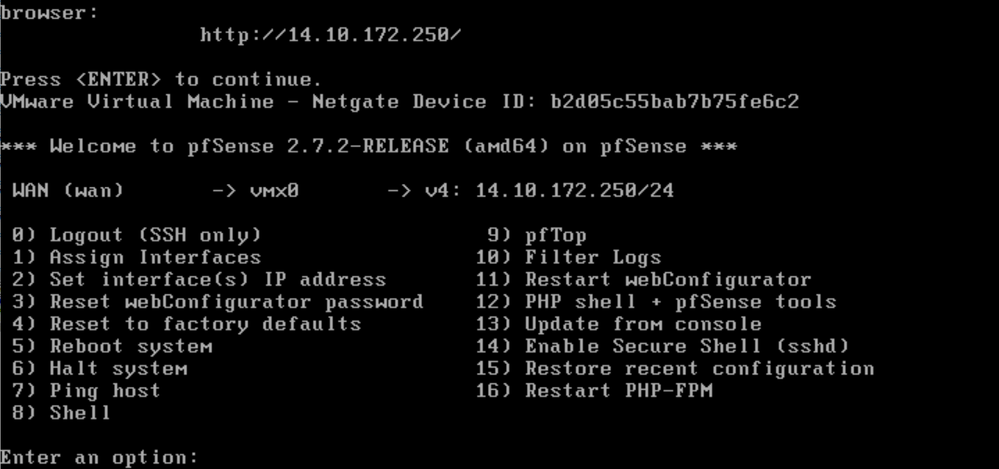

pfSense-Konsole

pfSense-Konsole

Wenn keine Adresse zugewiesen ist oder Sie eine bestimmte Adresse zuweisen möchten, führen Sie diese Schritte aus.

- Wählen Sie Option 2 aus dem Konsolenmenü.

- Antworten Sie n, um DHCP zu deaktivieren.

- Geben Sie die IPv4-Adresse für die WAN-Schnittstelle ein.

- Geben Sie die Netzmaske in Bitzahlen ein. (24 = 255.255.255.0, 16 = 255.255.0.0, 8 = 255.0.0.0)

- Geben Sie die Gateway-Adresse für die WAN-Schnittstelle ein.

- Wenn Sie möchten, dass dieses Gateway das Standardgateway für die Appliance ist, beantworten Sie y mit der Gateway-Eingabeaufforderung, andernfalls antworten Sie n.

- Konfigurieren Sie ggf. die Netzwerkkarte für IPv6.

- Deaktivieren Sie den DHCP-Server auf der Schnittstelle.

- Antworten Sie y, um HTTP im WebConfigurator-Protokoll zu aktivieren. Dies wird in den nächsten Schritten verwendet.

Sie erhalten dann eine Bestätigung, dass die Einstellungen aktualisiert wurden.

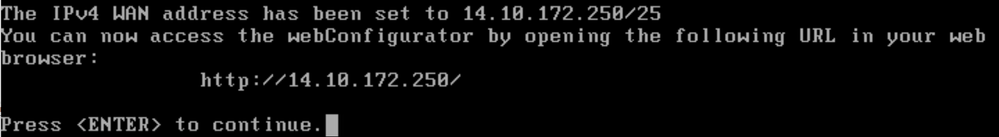

pfSense-Bestätigung

pfSense-Bestätigung

Ersteinrichtung abschließen

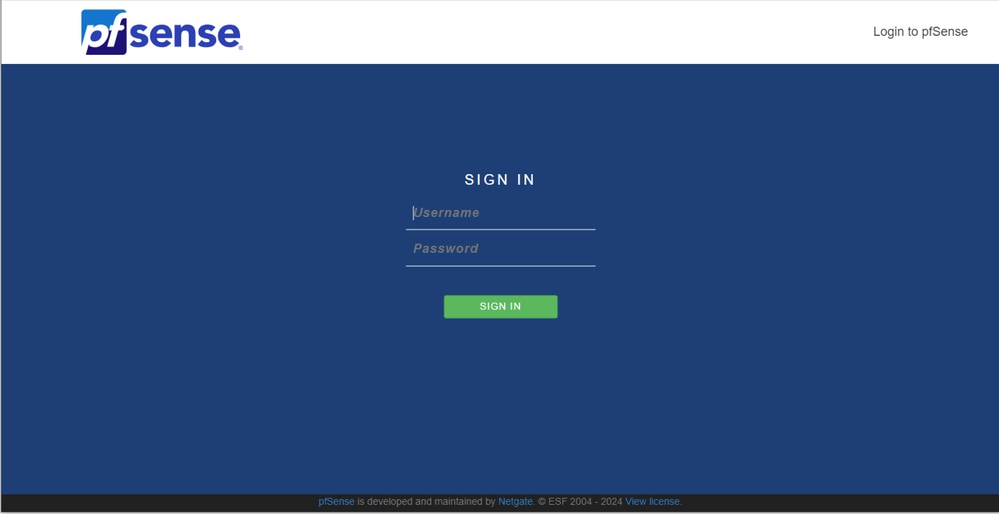

Schritt 1: Öffnen Sie einen Webbrowser, und navigieren Sie zu: http://<ip_address_of_appliance>

Hinweis: Sie müssen zunächst HTTP und nicht HTTPS verwenden.

pfSense-Administratoranmeldung

pfSense-Administratoranmeldung

Schritt 2: Melden Sie sich mit der Standardanmeldung admin / pfSense an.

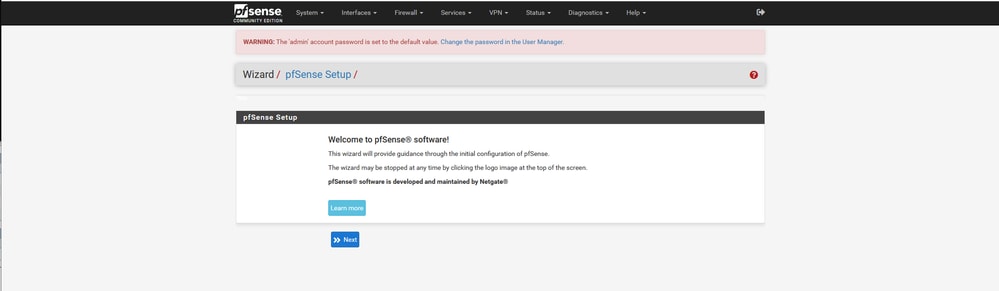

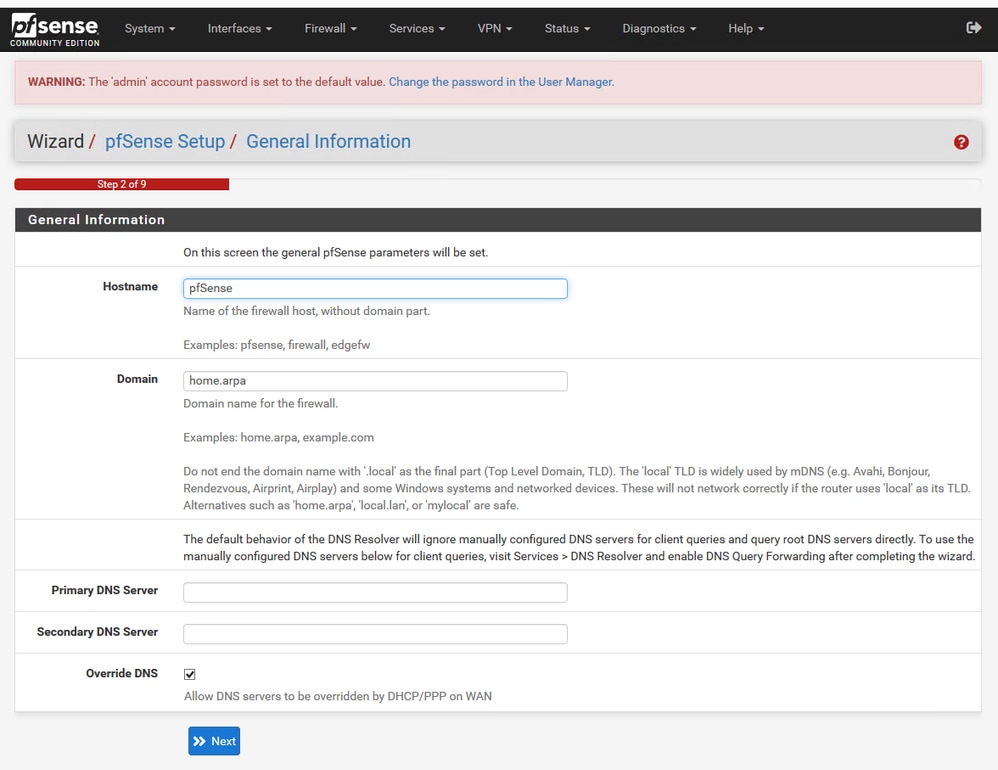

Schritt 3: Abschließen der Ersteinrichtung

Klicken Sie auf Next (Weiter) durch die ersten beiden Bildschirme.

pfSense-Installationsassistent - 1

pfSense-Installationsassistent - 1

Geben Sie den Hostnamen, den Domänennamen und die DNS-Serverinformationen an.

pfSense-Installationsassistent - 2

pfSense-Installationsassistent - 2

Validieren Sie die IP-Adressinformationen. Wenn Sie zunächst DHCP ausgewählt haben, können Sie dies jetzt ändern.

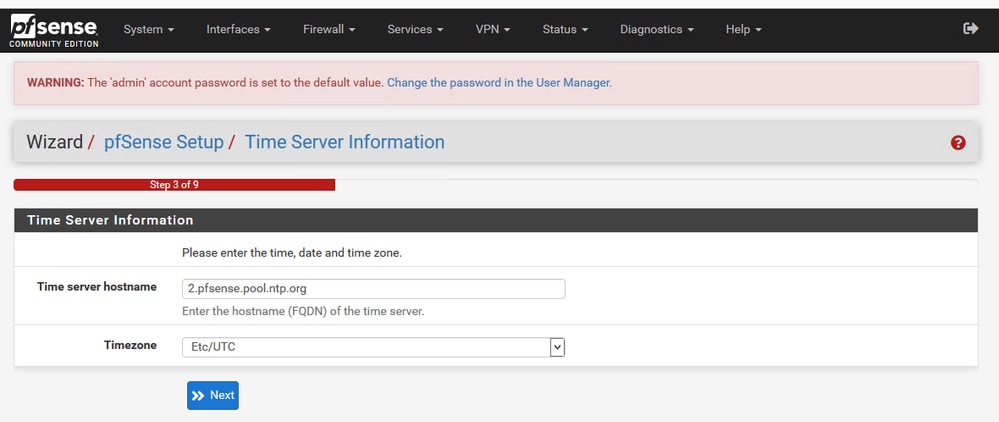

Geben Sie den Hostnamen des NTP-Zeitservers an, und wählen Sie im Dropdown-Menü die richtige Zeitzone aus.

pfSense-Installationsassistent - 3

pfSense-Installationsassistent - 3

Fahren Sie mit dem Setup-Assistenten bis zum Ende fort. Die Benutzeroberfläche wird neu gestartet, und Sie werden nach Abschluss des Vorgangs zur neuen URL weitergeleitet.

Grundlegende Admin-Einstellungen konfigurieren

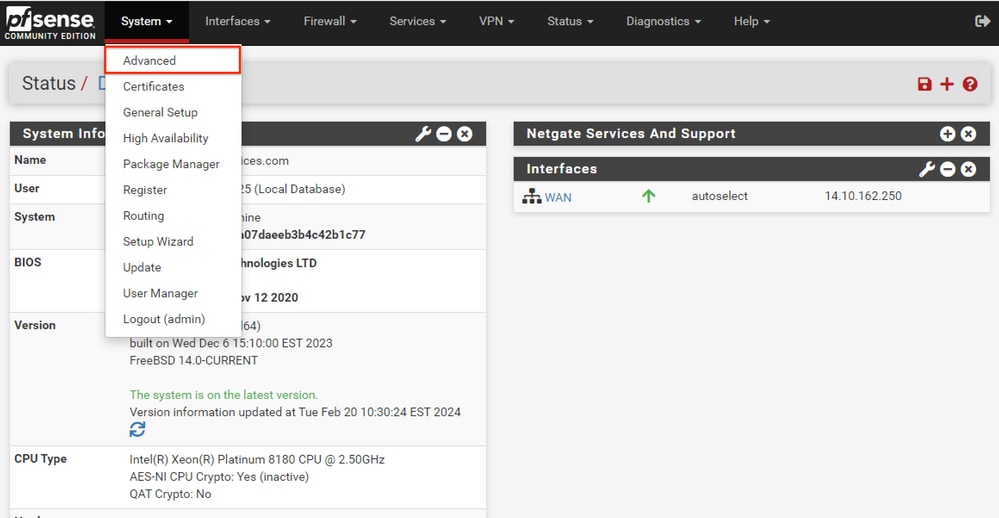

Schritt 1: Anmeldung bei der Admin-Schnittstelle

Schritt 2: Wählen Sie im Dropdown-Menü System die Option Erweitert aus.

pfSense-GUI - Administrator-Dropdown

pfSense-GUI - Administrator-Dropdown

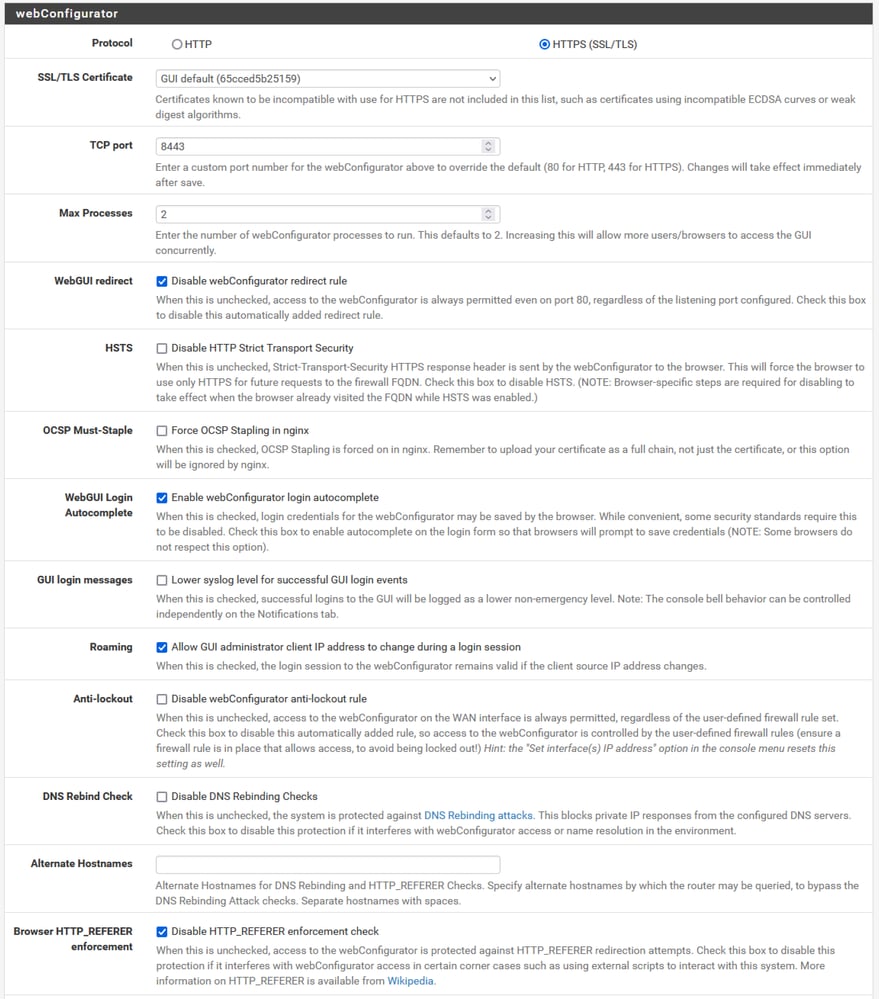

Schritt 3: WebConfigurator-Einstellungen aktualisieren

pfSense-GUI - Admin-Konfiguration

pfSense-GUI - Admin-Konfiguration

- Wählen Sie das HTTPS-Protokoll (SSL/TLS) aus.

- Lassen Sie das SSL/TLS-Zertifikat jetzt dem selbst signierten Zertifikat überlassen.

- Ändern Sie den TCP-Port auf einen anderen als den 443-Port, um die Schnittstelle besser zu sichern und Probleme mit Portüberschneidungen zu vermeiden.

- Wählen Sie die WebGUI-Umleitungsoption aus, um die Admin-Schnittstelle an Port 80 zu deaktivieren.

- Wählen Sie die Erzwingungsoption HTTP_REFERER im Browser aus.

- Aktivieren Sie Secure Shell, indem Sie die Option Secure Shell aktivieren auswählen.

Hinweis: Wählen Sie vor dem Fortfahren die Schaltfläche Speichern. Sie werden dann zum neuen https-Link weitergeleitet.

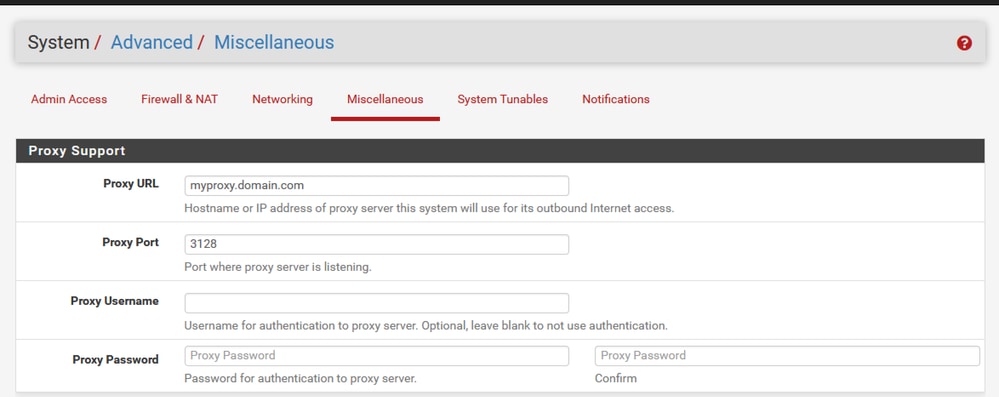

Schritt 4: Proxyserver bei Bedarf konfigurieren

Konfigurieren Sie ggf. die Proxyinformationen auf der Registerkarte Verschiedenes. Um Setup und Konfiguration abzuschließen, muss die Appliance über einen Internetzugang verfügen.

pfSense GUI - Proxy-Konfiguration

pfSense GUI - Proxy-Konfiguration

Hinweis: Stellen Sie sicher, dass Sie nach dem Ändern die Schaltfläche Speichern auswählen.

Erforderliche Pakete hinzufügen

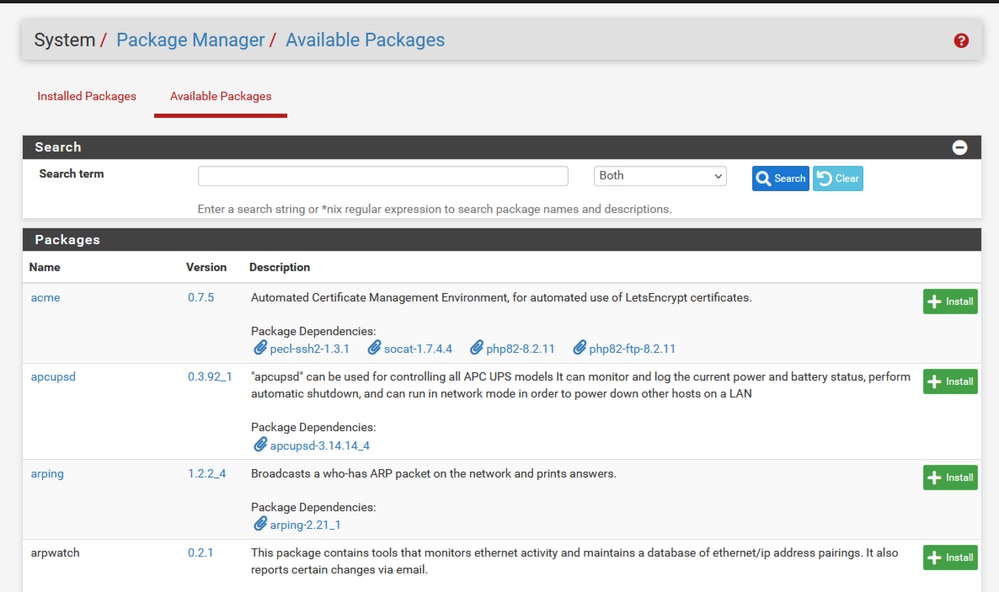

Schritt 1: Wählen Sie System > Package Manager

Schritt 2: Verfügbare Pakete auswählen

Hinweis: Es kann einige Minuten dauern, bis alle verfügbaren Pakete geladen sind. Wenn diese Zeitüberschreitung auftritt, überprüfen Sie, ob die DNS-Server richtig konfiguriert sind. Häufig wird die Internetverbindung durch einen Neustart der Appliance repariert.

pfSense GUI - Paketliste

pfSense GUI - Paketliste

Schritt 3: Suchen und Installieren erforderlicher Pakete

- Havproxy

- Open-VM-Tools

Hinweis: Wählen Sie das haproxy-devel-Paket nicht aus.

Zertifikate konfigurieren

pfSense kann selbstsigniertes Zertifikat erstellen oder es kann in eine öffentliche Zertifizierungsstelle, eine interne Zertifizierungsstelle integriert werden, oder es kann als Zertifizierungsstelle fungieren und von der Zertifizierungsstelle signierte Zertifikate ausgeben. Dieser Leitfaden zeigt die Schritte zur Integration in eine interne Zertifizierungsstelle.

Bevor Sie mit diesem Abschnitt beginnen, stellen Sie sicher, dass diese Optionen verfügbar sind.

- Das Stammzertifikat für die Zertifizierungsstelle wird entweder als PEM- oder Base-64-kodiertes Format gespeichert.

- Alle Zwischenzertifikate (manchmal auch als Ausstellung bezeichnet) für eine Zertifizierungsstelle werden entweder als PEM- oder Base-64-kodiertes Format gespeichert.

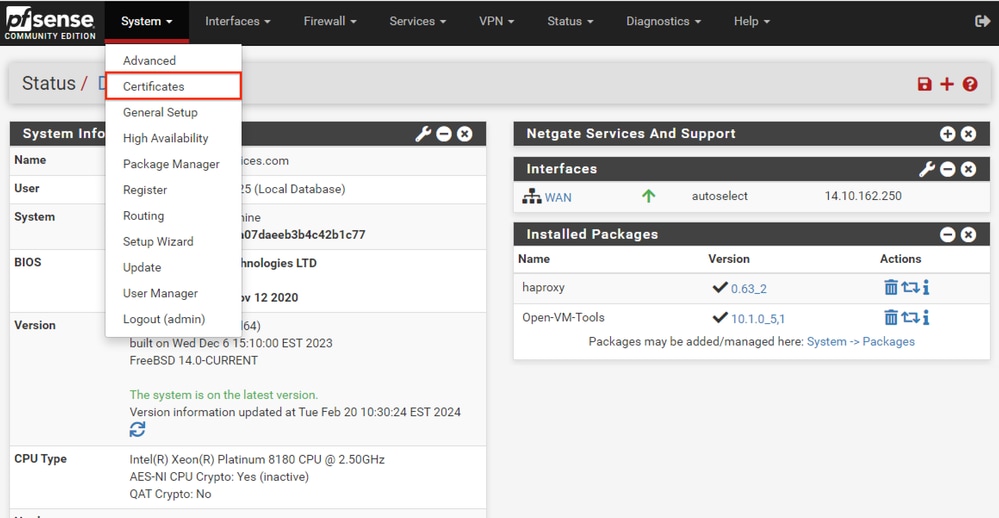

Schritt 1: Wählen Sie Zertifikate aus dem Dropdown-Menü System aus.

pfSense GUI - Zertifikatauswahl

pfSense GUI - Zertifikatauswahl

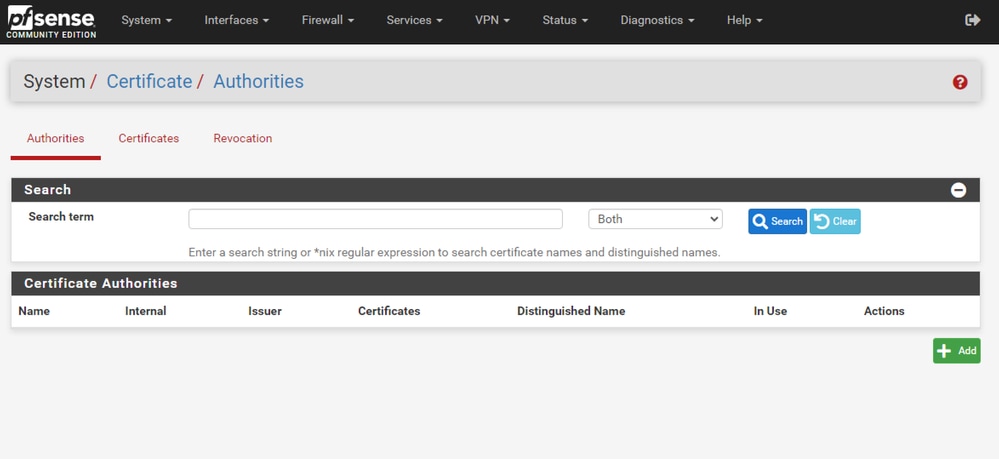

Schritt 2: CA-Stammzertifikat importieren

pfSense GUI - Zertifizierungsstellen-Zertifikatliste

pfSense GUI - Zertifizierungsstellen-Zertifikatliste

Wählen Sie die Schaltfläche Hinzufügen aus.

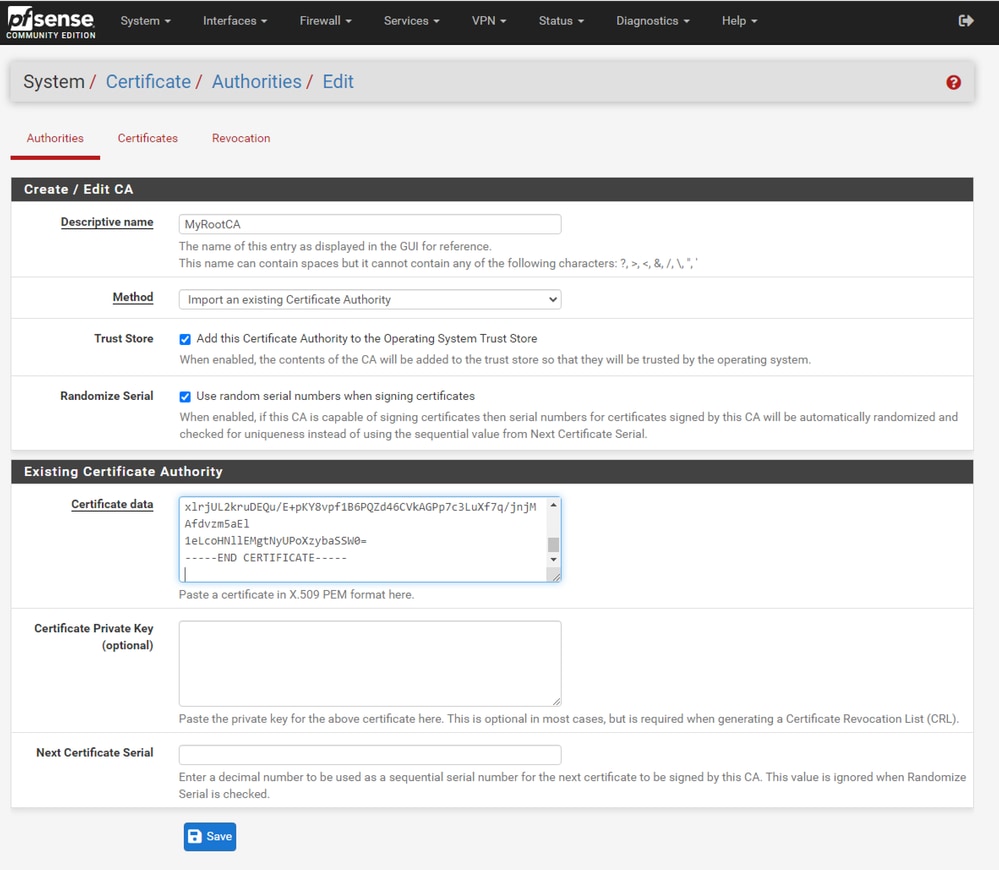

pfSense GUI - CA-Import

pfSense GUI - CA-Import

Wie in der Abbildung dargestellt:

1. Geben Sie einen eindeutigen beschreibenden Namen ein.

2. Wählen Sie im Dropdown-Menü "Methode" die Option "Vorhandene Zertifizierungsstelle importieren".

3. Stellen Sie sicher, dass die Kontrollkästchen "Seriell übernehmen" und "Seriell zuordnen" aktiviert sind.

4. Fügen Sie das gesamte Zertifikat in das Textfeld Zertifikatdaten ein. Vergewissern Sie sich, dass Sie den Posten -----BEGIN CERTIFICATE----- und -----END CERTIFICATE----- hinzufügen.

5. Wählen Sie Speichern.

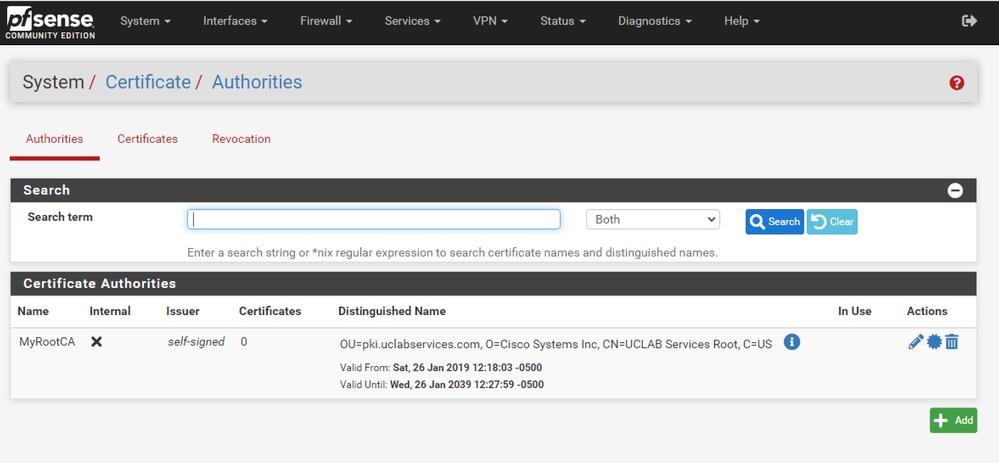

6. Überprüfen Sie, ob das Zertifikat wie im Bild dargestellt importiert wurde.

pfSense-GUI - Zertifizierungsstellenliste

pfSense-GUI - Zertifizierungsstellenliste

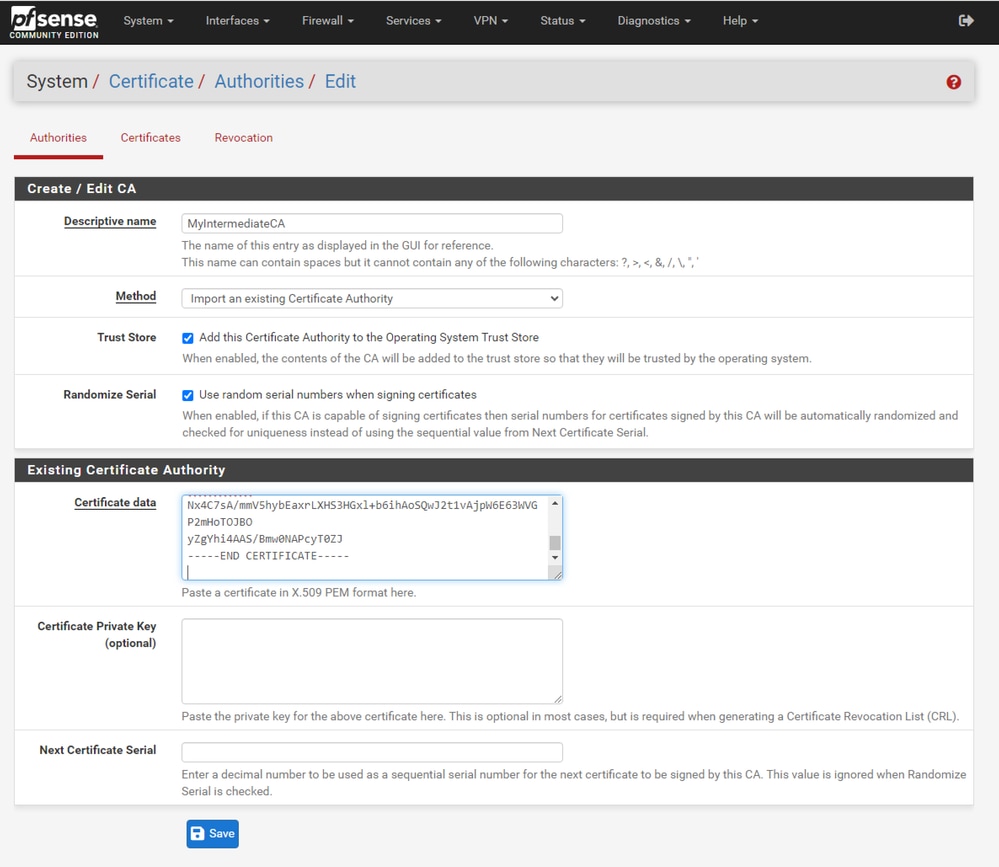

Schritt 3: Zwischenzertifikat der Zertifizierungsstelle importieren

pfSense GUI - CA Intermediate Import

pfSense GUI - CA Intermediate Import

Wiederholen Sie die Schritte zum Importieren des Stammzertifikats der Zertifizierungsstelle, um das Zwischenzertifikat der Zertifizierungsstelle zu importieren.

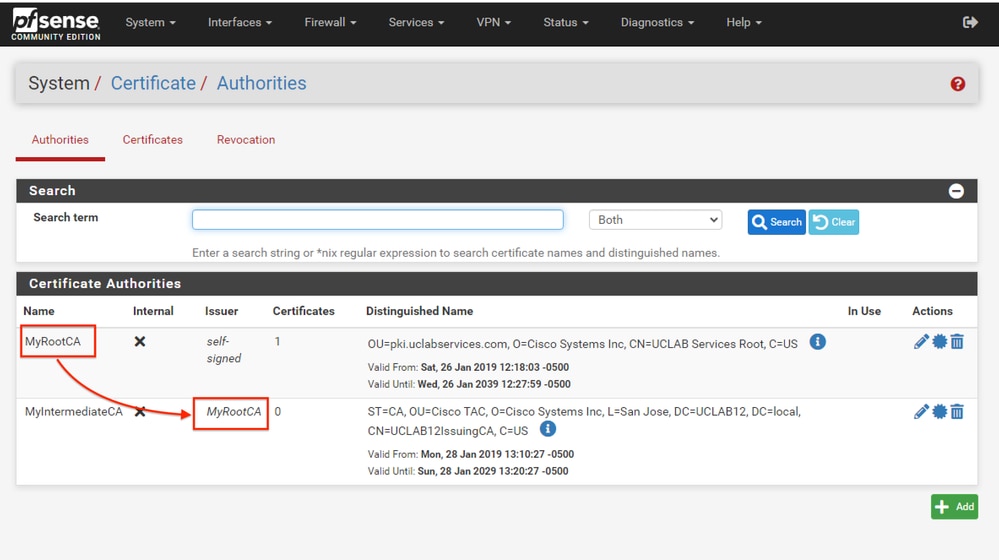

pfSense-GUI - CA-Links

pfSense-GUI - CA-Links

Überprüfen Sie die Zertifizierungsstellen, um sicherzustellen, dass der Intermediate ordnungsgemäß mit dem Stammzertifikat verknüpft ist, wie im Bild gezeigt.

Schritt 4: Erstellen und Exportieren einer CSR-Anfrage für die Website mit Lastenausgleich

In diesem Abschnitt werden die Schritte zum Erstellen eines CSR, Exportieren des CSR und Importieren des signierten Zertifikats beschrieben. Wenn Sie bereits über ein Zertifikat im PFX-Format verfügen, können Sie dieses Zertifikat importieren. Weitere Informationen zu diesen Schritten finden Sie in der Dokumentation von pfSense.

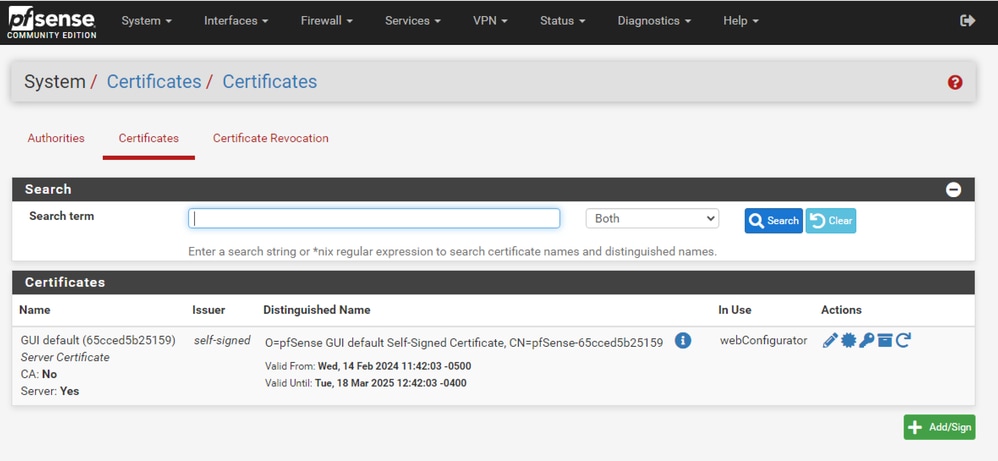

1. Wählen Sie das Menü Zertifikate und anschließend die Schaltfläche Hinzufügen/Signieren.

pfSense GUI - Zertifikatsliste

pfSense GUI - Zertifikatsliste

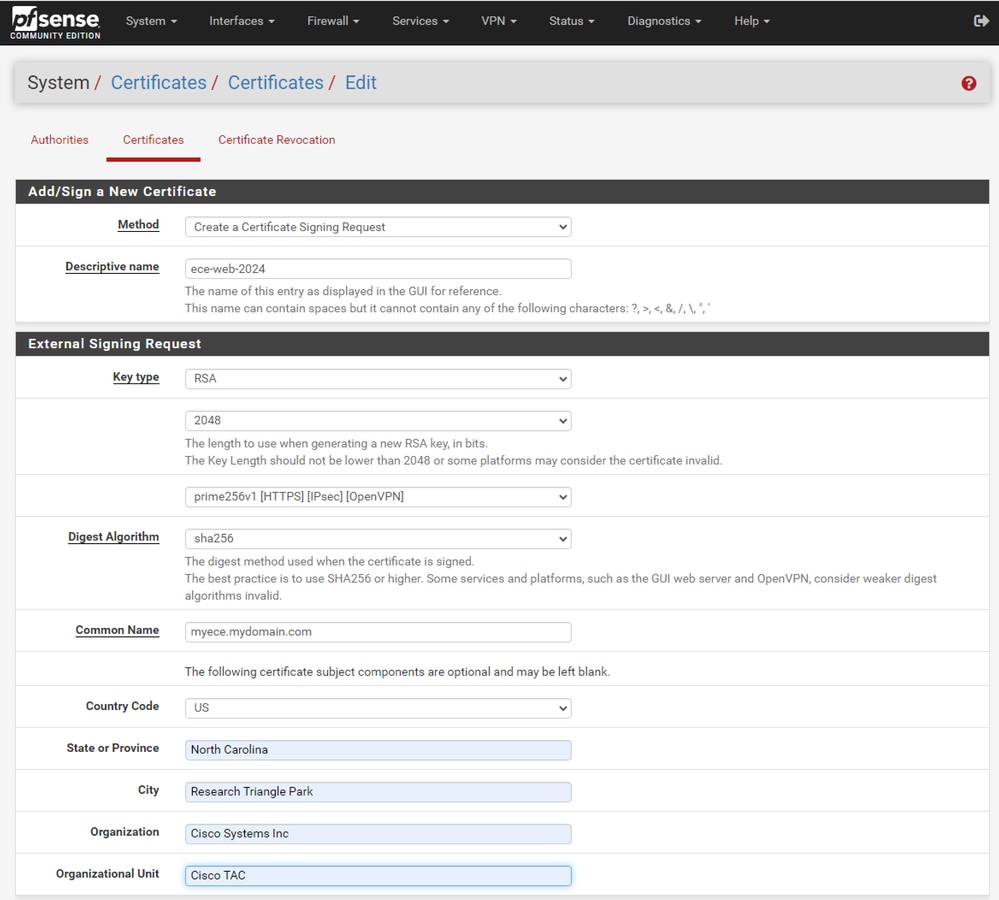

2. Füllen Sie das Formular für die Zertifikatsignierungsanforderung aus.

pfSense-GUI - CSR-Erstellung

pfSense-GUI - CSR-Erstellung

- Methode: Wählen Sie im Dropdown-Menü Create a Certificate Signing Request aus.

- Beschreibender Name: Geben Sie einen Namen für das Zertifikat ein.

- Schlüsseltyp und Digest-Algorithmus: Überprüfen Sie, ob diese Ihren Anforderungen entsprechen.

- Common Name (Allgemeiner Name): Vollqualifizierter Domänenname auf der Website angeben

- Geben Sie die verbleibenden Zertifikatsinformationen an, die für Ihre Umgebung erforderlich sind.

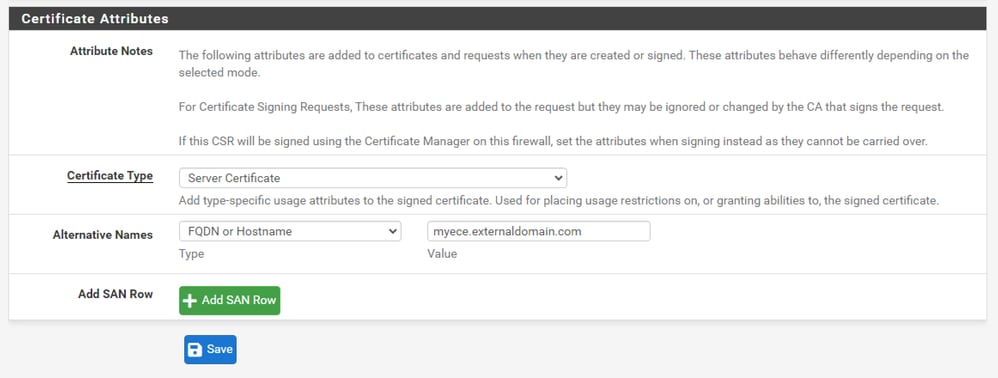

pfSense-GUI - CSR Advanced

pfSense-GUI - CSR Advanced

- Zertifikatstyp: Wählen Sie im Dropdown-Menü die Option Serverzertifikat aus.

- Alternative Namen: Geben Sie alle für Ihre Implementierung erforderlichen alternativen Namen (SAN) für den Betreff an.

Hinweis: Der allgemeine Name wird dem Feld SAN automatisch hinzugefügt. Sie müssen lediglich weitere Namen hinzufügen.

Wählen Sie Speichern, sobald alle Felder korrekt sind.

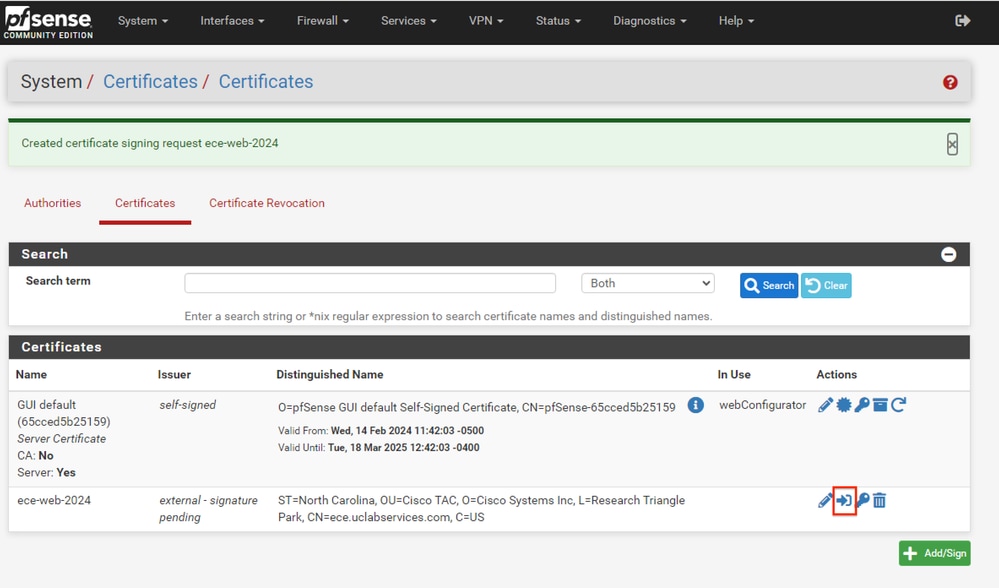

3. Exportieren Sie den CSR in eine Datei.

pfSense-GUI - CSR-Export

pfSense-GUI - CSR-Export

Wählen Sie die Schaltfläche "Exportieren", um den CSR zu speichern, und signieren Sie ihn mit Ihrer Zertifizierungsstelle. Speichern Sie das signierte Zertifikat als PEM- oder Base-64-Datei, um den Vorgang abzuschließen.

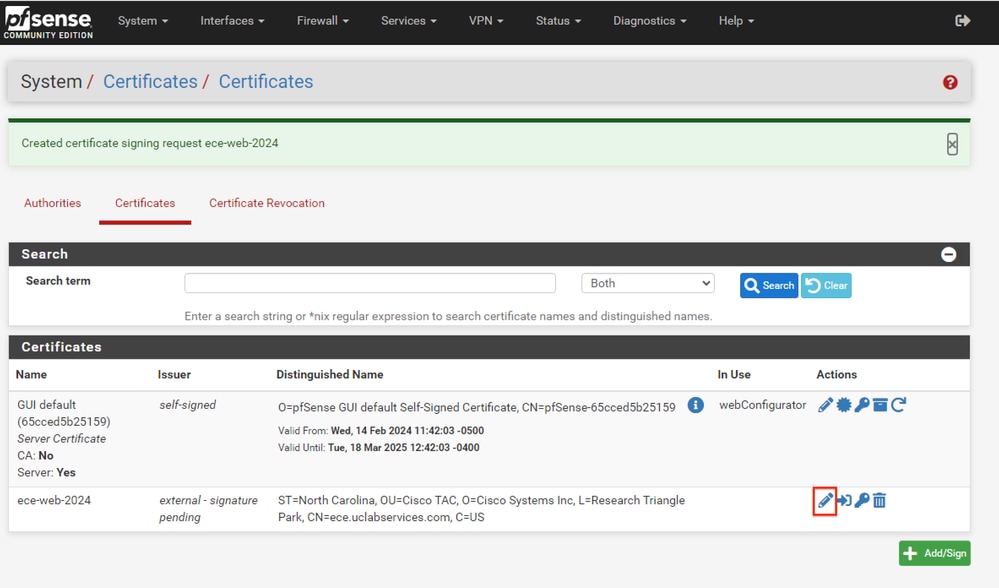

4. Importieren Sie das signierte Zertifikat.

pfSense GUI - Zertifikatimport

pfSense GUI - Zertifikatimport

Wählen Sie das Bleistiftsymbol aus, um das signierte Zertifikat zu importieren.

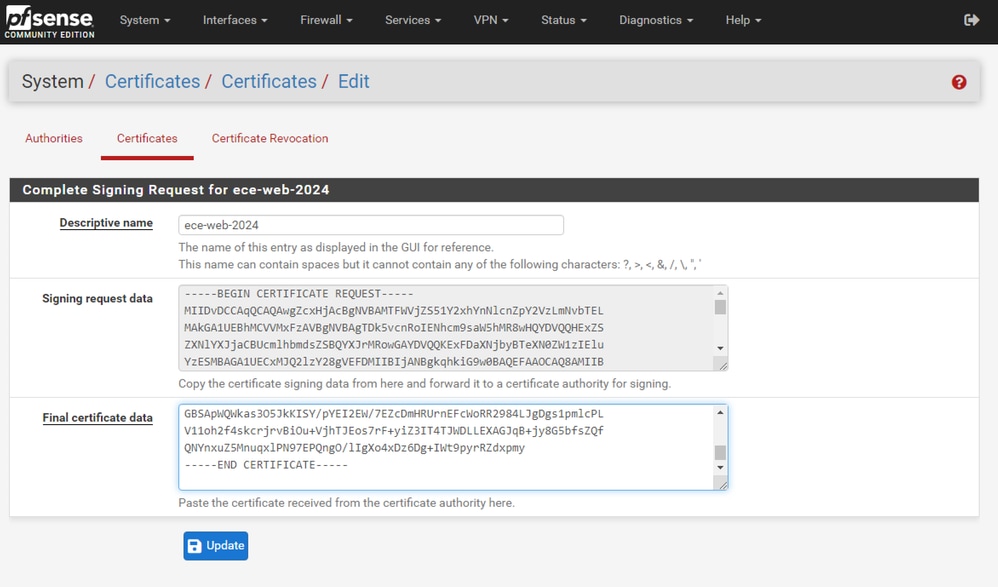

5. Fügen Sie die Zertifikatdaten in das Formular ein.

pfSense GUI - Zertifikatimport

pfSense GUI - Zertifikatimport

Wählen Sie Aktualisieren, um das Zertifikat zu speichern.

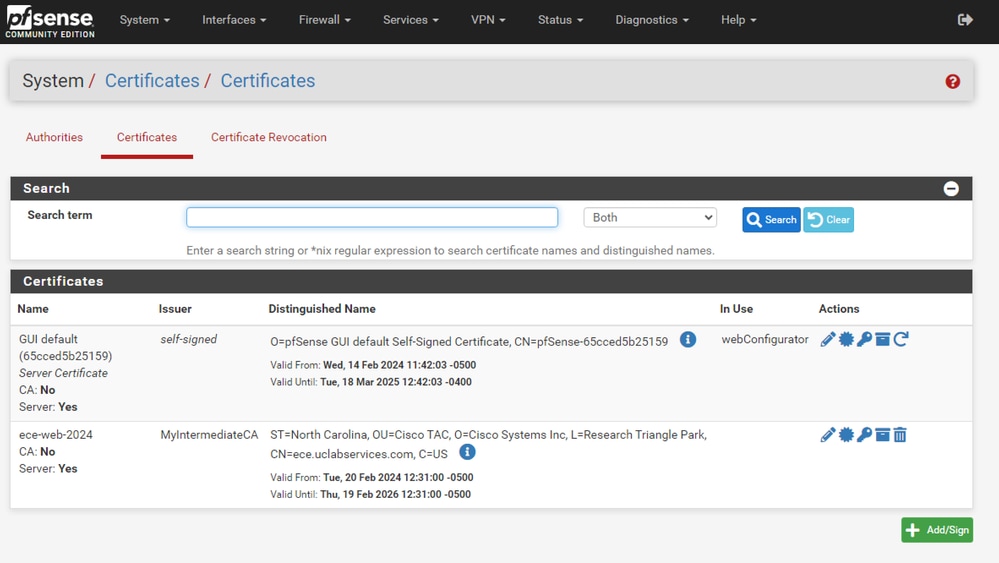

6. Überprüfen Sie die Zertifikatdaten, um sicherzustellen, dass sie richtig sind.

pfSense GUI - Zertifikatsliste

pfSense GUI - Zertifikatsliste

7. Wiederholen Sie diesen Vorgang, wenn Sie mehrere Sites auf dieser pfSense hosten möchten.

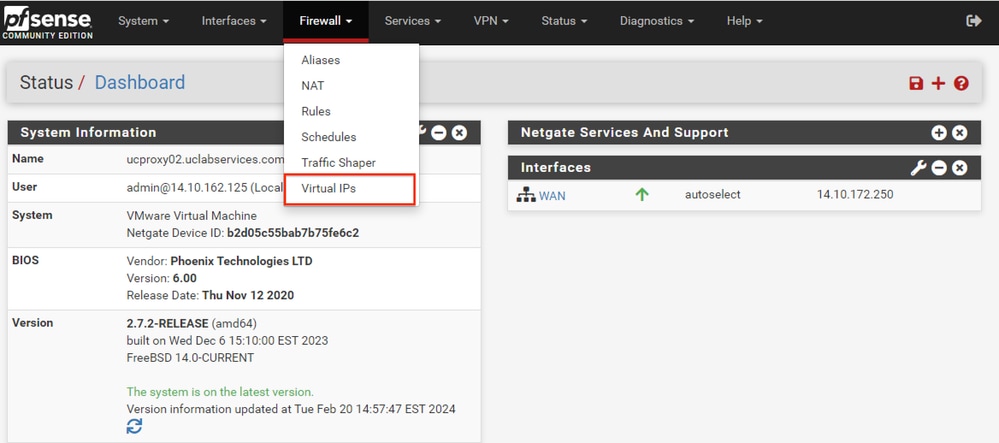

Virtuelle IPs hinzufügen

Mindestens eine IP ist erforderlich, um Websites auf der pfSense zu hosten. In pfSense geschieht dies mit Virtual IPs (VIPs).

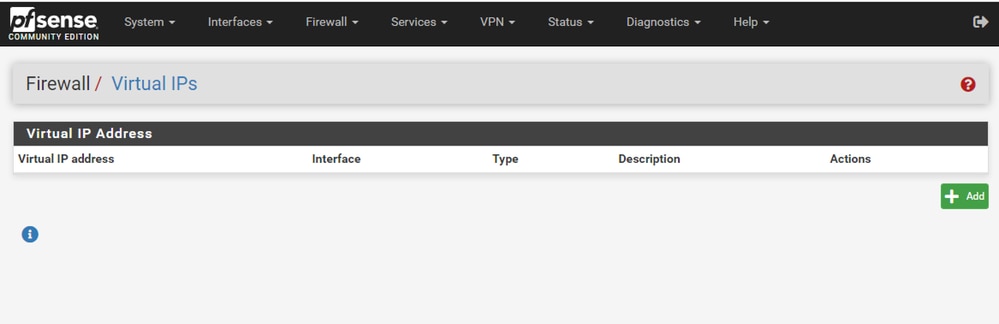

Schritt 1: Wählen Sie virtuelle IPs aus dem Dropdown-Menü Firewall aus.

pfSense GUI - VIP-Dropdown

pfSense GUI - VIP-Dropdown

Schritt 2: Wählen Sie die Schaltfläche Hinzufügen

pfSense GUI - VIP-Startseite

pfSense GUI - VIP-Startseite

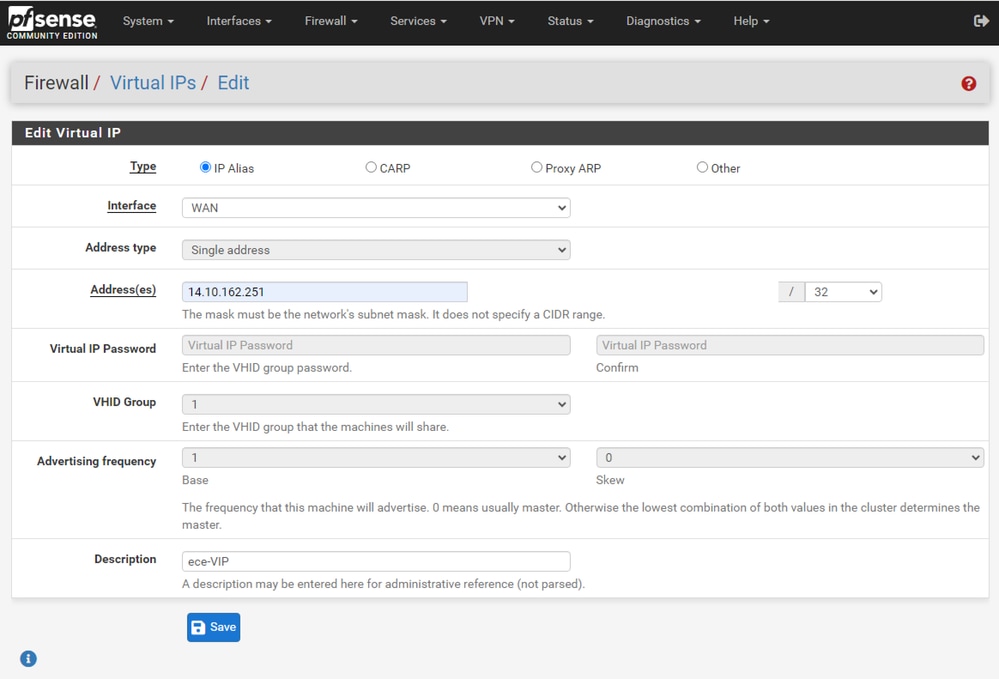

Schritt 3: Adressinformationen angeben

pfSense GUI - VIP-Konfiguration

pfSense GUI - VIP-Konfiguration

Verwenden Sie die Informationen, um einen VIP hinzuzufügen.

- Typ: IP-Alias auswählen

- Schnittstelle: Wählen Sie die Schnittstelle für diese IP-Adresse aus, die übertragen werden soll.

- Adresse(n): Geben Sie die IP-Adresse ein

- Adressmaske: Für IP-Adressen, die für den Lastenausgleich verwendet werden, muss die Maske /32 sein.

- Beschreibung: Stellen Sie einen kurzen Text bereit, um die Konfiguration später besser zu verstehen.

Wählen Sie Speichern, um die Änderung zu übernehmen.

Wiederholen Sie dies für jede IP-Adresse, die für Ihre Konfiguration erforderlich ist.

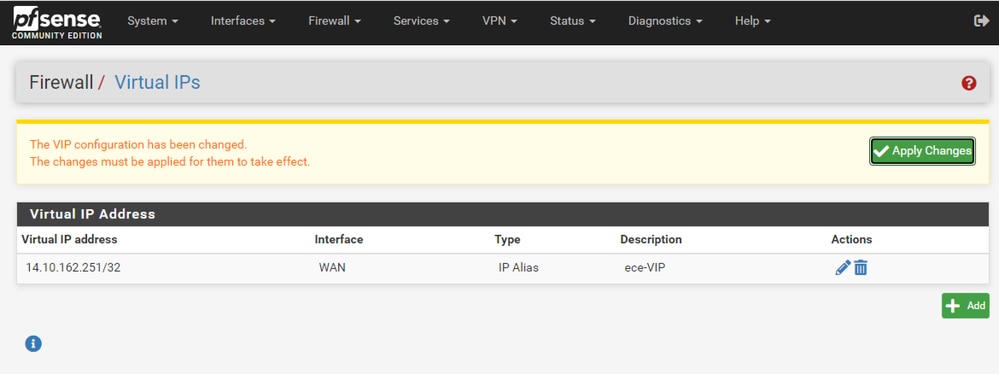

Schritt 4: Konfiguration anwenden

pfSense GUI - VIP-Liste

pfSense GUI - VIP-Liste

Klicken Sie auf die Schaltfläche "Änderungen übernehmen", nachdem alle VIPs hinzugefügt wurden.

Firewall konfigurieren

pfSense hat eine eingebaute Firewall. Der Standardregelsatz ist sehr begrenzt. Bevor die Appliance in Betrieb genommen wird, stellen Sie sicher, dass Sie eine umfassende Firewall-Richtlinie erstellen.

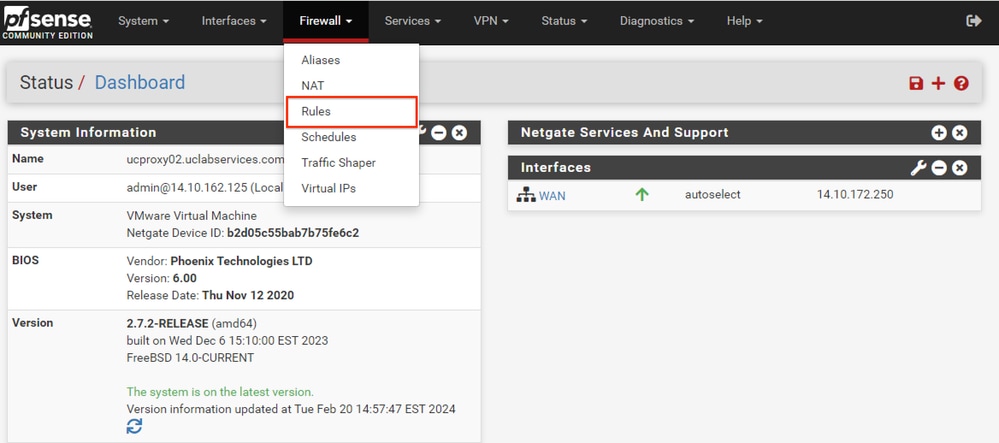

Schritt 1: Wählen Sie im Dropdown-Menü Firewall die Option Regeln aus.

pfSense GUI - Firewall Rules Dropdown

pfSense GUI - Firewall Rules Dropdown

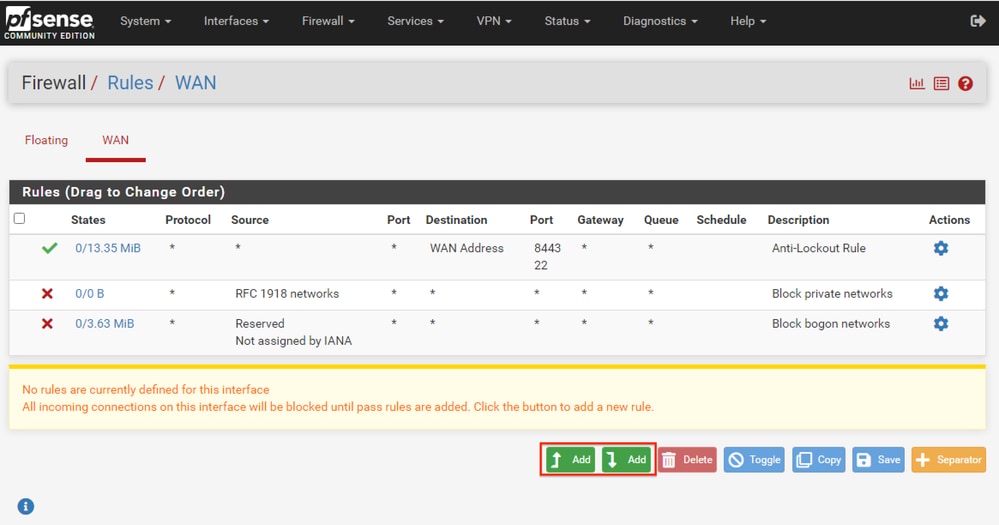

Schritt 2: Wählen Sie eine der Schaltflächen zum Hinzufügen aus.

pfSense GUI - Liste der Firewall-Regeln

pfSense GUI - Liste der Firewall-Regeln

Beachten Sie, dass eine Schaltfläche die neue Regel über der ausgewählten Zeile hinzufügt, während die andere die Regel unter der ausgewählten Regel hinzufügt. Beide Schaltflächen können für die erste Regel verwendet werden.

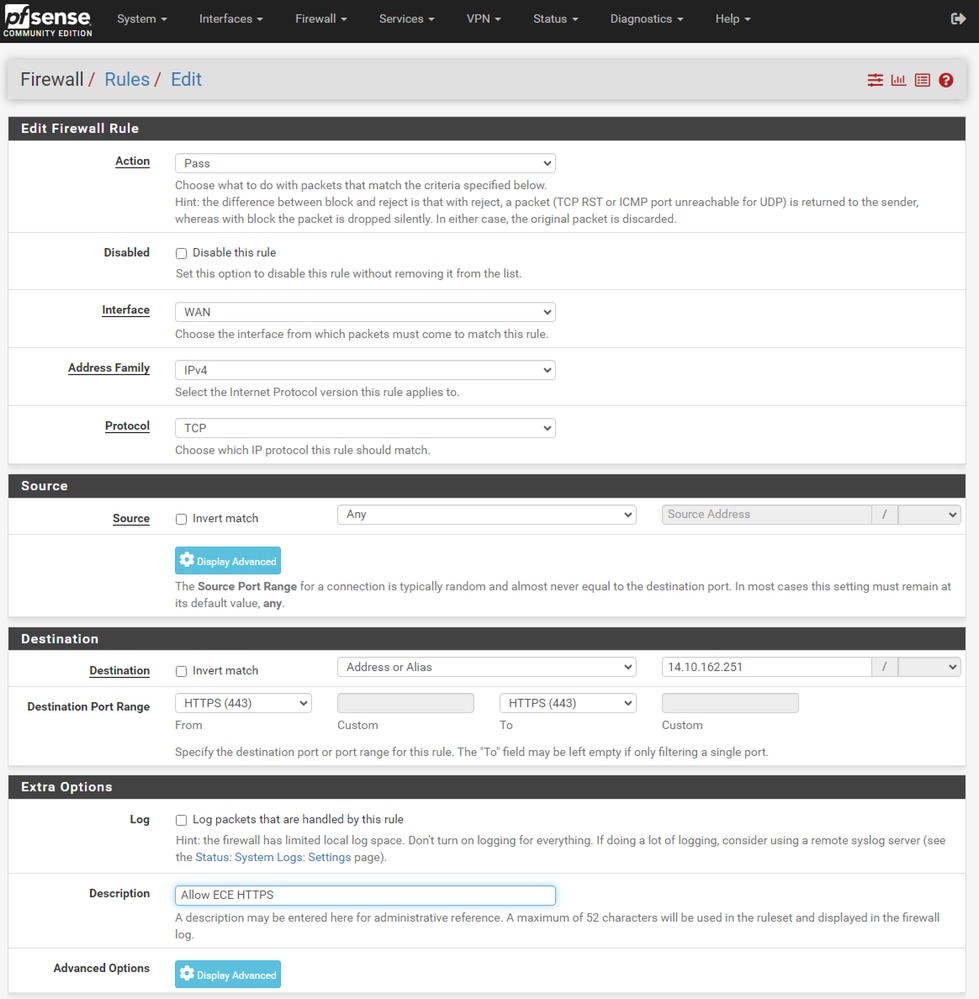

Schritt 3: Erstellen einer Firewall-Regel, um Datenverkehr an Port 443 für die IP-Adresse zuzulassen

pfSense-GUI - Konfiguration der Firewall-Passregel

pfSense-GUI - Konfiguration der Firewall-Passregel

Verwenden Sie die Informationen, um die Regel zu erstellen.

- Aktion: Wählen Sie Bestanden aus.

- Schnittstelle: Wählen Sie die Schnittstelle aus, auf die die Regel angewendet wird.

- Adressfamilie und Protokoll: Je nach Bedarf auswählen

- Quelle: Als Beliebig markiert lassen

- Ziel: Wählen Sie im Dropdown-Menü "Ziel" die Option Adresse oder Alias aus, und geben Sie dann die IP-Adresse ein, für die die Regel gilt.

- Zielportbereich: Wählen Sie in den Dropdown-Menüs "Von" und "Bis" HTTPS (443) aus.

- Protokoll: Aktivieren Sie das Kontrollkästchen, um alle Pakete zu protokollieren, die dieser Regel für die Abrechnung entsprechen.

- Beschreibung: Geben Sie Text für einen späteren Verweis auf die Regel ein.

Wählen Sie Speichern aus.

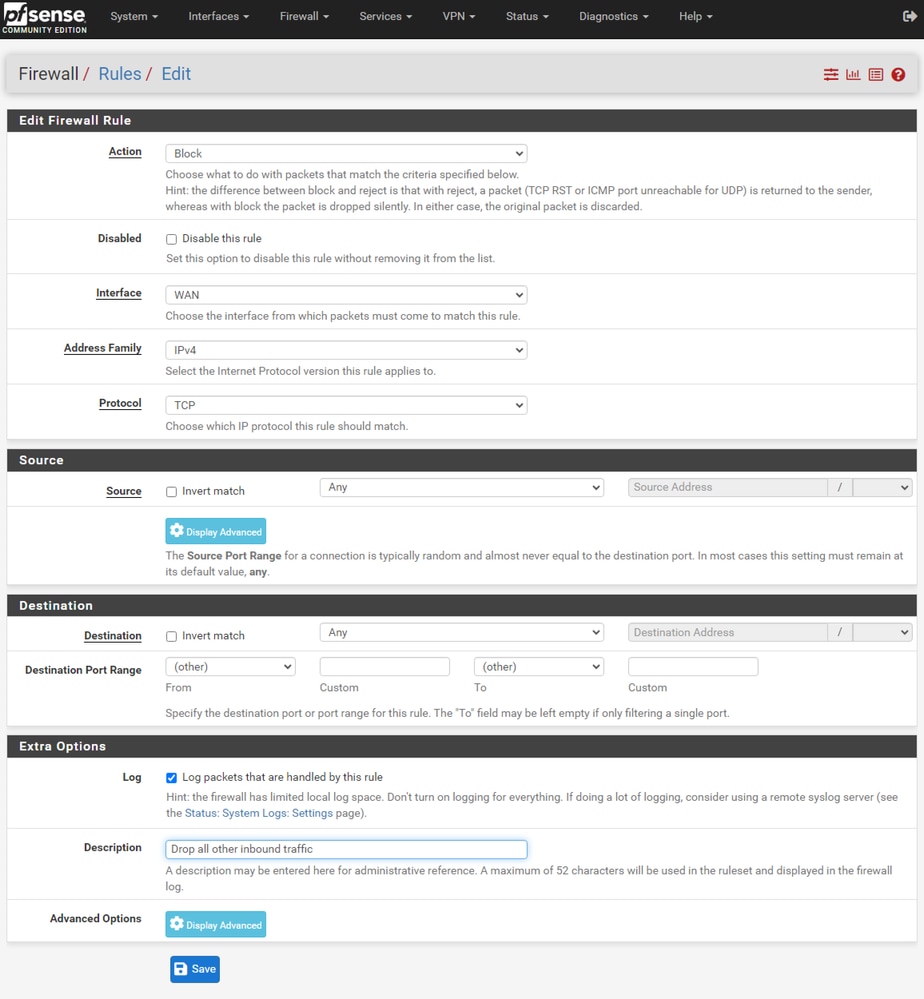

Schritt 4: Erstellen Sie eine Firewall-Regel, um den gesamten anderen Datenverkehr an pfSense zu verwerfen.

Klicken Sie auf die Schaltfläche Hinzufügen, um die Regel unter der neu erstellten Regel einzufügen.

pfSense-GUI - Firewall-Drop-Rule-Konfiguration

pfSense-GUI - Firewall-Drop-Rule-Konfiguration

- Aktion: Block auswählen

- Schnittstelle: Wählen Sie die Schnittstelle aus, auf die die Regel angewendet wird.

- Adressfamilie und Protokoll: Je nach Bedarf auswählen

- Quelle: Als Beliebig markiert lassen

- Ziel: Als Beliebig markiert lassen

- Protokoll: Aktivieren Sie das Kontrollkästchen, um alle Pakete zu protokollieren, die dieser Regel für die Abrechnung entsprechen.

- Beschreibung: Geben Sie Text für einen späteren Verweis auf die Regel ein.

Wählen Sie Speichern aus.

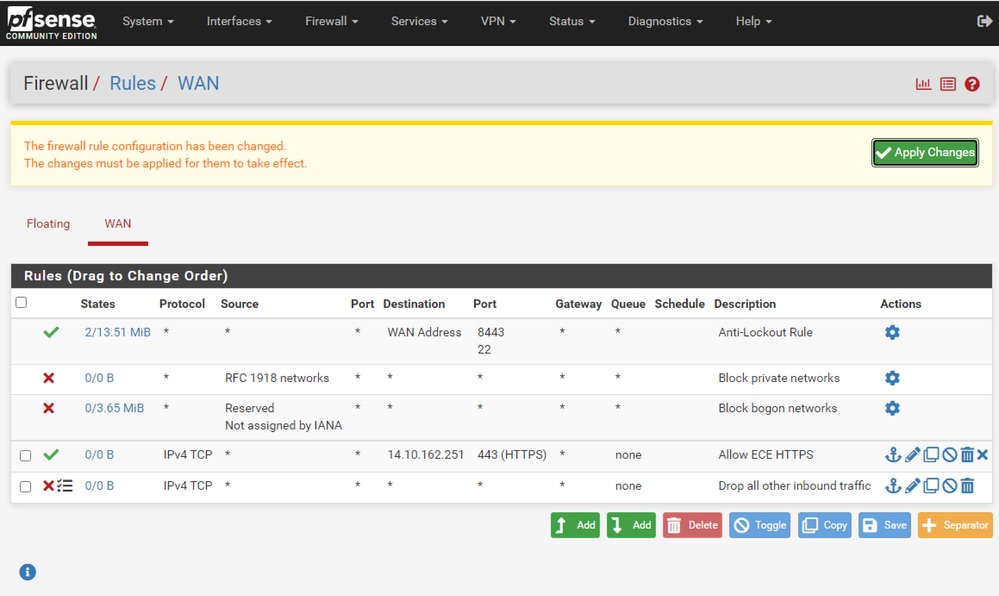

Schritt 5: Überprüfen Sie die Regeln, und stellen Sie sicher, dass die Blockregel unten steht.

pfSense GUI - Liste der Firewall-Regeln

pfSense GUI - Liste der Firewall-Regeln

Ziehen Sie ggf. die Regeln, um sie zu sortieren.

Wählen Sie Apply Changes (Änderungen anwenden) aus, sobald die Firewall-Regeln in der für Ihre Umgebung erforderlichen Reihenfolge vorliegen.

Konfigurieren von HAProxy

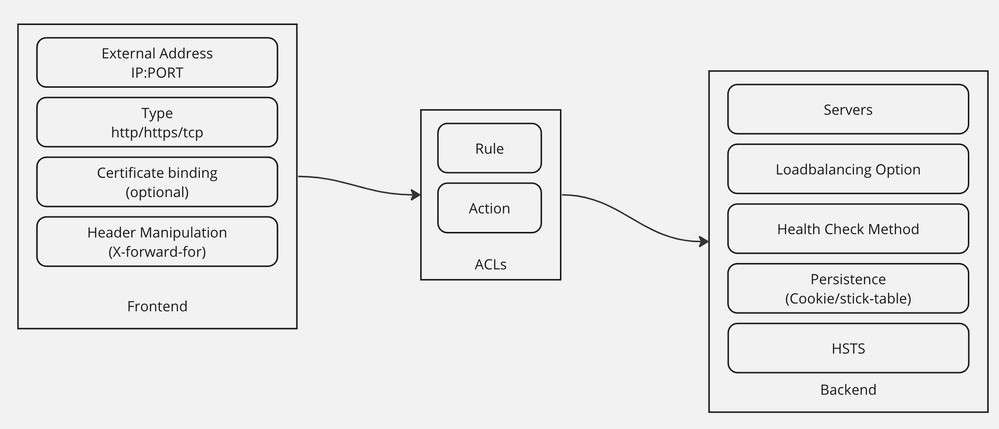

HAProxy-Konzepte

HAProxy-Konzepte

HAProxy-Konzepte

HAProxy wird mit einem Frontend/Backend-Modell implementiert.

Das Frontend definiert die Seite des Proxys, mit der die Kunden kommunizieren.

Das Frontend besteht aus einer IP- und Port-Kombination, einer Zertifikatsbindung und kann eine gewisse Header-Manipulation implementieren.

Das Backend definiert die Seite des Proxys, die mit den physischen Webservern kommuniziert.

Das Backend definiert die tatsächlichen Server und Ports, die Lastverteilungsmethode für die Erstzuweisung, Integritätsprüfungen und Persistenz.

Ein Frontend weiß, mit welchem Backend es kommunizieren soll, entweder über ein dediziertes Backend oder über ACLs.

ACLs können unterschiedliche Regeln erstellen, sodass ein bestimmtes Frontend mit verschiedenen Backends kommunizieren kann, je nach den verschiedenen Dingen.

Anfängliche HAProxy-Einstellungen

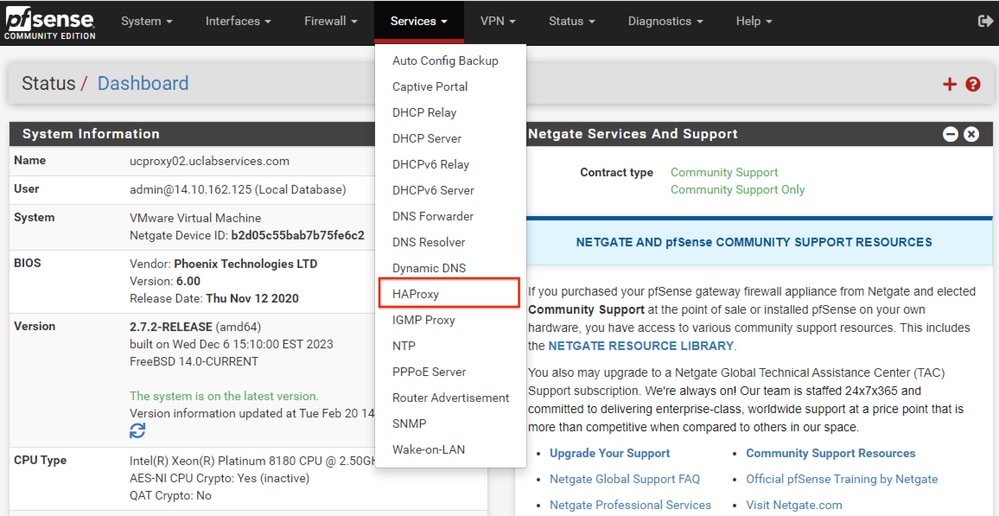

Schritt 1: Wählen Sie HAProxy aus dem Dropdown-Menü Services aus.

pfSense-GUI - HAProxy-Dropdown

pfSense-GUI - HAProxy-Dropdown

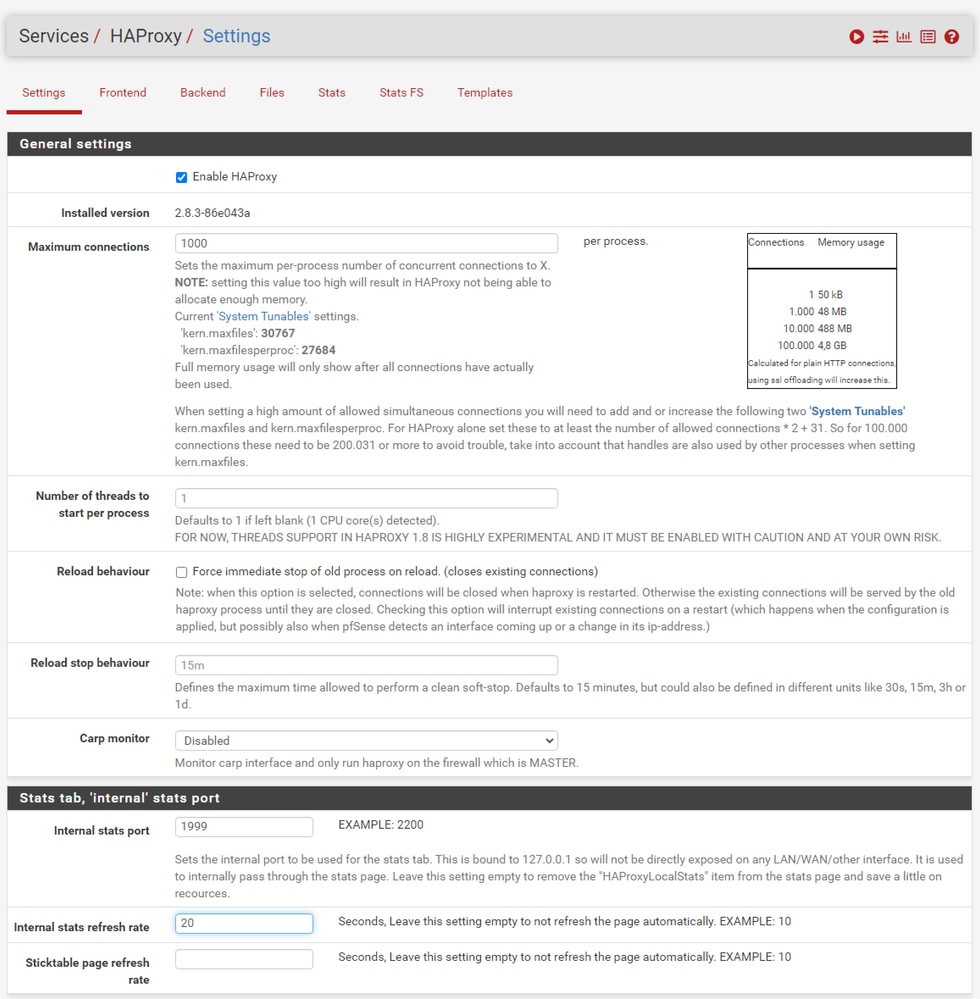

Schritt 2: Grundeinstellungen konfigurieren

pfSense-GUI - HAProxy-Haupteinstellungen

pfSense-GUI - HAProxy-Haupteinstellungen

Aktivieren Sie das Kontrollkästchen HAProxy aktivieren.

Geben Sie einen Wert für Maximum Connections (Maximale Verbindungen) ein. Weitere Informationen zum erforderlichen Arbeitsspeicher finden Sie in der Tabelle in diesem Abschnitt.

Geben Sie einen Wert für den Port für interne Statistiken ein. Dieser Port wird verwendet, um HAProxy-Statistiken auf der Appliance anzuzeigen, ist jedoch außerhalb der Appliance nicht verfügbar.

Geben Sie einen Wert für die Aktualisierungsrate der internen Statistiken ein.

Überprüfen Sie die verbleibende Konfiguration, und aktualisieren Sie sie bei Bedarf für Ihre Umgebung.

Wählen Sie Speichern.

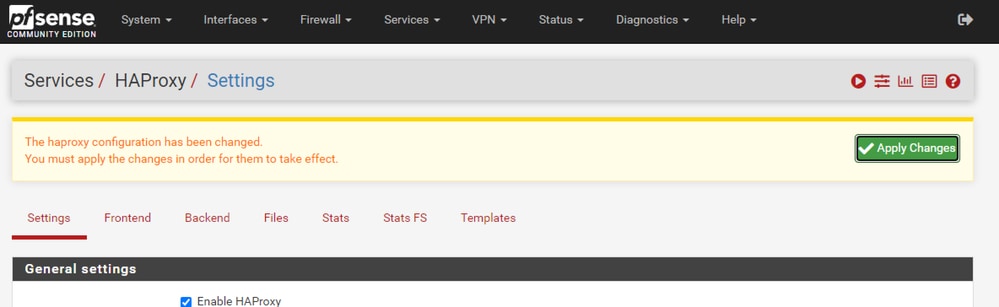

pfSense-GUI - HAProxy - Änderungen übernehmen

pfSense-GUI - HAProxy - Änderungen übernehmen

Hinweis: Konfigurationsänderungen werden erst aktiviert, wenn Sie die Schaltfläche Apply Changes (Änderungen anwenden) auswählen. Sie können mehrere Konfigurationsänderungen vornehmen und sie alle gleichzeitig anwenden. Die Konfiguration muss nicht angewendet werden, um in einem anderen Abschnitt verwendet zu werden.

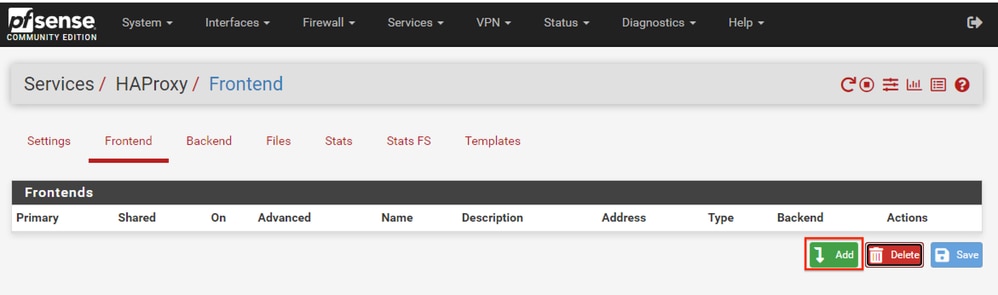

Konfigurieren des HAProxy-Backends

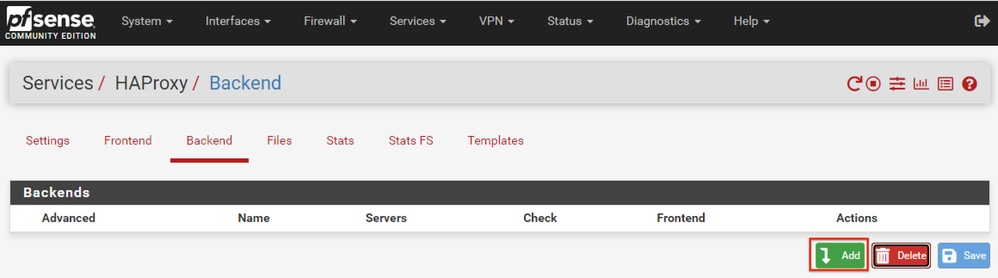

Beginnen Sie mit dem Backend. Der Grund dafür ist, dass das Frontend auf ein Backend verweisen muss. Stellen Sie sicher, dass Sie das Menü Backend ausgewählt haben.

pfSense GUI - HAProxy Add Backend

pfSense GUI - HAProxy Add Backend

Wählen Sie die Schaltfläche Hinzufügen aus.

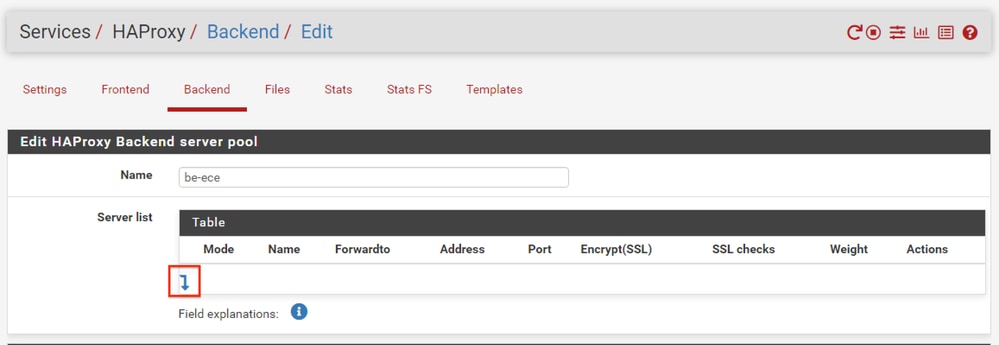

pfSense-GUI - HAProxy-Backend-Start

pfSense-GUI - HAProxy-Backend-Start

Geben Sie einen Namen für das Backend an.

Wählen Sie den Abwärtspfeil aus, um der Serverliste den ersten Server hinzuzufügen.

Backend - Serverliste

Backend - Serverliste

Geben Sie einen Namen für den Server an. Dies muss nicht mit dem tatsächlichen Servernamen übereinstimmen. Dies ist der Name, der auf der Statistikseite angezeigt wird.

Geben Sie die Adresse für den Server an. Diese kann entweder als IP-Adresse für FQDN konfiguriert werden.

Geben Sie den Port an, mit dem die Verbindung hergestellt werden soll. Dies muss Port 443 für ECE sein.

Aktivieren Sie das Kontrollkästchen Verschlüsselung (SSL).

Geben Sie im Feld Cookie einen Wert ein. Dies ist der Inhalt des Session Stickiness-Cookies und muss innerhalb des Backends eindeutig sein.

Wenn der erste Server konfiguriert wurde, klicken Sie auf den Pfeil nach unten, um weitere Webserver in der Umgebung zu konfigurieren.

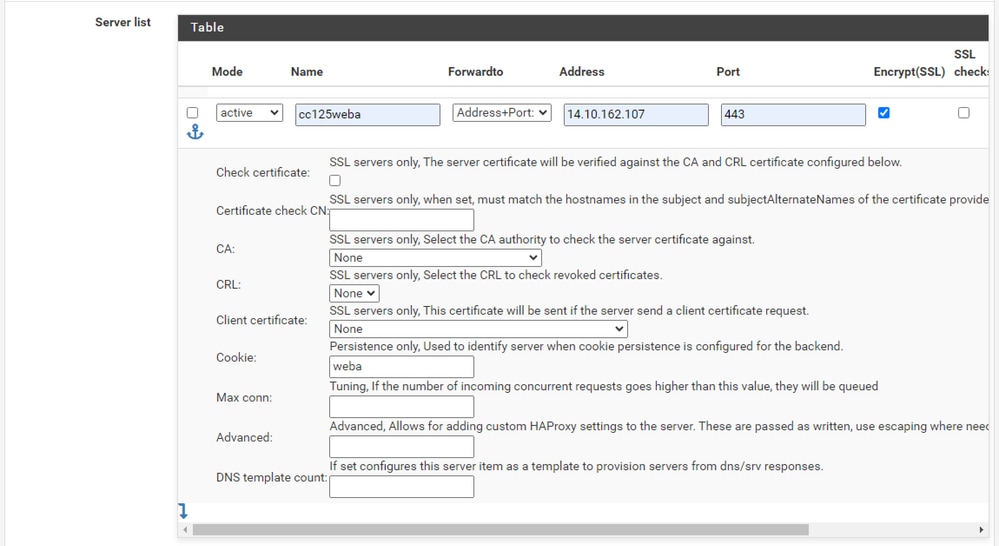

HAProxy-Backend - Lastenausgleich

HAProxy-Backend - Lastenausgleich

Konfigurieren Sie die Load Balancing-Optionen.

Für ECE-Server muss dies auf "Least Connections" (Geringste Verbindungen) gesetzt werden.

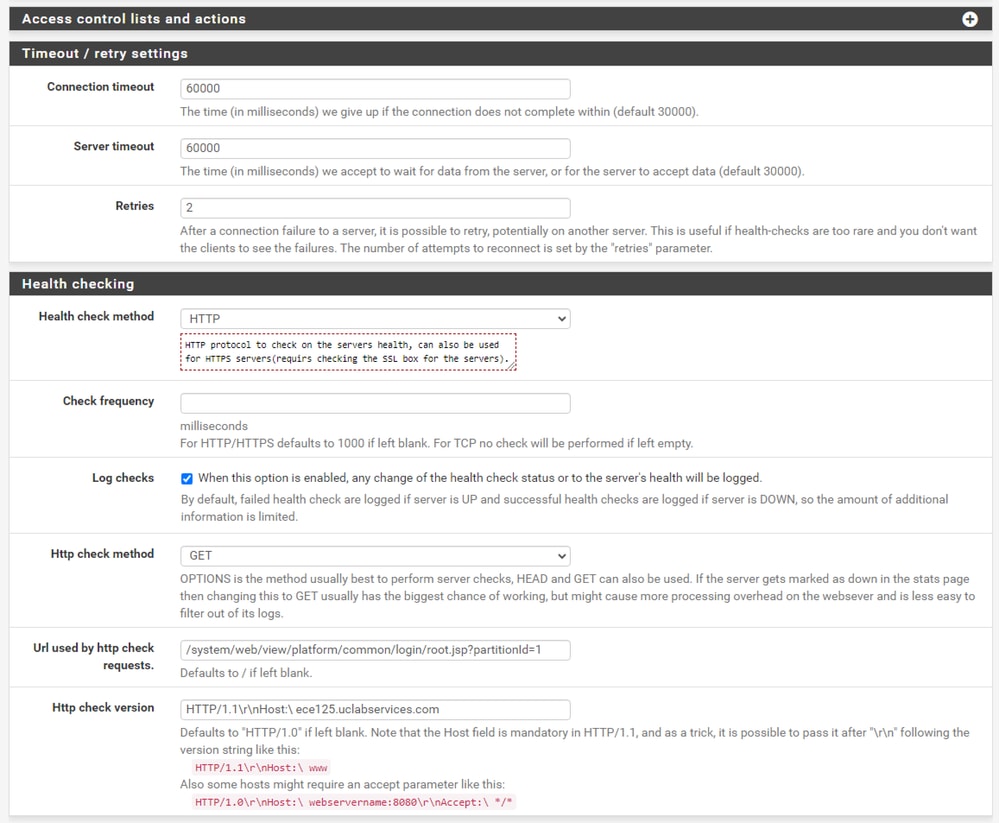

HAProxy-Backend - Integritätsprüfung

HAProxy-Backend - Integritätsprüfung

Zugriffskontrolllisten werden in dieser Konfiguration nicht verwendet.

Timeout-/Wiederholungseinstellungen können bei der Standardkonfiguration belassen werden.

Konfigurieren Sie den Abschnitt Health (Diagnose).

- Integritätsprüfungsmethode: HTTP

- Prüffrequenz: Lassen Sie das Feld leer, um die Standardeinstellung für jede Sekunde zu verwenden.

- Protokollprüfungen: Wählen Sie diese Option aus, um Statusänderungen in die Protokolle zu schreiben.

- HTTP-Prüfmethode: Wählen Sie GET aus der Liste aus.

- URL wird von HTTP-Prüfanforderungen verwendet.: Geben Sie für einen ECE-Server /system/web/view/platform/common/login/root.jsp?partitionId=1 ein.

- HTTP-Prüfversion: Eingabe, HTTP/1.1\r\n\Host:\ {fqdn_of_server}

Stellen Sie sicher, dass Sie nach dem letzten umgekehrten Schrägstrich, aber vor dem FQDN des Servers ein Leerzeichen einfügen.

HAProxy-Backend - Cookie-Persistenz

HAProxy-Backend - Cookie-Persistenz

Lassen Sie die Agentenüberprüfungen deaktiviert.

Cookie-Persistenz konfigurieren:

- Cookie Enabled (Cookie aktiviert): Wählen Sie diese Option aus, um die Cookie-basierte Persistenz zu aktivieren.

- Cookie-Name: Geben Sie einen Namen für das Cookie an.

- Cookie Mode (Cookie-Modus): Wählen Sie Insert (Einfügen) aus dem Dropdown-Feld aus.

- Lassen Sie die übrigen Optionen unverändert.

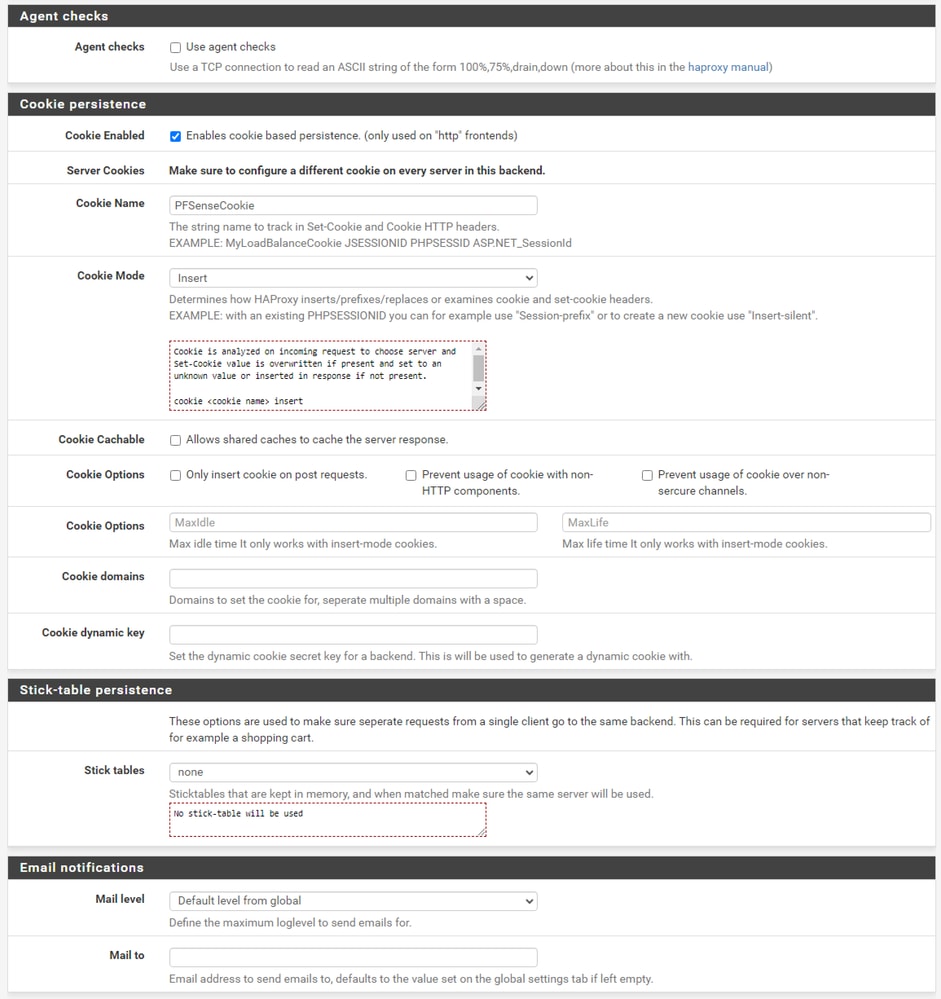

HAProxy-Backend - HSTS

HAProxy-Backend - HSTS

Die übrigen Abschnitte des Back-End-Konfigurationsformulars können in den Standardeinstellungen belassen werden.

Wenn Sie HSTS konfigurieren möchten, konfigurieren Sie in diesem Abschnitt einen Timeout-Wert. ECE fügt auch ein HSTS-Cookie ein, sodass diese Konfiguration redundant ist.

Wählen Sie Speichern aus.

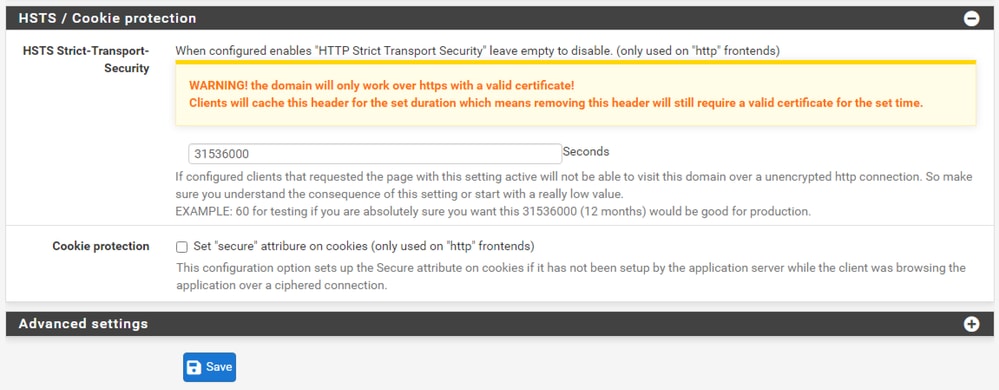

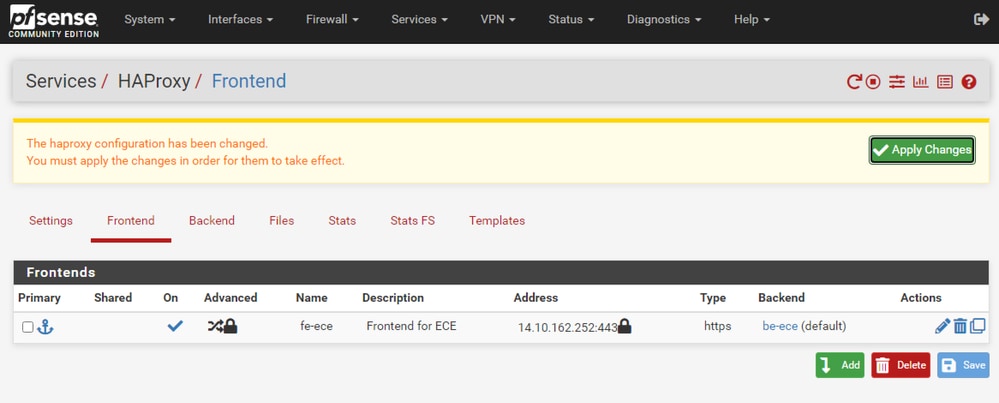

Konfigurieren von HAProxy Frontend

Wechseln Sie in das Frontend-Menü.

pfSense GUI - HAProxy Add Frontend

pfSense GUI - HAProxy Add Frontend

Wählen Sie die Schaltfläche Hinzufügen

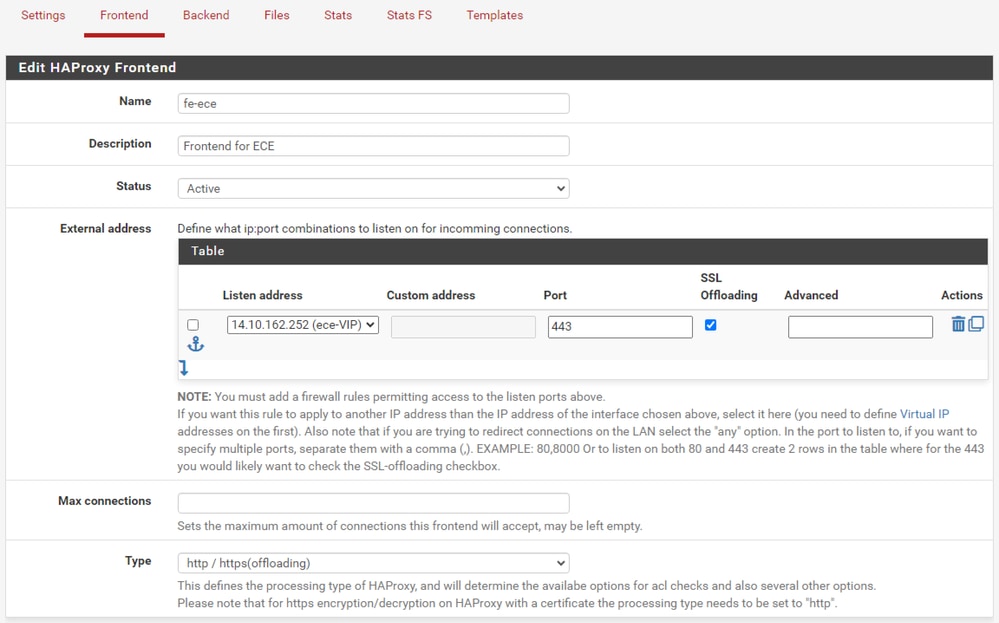

HAProxy - Frontend-Header

HAProxy - Frontend-Header

Geben Sie einen Namen für das Front-End an.

Geben Sie eine Beschreibung an, um das Frontend später zu identifizieren.

In der Tabelle Externe Adresse:

- Listen address: Wählen Sie den VIP aus, den Sie für diese Website erstellt haben.

- Port: Geben Sie 443 ein.

- SSL Offloading: Wählen Sie diese Option, damit ein Sitzungscookie eingefügt werden kann.

Lassen Sie das Feld Max. Verbindungen leer.

Stellen Sie sicher, dass Type (Typ) als http / https(offloading) ausgewählt ist.

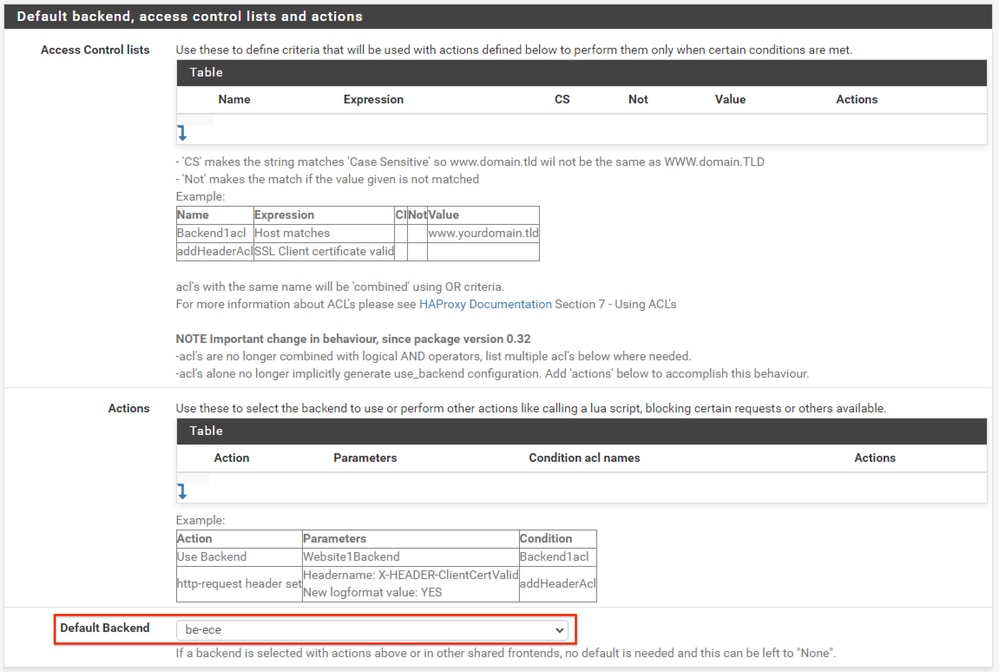

HAProxy-Backend - Standard-Backend-Auswahl

HAProxy-Backend - Standard-Backend-Auswahl

Die einfachste Konfiguration besteht darin, ein Standard-Backend aus dem Dropdown-Menü auszuwählen. Dies kann ausgewählt werden, wenn der VIP eine Website hostet.

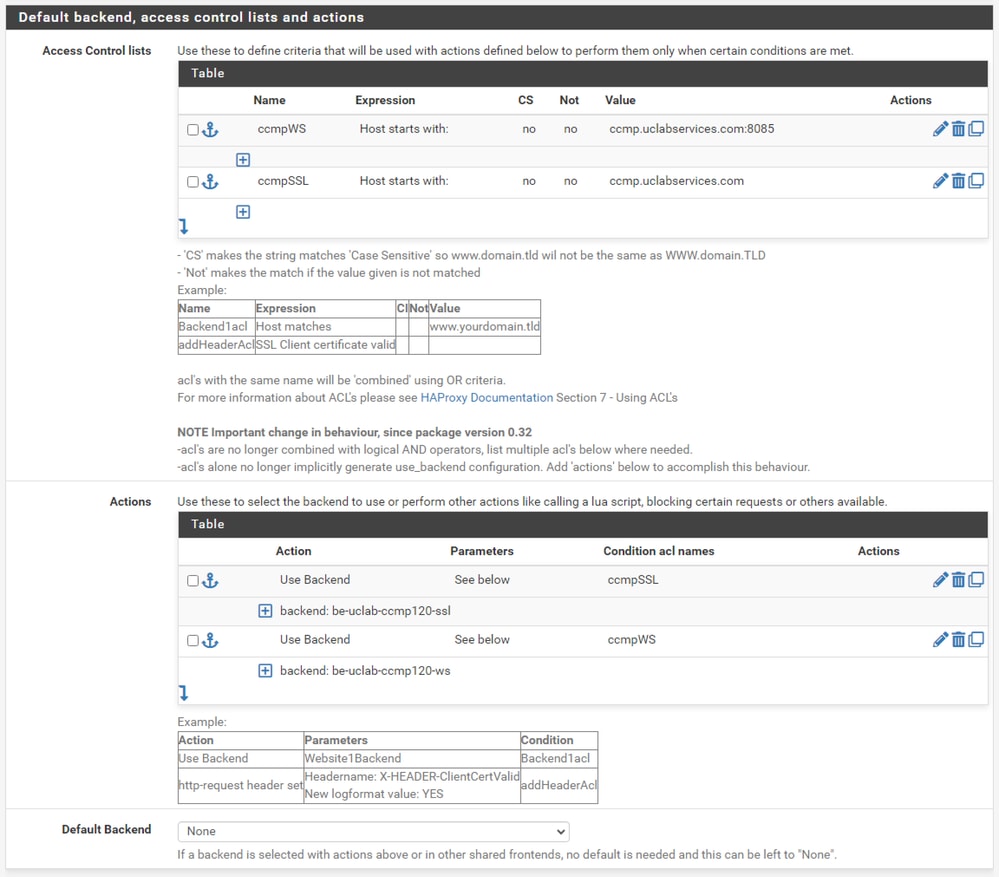

HAProxy-Backend - ACL Advanced

HAProxy-Backend - ACL Advanced

Wie in der Abbildung dargestellt, können ACLs verwendet werden, um ein einzelnes Frontend auf mehrere Backends umzuleiten, je nach den Bedingungen.

Sie sehen, dass die ACL prüft, ob der Host in der Anfrage mit einem Namen und einer Portnummer beginnt. Oder einfach nur mit dem Namen. Auf dieser Grundlage wird ein spezielles Backend verwendet.

Dies ist bei ECE nicht üblich.

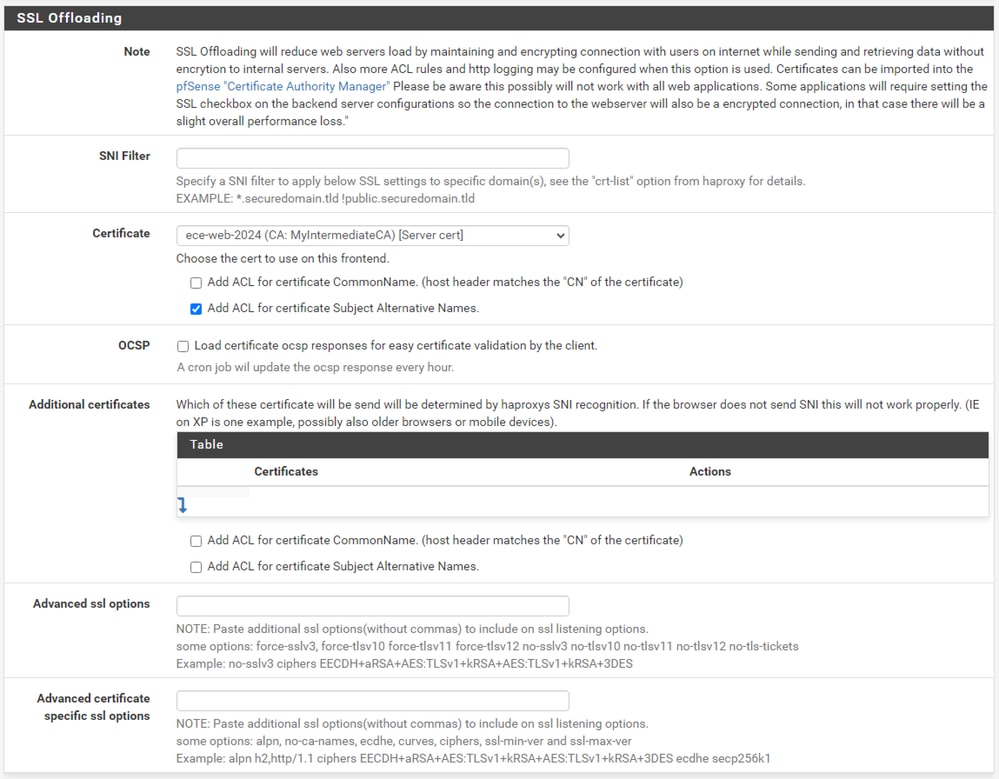

HAProxy Frontend - Zertifikatbindung

HAProxy Frontend - Zertifikatbindung

Wählen Sie im Abschnitt "SSL Offloading" (SSL-Auslagerung) das Zertifikat aus, das für die Verwendung mit dieser Site erstellt wurde. Bei diesem Zertifikat muss es sich um ein Serverzertifikat handeln.

Wählen Sie die Option Add ACL (ACL hinzufügen) for certificate Subject Alternative Names aus.

Sie können die übrigen Optionen auf ihren Standardwerten belassen.

Wählen Sie am Ende des Formulars Speichern aus.

HAProxy - Konfiguration anwenden

HAProxy - Konfiguration anwenden

Wählen Sie Apply Changes (Änderungen anwenden) aus, um die Frontend- und Backend-Änderungen an der aktuellen Konfiguration zu übernehmen.

Herzlichen Glückwunsch, Sie haben die Einrichtung und Konfiguration von pfSense abgeschlossen.

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

26-Feb-2024

|

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Robert W RogierCisco TAC

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback