Fehlerbehebung bei nativen VLAN-Problemen im Intersight Managed Mode

Download-Optionen

-

ePub (475.5 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument werden die nativen VLAN-Konfigurationsoptionen in einer Cisco Intersight Managed Mode-Umgebung beschrieben, wobei häufig vorkommende Szenarien hervorgehoben werden.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Grundlegendes zu Unified Computing System-Servern (UCS)

- Grundlegendes Verständnis des Intersight Managed Mode (IMM)

- Grundlegendes Verständnis von ESXi und Windows-Betriebssystem

- Grundlegendes Verständnis von Netzwerken

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Intersight Managed Mode (IMM)

- UCSX-215C-M8

- UCSC-C240-M7SX

- Fabric Interconnect 6536

- Fabric Interconnect 6454

- Server X-Serie Firmware Version 5.3(0.240016)

- Fabric Interconnect 6536 Firmware Version 4.3(5.250004)

- Server C-Serie Firmware Version 4.3(4.241063)

- Fabric Interconnect 6536 Firmware Version 4.2(3m)

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Native VLAN-Konfigurationsoptionen in einer Cisco Intersight-Managed Mode-Umgebung haben gängige Szenarien, die zu Double-Tagging führen. In diesem Artikel finden Sie außerdem empfohlene Schritte zur Fehlerbehebung.

Im Cisco UCS werden die NIC-Adapter virtualisiert und dem Betriebssystem über vNICs angezeigt. Diese virtuellen Adapter werden mit einer virtuellen Ethernet-Schnittstelle (vEthernet) verbunden, die in der Regel als Trunk-Port konfiguriert wird. Das native VLAN wird zur Übertragung von nicht markiertem Datenverkehr (oder von Datenverkehr, der nicht das 802.1Q-Tag verwendet) über einen Trunk-Port verwendet.

Abhängig vom installierten Betriebssystem kann es die Möglichkeit haben, den eigenen Datenverkehr zu kennzeichnen oder nicht. So kann beispielsweise VMWare ESXi mehrere VLANs mit Tags versehen. Für Betriebssysteme, in denen VLAN-Tagging nicht verfügbar oder nicht erforderlich ist, empfiehlt es sich, ein natives VLAN für das Standard-VLAN auszuwählen, das für nicht gekennzeichneten Datenverkehr verwendet werden soll.

Fehlerbehebungsszenarien

VMware ESXi

Natives VLAN nicht auf vNIC, FI-Uplinks oder Upstream-Netzwerkgeräten konfiguriert

In diesem Beispiel werden die VLANs 470 und 72 in der Umgebung verwendet. Hier ist ein Beispiel mit einem Arbeitsszenario.

- In den Uplinks ist kein natives VLAN konfiguriert.

Domänenprofil:

Über CLI:

FI-A:

6536-A(nx-os)# show running-config interface ethernet 1/1

description Uplink PC Member

pinning border

switchport mode trunk

switchport trunk allowed vlan 1,50,55,60,69-70,72,201,470

FI-B:

6536-B(nx-os)# show running-config interface ethernet 1/1

description Uplink PC Member

pinning border

switchport mode trunk

switchport trunk allowed vlan 1,50,55,60,69-70,72,201,470- In den vNICs wird kein natives VLAN konfiguriert.

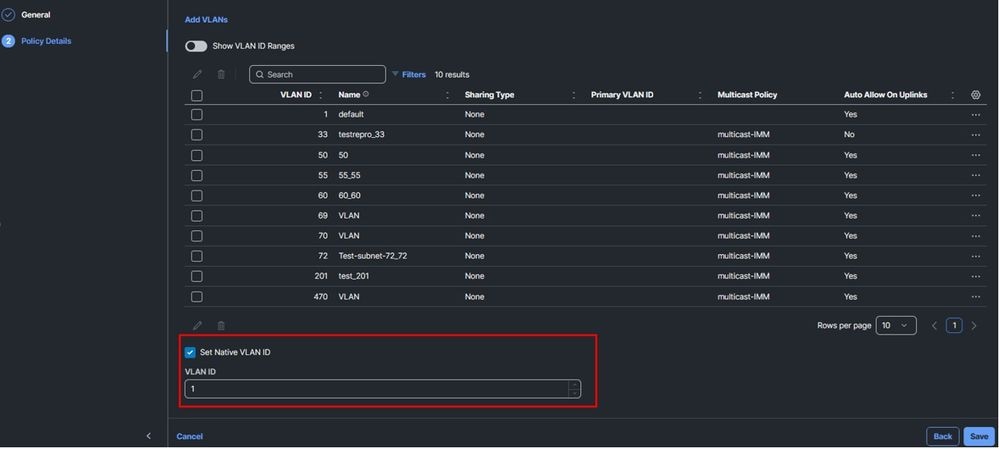

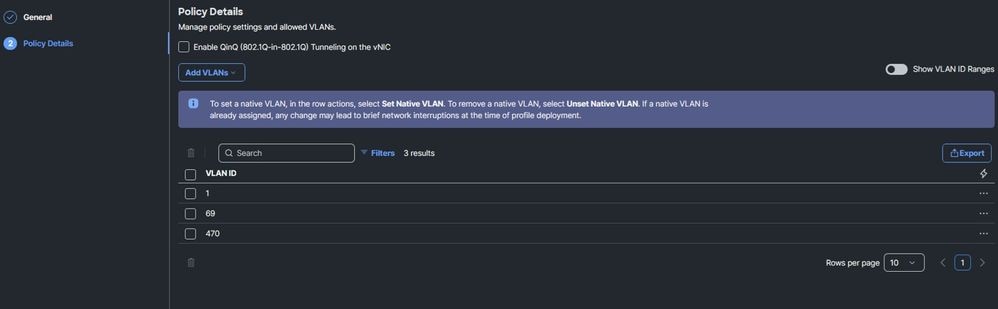

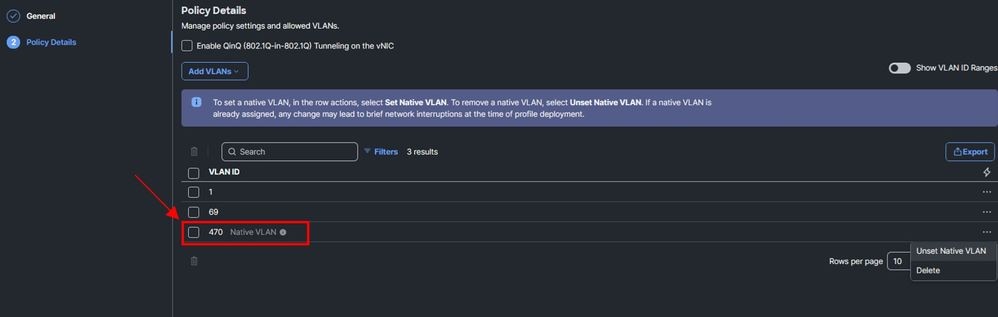

Ethernet-Netzwerkgruppenrichtlinie:

Über CLI:

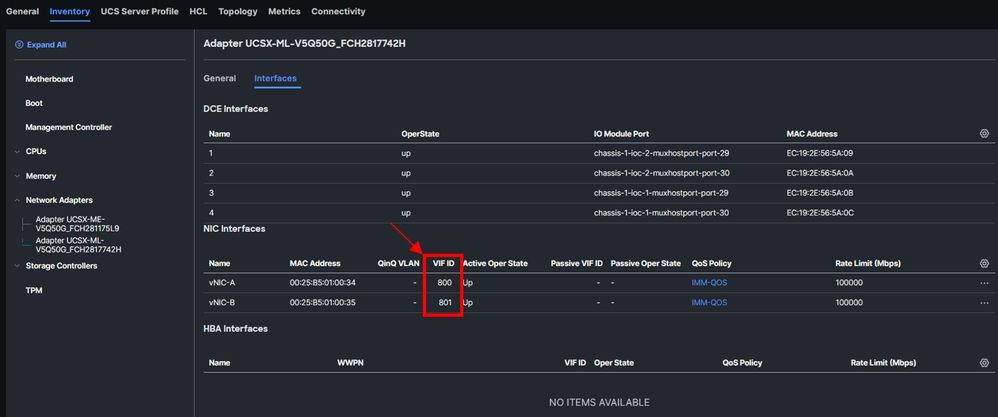

Anmerkung: Sie können die vEthernet in Ihren Servern über den Pfad Server > Inventory > Network Adapters (Server > Bestand > Netzwerkadapter) sehen. Wählen Sie dann die VIC-Karte aus, und klicken Sie auf Interfaces (Schnittstellen).

FI-A:

6536-A(nx-os)# show running-config interface vethernet 800

interface Vethernet800

switchport mode trunk

switchport trunk allowed vlan 1,69,470

FI-B:

6536-B(nx-os)# show running-config interface vethernet 801

interface Vethernet801

switchport mode trunk

switchport trunk allowed vlan 1,69,470- VLAN, das im Betriebssystem konfiguriert ist:

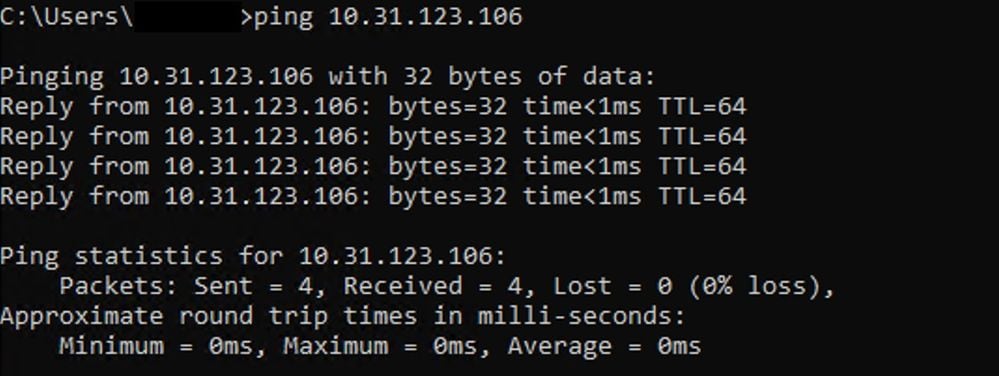

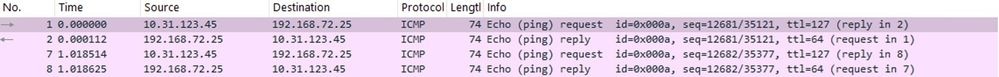

- Der Ping-Test ist erfolgreich:

Szenario 1. Natives VLAN wird auf vNIC-Ebene konfiguriert

Wenn Sie das VLAN in der Ethernet-Netzwerkgruppe als nativ konfigurieren, kann dies aufgrund von VLAN-Tagging-Problemen zu einem Verlust der Netzwerkverbindung führen.

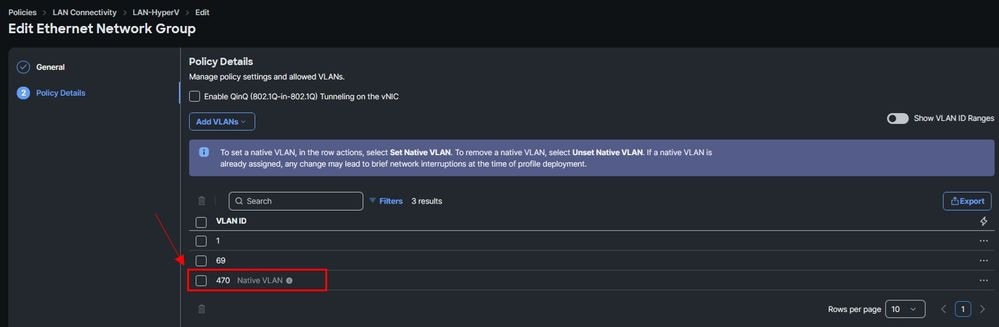

- Konfiguration in der Ethernet-Netzwerkgruppe:

Über CLI:

FI-A:

6536-A(nx-os)# show running-config interface vethernet 800

interface Vethernet800

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,69,470

FI-B:

6536-B(nx-os)# show running-config interface vethernet 801

interface Vethernet801

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,69,470

- Ping-Test fehlgeschlagen.

Anmerkung: Sobald Sie das native VLAN aus der Netzwerkgruppe entfernen, wird die Verbindung wiederhergestellt.

Szenario 2. Natives VLAN wird in den FI-Uplinks konfiguriert

- Über CLI:

FI-A

6536-A(nx-os)# show running-config interface ethernet 1/1

description Uplink PC Member

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,50,55,60,69-70,72,201,470

FI-B

6536-B(nx-os)# show running-config interface ethernet 1/1

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,50,55,60,69-70,72,201,470Wenn Sie versuchen, das Betriebssystem mit dem in den Uplinks konfigurierten nativen VLAN zu pingen, ist der Ping-Test nicht erfolgreich.

Um diesen Zustand zu beheben, müssen Sie das VLAN aus dem Uplink entfernen und das VLAN auf ESXi (OS)-Ebene konfigurieren lassen.

Natives VLAN wird an den vNICs, FI-Uplinks und Upstream-Netzwerkgeräten konfiguriert

Für diese Neuerstellung wurde ein anderes VLAN verwendet. In diesem Szenario wird ein VLAN von 72 verwendet.

Überlegungen:

- VLAN 72 ist in unserer Catalyst DG als nativ konfiguriert.

- VLAN 72 wird auf unserem Nexus-Gerät als nativ konfiguriert.

- VLAN 72 ist in den FI-Uplinks als nativ konfiguriert.

- VLAN 72 ist in den vNICs als nativ konfiguriert.

- VLAN ist im Betriebssystem nicht markiert.

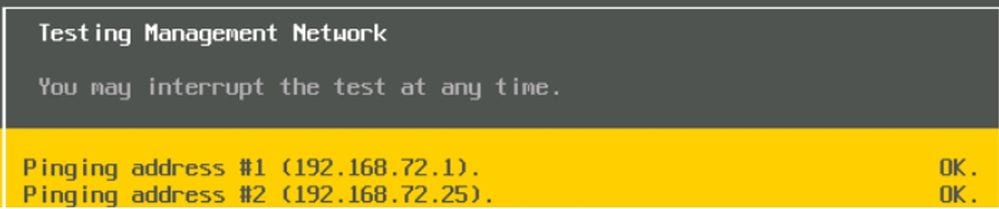

Wenn Sie diese Überlegungen verwenden und einen Ping-Test versuchen, können Sie sehen, dass der Ping wie erwartet funktioniert:

Paketerfassung auf Betriebssystemebene:

Eine andere Möglichkeit, um zu sehen, ob die Datenebene wie erwartet funktioniert, können Sie eine Paketerfassung auf Betriebssystemebene durchführen. Für diesen Artikel zur Fehlerbehebung haben Sie das Tool pktcap-uw verwendet, mit dem Sie den Datenverkehr erfassen können, der über physische Netzwerkadapter fließt. Beispiel:

pktcap-uw --uplink vmnic0 --dir 2 -o /vmfs/volumes/datastore1/pcaps/nativeworking.pcap -i icmp:

ELAM-Erfassung:

Die ELAM-Erfassung kann bei der Fehlerbehebung von nativen VLAN-Problemen hilfreich sein. Das Tool ermöglicht eine Echtzeitansicht der weitergeleiteten Pakete auf ASIC-Ebene. Für die Datenebene erfolgt dies ohne Unterbrechung. Zur Fehlerbehebung sollte der Schwerpunkt nur auf der MAC- und IP-Adresse des Quell- und Zielgeräts liegen.

Beispiel bei funktionierenden Paketen:

root@IMM-SAAS-MXSVLAB-6536-A(nx-os)# attach module 1

root@module-1# debug platform internal tah elam asic 0

root@module-1(TAH-elam)# trigger init asic 0 slice 1 lu-a2d 1 in-select 6 out-select 0

Slot 1: param values: start asic 0, start slice 1, lu-a2d 1, in-select 6, out-select 0

root@module-1(TAH-elam-insel6)# set outer ipv4 src_ip 192.168.72.25 dst_ip 192.168.72.1

root@module-1(TAH-elam-insel6)# start

root@module-1(TAH-elam-insel6)# report

HEAVENLY ELAM REPORT SUMMARY

slot - 1, asic - 0, slice - 1

============================

Incoming Interface: Eth1/10

Src Idx : 0x1001, Src BD : 72

Outgoing Interface Info: dmod 1, dpid 72

Dst Idx : 0x601, Dst BD : 72

Packet Type: IPv4

Dst MAC address: B0:8B:CF:C8:A2:6B

Src MAC address: 00:25:B5:01:00:34

.1q Tag0 VLAN: 72, cos = 0x0

Dst IPv4 address: 192.168.72.1

Src IPv4 address: 192.168.72.25

Ver = 4, DSCP = 0, Don't Fragment = 0

Proto = 1, TTL = 64, More Fragments = 0

Hdr len = 20, Pkt len = 84, Checksum = 0xc0a9

L4 Protocol : 1

ICMP type : 8

ICMP code : 0

Drop Info:

----------

LUA:

LUB:

LUC:

LUD:

Final Drops:

vntag:

vntag_valid : 1

vntag_vir : 195

vntag_svif : 195

In der erhaltenen Ausgabe wird deutlich, dass src und dst im VLAN 72 vorhanden sind. Dies wird erwartet, da Sie wissen, dass Sie VLAN 72 als nativ in allen Pfaden verwenden und es auf Port-Ethernet 1/10 angekommen ist, der als Schnittstelle "dpid 72" bezeichnet wurde, dpid die interne Kennung des ASIC-Ports ist und die Zuordnung mithilfe von "show interface hardware-mappings" gefunden werden kann:

6536-A(nx-os)# show interface hardware-mappings

-------------------------------------------------------------------------------------------------------

Name Ifindex Smod Unit HPort FPort NPort VPort Slice SPort SrcId MacId MacSP VIF Block BlkSrcID

-------------------------------------------------------------------------------------------------------

Eth1/1 1a000000 1 0 72 255 0 -1 1 0 0 18 0 1537 0 0

6536-A(nx-os)# show hardware internal tah interface ethernet 1/1

#########################################

IfIndex: 0x1a000000

DstIndex: 6144

IfType: 26

Asic: 0

Asic: 0

AsicPort: 72

SrcId: 0

Slice: 1

PortOnSlice: 0

Table entries for interface Ethernet1/1

Basierend auf den Informationen, die mit dem Befehl show interface hardware-mappings (Schnittstellenhardwarezuordnungen anzeigen) ermittelt wurden, ist der Zielport Port Ethernet 1/1, einer der Uplinks in der UCS-Domäne.

1. Szenario: Natives VLAN wird in den FI-Uplinks konfiguriert, Upstream-Gerät wird nicht in der vNIC konfiguriert

Diesmal funktioniert die ICMP-Anforderung offensichtlich nicht mehr. Dies ist zu erwarten, da das native VLAN aus den vNICs entfernt wird:

ELAM-Erfassung.

In diesem Fall kann kein Ping gesendet werden, und wenn Sie versuchen, die IP-Adresse der Quelle und des Ziels zu verwenden, funktioniert dies nicht, da keine Verbindung besteht. In diesem speziellen Fall legen Sie die MAC-Adressen als Filter fest, um weitere Informationen zu erhalten:

root@module-1(TAH-elam-insel6)# set outer l2 src_mac 00:25:B5:01:00:34 dst_mac ff:ff:ff:ff:ff:ff

root@module-1(TAH-elam-insel6)# start

root@module-1(TAH-elam-insel6)# report

HEAVENLY ELAM REPORT SUMMARY

slot - 1, asic - 0, slice - 1

============================

Incoming Interface: Eth1/10

Src Idx : 0x1001, Src BD : 1

Outgoing Interface Info: dmod 1, dpid 72

Dst Idx : 0x601, Dst BD : 72

Packet Type: ARP

Dst MAC address: FF:FF:FF:FF:FF:FF

Src MAC address: 00:25:B5:01:00:34

.1q Tag0 VLAN: 1, cos = 0x0

Target Hardware address: 00:00:00:00:00:00

Sender Hardware address: 00:25:B5:01:00:34

Target Protocol address: 192.168.72.1

Sender Protocol address: 192.168.72.25

ARP opcode: 1

Drop Info:

----------

LUA:

LUB:

LUC:

LUD:

Final Drops:

vntag:

vntag_valid : 1

vntag_vir : 195

vntag_svif : 195

6536-A(nx-os)# show interface hardware-mappings

-------------------------------------------------------------------------------------------------------

Name Ifindex Smod Unit HPort FPort NPort VPort Slice SPort SrcId MacId MacSP VIF Block BlkSrcID

-------------------------------------------------------------------------------------------------------

Eth1/1 1a000000 1 0 72 255 0 -1 1 0 0 18 0 1537 0 0

Sie können sehen, dass das VLAN für die MAC-Adresse 00:25:B5:01:00:34 (vNIC-A) VLAN 1 verwendet. Dies ist falsch, da Sie VLAN 72 verwenden müssen.

2. Szenario: Natives VLAN wird bei vNIC konfiguriert, Upstream-Gerät jedoch nicht in FI-Uplinks

ELAM-Erfassung:

root@module-1(TAH-elam-insel6)# set outer l2 src_mac 00:25:B5:01:00:34 dst_mac ff:ff:ff:ff:ff:ff

root@module-1(TAH-elam-insel6)# start

root@module-1(TAH-elam-insel6)# report

HEAVENLY ELAM REPORT SUMMARY

slot - 1, asic - 0, slice - 1

============================

Incoming Interface: Eth1/10

Src Idx : 0x1001, Src BD : 72

Outgoing Interface Info: met_ptr 0

Packet Type: ARP

Dst MAC address: FF:FF:FF:FF:FF:FF

Src MAC address: 00:25:B5:01:00:34

.1q Tag0 VLAN: 72, cos = 0x0

Target Hardware address: 00:00:00:00:00:00

Sender Hardware address: 00:25:B5:01:00:34

Target Protocol address: 192.168.72.1

Sender Protocol address: 192.168.72.25

ARP opcode: 1

Drop Info:

----------

LUA:

LUB:

LUC:

LUD:

Final Drops:

vntag:

vntag_valid : 1

vntag_vir : 195

vntag_svif : 195

In der Ausgabe ist ersichtlich, dass das richtige VLAN 72 verwendet wird. Wenn Sie die Konfiguration jedoch im Uplink überprüfen, sehen Sie, dass natives VLAN nicht konfiguriert ist:

6536-A(nx-os)# show running-config interface ethernet 1/1

description Uplink PC Member

switchport mode trunk

switchport trunk allowed vlan 1,50,55,60,69-70,72,201,470

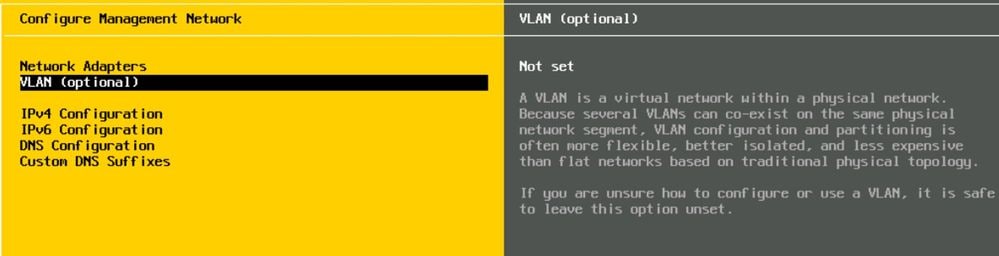

Windows Server-Betriebssystem

Native VLAN-Probleme können auch in Windows-Betriebssystemen auftreten. In der Regel kann das Problem auftreten, weil das native VLAN auf der vNIC nicht markiert ist.

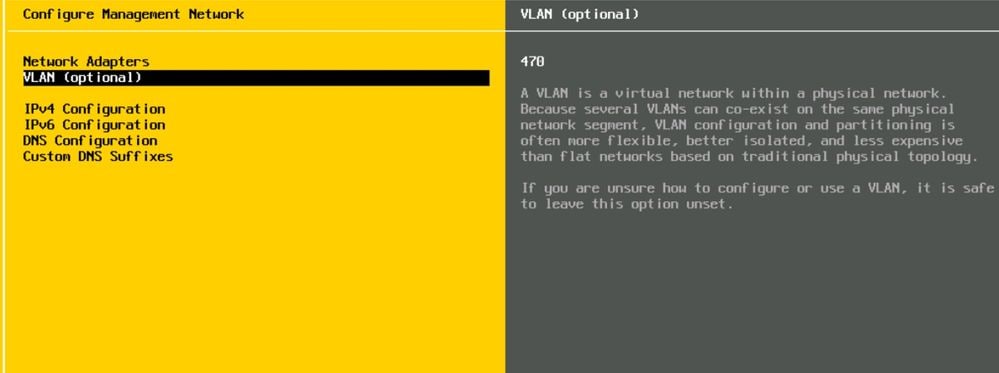

Für dieses Szenario wurde das native VLAN 470 verwendet:

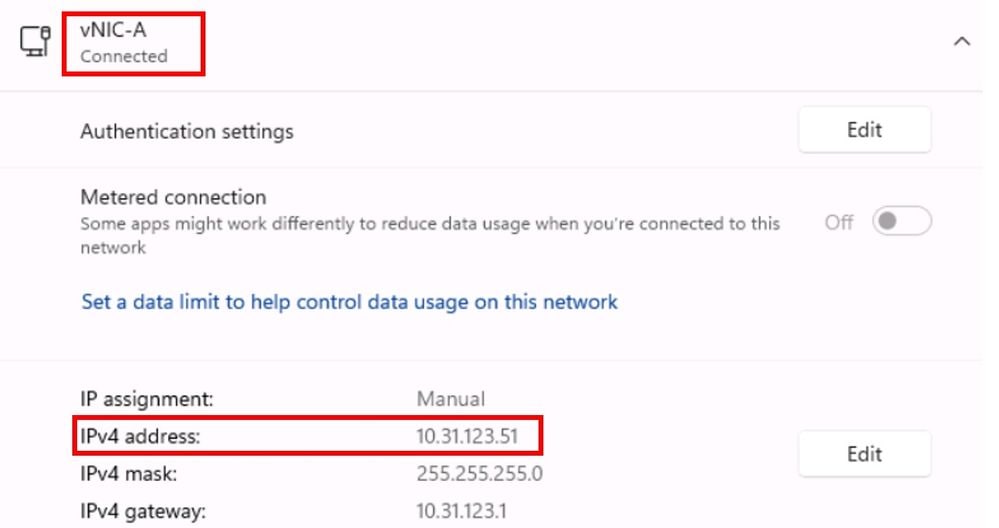

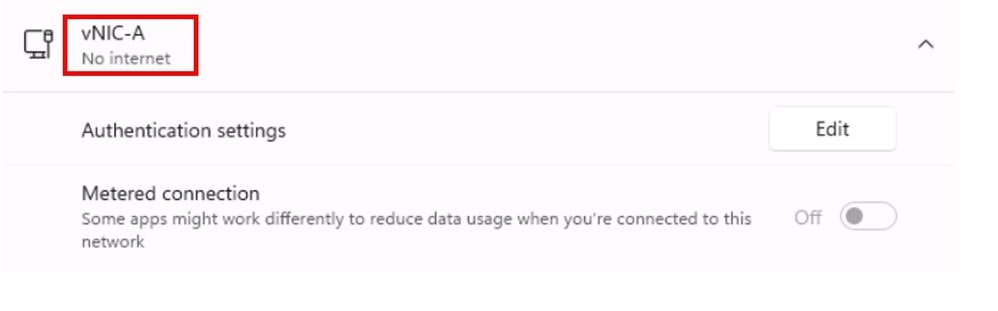

Die verwendete vNIC ist in Windows verbunden:

Paketerfassung

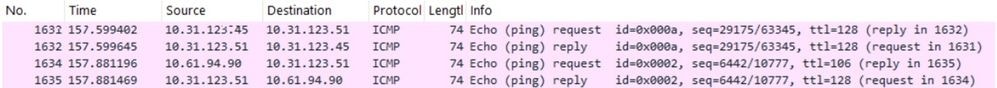

Wenn Sie versuchen, einen Ping an das Netzwerk zu senden, können Sie sehen, dass die Paketerfassung erwartungsgemäß funktioniert, da natives VLAN in der vNIC markiert ist:

1. Szenario: Natives VLAN wird in FI-Uplinks konfiguriert, jedoch nicht bei vNIC

- vNIC-Ebene:

6454-A(nx-os)# show running-config interface vethernet 801

interface Vethernet801

switchport mode trunk

switchport trunk allowed vlan 1,69,470- FI-A-Stufe:

6454-A(nx-os)# show running-config interface ethernet 1/15-16

interface Ethernet1/15

description Uplink PC Member

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,69-70,72,470

interface Ethernet1/16

description Uplink PC Member

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,69-70,72,470

Die verwendete vNIC ist in Windows nicht verbunden:

Wenn Sie versuchen zu pingen, wird erwartet, dass dies nicht funktionieren kann.

Szenario 2. Natives VLAN wird bei FI-Uplinks und bei vNIC konfiguriert

- vNIC-Ebene:

6454-A(nx-os)# show running-config interface vethernet 801

interface Vethernet801

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,69,470- FI-A-Stufe:

IMM-SAAS-MXSVLAB-6454-A(nx-os)# show running-config interface ethernet

interface Ethernet1/15

description Uplink PC Member

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,69-70,72,470

interface Ethernet1/16

description Uplink PC Member

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,69-70,72,470Diese Konfiguration erlaubt keine Verbindung. Es wird erwartet, dass Sie keine Antwort erhalten, wenn Sie einen Ping-Test durchführen.

Szenario 3. Natives VLAN wird auf Betriebssystem- und vNIC-Ebene konfiguriert

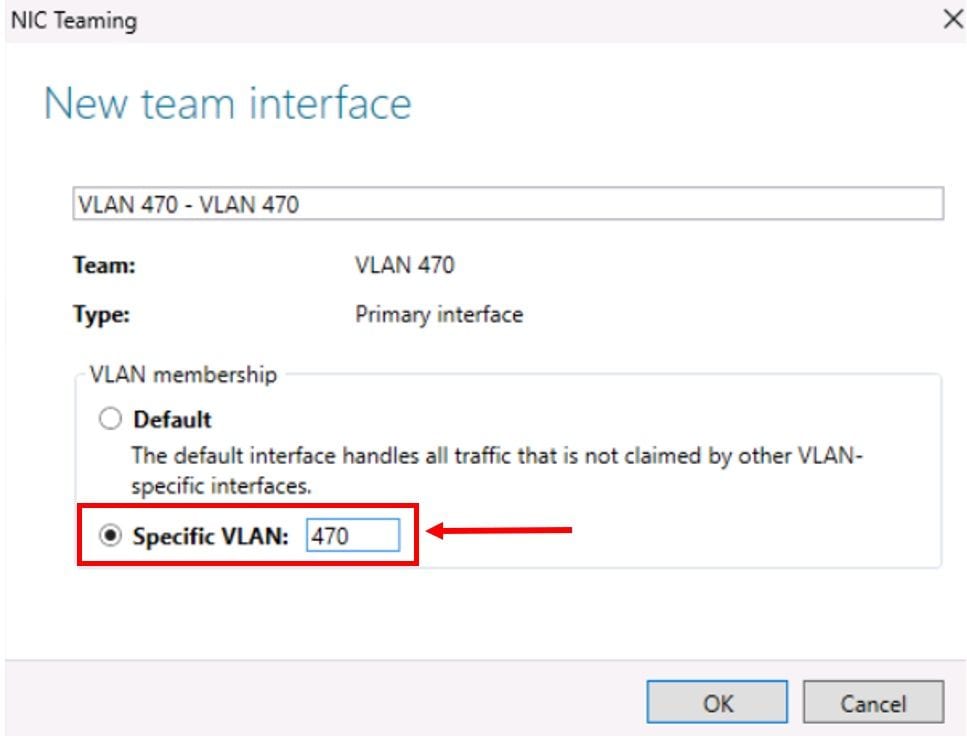

- Betriebssystem:

- vNIC-Ebene:

6454-A(nx-os)# show running-config interface vethernet 801

interface Vethernet801

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,69,470- Der Ping-Test funktioniert nicht, und Sie haben keine Verbindung.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

2.0 |

01-Jul-2025

|

Aktualisierte Bilder und Formatierung. |

1.0 |

27-Mar-2025

|

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Ivan SuarezTechnical Consulting Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback