Einleitung

In diesem Dokument wird beschrieben, wie Vertrauensprobleme behoben werden, die bei der Verwendung des IAM-Kontos für die Multi-Cloud-Automatisierung auftreten.

Hintergrund

Wenn Sie die Cisco Multi-Cloud-Funktion mit AWS TGW und Ihrem AWS-Konto in Ihrem Unternehmen nutzen, treten Vertrauensprobleme auf. Das liegt daran, dass das einzigartige Unternehmen Account ID ist anders als die vManage EC2 Instanz in AWS.

Problem

Wenn Sie das IAM-Konto für die Multi-Cloud-Automatisierung verwenden, führt dies zu einem Vertrauensproblem.

Lösung

So beheben Sie dieses Problem:

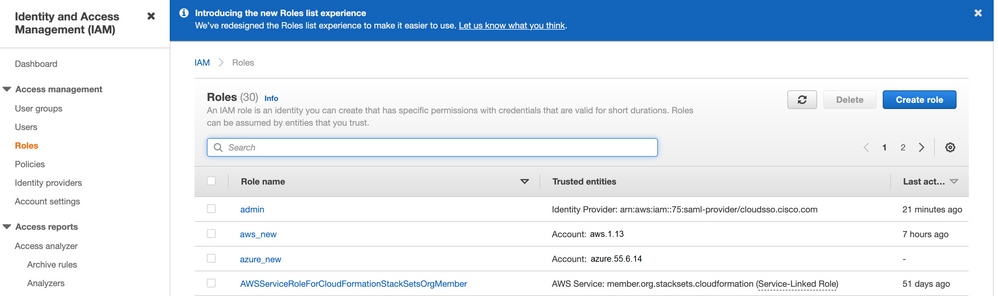

- Navigieren

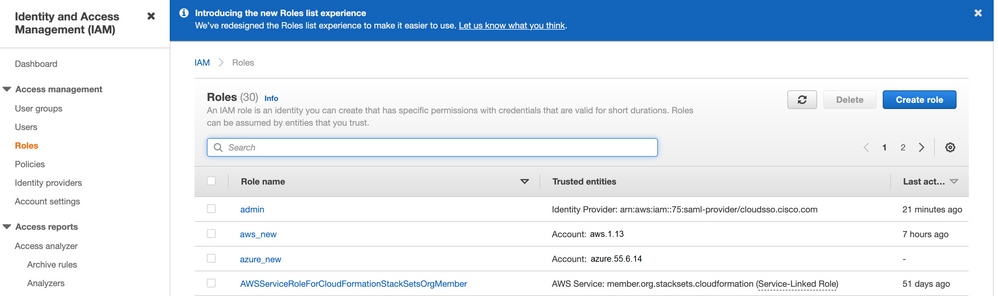

AWS > Identity and Access Management (IAM) und Erstellen einer neuen ROLE oder einer anderen aufgeführten Liste ROLE.

- Geben Sie auf dem

AWS Portal IAM in die Suchleiste ein. Der IAM wird geöffnet.

- Navigieren Sie auf der Seitenleiste zu ,

Roles und wählen Sie Create New.

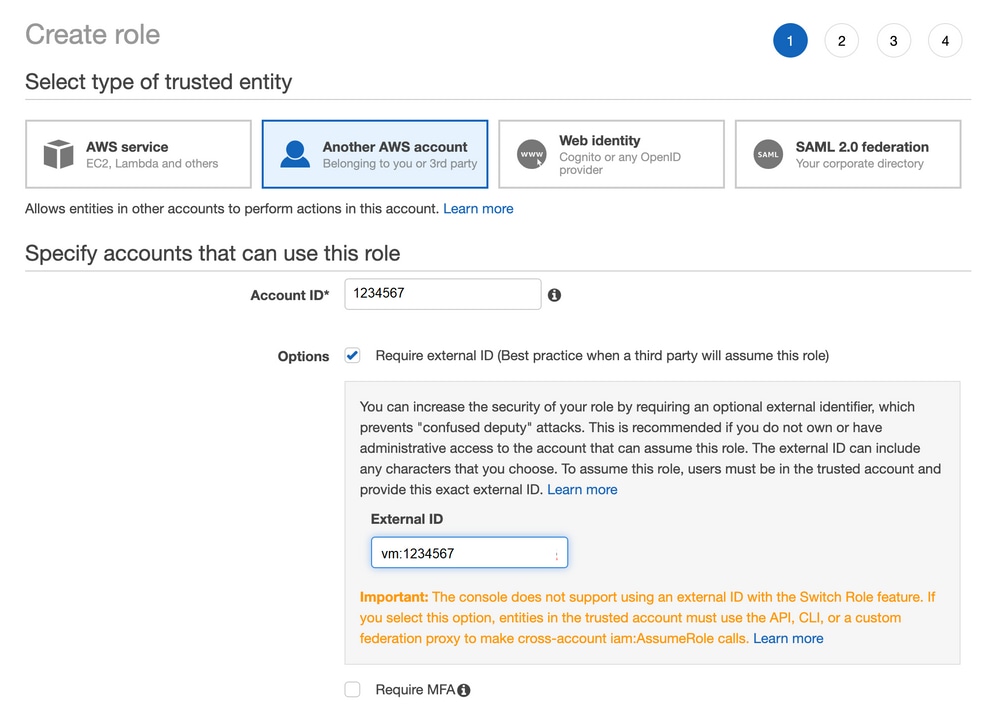

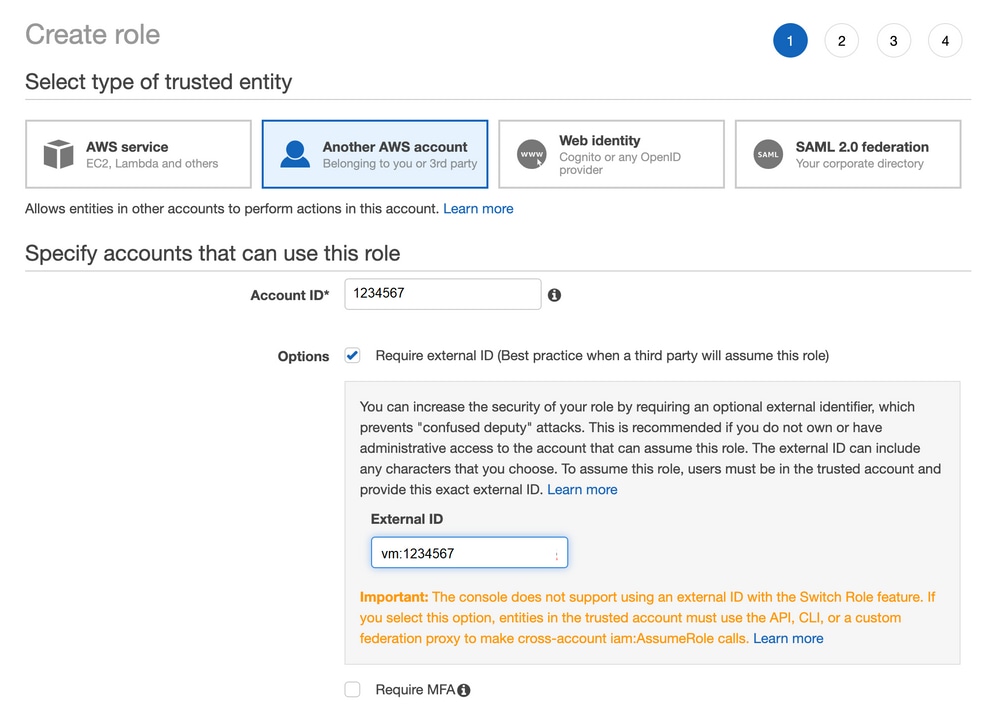

4. Wählen Sie die Option Another AWS Account als Option.

5. Das Account ID ist das AWS Account und hat die vManage EC2 Instanz erstellt. Bei gehosteten Cisco Kunden lautet die Konto-ID "2002388880647". (Dies ist NICHT Ihre eigene ID.) AWS Account IDSiehe Referenz am Ende dieses Artikels.

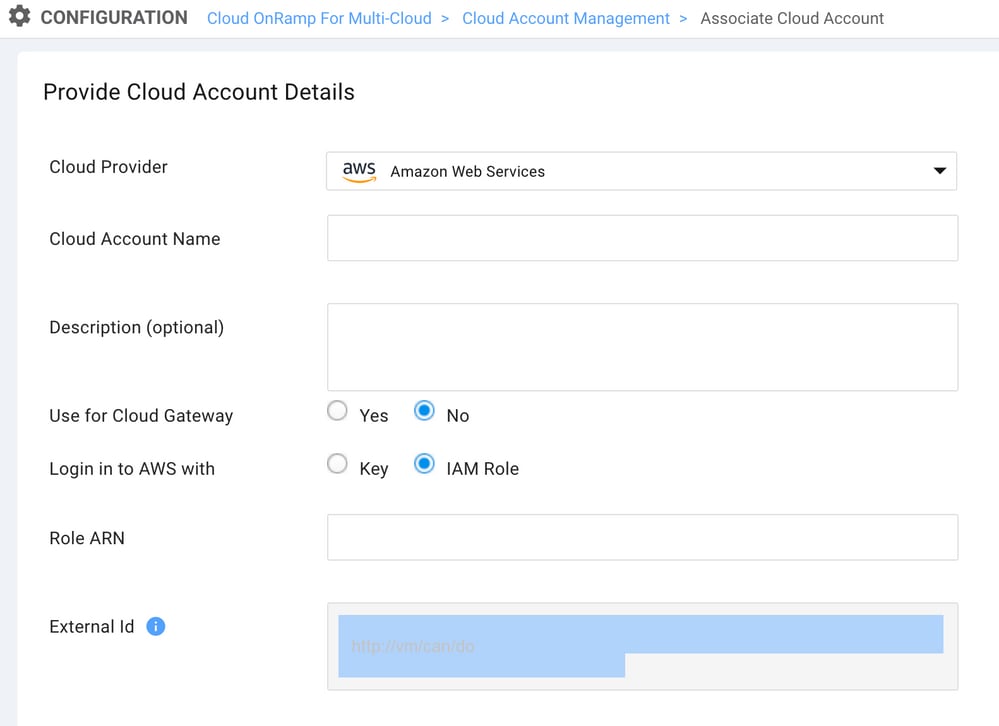

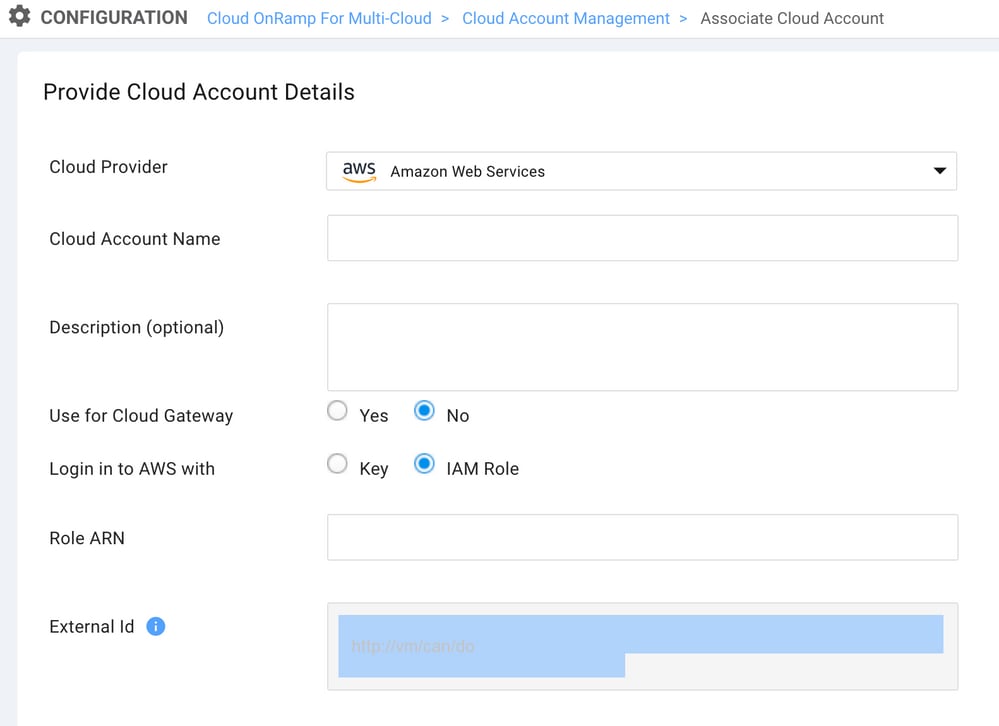

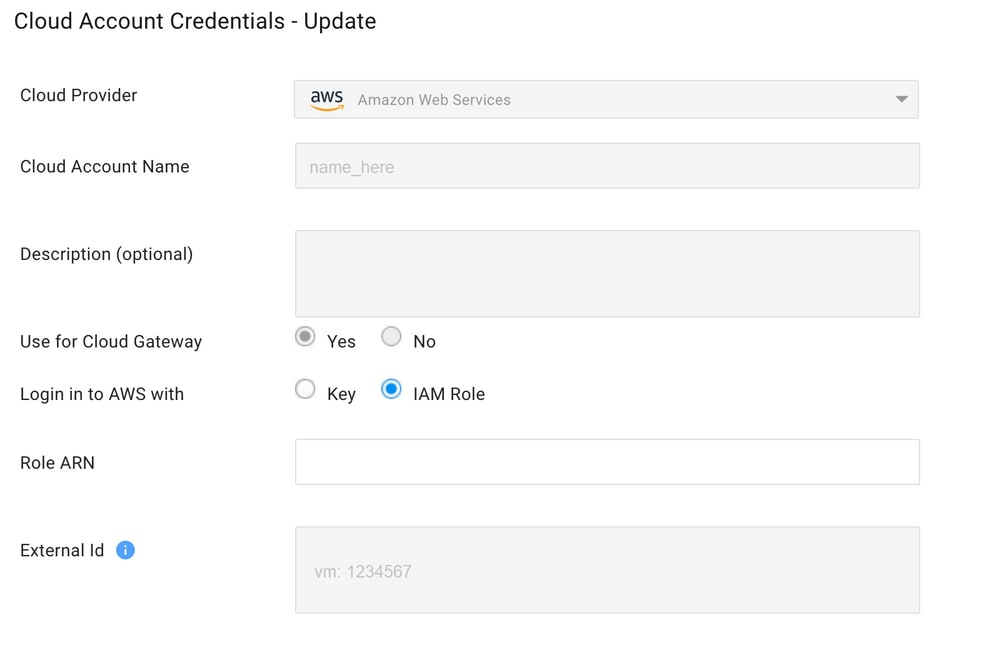

6. Aktivieren Sie das Kontrollkästchen für, "External ID" und geben Sie einen Wert unter vManage > Cloud onRamp for multi-cloud > Account Management > Add AWS Account.

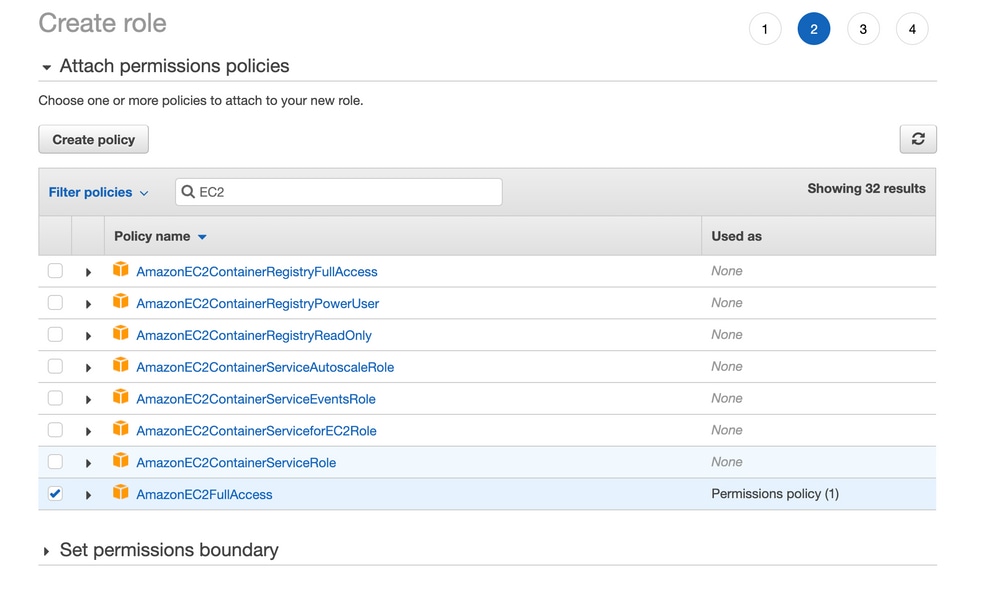

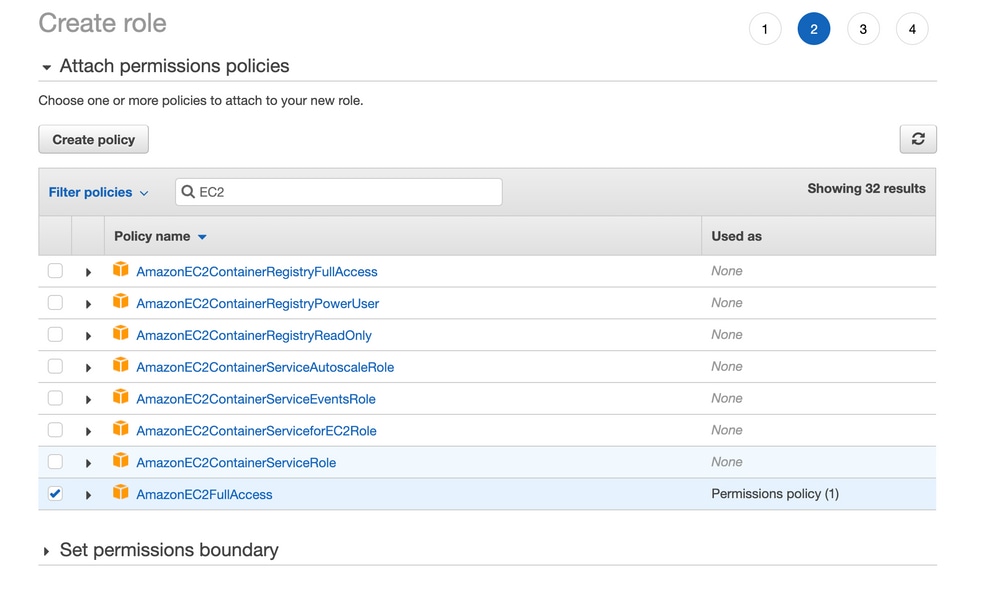

7. Berechtigungen festlegen.

- Überspringen Sie die Tags.

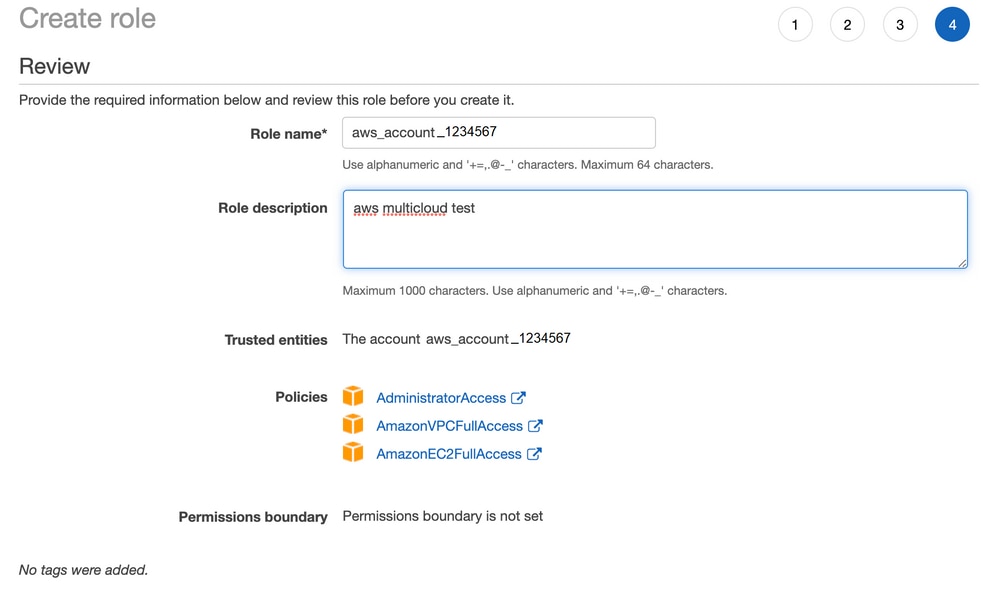

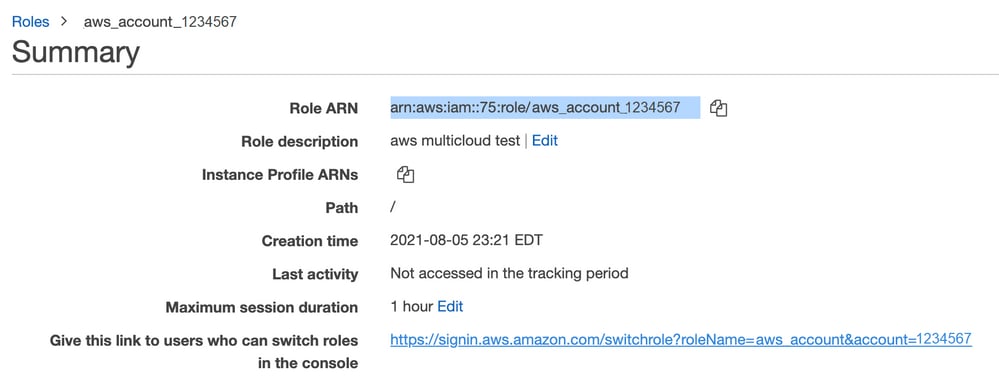

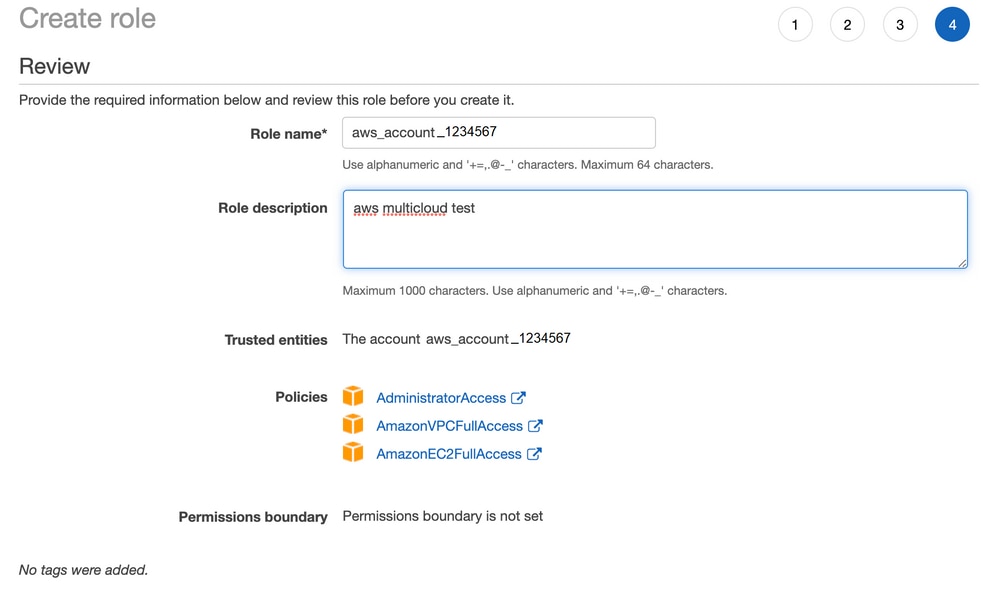

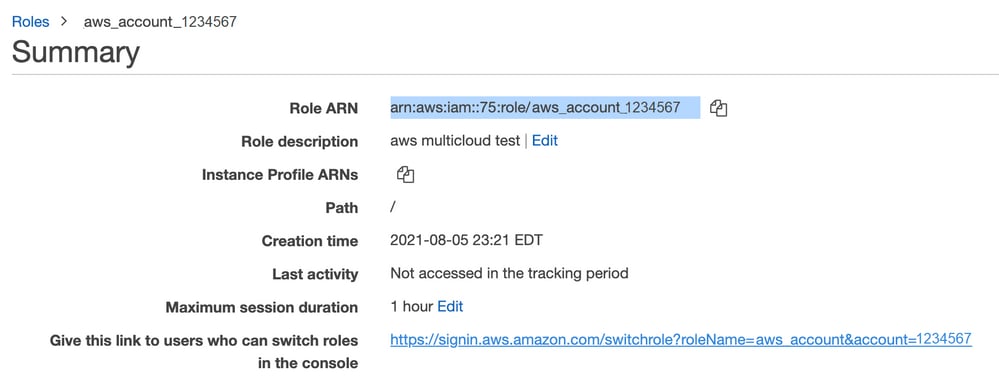

- Überprüfen Sie die letzte Seite, und geben Sie der Rolle einen Namen. Veröffentlichen Sie die Erstellung von

ROLE , und kopieren Sie sie ARN aus dem AWS Portal.

- Stellen Sie sicher, dass die Syntax unter dem JSON-Beispiel (mit den von Ihnen festgelegten Werten)

"Trust Relationship > Edit Relationship"entspricht:

{

"Version": "2022-05-04",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"AWS": "arn:aws:iam::account_number:root"

},

"Action": "sts:AssumeRole",

"Condition": {

"StringEquals": {

"sts:ExternalId": "vm:site_address"

}

}

}

]

}

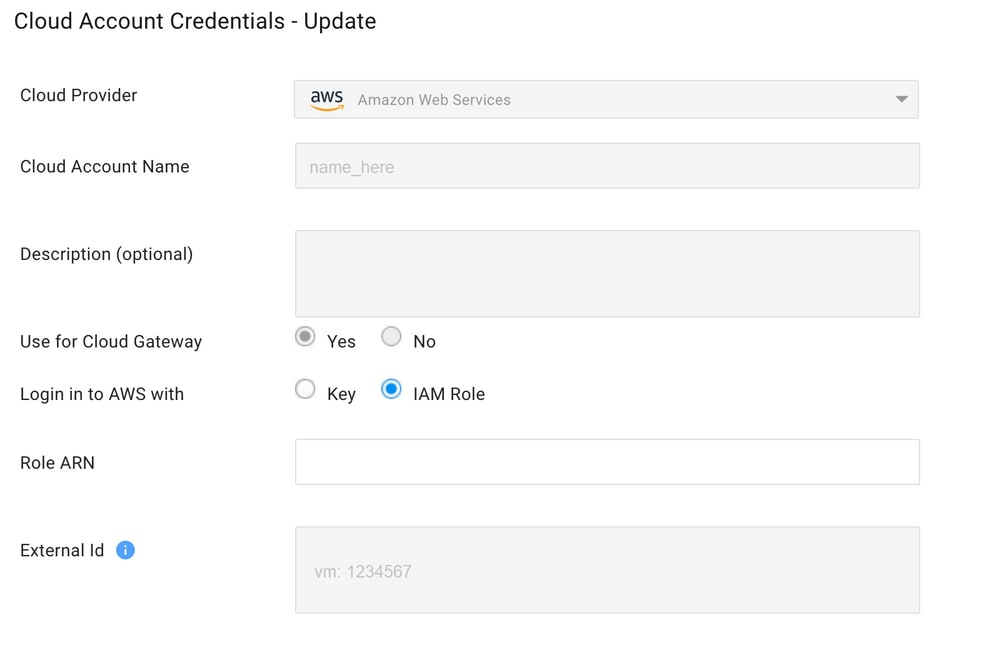

- Kopieren Sie das Formular

ARN aus, AWS und geben Sie die Details auf der Seite für vManage mehrere Clouds an.

Die/var/log/nms/containers/cloudagent-v2/cloudagent-v2.log"Datei enthält nützliche Meldungen (mit den von Ihnen festgelegten Werten):

[2021-08-06T02:47:07UTC+0000:140360670770944:INFO:ca-v2:grpc_service.py:432] Returning ValidateAccountInfo Response: {

"mcCtxt": {

"tenantId": "VTAC5 - 19335",

"ctxId": "ebd23ec1-95fa-4e27-8f6a-e3b10c086f95"

},

"accountInfo": {

"cloudType": "AWS",

"accountName": "aws_accountname",

"orgName": "VTAC5 - 19335",

"description": "",

"billingId": "",

"awsAccountInfo": {

"accountSpecificInfo": {

"authType": "IAM",

"iamBasedAuth": {

"arn": "HUIZ82ywKt+EfSdKS8kaMpWCFE7W3vLjqaJCPgmSP1D61Rsd1yrIldmQsf9bW7OFNhUKH5LQg+2Gkdey0IyTUg==",

Referenz

Cisco_Cloud_onRamp_for_IaaS_AWS_Version2.html

Feedback

Feedback