ISE TrustSec Allow-List-Modell (Standard-Deny-IP) mit SDA aktivieren

Download-Optionen

-

ePub (5.4 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie das Allow-List-Modell (Standard Deny IP) von TrustSec in Software Defined Access (SDA) aktiviert wird. Dieses Dokument umfasst mehrere Technologien und Komponenten wie Identity Services Engine (ISE), Digital Network Architecture Center (DNAC) und Switches (Border and Edge).

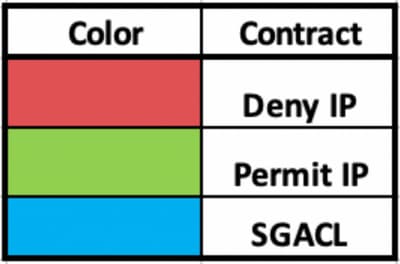

Es stehen zwei TrustSec-Modelle zur Verfügung:

- Deny-List Model (Standard Permit IP) - In diesem Modell ist die Standardaktion Permit IP (IP zulassen), und alle Einschränkungen müssen explizit mithilfe von Security Group Access Lists (SGACLs) konfiguriert werden. Dies wird im Allgemeinen verwendet, wenn Sie keine vollständigen Kenntnisse über die Datenverkehrsflüsse innerhalb des Netzwerks haben. Dieses Modell ist recht einfach zu implementieren.

- Allow-List Model (Default Deny IP) - In diesem Modell ist die Standardaktion Deny IP und daher muss der erforderliche Datenverkehr explizit mit SGACLs zugelassen werden. Dies wird im Allgemeinen verwendet, wenn Sie die Art des Datenverkehrs innerhalb des Netzwerks genau kennen. Dieses Modell erfordert eine detaillierte Untersuchung des Kontrollebenen-Datenverkehrs und verfügt über das Potenzial, den GESAMTEN Datenverkehr zu blockieren, sobald er aktiviert ist.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- MAB (Dot1x/MAC Authentication Bypass)

- Cisco TrustSec (CTS)

- Security Exchange Protocol (SXP)

- Web-Proxy

- Firewall-Konzepte

- DNAC

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

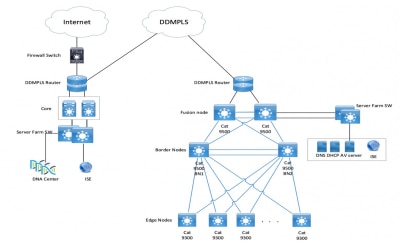

- 9300 Edge- und 9500 Border Nodes (Switches) mit Cisco IOS® Version 16.9.3

- DNAC 1.3.0.5

- ISE 2.6 Patch 3 (zwei Knoten - redundante Bereitstellung)

- DNAC und ISE sind integriert

- Rand- und Randknoten werden von DNAC bereitgestellt.

- Der SXP-Tunnel wird von der ISE (Speaker) zu beiden Grenzknoten (Listener) aufgebaut

- IP-Adresspools werden dem Host-Onboarding hinzugefügt

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konfigurieren

Netzwerkdiagramm

Konfiguration

So aktivieren Sie das Zulassungslistenmodell (Standard-IP-Adresse verweigern):

- Ändern Sie die Security Group Tag (SGT)-Option für Switches von Unbekannt in TrustSec-Geräte.

- Deaktivieren der rollenbasierten CTS-Durchsetzung

- IP-SGT-Zuordnung an Grenz- und Edge-Switches mithilfe der DNAC-Vorlage.

- Fallback-SGACL mit DNAC-Vorlage.

- Aktivieren Sie die Zulassungsliste (Standard-IP-Verweigerung) in der TrustSec-Matrix.

- Erstellen Sie SGT für Endpunkte/Benutzer.

- Erstellen von SGACL für Endpunkte/Benutzer (für Produktions-Overlay-Datenverkehr)

Schritt 1: Ändern Sie die Switches-SGT von Unbekannt in TrustSec-Geräte.

Standardmäßig wird ein unbekanntes SGT für die Autorisierung von Netzwerkgeräten konfiguriert. Die Änderung in TrustSec Device SGT sorgt für mehr Transparenz und unterstützt die Erstellung von SGACLs speziell für Switch-initiierten Datenverkehr.

Navigieren Sie zu Work Centers > TrustSec > TrustSec Policy > Network Device Authorization, und ändern Sie sie in Trustsec_Devices von Unknown.

Schritt 2: Deaktivieren der rollenbasierten CTS-Durchsetzung

- Sobald das Allow-List-Modell (Default Deny) implementiert ist, wird der gesamte Datenverkehr in der Fabric blockiert. Dies schließt Multicast- und Broadcast-Datenverkehr wie Intermediate System-to-Intermediate System (IS-IS), Bidirectional Forwarding Detection (BFD) und Secure Shell (SSH)-Datenverkehr ein.

- Dieser Befehl muss für alle TenGig-Ports konfiguriert werden, die eine Verbindung zum Fabric-Edge sowie zum Rand herstellen. Damit wird der von dieser Schnittstelle initiierte und an diese Schnittstelle weitergeleitete Datenverkehr nicht durchgesetzt.

Interface tengigabitethernet 1/0/1 no cts role-based enforcement

Anmerkung: Dies kann aus Gründen der Einfachheit mit einer Bereichsvorlage in DNAC ergänzt werden. Andernfalls muss der Vorgang bei jedem Switch während der Bereitstellung manuell durchgeführt werden. Der nächste Codeausschnitt zeigt, wie man es mit einer DNAC-Vorlage macht.

interface range $uplink1 no cts role-based enforcement

Weitere Informationen zu DNAC-Vorlagen finden Sie unter dieser URL für das Dokument.

Schritt 3: IP-SGT-Zuordnung bei Grenz- und Edge-Switches mit DNAC-Vorlage.

Auf den Switches soll die lokale IP-SGT-Zuordnung verfügbar sein, auch wenn alle ISEs ausfallen. So wird sichergestellt, dass Underlay verfügbar ist und die Verbindung zu den kritischen Ressourcen intakt ist.

Der erste Schritt besteht darin, kritische Services an ein SGT zu binden. Beispiel: Basic_Network_Services/1000. Einige dieser Dienste sind:

- Underlay-/ISIS-Subnetz

- ISE/DNAC

- Überwachungstool

- AP-Subnetz bei OTT

- Terminalserver

- Kritische Services - z. B. IP-Telefon

Hier sehen Sie ein Beispiel:

cts role-based sgt-map <ISE/DNAC Subnet> sgt 1000 cts role-based sgt-map sgt 2 cts role-based sgt-map <Wireless OTT Infra> sgt 1000 cts role-based sgt-map <Underlay OTT AP Subnet> sgt 2 cts role-based sgt-map <Monitoring Tool IP> sgt 1000 cts role-based sgt-map vrf CORP_VN <Voice Gateway and CUCM Subnet> sgt 1000

Schritt 4: Fallback-SGACL mit DNAC-Vorlage.

Eine SGT-Zuordnung ist erst sinnvoll, wenn mithilfe des SGT eine relevante SGACL erstellt wird. Der nächste Schritt wäre daher die Erstellung einer SGACL, die im Falle eines Ausfalls der ISE-Knoten als lokaler Fallback fungiert (wenn die ISE-Services ausfallen, fällt der SXP-Tunnel aus, und daher werden die SGACLs und die IP-SGT-Zuordnung nicht dynamisch heruntergeladen).

Diese Konfiguration wird an alle Edge- und Randknoten übertragen.

Fallback rollenbasierte ACL/Vertrag:>

ip access-list role-based FALLBACK permit ip

TrustSec-Geräte an TrustSec-Geräte:

cts role-based permissions from 2 to 2 FALLBACK

Über SGACL Gewährleistung der Kommunikation innerhalb der Fabric-Switches und Underlay-IPs

TrustSec-Geräte auf SGT 1000:

cts role-based permissions from 2 to 1000 FALLBACK

Sicherstellen der Kommunikation von Switches und Access Points zu ISE, DNAC, WLC und Überwachungstools

SGT 1000 zu TrustSec-Geräten:

cts role-based permissions from 1000 to 2 FALLBACK

Über SGACL Sicherstellen der Kommunikation von Access Points zu ISE, DNAC, WLC und Überwachungstools zu Switches

Schritt 5: Aktivieren Sie in der TrustSec-Matrix die Option Allow-List Model (Standard Deny).

Die Anforderung besteht darin, den Großteil des Datenverkehrs im Netzwerk abzulehnen und in geringerem Umfang zuzulassen. Dann sind weniger Richtlinien erforderlich, wenn Sie die Standardeinstellung "Verweigern" mit expliziten Zulassungsregeln verwenden.

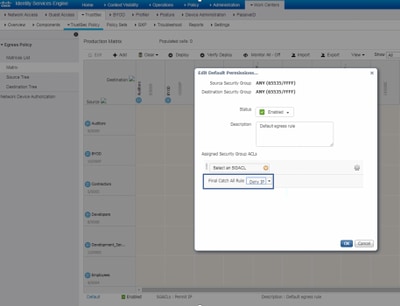

Navigieren Sie zu Work Centers > TrustSec > TrustSec Policy > Matrix > Default, und ändern Sie die Einstellung in Deny All (Alle verweigern) in der endgültigen Abfangregel.

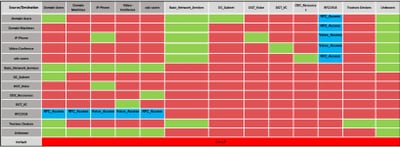

Anmerkung: Dieses Bild stellt dar (standardmäßig sind alle Spalten rot), die Option "Standard ablehnen" wurde aktiviert, und nach der SGACL-Erstellung kann nur selektiver Datenverkehr zugelassen werden.

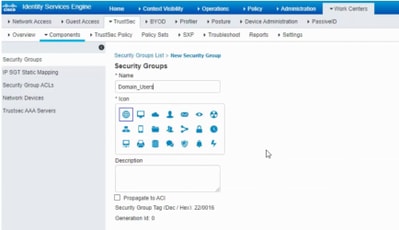

Schritt 6: Erstellen von SGT für Endpunkte/Benutzer

In der SDA-Umgebung darf ein neues SGT nur über die DNAC-GUI erstellt werden, da es zahlreiche Fälle von Datenbankfehlern aufgrund von Diskrepanzen zwischen der SGT-Datenbank in ISE/DNAC gibt.

Um ein SGT zu erstellen, melden Sie sich bei DNAC > Policy > Group-Based Access Control > Scalable Groups > Add Groups an. Auf einer Seite werden Sie zu ISE Scalable Group umgeleitet. Klicken Sie auf Add, geben Sie den SGT-Namen ein, und speichern Sie ihn.

Dasselbe SGT wird in DNAC durch PxGrid-Integration wiedergegeben. Dies ist das gleiche Verfahren für die gesamte zukünftige SGT-Erstellung.

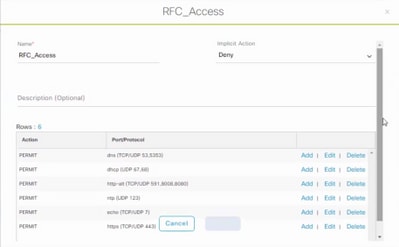

Schritt 7: Erstellen von SGACL für Endpunkte/Benutzer (für Produktions-Overlay-Datenverkehr)

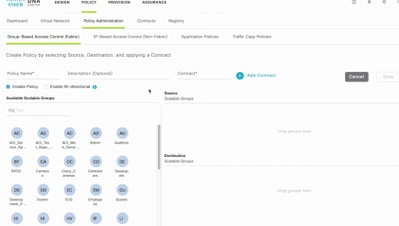

In einer SDA-Umgebung kann ein neues SGT nur über die DNAC-GUI erstellt werden.

Policy Name: Domain_Users_Access Contract : Permit Enable Policy :√ Enable Bi-Directional :√ Source SGT : Domain Users (Drag from Available Security Group) Destination SGT: Domain_Users, Basic_Network_Services, DC_Subnet, Unknown (Drag from Available Security Group) Policy Name: RFC_Access Contract : RFC_Access (This Contract contains limited ports) Enable Policy :√ Enable Bi-Directional :√ Source SGT : Domain Users (Drag from Available Security Group) Destination SGT: RFC1918 (Drag from Available Security Group)

Um einen Vertrag zu erstellen, melden Sie sich bei DNAC an, navigieren Sie zu Policy > Contracts > Add Contracts > Add required protocol, und klicken Sie dann auf Save.

Um einen Vertrag zu erstellen, melden Sie sich bei DNAC an, und navigieren Sie zu Policy > Group-Based Access Control > Group-Based-Access-Policies > Add Policies > Create policy (mit den angegebenen Informationen). Klicken Sie nun auf Save und dann auf Deploy (Bereitstellen).

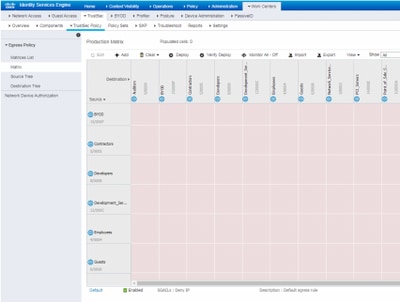

Sobald SGACL/Contract über DNAC konfiguriert wurde, wird es automatisch in ISE wiedergegeben. Dies ist ein Beispiel für eine unidirektionale Matrixansicht für ein SGT.

Die SGACL-Matrix, wie in dieser Abbildung dargestellt, ist eine Beispielansicht für das Allow-list-Modell (Default Deny).

Überprüfung

Nutzen Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

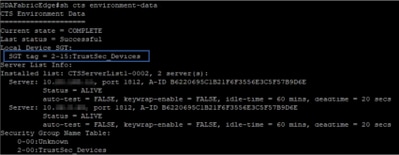

Netzwerkgeräte-SGT

Führen Sie den folgenden Befehl aus, um das von der ISE empfangene Switch-SGT zu überprüfen: show cts environment-data

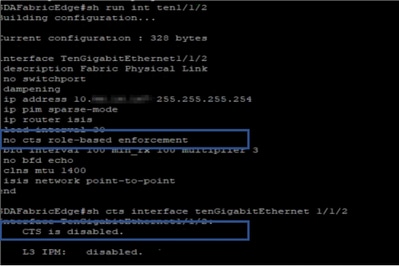

Durchsetzung an Uplink-Ports

Um die Durchsetzung auf der Uplink-Schnittstelle zu überprüfen, geben Sie die folgenden Befehle ein:

- show run interface <Uplink>

- show cts interface <Uplink-Schnittstelle>

Lokale IP-SGT-Zuordnung

Geben Sie den folgenden Befehl ein, um die lokal konfigurierten IP-SGT-Zuordnungen zu überprüfen: sh cts rollenbasierte sgt-map all

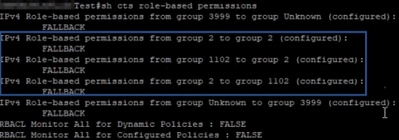

Lokales FALLBACK-SGACL

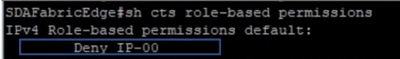

Führen Sie den folgenden Befehl aus, um FALLBACK SGACL zu überprüfen: sh cts rollenbasierte Berechtigung

Anmerkung: SGACL wird von der ISE weitergeleitet und hat Vorrang vor lokaler SGACL.

Allow-List (Default Deny) Enablement auf Fabric Switches

Geben Sie den folgenden Befehl ein, um das Allow-list-Modell (Default Deny) zu überprüfen: sh cts rollenbasierte Berechtigung

SGACL für mit Fabric verbundene Endgeräte

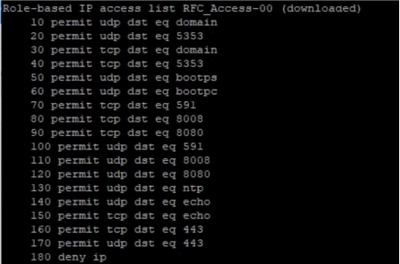

Führen Sie den folgenden Befehl aus, um die heruntergeladene SGACL von der ISE zu überprüfen: sh cts rollenbasierte Berechtigung

Überprüfen von DNAC erstellter Vertrag

Führen Sie den folgenden Befehl aus, um die heruntergeladene SGACL von der ISE zu überprüfen: show access-list <ACL-/Vertragsname>

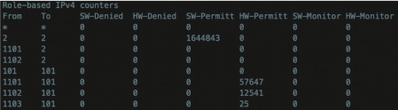

Underlay-SGACL-Zähler auf Fabric-Switches

Führen Sie den folgenden Befehl aus, um die SGACL-Richtlinienzugriffe zu überprüfen: Rollenbasierter CTS-Zähler anzeigen

Fehlerbehebung

In diesem Abschnitt finden Sie Informationen zur Behebung von Fehlern in Ihrer Konfiguration.

Ausgabe 1: Falls beide ISE-Knoten ausgefallen sind. (Nur wenn Border-Knoten als Nord-Süd-Durchsetzungspunkt verwendet werden)

Falls beide ISE-Knoten ausgefallen sind, wird die von der ISE empfangene IP-zu-SGT-Zuordnung an den Grenzknoten entfernt, und alle DGTs werden als unbekannt markiert, und alle vorhandenen Benutzersitzungen enden nach 5-6 Minuten.

Anmerkung: Dieses Problem tritt nur auf, wenn der sgt (xxxx) -> unbekannte (0) SGACL-Zugriff auf den DHCP-, DNS- und Web-Proxy-Port beschränkt ist.

Lösung:

- SGT erstellt (z. B. RFC 1918)

- Schieben Sie den privaten RFC-IP-Bereich an beide Ränder.

- Einschränkung des Zugriffs auf DHCP, DNS und Webproxy von sgt (xxxx) —> RFC1918

- Erstellen/Ändern Sie sgacl sgt (xxxx) —> unbekannt mit Permit IP-Vertrag.

Wenn nun beide ISE-Knoten ausfallen, sind SGACL sgt—>unbekannte Treffer und die vorhandene Sitzung intakt.

Ausgabe 2. Einseitige Sprachübertragung per IP-Telefon oder ohne Sprachübertragung.

Die Umwandlung von Durchwahl in IP erfolgte über SIP, und die tatsächliche Sprachkommunikation erfolgte über RTP zwischen IP und IP. CUCM und Voice Gateway wurden zu DGT_Voice hinzugefügt.

Lösung:

- Die Ost-West-Sprachkommunikation kann aktiviert werden, indem Datenverkehr von IP_Phone —> IP_Phone zugelassen wird.

- Der restliche Standort kann über den Bereich für das Zulassen des RTP-Protokolls in DGT RFC1918 zugelassen werden. Derselbe Bereich kann für IP_Phone —> Unbekannt zugelassen werden.

Problem 3. Kritischer VLAN-Endpunkt hat keinen Netzwerkzugriff.

DNAC stellt einen Switch mit kritischem VLAN für Daten bereit. Entsprechend der Konfiguration erhalten alle neuen Verbindungen während eines ISE-Ausfalls ein kritisches VLAN und ein SGT 3999. Die Richtlinie "Default Deny in trustsec" schränkt die neue Verbindung ein, um auf Netzwerkressourcen zuzugreifen.

Lösung:

Push-SGACL für kritisches SGT an allen Edge- und Border-Switches mit DNAC-Vorlage

cts role-based permissions from 0 to 3999 FALLBACK cts role-based permissions from 3999 to 0 FALLBACK

Diese Befehle werden dem Konfigurationsabschnitt hinzugefügt.

Anmerkung: Alle Befehle können in einer einzelnen Vorlage zusammengefasst und während der Bereitstellung per Push übertragen werden.

Ausgabe 4: Paketverlust-kritisches VLAN

Sobald sich der Computer aufgrund eines Ausfalls der ISE-Knoten im kritischen VLAN befindet, treten alle 3 bis 4 Minuten Paketverluste für alle Endpunkte im kritischen VLAN auf (maximal 10 beobachtete Paketverluste).

Anmerkungen: Die Authentifizierungszähler werden erhöht, wenn die Server DEAD sind. Clients versuchen, sich mit PSN zu authentifizieren, wenn Server als DEAD markiert wurden.

Lösung/Problemumgehung:

Im Idealfall kann es keine Authentifizierungsanforderung von einem Endpunkt geben, wenn die ISE-PSN-Knoten ausgefallen sind.

Drücken Sie diesen Befehl unter dem Radius-Server mit DNAC:

automate-tester username auto-test probe-on

Wenn sich dieser Befehl im Switch befindet, sendet er regelmäßig Testauthentifizierungsnachrichten an den RADIUS-Server. Er sucht nach einer RADIUS-Antwort vom Server. Eine Erfolgsmeldung ist nicht erforderlich - eine fehlgeschlagene Authentifizierung reicht aus, weil sie anzeigt, dass der Server aktiv ist.

Zusätzliche Informationen

Endgültige Vorlage für DNAC:

interface range $uplink1 no cts role-based enforcement ! . cts role-based sgt-map <ISE Primary IP> sgt 1102 cts role-based sgt-map <Underlay Subnet> sgt 2 cts role-based sgt-map <Wireless OTT Subnet>sgt 1102 cts role-based sgt-map <DNAC IP> sgt 1102 cts role-based sgt-map <SXP Subnet> sgt 2 cts role-based sgt-map <Network Monitoring Tool IP> sgt 1102 cts role-based sgt-map vrf CORP_VN <Voice Gateway Subnet> sgt 1102 ! ip access-list role-based FALLBACK permit ip ! cts role-based permissions from 2 to 1102 FALLBACK cts role-based permissions from 1102 to 2 FALLBACK cts role-based permissions from 2 to 2 FALLBACK cts role-based permissions from 0 to 3999 FALLBACK cts role-based permissions from 3999 to 0 FALLBACK

Anmerkung: Alle Uplink-Schnittstellen in Edge-Knoten werden ohne Durchsetzung konfiguriert. Es wird davon ausgegangen, dass Uplink nur mit einem Border-Knoten verbunden ist. Bei Border-Knoten müssen Uplink-Schnittstellen zu Edge-Knoten ohne Durchsetzung konfiguriert werden. Dies muss manuell erfolgen.

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

08-May-2020

|

Erstveröffentlichung |

Beigetragen von

- Nitesh KalalCisco Advance Services

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback