Einleitung

In diesem Dokument werden die erforderlichen Schritte zur Integration der Cisco Identity Services Engine in Catalyst Center zur Aktivierung der TACACS+-Authentifizierung beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

-

Administratorzugriff auf die Cisco ISE und Cisco Catalyst Center.

-

Grundlegendes Verständnis von AAA-Konzepten (Authentifizierung, Autorisierung und Abrechnung)

-

Praktische Kenntnisse des TACACS+-Protokolls.

-

Netzwerkverbindungen zwischen Catalyst Center und dem ISE-Server.

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf den folgenden Hardware- und Softwareversionen:

-

Cisco Catalyst Center Version 2.3.7.x

-

Cisco Identity Services Engine (ISE) Version 3.x (oder höher)

-

TACACS+-Protokoll für die externe Benutzerauthentifizierung

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Diese Integration ermöglicht externen Benutzern die Anmeldung bei Catalyst Center für Administratorzugriff und -management.

Konfigurieren

Cisco Identity Services Engine (ISE)

Lizenzierung und Aktivierung der TACACS+ Services

Bevor Sie mit der TACACS+-Konfiguration in der ISE beginnen, müssen Sie bestätigen, dass die richtige Lizenz installiert und die Funktion aktiviert ist.

-

Vergewissern Sie sich, dass Sie die PID-Lizenz L-ISE-TACACS-ND= im Portal von Cisco Smart Software Manager oder Cisco License Central haben.

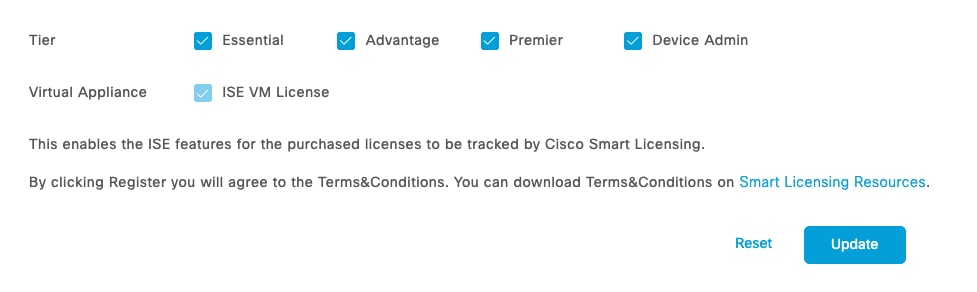

Aktivieren Sie die Geräteadministration im ISE-Lizenzportal.

- Die Geräteadministratorlizenz (PID: L-ISE-TACACS-ND=) aktiviert TACACS+-Dienste auf einem Policy Service Node (PSN).

-

Navigieren Sie zu:

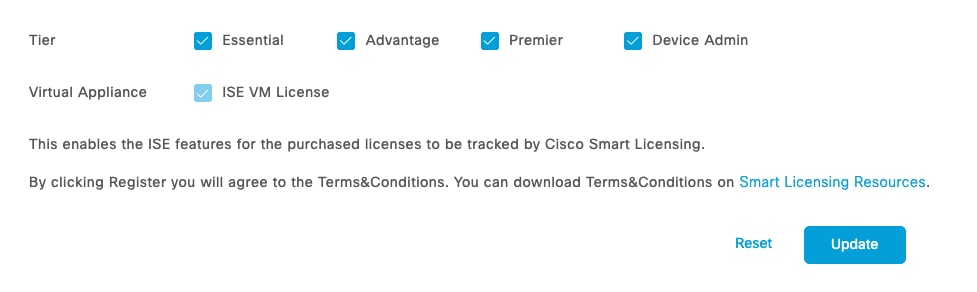

Administration > System > Lizenzierung

- Aktivieren Sie unter den Tier-Optionen das Kontrollkästchen "Device Admin".

Geräte-Administrator

Geräte-Administrator

Administrator für Lizenzgerät

Administrator für Lizenzgerät

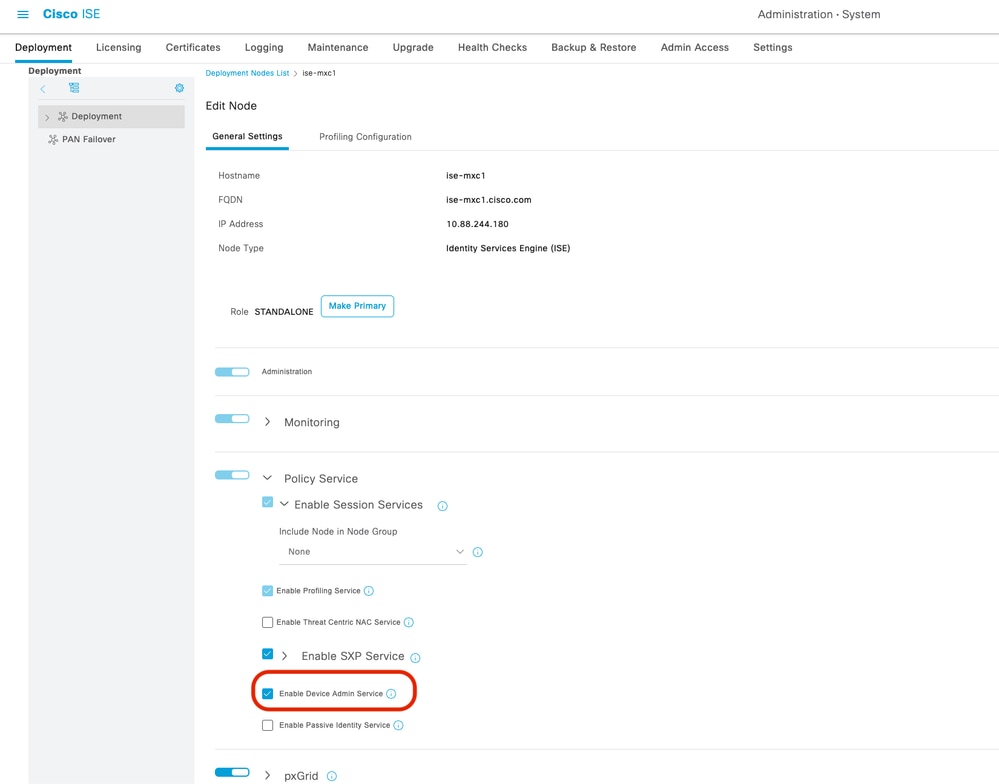

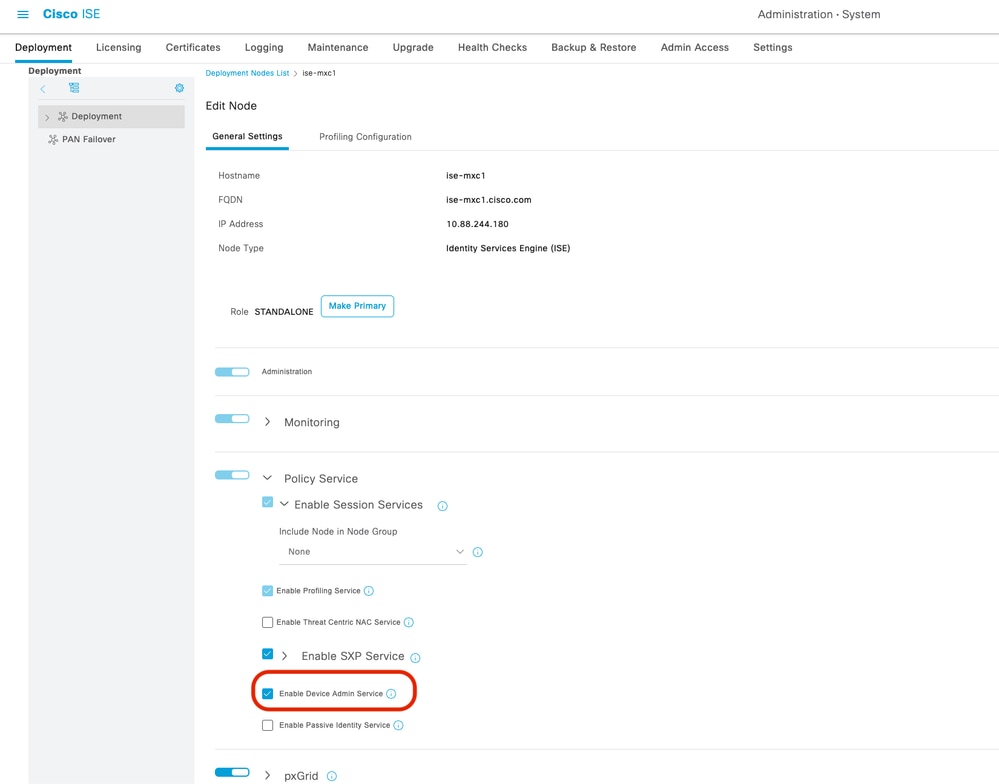

3. Aktivieren Sie den Geräteverwaltungsdienst auf dem ISE-Knoten, der den TACACS+-Dienst ausführt.

Administration > System > Bereitstellung > Knoten auswählen

Geräteverwaltungsdienst aktivieren

Geräteverwaltungsdienst aktivieren

Administrator-Benutzer erstellen und Netzwerkgerät hinzufügen

1. Erstellen Sie den Administrator-Benutzer.

Work Center > Netzwerkzugriff > Identitäten > Netzwerkzugriffsbenutzer

-

Fügen Sie einen neuen Benutzer hinzu (z. B. catc-user).

-

Wenn der Benutzer bereits vorhanden ist, fahren Sie mit dem nächsten Schritt fort.

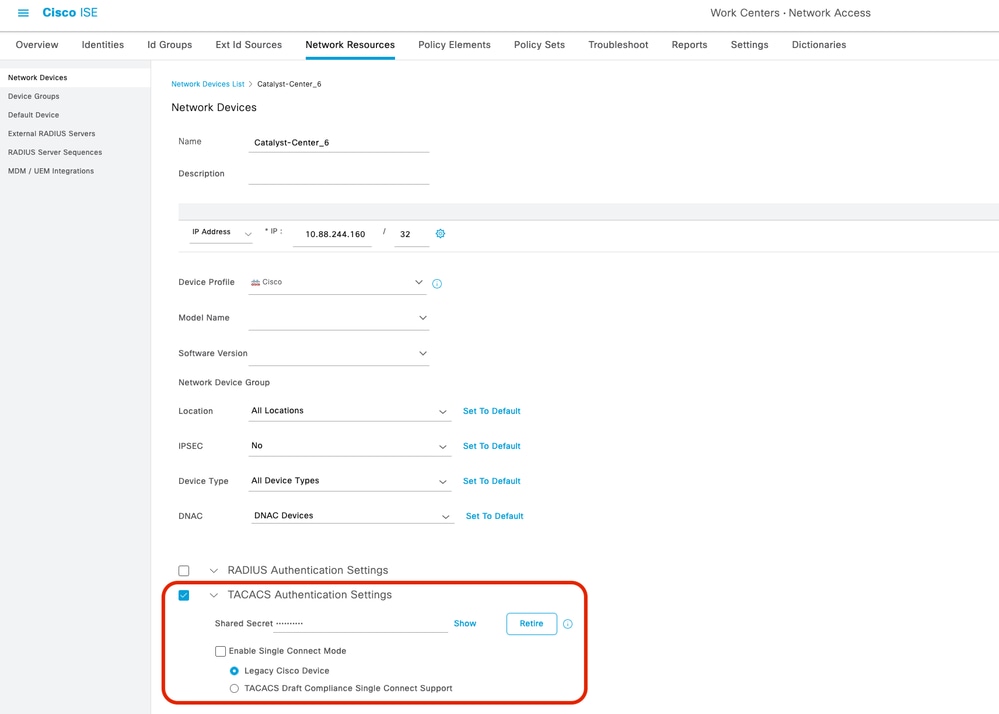

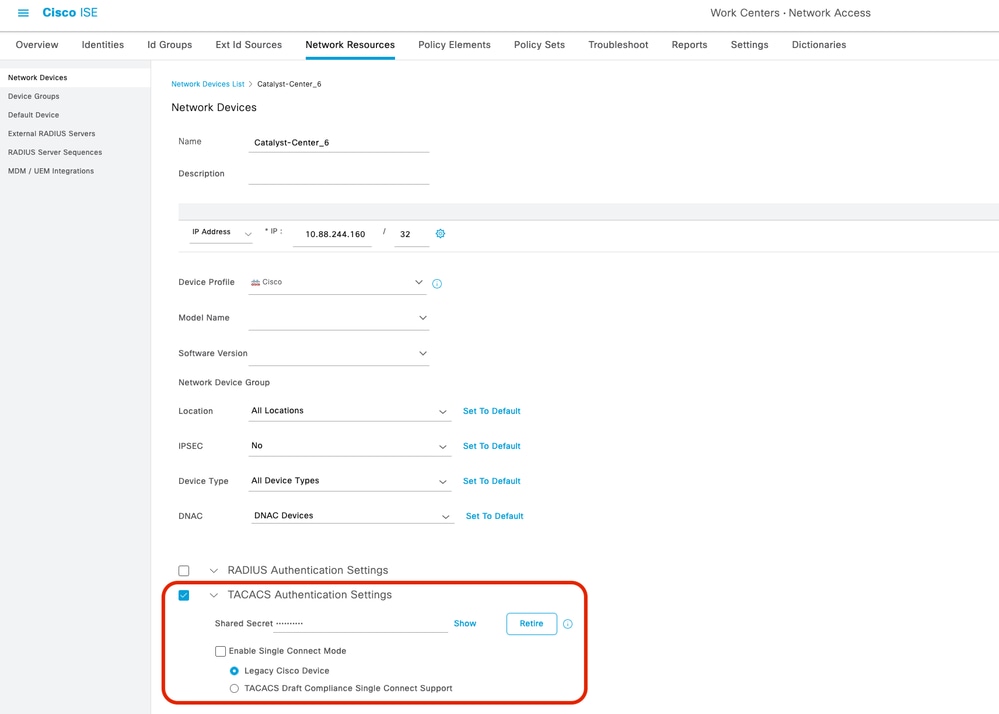

2. Erstellen Sie das Netzwerkgerät.

Work Center > Netzwerkzugriff > Identitäten > Netzwerkressource

-

Fügen Sie die IP-Adresse von Catalyst Center hinzu, oder definieren Sie das Subnetz, in dem sich die Catalyst Center-IP befindet.

-

Wenn das Gerät bereits vorhanden ist, überprüfen Sie, ob die folgenden Parameter vorhanden sind:

-

Die TACACS-Authentifizierungseinstellungen sind aktiviert.

-

Der gemeinsame geheime Schlüssel ist konfiguriert und bekannt (speichern Sie diesen Wert, wie er später in Catalyst Center erforderlich ist).

TACACS-Authentifizierungseinstellungen

TACACS-Authentifizierungseinstellungen

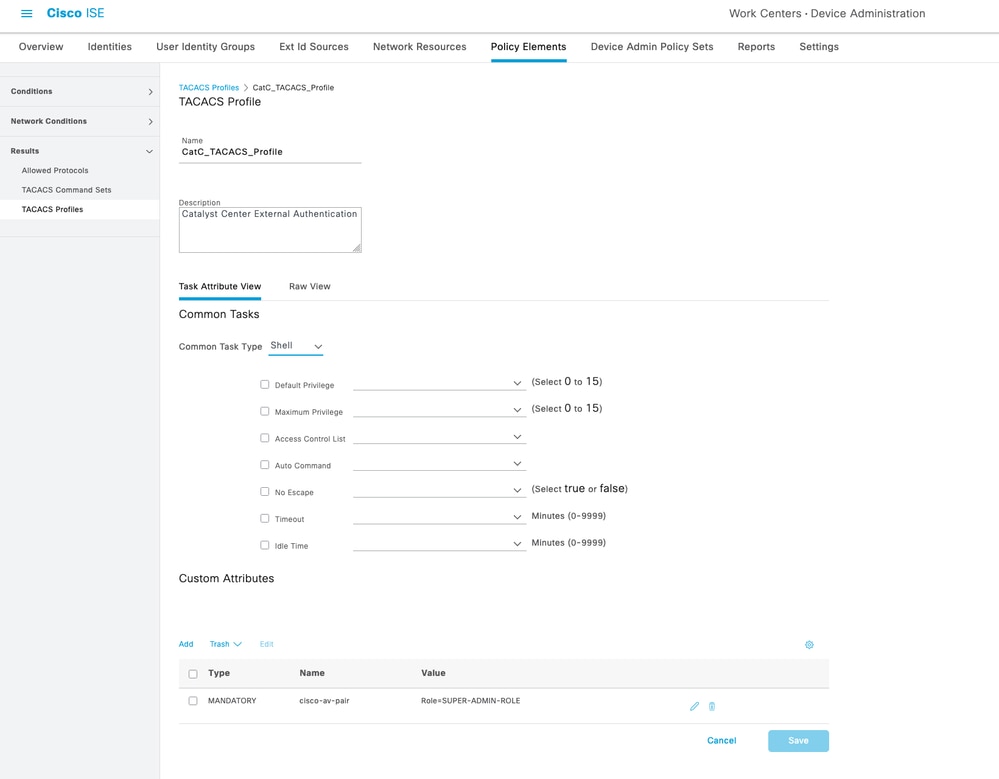

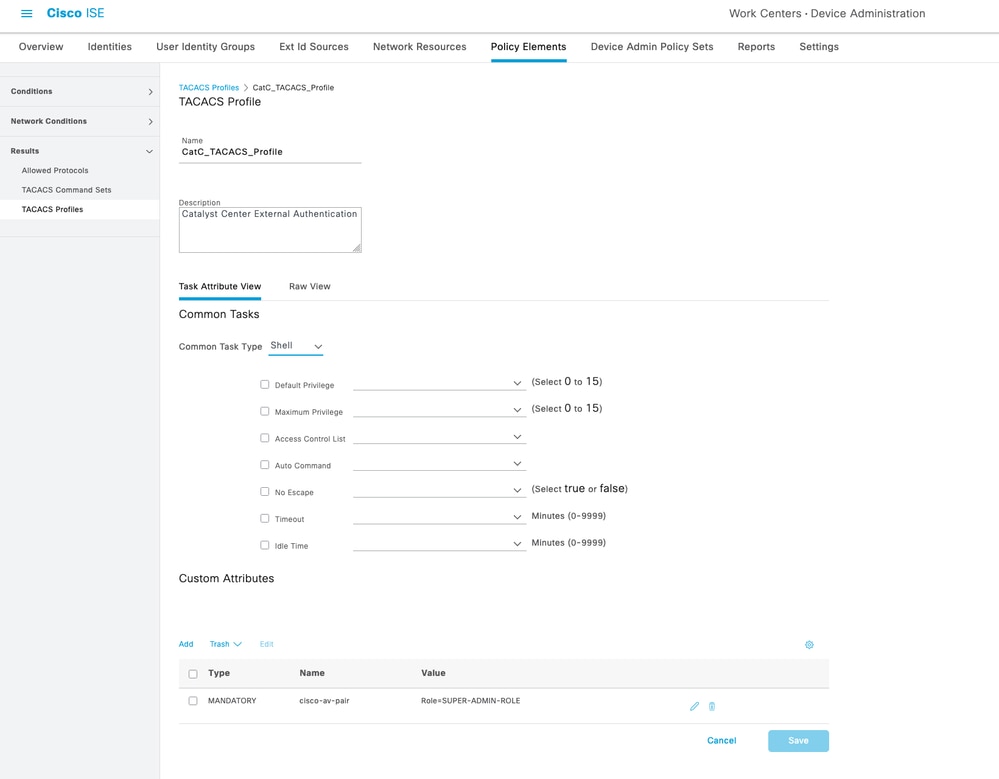

TACACS+-Profil konfigurieren

1. Erstellen Sie ein neues TACACS+-Profil.

Work Centers > Device Administration > Policy Elements > Results > TACACS Profiles

-

Fügen Sie einen Profilnamen hinzu.

-

Fügen Sie ein benutzerdefiniertes Attribut wie folgt hinzu:

-

Speichern Sie das Profil.

TACACS+-Profil

TACACS+-Profil

Anmerkung: Cisco Catalyst Center unterstützt externe AAA-Server (Authentication, Authorization and Accounting) für die Zugriffskontrolle. Wenn Sie einen externen Server für die Authentifizierung und Autorisierung externer Benutzer verwenden, können Sie die externe Authentifizierung im Cisco Catalyst Center aktivieren. Die AAA-Standardattributeinstellung stimmt mit dem Standardbenutzerprofilattribut überein.

Der AAA-Standardattributwert für das TACACS-Protokoll ist cisco-av-pair.

Der standardmäßige AAA-Attributwert des RADIUS-Protokolls ist Cisco-AVPair.

Eine Änderung ist nur erforderlich, wenn der AAA-Server über ein benutzerdefiniertes Attribut im Benutzerprofil verfügt. Auf dem AAA-Server lautet das Format des AAA-Attributwerts Role=role1. Auf dem Cisco Identity Services Engine (Cisco ISE)-Server kann der Benutzer beim Konfigurieren des RADIUS- oder TACACS-Profils cisco av-pair als AAA-Attribut auswählen oder eingeben.

Sie können das AAA-Attribut beispielsweise manuell als cisco-av-pair=Role=SUPER-ADMIN-ROLE oder Cisco-AVPair=Role=SUPER-ADMIN-ROLE auswählen und konfigurieren.

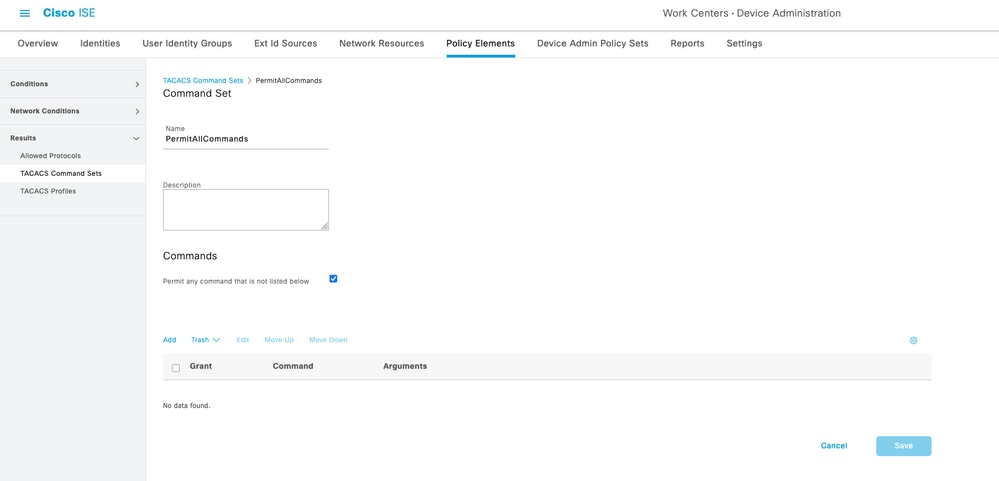

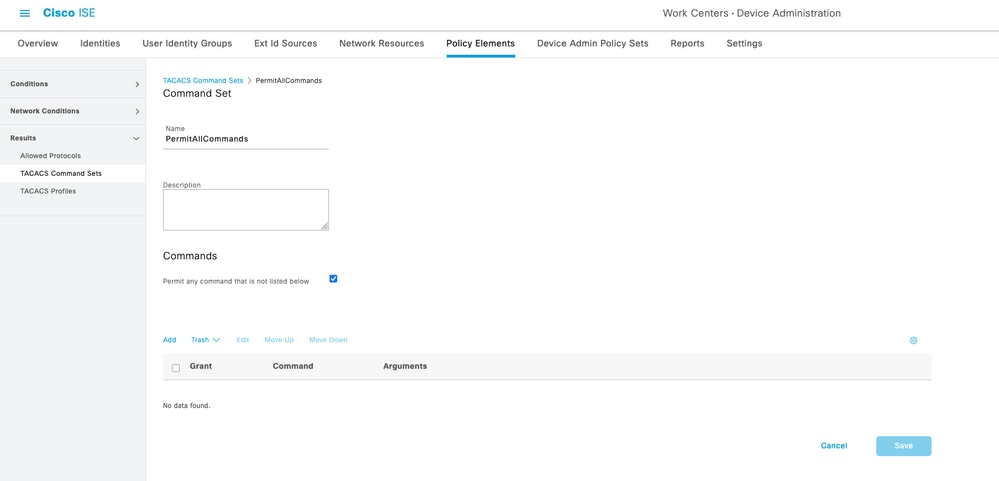

2. Erstellen Sie einen TACACS+-Befehlssatz.

Work Centers > Device Administration > Policy Elements > Results > TACACS Command Sets

-

Fügen Sie einen Namen hinzu.

-

Aktivieren Sie die Option Befehle zulassen, die unten nicht aufgeführt sind.

-

Speichern Sie den Befehlssatz.

TACACS-Befehlssätze

TACACS-Befehlssätze

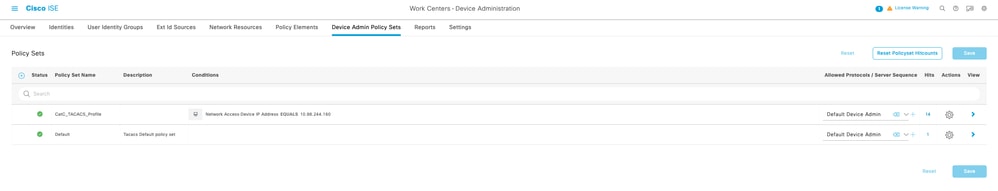

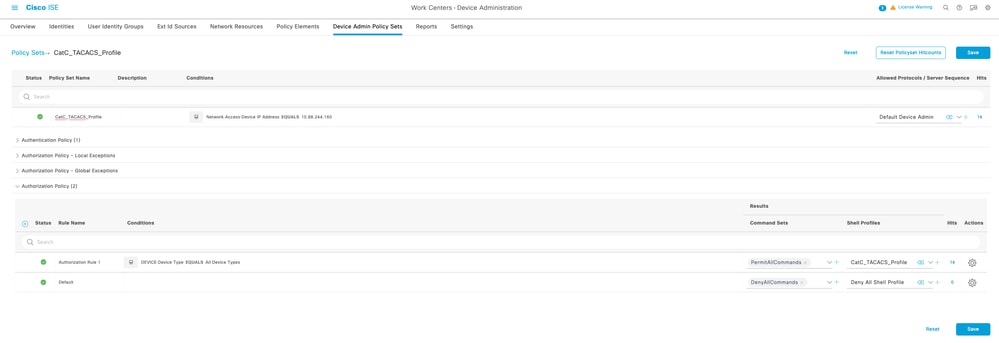

Konfigurieren von TACACS+-Richtlinien

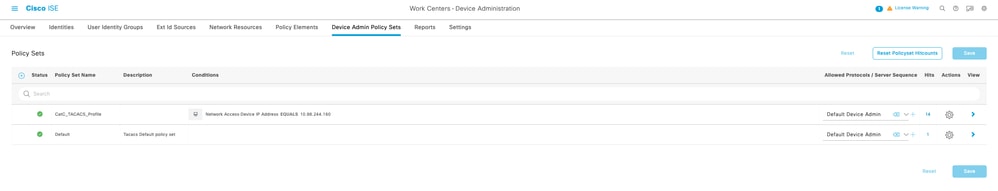

1. Erstellen Sie einen neuen TACACS+-Richtliniensatz.

Work Centers > Device Administration > Device Admin Policy Set

Catalyst Center-IP-Adresse

Catalyst Center-IP-Adresse

1.3 Wählen Sie auf der Registerkarte Allowed Protocols / Server Sequence (Zulässige Protokolle/Serversequenz) Default Device Admin (Standardgeräteadministrator) aus.

Standard-Geräteadministrator auswählen

Standard-Geräteadministrator auswählen

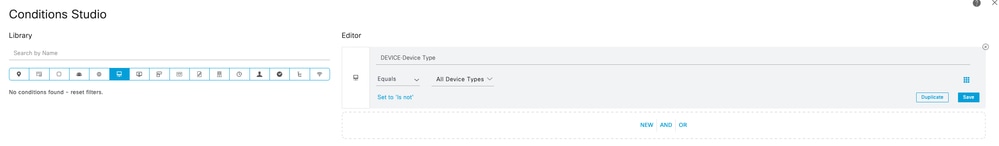

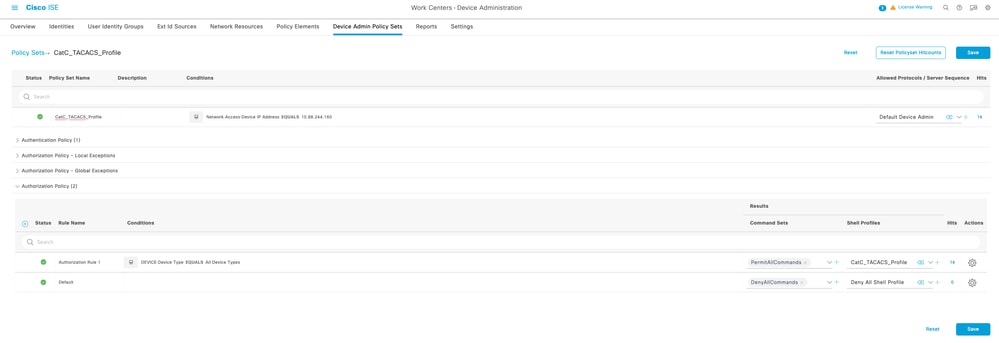

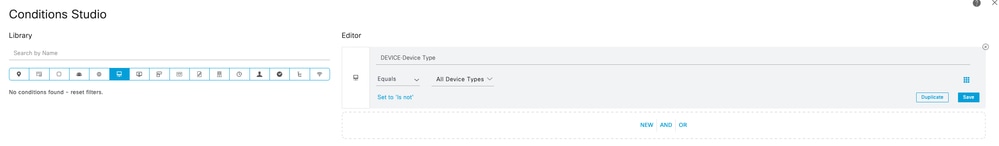

2. Konfigurieren Sie den Richtliniensatz.

-

Klicken Sie auf den Pfeil ( > ) rechts, um den Richtliniensatz zu erweitern und zu konfigurieren.

-

Fügen Sie eine neue Regel unter Autorisierungsrichtlinie hinzu.

-

Konfigurieren Sie die neue Regel wie folgt:

Alle Gerätetypen

Alle Gerätetypen

TACACS+-Befehlssatz

TACACS+-Befehlssatz

Cisco Catalyst Center

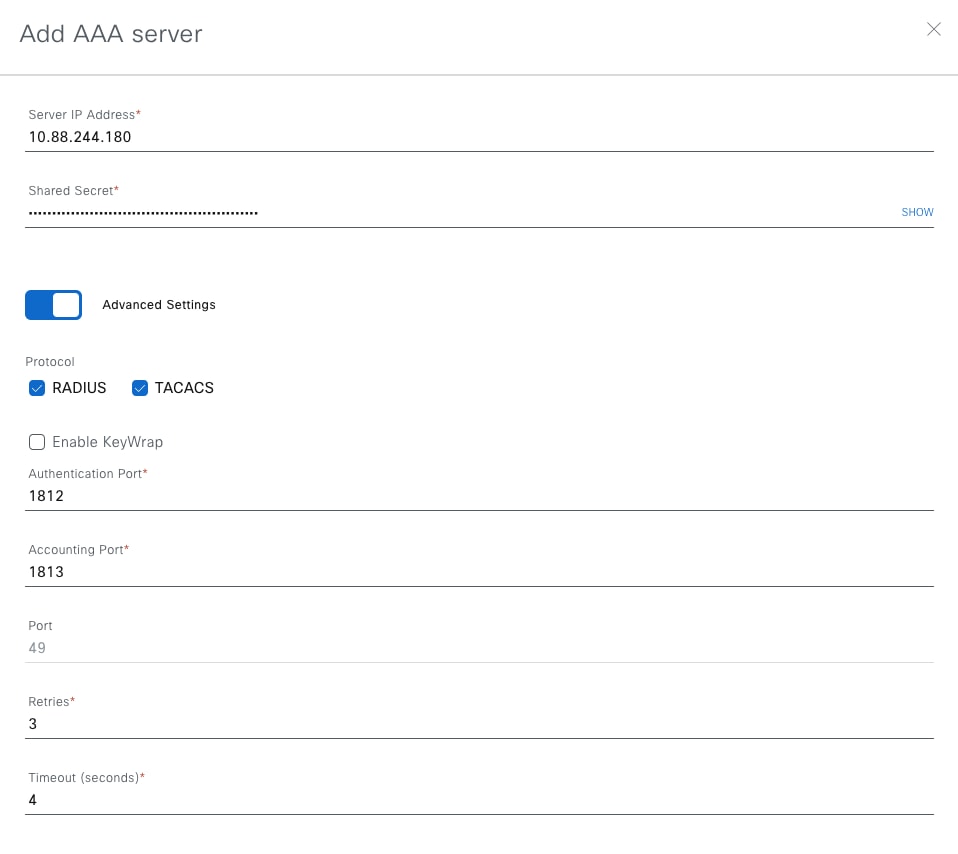

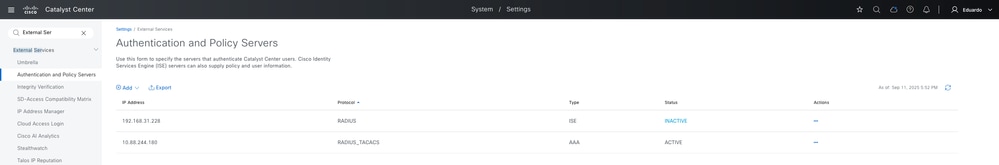

Konfigurieren des ISE-/AAA-Servers

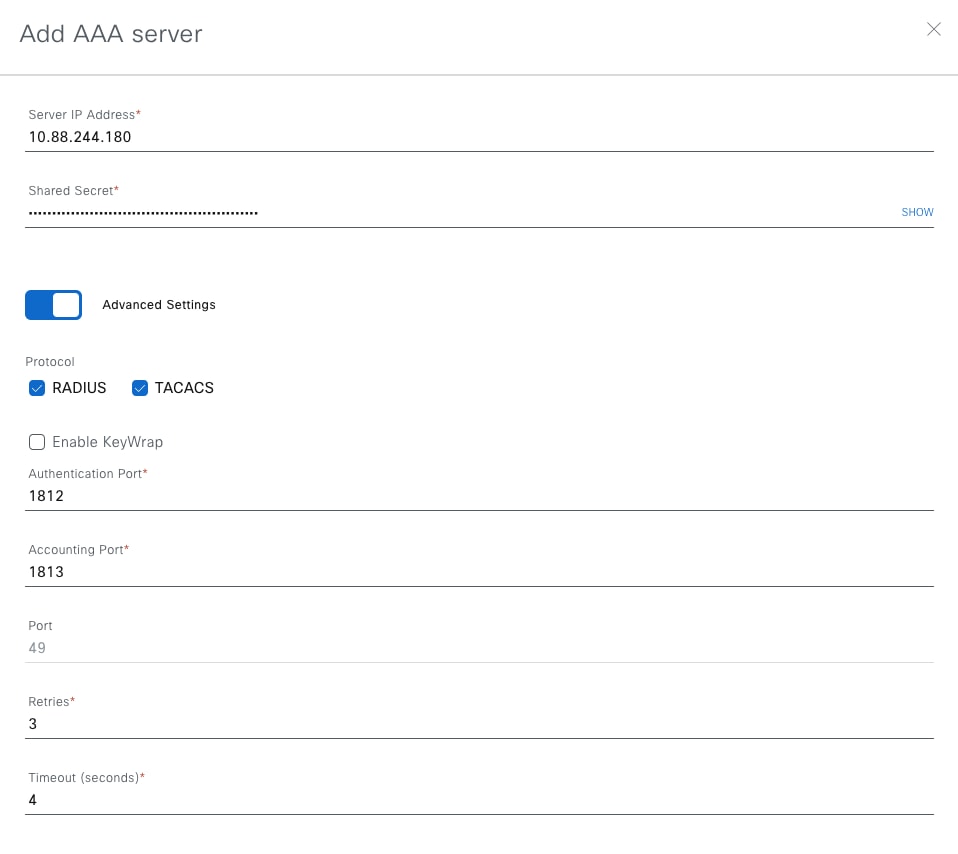

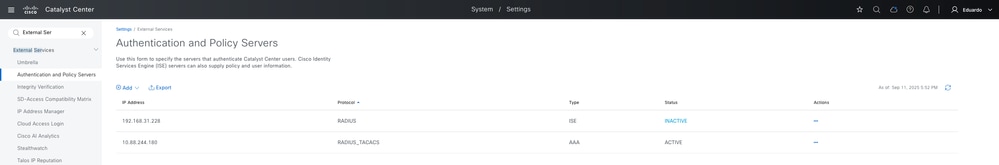

1. Melden Sie sich bei der Catalyst Center-Webschnittstelle an.

Hauptmenü > System > Einstellungen > Externe Dienste > Authentifizierung und Richtlinienserver

2. Fügen Sie einen neuen Server hinzu. Sie können entweder ISE oder AAA auswählen.

- Für diese Demo wird die AAA-Serveroption verwendet.

Anmerkung: In einem Catalyst Center-Cluster kann nur ein ISE-Cluster konfiguriert werden.

3. Konfigurieren Sie diese Optionen und speichern Sie dann:

-

Geben Sie die IP-Adresse des AAA-Servers ein.

-

Fügen Sie den gemeinsamen geheimen Schlüssel hinzu (derselbe geheime Schlüssel, der in der Cisco ISE-Netzwerkressource konfiguriert wurde).

-

Erweiterte Einstellungen auf Ein umschalten.

-

Aktivieren Sie die Option TACACS.

Authentifizierungs- und Richtlinienserver

Authentifizierungs- und Richtlinienserver

Erweiterte Einstellungen

Erweiterte Einstellungen

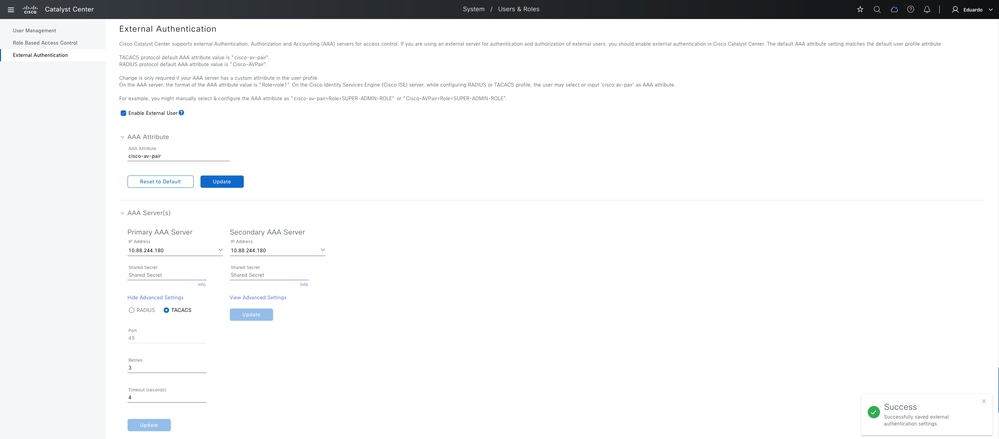

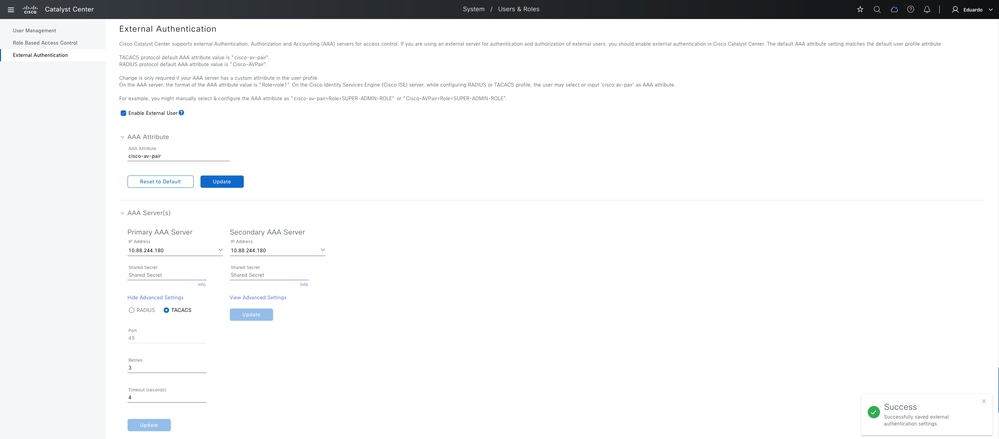

Aktivieren und Konfigurieren der externen Authentifizierung

1. Navigieren Sie zur Seite Externe Authentifizierung:

Hauptmenü > System > Benutzer & Rolle > Externe Authentifizierung

2. Fügen Sie das AAA-Attribut cisco-av-pair hinzu, und klicken Sie auf Aktualisieren, um die Änderungen zu speichern.

Anmerkung: Dieser Schritt ist nicht obligatorisch, da das Standardattribut für TACACS+ bereits cisco-av-pair ist. Es wird jedoch als Best Practice erachtet, diesen Schritt explizit zu konfigurieren.

3. Wählen Sie unter Primary AAA Server (Primärer AAA-Server) den zuvor konfigurierten AAA-Server aus.

-

Klicken Sie auf Erweiterte Einstellungen anzeigen, um weitere Optionen anzuzeigen.

-

Wählen Sie die Option TACACS+ aus.

-

Geben Sie den in der Netzwerkressource der Cisco ISE konfigurierten gemeinsamen geheimen Schlüssel ein.

-

Klicken Sie auf Aktualisieren, um die Änderungen zu speichern.

4. Aktivieren Sie das Kontrollkästchen Externer Benutzer.

Externe Authentifizierung

Externe Authentifizierung

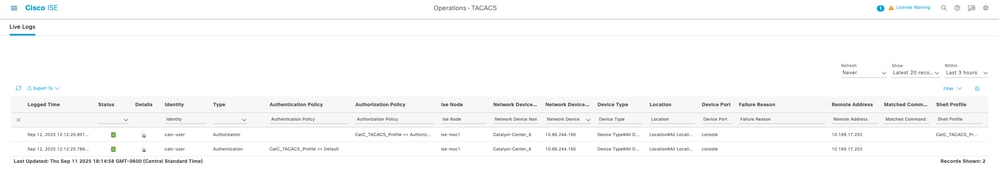

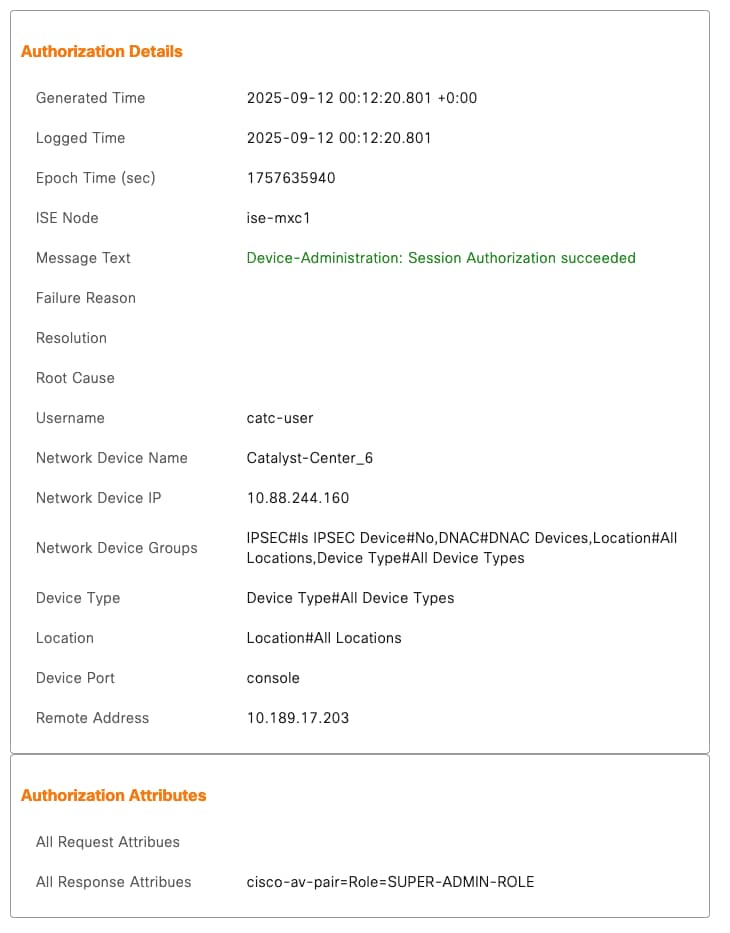

Überprüfung

-

Öffnen Sie eine neue Browser-Sitzung, oder verwenden Sie den Inkognito-Modus, und melden Sie sich bei der Catalyst Center-Webseite mit dem in Cisco ISE konfigurierten Benutzerkonto an.

-

Bestätigen Sie im Catalyst Center, dass die Anmeldung erfolgreich war.

Anmelden Konfigurieren Catalyst Center Externe Authentifizierung TACACS mit ISE

Anmelden Konfigurieren Catalyst Center Externe Authentifizierung TACACS mit ISE

-

Validieren Sie die Protokolle der Cisco ISE:

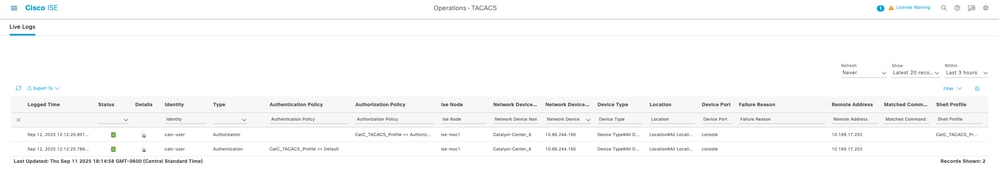

Vorgänge > TACACS > Live-Protokolle

Live-Protokolle

Live-Protokolle

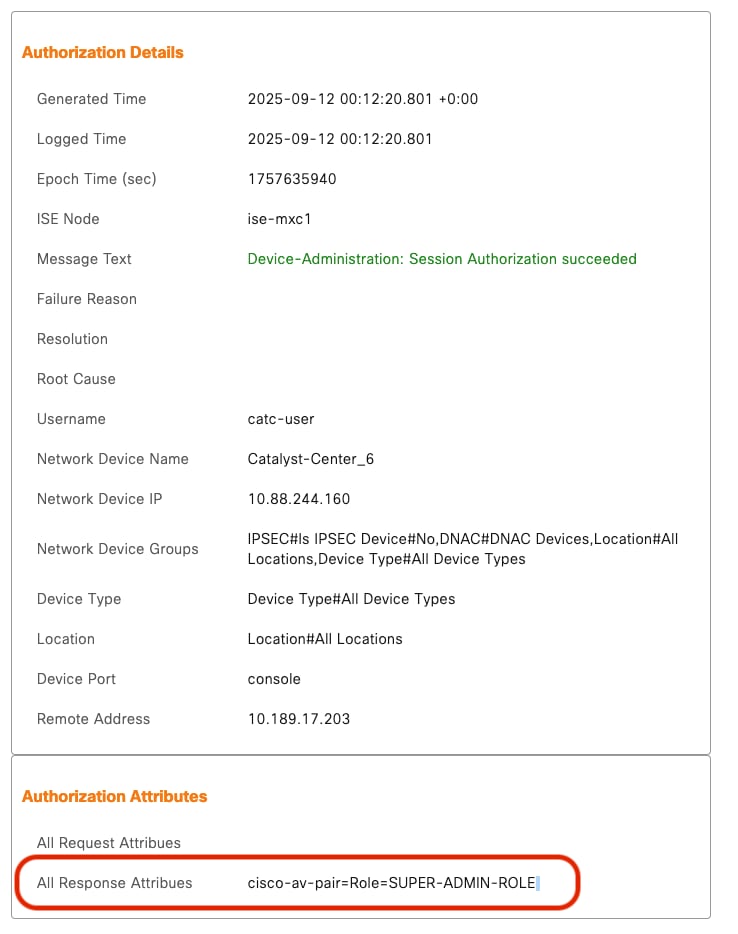

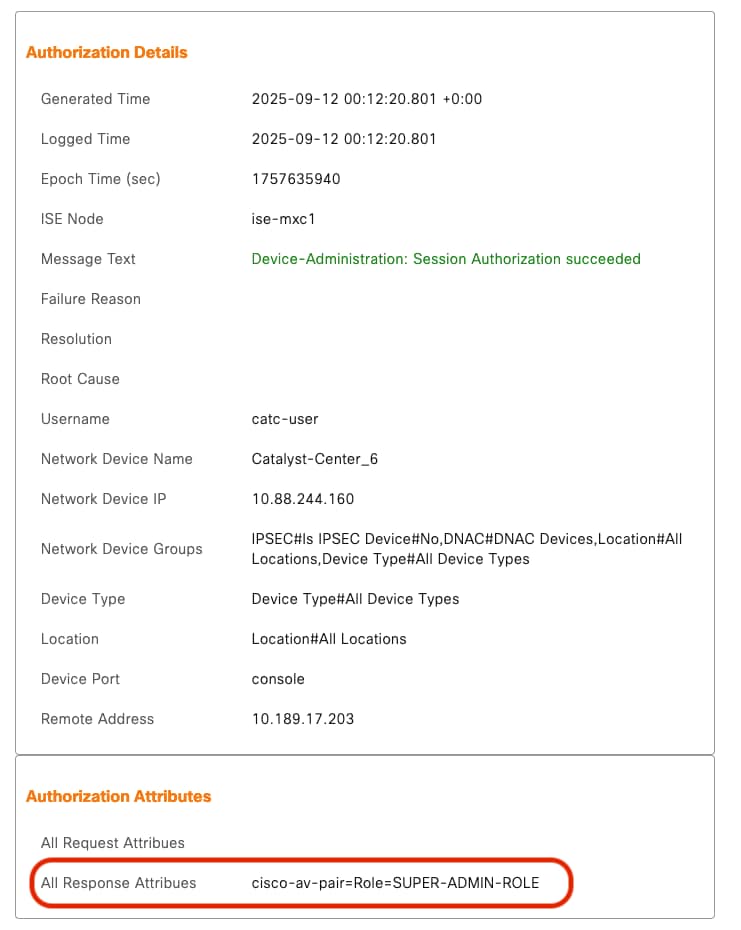

-

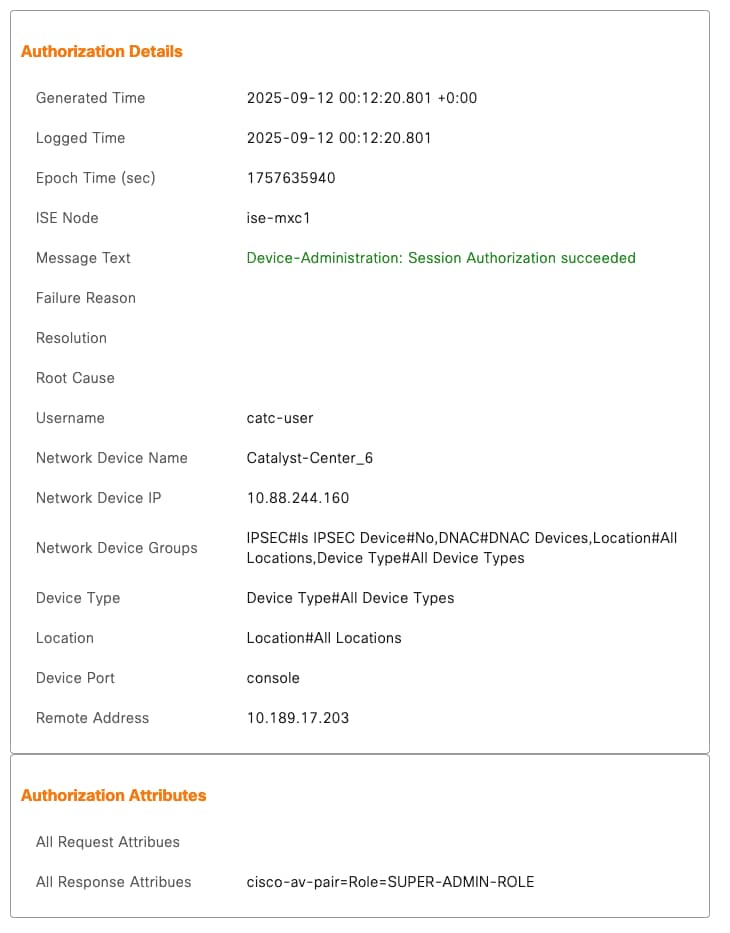

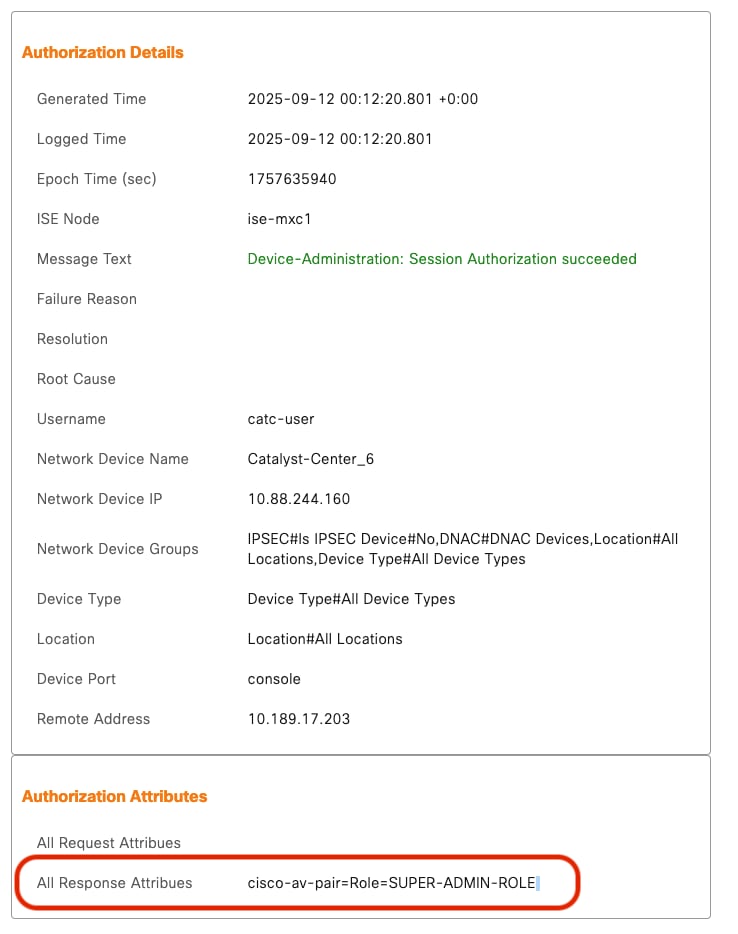

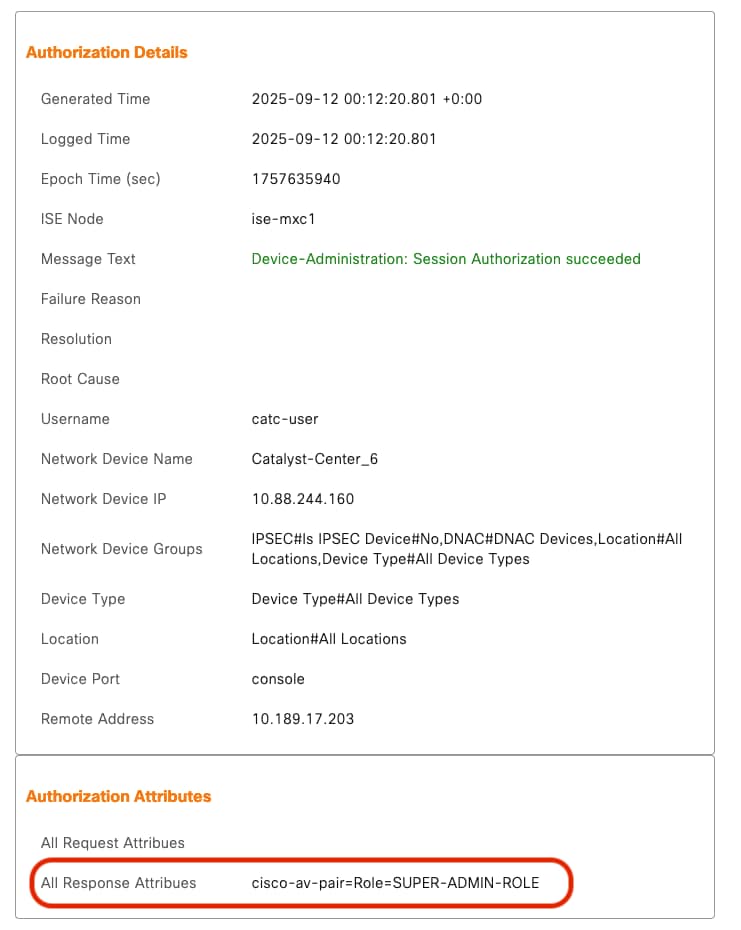

Vergleichen Sie in den Autorisierungsdetails die folgende Ausgabe:

cisco-av-pair=Rolle=SUPER-ADMIN-ROLE

cisco-av-pair=Rolle=SUPER-ADMIN-ROLE

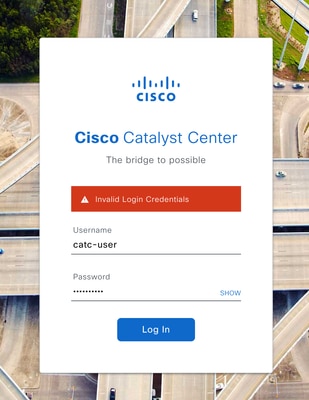

Fehlerbehebung

Im Folgenden finden Sie einige häufige Probleme, auf die Sie während der Integration stoßen können, und wie Sie diese identifizieren können:

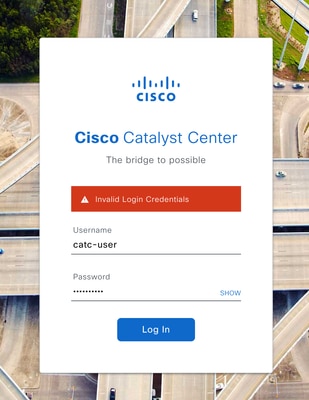

1. Attributfehlkonfiguration

Symptom in Catalyst Center: Ungültige Anmeldeinformationen

Attributfehlkonfiguration

Attributfehlkonfiguration

Attributfehlkonfiguration

Attributfehlkonfiguration

Beispiel:

Attributfehlkonfiguration

Attributfehlkonfiguration

Attributfehlkonfiguration

Attributfehlkonfiguration

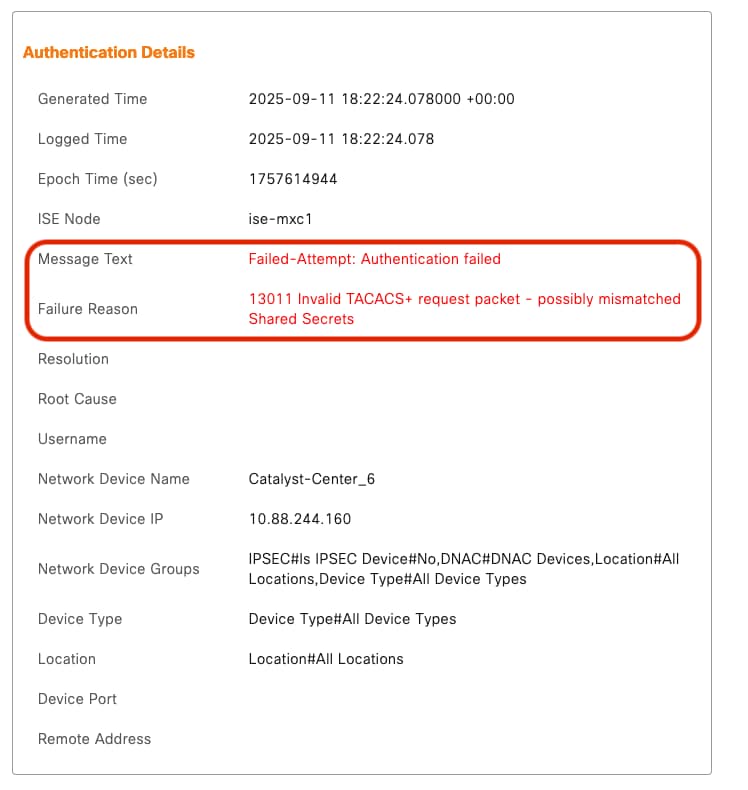

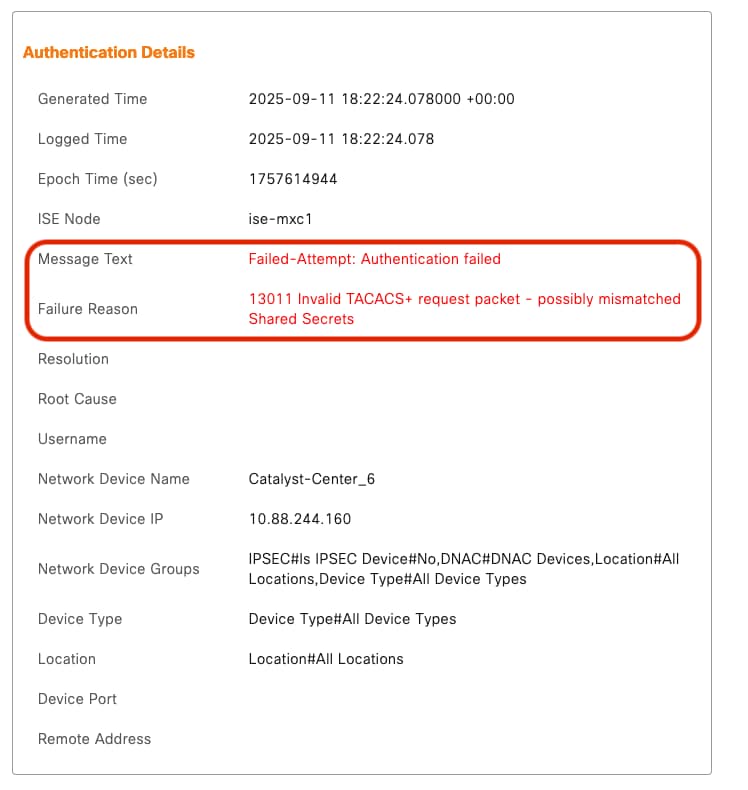

2. Nicht übereinstimmender gemeinsamer geheimer Schlüssel

-

Symptom: Authentifizierungspakete fallen zwischen Catalyst Center und der Cisco ISE aus.

-

Mögliche Ursache: Der in den Netzwerkressourcen der ISE konfigurierte gemeinsame geheime Schlüssel stimmt nicht mit dem in Catalyst Center > Externe Authentifizierung konfigurierten Schlüssel überein.

So überprüfen Sie:

Beispiel:

Nicht übereinstimmender gemeinsamer Schlüssel

Nicht übereinstimmender gemeinsamer Schlüssel

Feedback

Feedback