Einleitung

In diesem Dokument wird die Konfiguration der ACI-Authentifizierung (Application Centric Infrastructure) und LDAP-Authentifizierung (Lightweight Directory Access Protocol) beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- ACI-AAA-Richtlinie (Authentication, Authorization und Accounting)

- LSAP

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco Application Policy Infrastructure Controller (APIC) Version 5.2(7f)

- Ubuntu 20.04 mit slapd und phpLDAPadmin

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konfigurieren

In diesem Abschnitt wird beschrieben, wie Sie den APIC konfigurieren, um ihn in den LDAP-Server zu integrieren und LDAP als Standardauthentifizierungsmethode zu verwenden.

Konfigurationen

Schritt 1. Erstellen Sie Gruppen/Benutzer auf Ubuntu phpLDAPadmin

Anmerkung: Um Ubuntu als LDAP-Server zu konfigurieren, finden Sie umfassende Richtlinien auf der offiziellen Ubuntu-Website. Wenn bereits ein LDAP-Server vorhanden ist, beginnen Sie mit Schritt 2.

In diesem Dokument ist die Basis-DN gleich,dc=dclab,dc=comund zwei Benutzer (User1 und User2) gehören zu Gruppen (DCGroup).

Schritt 2: Konfigurieren der LDAP-Anbieter auf dem APIC

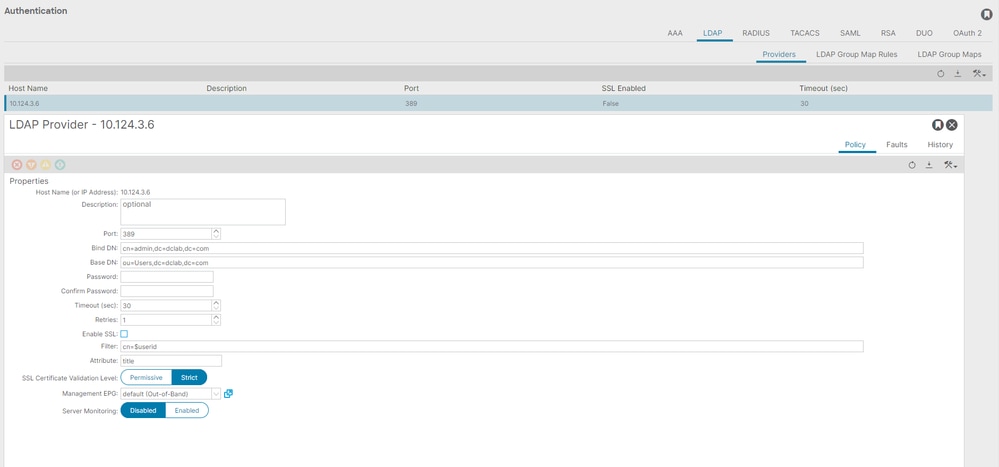

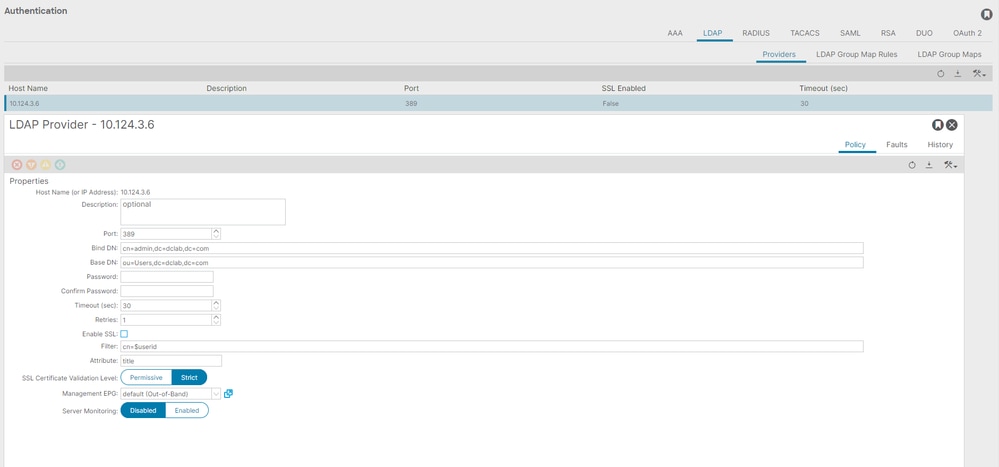

Navigieren Sie in der APIC-Menüleiste wie im Bild dargestellt zuAdmin > AAA > Authentication > LDAP > Providers.

Bind-DN: Die Bind-DN sind die Anmeldeinformationen, die Sie für die Authentifizierung gegenüber einem LDAP verwenden. Der APIC authentifiziert sich mithilfe dieses Kontos, um das Verzeichnis abzufragen.

Basis-DN: Diese Zeichenfolge wird vom APIC als Bezugspunkt für die Suche und Identifizierung von Benutzereinträgen im Verzeichnis verwendet.

Kennwort: Dies ist das erforderliche Kennwort für die Bind-DN, die für den Zugriff auf den LDAP-Server erforderlich ist und mit dem auf Ihrem LDAP-Server eingerichteten Kennwort korreliert.

SSL aktivieren: Wenn Sie eine interne Zertifizierungsstelle oder ein selbstsigniertes Zertifikat verwenden, müssen Sie Permissive (Zulässig) auswählen.

Filter: Die Standardfiltereinstellung ist,cn=$useridwenn der Benutzer als Objekt mit einem gemeinsamen Namen (CN) definiert ist, wird der Filter verwendet, um nach den Objekten innerhalb der Basis-DN zu suchen.

Attribut: Das Attribut wird verwendet, um die Gruppenmitgliedschaft und die Gruppenrollen zu bestimmen. Die ACI bietet hier zwei Optionen:memberOfundCiscoAVPair.memberOftitle wird also stattdessen verwendet.

Management-Endpunktgruppe (EPG): Die Verbindung zum LDAP-Server wird je nach gewähltem Netzwerkmanagementansatz entweder über die In-Band- oder die Out-of-Band-EPG hergestellt.

Schritt 3: LDAP-Gruppenzuordnungsregeln konfigurieren

Navigieren Sie in der Menüleiste zu,Admin > AAA > Authentication > LDAP > LDAP Group Map Ruleswie im Bild dargestellt.

Benutzer in der DCGroup haben Administratorrechte. Aus diesem Grund weist die Gruppen-DN der Sicherheitsdomäne zu,cn=DCGroup, ou=Groups, dc=dclab, dc=com. Aund weist dieserAlldie Rollen vonadminmitwrite privilegezu.

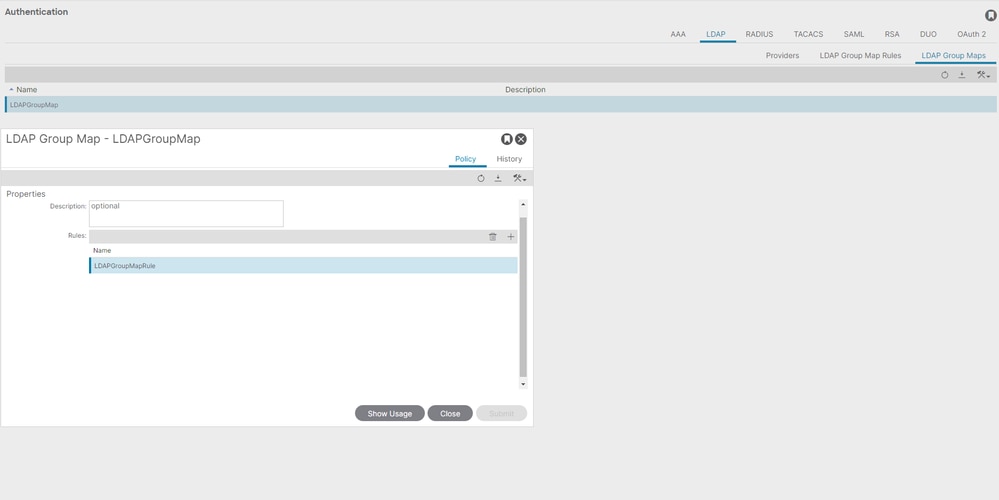

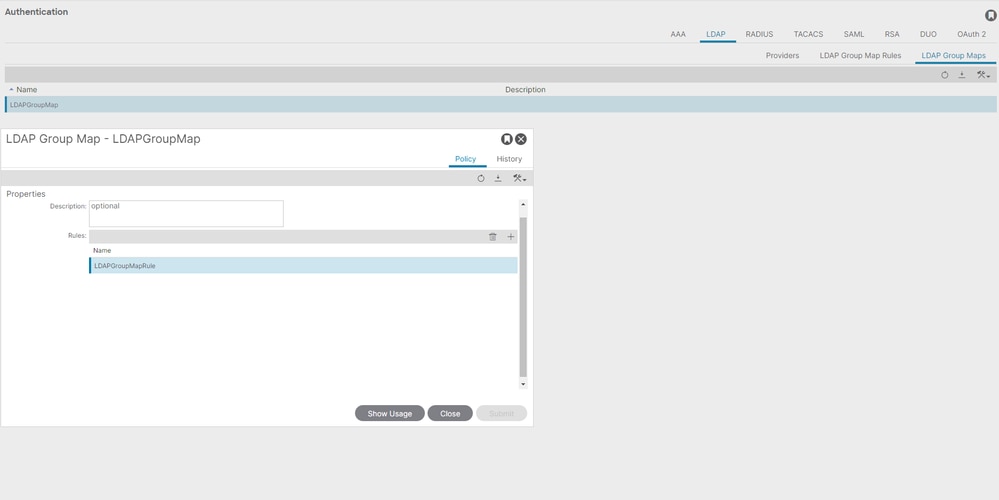

Schritt 4: Konfigurieren der LDAP-Gruppenzuordnungen

Navigieren Sie in der Menüleiste zu,Admin > AAA > Authentication > LDAP > LDAP Group Mapswie im Bild dargestellt.

Erstellen Sie eine LDAP-Gruppenzuordnung mit den in Schritt 2 erstellten LDAP-Gruppenzuordnungsregeln.

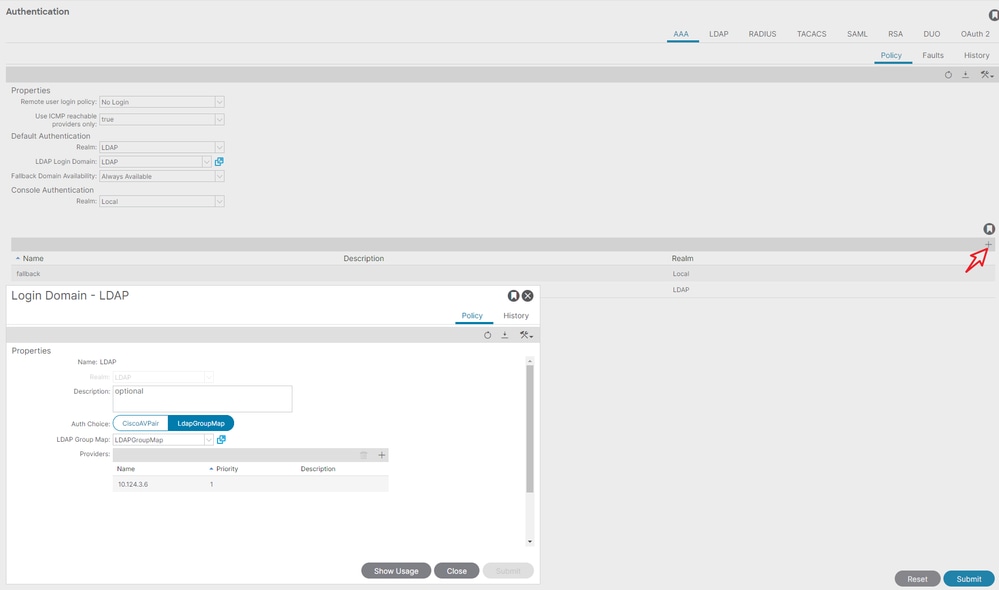

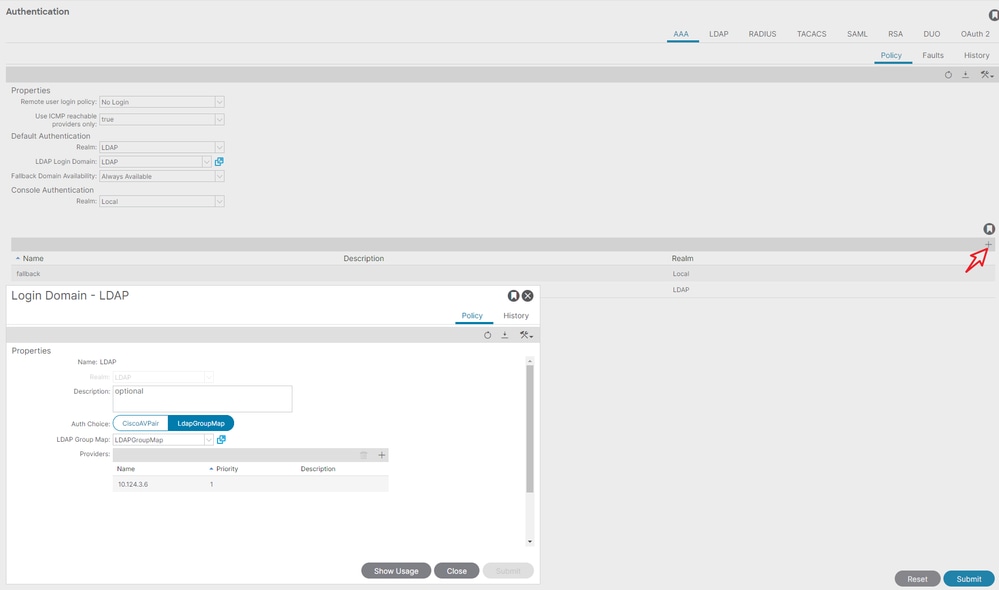

Schritt 5: AAA-Authentifizierungsrichtlinie konfigurieren

Navigieren Sie in der Menüleiste zu,Admin > AAA > Authentication > AAA > Policy > Create a login domainwie im Bild dargestellt.

Navigieren Sie in der Menüleiste zu,Admin > AAA > Authentication > AAA > Policy > Default Authenticationwie im Bild dargestellt.

Ändern Sie die StandardauthentifizierungRealmin LDAP, und wählen SieLDAP Login Domain erstellt aus.

Überprüfung

Verwenden Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

Vergewissern Sie sich, dass sich der LDAP-BenutzerUser1erfolgreich mit der Admin-Rolle und den Schreibberechtigungen im APIC anmeldet.

Fehlerbehebung

In diesem Abschnitt erhalten Sie Informationen zur Behebung von Fehlern in Ihrer Konfiguration.

Wenn der Benutzer nicht in der LDAP-Datenbank vorhanden ist:

Wenn das Kennwort falsch ist:

Wenn der LDAP-Server nicht erreichbar ist:

Befehle für die Fehlerbehebung:

apic1# moquery -c aaaLdapProvider

Total Objects shown: 1

# aaa.LdapProvider

name : 10.124.3.6

SSLValidationLevel : strict

annotation :

attribute : title

basedn : ou=Users,dc=dclab,dc=com

childAction :

descr :

dn : uni/userext/ldapext/ldapprovider-10.124.3.6

enableSSL : no

epgDn : uni/tn-mgmt/mgmtp-default/oob-default

extMngdBy :

filter : cn=$userid

key :

lcOwn : local

modTs : 2024-03-26T07:01:51.868+00:00

monPolDn : uni/fabric/monfab-default

monitorServer : disabled

monitoringPassword :

monitoringUser : default

nameAlias :

operState : unknown

ownerKey :

ownerTag :

port : 389

retries : 1

rn : ldapprovider-10.124.3.6

rootdn : cn=admin,dc=dclab,dc=com

snmpIndex : 1

status :

timeout : 30

uid : 15374

userdom : :all:

vrfName :

apic1# show aaa authentication

Default : ldap

Console : local

apic1# show aaa groups

Total number of Groups: 1

RadiusGroups :

RsaGroups :

TacacsGroups :

LdapGroups : LDAP

apic1# show aaa sessions

Username User Type Host Login Time

---------- ---------- --------------- ------------------------------

User1 remote 10.140.233.70 2024-04-08T07:51:09.004+00:00

User1 remote 10.140.233.70 2024-04-08T07:51:11.357+00:00

Wenn Sie weitere Unterstützung benötigen, wenden Sie sich an das Cisco TAC.

Zugehörige Informationen

Feedback

Feedback