ASAv im GoTo (L3)-Modus mit AVS- ACI Version 1.2(x)

Download-Optionen

-

ePub (4.9 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Einleitung

In diesem Dokument wird beschrieben, wie ein Application Virtual Switch (AVS) Switch mit einer einzelnen ASAv-Firewall (Adaptive Security Virtual Appliance) im Routed/GOTO-Modus als L4-L7-Servicediagramm zwischen zwei Endpunktgruppen (EPGs) bereitgestellt wird, um die Client-Server-Kommunikation mit der ACI 1.2(x)-Version herzustellen.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Konfigurierte Zugriffsrichtlinien und Schnittstellen in Betrieb

- EPG, Bridge Domain (BD) und Virtual Routing and Forwarding (VRF) bereits konfiguriert

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

Hardware und Software:

- UCS C220 - 2.0(6 d)

- ESXi/vCenter - 5.5

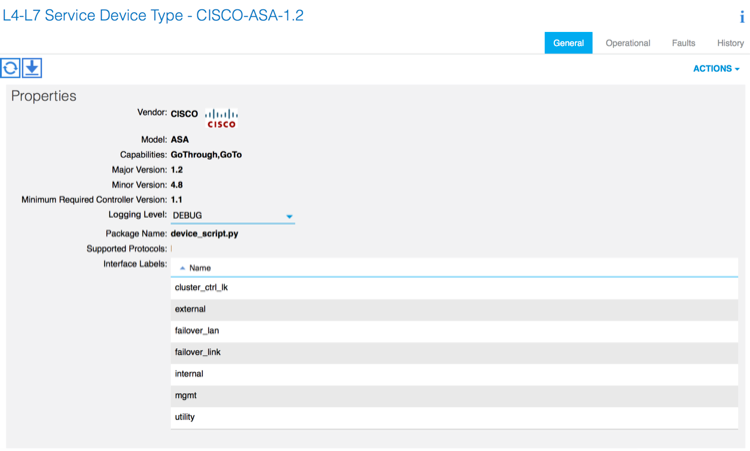

- ASAv - ASA-Gerät-pkg-1.2.4.8

- AVS - 5.2.1.SV3.1.10

- APIC - 1.2(1i)

- Blatt/Rücken - 11.2(1i)

- Gerätepakete *.zip bereits heruntergeladen

Funktionen:

- AVS

- ASA V

- EPGs, BD, VRF

- Zugriffskontrollliste (ACL)

- L4-L7-Servicediagramm

- vCenter

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konfigurieren

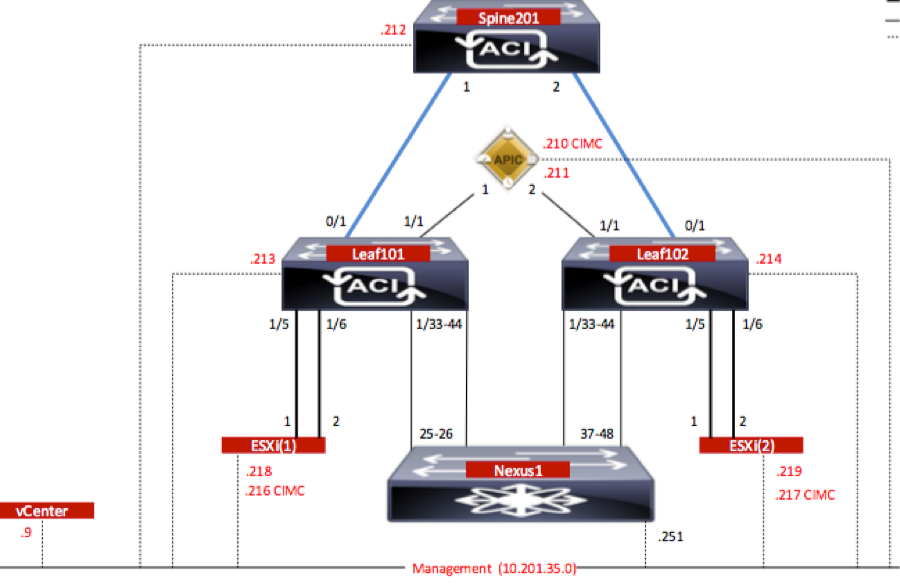

Netzwerkdiagramm

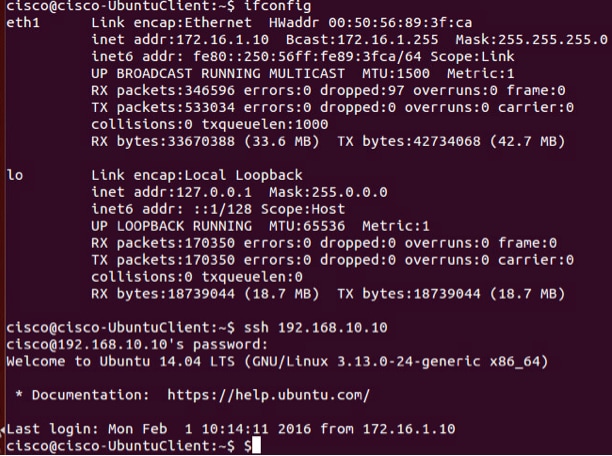

Wie in der Abbildung dargestellt,

Konfigurationen

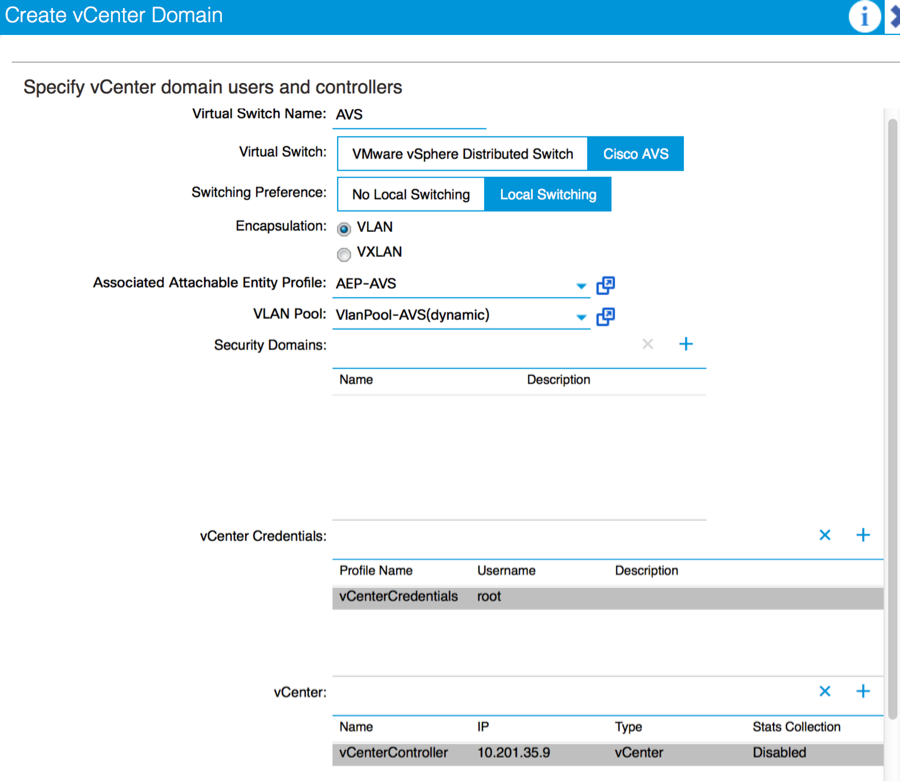

Bei der Ersteinrichtung von AVS wird eine VMware vCenter-Domäne erstellt (VMM-Integration)2

Anmerkung:

- Sie können mehrere Rechenzentren und DVS-Einträge (Distributed Virtual Switch) unter einer einzigen Domäne erstellen. Sie können jedoch jedem Rechenzentrum nur ein Cisco AVS zuweisen.

- Die Bereitstellung von Servicediagrammen mit Cisco AVS wird von Cisco ACI Version 1.2(1i) mit Cisco AVS Version 5.2(1)SV3(1.10) unterstützt. Die gesamte Konfiguration des Servicediagramms wird auf dem Cisco Application Policy Infrastructure Controller (Cisco APIC) durchgeführt.

- Die Bereitstellung virtueller Systeme mit Cisco AVS wird nur auf Virtual Machine Manager (VMM)-Domänen mit VLAN-Kapselungsmodus (Virtual Local Area Networks) unterstützt. Die Computing-VMs (die Provider- und Consumer-VMs) können jedoch Teil von VMM-Domänen mit Virtual Extensible LAN (VXLAN)- oder VLAN-Kapselung sein.

- Beachten Sie außerdem, dass bei Verwendung von lokalem Switching keine Multicast-Adresse und kein Multicast-Pool erforderlich sind. Wenn kein lokales Switching ausgewählt ist, muss der Multicast-Pool konfiguriert werden, und die Multicast-Adresse für das gesamte AVS-Fabric sollte nicht Teil des Multicast-Pools sein. Der gesamte vom AVS generierte Datenverkehr ist entweder VLAN- oder VXLAN-gekapselt.

Navigieren Sie zu VM Networking > VMWare > Create vCenter Domain (VM-Netzwerk > VMWare > vCenter-Domäne erstellen), wie im Bild gezeigt:

Wenn Sie Port-channel oder VPC (Virtual Port-channel) verwenden, wird empfohlen, die vSwitch-Richtlinien auf Mac Pinning festzulegen.

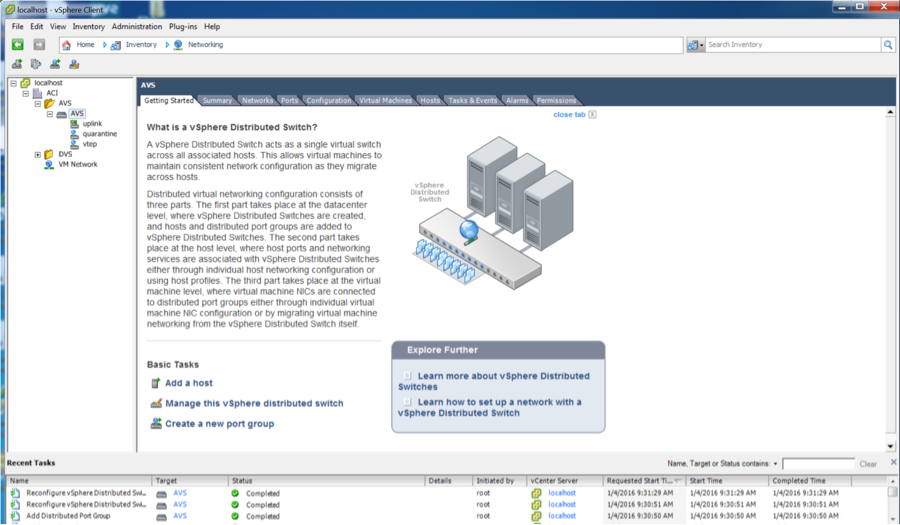

Anschließend muss der APIC die AVS-Switch-Konfiguration wie in der Abbildung dargestellt an vCenter weiterleiten:

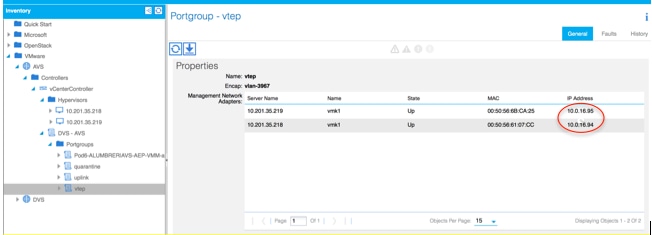

Auf dem APIC wird der VTEP-Port-Gruppe für AVS eine VTEP-Adresse (VXLAN Tunnel Endpoint) zugewiesen. Diese Adresse wird unabhängig vom verwendeten Verbindungsmodus (VLAN oder VXLAN) zugewiesen

Installation der Cisco AVS-Software in vCenter

- Laden Sie das vSphere-Installationspaket (VIB) über diesen Link von CCO herunter.

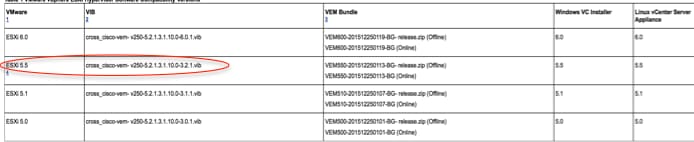

Hinweis: In diesem Fall verwenden wir ESX 5.5. Tabelle 1 zeigt die Kompatibilitätsmatrix für ESXi 6.0, 5.5, 5.1 und 5.0.

Tabelle 1 - Kompatibilität der Host-Softwareversion für ESXi 6.0, 5.5, 5.1 und 5.0

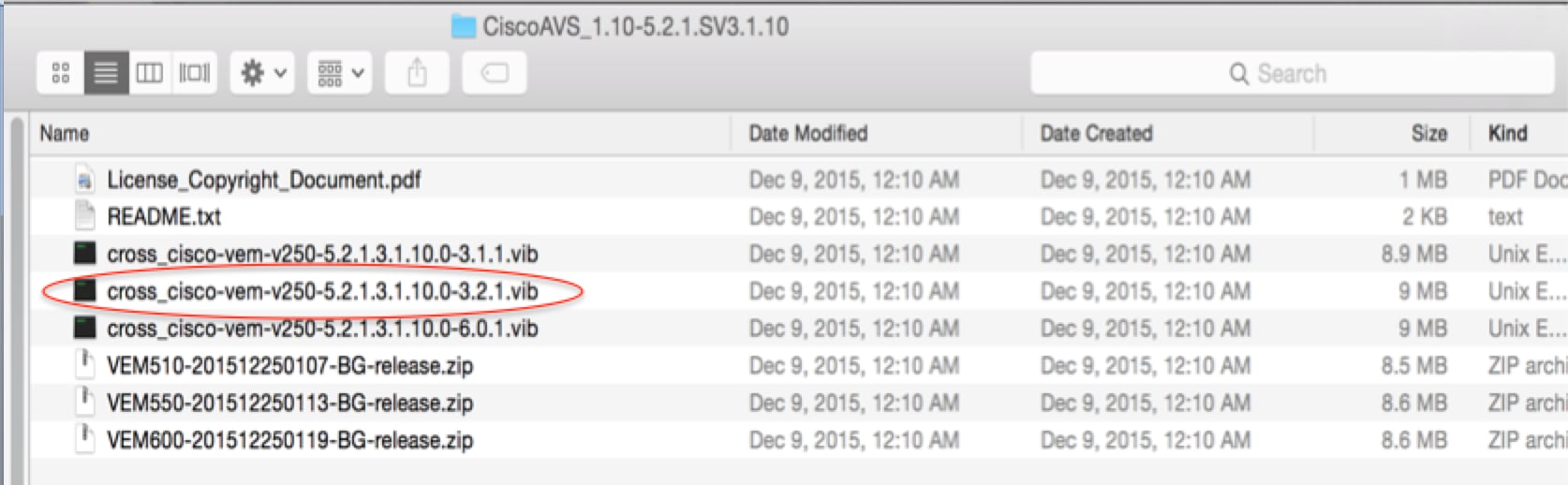

Die ZIP-Datei enthält 3 VIB-Dateien. Wählen Sie eine für jede ESXi-Hostversion und die entsprechende für ESX 5.5 aus, wie im Bild gezeigt:

- Kopieren Sie die VIB-Datei in den ESX-Datenspeicher - dies kann über die CLI oder direkt über vCenter erfolgen.

Anmerkung: Wenn eine VIB-Datei auf dem Host vorhanden ist, entfernen Sie sie mit dem Befehl esxcli software vib remove.

esxcli software vib remove -n cross_cisco-vem-v197-5.2.1.3.1.5.0-3.2.1.vib

oder direkt im Datenspeicher suchen.

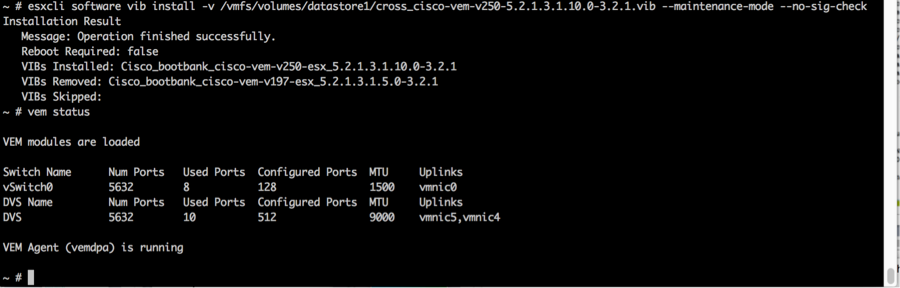

- Installieren Sie die AVS-Software mit dem folgenden Befehl auf dem ESXi-Host:

esxcli software vib install -v /vmfs/volumes/datastore1/cross_cisco-vem-v250-5.2.1.3.1.10.0-3.2.1.vib —maintenance-mode —no-sig-check

- Sobald das Virtual Ethernet-Modul (VEM) aktiv ist, können Sie Hosts zu Ihrem AVS hinzufügen:

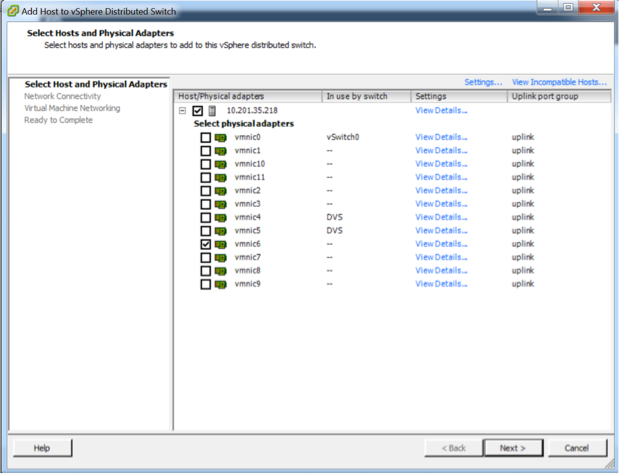

Wählen Sie im Dialogfeld Add Host to vSphere Distributed Switch (Host zum verteilten vSphere-Switch hinzufügen) die virtuellen NIC-Ports aus, die mit dem Leaf-Switch verbunden sind (in diesem Beispiel verschieben Sie nur vmnic6), wie im Bild gezeigt:

- Klicken Sie auf Next (Weiter).

- Klicken Sie im Dialogfeld Netzwerkverbindungen auf Weiter

- Klicken Sie im Dialogfeld "Virtual Machine Networking" auf Next.

- Klicken Sie im Dialogfeld Ready to Complete (Bereit zum Abschließen) auf Finish (Fertig stellen)

Anmerkung: Wenn mehrere ESXi-Hosts verwendet werden, müssen diese alle AVS/VEM ausführen, damit sie vom Standard-Switch zu DVS oder AVS verwaltet werden können.

Damit ist die AVS-Integration abgeschlossen, und wir können mit der Bereitstellung von L4-L7 ASAv fortfahren:

ASAv Ersteinrichtung

- Laden Sie das Cisco ASAv-Gerätepaket herunter, und importieren Sie es in den APIC:

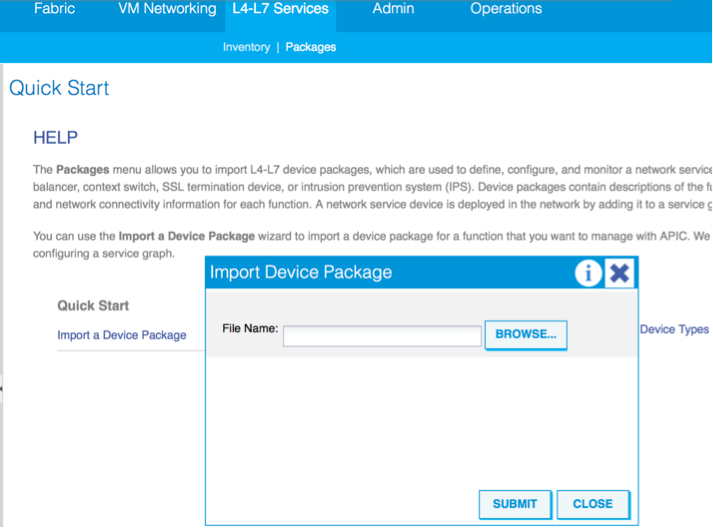

Navigieren Sie zu L4-L7 Services > Packages > Import Device Package (L4-L7-Dienste > Pakete > Gerätepaket importieren), wie im Bild gezeigt:

- Wenn alles gut funktioniert, können Sie sehen, dass das importierte Gerätepaket den Ordner L4-L7 Service-Gerätetypen erweitert, wie im Bild gezeigt:

Bevor Sie fortfahren, müssen einige Aspekte der Installation festgelegt werden, bevor die tatsächliche L4-L7-Integration durchgeführt wird:

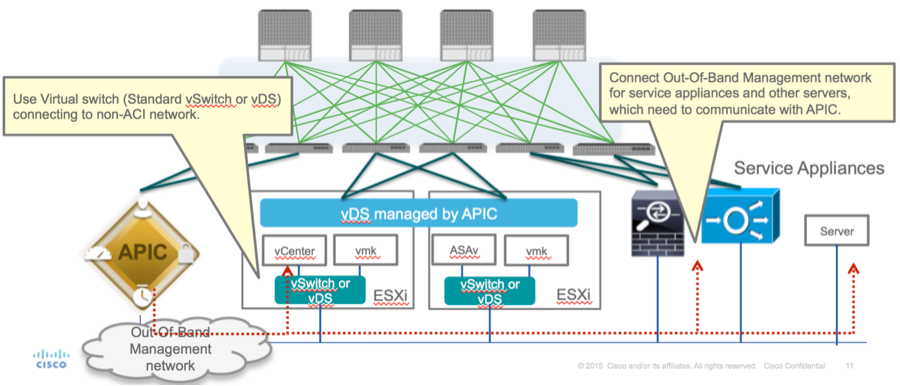

Es gibt zwei Arten von Management-Netzwerken: In-Band-Management und Out-Of-Band (OOB). Diese können zur Verwaltung von Geräten verwendet werden, die nicht Teil der grundlegenden Application Centric Infrastructure (ACI) sind (Leaf, Spines oder apic Controller), zu denen ASAv, Load Balancer usw. gehören.

In diesem Fall wird OOB für ASAv mithilfe von Standard-vSwitch bereitgestellt. Für Bare-Metal-ASA oder andere Service-Appliances und/oder Server verbinden Sie den OOB-Management-Port mit dem OOB-Switch oder -Netzwerk, wie im Bild gezeigt.

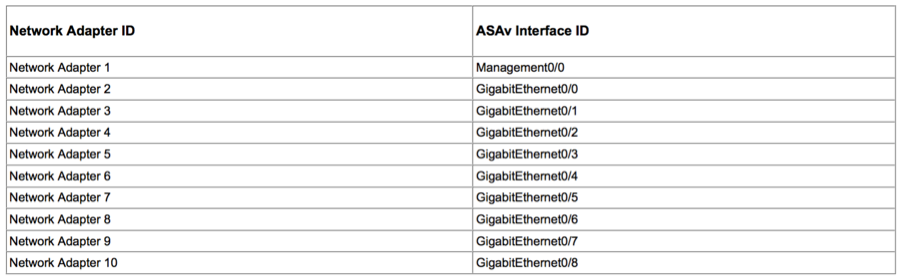

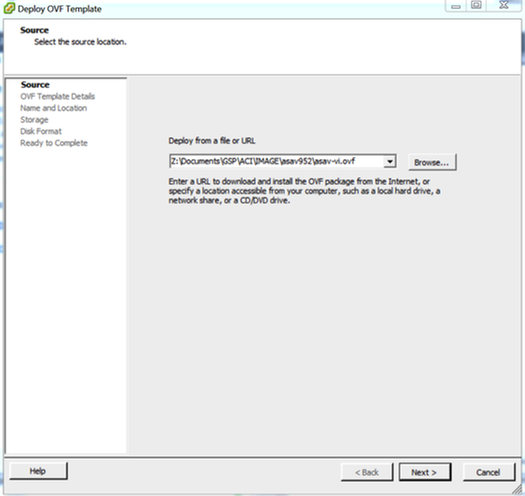

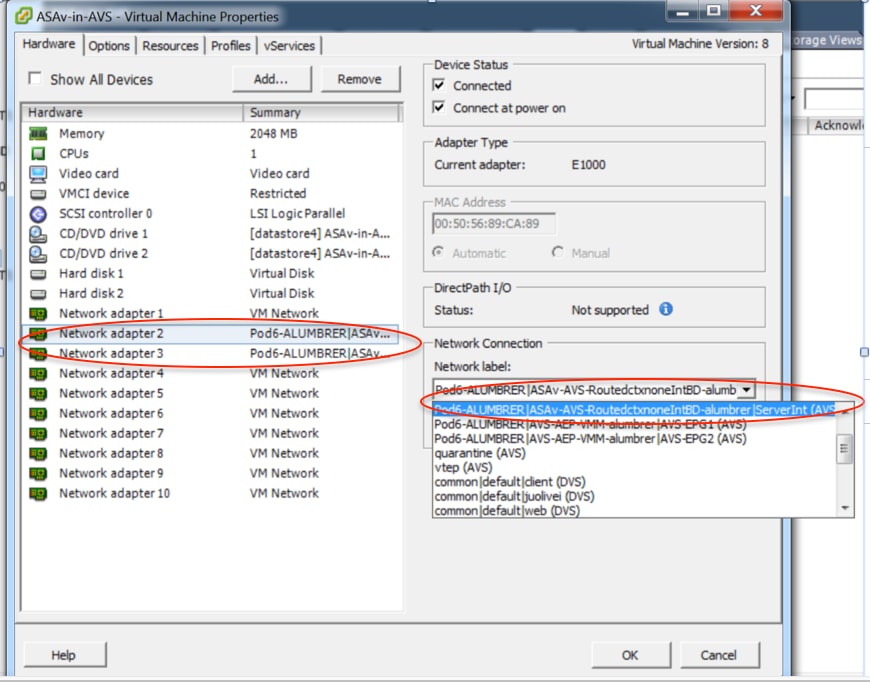

Die Verwaltungsverbindung des ASAv-OOB-Management-Ports muss die ESXi-Uplink-Ports verwenden, um über OOB mit dem APIC zu kommunizieren. Beim Zuordnen von vNIC-Schnittstellen stimmt Netzwerkadapter1 immer mit der Management0/0-Schnittstelle auf dem ASAv überein, und die übrigen Schnittstellen auf Datenebene werden über Netzwerkadapter2 gestartet.

Tabelle 2 zeigt die Übereinstimmung der Netzwerkadapter-IDs und der ASAv-Schnittstellen-IDs:

Tabelle 2

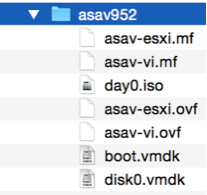

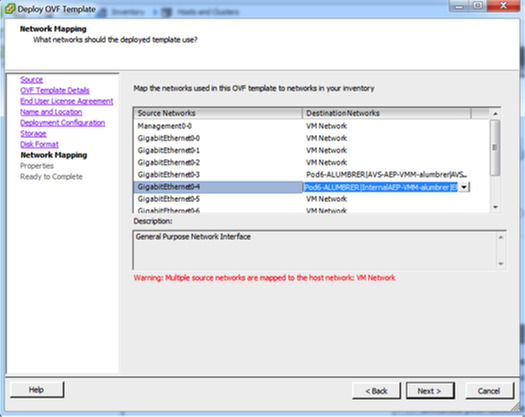

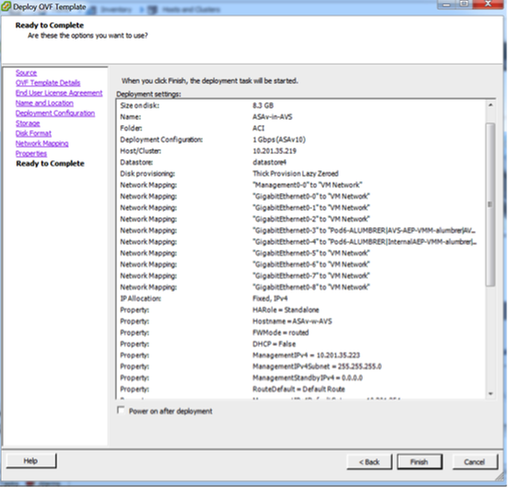

- Stellen Sie die ASAv VM mithilfe des Assistenten über Datei > OVF-Vorlage (Open Virtualization Format) bereit.

- Wählen Sie asav-esxi aus, wenn Sie den Standalone ESX Server oder asav-vi für vCenter verwenden möchten. In diesem Fall wird vCenter verwendet.

- Gehen Sie durch den Installationsassistenten, akzeptieren Sie die Nutzungsbedingungen. In der Mitte des Assistenten können Sie verschiedene Optionen festlegen, wie Hostname, Management, IP-Adresse, Firewall-Modus und andere spezifische Informationen zu ASAv. Vergessen Sie nicht, das OOB-Management für ASAv zu verwenden, da Sie in diesem Fall die Schnittstelle Management0/0 beibehalten müssen, während Sie das VM-Netzwerk (Standard-Switch) verwenden und die Schnittstelle GigabitEthernet0-8 die Standard-Netzwerk-Ports sind.

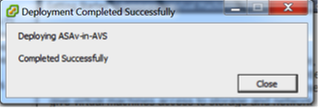

- Klicken Sie auf Beenden, und warten Sie, bis die ASAv-Bereitstellung abgeschlossen ist.

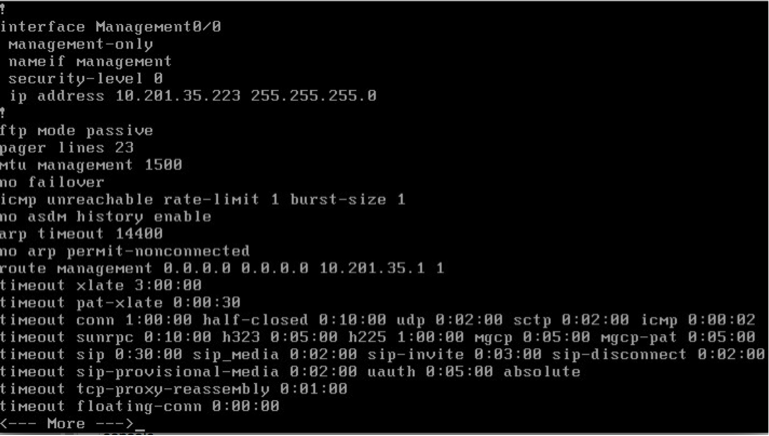

- Schalten Sie das virtuelle System ASAv ein, und melden Sie sich über die Konsole an, um die Erstkonfiguration zu überprüfen.

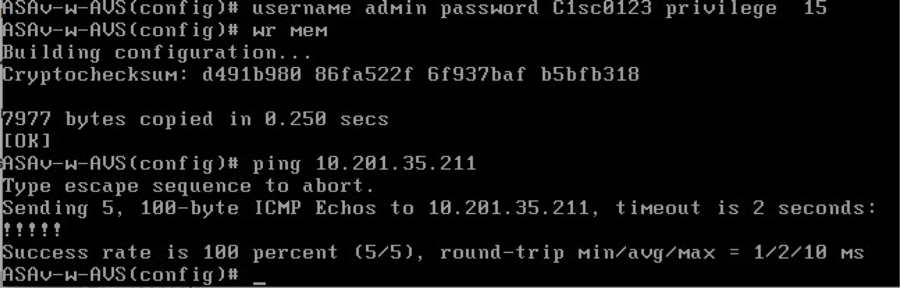

- Wie im Image gezeigt, wird ein Teil der Management-Konfiguration bereits an die ASAv Firewall weitergeleitet. Konfigurieren Sie den Benutzernamen und das Kennwort für den Administrator. Dieser Benutzername und das Kennwort werden vom APIC für die Anmeldung und Konfiguration des ASA-Geräts verwendet. Die ASA muss über eine Verbindung mit dem OOB-Netzwerk verfügen und in der Lage sein, den APIC zu erreichen.

username admin password <device_password> verschlüsselte Berechtigung 15

Aktivieren Sie außerdem im globalen Konfigurationsmodus den HTTP-Server:

HTTP-Server aktivieren

http 0.0.0.0 0.0.0.0-Verwaltung

L4-L7 für ASAv-Integration in APIC:

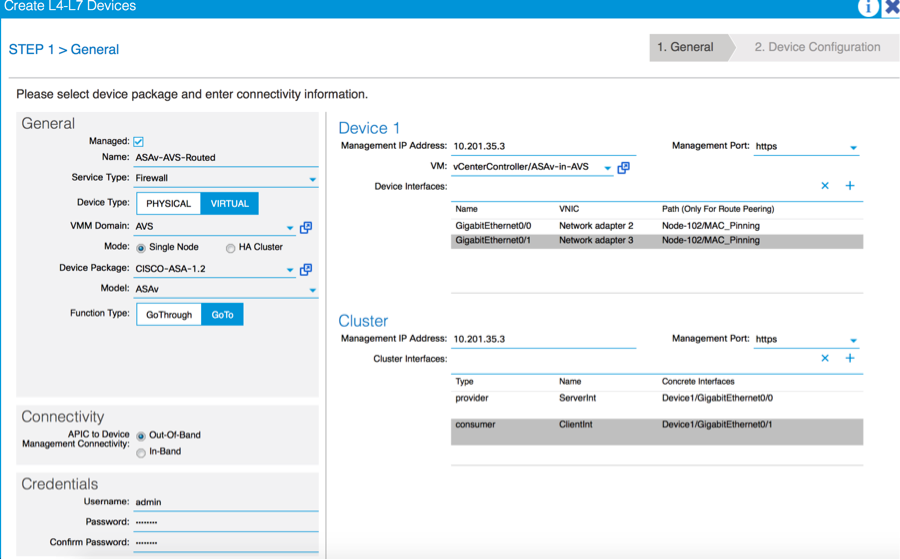

- Melden Sie sich bei der ACI-GUI an, und klicken Sie auf den Tenant, in dem das Servicediagramm bereitgestellt wird. Erweitern Sie L4-L7-Services am unteren Rand des Navigationsbereichs, klicken Sie mit der rechten Maustaste auf L4-L7-Geräte, und klicken Sie dann auf L4-L7-Geräte erstellen, um den Assistenten zu öffnen.

-

Für diese Implementierung werden die folgenden Einstellungen angewendet:

-Verwalteter Modus

- Firewall-Service

- Virtuelles Gerät

- Verbindung zur AVS-Domäne über einen einzigen Knoten

ASAv-Modell

-Routingmodus (GoTo)

- Management-Adresse (muss mit der zuvor der Mgmt0/0-Schnittstelle zugewiesenen Adresse übereinstimmen)

- HTTPS als APIC verwenden, verwendet standardmäßig das sicherste Protokoll für die Kommunikation mit ASAv

- Die richtige Definition der Geräteschnittstellen und der Cluster-Schnittstellen ist für eine erfolgreiche Bereitstellung von entscheidender Bedeutung.

Verwenden Sie im ersten Teil Tabelle 2 aus dem vorherigen Abschnitt, um die Netzwerkadapter-IDs den gewünschten ASAv-Schnittstellen-IDs zuzuordnen. Der Pfad bezieht sich auf den physischen Port bzw. Port-Channel oder VPC, der das Ein- und Austreten der Firewall-Schnittstellen ermöglicht. In diesem Fall befindet sich ASA in einem ESX-Host, wobei Eingang und Ausgang für beide Schnittstellen gleich sind. In einer physischen Appliance wären innerhalb und außerhalb der Firewall (FW) unterschiedliche physische Ports.

Für den zweiten Teil müssen die Cluster-Schnittstellen immer ausnahmslos definiert werden (auch wenn Cluster HA nicht genutzt wird), da das Objektmodell eine Verbindung zwischen der mIf-Schnittstelle (Meta-Schnittstelle auf dem Device Package), der LIf-Schnittstelle (Leaf-Schnittstelle wie z.B. extern, intern, innen etc.) und der CIf (konkrete Schnittstelle) hat. Die konkreten L4-L7-Geräte müssen in einer Geräte-Cluster-Konfiguration konfiguriert werden, und diese Abstraktion wird als logisches Gerät bezeichnet. Das logische Gerät verfügt über logische Schnittstellen, die konkreten Schnittstellen auf dem konkreten Gerät zugeordnet sind.

Für dieses Beispiel wird die folgende Zuordnung verwendet:

Gi0/0 = vmnic2 = ServerInt/provider/server > EPG1

Gi0/1 = vmnic3 = ClientInt/consumer/client > EPG2

Anmerkung: Für Failover-/HA-Bereitstellungen ist GigabitEthernet 0/8 als Failover-Schnittstelle vorkonfiguriert.

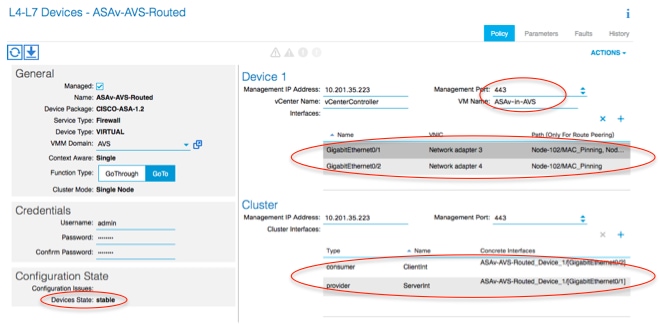

Der Gerätestatus muss stabil sein, und Sie sollten das Funktionsprofil und die Servicediagrammvorlage bereitstellen können.

Servicediagramm-Tempel

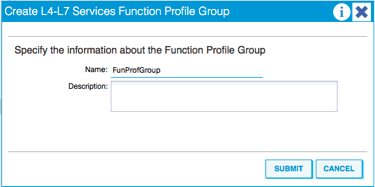

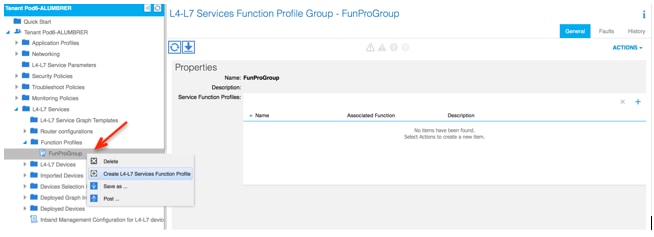

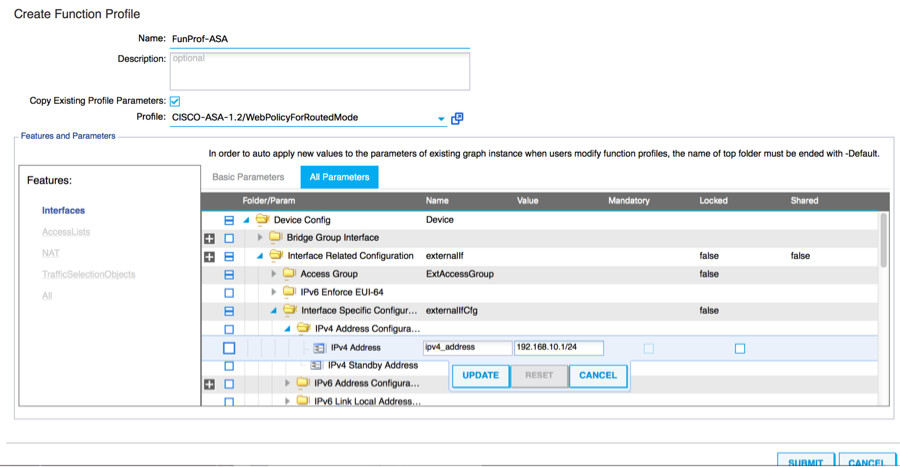

Erstellen Sie zunächst ein Funktionsprofil für ASAv. Zuvor müssen Sie jedoch eine Funktionsprofilgruppe und dann ein L4-L7-Servicefunktionsprofil in diesem Ordner erstellen, wie im Bild gezeigt:

- Wählen Sie das WebPolicyForRoutedMode-Profil aus dem Dropdown-Menü aus, und fahren Sie mit der Konfiguration der Schnittstellen auf der Firewall fort. Die Schritte sind von hier aus optional und können später implementiert/geändert werden. Diese Schritte können in verschiedenen Phasen der Bereitstellung durchgeführt werden, je nachdem, wie wiederverwendbar oder benutzerdefiniert das Servicediagramm sein kann.

Für diese Übung benötigt eine geroutete Firewall (GoTo-Modus), dass jede Schnittstelle über eine eindeutige IP-Adresse verfügt. Die Standard-ASA-Konfiguration umfasst auch eine Sicherheitsstufe für die Schnittstelle (externe Schnittstelle ist weniger sicher, interne Schnittstelle ist sicherer). Sie können den Namen der Schnittstelle auch entsprechend Ihrer Anforderung ändern. In diesem Beispiel werden Standardwerte verwendet.

- Erweitern Sie Interface Specific Configuration (Schnittstellenspezifische Konfiguration), fügen Sie IP-Adresse und Sicherheitsstufe für ServerInt mit dem folgenden Format für die IP-Adresse x.x.x.x/y.y.y.y oder x.x.x.x/yy hinzu. Wiederholen Sie den Vorgang für die ClientInt-Schnittstelle.

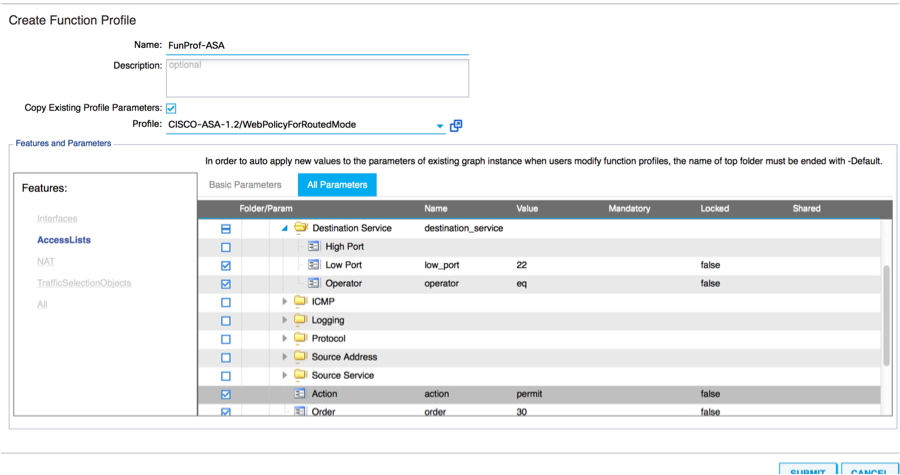

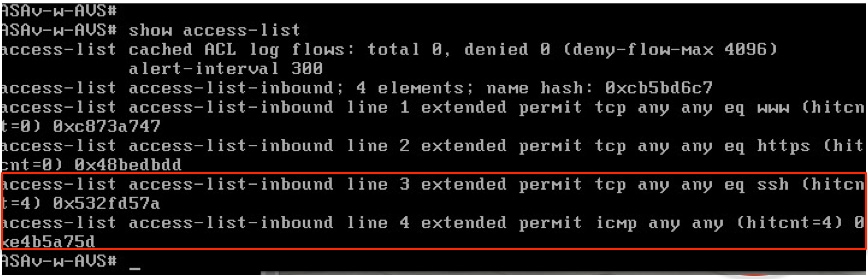

Anmerkung: Sie können auch die Standardeinstellungen für die Zugriffsliste ändern und eine eigene Basisvorlage erstellen. Standardmäßig enthält die RoutedMode-Vorlage Regeln für HTTP und HTTPS. Für diese Übung werden SSH und ICMP zur Liste der zulässigen externen Zugriffe hinzugefügt.

- Klicken Sie dann auf Senden

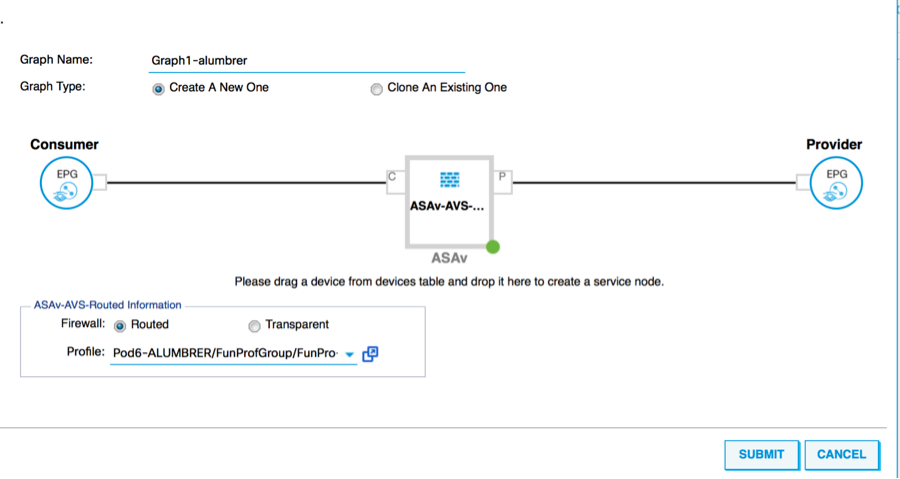

- Erstellen Sie jetzt die Servicediagrammvorlage.

- Ziehen Sie das Geräte-Cluster nach rechts, um die Beziehung zwischen Consumer und Provider zu bilden. Wählen Sie Routed Mode (Gerouteter Modus) und das zuvor erstellte Funktionsprofil aus.

- Vorlage auf Fehler prüfen. Die Vorlagen werden so erstellt, dass sie wiederverwendbar sind. Sie müssen dann auf bestimmte EPGs usw. angewendet werden.

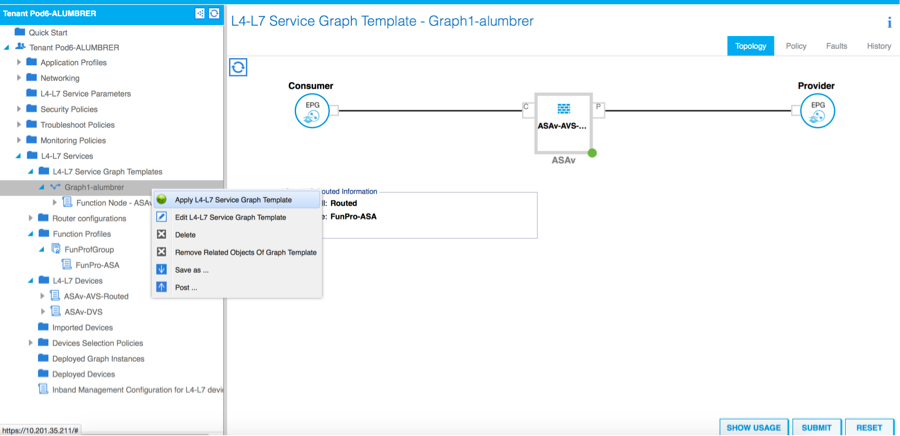

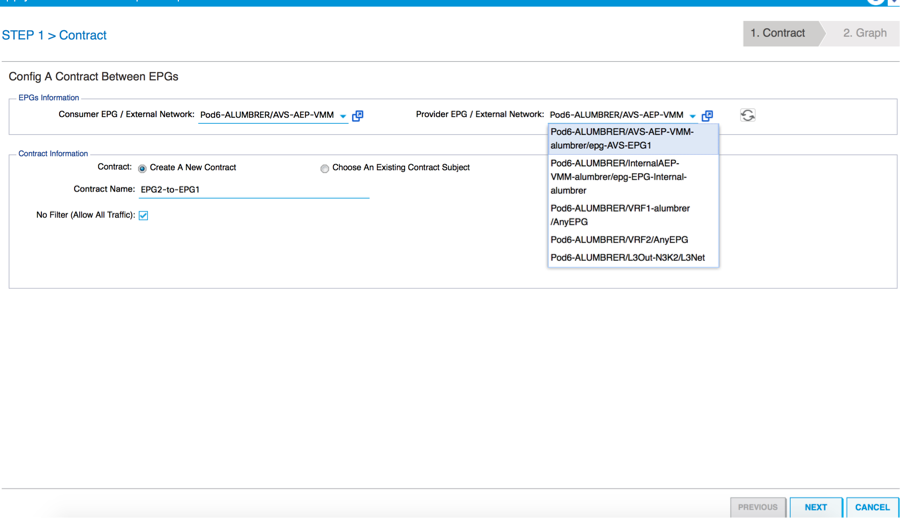

- Um eine Vorlage anzuwenden, klicken Sie mit der rechten Maustaste, und wählen Sie L4-L7-Servicediagrammvorlage anwenden aus.

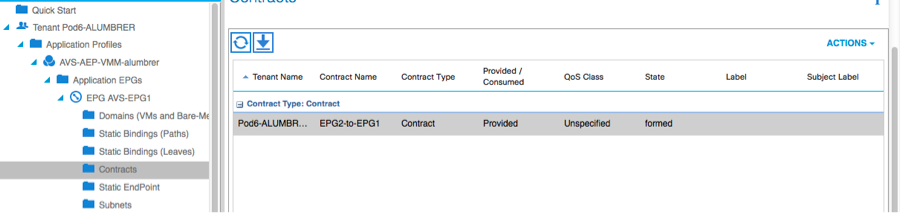

- Legen Sie fest, welche EPG auf der Verbraucher- und der Anbieterseite zu finden ist. In dieser Übung ist AVS-EPG2 der Consumer (Client) und AVS-EPG1 der Provider (Server). Denken Sie daran, dass kein Filter angewendet wird. Dadurch kann die Firewall die gesamte Filterung auf Basis der Zugriffsliste durchführen, die im letzten Abschnitt dieses Assistenten definiert wurde.

- Klicken Sie auf Next (Weiter).

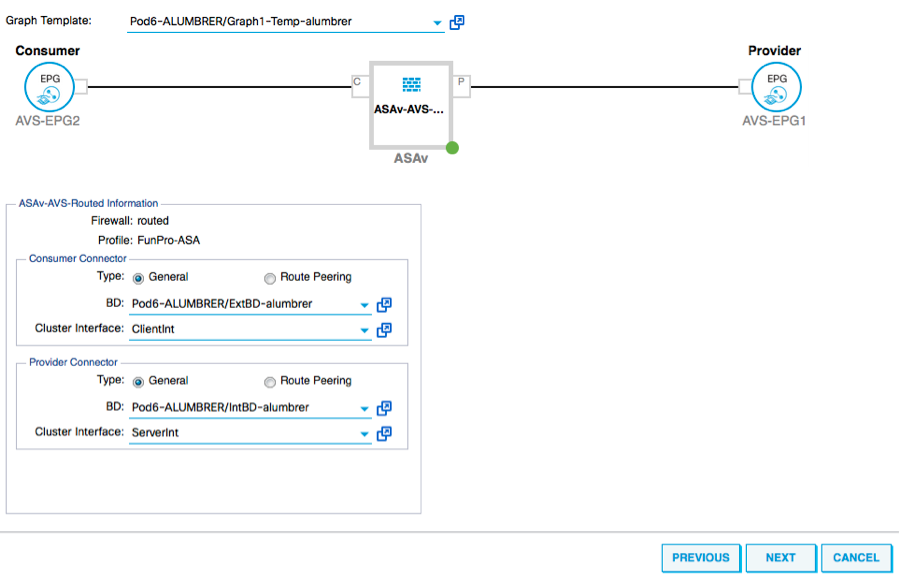

- Überprüfen Sie die BD-Informationen für jede EPG. In diesem Fall ist EPG1 der Anbieter auf der IntBD DB und EPG2 der Verbraucher auf BD ExtBD. EPG1 wird auf der Firewall-Schnittstelle ServerInt verbunden, und EPG2 wird auf der Schnittstelle ClientInt verbunden. Beide FW-Schnittstellen werden zum DG für jede EPGs, sodass der Datenverkehr jederzeit die Firewall passieren muss.

- Klicken Sie auf Next (Weiter).

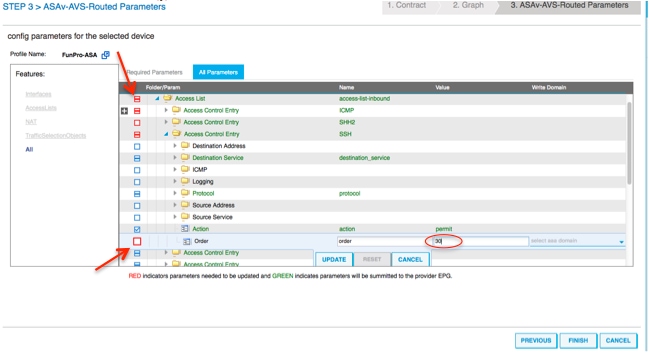

- Klicken Sie im Abschnitt "Konfigurationsparameter" auf Alle Parameter, und prüfen Sie, ob ROTE Indikatoren vorhanden sind, die aktualisiert/konfiguriert werden müssen. Bei der Ausgabe, wie sie im Bild gezeigt wird, kann man feststellen, dass die Reihenfolge auf der Zugriffsliste verfehlt ist. Dies entspricht der Zeilenfolge, die Sie in show ip access-list X sehen.

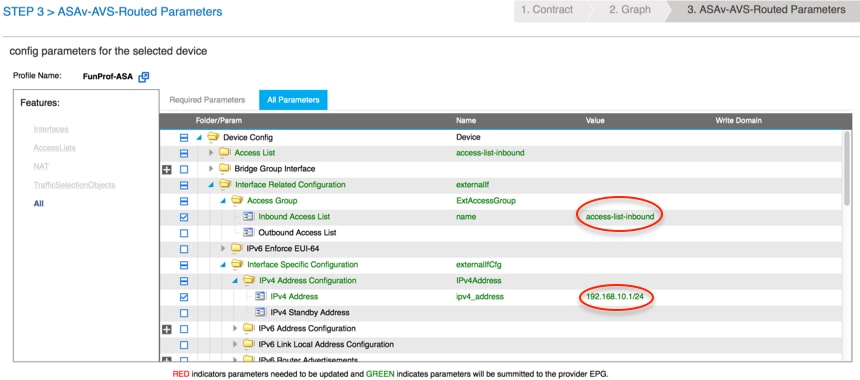

- Sie können auch die zugewiesene IP-Adresse aus dem zuvor definierten Funktionsprofil überprüfen. Hier haben Sie gute Chancen, bei Bedarf die Informationen zu ändern. Sobald alle Parameter eingestellt sind, klicken Sie auf Fertig stellen, wie in der Abbildung dargestellt:

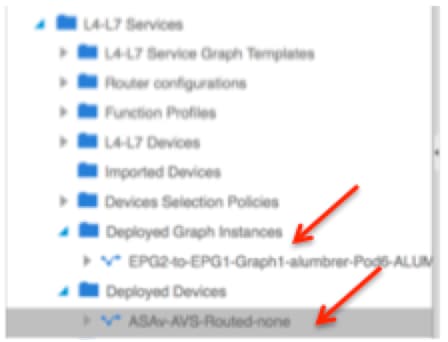

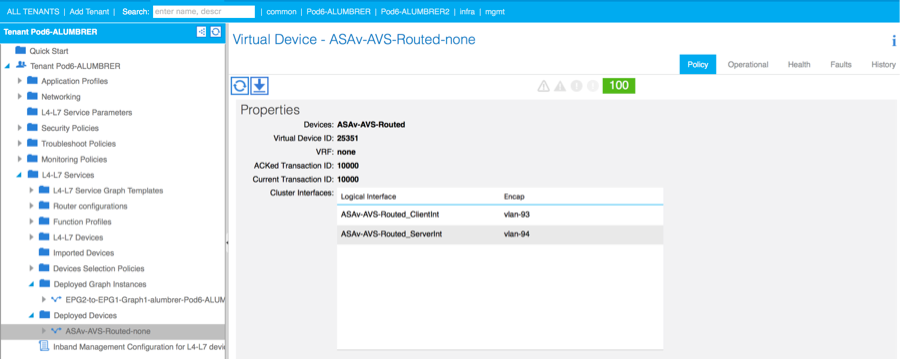

- Wenn alles in Ordnung ist, sollten ein neues bereitgestelltes Gerät und eine neue Grafikinstanz angezeigt werden.

Überprüfung

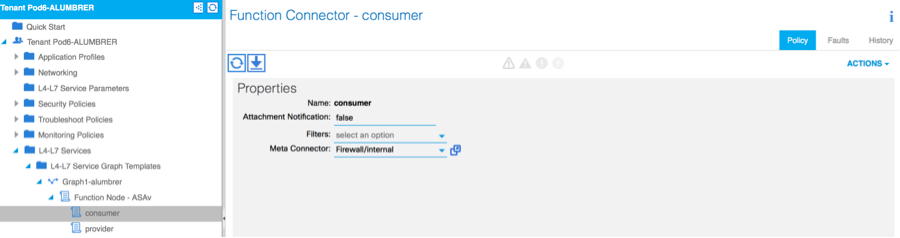

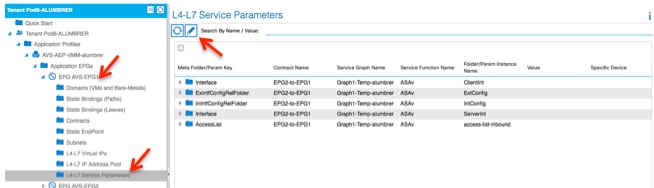

- Nach dem Erstellen des Servicediagramms muss unbedingt überprüft werden, ob die Beziehung zwischen Verbraucher und Anbieter mit dem richtigen Meta Connector hergestellt wurde. Überprüfen Sie dies unter "Eigenschaften von Funktionssteckverbinder".

Anmerkung: Jeder Schnittstelle der Firewall wird ein encap-VLAN aus dem dynamischen AVS-Pool zugewiesen. Vergewissern Sie sich, dass keine Fehler vorliegen.

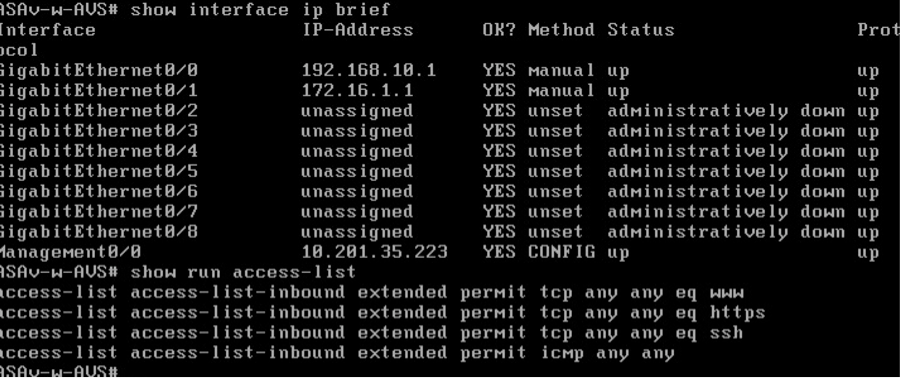

- Jetzt können Sie auch überprüfen, welche Informationen an die ASAv weitergeleitet wurden

- Unter den EPGs wird ein neuer Vertrag zugewiesen. Wenn Sie von nun an Änderungen an der Zugriffsliste vornehmen müssen, müssen die L4-L7-Dienstparameter der Provider-EPG geändert werden.

- In vCenter können Sie auch überprüfen, ob die Shadow-EPGs den einzelnen FW-Schnittstellen zugewiesen sind:

Für diesen Test kommunizierten die 2 EPGs mit Standardverträgen. Diese 2 EPGs befinden sich in verschiedenen Domänen und VRFs. Das Route Leaking zwischen den beiden wurde daher zuvor konfiguriert. Dies vereinfacht ein wenig, nachdem Sie das Servicediagramm eingefügt haben, da die FW das Routing und die Filterung zwischen den beiden EPGs einrichtet. Die zuvor für EPG und BD konfigurierte DG kann jetzt wie die Verträge entfernt werden. Nur der von den L4-L7 vorangetriebene Vertrag sollte unter den EPGs bleiben.

Wenn der Standardvertrag entfernt wird, können Sie bestätigen, dass der Datenverkehr jetzt über die ASAv fließt. Der Befehl show access-list sollte die Trefferanzahl für die Regel anzeigen, die jedes Mal erhöht wird, wenn der Client eine Anforderung an den Server sendet.

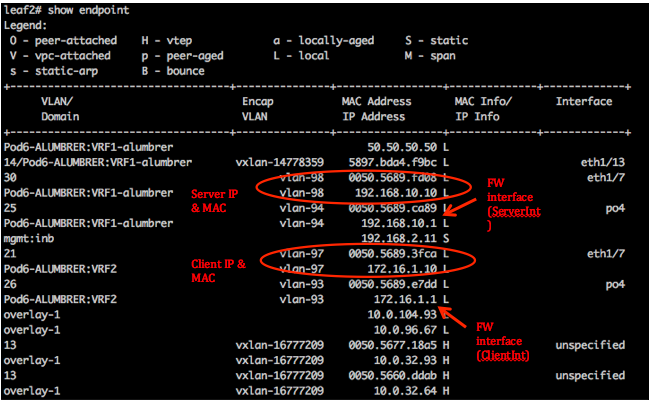

Auf dem Leaf sollten die Endpunkte der Client- und Server-VMs sowie der ASAv-Schnittstellen gelernt werden.

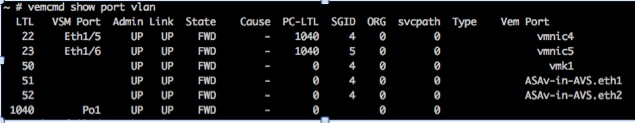

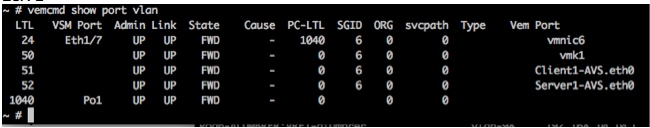

sehen Sie sich beide mit dem VEM verbundenen Firewall-Schnittstellen an.

ESX-1

ESX-2

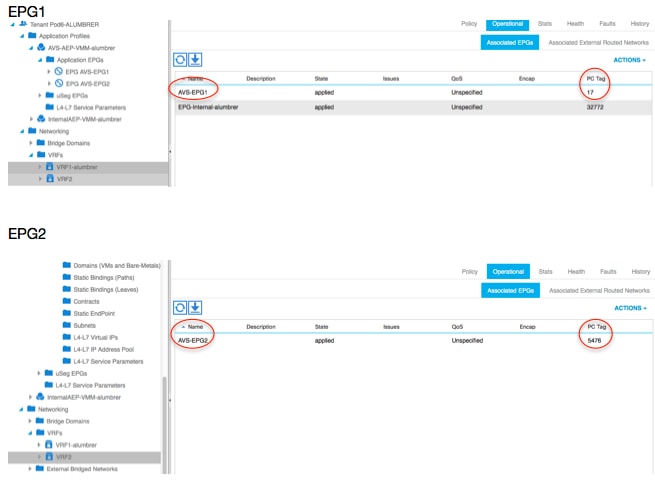

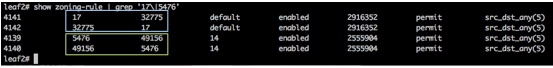

Schließlich können die Firewall-Regeln auch auf Leaf-Ebene überprüft werden, wenn die PC-Tags für Quell- und Ziel-EPGs bekannt sind:

Filter-IDs können mit den PC-Tags auf dem Leaf abgeglichen werden, um die FW-Regeln zu überprüfen.

Anmerkung: Die EPG PCTags/Sclass kommunizieren nie direkt. Die Kommunikation wird unterbrochen oder über die Schatten-EPGs miteinander verbunden, die durch die Einfügung eines L4-L7-Servicediagramms erzeugt werden.

Kommunikation zwischen Client und Server funktioniert.

Fehlerbehebung

VTEP-Adresse ist nicht zugewiesen

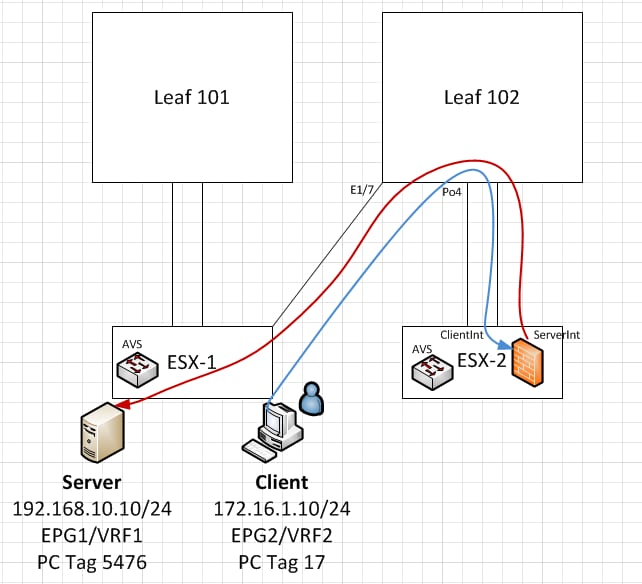

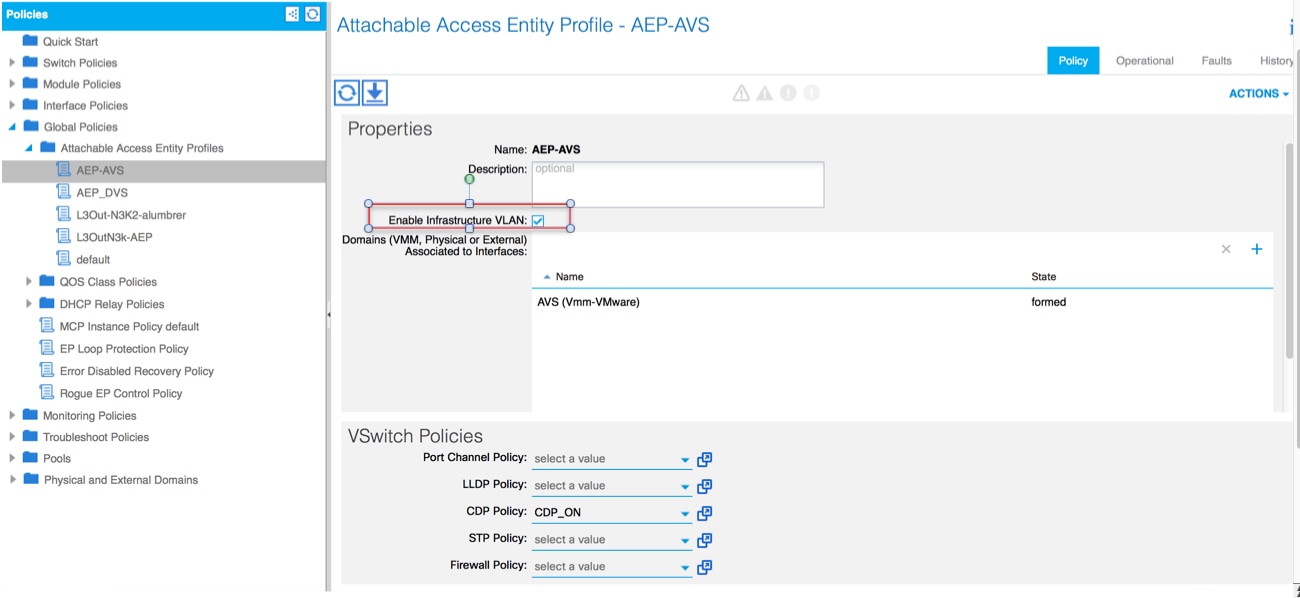

Überprüfen Sie, ob das Infrastruktur-VLAN unter AEP:

Nicht unterstützte Version

Überprüfen Sie, ob die VEM-Version korrekt ist, und unterstützen Sie das entsprechende ESXi VMWare-System.

~ # vem version Running esx version -1746974 x86_64 VEM Version: 5.2.1.3.1.10.0-3.2.1 OpFlex SDK Version: 1.2(1i) System Version: VMware ESXi 5.5.0 Releasebuild-1746974 ESX Version Update Level: 0

VEM- und Fabric-Kommunikation funktioniert nicht

- Check VEM status vem status - Try reloading or restating the VEM at the host: vem reload vem restart - Check if there’s connectivity towards the Fabric. You can try pinging 10.0.0.30 which is (infra:default) with 10.0.0.30 (shared address, for both Leafs) ~ # vmkping -I vmk1 10.0.0.30 PING 10.0.0.30 (10.0.0.30): 56 data bytes --- 10.0.0.30 ping statistics --- 3 packets transmitted, 0 packets received, 100% packet loss If ping fails, check: - Check OpFlex status - The DPA (DataPathAgent) handles all the control traffic between AVS and APIC (talks to the immediate Leaf switch that is connecting to) using OpFlex (opflex client/agent).

All EPG communication will go thru this opflex connection. ~ # vemcmd show opflex Status: 0 (Discovering) Channel0: 0 (Discovering), Channel1: 0 (Discovering) Dvs name: comp/prov-VMware/ctrlr-[AVS]-vCenterController/sw-dvs-129 Remote IP: 10.0.0.30 Port: 8000 Infra vlan: 3967 FTEP IP: 10.0.0.32 Switching Mode: unknown Encap Type: unknown NS GIPO: 0.0.0.0 you can also check the status of the vmnics at the host level: ~ # esxcfg-vmknic -l Interface Port Group/DVPort IP Family IP Address Netmask Broadcast MAC Address MTU TSO MSS Enabled Type vmk0 Management Network IPv4 10.201.35.219 255.255.255.0 10.201.35.255 e4:aa:5d:ad:06:3e 1500 65535 true STATIC vmk0 Management Network IPv6 fe80::e6aa:5dff:fead:63e 64 e4:aa:5d:ad:06:3e 1500 65535 true STATIC, PREFERRED vmk1 160 IPv4 10.0.32.65 255.255.0.0 10.0.255.255 00:50:56:6b:ca:25 1500 65535 true STATIC vmk1 160 IPv6 fe80::250:56ff:fe6b:ca25 64 00:50:56:6b:ca:25 1500 65535 true STATIC, PREFERRED ~ # - Also on the host, verify if DHCP requests are sent back and forth: ~ # tcpdump-uw -i vmk1 tcpdump-uw: verbose output suppressed, use -v or -vv for full protocol decode listening on vmk1, link-type EN10MB (Ethernet), capture size 96 bytes 12:46:08.818776 IP truncated-ip - 246 bytes missing! 0.0.0.0.bootpc > 255.255.255.255.bootps: BOOTP/DHCP, Request from 00:50:56:6b:ca:25 (oui Unknown), length 300 12:46:13.002342 IP truncated-ip - 246 bytes missing! 0.0.0.0.bootpc > 255.255.255.255.bootps: BOOTP/DHCP, Request from 00:50:56:6b:ca:25 (oui Unknown), length 300 12:46:21.002532 IP truncated-ip - 246 bytes missing! 0.0.0.0.bootpc > 255.255.255.255.bootps: BOOTP/DHCP, Request from 00:50:56:6b:ca:25 (oui Unknown), length 300 12:46:30.002753 IP truncated-ip - 246 bytes missing! 0.0.0.0.bootpc > 255.255.255.255.bootps: BOOTP/DHCP, Request from 00:50:56:6b:ca:25 (oui Unknown), length 300

An diesem Punkt kann festgestellt werden, dass die Fabric-Kommunikation zwischen dem ESXi-Host und dem Leaf nicht ordnungsgemäß funktioniert. Einige Verifizierungsbefehle können auf der Blattseite überprüft werden, um die Ursache zu ermitteln.

leaf2# show cdp ne

Capability Codes: R - Router, T - Trans-Bridge, B - Source-Route-Bridge

S - Switch, H - Host, I - IGMP, r - Repeater,

V - VoIP-Phone, D - Remotely-Managed-Device,

s - Supports-STP-Dispute

Device-ID Local Intrfce Hldtme Capability Platform Port ID

AVS:localhost.localdomainmain

Eth1/5 169 S I s VMware ESXi vmnic4

AVS:localhost.localdomainmain

Eth1/6 169 S I s VMware ESXi vmnic5

N3K-2(FOC1938R02L)

Eth1/13 166 R S I s N3K-C3172PQ-1 Eth1/13

leaf2# show port-c sum

Flags: D - Down P - Up in port-channel (members)

I - Individual H - Hot-standby (LACP only)

s - Suspended r - Module-removed

S - Switched R - Routed

U - Up (port-channel)

M - Not in use. Min-links not met

F - Configuration failed

-------------------------------------------------------------------------------

Group Port- Type Protocol Member Ports

Channel

-------------------------------------------------------------------------------

5 Po5(SU) Eth LACP Eth1/5(P) Eth1/6(P)Der ESXi verwendet zwei Ports, die über einen Po5 verbunden sind.

leaf2# show vlan extended VLAN Name Status Ports ---- -------------------------------- --------- ------------------------------- 13 infra:default active Eth1/1, Eth1/20 19 -- active Eth1/13 22 mgmt:inb active Eth1/1 26 -- active Eth1/5, Eth1/6, Po5 27 -- active Eth1/1 28 :: active Eth1/5, Eth1/6, Po5 36 common:pod6_BD active Eth1/5, Eth1/6, Po5 VLAN Type Vlan-mode Encap ---- ----- ---------- ------------------------------- 13 enet CE vxlan-16777209, vlan-3967 19 enet CE vxlan-14680064, vlan-150 22 enet CE vxlan-16383902 26 enet CE vxlan-15531929, vlan-200 27 enet CE vlan-11 28 enet CE vlan-14 36 enet CE vxlan-15662984Anhand der obigen Ausgabe kann festgestellt werden, dass das Infra-VLAN nicht zugelassen ist und nicht über die Uplink-Ports geleitet wird, die zum ESXi-Host (1/5-6) führen. Dies deutet auf eine Fehlkonfiguration hin, wenn die Schnittstellen-Richtlinie oder die Switch-Richtlinie auf dem APIC konfiguriert wurden.

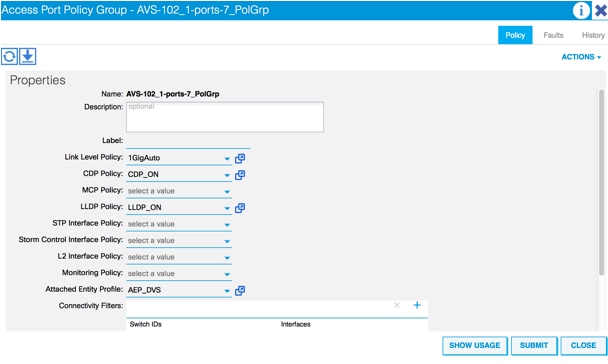

Prüfen Sie beide:

Zugriffsrichtlinien > Schnittstellenrichtlinien > Profile Zugriffsrichtlinien > Switch-Richtlinien > Profile

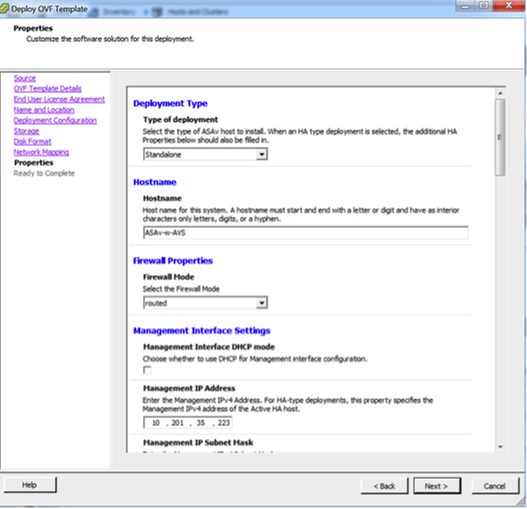

In diesem Fall werden die Schnittstellenprofile an den falschen AEP (altes AEP für DVS) angehängt, wie im Bild gezeigt:

Nach dem Einstellen des richtigen AEP für AVS können wir nun sehen, dass das Infra-VLAN über die entsprechenden Unlinks im Leaf angezeigt wird:

leaf2# show vlan extended

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

13 infra:default active Eth1/1, Eth1/5, Eth1/6,

Eth1/20, Po5

19 -- active Eth1/13

22 mgmt:inb active Eth1/1

26 -- active Eth1/5, Eth1/6, Po5

27 -- active Eth1/1

28 :: active Eth1/5, Eth1/6, Po5

36 common:pod6_BD active Eth1/5, Eth1/6, Po5

VLAN Type Vlan-mode Encap

---- ----- ---------- -------------------------------

13 enet CE vxlan-16777209, vlan-3967

19 enet CE vxlan-14680064, vlan-150

22 enet CE vxlan-16383902

26 enet CE vxlan-15531929, vlan-200

27 enet CE vlan-11

28 enet CE vlan-14

36 enet CE vxlan-15662984

and Opflex connection is restablised after restarting the VEM module:

~ # vem restart

stopDpa

VEM SwISCSI PID is

Warn: DPA running host/vim/vimuser/cisco/vem/vemdpa.213997

Warn: DPA running host/vim/vimuser/cisco/vem/vemdpa.213997

watchdog-vemdpa: Terminating watchdog process with PID 213974

~ # vemcmd show opflex

Status: 0 (Discovering)

Channel0: 14 (Connection attempt), Channel1: 0 (Discovering)

Dvs name: comp/prov-VMware/ctrlr-[AVS]-vCenterController/sw-dvs-129

Remote IP: 10.0.0.30 Port: 8000

Infra vlan: 3967

FTEP IP: 10.0.0.32

Switching Mode: unknown

Encap Type: unknown

NS GIPO: 0.0.0.0

~ # vemcmd show opflex

Status: 12 (Active)

Channel0: 12 (Active), Channel1: 0 (Discovering)

Dvs name: comp/prov-VMware/ctrlr-[AVS]-vCenterController/sw-dvs-129

Remote IP: 10.0.0.30 Port: 8000

Infra vlan: 3967

FTEP IP: 10.0.0.32

Switching Mode: LS

Encap Type: unknown

NS GIPO: 0.0.0.0

Zugehörige Informationen

Installation des virtuellen Switches

Cisco Systems, Inc. Cisco Application Virtual Switch Installation Guide, Version 5.2(1)SV3(1.2)Bereitstellung der ASAv mit VMware

Cisco Systems, Inc. Cisco Adaptive Security Virtual Appliance (ASAv) - Kurzreferenz, 9.4

Whitepaper: Service Graph Design mit Cisco Application Centric Infrastructure

Whitepaper: Service Graph Design mit Cisco Application Centric Infrastructure

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

11-Apr-2016

|

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Aida LumbrerasCisco Advanced Services-Techniker

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback