Sicherheit für kritische Infrastruktur und Industrieprozesse

Von OT-Transparenz über Zero-Trust-Segmentierung bis hin zu hochentwickelter Erkennung – mit dieser umfassenden Plattform führen Sie IT- und OT-Cybersicherheit zusammen.

Klarheit über den Cybersecurity-Status industrieller Umgebungen

Inventarisieren Sie Ihre OT/ICS-Ressourcen und deren Verhalten mühelos mit Lösungen, die Ihr Netzwerk als Sensor nutzen und so lückenlose Transparenz skalierbar gewährleisten und Ihnen die nötigen Einblicke vermitteln, um Ihre Angriffsfläche zu verkleinern.

Kontrolle und Absicherung von OT-Remote-Zugriff

In Ihre Netzwerk-Hardware integrierter, benutzerfreundlicher und sicherer Remote-Zugriff aus der Cloud schiebt Schatten-IT einen Riegel vor und ermöglicht es Ihren OT-Teams, industrielle Ressourcen von überall aus zu managen.

Schutz für Ihre Betriebsabläufe

Unterbinden Sie die Ausbreitung von Bedrohungen durch die Einrichtung von Gruppen und Kanälen („Zones and Conduits“) nach ISA/IEC 62443. Mittels Durchsetzung über Ihr Netzwerk implementieren Sie so mühelos eine Strategie zur Zero-Trust-Mikrosegmentierung.

IT- und OT-übergreifende Erkennung und Blockierung von Bedrohungen

IT-Security-Tools liefern Ihnen OT-Einblicke, anhand derer Sie Bedrohungen über Ihre IT- und OT-Umgebungen aufspüren, untersuchen und beseitigen können – all dies von einer zentralen Konsole aus.

Alles für Ihren Weg zu industrieller Cybersicherheit

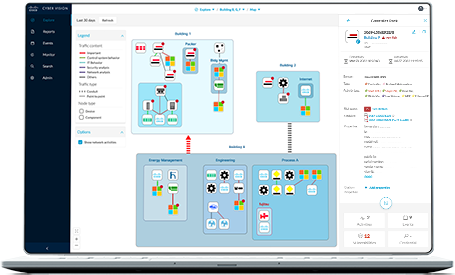

Cisco Cyber Vision

Dank umfassendem Einblick in Ihre OT- und ICS-Ressourcen erhalten Sie Klarheit über Ihren OT-Sicherheitsstatus, erkennen Bedrohungen leichter und setzen Best Practices für Cybersicherheit um.

Cisco Secure Equipment Access (SEA)

Steuern Sie den Remote-Zugang zu Ihren OT-/ICS-Ressourcen anhand von Zero-Trust-Netzwerkzugriff (ZTNA), der speziell für OT konzipiert wurde und sich mühelos skalieren lässt.

Cisco Secure Firewall

Richten Sie eine industrielle demilitarisierte Zone (IDMZ) ein, schieben Sie Zero-Day-Angriffen einen Riegel vor und segmentieren Sie Ihr Industrienetzwerk für optimalen Schutz Ihrer OT- und IT-Bereiche.

Cisco Identity Services Engine (ISE)

Setzen Sie Gruppen und Kanäle nach ISA 99 und IEC 62443 durch und kontrollieren Sie den Zugriff auf OT-Ressourcen anhand eines Zero-Trust-Frameworks zur Mikrosegmentierung.

Cisco XDR und Splunk

Führen Sie IT- und OT-Daten in einer zentralen Sicht zusammen, mit der Sie Ereignisse effektiver korrelieren, komplexe Bedrohungen aufdecken und die Reaktion darauf über Ihren gesamten Security-Stack hinweg orchestrieren.

Sicherheit für Ihre OT/ICS mit Ihrer bestehenden Ausrüstung

OT-Cybersicherheit integriert in Switches und Router

Nutzen Sie Ihr Netzwerk sowohl als Sensor als auch als Durchsetzungsinstanz. Implementieren Sie ICS-Sicherheit, die mehr sieht, mehr kann und sich einfach skalieren lässt.

Absicherung von Industrieprozessen mit Ihren IT-Security-Lösungen

Schützen Sie Ihre OT/ICS wie auch Ihre IT mit Ihren Security-Lösungen von Cisco.

Nutzung Ihrer bestehenden Security-Tools

Integrieren Sie Drittanbieter-Tools nahtlos. Cisco Industrial Threat Defense ist modular aufgebaut und mit Ihren bestehenden Lösungen integrierbar.

Sichere IoT-Netzwerke, maßgefertigt für Ihre Industrie

Sparen Sie bei Software und Lizenzierung

Cisco Enterprise Agreement

Eine Lizenzvereinbarung für Ihre gesamte Cisco Software

Sichern Sie sich alle Cisco IoT-Netzwerkgeräte und -Softwarelizenzen, die Sie jemals benötigen, mit einer einfachen, portfolioübergreifenden Vereinbarung.

Cisco Customer Experience Services

Orientierungshilfe von NetzwerkexpertInnen

Erzielen Sie operative Spitzenleistungen, indem Sie Risiken reduzieren, die Transformation beschleunigen und Ihr Netzwerk mit fachkundiger Anleitung, validierten Designs, Best Practices und bewährten Prozessen optimieren.