تكوين ISE BYOD مع SSID أحادي ومزدوج في ISE 3.3

خيارات التنزيل

-

ePub (7.1 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف المستند كيفية تكوين مشاكل BYOD على ISE واستكشاف أخطائها وإصلاحها.

الخلفية

BYOD هي ميزة تمكن المستخدم من تركيب أجهزته الشخصية على ISE حتى يتمكن المستخدم من إستخدام مورد الشبكة على البيئة. كما أنه يساعد مسؤول الشبكة على منع المستخدم من الوصول إلى المورد الهام من الأجهزة الشخصية.

بخلاف تدفق الضيف حيث تتم مصادقة الجهاز مع صفحة Guest باستخدام المتجر الداخلي أو Active Directory على ISE. يسمح BYOD لمسؤول الشبكة بتثبيت ملف تعريف نقطة نهاية على نقطة النهاية لاختيار نوع أسلوب EAP. في سيناريوهات مثل EAP-TLS، يتم توقيع شهادة العميل من قبل ISE نفسه لإنشاء ثقة بين نقطة النهاية و ISE.

المتطلبات الأساسية

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- وحدة التحكم في WLC

- معرفة أساسية ب ISE

المكون المستخدم

ولا تقتصر هذه الأجهزة المستخدمة على إصدار واحد محدد لتدفق BYOD:

- وحدة التحكم اللاسلكية Catalyst 9800-CL (17.12.3)

- الجهاز الظاهري ISE (3.3)

ما هو SSID الفردي و SSID المزدوج BYOD على ISE؟

SSID BYOD واحد

في إعداد SSID BYOD واحد، يقوم المستخدمون بتوصيل أجهزتهم الشخصية مباشرة بالشبكة اللاسلكية للشركة. تحدث عملية الإدراج على نفس SSID، حيث يسهل ISE تسجيل الأجهزة والإمداد وتنفيذ السياسة. يعمل هذا النهج على تبسيط تجربة المستخدم ولكنه يتطلب إمكانات مدمجة آمنة وأساليب مصادقة مناسبة لضمان أمان الشبكة.

SSID BYOD مزدوج

في إعداد SSID BYOD المزدوج، يتم إستخدام SSIDs منفصلة: أحدهما للالتحاق (وصول غير مؤمن أو مقيد) والآخر للوصول إلى شبكة الشركة. يتصل المستخدمون في البداية ب SSID الواردة، ويكتملون تسجيل الأجهزة وتوفيرها عبر ISE، ثم يتبادلون الاتصال ب SSID الشركة الآمن للوصول إلى الشبكة. وهذا يوفر طبقة إضافية من الأمان من خلال فصل حركة المرور الواردة إلى الموقع عن حركة مرور الإنتاج.

تكوين وحدة التحكُّم في شبكة LAN اللاسلكية (WLC)

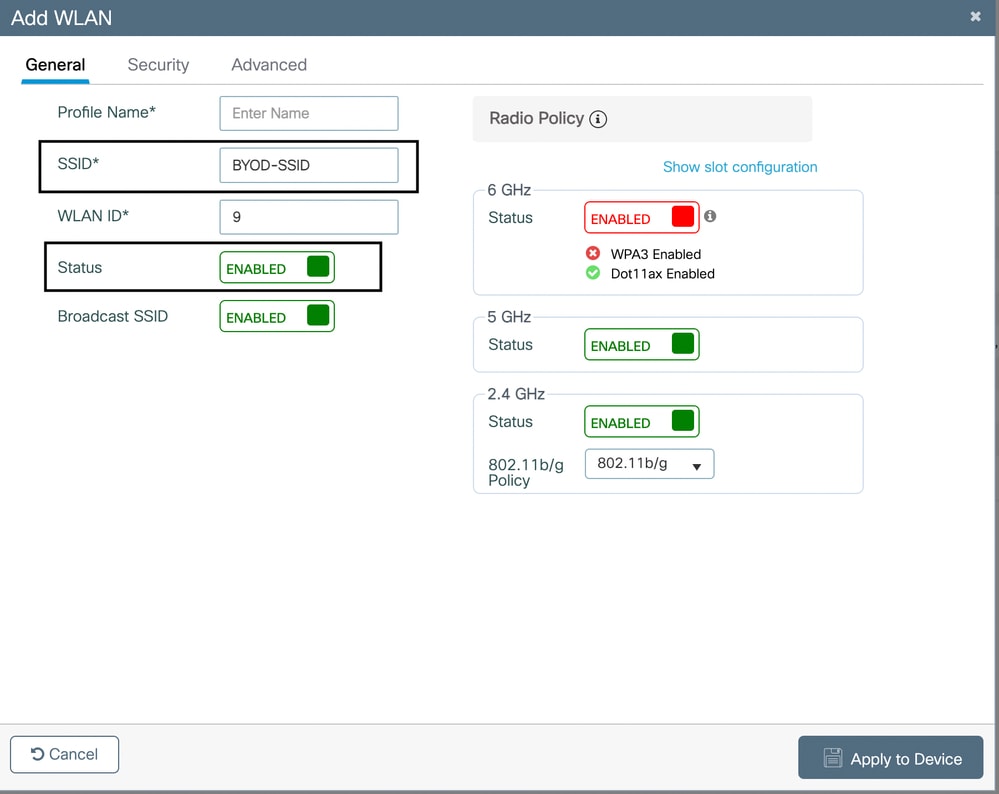

إنشاء شبكة WLAN ل CWA

- انتقل إلى التكوين > العلامات وملفات التعريف > شبكات WLAN.

- انقر على إضافة لإنشاء شبكة WLAN جديدة.

- قم بتعيين اسم شبكة WLAN و SSID (على سبيل المثال، BYOD-WiFi).

- قم بتمكين شبكة WLAN.

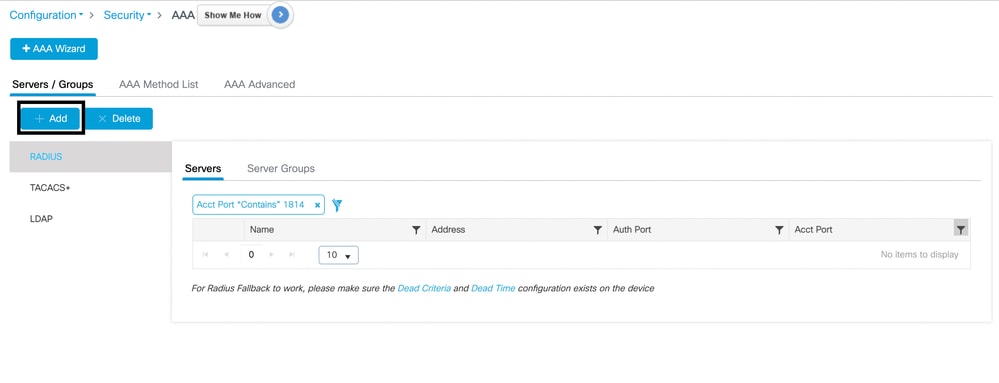

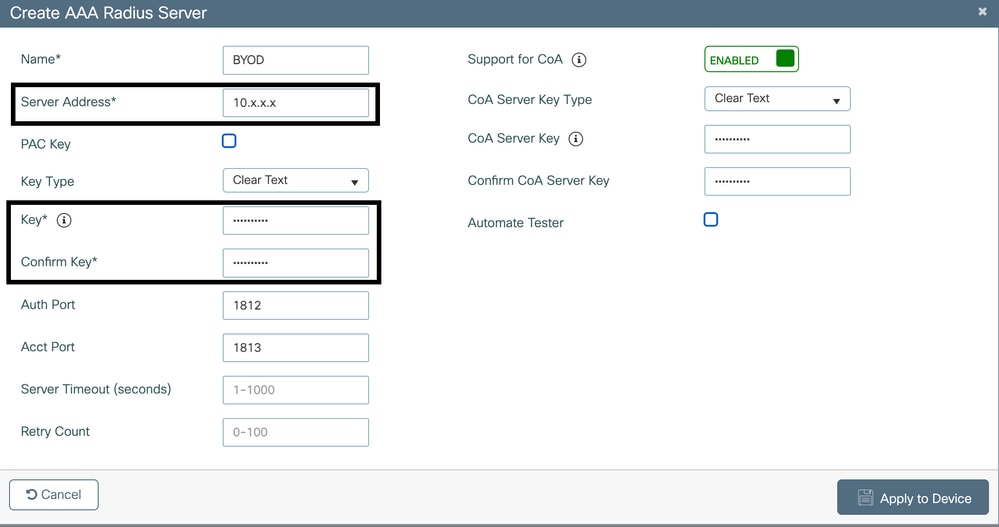

تكوين خوادم RADIUS

- انتقل إلى التكوين > التأمين > AAA > RADIUS > الخوادم.

- انقر فوق إضافة لتكوين ISE كخادم RADIUS:

- خادم IP: عنوان IP الخاص ب ISE.

- سر مشترك: طابق السر المشترك المكون على ISE.

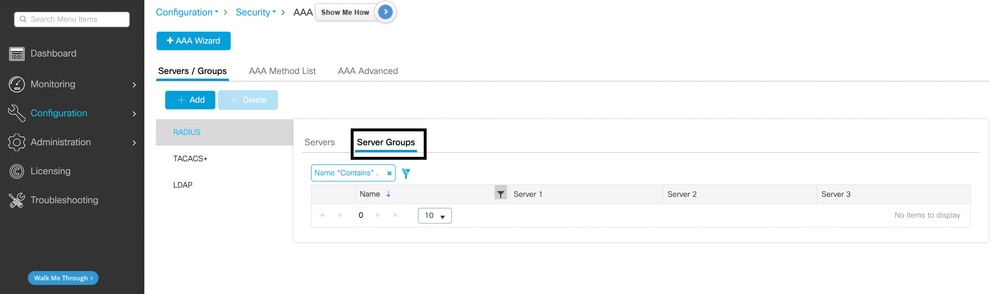

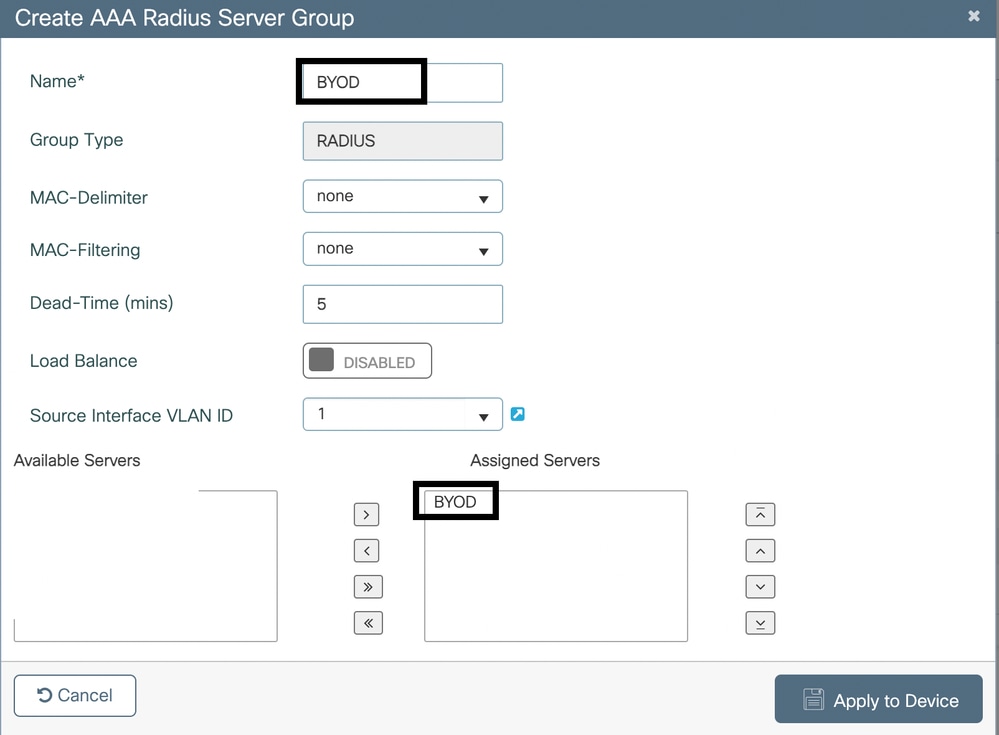

تكوين خوادم AAA

- انتقل إلى التكوين > الأمان > AAA > الخوادم/المجموعات.

- قم بتعيين خادم RADIUS إلى مجموعة خوادم جديدة أو موجودة.

تكوين سياسات الأمان للشبكة المحلية اللاسلكية (WLAN)

-

انتقل إلى التكوين > علامات وملفات التعريف > شبكات WLAN. قم بتحرير شبكة WLAN التي تم إنشاؤها مسبقا.

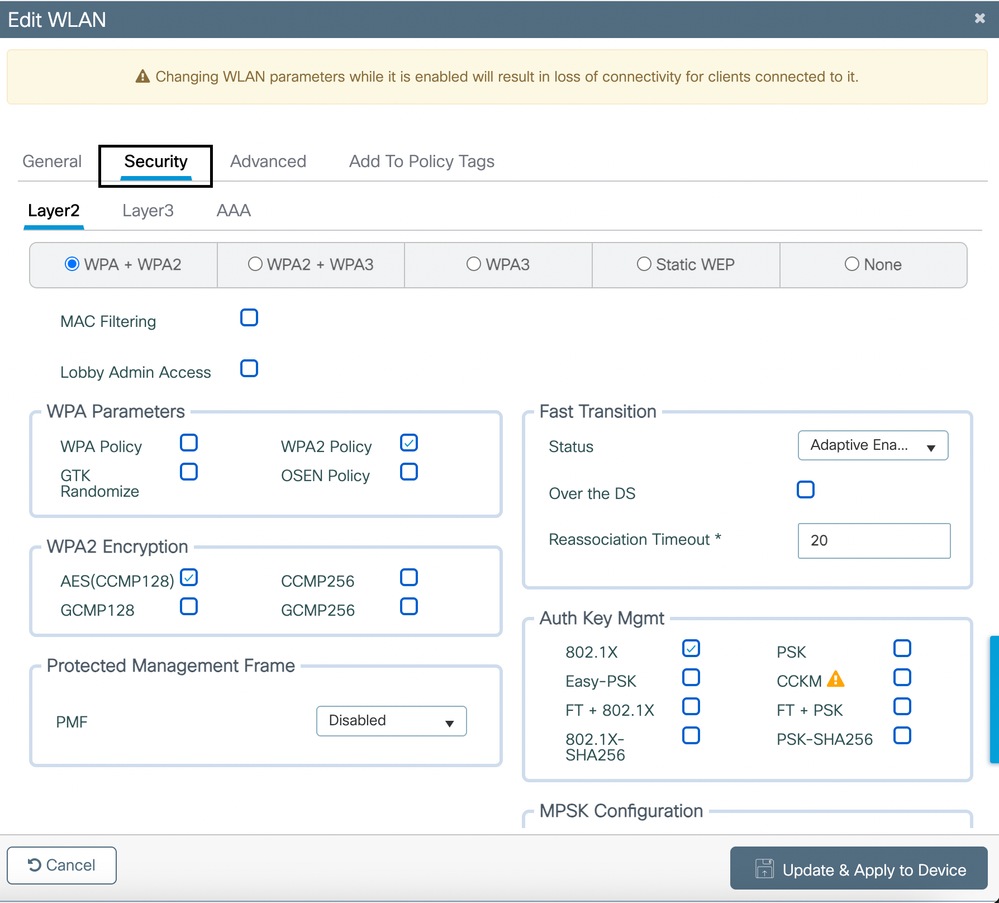

- تحت التأمين > صفحة الطبقة 2:

- تمكين WPA+WPA2

- ضبط AES(CCMP128) تحت تشفير WPA2

- إدارة مفتاح المصادقة حسب 802.1X

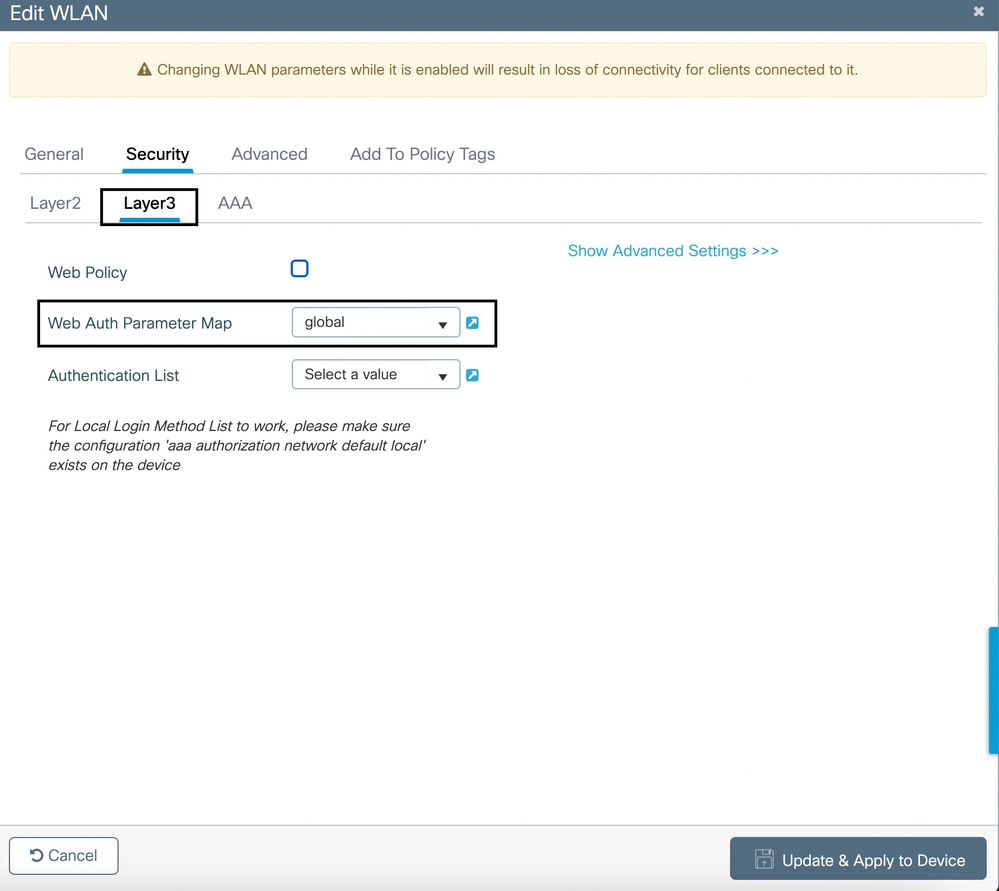

- تحت علامة التبويب أمان > الطبقة 3، حدد عام من القائمة المنسدلة لمخطط معلمات مصادقة الويب.

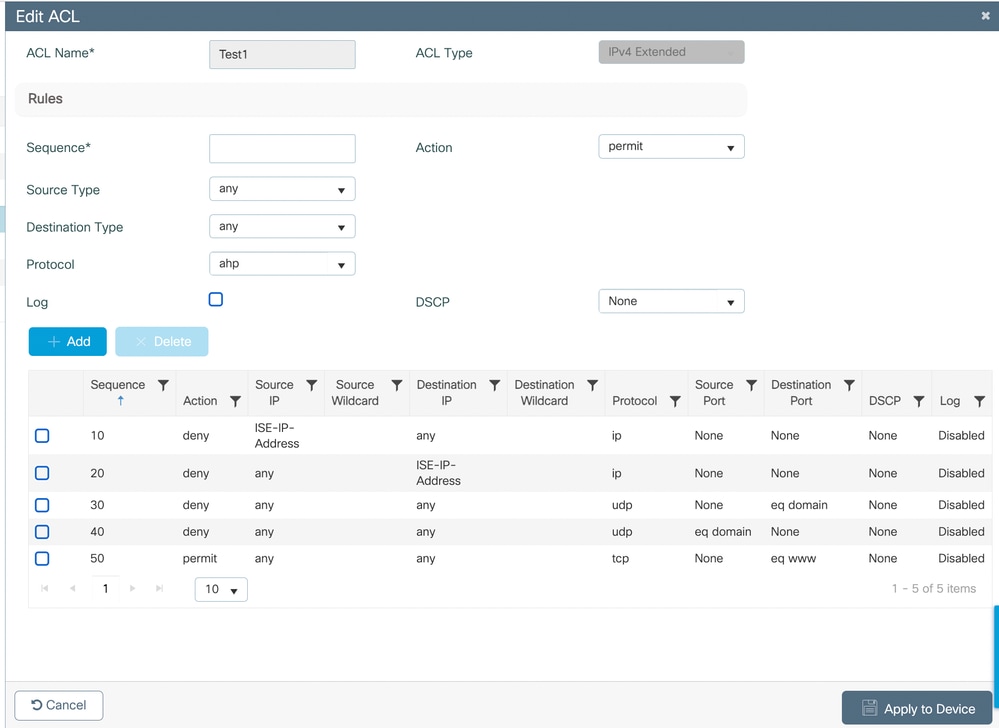

تكوين قائمة التحكم في الوصول (ACL) للمصادقة المسبقة

إنشاء قائمة تحكم في الوصول (ACL) للسماحعمليات إعادة التوجيه:

- حركة مرور DNS.

- HTTP/HTTPS إلى بوابة ISE.

- أي خدمات خلفية مطلوبة.

وللقيام بذلك:

- انتقل إلى التكوين > الأمان > قوائم التحكم في الوصول > قوائم التحكم في الوصول.

- إنشاء قائمة تحكم في الوصول (ACL) جديدة باستخدام القواعد للسماح بحركة المرور الضرورية.

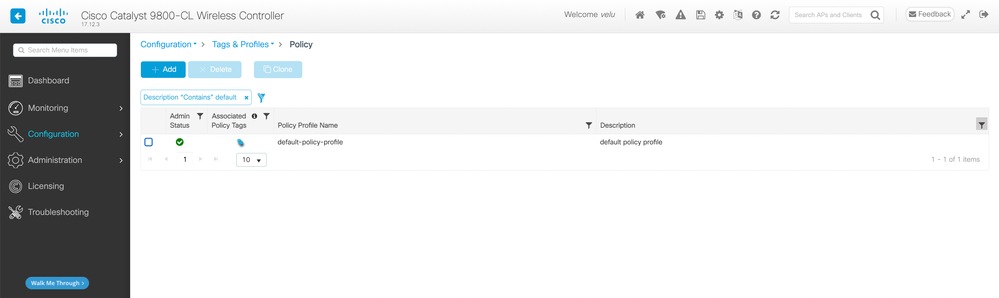

تكوين ملف تعريف النهج

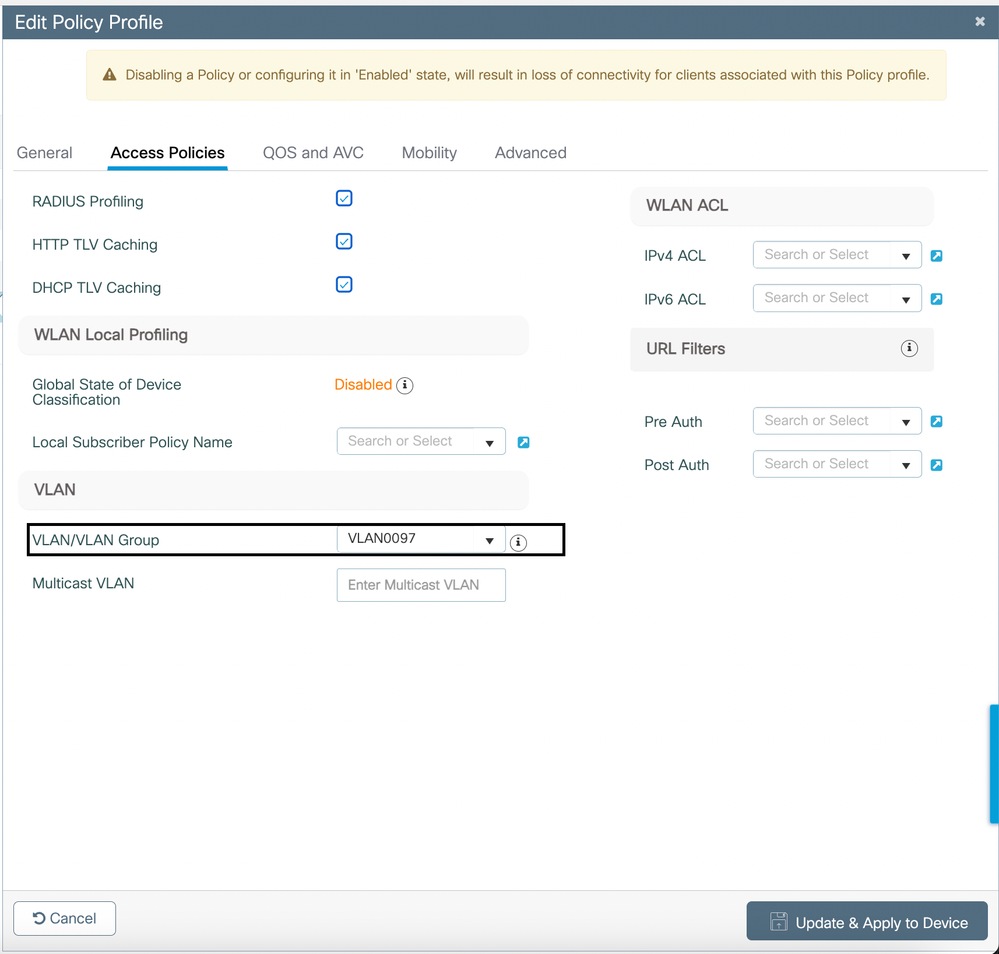

- انتقل إلى التكوين > العلامات وملفات التعريف > السياسة. يمكنك إنشاء النهج الافتراضي أو إستخدامه

- تعيين شبكة VLAN المناسبة ضمن سياسات الوصول

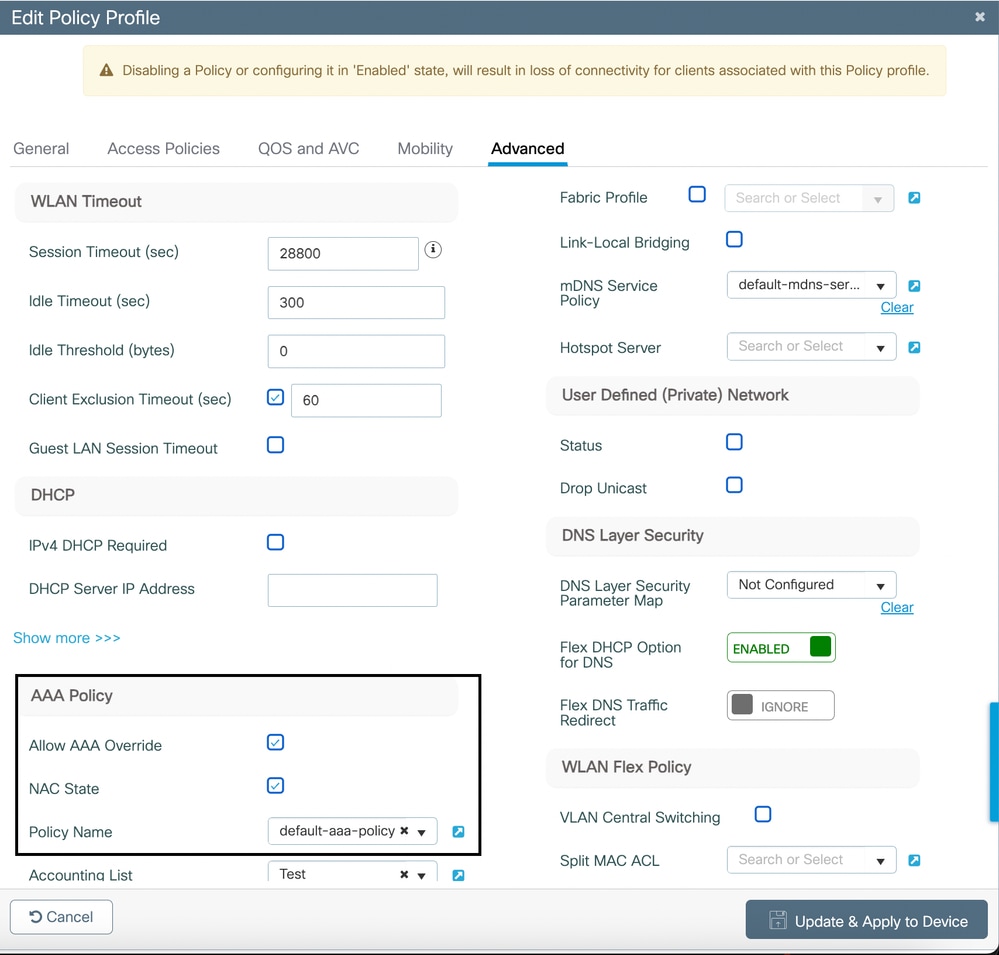

3. مكن أيضا السماح بتجاوز AAA وحالة NAC ضمن خيارات متقدمة من السياسة.

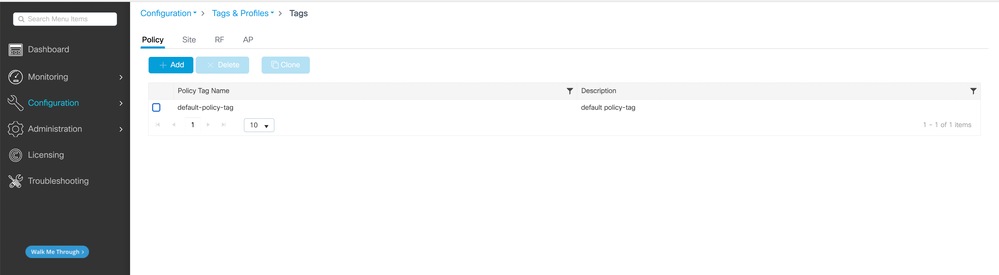

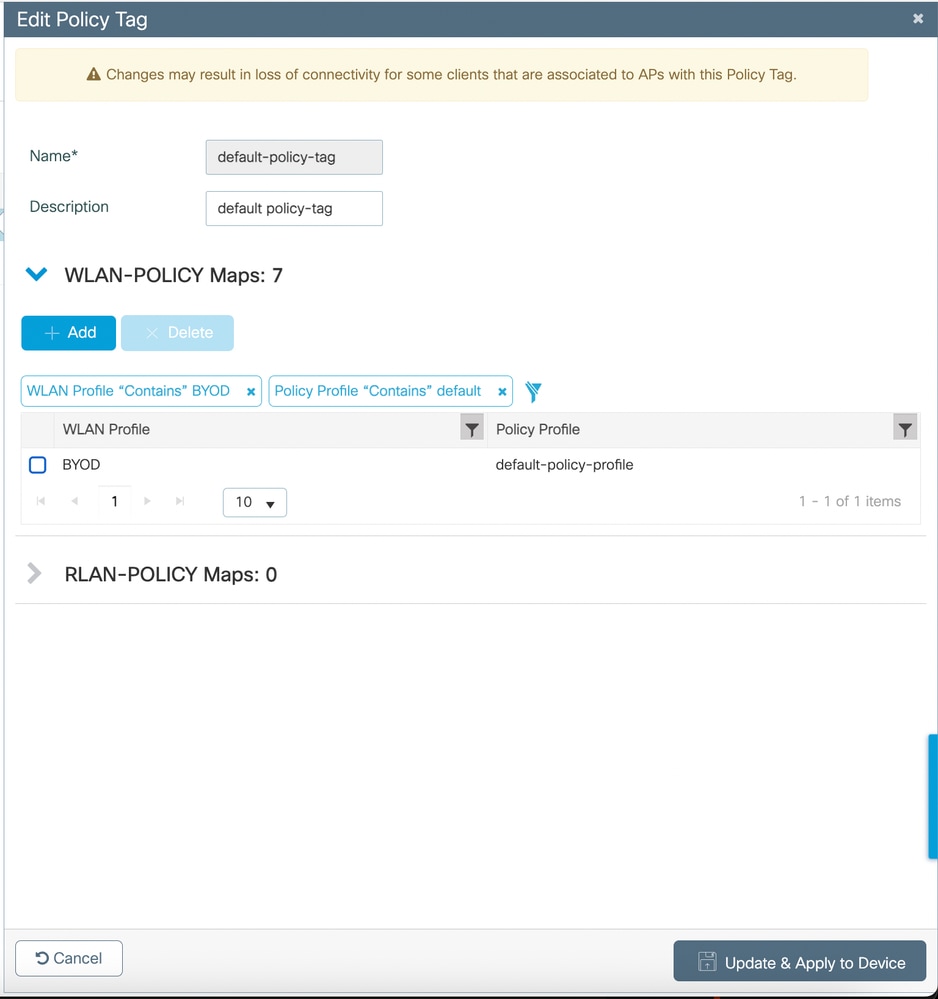

تطبيق العلامات والنشر

- انتقل إلى التكوين > علامات تمييز وتوصيفات > علامات تمييز.

- قم بإنشاء أو تحرير علامة لتضمين WLAN وملف تعريف السياسة.

- قم بتخصيص العلامة لنقاط الوصول.

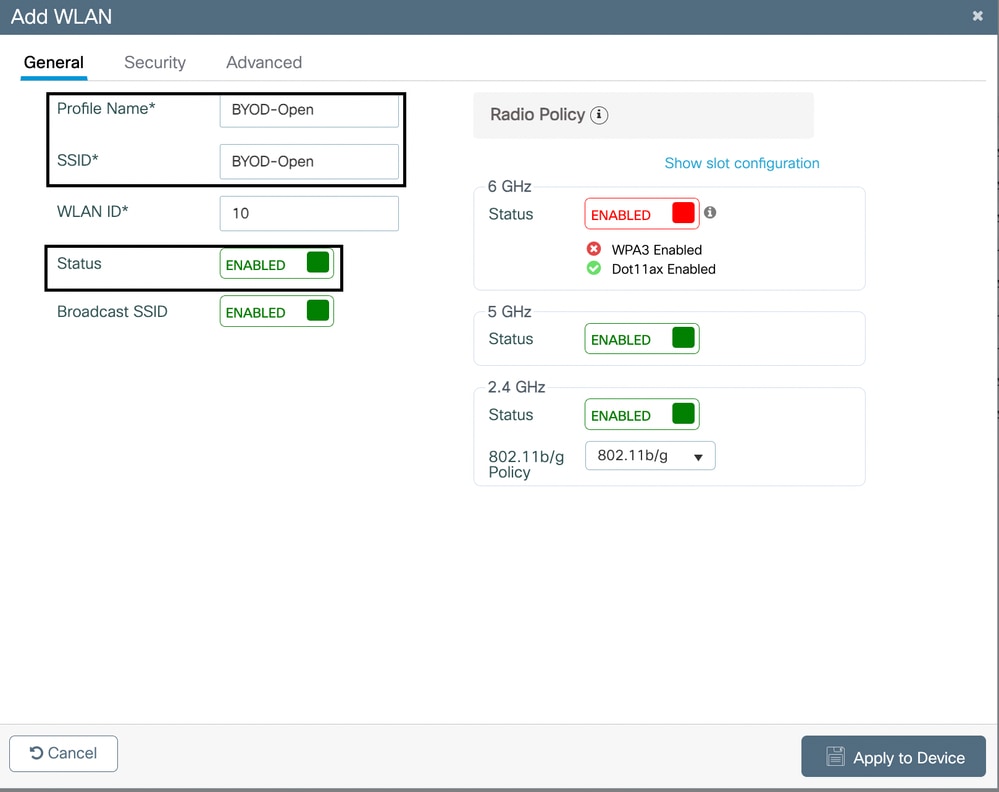

تكوين SSID مفتوح/ غير آمن

لا يتم إنشاء SSID المفتوح إلا عندما تقرر أن يكون لديك تكوين SSID BYOD مزدوج في بيئتك.

- انتقل إلى التكوين > العلامات وملفات التعريف > شبكات WLAN. انقر فوق الزر إضافة.

- أدخل اسم SSID ضمن علامة التبويب "عام" وقم بتمكين زر WLAN.

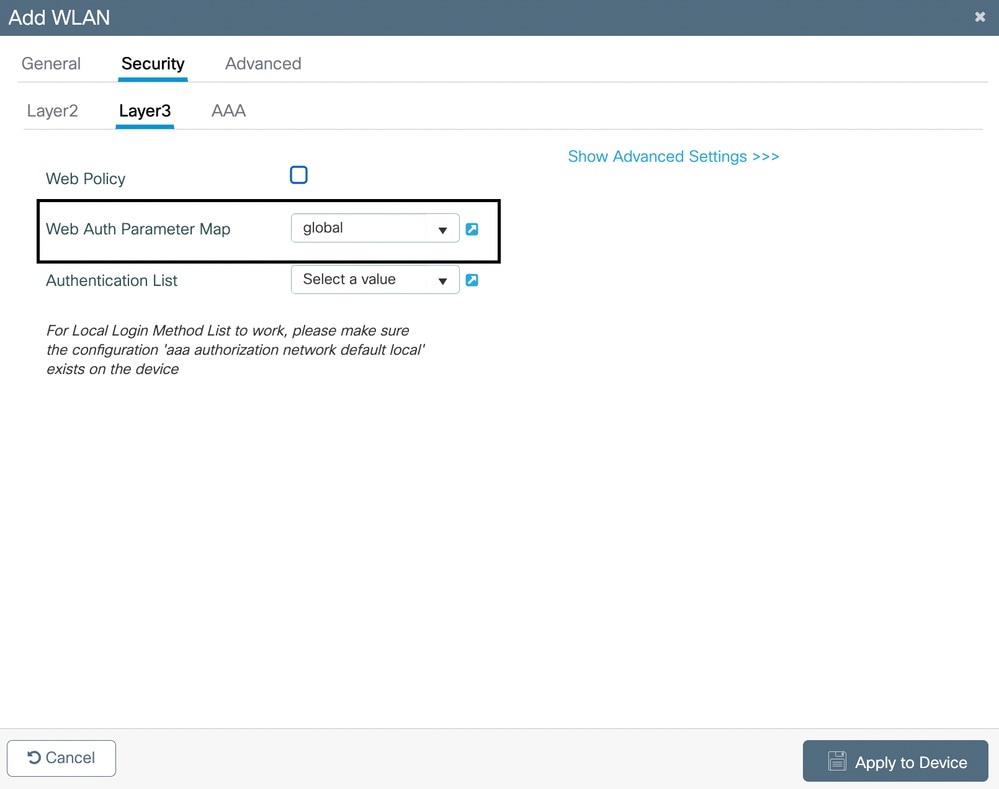

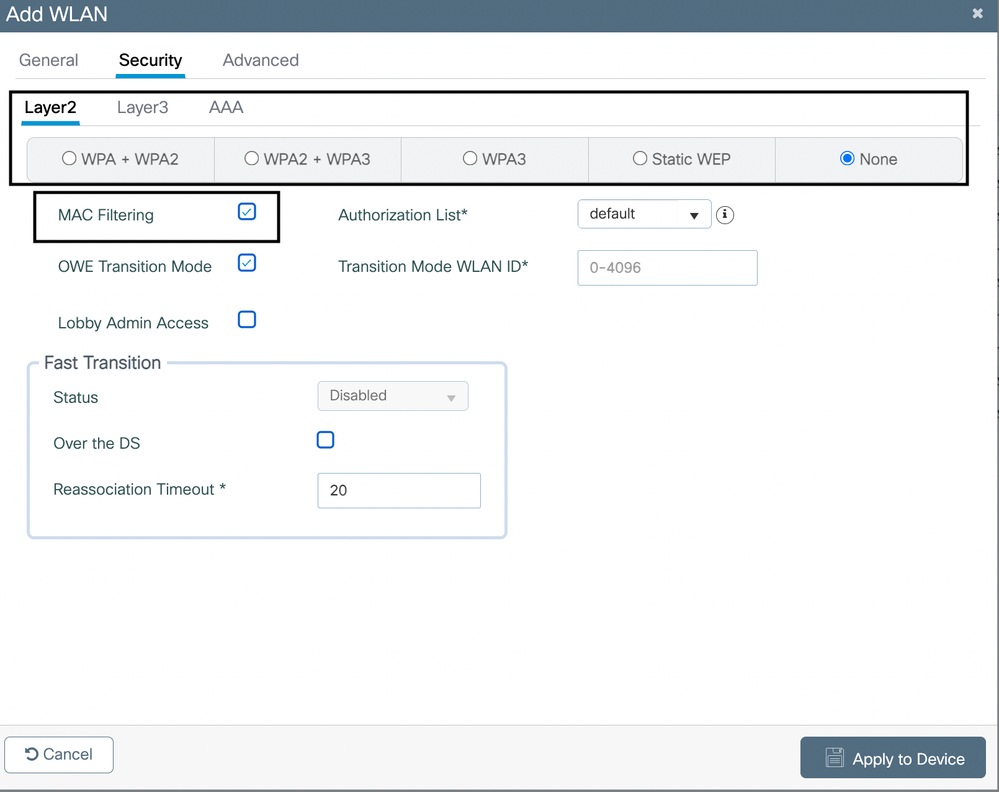

3. انقر فوق علامة التبويب الأمان من نفس الإطار. حدد زر لاشيء لاسلكي وقم بتمكين تصفية MAC.

4. في الطبقة 3 تحت الأمان، حدد الإعداد العام لمخطط معلمات مصادقة الويب. إذا كان لديك أي ملف تعريف مصادقة ويب آخر تم تكوينه على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)، فيمكنك أيضا تعيينه هنا:

تكوين ISE

المتطلبات الأساسية

- تأكد من تثبيت Cisco ISE وترخيصها لوظيفة BYOD.

- قم بإضافة عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) الخاص بك إلى ISE كجهاز شبكة باستخدام سر RADIUS المشترك.

الشهادات

- قم بتثبيت شهادة خادم صالحة على ISE لتجنب تحذيرات أمان المستعرض.

- تأكد من أن الشهادة موثوق بها من خلال نقاط النهاية (موقع من مرجع مصدق معروف أو مرجع مصدق داخلي ذي جذر موثوق).

تكوين DNS

- تأكد من حل DNS لاسم مضيف ISE لمدخل BYOD.

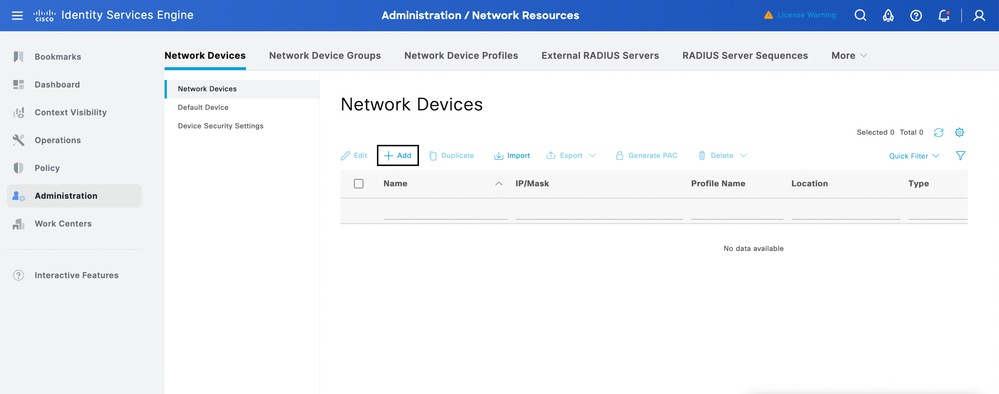

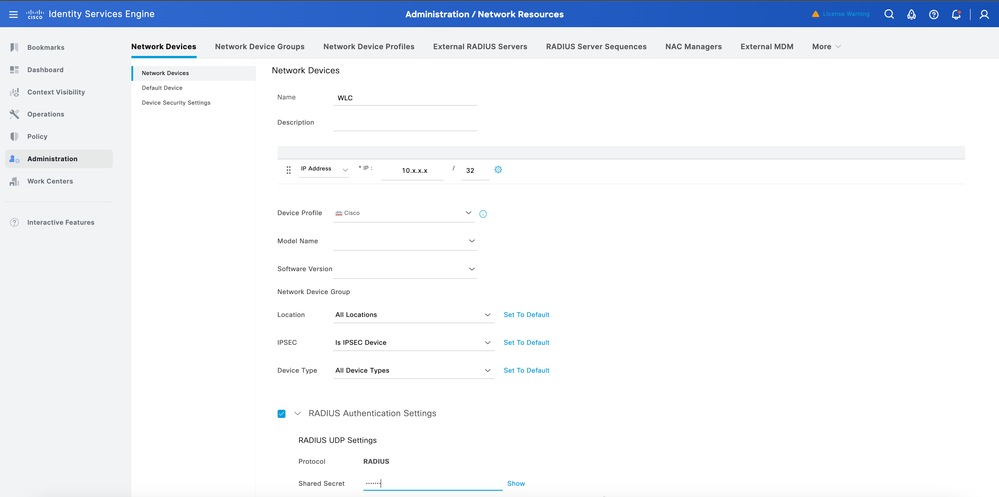

تكوين جهاز شبكة ISE

- سجل الدخول إلى واجهة مستخدم ويب ISE.

- انتقل إلى إدارة > موارد الشبكة > أجهزة الشبكة.

3.أضف عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لديك كجهاز شبكة:

- الاسم: أدخل اسم عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

- عنوان IP: أدخل عنوان IP الخاص بإدارة WLC.

- سر RADIUS المشترك: أدخل نفس السر المشترك كما تم تكوينه على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

- انقر فوق إرسال.

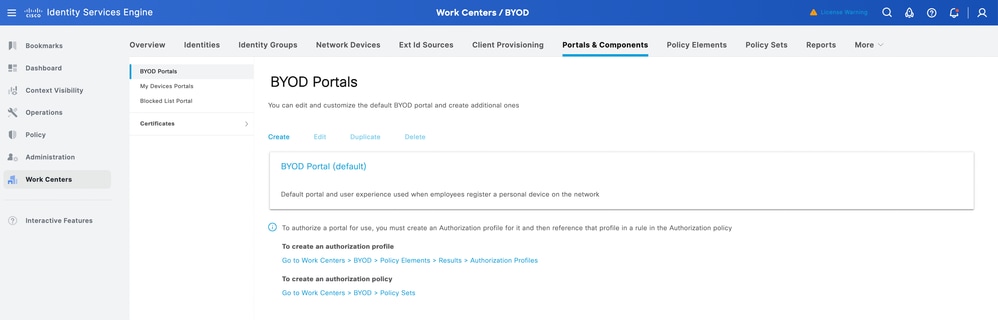

إنشاء مدخل BYOD

- انتقل إلى مراكز العمل > BYOD > الإعدادات > البوابات والمكونات > بوابات BYOD.

- انقر فوق إضافة لإنشاء مدخل BYOD أو يمكنك إستخدام المدخل الافتراضي الموجود على ISE.

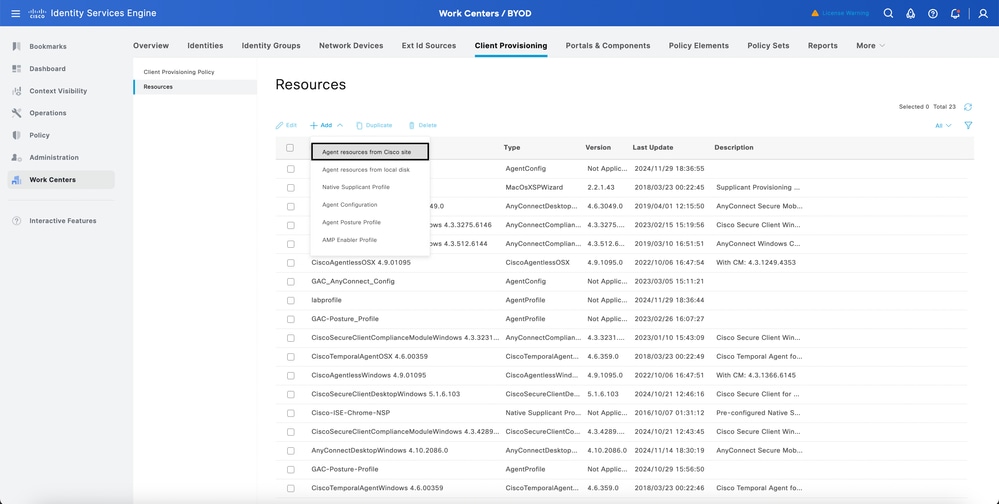

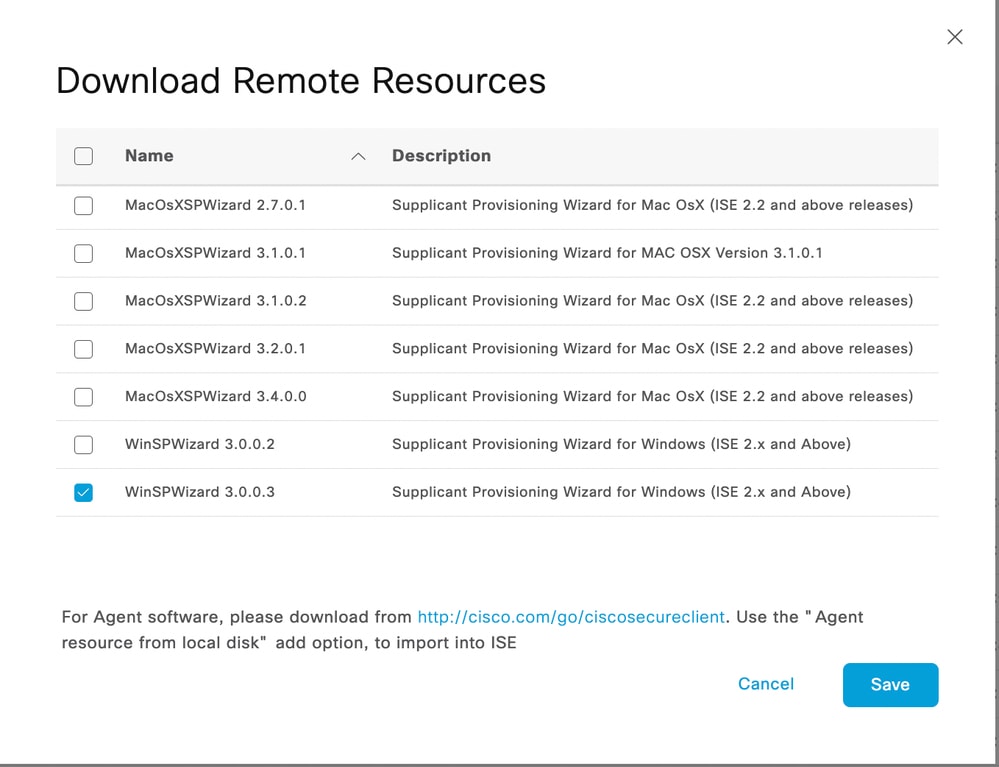

تنزيل أحدث إصدار من Cisco IOS®

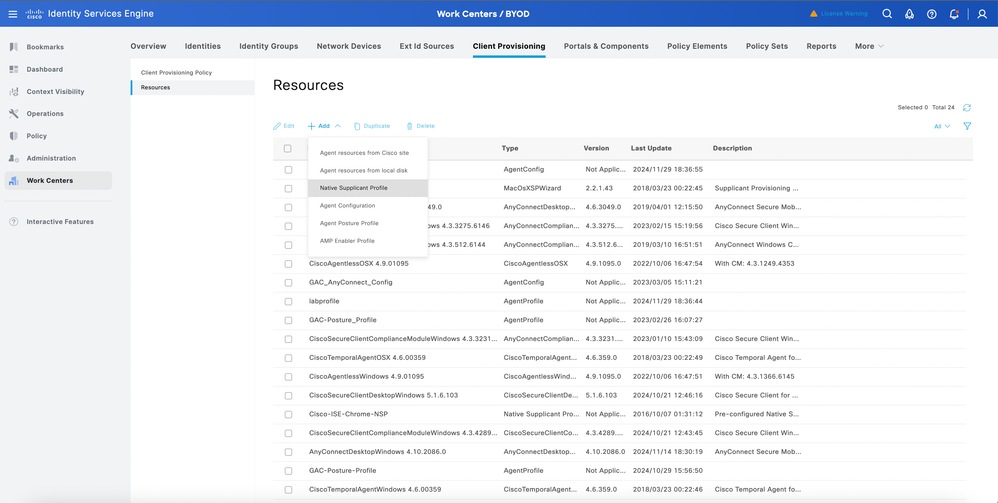

- انتقل إلى مراكز العمل > BYOD > إمداد العميل > الموارد.

- انقر فوق الزر إضافة وحدد موارد الوكيل من موقع Cisco.

3. في قائمة البرامج، حدد أحدث إصدار من Cisco IOS المراد تنزيله.

ملاحظة: يتم تنزيل برنامج Cisco IOS على ISE لنقاط النهاية ل Windows و MacOS. بالنسبة لنظام التشغيل Apple iPhone IOS، فإنه يستخدم ملحقا أصليا لتوفير الجهاز ولجهاز يعمل بنظام التشغيل Android، فلديك مساعد إعداد الشبكة الذي يحتاج إلى تنزيله من متجر Play.

إنشاء ملف تعريف نقطة نهاية

1. انتقل إلى مراكز العمل > BYOD > إمداد العملاء > الموارد.

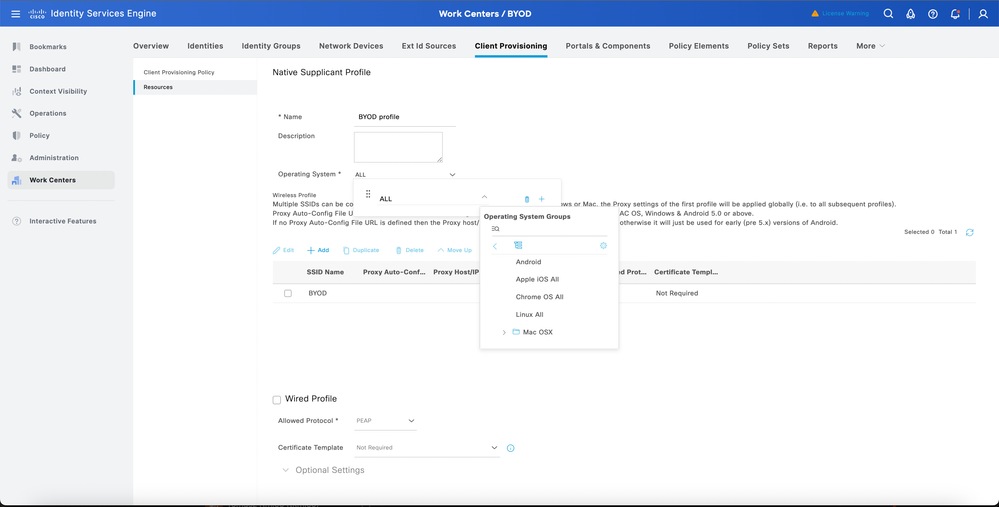

2. انقر فوق إضافة، حدد ملف تعريف المطالب الأصلي من القائمة المنسدلة.

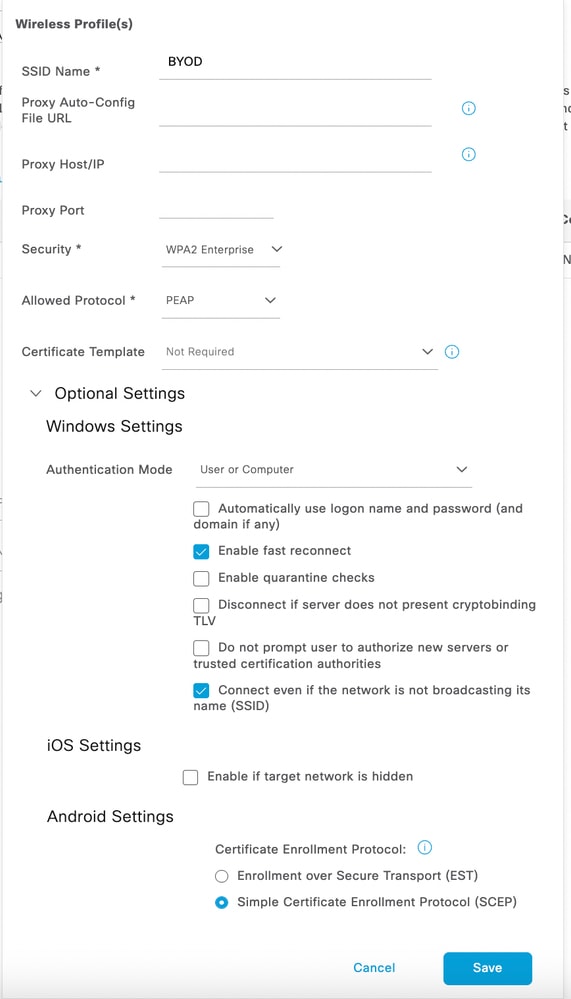

3. تحت القائمة المنسدلة نظام التشغيل، يرجى تحديد نظام التشغيل المطلوب الذي ترغب في وضعه على الجهاز أو يمكنك تعيينه على أنه الكل لكل نقاط النهاية على اللوحة في بيئتك:

4. انقر فوق إضافة من الصفحة لإنشاء ملف تعريف نقطة النهاية لتكوين 802.1X لنقطة النهاية:

ملاحظة: بناء على متطلباتك، يرجى تكوين ملف تعريف نقطة النهاية لنقطة النهاية على بيئتك. يتيح لنا توصيف نقاط النهاية تكوين EAP-PEAP، EAP-TLS.

5. انقر فوق حفظ، ثم إرسال على ملف تعريف نقطة النهاية.

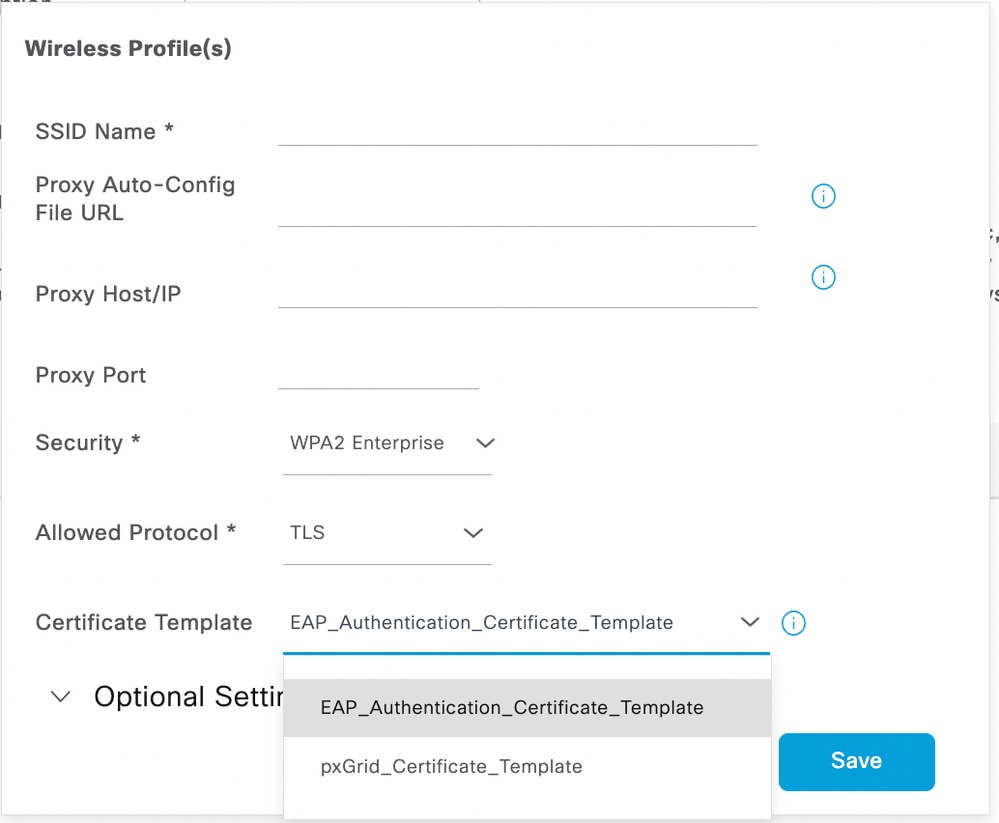

قالب الشهادة

تم تكوين ملف تعريف نقطة النهاية مسبقا لتنفيذ EAP-TLS. يجب إضافة قالب شهادة إلى ملف التعريف. بشكل افتراضي، يحتوي ISE على قوالب معرفة مسبقا يمكن إختيارها من القائمة المنسدلة.

لإنشاء قالب شهادة جديد، اتبع الخطوات التالية:

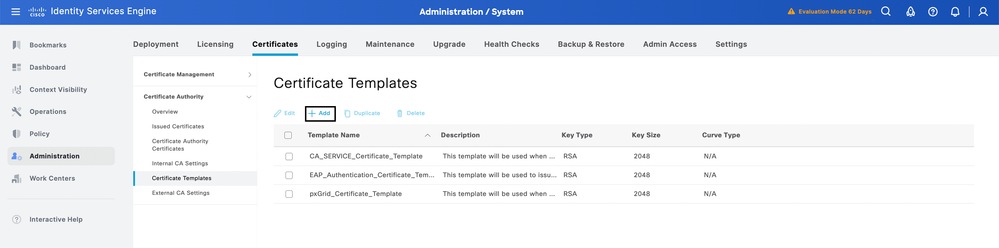

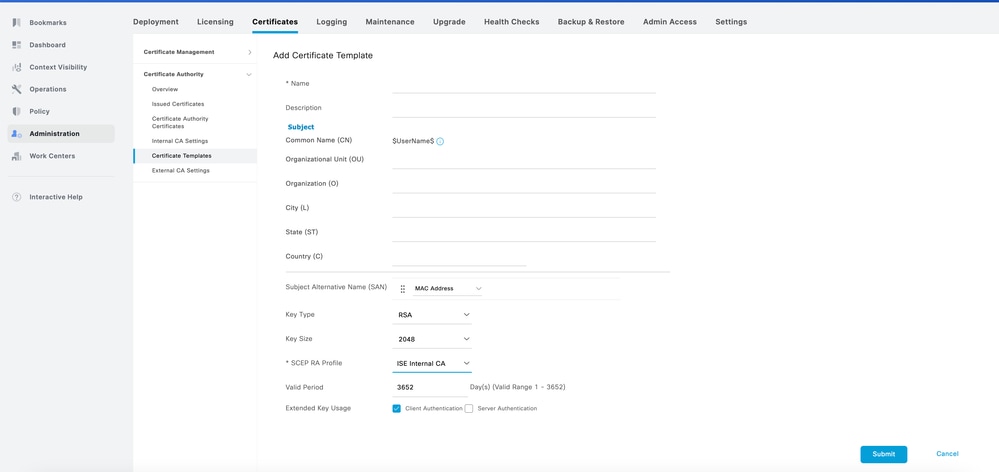

- انتقل إلى إدارة > نظام > شهادات > مرجع شهادات > قوالب شهادات.

- انقر فوق الزر إضافة من الصفحة.

3. املأ التفاصيل المصممة خصيصا لتلبية المتطلبات المحددة لمؤسستك.

4. انقر فوق إرسال لحفظ التغييرات.

ملاحظة: يمكن أن يكون قالب الشهادة مفيدا في السيناريو عندما يكون لديك مجالات مختلفة وتقسيم المستخدم بإضافة قيمة مختلفة في وحدة التحكم الخاصة بالشهادة.

تعيين ملف تعريف نقطة نهاية إلى مدخل توفير العميل

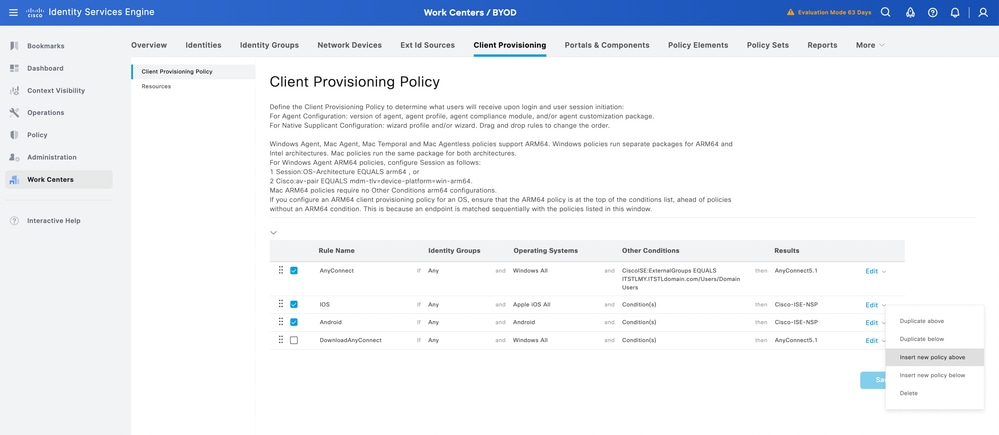

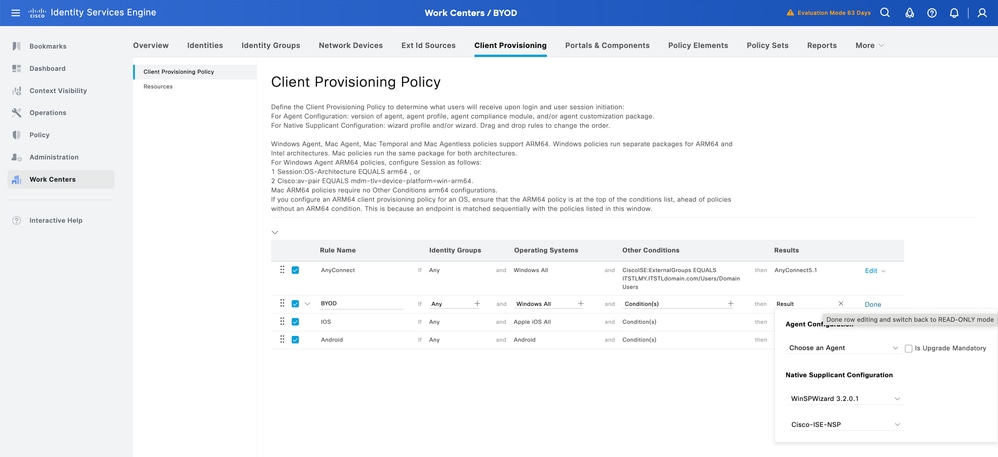

- انتقل إلى مراكز العمل > BYOD > إمداد العميل > سياسة إمداد العميل.

- انقر فوق v من القواعد لإنشاء قاعدة إمداد عميل جديدة.

3. قم بنشر إنشاء القاعدة الجديدة على الصفحة

4. أضف مجموعة الهوية إذا كنت ترغب في تقييد بعض المستخدمين لاستخدام مدخل BYOD

5. أضف نظام التشغيل الذي ترغب في الوصول إليه على بوابة BYOD

6. قم بتعيين إصدار Cisco IOS من القائمة المنسدلة وحدد أيضا ملف تعريف نقطة النهاية الذي قمت بإنشائه من النتيجة

7. انقر فوق تم، ثم فوق الزر حفظ.

ملاحظة: يؤثر هذا النهج على كل من إعداد عميل الوضع وإمداد BYOD، حيث يحدد قسم تكوين العميل وحدة التوافق التي يتم فرضها للتحقق من الوضع، بينما يقوم قسم تكوين العميل الأصلي بإدارة إعدادات عمليات تدفق توفير BYOD

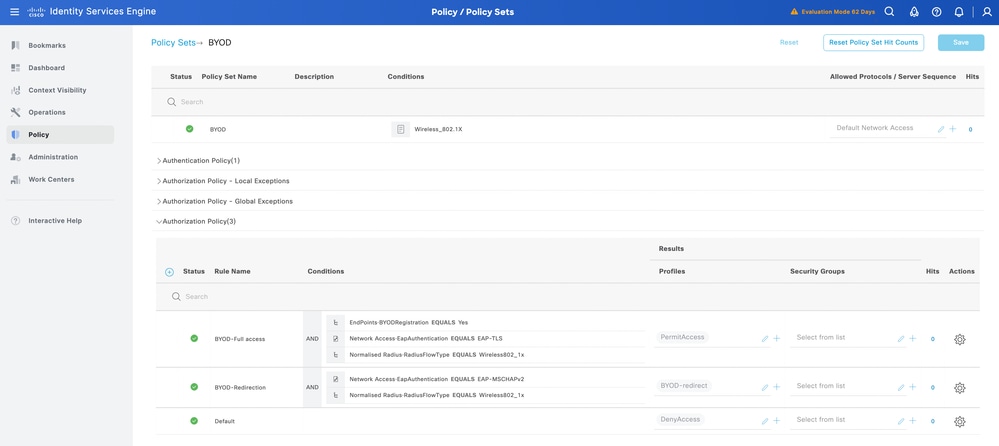

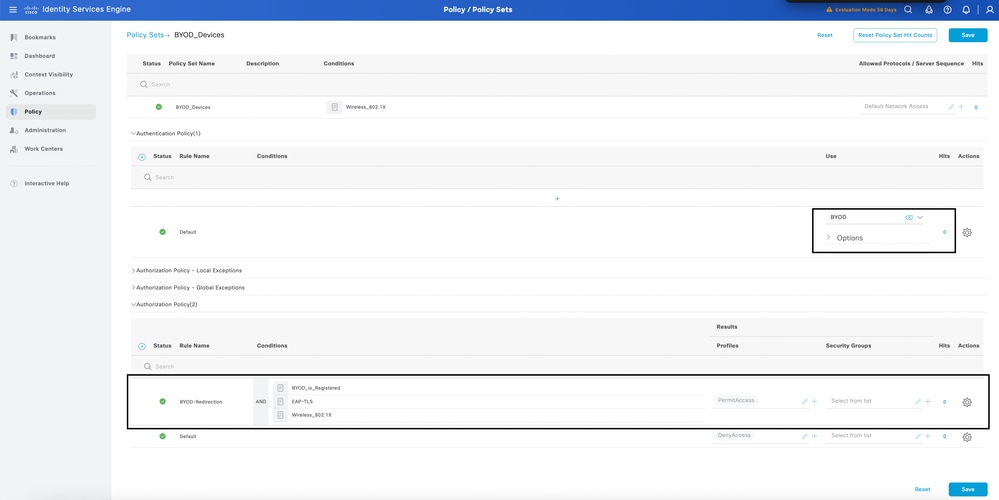

تكوين مجموعات نهج ISE ل SSID BYOD واحد

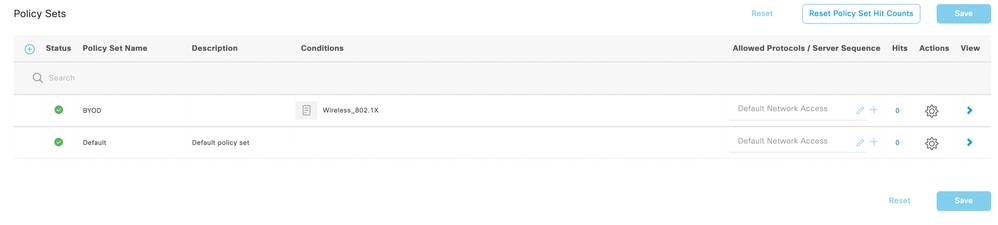

- انتقل إلى نهج > مجموعة سياسات وقم بإنشاء سياسة لتدفق BYOD على ISE:

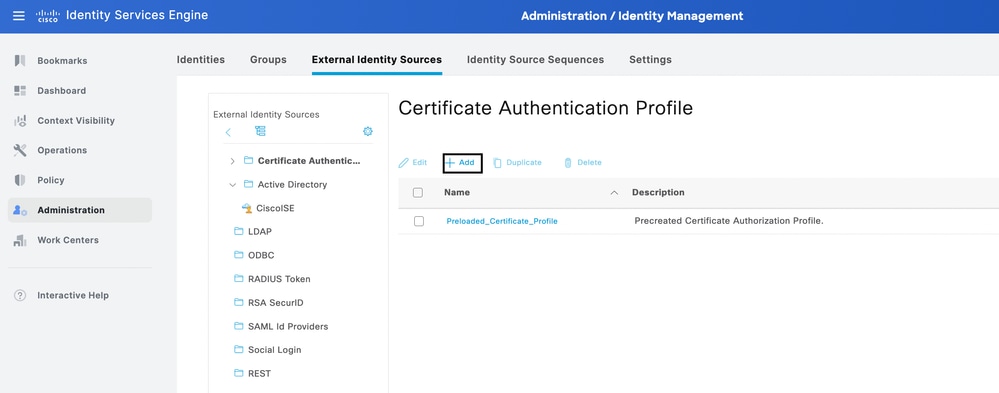

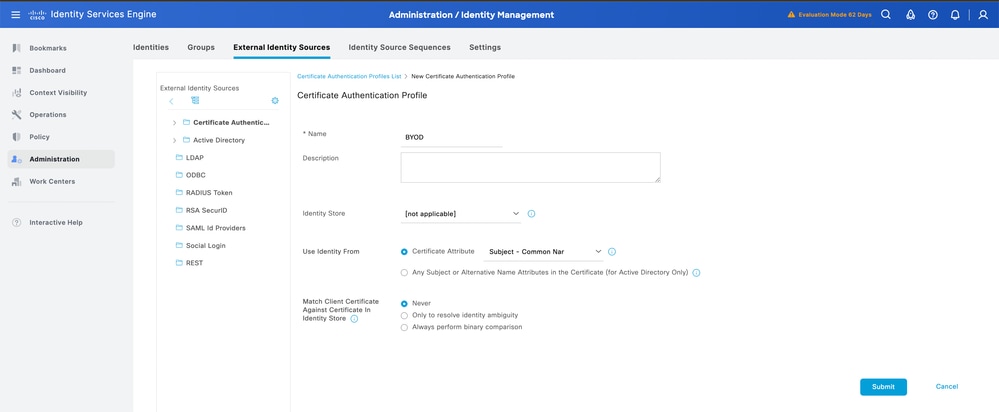

2. بعد ذلك، انتقل إلى الإدارة > إدارة الهوية > مصادر الهوية الخارجية > ملف تعريف مصادقة الشهادة. انقر على زر إضافة لإنشاء ملف تخصيص الترخيص:

ملاحظة: في مخزن الهويات، يمكنك دائما تحديد Active Directory الخاص بك الذي تم دمجه إلى ISE لإجراء بحث عن المستخدم من الشهادة للحصول على أمان إضافي.

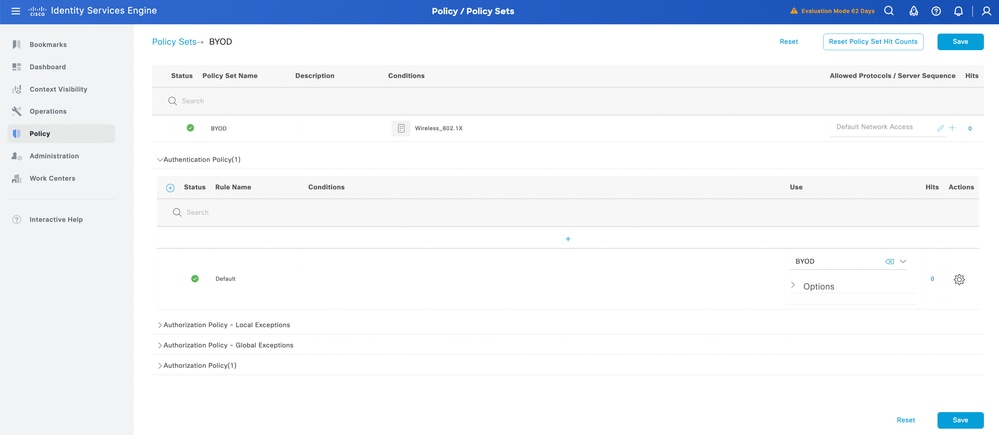

3. انقر فوق إرسال لحفظ التكوين. بعد ذلك، قم بتعيين ملف تعريف الشهادة إلى السياسة المعينة ل BYOD:

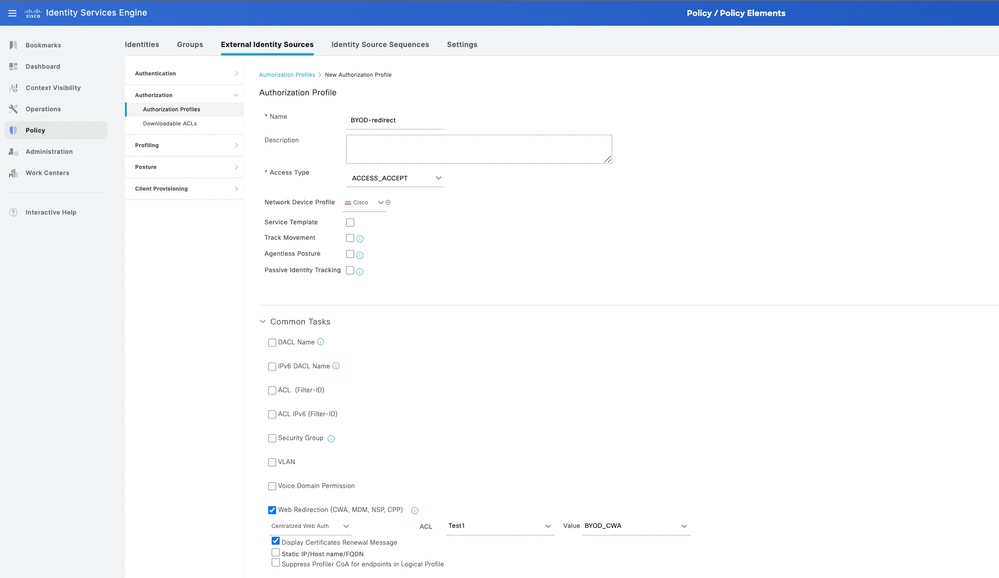

4. تكوين ملف تعريف التخويل لإعادة توجيه BYOD والوصول الكامل بعد تدفق BYOD. انتقل إلى السياسة > عناصر السياسة > النتائج > التخويل > ملفات تخصيص التخويل.

5. انقر فوق إضافة وإنشاء ملف تعريف تخويل. تحقق من إعادة توجيه الويب (CWA و MDM و NSP و CPP) وقم بتعيين صفحة مدخل BYOD. أيضا، أضف اسم قائمة التحكم بالوصول (ACL) لإعادة التوجيه من WLC إلى ملف التعريف. للحصول على ملف تعريف الوصول الكامل، قم بتكوين حق الوصول المسموح به باستخدام شبكة VLAN الخاصة بالشركة في ملف التعريف.

6. تعيين ملف تعريف التخويل لقاعدة التخويل. يجب أن يكون الوصول الكامل ل BYOD مساويا ل EndPoints·BYODRegation القاعدة بحيث يحصل المستخدم على حق الوصول الكامل إلى الشبكة بعد تدفق BYOD.

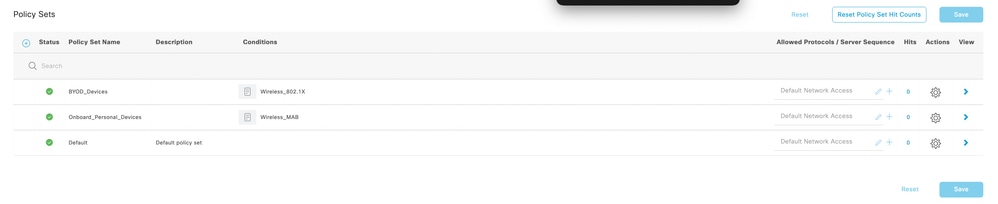

تكوين مجموعات نهج ISE ل SSID BYOD المزدوج

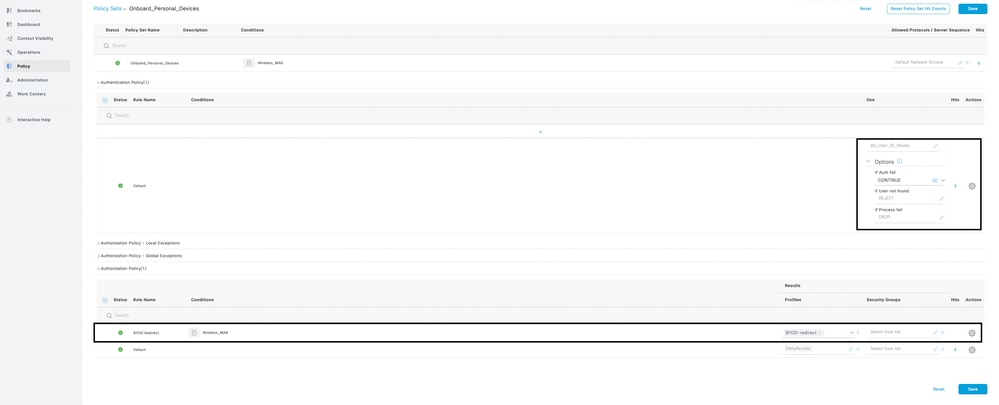

في تكوين SSID BYOD المزدوج، يتم تكوين مجموعة النهج الثنائية على ISE. المجموعة الأولى للنهج هي SSID المفتوحة/غير المؤمنة، حيث يقوم تكوين مجموعة النهج بإعادة توجيه المستخدم إلى صفحة BYOD عند التوصيل بمعرف SSID المفتوح/غير الآمن

- انتقل إلى النهج > مجموعة السياسات وقم بإنشاء سياسة لتدفق BYOD على ISE.

2. قم بإنشاء مجموعة سياسات لمعرف SSID المفتوح/غير الآمن ومعرف SSID الخاص بالشركة التي تصادق مستخدم BYOD المسجل على ISE.

3. في مجموعة نهج الإلحاق، ابحث عن متابعة محددة ضمن الخيارات. لنهج التخويل، قم بإنشاء شرط وتعيين ملف تعريف تخويل إعادة التوجيه. يتم تضمين الخطوات نفسها في إنشاء ملف تعريف التخويل، والذي يمكن العثور عليه ضمن النقطة 4.

4. في مجموعة النهج المسجلة ل BYOD، قم بتكوين نهج المصادقة بملف تعريف الشهادة نفسه الموجود.

في تكوين مجموعات نهج ISE ل SSID BYOD واحد في النقطة 2. قم أيضا بإنشاء شرط لنهج التخويل وتعيين ملف تعريف الوصول الكامل للنهج.

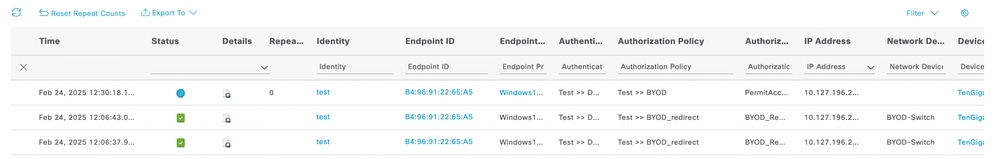

التسجيل

من السجل المباشر من ISE، ستنجح مصادقة المستخدم وستتم إعادة توجيهها إلى صفحة مدخل BYOD. بعد إكمال تدفق BYOD، سيمنح المستخدم حق الوصول إلى الشبكة

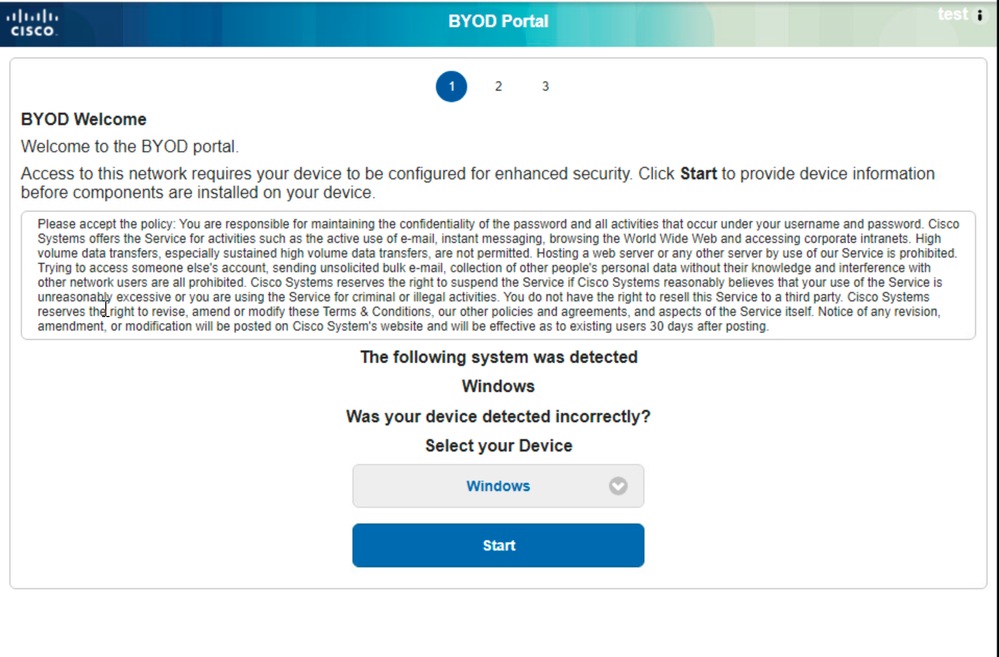

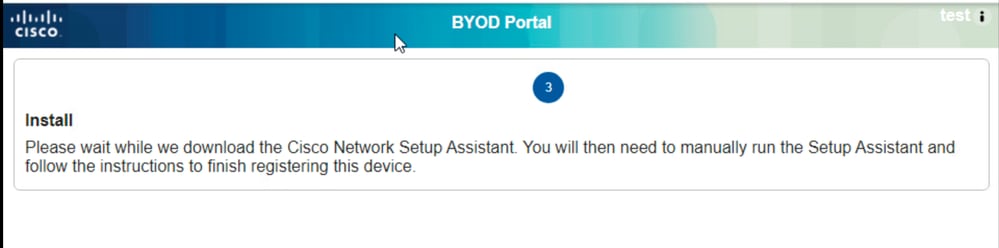

من منظور المستخدم، سيتم إعادة توجيهها أولا إلى صفحة BYOD ويلزم تحديد الجهاز المناسب من صفحة الويب. لاختبار جهاز Windows 10 تم إستخدامه

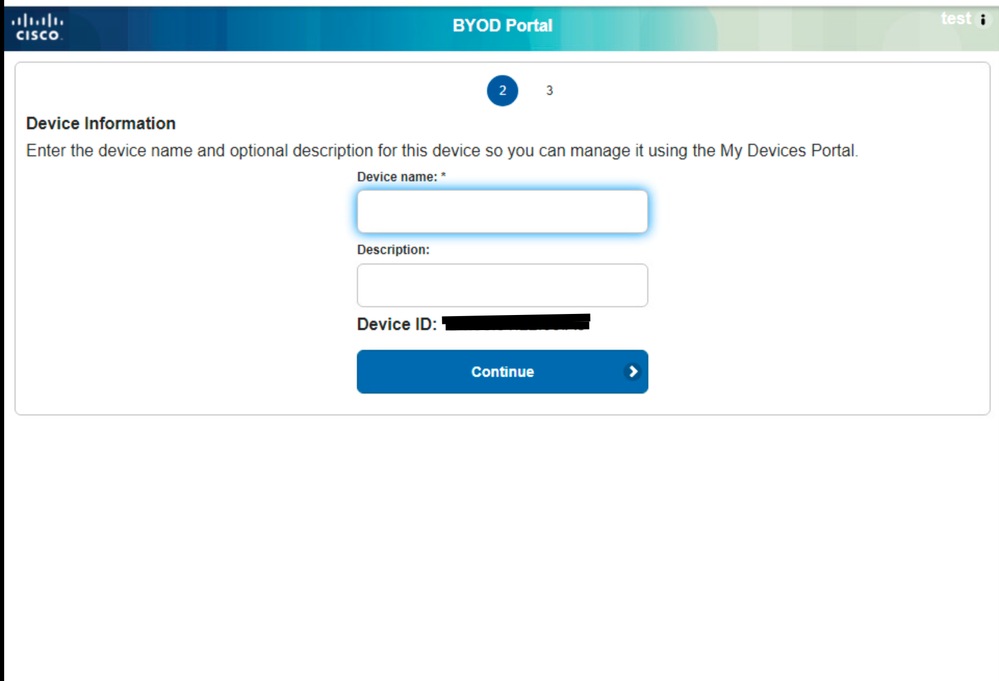

بعد النقر فوق الزر "التالي"، سيتم توجيهك إلى صفحة إذا طلب من المستخدم إدخال اسم الجهاز والوصف

النشر الذي سيطلب من المستخدم تنزيل أداة مساعد الشبكة لتنزيل ملف تعريف نقطة النهاية وشهادة EAP TLS للمصادقة في حالة تكوين ملف التعريف لإجراء مصادقة EAP-TLS

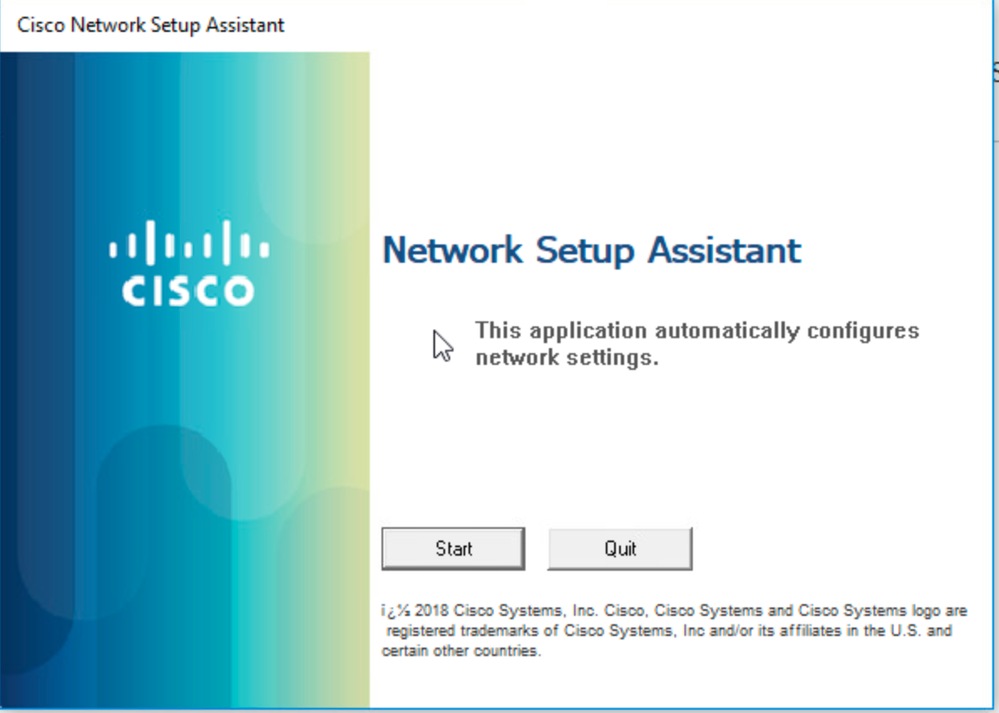

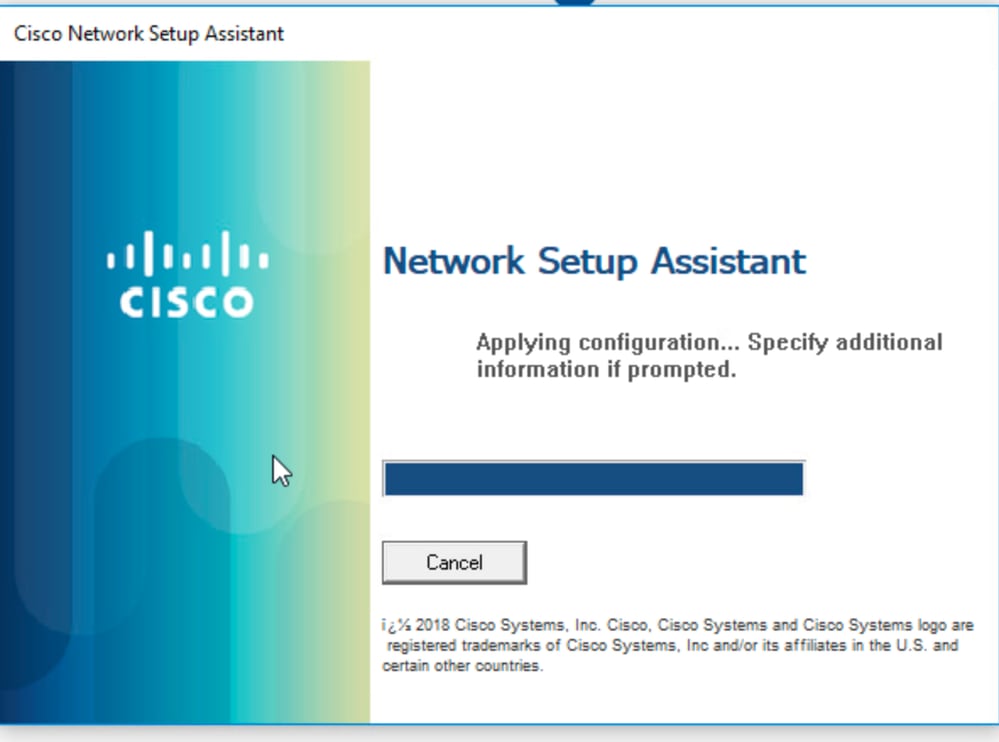

قم بتشغيل "تطبيق مساعد الشبكة" في امتيازات المسؤول وانقر فوق الزر "ابدأ" لبدء سير العمل:

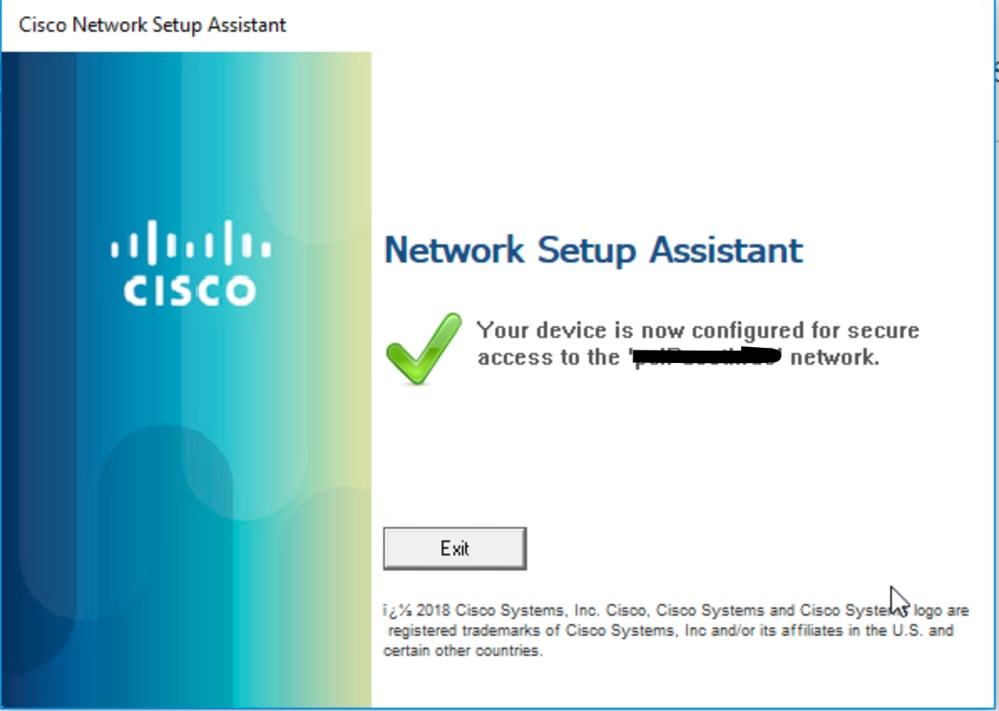

تم تحميل المستخدم بنجاح على الشبكة مع جهازه الشخصي للوصول إلى الموارد.

استكشاف الأخطاء وإصلاحها

لاستكشاف أخطاء المشكلة مع BYOD وإصلاحها، الرجاء تمكين تصحيح الأخطاء هذا على ISE

السمات التي سيتم تعيينها على مستوى تصحيح الأخطاء:

- عميل (guest.log)

- client-webApp (guest.log)

- scep (ise-psc.log)

- خدمة ca-service (ise-psc.log)

- admin-ca (ise-psc.log)

- Runtime-AAA (prrt-server.log)

- nsf (ise-psc.log)

- nsf-session (ise-psc.log)

- منشئ ملفات التعريف (profiler.log)

قصاصة السجل

سجلات الضيوف

تشير هذه السجلات إلى نجاح المستخدم في إعادة التوجيه إلى الصفحة وتنزيل تطبيق مساعد الشبكة:

2025-02-24 12:06:08،053 معلومات [https-jsse-nio-10.127.196.172-8443-exec-4][]] portalwebaction.utils.portal.spring.isepOrtalControllerUtils -:00000000000000B30D59CC5: تخطيط: موجود في عمليات إعادة التوجيه، إعادة التوجيه إلى: pages/byodWelcome.jsp // صفحة الترحيب ب BYOD

2025-02-24 12:06:09،968 معلومات [https-jsse-nio-10.127.196.172-8443-exec-8][] cpm.guestaccess.flowManager.step.step.stepExecutor -:0000000000000B30D59CC5::إختبار:- حجم pTran:1Steps

2025-02-24 12:06:09،968 معلومات [https-jsse-nio-10.127.196.172-8443-exec-8][] cpm.guestaccess.flowManager.step.step.stepExecutor -:0000000000000B30D59CC5::إختبار:- الحصول على NextFlowStep، TranSteps:[id: d2513b7b-7249-4bc3-a423-0e7d9a0b2500]

2025-02-24 12:06:09،968 معلومات [https-jsse-nio-10.127.196.172-8443-exec-8][] cpm.guestaccess.flowManager.step.step.stepExecutor -:0000000000000B30D59CC5::إختبار:- الحصول على الخطوة التالية، tran:d2513b7b-7249-4bc3-a423-0e7d9a0b2500

2025-02-24 12:06:09،979 معلومات [https-jsse-nio-10.127.196.172-8443-exec-8][] portalwebaction.utils.portal.spring.isepOrtalControllerUtils -:00000000000000B30D59CC5:- تعيين في المسار: إعادة التوجيه إلى: pages/byodRegistration.jsp

2025-02-24 12:06:14،643 معلومات [https-jsse-nio-10.127.196.172-8443-exec-2][] cpm.guestaccess.flowManager.step.step.stepExecutor -:0000000000000B30D59CC5::إختبار:- حجم خطوات pTran:1

2025-02-24 12:06:14،643 معلومات [https-jsse-nio-10.127.196.172-8443-exec-2][] cpm.guestaccess.flowManager.step.step.stepExecutor -:000000000000B30D59CC5::إختبار:- الحصول على NextFlowStep، TranSteps:[id: f203b757-9e8a-473e-abdc-879d0cd37491]

2025-02-24 12:06:14،643 معلومات [https-jsse-nio-10.127.196.172-8443-exec-2][] cpm.guestaccess.flowManager.step.step.stepExecutor -:0000000000000B30D59CC5::إختبار:- الحصول على الخطوة التالية، tran:f203b757-9e8a-473e-abdc-879d0cd37491

2025-02-24 12:06:14،647 معلومات [https-jsse-nio-10.127.196.172-8443-exec-2][] portalwebaction.utils.portal.spring.isepOrtalControllerUtils -:00000000000000B30D59CC5:- تعيين في المسار: إعادة التوجيه إلى: pages/byodInstall.jsp

2025-02-24 12:06:14،713 تصحيح الأخطاء [https-jsse-nio-10.127.196.172-8443-exec-10][] cisco.cpm.client.provisioning.StreamingServlet -:00000000000000B30D59CC5:- الجلسة = null:

2025-02-24 12:06:14،713 تصحيح الأخطاء [https-jsse-nio-10.127.196.172-8443-exec-10][] cisco.cpm.client.provisioning.StreamingServlet -:0000000000000B30D59CC5::- مدخل الجلسة = null:

2025-02-24 12:06:14،713 تصحيح الأخطاء [https-jsse-nio-10.127.196.172-8443-exec-10][]] cisco.cpm.client.provisioning.StreamingServlet -:0000000000000B30D59CC5:- StreamingSERVURILETOS::/auth/provisioning/download/f6b73ef8-4502-4d50-81aa-bbb91e8828da/NetworkSetupAssistant.exe // تم إرسال تطبيق مساعدة الشبكة إلى نقطة النهاية

سجلات ISE-PSC

نظرا لتنزيل التطبيق إلى نقطة النهاية، يقوم التطبيق ببدء تدفق SCEP للحصول على شهادة العميل من ISE.

2025-02-24 12:04:39،807 تصحيح الأخطاء [DefaultQuartzScheduler_Worker-5][]][]] org.jscep.client.CertStoreInspector -:::- يحتوي CertStore على 4 شهادات:

2025-02-24 12:04:39،807 تصحيح الأخطاء [DefaultQuartzScheduler_Worker-5][]][]] org.jscep.client.CertStoreInspector -:::- 1. '[Issuer=CN=Certificate Services Root CA - iseguest؛ serial=32281512738768960628252532784663302089]'

2025-02-24 12:04:39،808 تصحيح الأخطاء [DefaultQuartzScheduler_Worker-5][][]] org.jscep.client.CertStoreInspector -:::- 2. '[Issuer=CN=Certificate Services Endpoint Sub CA - iseguest؛ serial=131900858749761727853768227590303808637]'

2025-02-24 12:04:39،810 تصحيح الأخطاء [DefaultQuartzScheduler_Worker-5][][]] org.jscep.client.CertStoreInspector -:::- 3. '[Issuer=CN=CN=Certificate Services Root CA - iseguest؛ serial=6862762016058630868584981875100698224]'

2025-02-24 12:04:39،810 تصحيح الأخطاء [DefaultQuartzScheduler_Worker-5][]][]] org.jscep.client.CertStoreInspector -:::- 4. '[المصدر=CN=عقدة خدمات الشهادات CA - iseguest؛ serial=729347676986030971539324822754874953]'

2025-02-24 12:04:39،812 تصحيح الأخطاء [DefaultQuartzScheduler_Worker-5][][]] org.jscep.client.CertStoreInspector -:::- تحديد شهادة تشفير

2025-02-24 12:04:39،812 تصحيح الأخطاء [DefaultQuartzScheduler_Worker-5][]][]] org.jscep.client.CertStoreInspector -:::- تحديد الشهادة باستخدام مفتاح التشفير

2025-02-24 12:04:39،812 تصحيح الأخطاء [DefaultQuartzScheduler_Worker-5][]][]] org.jscep.client.CertStoreInspector -::::- تم العثور على شهادة (شهادات) واحدة باستخدام مفتاح Enciencryption keyUse

2025-02-24 12:04:39،812 تصحيح الأخطاء [DefaultQuartzScheduler_Worker-5][]][]] org.jscep.client.CertStoreInspector -:::- إستخدام [مصدر=CN=نقطة نهاية خدمات الشهادات CA الفرعية - iseguest؛ serial=13190085874976172785376827590303808637] لتشفير الرسائل

2025-02-24 12:04:39،812 تصحيح الأخطاء [DefaultQuartzScheduler_Worker-5][]]] org.jscep.client.CertStoreInspector -:::- تحديد شهادة مدقق

2025-02-24 12:04:39،812 تصحيح الأخطاء [DefaultQuartzScheduler_Worker-5][]][]] org.jscep.client.CertStoreInspector -:::- تحديد شهادة باستخدام مفتاح SignatureUse رقمي

2025-02-24 12:04:39،812 تصحيح الأخطاء [DefaultQuartzScheduler_Worker-5][]][]] org.jscep.client.CertStoreInspector -::::- تم العثور على شهادة (شهادات) واحدة باستخدام مفتاح SignatureUse الرقمي

2025-02-24 12:04:39،812 تصحيح الأخطاء [DefaultQuartzScheduler_Worker-5][]][]] org.jscep.client.CertStoreInspector -:::- إستخدام [مصدر=CN=نقطة نهاية خدمات الشهادات CA الفرعية - iseguest؛ serial=13190085874976172785376827590303808637] للتحقق من الرسالة

2025-02-24 12:04:39،812 تصحيح الأخطاء [DefaultQuartzScheduler_Worker-5][][]] org.jscep.client.CertStoreInspector -:::- تحديد شهادة المصدر

2025-02-24 12:04:39،812 تصحيح الأخطاء [DefaultQuartzScheduler_Worker-5][]][]] org.jscep.client.CertStoreInspector -:::- تحديد الشهادة ذات القيود الأساسية

2025-02-24 12:04:39،812 تصحيح الأخطاء [DefaultQuartzScheduler_Worker-5][]][]] org.jscep.client.CertStoreInspector -::::- تم العثور على 3 شهادات ذات قيود أساسية

2025-02-24 12:04:39،812 تصحيح الأخطاء [DefaultQuartzScheduler_Worker-5][]][]] org.jscep.client.CertStoreInspector -:::- إستخدام [مصدر=CN=نقطة نهاية خدمات الشهادات CA الفرعية - iseguest؛ serial=13190085874976172785376827590303808637] للمصدر

2025-02-24 12:04:39،812 تصحيح الأخطاء [DefaultQuartzScheduler_Worker-5][][]] com.cisco.cpm.scep.pkisErverLoadBalancedCER -:::- مقاييس أداء خوادم SCEP : الاسم [Live/Dead، إجمالي الطلبات، إجمالي حالات الفشل، InfoLight، متوسط RTT]

http://127.0.0.1:9444/caservice/scep[Live،9644،1،0،120]

تنزيل ملف تعريف نقطة النهاية

بعد اكتمال عملية SCEP وتثبيت نقطة النهاية للشهادة، يقوم التطبيق بتنزيل ملف تعريف نقطة النهاية للمصادقة المستقبلية التي سيتم تنفيذها بواسطة الجهاز:

2025-02-24 12:06:26،539 تصحيح الأخطاء [https-jsse-nio-8905-exec-1][] cisco.cpm.client.provisioning.EvaluationServlet -:::- تم اكتشاف جهاز Windows وفقا لصفحة الويب

2025-02-24 12:06:26،539 تصحيح الأخطاء [https-jsse-nio-8905-exec-1][] cisco.cpm.client.provisioning.EvaluationServlet -:::::- جلسة العمل = 0000000000000B30D59CC5

2025-02-24 12:06:26،539 تصحيح الأخطاء [https-jsse-nio-8905-exec-1][] cisco.cpm.client.provisioning.EvaluationServlet -:::::- جلسة العمل = 0000000000000B30D59CC5

2025-02-24 12:06:26،539 تصحيح الأخطاء [https-jsse-nio-8905-exec-1][] cisco.cpm.client.provisioning.EvaluationServlet -:::- توفير ملف تعريف nsp

2025-02-24 12:06:26،546 تصحيح الأخطاء [https-jsse-nio-8905-exec-2][] cisco.cpm.client.provisioning.StreamingService -:::::- جلسة العمل = 000000000000B30D59CC5

2025-02-24 12:06:26،546 تصحيح الأخطاء [https-jsse-nio-8905-exec-2][] cisco.cpm.client.provisioning.StreamingServlet -::::- portalSessionId = null

2025-02-24 12:06:26،546 تصحيح الأخطاء [https-jsse-nio-8905-exec-2][] cisco.cpm.client.provisioning.StreamingServlet -::-- StreamingService URI:/auth/provisioning/download/b8ce01e6-b150-4d4e-9698-40e48d5e0197/Cisco-ISE-NSP.xml//يتم تنزيل ملف تعريف NSP إلى نقطة النهاية

2025-02-24 12:06:26،547 تصحيح الأخطاء [https-jsse-nio-8905-exec-2][] cisco.cpm.client.provisioning.StreamingServlet -:::-- الدفق إلى IP:: نوع الملف: اسم ملف NativeSPProfile:Cisco-ISE-NSP.xml //تطبيق مساعد الشبكة

2025-02-24 12:06:26،547 تصحيح الأخطاء [https-jsse-nio-8905-exec-2][] cisco.cpm.client.provisioning.StreamingServlet -::::- BYODStatus:INIT_PROFILE

2025-02-24 12:06:26،547 تصحيح الأخطاء [https-jsse-nio-8905-exec-2][] cisco.cpm.client.provisioning.StreamingServlet -:::::- تم تعيين معرف المستخدم للاختبار

2025-02-24 12:06:26،558 تصحيح الأخطاء [https-jsse-nio-8905-exec-2][] cisco.cpm.client.provisioning.StreamingServlet -::::- نوع إعادة التوجيه: SUCCESS_PAGE، عنوان URL لإعادة التوجيه هو: بالنسبة ل Mac:

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

17-Mar-2025

|

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- فيشال براثابانمهندس إستشاري تقني

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات