المقدمة

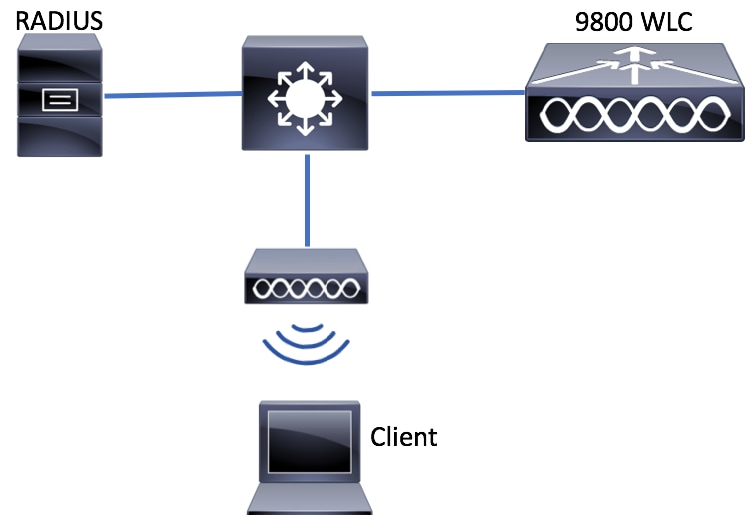

يصف هذا وثيقة كيف أن setup WLAN مع 802.1X أمن على cisco مادة حفازة 9800 sery لاسلكي جهاز تحكم.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- سلسلة وحدة التحكم اللاسلكية Catalyst 9800 (Catalyst 9800-CL)

- Cisco IOS® XE 17.12.5

- Cisco ISE 3.0

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

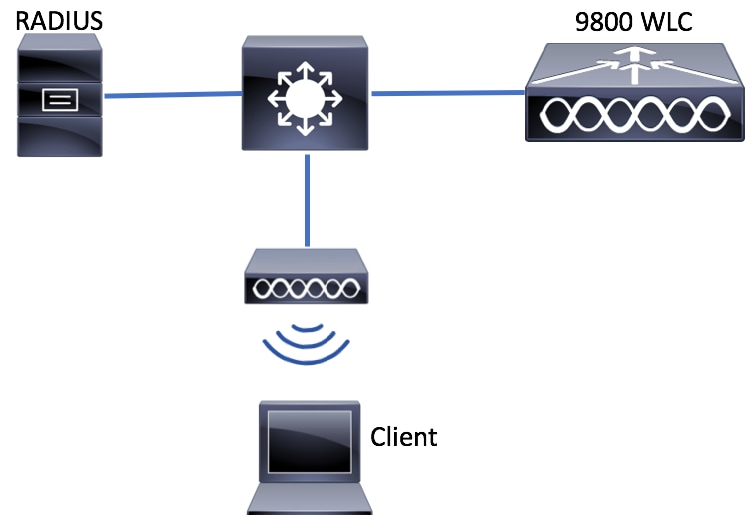

الرسم التخطيطي للشبكة

تكوين وحدة التحكُّم في شبكة LAN اللاسلكية (WLC)

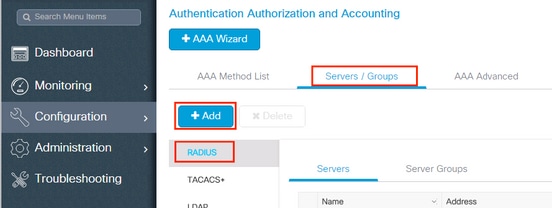

تكوين AAA على 9800 WLCs

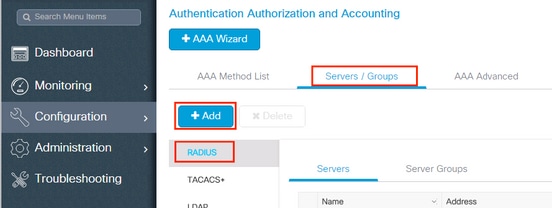

GUI:

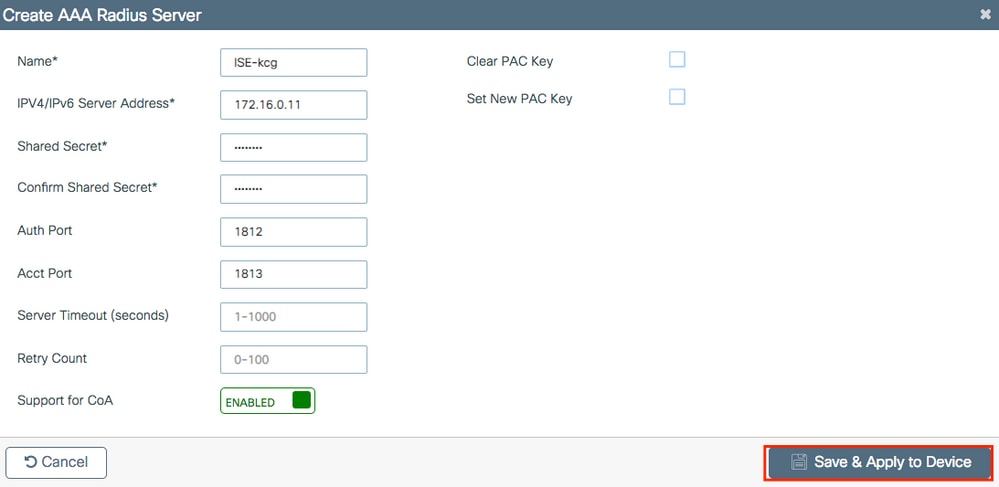

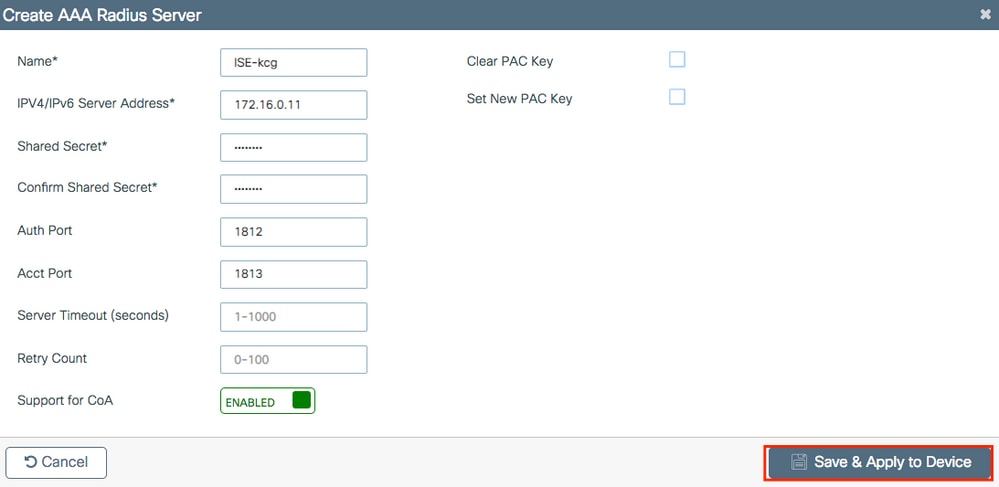

الخطوة 1. إعلان خادم RADIUS. انتقل إلى معلومات خادم RADIUS Configuration > Security > AAA > Servers / Groups > RADIUS > Servers > + Add وأدخلها.

تأكد من تمكين دعم CoA وتكوين مفتاح خادم CoA إذا كنت تخطط لاستخدام مصادقة الويب المركزية (أو أي نوع من الأمان يتطلب تغيير التفويض [CoA]) في المستقبل.

ملاحظة: تغيير مفتاح خادم التفويض (CoA) على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) من Cisco 9800 هو سر مشترك يستخدم لمصادقة طلبات CoA بين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) وخادم RADIUS. يجب أن يتطابق هذا المفتاح مع تكوين CoA على خادم RADIUS لضمان الاتصال الناجح. تأكد من تكوين مفتاح خادم CoA بشكل آمن ومتسق عبر جميع الأجهزة لمنع رفض رسائل CoA.

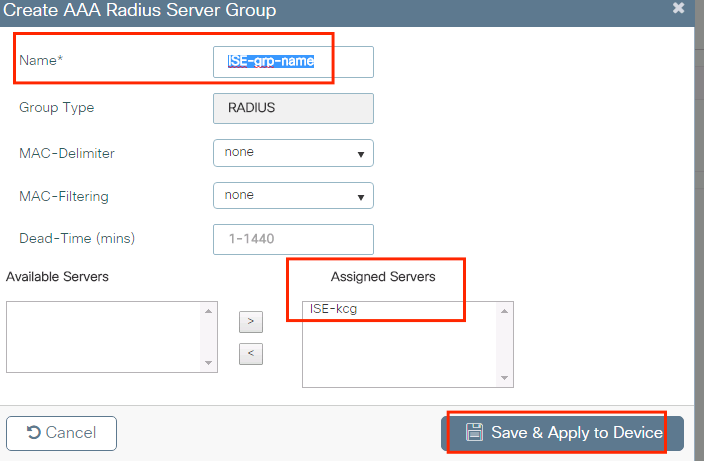

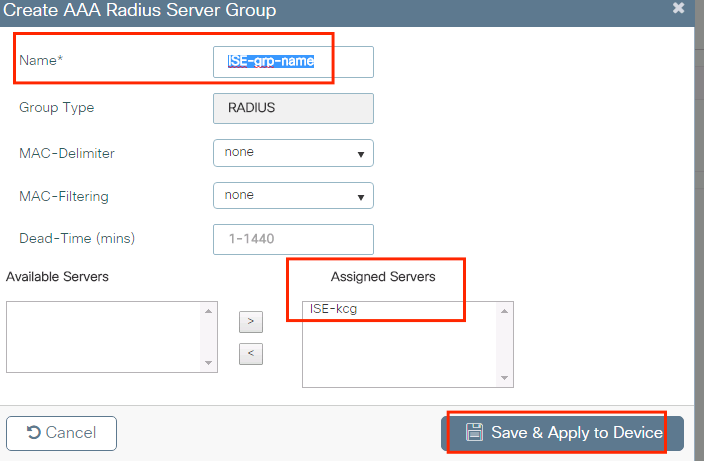

الخطوة 2. إضافة خادم RADIUS إلى مجموعة RADIUS. انتقل إلى Configuration > Security > AAA > Servers / Groups > RADIUS > Server Groups > + Add. إعطاء اسم لمجموعتك ونقل الخادم الذي أنشأته سابقا في قائمة Assigned Servers.

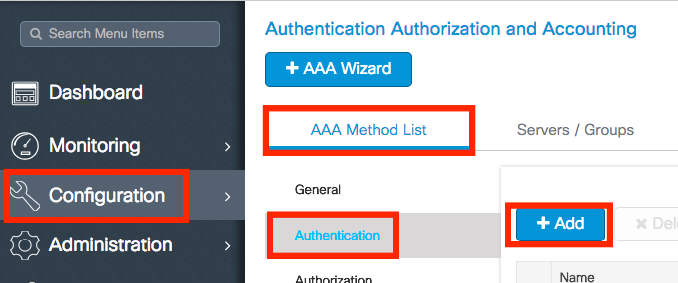

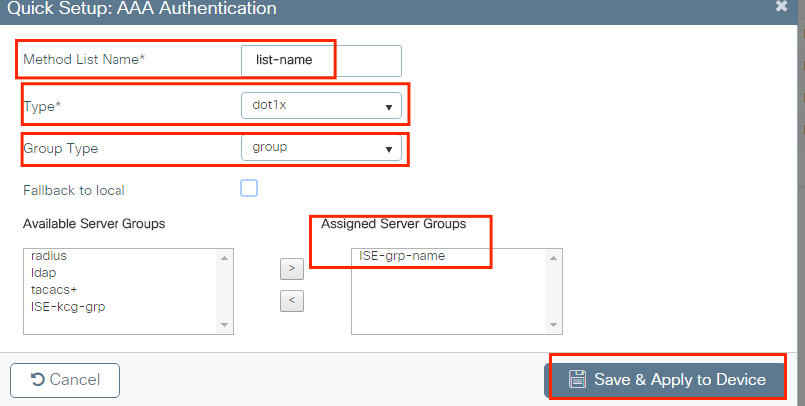

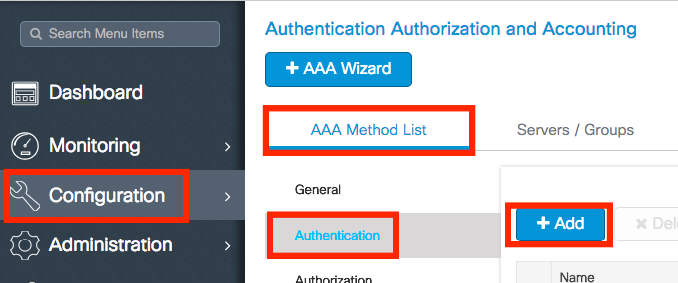

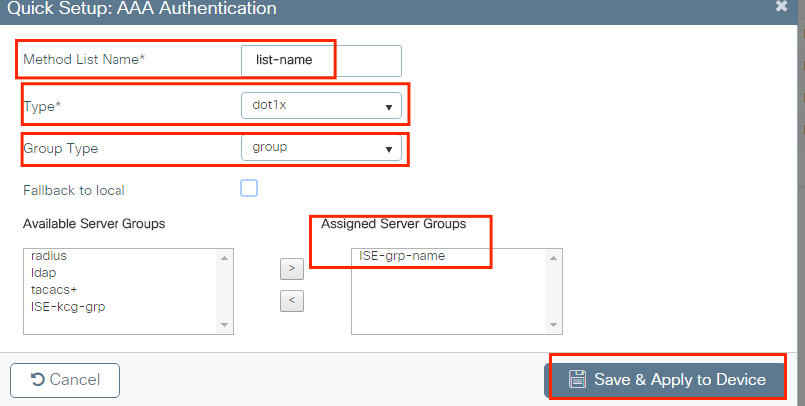

الخطوة 3. إنشاء قائمة أساليب المصادقة. انتقل إلى Configuration > Security > AAA > AAA Method List > Authentication > + Add.

أدخل المعلومات:

CLI:

# config t

# aaa new-model

# radius server <radius-server-name>

# address ipv4 <radius-server-ip> auth-port 1812 acct-port 1813

# timeout 300

# retransmit 3

# key <shared-key>

# exit

# aaa group server radius <radius-grp-name>

# server name <radius-server-name>

# exit

# aaa server radius dynamic-author

# client <radius-server-ip> server-key <shared-key>

# aaa authentication dot1x <dot1x-list-name> group <radius-grp-name>

ملاحظة على اكتشاف خادم AAA الميت

بعد تكوين خادم RADIUS، يمكنك التحقق مما إذا كان يعتبر "ALIVE":

#show aaa servers | s WNCD

Platform State from WNCD (1) : current UP

Platform State from WNCD (2) : current UP

Platform State from WNCD (3) : current UP

Platform State from WNCD (4) : current UP

...

يمكنك تكوين عنصر التحكم dead criteria, deadtime وكذلك عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لديك، وخاصة إذا كنت تستخدم خوادم RADIUS متعددة.

#radius-server dead-criteria time 5 tries 3

#radius-server deadtime 5

ملاحظة: يمثل dead criteria هذا المعيار المعيار المستخدم في تمييز خادم RADIUS على أنه معطل. ويتألف من: 1. المهلة (بالثواني) التي تمثل مقدار الوقت الذي يجب أن ينقضي من الوقت الذي تلقت فيه وحدة التحكم آخر مرة حزمة صالحة من خادم RADIUS إلى الوقت الذي تم فيه وضع علامة "ميت" على الخادم. 2. عداد، يمثل عدد حالات انتهاء المهلة المتتالية التي يجب أن تحدث على وحدة التحكم قبل تمييز خادم RADIUS كخادوم.

ملاحظة: يحدد deadtime مقدار الوقت (بالدقائق) الذي يبقى فيه الخادم في حالة التعطل بعد أن يقوم معيار التعطل بوضع علامة "معطل" عليه كقيمة معطلة. وبمجرد انتهاء المهلة، يقوم جهاز التحكم بوضع علامة UP (LIVE) على الخادم وإعلام العملاء المسجلين بتغيير الحالة. إذا كان الخادم لا يزال يتعذر الوصول إليه بعد وضع علامة "UP" على الحالة وفي حالة استيفاء المعايير "DEAD"، فيتم وضع علامة "معطل" على الخادم مرة أخرى للفترة الزمنية الفاصلة.

تكوين ملف تعريف WLAN

GUI:

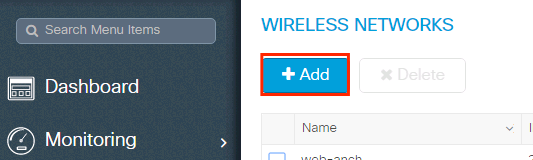

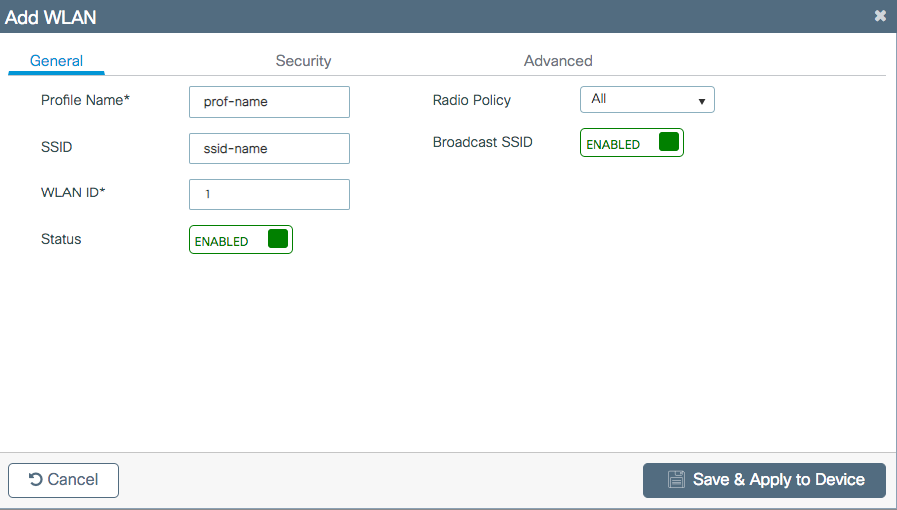

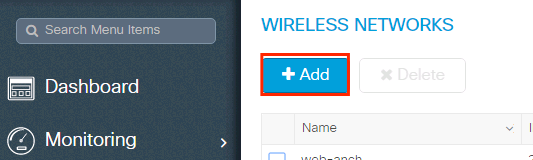

الخطوة 1. إنشاء شبكة WLAN. انتقل إلى التكوين > العلامات وملفات التعريف > WLANs > + إضافة الشبكة وتكوينها حسب الحاجة.

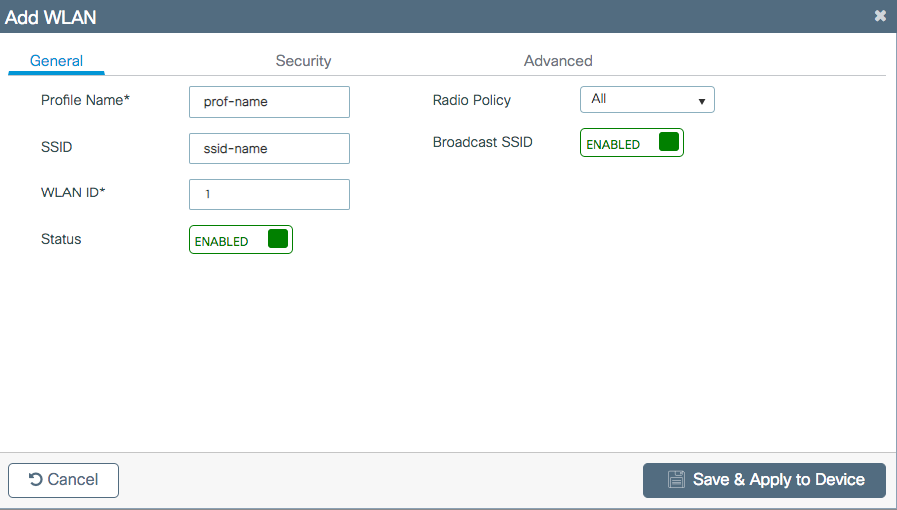

الخطوة 2. أدخل معلومات شبكة WLAN

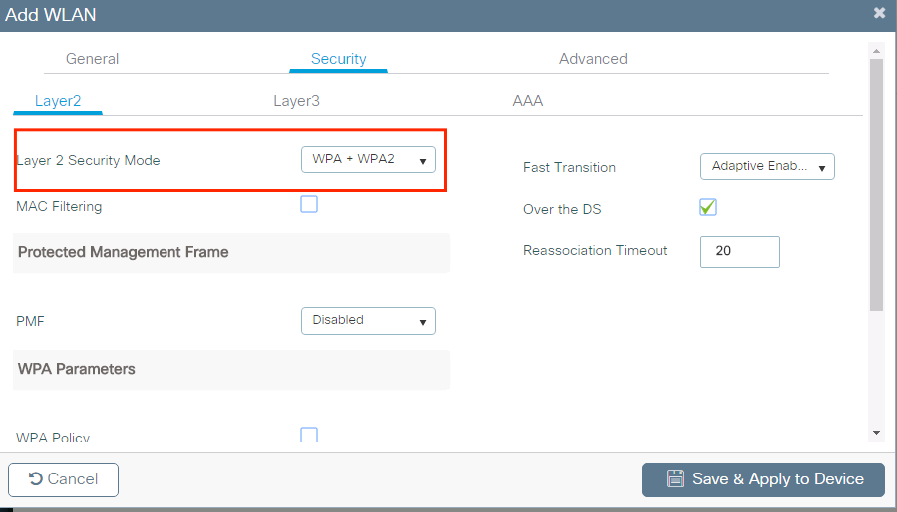

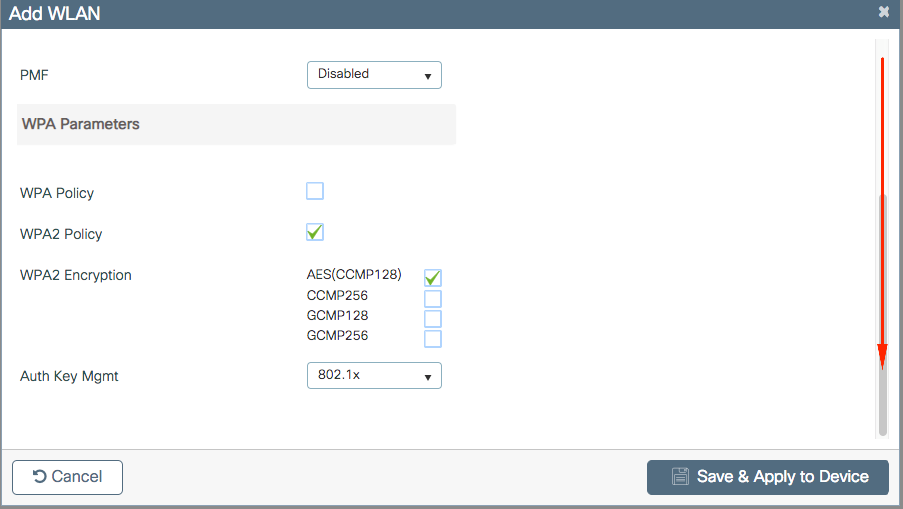

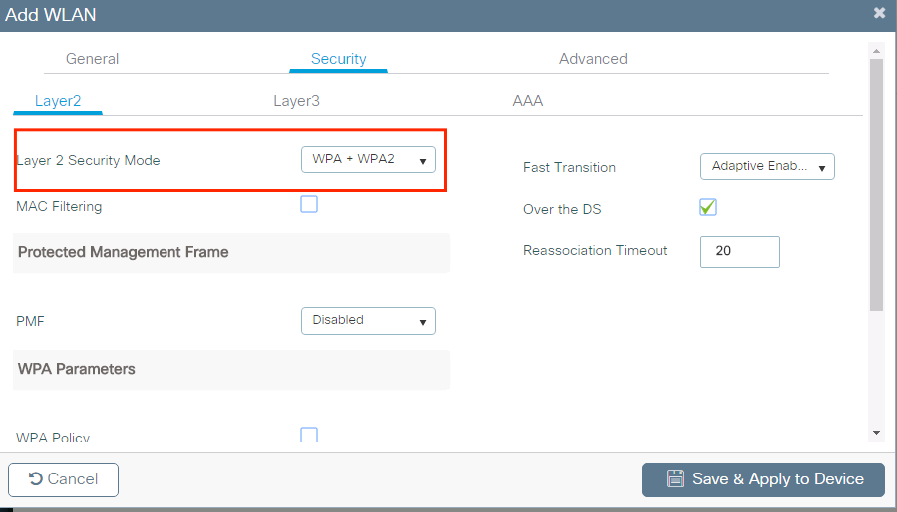

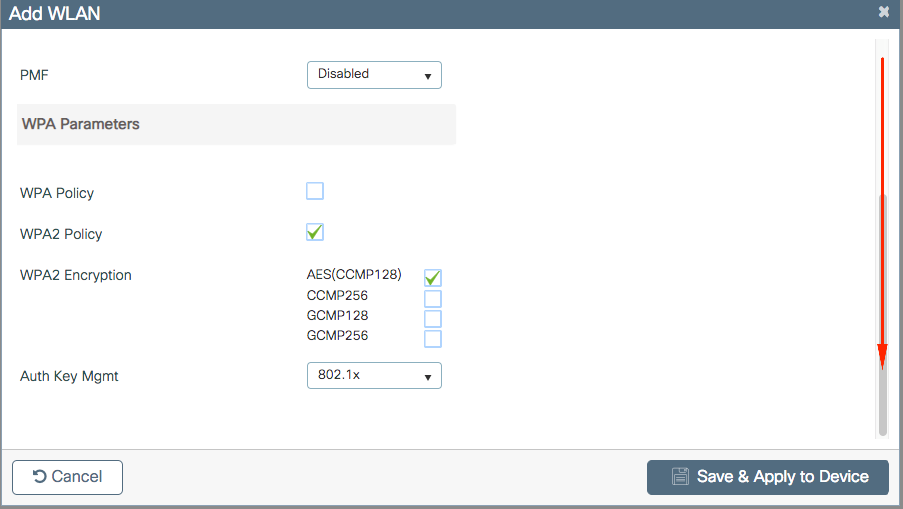

الخطوة 3أ. انتقل إلى علامة التبويب الأمان وحدد طريقة الأمان المطلوبة. في هذه الحالة WPA2 + 802. 1x.

3b. مثال على الوضع المختلط WPA2+WPA3،

ملاحظة: يتيح وضع WPA2+WPA3 المختلط على عنصر التحكم Cisco 9800 WLC التعايش السلس لأجهزة WPA3 الحديثة وأجهزة WPA2 القديمة، مما يضمن التوافق والأمان المحسن حيثما أمكن. الانتقال السريع (FT) إختياري في هذا السيناريو، ويصبح إلزاميا عند تمكين AKM FT+802.1x.

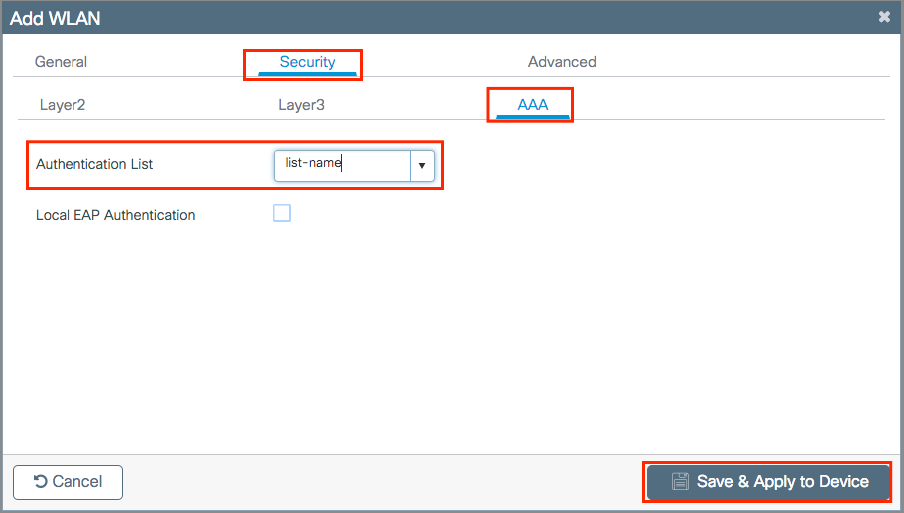

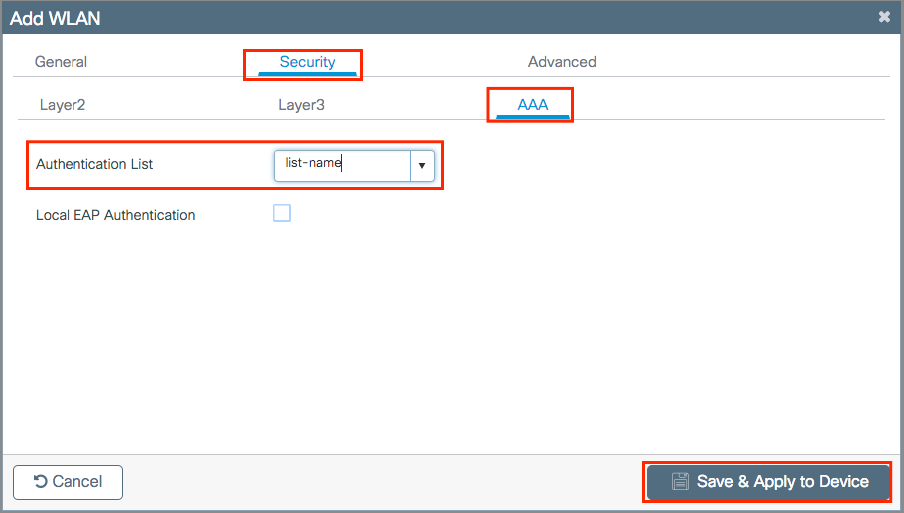

الخطوة 4. من Security > AAA علامة التبويب، حدد طريقة المصادقة التي تم إنشاؤها في الخطوة 3 من تكوين AAA على قسم 9800 WLC.

CLI:

# config t

# wlan <profile-name> <wlan-id> <ssid-name>

# security dot1x authentication-list <dot1x-list-name>

# no shutdown

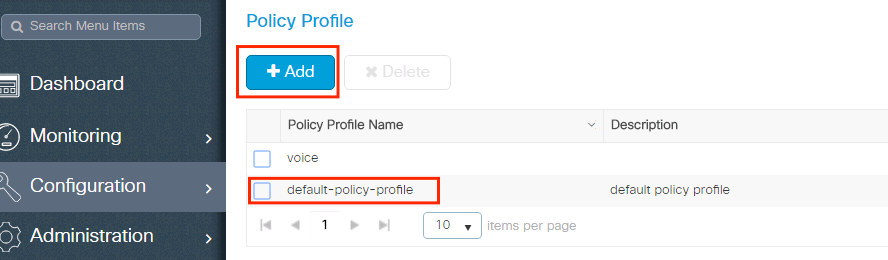

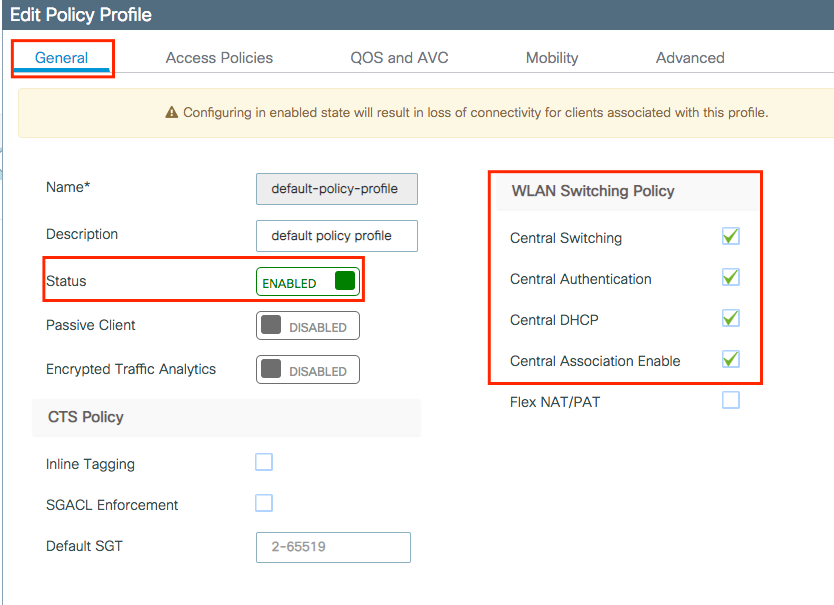

تكوين ملف تعريف السياسة

داخل ملف تعريف سياسة يمكنك تحديد شبكة VLAN التي سيتم تعيينها للعملاء، من بين الإعدادات الأخرى (مثل قائمة التحكم بالوصول [ACLs]، جودة الخدمة [QoS]، Mobility Anchor، وحدات التوقيت، وما إلى ذلك).

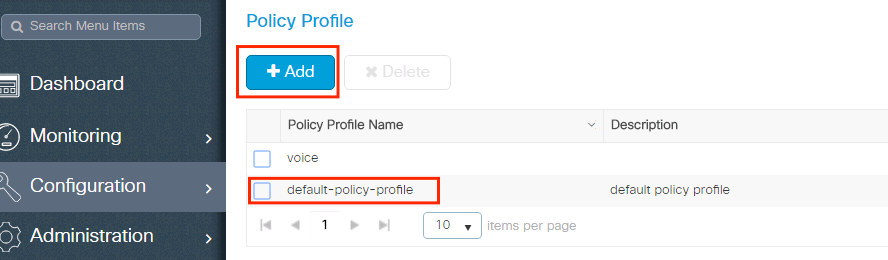

يمكنك إما إستخدام ملف التعريف الافتراضي الخاص بالنهج أو يمكنك إنشاء ملف تعريف جديد.

GUI:

انتقل إلى التكوين > علامات وملفات التعريف > ملف تعريف السياسة وإما أن تقوم بتكوين ملف تعريف السياسة الافتراضي أو إنشاء ملف تعريف جديد.

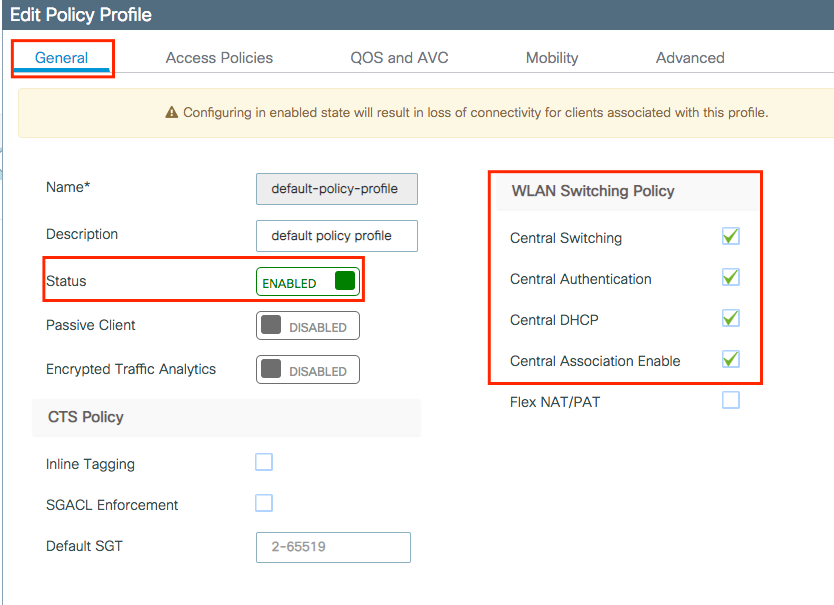

تأكد من تمكين ملف التعريف.

أيضا، إذا كانت نقطة الوصول (AP) في الوضع المحلي، فتأكد من أن ملف تعريف السياسة يحتوي على تحويل مركزي ومصادقة مركزية وDHCP مركزي ممكنة.

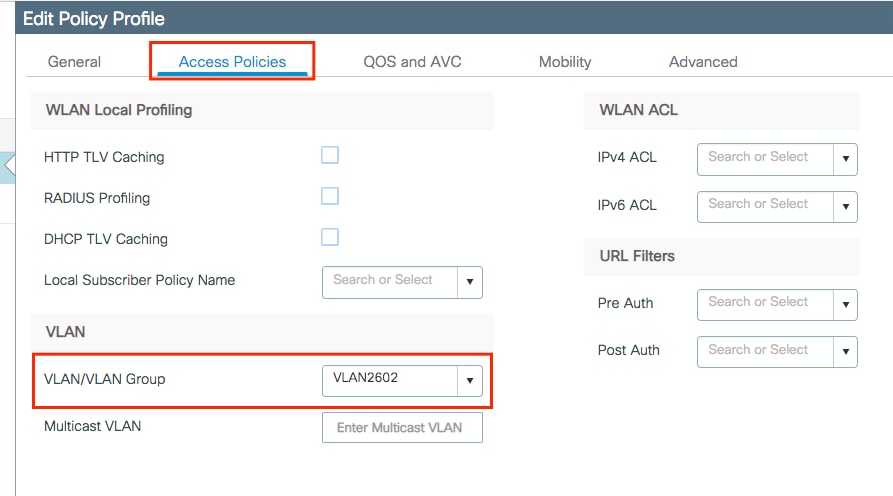

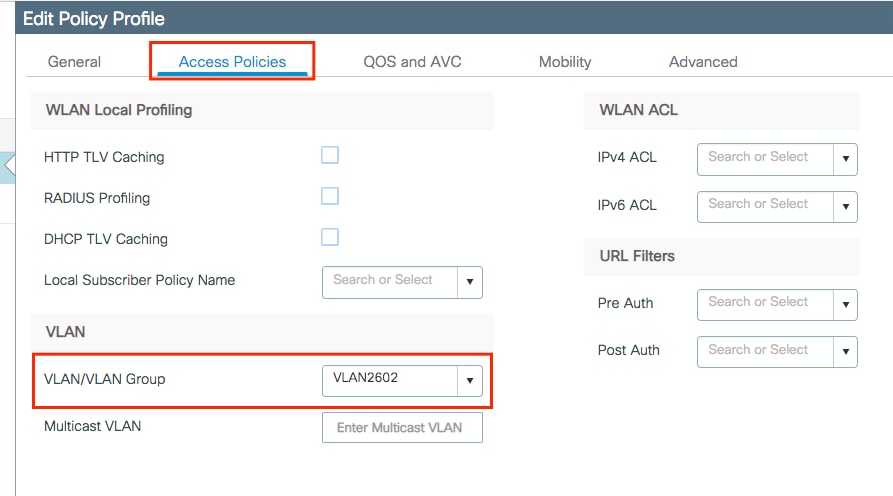

حدد شبكة VLAN حيث يلزم تعيين العملاء في علامة التبويب سياسات الوصول.

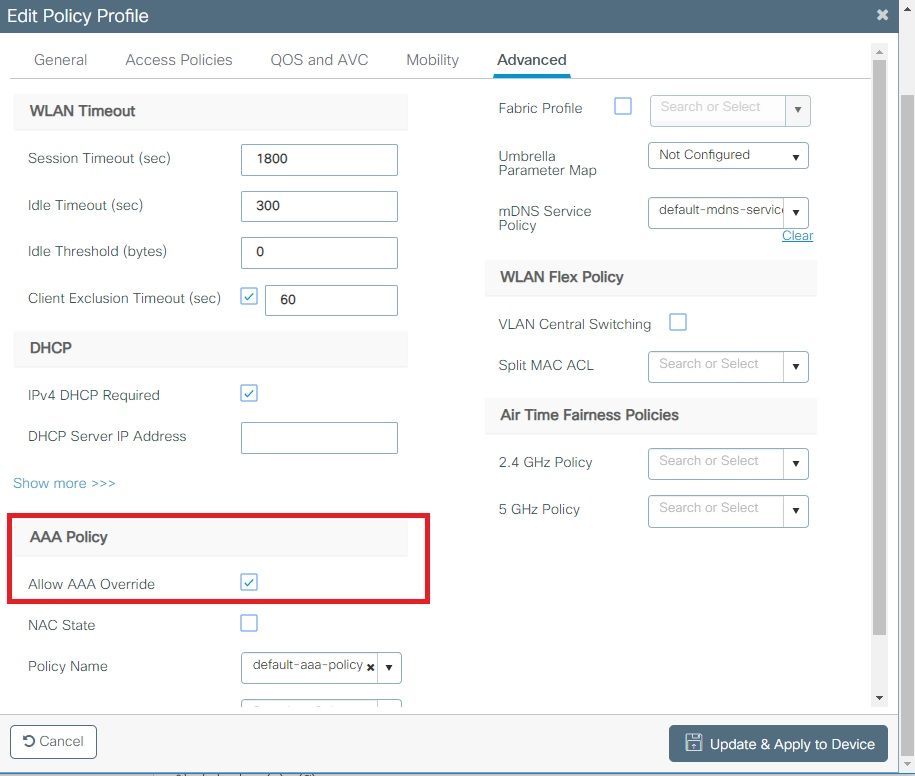

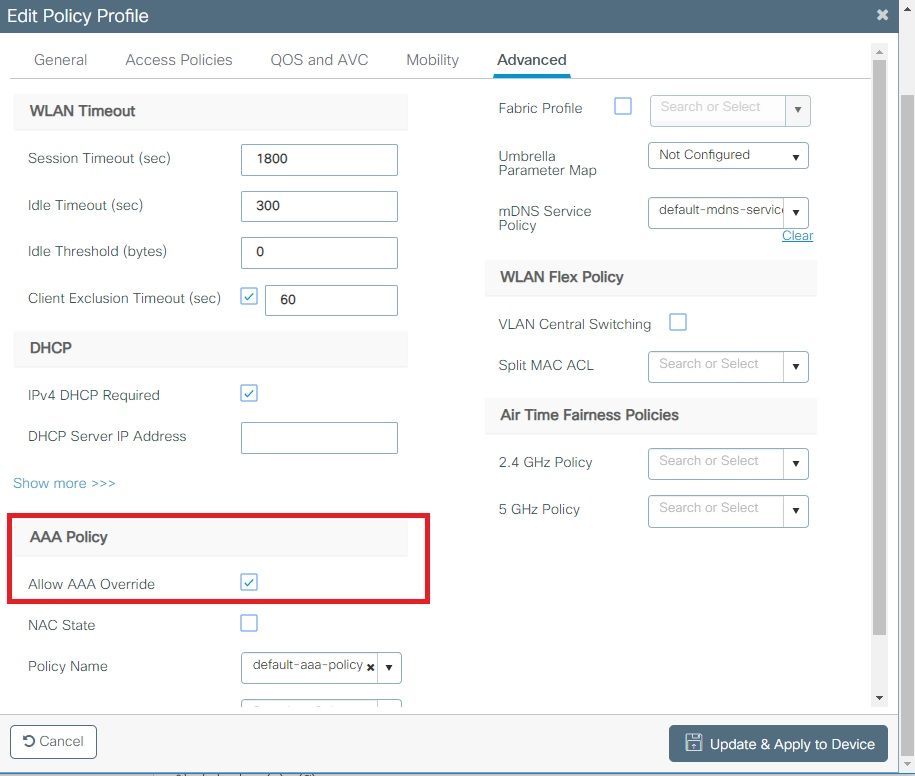

إذا كنت تخطط لأن يكون لديك سمات ISE للإرجاع في تعيين قبول الوصول مثل تعيين VLAN، فيرجى تمكين تجاوز AAA في علامة التبويب Advanced :

CLI:

# config

# wireless profile policy <policy-profile-name>

# aaa-override

# central switching

# description "<description>"

# vlan <vlanID-or-VLAN_name>

# no shutdown

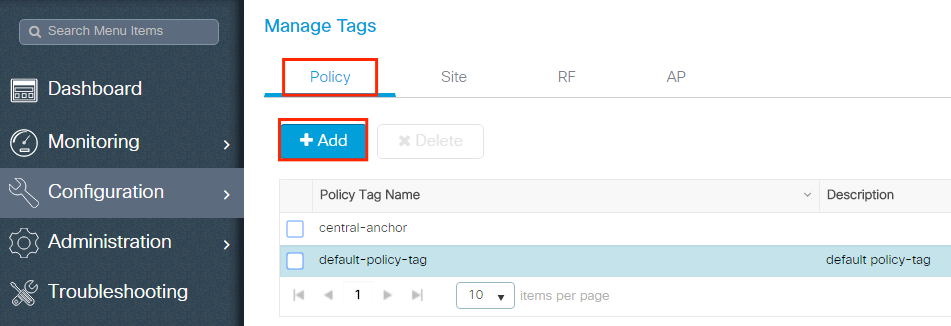

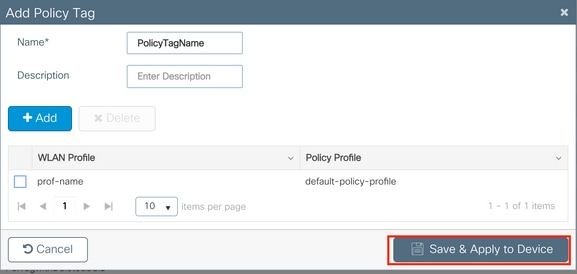

تكوين علامة السياسة

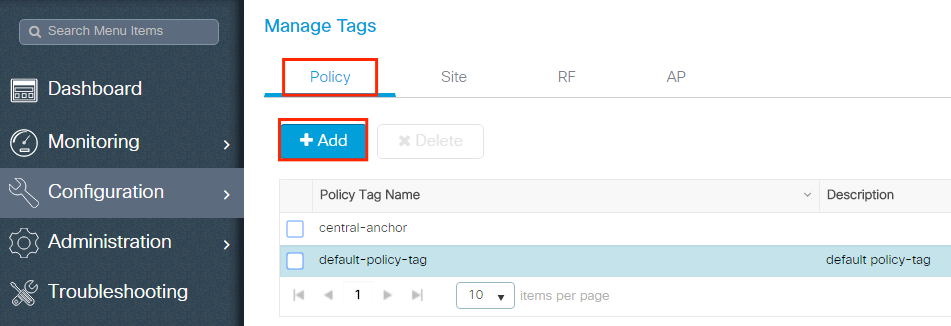

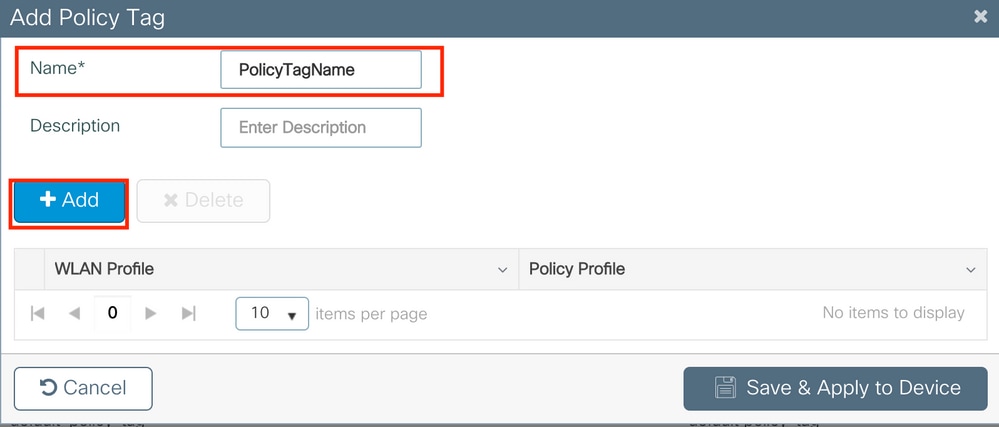

يتم إستخدام "علامة النهج" لربط SSID بملف تعريف النهج. يمكنك إما إنشاء علامة سياسة جديدة أو استخدام علامة السياسة الافتراضية.

GUI:

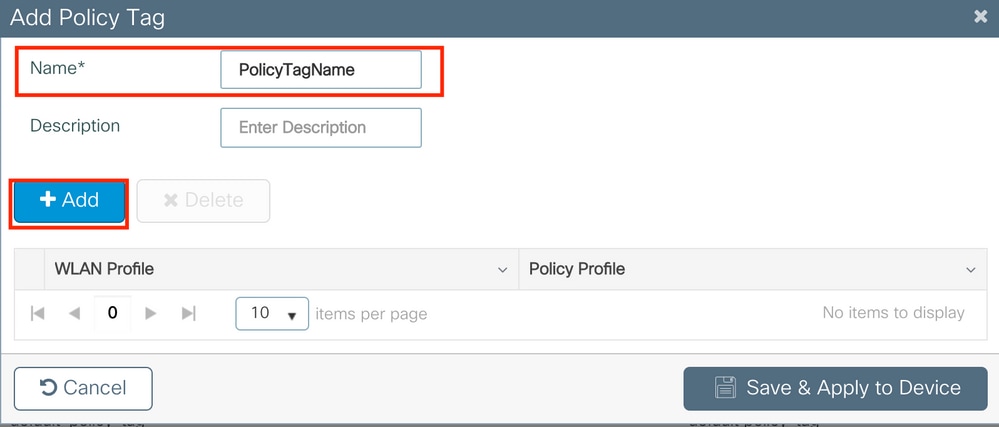

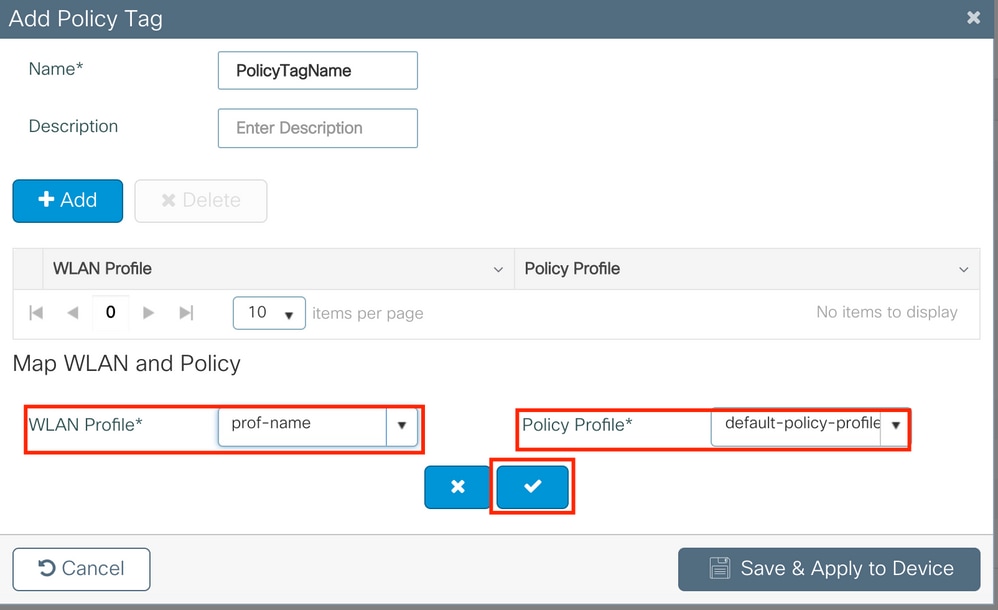

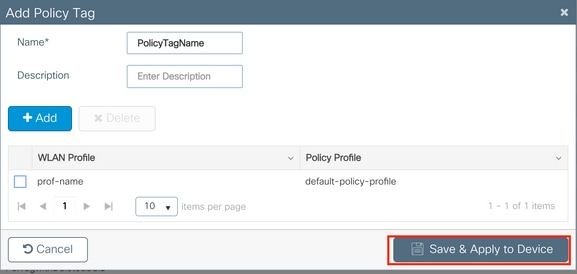

انتقل إلى Configugation > Tags & Profiles > Tags > Policy وإضافة واحدة جديدة إذا لزم الأمر.

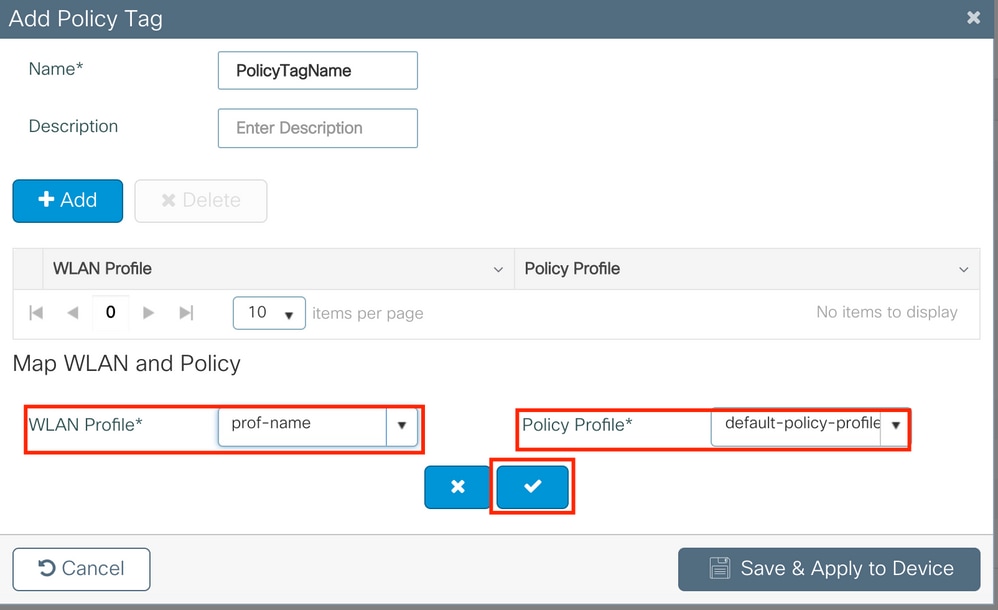

قم بربط ملف تعريف WLAN بملف تعريف السياسة المطلوب.

CLI:

# config t

# wireless tag policy <policy-tag-name>

# wlan <profile-name> policy <policy-profile-name>

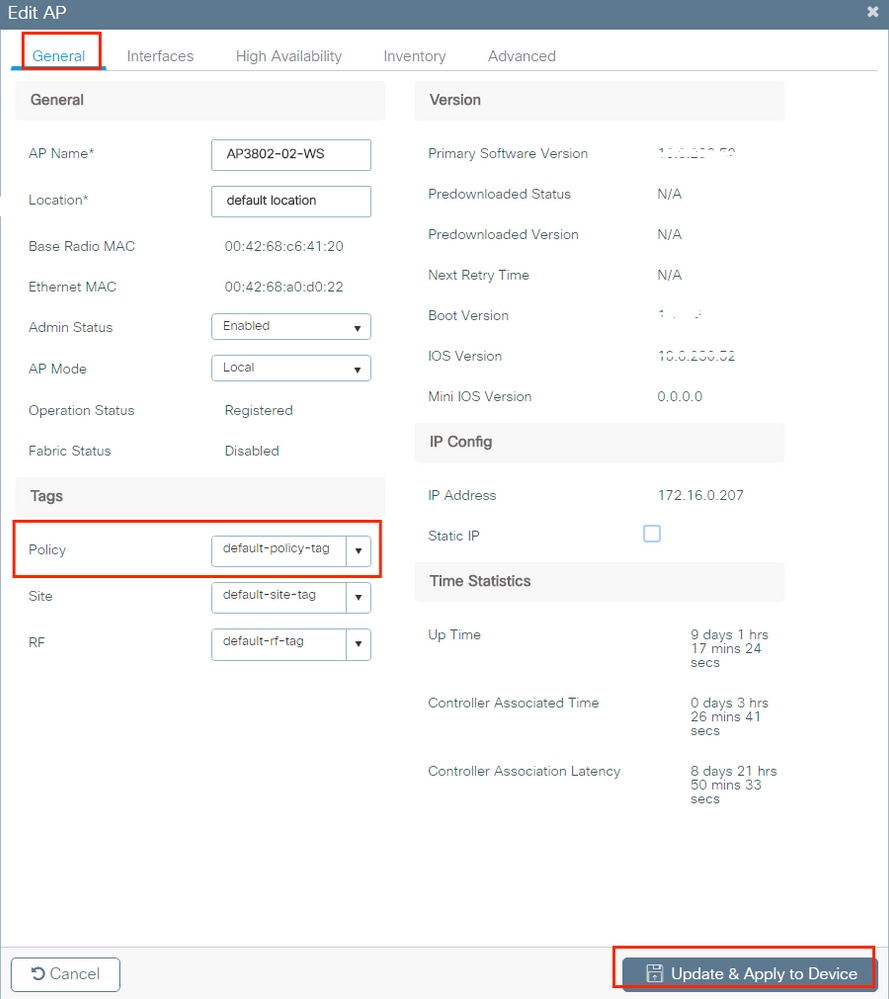

إحالة علامات السياسة

قم بتعيين علامة السياسة لنقاط الوصول المطلوبة.

GUI:

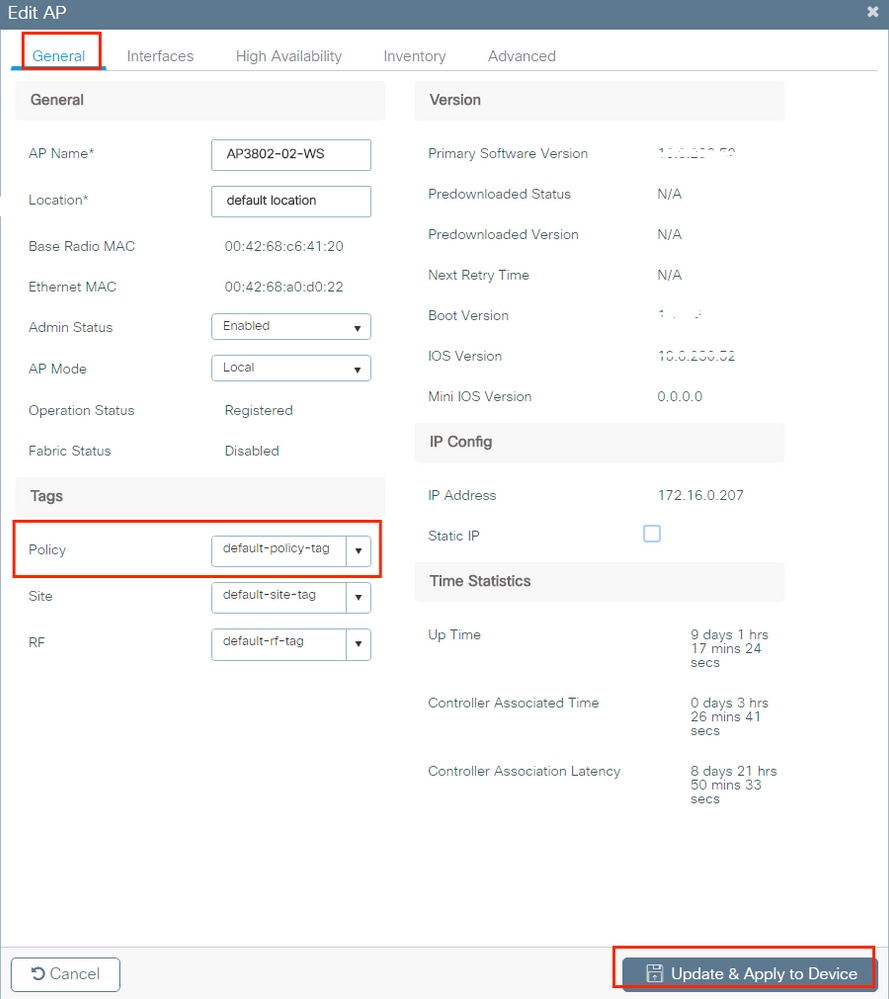

لتعيين العلامة لنقطة وصول واحدة، انتقل Configuration > Wireless > Access Points > AP Name > General Tags, لتعيين علامة النهج ذات الصلة ثم انقر فوق Update & Apply to Device.

ملاحظة: مدرك أنه عندما يتم تغيير علامة السياسة على نقطة وصول، فإنها تسقط إرتباطها إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800 وترجع مرة أخرى بعد لحظات قليلة.

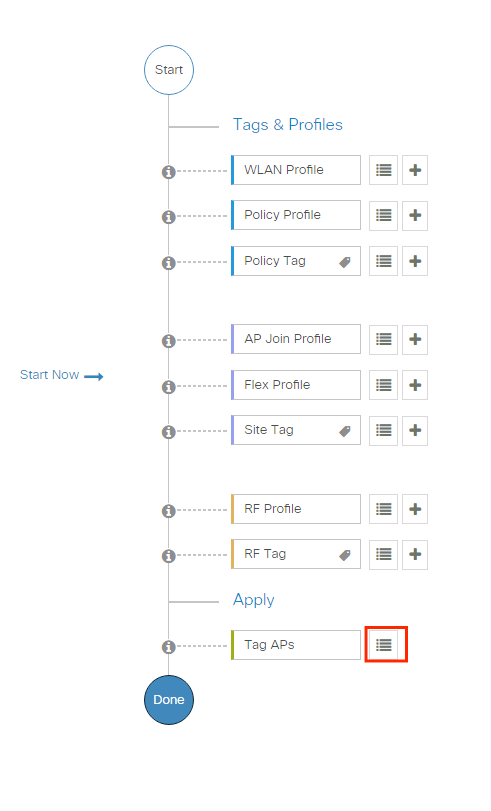

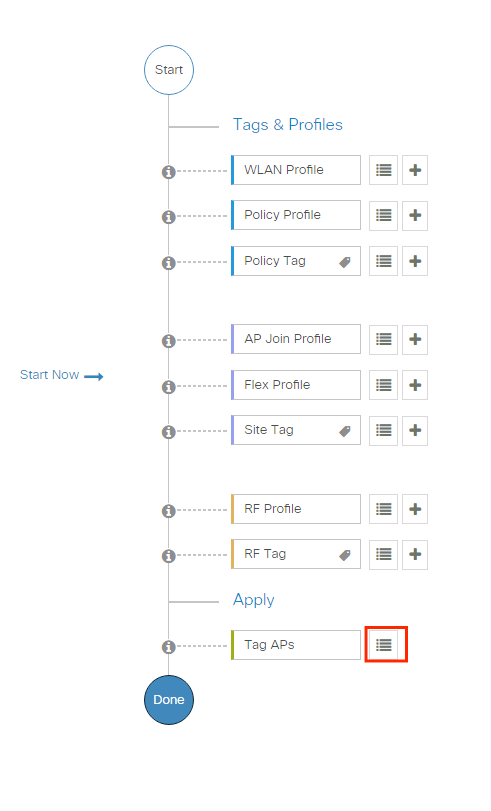

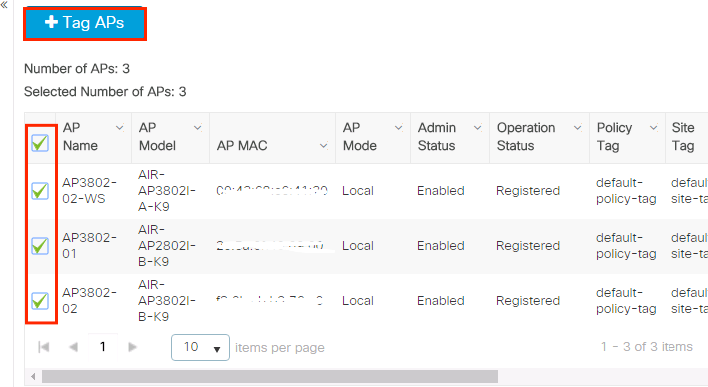

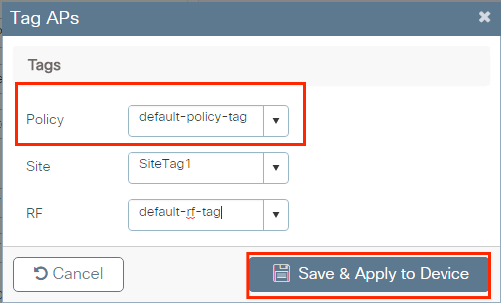

لتعيين نفس علامة النهج إلى نقاط وصول متعددة، انتقل إلى Configuration > Wireless Setup > Advanced > Start Now > Apply.

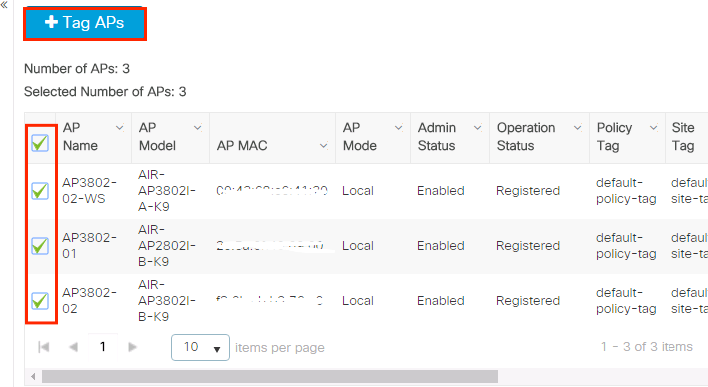

حدد نقاط الوصول التي تريد تعيين علامة التمييز لها وانقر + Tag APs

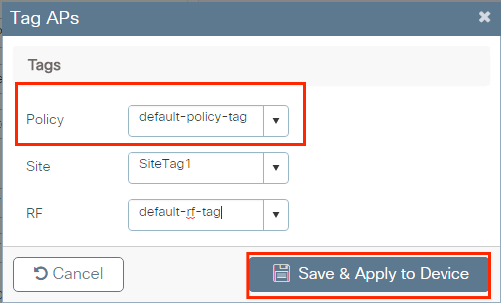

حدد العلامات القابلة للتطبيق للنهج والموقع والتردد اللاسلكي وانقر Save& تطبيق على الجهاز

CLI:

# config t

# ap <ethernet-mac-addr>

# policy-tag <policy-tag-name>

# end

تكوين ISE

إعلان WLC على ISE

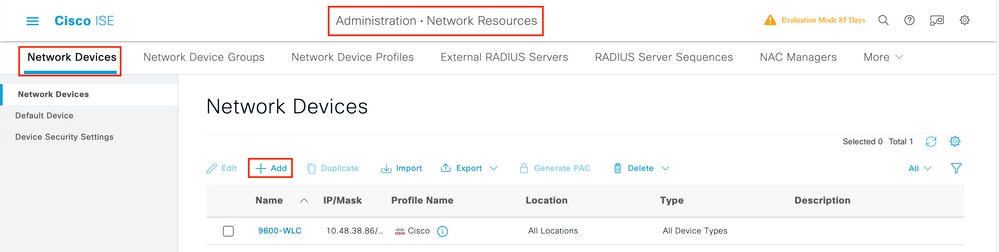

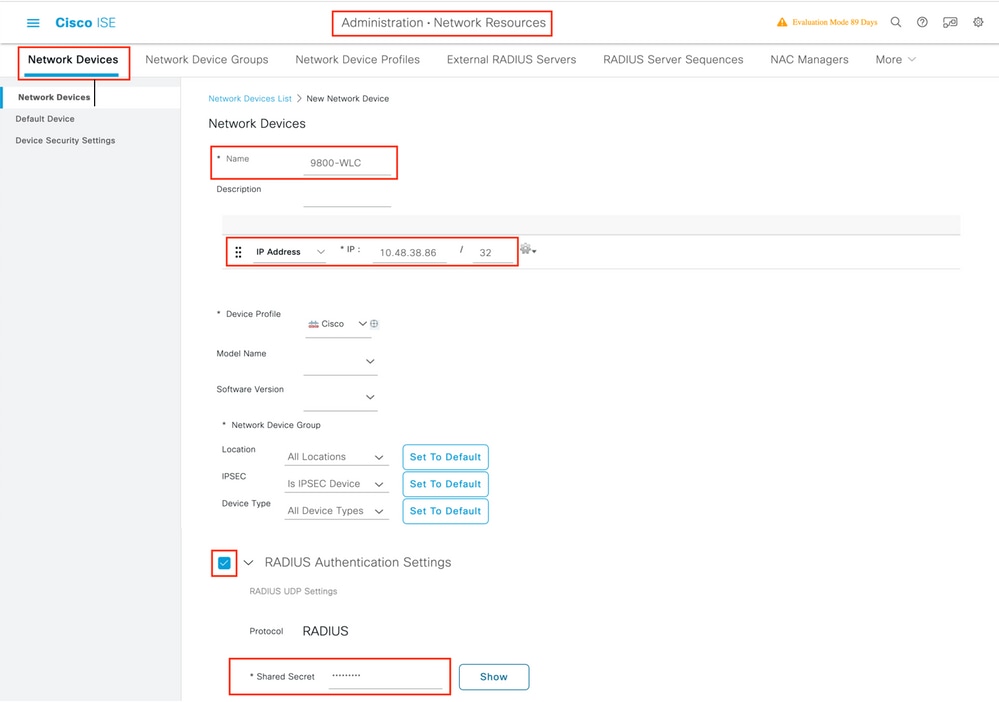

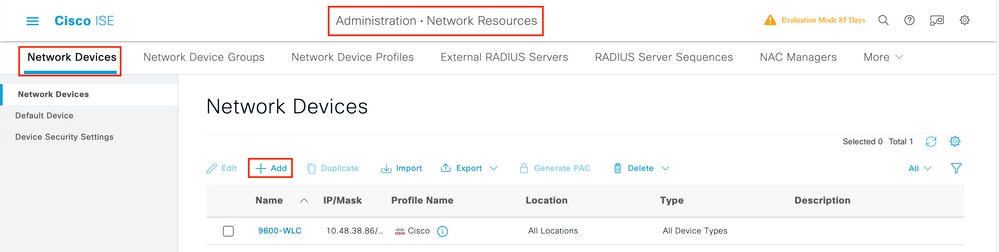

الخطوة 1. افتح وحدة تحكم ISE وانتقل إلى كما هو موضح Administration > Network Resources > Network Devices > Add في الصورة.

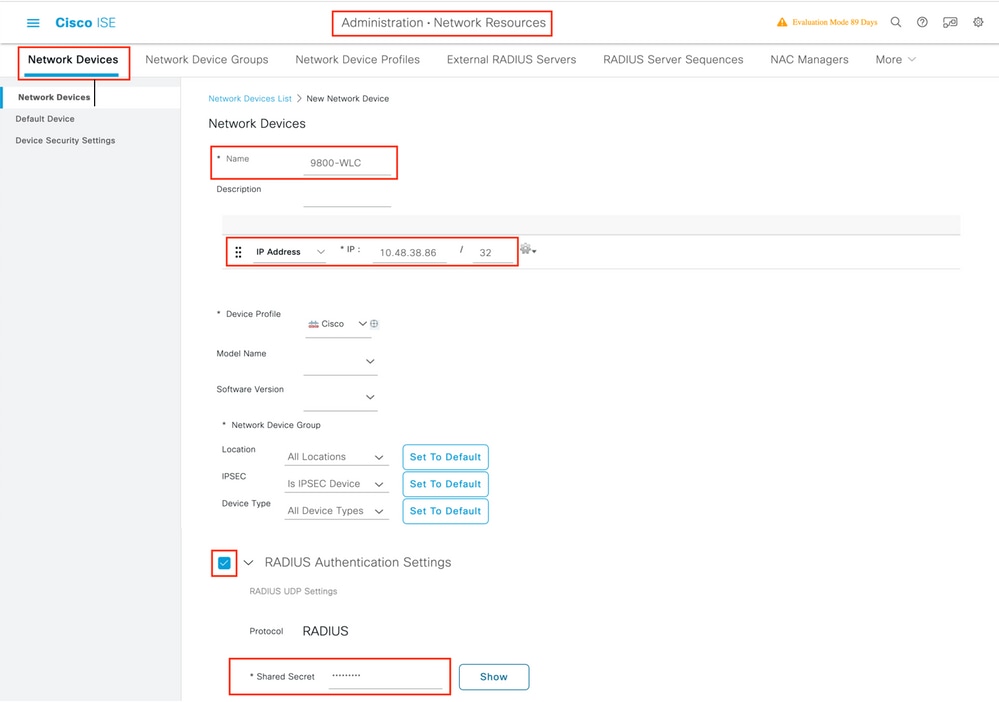

الخطوة 2. قم بتكوين جهاز الشبكة.

وبشكل إختياري، يمكن أن يكون اسم طراز محدد أو إصدار برنامج أو وصف أو تعيين مجموعات أجهزة شبكة استنادا إلى أنواع الأجهزة أو الموقع أو أدوات التحكم في الشبكة المحلية اللاسلكية (WLC).

يماثل عنوان IP هنا واجهة WLC التي ترسل طلبات المصادقة. بشكل افتراضي، تكون هي واجهة الإدارة كما هو موضح في الصورة:

لمزيد من المعلومات حول Network Device Groups مراجعة الفصل: إدارة أجهزة الشبكة من دليل مسؤول Cisco Identity Services Engine، مجموعات أجهزة الشبكة

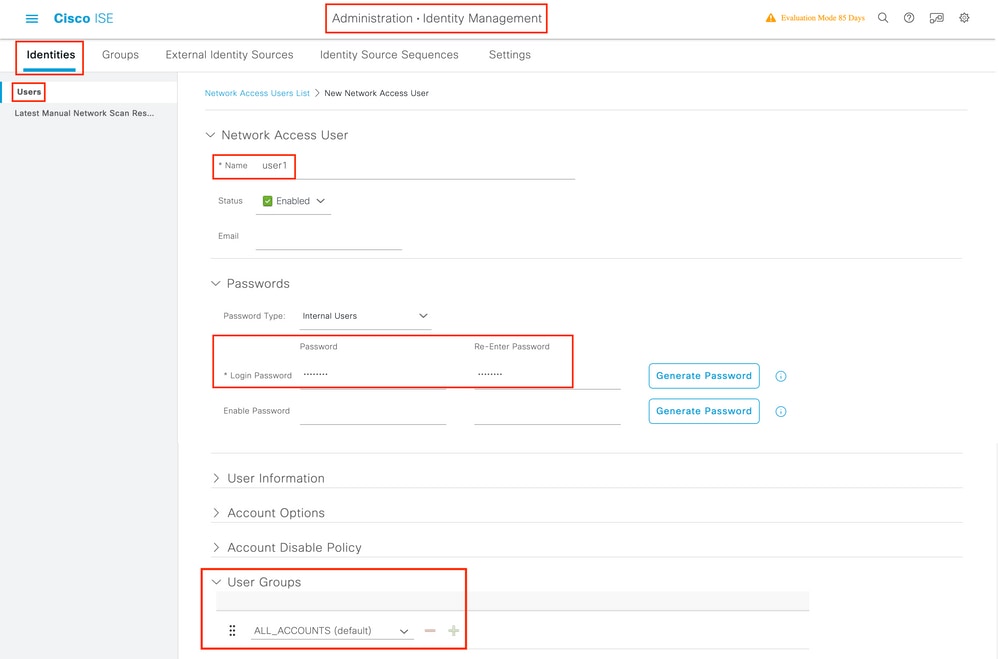

إنشاء مستخدم جديد على ISE

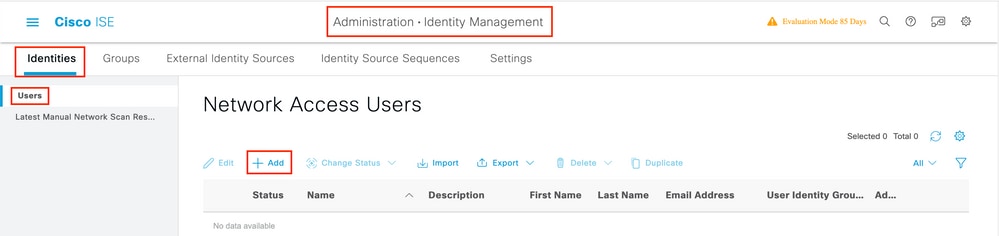

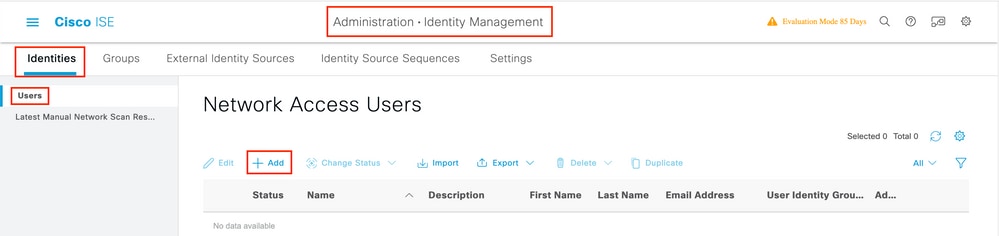

الخطوة 1. تصفح Administration > Identity Management > Identities > Users > Add إلى كما هو موضح في الصورة:

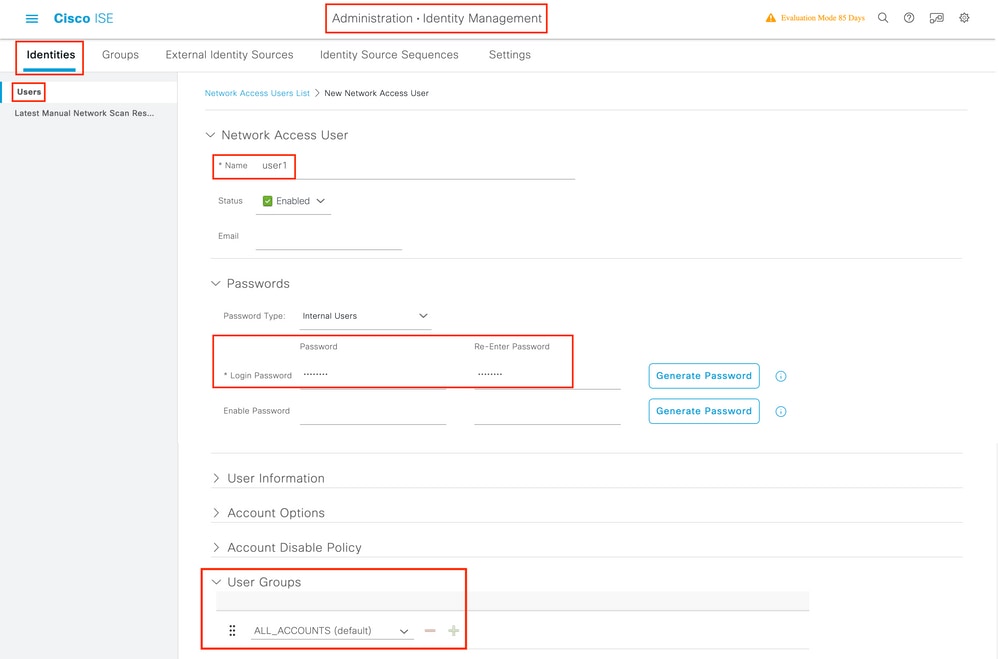

يدخل خطوة 2. المعلومة للمستخدم. في هذا المثال، ينتمي هذا المستخدم إلى مجموعة تسمى ALL_ACCountTS ولكن يمكن ضبطه حسب الحاجة كما هو موضح في الصورة:

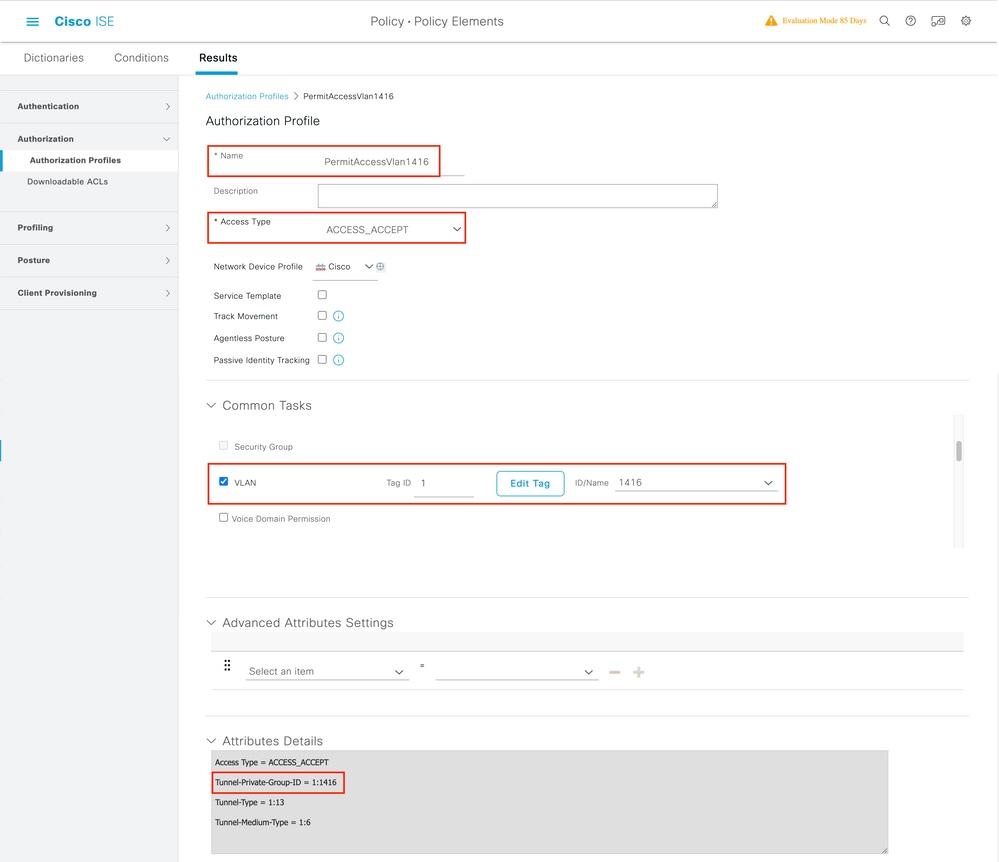

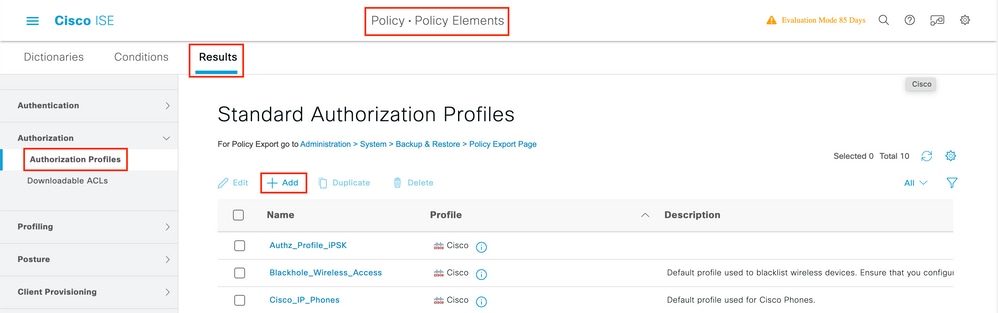

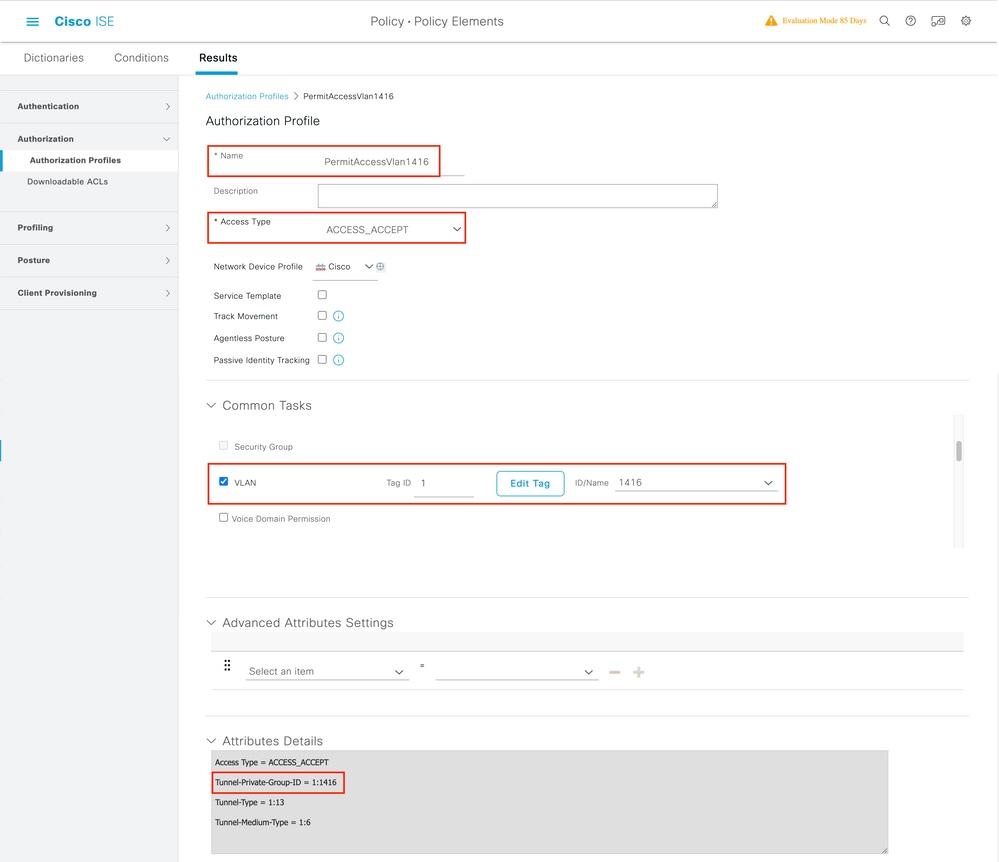

إنشاء ملف تعريف التفويض

يتكون Authorization Profile من مجموعة من السمات التي يتم إرجاعها عند مطابقة شرط ما. يحدد ملف تعريف التخويل ما إذا كان لدى العميل حق الوصول إلى الشبكة أم لا، أو قوائم التحكم في الوصول (ACLs)، أو تجاوز شبكة VLAN، أو أي معلمة أخرى. يرسل ملف تعريف التخويل الموضح في هذا المثال قبول الوصول للعميل ويعين العميل إلى شبكة VLAN 1416.

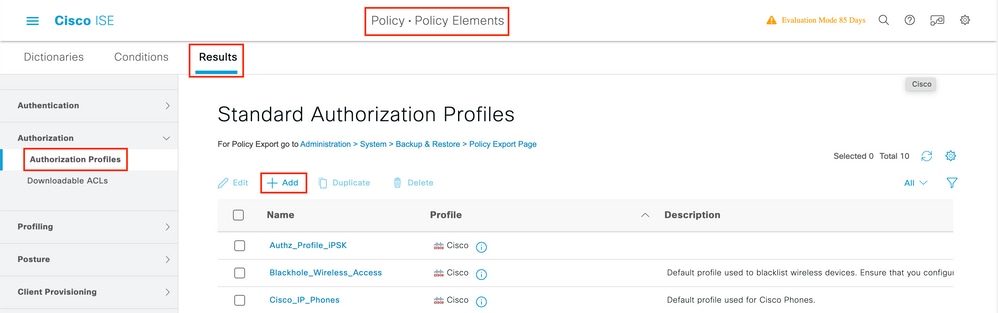

الخطوة 1. انتقل إلى Policy > Policy Elements > Results > Authorization > Authorization Profiles الزر Add وانقر عليه.

يدخل خطوة 2. القيمة كما هو موضح في الصورة. هنا يمكننا إرجاع سمات تجاوز AAA مثل VLAN على سبيل المثال. يقبل WLC 9800 سمات النفق 64، 65، 81 التي تستخدم معرف VLAN أو الاسم، ويقبل أيضا إستخدام AirSpace-Interface-Name السمة.

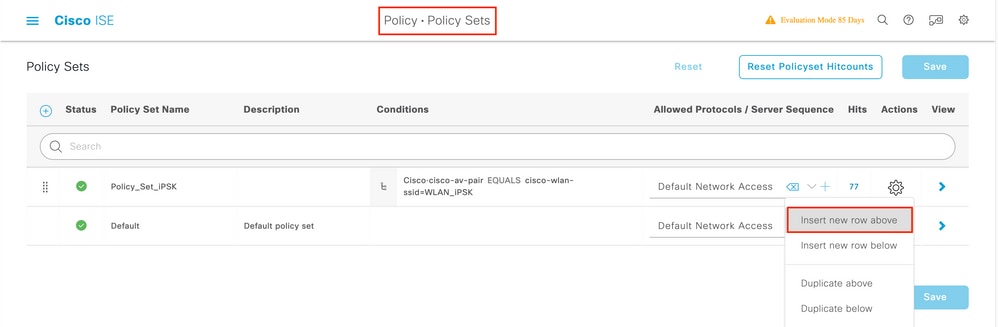

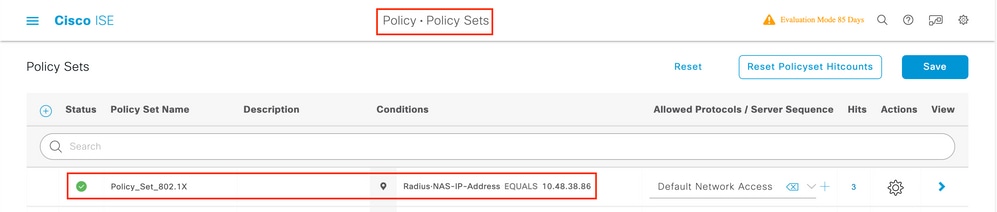

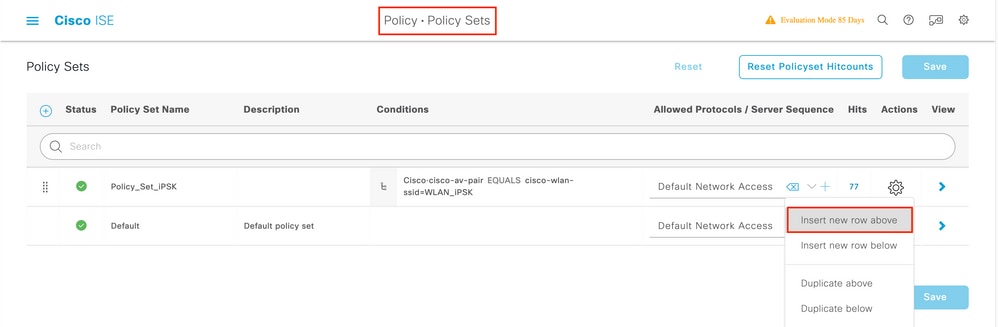

إنشاء مجموعة نهج

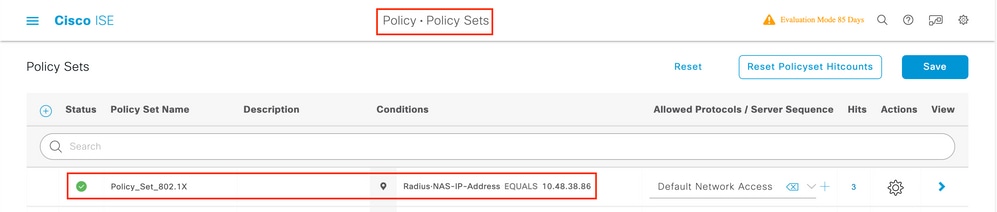

تحدد مجموعة النهج مجموعة من قواعد المصادقة والتفويض. لإنشاء واحدة، انتقل إلى، Policy > Policy Setsانقر فوق علامة التحكم لأول مجموعة نهج في القائمة وحدد كما هو Insert new row above موضح في هذه الصورة:

قم بتكوين اسم وإنشاء شرط لمجموعة النهج هذه. في هذا مثال، يعين الشرط أن نحن نطابق الحركة مرور أن يأتي من ال WLC:

Radius:NAS-IP-Address EQUALS X.X.X.X // X.X.X.X is the WLC IP address

تأكد من Default Network Access أنه محدد أسفل Allowed Protocols / Server Sequence.

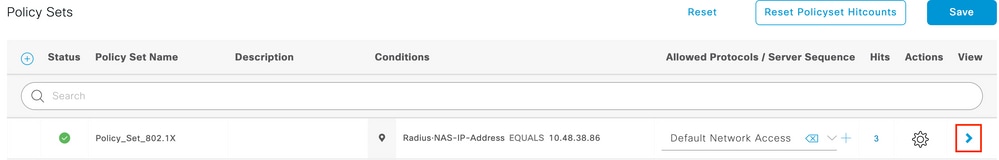

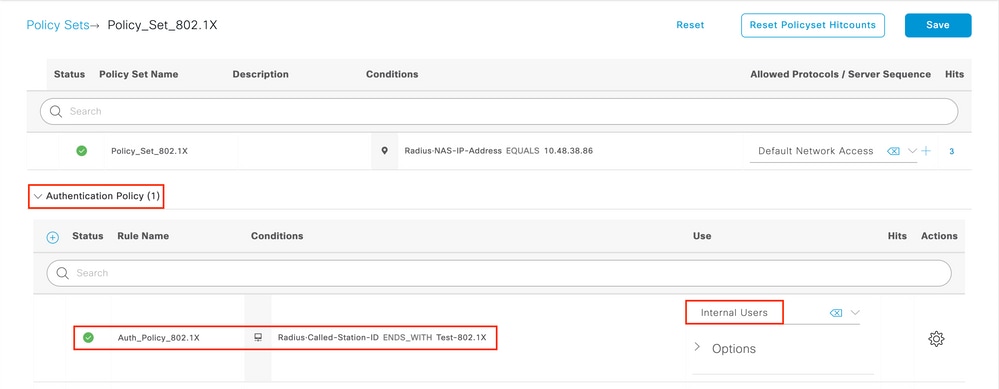

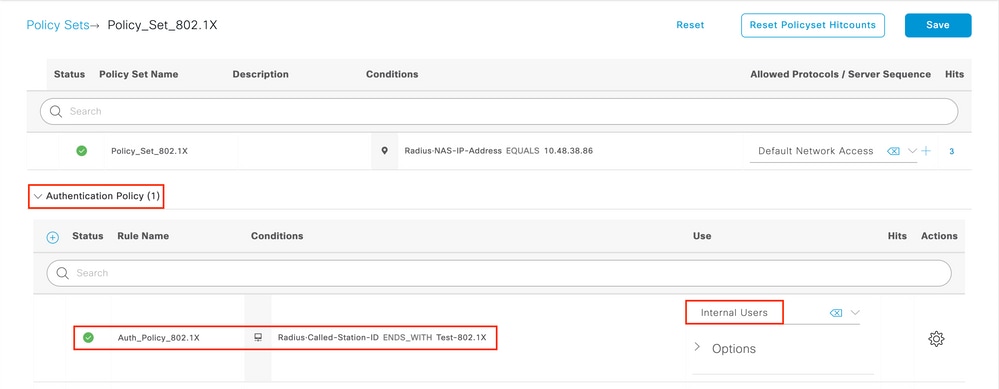

إنشاء سياسة مصادقة

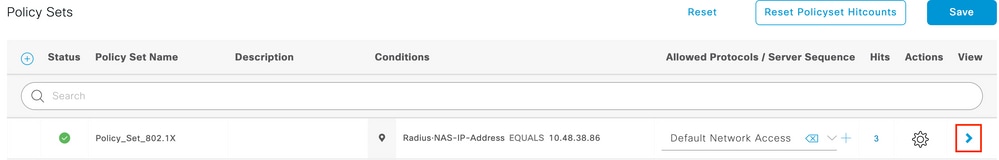

لتكوين سياسات المصادقة والتفويض، يلزمك إدخال تكوين مجموعة النهج. يمكن القيام بذلك إذا قمت بالنقر فوق السهم الأزرق الموجود على يمين Policy Set الخط:

يتم إستخدام سياسات المصادقة للتحقق من صحة بيانات اعتماد المستخدمين (تحقق مما إذا كان المستخدم هو حقا من يقول عنه). تحت Authenticaton Policy, إنشاء نهج مصادقة وتكوينه كما هو موضح في هذه الصورة. الشرط الخاص بالنهج المستخدم في هذا المثال هو:

RADIUS:Called-Station-ID ENDS_WITH // is the SSID of your WLAN

أختر أيضا المستخدمين الداخليين ضمن علامة التبويب Use الخاصة بنهج المصادقة هذا.

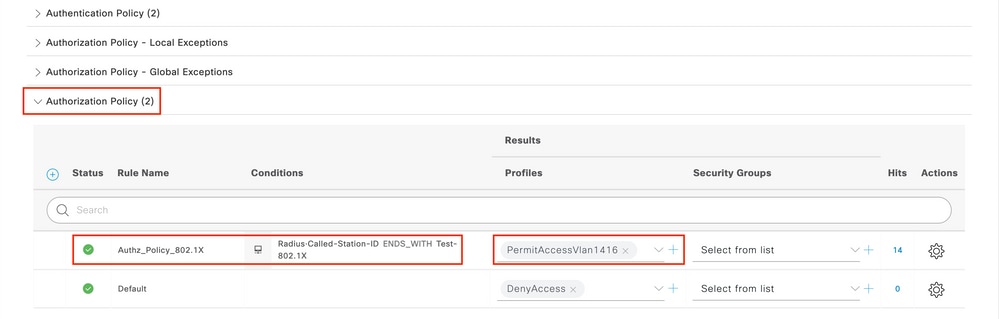

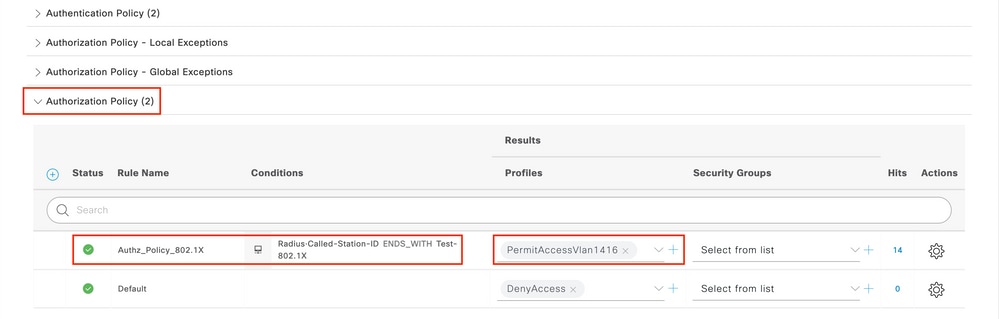

إنشاء سياسة التخويل

في نفس الصفحة، انتقل إلى Authorization Policy وقم بإنشاء صفحة جديدة. شرط نهج التخويل هذا هو:

RADIUS:Called-Station-ID ENDS_WITH // is the SSID of your WLAN

تحت علامة التبويب Result > Profiles الخاصة بهذا النهج، حدد علامة التبويب التي Authorization Profile قمت بإنشائها سابقا. هذا يسبب ISE أن يرسل الشعار صحيح إلى ال WLC إن المستعمل يكون صدق.

عند هذه النقطة، يكون كل التكوين ل WLC و ISE مكتملا، يمكنك الآن محاولة الاتصال بأحد العملاء.

لمزيد من المعلومات حول نهج ISE Allow Protocols تحقق من الفصل: إدارة سياسات المصادقة من دليل مسؤول محرك خدمات الهوية من Cisco إدارة سياسات المصادقة

لمزيد من المعلومات حول ISE Identity Sources راجع الفصل: إدارة المستخدمين ومصادر الهوية الخارجية من دليل مسؤول محرك خدمات الهوية من Cisco: مصادر الهوية

التحقق من الصحة

يمكنك إستخدام هذه الأوامر للتحقق من التكوين الحالي لديك:

# show run wlan // WLAN configuration

# show run aaa // AAA configuration (server, server group, methods)

# show aaa servers // Configured AAA servers

# show ap config general // AP's configurations

# show ap name <ap-name> config general // Detailed configuration of specific AP

# show ap tag summary // Tag information for AP'S

# show wlan { summary | id | name | all } // WLAN details

# show wireless tag policy detailed <policy-tag name> // Detailed information on given policy tag

# show wireless profile policy detailed <policy-profile name>// Detailed information on given policy profile

استكشاف الأخطاء وإصلاحها

ملاحظة: لا بأس باستخدام موازن الأحمال الخارجية. ومع ذلك، تأكد من أن موازن الحمل لديك يعمل على أساس كل عميل باستخدام سمة RADIUS لمعرف المحطة الاستدعاء. الاعتماد على منفذ مصدر UDP ليس آلية مدعومة لموازنة طلبات RADIUS من ال 9800.

أستكشاف أخطاء WLC وإصلاحها

يوفر WLC 9800 إمكانيات التتبع الدائمة. وهذا يضمن تسجيل جميع الأخطاء المتعلقة باتصال العميل والتحذيرات ورسائل مستوى الإشعار بشكل مستمر ويمكنك عرض السجلات الخاصة بالحادث أو حالة الفشل بعد حدوثه.

يعتمد ذلك على حجم السجلات التي يتم إنشاؤها، ولكن عادة، يمكنك الرجوع بضع ساعات إلى عدة أيام.

لعرض المسارات التي جمعتها 9800 WLC بشكل افتراضي، يمكنك الاتصال عبر SSH/Telnet ب 9800 WLC وإجراء الخطوات التالية: (تأكد من تسجيل الجلسة إلى ملف نصي).

الخطوة 1. تحقق من الوقت الحالي ل WLC حتى يمكنك تعقب السجلات الموجودة في الوقت السابق إلى وقت حدوث المشكلة.

# show clock

الخطوة 2. قم بتجميع syslog من المخزن المؤقت ل WLC أو syslog الخارجي، كما هو موضح بواسطة تكوين النظام. يوفر هذا عرضًا سريعًا لحالة النظام والأخطاء، إن وجدت.

# show logging

الخطوة 3. تحقق من تمكين أي شروط لتصحيح الأخطاء.

# show debugging

IOSXE Conditional Debug Configs:

Conditional Debug Global State: Stop

IOSXE Packet Tracing Configs:

Packet Infra debugs:

Ip Address Port

------------------------------------------------------|----------

ملاحظة: إذا رأيت أي شرط مسرود، هذا يعني أن التتبع يتم تسجيله إلى مستوى تصحيح الأخطاء لجميع العمليات التي تواجه الشروط الممكنة (عنوان MAC، عنوان IP، وهكذا). وهذا يزيد من حجم السجلات. لذلك، يُوصى بمسح جميع الشروط عند عدم التصحيح النشط.

الخطوة 4. افترض أنه لم يتم إدراج عنوان MAC تحت الاختبار كشرط في الخطوة 3، قم بتجميع آثار مستوى الإشعار الموجودة دائما لعنوان MAC المحدد:

# show logging profile wireless filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file always-on-<FILENAME.txt>

يمكنك إما عرض المحتوى على الجلسة أو يمكنك نسخ الملف إلى خادم TFTP خارجي:

# more bootflash:always-on-<FILENAME.txt>

or

# copy bootflash:always-on-<FILENAME.txt> tftp://a.b.c.d/path/always-on-<FILENAME.txt>

التصحيح الشرطي والتتبع النشط اللاسلكلي

إذا لم تمنحك المسارات الدائمة معلومات كافية لتحديد مشغل المشكلة قيد التحقيق، يمكنك تمكين تصحيح الأخطاء المشروط والتقاط تتبع Radio Active (RA)، الذي يوفر تتبع مستوى تصحيح الأخطاء لجميع العمليات التي تتفاعل مع الشرط المحدد (عنوان MAC للعميل في هذه الحالة). يمكنك القيام بذلك من خلال واجهة المستخدم الرسومية (GUI) أو واجهة سطر الأوامر (CLI).

CLI:

لتمكين تصحيح الأخطاء المشروط، قم بتنفيذ الخطوات التالية:

الخطوة 5. تأكد من عدم تمكين شروط تصحيح الأخطاء.

# clear platform condition all

الخطوة 6. قم بتمكين شرط التصحيح لعنوان MAC اللاسلكي الخاص بالعميل الذي تريد مراقبته.

يبدأ هذا الأمر في مراقبة عنوان MAC المتوفر لمدة 30 دقيقة (1800 ثانية). يمكنك زيادة هذا الوقت إختياريا إلى 2085978494 ثانية.

# debug wireless mac <aaaa.bbbb.cccc> {monitor-time <seconds>}

ملاحظة: لمراقبة أكثر من عميل واحد في كل مرة، قم بتشغيل الأمر debug wireless mac <aaa.bbbb.cccc> لكل عنوان MAC.

ملاحظة: لا ترى إخراج نشاط العميل على جلسة عمل طرفية، حيث يتم تخزين كل شيء مؤقتا داخليا لعرضه لاحقا.

الخطوة 7. إعادة إظهار المشكلة أو السلوك الذي تريد مراقبته.

الخطوة 8. أوقف تصحيح الأخطاء إذا تم نسخ المشكلة قبل انقضاء وقت المراقبة الافتراضي أو المكون.

# no debug wireless mac <aaaa.bbbb.cccc>

بمجرد انقضاء وقت المراقبة أو توقف التصحيح اللاسلكي، ينشئ WLC 9800 ملفًا محليًا باسم:

ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

الخطوة 9. جمع ملف نشاط عنوان MAC. يمكنك إما نسخ RA trace.log إلى خادم خارجي أو عرض الإخراج مباشرة على الشاشة.

التحقق من اسم ملف تتبع مسار RA:

# dir bootflash: | inc ra_trace

نسخ الملف إلى خادم خارجي:

# copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://a.b.c.d/ra-FILENAME.txt

عرض المحتوى:

# more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

الخطوة 10. إذا كان السبب الجذري لا يزال غير واضح، فعليك تجميع السجلات الداخلية، والتي تعد طريقة عرض أكثر تفصيلا لسجلات مستوى تصحيح الأخطاء. لا تحتاج إلى تصحيح أخطاء العميل مرة أخرى بينما ننظر بمزيد من التفصيل في سجلات تصحيح الأخطاء التي تم تجميعها وتخزينها داخليا بالفعل.

# show logging profile wireless internal filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file ra-internal-<FILENAME>.txt

ملاحظة: ترجع مخرجات الأمر هذه المسارات لكل مستويات السجل لكافة العمليات وهي كبيرة جدا. يُرجى إشراك Cisco TAC للمساعدة في تحليل مسارات التتبع هذه.

يمكنك إما نسخ RA-internal-FILEName.txt إلى خادم خارجي أو عرض المخرج مباشرة على الشاشة.

نسخ الملف إلى خادم خارجي:

# copy bootflash:ra-internal-<FILENAME>.txt tftp://a.b.c.d/ra-internal-<FILENAME>.txt

عرض المحتوى:

# more bootflash:ra-internal-<FILENAME>.txt

الخطوة 11. إزالة شروط التصحيح.

# clear platform condition all

ملاحظة: تأكد من إزالة شروط تصحيح الأخطاء دائما بعد جلسة عمل أستكشاف الأخطاء وإصلاحها.

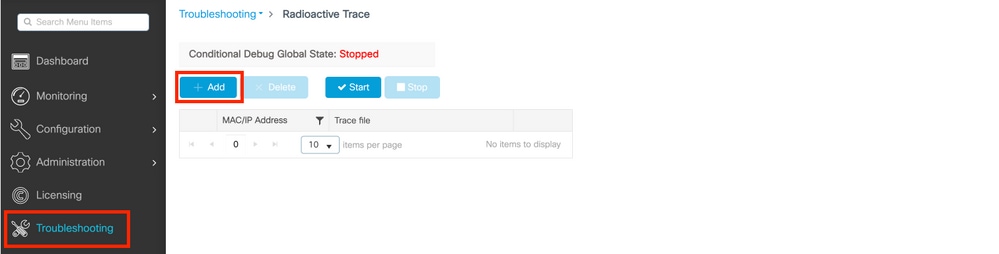

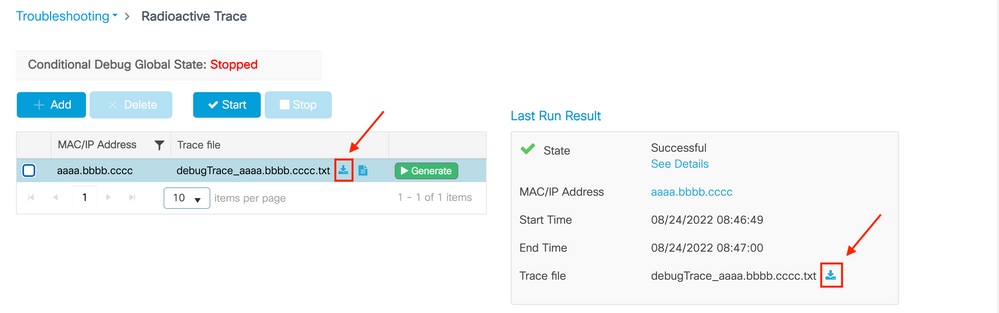

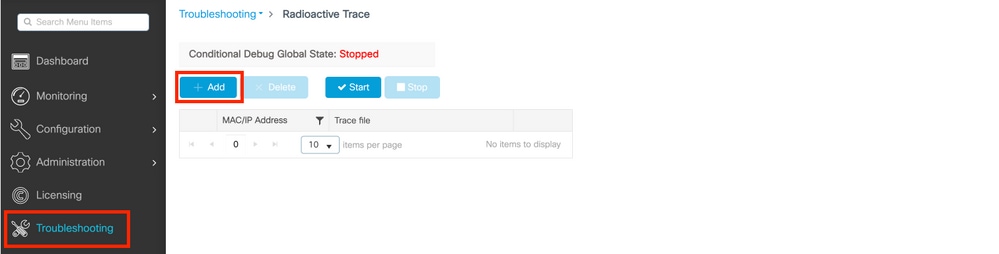

GUI:

الخطوة 1. انتقل إلى عنوان MAC/IP Troubleshooting > Radioactive Trace > + Add الخاص بالعميل (العملاء) الذي تريد أستكشاف الأخطاء وإصلاحها.

الخطوة 2. انقر فوق بدء.

الخطوة 3. أنسخ المسألة.

الخطوة 4. انقر فوق إيقاف.

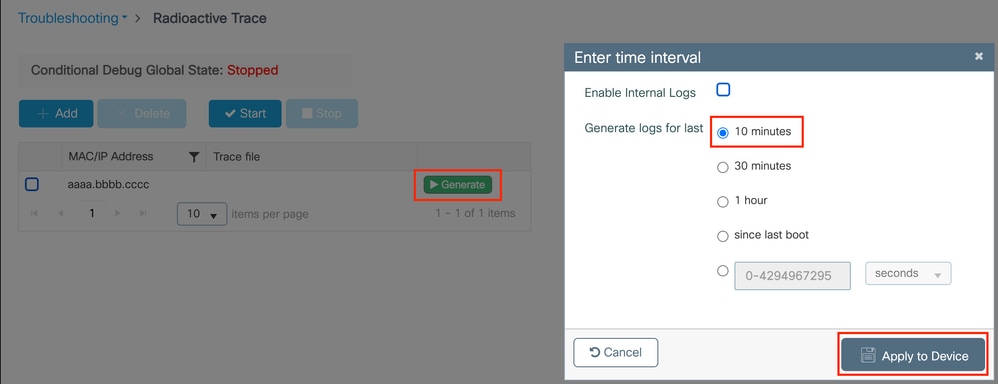

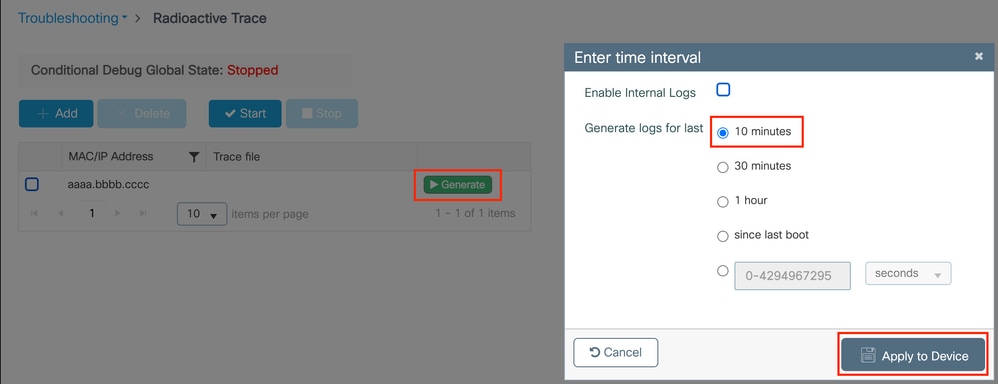

الخطوة 5. انقر فوق Generate الزر، ثم حدد الفاصل الزمني الذي تريد الحصول على السجلات الخاصة به، ثم انقر فوق Apply to Device. In this example, the logs for the last 10 minutes are requested.

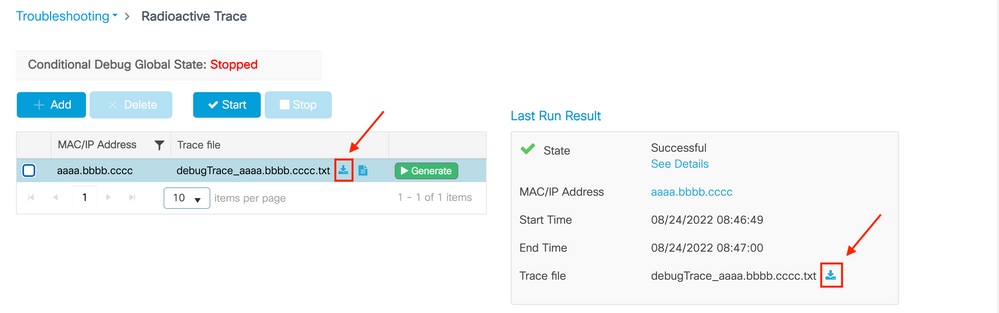

الخطوة 6. قم بتنزيل "التتبع الإشعاعي" على الكمبيوتر وانقر فوق زر التنزيل وافحص هذا الزر.

أستكشاف أخطاء ISE وإصلاحها

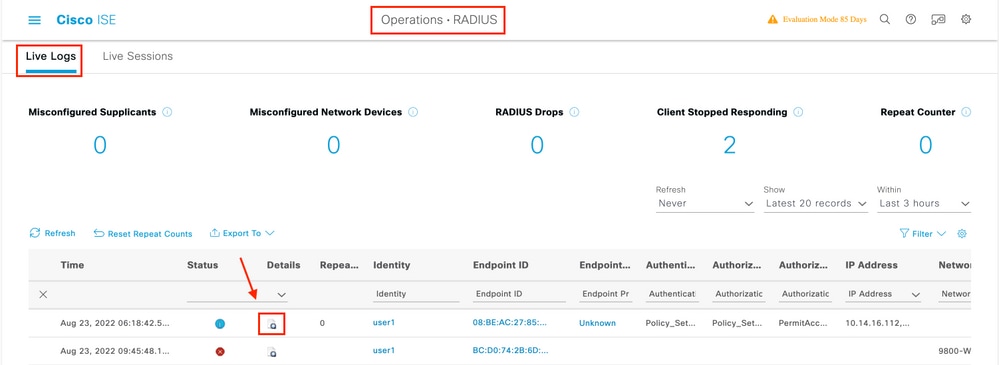

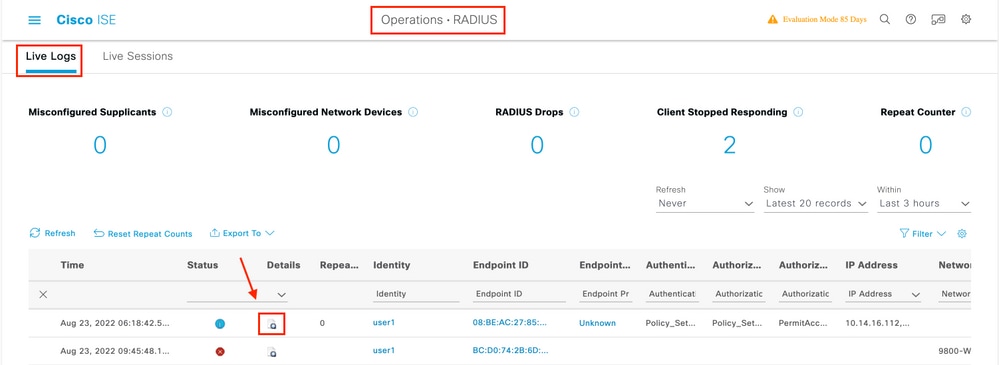

إذا واجهت مشاكل في مصادقة العميل، فيمكنك التحقق من السجلات الموجودة على خادم ISE. انتقل إلى Operations > RADIUS > Live Logs يمكنك الاطلاع على قائمة طلبات المصادقة، بالإضافة إلى مجموعة النهج التي تمت مطابقتها، والنتيجة لكل طلب، وما إلى ذلك. يمكنك الحصول على المزيد من التفاصيل إذا قمت بنقر العدسة المكبرة تحت Details صفحة كل سطر، كما هو موضح في الصورة:

التعليقات

التعليقات