المقدمة

يصف هذا وثيقة كيف أن يشكل مادة حفازة 9800 لاسلكي lan جهاز تحكم منفذ نقطة (ap) سياسة.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- 9800 WLC

- وصول واجهة سطر الأوامر (CLI) إلى وحدات التحكم اللاسلكية

المكونات المستخدمة

توصي Cisco بإصدارات الأجهزة والبرامج التالية:

- 9800 WLC الإصدار 17.3

- نقطة الوصول طراز 1810w

- نقطة الوصول AP 1700

- Identity Service Engine (ISE) الإصدار 2.2

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

لتخويل نقطة وصول (AP)، يلزم تخويل عنوان MAC لشبكة إيثرنت لنقطة الوصول (AP) في مقابل قاعدة بيانات محلية باستخدام وحدة تحكم شبكة محلية لاسلكية طراز 9800 أو في مقابل خادم خدمة مصادقة طلب اتصال المستخدم (RADIUS) خارجي.

تضمن هذه الميزة قدرة نقاط الوصول المصرح بها فقط على الانضمام إلى وحدة التحكم في الشبكة المحلية اللاسلكية Catalyst 9800. لا يغطي هذا المستند حالة نقاط الوصول من السلسلة (1500 Series) التي تتطلب إدخال عامل تصفية MAC للانضمام إلى وحدة التحكم ولكنها لا تتتبع تدفق تخويل نقطة الوصول (AP) النموذجي (راجع المراجع).

التكوين

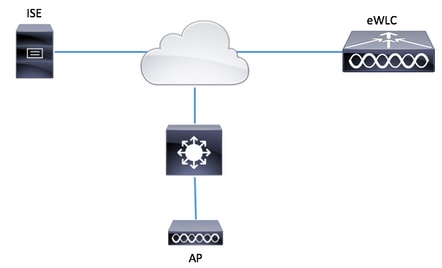

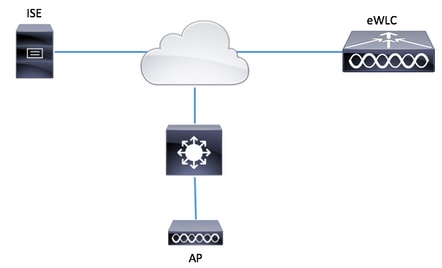

الرسم التخطيطي للشبكة

التكوينات

قائمة تخويل نقطة الوصول إلى MAC - محلي

يتم تخزين عنوان MAC لنقاط الوصول المعتمدة محليا في عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800.

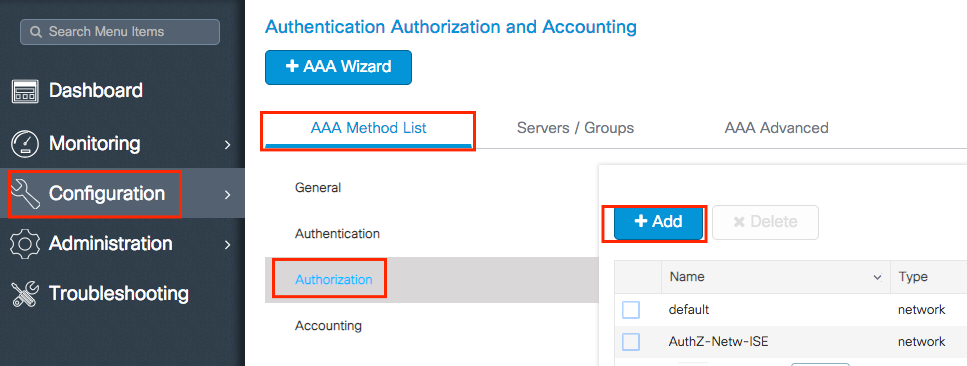

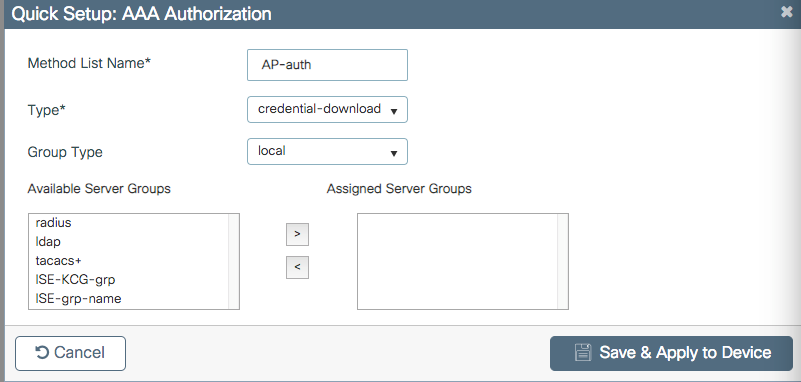

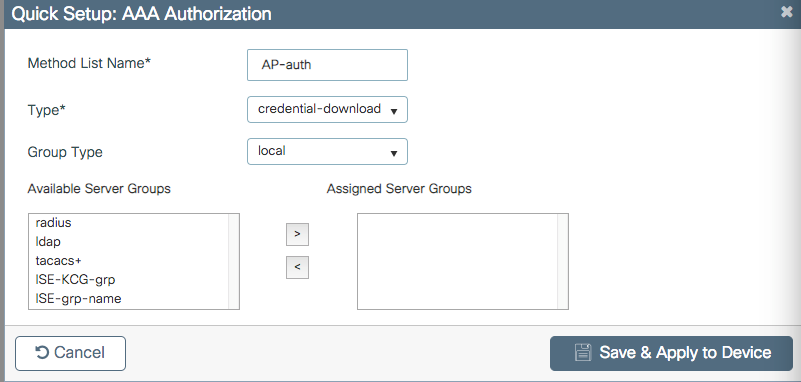

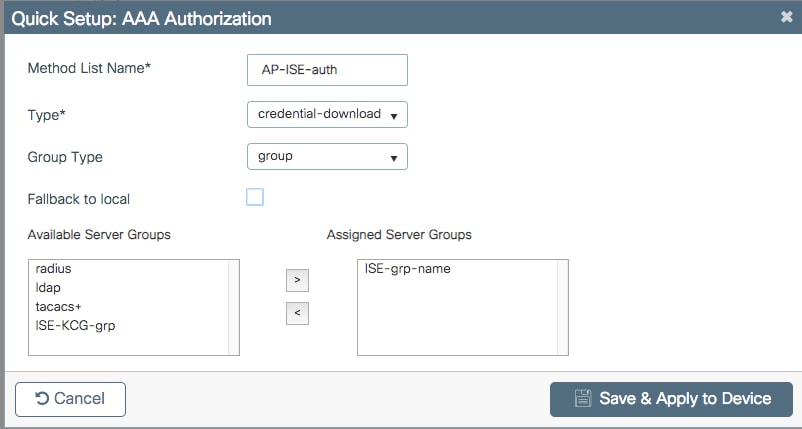

الخطوة 1. إنشاء قائمة طرق تنزيل بيانات اعتماد التفويض المحلية.

انتقل إلى التكوين > الأمان > AAA > قائمة طرق AAA > التفويض > + إضافة.

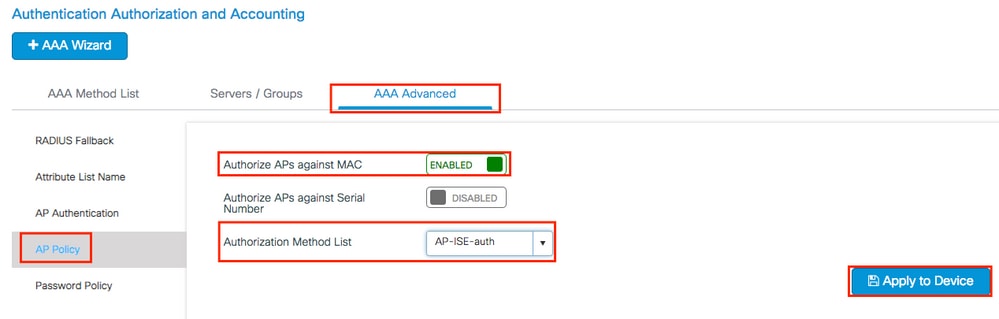

الخطوة 2. تمكين تخويل AP MAC.

انتقل إلى التكوين > الأمان > AAA > AAA متقدم > سياسة نقطة الوصول. قم بتمكين تخويل نقاط الوصول ضد MAC وحدد قائمة طرق التخويل التي تم إنشاؤها في الخطوة 1.

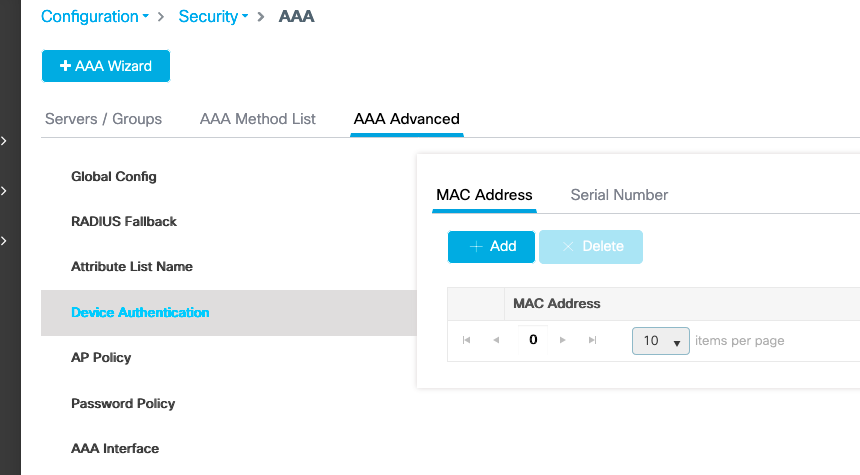

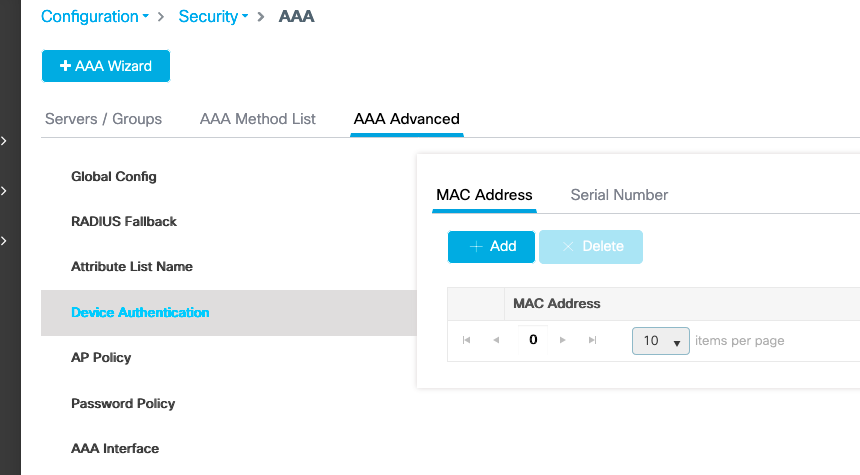

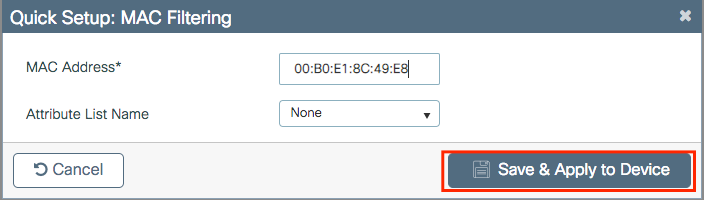

الخطوة 3. أضفت ال ap إثرنيت {upper}mac address.

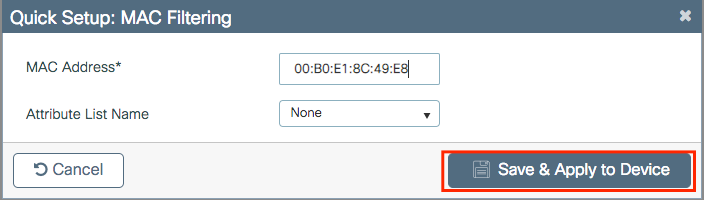

انتقل إلى التكوين > التأمين > AAA > AAA متقدم > مصادقة الجهاز > عنوان MAC > + إضافة.

ملاحظة: يجب أن يكون عنوان MAC الخاص بشبكة إيثرنت لنقطة الوصول في إحدى هذه التنسيقات عند إدخاله في واجهة مستخدم الويب (xx:xx:xx:xx:xx:xx (أو) xxxx.xxx.xxxx (أو) xx-xx-xx-xx-xx-xx-xx-xx-xx-xx-xx-xx-xx) في الإصدار 16.12. في الإصدار 17.3، يجب أن تكون بتنسيق xxxxxxxxxx بدون أي فاصل. تنسيق CLI يكون دائما xxxxxxxxx في أي إصدار (في 16.12، واجهة مستخدم الويب تزيل الفواصل في التكوين). يسمح معرف تصحيح الأخطاء من Cisco CSCvv43870 باستخدام أي تنسيق في CLI أو واجهة مستخدم الويب في الإصدارات اللاحقة.

CLI:

# config t

# aaa new-model

# aaa authorization credential-download <AP-auth> local

# ap auth-list authorize-mac

# ap auth-list method-list <AP-auth>

# username <aaaabbbbcccc> mac

قائمة تخويل نقطة الوصول الخاصة ب MAC - خادم RADIUS الخارجي

تكوين 9800 WLC

يتم تخزين عنوان MAC لنقاط الوصول المعتمدة على خادم RADIUS خارجي، في هذا المثال ISE.

على ISE، أنت يستطيع سجلت العنوان من ال MAC من ال APs إما ك user name/password أو كنقاط نهاية. على طول الخطوات التي يتم تعليمك كيفية الاختيار لاستخدام طريقة أو أخرى.

GUI:

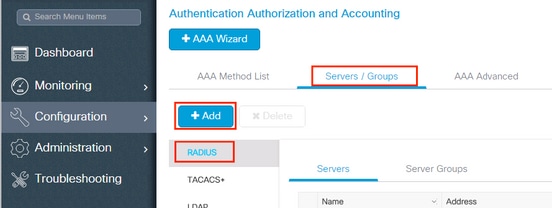

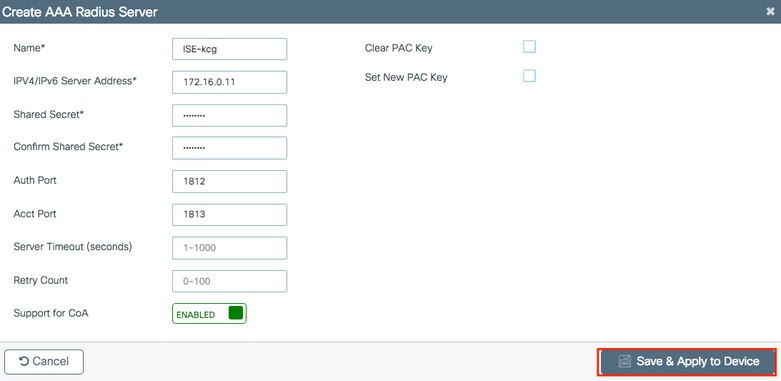

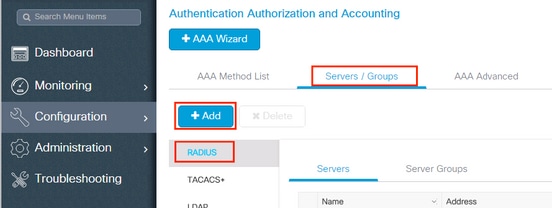

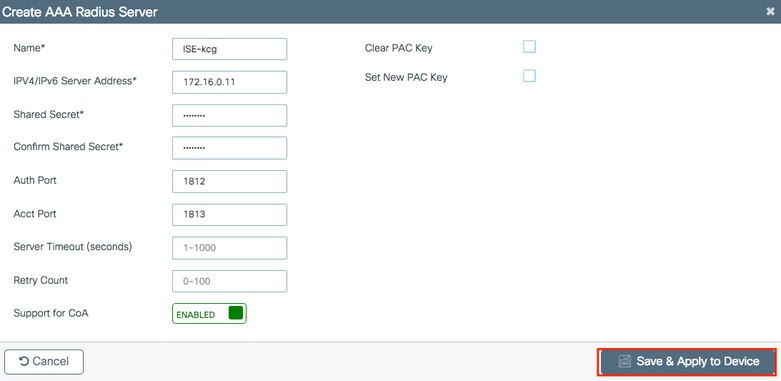

الخطوة 1. إعلان خادم RADIUS.

انتقل إلى التكوين > التأمين > AAA > الخوادم / المجموعات > RADIUS > الخوادم > + إضافة وإدخال معلومات خادم RADIUS.

تأكد من تمكين دعم عملية تغيير التفويض(CoA) إذا كنت تخطط لاستخدام مصادقة الويب المركزية (أو أي نوع من أنواع الأمان يتطلب CoA) في المستقبل.

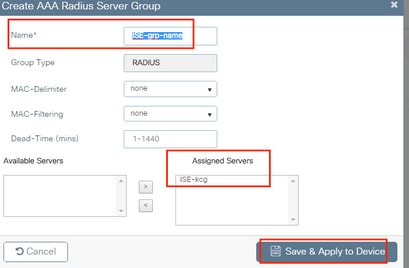

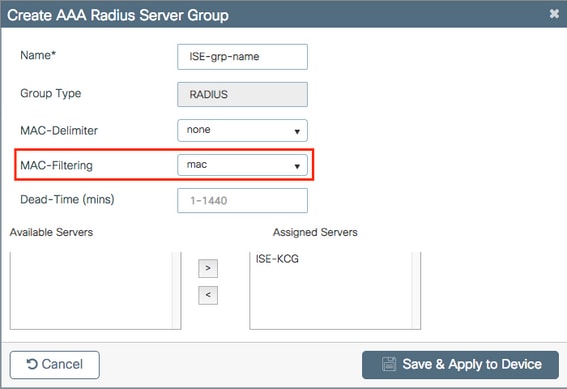

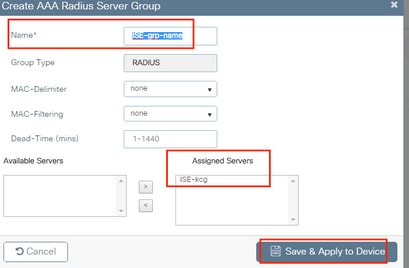

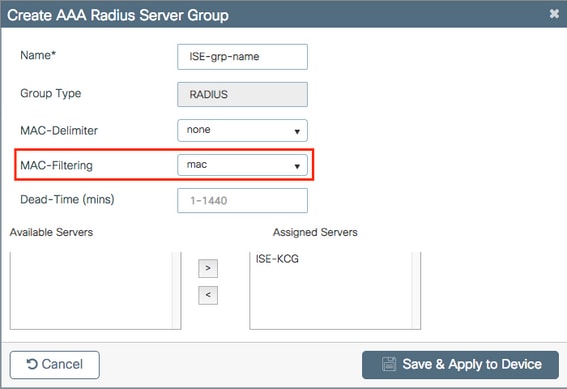

الخطوة 2. إضافة خادم RADIUS إلى مجموعة RADIUS.

انتقل إلى التكوين > التأمين > AAA > الخوادم / المجموعات > RADIUS > مجموعات الخوادم > + إضافة.

لكي يقوم ISE بمصادقة عنوان MAC لنقطة الوصول كأسماء مستخدمين، أترك تصفية MAC بلا.

لجعل ISE يقوم بمصادقة عنوان MAC لنقاط النهاية، قم بتغيير تصفية MAC إلى MAC.

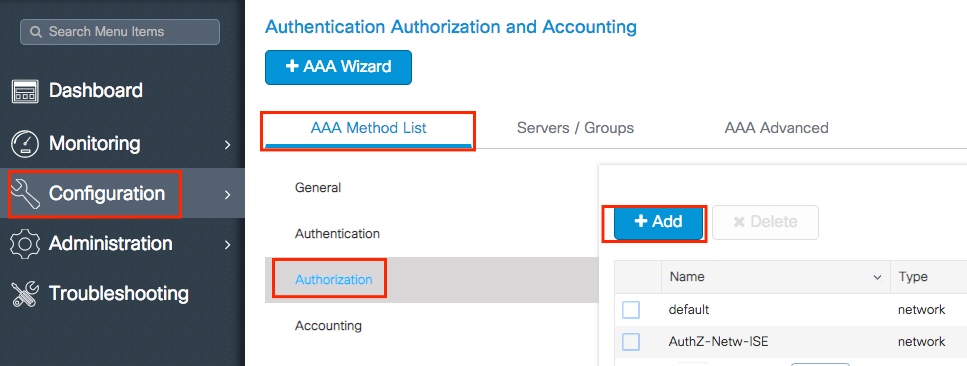

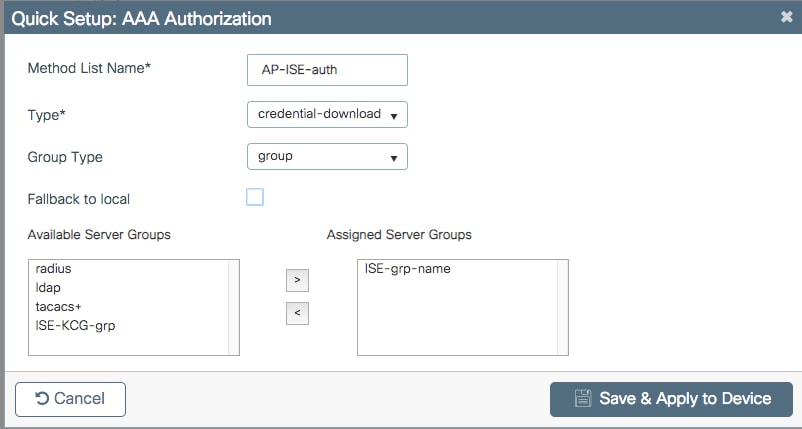

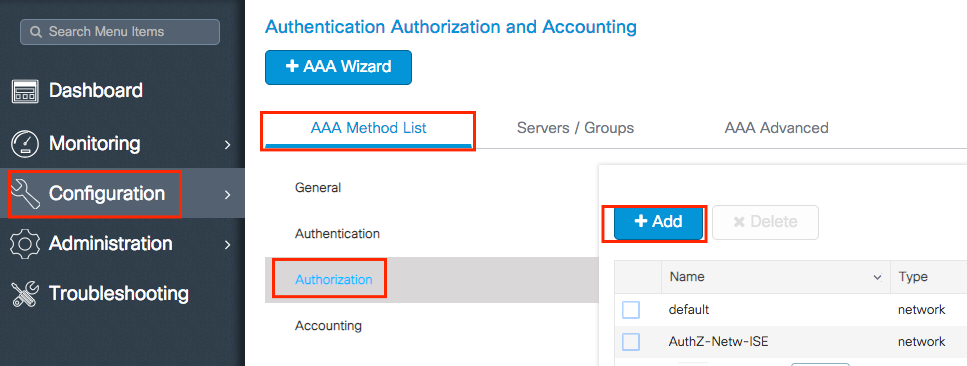

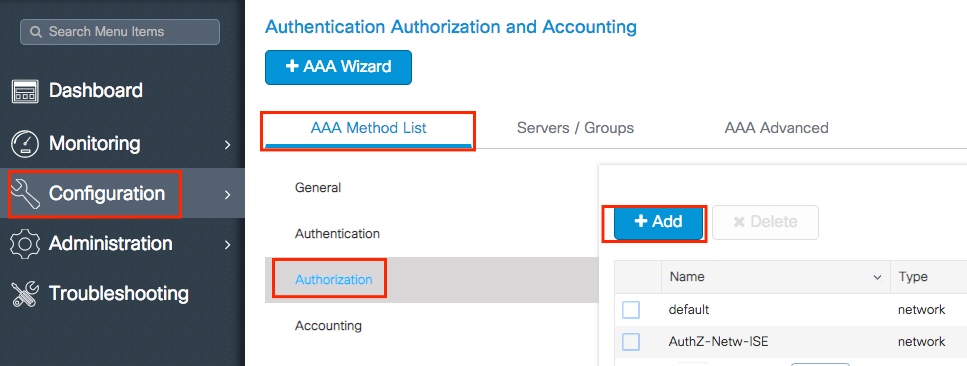

الخطوة 3. إنشاء قائمة طرق تنزيل بيانات اعتماد التخويل.

انتقل إلى التكوين > الأمان > AAA > قائمة طرق AAA > التفويض > + إضافة.

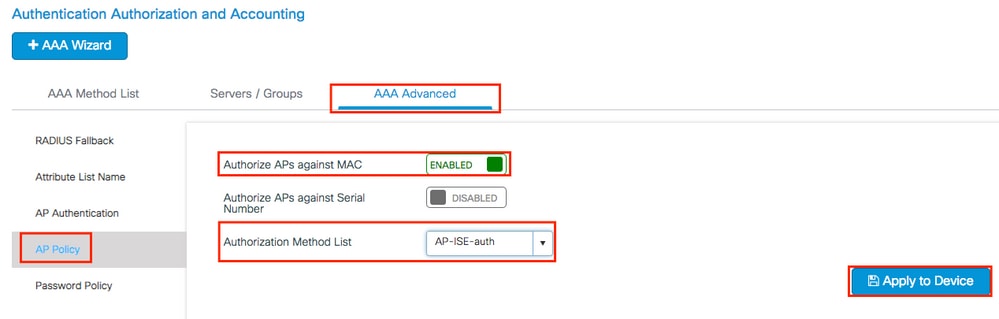

الخطوة 4. تمكين تخويل AP MAC.

انتقل إلى التكوين > الأمان > AAA > AAA متقدم > سياسة نقطة الوصول. قم بتمكين تخويل نقاط الوصول ضد MAC وحدد قائمة طرق التخويل التي تم إنشاؤها في الخطوة 3.

CLI:

# config t

# aaa new-model

# radius server <radius-server-name>

# address ipv4 <radius-server-ip> auth-port 1812 acct-port 1813

# timeout 300

# retransmit 3

# key <shared-key>

# exit

# aaa group server radius <radius-grp-name>

# server name <radius-server-name>

# exit

# aaa server radius dynamic-author

# client <radius-server-ip> server-key <shared-key>

# aaa authorization credential-download <AP-auth> group <radius-grp-name>

# ap auth-list authorize-mac

# ap auth-list method-list <AP-ISE-auth>

تكوين ISE

الخطوة 1. لإضافة 9800 WLC إلى ISE:

إعلان 9800 WLC على ISE

أختر تكوين عنوان MAC لنقطة الوصول استنادا إلى المصادقة مع الخطوات المطلوبة:

تكوين إستخدام للمصادقة على عنوان MAC كنقاط نهاية

تكوين ISE للمصادقة على عنوان MAC كاسم مستخدم/كلمة مرور

تكوين ISE لمصادقة عنوان MAC كنقاط نهاية

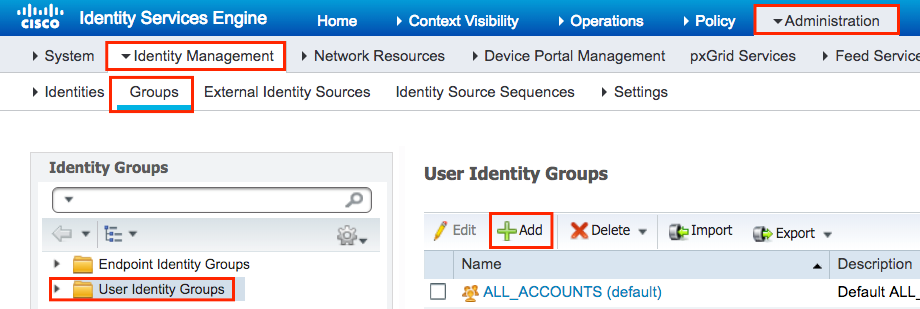

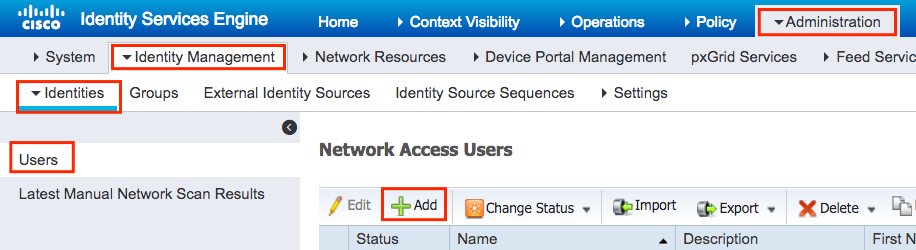

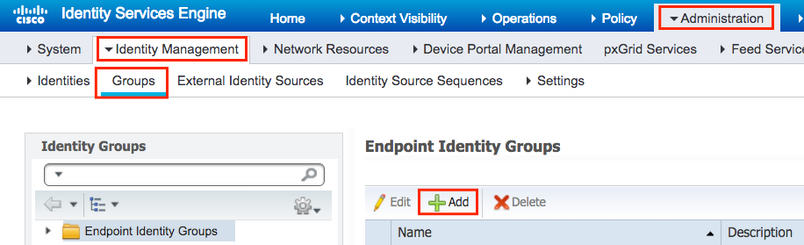

الخطوة 2. (إختياري) قم بإنشاء مجموعة هوية لنقاط الوصول.

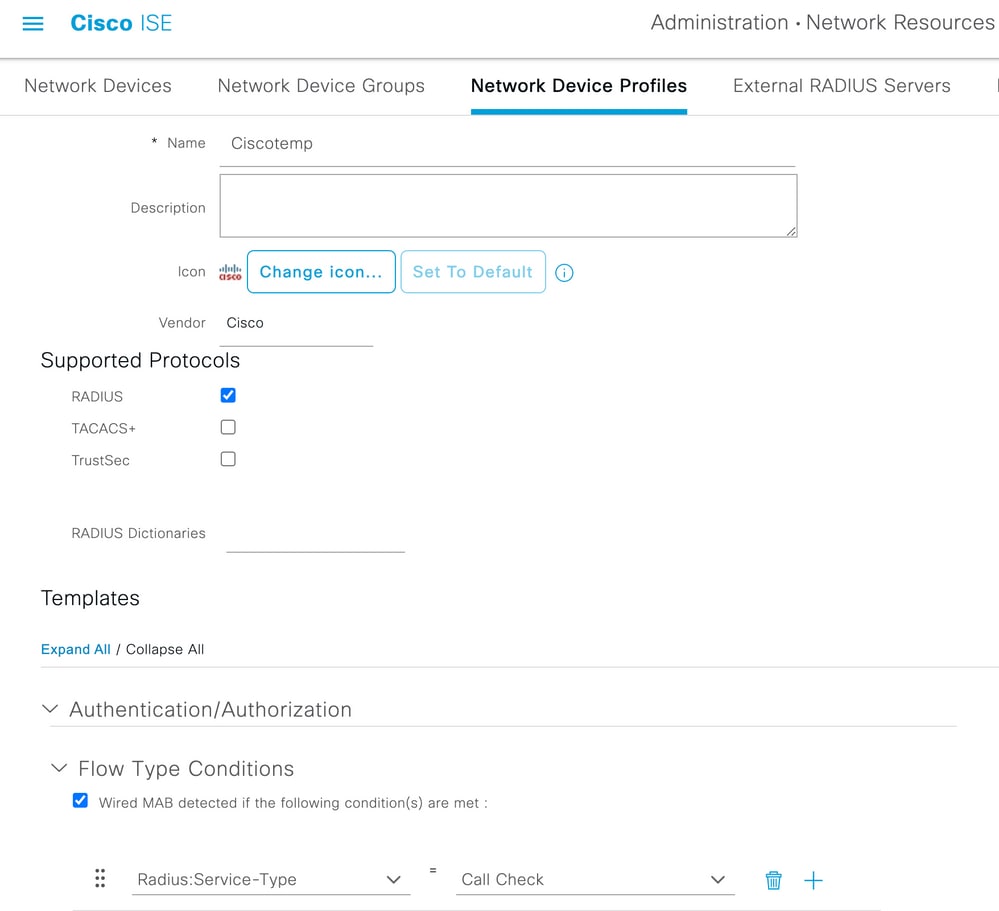

لأن ال 9800 لا يرسل ال NAS-Port سمة مع ap تخويل (cisco بق idcscVy74904)،

ISE لا يميز ap تخويل ك MAB سير عمل. لذلك، لا يمكن مصادقة نقطة وصول إذا تم وضع عنوان MAC لنقطة الوصول في قائمة نقاط النهاية ما لم تقم بتعديل عمليات سير عمل MAB لعدم طلب سمة NAS-Port على ISE.

ISE لا يميز ap تخويل ك MAB سير عمل. لذلك، لا يمكن مصادقة نقطة وصول إذا تم وضع عنوان MAC لنقطة الوصول في قائمة نقاط النهاية ما لم تقم بتعديل عمليات سير عمل MAB لعدم طلب سمة NAS-Port على ISE.

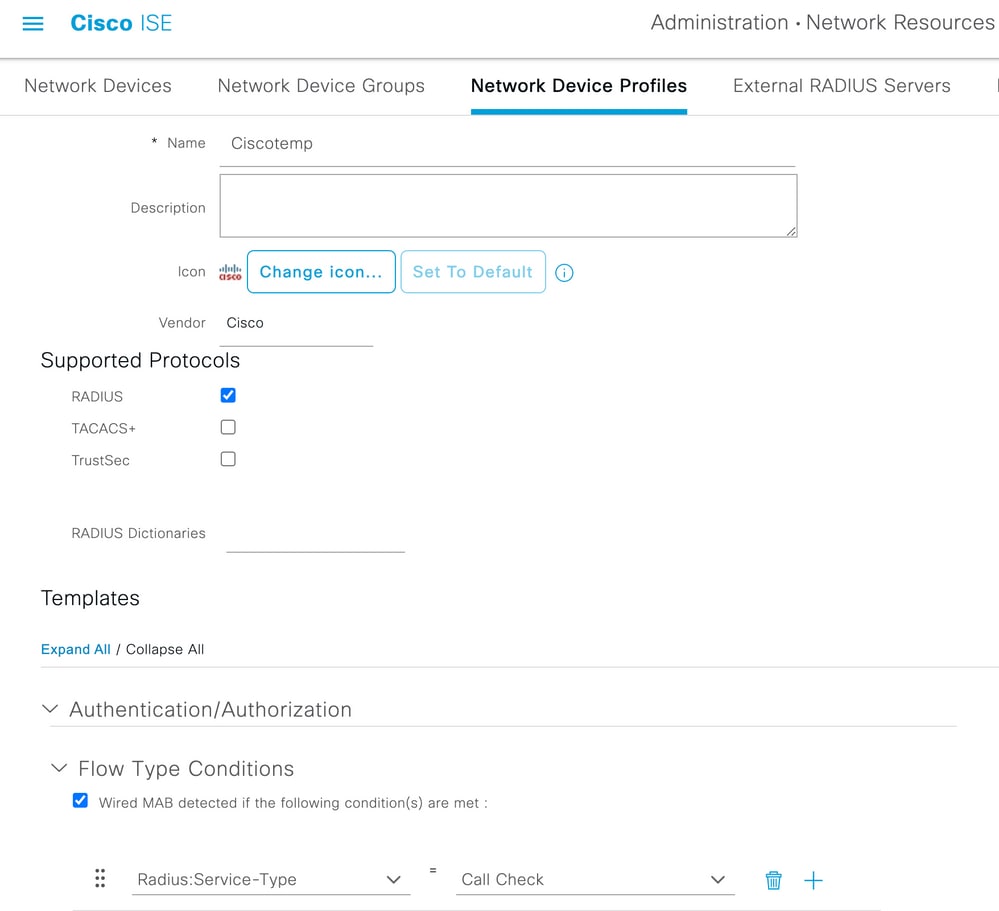

انتقل إلى Administrator > ملف تعريف جهاز الشبكة وقم بإنشاء ملف تعريف جهاز جديد. تمكين RADIUS، وإضافة نوع الخدمة=call-check ل Wired MAB. يمكنك نسخ الباقي من ملف تعريف Cisco الأصلي. الفكرة هو أن لا يكون هناك شرط NAS-port ل Wired MAB.

ارجع إلى إدخال جهاز الشبكة ل 9800 وربط ملف التعريف الخاص به بملف تعريف الجهاز الذي تم إنشاؤه حديثا.

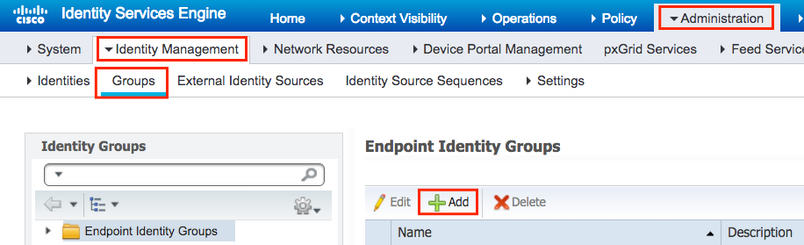

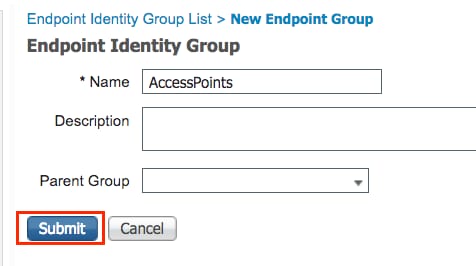

انتقل إلى إدارة > إدارة الهوية > مجموعات > مجموعات هوية نقطة النهاية > + إضافة.

أختر اسما وانقر إرسال.

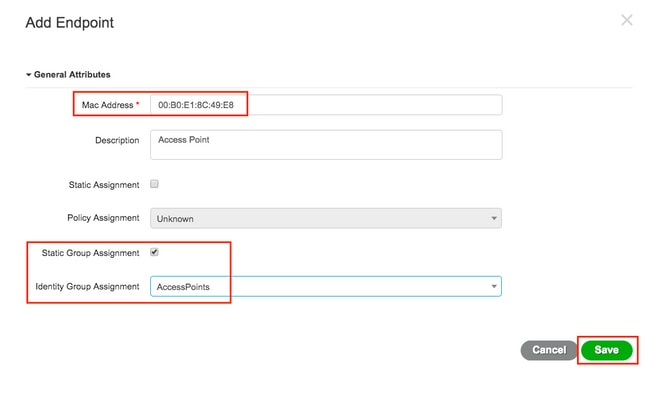

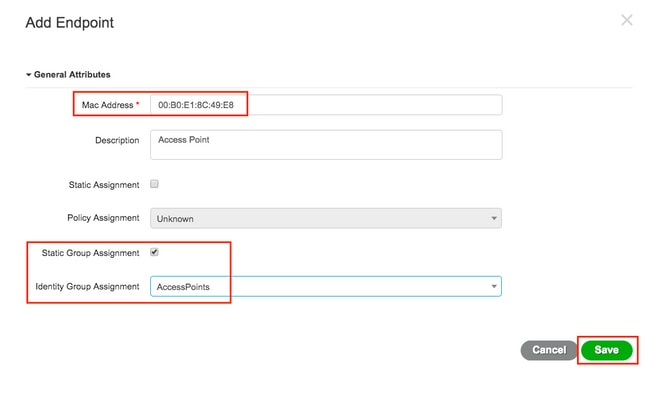

الخطوة 3. إضافة عنوان MAC الخاص ب AP Ethernet إلى مجموعة هوية نقطة النهاية الخاصة به.

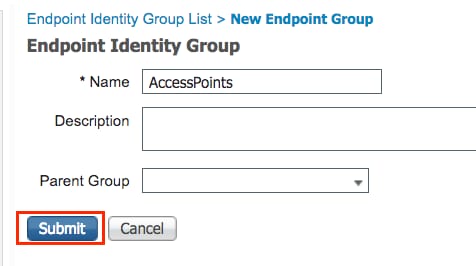

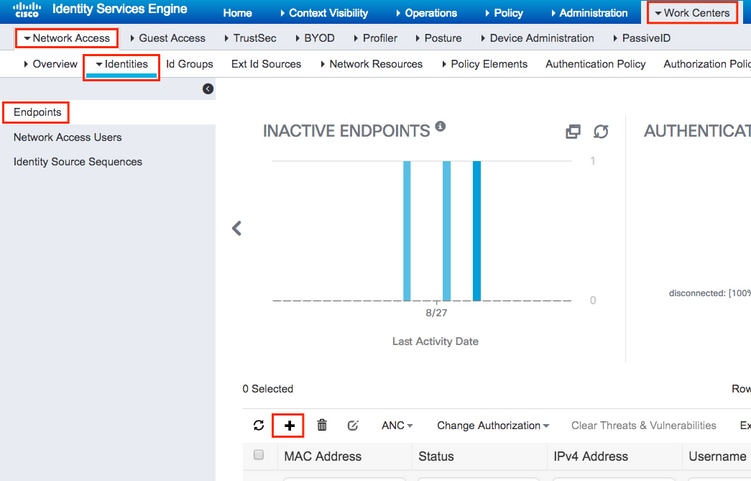

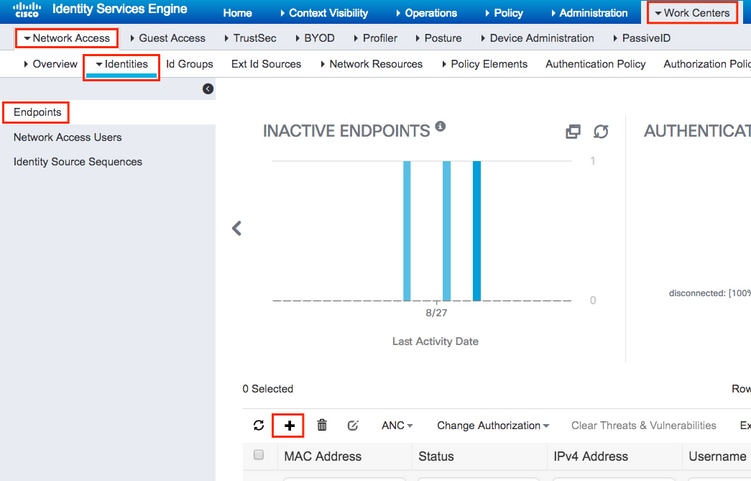

انتقل إلى مراكز العمل > الوصول إلى الشبكة > الهويات > نقاط النهاية > +.

أدخل المعلومات المطلوبة.

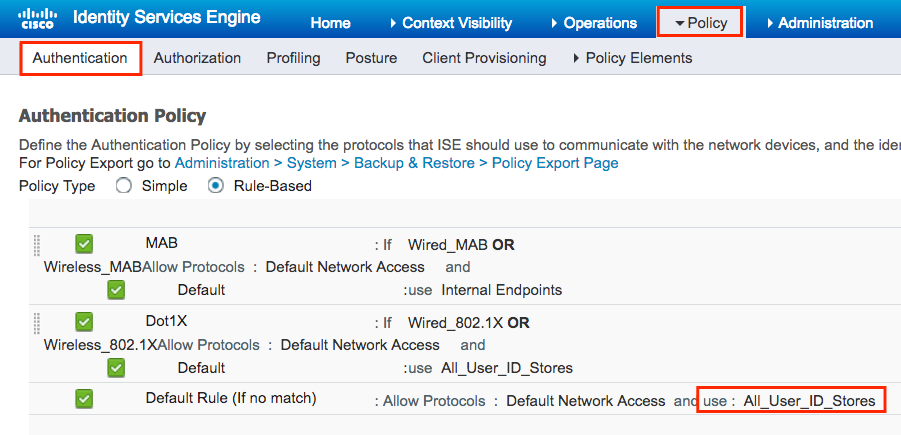

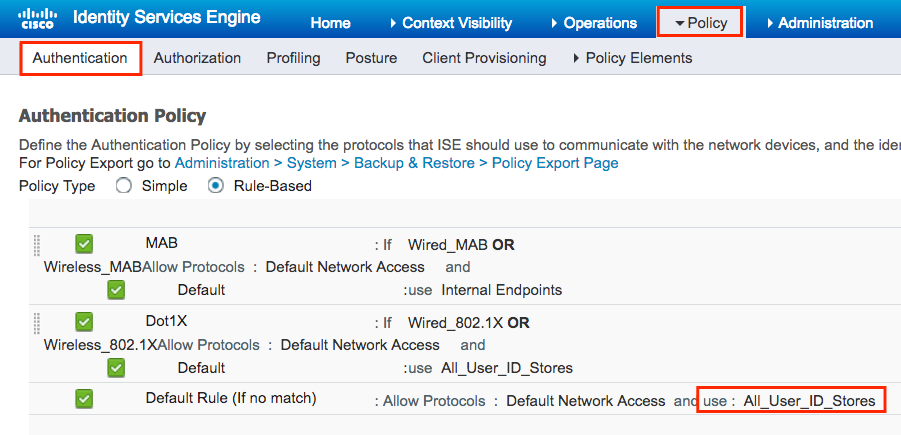

الخطوة 4. تحقق من مخزن الهوية المستخدم على قاعدة المصادقة الافتراضية التي تحتوي على نقاط النهاية الداخلية.

أ. انتقل إلى سياسة > مصادقة ولاحظ مخزن الهوية.

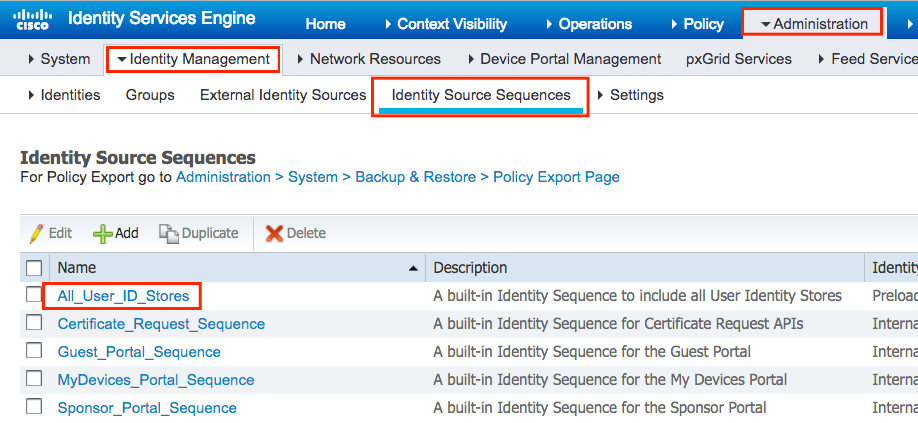

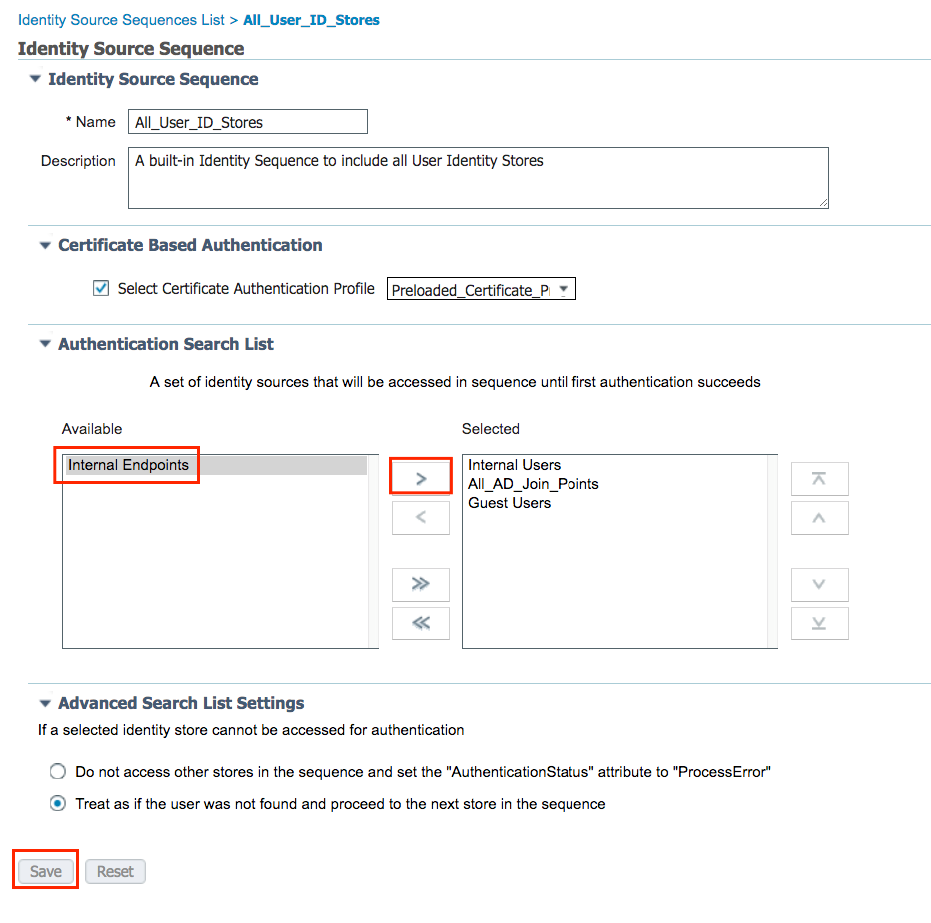

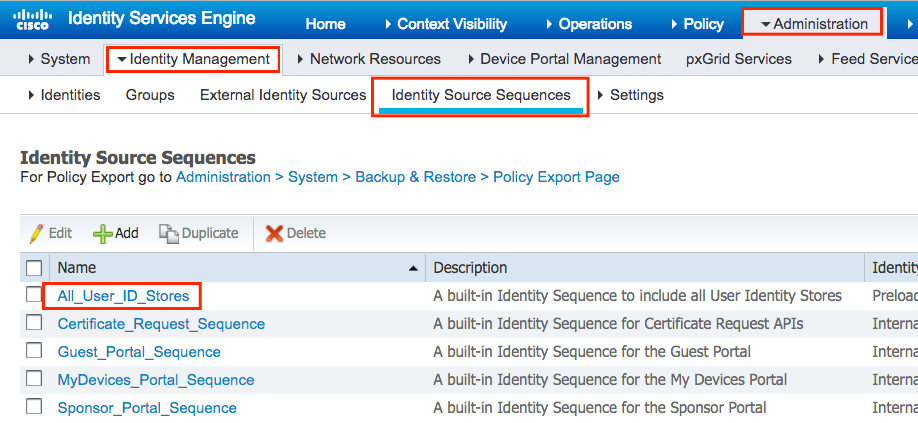

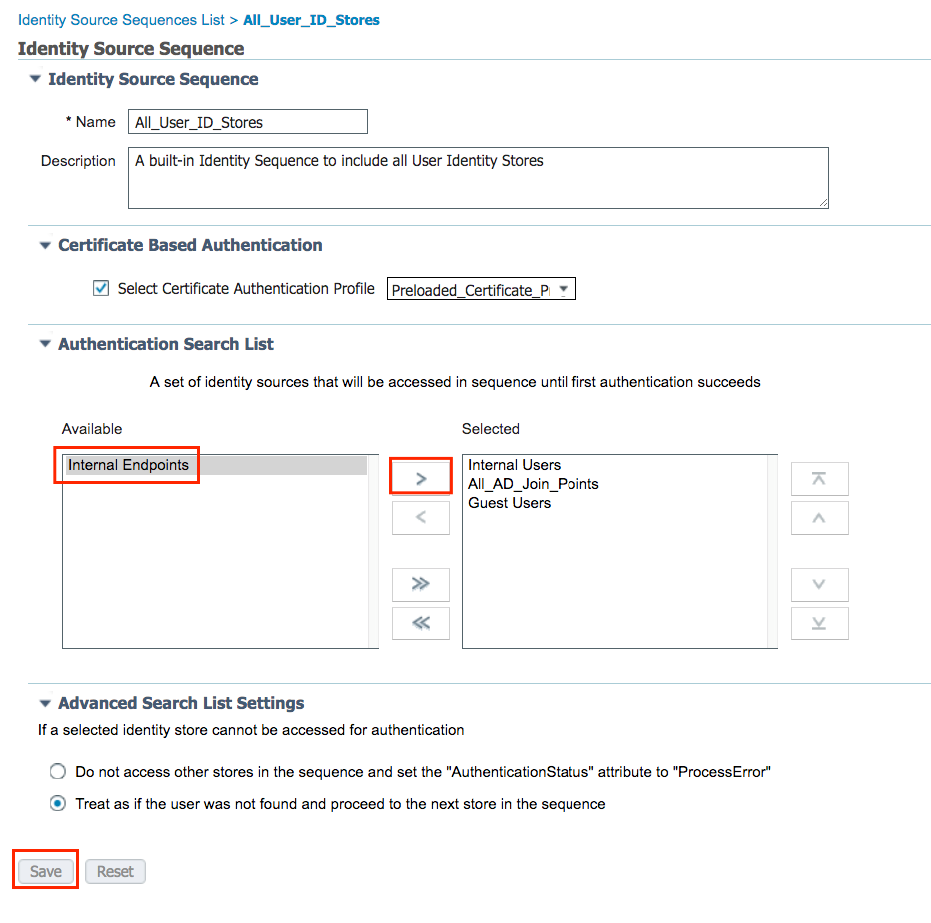

ب. انتقل إلى إدارة > إدارة الهوية > تسلسلات مصدر الهوية > اسم الهوية.

ج. التأكد من أن نقاط النهاية الداخلية تنتمي إليه. وإلا، فأضفهم.

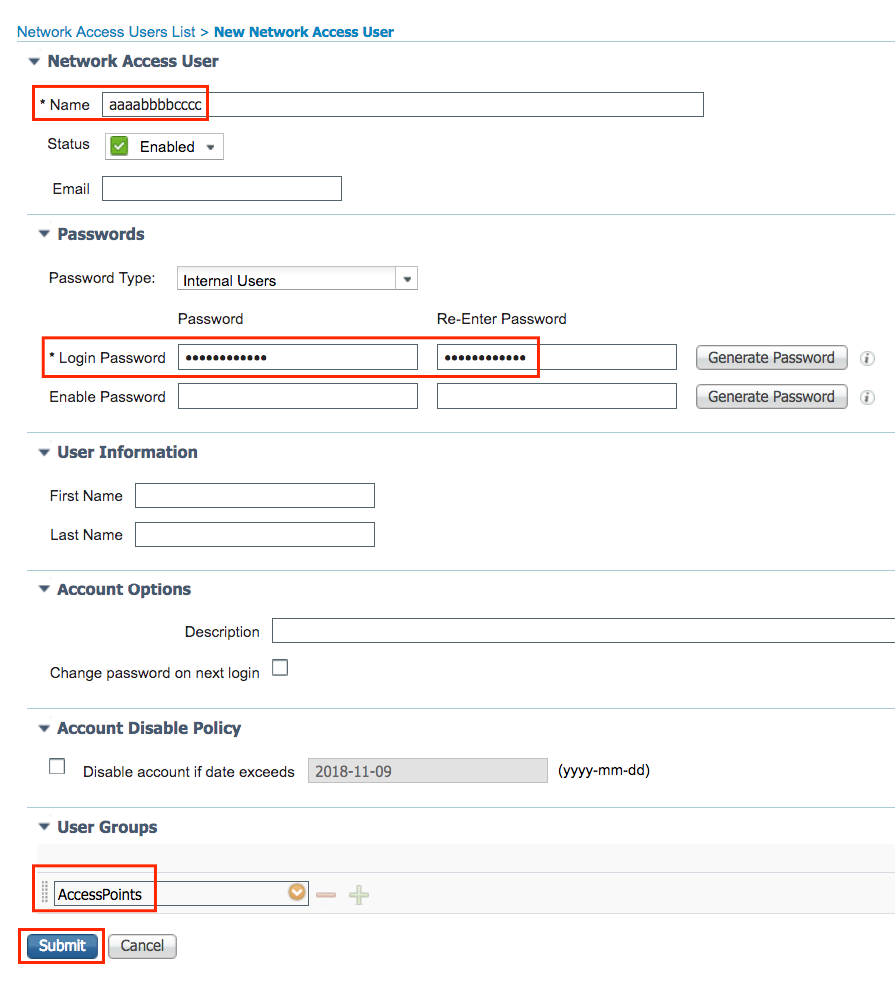

تكوين ISE لمصادقة عنوان MAC كاسم مستخدم/كلمة مرور

لا ينصح بهذه الطريقة لأنها تتطلب سياسات كلمة مرور أقل للسماح بنفس كلمة المرور الخاصة باسم المستخدم.

ومع ذلك، يمكن أن يكون حلا بديل في حالة عدم قدرتك على تعديل ملف تعريف جهاز الشبكة.

الخطوة 2. (إختياري) قم بإنشاء مجموعة هوية لنقاط الوصول.

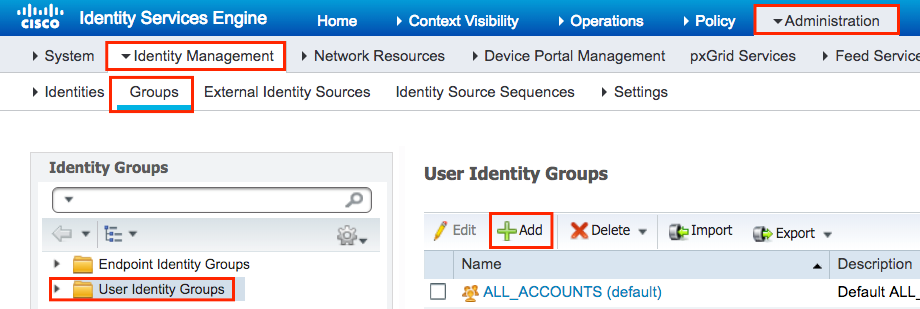

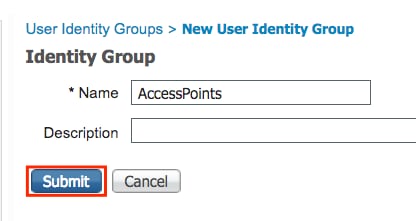

انتقل إلى إدارة > إدارة الهوية > مجموعات > مجموعات هوية المستخدم > + إضافة.

أختر اسما وانقر إرسال.

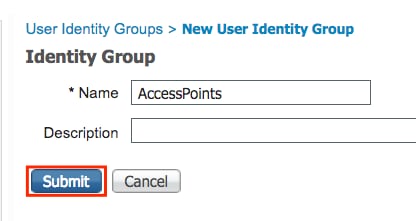

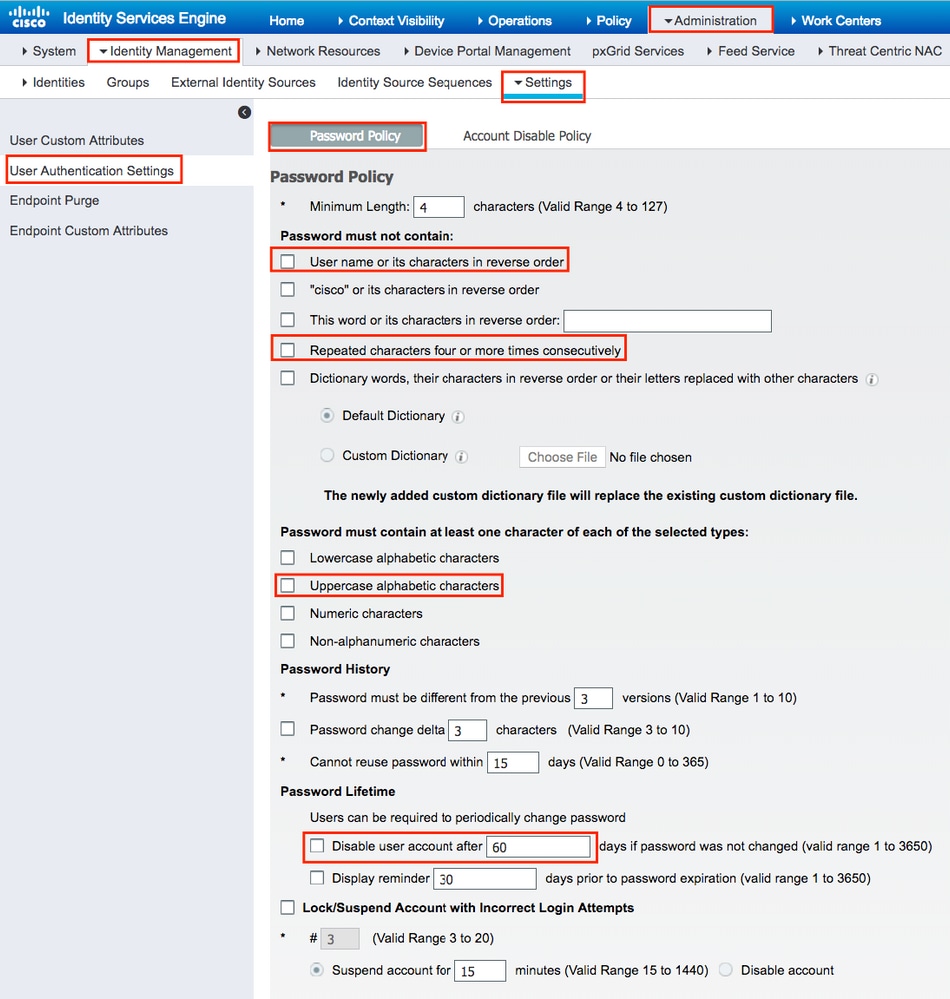

الخطوة 3. دققت أن يسمح نهج كلمة السر حالي أنت أن يضيف {upper}mac address ك username وكلمة.

انتقل إلى إدارة > إدارة الهوية > إعدادات > إعدادات مصادقة المستخدم > نهج كلمة المرور وتأكد من تعطيل هذه الخيارات على الأقل:

ملاحظة: يمكنك أيضا تعطيل الخيار تعطيل حساب المستخدم بعد xx يوم إذا لم يتم تغيير كلمة المرور.بما أن هذا هو عنوان MAC، فإن كلمة المرور لا تتغير أبدا.

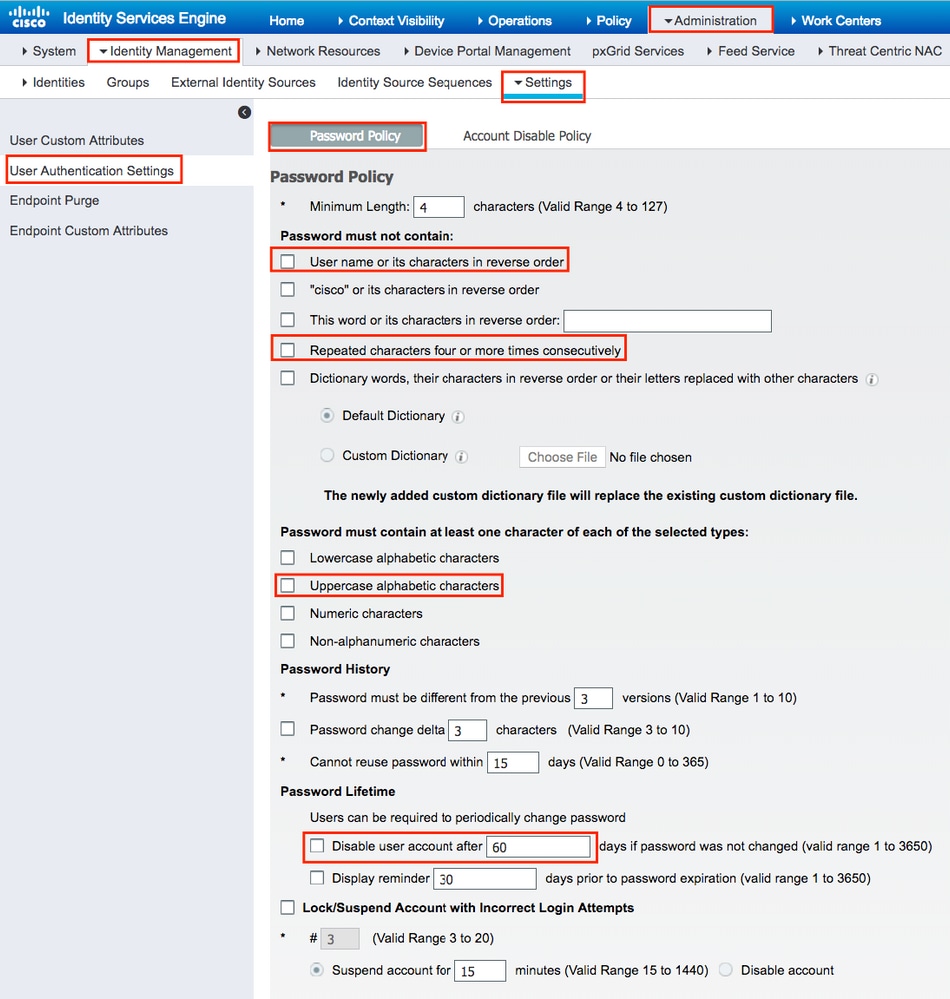

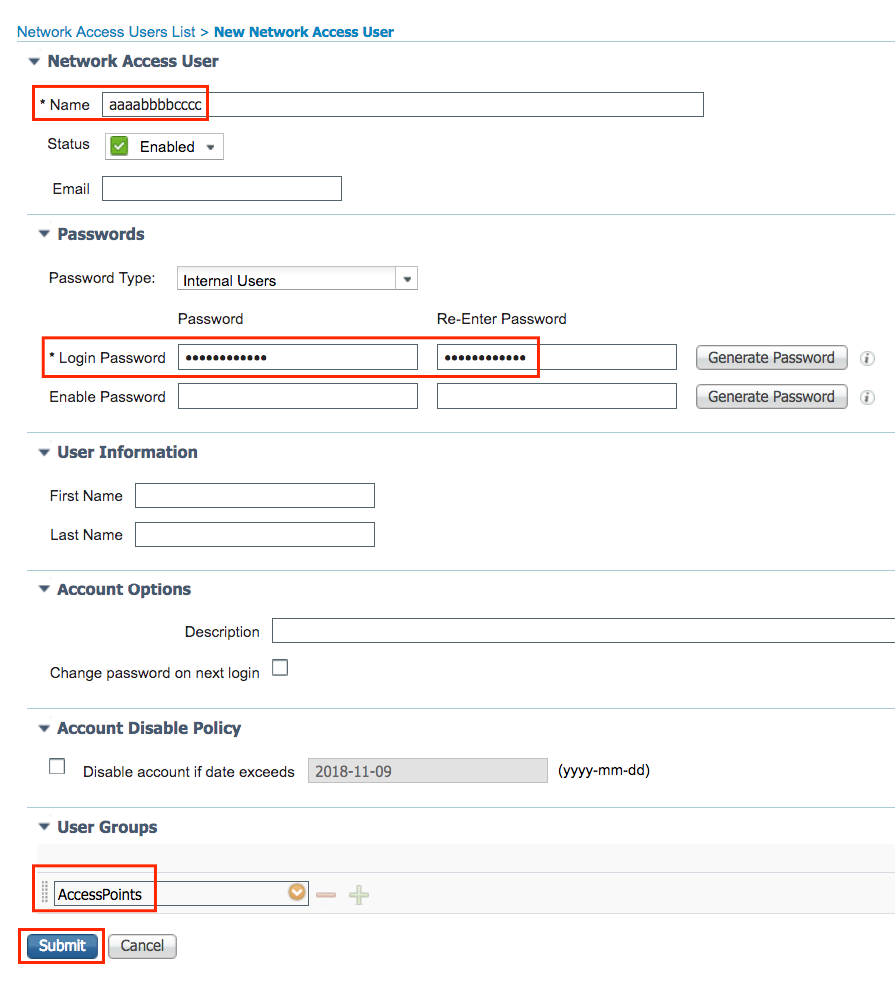

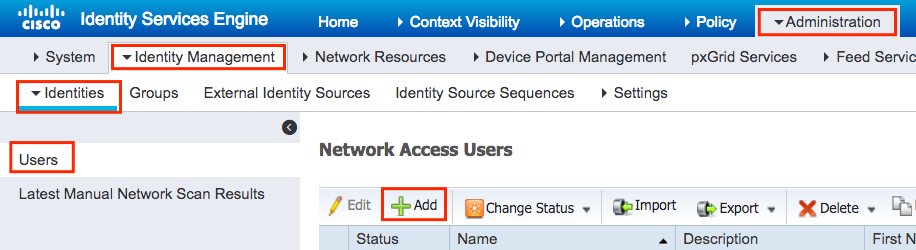

الخطوة 4. أضفت ال ap إثرنيت {upper}mac address.

انتقل إلى إدارة > إدارة الهوية > هويات > مستخدمين > + إضافة.

أدخل المعلومات المطلوبة.

ملاحظة: يجب أن يكون Name وLogin PasswordFields عنوان MAC الخاص بالإيثرنت لنقطة الوصول، وكل الحروف الصغيرة ولا توجد فواصل.

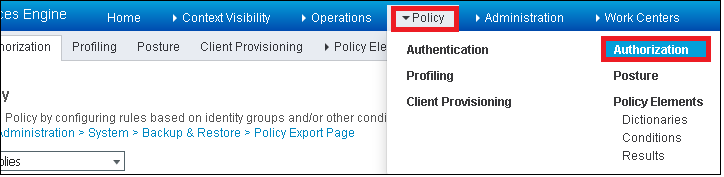

سياسة التفويض لمصادقة نقاط الوصول (AP)

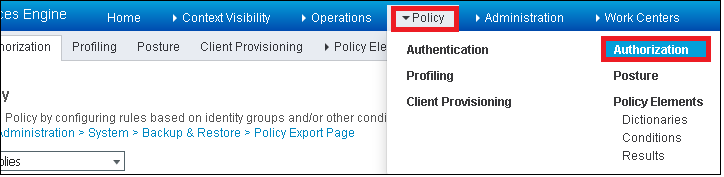

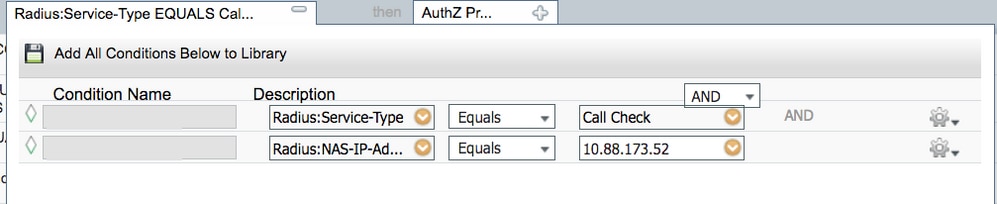

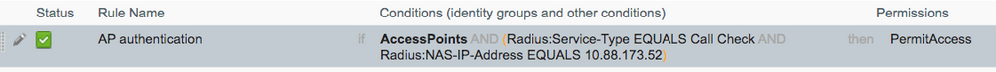

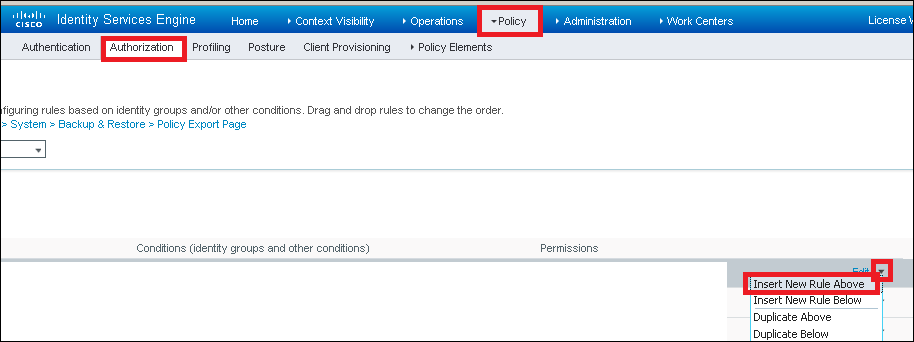

انتقل إلى نهج > تفويض كما هو موضح في الصورة.

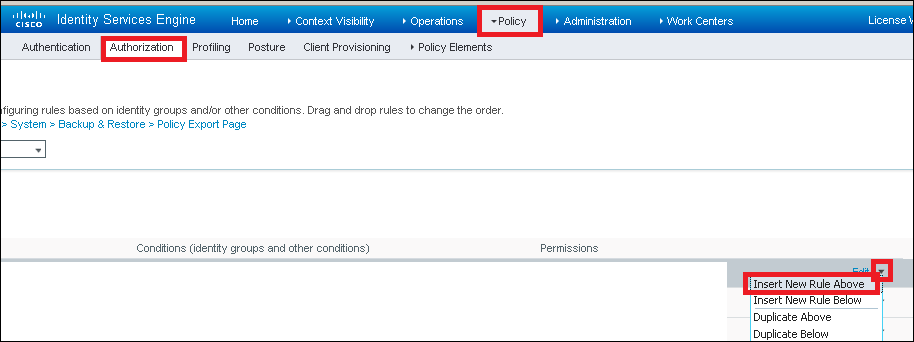

قم بإدراج قاعدة جديدة كما هو موضح في الصورة.

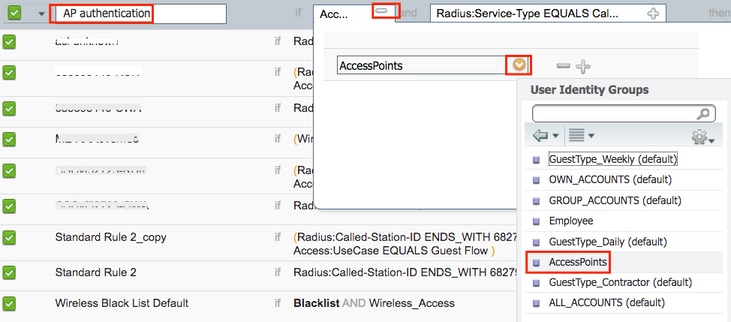

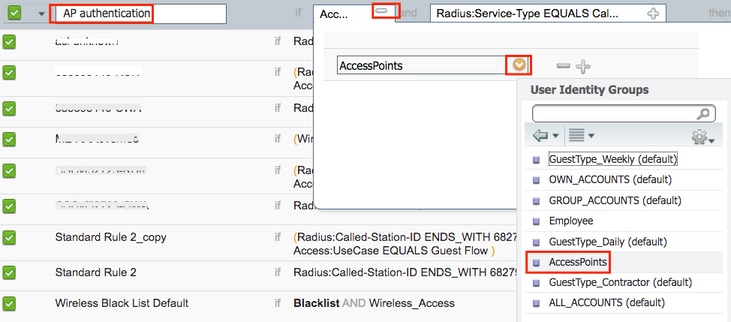

أولا، حدد اسم القاعدة ومجموعة الهوية حيث يتم تخزين نقطة الوصول (AccessPoints). حدد مجموعات هوية المستخدم إذا قررت أن تصادق على عنوان MAC ككلمة مرور اسم مستخدم أو مجموعات هوية نقطة النهاية إذا أخترت أن تصادق على عنوان AP MAC كنقاط نهاية.

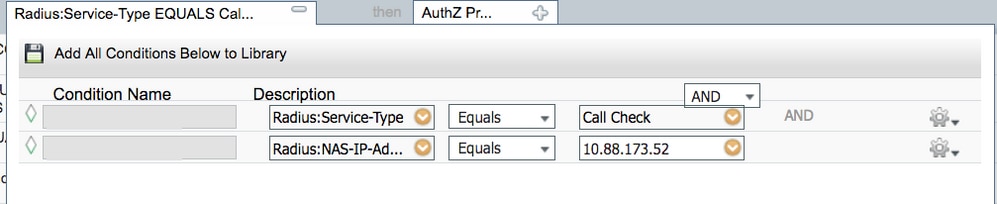

بعد ذلك، قم بتحديد شروط أخرى تتسبب في خضوع عملية التخويل لهذه القاعدة. في هذا المثال، تصل عملية التخويل إلى هذه القاعدة إذا كانت تستخدم التحقق من الاتصال من نوع الخدمة وجاء طلب المصادقة من عنوان IP 10.88.173.52.

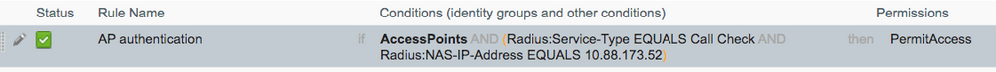

أخيرا، حدد ملف تعريف التخويل الذي يتم تعيينه للعملاء الذين يضربون هذه القاعدة، وانقر فوق Doneand احفظه كما هو موضح في الصورة.

ملاحظة: لا تفقد نقاط الوصول (APs) التي انضمت بالفعل إلى وحدة التحكم اقترانها. ومع ذلك، إذا فقدت الاتصال بوحدة التحكم بعد تمكين قائمة التخويل، ثم حاولت الانضمام مرة أخرى، فإنها تمر بعملية المصادقة. إذا لم يتم سرد عناوين MAC الخاصة بهم محليا أو في خادم RADIUS، فلن يكون بإمكانهم إعادة الانضمام إلى وحدة التحكم.

التحقق من الصحة

تحقق مما إذا كان 9800 WLC قد مكن قائمة مصادقة AP.

# show ap auth-list

Authorize APs against MAC : Disabled

Authorize APs against Serial Num : Enabled

Authorization Method List : <auth-list-name>

التحقق من تكوين RADIUS:

# show run aaa

استكشاف الأخطاء وإصلاحها

يوفر WLC 9800 إمكانيات التتبع الدائمة. وهذا يضمن تسجيل جميع الأخطاء المتعلقة بالانضمام إلى نقطة الوصول، وكذلك تسجيل رسائل مستوى التحذير والإشعار بشكل مستمر، كما يمكنك عرض السجلات الخاصة بحادثة أو حالة فشل بعد حدوثها.

ملاحظة: يختلف حجم السجلات المنشأة بأثر رجعي من بضع ساعات إلى عدة أيام.

لعرض المسارات التي تم تجميعها بواسطة عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800 بشكل افتراضي، يمكنك الاتصال عبر SSH/Telnet بعنصر التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800 من خلال هذه الخطوات. (تأكد من تسجيل الجلسة إلى ملف نصي).

الخطوة 1. تحقق من الوقت الحالي لوحدة التحكم بحيث يمكنك تعقب السجلات في الوقت السابق إلى وقت حدوث المشكلة.

# show clock

الخطوة 2. قم بتجميع syslog من المخزن المؤقت لوحدة التحكم أو syslog الخارجية كما هو محدد بواسطة تكوين النظام. يوفر هذا عرضًا سريعًا لحالة النظام والأخطاء، إن وجدت.

# show logging

الخطوة 3. تحقق ما إذا تم تمكين أي شروط تصحيح أخطاء.

# show debugging

IOSXE Conditional Debug Configs:

Conditional Debug Global State: Stop

IOSXE Packet Trace Configs:

Packet Infra debugs:

Ip Address Port

------------------------------------------------------|----------

ملاحظة: إذا رأيت أي شرط مدرج في القائمة، فهذا يعني أن التتبع يتم تسجيله إلى مستوى تصحيح الأخطاء لجميع العمليات التي تواجه الشروط الممكنة (عنوان MAC وعنوان IP وما إلى ذلك). وهذا من شأنه أن يزيد من حجم السجلات. لذلك، يُوصى بمسح جميع الشروط عند عدم التصحيح النشط.

الخطوة 4. إفترض أن عنوان MAC الذي تم إختباره لم يتم إدراجه كشرط. في الخطوة 3، قم بجمع آثار مستوى الإشعار الموجودة دائما لعنوان MAC المحدد الخاص بجهاز الراديو.

# show logging profile wireless filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file always-on-<FILENAME.txt>

يمكنك إما عرض المحتوى في الجلسة أو يمكنك نسخ الملف إلى خادم TFTP خارجي.

# more bootflash:always-on-<FILENAME.txt>

or

# copy bootflash:always-on-<FILENAME.txt> tftp://a.b.c.d/path/always-on-<FILENAME.txt>

التصحيح الشرطي والتتبع النشط اللاسلكلي

إذا لم تمنحك المسارات الدائمة معلومات كافية لتحديد مشغل المشكلة قيد التحقيق، يمكنك تمكين تصحيح الأخطاء المشروط والتقاط تتبع Radio Active (RA)، الذي يوفر تتبع مستوى تصحيح الأخطاء لجميع العمليات التي تتفاعل مع الشرط المحدد (عنوان MAC للعميل في هذه الحالة).

الخطوة 5. تأكد من عدم تمكين شروط تصحيح الأخطاء.

# clear platform condition all

الخطوة 6. قم بتمكين شرط تصحيح الأخطاء لعنوان MAC للعميل اللاسلكي الذي تريد مراقبته.

يبدأ هذا أمر أن يراقب ال ماك عنوان ل 30 دقيقة (1800 ثاني). يمكنك زيادة هذا الوقت اختياريًا حتى 2085978494 ثانية.

# debug wireless mac <aaaa.bbbb.cccc> {monitor-time <seconds>}

ملاحظة: لمراقبة أكثر من عميل في وقت واحد، قم بتشغيل الأمر debug wireless mac <aaa.bbbb.cccc> لكل عنوان MAC.

ملاحظة: لا ترى إخراج نشاط العميل في جلسة العمل الطرفية، حيث يتم تخزين كل شيء مؤقتا داخليا لعرضه لاحقا.

الخطوة 7. قم بإعادة إنتاج المشكلة أو السلوك الذي تريد مراقبته.

الخطوة 8. قم بإيقاف تصحيح الأخطاء إذا تم نسخ المشكلة قبل انتهاء وقت المراقبة الافتراضي أو المكون.

# no debug wireless mac <aaaa.bbbb.cccc>

ما إن انقضى وقت المدرب أو ال debug لاسلكي يكون، ال 9800 WLC يلد مبرد محلي مع الإسم:

ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

الخطوة 9. قم بتجميع ملف نشاط عنوان mac. يمكنك إما نسخ الأمر RA trace .log إلى خادم خارجي أو عرض المخرجات مباشرة على الشاشة.

التحقق من اسم ملف تتبع مسار RA:

# dir bootflash: | inc ra_trace

نسخ الملف إلى خادم خارجي:

# copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://a.b.c.d/ra-FILENAME.txt

عرض المحتوى:

# more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

الخطوة 10. إذا كان السبب الرئيسي لا يزال غير واضح، فقم بجمع السجلات الداخلية التي تعد طريقة عرض توضيحية أكثر لسجلات مستوى تصحيح الأخطاء. لا تحتاج إلى تصحيح أخطاء العميل مرة أخرى لأنك تلقي نظرة أكثر تفصيلا على سجلات تصحيح الأخطاء التي تم تجميعها بالفعل وتخزينها داخليا.

# show logging profile wireless internal filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file ra-internal-<FILENAME>.txt

ملاحظة: يؤدي إخراج الأمر هذا إلى إرجاع آثار لجميع مستويات التسجيل لجميع العمليات وهو كبير الحجم إلى حد ما. يُرجى إشراك Cisco TAC للمساعدة في تحليل مسارات التتبع هذه.

يمكنك إما نسخ RA-internal-FILEName.txt إلى خادم خارجي أو عرض المخرج مباشرة على الشاشة.

نسخ الملف إلى خادم خارجي:

# copy bootflash:ra-internal-<FILENAME>.txt tftp://a.b.c.d/ra-internal-<FILENAME>.txt

عرض المحتوى:

# more bootflash:ra-internal-<FILENAME>.txt

الخطوة 11. إزالة شروط تصحيح الأخطاء:

# clear platform condition all

ملاحظة: تأكد من إزالة شروط تصحيح الأخطاء دائما بعد جلسة أستكشاف الأخطاء وإصلاحها.

المراجع

انضم إلى نقاط الوصول في الشبكة العنكبوتية إلى 9800 WLC

التعليقات

التعليقات