أستكشاف أخطاء الفحص الديناميكي ل ARP (DAI) وواقي مصدر بروتوكول الإنترنت (IPSG) وإصلاحها في محولات Catalyst

خيارات التنزيل

-

ePub (291.8 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المقدمة

يصف هذا المستند كيفية عمل الفحص الديناميكي ل ARP (DAI) وواقي مصدر بروتوكول الإنترنت (IPSG)، وكيفية التحقق من صحتها في محولات Catalyst 9K.

التطفل على بروتوكول DHCP والميزات ذات الصلة

قبل الغوص في DAI و IPSG، تحتاج إلى مناقشة موجزة حول التطفل على بروتوكول DHCP، وهو شرط مسبق ل DAI و IPSG.

بروتوكول تكوين الاستضافة الديناميكية (DHCP) هو بروتوكول عميل/خادم يوفر تلقائيا مضيف بروتوكول الإنترنت (IP) مع عنوان IP الخاص به ومعلومات التكوين الأخرى ذات الصلة مثل قناع الشبكة الفرعية والبوابة الافتراضية. يعرف RFCs 2131 و 2132 DHCP كمعيار "قوة عمل هندسة الإنترنت" (IETF) استنادا إلى بروتوكول نظام تمهيد تشغيل الكمبيوتر (BOOTP)، وهو بروتوكول تشارك DHCP معه العديد من تفاصيل التنفيذ. يسمح DHCP للمضيفين بالحصول على معلومات تكوين TCP/IP المطلوبة من خادم DHCP.

التطفل على بروتوكول DHCP هو ميزة أمان تعمل كجدار حماية بين الأجهزة المضيفة غير الموثوق بها وخوادم DHCP الموثوق بها. تقوم ميزة التطفل على بروتوكول DHCP بتنفيذ الأنشطة التالية:

- يتحقق من صحة رسائل DHCP التي تم تلقيها من مصادر غير موثوق بها ويقوم بتصفية الرسائل غير الصالحة.

- حد معدل حركة مرور DHCP من مصادر موثوق بها وغير موثوق بها.

- إنشاء قاعدة بيانات ربط التطفل على بروتوكول DHCP والاحتفاظ بها، والتي تحتوي على معلومات حول مضيفين غير موثوق بهم بعناوين IP مؤجرة.

- يستخدم قاعدة بيانات ربط التطفل على بروتوكول DHCP للتحقق من صحة الطلبات التالية من الأجهزة المضيفة غير الموثوق بها.

DAI هي ميزة أمان تتحقق من حزم بروتوكول تحليل العنوان (ARP) في شبكة. يسمح الفحص الديناميكي ل ARP (DAI) لمسؤول الشبكة باعتراض حزم ARP التي تحتوي على عناوين MAC غير صحيحة وتسجيل هذه الحزم وتجاهلها. وتستخدم هذه الإمكانية لحماية الشبكة من بعض الهجمات التي تستهدف "الأشخاص المتوسطين".

IPSG هي ميزة أمان تقوم بتقييد حركة مرور IP على واجهات الطبقة 2 غير الموجهة عن طريق تصفية حركة المرور استنادا إلى قاعدة بيانات ربط التطفل على بروتوكول DHCP وعلى روابط مصدر IP التي تم تكوينها يدويا. يمكنك إستخدام IPSG لمنع هجمات حركة المرور إذا حاول المضيف إستخدام عنوان IP الخاص بجاره.

السيناريو دون التطفل على بروتوكول DHCP

1. في هذا المخطط، يمكنك أن ترى أن عملاء متعددين يرغبون في تلقي عنوان IP من خادم DHCP المتصل بالمحول الأساسي.

2. ومع ذلك، هناك خادم DHCP ضار/مخادع متصل بواحد من محولات طبقة الوصول التي يمكن أن تستلم مكتشفات DHCP وترسل عروض DHCP أسرع من خادم DHCP الفعلي.

3. يمكن للمهاجم تعيين عنوان البوابة في رسالة العرض بطريقة يمكنه من خلالها تلقي جميع حركات المرور من العميل، وبالتالي التفريط في سرية الاتصال.

4. هذا يعرف باسم الرجل في الهجوم الأوسط.

السيناريو مع التطفل على بروتوكول DHCP

1. من خلال تمكين التطفل على بروتوكول DHCP في محولات الوصول، قم بتكوين المحول للاستماع إلى حركة مرور DHCP وإيقاف أي حزم DHCP ضارة يتم استقبالها على المنافذ غير الموثوق بها.

2. بمجرد تمكين التطفل على بروتوكول DHCP في المحول، تصبح جميع الواجهات تلقائيا غير موثوق بها.

3. أبق المنافذ المتصلة بالأجهزة الطرفية غير موثوق بها وقم بتكوين المنافذ المتصلة بخادم DHCP الأصلي كخادم موثوق به.

4. ستحظر واجهة غير موثوق بها رسائل عرض DHCP. لن يتم السماح برسائل عرض DHCP إلا على المنافذ الموثوق بها.

5. يمكنك تحديد عدد حزم اكتشاف DHCP التي يمكن للمضيفين النهائيين إرسالها إلى واجهة غير موثوق بها في الثانية. هذه آلية أمان لحماية خادم DHCP من العدد المرتفع بشكل غير طبيعي من مكتشفات DHCP الواردة التي يمكن أن تستنفد التجمع في وقت لا يذكر.

في هذا القسم، يتم شرح كيفية تكوين التطفل على بروتوكول DHCP في شبكة محولة:

المخطط:

تكون الواجهات gi1/0/1-4 من محول الوصول متصلة بعملاء DHCP. يمكنك تمكين هؤلاء العملاء من تلقي عناوين IP من خادم DHCP الأصلي وحمايتها من خادم DHCP الضار من خلال الاستفادة من ميزة التطفل على بروتوكول DHCP.

ارجع إلى هذه الخطوات لفهم كيفية تحقيق ذلك:

الخطوة 1. قم بتمكين التطفل على بروتوكول DHCP بشكل عام وتحت شبكات VLAN، على المحول Access:

ip dhcp snooping

ip dhcp snooping vlan 10,20,30

الخطوة 2. قم بتكوين ثقة التطفل على بروتوكول DHCP على جميع واجهة/s الخاصة بمحول الوصول الذي يستقبل عروض DHCP من خادم/خوادم DHCP الأصلية. يعتمد عدد هذه الواجهات على تصميم الشبكة ووضع خوادم DHCP. هذه هي الواجهات التي تتجه نحو خادم DHCP الأصلي.

مفتاح الوصول:

interface TenGigabitEthernet1/0/2

switchport mode trunk

ip dhcp snooping trust

الخطوة 3. بمجرد تكوين التطفل على بروتوكول DHCP بشكل عام، تصبح جميع المنافذ في المحول غير موثوق بها تلقائيا (باستثناء المنافذ التي تثق بها يدويا، كما هو موضح مسبقا). ومع ذلك، يمكنك تكوين عدد حزم اكتشاف DHCP التي يمكن للمضيفين النهائيين إرسالها إلى الواجهات غير الموثوق بها في الثانية.

هذه آلية أمان لحماية خادم DHCP من العدد المرتفع بشكل غير عادي من مكتشفات DHCP الواردة التي يمكن أن تستنفد المجموعة في غضون وقت قصير.

interface range Gi1/0/1-5

ip dhcp snooping limit rate 10

التحقق:

Access_SW#show ip dhcp snooping

Switch DHCP snooping is enabled

Switch DHCP gleaning is disabled

DHCP snooping is configured on following VLANs:

10,20,30

DHCP snooping is operational on following VLANs:

10,20,30

DHCP snooping is configured on the following L3 Interfaces:

Insertion of option 82 is disabled

circuit-id default format: vlan-mod-port

remote-id: 00fc.ba9e.3980 (MAC)

Option 82 on untrusted port is not allowed

Verification of hwaddr field is enabled

Verification of giaddr field is enabled

DHCP snooping trust/rate is configured on the following Interfaces:

Interface Trusted Allow option Rate limit (pps)

----------------------- ------- ------------ ----------------

GigabitEthernet1/0/1 no no 10

Custom circuit-ids:

GigabitEthernet1/0/2 no no 10

Custom circuit-ids:

GigabitEthernet1/0/3 no no 10

Custom circuit-ids:

GigabitEthernet1/0/4 no no 10

Custom circuit-ids:

GigabitEthernet1/0/5 no no 10

Custom circuit-ids:

TenGigabitEthernet1/0/2 yes yes unlimited

Custom circuit-ids:

ملاحظة: show ip dhcp snooping إذا نظرت إلى هذا الإخراج، سترى أن Gi1/0/5 المتصل بخادم DHCP الضار مذكور في الإخراج على أنه غير موثوق به.

لذلك، سيقوم التطفل على بروتوكول DHCP بجميع عمليات التحقق الخاصة به على هذه المنافذ.

على سبيل المثال، سيؤدي ذلك إلى إسقاط أي عروض DHCP واردة على هذا المنفذ (Gi1/0/5).

فيما يلي جدول ربط التطفل على بروتوكول DHCP، الذي يظهر عنوان IP وعنوان MAC وواجهة 3 عملاء على Gi1/0/1، و GI1/0/2، و GI1/0/3:

Access_SW#show ip dhcp snooping binding

MacAddress IpAddress Lease(sec) Type VLAN Interface

------------------ --------------- ---------- ------------- ---- --------------------

00:FC:BA:9E:39:82 10.10.10.2 62488 dhcp-snooping 10 GigabitEthernet1/0/1

00:FC:BA:9E:39:A6 10.10.20.2 62492 dhcp-snooping 20 GigabitEthernet1/0/2

00:FC:BA:9E:39:89 10.10.30.3 62492 dhcp-snooping 30 GigabitEthernet1/0/3

Total number of bindings: 3

لأغراض العرض التوضيحي، تتمip dhcp snooping trustإزالة التكوين من أسفل TE1/0/2 في محول الوصول. يرجى إلقاء نظرة على السجلات التي تم إنشاؤها في المحول:

Access_SW#sh cdp neigh

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone,

D - Remote, C - CVTA, M - Two-port Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID

Dist_SW Ten 1/0/2 175 R S I C9300-48U Ten 1/1/3

Total cdp entries displayed : 1

Access_SW#show run int Te1/0/2

Building configuration...

Current configuration : 64 bytes

!

interface TenGigabitEthernet1/0/2

switchport mode trunk

*Apr 4 01:12:47.149: %DHCP_SNOOPING-5-DHCP_SNOOPING_UNTRUSTED_PORT: DHCP_SNOOPING drop message on untrusted port, message type: DHCPOFFER, MAC sa: f87a.41a8.ca65

*Apr 4 01:14:07.161: %DHCP_SNOOPING-5-DHCP_SNOOPING_UNTRUSTED_PORT: DHCP_SNOOPING drop message on untrusted port, message type: DHCPOFFER, MAC sa: f87a.41a8.ca65

*Apr 4 01:29:30.634: %DHCP_SNOOPING-5-DHCP_SNOOPING_UNTRUSTED_PORT: DHCP_SNOOPING drop message on untrusted port, message type: DHCPOFFER, MAC sa: f87a.41a8.ca56

*Apr 4 01:30:03.286: %DHCP_SNOOPING-5-DHCP_SNOOPING_UNTRUSTED_PORT: DHCP_SNOOPING drop message on untrusted port, message type: DHCPOFFER, MAC sa: f87a.41a8.ca46

- كما ترى، فإن مفتاح الوصول يسقط حزم عرض DHCP الواردة على TE1/0/2 نظرا لأنه لم يعد موثوق به.

- ينتسب ال MAC عنوان في السجل إلى SVIs من VLAN 10،20 و 30 بما أن هم الذين يرسل هذا عرض من ال DHCP نادل إلى هذا زبون.

تسميم ARP

يوفر ARP اتصال IP ضمن مجال بث الطبقة 2 عن طريق تعيين عنوان IP إلى عنوان MAC. إنه بروتوكول بسيط لكنه معرض لهجوم يسمى تسميم ARP.

تسميم ARP هو هجوم يرسل فيه المهاجم حزم رد ARP مزورة على الشبكة.

يمكن للمستخدم الضار مهاجمة البيئات المضيفة والمحولات والموجهات المتصلة بشبكة الطبقة 2 من خلال تسميم ذاكرة تخزين ARP المؤقت للأنظمة المتصلة بالشبكة الفرعية واعتراض حركة مرور البيانات الموجهة للمضيفين الآخرين على الشبكة الفرعية

هذا هو هجوم رجل وسط تقليدي.

آليات المنع

فحص ARP (DAI) الديناميكي

فحص ARP الديناميكي هو ميزة أمان تتحقق من حزم ARP في شبكة. وهو يعترض حزم ARP وتسجيلها ويتجاهلها باستخدام روابط عنوان IP إلى MAC غير صحيحة. هذه الإمكانية تحمي الشبكة من بعض هجمات الدخيل.

يضمن فحص ARP الديناميكي إرسال طلبات ARP واستجاباتها الصالحة فقط. ينجز المفتاح هذا نشاط:

- يعترض جميع طلبات ARP واستجاباتها على المنافذ غير الموثوق بها

- يتحقق من أن كل حزمة من هذه الحزم التي تم اعتراضها تحتوي على ربط عنوان IP إلى MAC صالح قبل تحديث ذاكرة تخزين ARP المؤقتة المحلية أو قبل إعادة توجيه الحزمة إلى الوجهة المناسبة

- إسقاط حزم ARP غير الصالحة

يحدد الفحص الديناميكي ل ARP صحة حزمة ARP استنادا إلى روابط عنوان IP إلى MAC صالحة مخزنة في قاعدة بيانات موثوق بها، وهي قاعدة بيانات ربط التطفل على بروتوكول DHCP.

يتم إنشاء قاعدة البيانات هذه بواسطة التطفل على بروتوكول DHCP إذا تم تمكين التطفل على بروتوكول DHCP على شبكات VLAN وعلى المحول. إذا تم إستلام حزمة ARP على واجهة موثوق بها، سيقوم المحول بإعادة توجيه الحزمة دون أي عمليات تحقق.

على الواجهات غير الموثوق بها، يقوم المحول بإعادة توجيه الحزمة فقط إذا كانت صحيحة.

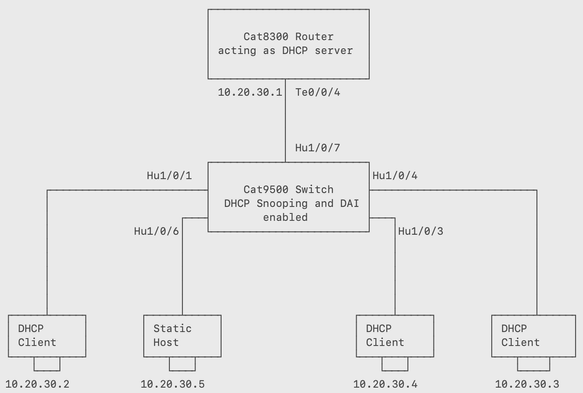

توضح هذه الصورة محول Cat9500 المتصل بأربع أجهزة مضيفة، منها 3 أجهزة مضيفة هي عملاء DHCP ومضيف واحد لديه عنوان IP ثابت (10.20.30.5). خادم DHCP هو موجه من السلسلة Cat8300 تم تكوينه باستخدام تجمع DHCP.

يتم إستخدام المخطط المذكور أعلاه لتوضيح كيفية اكتشاف ARP (بروتوكول تحليل العناوين) لطلبات ARP غير الصالحة على واجهة ما وحماية الشبكة من المهاجمين الضارين.

التكوين:

الخطوة 1. تكوين التطفل على بروتوكول DHCP و DAI بشكل عام في المحول.

F241.24.02-9500-1#sh run | i dhcp

ip dhcp snooping vlan 10

no ip dhcp snooping information option

ip dhcp snooping

F241.24.02-9500-1#sh run | i ip arp

ip arp inspection vlan 10

الخطوة 2. قم بتكوين الواجهة هو 1/0/7 المتصلة بخادم DHCP كمنفذ موثوق به. سيسمح هذا ال DHCP عرض أن يدخل القارن وبعد ذلك يبلغ ال DHCP زبون.

F241.24.02-9500-1#sh run int Hu1/0/7

Building configuration...

Current configuration : 85 bytes

!

interface HundredGigE1/0/7

switchport access vlan 10

ip dhcp snooping trust

end

الخطوة 3. قم بتكوين المنافذ المتصلة بعملاء DHCP كمنافذ وصول تسمح لشبكة VLAN رقم 10.

F241.24.02-9500-1#sh run int Hu1/0/3

Building configuration...

Current configuration : 61 bytes

!

interface HundredGigE1/0/3

switchport access vlan 10

end

F241.24.02-9500-1#sh run int Hu1/0/4

Building configuration...

Current configuration : 61 bytes

!

interface HundredGigE1/0/4

switchport access vlan 10

end

F241.24.02-9500-1#sh run int Hu1/0/1

Building configuration...

Current configuration : 61 bytes

!

interface HundredGigE1/0/1

switchport access vlan 10

end

F241.24.02-9500-1#sh run int Hu1/0/6

Building configuration...

Current configuration : 85 bytes

!

interface HundredGigE1/0/6

switchport access vlan 10

end

خطوة 4. دققت إن ال DHCP استلم زبون عنوان من ال DHCP نادل، من ال DHCP يتطفل طاولة في ال CAT9500 مفتاح.

F241.24.02-9500-1#sh ip dhcp snooping binding

MacAddress IpAddress Lease(sec) Type VLAN Interface

------------------ --------------- ---------- ------------- ---- --------------------

78:72:5D:1B:7F:3F 10.20.30.2 85046 dhcp-snooping 10 HundredGigE1/0/1

5C:71:0D:CD:EE:0C 10.20.30.3 85065 dhcp-snooping 10 HundredGigE1/0/4

2C:4F:52:01:AA:CC 10.20.30.4 85085 dhcp-snooping 10 HundredGigE1/0/3

Total number of bindings: 3

يمكنك أيضا التحقق من الروابط في خادم DHCP.

DHCP_Server#show ip dhcp binding

Bindings from all pools not associated with VRF:

IP address Client-ID/ Lease expiration Type State Interface

Hardware address/

User name

10.20.30.2 0063.6973.636f.2d37. Apr 08 2024 07:04 AM Automatic Active TenGigabitEthernet0/0/4

3837.322e.3564.3162.

2e37.6633.662d.4875.

312f.302f.31

10.20.30.3 0063.6973.636f.2d35. Apr 08 2024 07:04 AM Automatic Active TenGigabitEthernet0/0/4

6337.312e.3064.6364.

2e65.6530.632d.5465.

312f.302f.35

10.20.30.4 0063.6973.636f.2d32. Apr 08 2024 07:05 AM Automatic Active TenGigabitEthernet0/0/4

6334.662e.3532.3031.

2e61.6163.632d.5465.

312f.302f.35

الخطوة 5: قم بتغيير عنوان IP للمضيف المتصل ب HU1/0/6 من 10.20.30.5 إلى 10.20.30.2 وحاول إختبار اتصال عملاء DHCP الآخرين من ذلك المضيف.

Static_Host#ping 10.20.30.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.3, timeout is 2 seconds:

.....

Success rate is 0 percent (0/5)

Static_Host#ping 10.20.30.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.4, timeout is 2 seconds:

.....

يمكن رؤية سجلات ARP غير الصحيحة هذه على المحول Cat9500 switch:

F241.24.02-9500-1#

*Apr 7 09:29:24.520: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Hu1/0/6, vlan 10.([7035.0956.7ee4/10.20.30.2/0000.0000.0000/10.20.30.3/09:29:23 UTC Sun Apr 7 2024])

*Apr 7 09:29:26.520: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Hu1/0/6, vlan 10.([7035.0956.7ee4/10.20.30.2/0000.0000.0000/10.20.30.3/09:29:25 UTC Sun Apr 7 2024])

*Apr 7 09:29:28.521: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Hu1/0/6, vlan 10.([7035.0956.7ee4/10.20.30.2/0000.0000.0000/10.20.30.3/09:29:27 UTC Sun Apr 7 2024])

*Apr 7 09:29:30.521: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Hu1/0/6, vlan 10.([7035.0956.7ee4/10.20.30.2/0000.0000.0000/10.20.30.3/09:29:29 UTC Sun Apr 7 2024])

*Apr 7 09:29:32.521: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Hu1/0/6, vlan 10.([7035.0956.7ee4/10.20.30.2/0000.0000.0000/10.20.30.3/09:29:31 UTC Sun Apr 7 2024])

F241.24.02-9500-1#

*Apr 7 09:29:47.521: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Hu1/0/6, vlan 10.([7035.0956.7ee4/10.20.30.2/0000.0000.0000/10.20.30.4/09:29:46 UTC Sun Apr 7 2024])

*Apr 7 09:29:49.521: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Hu1/0/6, vlan 10.([7035.0956.7ee4/10.20.30.2/0000.0000.0000/10.20.30.4/09:29:48 UTC Sun Apr 7 2024])

*Apr 7 09:29:51.521: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Hu1/0/6, vlan 10.([7035.0956.7ee4/10.20.30.2/0000.0000.0000/10.20.30.4/09:29:50 UTC Sun Apr 7 2024])

*Apr 7 09:29:53.522: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Hu1/0/6, vlan 10.([7035.0956.7ee4/10.20.30.2/0000.0000.0000/10.20.30.4/09:29:52 UTC Sun Apr 7 2024])

*Apr 7 09:29:55.523: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Hu1/0/6, vlan 10.([7035.0956.7ee4/10.20.30.2/0000.0000.0000/10.20.30.4/09:29:54 UTC Sun Apr 7 2024])

- كما ترى، عندما تحاول إختبار الاتصال 10.20.30.3 و 10.20.30.4 من Static_Host، فلن تتمكن من القيام بذلك.

على الرغم من أن Static_Host حاول انتحال عنوان IP الخاص بعميل DHCP القانوني، إلا أنه لم يتمكن من ذلك لأن أي حزمة ARP تصل إلى Hu1/0/6 سيتم فحصها بواسطة المحول ومقارنتها بالبيانات الموجودة في جدول ربط التطفل على بروتوكول DHCP. - السجلات التالية من ال cat9500 مفتاح تؤكد أن ال ARP طلب يكون أرسلت من ال static_host إلى ال DHCP زبون يكون سقطت.

- يحقق المحول Cat9500 switch ذلك من خلال إحالة قاعدة بيانات إرتباط التطفل على بروتوكول DHCP.

- عندما يدخل طلب ARP HU1/0/6 مع المصدر MAC-IP الذي لا يطابق القيم الموجودة في قاعدة بيانات ربط التطفل على بروتوكول DHCP، سيقوم المحول بإسقاط طلب ARP.

الخطوة 6. التحقق:

F241.24.02-9500-1#show ip arp inspection

Source Mac Validation : Disabled

Destination Mac Validation : Disabled

IP Address Validation : Disabled

Vlan Configuration Operation ACL Match Static ACL

---- ------------- --------- --------- ----------

10 Enabled Active DAI No

Vlan ACL Logging DHCP Logging Probe Logging

---- ----------- ------------ -------------

10 Deny Deny Off

Vlan Forwarded Dropped DHCP Drops ACL Drops

---- --------- ------- ---------- ---------

10 9 39 39 0

Vlan DHCP Permits ACL Permits Probe Permits Source MAC Failures

---- ------------ ----------- ------------- -------------------

10 6 3 0 0

Vlan Dest MAC Failures IP Validation Failures Invalid Protocol Data

---- ----------------- ---------------------- ---------------------

10 0 0 0

في هذا الإخراج، يمكنك رؤية عدد الحزم التي تم إسقاطها والسماح بها بواسطة DAI في شبكة VLAN 10 في المحول Cat9500 switch.

ملاحظة: قد يكون أحد السيناريوهات المهمة للغاية مضيفا شرعيا في الشبكة لديه عنوان IP ثابت (على سبيل المثال، 10.20.30.5) تم تعيينه له؟

على الرغم من أن المضيف لا يحاول انتحال أي شيء، إلا أنه سيظل معزولا عن الشبكة لأن بيانات ربط MAC-IP الخاصة به غير موجودة في قاعدة بيانات ربط التطفل على بروتوكول DHCP.

هذا لأن المضيف الثابت لم يستخدم DHCP أبدا لاستلام عنوان IP، نظرا لأنه تم تعيينه بشكل ثابت.

لدينا بعض الحلول البديلة التي يمكن تنفيذها لتوفير الاتصال بالمضيفين الشرعيين الذين لديهم عناوين IP ثابتة.

الخيار 1.

قم بتكوين الواجهة المتصلة بالمضيف باستخدام ثقة فحص ARP ل IP.

F241.24.02-9500-1#sh run int HundredGigE 1/0/6

Building configuration...

Current configuration : 110 bytes

!

interface HundredGigE1/0/6

switchport access vlan 10

switchport mode access

ip arp inspection trust

end

Static_Host#ping 10.20.30.4

*Apr 7 18:44:45.299 JST: %SYS-5-CONFIG_I: Configured from console by admin on vty0 (192.168.1.5)

F241.24.02-9300-STACK#ping 10.20.30.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.4, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

Static_Host#ping 10.20.30.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.3, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

Static_Host#ping 10.20.30.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.2, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

الخيار 2.

السماح بالمضيف الثابت باستخدام قائمة وصول ARP:

F241.24.02-9500-1#sh run | s arp access-list

arp access-list DAI

permit ip host 10.20.30.5 mac host 7035.0956.7ee4

F241.24.02-9500-1#sh run | i ip arp ins

ip arp inspection filter DAI vlan 10

Static_Host#ping 10.20.30.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.4, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

Static_Host#ping 10.20.30.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.3, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

Static_Host#ping 10.20.30.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.2, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

الخيار 3.

تكوين إدخال جدول ربط للمضيف الثابت.

F241.24.02-9500-1#sh run | i binding

ip source binding 7035.0956.7EE4 vlan 10 10.20.30.5 interface Hu1/0/6

F241.24.02-9500-1#show ip source binding

MacAddress IpAddress Lease(sec) Type VLAN Interface

------------------ --------------- ---------- ------------- ---- --------------------

78:72:5D:1B:7F:3F 10.20.30.2 80640 dhcp-snooping 10 HundredGigE1/0/1

5C:71:0D:CD:EE:0C 10.20.30.3 80659 dhcp-snooping 10 HundredGigE1/0/4

70:35:09:56:7E:E4 10.20.30.5 infinite static 10 HundredGigE1/0/6

2C:4F:52:01:AA:CC 10.20.30.4 80679 dhcp-snooping 10 HundredGigE1/0/3

Total number of bindings: 4

Static_Host#ping 10.20.30.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.4, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

Static_Host#ping 10.20.30.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.3, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

Static_Host#ping 10.20.30.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.2, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

الخيارات الإضافية المتوفرة مع DAI:

F241.24.02-9500-1(config)#ip arp inspection validate ?

dst-mac Validate destination MAC address

ip Validate IP addresses

src-mac Validate source MAC address

ل src-mac، فحصت المصدر {upper}mac address في الإثرنيت رأس مقابل المرسل {upper}mac address في ال ARP نص. يتم إجراء هذا التحقق على كل من طلبات ARP واستجاباتها. عند تمكين هذا الخيار، يتم تصنيف الحزم ذات عناوين MAC المختلفة على أنها غير صحيحة ويتم إسقاطها

ل dst-mac، فحصت الغاية {upper}mac address في الإثرنيت عنوان مقابل الغاية ماك عنوان في ARP نص. يتم إجراء هذا التحقق لاستجابات ARP. عند تمكين هذا الخيار، يتم تصنيف الحزم ذات عناوين MAC المختلفة على أنها غير صحيحة ويتم إسقاطها.

بالنسبة إلى IP، تحقق من نص ARP للحصول على عناوين IP غير صحيحة وغير متوقعة. تتضمن العناوين 0.0.0.0 و 255.255.255.255، وجميع عناوين بث IP المتعدد. يتم التحقق من عناوين IP الخاصة بالمرسل في كافة طلبات ARP واستجاباته، ويتم التحقق من عناوين IP الهدف فقط في استجابات ARP.

يمكنك أيضا تكوين تحديد معدل ARP. بشكل افتراضي، هناك حد 15 صفحة لحركة مرور ARP على الواجهات غير الموثوق بها:

Switch(config)#interface Gigabitethernet<>

Switch(config-if)#ip arp inspection limit rate 10

واقي مصدر بروتوكول الإنترنت

- IPSG هي ميزة أمان تقوم بتقييد حركة مرور IP على واجهات الطبقة 2 غير الموجهة عن طريق تصفية حركة المرور استنادا إلى قاعدة بيانات ربط التطفل على بروتوكول DHCP وارتباطات مصدر IP التي تم تكوينها يدويا.

- يمكنك إستخدام IPSG لمنع هجمات حركة المرور إذا حاول المضيف إستخدام عنوان IP الخاص بجاره.

- يمكنك تمكين IPSG عند تمكين التطفل على بروتوكول DHCP على واجهة غير موثوق بها. بعد تمكين IPSG على واجهة، يقوم المحول بحظر جميع حركة مرور IP التي يتم استقبالها على الواجهة باستثناء حزم DHCP التي يتم السماح بها بواسطة التطفل على بروتوكول DHCP.

- يستخدم المحول جدول بحث IP للمصدر في الأجهزة لربط عناوين IP بالمنافذ. بالنسبة لتصفية IP و MAC، يتم إستخدام مجموعة من عمليات بحث IP المصدر و MAC المصدر. يتم السماح بحركة مرور IP ذات عنوان IP للمصدر في جدول الربط، ويتم رفض جميع حركات المرور الأخرى.

- يحتوي جدول ربط مصدر IP على روابط تم التعرف عليها بواسطة التطفل على بروتوكول DHCP أو تم تكوينها يدويا (روابط مصدر IP الثابتة). يحتوي أحد الإدخالات في هذا الجدول على عنوان IP وعنوان MAC المقترن به ورقم شبكة VLAN المقترن به. يستخدم المحول جدول ربط مصدر IP فقط عند تمكين واقي مصدر IP.

- أنت يستطيع شكلت IPSG مع مصدر عنوان ييصفي أو مع مصدر ip و {upper}mac address ييصفي.

IPSG للمضيفين الثابتين

- IPSG للمضيفين الثابتين يسمح IPSG بالعمل بدون DHCP. يعتمد IPSG للمضيفين الثابتين على إدخالات جدول تعقب جهاز IP لتثبيت قوائم التحكم في الوصول (ACL) للمنفذ. يقوم المحول بإنشاء إدخالات ثابتة استنادا إلى طلبات ARP أو حزم IP الأخرى للحفاظ على قائمة البيئات المضيفة الصالحة لمنفذ معين.

المرجع:

يتم توصيل المحول Cat9500 switch بأربع أجهزة مضيفة من بينها 3 أجهزة مضيفة هي عملاء DHCP ويملك مضيف واحد عنوان IP ثابت. خادم DHCP هو موجه من السلسلة Cat8300 تم تكوينه باستخدام تجمع DHCP.

يمكنك إستخدام هذه الطوبولوجيا لتوضيح كيفية اكتشاف IPSG لحركة مرور البيانات وحظرها من الأجهزة المضيفة التي لا توجد روابط MAC-IP الخاصة بها في قاعدة بيانات ربط التطفل على بروتوكول DHCP.

التكوين:

الخطوة 1. قم بتكوين التطفل على بروتوكول DHCP بشكل عام في محول CAT9500.

F241.24.02-9500-1#sh run | i dhcp

ip dhcp snooping vlan 10

no ip dhcp snooping information option

ip dhcp snooping

الخطوة 2. قم بتكوين الواجهة te1/0/7 المتصلة بخادم DHCP كمنفذ موثوق به. وهذا يسمح ال DHCP عرض أن يدخل القارن وبعد ذلك يبلغ ال DHCP زبون.

F241.24.02-9500-1#sh run int Hu1/0/7

Building configuration...

Current configuration : 85 bytes

!

interface HundredGigE1/0/7

switchport access vlan 10

ip dhcp snooping trust

end

الخطوة 3. قم بتكوين المنافذ المتصلة بعملاء DHCP كمنافذ وصول تسمح لشبكة VLAN رقم 10.

F241.24.02-9500-1#sh run int Hu1/0/3

Building configuration...

Current configuration : 61 bytes

!

interface HundredGigE1/0/3

switchport access vlan 10

end

F241.24.02-9500-1#sh run int Hu1/0/4

Building configuration...

Current configuration : 61 bytes

!

interface HundredGigE1/0/4

switchport access vlan 10

end

F241.24.02-9500-1#sh run int Hu1/0/1

Building configuration...

Current configuration : 61 bytes

!

interface HundredGigE1/0/1

switchport access vlan 10

end

F241.24.02-9500-1#sh run int Hu1/0/6

Building configuration...

Current configuration : 85 bytes

!

interface HundredGigE1/0/6

switchport access vlan 10

end

الخطوة 4. تحقق مما إذا كان عملاء DHCP قد تلقوا عنوان IP من خادم DHCP.

F241.24.02-9500-1#sh ip dhcp snooping binding

MacAddress IpAddress Lease(sec) Type VLAN Interface

------------------ --------------- ---------- ------------- ---- --------------------

78:72:5D:1B:7F:3F 10.20.30.2 85046 dhcp-snooping 10 HundredGigE1/0/1

5C:71:0D:CD:EE:0C 10.20.30.3 85065 dhcp-snooping 10 HundredGigE1/0/4

2C:4F:52:01:AA:CC 10.20.30.4 85085 dhcp-snooping 10 HundredGigE1/0/3

Total number of bindings: 3

F241.24.02-9500-1#show ip source binding

MacAddress IpAddress Lease(sec) Type VLAN Interface

------------------ --------------- ---------- ------------- ---- --------------------

78:72:5D:1B:7F:3F 10.20.30.2 64764 dhcp-snooping 10 HundredGigE1/0/1

5C:71:0D:CD:EE:0C 10.20.30.3 64783 dhcp-snooping 10 HundredGigE1/0/4

2C:4F:52:01:AA:CC 10.20.30.4 64803 dhcp-snooping 10 HundredGigE1/0/3

Total number of bindings: 3

DHCP_Server#show ip dhcp binding

Bindings from all pools not associated with VRF:

IP address Client-ID/ Lease expiration Type State Interface

Hardware address/

User name

10.20.30.2 0063.6973.636f.2d37. Apr 08 2024 07:04 AM Automatic Active TenGigabitEthernet0/0/4

3837.322e.3564.3162.

2e37.6633.662d.4875.

312f.302f.31

10.20.30.3 0063.6973.636f.2d35. Apr 08 2024 07:04 AM Automatic Active TenGigabitEthernet0/0/4

6337.312e.3064.6364.

2e65.6530.632d.5465.

312f.302f.35

10.20.30.4 0063.6973.636f.2d32. Apr 08 2024 07:05 AM Automatic Active TenGigabitEthernet0/0/4

6334.662e.3532.3031.

2e61.6163.632d.5465.

312f.302f.35

الخطوة 5. قم بتكوين IPSG ضمن الواجهات المتصلة بجميع الأجهزة المضيفة الطرفية (3x DHCP client و 1x host مع عنوان IP ثابت).

F241.24.02-9500-1#sh run int Hu1/0/3

Building configuration...

Current configuration : 79 bytes

!

interface HundredGigE1/0/3

switchport access vlan 10

ip verify source

end

F241.24.02-9500-1#sh run int Hu1/0/4

Building configuration...

Current configuration : 79 bytes

!

interface HundredGigE1/0/4

switchport access vlan 10

ip verify source

end

F241.24.02-9500-1#sh run int Hu1/0/1

Building configuration...

Current configuration : 79 bytes

!

interface HundredGigE1/0/1

switchport access vlan 10

ip verify source

end

F241.24.02-9500-1#sh run int Hu1/0/6

Building configuration...

Current configuration : 103 bytes

!

interface HundredGigE1/0/6

switchport access vlan 10

ip verify source

end

التحقق:

F241.24.02-9500-1#show ip verify source

Interface Filter-type Filter-mode IP-address Mac-address Vlan

--------- ----------- ----------- --------------- ----------------- ----

Hu1/0/1 ip active 10.20.30.2 10

Hu1/0/3 ip active 10.20.30.4 10

Hu1/0/4 ip active 10.20.30.3 10

Hu1/0/6 ip active deny-all 10

من هذا الإخراج، يمكنك رؤية تعيين حقل عنوان IP على deny-all for Hu1/0/6 نظرا لعدم وجود ربط MAC-IP متوافق مع هذه الواجهة في جدول ربط التطفل على بروتوكول DHCP.

الخطوة 6. حاول إختبار اتصال عملاء DHCP بعناوين IP 10.20.30.2 و 10.20.30.3 و 10.20.30.4 من Static_Host.

Static_Host#ping 10.20.30.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.2, timeout is 2 seconds:

.....

Success rate is 0 percent (0/5)

Static_Host#ping 10.20.30.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.3, timeout is 2 seconds:

.....

Success rate is 0 percent (0/5)

Static_Host#ping 10.20.30.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.4, timeout is 2 seconds:

.....

F241.24.02-9500-1(config)# ip source binding <mac-address-of-static-host> vlan 10 10.20.30.5 interface Hu1/0/6

F241.24.02-9500-1#show run int Hu1/0/6

*Apr 7 15:13:48.449: %SYS-5-CONFIG_I: Configured from console by console

F241.24.02-9500-1#show ip verify source

Interface Filter-type Filter-mode IP-address Mac-address Vlan

--------- ----------- ----------- --------------- ----------------- ----

Hu1/0/1 ip active 10.20.30.2 10

Hu1/0/3 ip active 10.20.30.4 10

Hu1/0/4 ip active 10.20.30.3 10

Hu1/0/6 ip active 10.20.30.5 10

F241.24.02-9500-1#show ip source binding

MacAddress IpAddress Lease(sec) Type VLAN Interface

------------------ --------------- ---------- ------------- ---- --------------------

78:72:5D:1B:7F:3F 10.20.30.2 62482 dhcp-snooping 10 HundredGigE1/0/1

5C:71:0D:CD:EE:0C 10.20.30.3 62501 dhcp-snooping 10 HundredGigE1/0/4

70:35:09:56:7E:E4 10.20.30.5 infinite static 10 HundredGigE1/0/6

2C:4F:52:01:AA:CC 10.20.30.4 62521 dhcp-snooping 10 HundredGigE1/0/3

Total number of bindings: 4

Verification:

Static_Host#ping 10.20.30.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

Static_Host#ping 10.20.30.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.3, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

Static_Host#ping 10.20.30.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.4, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

الخيارات الإضافية المتوفرة مع IPSG:

بشكل افتراضي، يقوم IPSG بتصفية حركة المرور الواردة على المنافذ غير الموثوق بها استنادا إلى عناوين IP فقط.

إذا كنت ترغب في إجراء التصفية استنادا إلى كل من عنوان IP وعنوان MAC، فقم بتنفيذ هذه الخطوات.

F241.24.02-9500-1#sh run int Hu1/0/1

Building configuration...

Current configuration : 89 bytes

!

interface HundredGigE1/0/1

switchport access vlan 10

ip verify source mac-check

end

F241.24.02-9500-1#sh run int Hu1/0/3

Building configuration...

Current configuration : 89 bytes

!

interface HundredGigE1/0/3

switchport access vlan 10

ip verify source mac-check

end

F241.24.02-9500-1#sh run int Hu1/0/4

Building configuration...

Current configuration : 89 bytes

!

interface HundredGigE1/0/4

switchport access vlan 10

ip verify source mac-check

end

F241.24.02-9500-1#sh run int Hu1/0/6

Building configuration...

Current configuration : 113 bytes

!

interface HundredGigE1/0/6

switchport access vlan 10

switchport mode access

ip verify source mac-check

end

F241.24.02-9500-1#show ip verify source

Interface Filter-type Filter-mode IP-address Mac-address Vlan

--------- ----------- ----------- --------------- ----------------- ----

Hu1/0/1 ip-mac active 10.20.30.2 78:72:5D:1B:7F:3F 10

Hu1/0/3 ip-mac active 10.20.30.4 2C:4F:52:01:AA:CC 10

Hu1/0/4 ip-mac active 10.20.30.3 5C:71:0D:CD:EE:0C 10

Hu1/0/6 ip-mac active deny-all deny-all 10

في هذا المخرج، يمكنك أن ترى أن نوع المرشح هو ip-mac. لذلك، يصفي المفتاح الآن الربط قادم على هذا قارن يؤسس على كلا المصدر ip و {upper}mac address.

تلميحات أستكشاف المشكلات وإصلاحها ل DAI و IPSG

- أول شيء يجب التحقق منه أثناء أستكشاف أخطاء DAI و IPSG المتعلقة باستكشاف الأخطاء وإصلاحها هو التحقق مما إذا كان جدول ربط التطفل على بروتوكول DHCP قد تم إنشاؤه بشكل صحيح.

- قبل تمكين هذه الميزات، قم بمعالجة نقاط النهاية بعناوين IP الثابتة. إذا كنت لا تريد أن تفقد هذه الأجهزة إمكانية الوصول، فيرجى تكوين روابط ثابتة أو إستخدام إحدى المنهجيات المذكورة سابقا لجعل المحول يثق بنقاط النهاية هذه.

- أثناء تكوين DAI أو IPSG في بيئة لا يتم فيها تمكين التطفل على بروتوكول DHCP بالفعل وقد استلم العملاء عناوين IP من خادم DHCP، قم أولا بتمكين التطفل على بروتوكول DHCP وقم بتنفيذ أي من الخطوتين:

- ارتد الواجهات المتصلة بالعميل حتى تجدد عقد الإيجار.

- انتظر حتى يقوم العملاء بتجديد عقد الإيجار تلقائيا. قد يستغرق هذا الأمر المزيد من الوقت ولكنه يوفر عليك مشكلة الارتداد اليدوي لجميع المنافذ المتصلة بالعميل.

- سيؤدي تنفيذ أي من الخطوتين أعلاه إلى تشغيل معاملة DORA جديدة. سيقوم المحول بشم حزم DORA وتحديث جدول الربط. إذا لم يتم هذا وتم تمكين DAI أو IPSG على الفور بعد تكوين التطفل على بروتوكول DHCP، فقد تقع في مشكلة حيث يفقد جميع عملاء DHCP في الشبكة الاتصال بالشبكة.

- أثناء أستكشاف أخطاء الاتصال وإصلاحها في بيئة تم فيها تكوين DAI أو IPSG، تأكد من عدم تلف جدول ربط التطفل على بروتوكول DHCP. ضمنت أن المفتاح يستطيع نفذت المعطيات بنية حيث هذا طاولة يكون خزنت.

- قد تكون هناك مثيلات حيث يتم تصدير جدول الربط إلى وسائط والتي تستغرق وقتا حتى يتم تهيئتها بعد تمهيد المحول أو يصبح الوصول إليه غير ممكن للمحول لسبب ما. قد تكون قد لاحظت مشاكل في الاتصال في مثل هذه السيناريوهات.

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

05-Aug-2024

|

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Akash ChatterjeeCisco TAC Engineer

- Anuraag MajumdarCisco TAC Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات