تكوين DMZ على موجه من السلسلة RV34x

الهدف

الهدف من هذا المستند هو توضيح كيفية تكوين مضيف "المنطقة المنزوعة السلاح" (DMZ) ووحدة ذاكرة DMZ للأجهزة على موجهات سلسلة RV34x.

المقدمة

DMZ هو موقع على شبكة مفتوحة للإنترنت أثناء تأمين شبكة المنطقة المحلية (LAN) خلف جدار حماية. يضمن فصل الشبكة الرئيسية عن مضيف واحد أو شبكة فرعية بأكملها، أو "شبكة فرعية" أن الأشخاص الذين يزورون خدمتك مثل ألعاب الإنترنت أو مؤتمرات الفيديو أو الويب أو خوادم البريد الإلكتروني عبر DMZ لن يتمكنوا من الوصول إلى شبكة LAN الخاصة بك. تقدم Cisco طريقتين لاستخدام DMZ وهي مضيف DMZ وجهاز DMZ. يسمح مضيف DMZ لمضيف واحد على الشبكة المحلية أن يكون عرضة إلى الإنترنت بينما الأجهزة DMZ (الشبكة الفرعية/النطاق) هي شبكة فرعية مفتوحة للعامة.

عند التخطيط ل DMZ الخاص بك قد تفكر في إستخدام عنوان IP خاص أو عام. سيكون عنوان IP الخاص فريدا بالنسبة لك، فقط على شبكة LAN الخاصة بك. سيكون عنوان IP العام فريدا لمؤسستك ويتم تعيينه بواسطة موفر خدمة الإنترنت (ISP). لشراء عنوان IP عام، ستحتاج إلى الاتصال ب ISP.

يستخدم معظم المستخدمين DMZ الخاص بالأجهزة نظرا لأنه يقوم تلقائيا بإعداد شبكة VLAN ومقطع الشبكة الخاص بها. بالنسبة إلى "DMZ للأجهزة"، نستخدم الشبكة الفرعية أو خيار النطاق. مضيف DMZ أكثر بساطة للتكوين لأنه ليس عليك تكوين قواعد الوصول، ولكنه أقل أمانا.

WAN-to-DMZ هو أكثر حالات الاستخدام شيوعا، بالإضافة إلى LAN-to-DMZ. كما يتم السماح بالتحويل من DMZ إلى شبكة WAN، حيث قد تحتاج أجهزة DMZ إلى تصحيحات أو تحديثات لنظام التشغيل، ولكن يجب حظر DMZ إلى شبكة LAN لأنها قد تكون ثغرة أمان محتملة. على سبيل المثال، يستخدم المخترقون على الإنترنت DMZ كخادم القفز.

فيما يلي الفرق بين مضيف DMZ والأجهزة DMZ فيما يتعلق بحالة الاستخدام:

إذا كنت ترغب في عرض شيء ما على الإنترنت، ولكن لديك خادم متعدد الإمكانات، أو ليس لديك عناوين IP عامة إحتياطية، فيجب إستخدام مضيف DMZ. ضع الخادم في أحد شبكات VLAN الخاصة بك وأعده كمضيف DMZ. بعد ذلك، يمكن للمستخدم الخارجي الوصول إلى الخادم بواسطة WAN الخاص بالموجه.

إذا كنت تريد عرض شيء ما على الإنترنت، ولديك عدة خوادم (لكل منها خدمة معينة) ونفس الكمية من عناوين IP العامة، يجب إستخدام DMZ الخاصة بالأجهزة. قم بتوصيل هذه الخوادم بمنفذ DMZ المحدد (أي الشبكة المحلية (LAN) رقم 4 ل RV340) وتكوينها باستخدام عناوين IP العامة نفسها التي قمت بتكوينها في الموجه أو الشبكة الفرعية). ثم يمكن للمستخدم الخارجي الوصول إلى كل خادم عن طريق عناوين IP هذه.

| DMZ | المقارنة | تباين |

|---|---|---|

| مضيف | يفصل حركة المرور | مضيف واحد، مفتوح بالكامل على الإنترنت |

| الشبكة الفرعية/النطاق | يفصل حركة المرور | أجهزة وأنواع متعددة، مفتوحة بالكامل للإنترنت. |

ملاحظة: في هذا المثال، سيكون لدينا محول متصل بمنفذ DMZ بالموجه عند تكوين الشبكة الفرعية DMZ.

لمعرفة كيفية تمكين SSH على محول ما، يرجى الرجوع إلى هذه المقالة: تمكين خدمة SSH على المحولات المدارة من السلسلة 300/500.

لمعرفة كيفية تكوين DMZ على الموجه RV160/RV260، الرجاء مراجعة هذه المقالة: خيارات DMZ للموجهات RV160/RV260.

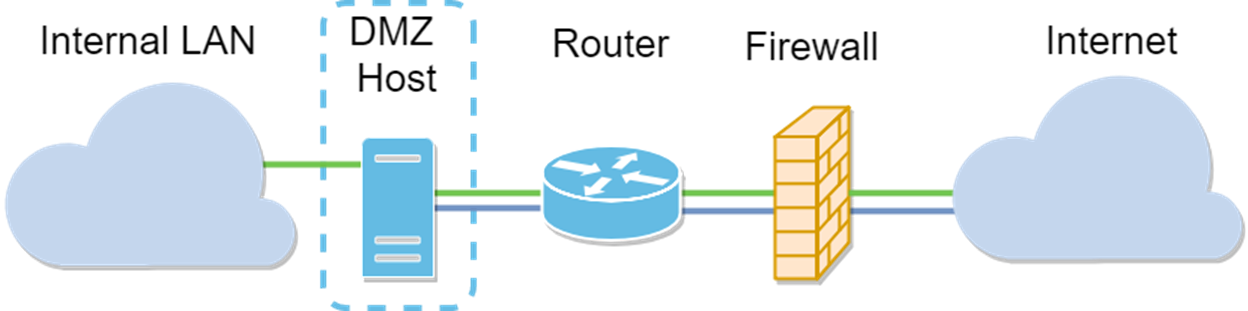

مخطط DMZ المضيف

ملاحظة: عند إستخدام المنطقة الرقمية (DMZ) المضيفة، إذا تم أختراق المضيف من قبل ممثل سيئ، فقد تكون شبكة المنطقة المحلية (LAN) الداخلية الخاصة بك عرضة لمزيد من إقتحام الأمان.

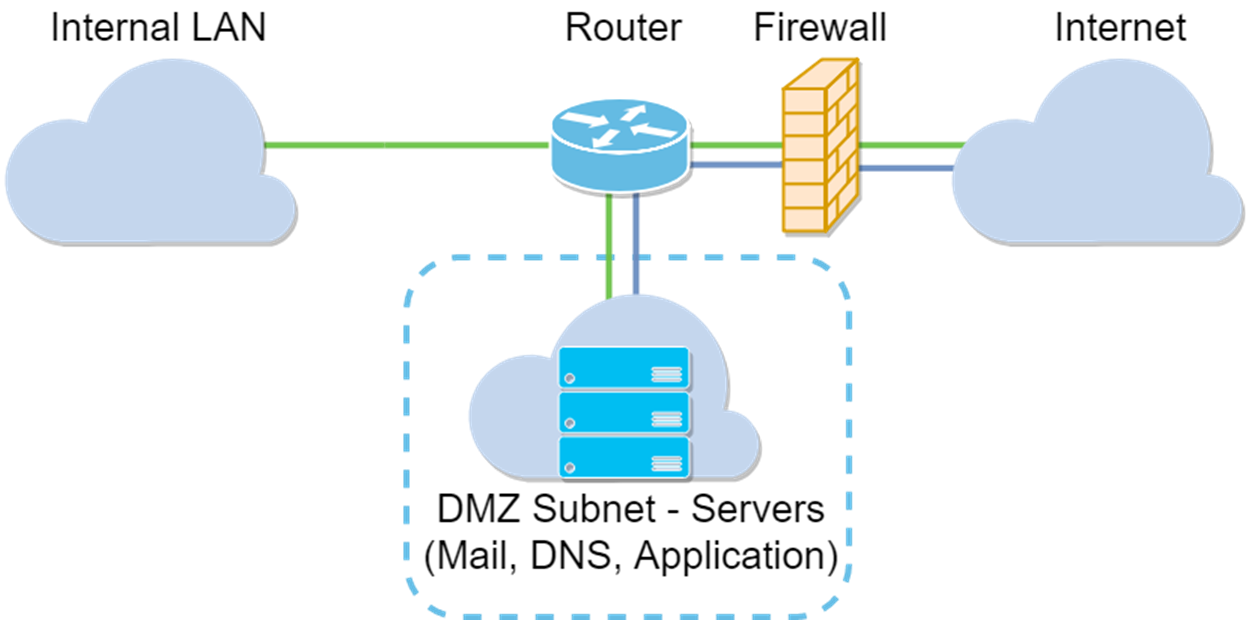

مخطط DMZ للشبكة الفرعية

الأجهزة القابلة للتطبيق

الطراز RV34x

إصدار البرامج

1.0.02.16

تكوين مضيف DMZ

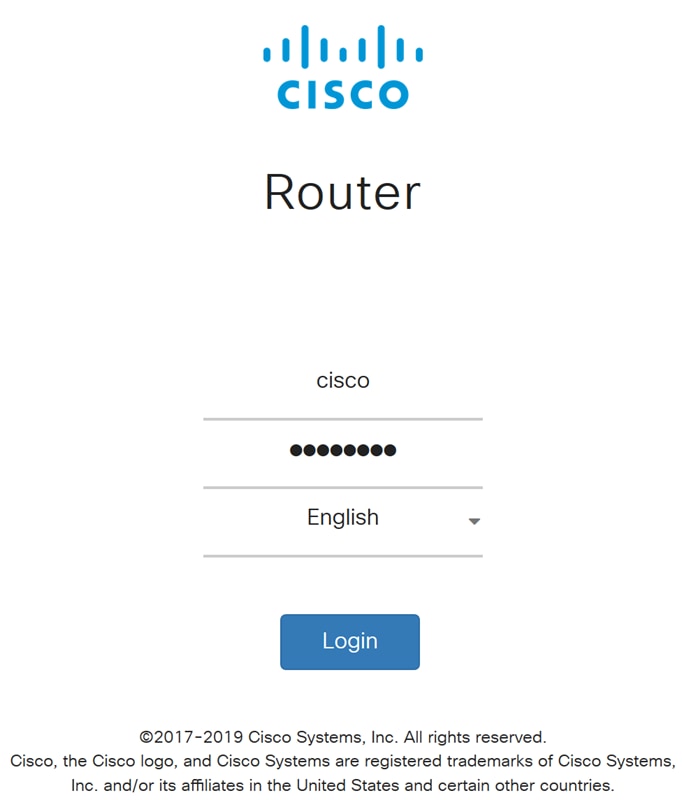

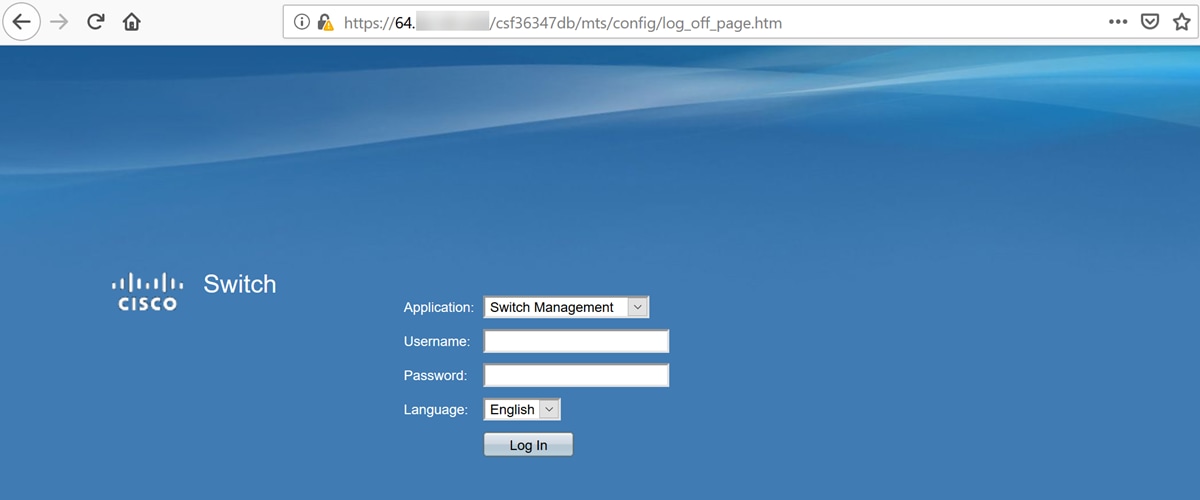

الخطوة 1. قم بتسجيل الدخول إلى صفحة تكوين الويب الخاصة بالموجه لديك.

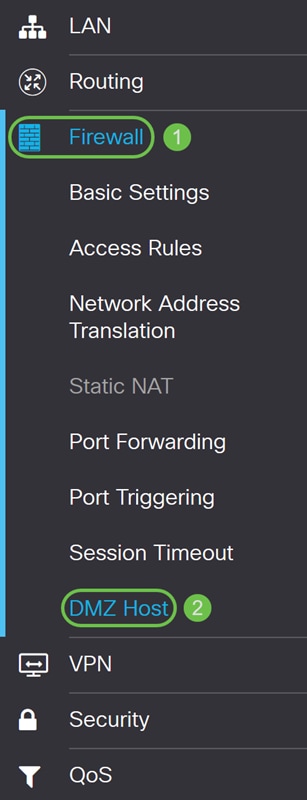

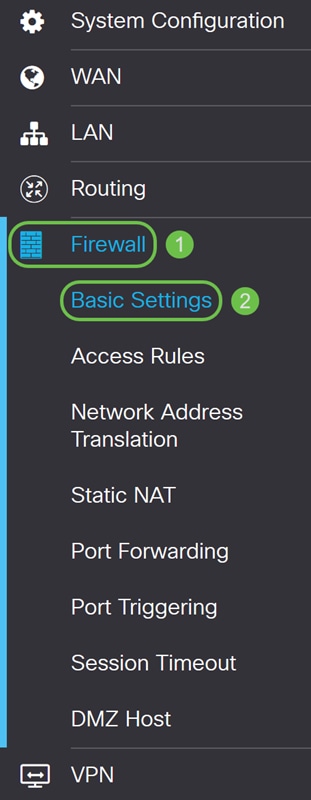

الخطوة 2. انتقل إلى جدار الحماية > مضيف DMZ.

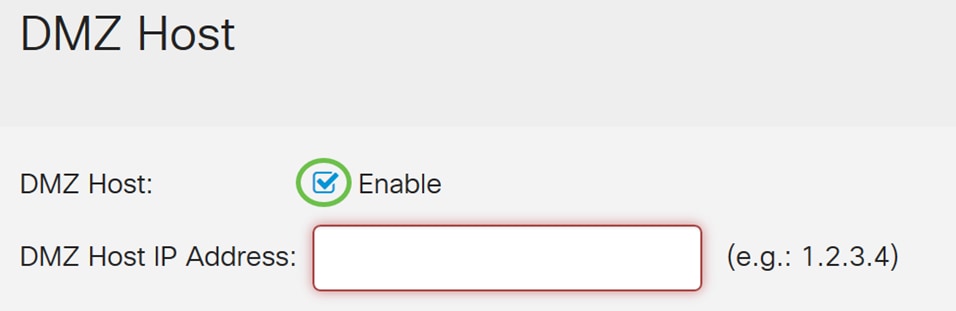

الخطوة 3. في حقل مضيف DMZ، حدد خانة الاختيار تمكين لتمكين مضيف DMZ.

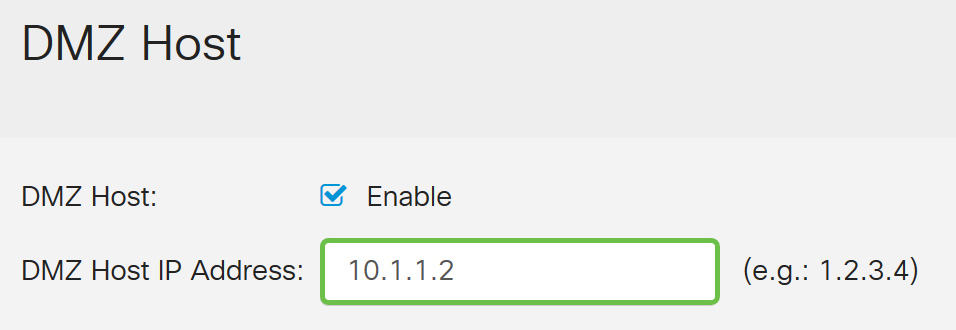

الخطوة 4. أدخل عنوان IP للمضيف في عنوان IP لمضيف DMZ الذي سيتم تعريفه للإنترنت لاستخدام خدمات مثل ألعاب الإنترنت أو مؤتمرات الفيديو أو خوادم الويب أو البريد الإلكتروني.

ملاحظة: يلزم منح مضيف LAN DMZ عنوان IP ثابت أو ثابت لميزة مضيف DMZ للعمل بشكل صحيح. تأكد من أنه على نفس شبكة الموجه. أنت يستطيع أيضا شكلت هذا عندما ال DMZ يكون في آخر VLAN.

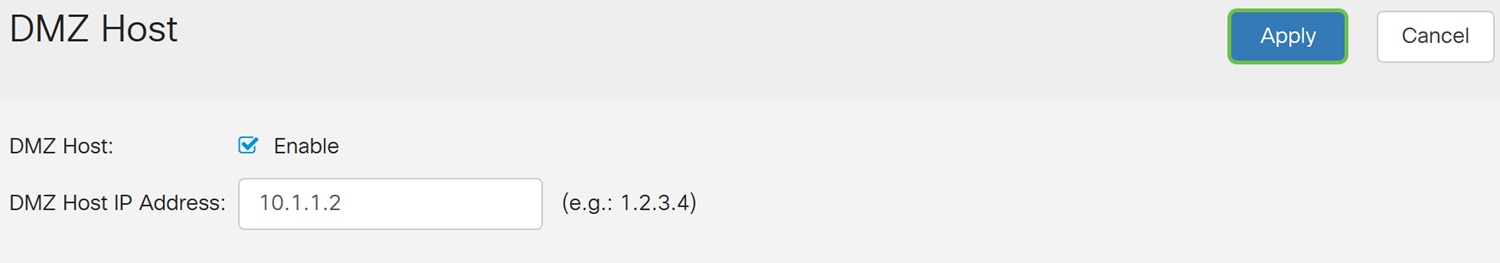

الخطوة 5. انقر فوق تطبيق حفظ التكوين الخاص بك.

يجب عليك الآن تمكين مضيف DMZ بنجاح.

الخطوة 6. (إختياري) في الخطوات القليلة التالية، سنعرض لك طريقة واحدة للتحقق من مضيف DMZ. انتقل إلى جدار الحماية > الإعدادات الأساسية.

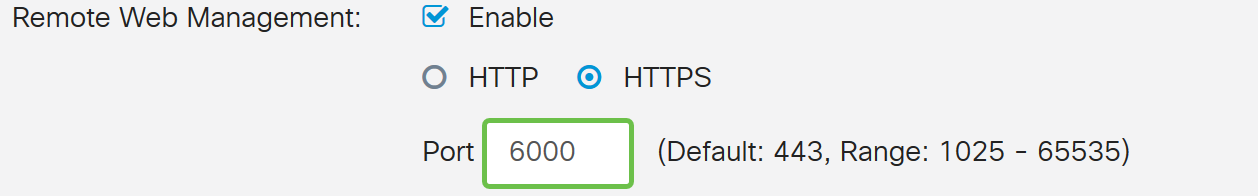

الخطوة 7. (إختياري) في هذا المثال، يتم تمكين إدارة الويب عن بعد مع تحديد HTTPS. هذا أن يدون داخل إلى صفحة تشكيل الويب عن بعد من خلال عنوان IP شاحب. في هذه الخطوة، سنقوم بتعديل رقم المنفذ إلى 6000. المدى from 1025-65535.

ملاحظة: إذا قمت بتهيئة هذا أثناء الوصول إلى صفحة إدارة الويب عن بعد، فقد يتم تعليق صفحتك على شاشة التحميل. هذا يعني أن المنفذ قد تغير إلى ما قمت بضبطه.

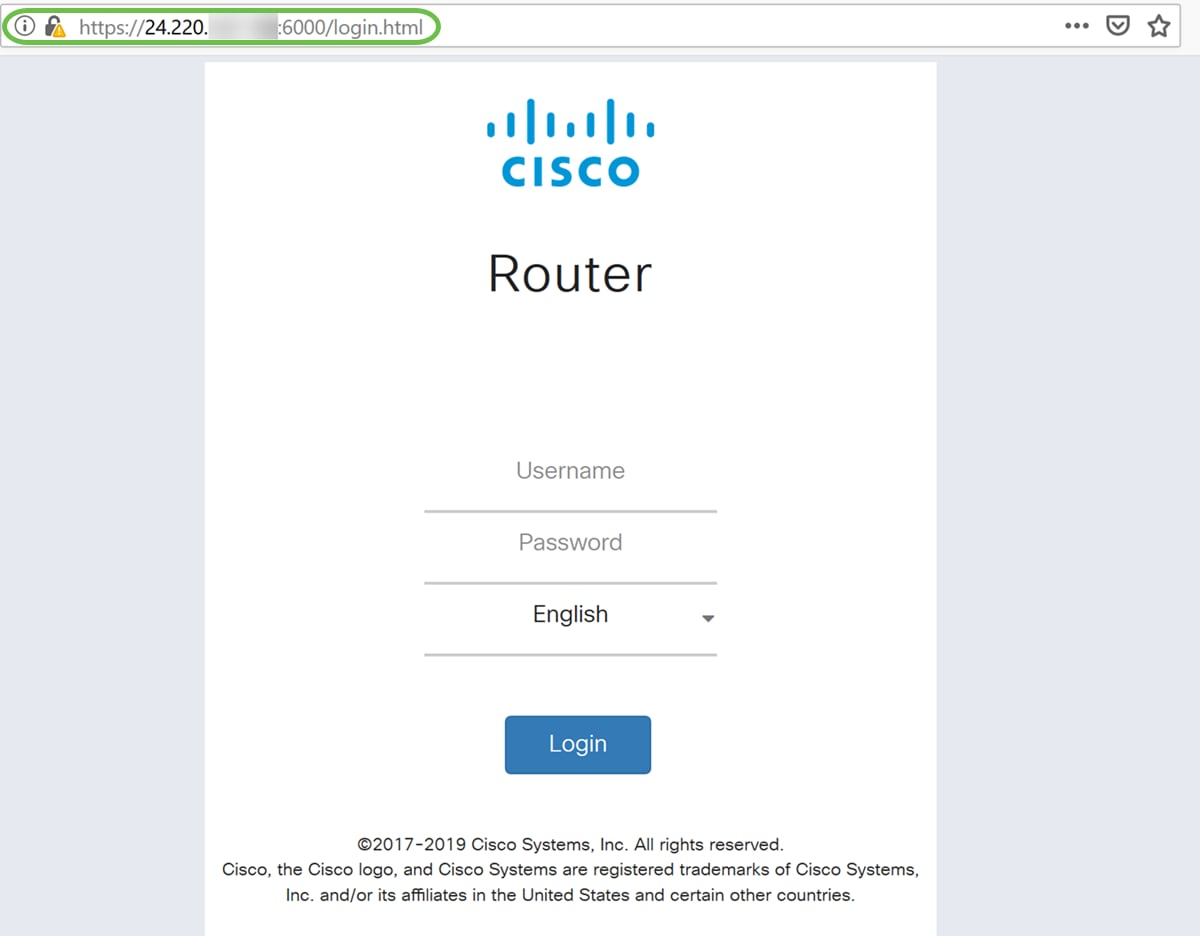

الخطوة 8. دققت أن أنت يستطيع نفذت ال web تشكيل صفحة من مسحاج تخديدك ب https://[WANaddress]:port، حيث ال wan ip عنوان ك حقيقي WAN عنوان من المسحاج تخديد وبعد ذلك :ميناء ل الميناء رقم أن أنت ثبتت في خطوة 5 ل هذا قسم. في هذا المثال، قمنا بإدخال https://24.220.x.x:6000، لكنك ستقوم بتضمين الأرقام الفعلية وليس x. x هو أن تخفي عنواننا العام ل WAN IP.

ملاحظة: تأكد من عدم الاتصال بشبكة VPN، حيث لا يسمح لك التواجد أحيانا على شبكة VPN بالوصول إلى صفحة تكوين الويب.

الخطوة 9. أنت سوفت الآن كنت يمكن أن ينفذ ال web تشكيل صفحة من جهازك أن يكون في ال DMZ ميناء ب يستعمل ال WAN عنوان دون يضيف الميناء رقم.

https://24.220.x.x:6000 - سيعرض صفحة تكوين الموجه على الويب.

https://24.220.x.x - سيعرض صفحة تكوين الويب للمحول.

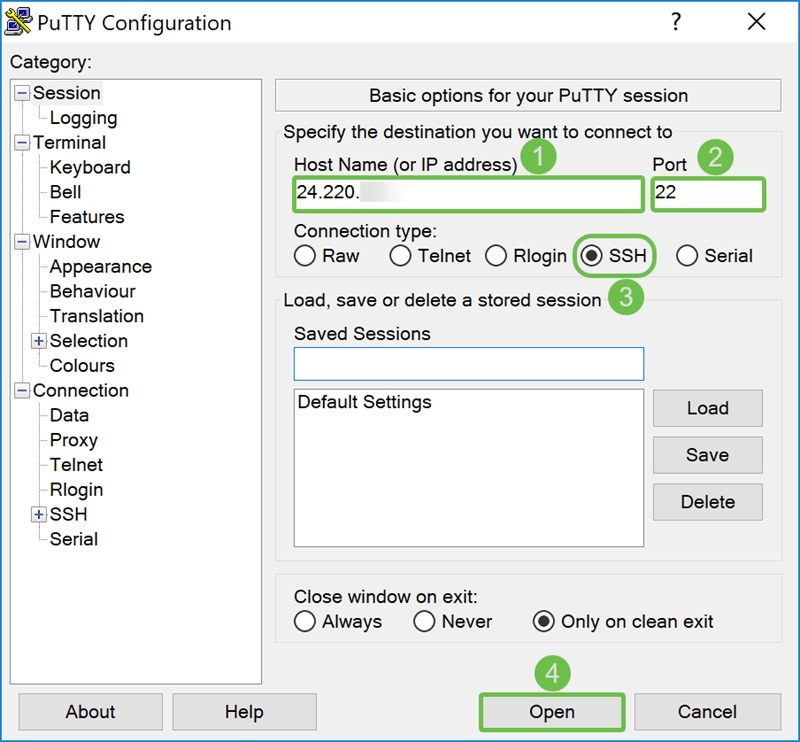

الخطوة 10. سنستخدم PuTTY إلى SSH في المحول. أدخل عنوان IP العام لجهازك ضمن حقل اسم المضيف (أو عنوان IP). تأكد من إدخال المنفذ 22 وتحديد SSH. انقر على فتح لبدء الاتصال.

ملاحظة: إذا كنت تريد إدخال SSH في المحول، فتذكر تمكين SSH على المحول أولا. في معظم المحولات، يمكنك الانتقال إلى الأمان > خدمات TCP/UDP لتمكين خدمة SSH. إلى SSH باستخدام Windows، يمكنك تنزيل PuTTY. تحقق من هذا المستند للحصول على مزيد من المعلومات حول: كيفية الوصول إلى واجهة سطر الأوامر (CLI) لمحول SMB باستخدام SSH أو Telnet. يوصى ببروتوكول SSH ولا يعد برنامج Telnet كبروتوكول SSH أكثر أمانا.

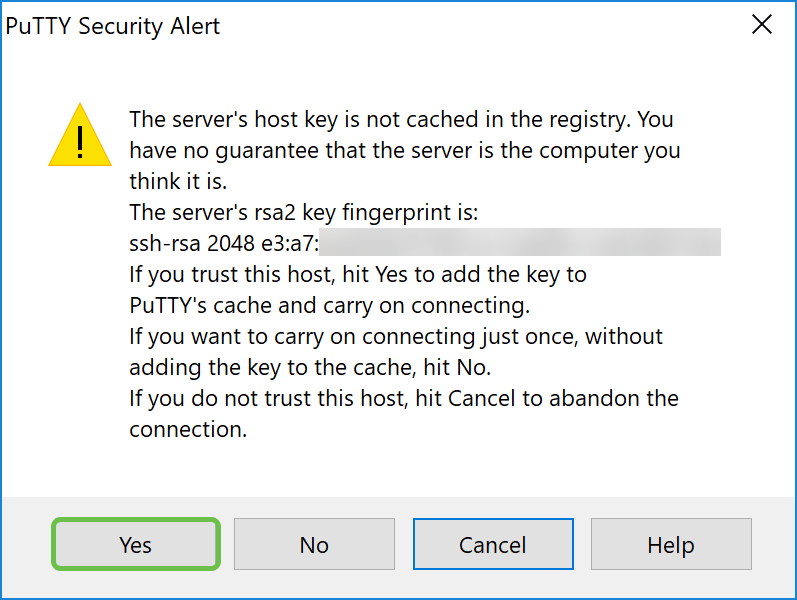

الخطوة 11. قد يظهر تنبيه أمان PuTTY. انقر على نعم لمتابعة الاتصال.

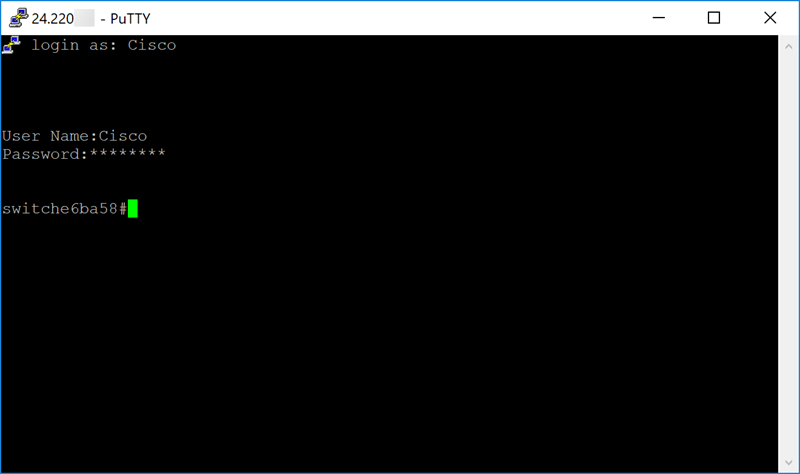

الخطوة 12. إذا نجح الاتصال، فستتم مطالبتك بتسجيل الدخول باستخدام بيانات الاعتماد الخاصة بك.

تكوين DMZ الخاص بالأجهزة

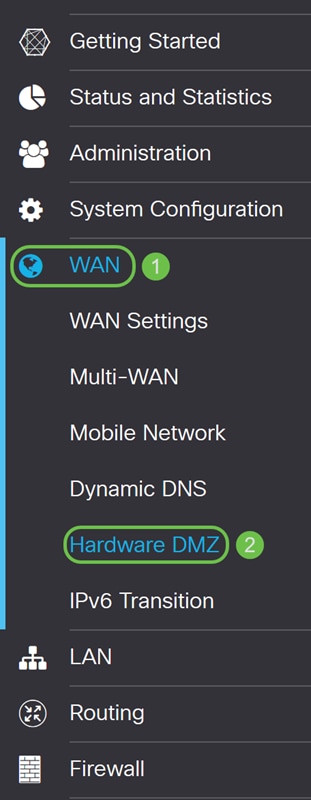

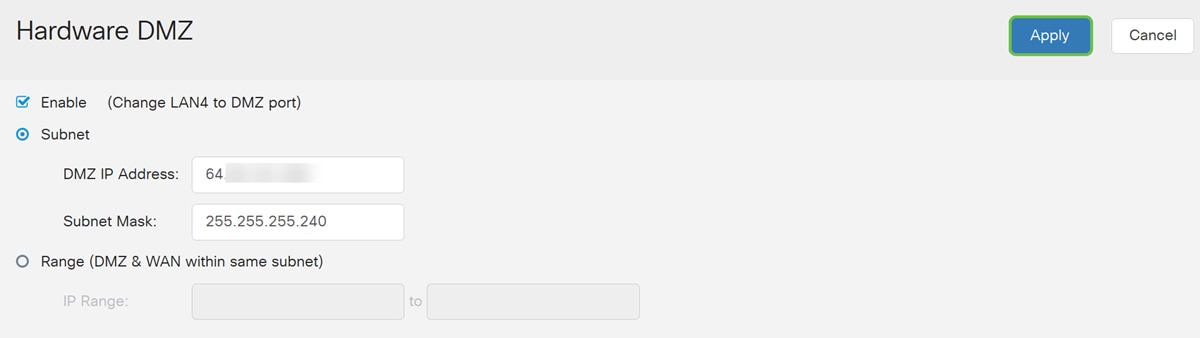

الخطوة 1. إذا كنت ترغب في تكوين DMZ الخاص بالأجهزة بدلا من مضيف DMZ، انتقل إلى WAN > DMZ الخاص بالأجهزة.

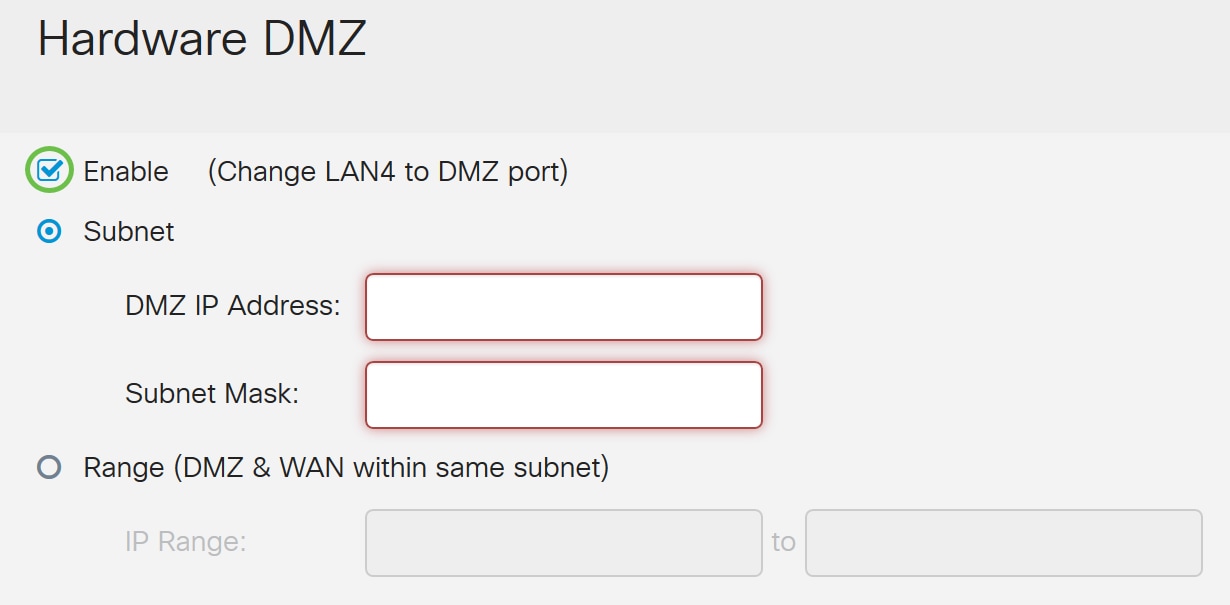

الخطوة 2. حدد تمكين خانة الاختيار لتغيير LAN4 إلى منفذ DMZ.

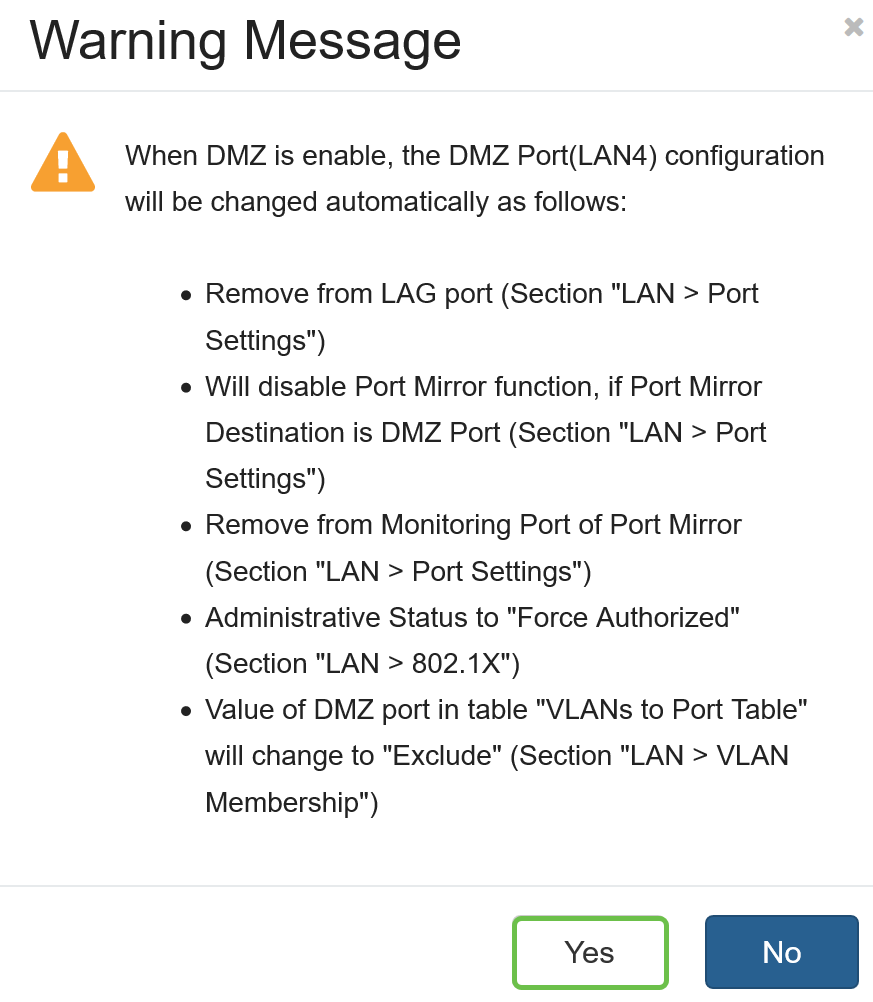

الخطوة 3. ستظهر رسالة تحذير. انقر نعم لقبول التغييرات التي سيقوم بها الموجه إلى منفذ DMZ (LAN4) أو لا لرفض التغييرات.

عندما يتم تعيين DMZ على تمكين، فإن تكوين منفذ DMZ (LAN4) سيتم تغييره تلقائيا كما يلي:

إزالة من منفذ مجموعة تجميع الارتباطات (القسم "LAN > إعدادات المنفذ")

سوف يعجز أيسر نسخة متطابقة، إن ميناء يعكس غاية يكون DMZ ميناء (قسم "lan>ميناء عملية إعداد)

أزلت من يراقب ميناء من أيسر نسخة طبق الأصل (قسم "lan>ميناء عملية إعداد")

الوضع الإداري ل "القوة المأذون بها" (القسم "شبكة المنطقة المحلية > 802.1X")

يتغير قيمة منفذ DMZ في الجدول "VLANs إلى جدول أيسر" إلى "إستثناء" (قسم "LAN > عضوية VLAN")

في هذا المثال، سننقر على نعم.

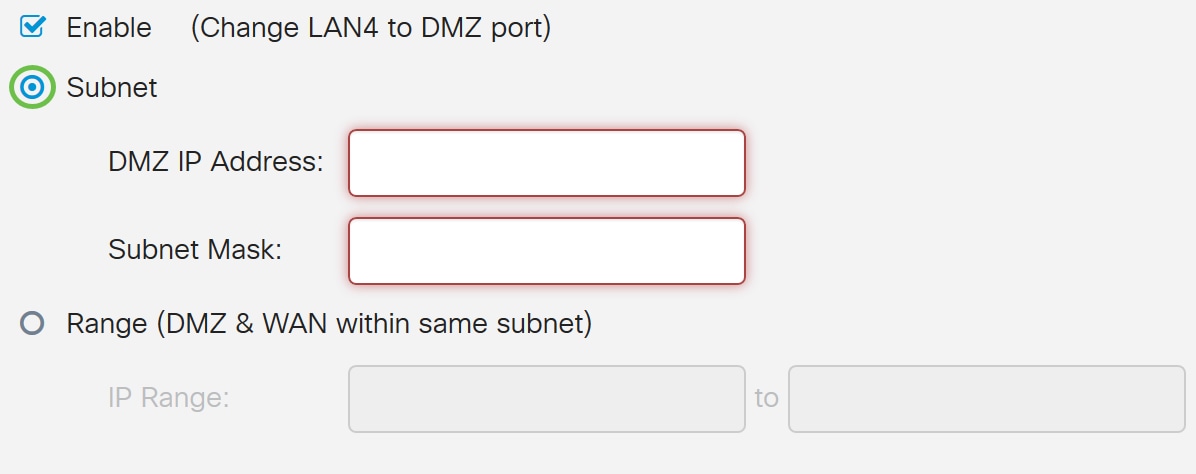

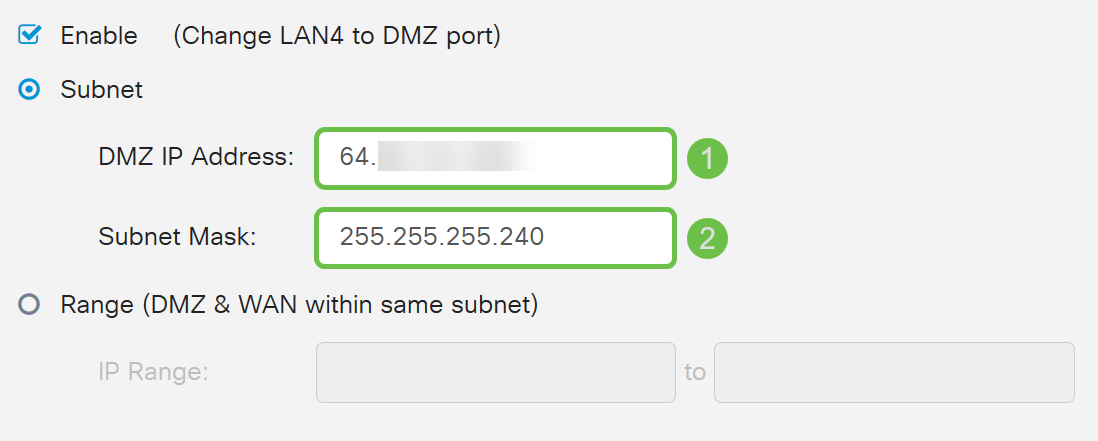

الخطوة 4. حدد إما الشبكة الفرعية أو النطاق (DMZ & WAN داخل الشبكة الفرعية نفسها). في هذا المثال، سنختار الشبكة الفرعية.

الخطوة 5. أدخل في عنوان IP الخاص ب DMZ وقناع الشبكة الفرعية. يجب أن يكون أي شيء متصل بمقطع LAN4 في هذه الشبكة.

ملاحظة: تأكد من أن الجهاز المتصل بمنفذ DMZ به عنوان IP ثابت. قد يلزم أن يكون عنوان IP هذا خارج شبكة WAN الفرعية الخاصة بك.

في هذا المثال، سنقوم باستخدام عنوان IP عام ل DMZ.

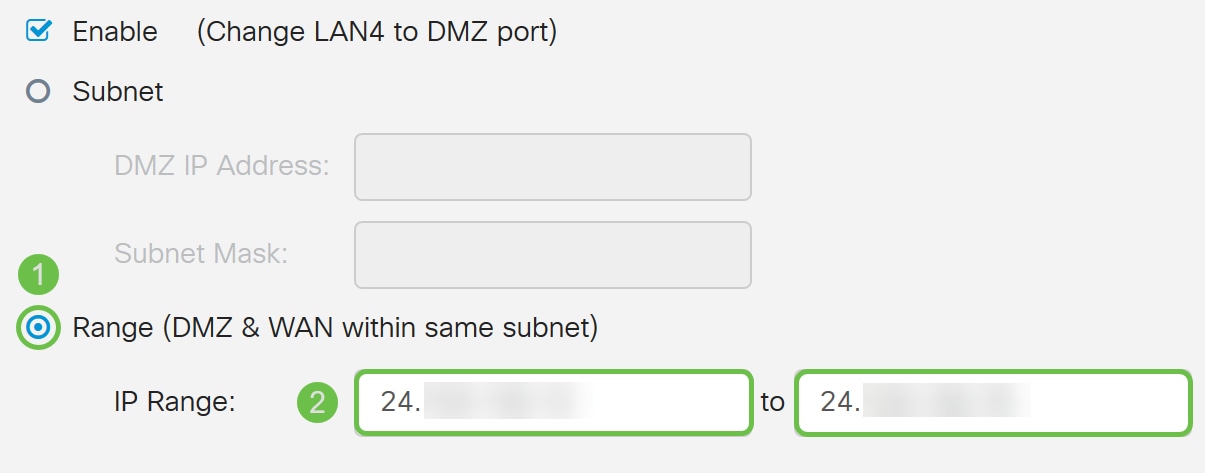

ملاحظة: إذا كنت تنوي إستخدام طريقة النطاق، فستحتاج بعد ذلك إلى النقر فوق الزر انتقاء النطاق، ثم أدخل نطاق عناوين IP التي تم تعيينها بواسطة ISP لديك. يستخدم هذا عادة عندما يكون لديك عنوان IP عام متعدد من ISP الخاص بك لأجهزة متعددة موجودة في شبكة DMZ الخاصة بك.

إذا كان لديك عنوان IP عام واحد وشبكة فرعية لا تعمل من أجلك، فأدخل عنوان IP العام الواحد في كلا الحقلين ضمن حقل نطاق IP. يحتاج العنوان أن يكون مختلف حر IP من ال WAN IP subnet، هو يستطيع لا يستعمل ال wan IP عنوان. على سبيل المثال، إذا تم منحك عنوان IP عام واحد عنوانه 24.100.50.1 وهو ضمن الشبكة الفرعية نفسها التي بها عنوان IP لشبكات WAN لديك، فأدخل في 24.100.50.1 إلى 24.100.50.1 في حقل نطاق IP.

الخطوة 6. انقر تطبيق في الزاوية العلوية اليمنى لقبول إعدادات DMZ.

يجب تمكين DMZ للأجهزة بنجاح.

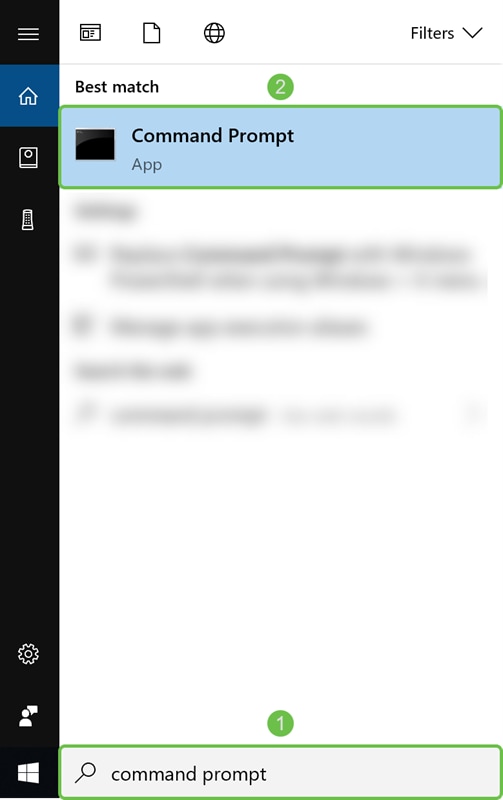

الخطوة 7. (إختياري) للتحقق من ذلك، افتح موجه الأوامر على الكمبيوتر الشخصي بالتنقل إلى شريط البحث في أسفل اليسار والكتابة في موجه الأوامر. انقر تطبيق موجه الأمر عندما يظهر.

ملاحظة: نحن نستخدم Windows 10 على سبيل المثال.

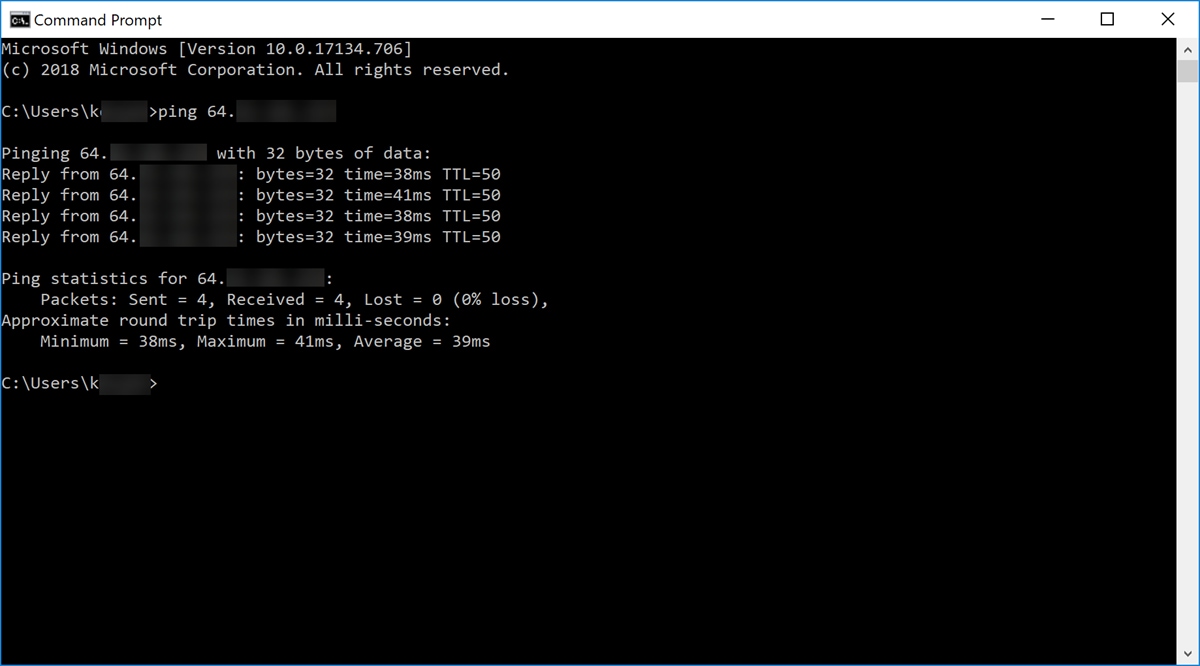

الخطوة 8. (إختياري) سيتم فتح نافذة موجه الأوامر. سنقوم بتنفيذ أمر ping إلى عنوان IP الخاص ب DMZ لمعرفة ما إذا كان هناك أي اتصال. أستخدم الأمر ping dmz_ip_address. اضغط على المفتاح enter عندما تريد بدء إختبار الاتصال. إذا كنت قد تلقيت ردودا من عنوان IP هذا يعني أن لديك اتصال بينك وبين المنطقة المنزوعة السلاح. إذا كنت قد تلقيت أي نوع من الرسائل مثل "انتهت مهلة الطلب" أو "المضيف الوجهة الذي يتعذر الوصول إليه"، فيجب عليك التحقق من التكوين والاتصالات.

في هذا المثال، سنكتب في ping 64.x.x.x.x. إن 64.x.x.x هو عنوان IP العام الخاص بنا للطراز DMZ.

ملاحظة: راجع هذا المستند الرائع: أستكشاف الأخطاء وإصلاحها على الموجهات طراز RV160 و RV260. سيغطي مستند أستكشاف الأخطاء وإصلاحها هذا بعض المناطق التي سيتم تحليلها عند أستكشاف أخطاء الاتصال وإصلاحها. على الرغم من أن هذا المستند مخصص ل RV160 و RV260، قد تكون قادرا على إستخدام بعض خطوات أستكشاف الأخطاء وإصلاحها المماثلة هناك.

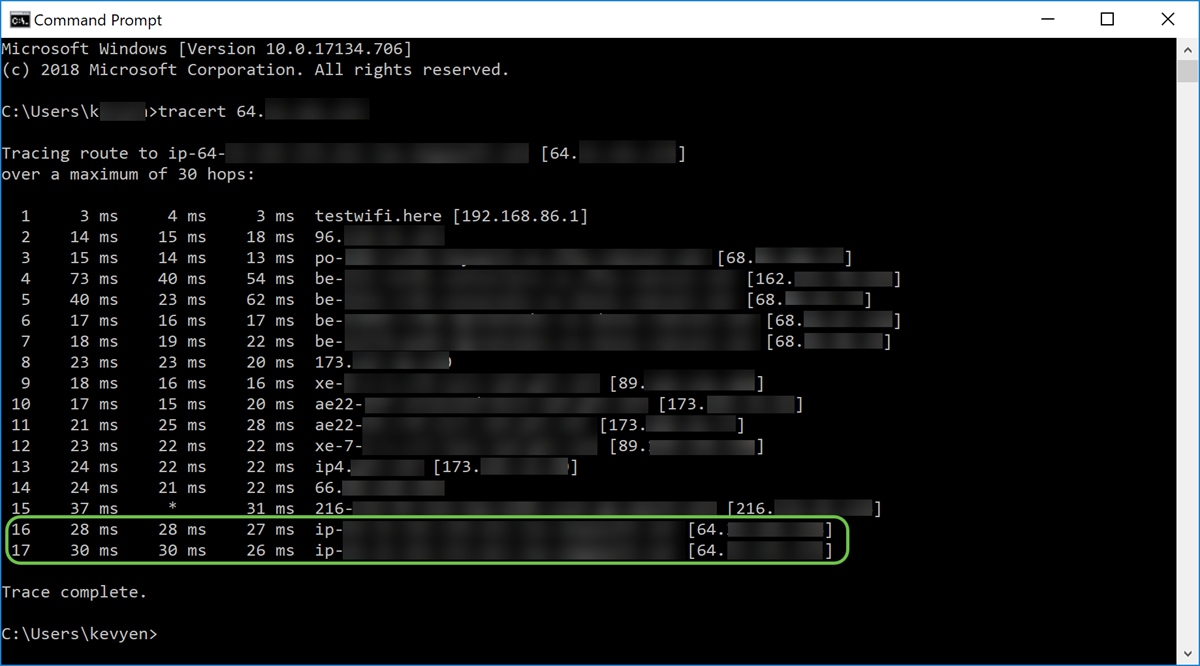

الخطوة 9. (إختياري) يمكننا أيضا تنفيذ أمر traceroute لرؤية المسار الذي تسلكه الحزم للوصول إلى الوجهة. أستخدم الأمر tracert dmz_ip_address واضغط على مفتاح enter لبدء العملية. في هذا المثال، يمكننا أن نرى أن التتبع قد اكتمل عند الوصول إلى عنوان IP الخاص ب DMZ في النهاية. كما سيعرض أيضا "اكتمال التتبع" بمجرد الوصول إلى الوجهة.

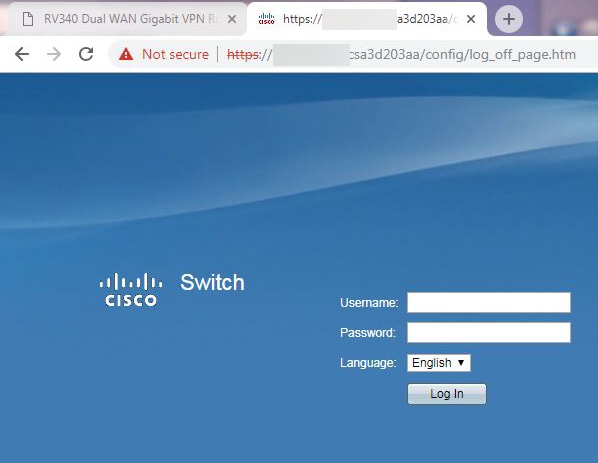

خطوة 10. (إختياري) في هذا مثال، لدينا مفتاح يربط إلى ال DMZ ميناء مع العنوان ساكن إستاتيكي 64.x.x.x (عنوان عام). يمكننا محاولة الوصول إلى واجهة المستخدم الرسومية (GUI) للمحول والوصول إليها من خلال إدخال عنوان IP العام في المستعرض في الأعلى.

لقد دخلنا https://64.x.x.x الذي يقودنا إلى صفحة واجهة المستخدم الرسومية (GUI) في المحول.

يجب أن تعرف الآن طريقتين للتحقق من أن المنطقة المنزوعة السلاح تعمل بشكل صحيح.

تكوين قواعد الوصول (إختياري)

إذا كنت قد انتهيت من تكوين عنوان IP عام أو نطاق من عناوين IP ل DMZ الخاص بالأجهزة، فسيعرض لك هذا القسم مثالا على كيفية تكوين قواعد الوصول ل DMZ الخاص بك. يجب أن يعمل DMZ بشكل صحيح دون الاضطرار إلى تكوين قواعد الوصول. تكوين قواعد الوصول إختيارية ولكن من المستحسن تكوينها لتوفير مستوى أساسي من الأمان للوصول إلى الشبكة. على سبيل المثال، إذا لم نقوم بتكوين قواعد الوصول بشكل افتراضي، يمكن السماح لجميع الحزم التي تمر عبر الموجه بالوصول إلى جميع أجزاء شبكتنا. يمكن أن تسمح قواعد الوصول لمضيف واحد أو نطاق من عناوين IP أو شبكة، مع منع مضيف آخر أو نطاق من عناوين IP أو شبكة من الوصول إلى المنطقة نفسها (المضيف أو الشبكة). باستخدام قواعد الوصول، يمكننا تحديد أنواع حركة المرور التي نقوم بإرسالها أو حظرها في واجهات الموجه.

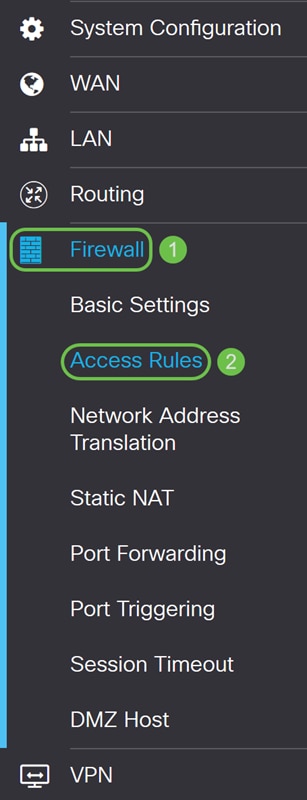

الخطوة 1. انتقل إلى جدار الحماية > قواعد الوصول.

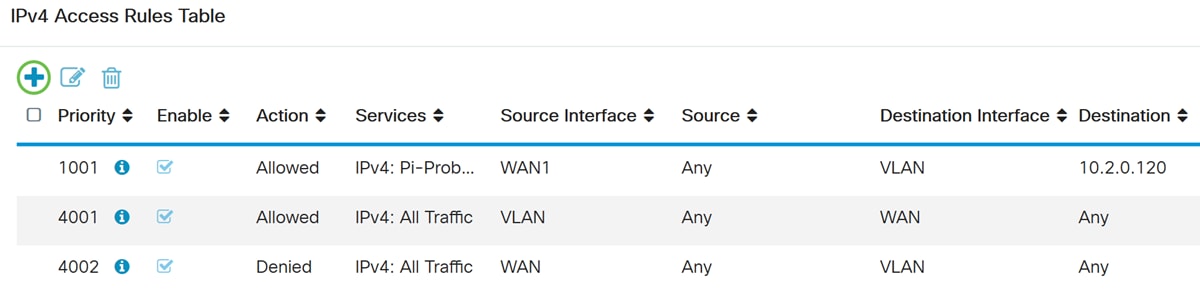

الخطوة 2. في جدول قواعد وصول IPv4، انقر فوق أيقونة Plus لإضافة قاعدة وصول IPv4 جديدة.

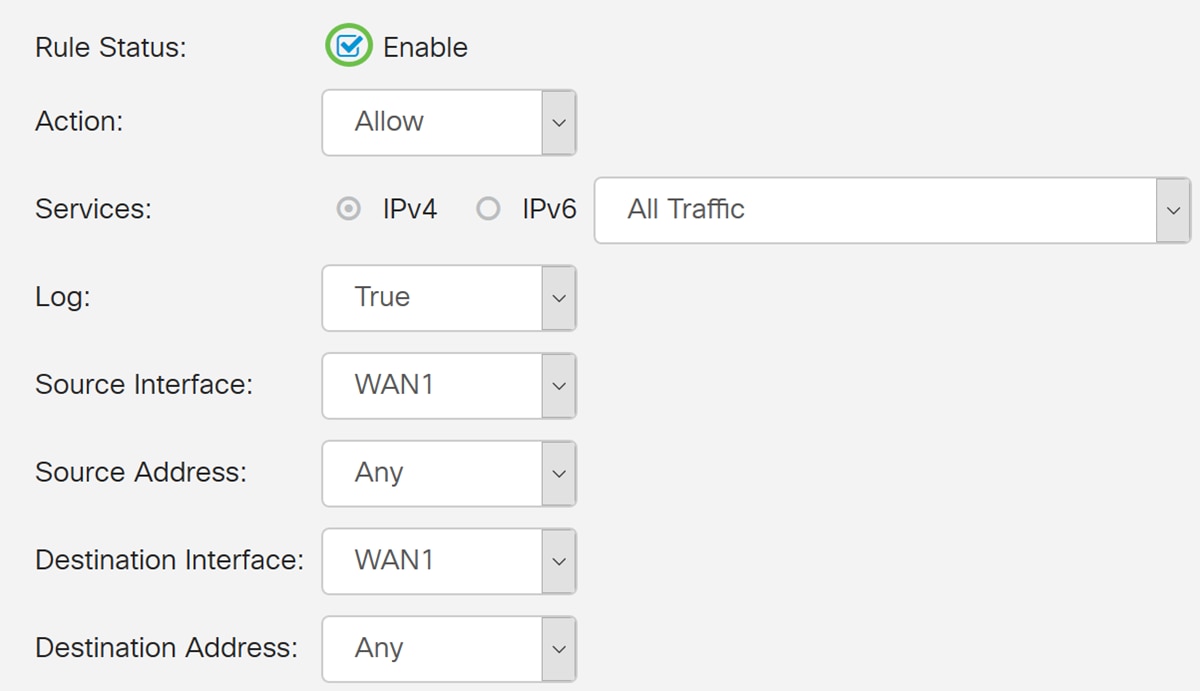

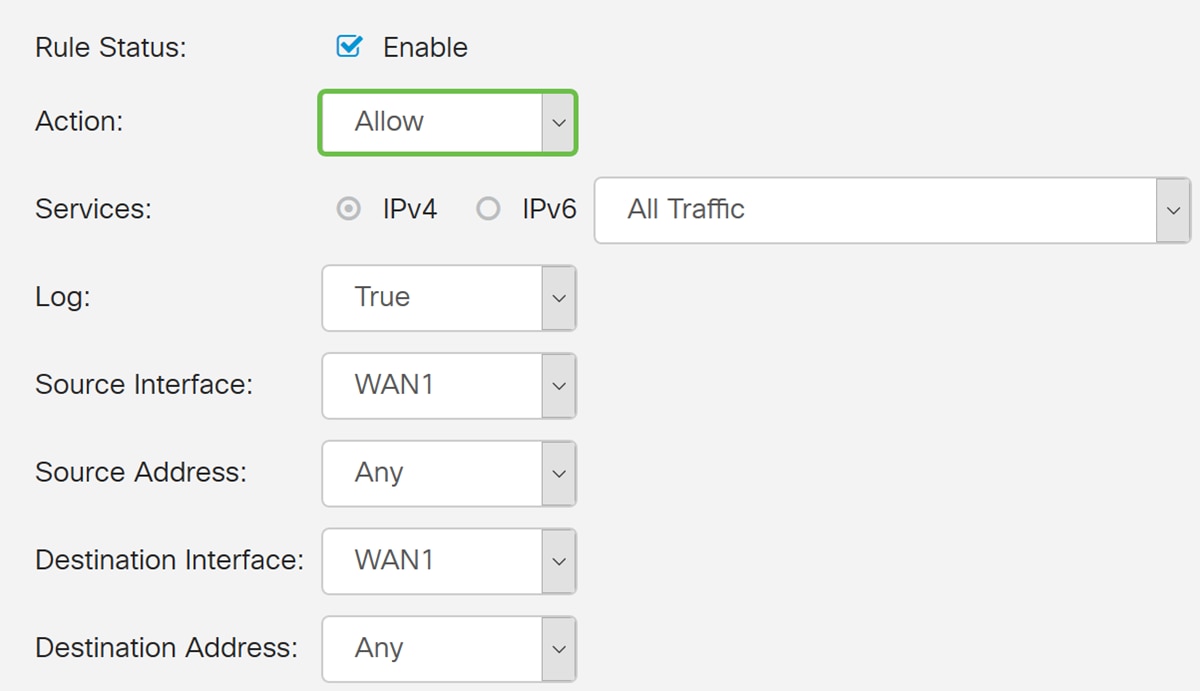

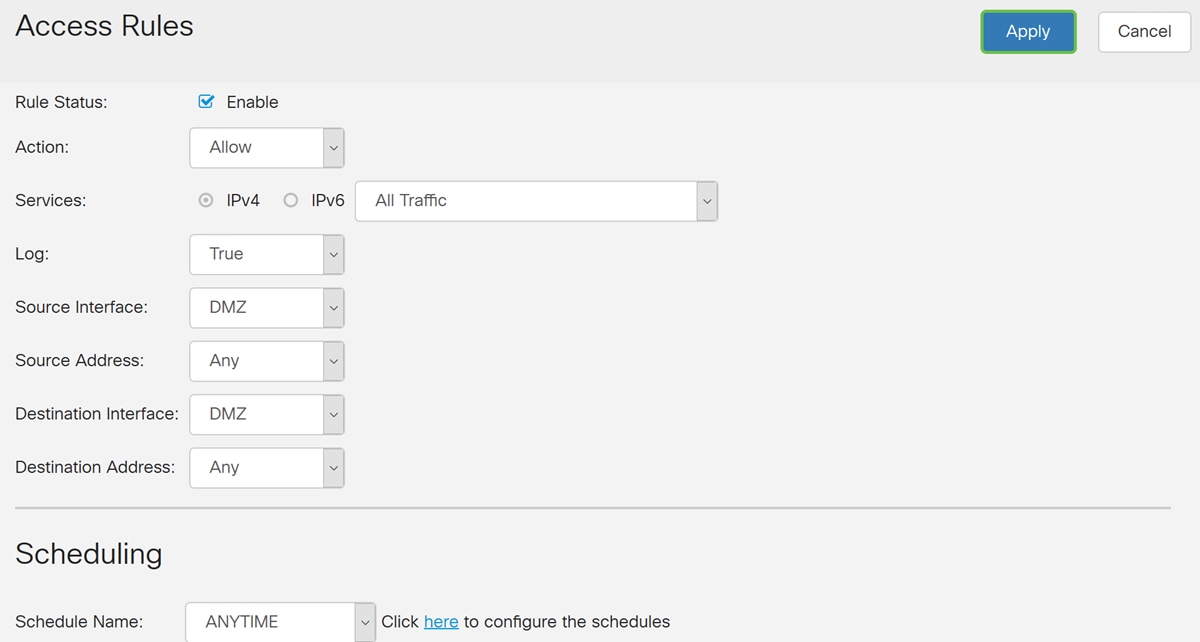

الخطوة 3. تأكد من تحديد خانة الاختيار تمكين. سيؤدي ذلك إلى تمكين القاعدة.

الخطوة 4. في حقل الإجراء، حدد السماح في القائمة المنسدلة.

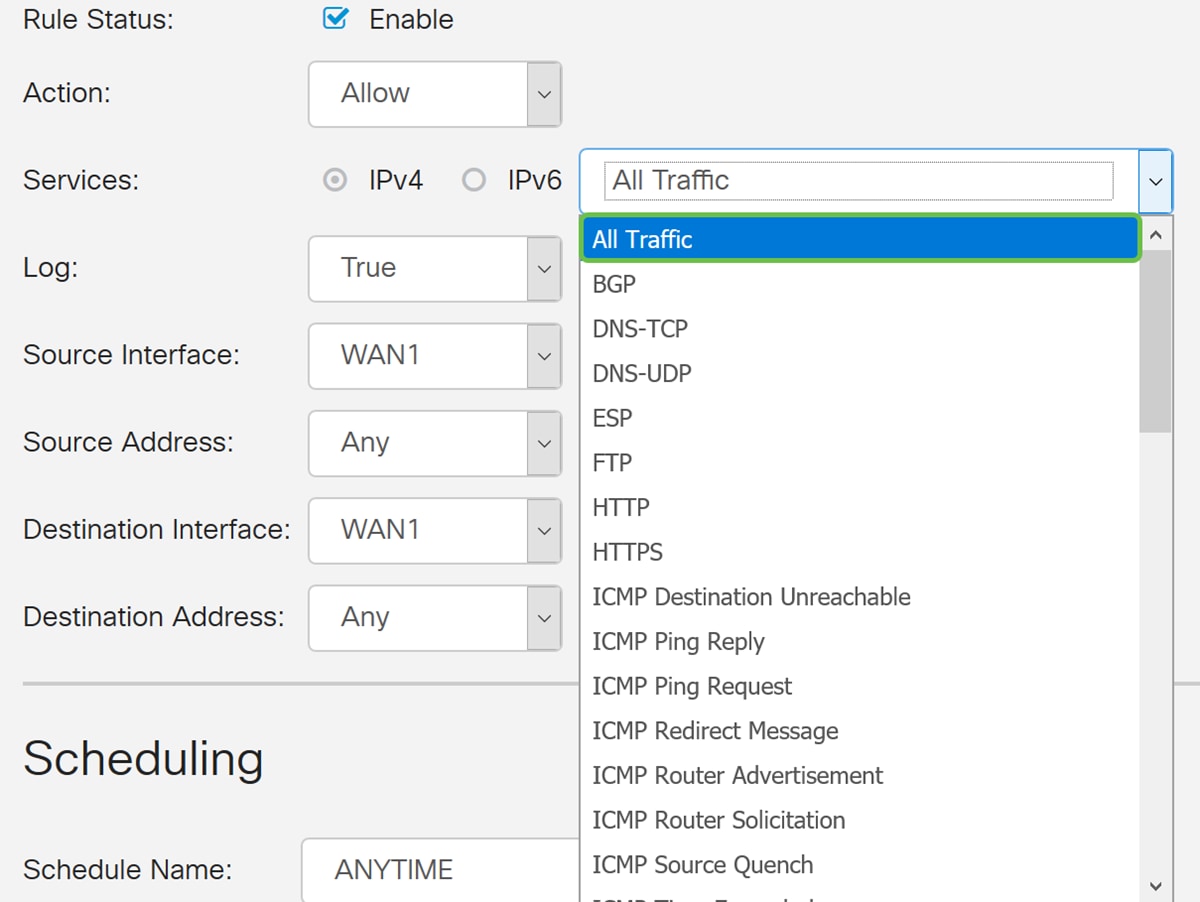

الخطوة 5. حدد خدمة في حقل الخدمات. رح نتركوها كلهااا حركة مرور.

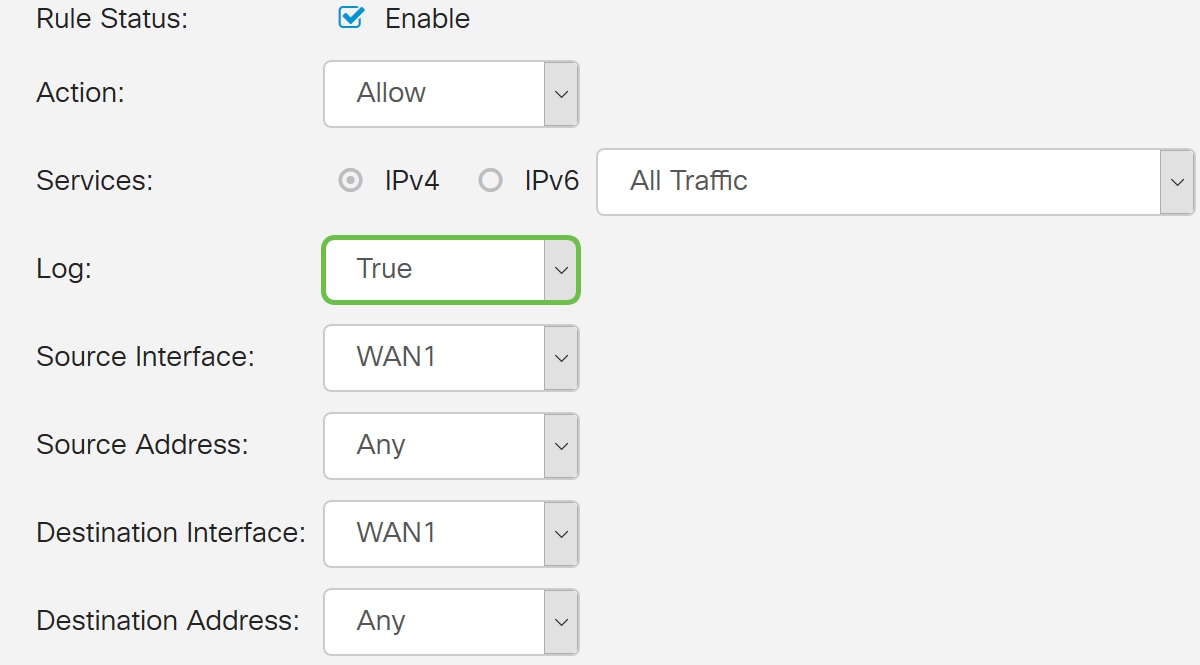

الخطوة 6. حدد NEVER أو TRUE من القائمة المنسدلة

true - يطابق القواعد.

أبدا - لا يتطلب أي سجل.

في هذا المثال، سوف نتركه على أنه صحيح.

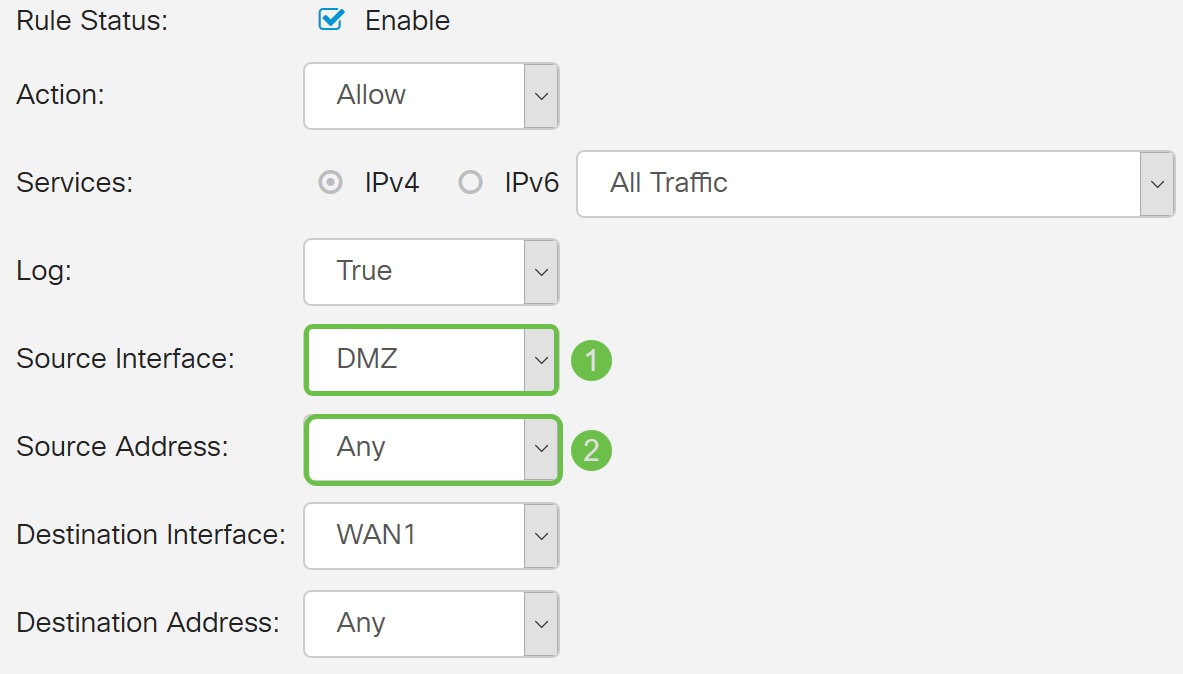

الخطوة 7. حدد واجهة المصدر وعنوان المصدر من القائمة المنسدلة.

في هذا المثال، تم تحديد DMZ وAny.

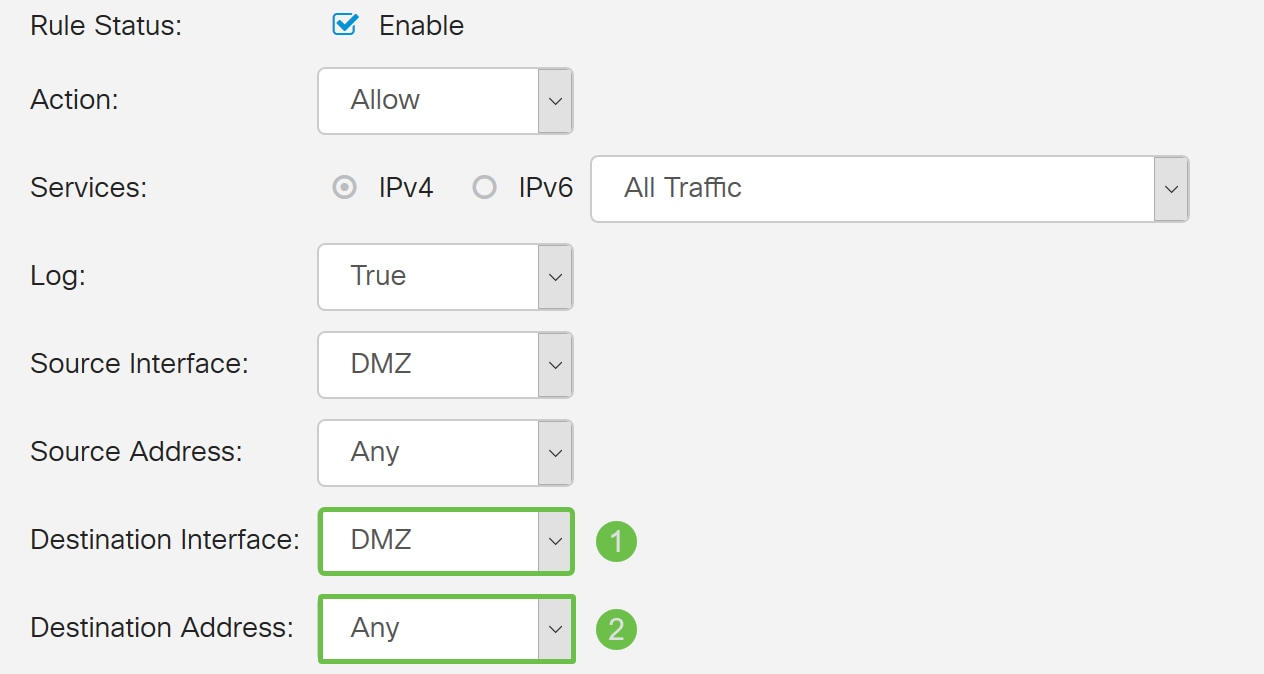

الخطوة 8. حدد الواجهة الوجهة وعنوان الوجهة من القائمة المنسدلة.

في هذا المثال، تم تحديد DMZ وAny.

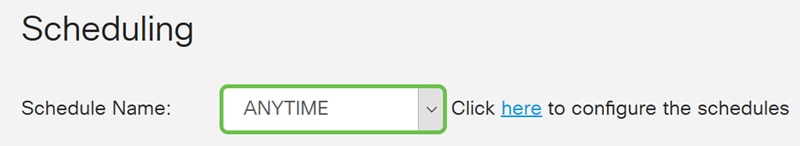

الخطوة 9. في قسم الجدولة، حدد وقتا من القائمة المنسدلة لتطبيق قاعدة جدار الحماية. إذا كنت ترغب في تكوين جدولك الخاص، فانقر فوق الارتباط هنا.

في هذا المثال، سنستخدم أي وقت كجدول أعمالنا.

الخطوة 10. انقر فوق تطبيق لإضافة القاعدة الجديدة. تنص هذه القاعدة على السماح بأي حركة مرور DMZ تنتقل إلى أي DMZ.

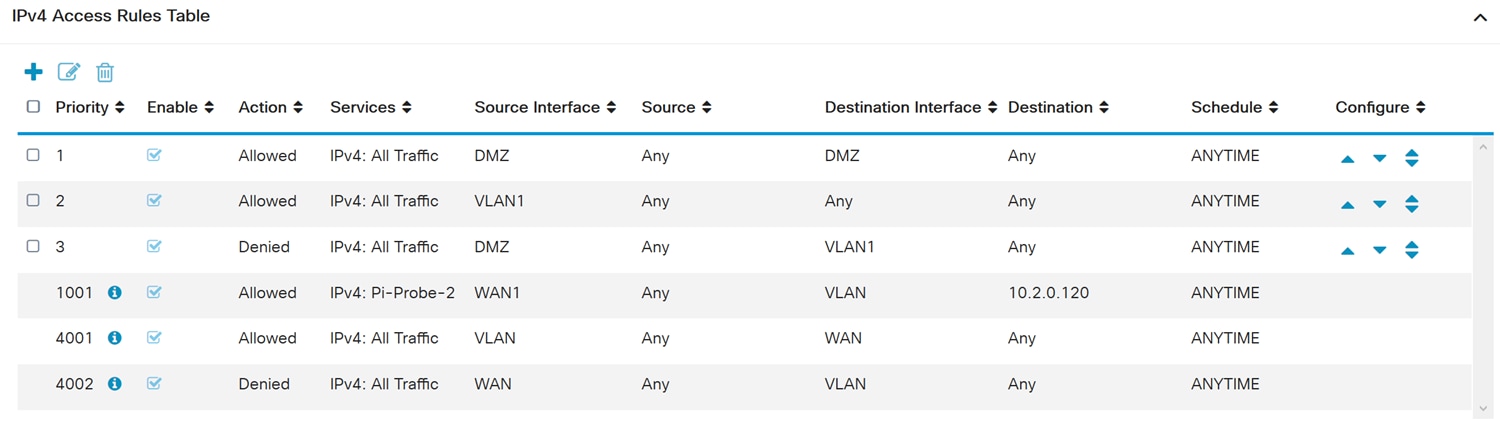

هنا مثال تم إنشاؤه. أنت يستطيع رأيت أن أضفنا في قاعدة حول DMZ لا يمكن أن يتصل مع أي غاية في VLAN 1. هذا لأننا لا نريد أن يكون DMZ قادرا على الوصول إلى أي شيء من VLAN 1.

التحقق من إستخدام الموجه

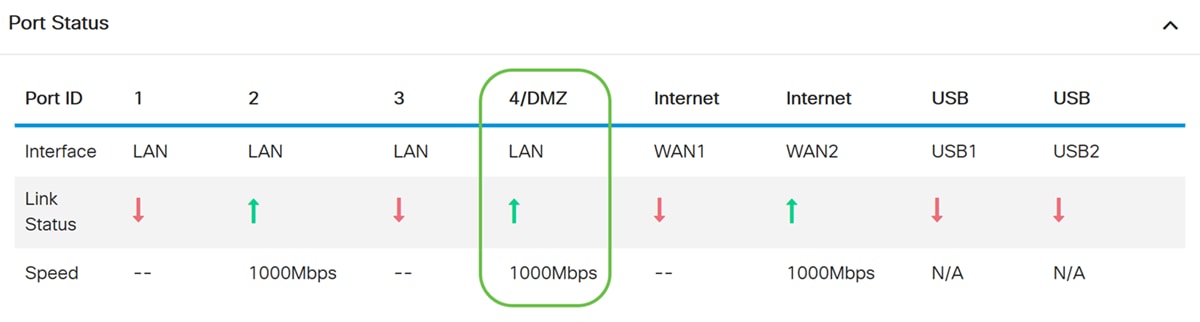

الخطوة 1. للتحقق من توصيل الجهاز الخاص بك في منفذ DMZ على الموجه، انتقل إلى الحالة والإحصائيات، وستقوم الصفحة بتحميل صفحة ملخص النظام تلقائيا. سيقوم المنفذ 4 أو LAN 4 بإدراج حالة المنطقة المنزوعة السلاح "up".

سيتيح لنا فحص عنوان IP الخاص بالجهاز معرفة حالة إمكانية الوصول الخاصة بالجهاز. سيكون من الجيد التحقق من تكوين DMZ لأي خدمة/منفذ محدد باستخدام عنوان IP العام المستخدم.

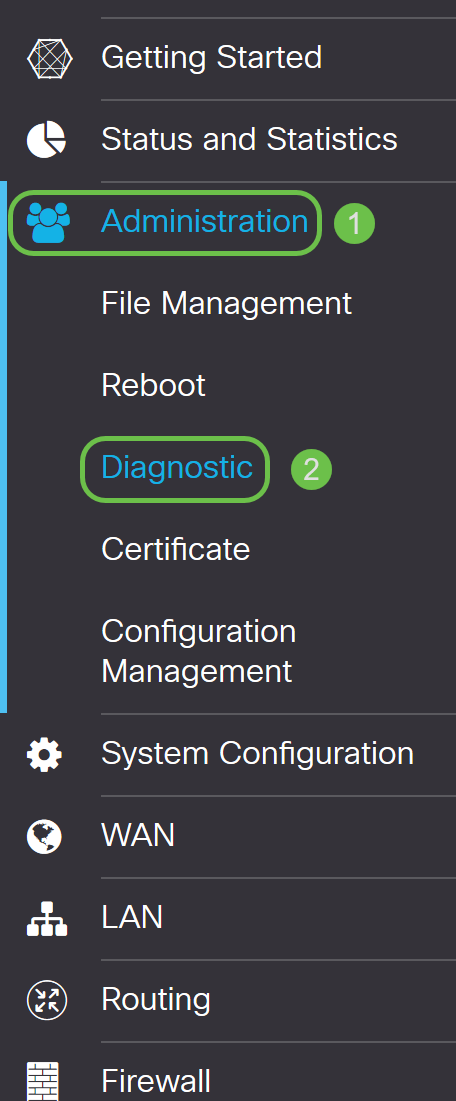

الخطوة 2. انتقل إلى الإدارة > التشخيص.

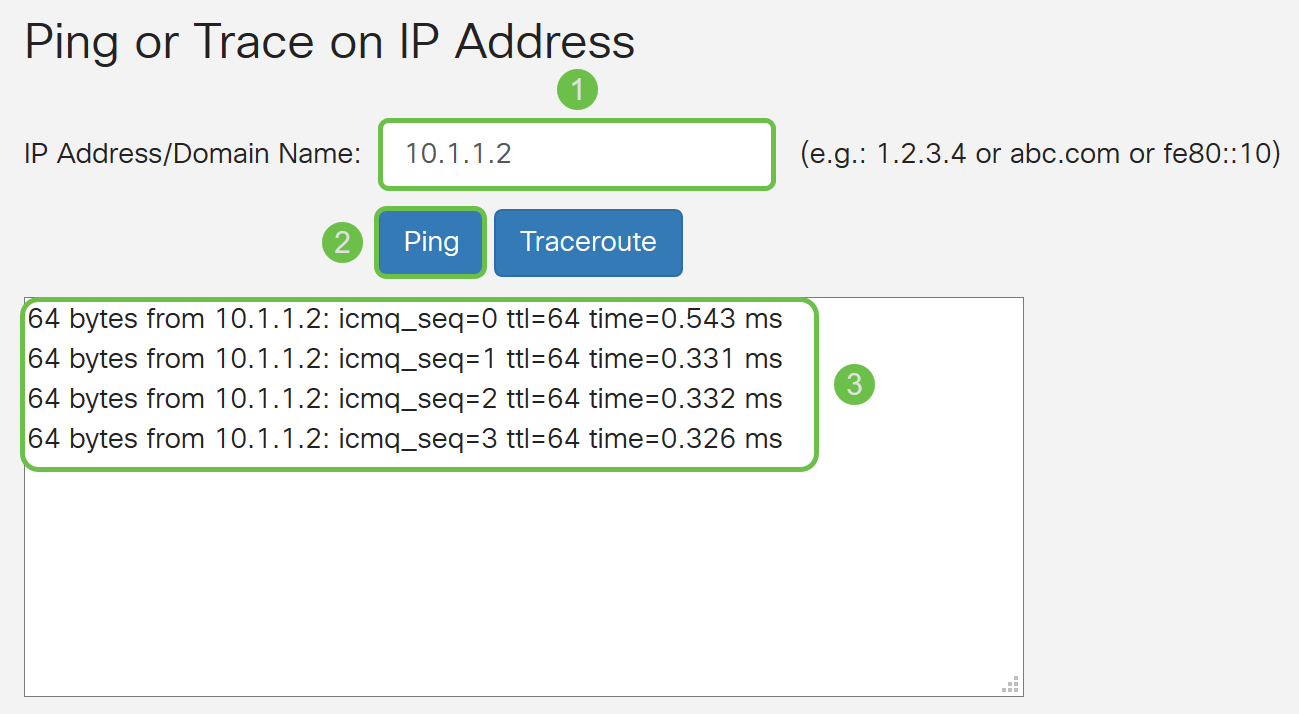

الخطوة 3. دخلت العنوان من ال DMZ وطقطقت العملية زر.

في هذا المثال، سنستخدم عنوان IP الخاص ب DMZ الذي تم تكوينه في قسم مضيف DMZ.

ملاحظة: إذا تم إختبار الاتصال بنجاح، فسترى رسالة كما هو موضح أدناه. إذا فشل إختبار الاتصال، فهذا يعني أنه لا يمكن الوصول إلى DMZ. تحقق من إعدادات DMZ للتأكد من تكوينها بشكل صحيح.

القرار

الآن بعد أن أكملت إعداد DMZ، يجب أن تكون قادرا على الوصول إلى الخدمات من خارج شبكة LAN.

التعليقات

التعليقات