المقدمة

يوضح هذا المستند كيفية تحديد مصدر الإصابة الداخلية في Cisco Umbrella.

المتطلبات الأساسية

المتطلبات

لا توجد متطلبات خاصة لهذا المستند.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى Cisco Umbrella

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

نشاط DNS Server الداخلي الذي يقوم بإرسال تقارير DNS

إذا كنت ترى كمية كبيرة من حركة المرور غير المتوقعة، أو حركة المرور التي تم تحديدها بواسطة برنامج ضار/شبكة بت والتي تم تسجيلها ضد إحدى شبكاتك أو المواقع الخاصة بك في "لوحة معلومات المظلة"، فمن المحتمل بشكل كبير إصابة مضيف داخلي. نظرا لأنه من المحتمل أن تمر طلبات DNS عبر خادم DNS داخلي، يتم إستبدال IP المصدر للطلب ب IP الخاص بخادم DNS مما يجعل من الصعب تعقب جدار حماية.

إذا كان هذا هو الحال، فلا يمكنك القيام بأي شيء باستخدام لوحة معلومات Umbrella لتحديد المصدر. يمكن تسجيل جميع الطلبات مقابل هوية الشبكة.

الخطوات التالية

هناك عدد قليل من الأشياء التي يمكنك القيام بها، ولكن بدون أي منتجات أمان أخرى يمكنها تعقب هذا السلوك لك، فإن الأمر الأساسي هو إستخدام السجلات الموجودة على خادم DNS لمعرفة من أين تأتي الطلبات، ثم إتلاف المصدر.

توصي Umbrella عادة بتشغيل الجهاز الظاهري (VA) الذي يمكن أن يعطي رؤية على مستوى المضيف لجميع حركة مرور DNS على الشبكة الداخلية ويعين بسرعة هذا النوع من المشكلة.

ومع ذلك، يحدد "دعم Umbrella" أحيانا المشاكل التي يتعرض فيها المضيف الداخلي الذي لا يشير إلى DNS إلى VAs للإصابة ويرسل طلبات DNS من خلال خادم Windows DNS بدلا من ذلك. لأنه من الواضح في هذا السيناريو أنه لا توجد طريقة لأن ترى VA طلب DNS (وبالتالي عنوان IP المصدر الخاص به)، يمكن تسجيل جميع استعلامات DNS التي تمر عبر خادم DNS مقابل الشبكة أو الموقع.

اعتبارات أنظمة التشغيل السابقة لبرنامج Server 2016

ومع ذلك، في أنظمة التشغيل السابقة ل Server 2016، لا يتم تسجيل هذه المعلومات بشكل افتراضي. تحتاج إلى تمكينها يدويا حتى تتمكن من التقاط البيانات. بشكل خاص، بالنسبة ل 2012r2، يمكنك تثبيت الإصلاح العاجل من Microsoft للحصول على هذا المستوى من التسجيل المتوفر لك.

بالنسبة لأنظمة التشغيل الأخرى، ولمزيد من المعلومات حول إعداد تسجيل تسجيل تصحيح الأخطاء على خادم DNS، تعطي مقالة Microsoft هذه نظرة عامة على الخيارات والاستخدام.

ملاحظة: لا يقع تكوين هذه الخيارات واستخدامها ضمن نطاق دعم Umbrella.

خيارات إضافية

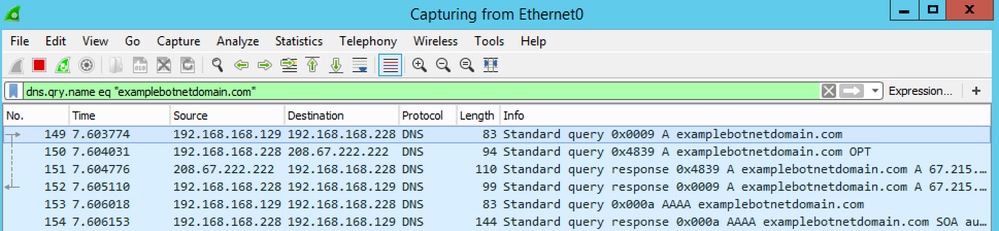

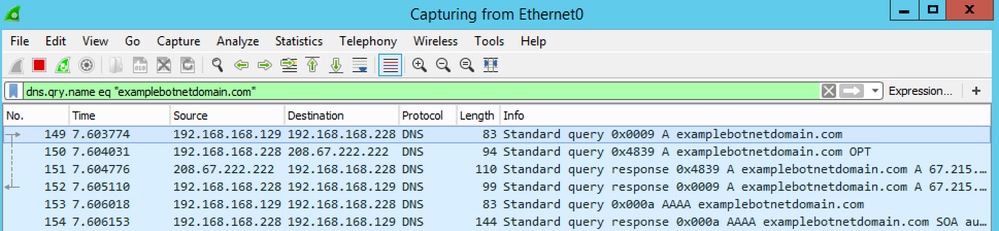

يمكنك تشغيل التقاط Wireshark باستخدام عامل تصفية يتم تشغيله بحثا عن DNS والغاية Umbrella تقوم بتسجيل الدخول في لوحة المعلومات. ثم يمكنك الحصول على رؤية كافية للعثور على مصدر الطلب.

على سبيل المثال، يظهر تشغيل الالتقاط هذا على خادم DNS العميل (192.168.168.129) الذي يقوم بإجراء الطلب إلى خادم DNS (192.168.168.228)، ثم يقوم خادم DNS بإجراء الاستعلام إلى خوادم Umbrella AnyCast (208.67.222.222)، والحصول على إستجابة وخدمة هذا مرة أخرى إلى العميل.

اقتراح المرشح سيكون شيئا من هذا القبيل:

dns.qry.name contains examplebotnetdomain

dns.qry.name eq "examplebotnetdomain.com"

exampleBotnetdomain.png

exampleBotnetdomain.png

التعليقات

التعليقات