المقدمة

يوضح هذا المستند كيفية أستكشاف أخطاء زيادة في 516 خطأ في Umbrella Secure Web Gateway وإصلاحها.

المتطلبات الأساسية

المتطلبات

لا توجد متطلبات خاصة لهذا المستند.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى عبارة الويب الآمنة Umbrella (SWG).

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

نظرة عامة

يمكن للمستخدمين الذين يقومون بالتصفح من خلال وكيل Umbrella Secure Web Gateway (SWG) مع فحص HTTPS تلقي صفحات أخطاء عدم تطابق شهادة CN عند تدفق رقم 516 أكثر تكرارا بدءا من النصف الثاني من أكتوبر 2023.

تظهر صفحة خطأ 516 عندما لا تتطابق شهادة موقع ويب مع اسم المجال المستخدم من قبل العميل للوصول إلى الموقع.

ترجع الزيادة في صفحات الأخطاء إلى تغيير في معالجة متصفح Chrome لطلبات عناوين URL التي تستخدم مخطط HTTP (غير المشفر). تحاول Chrome الآن تحميل المورد باستخدام مخطط HTTPS (المشفر) أولا. عند تكوينه لفحص HTTPS، تقوم SWG بفحص شهادة موقع ويب وإرجاع صفحة ويب تعرض رمز خطأ مثل 516 إذا كانت الشهادة غير مقبولة.

للتعامل مع هذه المشكلة، يمكن للعملاء تكوين سياسات الويب الخاصة بهم لتجاوز فحص HTTPS للطلبات التي ينتج عنها، لولا ذلك، 516 خطأ.

خلفية الخطأ 516

بإيجاز، ترجع "بوابة الويب الآمنة ل Umbrella" صفحة خطأ 516 عندما لا يظهر اسم المجال المستخدم للوصول إلى موقع ويب عبر HTTPS في الشهادة الرقمية للخادم. للحصول على معلومات إضافية تصف سبب إرجاع "بوابة الويب الآمنة" لصفحة خطأ 516، راجع مقال قاعدة معارف Umbrella "خطأ عدم تطابق شهادة CN للتدفق 516.

على سبيل المثال، ضع في الاعتبار الموقع الذي يقدم محتوى من عناوين URL ل HTTP في النموذج: http://www.example.com/path_to_content. إذا طلب مستخدم عناوين HTTPS URLs المكافئة، ولكن لا يحتوي الموقع على شهادة تتطابق شبكات SAN الخاصة بها مع www.example.com (ربما تتطابق شبكة منطقة التخزين (SAN) فقط مع example.com)، فيستلم المستخدم خطأ 516 إذا تمت معالجة الطلب بواسطة "بوابة الويب الآمنة" الخاصة ب Umbrella مع نهج ويب يستخدم ميزة "فحص HTTPS" الخاصة ب SWG.

تغيير سلوك الكروم

في النصف الثاني من أكتوبر 2023، أنهت شركة جوجل نشر ميزة جديدة لمستعرض كروم. بعد هذا التاريخ، يتم تلقائيا تقديم طلب لعنوان HTTP URL باستخدام إصدار HTTPS من عنوان URL هذا. على سبيل المثال، عندما يقوم مستخدم بتقديم طلب لموقع http://www.example.com، فإن Chrome يحاول أولا تنفيذ الطلب باستخدام https://www.example.com.

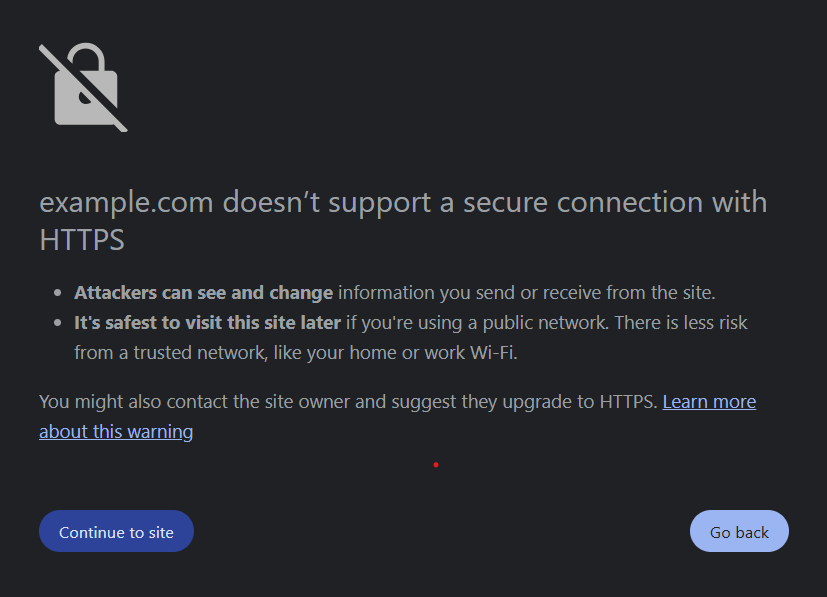

إذا تلقت Chrome خطأ متعلق ب HTTPS عند طلب عنوان URL HTTPS، يحاول Chrome بعد ذلك تحميل نفس المحتوى عبر HTTP. إذا نجح طلب عنوان HTTP URL، يعرض Chrome صفحة تفاعلية بنص يشير إلى أن الموقع غير آمن وارتباط يعطي المستخدم خيار المتابعة، طبقا للصورة أدناه.

هذا هو السلوك الاحتياطي في وظيفة Chrome الجديدة.

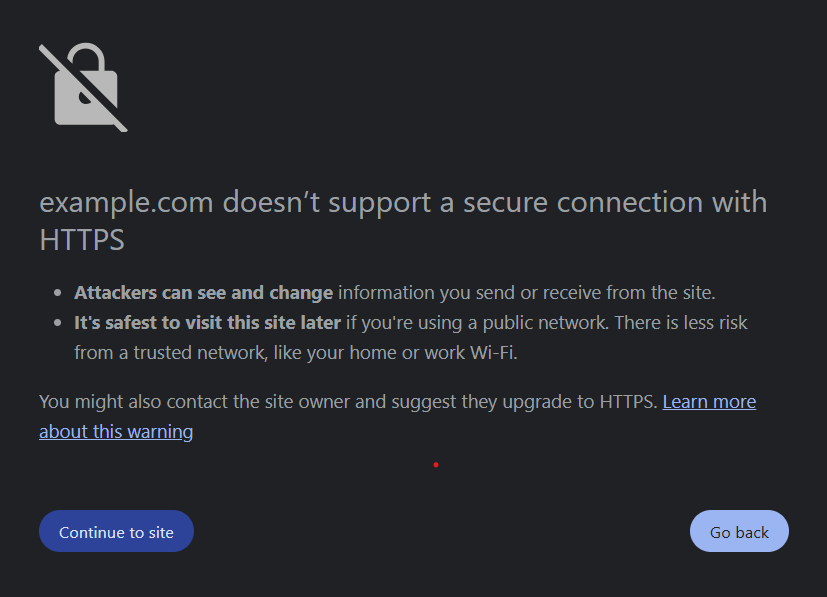

ومع ذلك، عند الاستعراض عبر SWG باستخدام فحص HTTPS، إذا كان طلب HTTPS ينتج خطأ يتعلق ب HTTPS مثل "ERR_CERT_COMMON_NAME_INVALID" من الموقع، فإن SWG يعترض الخطأ ويرجع صفحة خطأ SWG إلى Chrome مثل صفحة خطأ 516. لا يعتبر محتوى SWG هذا خطأ متعلقا ب HTTPS من قبل Chrome، لذلك لا ينتج سلوك إحتياطي، ويتم عرض صفحة خطأ SWG، بدلا من الصفحة في الصورة السابقة.

يمكن العثور على مزيد من المعلومات حول سلوك Chrome الجديد من مدونة Chromium ومستودع GitHub الخاص بالميزة.

تحديد مصدر الخطأ

الآن حيث أن Chrome يقوم تلقائيا بترقية HTTP URLs إلى HTTPS URLs، فإن مواقع الويب التي تنتج 516 خطأ يتم رؤيتها بشكل أكثر تكرارا من قبل المستخدمين.

لتأكيد أن موقع ويب يتسبب في خطأ متعلق ب HTTPS مثل إستجابة 516، استعرض الموقع باستخدام Chrome من نظام سطح مكتب لا يستخدم Umbrella. تأكد من إدخال إصدار HTTPS الخاص بعنوان URL بشكل صريح في علبة Omnibox الخاصة ب Chrome (مثل شريط العناوين) بدلا من النقر فوق إرتباط HTTP التشعبي. إذا نتج عن إرتباط تشعبي خطأ 516 مع SWG، يمكن أن ينتج عن طلب HTTPS URL يدويا في Chrome بدون SWG رسالة الخطأ "ERR_CERT_COMMON_NAME_INVALID." تؤكد رسالة الخطأ هذه أن المشكلة عبارة عن شهادة غير صحيحة لاسم المجال المستخدم للوصول إلى موقع الويب.

بدلا من ذلك، أستخدم أداة على الإنترنت مثل موقع إختبار خادم Qualys SSL لتشخيص المشكلة في موقع الويب.

الحلول

يمكن لمسؤولي Umbrella حل المشكلة باستخدام أحد الخيارات التالية:

1. قم بإنشاء قائمة الوجهة خاصة بهذه المواقع وأضف القائمة إلى نهج ويب دون فحص HTTPS.

2. إنشاء قائمة فك تشفير انتقائي للمواقع التي تنتج 516 صفحة خطأ وإضافة قائمة فك التشفير الانتقائي إلى جميع سياسات الويب ذات الصلة

ملاحظة: يمكن لعوامل مثل عمليات إعادة توجيه HTTP أو أنظمة أمان البريد الإلكتروني التي تستبدل عناوين URL HTTPS الخاصة بالخدمة الخاصة بها لعناوين HTTP الأصلية أن تحجب اسم المجال المطلوب. قد يتطلب تحديد اسم المجال الصحيح لقائمة الوجهة أو قائمة فك التشفير الانتقائي تحقيقا، بما في ذلك إستخدام أدوات معينة (curl، Chrome Developer Tools، سجل مورد أمان البريد الإلكتروني، وما إلى ذلك).

516 نظام بريد إلكتروني ونظام أخطاء

يمكن أن ينتج عن زيادة تردد الأخطاء 516 أنظمة البريد الإلكتروني التي تعرض رسائل البريد الإلكتروني بتنسيق HTML وتسمح بالارتباطات التشعبية في رسائل البريد الإلكتروني. عند تكوين بريد إلكتروني، إذا قام المرسل بكتابة اسم مجال أو لصقه في نص رسالة البريد الإلكتروني، فإن العديد من أنظمة البريد الإلكتروني تقوم تلقائيا بترقية اسم مجال نص عادي إلى إرتباط تشعبي. وعادة، عندما يتم إنشاء الارتباط، يكون النظام هو HTTP بدلا من HTTPS.

على سبيل المثال، كتابة السلسلة example.com في بريد إلكتروني يمكن أن ينتج عنه بريد إلكتروني يحتوي على كود HTML <a href=http://www.example.com"> والذي يتم عرضه على أنه الارتباط التشعبي www.example.com.

إذا قام مستلم رسالة بريد إلكتروني بنقرات الارتباط التشعبي ل HTTP، يستخدم الطلب في البداية HTTPS إذا كان النقر يفتح Chrome، أو إذا كان Chrome قيد الاستخدام بالفعل لعرض البريد الإلكتروني.

ملاحظة: كما يمكن للمستعرضات الأخرى ترقية HTTP إلى HTTPS.

بالإضافة إلى ذلك، تتم معالجة إرتباط تشعبي في بريد إلكتروني يستخدم مخطط HTTP بشكل متعمد بشكل مماثل.

تقوم بعض خدمات السحابة العامة بإرسال رسائل البريد الإلكتروني من مزودي خدمة البريد الإلكتروني للمعاملات التابعين لجهة خارجية باستخدام الارتباطات التشعبية HTTP بدلا من إرتباطات HTTPS التشعبية. يمكن لموقع HTTPS الذي تحاول Chrome تحميله تلقائيا الاستجابة مع خطأ شهادة لاسم المجال في إرتباط البريد الإلكتروني مثل هذا المثال من Seegrid.

عندما تحتوي رسائل البريد الإلكتروني هذه على قوائم مستلمين كبيرة، يمكن للعديد من المستخدمين الذين يتم إرسال نقرات (أو طلبات) الخاصة بهم عبر SWG الإبلاغ عن أخطاء مثل خطأ 516. الرجاء الاتصال بموفر خدمة البريد الإلكتروني أو المؤسسة التي أرسلت البريد الإلكتروني لمعالجة خطأ الشهادة.

التعليقات

التعليقات