المقدمة

يصف هذا المستند الأذونات المطلوبة لمستخدمي OpenDNS_Connector.

ملاحظة: تماشيا مع جهود إعادة التسمية، تم مؤخرا تحديث اسم مستخدم AD المفترض "openDNS_Connector" ليصبح الآن "cisco_connector" بدلا من ذلك.

نظرة عامة

عادة ما يقوم البرنامج النصي ل Windows Connector بتعيين الأذونات المطلوبة لمستخدم Cisco_Connector. ومع ذلك، في بيئات AD الصارمة، قد لا يسمح لبعض المسؤولين بتشغيل برامج VB النصية على وحدات التحكم بالمجال الخاصة بهم، وبالتالي يجب نسخ الإجراءات الخاصة بالبرنامج النصي لتكوين Windows يدويا. تعرض هذه المقالة تفاصيل الأذونات المطلوبة لتعيينها على وحدة التحكم بالمجال DC.

ملاحظة: لأغراض هذه المقالة، يفترض أن Cisco_Connector هو اسم SAMAccountName لحساب الموصل في AD. إذا كنت تستخدم اسما مخصصا بدلا من ذلك، فاستخدم نفس الإرشادات مع sAMAccountName لحساب الموصل الخاص بك بدلا من Cisco_Connector.

إذا لم يكن لدى مستخدم Cisco_Connector أذونات كافية للعمل، يظهر موصل AD حالة تنبيه أو خطأ في لوحة المعلومات، وتكون الرسالة المدرجة عند المرور فوق التنبيه هي رفض الوصول إلى إحدى وحدات التحكم بالمجال المسجلة.

تأكد من أن مستخدم cisco_connector عضو في مجموعات AD:

- وحدات التحكم بالمجال للقراءة فقط الخاصة بالمؤسسات

- أجهزة قراءة سجل الأحداث (إذا كان النشر يتضمن أجهزة افتراضية فقط)

بالإضافة إلى ذلك، يجب أن ينتمي مستخدم cisco_connector إلى مجموعتي "مستخدمي المجال" و"المستخدمين". يمكنك التحقق من عضوية المجموعة لمستخدم Cisco_Connector باستخدام الأمر:

مستخدم فئة -samid cisco_connector | DSGET user-member -التوسيع

تقوم Umbrella AD Connector بمهمتين رئيسيتين تحتاج إلى هذه الأذونات. أولا، يقوم بسحب معلومات LDAP من Active Directory للسماح لك بإنشاء سياسات تستند إلى مجموعة AD، ولتتمكن من عرض أسماء مستخدمي AD وأسماء المجموعات في لوحة معلومات Umbrella. يسمح إذن تكرار تغييرات الدليل بذلك.

وثانيا، يعمل على جمع أحداث تسجيل الدخول من وحدات التحكم بالمجال، وتمريرها إلى الأجهزة الظاهرية. وهذا يسمح للأجهزة الظاهرية بإنشاء تعيينات IP إلى المستخدم وبالتالي التعرف على المستخدمين. تنطبق كافة الأذونات على هذا باستثناء الإذن Replating Directory Changes. هذه الأذونات مطلوبة فقط إذا كان النشر يتضمن أجهزة افتراضية في نفس موقع Umbrella مثل وحدات التحكم بالمجال.

ملاحظة: بالإضافة إلى تعيين الأذونات المطلوبة لمستخدم Cisco_Connector، يقوم البرنامج النصي لتكوين وحدة التحكم بالمجال أيضا بتسجيل وحدة التحكم بالمجال عن طريق إصدار إستدعاءات API إلى Umbrella. إذا قمت بتعديل الأذونات يدويا بدلا من إستخدام البرنامج النصي للتكوين، فيجب إجراء هذا التسجيل يدويا أيضا. ارجع إلى وثائق Umbrella حول كيفية إضافة وحدات تحكم المجال يدويا على لوحة معلومات Umbrella.

الأذونات مطلوبة

- نسخ تغييرات الدليل

- قارئات سجل الأحداث

- Remote Admin

- سياسة مراجعة الحسابات

نسخ تغييرات الدليل

يسمح هذا الإذن لمستخدم Cisco_Connector باستعلام LDAP. هذا هو الإذن المطلوب الذي يتم منحه عادة مع مجموعة "وحدات التحكم بالمجال للقراءة فقط الخاصة بالمؤسسة". يوفر ذلك لوحة معلومات Umbrella مع المعلومات اللازمة لعرض أسماء كائنات AD، ولتحديد عضوية المجموعة. يطلب الموصل السمات التالية:

cn — الاسم الشائع.

dn — الاسم المميز.

dNSHostName— اسم الجهاز كما هو مسجل في DNS.

البريد—عناوين البريد الإلكتروني المرتبطة بالمستخدم.

MEMBERof—المجموعات التي تتضمن المستخدم.

ObjectGUID- معرف مجموعة الكائن. يتم إرسال هذه الخاصية إلى "الوصول الآمن" كتجزئة.

primaryGroupId—معرف المجموعة الأساسي المتوفر للمستخدمين والمجموعات.

primaryGroupToken— الرمز المميز للمجموعة الأساسية المتوفر فقط للمجموعات. لم يتم إسترداد كلمات المرور أو تجزئة كلمة المرور. يستخدم الوصول الآمن

بيانات PrimaryGroupToken في سياسة الوصول والتكوين وإعداد التقارير. هذه البيانات مطلوبة أيضا لكل مستخدم أو لكل كمبيوتر يتم تصفيته.

sAMAccountName— اسم المستخدم الذي تستخدمه لتسجيل الدخول إلى موصل AD من Cisco.

UserPrincipalName—اسم المستخدم الأساسي.

من فئات الكائنات التالية:

(&(objectCategory=person)(objectClass=user))

(objectClass=organizationalunit)

(objectClass=computer)

(objectClass=group)

يجب أن توفر مجموعة "وحدات التحكم بالمجال للقراءة فقط على مستوى المؤسسة" المضمنة هذا الإذن، وبالتالي يجب أن يكون مستخدم Cisco_Connector عضوا في هذه المجموعة. يمكنك التحقق من أذونات المجموعة أو تحديد الأذونات الخاصة بمستخدم Cisco_Connector (إذا لم توفر المجموعة هذه الأذونات):

- فتح الأداة الإضافية لمستخدمي Active Directory وأجهزة الكمبيوتر

- في قائمة عرض، انقر فوق ميزات متقدمة.

- انقر بزر الماوس الأيمن فوق كائن المجال، مثل "company.com"، ثم انقر فوق "خصائص".

- في علامة التبويب "أمان"، حدد إما "وحدات التحكم بالمجال للقراءة فقط على مستوى المؤسسة" أو مستخدم "Cisco_Connector".

- إذا لزم الأمر، يمكنك إضافة مستخدم "cisco_connector" بالنقر فوق "إضافة".

- في شاشة تحديد مستخدمين أو أجهزة كمبيوتر أو مجموعات، حدد حساب المستخدم المرغوب، ثم انقر إضافة.

- انقر موافق للرجوع إلى شاشة الخصائص.

- انقر لتحديد خانات إختيار قراءة تغييرات الدليل وقراءة من القائمة.

- طقطقة يطبق، وبعد ذلك يطقطق ok.

- إغلاق الأداة الإضافية.

ملاحظة: في سيناريو مجال الأصل/التابع، "وحدة التحكم بالمجال للقراءة فقط على مستوى المؤسسة" موجودة فقط في المجال الأصل. في هذه الحالة، يجب إضافة الأذونات يدويا ل Cisco_Connector كما هو موضح.

قارئات سجل الأحداث

وهذا التغيير مطلوب فقط إذا كان النشر يتضمن أجهزة افتراضية في نفس موقع Umbrella الخاص بوحدة التحكم بالمجال. تتيح العضوية في هذه المجموعة لمستخدم Cisco_Connector قراءة أحداث تسجيل الدخول من سجلات الأحداث.

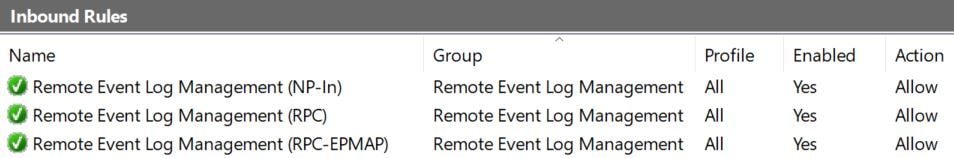

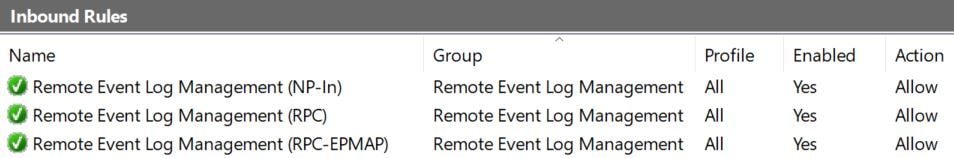

في جهاز وحدة التحكم بالمجال، تضمن إعدادات جدار الحماية المتقدمة ل Windows السماح بالقواعد الواردة لإدارة سجل الأحداث عن بعد (NP-In و RPC و RPC-EPMAP). قد يقوم Umbrella AD Connector بتسجيل خطأ قائلا "خادم RPC غير متوفر" وقد لا يتمكن من قراءة أحداث تسجيل الدخول إذا لم يكن مسموحا بهذه القواعد.

360090909832

360090909832

يمكنك أيضا تمكين هذه القواعد من خلال هذا الأمر: مجموعة قواعد مجموعة جدار حماية NetSH Advfirewall="إدارة سجل الأحداث عن بعد" enable جديد=نعم

Remote Admin

يلزم وجود "الإدارة عن بعد" للسماح للموصل بقراءة أحداث تسجيل الدخول على وحدة التحكم بالمجال. هذا الإذن مطلوب فقط إذا كان النشر يتضمن أجهزة افتراضية في نفس موقع Umbrella الخاص بوحدة التحكم بالمجال.

من موجه الأوامر، الرجاء تشغيل الأوامر التالية:

netsh advfirewall firewall set rule group="remote administration" new enable=yes

netsh advfirewall set currentprofile settings remotemanagement enable

4413613529492

4413613529492

سياسة مراجعة الحسابات

وهذا التغيير مطلوب فقط إذا كان النشر يتضمن أجهزة افتراضية في نفس موقع Umbrella الخاص بوحدة التحكم بالمجال. يحدد نهج التدقيق الأحداث التي يتم تسجيلها في سجل الأحداث الخاص بوحدة التحكم بالمجال. يتطلب الموصل تسجيل أحداث تسجيل الدخول الناجحة بحيث يمكن تعيين المستخدمين لعناوين IP الخاصة بهم.

في بيئات Windows Server 2008+ العادية، يجب تكوين الإعداد القديم "أحداث تسجيل الدخول للتدقيق". وعلى وجه التحديد، يجب تعيين نهج "أحداث تسجيل الدخول إلى التدقيق" على "النجاح". يمكن التحقق من هذا الإجراء من خلال تشغيل هذا الأمر في موجه الأوامر:

GPRESULT /z

يتم تعريف هذا النهج ككائن نهج مجموعة. لتعديله، قم بتحرير "نهج المجموعة" المناسب للتيار المستمر (عادة "نهج وحدة التحكم بالمجال الافتراضية")، ثم قم بتعيين هذا النهج لتضمين أحداث "النجاح":

Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\Audit Policy\Audit logon events

الرجاء التأكد من تحديث "نهج المجموعة" في DC بعد إجراء هذا التغيير.

ومع ذلك، قام Windows Server 2008 أيضا بتقديم تكوين نهج التدقيق المتقدم. بينما لا يزال من الممكن إستخدام نهج التدقيق القديمة ل Windows، يتم تجاهلها في حالة تحديد أي من نهج التدقيق المتقدمة. ارجع إلى وثائق Microsoft لفهم كيفية تفاعل نهجي التدقيق.

لأغراض الموصل، إذا تم تحديد أي نهج تدقيق متقدمة (بما في ذلك السياسات غير المرتبطة بتسجيل الدخول تحديدا)، فيجب إستخدام سياسات التدقيق المتقدمة.

يجب تعيين نهج التدقيق المتقدم لكافة وحدات التحكم بالمجال DC التي تستخدم "نهج المجموعة". قم بتحرير "نهج المجموعة" المناسب للتيار المستمر (عادة "نهج وحدة التحكم بالمجال الافتراضية")، وانتقل إلى هذا القسم:

Computer Configuration\Policies\Windows Settings\Security Settings\Advanced Audit Policy Configuration\Audit Policies\Logon/Logoff

في ذلك القسم، قم بتعيين هذه السياسات لتتضمن كل من أحداث "النجاح" و"الفشل":

Audit Logon

Audit Logoff

Audit Other Logon/Logoff Events

تأكد من تحديث "نهج المجموعة" في DC بعد إجراء هذا التغيير.

ملاحظة: في حالة نشر موصل AD مع الأجهزة الظاهرية، يجب إجراء تغييرات على قاعدة جدار الحماية وإعدادات نهج التدقيق على كافة وحدات التحكم بالمجال التي يتصل بها الموصل.

في حالة إستمرار ظهور رسائل "رفض الوصول" في لوحة المعلومات بعد تأكيد/تغيير الإعدادات المذكورة أعلاه، يرجى إرسال "دعم Umbrella" لسجلات الموصل كما هو موضح في هذه المقالة: توفير الدعم مع سجلات موصل الإعلان

عند توفير هذه المعلومات للدعم، قم بتضمين إخراج هذين الأمرين:

auditpol.exe /get /category:* > DCNAME_auditpol.txt

GPRESULT /H DC_NAME.htm

التعليقات

التعليقات