المقدمة

يوضح هذا المستند كيفية أستكشاف أخطاء وحدة SecureX النمطية وإصلاحها لتكامل تحليلات الشبكة الآمنة.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- وحدة التحكم في تحليلات الشبكة الآمنة (SNA)

- يقوم نشر تحليلات الشبكة الآمنة بإنشاء أحداث الأمان والتنبيهات كما هو متوقع

- يجب أن تكون وحدة تحكم SNA الخاصة بك قادرة على الاتصال الصادر بسحابة Cisco:

- غيوم أمريكا الشمالية

| api-sse.cisco.com |

منفذ 443 |

| visibility.amp.cisco.com |

منفذ 443 |

| securex.us.security.cisco.com |

منفذ 443 |

-

- سحب الاتحاد الأوروبي

| api.eu.sse.itd.cisco.com |

منفذ 443 |

| visibility.eu.amp.cisco.com |

منفذ 443 |

| securex.eu.security.cisco.com |

منفذ 443 |

- سحب آسيا

| api.eu.sse.itd.cisco.com |

منفذ 443 |

| visibility.apjc.amp.cisco.com |

منفذ 443 |

| securex.apjc.security.cisco.com |

منفذ 443 |

- تم تسجيل SNA الخاص بك في الترخيص الذكي. انتقل إلى الإدارة المركزية > الترخيص الذكي، كما هو موضح في الصورة:

- يوصى باستخدام نفس الحساب الذكي/الحساب الظاهري الذي تستخدمه لمنتج SecureX

- لديك حساب للوصول إلى SecureX. لاستخدام SecureX والأدوات المرتبطة به، تحتاج إلى وجود حساب على السحابة الإقليمية التي تستخدمها

ملاحظة: إذا كان لديك بالفعل حسابات على مجموعة النظراء الإقليمية، فاستخدم الحساب الموجود بالفعل. لا تقم بإنشاء واحدة جديدة.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج التالية:

- وحدة التحكم في تبادل خدمات الأمان (SSE) من Cisco

- Secure Network Analytics الإصدار 7.2.1 أو إصدار أحدث

- وحدة تحكم SecureX

ملاحظة: يجب أن يحتوي الحساب في كل وحدة تحكم على حقوق Administrator لإجراء تغيير.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

Cisco SecureX هو النظام الأساسي في سحابة Cisco الذي يساعدك على اكتشاف الأخطاء والتحقيق فيها، تحليل التهديدات والاستجابة لها واستخدام البيانات المجمعة من منتجات متعددة و مصادر. يتيح لك هذا التكامل تنفيذ هذه المهام في تحليلات الشبكة الآمنة (سابقا) Stealthwatch):

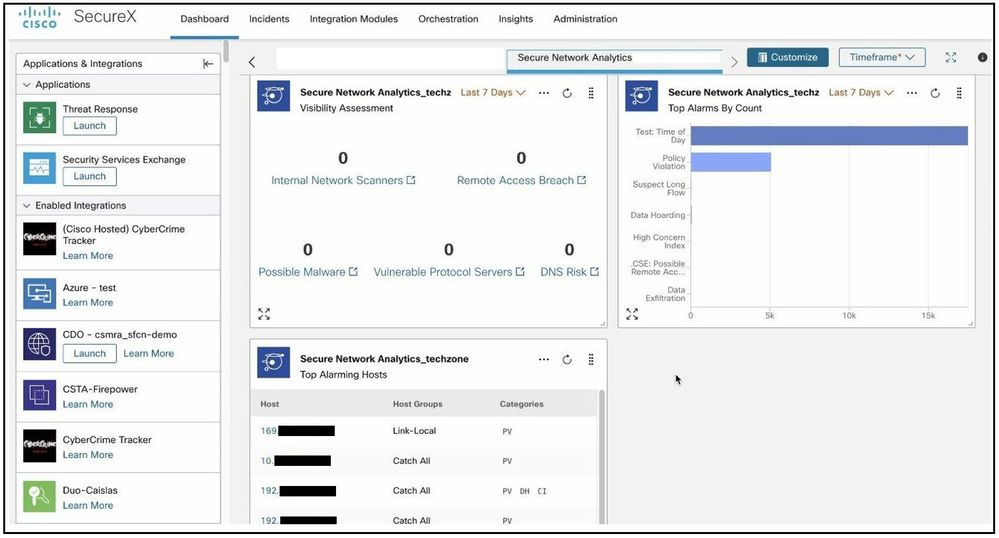

- إستخدام تجانبات تحليلات الشبكة الآمنة (المعروضة ك Stealthwatch) على SecureX لوحة معلومات لمراقبة مقاييس العمليات الأساسية

- الاستفادة من قائمة SecureX للتحويل المحوري إلى أمان Cisco الآخر والجهة الخارجية عمليات التكامل

- توفير الوصول إلى شريط SecureX

- إرسال تنبيهات تحليلات الشبكة الآمنة إلى إستجابة تهديد SecureX من Cisco (المعروفة سابقا باسم الاستجابة لتهديدات Cisco) مخزن المعلومات الاستخبارية الخاصة

- السماح ل SecureX بطلب أحداث الأمان من تحليلات الشبكة الآمنة لإثراء سياق التحقيق في عمليات سير العمل الخاصة بالاستجابة للتهديدات

يرجى الرجوع إلى أحدث دليل لتكامل تحليلات الشبكة الآمنة و Secure Network Analytics هنا.

أخطاء وحدات تحليلات الشبكة الآمنة

يساعد هذا المستند في أستكشاف أخطاء أي من رسائل الخطأ هذه وإصلاحها على الوحدة النمطية لتكامل تحليلات الشبكة الآمنة:

"Module Error: Stealthwatch Enterprise remote-server-error: {:error (not (map? a-java.lang.String))} [:invalid-server-response]"

"There was an unexpected error in the module"

طرق تسجيل دخول SNA CLI

هناك دوران للمستخدمين لتسجيل الدخول عبر SSH إلى واجهة سطر الأوامر ل SNA

تحتاج إلى تسجيل الدخول عبر SSH باستخدام عنوان IP للجهاز ودور المستخدم الجذري. (لديك إجراءات محدودة ك دور مستخدم Sysadmin)

استكشاف الأخطاء وإصلاحها

ملاحظة: يجب إجراء أستكشاف الأخطاء وإصلاحها المذكورة في هذا المستند والإشراف عليها بواسطة مهندس Cisco TAC. يرجى فتح حالة للحصول على المساعدة المناسبة من فريق دعم Cisco TAC.

إعادة تشغيل خدمات SSE و CTR

الخطوة 1. إذا كانت الوحدة النمطية SecureX SNA تقوم بتشغيل أي من رسائل الخطأ، فقم بتسجيل الدخول عبر SSH إلى جهاز SNA كمستخدم جذري.

الخطوة 2. قم بتشغيل الأوامر التالية لإعادة تشغيل sse-connector وخدمات دمج CTR:

docker restart svc-sse-connector

docker restart svc-ctr-integration

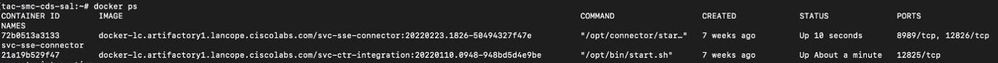

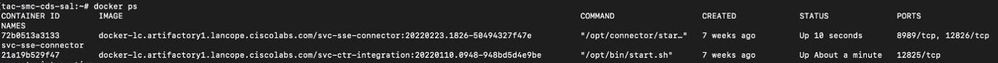

الخطوة 3. قم بتشغيل هذا الأمر للتحقق من حالة الخدمات:

docker ps

يجب أن تظهر الخدمات حالة UP (أيضا، يمكنك أن ترى تغير حالة الوقت عند بدء الخدمة/إعادة تشغيلها)، كما هو موضح في الصورة:

الخطوة 4. تحديث تجانبات وحدة SNA النمطية في مدخل SecureX، تبدأ لوحة المعلومات في عرض بيانات SNA المناسبة.

تكوين FQDN ل SMC

إذا لم تقم إعادة تشغيل sse-connector وCTR-integration بإصلاح المشكلة، فيرجى الانتقال إلى الموقع /lancope/var/log/containers وتشغيل هذا الأمر:

cat the svc-sse-connector.log

تحقق من الحصول على رسالة الخطأ هذه في السجلات:

docker/svc-sse-connector[1193]: time="2021-05-26T09:19:20.921548198Z" level=info msg="[FlowID:

;MsgID:

] HTTP command [/ctr/health] with cmdID [

] failed: Post https://X.X.X.X/ctr/health: x509: cannot validate certificate for X.X.X.X because it doesn't contain any IP SANs"

إذا كان البند موجودا، تحتاج إلى تحرير ملف docker-compose.yml لإصلاح هذا الخطأ.

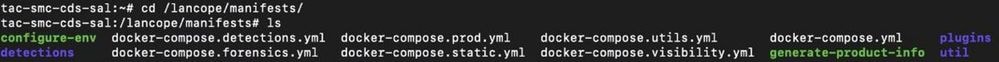

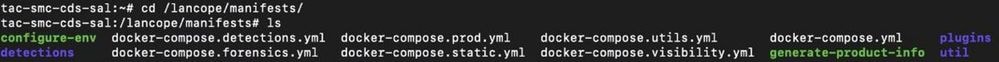

الخطوة 1. انتقل إلى /lancope/manifest/path وحدد موقع ملف docker-compose.yml ، كما هو موضح في الصورة:

الخطوة 2. قم بتشغيل هذا الأمر لتحرير ملف docker-compose.yml:

cat docker-compose.yml

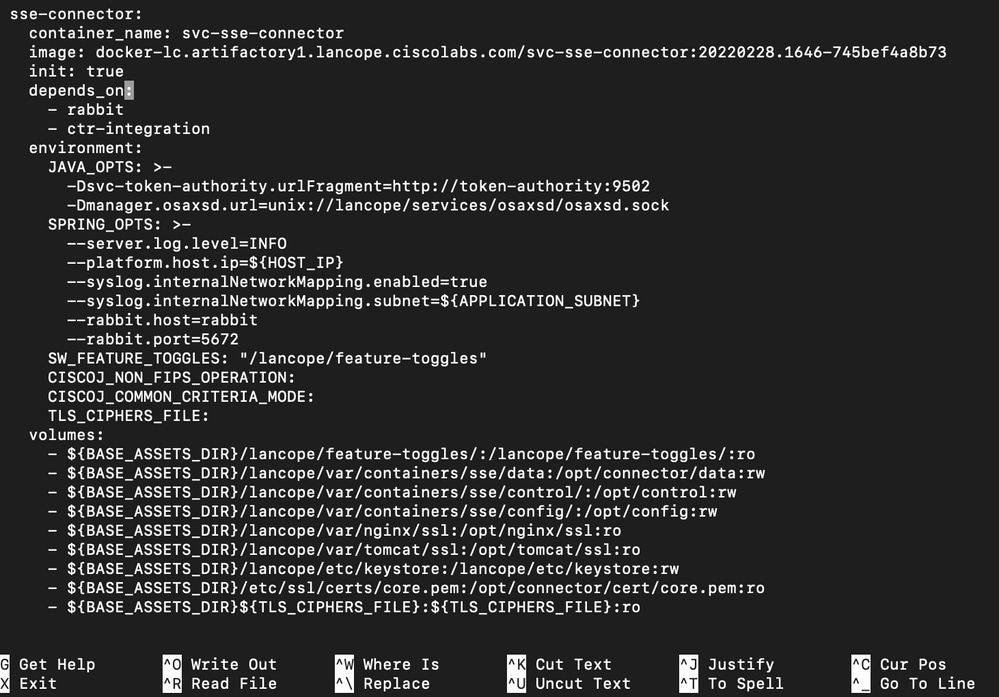

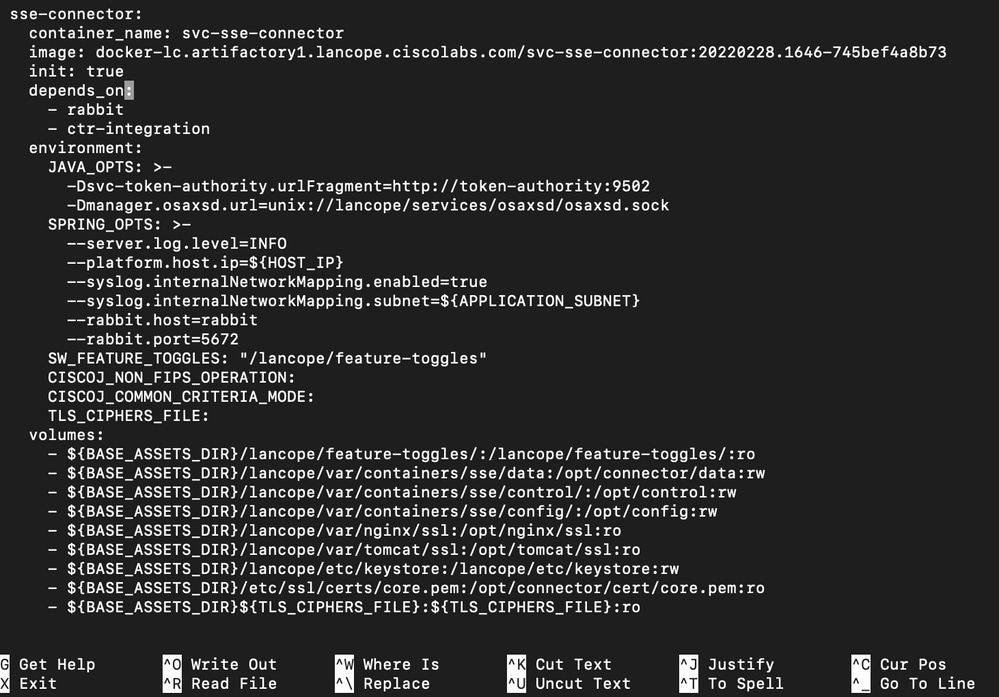

يمكنك إستخدام الطريقة المفضلة لديك لتحريرها (نانو أو فيم) للبحث في تفاصيل موصل sse الحاوية، كما هو موضح في الصورة:

الخطوة 3. انتقل إلى سطر SPRING_OPTS وأضف سطر الأوامر التالي:

--context.custom.service.relay=smc_hostname

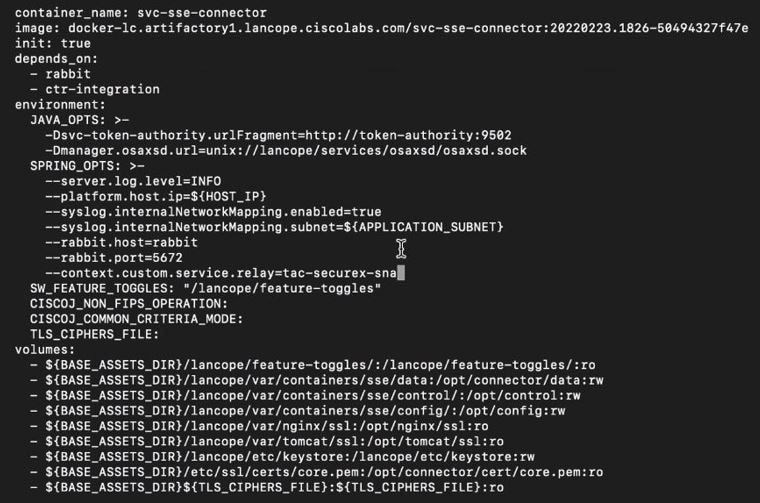

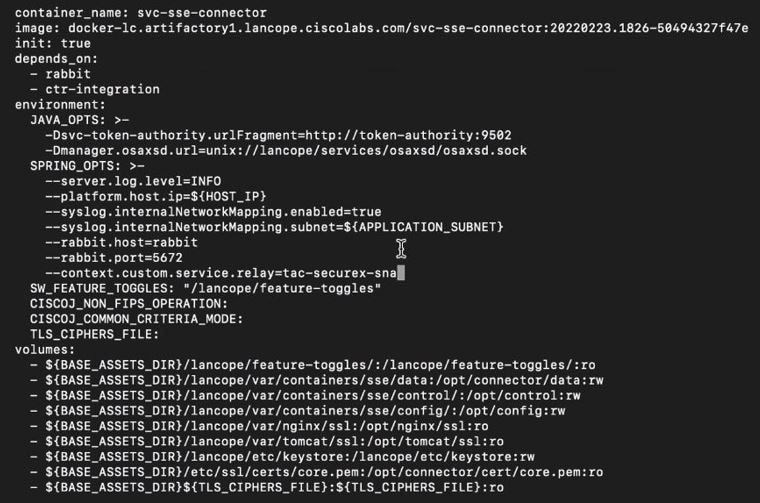

يعد smc_hostname FQDN الخاص ب SNA، كما هو موضح في الصورة:

الخطوة 4. احفظ التغيير الجديد وقم بتشغيل هذا الأمر:

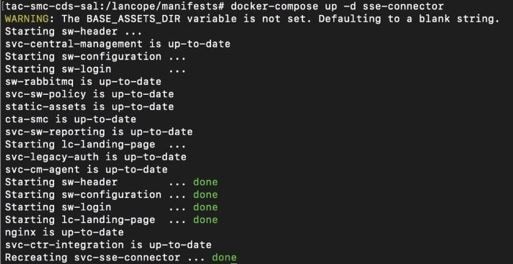

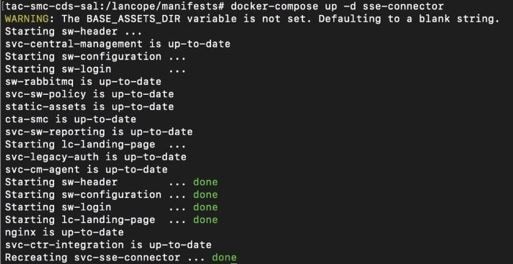

docker-compose up -d sse-connector

هو ينعشن ملف docker-compose.yml مع التفاصيل المناسبة SNA، الإنتاج يجب أن يظهر تم الحالة، كما هو موضح في الصورة:

التحقق من الصحة

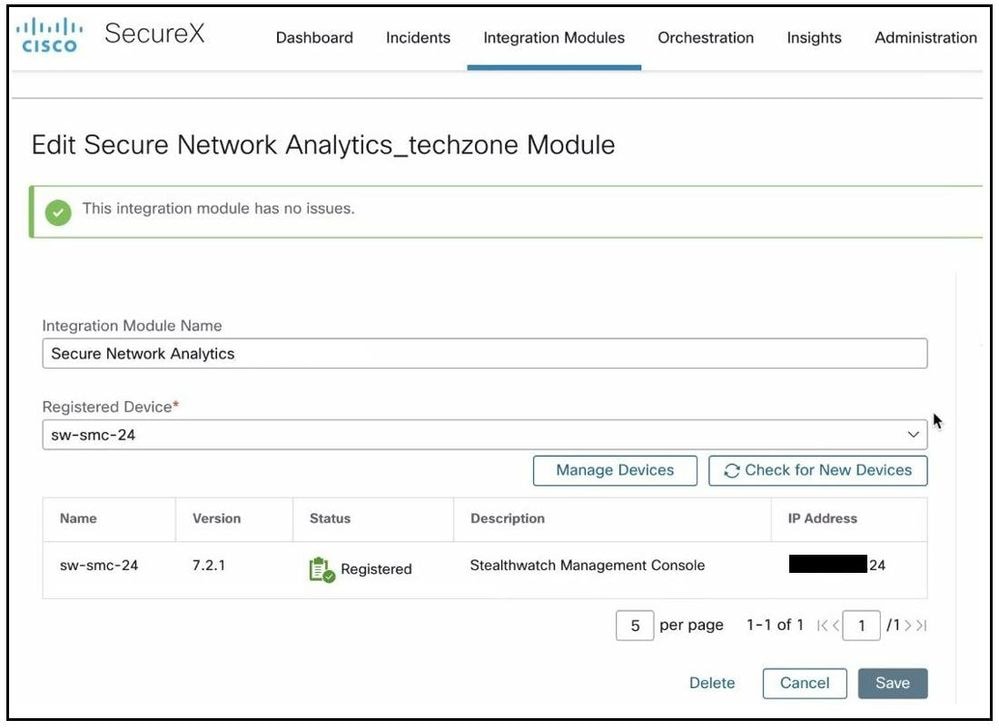

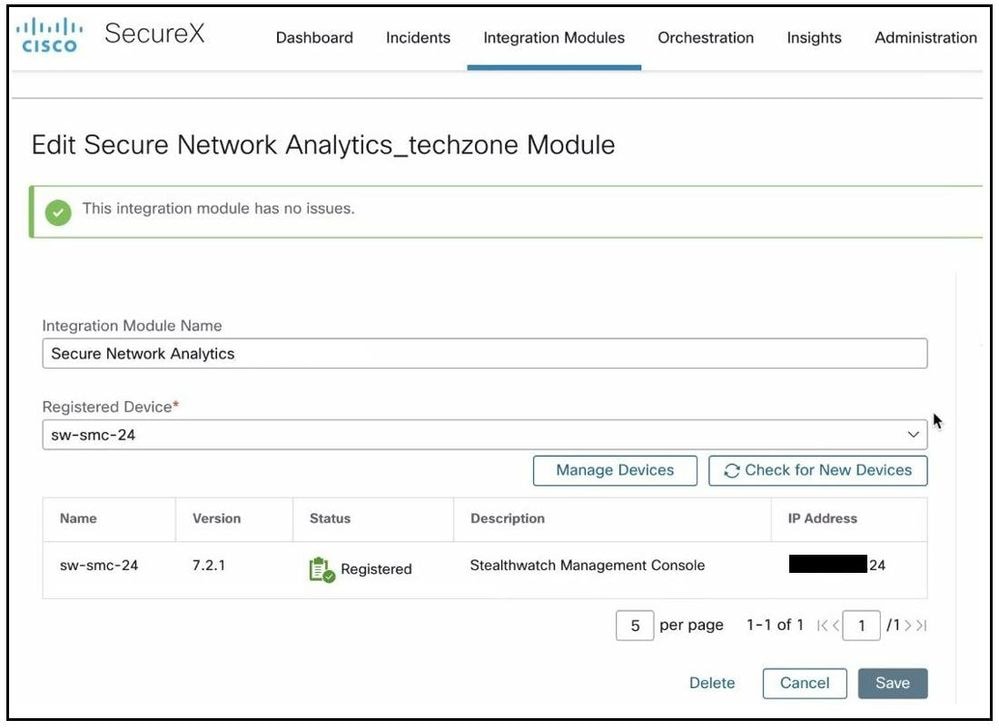

من بوابة SecureX، تحقق من تسجيل جهاز SNA بشكل صحيح ومن عدم وجود مشاكل في الوحدة النمطية، كما هو موضح في الصورة:

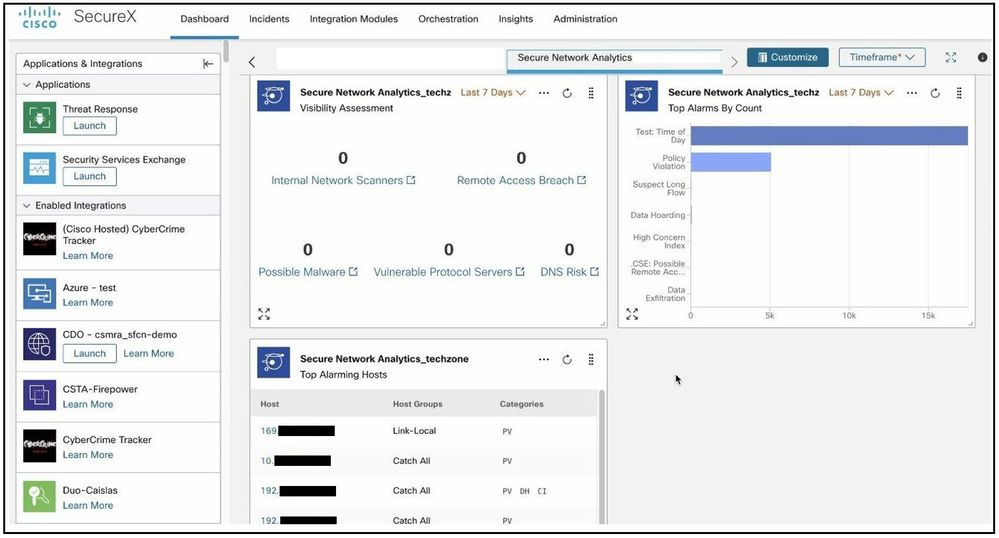

تحديث تجانبات وحدة SNA النمطية، تبدأ لوحة المعلومات في إظهار بيانات SNA المناسبة، كما هو موضح في الصورة:

معلومات ذات صلة

التعليقات

التعليقات