تكوين سجلات دفع SCP في SWA باستخدام Microsoft Server

خيارات التنزيل

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند خطوات تكوين ميزة "النسخ الآمن (SCP)" لنسخ السجلات الموجودة في جهاز ويب الآمن (SWA) تلقائيا إلى خادم آخر.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- كيفية عمل SCP

- إدارة سوا

- إدارة نظام التشغيل Microsoft Windows أو Linux

توصي Cisco بأن يكون لديك:

- تم تثبيت SWA المادية أو الافتراضية.

- تم تنشيط الترخيص أو تثبيته.

- اكتمل معالج الإعداد.

- الوصول الإداري إلى واجهة المستخدم الرسومية (GUI) ل SWA.

- Microsoft Windows (على الأقل Windows Server 2019 أو Windows 10 (Build 1809).) أو نظام Linux المثبت.

المكونات المستخدمة

لا يقتصر هذا المستند على إصدارات برامج ومكونات مادية معينة.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

SCP

يعد سلوك بروتوكول النسخ الآمن (SCP) مماثلا لسلوك النسخ عن بعد (RCP)، والذي يأتي من مجموعة أدوات r من Berkeley (مجموعة تطبيقات الشبكات الخاصة بجامعة Berkeley)، باستثناء أن بروتوكول SCP يعتمد على بروتوكول طبقة الأمان (SSH) لتوفير الأمان. وبالإضافة إلى ذلك، يتطلب بروتوكول SCP تكوين تفويض المصادقة والتفويض والمحاسبة (AAA) بحيث يمكن للجهاز تحديد ما إذا كان المستخدم لديه مستوى الامتياز الصحيح

يقوم بروتوكول SCP الخاص بأسلوب الخادم البعيد (المعادل لضغط SCP) دوريا بدفع ملفات السجل بواسطة بروتوكول النسخ الآمن إلى خادم SCP البعيد. تتطلب هذه الطريقة خادم SSH SCP على كمبيوتر بعيد مزود ببروتوكول SSH2. يتطلب الاشتراك اسم مستخدم ومفتاح SSH ودليل وجهة على الكمبيوتر البعيد. يتم نقل ملفات السجل استنادا إلى جدول إعادة توجيه تم تعيينه من قبلك.

الاشتراك في سجل SWA

يمكنك إنشاء العديد من اشتراكات السجل لكل نوع من ملفات السجل. تتضمن الاشتراكات تفاصيل التكوين للأرشفة والتخزين، بما في ذلك ما يلي:

- إعدادات المرور الفوقي، والتي تحدد متى تتم أرشفة ملفات السجل

- إعدادات الضغط للسجلات التي تمت أرشفتها

- إعدادات الاسترداد للسجلات التي تمت أرشفتها، والتي تحدد ما إذا كانت السجلات قد تمت أرشفتها على خادم بعيد أم تم تخزينها على الجهاز

أرشفة ملفات السجل

تقوم أرشيفات AsyncOS (المرور فوق) بتسجيل الاشتراكات عندما يصل ملف السجل الحالي إلى حد معين من قبل المستخدم للحد الأقصى لحجم الملف أو الحد الأقصى للوقت منذ آخر إعادة توجيه.

يتم تضمين إعدادات الأرشيف هذه في اشتراكات السجل:

- التمرير حسب حجم الملف

- انقلاب حسب الوقت

- ضغط السجل

- طريقة الاسترداد

يمكنك أيضا أرشفة ملفات السجل (المرور الفوقي) يدويا.

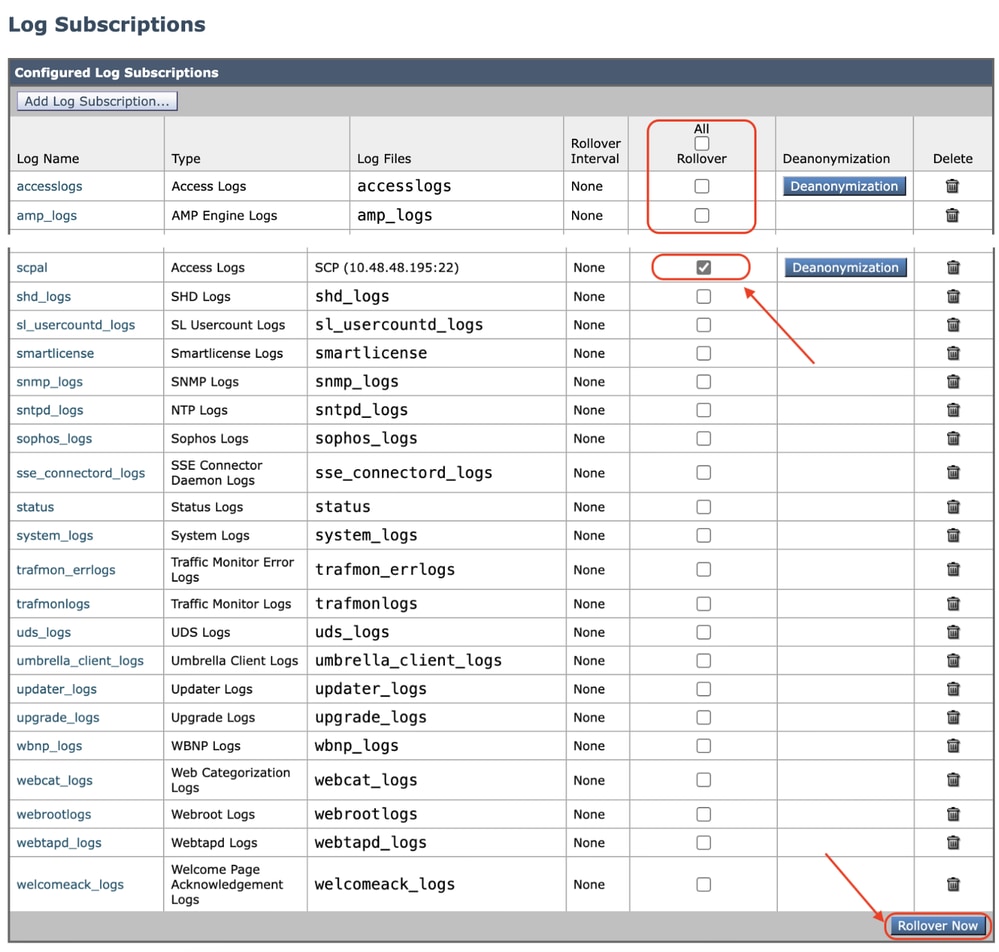

الخطوة 1. أختر إدارة النظام > تسجيل الاشتراكات.

الخطوة 2. حدد خانة الاختيار في عمود التمرير لاشتراكات السجل المراد أرشفتها، أو حدد خانة الاختيار الكل لتحديد جميع الاشتراكات.

الخطوة 3 .انقر فوق إعادة توجيه الآن لأرشفة السجلات المحددة.

الصورة - تمرير واجهة المستخدم الرسومية (GUI) الآن

الصورة - تمرير واجهة المستخدم الرسومية (GUI) الآن

تكوين إسترداد السجل عبر SCP على الخادم البعيد

هناك خطوتان رئيسيتان لتمكين إسترداد السجل إلى خادم بعيد باستخدام SCP من SWA:

- قم بتكوين SWA لدفع السجلات.

- قم بتكوين الخادم البعيد لتلقي السجلات.

تكوين SWA لإرسال السجلات إلى خادم SCP البعيد من واجهة المستخدم الرسومية (GUI)

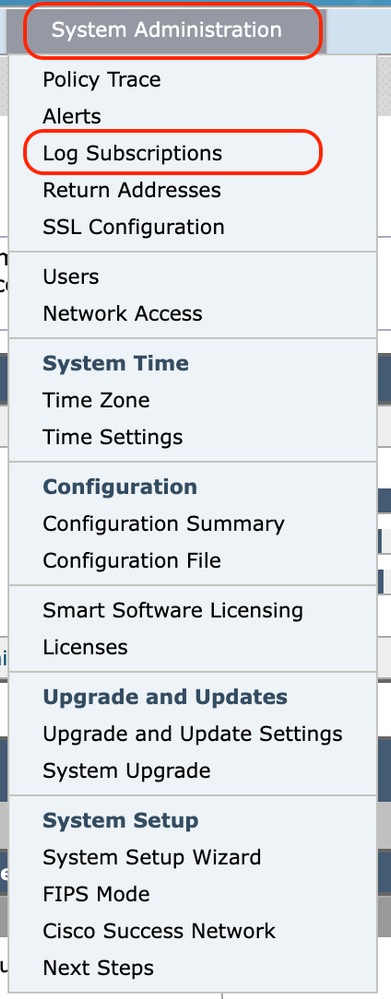

الخطوة 1. سجل الدخول إلى SWA، ومن إدارة النظام، أختر اشتراكات السجل.

الصورة- أختر تسجيل الاشتراكات

الصورة- أختر تسجيل الاشتراكات

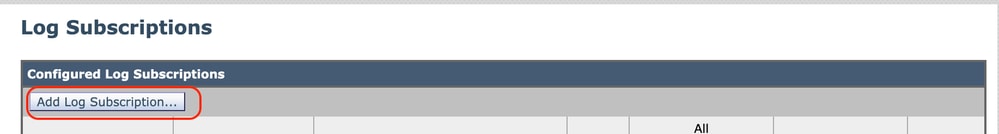

الخطوة 2. في صفحة اشتراكات السجل، أختر إضافة اشتراك السجل:

الصورة - أختر إضافة اشتراك سجل

الصورة - أختر إضافة اشتراك سجل

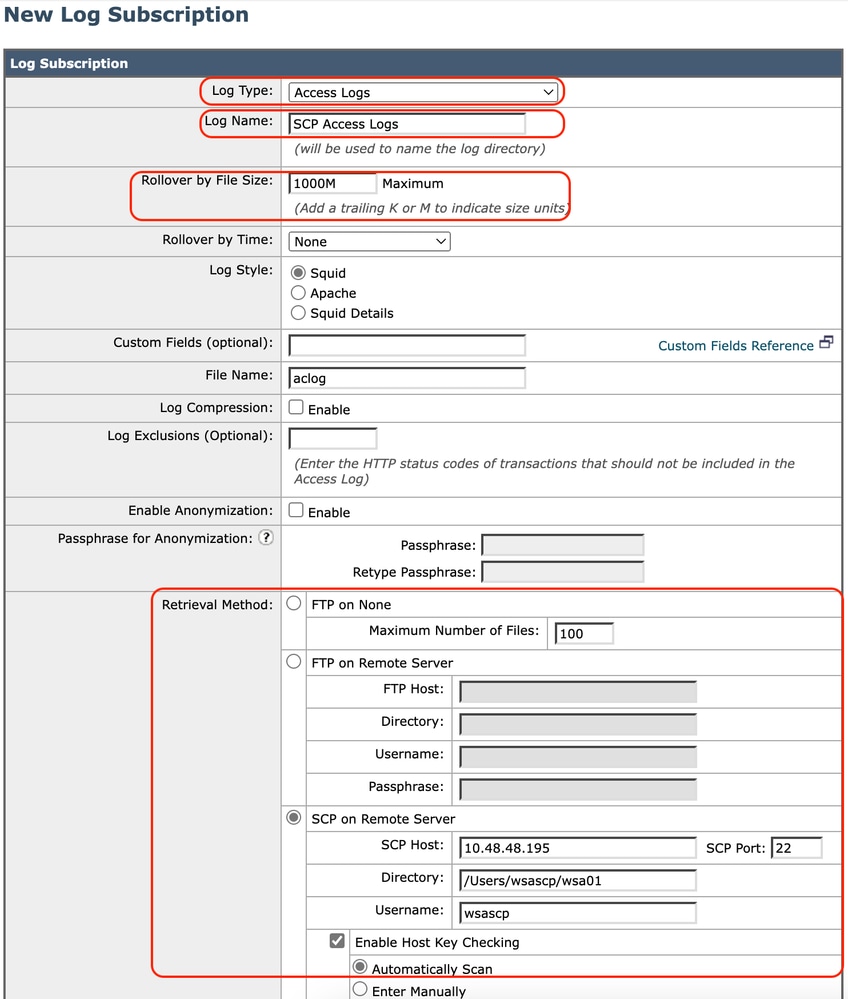

الخطوة 3. أختر نوع السجل. في هذا المثال، تم تحديد سجل الوصول.

الخطوة 4. أدخل اسما لاشتراك السجل الخاص بك .

الخطوة 5. (إختياري) يمكنك تغيير المرور فوقيا بحجم الملف.

الخطوة 6. من طريقة الاسترداد، أختر SCP على الخادم البعيد.

الخطوة 7. أدخل هذه المعلومات للخوادم البعيدة :

- اسم مضيف SCP أو عنوان IP

- رقم منفذ الإصغاء على الخادم البعيد أثناء الاستماع إلى SSH (الإعداد الافتراضي هو TCP/22)

- اسم الدليل

- اسم المستخدم للاتصال بالخادم البعيد

الصورة - تكوين معلمات السجل

الصورة - تكوين معلمات السجل

ملاحظة: في هذا المثال، اسم المستخدم هو wsascp والخادم البعيد هو نظام التشغيل Microsoft Windows. تم إنشاء مجلد wsa01 في مجلد c:\users\wccpscp (والذي هو مجلد ملف تعريف المستخدم في Microsoft).

تلميح: يمكنك ببساطة كتابة اسم المجلد؛ في هذا مثال، هو WSA01.

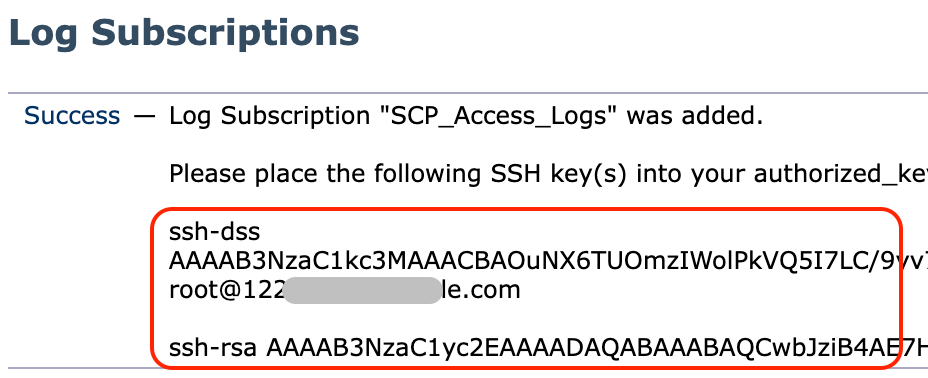

الخطوة 8. إرسال التغييرات.

الخطوة 9. احفظ مفتاح SSH في ملف نصي لمزيد من الاستخدام على قسم تكوين خادم SCP البعيد.

ملاحظة: تحتاج إلى نسخ كلا الأسطر بدءا من ssh- وانتهاء ب root@<اسم مضيف SWA> .

الصورة - احفظ مفتاح SSH لمزيد من الاستخدام.

الصورة - احفظ مفتاح SSH لمزيد من الاستخدام.

الخطوة 10. تنفيذ التغييرات.

تكوين Microsoft Windows كخادم SCP البعيد

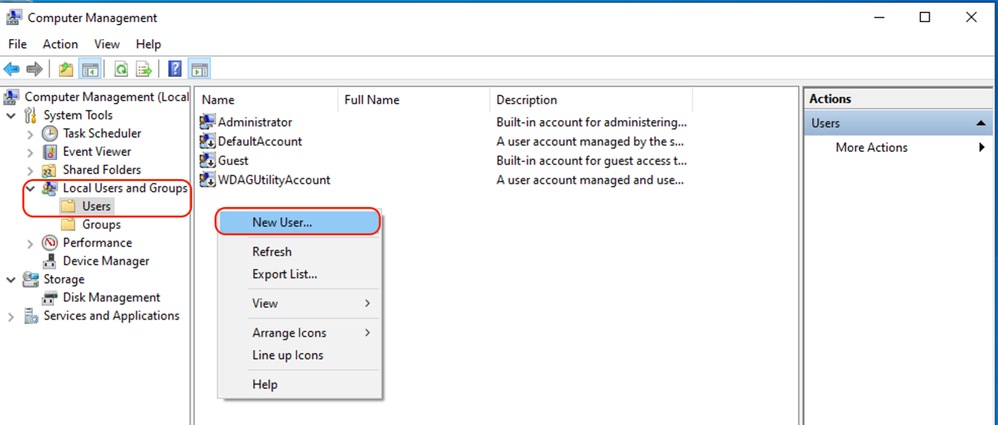

الخطوة 10. لإنشاء مستخدم لخدمة SCP الخاصة بك، انتقل إلى إدارة الكمبيوتر:

ملاحظة: إذا كان لديك مستخدم ل SCP بالفعل، فقم بالتخطي إلى الخطوة 16.

الخطوة 11. حدد المستخدمين والمجموعات المحلية، ثم أختر المستخدمين من الجزء الأيسر.

الخطوة 12. انقر بزر الماوس الأيمن فوق الصفحة الرئيسية واختر مستخدما جديدا.

الصورة - إنشاء مستخدم لخدمة SCP.

الصورة - إنشاء مستخدم لخدمة SCP.

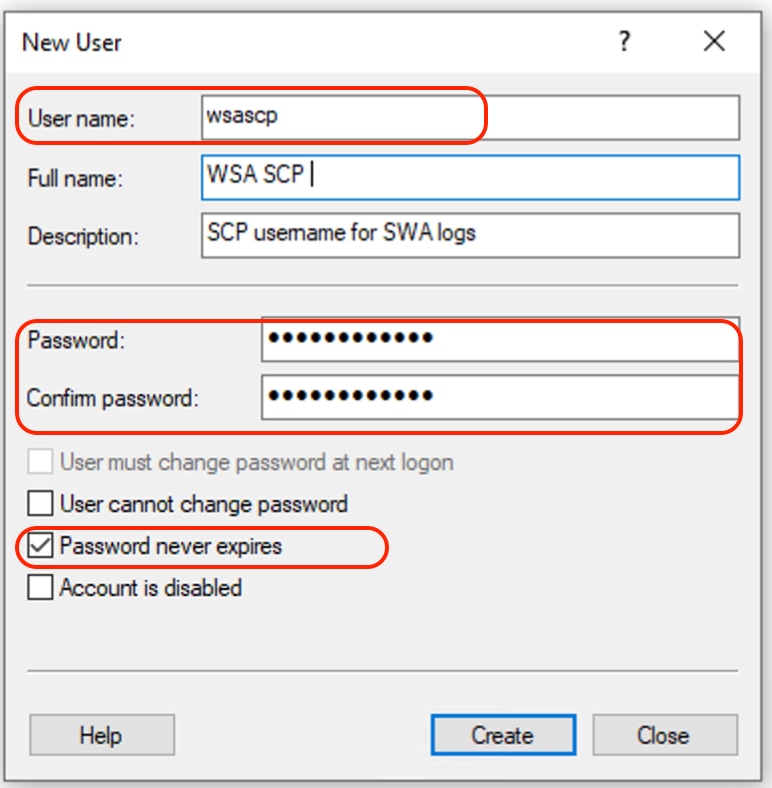

يدخل خطوة 13. ال username وكلمة ب يريد.

الخطوة 14. أختر كلمة مرور لم تنتهي صلاحيتها أبدا.

الخطوة 15. انقر فوق إنشاء ثم قم بإغلاق النافذة.

صورة - أدخل معلومات مستخدم جديد.

صورة - أدخل معلومات مستخدم جديد.

الخطوة 16. سجل الدخول إلى خادم SCP البعيد باستخدام المستخدم الذي تم إنشاؤه حديثا لإنشاء دليل ملف التعريف.

ملاحظة: إذا كان لديك OpenSSL مثبتا على خادم SCP البعيد، فقم بالتخطي إلى الخطوة 19.

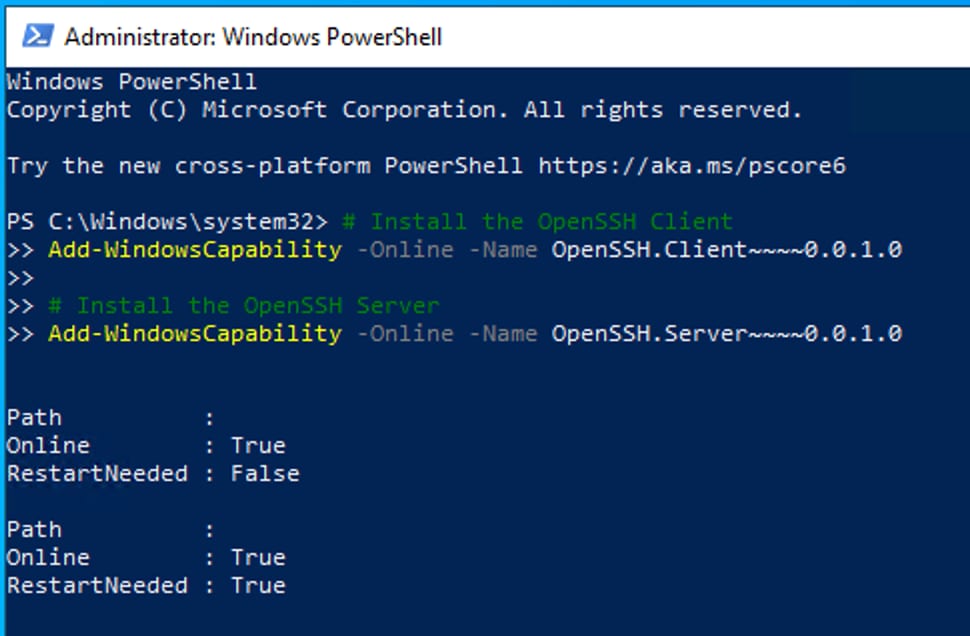

الخطوة 17. افتح PowerShell بامتيازات المسؤول (تشغيل كمسؤول) وقم بتشغيل هذا الأمر للتحقق من المتطلبات الأساسية:

(New-Object Security.Principal.WindowsPrincipal([Security.Principal.WindowsIdentity]::GetCurrent())).IsInRole([Security.Principal.WindowsBuiltInRole]::Administrator)إذا كان الإخراج صحيحا، يمكنك المتابعة. وإلا، تحقق مع فريق دعم Microsoft،

الخطوة 18. لتثبيت OpenSSH باستخدام PowerShell بامتياز المسؤول (تشغيل كمسؤول)، قم بتشغيل:

# Install the OpenSSH Client

Add-WindowsCapability -Online -Name OpenSSH.Client~~~~0.0.1.0

# Install the OpenSSH Server

Add-WindowsCapability -Online -Name OpenSSH.Server~~~~0.0.1.0فيما يلي عينة من النتائج الناجحة:

Path :

Online : True

RestartNeeded : False Image- تثبيت OpenSSH في PowerShell

Image- تثبيت OpenSSH في PowerShell

تحذير: إذا تم تعيين RestartNeeded إلى True، الرجاء إعادة تشغيل Windows.

لمزيد من المعلومات حول التثبيت على الإصدارات الأخرى من Microsoft Windows، تفضل بزيارة بدء إستخدام OpenSSH ل Windows | Microsoft Learn.

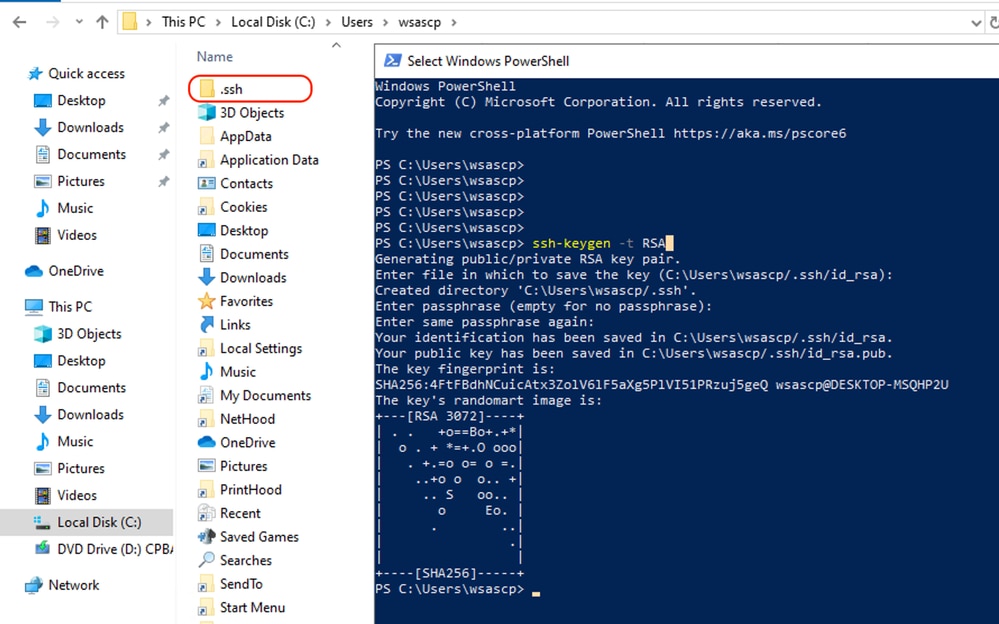

الخطوة 19.افتح جلسة PowerShell عادية (غير مرفوعة) وقم بإنشاء زوج من مفاتيح RSA باستخدام الأمر:

ssh-keygen -t RSAبعد انتهاء الأمر، يمكنك أن ترى مجلد .ssh قد أنشأ دليل ملف تعريف المستخدم الخاص بك.

الصورة - إنشاء مفتاح RSA

الصورة - إنشاء مفتاح RSA

الخطوة 20. ابدأ خدمة SSH من PowerShell باستخدام امتياز المسؤول ( تشغيل كمسؤول ).

Start-Service sshd

الخطوة 21. (إختياري ولكن موصى به) قم بتغيير نوع بدء تشغيل الخدمة إلى تلقائي، مع تشغيل امتياز المسؤول كمسؤول).

Set-Service -Name sshd -StartupType 'Automatic'

الخطوة 22. أكد قاعدة جدار الحماية للسماح بالوصول إلى منفذ TCP 22 الذي تم إنشاؤه.

if (!(Get-NetFirewallRule -Name "OpenSSH-Server-In-TCP" -ErrorAction SilentlyContinue | Select-Object Name, Enabled)) {

Write-Output "Firewall Rule 'OpenSSH-Server-In-TCP' does not exist, creating it..."

New-NetFirewallRule -Name 'OpenSSH-Server-In-TCP' -DisplayName 'OpenSSH Server (sshd)' -Enabled True -Direction Inbound -Protocol TCP -Action Allow -LocalPort 22

} else {

Write-Output "Firewall rule 'OpenSSH-Server-In-TCP' has been created and exists."

}الخطوة 23. قم بتحرير ملف تكوين SSH الموجود في : ٪programData٪\ssh\ssh_config في Notepad، مع إزالة # لكل من RSA و DSA.

HostKey __PROGRAMDATA__/ssh/ssh_host_rsa_key

HostKey __PROGRAMDATA__/ssh/ssh_host_dsa_key

#HostKey __PROGRAMDATA__/ssh/ssh_host_ecdsa_key

#HostKey __PROGRAMDATA__/ssh/ssh_host_ed25519_keyالخطوة 24. قم بتحرير شروط الاتصال في ٪programData٪\ssh\sshd_config. في هذا المثال، عنوان الإصغاء هو لكل عنوان الواجهات. يمكنك تخصيصها نظرا لتصميمك.

Port 22

#AddressFamily any

ListenAddress 0.0.0.0الخطوة 25. قم بوضع علامة على هذين البندين في نهاية الملف ٪programData٪\ssh\sshd_config بإضافة # في بداية كل سطر:

# Match Group administrators

# AuthorizedKeysFile __PROGRAMDATA__/ssh/administrators_authorized_keysالخطوة 26.(إختياري) قم بتحرير الأوضاع الصارمة في ٪programData٪\ssh\sshd_config، بشكل افتراضي، يتم تمكين هذا الوضع ومنع المصادقة المستندة إلى مفاتيح SSH إذا لم تكن المفاتيح الخاصة والعامة محمية بشكل صحيح.

إلغاء التعليق على السطر #StrictMode نعم وتغييره إلى StrictMode no:

StrictModes Noالخطوة 27. قم بإزالة # من هذا السطر إلى ٪programData٪\ssh\sshd_config للسماح بمصادقة المفتاح العام

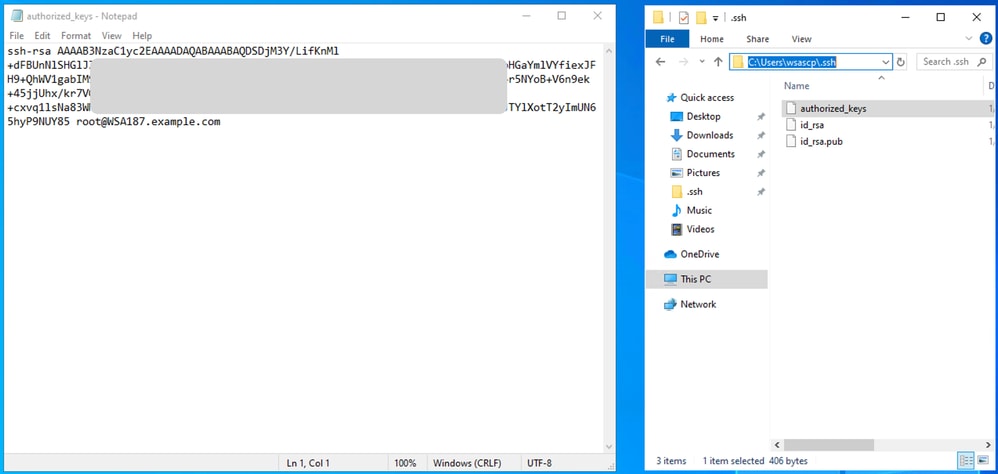

PubkeyAuthentication yesالخطوة 28. قم بإنشاء ملف نصي authorized_keys في مجلد .ssh ولصق مفتاح SWA العام RSA (والذي تم تجميعه في الخطوة 9):

الصورة - مفتاح SWA العام

الصورة - مفتاح SWA العام

ملاحظة: انسخ السطر بأكمله، بدءا من ssh-rsa وانتهاء ب root@<your_swa_hostname>.

تلميح: منذ تثبيت RSA على خادم SCP، لا حاجة إلى لصق مفتاح SSH-dss.

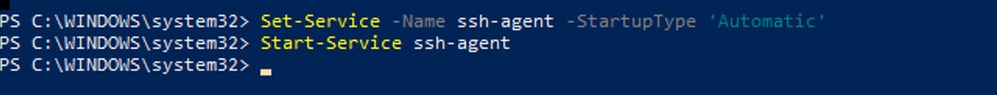

الخطوة 29. قم بتمكين وكيل مصادقة OpenSSH في PowerShell باستخدام امتياز المسؤول (تشغيل كمسؤول).

Set-Service -Name ssh-agent -StartupType 'Automatic'

Start-Service ssh-agent

الصورة - تمكين وكيل مصادقة SSH المفتوح

الصورة - تمكين وكيل مصادقة SSH المفتوح

الخطوة 30.(إختياري) أضف هذا السطر إلى ٪programData٪\ssh\sshd_config للسماح بأنواع المفاتيح:

PubkeyAcceptedKeyTypes ssh-ed25519-cert-v01@openssh.com,ssh-rsa-cert-v01@openssh.com,ssh-ed25519,ssh-rsa,ssh-dssالخطوة 31. إعادة تشغيل خدمة SSH. يمكنك إستخدام هذا الأمر من PowerShell باستخدام امتياز المسؤول (تشغيل كمسؤول

restart-Service -Name sshdالخطوة 32. لاختبار ما إذا كان الدفع عبر بروتوكول SCP تم تكوينه بشكل صحيح، قم بإعادة توجيه السجلات التي تم تكوينها، يمكنك القيام بذلك من كل من واجهة المستخدم الرسومية (GUI) أو واجهة سطر الأوامر (الأمر rollovernow):

WSA_CLI> rollovernow scpal

ملاحظة: في هذا المثال، اسم السجل هو "scpal".

يمكنك تأكيد نسخ السجلات إلى المجلد المعرف، والذي كان في هذا المثال c:/users/wsascp/wsa01.

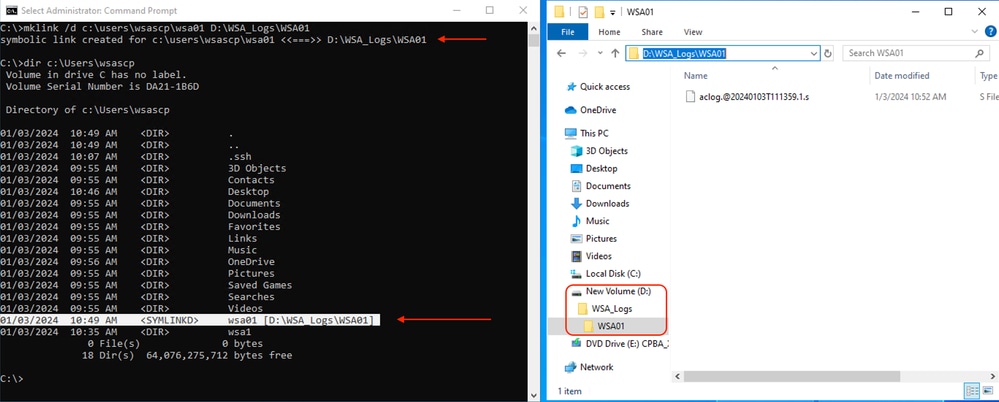

دفع سجلات SCP إلى محرك أقراص مختلف

في حالة الحاجة إلى دفع السجلات إلى محرك أقراص آخر غير C:، قم بإنشاء إرتباط من مجلد ملف تعريف المستخدم إلى محرك الأقراص المرغوب. في هذا المثال، يتم دفع السجلات إلى D:\WSA_Logs\WSA01 .

الخطوة 1. قم بإنشاء المجلدات في محرك الأقراص المطلوب.

الخطوة 2. افتح موجه الأوامر بامتياز المسؤول (تشغيل كمسؤول).

الخطوة 3. قم بتشغيل هذا الأمر لإنشاء الارتباط:

mklink /d c:\users\wsascp\wsa01 D:\WSA_Logs\WSA01  صورة - إنشاء إرتباط SYM

صورة - إنشاء إرتباط SYM

ملاحظة: في هذا المثال، تم تكوين SWA لدفع السجلات إلى مجلد WSA01 في C:\Users\wsascp ، ويملك خادم SCP مجلد WSA01 كارتباط رمزي إلى D:\WSA_Logs\WSA01.

للمزيد من المعلومات حول Microsoft Symbol Link، يرجى زيارة الموقع : mklink | Microsoft Learn

أستكشاف أخطاء دفع سجل SCP وإصلاحها

عرض السجلات في SWA

لاستكشاف أخطاء عملية دفع سجل SCP وإصلاحها، تحقق من الأخطاء في:

1. CLI (واجهة سطر الأوامر) > Displayalerts

2. System_log

ملاحظة: لقراءة system_log، يمكنك إستخدام الأمر grep في واجهة سطر الأوامر . أختر الرقم المقترن ب system_log وأجب على السؤال في المعالج.

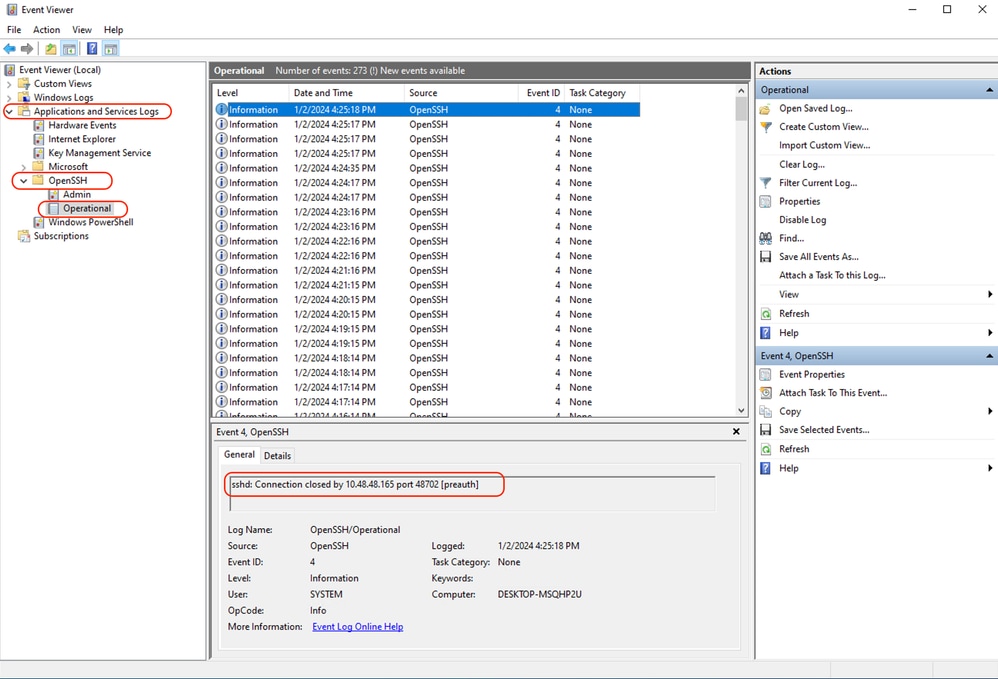

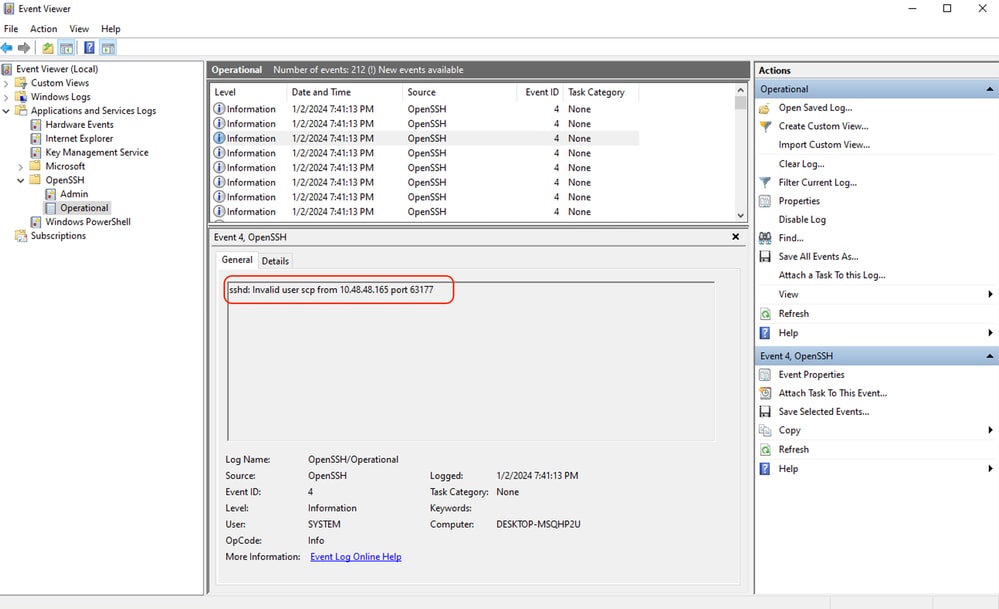

عرض السجلات في خادم SCP

يمكنك قراءة سجلات خادم SCP في عارض أحداث Microsoft، في سجلات التطبيقات والخدمات > OpenSSH > قيد التشغيل:

الصورة - فشل PreAuth

الصورة - فشل PreAuth

"فشل التحقق من مفتاح المضيف"

يشير هذا الخطأ إلى أن المفتاح العام لخادم SCP المخزن في SWA غير صالح.

هنا عينة من الخطأ من إخراج DisplayAlerts في CLI:

02 Jan 2024 16:52:35 +0100 Log Error: Push error for subscription scpal: SCP failed to transfer to 10.48.48.195:22:

Last message occurred 68 times between Tue Jan 2 15:53:01 2024 and Tue Jan 2 16:52:31 2024.

Log Error: Push error for subscription scpal: SCP failed to transfer to 10.48.48.195:22: Host key verification failed.

Last message occurred 46 times between Tue Jan 2 16:30:19 2024 and Tue Jan 2 16:52:31 2024.

Log Error: Push error for subscription scpal: SCP failed to transfer to 10.48.48.195:22: lost connection

Last message occurred 68 times between Tue Jan 2 15:53:01 2024 and Tue Jan 2 16:52:31 2024.

Log Error: Push error for subscription scpal: SCP failed to transfer to 10.48.48.195:22: ssh: connect to host 10.48.48.195 port 22: Operation timed out

Last message occurred 22 times between Tue Jan 2 15:53:01 2024 and Tue Jan 2 16:29:18 2024.فيما يلي عينة من الخطأ في system_log :

Tue Jan 2 19:49:50 2024 Critical: Log Error: Push error for subscription scp: SCP failed to transfer to 10.48.48.195:22:

Tue Jan 2 19:49:50 2024 Critical: Log Error: Push error for subscription scp: SCP failed to transfer to 10.48.48.195:22: lost connection

Tue Jan 2 19:49:50 2024 Critical: Log Error: Push error for subscription scp: SCP failed to transfer to 10.48.48.195:22: Host key verification failed.لحل هذه المشكلة، يمكنك نسخ المضيف من خادم SCP ولصقه في صفحة الاشتراك في سجلات SCP. أحلت خطوة 7 في يشكل SWA أن يرسل ال log إلى SCP نادل بعيد من GUI أو أنت يستطيع اتصلت cisco TAC أن يزيل المضيف مفتاح من الخلف.

"تم رفض الإذن (PublicKey،password،Keyboard-interactive)"

يشير هذا الخطأ عادة إلى أن اسم المستخدم المتوفر في SWA غير صالح.

فيما يلي عينة من تسجيل الأخطاء في system_log :

Tue Jan 2 20:41:40 2024 Critical: Log Error: Push error for subscription scpal: SCP failed to transfer to 10.48.48.195:22:

Tue Jan 2 20:41:40 2024 Critical: Log Error: Push error for subscription scpal: SCP failed to transfer to 10.48.48.195:22: lost connection

Tue Jan 2 20:41:40 2024 Critical: Log Error: Push error for subscription scpal: SCP failed to transfer to 10.48.48.195:22: scp@10.48.48.195: Permission denied (publickey,password,keyboard-interactive).فيما يلي عينة من الخطأ من خادم SCP: "SCP للمستخدم غير صالح من <swa_ip address> ميناء <TCP ميناء SWA يتصل بخادم SCP>".

صورة- مستخدم غير صالح

صورة- مستخدم غير صالح

لحل هذا الخطأ، الرجاء التحقق من صحة الإملاء والتحقق من تمكين المستخدم (الذي تم تكوينه في SWA للضغط على السجلات) في خادم SCP.

"لا يوجد مثل هذا الملف أو الدليل"

يشير هذا الخطأ إلى أن المسار المتوفر في قسم اشتراك سجلات SWA غير صالح،

فيما يلي عينة من الخطأ من system_log:

Tue Jan 2 20:47:18 2024 Critical: Log Error: Push error for subscription scpal: SCP failed to transfer to 10.48.48.195:22:

Tue Jan 2 20:47:18 2024 Critical: Log Error: Push error for subscription scpal: SCP failed to transfer to 10.48.48.195:22: scp: Userswsascpwsa01/aclog.@20240102T204508.s: No such file or directory

Tue Jan 2 20:47:18 2024 Critical: Log Error: Push error for subscription scpal: SCP failed to transfer to 10.48.48.195:22: Sink: C0660 255 aclog.@20240102T204508.sلحل هذه المشكلة، تحقق من صحة الإملاء وتأكد من صحة المسار وصلاحيته في خادم SCP.

"فشل نقل SCP"

قد يكون هذا الخطأ مؤشرا لخطأ في الاتصال. هنا مثال الخطأ:

03 Jan 2024 13:23:27 +0100 Log Error: Push error for subscription scp: SCP failed to transfer to 10.48.48.195:22:لاستكشاف أخطاء الاتصال وإصلاحها، أستخدم الأمر telnet في واجهة سطر الأوامر (CLI) ل SWA:

SWA_CLI> telnet

Please select which interface you want to telnet from.

1. Auto

2. Management (10.48.48.187/24: SWA_man.csico.com)

[1]> 2

Enter the remote hostname or IP address.

[]> 10.48.48.195

Enter the remote port.

[23]> 22

Trying 10.48.48.195...في هذا المثال، لم يتم إنشاء الاتصال. الاتصال الناجح خارج مثل:

SWA_CLI> telnet

Please select which interface you want to telnet from.

1. Auto

2. Management (10.48.48.187/24: rishi2Man.calo.lab)

[1]> 2

Enter the remote hostname or IP address.

[]> 10.48.48.195

Enter the remote port.

[23]> 22

Trying 10.48.48.195...

Connected to 10.48.48.195.

Escape character is '^]'.

SSH-2.0-OpenSSH_for_Windows_SCPإذا لم يكن برنامج Telnet متصلا:

- تحقق مما إذا كان جدار حماية خادم SCP يمنع الوصول.

- [تحقق مما إذا كانت هناك أي جدران حماية في المسار من SWA إلى خادم SCP تمنع الوصول.

- تحقق مما إذا كان منفذ TCP 22 في حالة إستماع في خادم SCP .

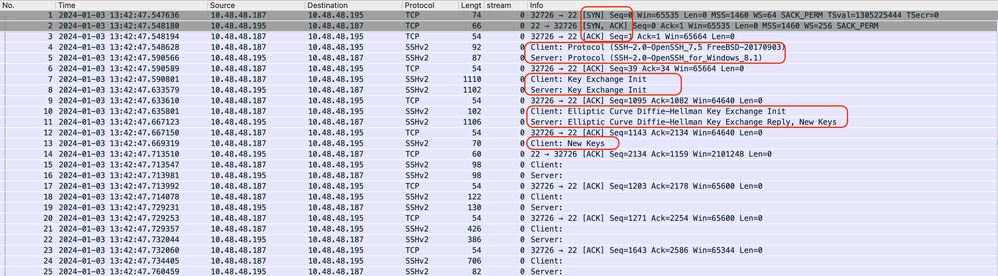

- قم بتشغيل التقاط الحزمة في كل من خادم SWA SCP للحصول على مزيد من التحليل.

فيما يلي عينة من التقاط حزمة الاتصال الناجح:

الصورة - التقاط حزمة الاتصال بنجاح

الصورة - التقاط حزمة الاتصال بنجاح

"لم يتم العثور على نوع مفتاح مضيف مطابق"

يشير هذا الخطأ إلى أن خوارزميات مفتاح المضيف، التي توفرها SWA في مرحلة تبادل مفتاح العميل لا تطابق خادم SCP.

Wed Feb 12 20:21:40 2025 Critical: Log Error: Push error for subscription al: SCP failed to transfer to 10.48.48.192:22:

Wed Feb 12 20:21:40 2025 Critical: Log Error: Push error for subscription al: SCP failed to transfer to 10.48.48.192:22: lost connection

Wed Feb 12 20:21:40 2025 Critical: Log Error: Push error for subscription al: SCP failed to transfer to 10.48.48.192:22: info: Unable to negotiate with 10.48.48.192 port 22: no matching host key type found. Their offer: rsa-sha2-512,rsa-sha2-256,ecdsa-sha2-nistp256,ssh-ed25519لحل هذه المشكلة، يمكنك إستخدام الخطوات التالية:

الخطوة 1. بدء التقاط حزمة في SWA ومرشح لعنوان IP لخادم SCP

الخطوة 2. تمرير ملف السجل للتأكد من أن SWA تقوم بإرسال الملفات إلى خادم SCP

الخطوة 3. أوقف التقاط الحزمة وافتح الملف.

الخطوة 4. في ملف الالتقاط، ابحث عن حزمة باستخدام العميل: Key Exchange Init في قسم المعلومات.

الخطوة 5. قم بتوسيع بروتوكول SSH، وتصفح إلى قسم الخوارزميات".

الخطوة 6. تحقق من سلسلة server_host_key_algorithms (على سبيل المثال: سلسلة server_host_key_algorithm: ssh-rsa)

الخطوة 7. انتقل إلى خادم SCP وحرر ملف ssh d_config.

الخطوة 8. اعثر على سطر يبدأ ب HostKeyAlgorithm وإضافة مفتاح المضيف المدعوم المذكور في الخطوة 6" إلى الملف. (في هذا المثال: HostKeyAlgorithm SSH-RSA)

ملاحظة: إذا لم تكن هناك خطوط تبدأ مع HostKeyAlgorithms، يمكنك إضافة الخط إلى نهاية الملف.

الخطوة 9. احفظ التغييرات وأعد تشغيل خدمة SSHd.

المراجع

- إرشادات أفضل ممارسات أجهزة أمان الويب من Cisco - Cisco

- BRKSEC-3303 (ciscolive)

- دليل المستخدم ل AsyncOS 14.5 ل Cisco Secure Web Appliance - GD (النشر العام) - الاتصال والتثبيت والتكوين [Cisco Secure Web Appliance] - Cisco

- بدء إستخدام OpenSSH ل Windows | Microsoft Learn

- تكوين مصادقة مفتاح SSH العام على Windows | لوحة وصل نظام التشغيل Windows (woshub.com)

- المصادقة المستندة إلى المفاتيح في OpenSSH ل Windows | Microsoft Learn

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

2.0 |

13-Feb-2025

|

التنسيق، الترقيم، القواعد، النمط، SEO. |

1.0 |

11-Jan-2024

|

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Amirhossein Mojarrad

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات