تكوين شبكة محلية (VPN) ممكنة عبر بروتوكول IPv6 باستخدام مصادقة AAA على FTD المدارة بواسطة FDM

خيارات التنزيل

-

ePub (7.1 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المقدمة

يصف هذا المستند خطوات تكوين شبكة VPN التي تم تمكين IPv6 لها للوصول عن بعد باستخدام مصادقة AAA على FTD المدارة بواسطة FDM.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- مدير أجهزة FirePOWER الآمنة (FDM) الظاهرية من Cisco

- التهديد جدار الحماية الآمن (FTD) الظاهري من Cisco

- تدفق مصادقة VPN

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- الظاهري Cisco Secure FDM، الإصدار 7.6.0

- Cisco Secure FTD Virtual، الإصدار 7.6.0

- Cisco Secure Client 5.1.6.103

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

تتزايد أهمية الشبكة الخاصة الظاهرية (RAPN) للوصول عن بعد عبر بروتوكول IPv6 نظرا لأن عناوين بروتوكول IPv4 إلى IPv6 محدودة وقد تم استنفادها تقريبا، بينما يوفر الإصدار السادس من بروتوكول IPv6 مساحة عنوان غير محدودة فعليا، مما يسمح بتواجد عدد متزايد من الأجهزة المتصلة بالإنترنت. مع انتقال المزيد من الشبكات والخدمات إلى الإصدار السادس من بروتوكول الإنترنت، يضمن توفر إمكانية الإصدار السادس من بروتوكول الإنترنت توافق الشبكة وإمكانية الوصول إليها. يساعد بروتوكول IPv6 RAPN المؤسسات على الاستعداد لمستقبل الشبكات، مما يضمن إمكانية اتصال عن بعد تتسم بالأمان وقابلية التطوير.

في هذا المثال، يتصل العميل بوابة الشبكة الخاصة الظاهرية (VPN) باستخدام عنوان IPv6 الذي يوفره مزود الخدمة ولكنه يتلقى كلا من عناوين IPv4 و IPv6 من تجمعات الشبكات الخاصة الظاهرية (VPN)، باستخدام محرك خدمة الهوية من Cisco (ISE) كمصدر لهوية المصادقة. يتم تكوين ISE باستخدام عنوان IPv6 فقط. تم تكوين الخادم الداخلي باستخدام عناوين IPv4 و IPv6 على حد سواء، والتي تمثل مضيفين للمكدس المزدوج. يمكن للعميل الوصول إلى الموارد الداخلية باستخدام عنوان IPv4 أو IPv6 VPN حسب الاقتضاء.

التكوين

الرسم التخطيطي للشبكة

المخطط

المخطط

التكوينات على FDM

الخطوة 1. من الضروري التأكد من إتمام التكوين الأولي لاتصال IPv4 و IPv6 بين العقد بشكل صحيح. عبارة العميل و FTD هي عنوان ISP ذي صلة. توجد بوابة الخادم داخل IP الخاص ب FTD. يقع ISE في منطقة DMZ الخاصة ب FTD.

FTD_INTERFACE_IP

FTD_INTERFACE_IP

FTD_DEFAULT_ROUTE

FTD_DEFAULT_ROUTE

الخطوة 2. قم بتنزيل حزمة Cisco Secure Client nameCisco-secure-client-win-5.1.6.103-webdeploy-k9.pkg من تنزيل برامج Cisco وتأكد من أن الملف جيد بعد التنزيل من خلال التأكيد على المجموع الاختباري MD5 للملف الذي تم تنزيله هو نفسه كما هو الحال في صفحة تنزيل برامج Cisco.

الخطوة 3. تأكد من تمكين التراخيص ذات الصلة ب RAPN على FTD.

FDM_License

FDM_License

الخطوة 4. قم بإنشاء تجمع عناوين VPN.

الخطوة 4.1. إنشاء تجمع عناوين IPv6 و IPv4 عن طريق إنشاء كائنات الشبكة. انتقل إلى كائنات > شبكات وانقر فوق الزر +.

Create_VPN_ADDRESS_POOL_1

Create_VPN_ADDRESS_POOL_1

الخطوة 4.2. توفير المعلومات اللازمة لكل كائن شبكة. انقر فوق الزر OKbutton.

بالنسبة لتجمع IPv4، يمكن إختيار نوع الكائن باستخدام الشبكة أو النطاق. في هذا المثال، يتم إختيار شبكة نوع الكائن لأغراض العرض التوضيحي.

- الاسم: demo_ipv4pool

- النوع: الشبكة

- الشبكة: 10.37.254.16/30

Create_VPN_ADDRESS_POOL_2_IPv4

Create_VPN_ADDRESS_POOL_2_IPv4

بالنسبة لتجمع IPv6، يمكن إختيار نوع الكائن فقط مع الشبكة اعتبارا من الآن.

- الاسم: demo_ipv6pool

- النوع: الشبكة

- الشبكة: 2001:db8:1234:1234::/124

Create_VPN_ADDRESS_POOL_2_IPv6

Create_VPN_ADDRESS_POOL_2_IPv6

الخطوة 5. قم بإنشاء الشبكة الداخلية لإعفاء nat.

الخطوة 5.1. انتقل إلى كائنات > شبكات وانقر فوق + زر.

Create_NAT_EXEMPT_NETWORK_1

Create_NAT_EXEMPT_NETWORK_1

الخطوة 5.2. توفير المعلومات اللازمة لكل كائن شبكة. انقر فوق الزر موافق.

في هذا المثال، تم تكوين كل من شبكات IPv4 و IPv6.

- الاسم: inside_net_ipv4

- النوع: الشبكة

- الشبكة: 192.168.50.0/24

Create_NAT_EXEMPT_NETWORK_2_IPv4

Create_NAT_EXEMPT_NETWORK_2_IPv4

- الاسم: inside_net_ipV6

- النوع: الشبكة

- الشبكة: 2001:db8:50:/64

Create_NAT_EXEMPT_NETWORK_2_IPv6

Create_NAT_EXEMPT_NETWORK_2_IPv6

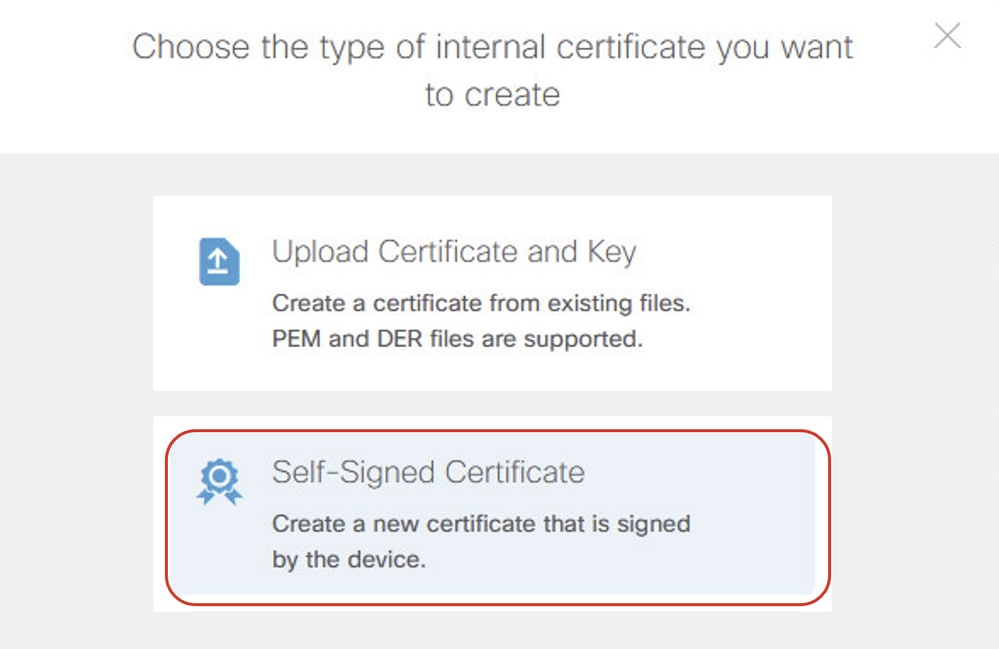

الخطوة 6. قم بإنشاء شهادة تستخدم ل RAVPN. لديك خياران: يمكنك إما تحميل شهادة موقعة من قبل مرجع مصدق خارجي (CA) أو إنشاء شهادة موقعة ذاتيا جديدة.

في هذا المثال، يتم إستخدام شهادة موقعة ذاتيا جديدة مع محتوى مخصص من الشهادة لأغراض العرض التوضيحي.

الخطوة 6.1. انتقل إلى كائنات > شهادات. انقر زر + واختر إضافة ترخيص داخلي.

Create_Certificate_1

Create_Certificate_1

الخطوة 6.2. انقر فوق شهادة موقعة ذاتيا.

الخطوة 6.3. انقر فوق علامة التبويب عام وقم بتوفير المعلومات اللازمة.

الاسم: ديموفين

نوع المفتاح: RSA

حجم المفتاح: 2048

فترة الصلاحية: افتراضي

تاريخ انتهاء الصلاحية: افتراضي

إستخدام التحقق من الصحة للخدمات الخاصة: خادم SSL

Create_CERTIFICATE_3

Create_CERTIFICATE_3

الخطوة 6.4. انقر فوق علامة التبويب المصدر وتقديم المعلومات اللازمة.

البلد: الولايات المتحدة (الولايات المتحدة)

الاسم الشائع: vpn.example.com

Create_Certificate_4

Create_Certificate_4

الخطوة 6.5. انقر فوق علامة التبويب موضوع، وقم بتوفير المعلومات الضرورية، ثم انقر فوق حفظ.

البلد: الولايات المتحدة (الولايات المتحدة)

الاسم الشائع: vpn.example.com

Create_Certificate_5

Create_Certificate_5

الخطوة 7. إنشاء مصدر هوية خادم RADIUS.

الخطوة 7.1. انتقل إلى الكائنات > مصادر الهوية، وانقر فوق +الزر، وأختر خادم RADIUS.

create_radius_source_1

create_radius_source_1

الخطوة 7.2. توفير المعلومات اللازمة لخادم RADIUS. انقر فوق الزر OK.

الاسم: عرض توضيحي_ise

اسم الخادم أو عنوان IP: 2001:db8:2139::240

منفذ المصادقة: 1812 (الافتراضي)

انتهاء المهلة : 10 (الافتراضي)

مفتاح سر الخادم: cisco

الواجهة المستخدمة للاتصال بخادم RADIUS: أختر الواجهة يدويا. في هذا المثال، أختر DMZ (GigabitEthernet0/8).

create_radius_source_2

create_radius_source_2

الخطوة 7.3. انتقل إلى الكائنات > مصادر الهوية. انقر فوق + واختر مجموعة خوادم RADIUS.

create_radius_source_3

create_radius_source_3

الخطوة 7.4. توفير المعلومات اللازمة حول مجموعة خوادم RADIUS. انقر فوق الزر موافق.

الاسم: العرض التوضيحي_ise_group

وقت ميت: 10 (الافتراضي)

الحد الأقصى للمحاولات الفاشلة: 3 (الافتراضي)

خادم RADIUS: انقر فوق الزر +، حدد الاسم الذي تم إنشاؤه في الخطوة 6.2. في هذا المثال، الإصدار التجريبي_ise.

create_radius_source_4

create_radius_source_4

الخطوة 8. قم بإنشاء سياسة مجموعة تستخدم ل RAPN. في هذا المثال، يتم تكوين إعداد الشعار والتوقيت المخصص لأغراض العرض التوضيحي. يمكنك التعديل بناء على متطلباتك الفعلية.

الخطوة 8.1. انتقل إلى شبكة VPN للوصول عن بعد > عرض التكوين. انقر تجميع النهج في الشريط الجانبي الأيسر ثم انقر فوق + زر.

Create_group_policy_1

Create_group_policy_1

الخطوة 8.2. انقر فوق عام وقم بتوفير المعلومات اللازمة.

الاسم: نسخة تجريبية_gp

نص الشعار للعملاء المصدق عليهم: شعار العرض التوضيحي

Create_group_policy_2

Create_group_policy_2

الخطوة 8.3. انقر فوق عميل آمن وقم بتوفير المعلومات اللازمة.

تحقق من تمكين أمان طبقة نقل مخططات البيانات (DTLS).

Create_GROUP_POLICY_3

Create_GROUP_POLICY_3

تحقق من رسائل keepalive بين عميل آمن وبوابة شبكة VPN (القيمة الافتراضية).

تحقق من DPD على الفاصل الزمني لجانب البوابة (القيمة الافتراضية).

تحقق من DPD في الفاصل الزمني لجانب العميل (القيمة الافتراضية).

Create_GROUP_POLICY_3_CONT

Create_GROUP_POLICY_3_CONT

الخطوة 9. إنشاء ملف تعريف اتصال RAVPN.

الخطوة 9.1. انتقل إلى شبكة VPN للوصول عن بعد > عرض التكوين. انقر على ملف تعريف الاتصال من الشريط الجانبي الأيسر ثم انقر على زر + لبدء المعالج.

Create_RAVPN_Wizard_1

Create_RAVPN_Wizard_1

الخطوة 9.2. قم بتوفير المعلومات الضرورية في قسم الاتصال وتكوين العميل وانقر فوق الزر التالي.

اسم ملف تعريف الاتصال: عرض_رافن

الاسم المستعار للمجموعة: عرض_رافن

Create_RAVPN_Wizard_2_conn_name

Create_RAVPN_Wizard_2_conn_name

مصدر الهوية الأساسي > نوع المصادقة: AAA فقط

مصدر الهوية الأساسي > مصدر الهوية الأساسي: demo_ise_group (الاسم الذي تم تكوينه في الخطوة 7.4.)

مصدر الهوية المحلية الاحتياطية: LocalIdentitySource

خادم التخويل: demo_ise_group (الاسم المكون في الخطوة 7.4.)

خادم المحاسبة: demo_ise_group (الاسم المكون في الخطوة 7.4.)

Create_RAVPN_Wizard_2_IDENTITY_SOURCE

Create_RAVPN_Wizard_2_IDENTITY_SOURCE

تجمع عناوين IPv4: demo_ipv4pool (الاسم الذي تم تكوينه في الخطوة 4.2.)

تجمع عناوين IPv6: demo_ipv6pool (الاسم الذي تم تكوينه في الخطوة 4.2.)

Create_RAVPN_Wizard_2_Address_POOL

Create_RAVPN_Wizard_2_Address_POOL

الخطوة 9.3. أختر نهج المجموعة الذي تم تكوينه في الخطوة 8.2. في قسم تجربة المستخدم البعيد وانقر على الزر التالي.

Create_RAVPN_Wizard_3

Create_RAVPN_Wizard_3

الخطوة 9.4. قم بتوفير المعلومات الضرورية في قسم الإعداد العام وانقر فوق الزر التالي.

شهادة هوية الجهاز: Demovpn (الاسم الذي تم تكوينه في الخطوة 6.3.)

الواجهة الخارجية: خارج

Create_RAVPN_Wizard_4

Create_RAVPN_Wizard_4

التحكم في الوصول لحركة مرور بيانات الشبكة الخاصة الظاهرية (VPN): تحقق من سياسة التحكم في الوصول الالتفافي لحركة المرور التي تم فك تشفيرها (sysopt allowed-vpn).

Create_RAVPN_Wizard_4_VPN_ACP

Create_RAVPN_Wizard_4_VPN_ACP

إعفاء nat: انقر المنزلق إلى الموضع المتاح

الواجهات الداخلية: داخل

الشبكات الداخلية: inside_net_ipv4، inside_net_ipv6 (الاسم الذي تم تكوينه في الخطوة 5.2.)

Create_RAVPN_Wizard_4_VPN_ANTxempt ت

Create_RAVPN_Wizard_4_VPN_ANTxempt ت

حزمة العميل الآمنة: انقر فوق تحميل الحزمة وتحميل الحزمة وفقا لذلك. في هذا المثال، يتم تحميل حزمة Windows.

Create_RAVPN_WIZARD_4_IMAGE

Create_RAVPN_WIZARD_4_IMAGE

الخطوة 9.5. راجع الملخص. إذا كان هناك أي شيء يحتاج للتعديل، انقر فوق الزر الخلف. إذا كان كل شيء جيدا، انقر فوق الزر إنهاء.

الخطوة 10. قم بإنشاء مستخدم محلي إذا تم إختيار مصدر هوية محلي إحتياطي مع LocalIdentitySourcein خطوة 9.2. يجب أن تكون كلمة مرور المستخدم المحلي هي نفسها التي تم تكوينها على ISE.

Create_local_user

Create_local_user

الخطوة 11. نشر تغييرات التكوين.

Deploy_Changes

Deploy_Changes

التكوينات على ISE

الخطوة 12. إنشاء أجهزة الشبكة.

الخطوة 12.1. انتقل إلى الإدارة > موارد الشبكة > أجهزة الشبكة، انقر فوق إضافة، وقم بتوفير الاسم وعنوان IP وانتقل إلى أسفل الصفحة.

Create_Network_Devices

Create_Network_Devices

الخطوة 12.2. حدد خانة الاختيار لإعدادات مصادقة RADIUS. قم بتوفير السر المشترك وانقر إرسال.

Create_Network_Devices_cont

Create_Network_Devices_cont

الخطوة 13. إنشاء مستخدمي الوصول إلى الشبكة. انتقل إلى إدارة > إدارة الهوية > الهويات. طقطقة يضيف in order to خلقت مستعمل جديد. كلمة المرور هي نفسها مع المستخدم المحلي ل FDM الذي تم إنشاؤه في الخطوة 10. لضمان عمل النسخة الاحتياطية.

Create_ISE_USER

Create_ISE_USER

الخطوة 14. (إختياري) قم بإنشاء مجموعة سياسات جديدة باستخدام قاعدة مصادقة مخصصة وقاعدة تخويل. في هذا المثال، يتم إستخدام مجموعة النهج الافتراضية لأغراض العرض التوضيحي.

ISE_DEFAULT_POLICY_SET

ISE_DEFAULT_POLICY_SET

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

الخطوة 15. قم بتوصيل بوابة الشبكة الخاصة الظاهرية (VPN) من خلال عنوان IPv6 على العميل. اتصال VPN ناجح.

نجح_connection_verify

نجح_connection_verify

الخطوة 16. انتقل إلى واجهة سطر الأوامر (CLI) الخاصة ب FTD عبر SSH أو وحدة التحكم. قم بتشغيل الأمر show vpn-sessiondb detail AnyConnect في واجهة سطر الأوامر (CLI) ل FTD (Lina) للتحقق من تفاصيل جلسة عمل VPN.

ftdv760# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : isetest Index : 2

Assigned IP : 10.37.254.17

Public IP : 2001:db8:10:0:a8a5:6647:b275:acc2

Assigned IPv6: 2001:db8:1234:1234::1

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-128 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA256 DTLS-Tunnel: (1)SHA384

Bytes Tx : 15402 Bytes Rx : 14883

Pkts Tx : 10 Pkts Rx : 78

Pkts Tx Drop : 0 Pkts Rx Drop : 10

Group Policy : demo_gp Tunnel Group : demo_ravpn

Login Time : 05:22:30 UTC Mon Dec 23 2024

Duration : 0h:05m:05s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : c0a81e0a000020006768f396

Security Grp : none Tunnel Zone : 0

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 2.1

Public IP : 2001:db8:10:0:a8a5:6647:b275:acc2

Encryption : none Hashing : none

TCP Src Port : 58339 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 24 Minutes

Client OS : win

Client OS Ver: 10.0.19042

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 5.1.6.103

Bytes Tx : 7421 Bytes Rx : 0

Pkts Tx : 1 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 2.2

Assigned IP : 10.37.254.17

Public IP : 2001:db8:10:0:a8a5:6647:b275:acc2

Assigned IPv6: 2001:db8:1234:1234::1

Encryption : AES-GCM-128 Hashing : SHA256

Ciphersuite : TLS_AES_128_GCM_SHA256

Encapsulation: TLSv1.3 TCP Src Port : 58352

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 25 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 5.1.6.103

Bytes Tx : 7421 Bytes Rx : 152

Pkts Tx : 1 Pkts Rx : 2

Pkts Tx Drop : 0 Pkts Rx Drop : 0

DTLS-Tunnel:

Tunnel ID : 2.3

Assigned IP : 10.37.254.17

Public IP : 2001:db8:10:0:a8a5:6647:b275:acc2

Assigned IPv6: 2001:db8:1234:1234::1

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-ECDSA-AES256-GCM-SHA384

Encapsulation: DTLSv1.2 UDP Src Port : 58191

UDP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Windows

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 5.1.6.103

Bytes Tx : 560 Bytes Rx : 14731

Pkts Tx : 8 Pkts Rx : 76

Pkts Tx Drop : 0 Pkts Rx Drop : 10

الخطوة 17. إختبار الاتصال على العميل. في هذا المثال، ينجح العميل في تجميع كل من عنواني IPv4 و IPv6 للخادم.

verify_cisco_secure_client_ping

verify_cisco_secure_client_ping

الخطوة 18. يظهر سجل ISE Radius Live المصادقة الناجحة.

ISE_AUTHENTICATION_SUCCESS_LOG

ISE_AUTHENTICATION_SUCCESS_LOG

الخطوة 19. يذهب إختبار مصادقة FTD إلى "محلي" عندما يتعذر على FTD الوصول إلى ISE.

الخطوة 19.1. عندما تذهب مصادقة FTD إلى ISE، قم بتشغيل الأمر show aaa-server في واجهة سطر الأوامر (CLI) ل FTD (Lina) للتحقق من الإحصائيات.

في هذا المثال، لا توجد عدادات للمحلي، ويتم توجيه المصادقة إلى خادم RADIUS.

ftdv760# show aaa-server

Server Group: LOCAL

Server Protocol: Local database

Server Address: None

Server port: None

Server status: ACTIVE, Last transaction at 08:18:11 UTC Fri Dec 6 2024

Number of pending requests 0

Average round trip time 0ms

Number of authentication requests 0

Number of authorization requests 0

Number of accounting requests 0

Number of retransmissions 0

Number of accepts 0

Number of rejects 0

Number of challenges 0

Number of bad authenticators 0

Number of timeouts 0

Number of unrecognized responses 0

Server Group: demo_ise_group

Server Protocol: radius

Server Address: 2001:db8:2139::240

Server port: 1812(authentication), 1646(accounting)

Server status: ACTIVE, Last transaction at 02:56:41 UTC Mon Dec 9 2024

Number of pending requests 0

Average round trip time 100ms

Number of authentication requests 1 <== Increased

Number of authorization requests 1 <== Increased

Number of accounting requests 1 <== Increased

Number of retransmissions 0

Number of accepts 2 <== Increased

Number of rejects 0

Number of challenges 0

Number of bad authenticators 0

Number of timeouts 0

Number of unrecognized responses 0

الخطوة 19.2. قم بإيقاف تشغيل واجهة ISE لمحاكاة أن FTD لا يمكنه تلقي أي إستجابة من ISE.

ftdv760# ping 2001:db8:2139::240

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 2001:db8:2139::240, timeout is 2 seconds:

???

Success rate is 0 percent (0/3)

الخطوة 19.3. يبدأ العميل اتصال VPN ويدخل نفس كلمة مرور اسم المستخدم التي تم إنشاؤها في الخطوة 10، وما يزال اتصال VPN ناجحا.

قم بتشغيل الأمر show aaa-server في واجهة سطر الأوامر (CLI) ل FTD (Lina) مرة أخرى للتحقق من الإحصائية، فقد تمت زيادة أرقام المصادقة والتفويض وقبول العدادات الخاصة ب LOCAL الآن. لم تتم زيادة عداد القبول لخادم RADIUS.

ftdv760# show aaa-server

Server Group: LOCAL

Server Protocol: Local database

Server Address: None

Server port: None

Server status: ACTIVE, Last transaction at 03:36:26 UTC Mon Dec 9 2024

Number of pending requests 0

Average round trip time 0ms

Number of authentication requests 1 <== Increased

Number of authorization requests 1 <== Increased

Number of accounting requests 0

Number of retransmissions 0

Number of accepts 2 <== Increased

Number of rejects 0

Number of challenges 0

Number of bad authenticators 0

Number of timeouts 0

Number of unrecognized responses 0

Server Group: demo_ise_group

Server Protocol: radius

Server Address: 2001:db8:2139::240

Server port: 1812(authentication), 1646(accounting)

Server status: ACTIVE, Last transaction at 03:36:41 UTC Mon Dec 9 2024

Number of pending requests 0

Average round trip time 100ms

Number of authentication requests 2

Number of authorization requests 1

Number of accounting requests 6

Number of retransmissions 0

Number of accepts 2 <== Not increased

Number of rejects 0

Number of challenges 0

Number of bad authenticators 0

Number of timeouts 6

Number of unrecognized responses 0

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم معلومات يمكنك إستخدامها لاستكشاف أخطاء التكوين وإصلاحها.

أنت يستطيع ركضت هذا أمر على FTD Lina in order to تحريت ال VPN قسم.

debug webvpn 255debug webvpn anyconnect 255

أنت يستطيع جمعت DART مبرد من الزبون ل VPN يتحرى in order to حددت إن الإصدار يكون مع ال يأمن زبون. أحلت لإرشاد، ال CCO وثيقة يجمع DART حزمة ل يأمن زبون.

أنت يستطيع شغلت هذا أمر على FTD lina in order to تحريت ال RADIUS قسم.

ftdv760# debug radius ?

all All debug options

decode Decode debug option

dynamic-authorization CoA listener debug option

session Session debug option

user User debug option

<cr>

ftdv760# debug aaa ?

accounting

authentication

authorization

common

condition

internal

shim

url-redirect

<cr>

أنت يستطيع راجعت هذا in order to تحريت الحركة مرور متصل مشكلة بعد VPN توصيل بنجاح.

- التقط حركة مرور البيانات على FTD Lina لمعرفة ما إذا قام LINA بإسقاط حركة مرور البيانات، وإعادة التدفق إلى مستند CCO هذا؛ أستخدم لالتقاط الدفاع عن تهديد FirePOWER وتتبع الحزمة - Cisco.

- راجع سياسة التحكم في الوصول لضمان السماح لحركة مرور VPN ذات الصلة بالمرور إذا تم تعطيل سياسة التحكم في الوصول الالتفافي لحركة المرور التي تم فك تشفيرها.

- راجع إستثناء NAT لضمان إستبعاد حركة مرور VPN من NAT.

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

09-Dec-2025

|

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- مارك نعمةالقائد الفني ل Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات