المقدمة

يصف هذا المستند إجراء تكوين قائمة وصول الإدارة والتحقق من صحتها ل SSH و HTTPS على FTD الذي تتم إدارته محليا أو عن بعد.

المتطلبات الأساسية

المتطلبات

لا توجد متطلبات خاصة لهذا المستند.

المكونات المستخدمة

- برنامج الدفاع الآمن ضد تهديد جدار الحماية من Cisco الإصدار 7.4.1 المدار من قبل FDM.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

يمكن إدارة FTD محليا باستخدام FDM أو من خلال FMC. في هذا المستند، يتم التركيز على الوصول إلى الإدارة عبر FDM و CLI. باستخدام واجهة سطر الأوامر (CLI)، يمكنك إجراء تغييرات لكل من السيناريو FDM و FMC.

تحذير: قم بتكوين قوائم وصول SSH أو HTTPS واحدة في كل مرة لتجنب قفل الجلسة. قم أولا بتحديث بروتوكول واحد ونشره، والتحقق من الوصول، ثم المتابعة مع البروتوكول الآخر.

خطوات FDM:

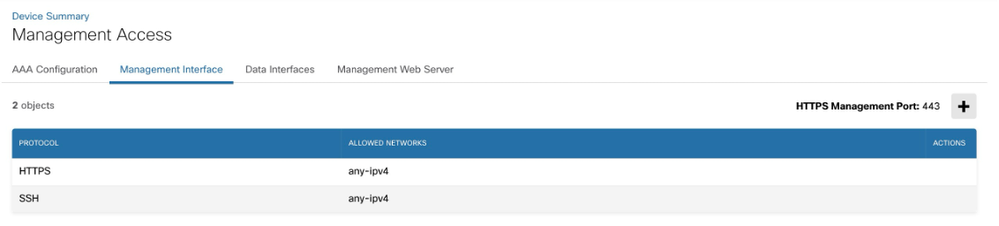

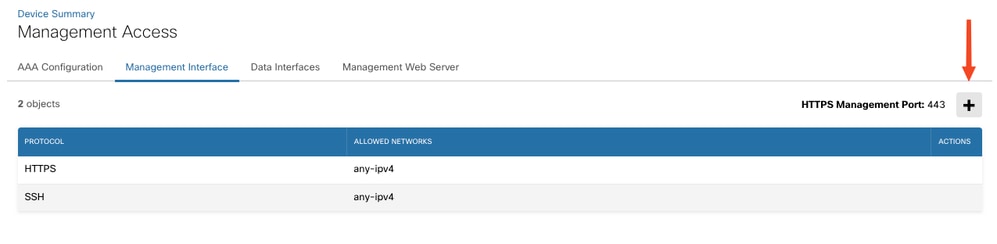

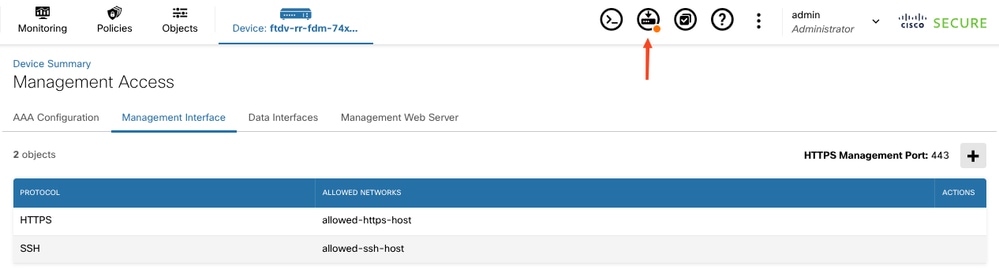

الخطوة 1: سجل الدخول إلى إدارة أجهزة FirePOWER (FDM) وانتقل إلى إعدادات النظام > الوصول إلى الإدارة > واجهة الإدارة .

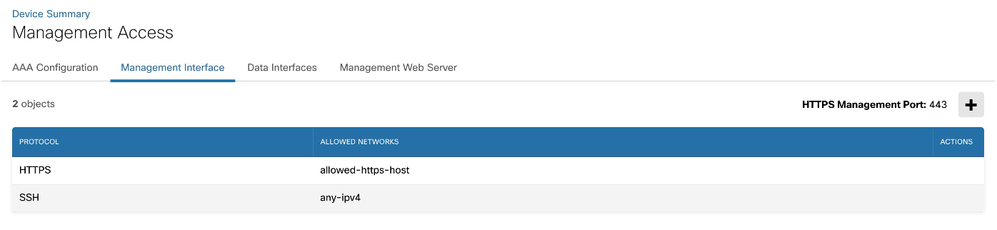

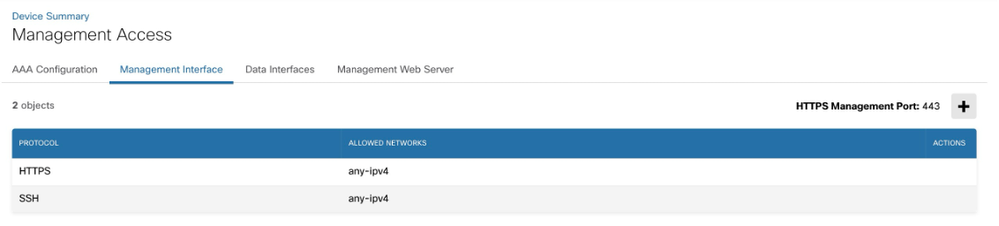

وبشكل افتراضي، يتم السماح بالوصول إلى أي بروتوكول IPv4 على منفذ الإدارة ل SSH و HTTPS

وبشكل افتراضي، يتم السماح بالوصول إلى أي بروتوكول IPv4 على منفذ الإدارة ل SSH و HTTPS

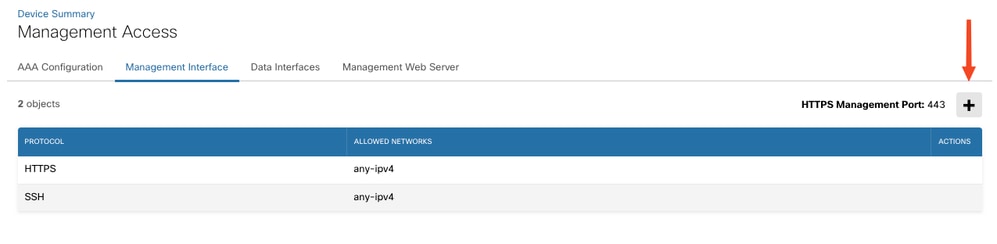

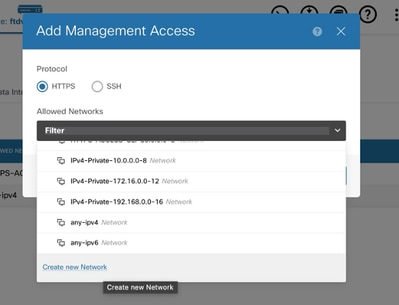

الخطوة 2: انقر على أيقونة + لفتح الإطار لإضافة الشبكة.

انقر فوق الزر إضافة من أعلى اليمين.

انقر فوق الزر إضافة من أعلى اليمين.

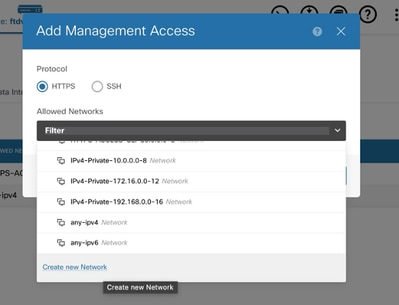

الخطوة 3: أضف كائن الشبكة للحصول على وصول SSH أو HTTPS. إذا أردت إنشاء شبكة جديدة، فحدد خيار إنشاء شبكة جديدة. يمكنك إضافة إدخالات متعددة للشبكات أو المضيف في الوصول إلى الإدارة.

حدد الشبكة.

حدد الشبكة.

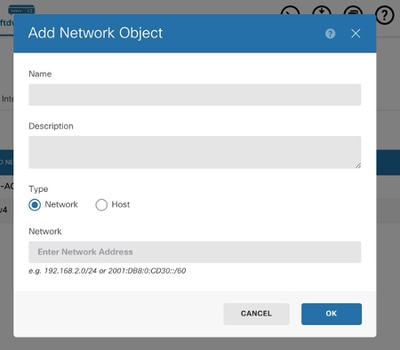

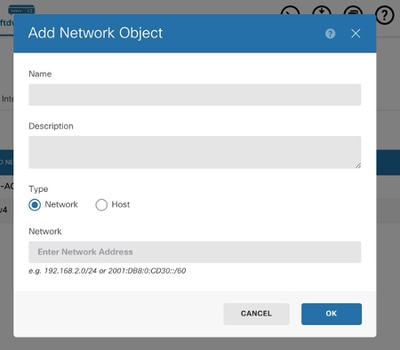

الخطوة 4 (اختيارية): يفتح خيار إنشاء شبكة جديد نافذة إضافة كائن شبكة.

قم بإنشاء شبكة من المضيف وفقا لاحتياجاتك.

قم بإنشاء شبكة من المضيف وفقا لاحتياجاتك.

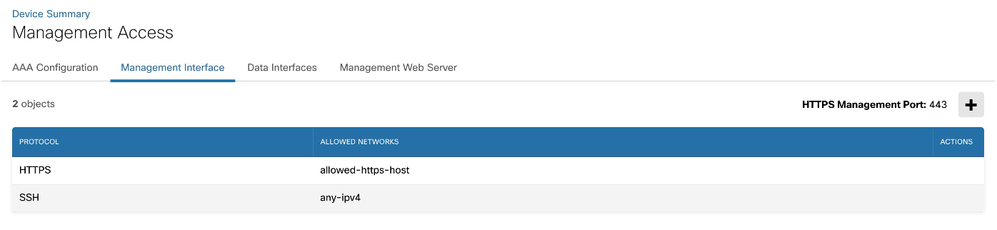

الخطوة 5: تحقق من التغييرات التي تم إجراؤها والنشر.

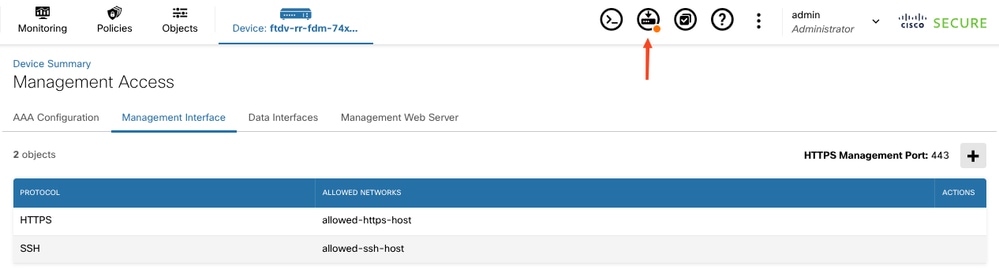

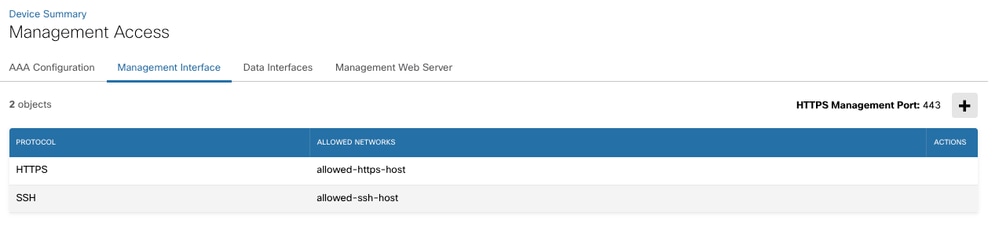

تم تغيير الوصول إلى إدارة HTTPS وتمت إزالة أي-IPv4.

تم تغيير الوصول إلى إدارة HTTPS وتمت إزالة أي-IPv4.

النشر على FDM

النشر على FDM

الخطوة 6 (إختياري): بمجرد التحقق من صحة التغييرات التي تم إجراؤها مسبقا على HTTPS، فكرر نفس الإجراء ل SSH.

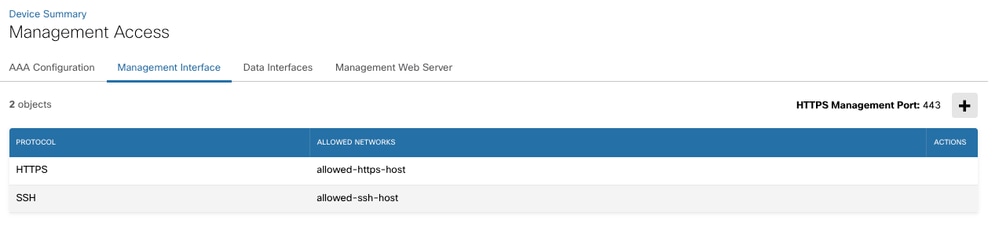

كائن الشبكة الذي تمت إضافته ل SSH و HTTPS.

كائن الشبكة الذي تمت إضافته ل SSH و HTTPS.

الخطوة 7: أخيرا قم بنشر التغييرات والتحقق من وصولك إلى FTD من الشبكة والمضيف المسموح بهما.

خطوات CLISH:

يمكن إستخدام خطوات CLI في حالة إدارة كل من FDM أو FMC.

لتكوين الجهاز لقبول إتصالات HTTPS أو SSH من عناوين IP المحددة أو الشبكة، أستخدمconfigure https-access-listconfigure ssh-access-listالأمر النظري.

-

يجب تضمين جميع البيئات المضيفة أو الشبكات المدعومة في أمر واحد. تؤدي العناوين المحددة في هذا الأمر إلى الكتابة فوق المحتويات الحالية لقائمة الوصول المقابلة.

-

إذا كان الجهاز عبارة عن وحدة في مجموعة توفر عال تدار محليا، فإن تغييرك يتجاوز المرة القادمة التي تقوم فيها الوحدة النشطة بنشر تحديثات التكوين. إذا كانت هذه هي الوحدة النشطة، يتم نشر التغيير إلى النظير أثناء النشر.

> configure https-access-list x.x.x.x/x,y.y.y.y/y

The https access list was changed successfully.

> show https-access-list

ACCEPT tcp -- x.x.x.x/x anywhere state NEW tcp dpt:https

ACCEPT tcp -- y.y.y.y/y anywhere state NEW tcp dpt:https

ملاحظة: يمثل x.x.x.x/x و y.y.y/y عنوان IPv4 بتدوين CIDR.

وبالمثل، بالنسبة لاتصالات SSH، أستخدمconfigure ssh-access-listالأمر مع فصل أمر واحد أو عدة أوامر.

> configure ssh-access-list x.x.x.x/x

The ssh access list was changed successfully.

> show ssh-access-list

ACCEPT tcp -- x.x.x.x/x anywhere state NEW tcp dpt:ssh

ملاحظة: يمكنك إستخدام الأوامر configure disable-https-access أوconfigure disable-ssh-accessتعطيل وصول HTTPS أو SSH على التوالي. تأكد من أنك على علم بهذه التغييرات لأن هذا يمكن أن يمنعك من الجلسة.

التحقق من الصحة

للتحقق من CLISH يمكنك إستخدام الأوامر:

> show ssh-access-list

ACCEPT tcp -- anywhere anywhere state NEW tcp dpt:ssh

> show https-access-list

ACCEPT tcp -- anywhere anywhere state NEW tcp dpt:https

المراجع

مرجع أمر الدفاع عن تهديد جدار الحماية الآمن من Cisco

دليل تكوين الدفاع عن تهديد FirePOWER ل FirePOWER Device Manager من Cisco

التعليقات

التعليقات