تكوين التوفر العالي للمثيل المتعدد ل FTD على Firepower 4100

خيارات التنزيل

-

ePub (2.8 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية تكوين تجاوز الفشل في مثيلات حاوية FTD (متعددة المثيلات).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بمركز إدارة Firepower (FMC) والدفاع ضد تهديد جدار الحماية (FTD).

المكونات المستخدمة

- Cisco Firepower Management Center Virtual 7.2.5

- جهاز جدار الحماية من الجيل التالي من Cisco Firepower 4145 (FTD) 7.2.5

- نظام التشغيل القابل للتشغيل (FXOS) Firepower 2.12 (0.498)

- نظام التشغيل Windows 10

قبل نشر برنامج FTD Multi-Instance، من المهم فهم كيف يمكن أن يؤثر على أداء النظام الخاص بك والتخطيط وفقا لذلك. ارجع دائما إلى الوثائق الرسمية من Cisco أو ارجع إلى ممثل Cisco التقني لضمان النشر والتكوين المثاليين.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

Multi-Instance هو ميزة "الدفاع عن تهديد FirePOWER" والتي تماثل وضع السياق المتعدد ل Adaptive Security Appliance (ASA). كما تتيح لك إمكانية تشغيل مثيلات حاوية منفصلة ومتعددة من برنامج الإرسال فائق السرعة (FTD) على جهاز واحد. يتيح كل مثيل حاوية فصل الموارد الثابتة وإدارة التكوين المنفصلة وعمليات إعادة التحميل المنفصلة وتحديثات البرامج المنفصلة ودعم ميزة الحماية ضد التهديدات الكاملة. ويعد هذا مفيدا بشكل خاص للمؤسسات التي تتطلب سياسات أمان مختلفة للإدارات أو المشروعات المختلفة، ولكنها لا ترغب في الاستثمار في أجهزة أجهزة متعددة منفصلة. يتم دعم ميزة Multi-Instance حاليا على جهاز الأمان من السلسلة Firepower 3100 و 4100 و 4200 و 9300 التي تعمل بنظام FTD 6.4 والإصدارات الأحدث.

يستخدم هذا المستند Firepower 4145 الذي يدعم 14 مثيل حاوية كحد أقصى. بالنسبة للحد الأقصى من المثيلات المدعومة في FirePOWER Appliance، يرجى الرجوع إلى الحد الأقصى لمثيلات الحاوية ومواردها لكل نموذج

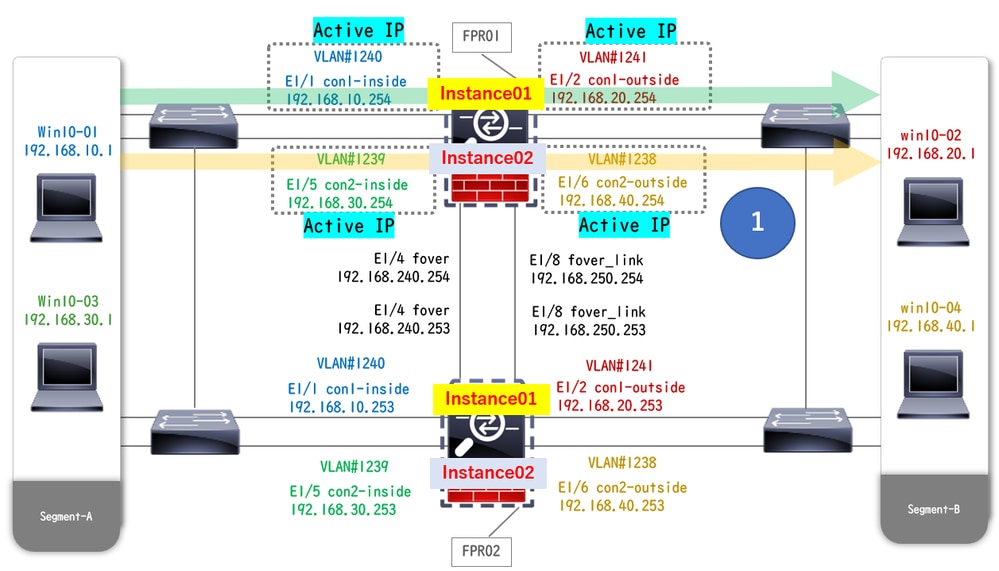

الرسم التخطيطي للشبكة

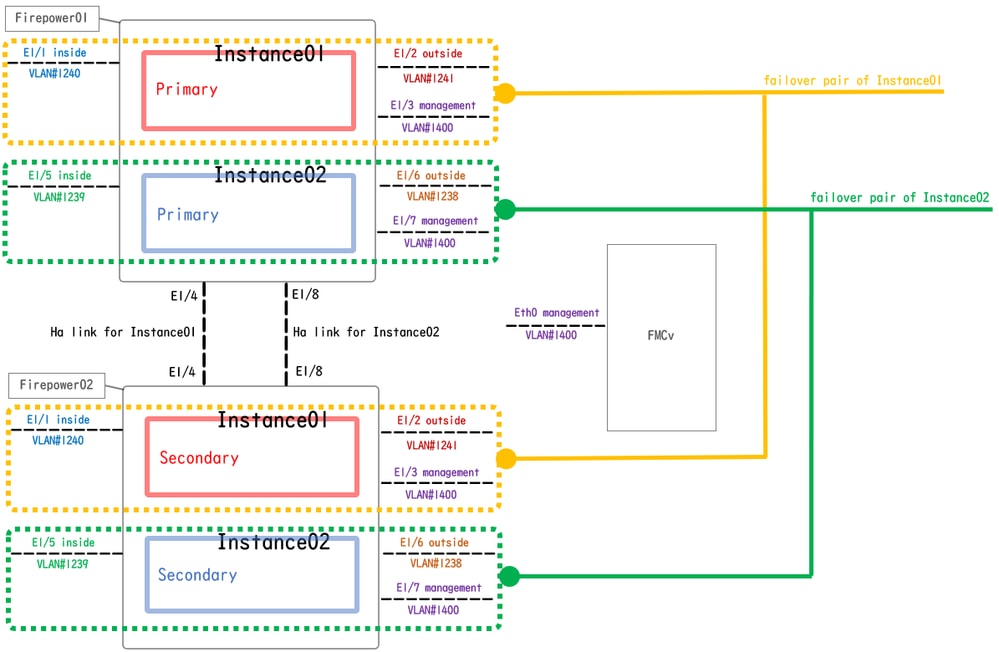

يقدم هذا وثيقة التشكيل والتحقق ل HA في multi-instance على هذا رسم بياني.

رسم تخطيطي للتكوين المنطقي

رسم تخطيطي للتكوين المنطقي

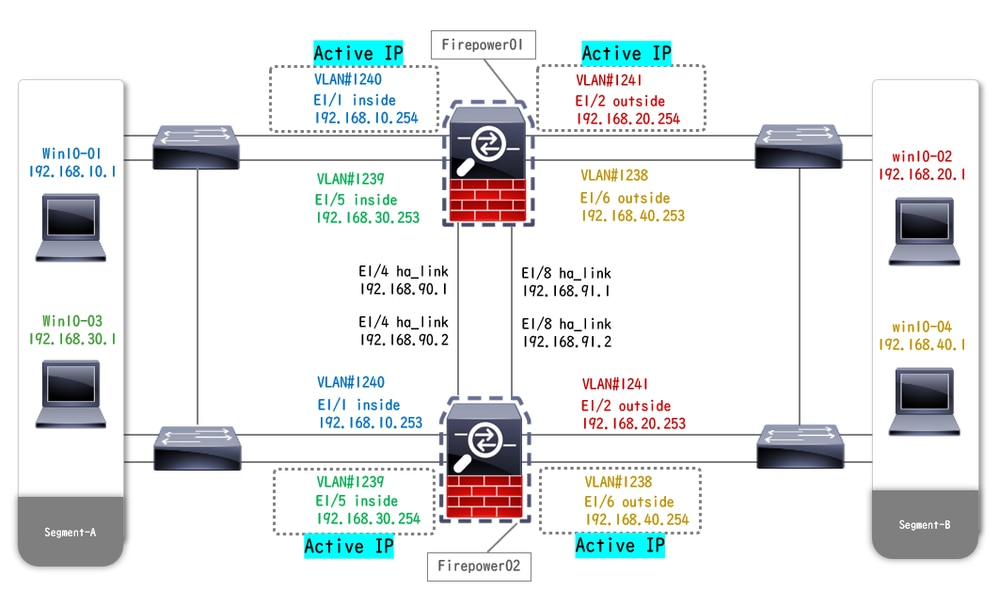

رسم تخطيطي للتكوين المادي

رسم تخطيطي للتكوين المادي

التكوينات

الخطوة 1. تكوين الواجهات مسبقا

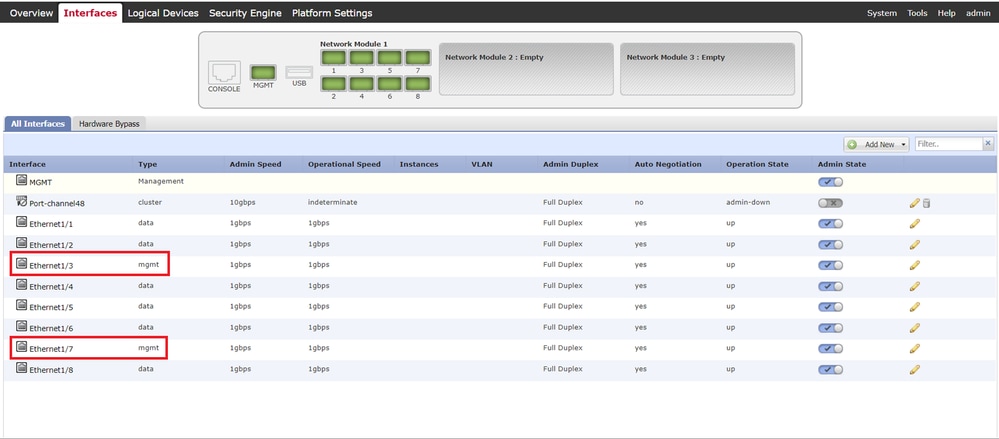

أ. انتقل إلى الواجهات على FCM. ضبط واجهات 2 mgmt. في هذا المثال، Ethernet1/3 وEthernet1/7.

تكوين الواجهات مسبقا

تكوين الواجهات مسبقا

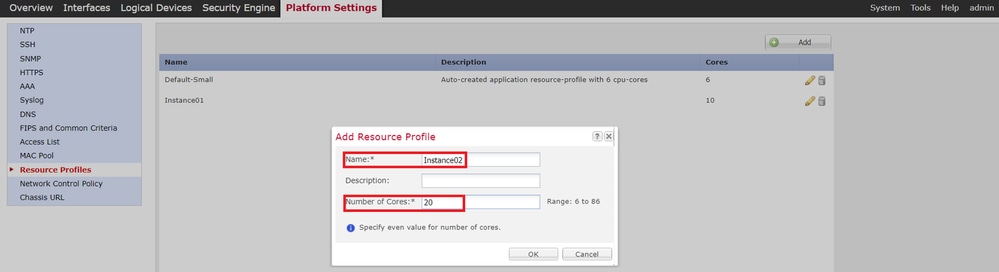

الخطوة 2. إضافة 2 ملفات تعريف موارد لمثيلات الحاويات

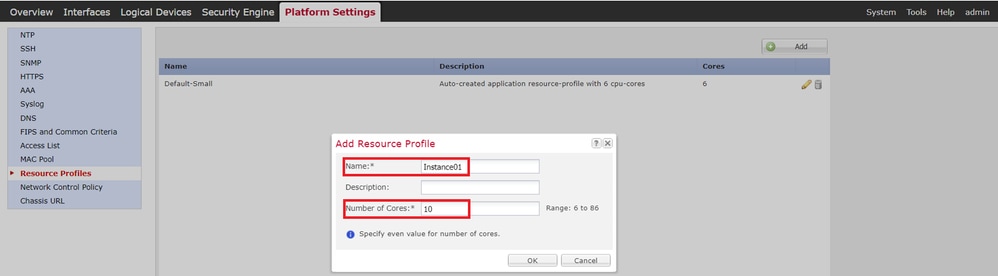

أ. انتقل إلى إعدادات النظام الأساسي > ملفات تعريف الموارد > إضافة على FCM. تعيين ملف تعريف المورد الأول.

في هذا المثال :

・الاسم: المثيل 01

·عدد النوى: 10

ملاحظة: بالنسبة لزوج مثيل الحاوية HA، يجب أن يستخدم نفس سمات ملف تعريف المورد.

اضبط اسم ملف التخصيص بين 1 و 64 حرفا. لا يمكنك تغيير اسم ملف التعريف هذا بعد إضافته.

اضبط عدد النوى لملف التخصيص، بين 6 والحد الأقصى.

إضافة ملف تعريف المورد الأول

إضافة ملف تعريف المورد الأول

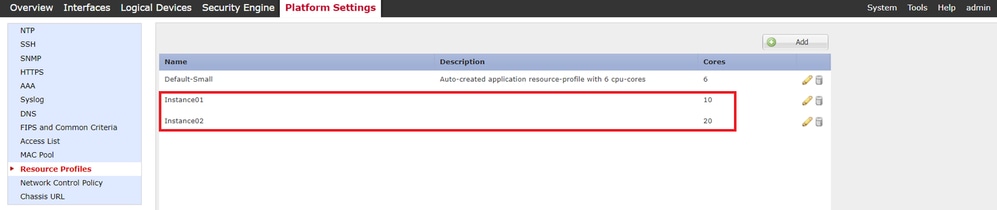

ب. تكرار a. في الخطوة 2، لتكوين ملف تعريف المورد الثاني.

في هذا المثال :

・الاسم: المثيل 02

·عدد النوى: 20

إضافة ملف تعريف المورد الثاني

إضافة ملف تعريف المورد الثاني

ج. فحص 2 ملفات تخصيص موارد تمت إضافتها بنجاح.

تأكيد ملف تعريف المورد

تأكيد ملف تعريف المورد

الخطوة 3. (إختياري) أضف بادئة تجمع MAC من عنوان MAC ظاهري لواجهات مثيل الحاوية

يمكنك تعيين عنوان MAC الظاهري للواجهة النشطة/الاحتياطية يدويا. إذا لم يتم تعيين عناوين MAC الظاهرية ، لإمكانية المثيلات المتعددة، فإن الهيكل يقوم تلقائيا بإنشاء عناوين MAC لواجهات المثيل، ويضمن أن الواجهة المشتركة في كل مثيل تستخدم عنوان MAC فريد.

الرجاء التحقق من إضافة بادئة تجمع MAC وعرض عناوين MAC لواجهات مثيل الحاوية للحصول على مزيد من التفاصيل حول عنوان MAC.

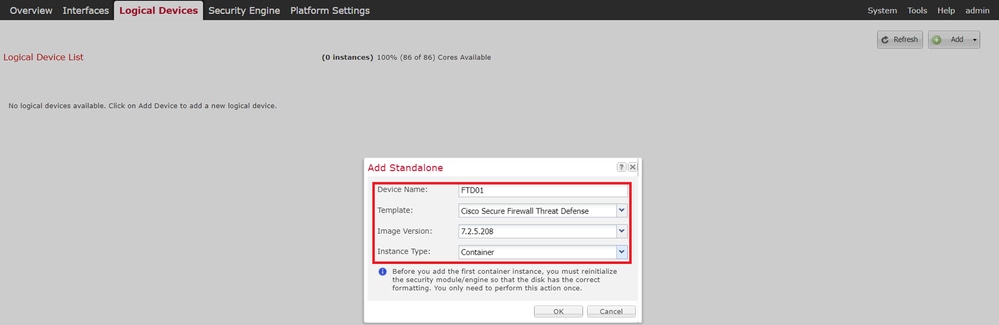

الخطوة 4. إضافة مثيل مستقل

أ. انتقل إلى الأجهزة المنطقية> إضافة مستقلة. تعيين المثيل الأول.

في هذا المثال :

・اسم الجهاز: FTD01

·نوع المثيل: حاوية

ملاحظة: الطريقة الوحيدة لنشر تطبيق حاوية هي النشر المسبق لمثيل تطبيق مع تعيين "نوع المثيل" على "الحاوية". تأكد من تحديد الحاوية.

لا يمكنك تغيير هذا الاسم بعد إضافة الجهاز المنطقي.

إضافة مثيل

إضافة مثيل

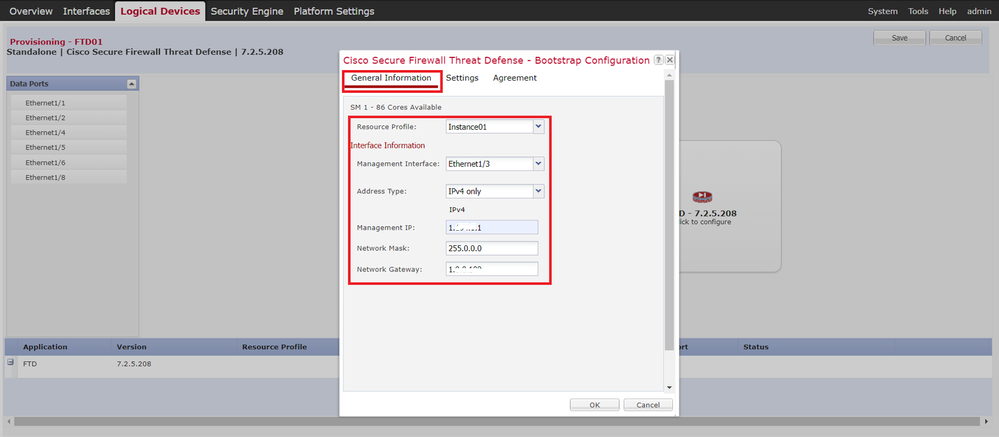

الخطوة 5. تكوين الواجهات

أ. اضبط ملف تعريف الموارد، واجهة الإدارة، إدارة IP للمثيل01.

في هذا المثال :

·ملف تعريف المورد: المثيل 01

・واجهة الإدارة: إيثرنت 1/3

·ManagementIP: x.x.1.1

تكوين ملف التعريف/واجهة الإدارة/إدارة IP

تكوين ملف التعريف/واجهة الإدارة/إدارة IP

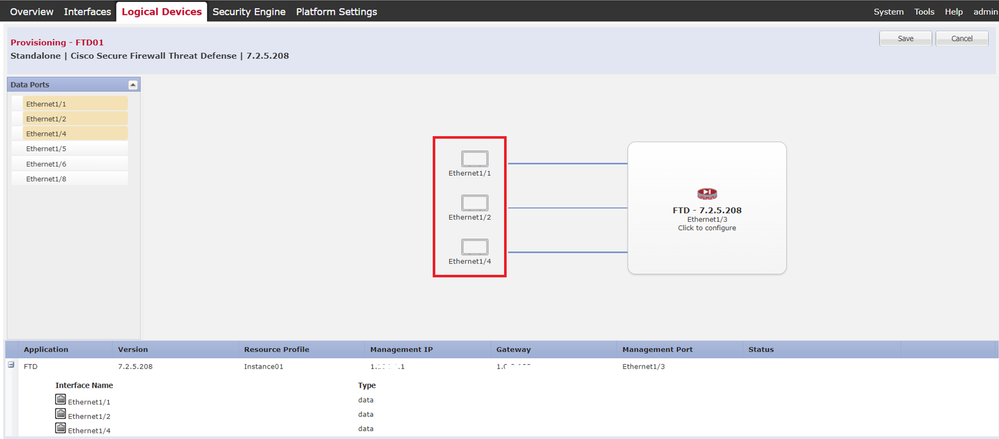

ب. تعيين واجهات البيانات.

في هذا المثال :

'Ethernet1/1 (يستخدم للداخل)

'Ethernet1/2 (يستخدم للأجزاء الخارجية)

'Ethernet1/4 (يستخدم لارتباط HA)

تعيين واجهات البيانات

تعيين واجهات البيانات

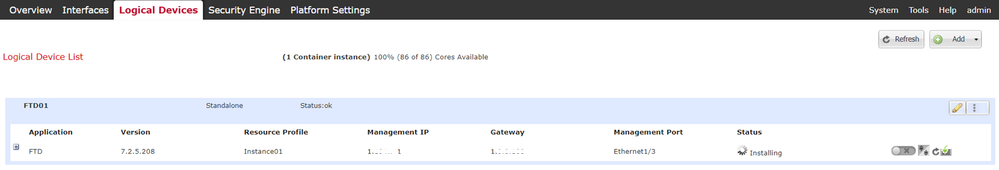

ج. انتقل إلى أجهزة منطقية. في انتظار بدء تشغيل المثيل.

تأكيد حالة المثيل01

تأكيد حالة المثيل01

د. كرر. في الخطوة 4.a والخطوة 5.a إلى c لإضافة المثيل الثاني وتعيين التفاصيل له.

في هذا المثال:

・اسم الجهاز: FTD11

·نوع المثيل: حاوية

·ملف تعريف المورد: المثيل 02

・واجهة الإدارة: Ethernet1/7

·ManagementIP: x.x.10.1

'Ethernet1/5 = داخلي

'Ethernet1/6 = خارج

'Ethernet1/8 = إرتباط HA

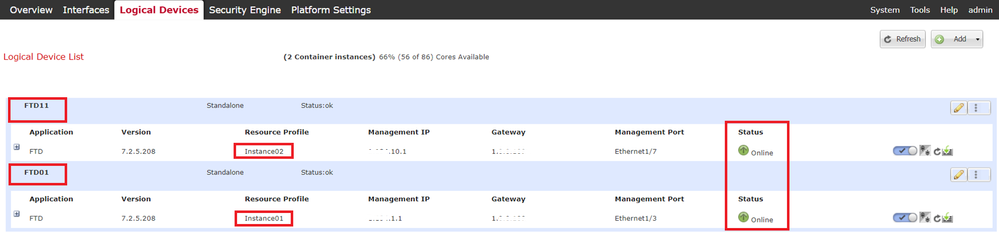

ه. تأكد من وجود 2 حالة متصلة على FCM.

تأكيد حالة المثيل في الجهاز الأساسي

تأكيد حالة المثيل في الجهاز الأساسي

و. (إختياري) التشغيل scope ssa، scope slot 1 والأمر show app-Instance لتأكيد وجود مثالين وهما حالة Online على واجهة سطر الأوامر (CLI) من FirePOWER.

FPR4145-ASA-K9# scope ssa

FPR4145-ASA-K9 /ssa # scope slot 1

FPR4145-ASA-K9 /ssa/slot # show app-Instance

Application Instance:

App Name Identifier Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd FTD01 Enabled Online 7.2.5 208 7.2.5 208 Container No Instance01 Not Applicable None --> FTD01 Instance is Online

ftd FTD11 Enabled Online 7.2.5 208 7.2.5 208 Container No Instance02 Not Applicable None --> FTD11 Instance is Onlineز. قم بنفس الإجراء على الجهاز الثانوي. تأكد من وجود 2 مثيلات بحالة الاتصال.

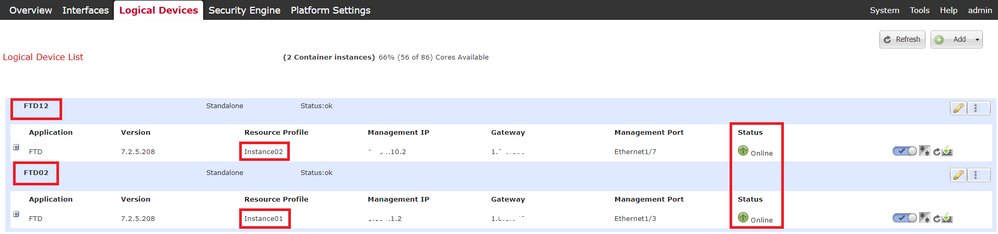

تأكيد حالة المثيل في الجهاز الثانوي

تأكيد حالة المثيل في الجهاز الثانوي

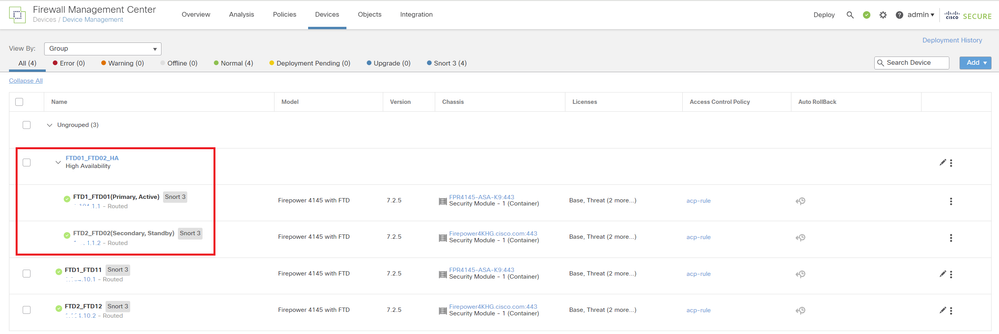

الخطوة 6. إضافة زوج عالي التوفر لكل مثيل

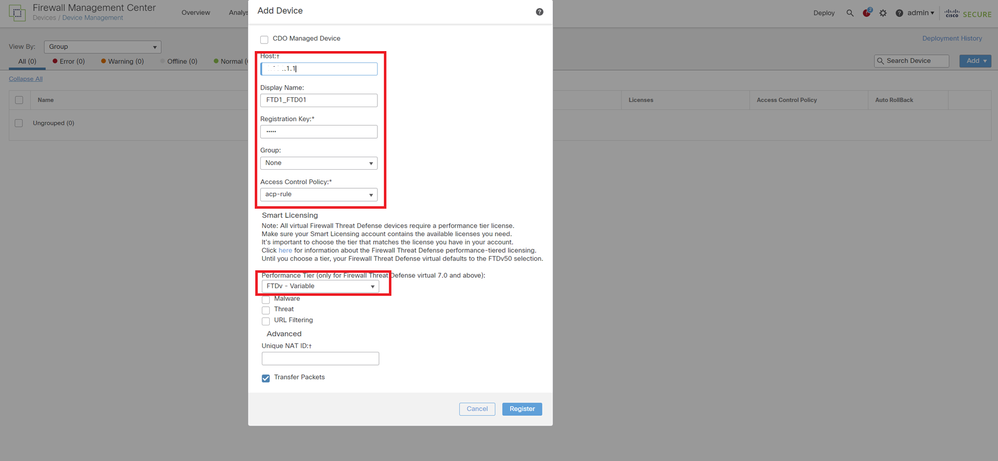

أ. انتقل إلى الأجهزة > إضافة جهاز على FMC. إضافة كافة المثيلات إلى FMC.

في هذا المثال :

·اسم العرض للمثيل01 ل FTD1 : FTD1_FTD01

·اسم العرض للمثيل02 ل FTD1 : FTD1_FTD11

·اسم العرض للمثيل01 ل FTD2 : FTD2_FTD02

·اسم العرض للمثيل02 ل FTD2 : FTD2_FTD12

تعرض هذه الصورة إعداد FTD1_FTD01.

إضافة مثيل FTD إلى FMC

إضافة مثيل FTD إلى FMC

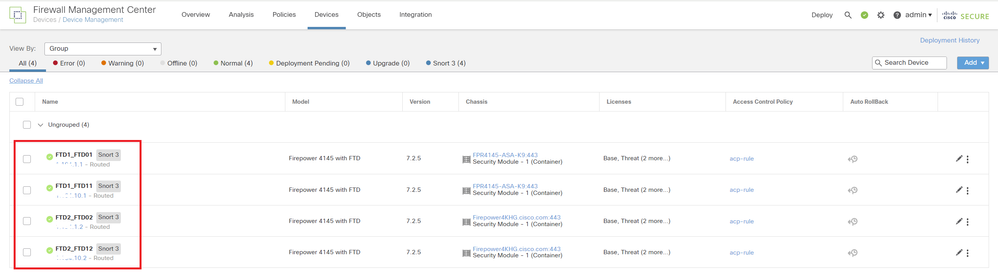

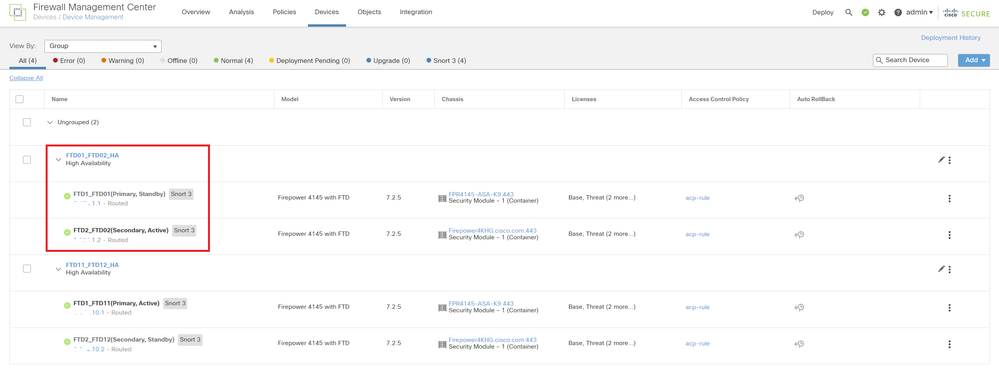

ب. تأكيد أن كافة المثيلات عادية.

تأكيد حالة المثيل في FMC

تأكيد حالة المثيل في FMC

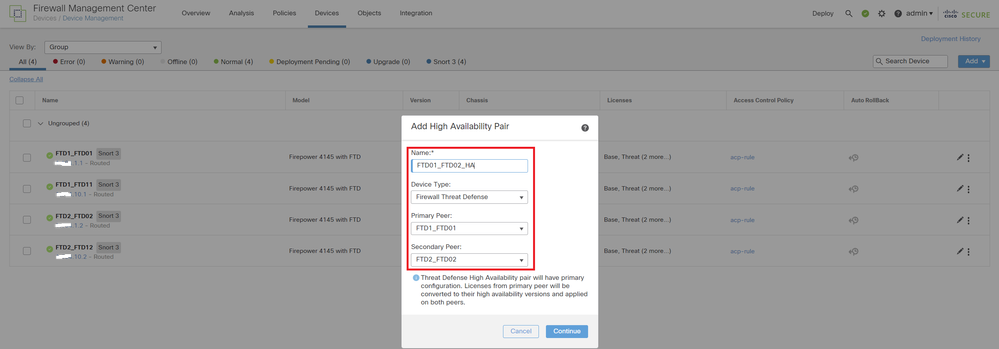

ج. انتقل إلى الأجهزة> أضف إمكانية توفر عالية. ضبط زوج تجاوز الفشل الأول.

في هذا المثال :

・الاسم: ftd01_ftd02_ha

'النظير الأساسي: FTD1_FTD01

'النظير الثانوي: FTD2_FTD02

ملاحظة: تأكد من تحديد الوحدة الصحيحة كوحدة أساسية.

إضافة زوج تجاوز الفشل الأول

إضافة زوج تجاوز الفشل الأول

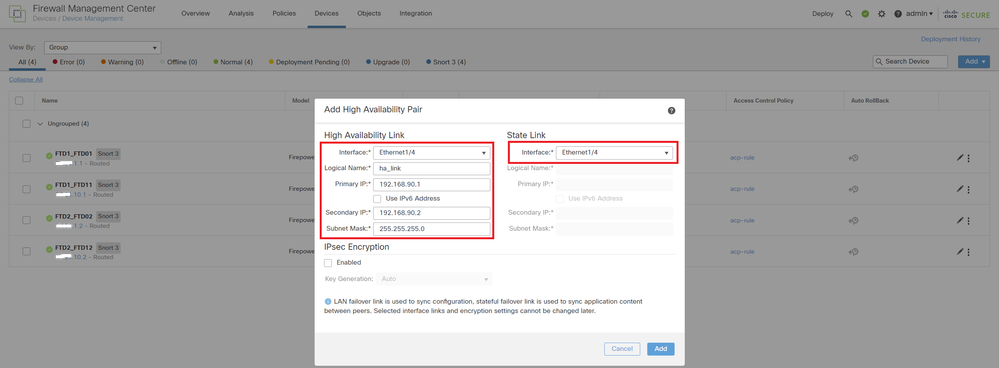

د. ضبط IP لارتباط تجاوز الفشل في زوج تجاوز الفشل الأول.

في هذا المثال :

·إرتباط التوفر العالي: Ethernet1/4

·إرتباط الحالة: Ethernet1/4

·IP الأساسي: 192.168.90.1/24

·IP الثانوي: 192.168.90.2/24

ضبط واجهة HA و IP لزوج تجاوز الفشل الأول

ضبط واجهة HA و IP لزوج تجاوز الفشل الأول

هـ. تأكيد حالة تجاوز الفشل

'FTD1_FTD01: أساسي، نشط

'FTD2_FTD02: ثانوي، إستعداد

تأكيد حالة زوج تجاوز الفشل الأول

تأكيد حالة زوج تجاوز الفشل الأول

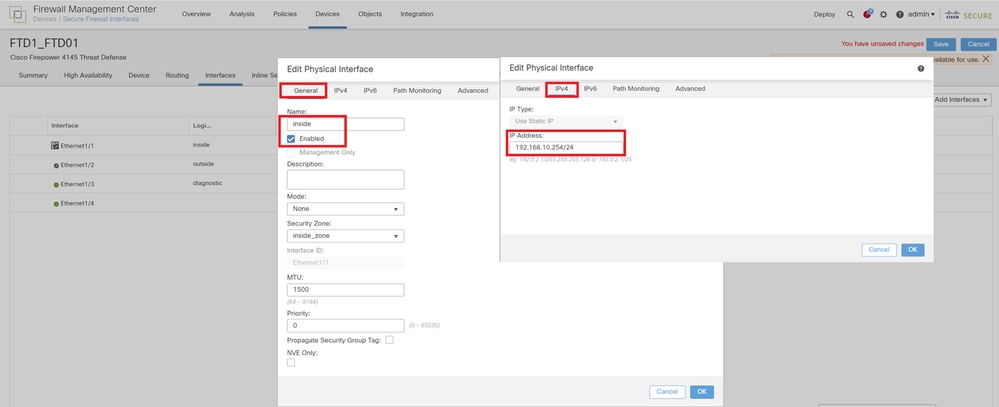

و. انتقل إلى الأجهزة> انقر فوق FTD01_FTD02_HA (في هذا المثال) > الواجهات. قم بتعيين IP النشط لواجهة البيانات.

في هذا المثال:

·Ethernet1/1 (في الداخل): 192.168.10.254/24

·Ethernet1/2 (خارج): 192.168.20.254/24

·Ethernet1/3 (تشخيصي): 192.168.80.1/24

تعرض هذه الصورة إعداد IP النشط ل Ethernet1/1.

تعيين IP نشط لواجهة البيانات

تعيين IP نشط لواجهة البيانات

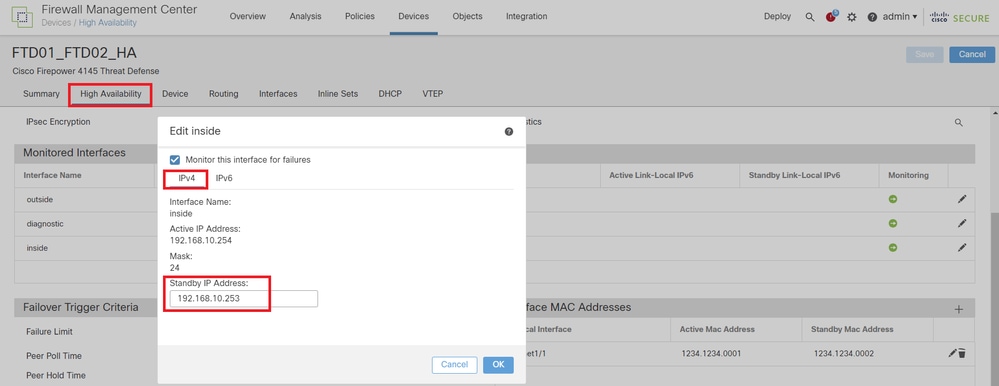

ز. انتقل إلى الأجهزة> انقر فوق FTD01_FTD02_HA (في هذا المثال) > الإتاحة العالية. قم بتعيين IP لوضع الاستعداد لواجهة البيانات.

في هذا المثال :

·Ethernet1/1 (في الداخل): 192.168.10.253/24

·Ethernet1/2 (خارج): 192.168.20.253/24

·Ethernet1/3 (تشخيصي): 192.168.80.2/24

توضح هذه الصورة إعداد IP الاحتياطي لشبكة إيثرنت 1/1.

تعيين IP الاحتياطي لواجهة البيانات

تعيين IP الاحتياطي لواجهة البيانات

ح. كرر الخطوة 6. c إلى g، لإضافة زوج تجاوز الفشل الثاني.

في هذا المثال :

・الاسم: FTD11_FTD12_HA

'النظير الأساسي: FTD1_FTD11

'النظير الثانوي: FTD2_FTD12

·إرتباط التوفر العالي: Ethernet1/8

·إرتباط الحالة: Ethernet1/8

·Ethernet1/8 (HA_LINK نشط): 192.168.91.1/24

·Ethernet1/5 (داخل Active): 192.168.30.254/24

·Ethernet1/6 (خارج النشاط): 192.168.40.254/24

·Ethernet1/7 (Diagnostic Active): 192.168.81.1/24

·Ethernet1/8 (HA_LINK في وضع الاستعداد): 192.168.91.2/24

·Ethernet1/5 (في وضع الاستعداد الداخلي): 192.168.30.253/24

·Ethernet1/6 (خارج وضع الاستعداد): 192.168.40.253/24

·Ethernet1/7 (وضع الاستعداد التشخيصي): 192.168.81.2/24

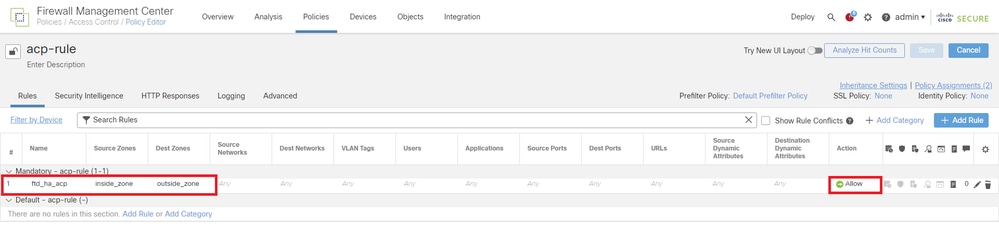

ط. انتقل إلى الأجهزة المنطقية> إضافة مستقلة. تعيين قاعدة ACP للسماح بحركة المرور من الداخل إلى الخارج.

تعيين قاعدة ACP

تعيين قاعدة ACP

ي. نشر الإعداد على FTD.

ك. تأكيد حالة HA في CLI.

كما يتم تأكيد حالة HA لكل مثيل في واجهة سطر الأوامر (CLI) الخاصة ب FirePOWER والتي تماثل ASA.

قم بتشغيل show running-config failover والأمر show failover لتأكيد حالة HA ل FTD1_FTD01 (المثيل الأساسي 01).

// confrim HA status of FTD1_FTD01 (Instance01 of Primary Device)

> show running-config failover

failover

failover lan unit primary

failover lan interface ha_link Ethernet1/4

failover replication http

failover link ha_link Ethernet1/4

failover interface ip ha_link 192.168.90.1 255.255.255.0 standby 192.168.90.2

> show failover

Failover On

Failover unit Primary

Failover LAN Interface: ha_link Ethernet1/4 (up)

......

This host: Primary - Active <---- Instance01 of FPR01 is Active

Interface diagnostic (192.168.80.1): Normal (Monitored)

Interface inside (192.168.10.254): Normal (Monitored)

Interface outside (192.168.20.254): Normal (Monitored)

......

Other host: Secondary - Standby Ready <---- Instance01 of FPR02 is Standby

Interface diagnostic (192.168.80.2): Normal (Monitored)

Interface inside (192.168.10.253): Normal (Monitored)

Interface outside (192.168.20.253): Normal (Monitored)قم بتشغيل show running-config failover والأمر show failover لتأكيد حالة HA ل FTD1_FTD11 (المثيل الأساسي 02) .

// confrim HA status of FTD1_FTD11 (Instance02 of Primary Device)

> show running-config failover

failover

failover lan unit primary

failover lan interface ha_link Ethernet1/8

failover replication http

failover link ha_link Ethernet1/8

failover interface ip ha_link 192.168.91.1 255.255.255.0 standby 192.168.91.2

> show failover

Failover On

Failover unit Primary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Primary - Active <---- Instance02 of FPR01 is Active

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

......

Other host: Secondary - Standby Ready <---- Instance02 of FPR02 is Standby

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)قم بتشغيل show running-config failover والأمر show failover لتأكيد حالة HA ل FTD2_FTD02 (المثيل الثانوي 01).

// confrim HA status of FTD2_FTD02 (Instance01 of Secondary Device)

> show running-config failover

failover

failover lan unit secondary

failover lan interface ha_link Ethernet1/4

failover replication http

failover link ha_link Ethernet1/4

failover interface ip ha_link 192.168.90.1 255.255.255.0 standby 192.168.90.2

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/4 (up)

......

This host: Secondary - Standby Ready <---- Instance01 of FPR02 is Standby

Interface diagnostic (192.168.80.2): Normal (Monitored)

Interface inside (192.168.10.253): Normal (Monitored)

Interface outside (192.168.20.253): Normal (Monitored)

......

Other host: Primary - Active <---- Instance01 of FPR01 is Active

Active time: 31651 (sec)

slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(3)53) status (Up Sys)

Interface diagnostic (192.168.80.1): Normal (Monitored)

Interface inside (192.168.10.254): Normal (Monitored)

Interface outside (192.168.20.254): Normal (Monitored)

قم بتشغيل show running-config failover والأمر show failover لتأكيد حالة HA ل FTD2_FTD12 (المثيل الثانوي 02).

// confrim HA status of FTD2_FTD12 (Instance02 of Secondary Device)

> show running-config failover

failover

failover lan unit secondary

failover lan interface ha_link Ethernet1/8

failover replication http

failover link ha_link Ethernet1/8

failover interface ip ha_link 192.168.91.1 255.255.255.0 standby 192.168.91.2

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Secondary - Standby Ready <---- Instance02 of FPR02 is Standby

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)

......

Other host: Primary - Active <---- Instance02 of FPR01 is Active

Active time: 31275 (sec)

slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(3)53) status (Up Sys)

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

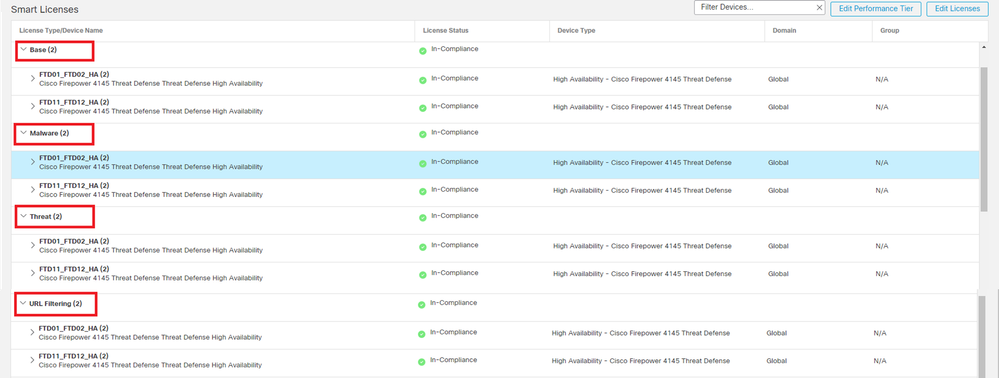

ل. تأكيد إستهلاك الترخيص.

يتم إستهلاك جميع التراخيص لكل محرك/هيكل أمان، وليس لكل مثيل حاوية.

'يتم تعيين Baseliclens تلقائيا: محرك/هيكل واحد لكل محرك/هيكل أمان.

'يتم تخصيص تراخيص الميزات يدويا لكل مثيل، ولكن يمكنك إستهلاك ترخيص واحد فقط لكل محرك/هيكل أمان فائق للميزة. بالنسبة لترخيص ميزة محدد، تحتاج فقط إلى ترخيص إجمالي 1، بغض النظر عن عدد المثيلات المستخدمة.

يوضح هذا الجدول كيفية إستهلاك التراخيص في هذا المستند.

|

FPR01 |

المثيل 01 |

القاعدة، تصفية عنوان URL، البرامج الضارة، التهديد |

|

المثيل 02 |

القاعدة، تصفية عنوان URL، البرامج الضارة، التهديد |

|

|

FPR02 |

المثيل 01 |

القاعدة، تصفية عنوان URL، البرامج الضارة، التهديد |

|

المثيل 02 |

القاعدة، تصفية عنوان URL، البرامج الضارة، التهديد |

إجمالي عدد التراخيص

|

قاعدة |

تصفية URL |

برمجيات خبيثة |

تهديد |

|

2 |

2 |

2 |

2 |

تأكيد عدد التراخيص المستهلكة في واجهة المستخدم الرسومية (GUI) ل FMC.

تأكيد التراخيص المستهلكة

تأكيد التراخيص المستهلكة

التحقق من الصحة

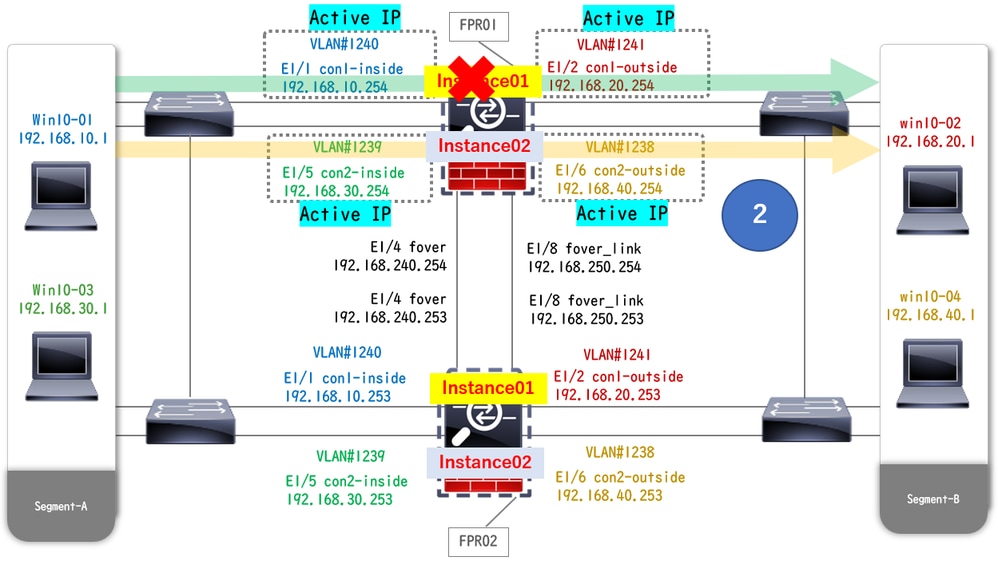

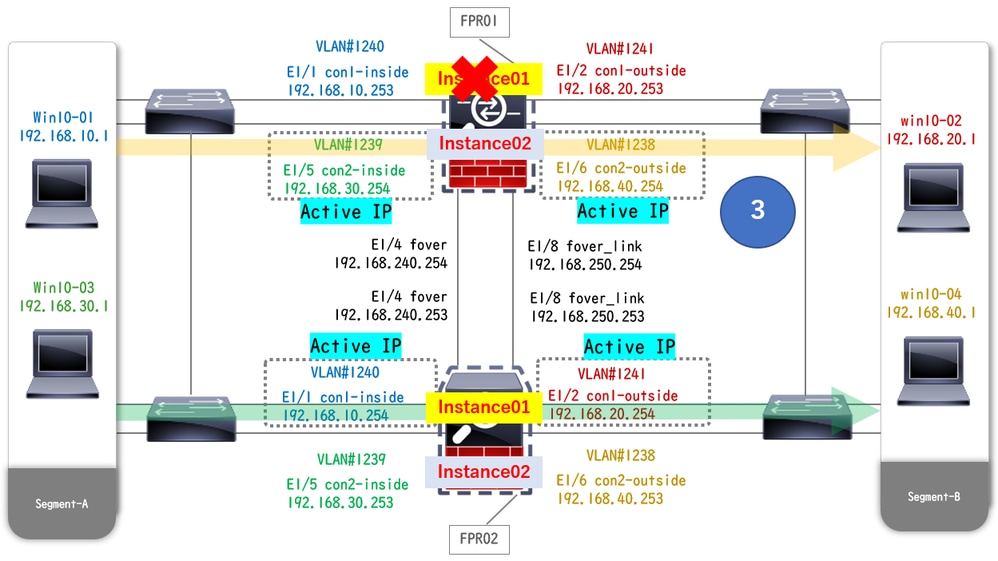

عندما حدث عطل في FTD1_FTD01 (Primary Instance01)، تم تشغيل تجاوز فشل Instance01 وتولت واجهات البيانات الموجودة في وضع الاستعداد عنوان IP/MAC الخاص بالواجهة النشطة الأصلية، مما يضمن تمرير حركة مرور البيانات (اتصال FTP في هذا المستند) باستمرار بواسطة FirePOWER.

قبل التحطم

قبل التحطم

أثناء التحطم

أثناء التحطم

تم تشغيل تجاوز الفشل

تم تشغيل تجاوز الفشل

الخطوة 1. ابدأ اتصال FTP من Win10-01 إلى Win10-02.

الخطوة 2. قم بتشغيل show conn

// Confirm the connection in Instance01 of FPR01

> show conn

TCP outside 192.168.20.1:21 inside 192.168.10.1:49723, idle 0:00:11, bytes 529, flags UIO N1

// Confirm the connection in Instance01 of FPR02

> show conn

TCP outside 192.168.20.1:21 inside 192.168.10.1:49723, idle 0:00:42, bytes 530, flags UIO N1الخطوة 3. ابدأ اتصال FTP من Win10-03 إلى Win10-04.

الخطوة 4. قم بتشغيل show conn الأمر لتأكيد اتصال FTP الذي تم إنشاؤه في كل من المثيل 02.

// Confirm the connection in Instance02 of FPR01

> show conn

TCP outside 192.168.40.1:21 inside 192.168.30.1:52144, idle 0:00:02, bytes 530, flags UIO N1

// Confirm the connection in Instance02 of FPR02

> show conn

TCP outside 192.168.40.1:21 inside 192.168.30.1:52144, idle 0:00:13, bytes 530, flags UIO N1الخطوة 5. قم بتشغيل connect ftd FTD01 system support diagnostic-cliالأمر لإدخال واجهة سطر الأوامر (CLI) ل ASA. قم بتشغيل enableالأمر crashinfo force watchdog لفرض مثيل التصادم 01 في الوحدة الأساسية/النشطة.

Firepower-module1>connect ftd FTD01

> system support diagnostic-cli

FTD01> enable

Password:

FTD01#

FTD01# crashinfo force watchdog

reboot. Do you wish to proceed? [confirm]:الخطوة 6. يحدث تجاوز الفشل في المثيل 01 ولا يتم مقاطعة اتصال FTP. قم بتشغيل show failover show connالأمر لتأكيد حالة المثيل 01 في FPR02.

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/4 (up)

......

This host: Secondary - Active <---- Instance01 of FPR02 is Switching to Active

Interface diagnostic (192.168.80.1): Normal (Waiting)

Interface inside (192.168.10.254): Unknown (Waiting)

Interface outside (192.168.20.254): Unknown (Waiting)

......

Other host: Primary - Failed

Interface diagnostic (192.168.80.2): Unknown (Monitored)

Interface inside (192.168.10.253): Unknown (Monitored)

Interface outside (192.168.20.253): Unknown (Monitored)

> show conn

TCP outside 192.168.20.1:21 inside 192.168.10.1:49723, idle 0:02:25, bytes 533, flags U N1الخطوة 7. حدث عطل في Instance01 ولم يكن له تأثير على Instance02. قم بتشغيل show failover show connالأمر لتأكيد حالة Instance02.

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Secondary - Standby Ready

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)

......

Other host: Primary - Active

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

> show conn

TCP outside 192.168.40.1:21 inside 192.168.30.1:52144, idle 0:01:18, bytes 533, flags UIO N1الخطوة 8. انتقل إلى الأجهزة> الكل على FMC. تأكد من حالة HA.

·FTD1_FTD01: أساسي، إستعداد

·FTD2_FTD02: ثانوي، نشط

تأكيد حالة HA

تأكيد حالة HA

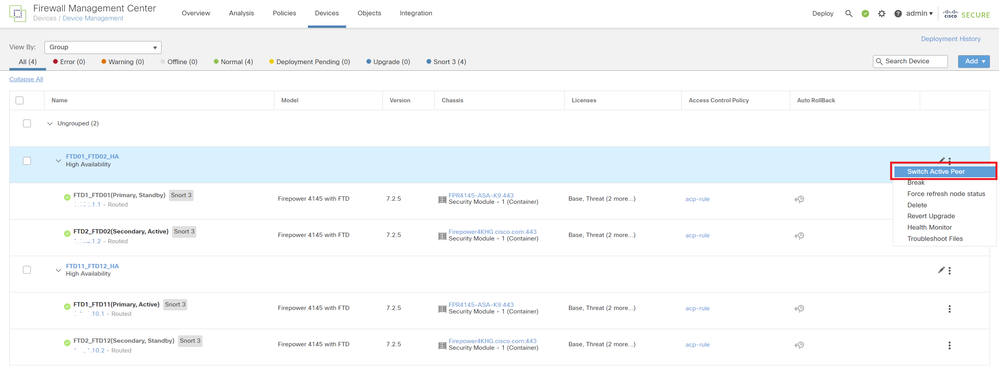

الخطوة 9. (إختياري) بعد أن يرجع المثيل 01 من FPR01 إلى عادي، يمكنك تبديل حالة HA يدويا. يمكن تنفيذ ذلك بواسطة واجهة المستخدم الرسومية (GUI) ل FMC أو واجهة سطر الأوامر (CLI) ل FRP.

في FMC، انتقل إلى الأجهزة > الكل. انقر فوق تبديل النظير النشط لتحويل حالة HA ل FTD01_FTD02_HA.

تبديل حالة HA

تبديل حالة HA

على FirePOWER CLI، قم بتشغيل connect ftd FTD01 system support diagnostic-cliوأمر بإدخال واجهة سطر الأوامر (CLI) من ASA. قم بتشغيل enable failover active وأمر للتبديل HA ل FTD01_FTD02_HA.

Firepower-module1>connect ftd FTD01

> system support diagnostic-cli

Attaching to Diagnostic CLI ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

firepower> enable

firepower# failover activeاستكشاف الأخطاء وإصلاحها

للتحقق من حالة تجاوز الفشل، قم بالتشغيل show failover والأمر show failover history .

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Secondary - Standby Ready

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)

......

Other host: Primary - Active

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

> show failover history

==========================================================================

From State To State Reason

==========================================================================

07:26:52 UTC Jan 22 2024

Negotiation Cold Standby Detected an Active peer

07:26:53 UTC Jan 22 2024

Cold Standby App Sync Detected an Active peer

07:28:14 UTC Jan 22 2024

App Sync Sync Config Detected an Active peer

07:28:18 UTC Jan 22 2024

Sync Config Sync File System Detected an Active peer

07:28:18 UTC Jan 22 2024

Sync File System Bulk Sync Detected an Active peer

07:28:33 UTC Jan 22 2024

Bulk Sync Standby Ready Detected an Active peerقم بتشغيل debug fover

> debug fover

auth Failover Cloud authentication

cable Failover LAN status

cmd-exec Failover EXEC command execution

conn Failover Cloud connection

fail Failover internal exception

fmsg Failover message

ifc Network interface status trace

open Failover device open

rx Failover Message receive

rxdmp Failover recv message dump (serial console only)

rxip IP network failover packet recv

snort Failover NGFW mode snort processing

switch Failover Switching status

sync Failover config/command replication

synccount Failover Sync Count

tx Failover Message xmit

txdmp Failover xmit message dump (serial console only)

txip IP network failover packet xmit

verbose Enable verbose logging

verify Failover message verifyمعلومات ذات صلة

تكوين برنامج FTD عالي التوافر على أجهزة Firepower

أستكشاف أخطاء التوفر العالي الخاصة بالدفاع عن تهديد FirePOWER وإصلاحها

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

2.0 |

29-May-2025

|

متطلبات النمط المحدث، النحوية، والتهجية، والتنسيق. |

1.0 |

06-Feb-2024

|

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Jian ZhangTechnical Consulting Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات