تكوين TACACS+ مع واجهة ISE Gigabit Ethernet 1

خيارات التنزيل

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند تكوين ISE TACACS+ مع واجهة Gigabit Ethernet 1 حيث يعمل الموجه والمحول كأجهزة شبكة.

معلومات أساسية

يدعم Cisco ISE ما يصل إلى 6 واجهات Ethernet. ولا يمكن ان يكون لها سوى ثلاث سندات، سند 0، سند 1، وسند 2. ولا يمكنكم تغيير الواجهات التي هي جزء من سند أو تغيير دور الواجهة في سند.

المتطلبات الأساسية

المتطلبات

cisco يوصي أن يتلقى أنت معرفة على هذا موضوع:

- معرفة الشبكة الأساسية

- محرك خدمة الهوية من Cisco.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات المكونات المادية والبرامج التالية:

- Cisco Identity Service Engine v3.3

- برنامج Cisco IOS®، الإصدار 17.x

- المحول Cisco C9200 Switch.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

الهدف من التكوين هو: قم بتكوين إيثرنت جيجابت 1 من ISE ل TACACS+ ومصادقة المحول والموجه باستخدام TACACS+ مع ISE كخادم مصادقة.

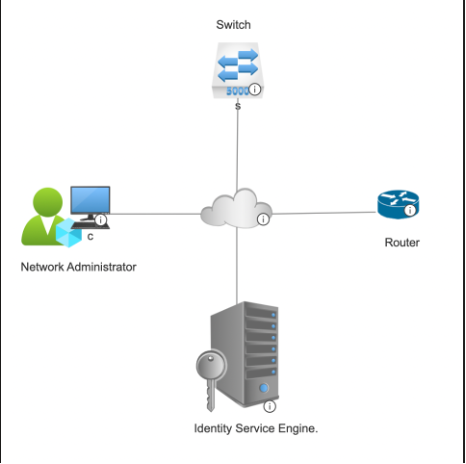

الرسم التخطيطي للشبكة

طوبولوجيا الشبكة

طوبولوجيا الشبكة

تكوين محرك خدمات الهوية ل TACACS+

تكوين عنوان IP لواجهة Gigabit Ethernet 1 في ISE

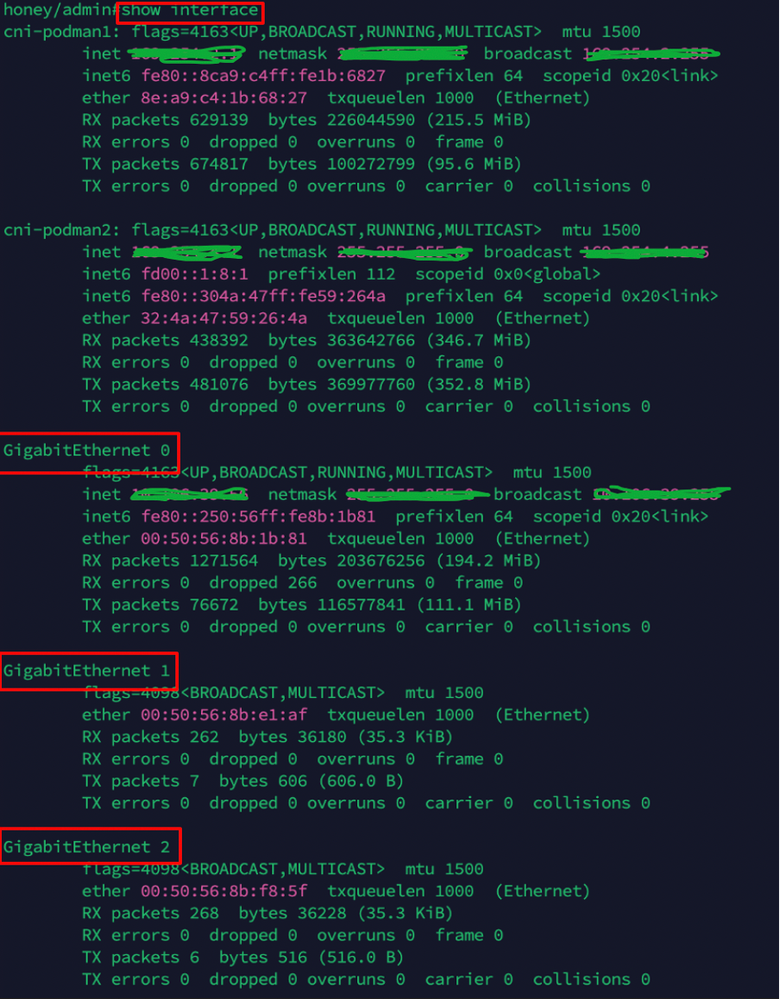

- سجل الدخول إلى CLI الخاص بعقدة ISE PSN حيث يتم تمكين مسؤول الجهاز وتحقق من الواجهات المتاحة باستخدام الأمر show interface:

التحقق من الواجهات في ISE

التحقق من الواجهات في ISE

ملاحظة: في هذا التكوين، يتم تكوين ثلاث واجهات فقط في ISE، مع التركيز على واجهة Gigabit Ethernet 1. يمكن تطبيق الإجراء نفسه لتكوين عنوان IP لجميع الواجهات. وبشكل افتراضي، يدعم ISE ما يصل إلى ست واجهات Gigabit Ethernet.

2. من CLI الخاص بنفس عقدة PSN، قم بتعيين عنوان IP إلى واجهة Gigabit Ethernet 1 باستخدام هذه الأوامر:

hostnameofise#configure t

hostnameofise/admin(config)#interface gigabit إثرنيت 1

hostnameofise/admin(config-gigabitEthernet-1)# <ip address> <subnetMask> ٪ قد يؤدي تغيير عنوان IP إلى إعادة تشغيل خدمات ISE

هل تريد المتابعة مع تغيير عنوان IP؟

هل تريد المتابعة؟ [نعم، لا] نعم

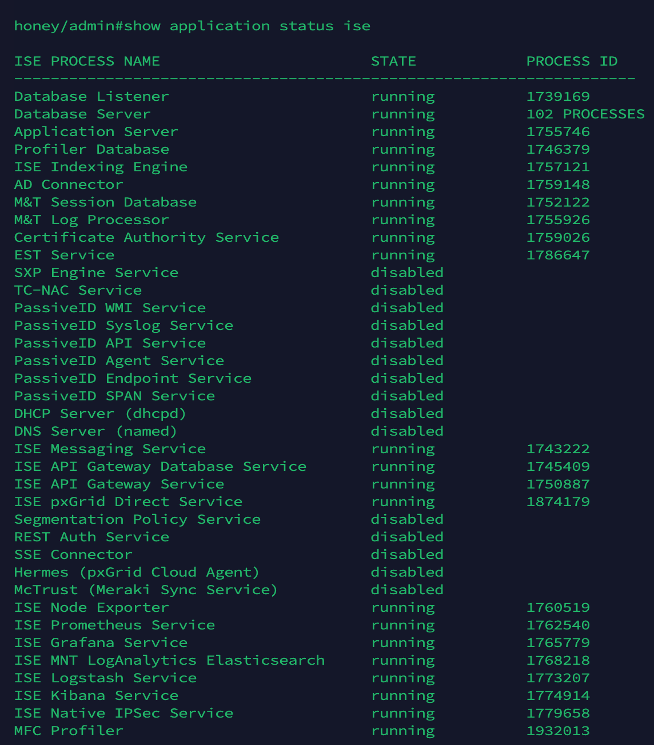

3. يؤدي تنفيذ الخطوة 2 إلى إعادة تشغيل خدمات عقدة ISE. للتحقق من حالة خدمات ISE، قم بتشغيل الأمر show application status ise وتأكد من تشغيل حالة الخدمات وفقا لقطة الشاشة هذه:

التحقق من حالة خدمة ISE

التحقق من حالة خدمة ISE

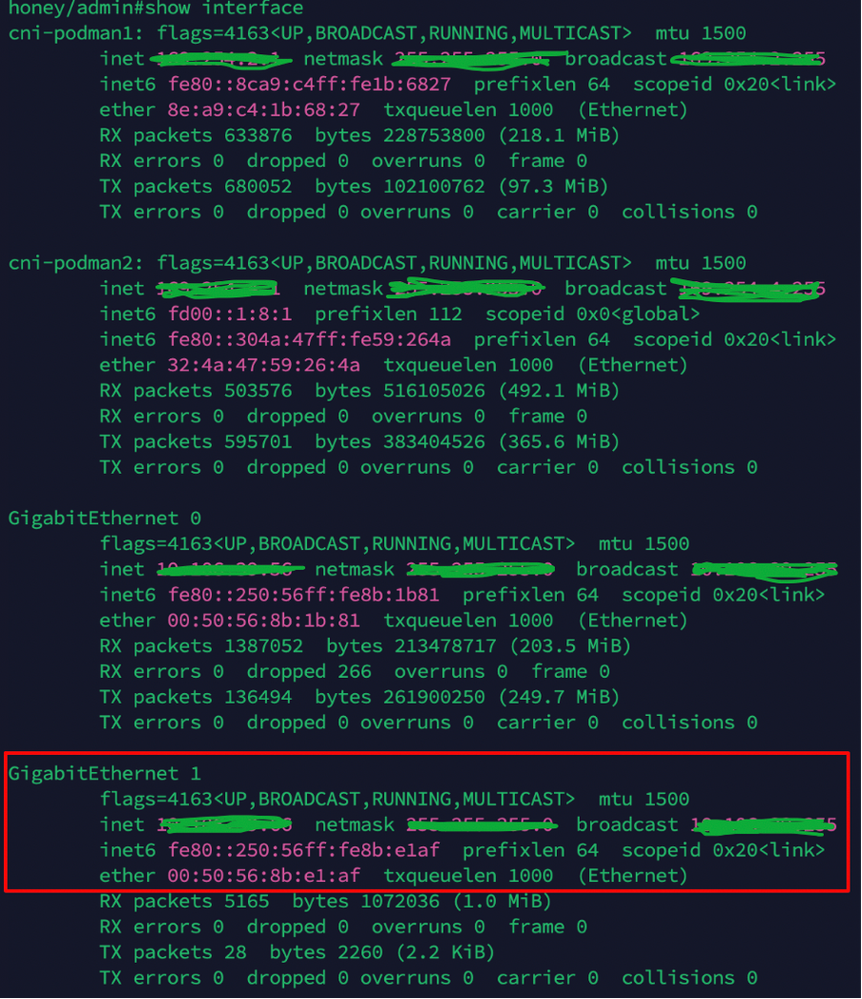

4. تحقق من عنوان IP الخاص بواجهة Gig1 باستخدام الأمر show interface:

V التحقق من عنوان IP لواجهة ISE Gig2 من CLI

التحقق من عنوان IP لواجهة ISE Gig2 من CLI

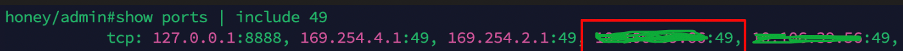

5.تحقق من السماح بالمنفذ 49 في عقدة ISE باستخدام show ports أمر | INC 49:

التحقق من بدل المنفذ 49 في ISE

التحقق من بدل المنفذ 49 في ISE

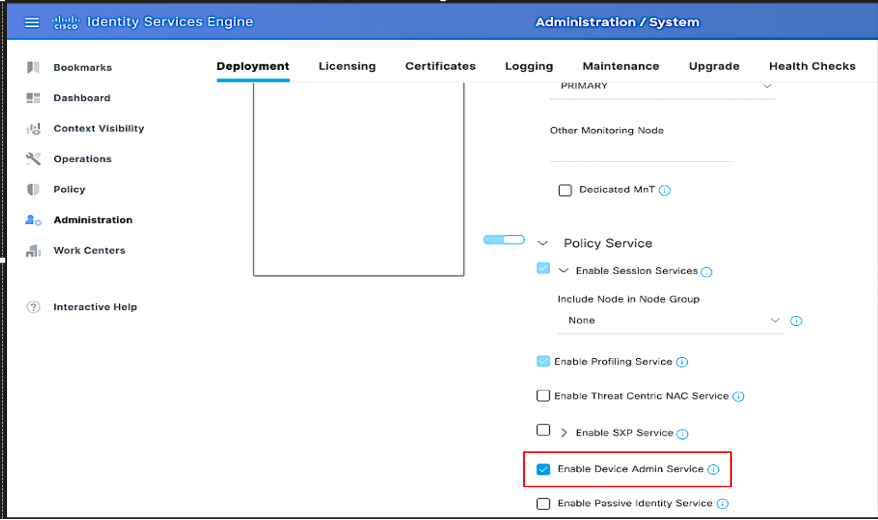

تمكين إدارة الأجهزة في ISE

انتقل إلى واجهة المستخدم الرسومية (GUI) ل ISE > الإدارة > النشر > تحديد عقدة PSN، ثم حدد تمكين خدمة إدارة الجهاز:

تمكين خدمة إدارة الأجهزة في ISE

تمكين خدمة إدارة الأجهزة في ISE

ملاحظة: لتمكين خدمة إدارة الجهاز، يلزم وجود ترخيص إدارة الجهاز.

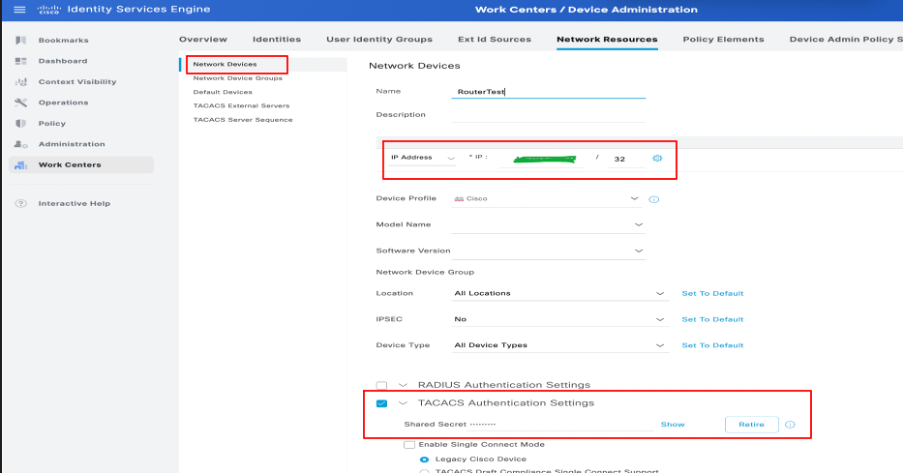

إضافة جهاز شبكة في ISE

1. انتقل إلى مراكز العمل > إدارة الأجهزة > موارد الشبكة > أجهزة الشبكة. انقر فوق إضافة (Add). قم بتوفير الاسم وعنوان IP. حدد خانة الاختيار إعدادات مصادقة TACACS+ وقم بتوفير المفتاح السري المشترك.

تكوين جهاز الشبكة في ISE

تكوين جهاز الشبكة في ISE

2. اتبع الإجراء المذكور أعلاه لإضافة جميع أجهزة الشبكة المطلوبة لمصادقة TACACS.

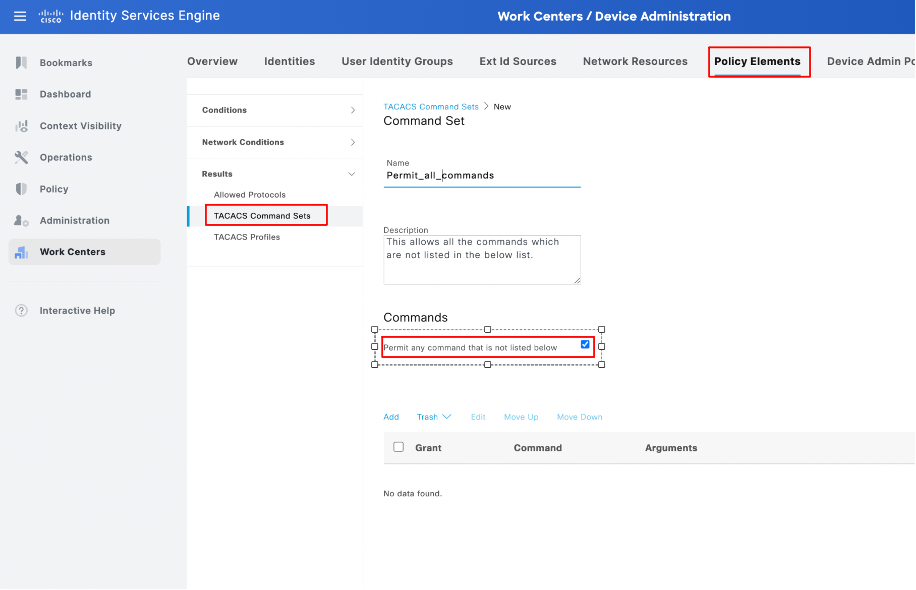

تكوين مجموعات أوامر TACACS+

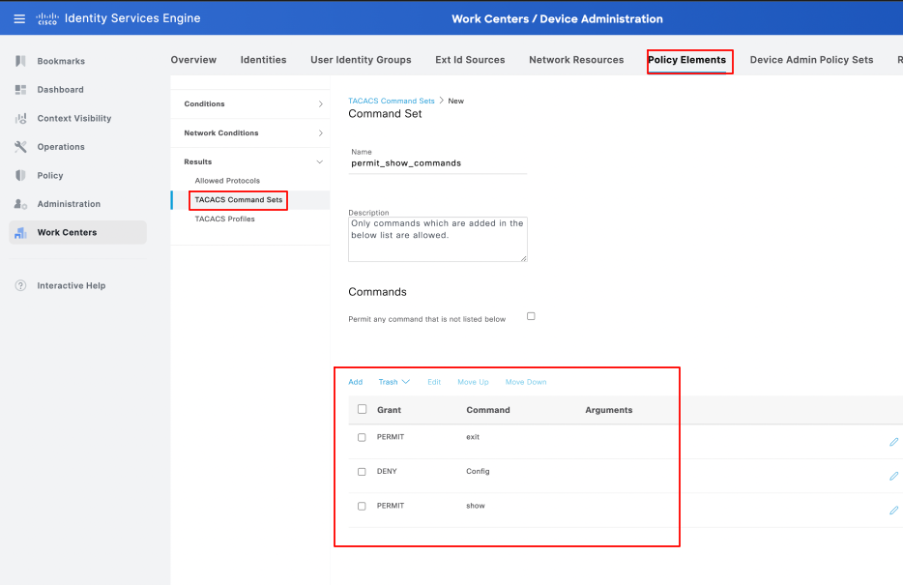

تم تكوين مجموعتين من الأوامر لهذا العرض التوضيحي:

يتم تعيين ALLOWED_ALL_COMMANDS إلى مسؤول المستخدم ويسمح بجميع الأوامر على الجهاز.

allow_show_commands، يتم تعيينه لمستخدم ويسمح بأوامر show فقط

- انتقل إلى مراكز العمل > إدارة الأجهزة > نتائج السياسة > مجموعات أوامر TACACS. انقر إضافة. قم بتوفير الاسم PermitAllCommands، ثم أختر خانة الاختيار السماح بأي أمر غير المدرجة. انقر فوق إرسال.

تكوين مجموعات الأوامر في ISE

تكوين مجموعات الأوامر في ISE

2. انتقل إلى مراكز العمل > إدارة الأجهزة > نتائج السياسة > مجموعات أوامر TACACS. انقر فوق إضافة. قم بتوفير الاسم أذنعرض الأوامر، انقر فوق إضافة، ثم أخيرا، قم بالسماح بإظهار وإنهاء الأوامر. بشكل افتراضي، إذا تركت الوسيطات فارغة، يتم تضمين جميع الوسيطات. انقر فوق إرسال.

تكوين أوامر enable_show_commands في ISE

تكوين أوامر enable_show_commands في ISE

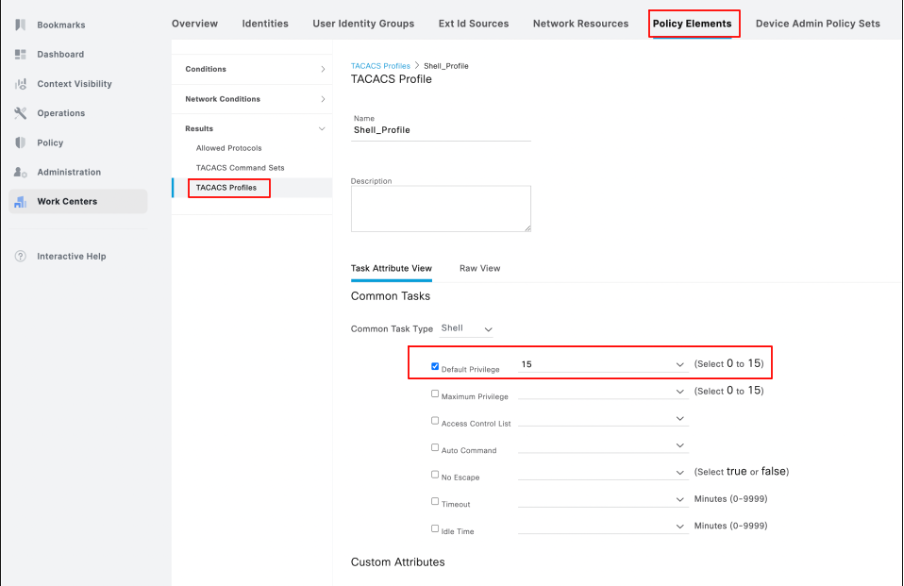

تكوين ملف تعريف TACACS+

يتم تكوين ملف تعريف TACACS+ واحد، ويتم تنفيذ تفويض الأوامر عبر مجموعات الأوامر.

لتكوين ملف تعريف TACACS+، انتقل إلى مراكز العمل>إدارة الأجهزة>نتائج السياسة>ملفات تعريف TACACS. طقطقة يضيف، زودت اسم لملف تعريف Shell، عينت التقصير امتياز خانة الاختيار، وأدخل القيمة 15. أخيرا، طقطقة يسلم.

تكوين ملف تعريف TACACS في ISE

تكوين ملف تعريف TACACS في ISE

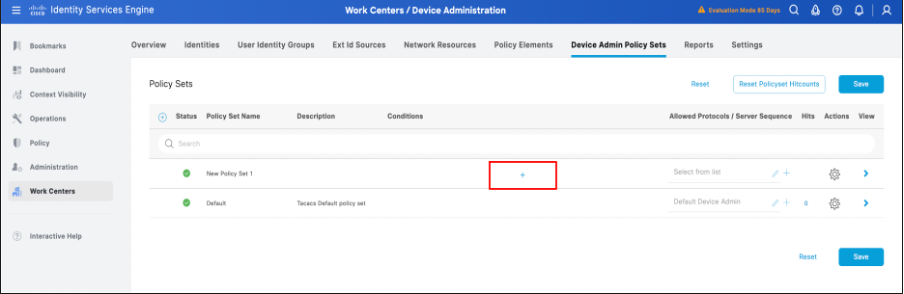

تكوين ملف تعريف مصادقة تفويض TACACS+

1. سجل الدخول إلى ISE pan GUI -> الإدارة -> مراكز العمل -> إدارة الجهاز -> مجموعات سياسات إدارة الجهاز. انقر على أيقونة + (زائد) لإنشاء سياسة جديدة. في هذه الحالة، يتم تسمية مجموعة النهج باسم مجموعة نهج جديدة 1.

تكوين مجموعة النهج في ISE

تكوين مجموعة النهج في ISE

2. قبل حفظ مجموعة النهج، يجب تكوين الشروط، كما هو موضح في لقطة الشاشة هذه. انقر فوق أيقونة + (زائد) لتكوين شروط مجموعة النهج.

تكوين شروط مجموعة النهج في ISE

تكوين شروط مجموعة النهج في ISE

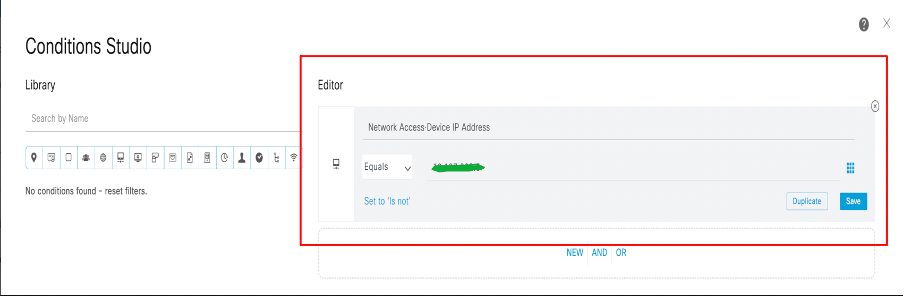

3. بعد النقر فوق رمز + (زائد) كما هو مذكور في الخطوة 2، يتم فتح مربع حوار Conditions Studio. هناك، قم بتكوين الشروط المطلوبة. قم بحفظ الشرط بالشروط الجديدة أو الموجودة، قم بالتمرير. طقطقة يستعمل.

تكوين شروط مجموعة النهج في ISE

تكوين شروط مجموعة النهج في ISE

ملاحظة: لهذه الوثائق، تتطابق الشروط مع IP لجهاز الشبكة. ومع ذلك، يمكن أن تختلف الظروف حسب متطلبات النشر.

4. بعد تكوين الشروط وحفظها، قم بتكوين البروتوكولات المسموح بها كمسؤول جهاز افتراضي. احفظ مجموعة النهج التي تم إنشاؤها بالنقر فوق الخيار حفظ .

تأكيد تكوين مجموعة النهج.

تأكيد تكوين مجموعة النهج.

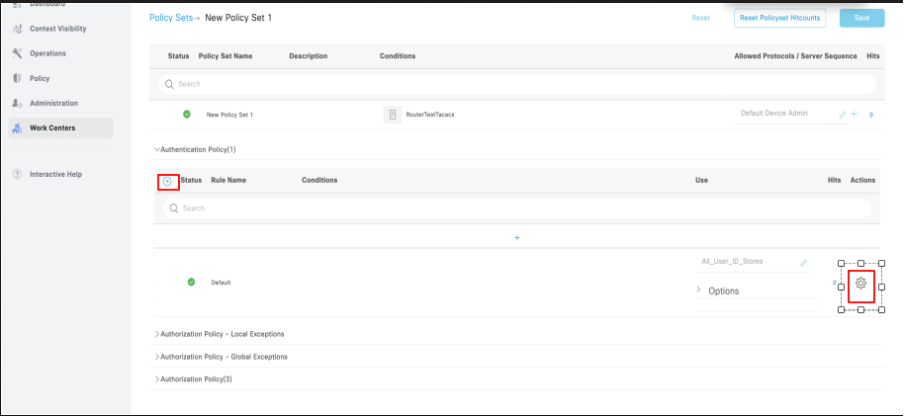

5. توسيع مجموعة النهج الجديدة -> نهج المصادقة (1) -> إنشاء سياسة مصادقة جديدة بالنقر فوق رمز + (زائد) أو بالنقر فوق رمز العتاد، ثم إدراج صف جديد أعلاه.

تكوين نهج المصادقة في مجموعة النهج.

تكوين نهج المصادقة في مجموعة النهج.

ملاحظة: في هذا العرض، يتم إستخدام نهج المصادقة الافتراضي الذي تم تعيينه مع كافة_user_id_store. ومع ذلك، يمكن تخصيص إستخدام مخازن الهوية وفقا لمتطلبات النشر.

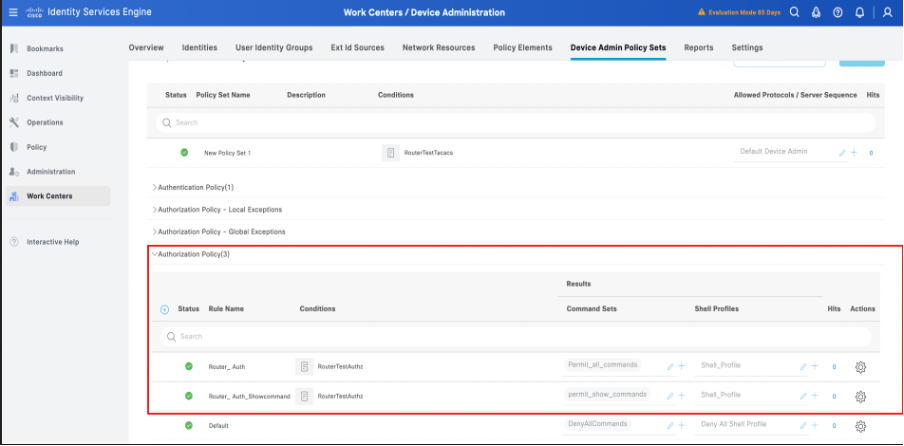

6. توسيع مجموعة السياسات الجديدة -> نهج التفويض (1). إما أن تنقر أيقونة + (زائد) أو أن تنقر أيقونة الترس. ثم، قم بإدراج صف جديد أعلاه لإنشاء نهج تخويل.

تكوين سياسة التخويل

تكوين سياسة التخويل

7. قم بتكوين نهج التخويل بشروط ومجموعات أوامر وملف تعريف shell معين إلى سياسات التخويل.

إكمال تكوين نهج التخويل في ISE

إكمال تكوين نهج التخويل في ISE

ملاحظة: يتم تكوين الشروط وفقا لبيئة المختبر ويمكن تكوينها وفقا لمتطلبات النشر.

8. اتبع الخطوات الست الأولى لتكوين مجموعات السياسات للمحول أو أي جهاز شبكة آخر يستخدم ل TACACS+.

تكوين مستخدمي الوصول إلى الشبكة لمصادقة NAD TACACS في ISE

- انتقل إلى مراكز العمل -> إدارة الأجهزة -> الهويات -> المستخدمون. انقر فوق أيقونة +(زائد) لإنشاء مستخدم جديد.

تكوين مستخدمي الوصول إلى الشبكة في ISE

تكوين مستخدمي الوصول إلى الشبكة في ISE

2. قم بتوفير لتوسيع تفاصيل اسم المستخدم وكلمة المرور، وقم بتعيين المستخدم إلى مجموعة هوية المستخدم ( إختياري )، ثم انقر فوق إرسال.

تكوين مستخدمي الوصول إلى الشبكة - متابعة

تكوين مستخدمي الوصول إلى الشبكة - متابعة

3. بعد إرسال تكوين اسم المستخدم في مراكز العمل -> الهويات -> المستخدمون -> مستخدمو الوصول إلى الشبكة ، يتم تكوين المستخدم وتمكينه بشكل مرئي.

تأكيد تكوين مستخدم الوصول إلى الشبكة.

تأكيد تكوين مستخدم الوصول إلى الشبكة.

تكوين موجه ل TACACS+

تكوين موجه Cisco IOS لمصادقة TACACS+ وتخويل

- قم بتسجيل الدخول إلى واجهة سطر الأوامر (CLI) الخاصة بالموجه وقم بتشغيل هذه الأوامر لتكوين TACACS في الموجه.

الأمر ASR1001-X(config)#aaa new-model — المطلوب لتمكين المصادقة والتفويض والمحاسبة (AAA) في NAD

ASR1001-X(config)#aaa session-id مشترك. —الأمر المطلوب لتمكين المصادقة والتفويض والمحاسبة (AAA) في NAD.

ASR1001-X(config)#aaa صحة هوية تسجيل الدخول المجموعة الافتراضية TACACS+ محلي

ASR1001-X(config)#aaa authorization exec default group tacacs+

ASR1001-X(config)#aaa تخويل شبكة قائمة1 مجموعة tacacs+

ASR1001-X(config)#tacacs server ise1

ASR1001-X(config-server-tacacs)#address ipV4 <عنوان IP الخاص بخادم TACACS > — عنوان ISE Interface G1 IP.

ASR1001-X(config-server-tacacs)# key xxxx

ASR1001-X(config)# aaa مجموعة نادل tacacs+ iseggroup

ASR1001-X(config-sg-tacacs+)#server name ise1

ASR1001-X(config-sg-tacacs+)#ip vrf forwarding mgmt-intf

ASR1001-X(config-sg-tacacs+)#ip tacacs source-interface GigabitEthernet0

ASR1001-X(config-sg-tacacs+)#ip tacacs source-interface GigabitEthernet1

ASR1001-X(config)#exit

2. بعد حفظ تكوينات TACACS+ للموجه، تحقق من تكوين TACACS+ باستخدام الأمر show run aaa.

ASR1001-X#show يركض AAA

!

مجموعة AAA الافتراضية لتسجيل الدخول لمصادقة AAA المحلية

مجموعة مجموعات AAA الافتراضية لتفويض EXEC

مجموعة AAA لمجموعة أذون الشبكة 1

كلمة مرور مسؤول username 0 xxxxx

!

tacacs server ise1

عنوان IPv4 <عنوان IP لخادم TACACS>

المفتاح XXXXX

!

!

مجموعة AAA خادم tacacs+ iseggroup

اسم الخادم ise1

IP vrf Forwarding Mgmt-intf

ip tacacs source-interface GigabitEthernet1

!

!

!

aaa new-model

AAA جلسة-id مشترك

!

!

تكوين المحول ل TACACS+

تكوين المحول لمصادقة TACACS+ والتفويض

- login إلى ال CLI من المفتاح وشغل هذا أمر ل يشكل TACACS في المفتاح.

C9200L-48P-4X#configure T

دخلت تشكيل أمر، واحد لكل خط. إنهاء ب CNTL/Z.

C9200L-48P-4X(config)#aaa جديد-model. — الأمر المطلوب لتمكين المصادقة والتفويض والمحاسبة (AAA) في NAD

C9200L-48P-4X(config)#aaa session-id مشترك. — الأمر المطلوب لتمكين المصادقة والتفويض والمحاسبة (AAA) في NAD.

C9200L-48P-4X(config)#aaa صحة هوية تسجيل الدخول مجموعة افتراضية مجموعة ISGgroup محلي

C9200L-48P-4X(config)#aaa تخويل مجموعة افتراضية

C9200L-48P-4X(config)#aaa تخويل شبكة قائمة 1 مجموعة مجموعة

C9200L-48P-4X(config)#tacacs server ise1

c9200L-48P-4X(config-server-tacacs)#address ipV4 <عنوان TACACS server> — عنوان ISE Interface G1 IP.

C9200L-48P-4X(config-server-tacacs)#key XXXX

C9200L-48P(config)#aaa مجموعة نادل tacacs+ iseggroup

C9200L-48P(config-sg-tacacs+)#server name ise1

C9200L-48P-4X(config)#exit

C9200L-48P-4X#wr mem

ملاحظة: في تكوين NAD TACACS+، TACACS+ هي المجموعة التي يمكن تخصيصها وفقا لمتطلبات النشر.

2. بعد حفظ تكوينات TACACS+ للمحول، تحقق من تكوين TACACS+ باستخدام الأمر show run aaa.

C9200L-48P#show يركض AAA

!

مجموعة AAA الافتراضية لتسجيل الدخول لمصادقة AAA المحلية

مجموعة مجموعات AAA الافتراضية لتفويض EXEC

مجموعة AAA لمجموعة أذون الشبكة 1

كلمة مرور مسؤول username 0 xxxx

!

!

tacacs server ise1

عنوان IPv4 <عنوان IP لخادم TACACS>

المفتاح XXXXX

!

!

مجموعة AAA خادم tacacs+ iseggroup

اسم الخادم ise1

!

!

!

aaa new-model

AAA جلسة-id مشترك

!

!

التحقق

التحقق من الموجه

من واجهة سطر الأوامر (CLI) الخاصة بالموجه، مصادقة القيمة ل TACACS+ مقابل ISE مع واجهة Gigabit Ethernet 1 باستخدام الأمر test aaa group tacacsgroupname username password new .

وفيما يلي نموذج للمخرجات من الموجه & ISE:

التحقق من المنفذ 49 من الموجه:

ASR1001-X#telnet ISE Gig 1 interface IP 49

يتم الآن محاولة إستخدام ISE GIg 1 interface IP، 49... فتح

الموجه ASR1001-X#test AAA Group Router XXXX جديد

إرسال كلمة المرور

تمت مصادقة المستخدم بنجاح

سمات المستخدم

username 0 "مسحاج تخديد"

رسالة الرد 0 "كلمة المرور:"

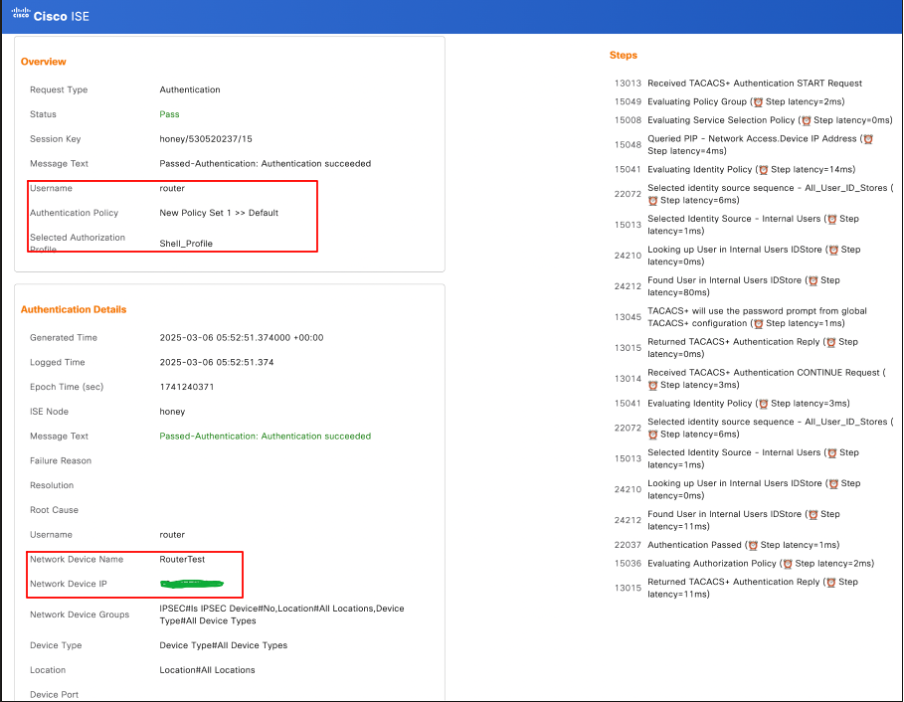

للتحقق من ISE، سجل الدخول إلى واجهة المستخدم الرسومية -> العمليات -> سجلات TACACS المباشرة، ثم قم بالتصفية باستخدام موجه IP في حقل تفاصيل جهاز الشبكة.

TACACS Live Log من ISE - التحقق من الموجه.

TACACS Live Log من ISE - التحقق من الموجه.

التحقق من المحول

من واجهة سطر الأوامر (CLI) للمحول، تحقق من مصادقة TACACS+ مقابل ISE مع واجهة Gigabit Ethernet 1 باستخدام الأمر test aaa group tacacsgroupname password newn:

وفيما يلي نموذج للمخرجات من المحول و ISE.

التحقق من المنفذ 49 من المحول:

C9200L-48P# telnet ISE Gig1 Interface IP 49

يتم الآن محاولة إدخال ISE Gig1 interface IP، 49... فتح

المحول C9200L-48P#test AAA Group Switch XXXX جديد

إرسال كلمة المرور

تمت مصادقة المستخدم بنجاح

سمات المستخدم

username 0 "مفتاح"

رسالة الرد 0 "كلمة المرور:"

للتحقق من ISE، سجل الدخول إلى واجهة المستخدم الرسومية -> العمليات -> سجلات TACACS المباشرة، ثم قم بالتصفية باستخدام مفتاح IP في حقل تفاصيل جهاز الشبكة.

TACACS Live Log من ISE - التحقق من المحول.

TACACS Live Log من ISE - التحقق من المحول.

استكشاف الأخطاء وإصلاحها

يناقش هذا القسم بعض القضايا المشتركة التي تم العثور عليها فيما يتعلق بمصادقة TACACS+.

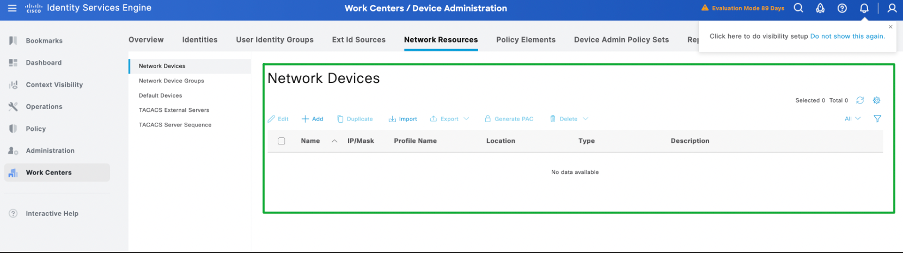

السيناريو 1: تفشل مصادقة TACACS+ مع الخطأ: حزمة TACACS+ المقفلة طراز 13017 من جهاز شبكة غير معروف أو عميل AAA".

يحدث هذا السيناريو عند عدم إضافة جهاز الشبكة كموارد شبكة في ISE. كما هو موضح في لقطة الشاشة هذه، لا تتم إضافة المحول في موارد الشبكة الخاصة ب ISE.

سيناريو أستكشاف الأخطاء وإصلاحها - لا تتم إضافة أجهزة الشبكة في ISE.

سيناريو أستكشاف الأخطاء وإصلاحها - لا تتم إضافة أجهزة الشبكة في ISE.

الآن، عندما تختبر المصادقة من المحول / جهاز الشبكة، تصل الحزمة إلى ISE كما هو متوقع. ومع ذلك، تفشل المصادقة مع حدوث الخطأ خطأ : تلقى الطراز 13017 حزمة TACACS+ من جهاز شبكة غير معروف أو عميل AAA" كما هو موضح في لقطة الشاشة هذه:

سجلات TACACS المباشرة - فشل عند عدم إضافة جهاز الشبكة إلى ISE.

سجلات TACACS المباشرة - فشل عند عدم إضافة جهاز الشبكة إلى ISE.

التحقق من جهاز الشبكة (المحول)

المحول #testAAA مجموعة مجموعة محول XXXXX جديد

تم رفض المستخدم

الحل: تحقق من إضافة المحول / الموجه / جهاز الشبكة كجهاز الشبكة في ISE. إذا لم تتم إضافة الجهاز، فقم بإضافة جهاز الشبكة إلى قائمة جهاز الشبكة الخاصة ب ISE.

السيناريو الثاني : يقوم ISE بإسقاط حزمة TACACS+ بصمت بدون أية معلومات.

يحدث هذا السيناريو عندما يتم تعطيل خدمة إدارة الأجهزة في ISE. في هذا السيناريو، يقوم ISE بإسقاط الحزمة ولا يتم ملاحظة أي سجلات حية حتى على الرغم من أنه يتم بدء المصادقة من جهاز الشبكة الذي تتم إضافته إلى موارد الشبكة الخاصة ب ISE.

كما هو موضح في لقطة الشاشة هذه، تم تعطيل إدارة الأجهزة في ISE.

السيناريو، لم يتم تمكين إدارة الجهاز في ISE.

السيناريو، لم يتم تمكين إدارة الجهاز في ISE.

عندما يقوم المستخدم بتهيئة المصادقة من جهاز الشبكة، يقوم ISE بإسقاط الحزم دون أي معلومات في السجلات المباشرة ولا يستجيب ISE إلى حزمة Syn التي يتم إرسالها بواسطة جهاز الشبكة لإكمال عملية مصادقة TACACS. ارجع إلى لقطة الشاشة هذه:

ISE إسقاط الحزم بصمت أثناء TACACS

ISE إسقاط الحزم بصمت أثناء TACACS

يظهر ISE ما من سجل حي أثناء المصادقة.

لا توجد سجلات مباشرة ل TACACS - التحقق من ISE

لا توجد سجلات مباشرة ل TACACS - التحقق من ISE

التحقق من جهاز الشبكة (المحول)

المحول#

المحول #testAAA مجموعة محول XXXX جديد

تم رفض المستخدم

المحول#

*14 مارس 13:54:28.144: ت+: الإصدار 192 (0xC0)، النوع 1، seq 1، التشفير 1، SC 0

*14 مارس 13:54:28.144: ت+: session_id 10158877 (0x9B031D)، dlen 14 (0xE)

*14 مارس 13:54:28.144: ت+: الكتابة:AUTHEN/START، priv_lvl:15 action:تسجيل الدخول ascii

*14 مارس 13:54:28.144: ت+: svc:Login user_len:6 port_len:0 (0x0) raddr_len:0 (0x0) data_len:0

*14 مارس 13:54:28.144: ت+: المستخدم: تبديل

*14 مارس 13:54:28.144: ت+: المنفذ:

*14 مارس 13:54:28.144: ت+: rem_addr:

*14 مارس 13:54:28.144: ت+: البيانات:

*14 مارس 13:54:28.144: ت+: إنهاء الحزمة

الحل: تمكين إدارة الأجهزة في ISE.

المرجع

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

21-Mar-2025

|

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- سري سريمات ترومالا بيدينيتيمهندس إستشاري تقني

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات