تكوين تدفق الضيف باستخدام ISE 2.0 و Aruba WLC

خيارات التنزيل

-

ePub (593.7 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا وثيقة steps أن يشكل ضيف ميناء مع Aruba لاسلكي lan جهاز تحكم (WLC). من Identity Services Engine (ISE)، يتم تقديم الإصدار 2.0 لدعم أجهزة الوصول إلى الشبكة (NAD) التابعة لجهات خارجية. يدعم ISE حاليا التكامل مع Aruba Wireless ل Guest و Posture (وضعية محرك أقراص BYOD) الخاص بك.

ملاحظة: لا تكون Cisco مسؤولة عن تكوين الأجهزة من موردين آخرين أو دعمها.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- تكوين Aruba IAP

- تدفق الضيف على ISE

المكونات المستخدمة

- برنامج Aruba IAP 204 6.4.2.3

- Cisco Identity Services Engine 2.0

معلومات أساسية

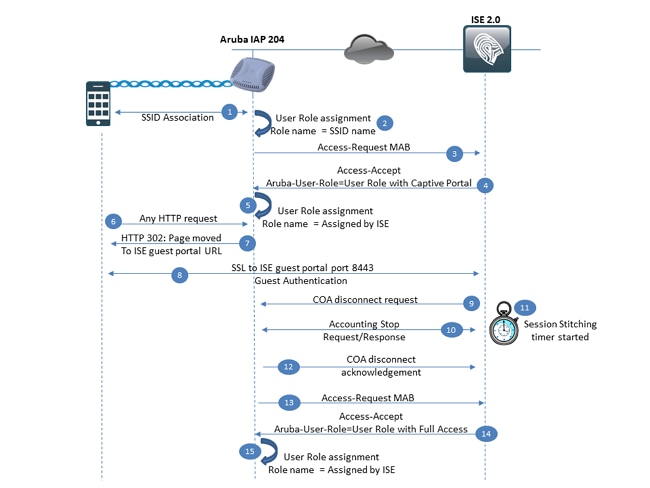

تدفق الضيف

الخطوة 1. المستخدم مقترن بمعرف مجموعة الخدمة (SSID). يمكن تكوين SSID على هيئة مصادقة مفتوحة أو بمصادقة مفتاح مشترك مسبقا.

الخطوة 2. تطبق Aruba User-Role على هذا الاتصال. دائما ما يكون أول دور للمستخدم هو SSID نفسه. يحتوي دور المستخدم على إعدادات مختلفة مثل شبكة VLAN وتقييد التحكم في الوصول وإعداد البوابة المقيدة وغير ذلك الكثير. في المثال الحالي، يحتوي دور المستخدم الافتراضي المعين ل SSID على عبارة السماح بكل شيء فقط.

الخطوة 3. تم تكوين SSID لتوفير تصفية MAC عبر خادم RADIUS الخارجي. يتم إرسال طلب الوصول RADIUS MAB (تجاوز مصادقة MAC) إلى ISE.

الخطوة 4. في وقت تقييم السياسة، يقوم ISE بتحديد ملف تعريف التخويل ل Guest. يحتوي ملف تعريف التخويل هذا على نوع الوصول الذي يساوي ACCESS_ACCEPT ودور Aruba-user-Role مساو لاسم دور المستخدم الذي تم تكوينه محليا على Aruba WLC (وحدة التحكم في الشبكة المحلية اللاسلكية). يتم تكوين دور المستخدم هذا ل Captive-Portal ويتم إعادة توجيه حركة مرور البيانات نحو ISE.

أدوار مستخدم Aruba

المكون الرئيسي الذي يتم إستخدامه من قبل Aruba WLC هو User-Role. يحدد User-Role تقييد الوصول القابل للتطبيق على المستخدم في وقت الاتصال. يمكن أن يتضمن تقييد الوصول: إعادة توجيه البوابة المقيدة وقائمة التحكم في الوصول وشبكة VLAN (شبكة المنطقة المحلية الظاهرية) والحد من النطاق الترددي وغير ذلك. يكون لكل SSID موجود على Aruba WLC دور مستخدم افتراضي حيث يكون دور المستخدم مساويا لاسم SSID، يحصل جميع المستخدمين المتصلين ب SSID معين في البداية على قيود من الدور الافتراضي. يمكن الكتابة فوق دور المستخدم بواسطة خادم RADIUS، وفي هذه الحالة يجب أن يحتوي Access-Accept على سمة مورد Aruba محددة Aruba-user-Role. يتم إستخدام القيمة من هذه السمة من قبل WLC للبحث عن دور المستخدم المحلي.

الخطوة 5. باستخدام السمة Aruba-User-Role يتحقق WLC محليا من أدوار المستخدم التي تم تكوينها ويطبق دورا مطلوبا.

الخطوة 6. يقوم المستخدم بتهيئة طلب HTTP في المستعرض.

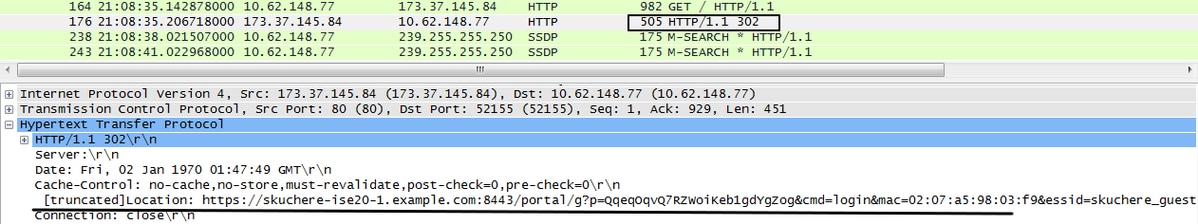

الخطوة 7. يعترض Aruba WLC الطلب بسبب دور المستخدم الذي تم تكوينه للمدخل المتنقل. إستجابة لهذا الطلب ترجع WLC صفحة رمز HTTP 302 التي تم نقلها مع مدخل ضيف ISE كموقع جديد.

الخطوة 8. يقوم المستخدم بإنشاء اتصال SSL ب ISE على المنفذ 8443، ويوفر اسم المستخدم/كلمة المرور في مدخل الضيف.

الخطوة 9. يرسل ISE رسالة طلب قطع اتصال COA إلى Aruba WLC.

الخطوة 10. بعد أن يقوم COA بفصل رسالة WLC بإسقاط الاتصال بالمستخدم ويعلم ISE بضرورة إنهاء الاتصال باستخدام رسالة Radius Accounting-Request (Stop). يجب أن يؤكد ISE أنه تم إستلام هذه الرسالة مع Accounting.

الخطوة 11. يقوم ISE بتشغيل مؤقت خياطة الجلسة. يستخدم هذا المؤقت لربط جلسة العمل قبل COA وبعده معا. وخلال هذا الوقت، يتذكر ISE كافة معلمات جلسة العمل مثل اسم المستخدم، وما إلى ذلك. يجب إجراء محاولة المصادقة الثانية قبل انتهاء صلاحية وحدة التوقيت هذه لتحديد نهج التفويض الصحيح للعميل. في حالة انتهاء صلاحية المؤقت، سيتم تفسير طلب الوصول الجديد كجلسة عمل جديدة بالكامل وسيتم تطبيق نهج التخويل مع إعادة توجيه الضيف مرة أخرى.

الخطوة 12. تؤكد Aruba WLC طلب قطع اتصال COA الذي تم إستلامه مسبقا مع إعلام قطع اتصال COA.

الخطوة 13. ترسل Aruba WLC طلب وصول MAB RADIUS جديد.

الخطوة 14. في وقت تقييم السياسة، يقوم ISE بتحديد ملف تعريف التخويل ل Guest بعد المصادقة. يحتوي ملف تعريف التخويل هذا على نوع الوصول الذي يساوي ACCESS_ACCEPT ودور Aruba-user-Role مساو لاسم دور المستخدم الذي تم تكوينه محليا على Aruba WLC. تم تكوين دور المستخدم هذا للسماح بجميع حركات المرور.

الخطوة 15. باستخدام السمة Aruba-User-Role يتحقق عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) من أدوار المستخدم التي تم تكوينها محليا ويطبق دورا مطلوبا.

التكوين

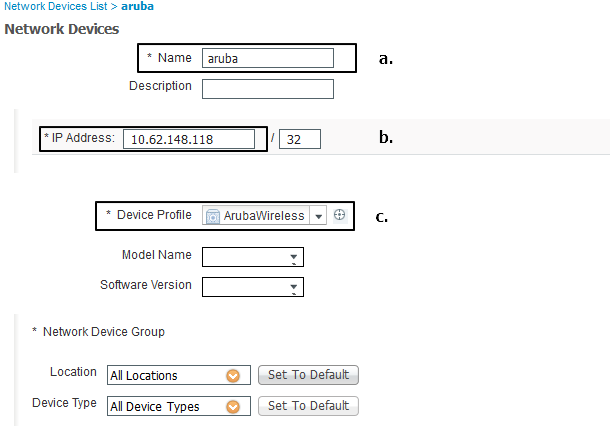

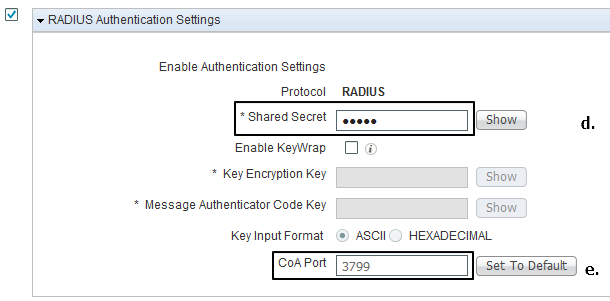

الخطوة 1. إضافة Aruba WLC إلى NAD في ISE.

انتقل إلى إدارة > موارد الشبكة > أجهزة الشبكة وانقر فوق إضافة

- توفير اسم جهاز الوصول إلى الشبكة (NAD).

- حدد عنوان IP.

- أختر ملف تعريف جهاز الشبكة. بالنسبة لشركة Aruba WLC، يمكنك إستخدام ArubaWireless المضمنة.

- توفير مفتاح مشترك مسبقا.

- تعريف منفذ COA، مثال حالي لنموذج الجهاز إستخدام منفذ UDP 3799 للكاكاو.

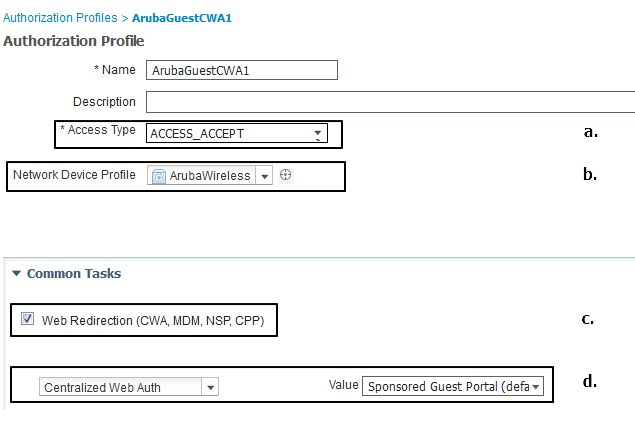

الخطوة 2. تكوين ملفات تعريف التخويل.

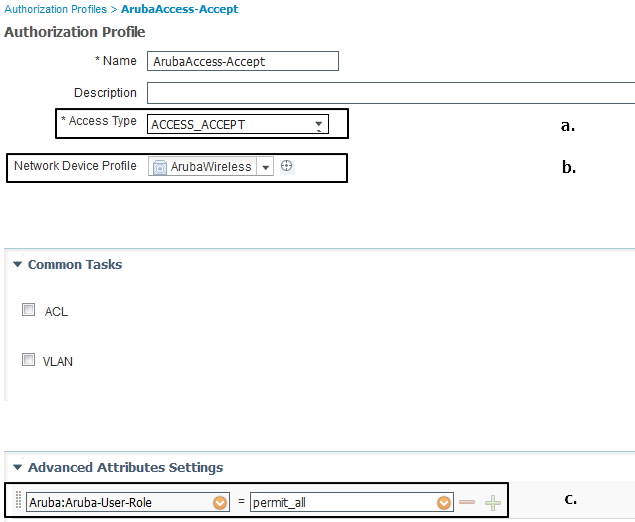

انتقل إلى السياسة > عناصر السياسة > النتائج > التخويل > ملف تخصيص التخويل وانقر إضافة. يجب عليك أولا إنشاء ملف تعريف التخويل لإعادة توجيه المصادقة المركزية للويب (CWA)، كما هو موضح في الصورة.

ملاحظة: بشكل افتراضي يكون لجميع توصيفات التخويل نوع جهاز شبكة مساو ل Cisco. إذا تم تكوين NAD نفسه على أنه ArubaWireless وتم إنشاء توصيف تخويل لنوع جهاز آخر، فلا يتطابق هذا التوصيف أبدا مع هذا الجهاز.

- قم بتعريف نوع الوصول باسم قبول الوصول.

- في توصيف جهاز الشبكة حدد ArubaWireless.

- في قسم المهام المشتركة، قم بتمكين خيار إعادة توجيه ويب.

- كنوع إعادة توجيه، حدد مصادقة ويب مركزية وحدد مدخل الضيف الذي تريد إستخدامه لإعادة التوجيه.

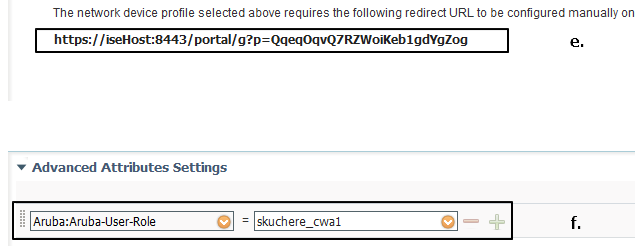

- يجب تعريف عنوان URL الذي يقدمه ISE على Aruba WLC كعنوان URL خارجي للمدخل المأهول.

- في قسم إعدادات السمة المتقدمة، قم بتعريف قيمة سمة Aruba User-Role.

يجب إنشاء ملف تعريف التخويل الثاني لتوفير الوصول للمستخدمين الضيوف بعد مصادقة المدخل:

- قم بتعريف نوع الوصول باسم قبول الوصول.

- في توصيف جهاز الشبكة حدد ArubaWireless.

- في إعدادات السمة المتقدمة يحدد قسم Aruba User-Role قيمة سمة. لاحقا، ستقوم بتكوين دور المستخدم المحلي على Aruba WLC بنفس الاسم.

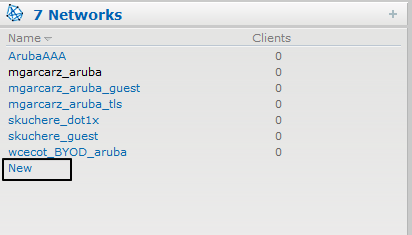

الخطوة 3. تكوين نهج التخويل.

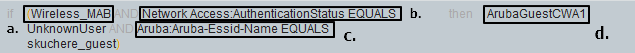

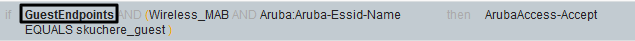

نهج التخويل الأول مسؤول عن إعادة توجيه المستخدم إلى مدخل الضيف. في أبسط الحالات، يمكنك إستخدام حالة مركبة مبنية

- Wireless_MAB (a.) و

- حالة مصادقة الوصول إلى الشبكة مساوية لمستخدم غير معروف (b.) و

- أروبا Aruba-Essid-name اسم SSID لضيوفك (c.).

بالنسبة لهذا النهج، قم بتكوين ملف تعريف التخويل مع إعادة التوجيه إلى مدخل الضيف نتيجة لذلك (د).

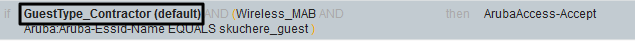

يجب أن يوفر نهج التخويل الثاني الوصول للمستخدم الضيف بعد المصادقة عبر البوابة. يمكن أن يعتمد هذا النهج على بيانات جلسة العمل (مجموعة هوية المستخدم/إستخدام تدفق ضيف الحالة وما إلى ذلك). في هذا السيناريو، يجب على المستخدم إعادة الاتصال قبل انتهاء صلاحية مؤقت خياطة الجلسة:

لحماية نفسك من انتهاء صلاحية مؤقت تقييد جلسة العمل يمكنك الاعتماد على بيانات نقطة النهاية بدلا من بيانات جلسة العمل. وبشكل افتراضي، يتم تكوين مدخل Guest Portal على ISE 2.0 لتسجيل جهاز Guest تلقائيا (يتم وضع جهاز Guest تلقائيا في مجموعة هوية نقطة نهاية Guest_Endpoints). يمكن إستخدام هذه المجموعة كشرط:

نهج التخويل بالترتيب الصحيح:

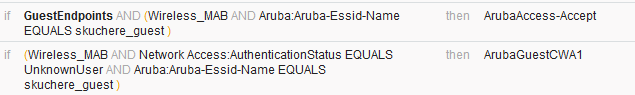

الخطوة 4. تكوين خادم RADIUS على Aruba.

انتقل إلى الأمان > خوادم المصادقة وانقر فوق جديد:

- أختر RADIUS كبروتوكول AAA.

- قم بتحديد اسم خادم AAA وعنوان IP.

- حدد مفتاح مشترك مسبقا.

- تمكين دعم RFC 3576 وتحديد منفذ COA.

- حدد عنوان IP لواجهة إدارة WLC Aruba كعنوان NAS.

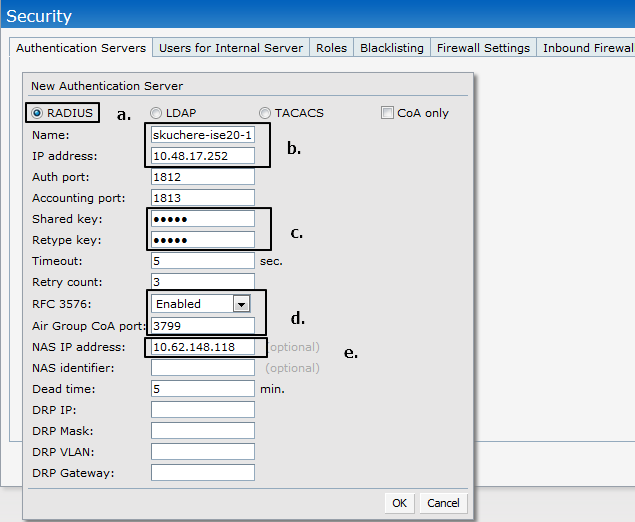

الخطوة 5. إنشاء SSID ضيف على Aruba.

في صفحة لوحة المعلومات حدد جديد في نهاية قائمة الشبكة. يجب بدء تشغيل معالج إنشاء SSID. اتبع خطوات المعالج.

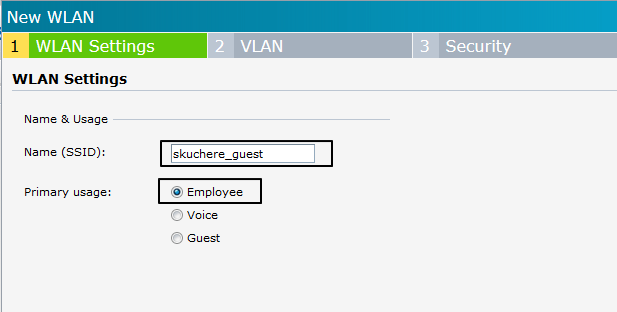

الخطوة 1. حدد اسم SSID ونوع SSID. هنا، يتم إستخدام موظف نوع SSID. يحتوي نوع SSID هذا على دور افتراضي مع السماح بتنفيذ كافة المنافذ وعدم تنفيذها. يمكنك أيضا إختيار كتابة Guest. في مثل هذا السيناريو، يجب تحديد إعدادات المدخل المقيدة أثناء تكوين SSID.

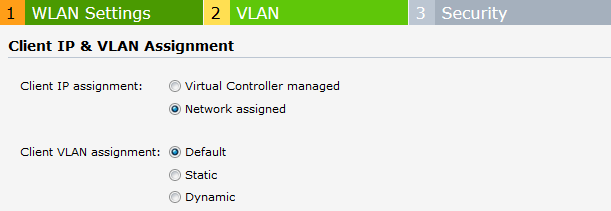

الخطوة 2. تعيين عنوان IP و VLAN. هنا، تترك الإعدادات كافتراضيات، كما هو موضح في الصورة.

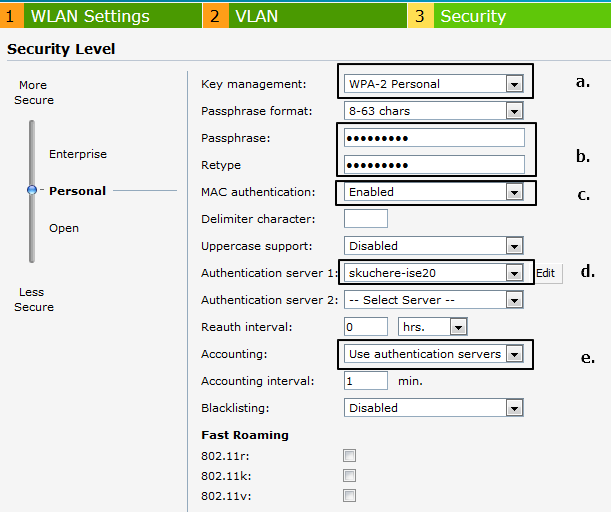

الخطوة 3. إعدادات التأمين. بالنسبة لمعرف SSID الضيف، يمكنك تحديد "فتح" أو "شخصي". يتطلب المفتاح الشخصي مفتاحا مسبقا.

- أختر آلية إدارة المفاتيح.

- تحديد مفتاح مشترك مسبقا.

- للمصادقة على المستخدم ضد ISE باستخدام تصفية MAB MAC يلزم تمكينها.

- في قائمة خوادم المصادقة أختر خادم AAA الخاص بك.

- لتمكين المحاسبة نحو خادم AAA المحدد مسبقا أختر إستخدام خادم المصادقة في القائمة المنسدلة.

ملاحظة: تتسم المحاسبة بأهمية حاسمة فيما يتعلق بالجزء الثالث من نظام المحاسبة الوطنية. إذا لم تستلم عقدة خدمة النهج (PSN) توقف المحاسبة للمستخدم من NAD، فقد يعلق الجلسة في حالة بدء التشغيل.

الخطوة 6. تكوين البوابة المقيدة.

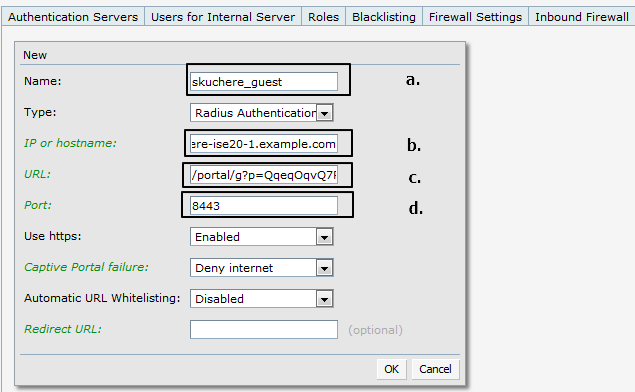

انتقل إلى الأمان > البوابات الخارجية المقيدة وإنشاء مدخل جديد، كما هو موضح في الصورة:

الخطوة 1. تحديد اسم المدخل المقيد.

استو 2. حدد ISE FQDN أو عنوان IP الخاص بك. إذا كنت تستخدم عنوان IP، فتأكد من أن عنوان IP هذا معرف في حقل الموضوع (الاسم البديل (SAN) لشهادة مدخل الضيف.

ملاحظة: يمكنك إستخدام أي خادم PSN، ولكن يجب إعادة توجيه المستخدم دائما إلى الخادم حيث تم إجراء MAB. عادة ما يتعين عليك تحديد FQDN لخادم RADIUS الذي تم تكوينه على SSID.

الخطوة 3. توفير إعادة توجيه من ملف تعريف تخويل ISE. يجب أن تضع هنا الجزء بعد رقم المنفذ،

الخطوة 4. قم بتعريف منفذ بوابة ضيف ISE.

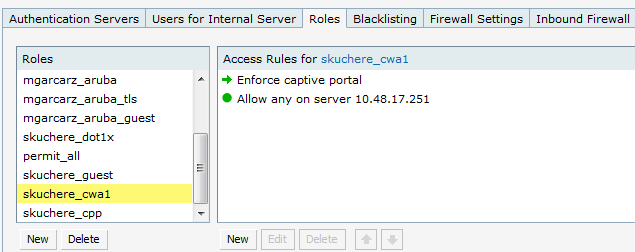

الخطوة 7. تكوين أدوار المستخدم.

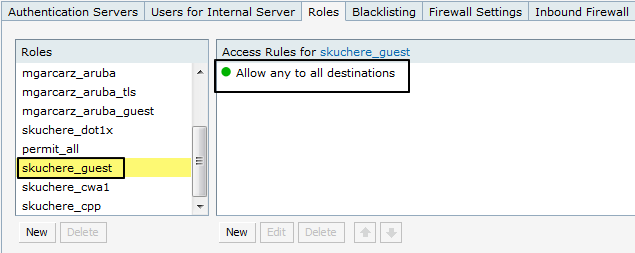

انتقل إلى الأمان > الأدوار. تأكد من وجود دور جديد بنفس الاسم في القائمة بعد إنشاء SSID، مع وجود قاعدة الوصول التي تسمح بأي من الوجهات. وبالإضافة إلى ذلك، قم بإنشاء دورين: دور لإعادة توجيه CWA، ودور آخر للسماح بالوصول بعد المصادقة على بوابات الضيوف. يجب أن تكون أسماء هذه الأدوار متطابقة مع Aruba User-Role المحدد في ملفات تعريف تخويل ISE.

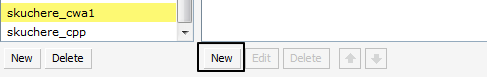

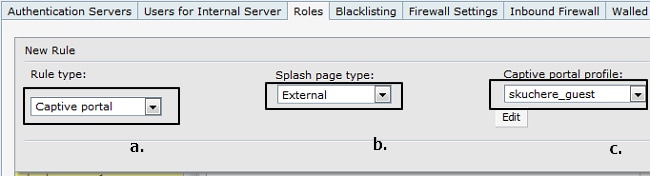

كما هو موضح في الصورة، قم بإنشاء دور مستخدم جديد لإعادة التوجيه وإضافة قيود أمان.

للتقييد الأول يجب تعريف:

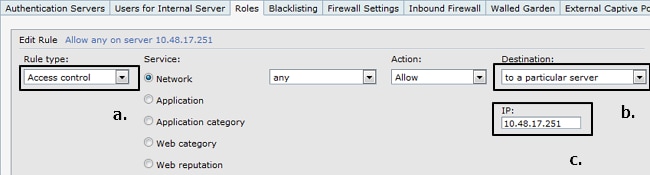

للقيد الثاني يجب تعريف:

كما هو موضح في الصورة، يمكن حذف القاعدة الافتراضية السماح بأي من الوجهات. هذه نتيجة موجزة لتكوين الدور.

التحقق من الصحة

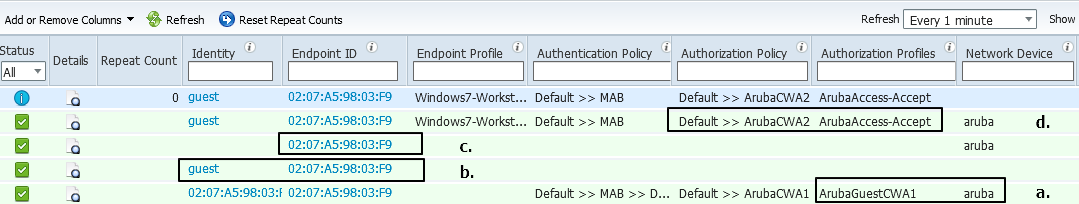

مثال على تدفق الضيف في عمليات ISE > Radius Livelog.

- أول MAB ونتيجة لذلك، ملف تعريف تفويض مع إعادة توجيه CWA و User-Role يحتوي على بوابة بديلة مكونة على جانب Aruba.

- مصادقة الضيف.

- التغيير الناجح للتخويل (CoA).

- MAB الثاني ونتيجة لذلك ملف تعريف تفويض مع السماح بالوصول ودور المستخدم الذي يسمح بجميع القواعد على جانب أروبا.

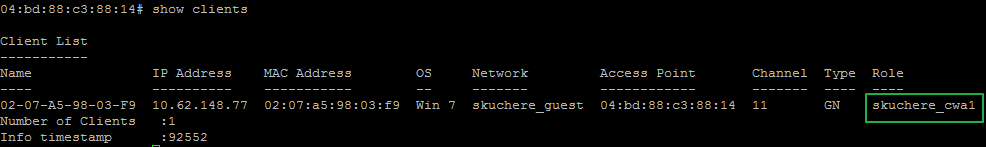

على الجانب Aruba، يمكنك إستخدام الأمر show client لضمان اتصال المستخدم وتخصيص عنوان IP وتعيين دور المستخدم الصحيح نتيجة للمصادقة:

استكشاف الأخطاء وإصلاحها

الكاكاو الفاشل

في إعدادات ISE، تأكد من تكوين Aruba NAD باستخدام نوع جهاز الشبكة الصحيح على جانب ISE وتم تعريف منفذ COA بشكل صحيح في إعدادات NAD. على جانب Aruba تأكد من تمكين RFC 3576 في إعدادات خادم المصادقة وتم تحديد منفذ COA بشكل صحيح. من منظور الشبكة تحقق من أن منفذ UDP 3799 مسموح به بين ISE و Aruba WLC.

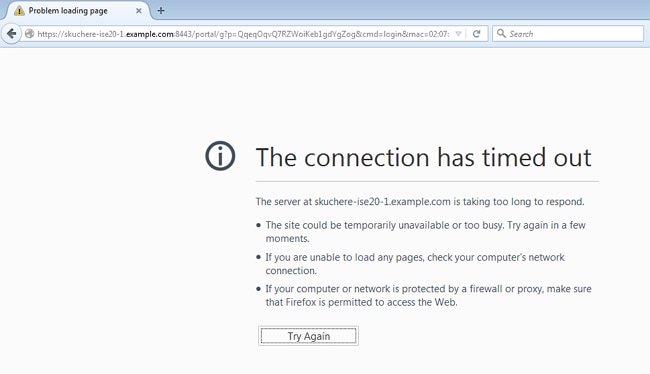

مسألة إعادة التوجيه

يرى المستخدم عنوان ISE URL في المستعرض ولكن لا يتم عرض صفحة ISE، كما هو موضح في الصورة:

على جانب المستخدم، تأكد من إمكانية حل ISE FQDN بنجاح لتصحيح IP. على Aruba من الجانب تحقق من أن ISE URL معرف بشكل صحيح في إعدادات المدخل المقيد وأن حركة المرور نحو ISE مسموح بها في قيود الوصول إلى User-Role. وكذلك تحقق من أن خادم Radius الموجود على SSID و ISE PSN في إعدادات البوابة المقيدة هو نفس الجهاز. من منظور الشبكة تحقق من أن منفذ TCP 8443 مسموح به من مقطع المستخدم إلى ISE.

لا يوجد عنوان URL لإعادة التوجيه في مستعرض المستخدم

على جانب المستخدم تأكد من أنه نتيجة لكل طلب من طلبات HTTP، ترجع Aruba WLC صفحة رمز HTTP رقم 302 التي تم نقلها باستخدام ISE URL.

انتهت صلاحية مؤقت تزيين جلسة العمل

من الأعراض النموذجية لهذه المشكلة أنه يتم إعادة توجيه المستخدم للمرة الثانية إلى مدخل الضيف. في هذه الحالة في ISE Radius Livelog يجب أن ترى أن بعد COA لملف تعريف تخويل المصادقة الثاني مع CWA قد تم تحديده مرة أخرى. على جانب Aruba، تحقق من دور المستخدم الفعلي بمساعدة أمر show client.

لحل هذه المشكلة، يمكنك إستخدام سياسة تخويل تستند إلى نقطة نهاية على ISE للاتصالات بعد مصادقة الضيف الناجحة.

تمت المساهمة بواسطة مهندسو Cisco

- Serhii Kucherenkoمهندس TAC من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات